Similar presentations:

Анализ и исследование уровней информационной безопасности аутентификации пользователей

1. Анализ и исследование уровней информационной безопасности аутентификации пользователей

Магистерская диссертация на соискание степени магистра пообразовательной программе Кибербезопасность

ҚҰСПАН АЛМАС АБЗАЛҰЛЫ

Научный руководитель:

кандидат физико-математических наук

и.о. профессора Ш. К. Ележанова

1

2. Актуальность исследования

реализации задач, поставленных в Государственной программеправительства Республики Казахстан и Концепции кибербезопасности

(«Киберщит Казахстана»), направленных на развитие государственной

политики в сфере защиты электронных информационных ресурсов,

систем и сетей телекоммуникаций, обеспечения безопасного

использования информационно–коммуникационных технологий;

разработка алгоритма для отечественных Казахстанских систем

обеспечения информационной безопасности;

применения политики парольной двухфакторной аутентификации с

целью повышения надежности систем защиты информации.

2

3. Цель исследования

разработка, исследование и реализация алгоритма двухфакторнойаутентификации для обеспечения защиты информации в

информационно-коммуникационных системах

1.

Проведение обзора и анализа существующих систем защиты информации в

информационно-коммуникационных системах и алгоритмов

многофакторной аутентификации.

2.

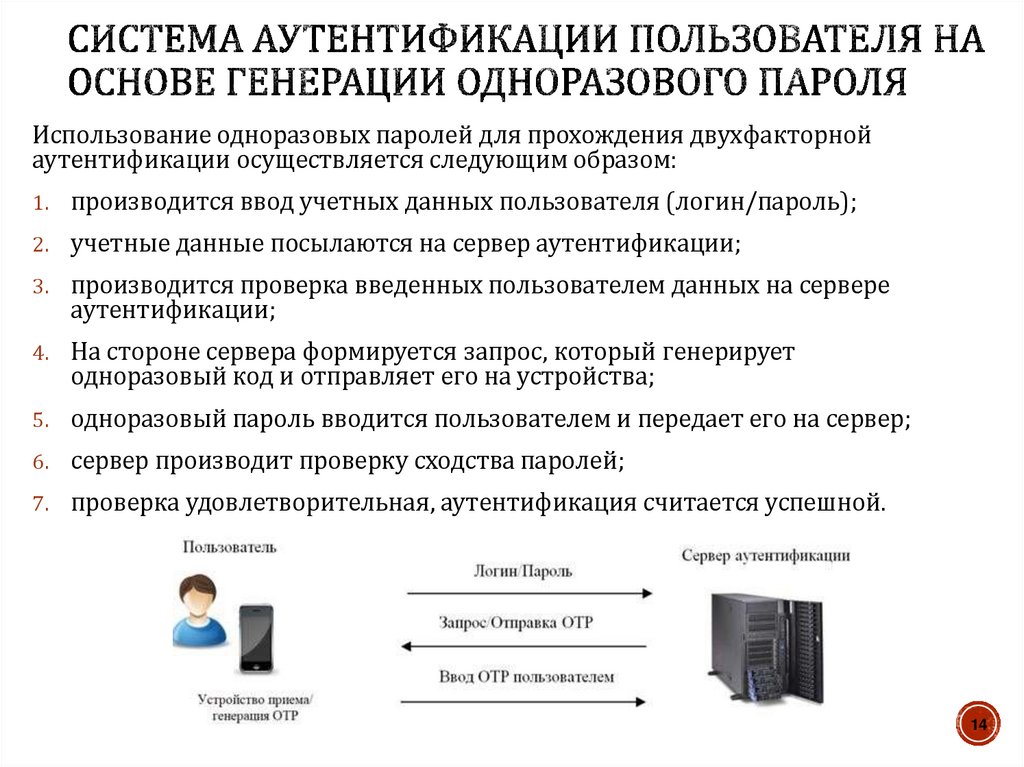

Разработка алгоритма аутентификации пользователей информационнокоммуникационных систем с использованием одноразового пароля.

3.

Создание информационной системы для обеспечения целостности и защиты

информации в информационно-коммуникационных системах.

3

4. Объект исследования

система защиты информации от несанкционированного доступа приаутентификации пользователя на основе второго фактора

процессы информационного взаимодействия пользователей

информационно-коммуникационных систем и их аутентификация с

помощью цифрового одноразового пароля

4

5. Научная новизна

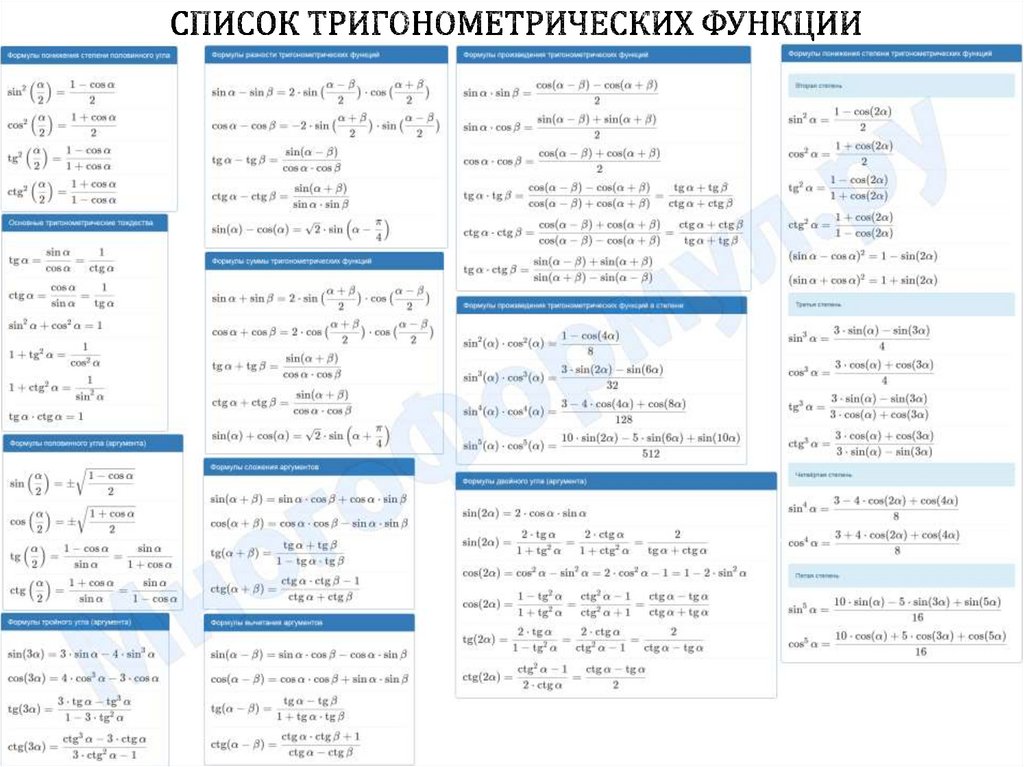

Разработка алгоритма двухфакторной аутентификации пользователя,основанный на генерации тригонометрических функций путем

усложнения масштабирования функций при вычислении одноразового

пароля. Масштабирование выполняется матричным представлением

вариантов тригонометрических функций и использованием хешфункций для вычисления координат и параметров, генерируемой

тригонометрической функцией по текущему времени, секретной строке,

логину и паролю первого аутентификационного кода;

Разработка модели процесса двухфакторной аутентификации

пользователя на основе второго фактора, отличающаяся от известных

тем, что она открытая и может генерировать наборы функций

получения второго аутентификационного кода для каждой отдельной

системы;

Предложена схема информационной системы программной реализации

двухфакторной аутентификации с использованием мобильного

устройства для ее внедрения и использования в закрытой сети;

5

6. Практическая ценность

Предложенный алгоритм аутентификации пользователейинформационно-коммуникационных систем можно использовать на

практике, в частности в клиент-серверных приложениях

Теоретической и методологической основой дипломного исследования

являются методы и анализ известных алгоритмов и протоколов

двухфакторной аутентификации, криптографических алгоритмов и

приложений для защиты информации в информационной системе.

Практическая база написания дипломной работы математические

методы моделирования системы защиты информации при

аутентификации пользователя на основе генерации одноразового

пароля.

6

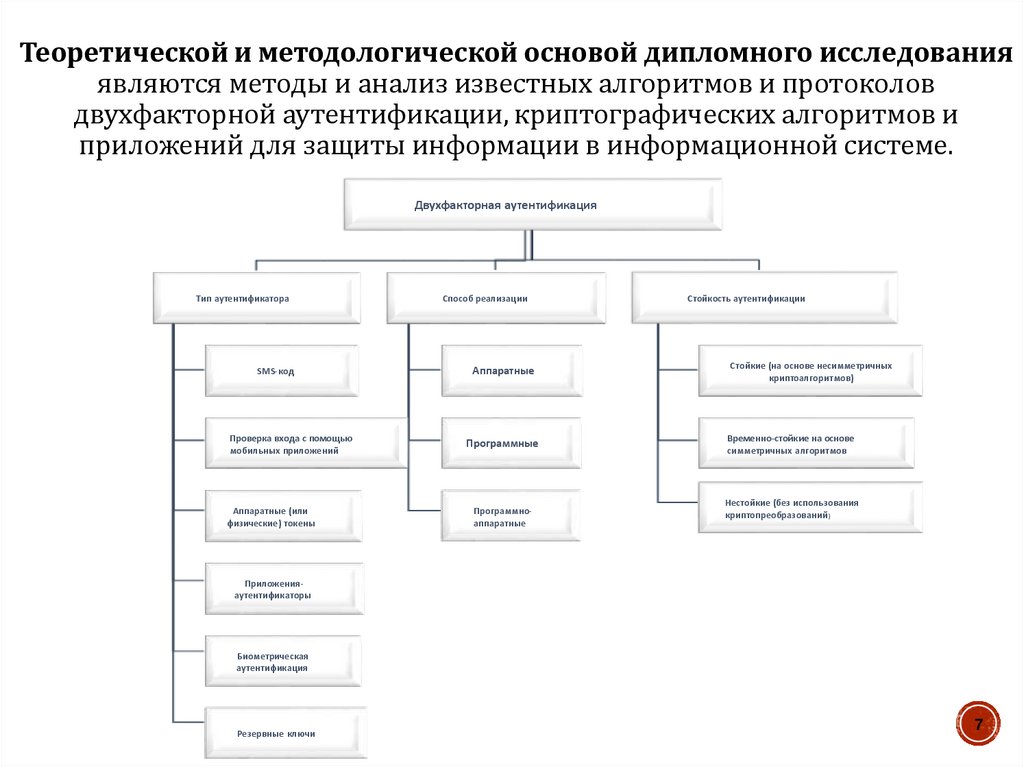

7.

Теоретической и методологической основой дипломного исследованияявляются методы и анализ известных алгоритмов и протоколов

двухфакторной аутентификации, криптографических алгоритмов и

приложений для защиты информации в информационной системе.

Двухфакторная аутентификация

Тип аутентификатора

Способ реализации

SMS-код

Аппаратные

Стойкие (на основе несимметричных

криптоалгоритмов)

Программные

Временно-стойкие на основе

симметричных алгоритмов

Проверка входа с помощью

мобильных приложений

Аппаратные (или

физические) токены

Программноаппаратные

Стойкость аутентификации

Нестойкие (без использования

криптопреобразований)

Приложенияаутентификаторы

Биометрическая

аутентификация

Резервные ключи

7

8.

алгоритм защищенной аутентификации с помощью использованияодноразового кода, основанного на SHA–1. Он является алгоритмом

односторонней аутентификации, который подразумевает

аутентификацию клиента на стороне сервера.

Параметром, отвечающим за динамику генерации паролей, является

факт генерации или само событие. Каждый раз при создании нового

пароля счетчик событий увеличивает значение на единицу. Именно

такое монотонное возрастающее значение используется как основной

параметр алгоритма.

SHA-256 генерирует строки максимально надёжно на сегодняшний день.

Достаточно, чтобы их нельзя было расшифровать, получив закрытые

данные из открытого ключа. Алгоритм удовлетворяет 4 ключевым

требованиям:

Детерминированный (для любого ввода вывод будет одинаковым)

Уникальный (невозможно, чтобы 2 ввода привели к одинаковому

выводу)

Быстрый (в протоколе Bitcoin скорость примерно 140 Мбит/сек)

8

9.

Разработка алгоритма двухфакторнойаутентификации

Генерация одноразового пароля выполняется на основе результата

выбранной определенной тригонометрической функции, которая будет

иметь ряд переменных параметров.

Функции будут объединены в массив значений размерностью 256 на 256, их

количество равно 65536.

Выбор тригонометрической функции и ее начальных параметров

осуществляется на основе результата вычисления хеш-функции SHA256.

Для реализации алгоритма используется хеш-функция SHA256. Этот

алгоритм хеширования создан в Агентстве Национальной Безопасности

США (АНБ, National Security Agency). Хеш– функции превращают некоторый

набор элементов в значение фиксированной длины и применяются для

аутентификации пользователя.

9

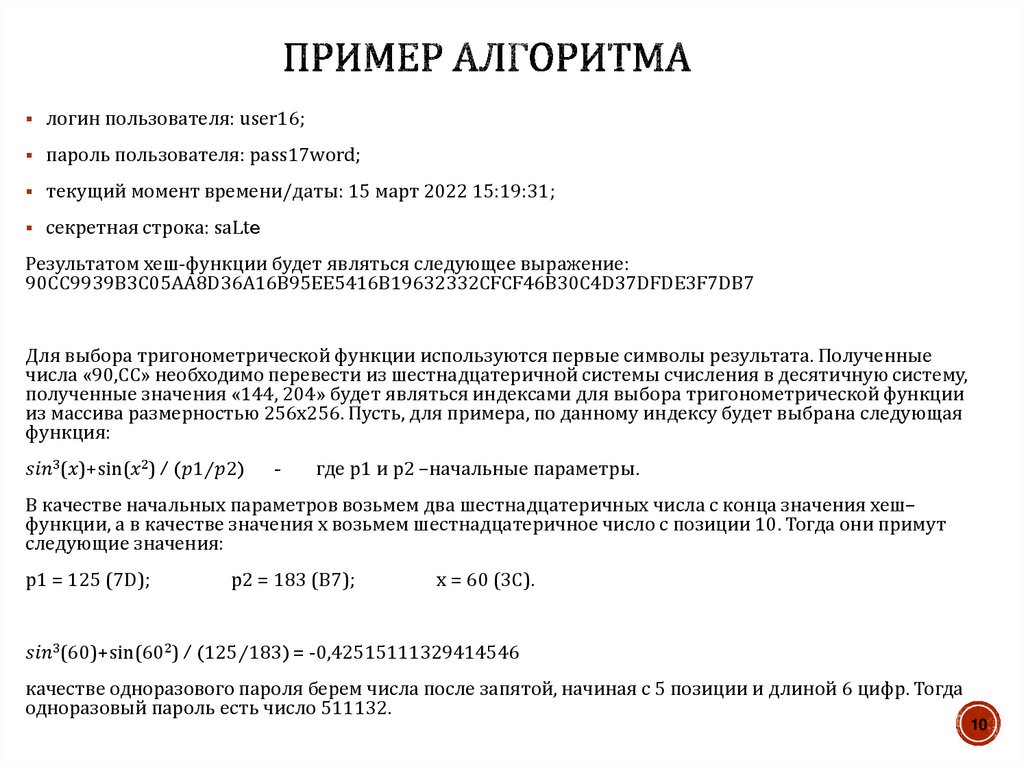

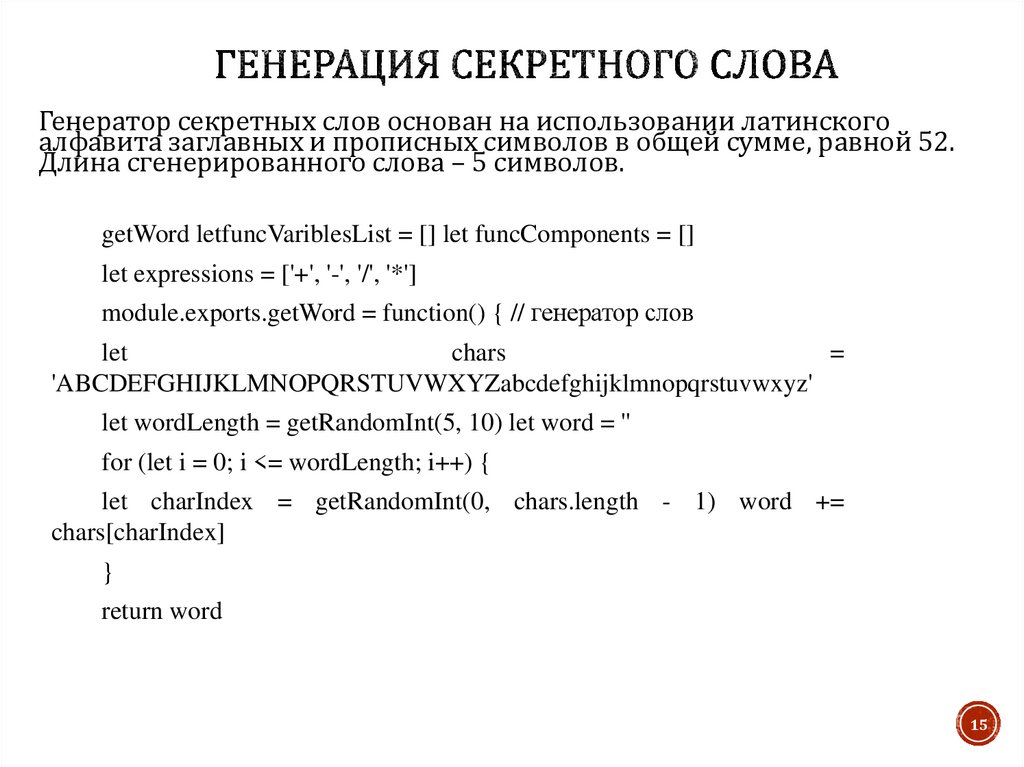

10. Пример АЛгоритма

логин пользователя: user16;пароль пользователя: pass17word;

текущий момент времени/даты: 15 март 2022 15:19:31;

секретная строка: saLte

Результатом хеш-функции будет являться следующее выражение:

90CC9939B3C05AA8D36A16B95EE5416B19632332CFCF46B30C4D37DFDE3F7DB7

Для выбора тригонометрической функции используются первые символы результата. Полученные

числа «90,CC» необходимо перевести из шестнадцатеричной системы счисления в десятичную систему,

полученные значения «144, 204» будет являться индексами для выбора тригонометрической функции

из массива размерностью 256x256. Пусть, для примера, по данному индексу будет выбрана следующая

функция:

informatics

informatics