Similar presentations:

Интерактивная игра Информационная безопасность

1.

Информационнаябезопасность

ИНТЕРАКТИВНАЯ ИГРА

Начать игру

2.

Выберите раундФилворд

Выбери

ответ

Закончить игру

3.

РАУНД 1Филворд

Правила

4.

Правила раунда 1Необходимо в поле, заполненном

буквами, найти слова, которые

будут ответами на вопросы.

Два раза одна и та же буква не

может быть выбрана.

Каждая буква может входить в

состав только одного слова.

Слова не пересекаются и не

образуют «крестов».

Играть

Меню

5.

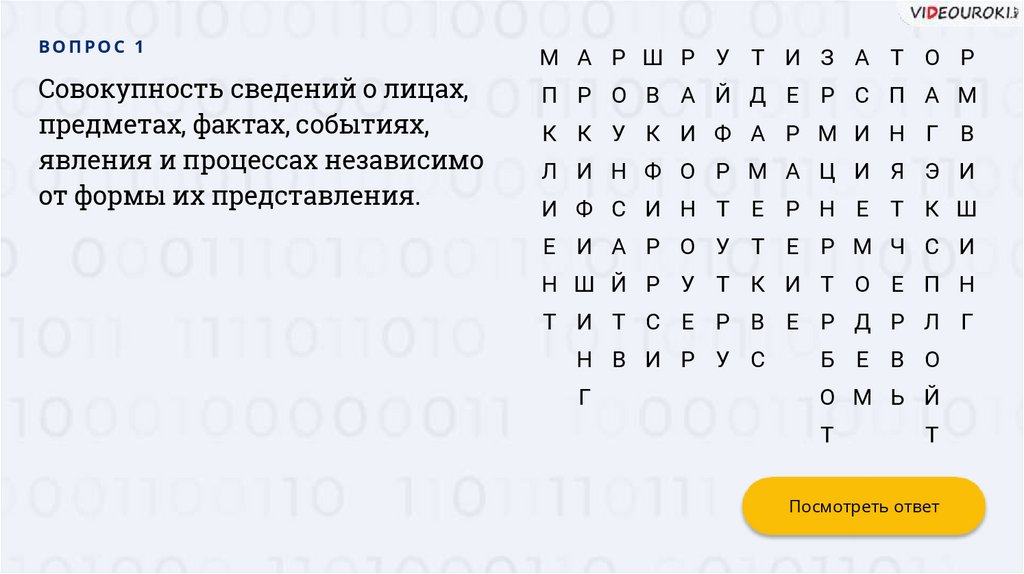

ВОПРОС 1Совокупность сведений о лицах,

предметах, фактах, событиях,

явления и процессах независимо

от формы их представления.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

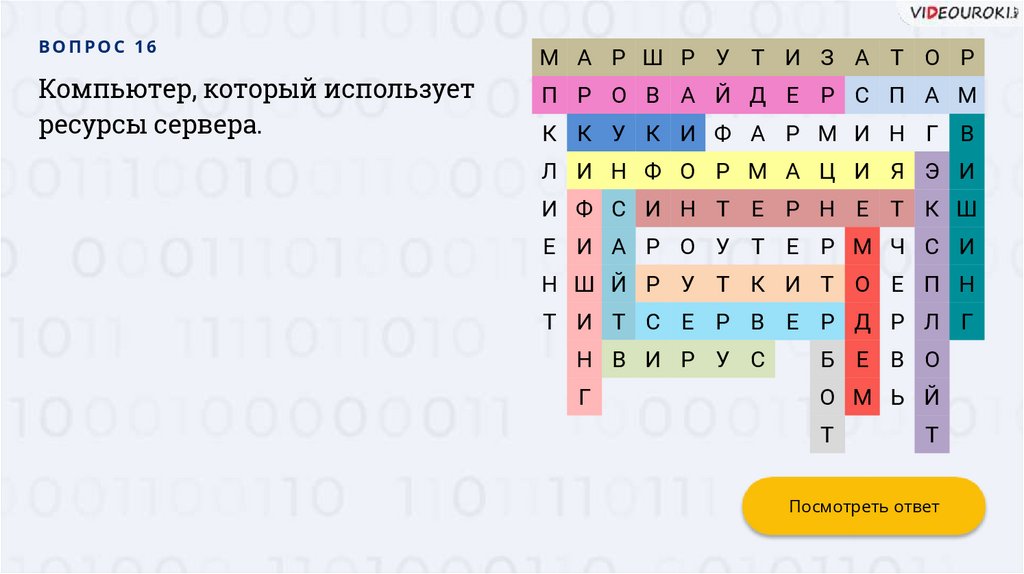

И Ф С И Н Т Е Р Н Е Т К Ш

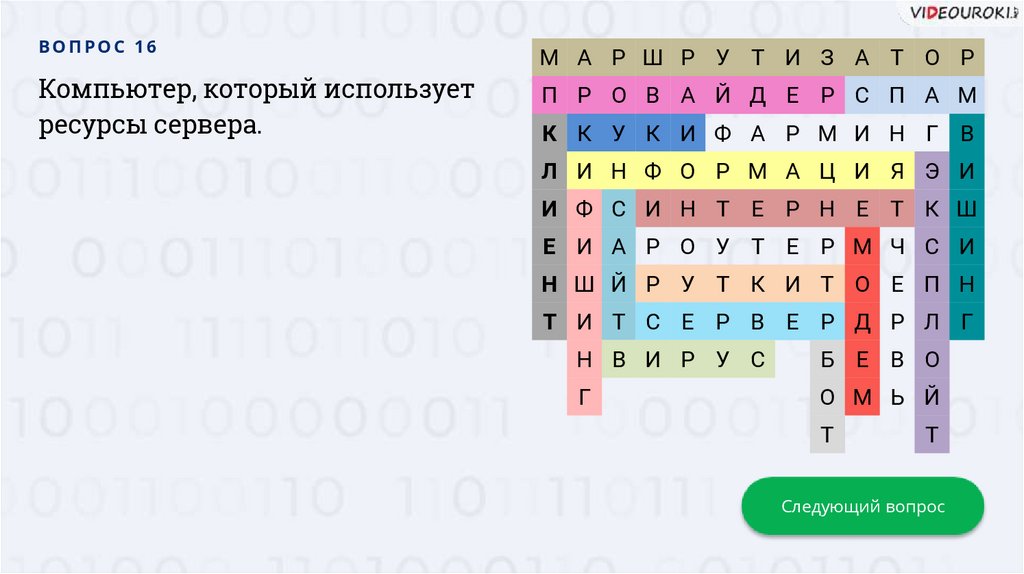

Е И А Р О У Т Е Р М Ч С И

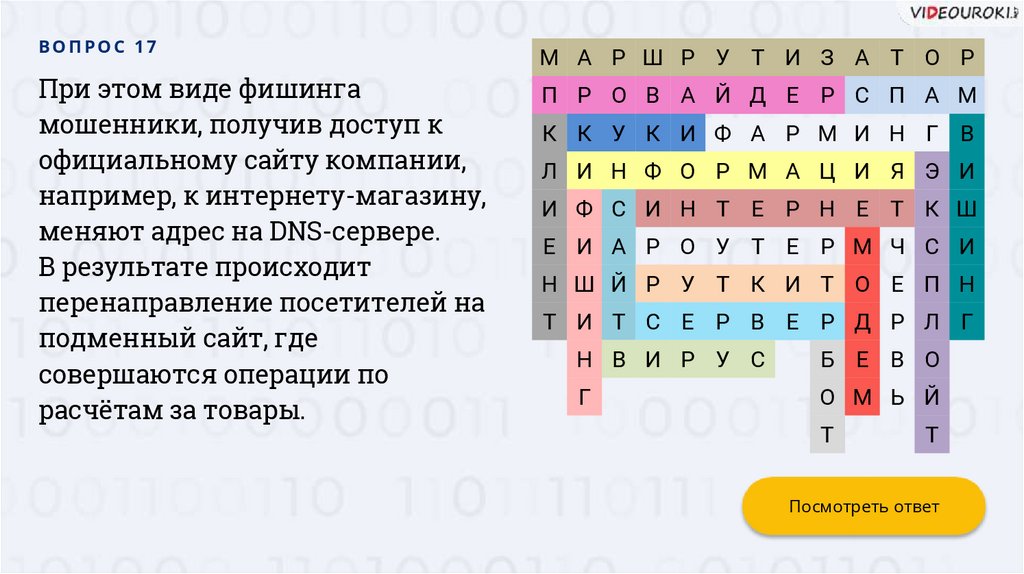

Н Ш Й Р У Т К И Т О Е П Н

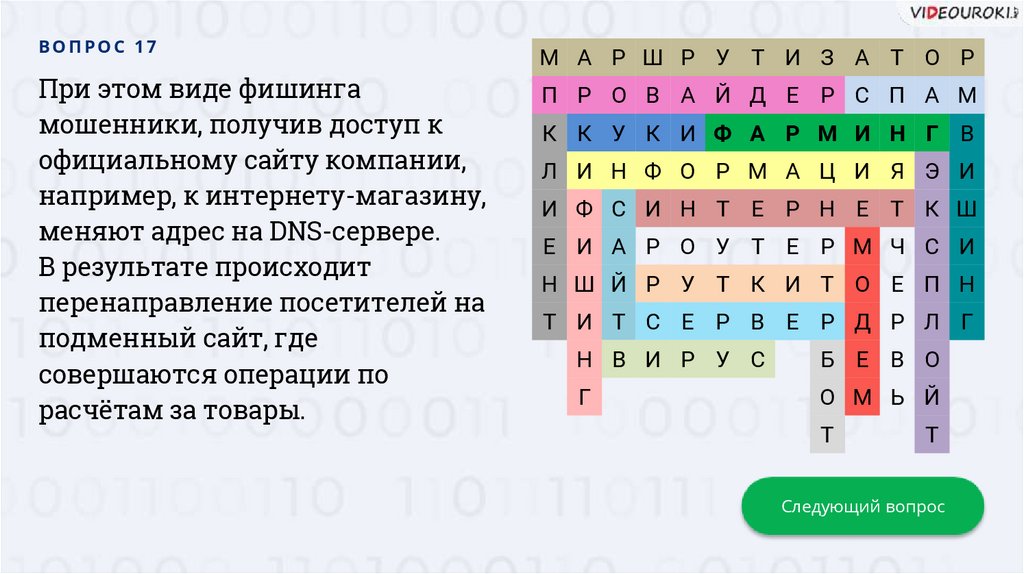

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

6.

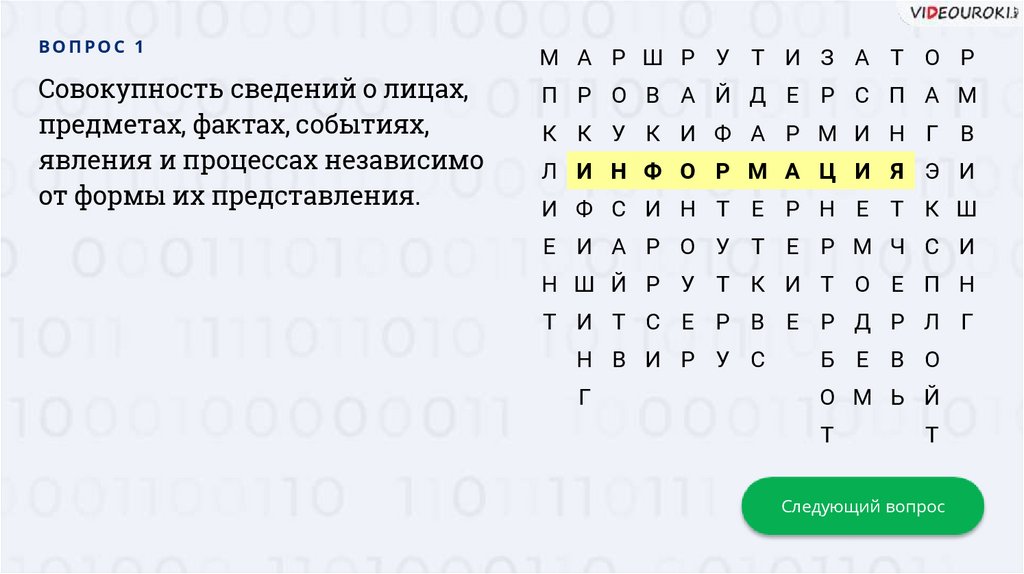

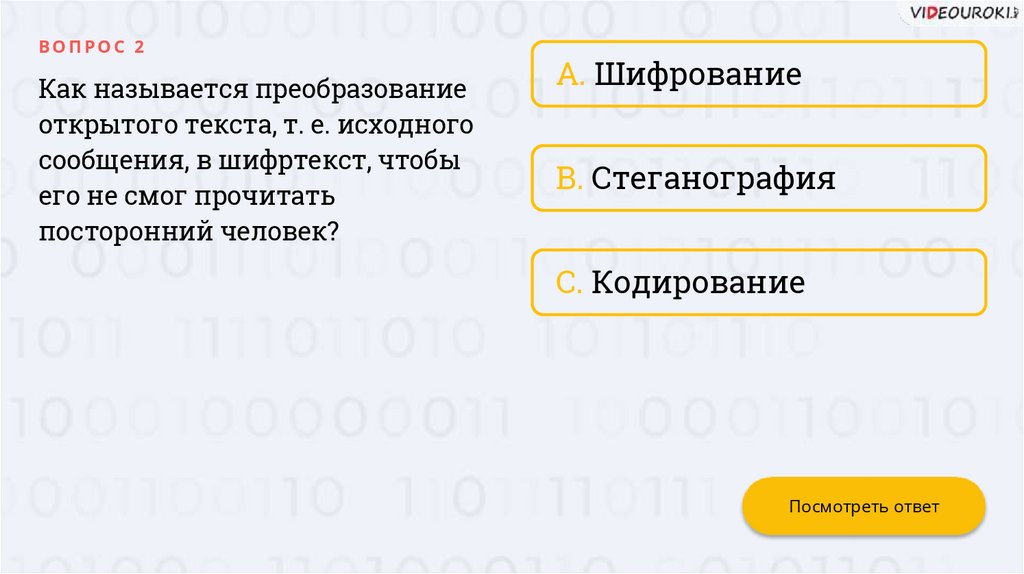

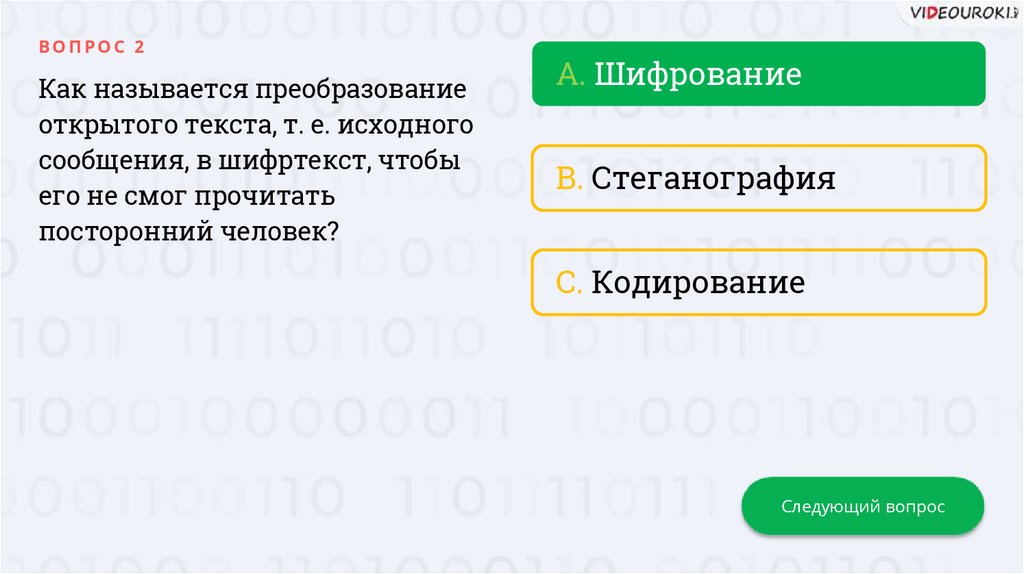

ВОПРОС 1Совокупность сведений о лицах,

предметах, фактах, событиях,

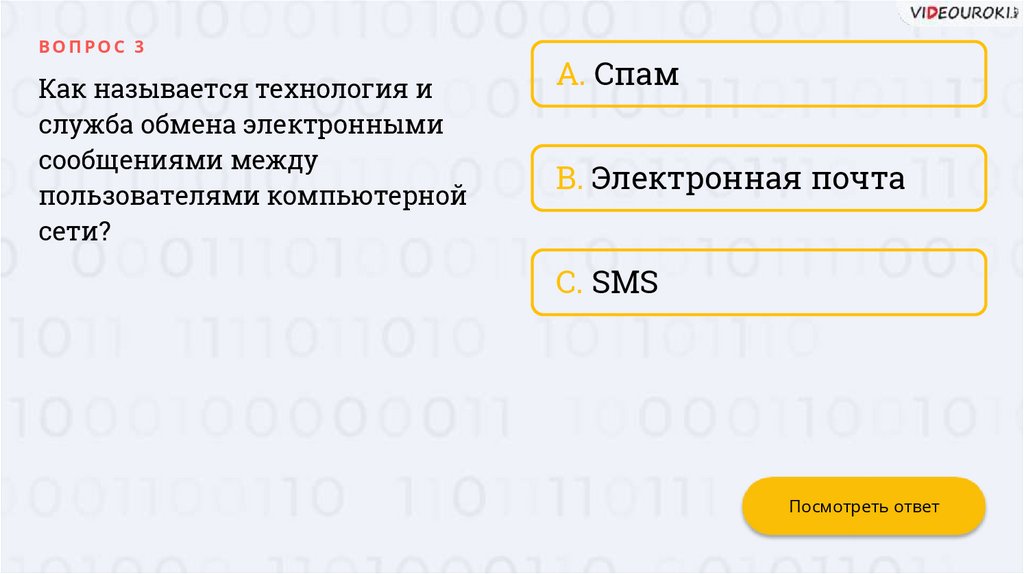

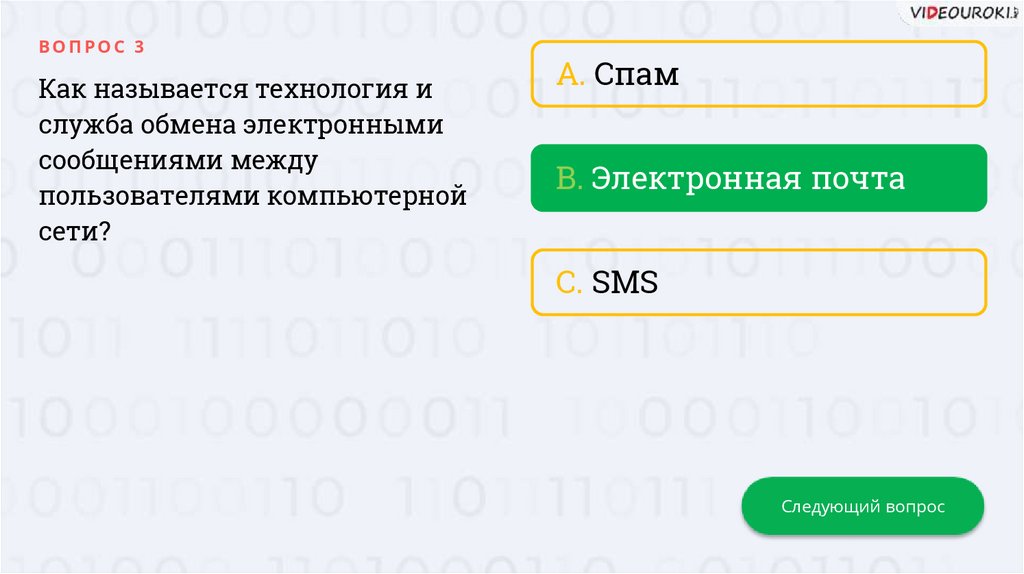

явления и процессах независимо

от формы их представления.

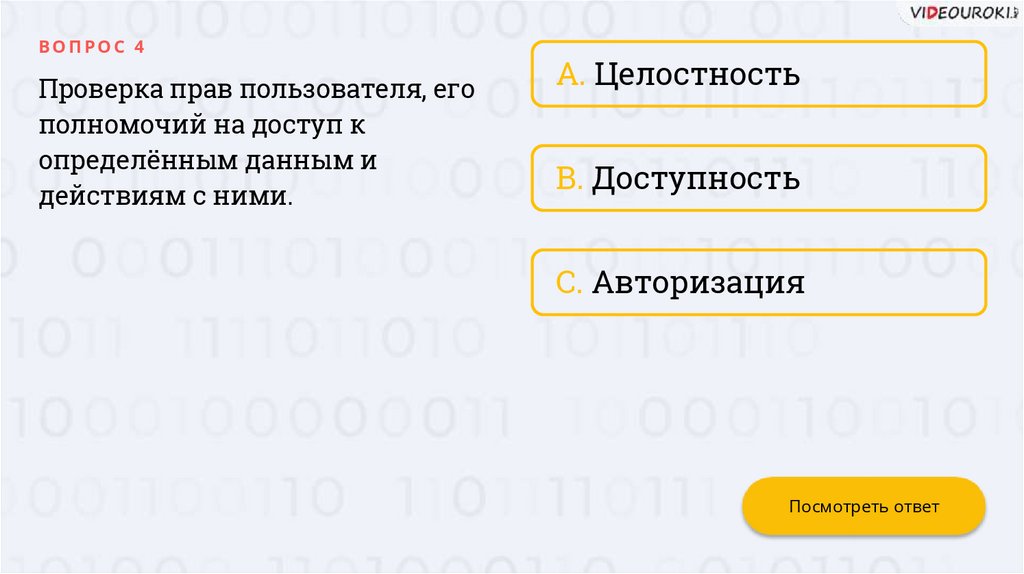

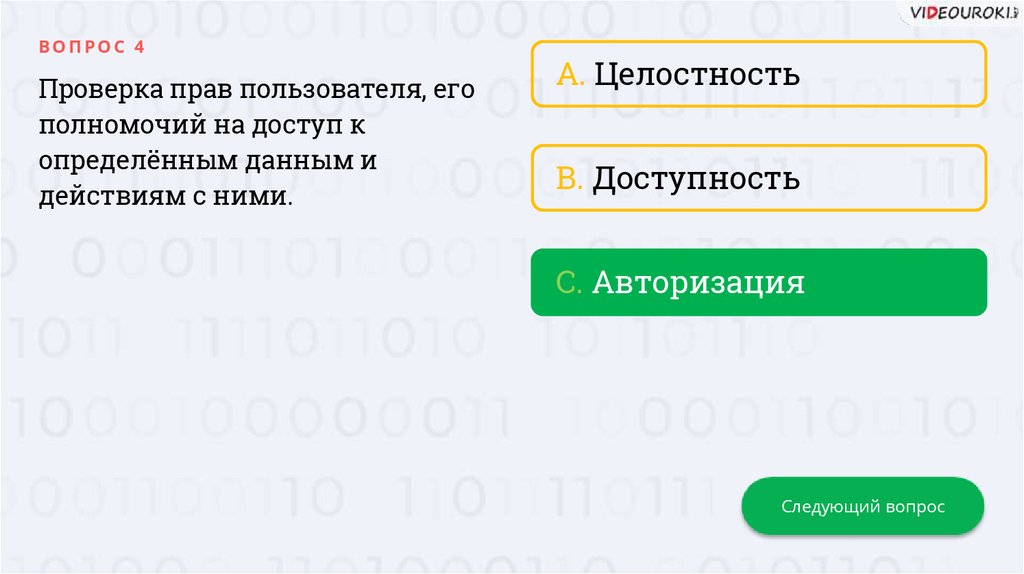

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

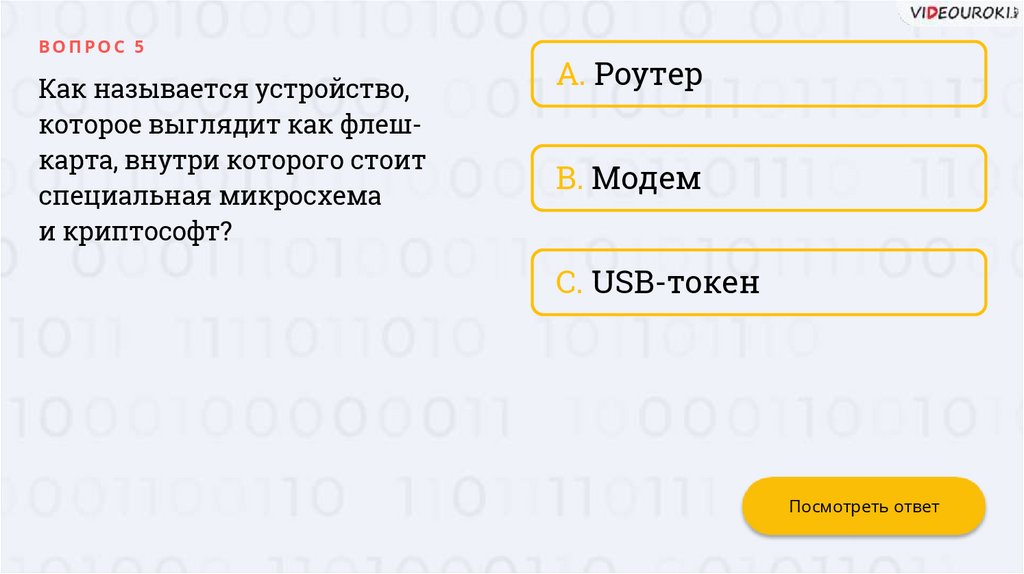

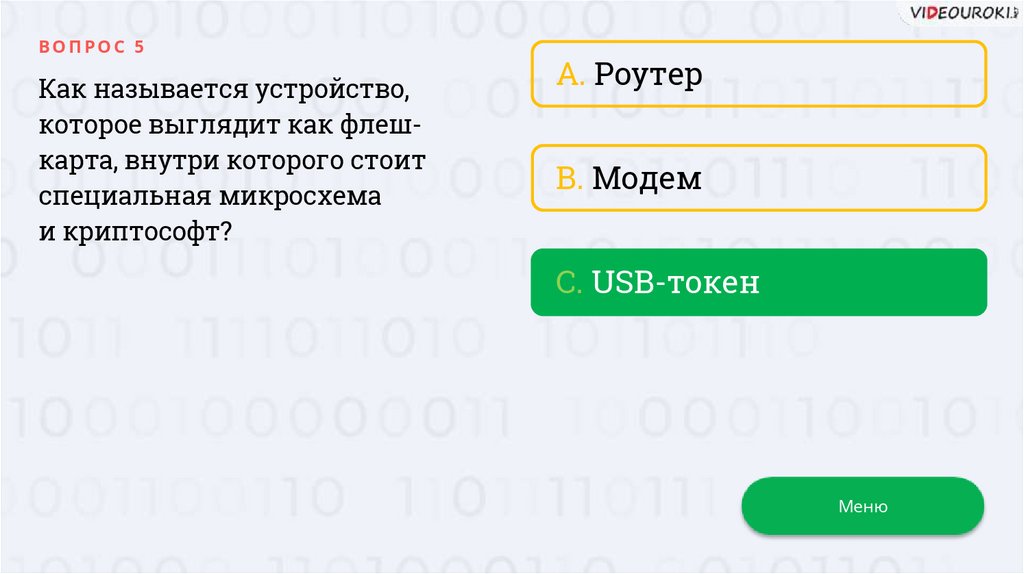

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

7.

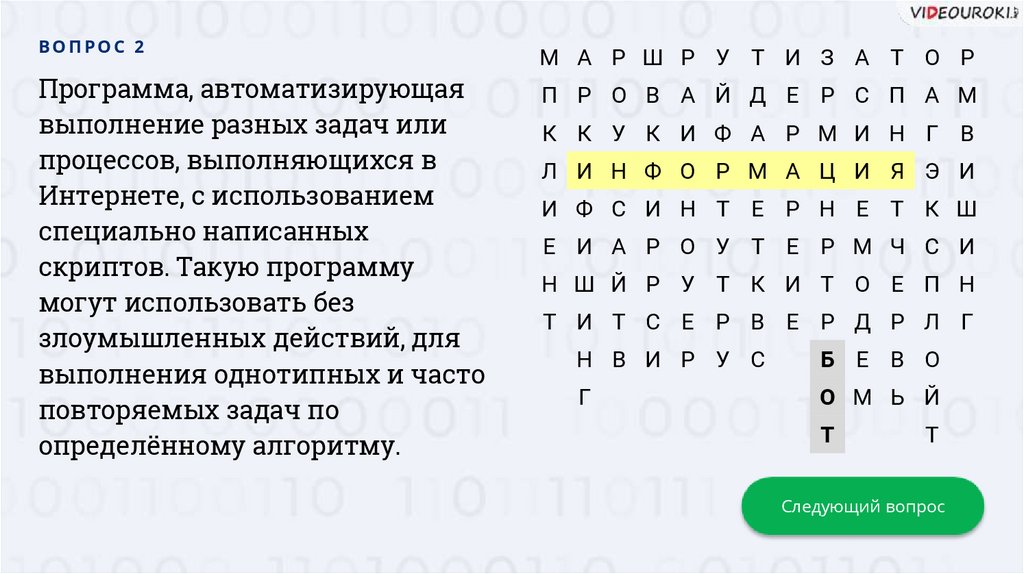

ВОПРОС 2Программа, автоматизирующая

выполнение разных задач или

процессов, выполняющихся в

Интернете, с использованием

специально написанных

скриптов. Такую программу

могут использовать без

злоумышленных действий, для

выполнения однотипных и часто

повторяемых задач по

определённому алгоритму.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

8.

ВОПРОС 2Программа, автоматизирующая

выполнение разных задач или

процессов, выполняющихся в

Интернете, с использованием

специально написанных

скриптов. Такую программу

могут использовать без

злоумышленных действий, для

выполнения однотипных и часто

повторяемых задач по

определённому алгоритму.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

9.

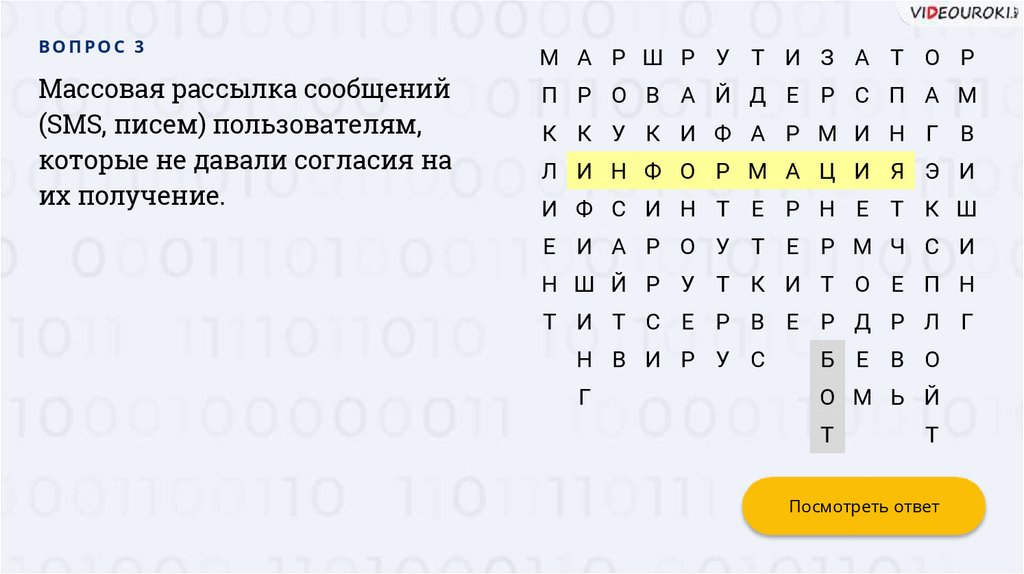

ВОПРОС 3Массовая рассылка сообщений

(SMS, писем) пользователям,

которые не давали согласия на

их получение.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

10.

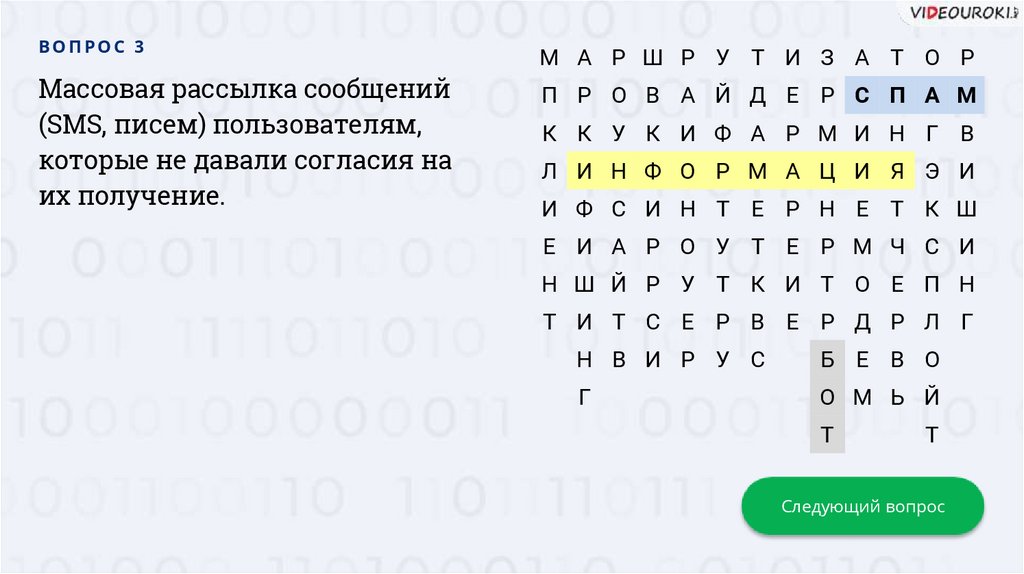

ВОПРОС 3Массовая рассылка сообщений

(SMS, писем) пользователям,

которые не давали согласия на

их получение.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

11.

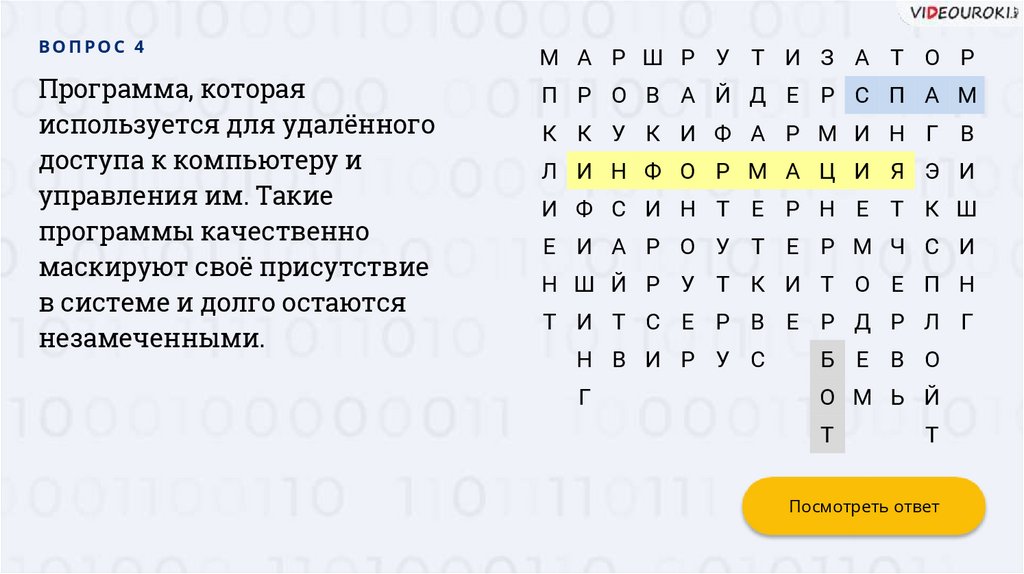

ВОПРОС 4Программа, которая

используется для удалённого

доступа к компьютеру и

управления им. Такие

программы качественно

маскируют своё присутствие

в системе и долго остаются

незамеченными.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

12.

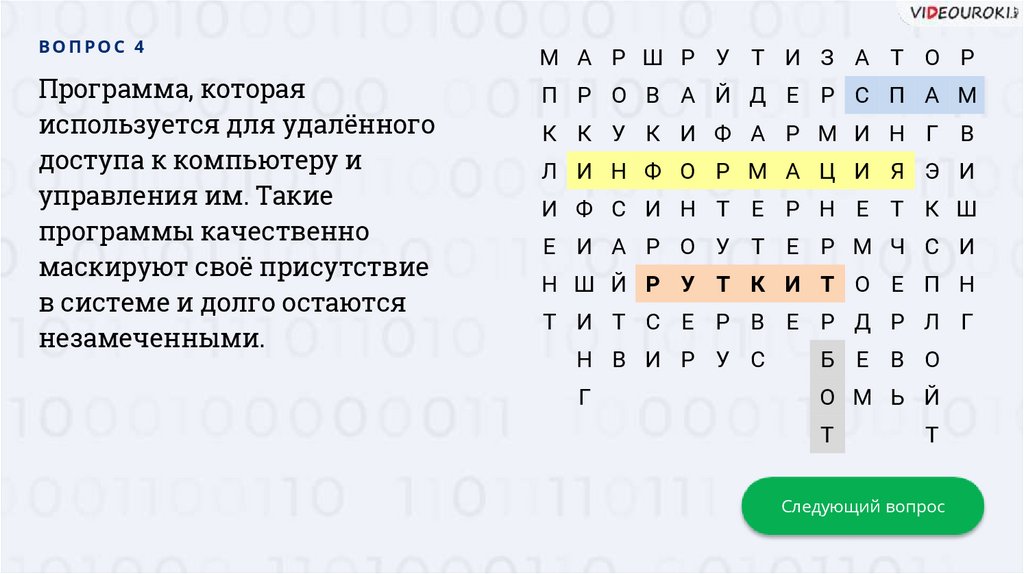

ВОПРОС 4Программа, которая

используется для удалённого

доступа к компьютеру и

управления им. Такие

программы качественно

маскируют своё присутствие

в системе и долго остаются

незамеченными.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

13.

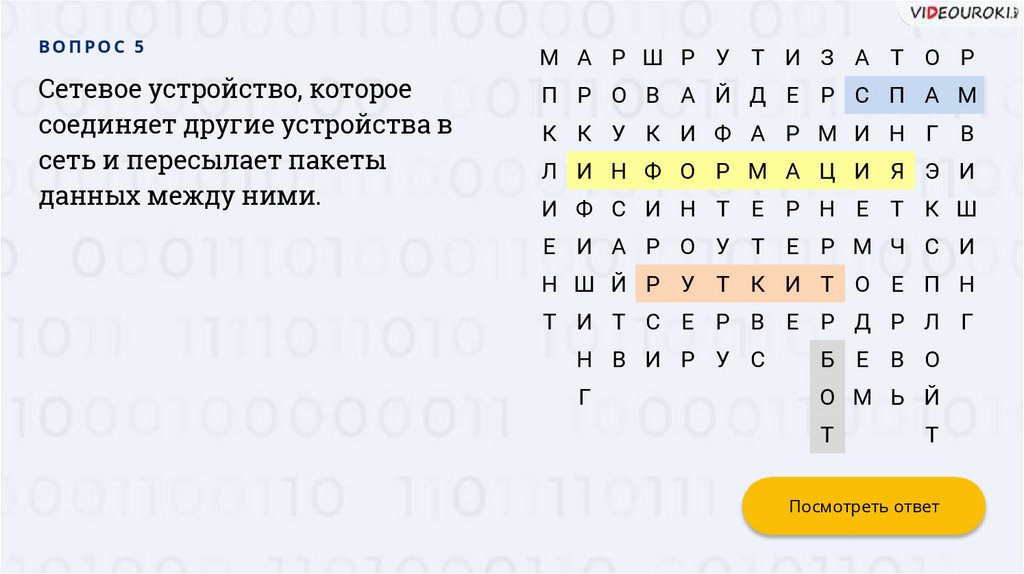

ВОПРОС 5Сетевое устройство, которое

соединяет другие устройства в

сеть и пересылает пакеты

данных между ними.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

14.

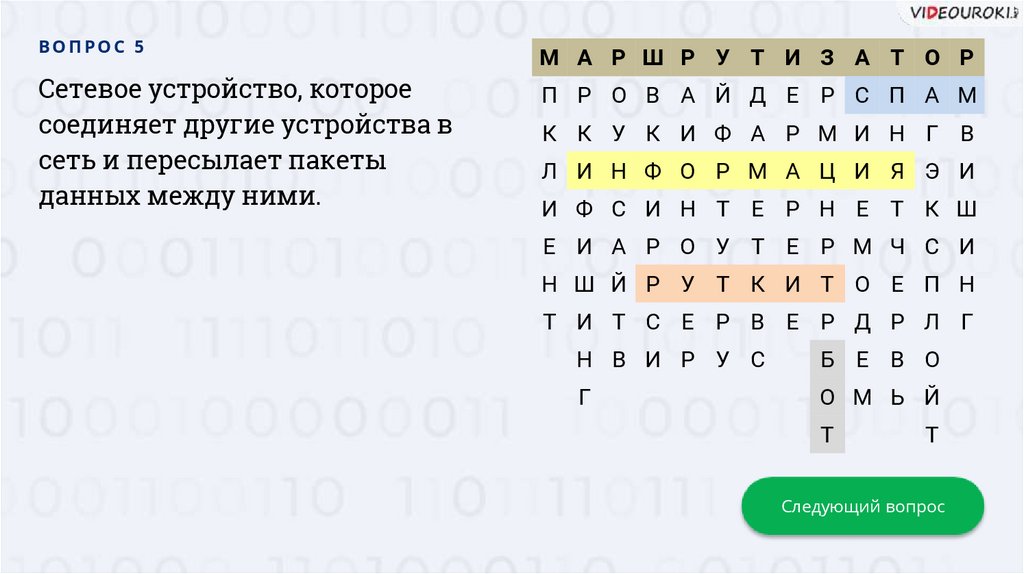

ВОПРОС 5Сетевое устройство, которое

соединяет другие устройства в

сеть и пересылает пакеты

данных между ними.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

15.

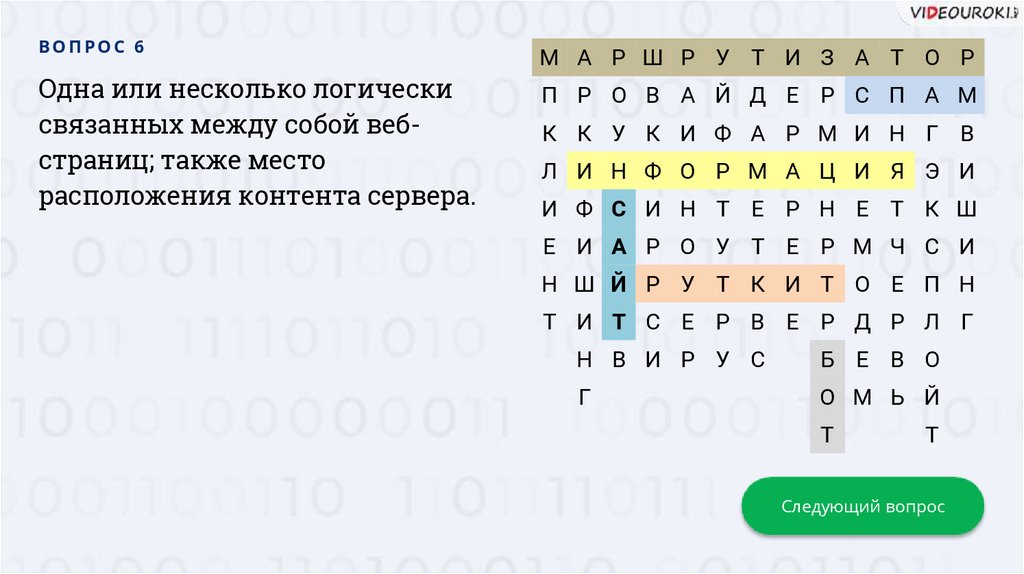

ВОПРОС 6Одна или несколько логически

связанных между собой вебстраниц; также место

расположения контента сервера.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

16.

ВОПРОС 6Одна или несколько логически

связанных между собой вебстраниц; также место

расположения контента сервера.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

17.

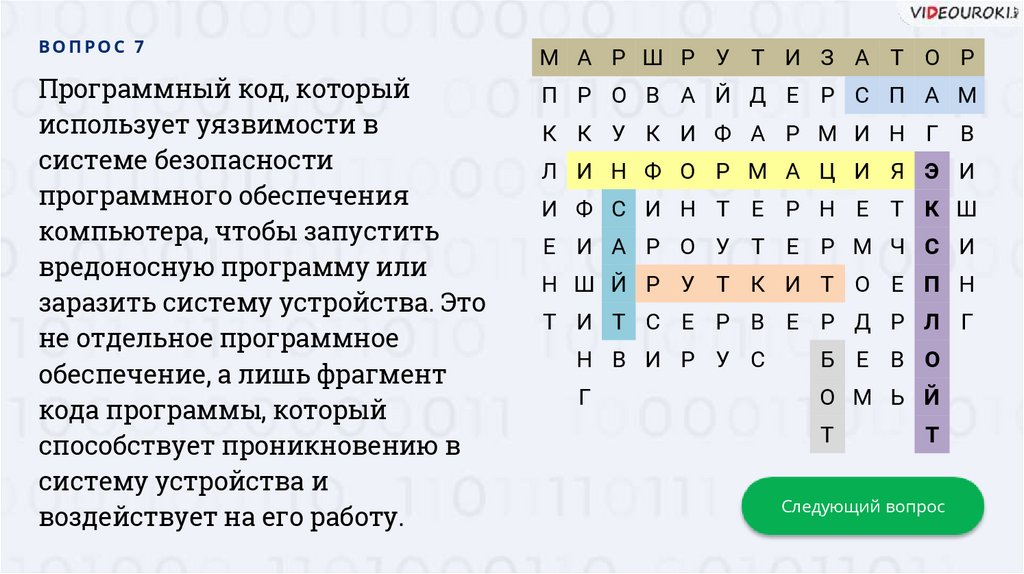

ВОПРОС 7Программный код, который

использует уязвимости в

системе безопасности

программного обеспечения

компьютера, чтобы запустить

вредоносную программу или

заразить систему устройства. Это

не отдельное программное

обеспечение, а лишь фрагмент

кода программы, который

способствует проникновению в

систему устройства и

воздействует на его работу.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

18.

ВОПРОС 7Программный код, который

использует уязвимости в

системе безопасности

программного обеспечения

компьютера, чтобы запустить

вредоносную программу или

заразить систему устройства. Это

не отдельное программное

обеспечение, а лишь фрагмент

кода программы, который

способствует проникновению в

систему устройства и

воздействует на его работу.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

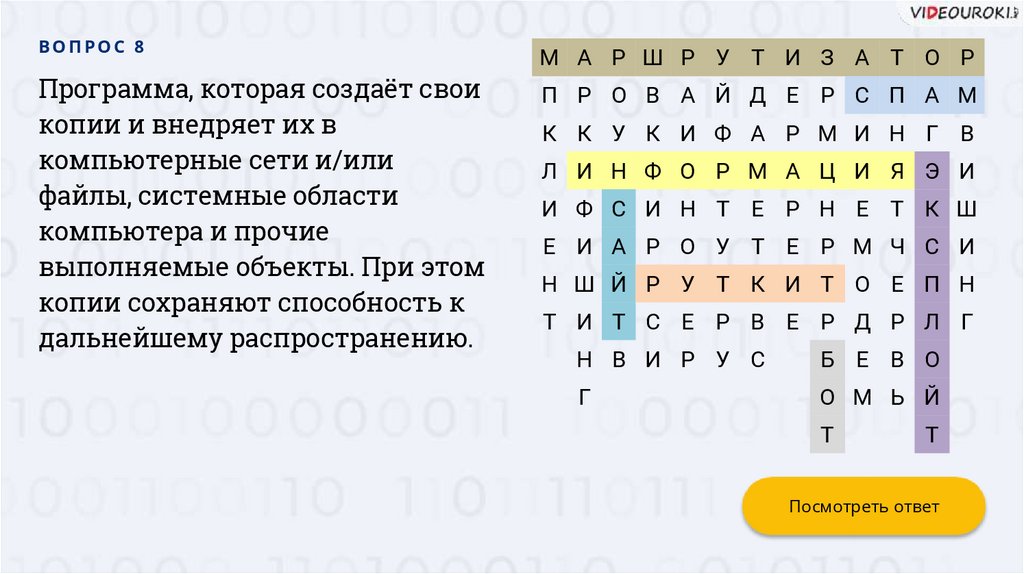

19.

ВОПРОС 8Программа, которая создаёт свои

копии и внедряет их в

компьютерные сети и/или

файлы, системные области

компьютера и прочие

выполняемые объекты. При этом

копии сохраняют способность к

дальнейшему распространению.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

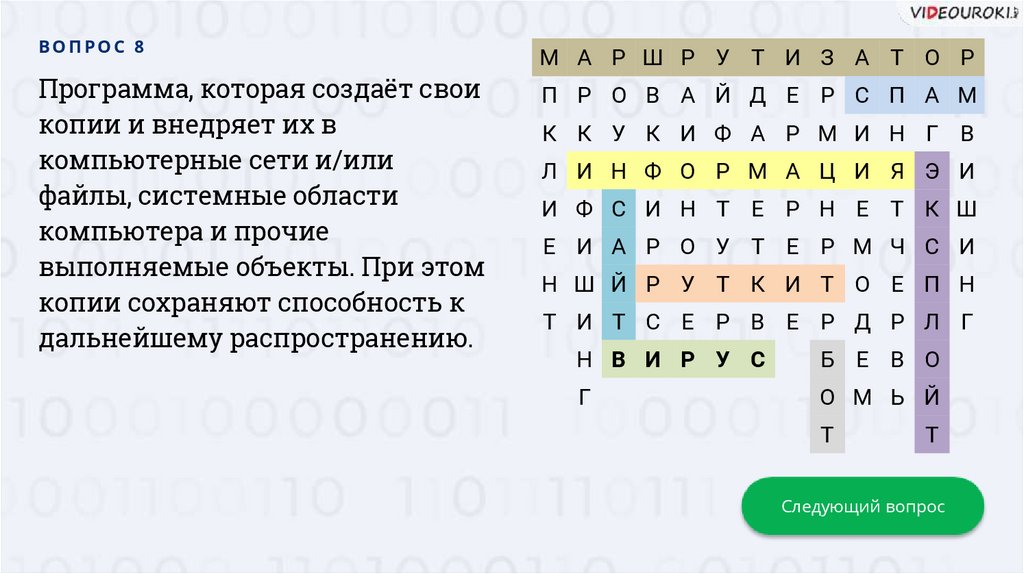

20.

ВОПРОС 8Программа, которая создаёт свои

копии и внедряет их в

компьютерные сети и/или

файлы, системные области

компьютера и прочие

выполняемые объекты. При этом

копии сохраняют способность к

дальнейшему распространению.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

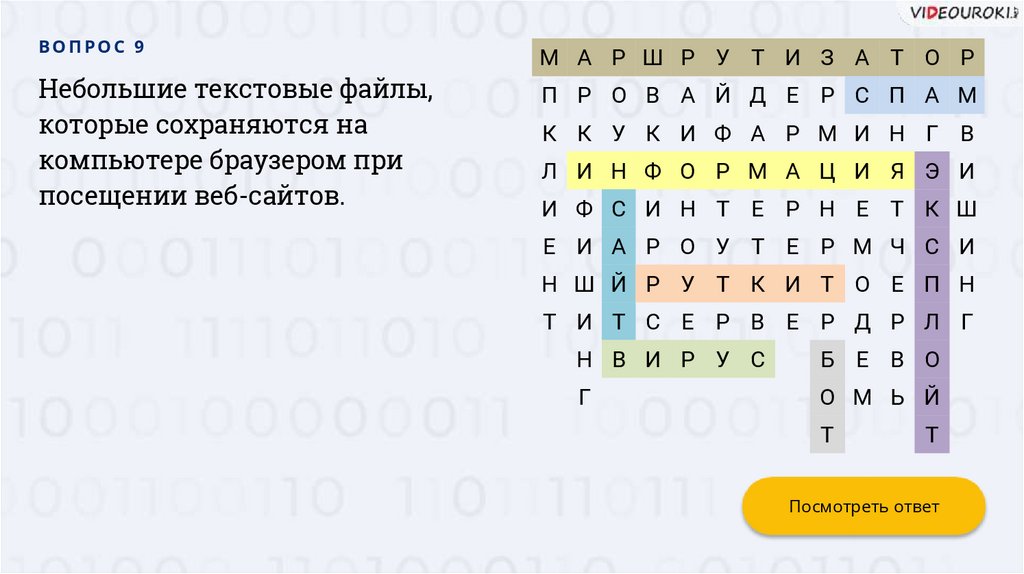

21.

ВОПРОС 9Небольшие текстовые файлы,

которые сохраняются на

компьютере браузером при

посещении веб-сайтов.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

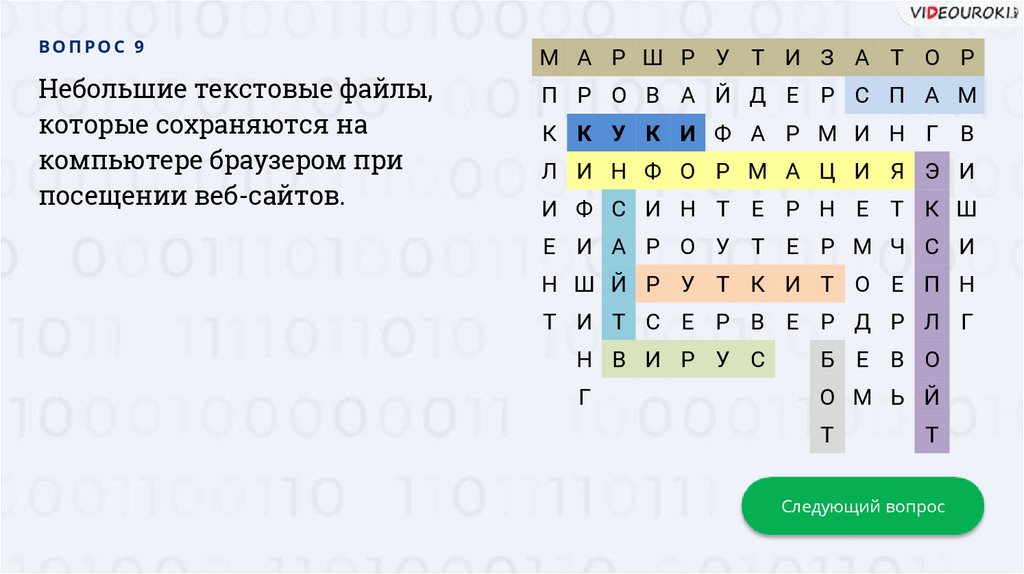

22.

ВОПРОС 9Небольшие текстовые файлы,

которые сохраняются на

компьютере браузером при

посещении веб-сайтов.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

23.

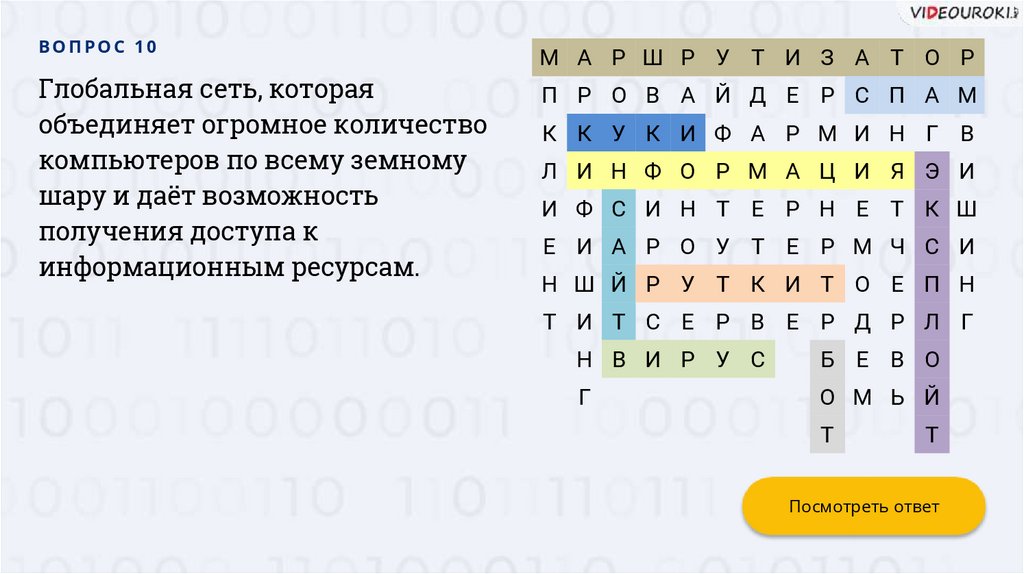

ВОПРОС 10Глобальная сеть, которая

объединяет огромное количество

компьютеров по всему земному

шару и даёт возможность

получения доступа к

информационным ресурсам.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

24.

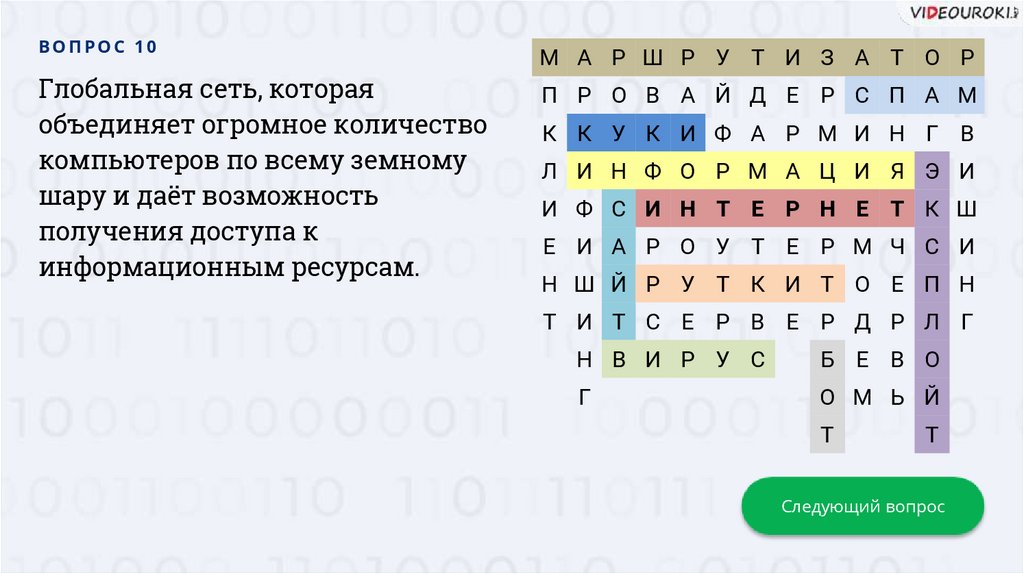

ВОПРОС 10Глобальная сеть, которая

объединяет огромное количество

компьютеров по всему земному

шару и даёт возможность

получения доступа к

информационным ресурсам.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

25.

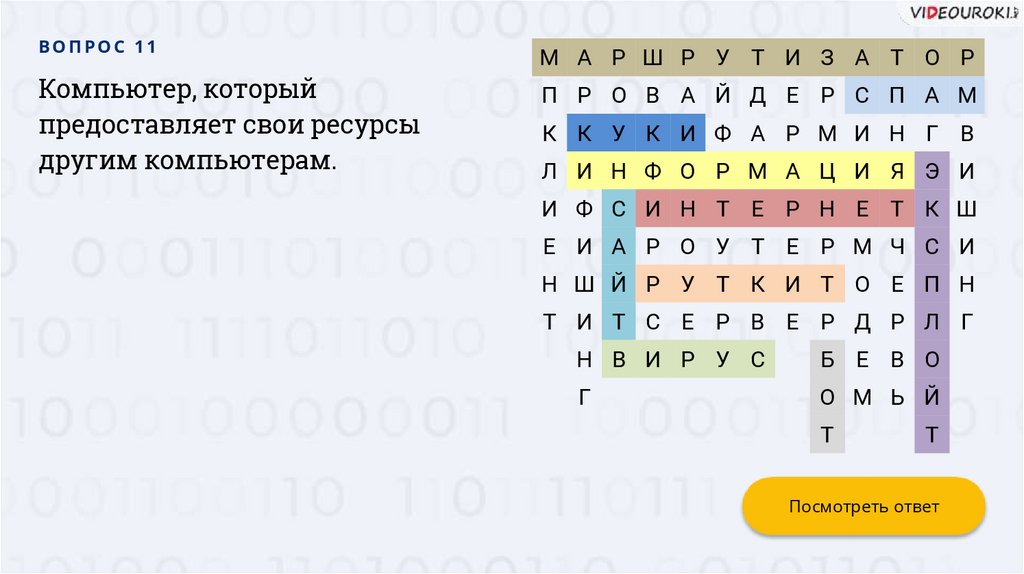

ВОПРОС 11Компьютер, который

предоставляет свои ресурсы

другим компьютерам.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

26.

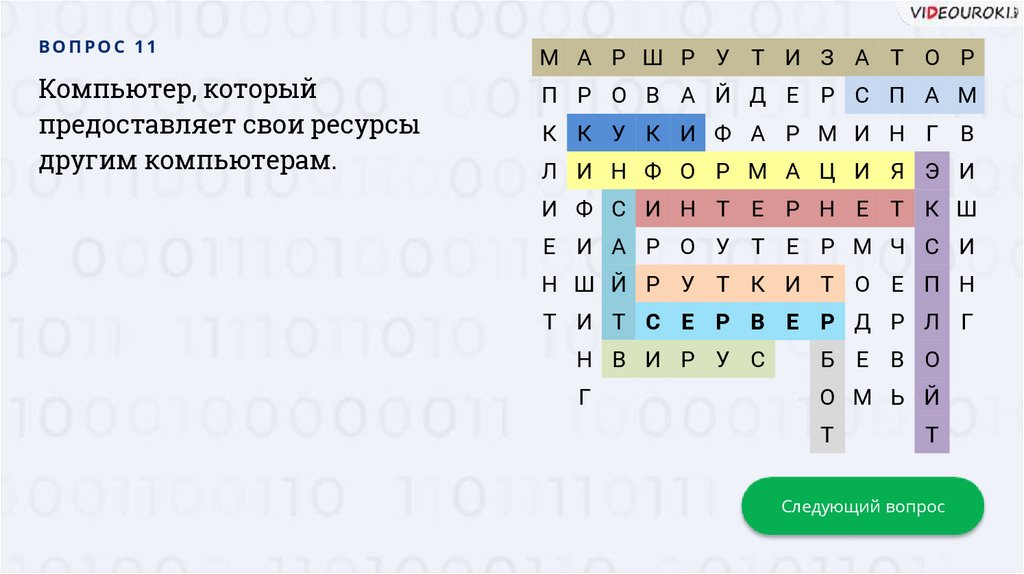

ВОПРОС 11Компьютер, который

предоставляет свои ресурсы

другим компьютерам.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

27.

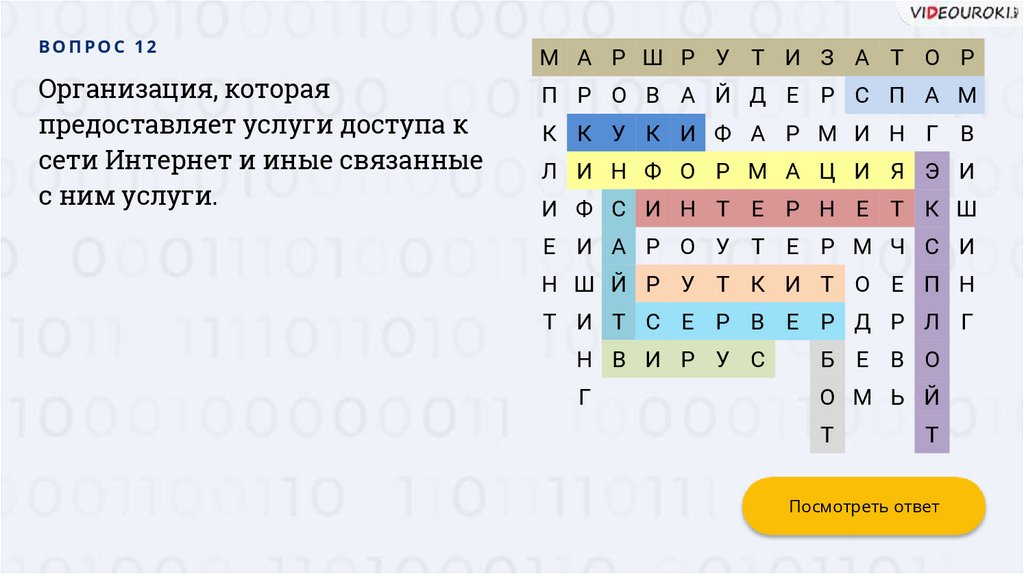

ВОПРОС 12Организация, которая

предоставляет услуги доступа к

сети Интернет и иные связанные

с ним услуги.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

28.

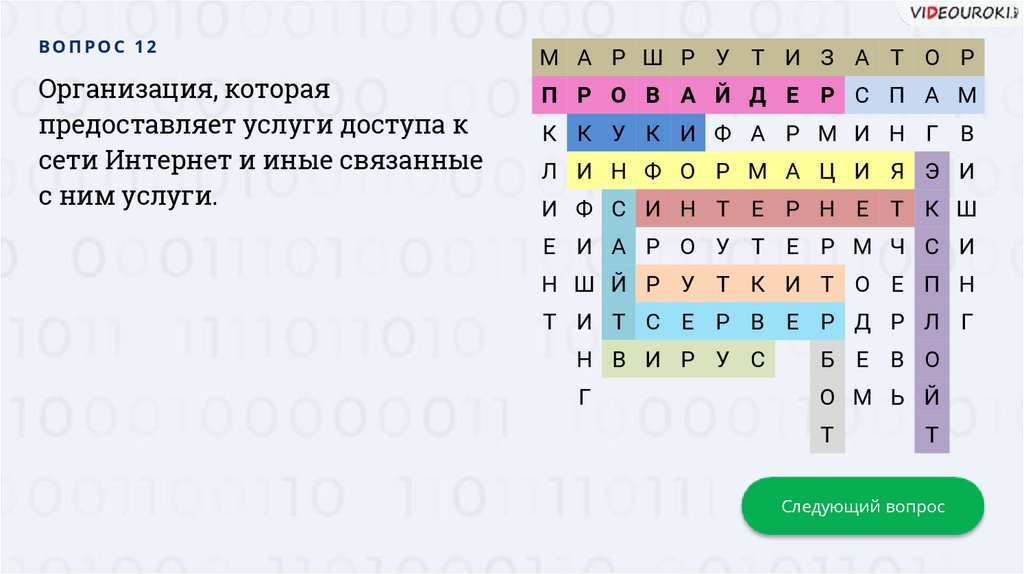

ВОПРОС 12Организация, которая

предоставляет услуги доступа к

сети Интернет и иные связанные

с ним услуги.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

29.

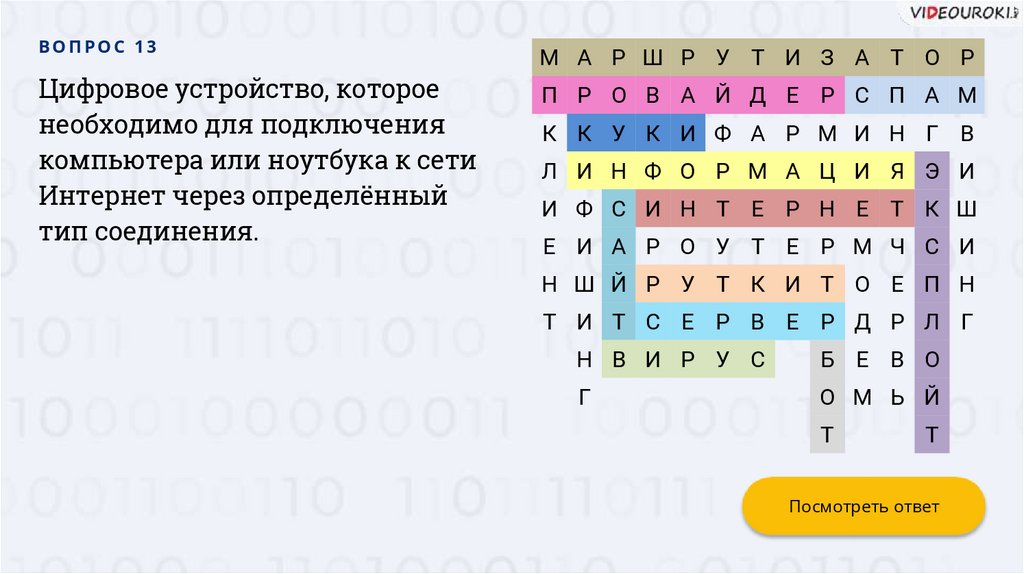

ВОПРОС 13Цифровое устройство, которое

необходимо для подключения

компьютера или ноутбука к сети

Интернет через определённый

тип соединения.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

30.

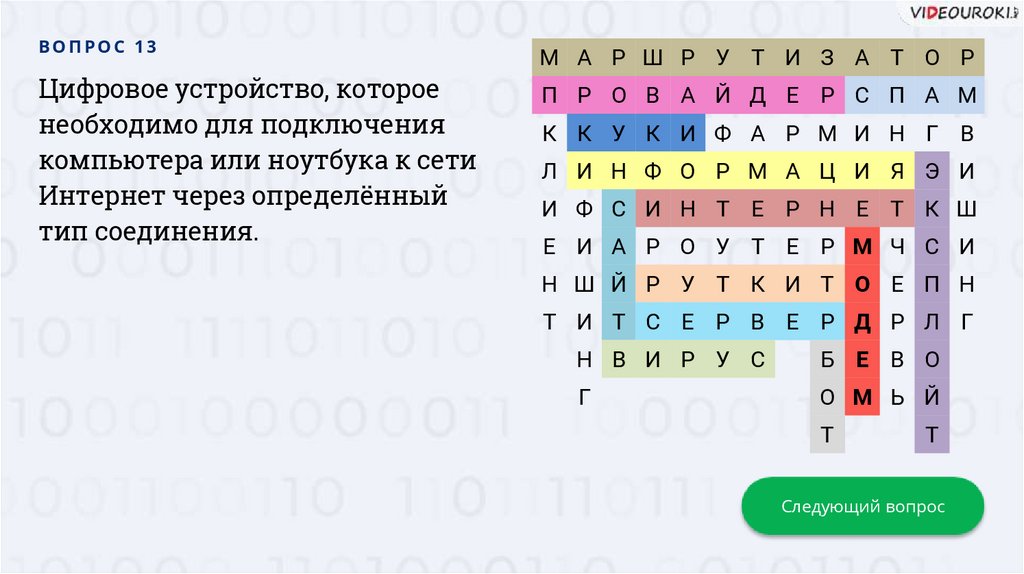

ВОПРОС 13Цифровое устройство, которое

необходимо для подключения

компьютера или ноутбука к сети

Интернет через определённый

тип соединения.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

31.

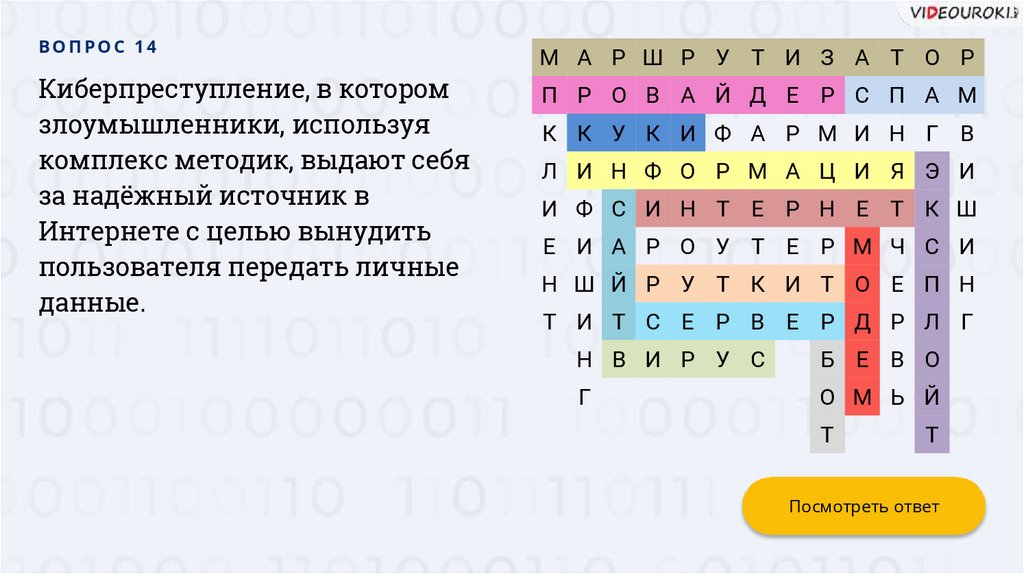

ВОПРОС 14Киберпреступление, в котором

злоумышленники, используя

комплекс методик, выдают себя

за надёжный источник в

Интернете с целью вынудить

пользователя передать личные

данные.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

32.

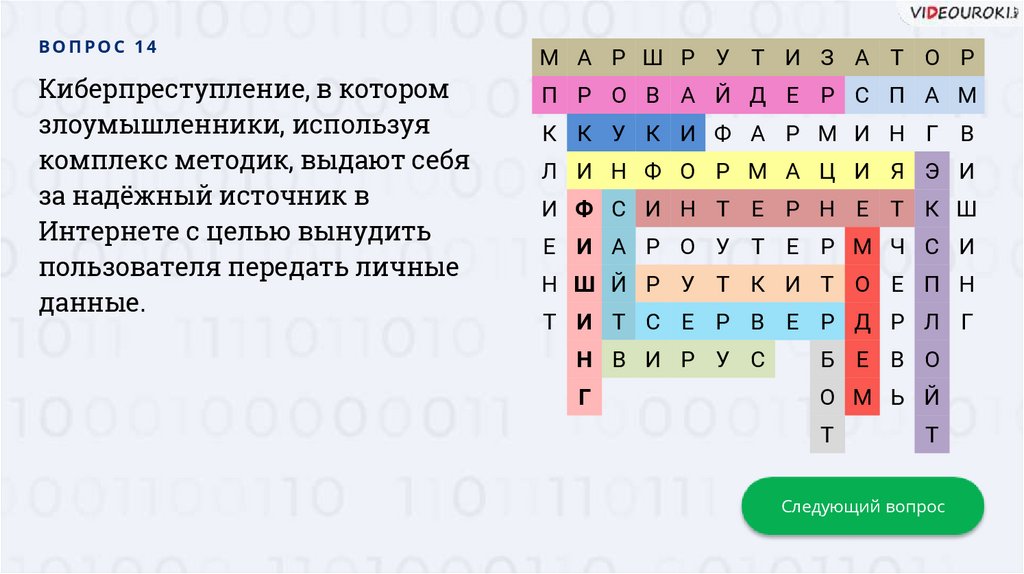

ВОПРОС 14Киберпреступление, в котором

злоумышленники, используя

комплекс методик, выдают себя

за надёжный источник в

Интернете с целью вынудить

пользователя передать личные

данные.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

33.

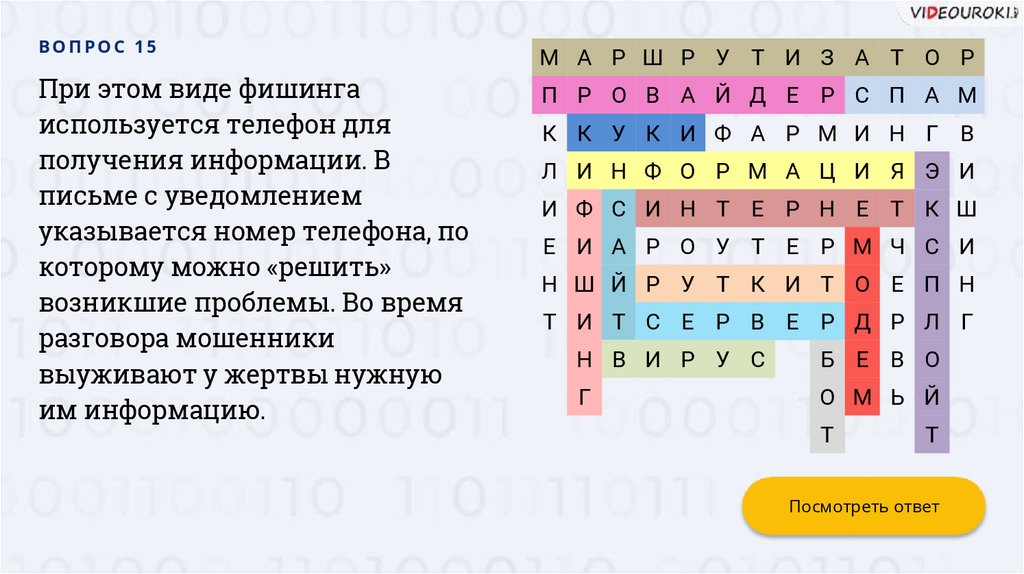

ВОПРОС 15При этом виде фишинга

используется телефон для

получения информации. В

письме с уведомлением

указывается номер телефона, по

которому можно «решить»

возникшие проблемы. Во время

разговора мошенники

выуживают у жертвы нужную

им информацию.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

34.

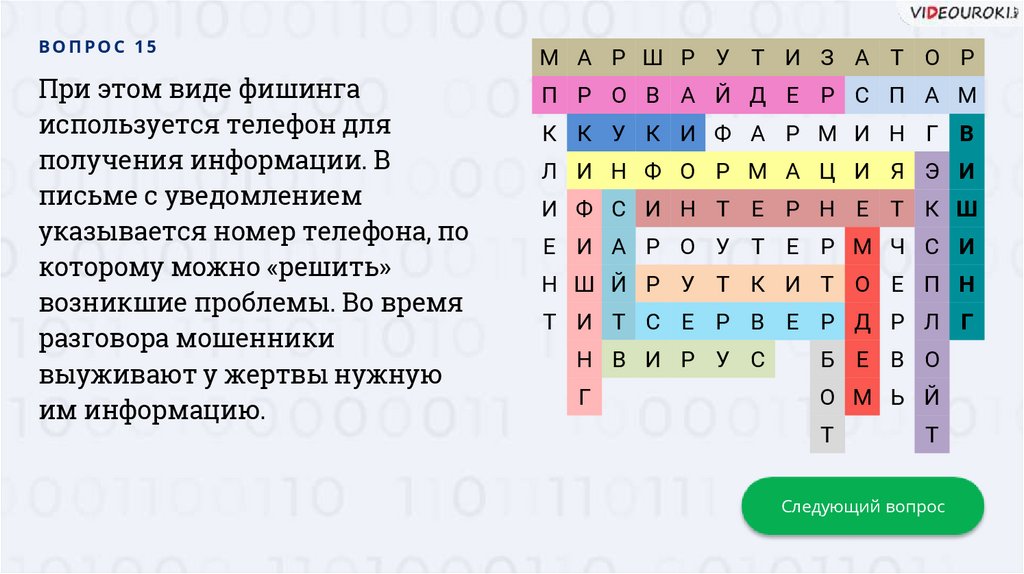

ВОПРОС 15При этом виде фишинга

используется телефон для

получения информации. В

письме с уведомлением

указывается номер телефона, по

которому можно «решить»

возникшие проблемы. Во время

разговора мошенники

выуживают у жертвы нужную

им информацию.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

35.

ВОПРОС 16Компьютер, который использует

ресурсы сервера.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

36.

ВОПРОС 16Компьютер, который использует

ресурсы сервера.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

37.

ВОПРОС 17При этом виде фишинга

мошенники, получив доступ к

официальному сайту компании,

например, к интернету-магазину,

меняют адрес на DNS-сервере.

В результате происходит

перенаправление посетителей на

подменный сайт, где

совершаются операции по

расчётам за товары.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

38.

ВОПРОС 17При этом виде фишинга

мошенники, получив доступ к

официальному сайту компании,

например, к интернету-магазину,

меняют адрес на DNS-сервере.

В результате происходит

перенаправление посетителей на

подменный сайт, где

совершаются операции по

расчётам за товары.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

39.

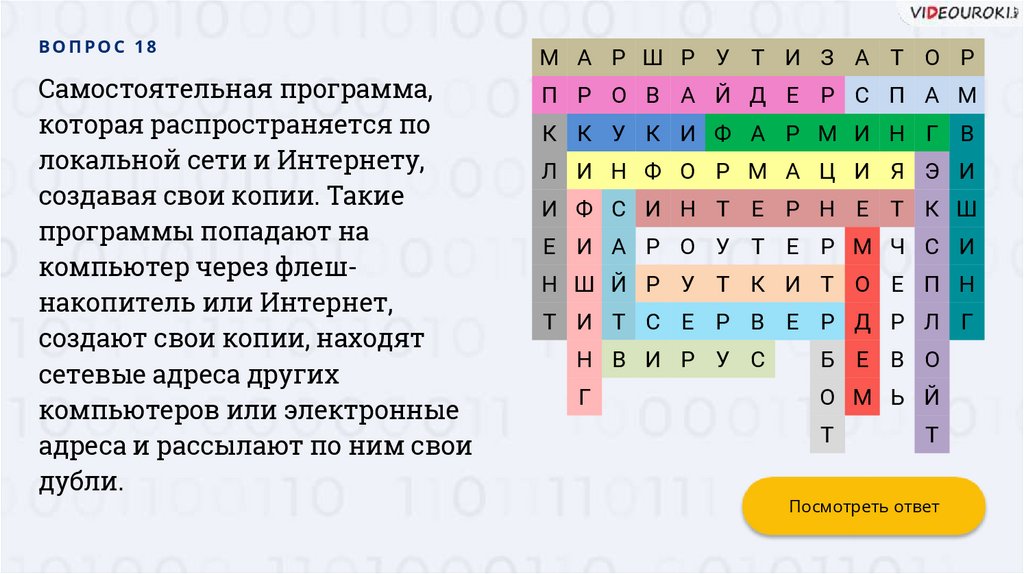

ВОПРОС 18Самостоятельная программа,

которая распространяется по

локальной сети и Интернету,

создавая свои копии. Такие

программы попадают на

компьютер через флешнакопитель или Интернет,

создают свои копии, находят

сетевые адреса других

компьютеров или электронные

адреса и рассылают по ним свои

дубли.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

40.

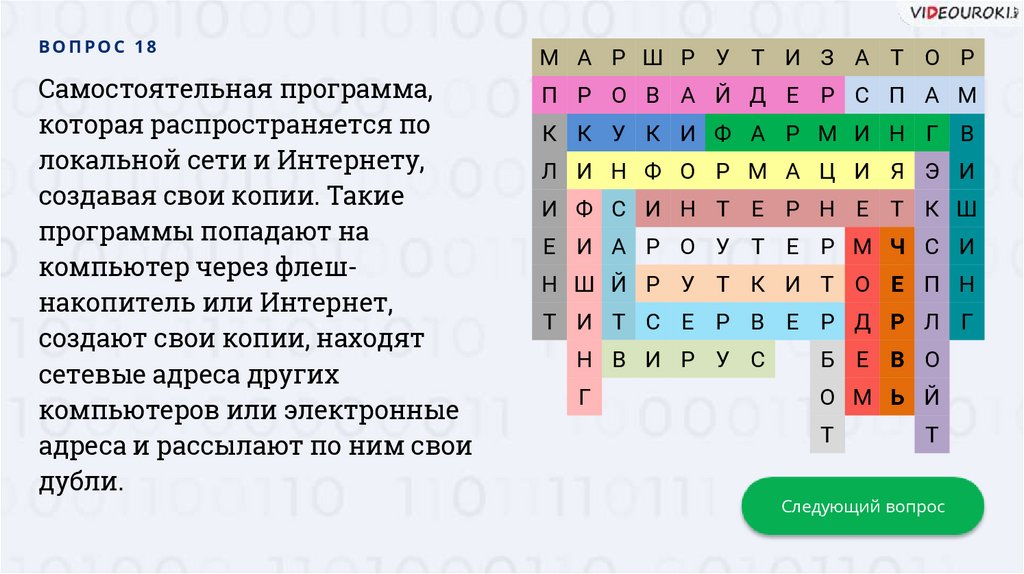

ВОПРОС 18Самостоятельная программа,

которая распространяется по

локальной сети и Интернету,

создавая свои копии. Такие

программы попадают на

компьютер через флешнакопитель или Интернет,

создают свои копии, находят

сетевые адреса других

компьютеров или электронные

адреса и рассылают по ним свои

дубли.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Следующий вопрос

41.

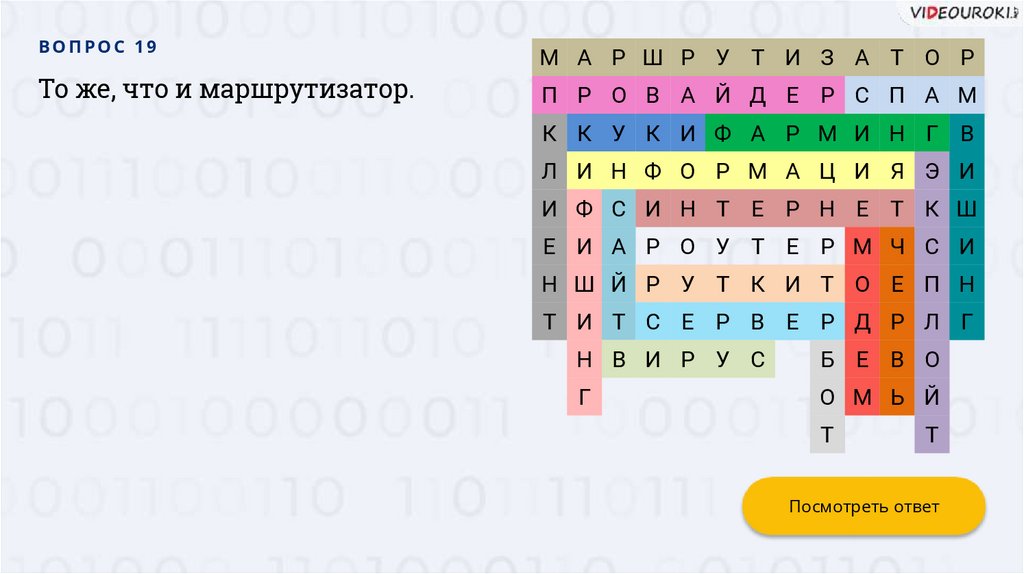

ВОПРОС 19То же, что и маршрутизатор.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Посмотреть ответ

42.

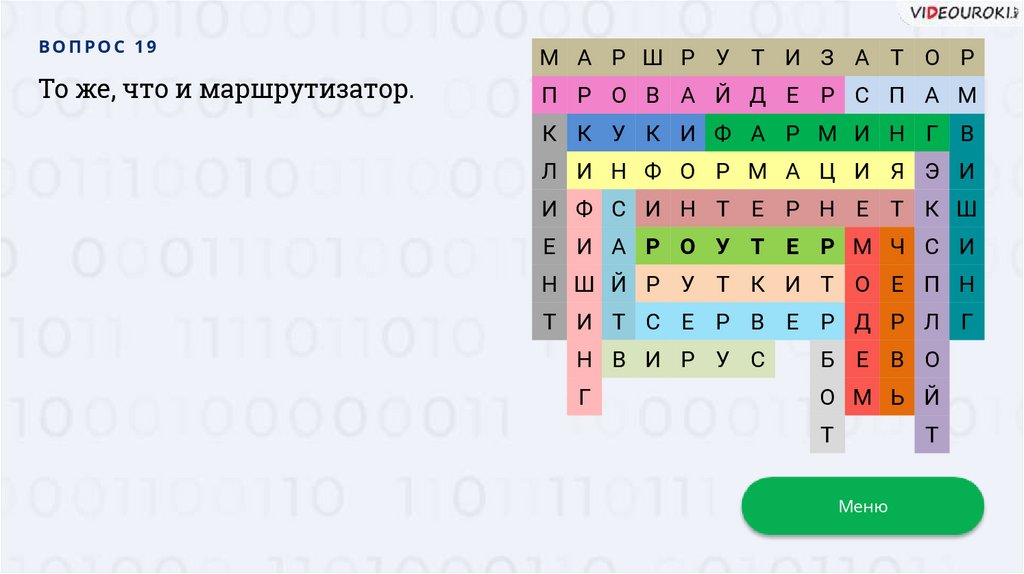

ВОПРОС 19То же, что и маршрутизатор.

М А Р Ш Р У Т И З А Т О Р

П Р О В А Й Д Е Р С П А М

К К У К И Ф А Р М И Н Г В

Л И Н Ф О Р М А Ц И Я Э И

И Ф С И Н Т Е Р Н Е Т К Ш

Е И А Р О У Т Е Р М Ч С И

Н Ш Й Р У Т К И Т О Е П Н

Т И Т С Е Р В Е Р Д Р Л Г

Н В И Р У С

Б Е В О

Г

О М Ь Й

Т

Т

Меню

43.

РАУНД 2Выбери ответ

Правила

44.

Правила раунда 2Необходимо ответить на вопрос

и выбрать правильный ответ.

Играть

Меню

45.

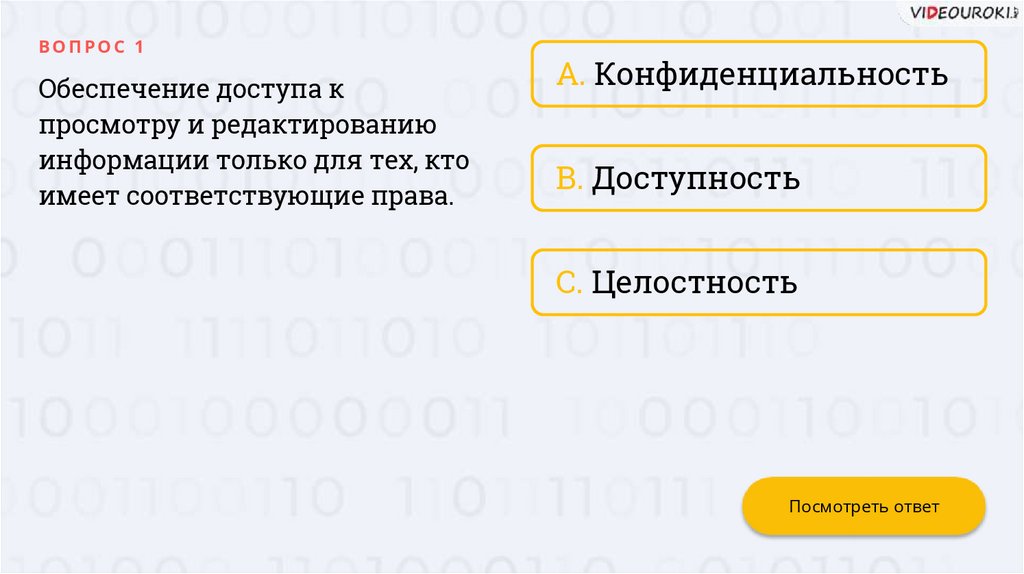

ВОПРОС 1Обеспечение доступа к

просмотру и редактированию

информации только для тех, кто

имеет соответствующие права.

A. Конфиденциальность

B. Доступность

C. Целостность

Посмотреть ответ

46.

ВОПРОС 1Обеспечение доступа к

просмотру и редактированию

информации только для тех, кто

имеет соответствующие права.

A. Конфиденциальность

B. Доступность

C. Целостность

Следующий вопрос

47.

ВОПРОС 2Как называется преобразование

открытого текста, т. е. исходного

сообщения, в шифртекст, чтобы

его не смог прочитать

посторонний человек?

A. Шифрование

B. Стеганография

C. Кодирование

Посмотреть ответ

48.

ВОПРОС 2Как называется преобразование

открытого текста, т. е. исходного

сообщения, в шифртекст, чтобы

его не смог прочитать

посторонний человек?

A. Шифрование

B. Стеганография

C. Кодирование

Следующий вопрос

49.

ВОПРОС 3Как называется технология и

служба обмена электронными

сообщениями между

пользователями компьютерной

сети?

A. Спам

B. Электронная почта

C. SMS

Посмотреть ответ

50.

ВОПРОС 3Как называется технология и

служба обмена электронными

сообщениями между

пользователями компьютерной

сети?

A. Спам

B. Электронная почта

C. SMS

Следующий вопрос

51.

ВОПРОС 4Проверка прав пользователя, его

полномочий на доступ к

определённым данным и

действиям с ними.

A. Целостность

B. Доступность

C. Авторизация

Посмотреть ответ

52.

ВОПРОС 4Проверка прав пользователя, его

полномочий на доступ к

определённым данным и

действиям с ними.

A. Целостность

B. Доступность

C. Авторизация

Следующий вопрос

53.

ВОПРОС 5Как называется устройство,

которое выглядит как флешкарта, внутри которого стоит

специальная микросхема

и криптософт?

A. Роутер

B. Модем

C. USB-токен

Посмотреть ответ

54.

ВОПРОС 5Как называется устройство,

которое выглядит как флешкарта, внутри которого стоит

специальная микросхема

и криптософт?

A. Роутер

B. Модем

C. USB-токен

Меню

informatics

informatics