Similar presentations:

Криптографические протоколы

1.

1Алтайский государственный технический

университет им. И.И. Ползунова

Факультет информационных технологий

Кафедра информатики, вычислительной техники и

информационной безопасности

Лекция 6

Криптографические протоколы

Санников

Андрей Валерьевич

к.ф.-м.н., доцент

2.

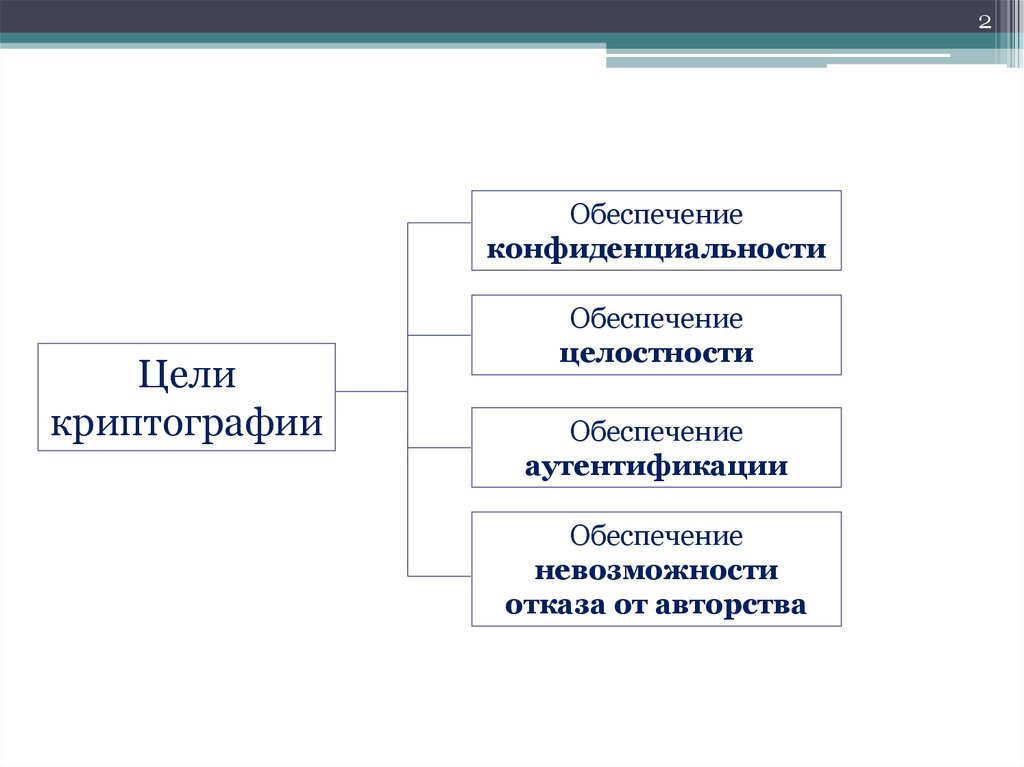

2Обеспечение

конфиденциальности

Цели

криптографии

Обеспечение

целостности

Обеспечение

аутентификации

Обеспечение

невозможности

отказа от авторства

3.

Литература для самостоятельного изучения1.

Криптографические

протоколы.

уязвимости. /А.В.Черемушкин

Основные

свойства

и

информации

в

Глава 1. Понятие криптографического протокола;

Глава 5. Протоколы идентификации;

Глава 7. Протоколы передачи ключей;

Глава 11. Семейство протоколов IPSec;

Глава 12. Управление ключами.

2.

Криптографические

методы

защиты

компьютерных системах и сетях. /Иванов М.А.

Глава 7. Методы аутентификации информации.

4.

Протокол (protocol) — описание распределенного алгоритма, в процессевыполнения которого два (или более) участника последовательно выполняют

определенные действия и обмениваются сообщениями; Участники (субъекты

взаимодействия) – пользователи и абоненты, а также процессы (клиентские,

серверные);

Цикл (раунд, проход) протокола (round, pass of cryptographic protocol) —

временной интервал, в котором активен только один из участников. Цикл

завершается формированием и отправлением сообщения с последующим

переходом активного участника в состояние ожидания и передачей

активности другому участнику;

Шаг протокола (step of a protocol, protocol action) — конкретное законченное

действие, выполняемое участником протокола во время одного цикла:

вычисление функции, генерация случайного числа, отправка сообщения;

Коммуникационный

протокол

–

протокол,

устанавливающий

последовательность действий участников при передаче информации или

информационном обмене; обычно обеспечивает установление соединения,

сеанса, выбор маршрута, обнаружение искажений, восстановление

информации.

5.

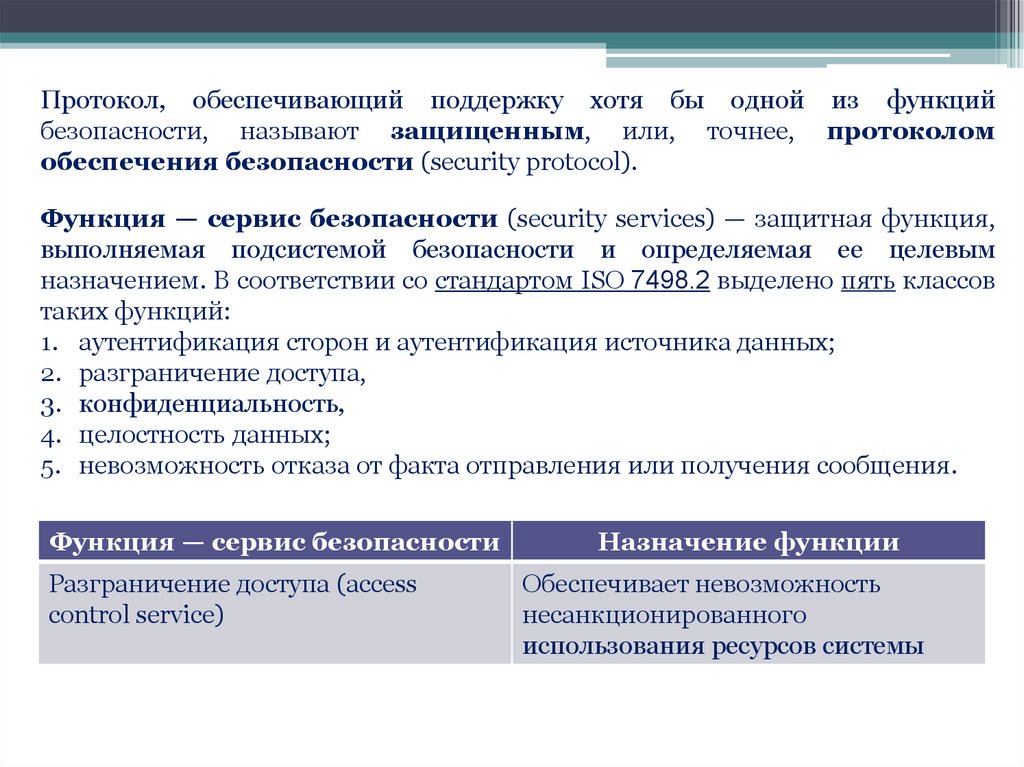

Протокол, обеспечивающий поддержку хотя бы одной из функцийбезопасности, называют защищенным, или, точнее, протоколом

обеспечения безопасности (security protocol).

Функция — сервис безопасности (security services) — защитная функция,

выполняемая подсистемой безопасности и определяемая ее целевым

назначением. В соответствии со стандартом ISO 7498.2 выделено пять классов

таких функций:

1. аутентификация сторон и аутентификация источника данных;

2. разграничение доступа,

3. конфиденциальность,

4. целостность данных;

5. невозможность отказа от факта отправления или получения сообщения.

Функция — сервис безопасности

Разграничение доступа (access

control service)

Назначение функции

Обеспечивает невозможность

несанкционированного

использования ресурсов системы

6.

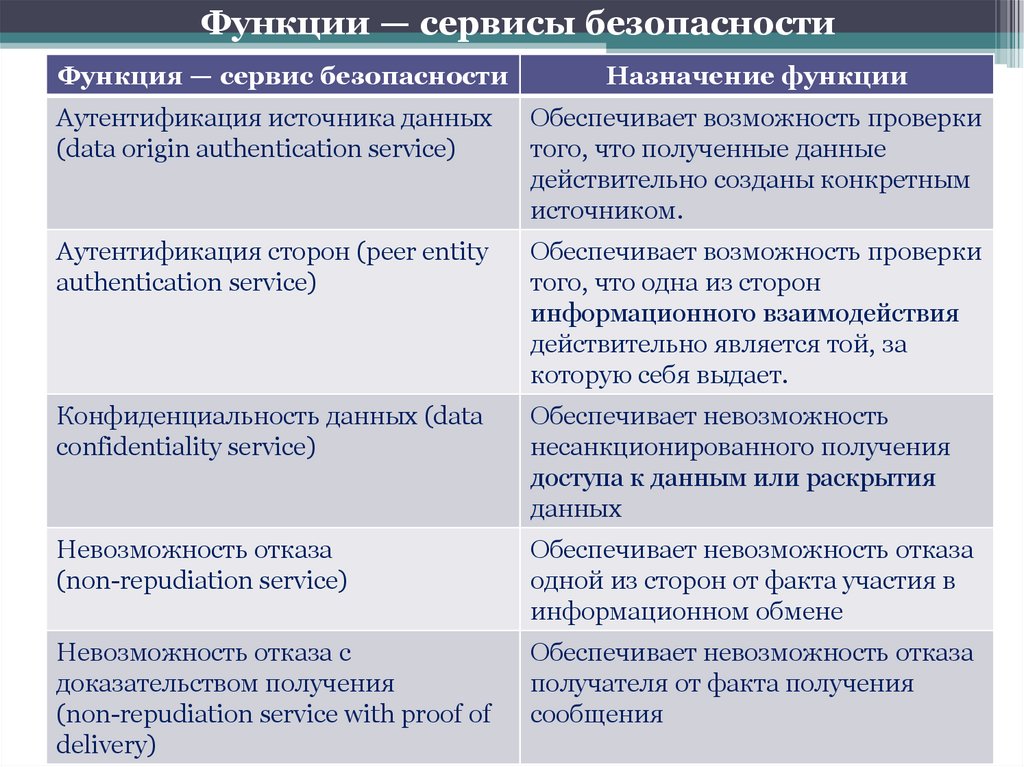

Функции — сервисы безопасностиФункция — сервис безопасности

Назначение функции

Аутентификация источника данных

(data origin authentication service)

Обеспечивает возможность проверки

того, что полученные данные

действительно созданы конкретным

источником.

Аутентификация сторон (peer entity

authentication service)

Обеспечивает возможность проверки

того, что одна из сторон

информационного взаимодействия

действительно является той, за

которую себя выдает.

Конфиденциальность данных (data

confidentiality service)

Обеспечивает невозможность

несанкционированного получения

доступа к данным или раскрытия

данных

Невозможность отказа

(non-repudiation service)

Обеспечивает невозможность отказа

одной из сторон от факта участия в

информационном обмене

Невозможность отказа с

доказательством получения

(non-repudiation service with proof of

delivery)

Обеспечивает невозможность отказа

получателя от факта получения

сообщения

7.

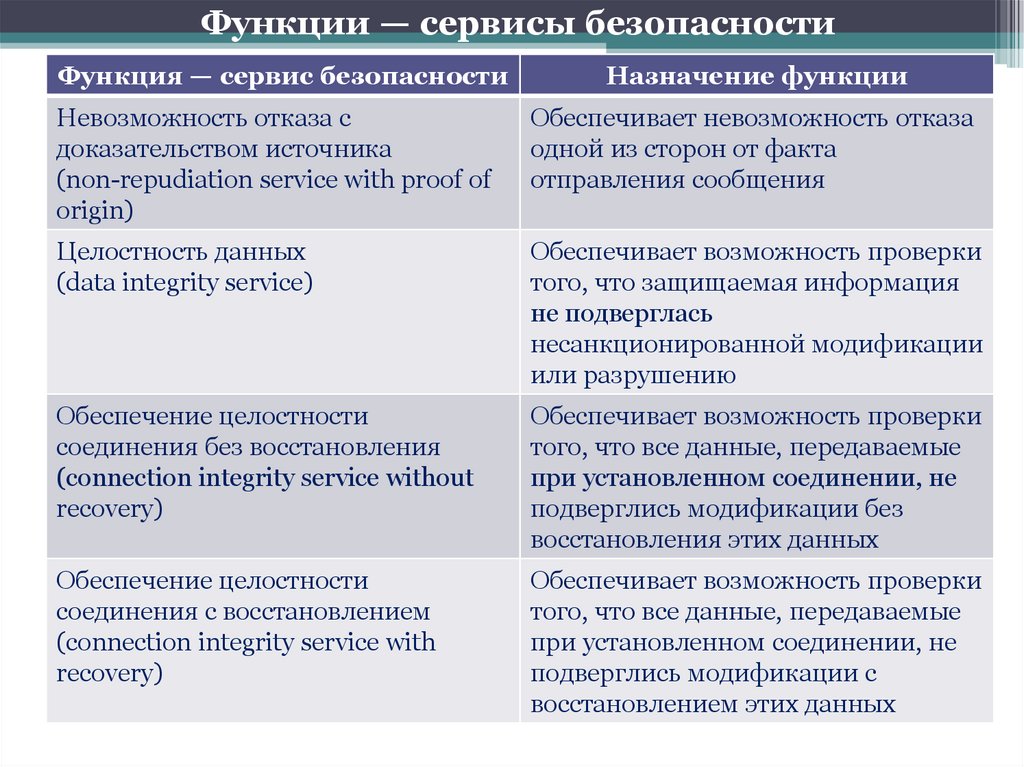

Функции — сервисы безопасностиФункция — сервис безопасности

Назначение функции

Невозможность отказа с

доказательством источника

(non-repudiation service with proof of

origin)

Обеспечивает невозможность отказа

одной из сторон от факта

отправления сообщения

Целостность данных

(data integrity service)

Обеспечивает возможность проверки

того, что защищаемая информация

не подверглась

несанкционированной модификации

или разрушению

Обеспечение целостности

соединения без восстановления

(connection integrity service without

recovery)

Обеспечивает возможность проверки

того, что все данные, передаваемые

при установленном соединении, не

подверглись модификации без

восстановления этих данных

Обеспечение целостности

соединения с восстановлением

(connection integrity service with

recovery)

Обеспечивает возможность проверки

того, что все данные, передаваемые

при установленном соединении, не

подверглись модификации с

восстановлением этих данных

8.

Большинство основных сервисов безопасности реально обеспечивается толькокриптографическими

методами

и

за

их

выполнение

отвечает

криптографическая подсистема. Поэтому защищенные протоколы часто

отождествляют с криптографическими протоколами.

Криптографический протокол (cryptographic protocol) — протокол,

предназначенный для выполнения функций криптографической системы; в

процессе его выполнения участники используют криптографические

алгоритмы.

Криптографическая система – система обеспечения безопасности

информации криптографическими методами, функциями которой являются

обеспечение

конфиденциальности,

целостности,

аутентификации,

невозможности отказа и неотслеживаемости (система шифрования,

идентификации, имитозашиты, цифровой подписи).

Стойкость криптографических систем – их способность противостоять

атакам противника и (или) нарушителя, как правило, имеющим целью

нейтрализацию одной или нескольких функций безопасности и, прежде всего,

получение секретного ключа.

9.

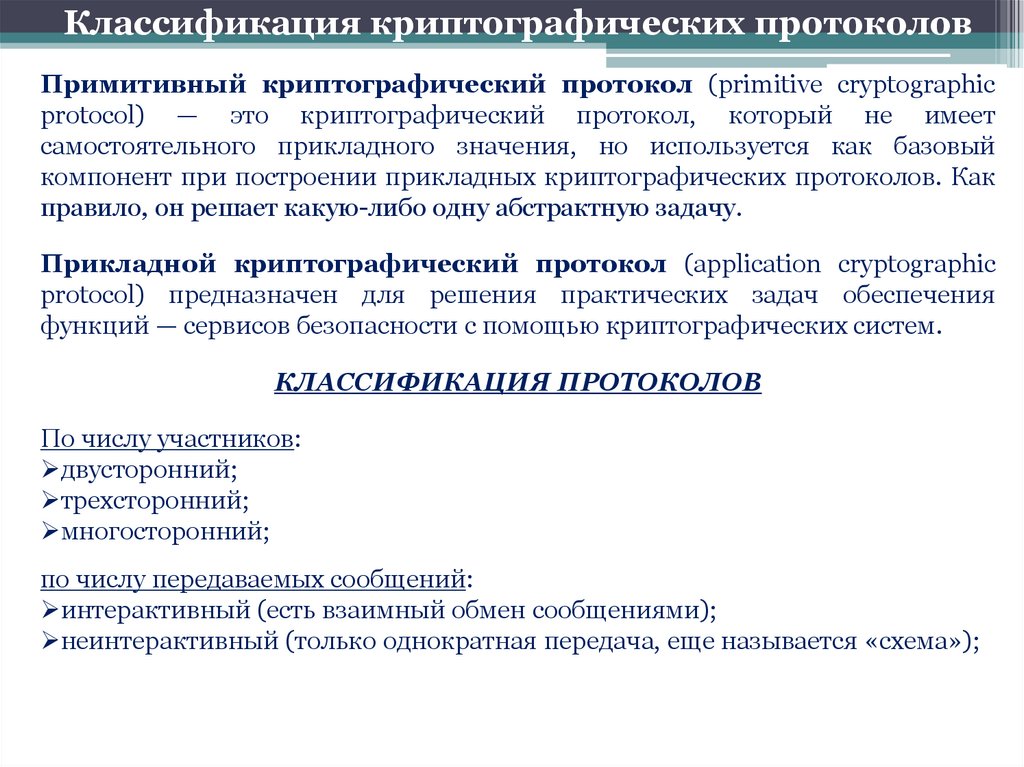

Классификация криптографических протоколовПримитивный криптографический протокол (primitive cryptographic

protocol) — это криптографический протокол, который не имеет

самостоятельного прикладного значения, но используется как базовый

компонент при построении прикладных криптографических протоколов. Как

правило, он решает какую-либо одну абстрактную задачу.

Прикладной криптографический протокол (application cryptographic

protocol) предназначен для решения практических задач обеспечения

функций — сервисов безопасности с помощью криптографических систем.

КЛАССИФИКАЦИЯ ПРОТОКОЛОВ

По числу участников:

двусторонний;

трехсторонний;

многосторонний;

по числу передаваемых сообщений:

интерактивный (есть взаимный обмен сообщениями);

неинтерактивный (только однократная передача, еще называется «схема»);

10.

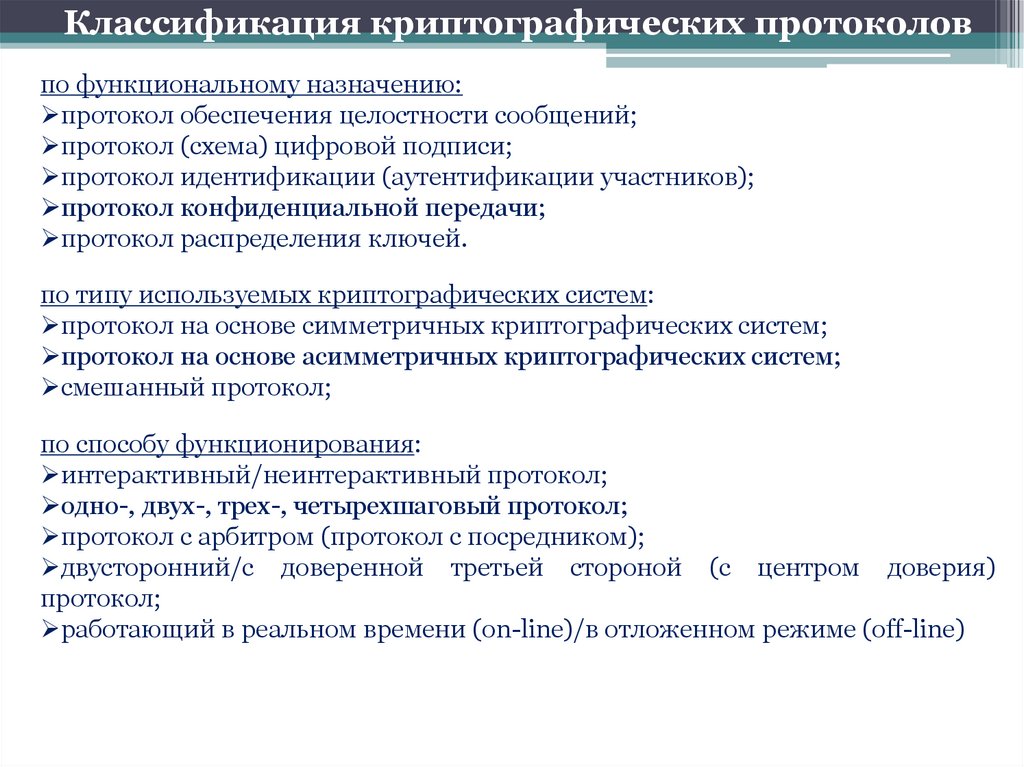

Классификация криптографических протоколовпо функциональному назначению:

протокол обеспечения целостности сообщений;

протокол (схема) цифровой подписи;

протокол идентификации (аутентификации участников);

протокол конфиденциальной передачи;

протокол распределения ключей.

по типу используемых криптографических систем:

протокол на основе симметричных криптографических систем;

протокол на основе асимметричных криптографических систем;

смешанный протокол;

по способу функционирования:

интерактивный/неинтерактивный протокол;

одно-, двух-, трех-, четырехшаговый протокол;

протокол с арбитром (протокол с посредником);

двусторонний/с доверенной третьей стороной (с центром доверия)

протокол;

работающий в реальном времени (on-line)/в отложенном режиме (off-line)

11.

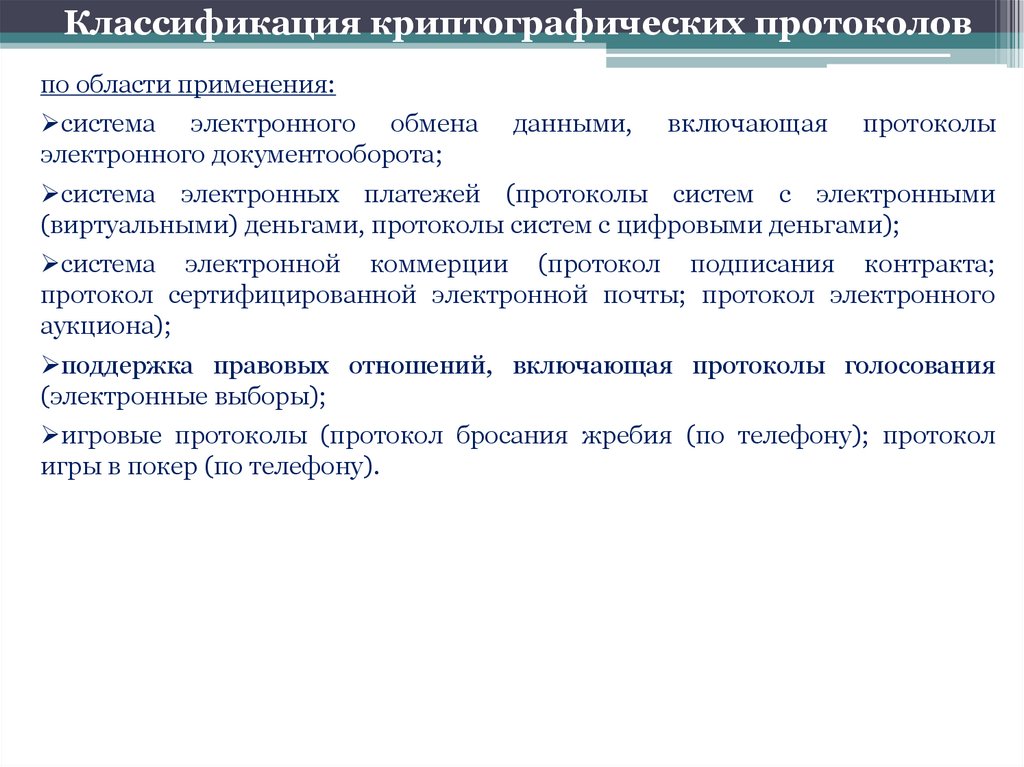

Классификация криптографических протоколовпо области применения:

система электронного обмена

электронного документооборота;

данными,

включающая

протоколы

система электронных платежей (протоколы систем с электронными

(виртуальными) деньгами, протоколы систем с цифровыми деньгами);

система электронной коммерции (протокол подписания контракта;

протокол сертифицированной электронной почты; протокол электронного

аукциона);

поддержка правовых отношений, включающая протоколы голосования

(электронные выборы);

игровые протоколы (протокол бросания жребия (по телефону); протокол

игры в покер (по телефону).

12.

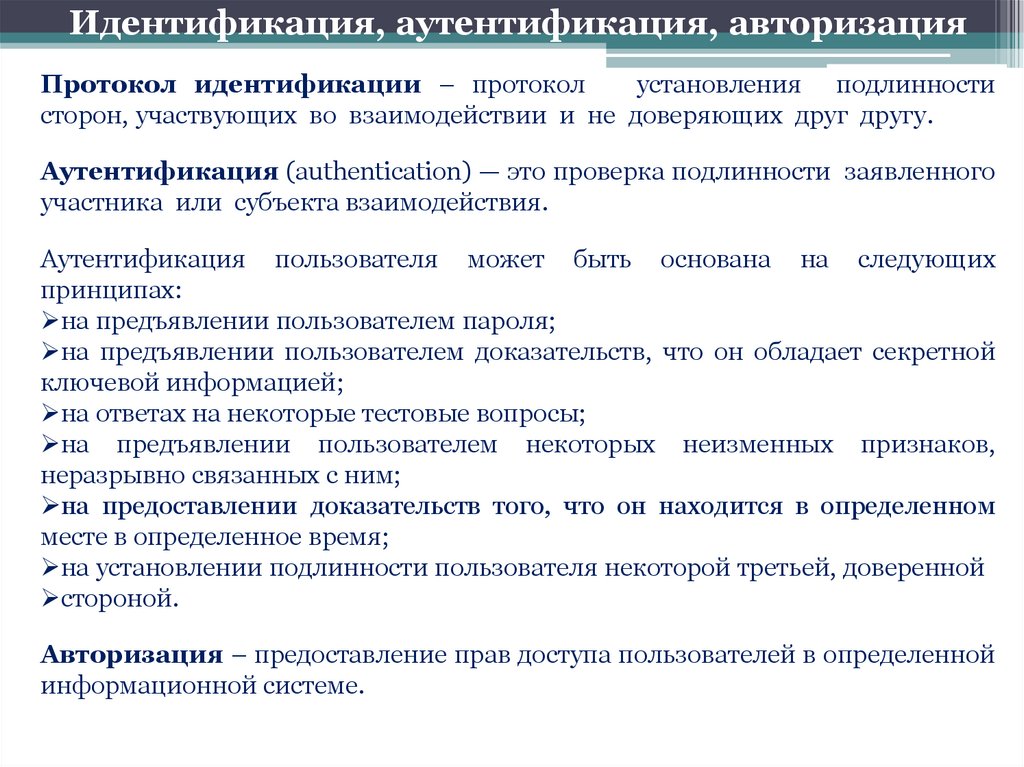

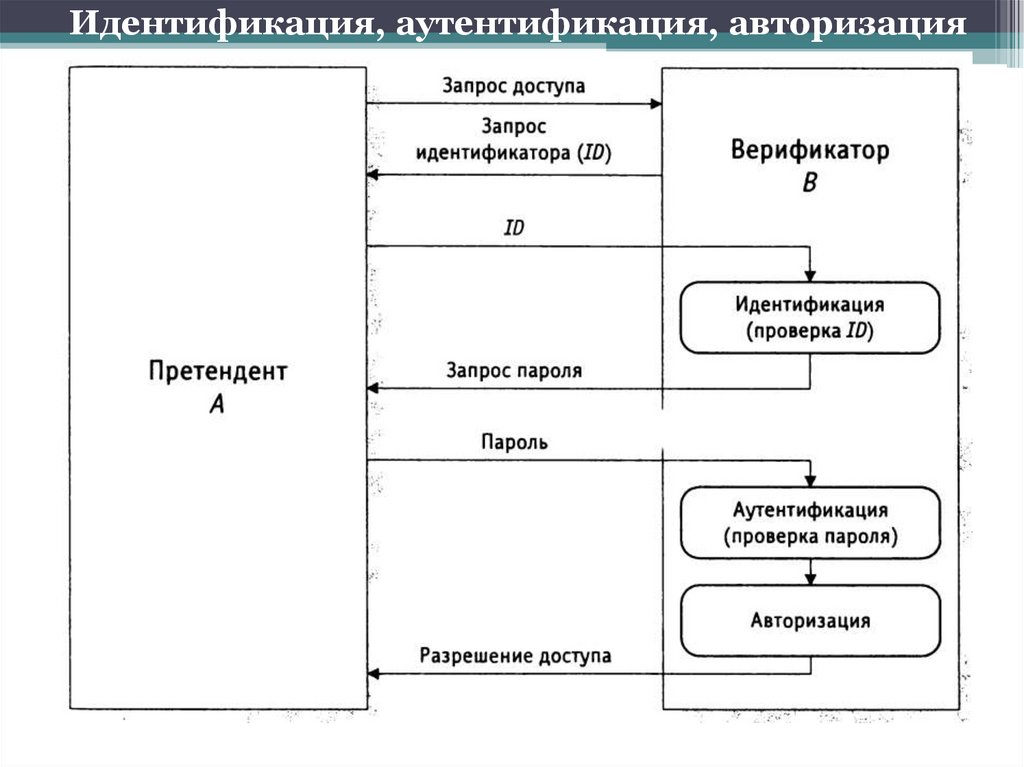

Идентификация, аутентификация, авторизацияПротокол идентификации – протокол

установления подлинности

сторон, участвующих во взаимодействии и не доверяющих друг другу.

Аутентификация (authentication) — это проверка подлинности заявленного

участника или субъекта взаимодействия.

Аутентификация пользователя может быть основана на следующих

принципах:

на предъявлении пользователем пароля;

на предъявлении пользователем доказательств, что он обладает секретной

ключевой информацией;

на ответах на некоторые тестовые вопросы;

на предъявлении пользователем некоторых неизменных признаков,

неразрывно связанных с ним;

на предоставлении доказательств того, что он находится в определенном

месте в определенное время;

на установлении подлинности пользователя некоторой третьей, доверенной

стороной.

Авторизация – предоставление прав доступа пользователей в определенной

информационной системе.

13.

Идентификация, аутентификация, авторизация14.

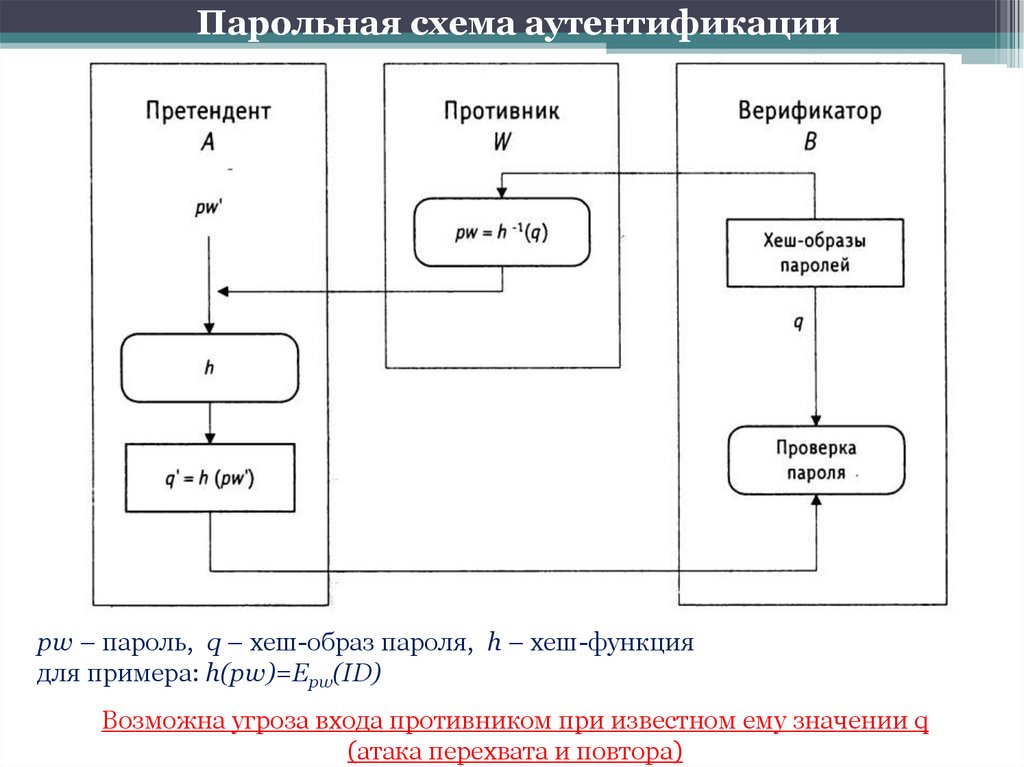

Парольная схема аутентификацииpw – пароль, q – хеш-образ пароля, h – хеш-функция

для примера: h(pw)=Epw(ID)

Возможна угроза входа противником при известном ему значении q

(атака перехвата и повтора)

15.

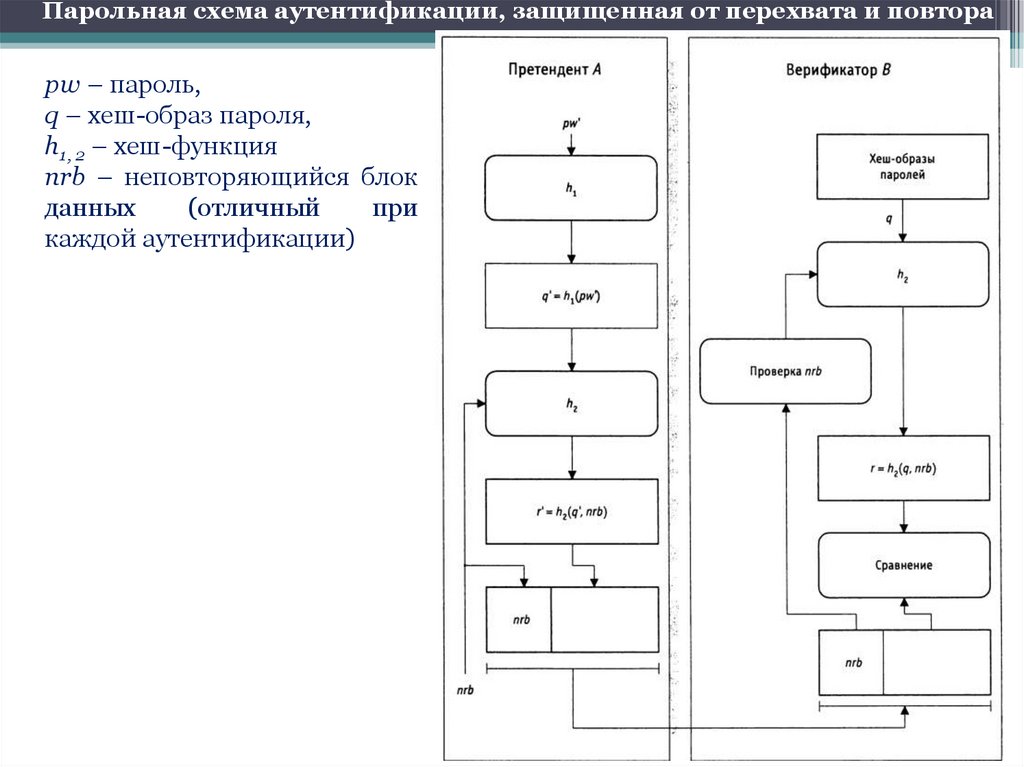

Парольная схема аутентификации, защищенная от перехвата и повтораpw – пароль,

q – хеш-образ пароля,

h1, 2 – хеш-функция

nrb – неповторяющийся блок

данных

(отличный

при

каждой аутентификации)

16.

Взаимная аутентификация. Механизм запрос-ответIDA – идентификатор польз. A;

XA – случайное число;

KAB – симм. ключ шифрования;

EAB – процедура шифрования;

DAB – процедура расшифровки.

17.

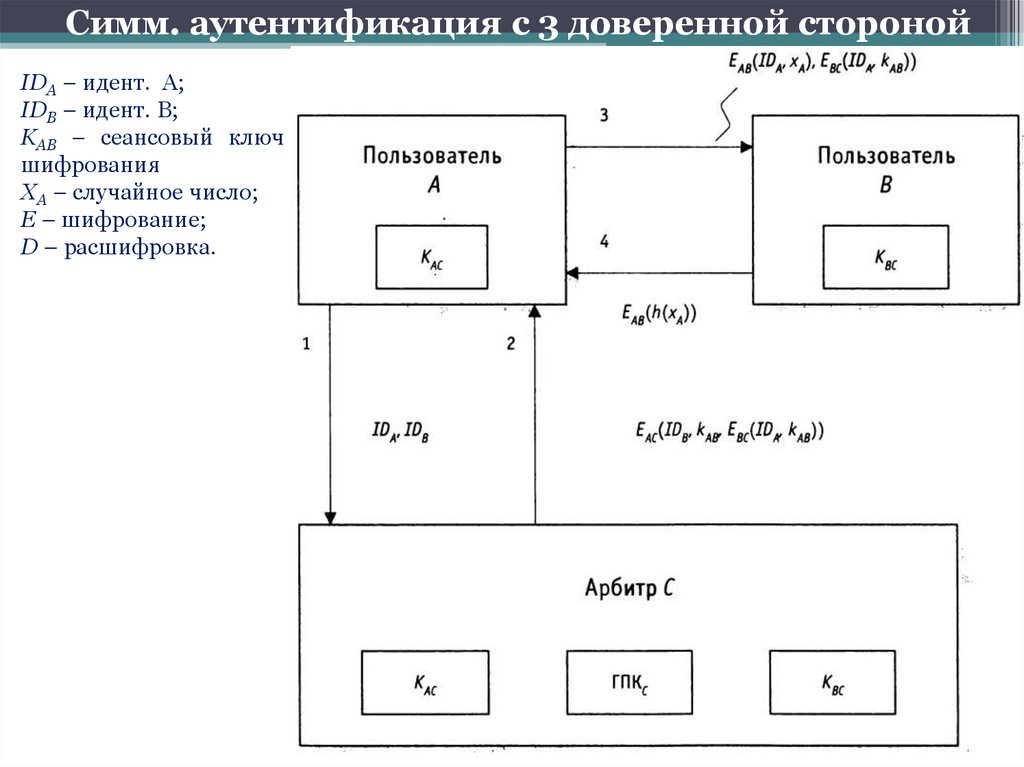

Симм. аутентификация с 3 доверенной сторонойIDA – идент. A;

IDB – идент. B;

KAB – сеансовый ключ

шифрования

XA – случайное число;

E – шифрование;

D – расшифровка.

18.

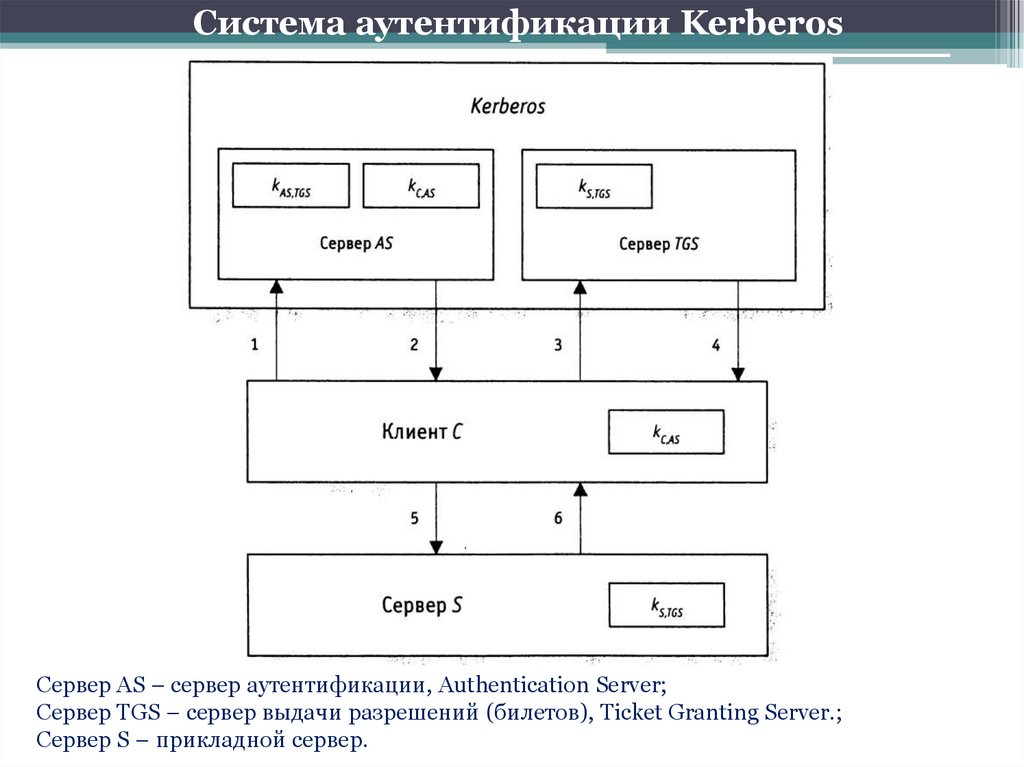

Система аутентификации KerberosСервер AS – сервер аутентификации, Authentication Server;

Сервер TGS – сервер выдачи разрешений (билетов), Ticket Granting Server.;

Сервер S – прикладной сервер.

19.

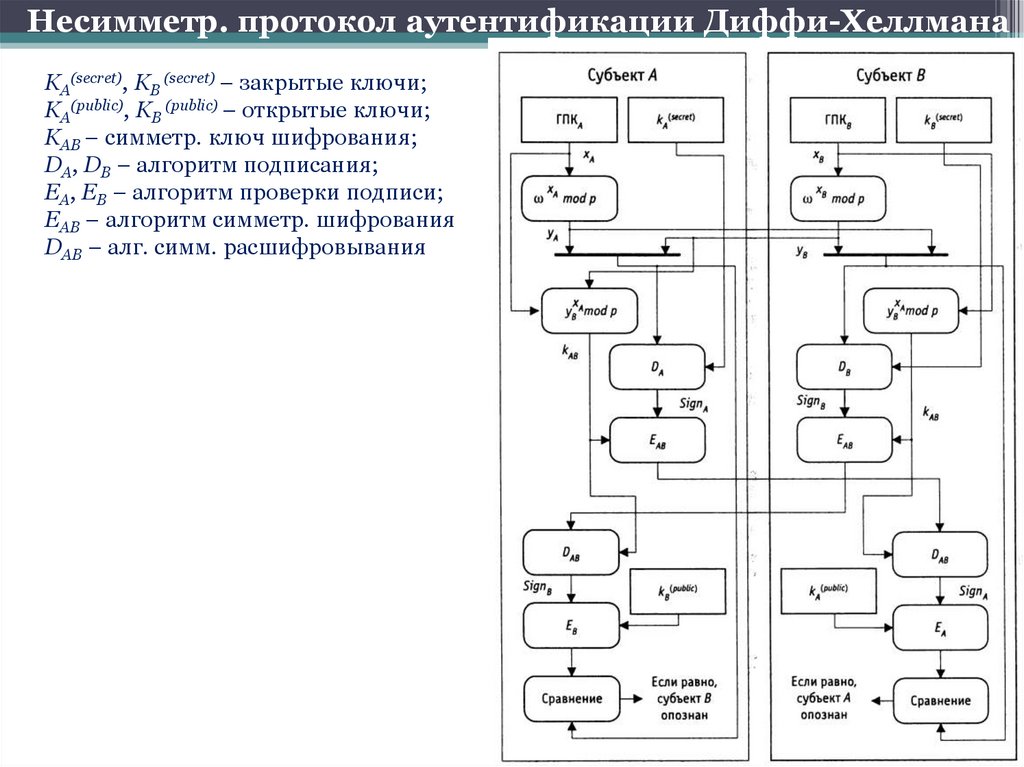

Несимметр. протокол аутентификации Диффи-ХеллманаKA(secret), KB (secret) – закрытые ключи;

KA(public), KB (public) – открытые ключи;

KAB – симметр. ключ шифрования;

DA, DB – алгоритм подписания;

EA, EB – алгоритм проверки подписи;

EAB – алгоритм симметр. шифрования

DAB – алг. симм. расшифровывания

20.

Применение криптографии20

Цифровая

стеганография

—

направление

классической стеганографии, основанное на сокрытии или

внедрении дополнительной информации в цифровые

объекты, вызывая при этом некоторые искажения этих

объектов. Но, как правило, данные объекты являются

мультимедиа-объектами (изображения, видео, аудио,

текстуры 3D-объектов) и внесение искажений, которые

находятся

ниже

порога

чувствительности

среднестатистического человека, не приводит к заметным

изменениям этих объектов.

Контейнер

Скрываемое

изображение

21.

Применение криптографии21

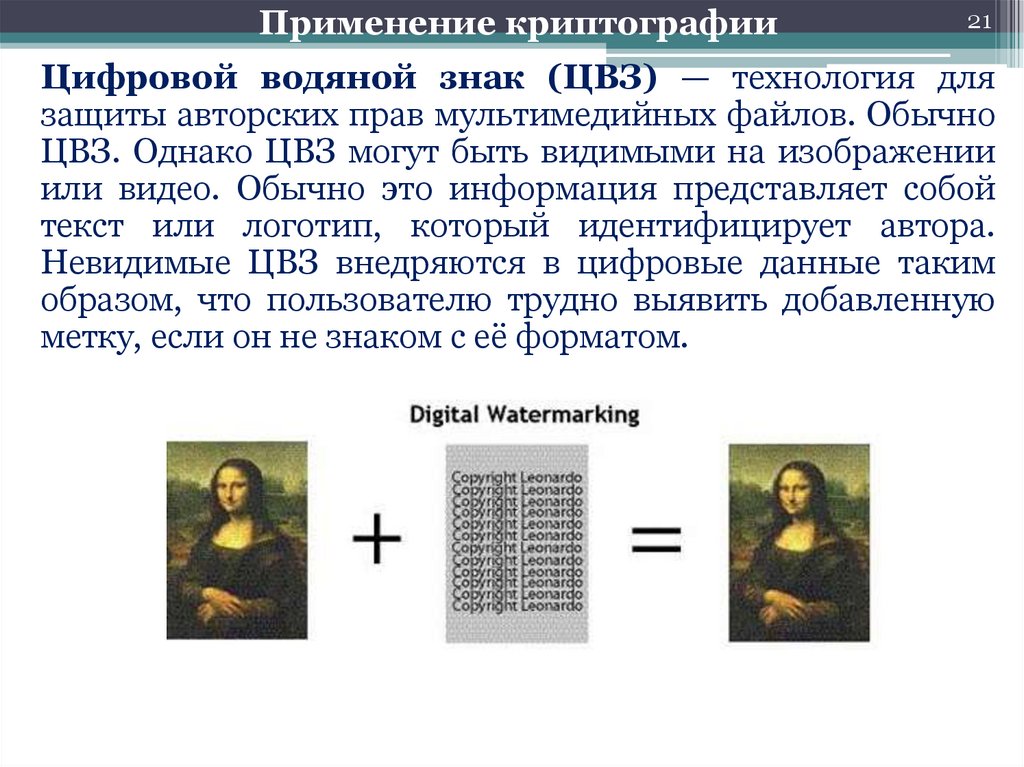

Цифровой водяной знак (ЦВЗ) — технология для

защиты авторских прав мультимедийных файлов. Обычно

ЦВЗ. Однако ЦВЗ могут быть видимыми на изображении

или видео. Обычно это информация представляет собой

текст или логотип, который идентифицирует автора.

Невидимые ЦВЗ внедряются в цифровые данные таким

образом, что пользователю трудно выявить добавленную

метку, если он не знаком с её форматом.

22.

Применение криптографии22

Программное обеспечение (криптопровайдеры), плагины,

носители ключевой информации

23.

Применение криптографии23

Аппаратно-программные комплексы шифрования

(АПКШ)

АПКШ "Континент"предназначен для построения виртуальных частных сетей

на основе общих сетей передачи данных, использующих протоколы семейства

TCP/IP.

Комплекс реализует следующие основные функции:

криптографическая защита данных, передаваемых по каналам связи общих

сетей передачи данных между составными частями VPN;

предоставление

доступа

удаленным пользователям

к ресурсам

защищаемой сети;

межсетевое экранирование;

обнаружение вторжений в информационную систему;

автоматическая регистрация событий, связанных с функционированием

комплекса, в том числе событий НСД;

централизованное управление компонентами комплекса.

24.

Применение криптографии24

Аппаратно-программные комплексы шифрования

(АПКШ)

25.

Лабораторная работа № 725

1. Настройка протокола IPSec

• Изучить принципы реализации протокола IPSEC, используемые в

нем криптографические протоколы;

• реализовать незащищенное соединение 2-х компьютеров;

• передать файл формата .txt, перехватить данные при помощи

программы-снифера, проанализировать перехваченные данные,

продемонстрировать возможность прочтения сообщения.

• реализовать защищенное соединение 2-х компьютеров с

использованием протокола IPSEC.

• передать файл формата .txt, перехватить данные при помощи

программы-снифера, проанализировать перехваченные данные.

• отдельно выполнить демонстрацию настроек, использующих

функции криптографии.

2. Стеганография

• Скачать 2-3 программы, реализующие стеганографическую защиту

информации;

• Изучить функционал программ, произвести скрытие информации

различного рода: текста, картинки. Провести сравнение

результатов.

26.

Лабораторная работа № 826

Демонстрация работы продуктов ViPNet

• Скачать демо-версии программного обеспечения ViPNet

(Coordinator, client 1, client 2) по ссылке:

https://infotecs.ru/downloads/demo-versii/

Ознакомиться с документацией. Продемонстрировать режимы работы

(настройки) криптографических механизмов комплекса.

internet

internet