Similar presentations:

Социальная инженерия

1.

Социальнаяинженерия

2.

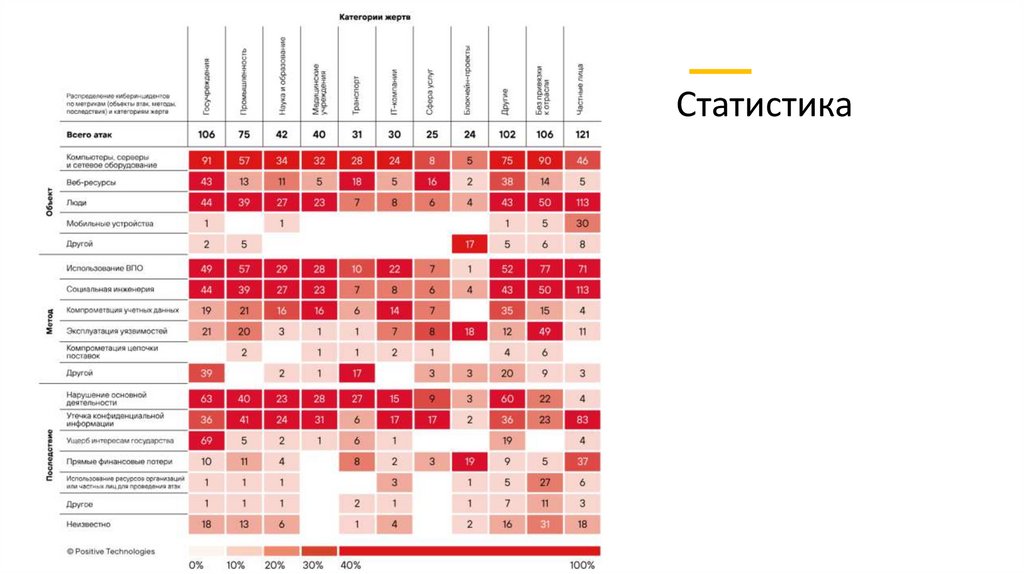

Статистика3.

Основы иопределения

• Социальная инженерия — в контексте информационной

безопасности — психологическое манипулирование людьми с

целью совершения определенных действий или разглашения

конфиденциальной информации. Следует отличать от

понятия социальной инженерии в социальных науках — которое

не касается разглашения конфиденциальной информации.

Совокупность уловок с целью сбора информации, подделки или

несанкционированного доступа от традиционного

«мошенничества» отличается тем, что часто является одним из

многих шагов в более сложной схеме мошенничества.

• Кибермошенников, которые используют эти приёмы на практике,

называют социальными инженерами. Пытаясь найти доступ к

системе или ценным данным, они используют самое уязвимое

звено — человека. Самый простой пример — телефонный звонок,

где злоумышленник выдаёт себя за кого-то другого, пытаясь

узнать у абонента конфиденциальную информацию, играя на

чувствах человека, обманывая или шантажируя его.

4.

Историимошенничества

• Главным социальным инженером был и остается Кевин Митник,

наводивший ужас на бизнес в далекие 80 и 90-е годы. Он не искал

легкой наживы, все его акции – развлечение, тест на прочность

корпоративных систем безопасности, которые обычно

проигрывали в неравной борьбе.

• Например, в 1979 через знакомых Кевин добыл номера модемов

корпорации Digital Equipment Corporation (DEC). Хакеры без

малейших колебаний поделились информацией, ведь считали ее

бесполезной: логины и пароли к модемам отсутствовали. В свою

очередь Митник действовал просто и эффективно: он позвонил

системному администратору DEC, представился главным

разработчиком — Антоном Черновым и пожаловался на

проблемы с входом. В ту же минуту ему был предоставлен полный

доступ ко всей системе.

• Даже специалисты по безопасности не застрахованы от взломов. В

2011 аж два работника компании RSA Digital Risk Management &

Cyber Security Solutions получили письма с предложением о

работе от неизвестного отправителя и открыли вложение.

Вредоносный код, содержащийся в фишинговом послании,

позволил хакерам нанести удар по флагманскому продукту —

SecurID, и привел к ущербу в 66 миллионов долларов.

5.

Техники социальной инженерии• Фишинг

• Несуществующие ссылки

• Мошенничество с использованием

брендов известных корпораций

• Подложные лотереи

• Ложные антивирусы и программы для

обеспечения безопасности

• телефонный фишинг

• Претекстинг

• Троянский конь

• Дорожное яблоки

• Кви про кво

6.

Фишинг• Фишинг — это вид интернетмошенничества, целью которого является

получение доступа

к конфиденциальным данным

пользователей — логинам и паролям. Это

самая популярная схема социальной

инженерии на сегодняшний день. Ни

одна крупная утечка персональных

данных не обходится без волны

фишинговых рассылок, предшествующих

ей. Наиболее ярким примером

фишинговой атаки может служить

сообщение, отправленное жертве по

электронной почте и подделанное под

официальное письмо — от банка или

платёжной системы — требующее

проверки определённой информации

или совершения определённых

действий. Причины могут называться

самые различные. Это может быть утеря

данных, поломка в системе и прочее.

Такие письма обычно содержат ссылку на

фальшивую веб-страницу, в точности

похожую на официальную и содержащую

форму, требующую ввести

конфиденциальную информацию

• Несуществующие

ссылки

• Мошенничество с

использованием

брендов известных

корпораций

• Подложные лотереи

• Ложные антивирусы

и программы для

обеспечения

безопасности

• Телефонный фишинг

7.

Претекстинг• Претекстинг — это действие, отработанное по

заранее составленному сценарию (претексту).

В результате цель должна

выдать определённую информацию или

совершить определённое действие. Этот вид

атак применяется обычно по телефону. Чаще

эта техника включает в себя больше, чем

просто ложь, и требует какихлибо предварительных исследований

(например, персонализации: дата рождения,

сумма последнего счёта и др.), с тем, чтобы

обеспечить доверие цели. К этому же виду

относятся атаки и по онлайн - мессенджерам,

например, по WhatsApp

8.

Претекстинг• Это может выглядеть следующим образом: вам звонит злоумышленник, представляясь

сотрудником банка, утверждает, что с вашей карты произведен несанкционированный

платеж, либо ваша карта заблокирована, либо у вас образовался непогашенный долг

и так далее, детали не уточняются, и вас просят сообщить конфиденциальные данные

по вашей карте (ПИН-код, CVV-код и так далее), чтобы решить эту проблему.

• Общая схема воздействия этого подхода «напугать — спасти». Неожиданная новость

об угрозе финансовой безопасности (возможное списание средств, блокировка карты)

вводит жертву в сильное эмоциональное состояние (тревога, страх), в котором затруднен

спокойный анализ ситуации.

• И именно в результате этого жертвы часто совершают ошибки — чтобы «спастись» они

бездумно делают то, что им говорят, при этом память о том, что сотрудники банка

не могут спрашивать ПИН- или CVV-код, блокируется. Кроме того, сейчас все чаще

банковские сотрудники просят ввести или назвать код из смс-подтверждения - причем не

только при личном визите в банк, но и при звонке клиента в колл-центр, в чатах

поддержки. В результате у людей формируется представление, что это нормально и

безопасно сообщать банковскому сотруднику коды, приходящие в смс. Это облегчает

задачу мошенникам, стратегия которых построена на «вызнавании» секретных данных.

Эта заветная информация, дающая доступ к деньгам жертвы на карте, узнается не с

помощью технических средств, а «выуживается» из человека с помощью

психологических манипуляций. Это и называется социальной инженерией.

9.

Троянский конь10.

У нас – обновление!Главному бухгалтеру компании, использующей систему дистанционного

банковского обслуживания, поступил звонок. Как и в первой истории, звонящий

представился сотрудником ИТ-отдела банка, система дистанционного

обслуживания которого применяется в этой компании. Он сообщил, что на

электронный адрес бухгалтера сейчас придет письмо с вложением, являющимся

обновлением системы «Клиент-банк». Его надо запустить, потом вставить

«флешечку-токен» с электронной подписью в компьютер, а далее не

пользоваться им определенное время, пока будут происходить обновления. В

процессе обновления системы ДБО компьютер перезагрузится, а затем появится

синий экран – это штатный режим работы, беспокоиться не о чем. Главный

бухгалтер покивал головой и пунктуально выполнил все инструкции. В результате

деньги не только ушли со счета компании, но и за то время, которое, якобы,

требовалось для обновления системы, «распылились» по разным банкам и были

сняты со счетов.

11.

Дорожное яблоко• Этот метод атаки представляет собой адаптацию троянского

коня, и состоит в использовании физических носителей.

Злоумышленник подбрасывает

«инфицированные» носители информации в местах общего

доступа, где эти носители могут быть легко найдены, такими

как туалеты, парковки, столовые, или на рабочем месте

атакуемого сотрудника. Носители оформляются как

официальные для компании, которую атакуют, или

сопровождаются подписью, призванной вызвать

любопытство. К примеру, злоумышленник может

подбросить CD, снабжённый корпоративным логотипом и

ссылкой на официальный сайт компании, снабдив его

надписью «Заработная плата руководящего состава». Диск

может быть оставлен на полу лифта или в вестибюле.

Сотрудник по незнанию может подобрать диск и вставить

его в компьютер, чтобы удовлетворить своё любопытство.

12.

Кви про кво• Квид про кво — в английском языке это выражение

обычно используется в значении «услуга за услугу».

Данный вид атаки подразумевает обращение

злоумышленника в компанию по корпоративному

телефону (используя актёрское мастерство) или

электронной почте. Зачастую злоумышленник

представляется сотрудником технической поддержки,

который сообщает о возникновении технических

проблем на рабочем месте сотрудника и предлагает

помощь в их устранении. В процессе «решения»

технических проблем злоумышленник вынуждает

цель атаки совершать действия, позволяющие

атакующему запускать команды или устанавливать

различное программное обеспечение на компьютере

жертвы.

• Проведенное в 2003 году исследование в рамках

программы Информационная безопасность показало,

что 90 % офисных работников готовы разгласить

конфиденциальную информацию, например свои

пароли, за какую-либо услугу или вознаграждение.

13.

Обратная социальная инженерия• Данный вид атаки направлен на создание такой ситуации, при

которой жертва вынуждена будет сама обратится к

злоумышленнику за «помощью». Например, злоумышленник

может выслать письмо с телефонами и контактами «службы

поддержки» и через некоторое время создать обратимые

неполадки в компьютере жертвы. Пользователь в таком случае

позвонит или свяжется по электронной почте с

злоумышленником сам, и в процессе «исправления» проблемы

злоумышленник сможет получить необходимые ему данные.

14.

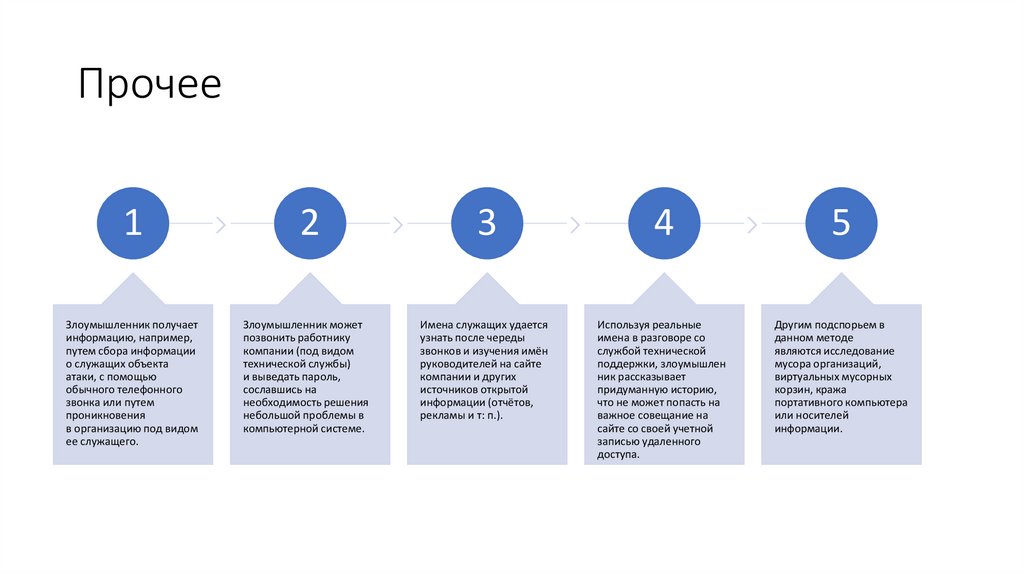

Прочее1

2

3

4

5

Злоумышленник получает

информацию, например,

путем сбора информации

о служащих объекта

атаки, с помощью

обычного телефонного

звонка или путем

проникновения

в организацию под видом

ее служащего.

Злоумышленник может

позвонить работнику

компании (под видом

технической службы)

и выведать пароль,

сославшись на

необходимость решения

небольшой проблемы в

компьютерной системе.

Имена служащих удается

узнать после череды

звонков и изучения имён

руководителей на сайте

компании и других

источников открытой

информации (отчётов,

рекламы и т: п.).

Используя реальные

имена в разговоре со

службой технической

поддержки, злоумышлен

ник рассказывает

придуманную историю,

что не может попасть на

важное совещание на

сайте со своей учетной

записью удаленного

доступа.

Другим подспорьем в

данном методе

являются исследование

мусора организаций,

виртуальных мусорных

корзин, кража

портативного компьютера

или носителей

информации.

15.

Мерыпротиводействия

• Основным способом защиты от методов социальной

инженерии является обучение сотрудников. Все

работники компании должны быть предупреждены об

опасности раскрытия персональной информации и

конфиденциальной информации компании, а также о

способах предотвращения утечки данных. Кроме того, у

каждого сотрудника компании, в зависимости от

подразделения и должности, должны быть инструкции

о том, как и на какие темы можно общаться с

собеседником, какую информацию можно

предоставлять для службы технической поддержки, как

и что должен сообщить сотрудник компании для

получения той или иной информации от другого

сотрудника.

16.

• Пользовательские учетные данные являютсясобственностью компании.

Меры

противодействия

Всем сотрудникам в день приема на работу должно быть

разъяснено то, что те логины и пароли, которые им выдали,

нельзя использовать в других целях (на web-сайтах, для

личной почты и т.п), передавать третьим лицам или другим

сотрудникам компании, которые не имеют на это право.

Например, очень часто, уходя в отпуск, сотрудник может

передать свои авторизационные данные своему коллеге для

того, чтобы тот смог выполнить некоторую работу или

посмотреть определенные данные в момент его отсутствия.

• Необходимо проводить вступительные и регулярные

обучения сотрудников компании, направленные на

повышения знаний по информационной безопасности.

Проведение таких инструктажей позволит сотрудникам

компании иметь актуальные данные о существующих

методах социальной инженерии, а также не забывать

основные правила по информационной безопасности.

17.

Меры противодействияОбязательным является наличие регламентов по безопасности, а

также инструкций, к которым пользователь должен всегда иметь

доступ. В инструкциях должны быть описаны действия сотрудников

при возникновении той или иной ситуации.

Например, в регламенте можно прописать, что необходимо делать и куда

обращаться при попытке третьего лица запросить конфиденциальную

информацию или учетные данные сотрудников. Такие действия позволят

вычислить злоумышленника и не допустить утечку информации.

На компьютерах сотрудников всегда должно быть актуальное

антивирусное программное обеспечение.

На компьютерах сотрудников также необходимо установить брандмауэр.

(межсетевой экран)

В корпоративной сети компании необходимо использовать системы

обнаружения и предотвращения атак.

Также необходимо использовать системы предотвращения утечек

конфиденциальной информации. Все это позволит снизить риск

возникновения фитиновых атак.

18.

Меры противодействия• Все сотрудники должны быть проинструктированы, как вести себя с посетителями.

Необходимы четкие правила для установления личности посетителя и его сопровождения. Посетителей всегда

должен сопровождать кто-то из сотрудников компании. Если сотрудник встречает неизвестного ему

посетителя, он должен в корректной форме поинтересоваться, с какой целью посетитель находится в данном

помещении и где его сопровождение. При необходимости сотрудник должен сообщить о неизвестном

посетители в службу безопасности.

• Необходимо максимально ограничить права пользователя в системе.

Например, можно ограничить доступ к web-сайтам и запретить использование съемных носителей. Ведь, если

сотрудник не сможет попасть на фишинговый сайт или использовать на компьютере флеш-накопитель с

«троянской программой», то и потерять личные данные он также не сможет.

Исходя из всего перечисленного, можно сделать вывод: основной способ защиты от социальной инженерии –

это обучение сотрудников. Необходимо знать и помнить, что незнание не освобождает от ответственности.

Каждый пользователь системы должен знать об опасности раскрытия конфиденциальной информации и знать

способы, которые помогут предотвратить утечку. Предупрежден – значит вооружен!

19.

Спасибо завнимание

law

law