Similar presentations:

Организационно-правовая защита компьютерных, телекоммуникационных и автоматизированных систем: противодействие сетевой разведке

1.

ОРИЕНТИРПРЕЗЕНТАЦИЯ

результатов проектной деятельности на тему

«Организационно-правовая защита компьютерных, телекоммуникационных и

автоматизированных систем: противодействие сетевой разведке»

2.

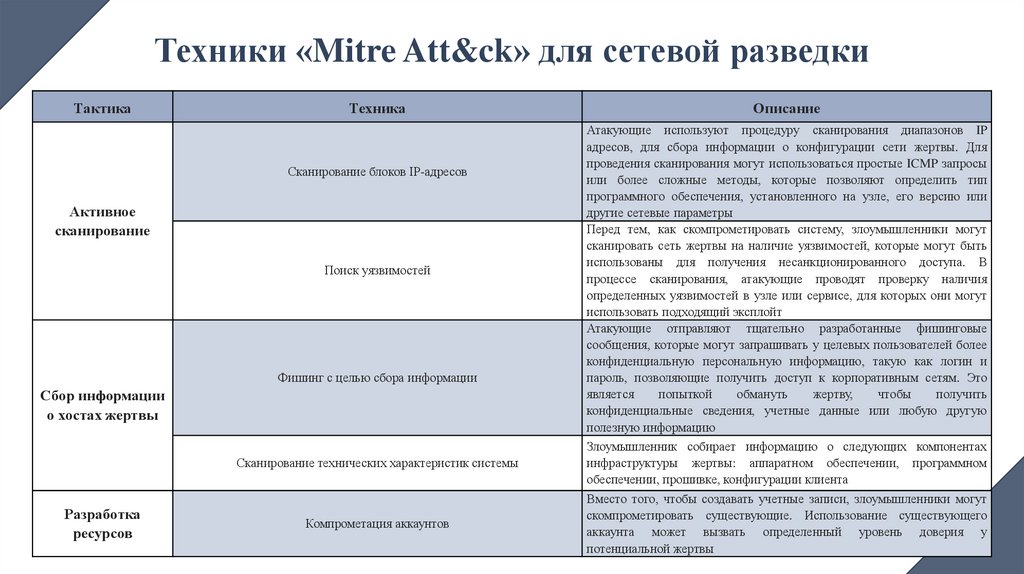

Техники «Mitre Att&ck» для сетевой разведкиТактика

Техника

Сканирование блоков IP-адресов

Активное

сканирование

Поиск уязвимостей

Фишинг с целью сбора информации

Сбор информации

о хостах жертвы

Сканирование технических характеристик системы

Разработка

ресурсов

Компрометация аккаунтов

Описание

Атакующие используют процедуру сканирования диапазонов IP

адресов, для сбора информации о конфигурации сети жертвы. Для

проведения сканирования могут использоваться простые ICMP запросы

или более сложные методы, которые позволяют определить тип

программного обеспечения, установленного на узле, его версию или

другие сетевые параметры

Перед тем, как скомпрометировать систему, злоумышленники могут

сканировать сеть жертвы на наличие уязвимостей, которые могут быть

использованы для получения несанкционированного доступа. В

процессе сканирования, атакующие проводят проверку наличия

определенных уязвимостей в узле или сервисе, для которых они могут

использовать подходящий эксплойт

Атакующие отправляют тщательно разработанные фишинговые

сообщения, которые могут запрашивать у целевых пользователей более

конфиденциальную персональную информацию, такую как логин и

пароль, позволяющие получить доступ к корпоративным сетям. Это

является

попыткой

обмануть

жертву,

чтобы

получить

конфиденциальные сведения, учетные данные или любую другую

полезную информацию

Злоумышленник собирает информацию о следующих компонентах

инфраструктуры жертвы: аппаратном обеспечении, программном

обеспечении, прошивке, конфигурации клиента

Вместо того, чтобы создавать учетные записи, злоумышленники могут

скомпрометировать существующие. Использование существующего

аккаунта может вызвать определенный уровень доверия у

потенциальной жертвы

3.

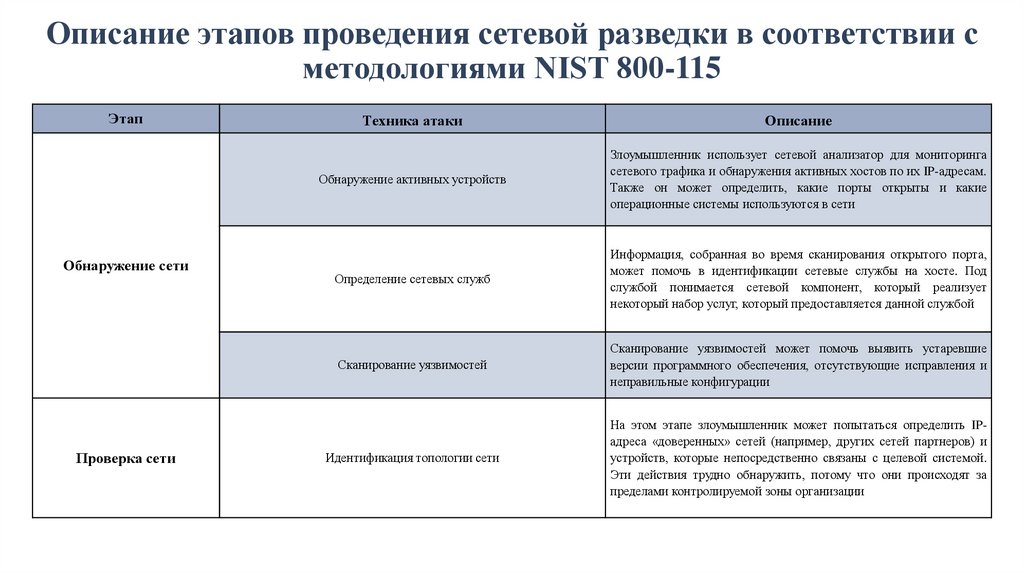

Описание этапов проведения сетевой разведки в соответствии сметодологиями NIST 800-115

Этап

Обнаружение сети

Проверка сети

Техника атаки

Описание

Обнаружение активных устройств

Злоумышленник использует сетевой анализатор для мониторинга

сетевого трафика и обнаружения активных хостов по их IP-адресам.

Также он может определить, какие порты открыты и какие

операционные системы используются в сети

Определение сетевых служб

Информация, собранная во время сканирования открытого порта,

может помочь в идентификации сетевые службы на хосте. Под

службой понимается сетевой компонент, который реализует

некоторый набор услуг, который предоставляется данной службой

Сканирование уязвимостей

Сканирование уязвимостей может помочь выявить устаревшие

версии программного обеспечения, отсутствующие исправления и

неправильные конфигурации

Идентификация топологии сети

На этом этапе злоумышленник может попытаться определить IPадреса «доверенных» сетей (например, других сетей партнеров) и

устройств, которые непосредственно связаны с целевой системой.

Эти действия трудно обнаружить, потому что они происходят за

пределами контролируемой зоны организации

4.

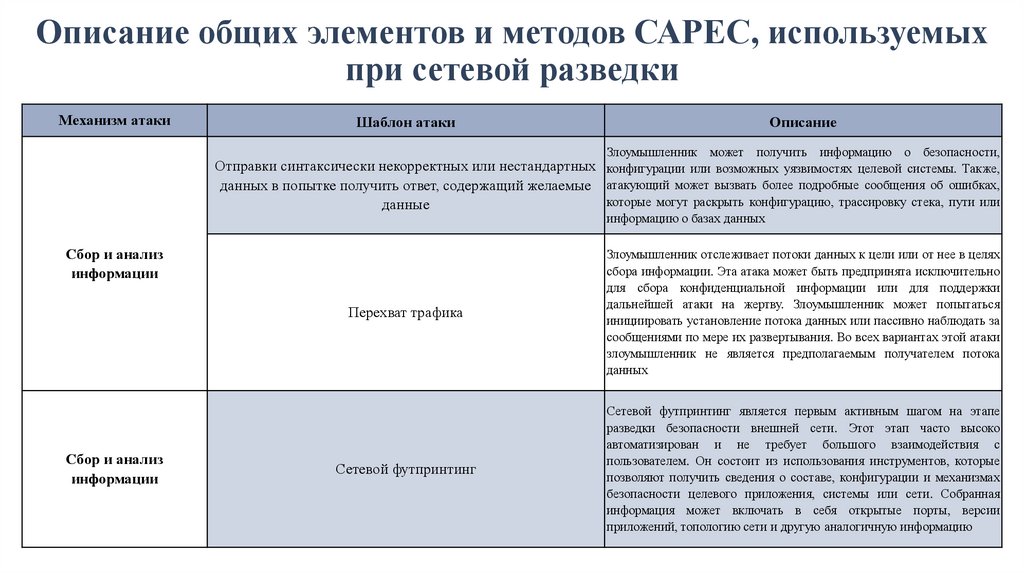

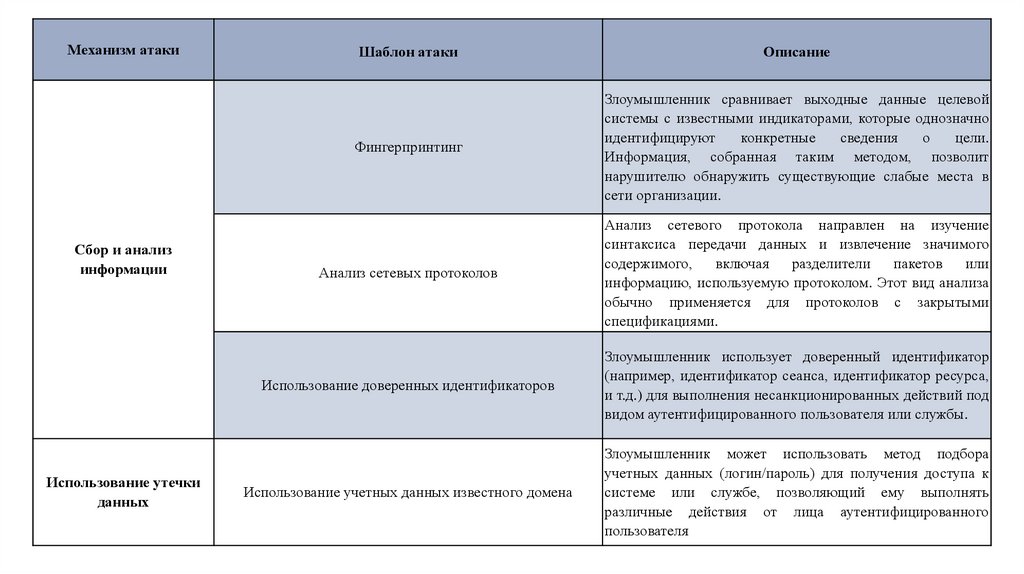

Описание общих элементов и методов САРЕС, используемыхпри сетевой разведки

Механизм атаки

Шаблон атаки

Описание

Злоумышленник может получить информацию о безопасности,

Отправки синтаксически некорректных или нестандартных конфигурации или возможных уязвимостях целевой системы. Также,

данных в попытке получить ответ, содержащий желаемые атакующий может вызвать более подробные сообщения об ошибках,

которые могут раскрыть конфигурацию, трассировку стека, пути или

данные

информацию о базах данных

Сбор и анализ

информации

Сбор и анализ

информации

Перехват трафика

Злоумышленник отслеживает потоки данных к цели или от нее в целях

сбора информации. Эта атака может быть предпринята исключительно

для сбора конфиденциальной информации или для поддержки

дальнейшей атаки на жертву. Злоумышленник может попытаться

инициировать установление потока данных или пассивно наблюдать за

сообщениями по мере их развертывания. Во всех вариантах этой атаки

злоумышленник не является предполагаемым получателем потока

данных

Сетевой футпринтинг

Сетевой футпринтинг является первым активным шагом на этапе

разведки безопасности внешней сети. Этот этап часто высоко

автоматизирован и не требует большого взаимодействия с

пользователем. Он состоит из использования инструментов, которые

позволяют получить сведения о составе, конфигурации и механизмах

безопасности целевого приложения, системы или сети. Собранная

информация может включать в себя открытые порты, версии

приложений, топологию сети и другую аналогичную информацию

5.

Механизм атакиСбор и анализ

информации

Использование утечки

данных

Шаблон атаки

Описание

Фингерпринтинг

Злоумышленник сравнивает выходные данные целевой

системы с известными индикаторами, которые однозначно

идентифицируют

конкретные

сведения

о

цели.

Информация, собранная таким методом, позволит

нарушителю обнаружить существующие слабые места в

сети организации.

Анализ сетевых протоколов

Анализ сетевого протокола направлен на изучение

синтаксиса передачи данных и извлечение значимого

содержимого,

включая

разделители

пакетов

или

информацию, используемую протоколом. Этот вид анализа

обычно применяется для протоколов с закрытыми

спецификациями.

Использование доверенных идентификаторов

Злоумышленник использует доверенный идентификатор

(например, идентификатор сеанса, идентификатор ресурса,

и т.д.) для выполнения несанкционированных действий под

видом аутентифицированного пользователя или службы.

Использование учетных данных известного домена

Злоумышленник может использовать метод подбора

учетных данных (логин/пароль) для получения доступа к

системе или службе, позволяющий ему выполнять

различные действия от лица аутентифицированного

пользователя

6.

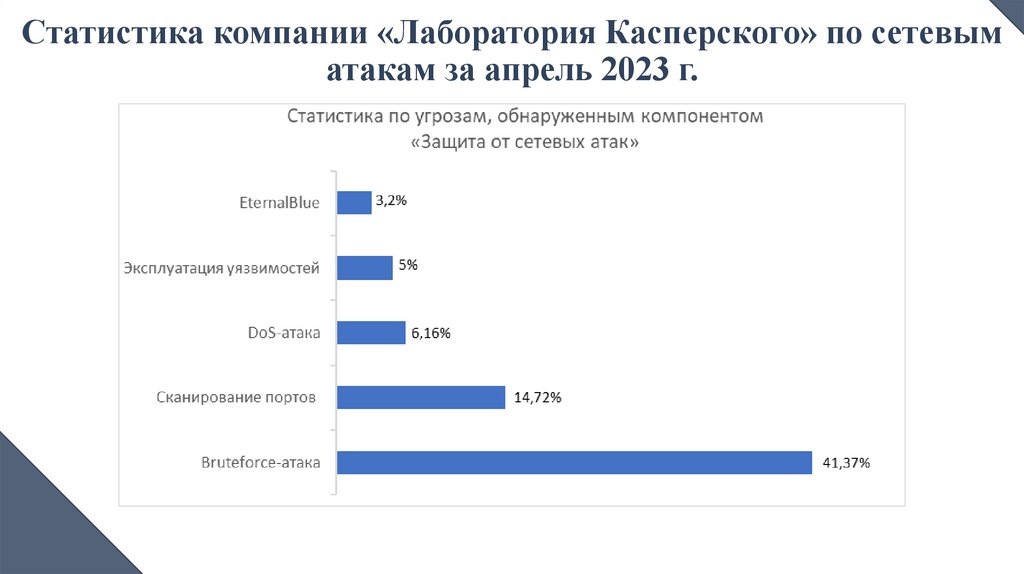

Статистика компании «Лаборатория Касперского» по сетевыматакам за апрель 2023 г.

7.

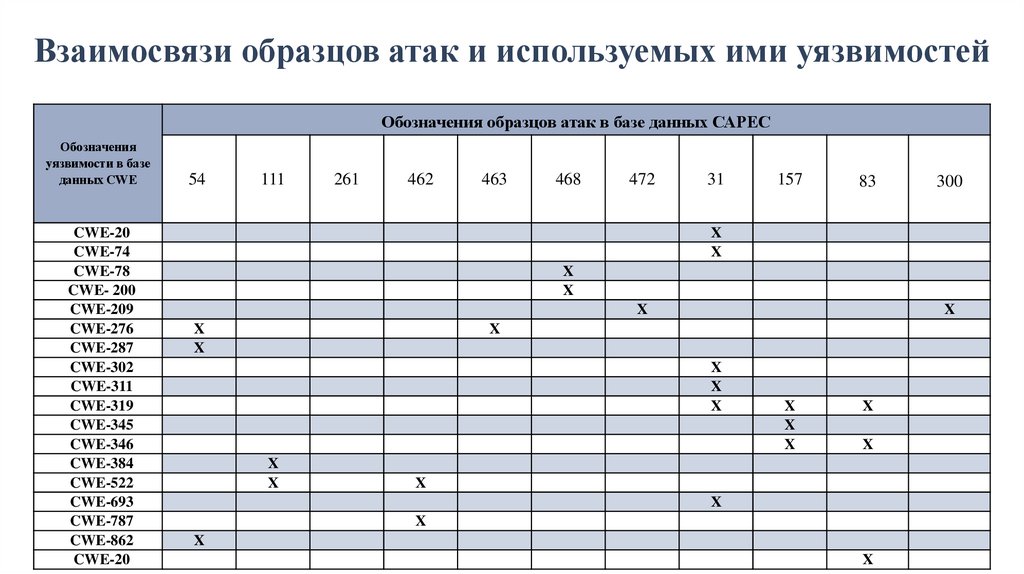

Взаимосвязи образцов атак и используемых ими уязвимостейОбозначения образцов атак в базе данных САРЕС

Обозначения

уязвимости в базе

данных CWE

CWE-20

CWE-74

CWE-78

CWE- 200

CWE-209

CWE-276

CWE-287

CWE-302

CWE-311

CWE-319

CWE-345

CWE-346

CWE-384

CWE-522

CWE-693

CWE-787

CWE-862

CWE-20

54

111

261

462

463

468

472

31

157

83

300

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

X

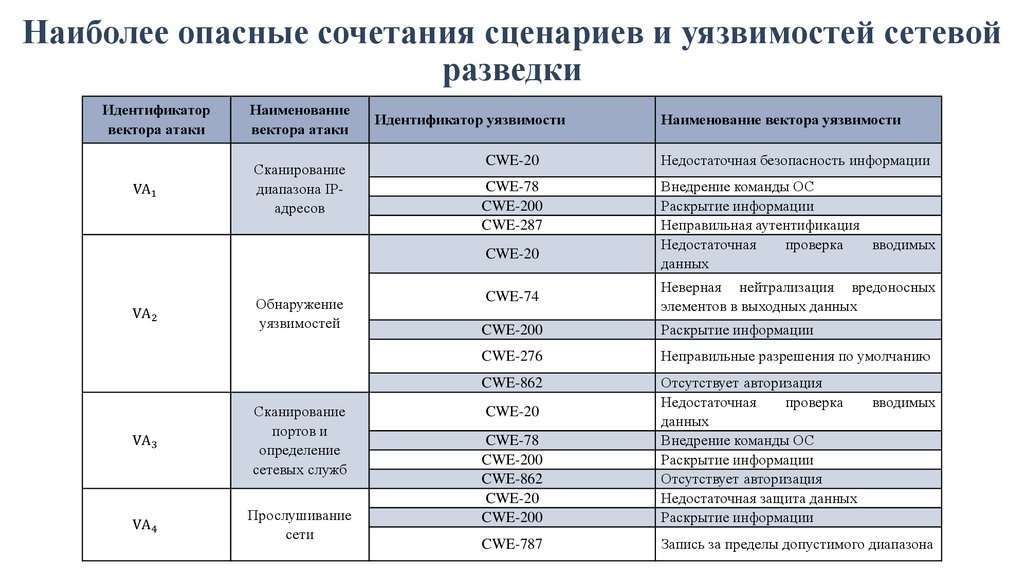

8.

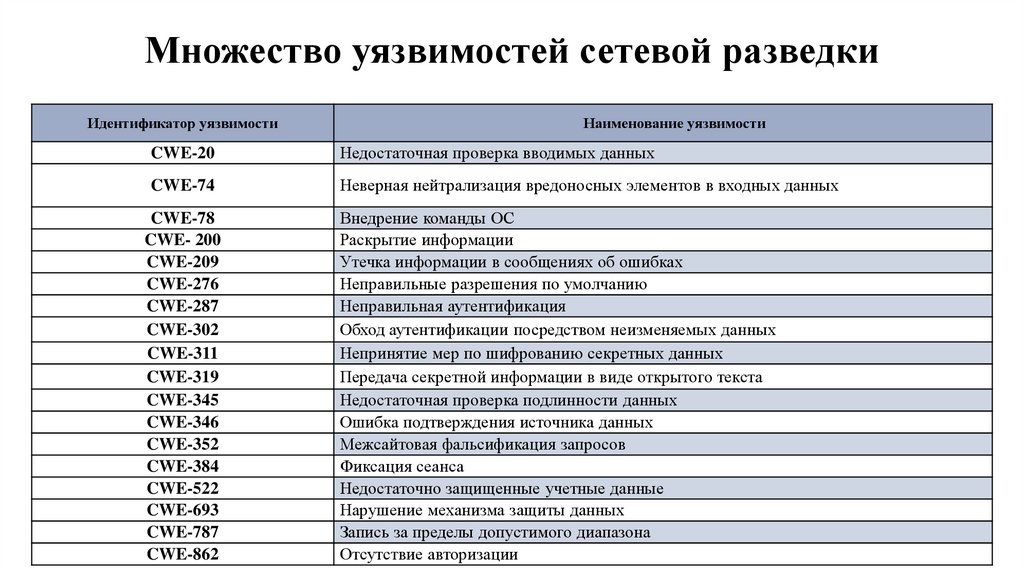

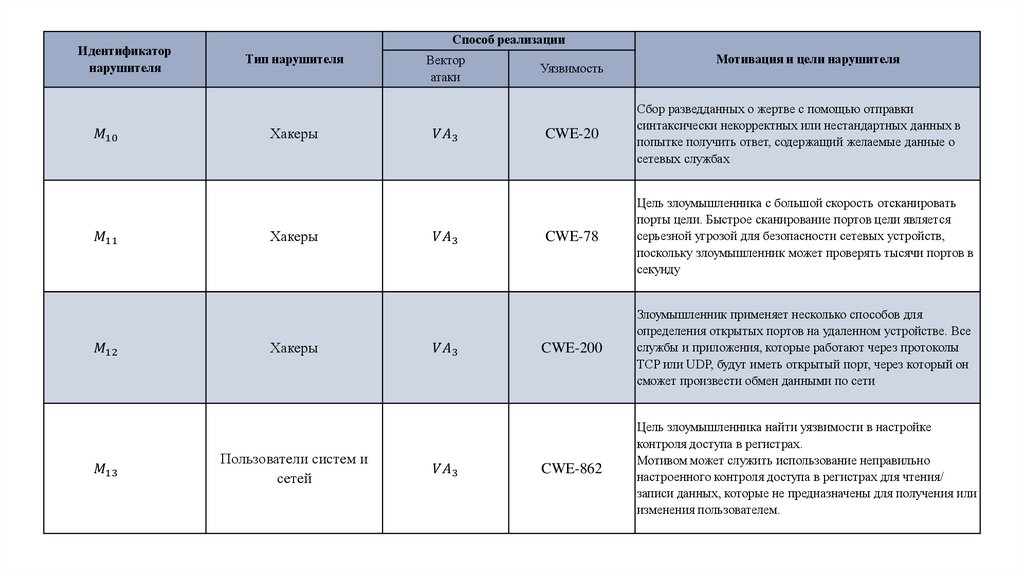

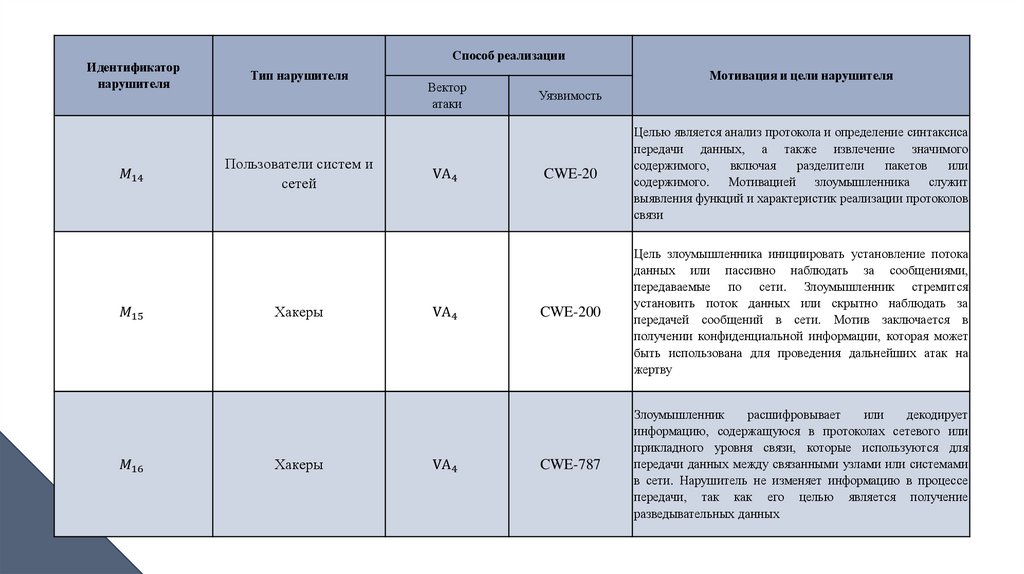

Множество уязвимостей сетевой разведкиИдентификатор уязвимости

Наименование уязвимости

CWE-20

Недостаточная проверка вводимых данных

CWE-74

Неверная нейтрализация вредоносных элементов в входных данных

CWE-78

CWE- 200

CWE-209

CWE-276

CWE-287

CWE-302

CWE-311

CWE-319

CWE-345

CWE-346

CWE-352

CWE-384

CWE-522

CWE-693

CWE-787

CWE-862

Внедрение команды ОС

Раскрытие информации

Утечка информации в сообщениях об ошибках

Неправильные разрешения по умолчанию

Неправильная аутентификация

Обход аутентификации посредством неизменяемых данных

Непринятие мер по шифрованию секретных данных

Передача секретной информации в виде открытого текста

Недостаточная проверка подлинности данных

Ошибка подтверждения источника данных

Межсайтовая фальсификация запросов

Фиксация сеанса

Недостаточно защищенные учетные данные

Нарушение механизма защиты данных

Запись за пределы допустимого диапазона

Отсутствие авторизации

9.

Матрица смежности сценариев атак и уязвимостейCWE-20

CWE-74

CWE-78

CWE-200

CWE-209

CWE-276

CWE-287

CWE-302

CWE-311

CWE-319

CWE-345

CWE-346

CWE-352

CWE-384

CWE-522

CWE-693

CWE-787

CWE-862

VA1

1

0

1

1

0

1

1

1

0

0

0

1

1

1

0

1

0

1

VA2

1

1

0

1

0

1

0

0

1

1

0

1

0

0

1

0

0

1

VA3

1

0

1

1

0

0

0

1

0

0

0

0

1

0

0

1

0

0

VA4

1

0

0

1

1

0

1

1

0

1

1

0

1

1

0

1

1

0

10.

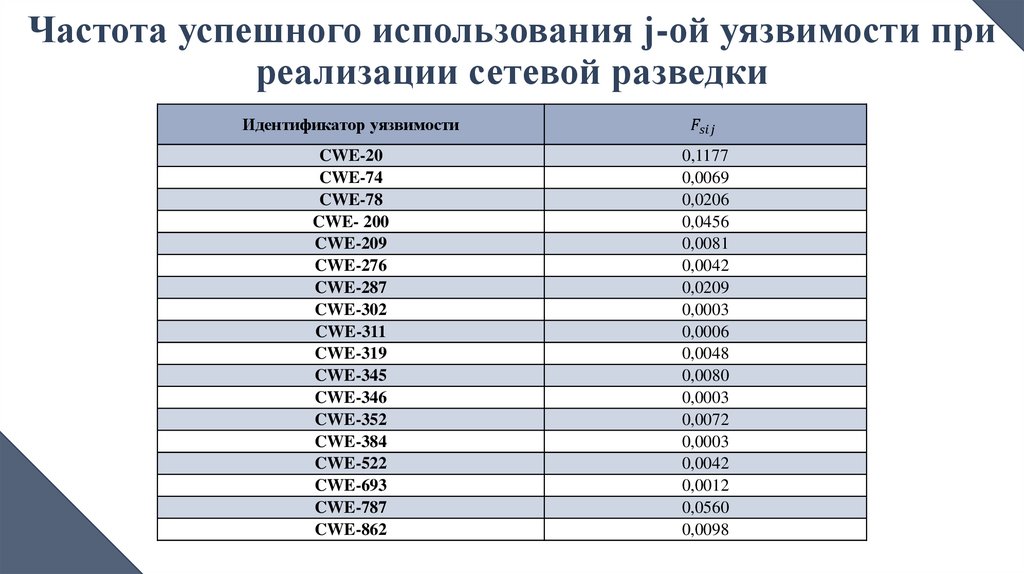

Частота успешного использования j-ой уязвимости приреализации сетевой разведки

Идентификатор уязвимости

informatics

informatics law

law