Similar presentations:

Корпоративные сети. Защита сетей

1. Корпоративные сети. Защита сетей.

Корпоративная сеть — коммуникационная система, принадлежащая и/илиуправляемая единой организацией в соответствии с правилами этой

организации.

Корпоративная сеть — это мультисервисная сеть передачи данных,

работающая под единым управлением и предназначенная для удовлетворения

собственных производственных потребностей компании.

Корпоративная сеть – это многомашинная, распределенная система одного

предприятия, имеющего территориальную распределенность, состоящая из

взаимодействующих локальных сетей структурных подразделений и

подсистемы связи для передачи информации.

Корпоративная сеть - это сеть на уровне компании (корпорации), в которой

используются программные средства на основе протокола TCP/IP и Internetтехнологии для решения внутренних задач (Intranet-технологии).

Корпоративные сети и информационные системы корпорации основаны на

технологии "клиент - сервер".

2.

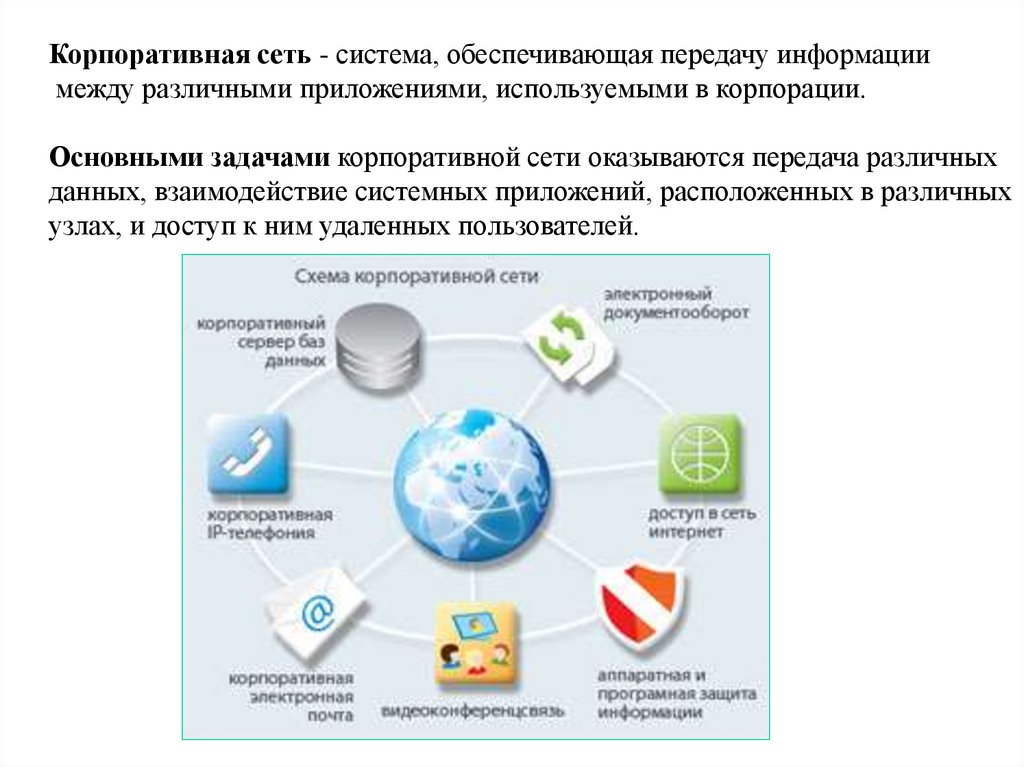

Корпоративная сеть - система, обеспечивающая передачу информациимежду различными приложениями, используемыми в корпорации.

Основными задачами корпоративной сети оказываются передача различных

данных, взаимодействие системных приложений, расположенных в различных

узлах, и доступ к ним удаленных пользователей.

3.

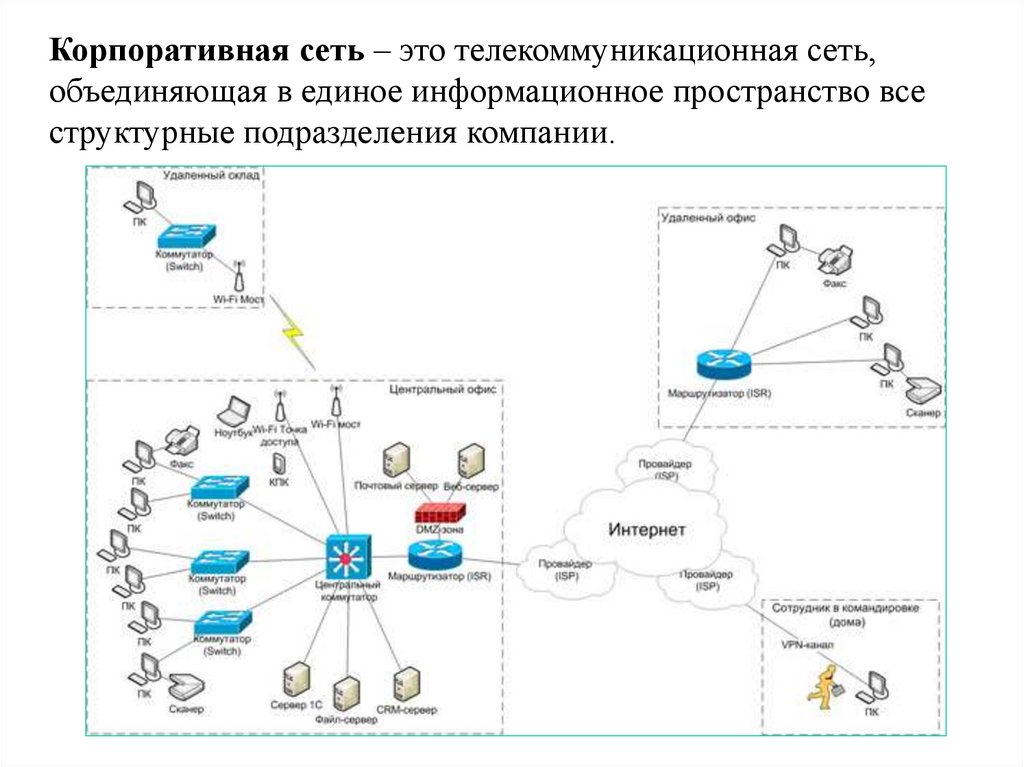

Корпоративная сеть – это телекоммуникационная сеть,объединяющая в единое информационное пространство все

структурные подразделения компании.

4.

УдаленнаяЛВС-1

Удаленная

ЛВС-2

Корпоративные сети

Удаленная

ЛВС-N

Данные

Данные

Средства

доступа

Средства

доступа

Структура КС

Серверы

Средства

доступа

Удаленный

клиент 1

Телекоммуникационная

среда

Удаленный

клиент M

Сеть кампуса (центрального офиса)

Центральные

сервера и

хранилища

данных

ЛВС-1

АТС

ЛВС-K

ЛВС-2

Данные

Территориально

распределенные

сети используют

арендованные

линии связи.

5.

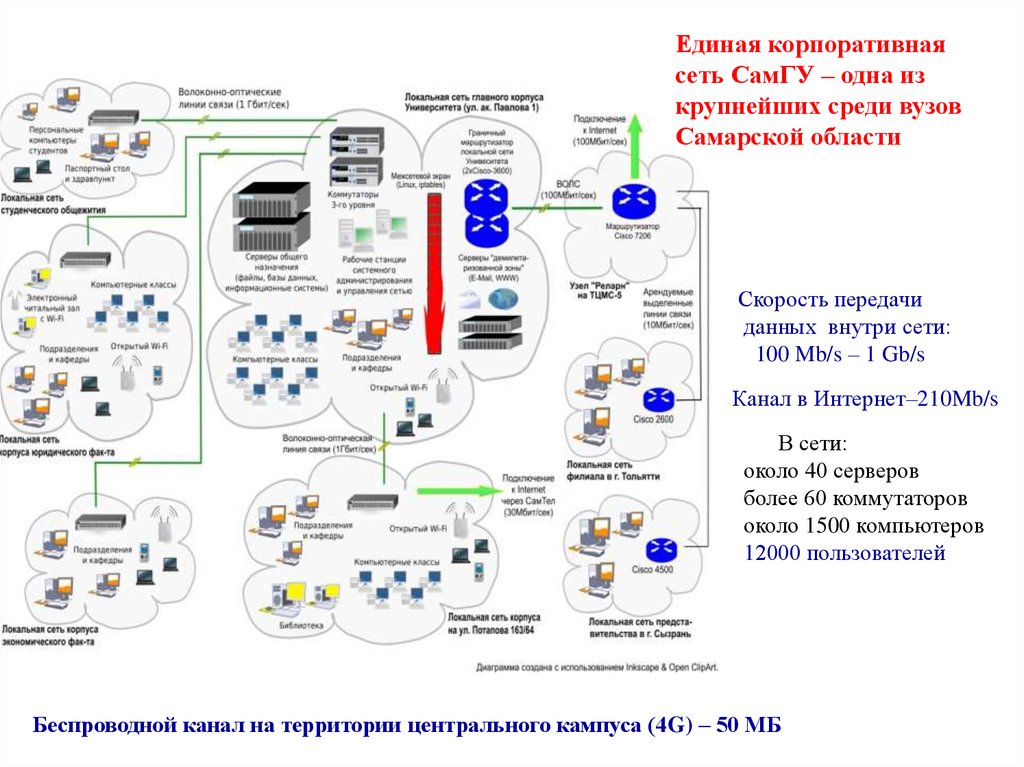

Единая корпоративнаясеть СамГУ – одна из

крупнейших среди вузов

Самарской области

Скорость передачи

данных внутри сети:

100 Mb/s – 1 Gb/s

Канал в Интернет–210Mb/s

В сети:

около 40 серверов

более 60 коммутаторов

около 1500 компьютеров

12000 пользователей

Беспроводной канал на территории центрального кампуса (4G) – 50 МБ

6.

Сравнение каналовв Интернет:

СамГУ - 210 Мб

СГАУ - 200 Мб

СамГТУ - 50 Мб

СГЭУ

Бот.сад

- 30 Мб

Операторы связи:

Ростелеком

Транстелеком

Аист

Опти-Телеком

Самтелеком

Тетра

7.

Корпоративные сетиСостав КС:

Аппаратные средства

Программные средства

Средства связи

Информация

Пользователи

8.

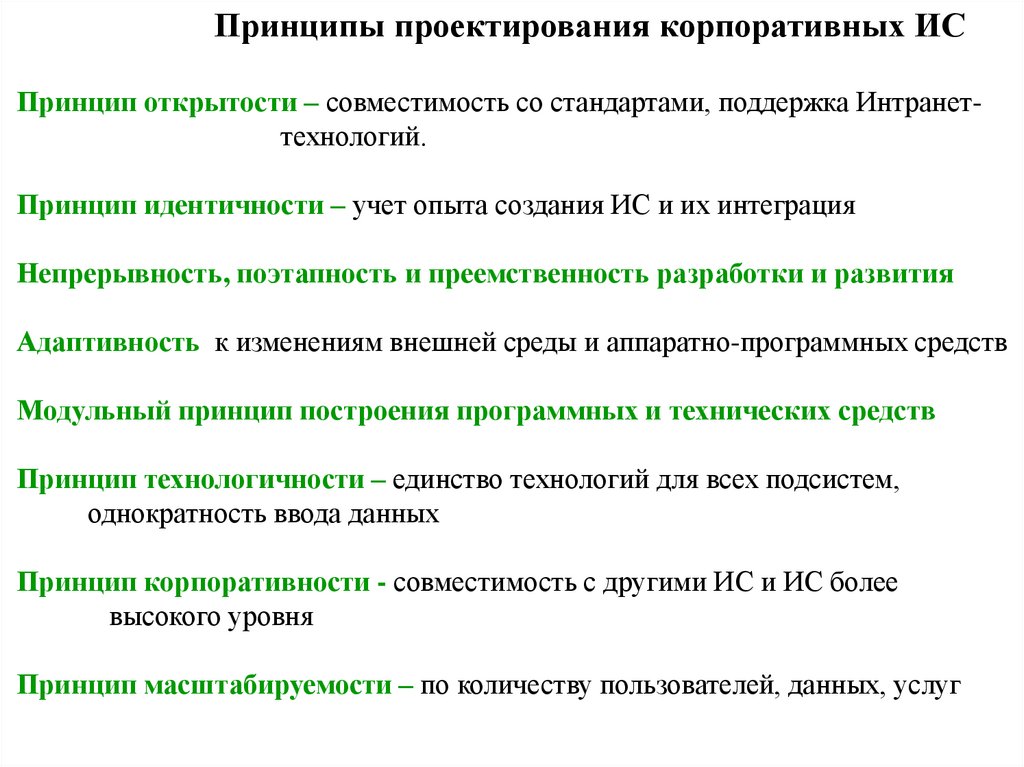

Принципы проектирования корпоративных ИСПринцип открытости – совместимость со стандартами, поддержка Интранеттехнологий.

Принцип идентичности – учет опыта создания ИС и их интеграция

Непрерывность, поэтапность и преемственность разработки и развития

Адаптивность к изменениям внешней среды и аппаратно-программных средств

Модульный принцип построения программных и технических средств

Принцип технологичности – единство технологий для всех подсистем,

однократность ввода данных

Принцип корпоративности - совместимость с другими ИС и ИС более

высокого уровня

Принцип масштабируемости – по количеству пользователей, данных, услуг

9.

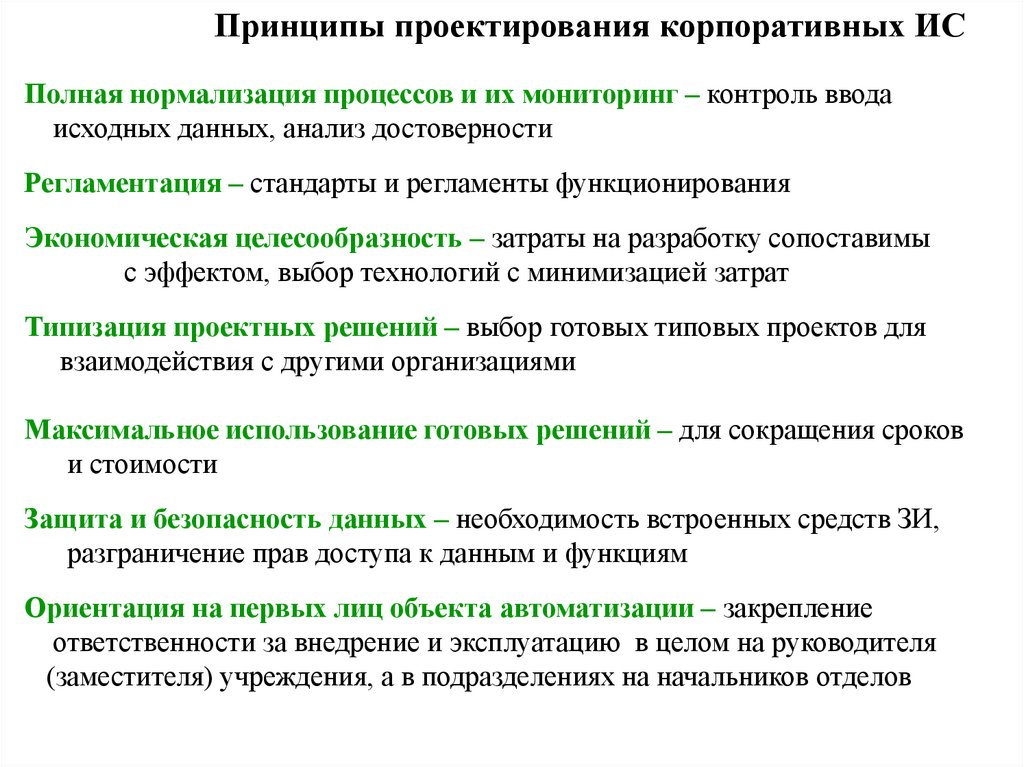

Принципы проектирования корпоративных ИСПолная нормализация процессов и их мониторинг – контроль ввода

исходных данных, анализ достоверности

Регламентация – стандарты и регламенты функционирования

Экономическая целесообразность – затраты на разработку сопоставимы

с эффектом, выбор технологий с минимизацией затрат

Типизация проектных решений – выбор готовых типовых проектов для

взаимодействия с другими организациями

Максимальное использование готовых решений – для сокращения сроков

и стоимости

Защита и безопасность данных – необходимость встроенных средств ЗИ,

разграничение прав доступа к данным и функциям

Ориентация на первых лиц объекта автоматизации – закрепление

ответственности за внедрение и эксплуатацию в целом на руководителя

(заместителя) учреждения, а в подразделениях на начальников отделов

10.

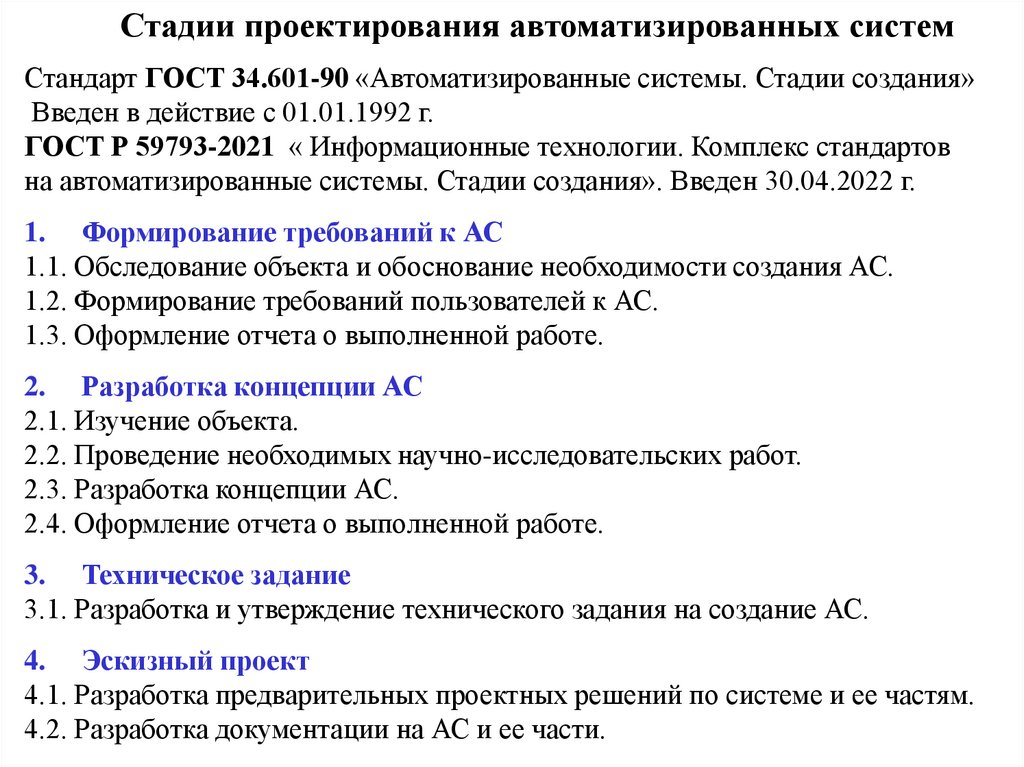

Стадии проектирования автоматизированных системСтандарт ГОСТ 34.601-90 «Автоматизированные системы. Стадии создания»

Введен в действие с 01.01.1992 г.

ГОСТ Р 59793-2021 « Информационные технологии. Комплекс стандартов

на автоматизированные системы. Стадии создания». Введен 30.04.2022 г.

1. Формирование требований к АС

1.1. Обследование объекта и обоснование необходимости создания АС.

1.2. Формирование требований пользователей к АС.

1.3. Оформление отчета о выполненной работе.

2. Разработка концепции АС

2.1. Изучение объекта.

2.2. Проведение необходимых научно-исследовательских работ.

2.3. Разработка концепции АС.

2.4. Оформление отчета о выполненной работе.

3. Техническое задание

3.1. Разработка и утверждение технического задания на создание АС.

4. Эскизный проект

4.1. Разработка предварительных проектных решений по системе и ее частям.

4.2. Разработка документации на АС и ее части.

11.

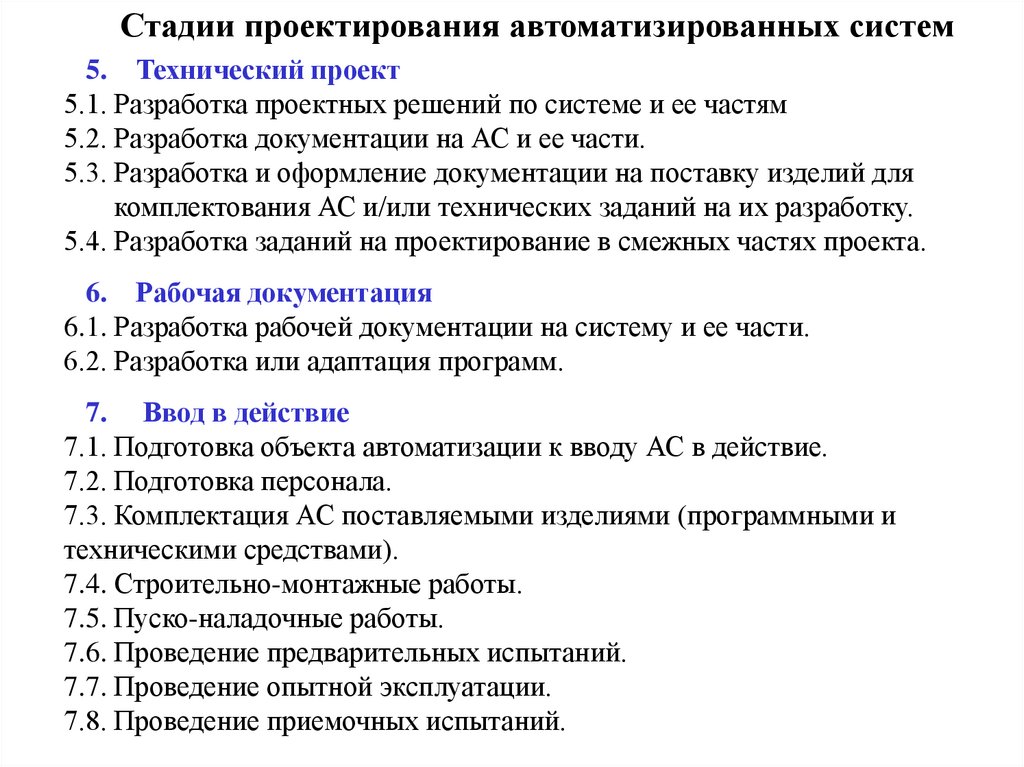

Стадии проектирования автоматизированных систем5. Технический проект

5.1. Разработка проектных решений по системе и ее частям

5.2. Разработка документации на АС и ее части.

5.3. Разработка и оформление документации на поставку изделий для

комплектования АС и/или технических заданий на их разработку.

5.4. Разработка заданий на проектирование в смежных частях проекта.

6. Рабочая документация

6.1. Разработка рабочей документации на систему и ее части.

6.2. Разработка или адаптация программ.

7. Ввод в действие

7.1. Подготовка объекта автоматизации к вводу АС в действие.

7.2. Подготовка персонала.

7.3. Комплектация АС поставляемыми изделиями (программными и

техническими средствами).

7.4. Строительно-монтажные работы.

7.5. Пуско-наладочные работы.

7.6. Проведение предварительных испытаний.

7.7. Проведение опытной эксплуатации.

7.8. Проведение приемочных испытаний.

12.

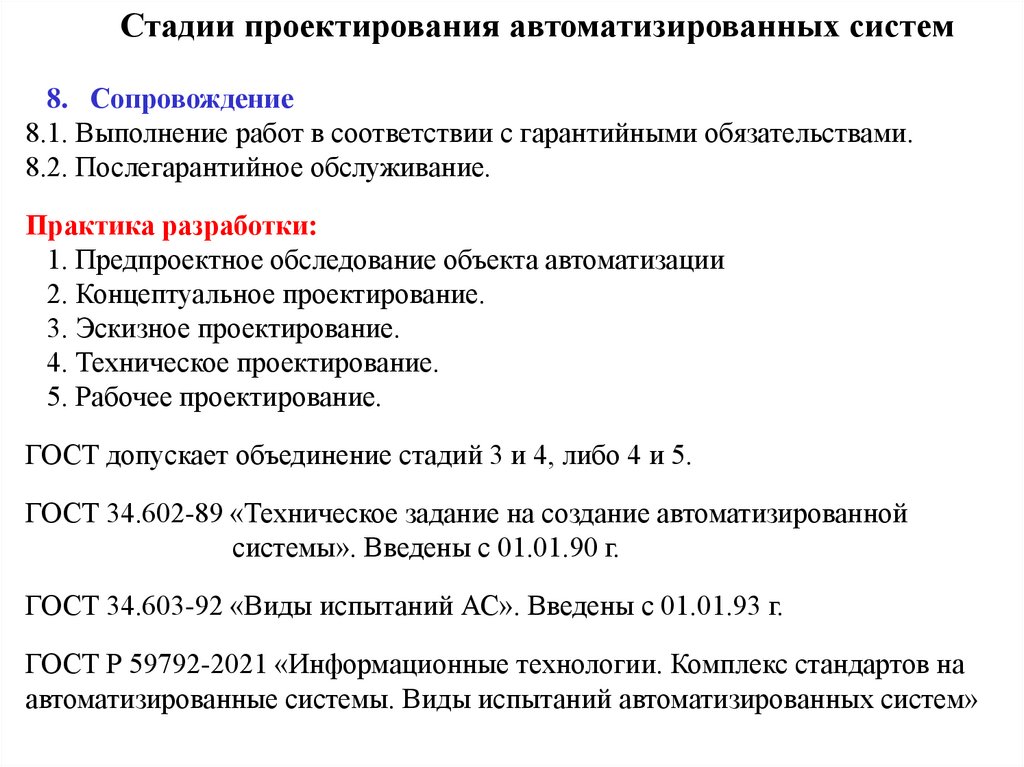

Стадии проектирования автоматизированных систем8. Сопровождение

8.1. Выполнение работ в соответствии с гарантийными обязательствами.

8.2. Послегарантийное обслуживание.

Практика разработки:

1. Предпроектное обследование объекта автоматизации

2. Концептуальное проектирование.

3. Эскизное проектирование.

4. Техническое проектирование.

5. Рабочее проектирование.

ГОСТ допускает объединение стадий 3 и 4, либо 4 и 5.

ГОСТ 34.602-89 «Техническое задание на создание автоматизированной

системы». Введены с 01.01.90 г.

ГОСТ 34.603-92 «Виды испытаний АС». Введены с 01.01.93 г.

ГОСТ Р 59792-2021 «Информационные технологии. Комплекс стандартов на

автоматизированные системы. Виды испытаний автоматизированных систем»

13.

Стадии проектирования автоматизированных системПрактика

разработки:

14.

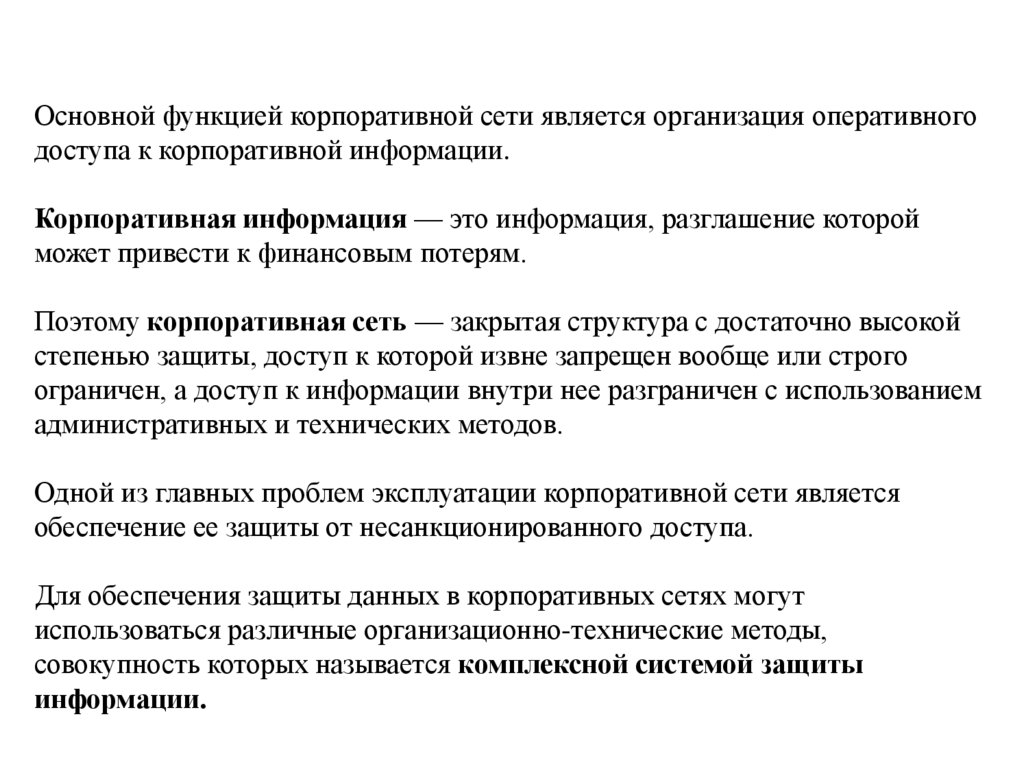

Основной функцией корпоративной сети является организация оперативногодоступа к корпоративной информации.

Корпоративная информация — это информация, разглашение которой

может привести к финансовым потерям.

Поэтому корпоративная сеть — закрытая структура с достаточно высокой

степенью защиты, доступ к которой извне запрещен вообще или строго

ограничен, а доступ к информации внутри нее разграничен с использованием

административных и технических методов.

Одной из главных проблем эксплуатации корпоративной сети является

обеспечение ее защиты от несанкционированного доступа.

Для обеспечения защиты данных в корпоративных сетях могут

использоваться различные организационно-технические методы,

совокупность которых называется комплексной системой защиты

информации.

15.

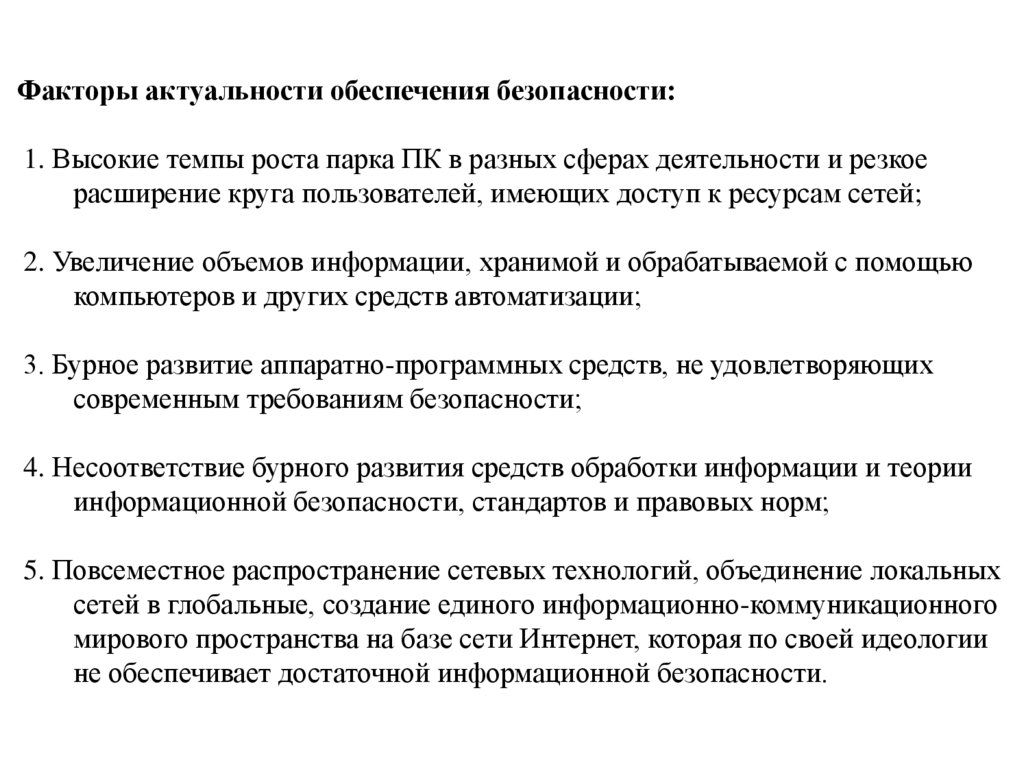

Факторы актуальности обеспечения безопасности:1. Высокие темпы роста парка ПК в разных сферах деятельности и резкое

расширение круга пользователей, имеющих доступ к ресурсам сетей;

2. Увеличение объемов информации, хранимой и обрабатываемой с помощью

компьютеров и других средств автоматизации;

3. Бурное развитие аппаратно-программных средств, не удовлетворяющих

современным требованиям безопасности;

4. Несоответствие бурного развития средств обработки информации и теории

информационной безопасности, стандартов и правовых норм;

5. Повсеместное распространение сетевых технологий, объединение локальных

сетей в глобальные, создание единого информационно-коммуникационного

мирового пространства на базе сети Интернет, которая по своей идеологии

не обеспечивает достаточной информационной безопасности.

16.

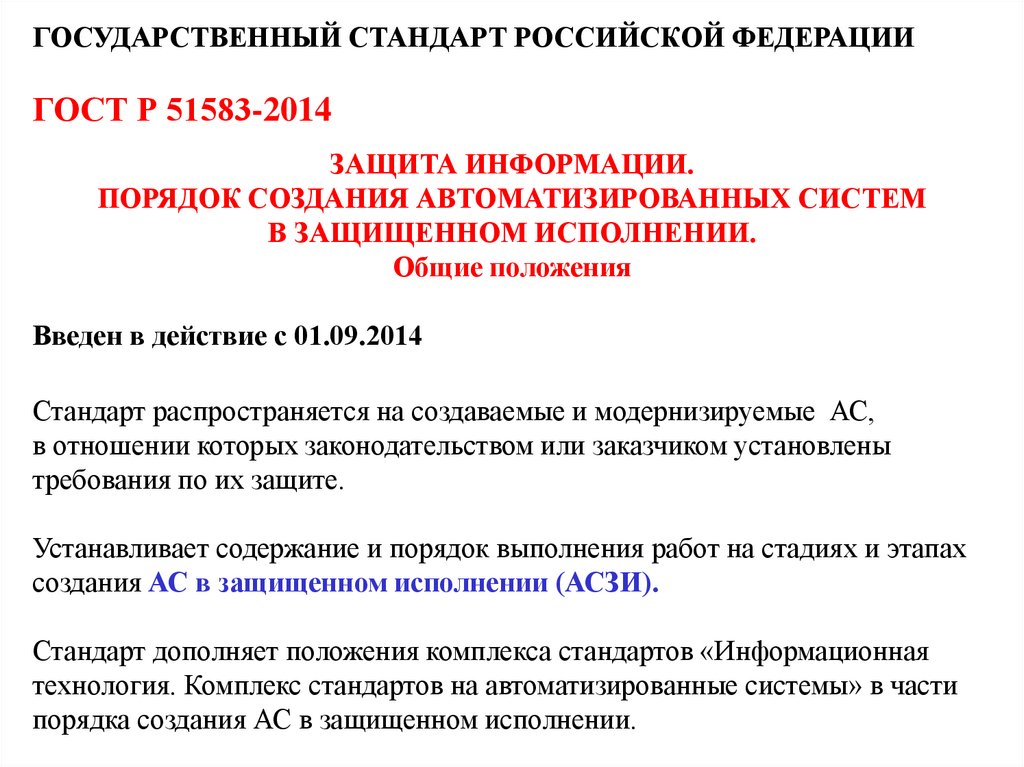

ГОСУДАРСТВЕННЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИГОСТ Р 51583-2014

ЗАЩИТА ИНФОРМАЦИИ.

ПОРЯДОК СОЗДАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ

В ЗАЩИЩЕННОМ ИСПОЛНЕНИИ.

Общие положения

Введен в действие с 01.09.2014

Стандарт распространяется на создаваемые и модернизируемые АС,

в отношении которых законодательством или заказчиком установлены

требования по их защите.

Устанавливает содержание и порядок выполнения работ на стадиях и этапах

создания АС в защищенном исполнении (АСЗИ).

Стандарт дополняет положения комплекса стандартов «Информационная

технология. Комплекс стандартов на автоматизированные системы» в части

порядка создания АС в защищенном исполнении.

17.

ГОСТ Р 51583-2014Целью создания системы ЗИ АС является обеспечение ЗИ от неправомерного

доступа, уничтожения, модифицирования, блокирования, копирования,

предоставления, распространения, а также от иных неправомерных действий

в отношении такой информации, соблюдение конфиденциальности информации

ограниченного доступа, реализация права на доступ к информации.

АС

18.

ГОСТ Р 51583-2014Общие требования к системе ЗИ:

- система ЗИ должна обеспечивать комплексное решение задач по защите

от НСД, от утечки защищаемой информации по техническим каналам, от

несанкционированных и непреднамеренных воздействий на информацию;

- система ЗИ должна разрабатываться с учетом возможности реализации

требований о защите информации при использовании методов и программноаппаратных средств организации сетевого взаимодействия;

- ЗИ должна обеспечиваться во всех составных частях (сегментах) АС,

используемых в обработке защищаемой информации;

- входящие в состав АС средства ЗИ и контроля эффективности ЗИ не должны

препятствовать нормальному функционированию АСЗИ;

- программное обеспечение системы ЗИ должно быть совместимым с

программным обеспечением других составных частей (сегментов) АС;

- программно-технические средства, используемые для построения системы ЗИ,

должны быть совместимы между собой (корректно работать совместно) и не

должны снижать уровень защищенности информации в АС.

19.

ГОСТ Р 51583-2014Обеспечение ЗИ в АСЗИ достигается заданием, реализацией и контролем

выполнения требований о защите информации:

- к процессу хранения, передачи и обработки защищаемой в АСЗИ

информации;

- к системе ЗИ;

- к взаимодействию АСЗИ с другими АС;

- к условиям функционирования АСЗИ;

- к содержанию работ по созданию (модернизации) АСЗИ на различных

стадиях и этапах ее создания (модернизации);

- к организациям (должностным лицам), участвующим в создании

(модернизации) и эксплуатации АСЗИ;

- к документации на АСЗИ;

- к АСЗИ в целом.

20.

ГОСТ Р 51583-2014В ТЗ на создание АС для реализуемых в соответствии с ним стадий и этапов ее

создания (по ГОСТ 34.601-90 ) должны включаться требования к системе ЗИ.

Для разработки системы ЗИ на базе действующей АС, разрабатывают ТЗ на

создание системы ЗИ, в которое включают требования к системе ЗИ, а также к

той части АС, которая подлежит модернизации в связи с включением в состав

АС системы ЗИ.

Для создания АС могут применяться как серийно выпускаемые, так и

специальные ТС и ПС обработки информации, а также технические,

программные, программно-аппаратные, криптографические СЗИ и средства

контроля эффективности ЗИ.

Указанные средства должны иметь сертификаты соответствия, полученные в

соответствующих системах сертификации по требованиям безопасности

информации.

21.

ГОСТ Р 51583-2014Испытания АСЗИ на соответствие требованиям безопасности информации:

- от ее утечки по техническим каналам,

- от НСД к информации,

- от несанкционированных и непреднамеренных воздействий на

информацию,

- по криптографической защите,

- по антивирусной защите,

- по обнаружению вторжений (атак) и др.

осуществляются в соответствии с положениями нормативных правовых актов

и методических документов ФСТЭК, ФСБ и национальных стандартов.

Для подтверждения соответствия системы ЗИ в реальных условиях

эксплуатации требованиям безопасности информации осуществляется

аттестация АС на соответствие требованиям безопасности информации.

Аттестация АСЗИ проводится до ввода АСЗИ в постоянную эксплуатацию.

22.

«Порядок организации и проведения работ по аттестации объектовинформатизации на соответствие требованиям о защите информации

ограниченного доступа, не составляющей государственную тайну»

Утвержден приказом ФСТЭК от 29.04.2021 г. № 77.

«Порядок организации и проведения работ по аттестации объектов

информатизации на соответствие требованиям о защите информации,

содержащей сведения, составляющие государственную тайну»

Утвержден приказом ФСТЭК России от 28 сентября 2020 г. № 110.

23.

ГОСТ Р 51583-2014Создание системы ЗИ в АС обеспечивается следующим комплексом работ:

-формирование требований к системе ЗИ АС;

-разработка (проектирование) системы ЗИ АС;

-внедрение системы ЗИ АС;

- аттестация АС на соответствие требованиям безопасности информации и ввод

ее в действие;

- сопровождение системы ЗИ в ходе эксплуатации АС.

Формирование требований к системе ЗИ АС осуществляется на следующих

стадиях создания АС, определенных ГОСТ 34.601:

- «Формирование требований к АС»;

- «Разработка концепции АС»;

- «Техническое задание».

24.

ГОСТ Р 51583-2014На стадии «Формирование требований к АС» выполняют работы:

-определение перечня информации, подлежащей защите;

-определение актуальных угроз безопасности информации;

- разработку модели угроз безопасности информации;

- определение порядка обработки информации в АС;

- определение требуемого класса (уровня) защищенности АС от НСД;

- формирование требований к системе ЗИ и выбор целесообразных способов

ЗИ и контроля состояния ЗИ в АСЗИ.

На стадии «Разработка концепции АС» выполняют работы:

- оценку возможности реализации требований, предъявляемых к системе ЗИ;

- обоснование необходимости привлечения организаций, имеющих лицензии

для создания системы ЗИ;

- оценку сроков создания, материальных, трудовых и финансовых затрат на

разработку и внедрение системы ЗИ.

25.

ГОСТ Р 51583-2014На стадии «Техническое задание» проводят разработку, оформление,

согласование и утверждение ТЗ на АС в целом и, при необходимости, ТЗ на

систему ЗИ.

Разработку системы ЗИ организует заказчик, проводит разработчик в

соответствии с ТЗ на стадиях:

- «Эскизный проект»;

-«Технический проект»;

- «Рабочая документация».

26.

ГОСТ Р 51583-2014Внедрение системы ЗИ АС включает:

- установку и настройку СЗИ;

- разработку организационно-распорядительных документов, определяющих

мероприятия по ЗИ в ходе эксплуатации АС;

- предварительные испытания системы ЗИ АС;

- опытную эксплуатацию и доработку системы ЗИ АС;

- приемочные испытания системы ЗИ АСЗИ;

- аттестацию АС на соответствие требованиям безопасности информации;

- проверку функционирования системы ЗИ в составе АС (проведение опытной

эксплуатации);

- оформление акта о завершении опытной эксплуатации и акта о приемке АС в

защищенном исполнении в постоянную эксплуатацию.

27.

ГОСТ Р 51583-2014На стадии «Ввод в действие» проводят работы:

- создание организационной структуры системы ЗИ создаваемой

(модернизируемой) АСЗИ и АСЗИ в целом;

- по реализации организационных мер, обеспечивающих эффективное

использование системы ЗИ;

- обучение персонала АСЗИ и проверку его способности обеспечивать

функционирование системы ЗИ и АСЗИ в целом;

- проверку и подготовку специалистов структурного подразделения или

должностного лица (работника), ответственных за ЗИ в АСЗИ;

На стадии «Сопровождение АС» проводят работы:

- устранение недостатков системы ЗИ, выявленных в процессе эксплуатации;

- внесение изменений в документацию на систему ЗИ;

-мониторинг качества функционирования системы ЗИ АС.

28.

ГОСТ Р 51583-2014Стандарт определяет содержание и порядок выполнения работ

по защите информации о создаваемой АС в защищенном исполнении.

К защищаемой информации о создаваемой АС относят:

- цель и задачи ЗИ в АС;

- перечень сегментов АС, участвующих в обработке защищаемой

информации;

- состав возможных уязвимостей АС;

- функциональные характеристики АСЗИ, включающие структуру и состав

АСЗИ, физические, функциональные и технологические взаимосвязи

между составными частями АСЗИ и взаимосвязи с иными системами,

режимы обработки информации в АСЗИ и ее составных частях;

- меры и средства ЗИ, применяемые в АС;

- сведения о реализации системы ЗИ в АС.

29.

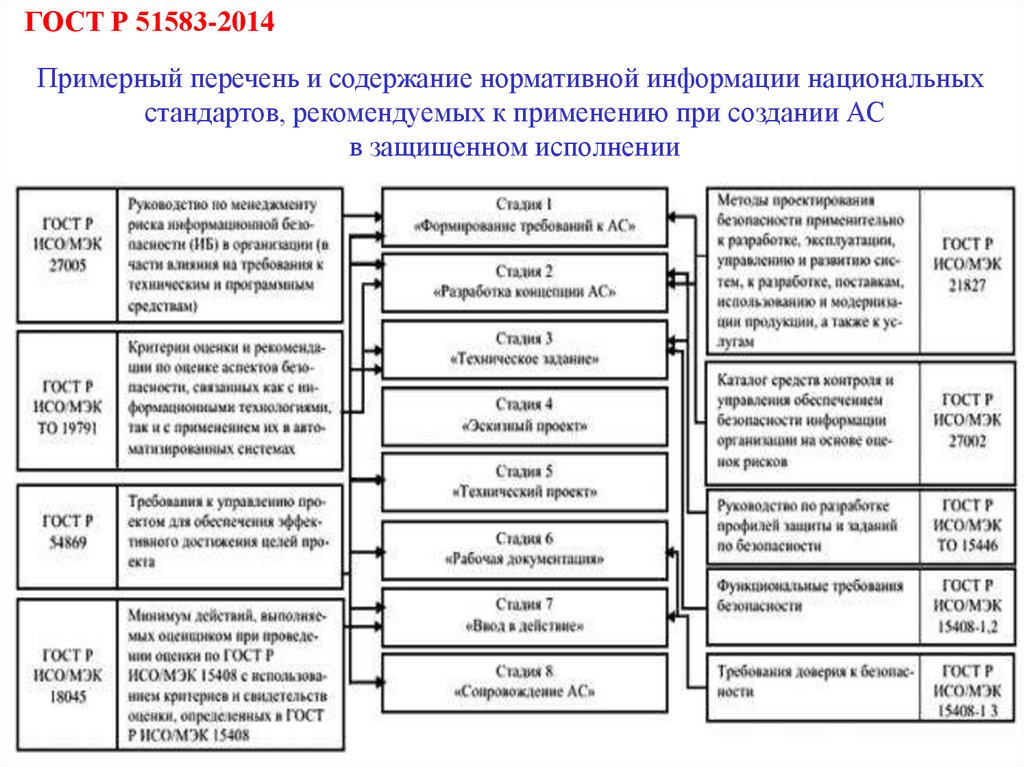

ГОСТ Р 51583-2014Примерный перечень и содержание нормативной информации национальных

стандартов, рекомендуемых к применению при создании АС

в защищенном исполнении

30.

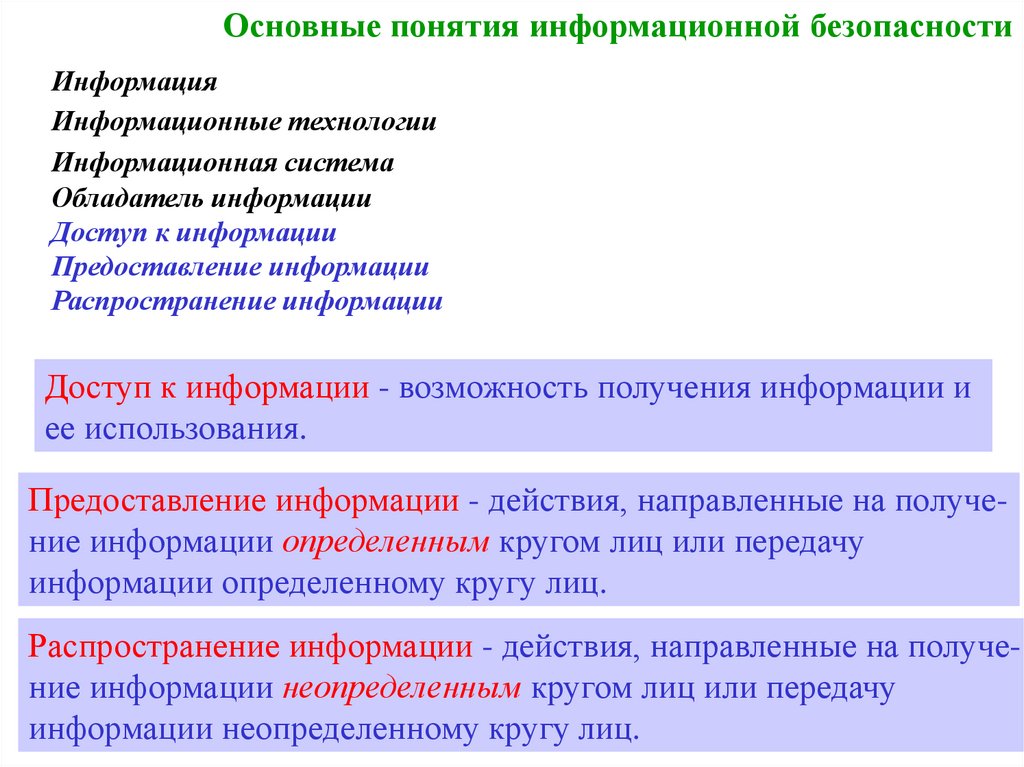

Основные понятия информационной безопасностиИнформация

Информационные технологии

Информационная система

Обладатель информации

Доступ к информации

Предоставление информации

Распространение информации

Коммерческая тайна

Разглашение информации, составляющей коммерческую тайну

Информация - сведения (сообщения, данные) независимо от

формы их представления.

31.

Основные понятия информационной безопасностиИнформация

Информационные технологии

Информационная система

Обладатель информации

Доступ к информации

Предоставление информации

Распространение информации

Коммерческая тайна

Разглашение информации, составляющей коммерческую тайну

Информационные технологии - процессы, методы поиска, сбора,

хранения, обработки, предоставления, распространения

информации и способы осуществления таких процессов и

методов.

32.

Основные понятия информационной безопасностиИнформация

Информационные технологии

Информационная система

Обладатель информации

Доступ к информации

Предоставление информации

Распространение информации

Коммерческая тайна

Разглашение информации, составляющей коммерческую тайну

Информационная система - совокупность содержащейся в базах

данных информации и обеспечивающих ее обработку

информационных технологий и технических средств.

Обладатель информации -лицо, самостоятельно создавшее

информацию либо получившее на основании закона или договора

право разрешать или ограничивать доступ к информации,

определяемой по каким-либо признакам.

33.

Основные понятия информационной безопасностиИнформация

Информационные технологии

Информационная система

Обладатель информации

Доступ к информации

Предоставление информации

Распространение информации

Доступ к информации - возможность получения информации и

ее использования.

Предоставление информации - действия, направленные на получение информации определенным кругом лиц или передачу

информации определенному кругу лиц.

Распространение информации - действия, направленные на получение информации неопределенным кругом лиц или передачу

информации неопределенному кругу лиц.

34.

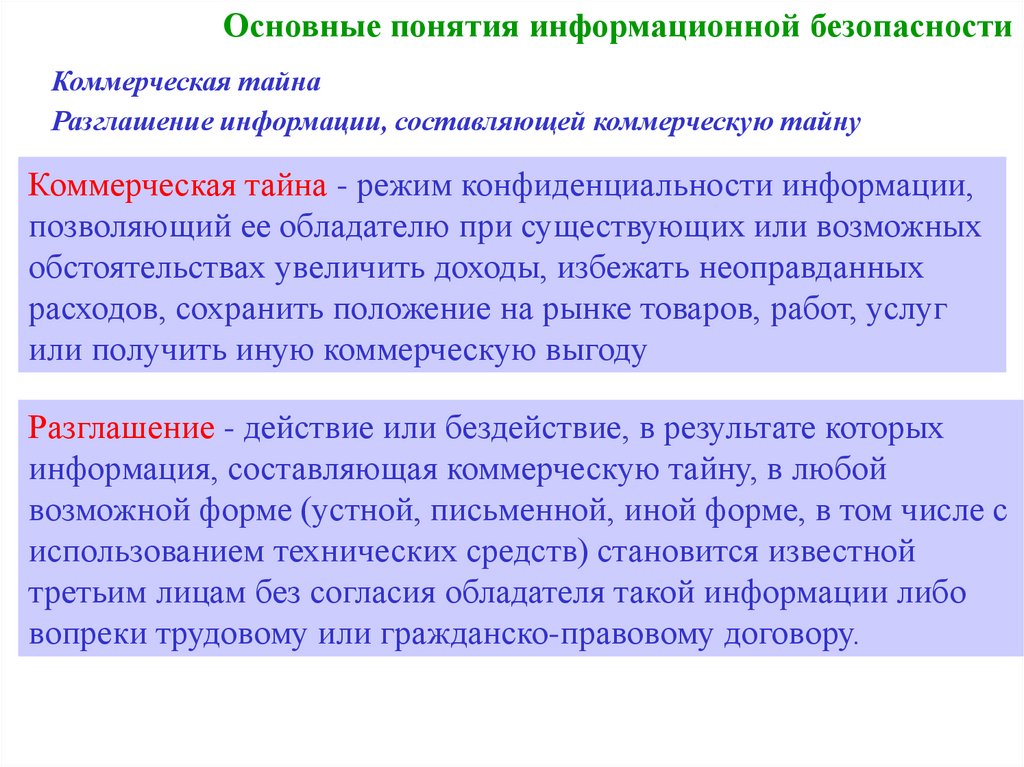

Основные понятия информационной безопасностиКоммерческая тайна

Разглашение информации, составляющей коммерческую тайну

Коммерческая тайна - режим конфиденциальности информации,

позволяющий ее обладателю при существующих или возможных

обстоятельствах увеличить доходы, избежать неоправданных

расходов, сохранить положение на рынке товаров, работ, услуг

или получить иную коммерческую выгоду

Разглашение - действие или бездействие, в результате которых

информация, составляющая коммерческую тайну, в любой

возможной форме (устной, письменной, иной форме, в том числе с

использованием технических средств) становится известной

третьим лицам без согласия обладателя такой информации либо

вопреки трудовому или гражданско-правовому договору.

35.

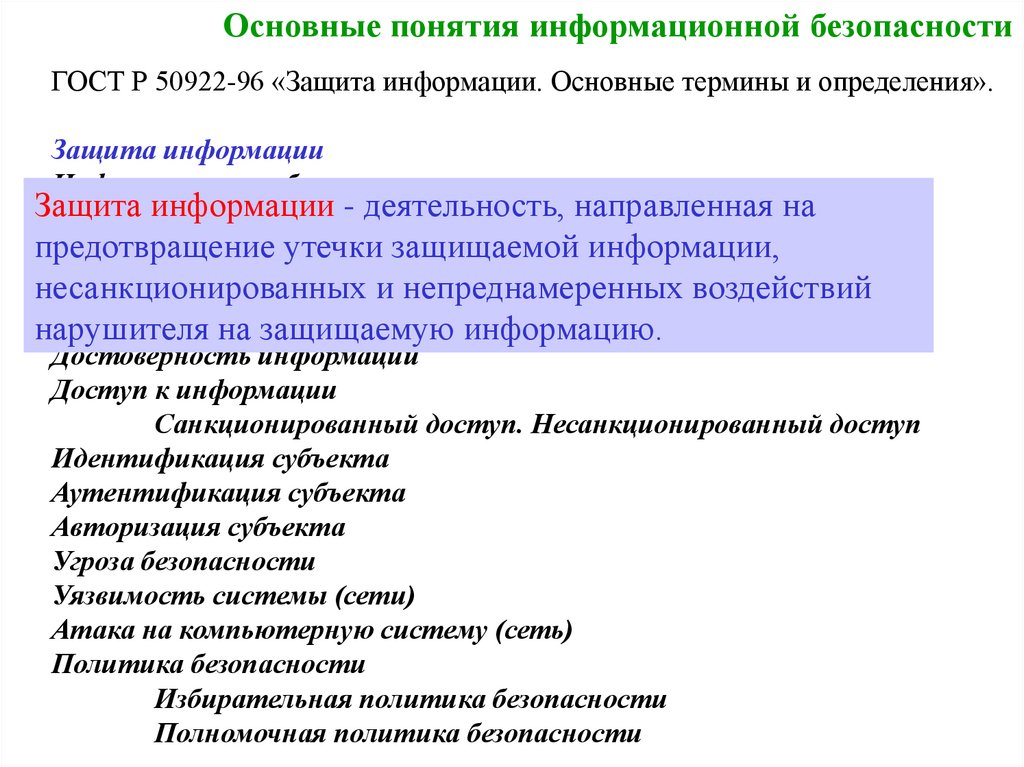

Основные понятия информационной безопасностиГОСТ Р 50922-96 «Защита информации. Основные термины и определения».

Защита информации

Информационная безопасность

Защита

информации

- деятельность,

Безопасность

информационной

системынаправленная на

предотвращение

утечки

защищаемой информации,

Конфиденциальность

информации

Целостность информации

несанкционированных

и непреднамеренных воздействий

Доступностьна

информации

нарушителя

защищаемую информацию.

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

36.

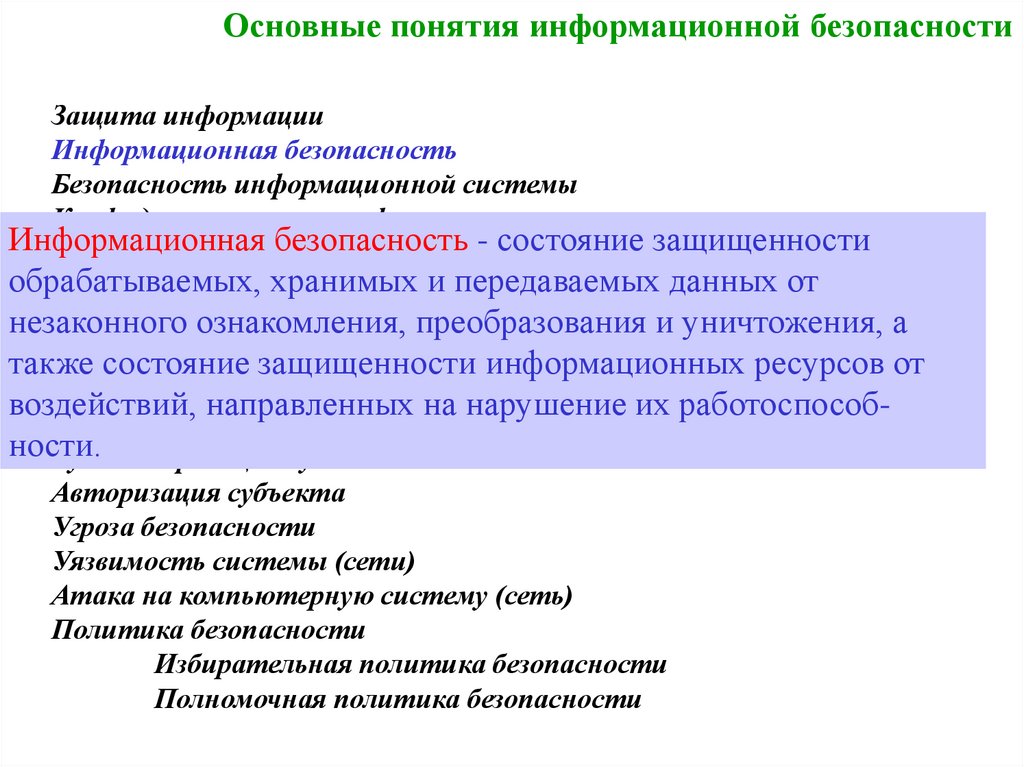

Основные понятия информационной безопасностиЗащита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность информации

Информационная

безопасность - состояние защищенности

Целостность информации

обрабатываемых,

хранимых и передаваемых данных от

Доступность информации

Достоверность

информациипреобразования и уничтожения, а

незаконного

ознакомления,

Доступ

к информации

также

состояние

защищенности информационных ресурсов от

Санкционированный доступ. Несанкционированный доступ

воздействий,

направленных на нарушение их работоспособИдентификация субъекта

ности.

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

37.

Основные понятия информационной безопасностиЗащита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность информации

Безопасность

- защищенность от случайного или

ЦелостностьИС

информации

преднамеренного

вмешательства в нормальный процесс ее

Доступность информации

Достоверность информации

функционирования,

от попыток несанкционированного

Доступ к информации,

информации модификации или физического

получения

Санкционированный доступ. Несанкционированный доступ

разрушения

ее компонентов.

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

38.

Основные понятия информационной безопасностиЗащита информации

Конфиденциальность

- свойство быть доступной только

Информационная безопасность

ограниченному

кругу субъектовсистемы

информационной системы

Безопасность информационной

Конфиденциальность информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Целостность

- свойство сохранять

свою структуру и/или

Санкционированный

доступ. Несанкционированный

доступ

содержание

в процессе

Идентификация

субъекта передачи, использования и хранения.

Аутентификация субъекта

Доступность

свойство системы обеспечивать своевременный

Авторизация –субъекта

Угроза безопасности доступ авторизованных субъектов к

беспрепятственный

Уязвимость системы

(сети)

интересующей

их информации

или осуществлять своевременный

Атака на компьютерную систему (сеть)

информационный

обмен между ними.

Политика безопасности

Избирательная

политика

безопасности

Достоверность

– свойство,

выражаемое

в строгой принадлежности

Полномочная политика безопасности

информации субъекту, который является ее источником, либо

тому субъекту, от которого она принята.

39.

Основные понятия информационной безопасностиЗащита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность информации

Целостность

информации

Доступ

- прием,

ознакомление с информацией и ее обработка,

Доступность информации

вДостоверность

частности копирование,

информации модификация или уничтожение.

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Санкционированный

доступ -доступ, не нарушающий

Аутентификация субъекта

Авторизация субъекта

установленные

правила разграничения доступа.

Угроза безопасности

Уязвимость системы (сети)

Несанкционированный

доступ(сеть)

(НСД) характеризуется

Атака на компьютерную систему

нарушением

установленных правил разграничения доступа.

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

40.

Основные понятия информационной безопасностиЗащита информации

Идентификация

- процедура распознавания субъекта по его

Информационная безопасность

идентификатору,

которая выполняется

при попытке войти в

Безопасность

информационной

системы

Конфиденциальность

информации

систему

(сеть).

Целостность информации

Доступность информации

Аутентификация

- проверка подлинности субъекта с данным

Достоверность информации

идентификатором.

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Авторизация

- процедура

Уязвимость системы

(сети)предоставления законному субъекту,

успешно

Атака напрошедшему

компьютернуюидентификацию

систему (сеть) и аутентификацию,

Политика безопасности

соответствующих

полномочий и доступных ресурсов системы.

Избирательная политика безопасности

Полномочная политика безопасности

41.

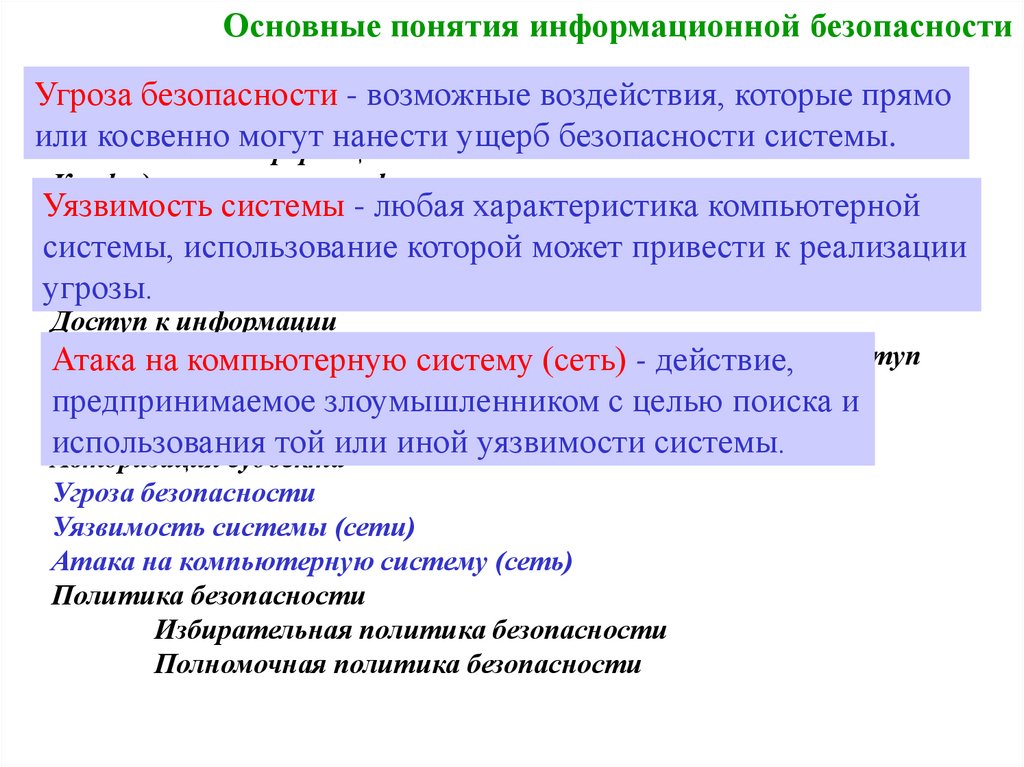

Основные понятия информационной безопасностиЗащита

информации - возможные воздействия, которые прямо

Угроза

безопасности

Информационная безопасность

или

косвенно информационной

могут нанести ущерб

безопасности системы.

Безопасность

системы

Конфиденциальность информации

Уязвимость

- любая характеристика компьютерной

Целостностьсистемы

информации

системы,

использование

Доступность

информации которой может привести к реализации

Достоверность информации

угрозы.

Доступ к информации

Санкционированный

доступ. Несанкционированный

Атака на

компьютерную систему

(сеть) - действие, доступ

Идентификация

субъекта

предпринимаемое

злоумышленником с целью поиска и

Аутентификация субъекта

использования

той или иной уязвимости системы.

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

42.

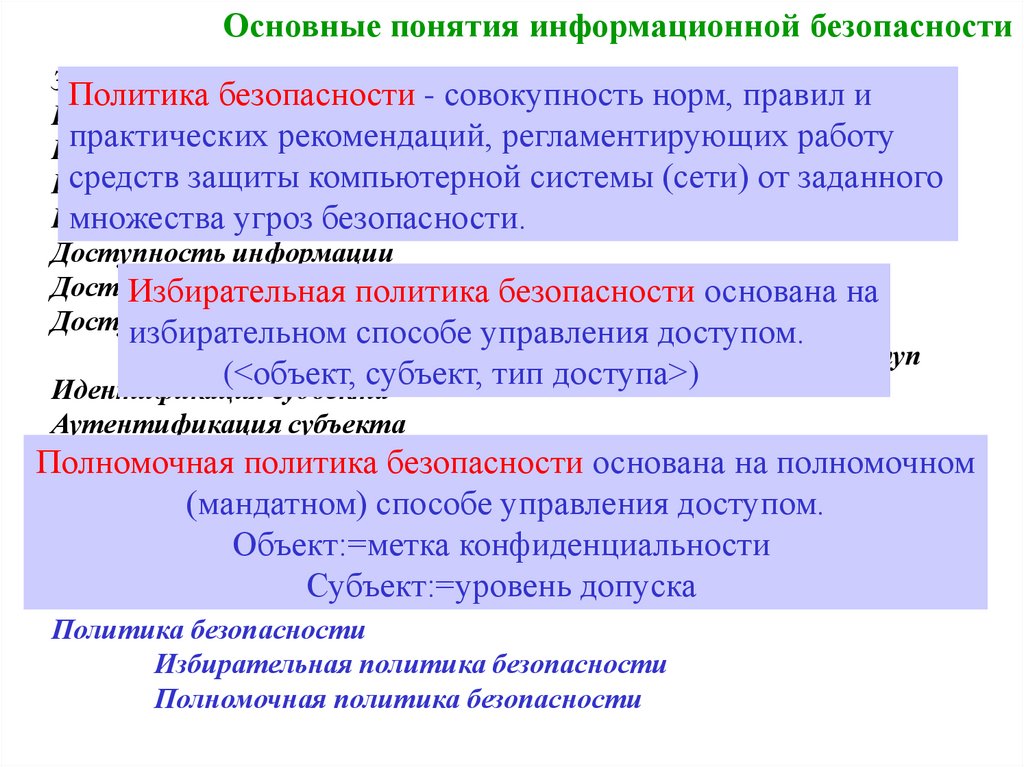

Основные понятия информационной безопасностиЗащита

информации

Политика

безопасности - совокупность норм, правил и

Информационная безопасность

практических

рекомендаций,

регламентирующих работу

Безопасность

информационной

системы

средств защиты компьютерной

Конфиденциальность

информации системы (сети) от заданного

Целостность

информации

множества угроз

безопасности.

Доступность информации

Достоверность

информации

Избирательная

политика безопасности основана на

Доступ

к информации способе управления доступом.

избирательном

Санкционированный доступ. Несанкционированный доступ

(<объект, субъект, тип доступа>)

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Полномочная

политика безопасности основана на полномочном

Угроза безопасности

(мандатном) способе управления доступом.

Уязвимость системы (сети)

Объект:=метка конфиденциальности

Атака на компьютерную систему (сеть)

Субъект:=уровень допуска

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

43.

Основные понятия информационной безопасностиИнтернет - Глобальная система взаимосвязанных сетей

общедоступного пользования. (ГОСТ Р ИСО /МЭК 27033-1-2011)

Информационно-телекоммуникационная сеть – технологическая

система, предназначенная для передачи по линиям связи

информации, доступ к которой осуществляется с использованием

средств вычислительной техники. (Федеральный Закон 149-ФЗ)

Сайт в сети «Интернет»

Сайт в сети «Интернет» – совокупность программ для электронных

вычислительных машин и иной информации, содержащейся в

информационной системе, доступ к которой обеспечивается

посредством информационно-телекоммуникационной сети

«Интернет» по доменным именам и (или) по сетевым адресам,

позволяющим идентифицировать сайты в сети «Интернет»;

44.

Основные понятия информационной безопасностиВладелец сайта в сети «Интернет»

Страница сайта в сети «Интернет»

Провайдер хостинга

Владелец сайта в сети «Интернет» – лицо, самостоятельно и по

своему усмотрению определяющее порядок использования сайта

в сети "Интернет", в том числе порядок размещения информации

на таком сайте.

Страница сайта в сети «Интернет» – часть сайта в сети «Интернет»,

доступ к которой осуществляется по указателю, состоящему из

доменного имени и символов, определенных владельцем сайта в

сети «Интернет»

Провайдер хостинга – лицо, оказывающее услуги по

предоставлению вычислительной мощности для размещения

информации в ИС, постоянно подключенной к сети «Интернет»

45.

Основные понятия информационной безопасностиБлогер

Блогер – владелец сайта и (или) страницы сайта в сети «Интернет»,

на которых размещается общедоступная информация и доступ к

которым в течение суток составляет более 3000 пользователей

сети «Интернет»

Статья 10.2. Закона 149-ФЗ утратила силу в 2017 г.

46.

№ 149-ФЗ(введено с 1.08.2014)

Организатором распространения информации в сети "Интернет" является

лицо, осуществляющее деятельность по обеспечению функционирования инф.

систем и (или) программ для ЭВМ, которые предназначены и (или)

используются для приема, передачи, доставки и (или) обработки электронных

сообщений пользователей сети "Интернет".

Организатор обязан хранить на территории РФ:

1) информацию о фактах приема, передачи, доставки и (или) обработки

голосовой информации, письменного текста, изображений, звуков, видео- или

иных электронных сообщений пользователей сети "Интернет" и информацию

об этих пользователях в течение 1 года.

2) текстовые сообщения пользователей сети "Интернет", голосовую

информацию, изображения, звуки, видео-, иные электронные сообщения

пользователей сети "Интернет" до шести месяцев с момента окончания их

приема, передачи, доставки и (или) обработки.

П.2 введен законом № 374-ФЗ от 6.07.2016 (борьба с терроризмом)

Вступает в силу с 1.07.2018

47.

№ 149-ФЗ(Введено законом № 208-ФЗ от 23.06.2016)

Статья 10.4. Особенности распространения информации новостным

агрегатором.

Агрегатор – владелец программы для ЭВМ, владелец сайта и (или) страницы

сайта в сети "Интернет", которые используются для обработки и

распространения новостной информации в сети «Интернет».

Устанавливается обязанности соблюдать требования законодательства РФ

Вступает в силу с 1.01.2017

48.

Стандарт ФСБ РоссииСТО.ФСБ.КК 1-2018 «Компьютерная экспертиза. Термины и определения»

Подготовлен Центром информационной безопасности ФСБ России.

Введен в действие в качестве стандарта ФСБ РФ с 1 января 2019 г.

Стандарт устанавливает термины и определения понятий, применяемых в

судебной компьютерной экспертизе.

Термины, устанавливаемые стандартом, рекомендуются для применения во

всех видах документации и литературы в области судебной компьютерной

экспертизы и исследования компьютеров и информации, содержащейся в

компьютерах и на компьютерных носителях информации.

49.

Стандарт ФСБ РоссииСТО.ФСБ.КК 1-2018

Средство вычислительной техники – совокупность программных

и технических элементов систем обработки компьютерной

информации, способных функционировать самостоятельно или

в составе других систем.

Вычислительная машина (компьютер) – СВТ, выполняющее

некоторые функции без участия человека и функционирующее по

заданной программе.

Программа для вычислительной машины (компьютерная

программа) – компьютерная информация, предназначенная для

управления вычислительной машиной и (или) функционирования

на вычислительной машине.

law

law