Similar presentations:

Состав типовой комплексной системы защиты информации на предприятии

1.

Состав типовойкомплексной

системы защиты

информации на

предприяти

Жигура Евгений

КТбо2-12

2.

ВступлениеКомпоненты типичной комплексной системы

информационной безопасности на

предприятиях необходимы для защиты

конфиденциальных данных и

предотвращения кибератак. В этой

презентации будут рассмотрены ключевые

элементы эффективной системы

безопасности.

3.

БрандмауэрыБрандмауэры имеют решающее

значение для мониторинга и

управления входящим и исходящим

сетевым трафиком. Они действуют

как барьер между надежной

внутренней сетью и ненадежными

внешними сетями, фильтруя и

блокируя потенциально опасные

пакеты данных.

4.

Система предотвращениявторжений (IDS)

Система предотвращения

вторжений предназначена для

мониторинга сетевой и

системной активности на

предмет злонамеренных

действий или нарушений

политики. Он обеспечивает

оповещения в режиме реального

времени и анализ

подозрительного поведения.

5.

ШифрованиеШифрование является

фундаментальным компонентом

защиты данных путем

преобразования их в нечитаемый

формат. Это гарантирует, что только

авторизованные стороны могут

получить доступ к информации,

обеспечивая безопасный метод

хранения и передачи данных.

6.

Система контроля иуправления

доступом ( СКУД )

Механизмы контроля доступа

необходимы для регулирования

того, кто может получить доступ к

какой информации внутри

организации. Это включает в

себя аутентификацию,

авторизацию и учет действий

пользователя.

7.

Политикабезопасности

Разработка всеобъемлющих политик

безопасности имеет решающее

значение для определения правил и

процедур, которые регулируют

общую систему безопасности

организации. Эти политики должны

касаться классификации данных,

реагирования на инциденты и

требований соответствия

требованиям.

8.

Обучающиетренинги по защите

информации

Программы обучения и

повышения осведомленности по

вопросам безопасности

необходимы для ознакомления

сотрудников с лучшими

практиками кибербезопасности

и потенциальными рисками,

связанными с атаками

социальной инженерии.

9.

Аудитинформационной

безопасности

Регулярные аудиты безопасности

необходимы для оценки

эффективности средств контроля

безопасности, выявления

уязвимостей и обеспечения

соответствия нормативным

требованиям. Аудиты дают ценную

информацию о состоянии

безопасности организации.

10.

План реагированияна инциденты

План реагирования на инциденты

описывает процедуры

реагирования на инциденты

безопасности и восстановления

после них. Она включает стратегии

обнаружения, сдерживания,

ликвидации и восстановления.

11.

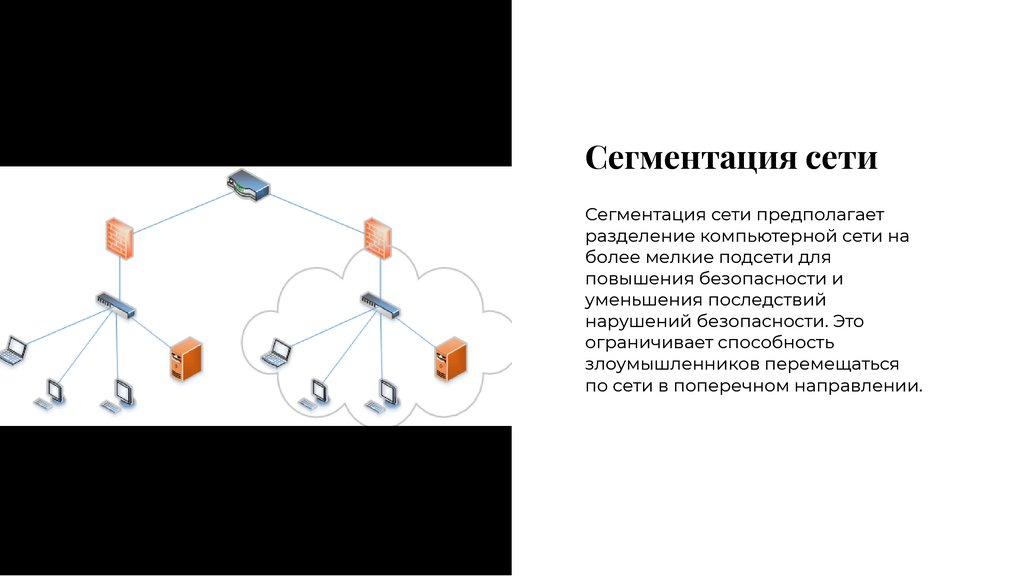

Сегментация сетиСегментация сети предполагает

разделение компьютерной сети на

более мелкие подсети для

повышения безопасности и

уменьшения последствий

нарушений безопасности. Это

ограничивает способность

злоумышленников перемещаться

по сети в поперечном направлении.

12.

Мониторингбезопасности

Непрерывный мониторинг

безопасности предполагает сбор,

анализ и интерпретацию данных о

безопасности в режиме реального

времени для выявления угроз

безопасности и уязвимостей и

реагирования на них.

13.

Комплаенс (соответствие

нормативным

требованиям )

Соблюдение нормативных

требований имеет важное значение

для обеспечения соответствия

организации правовым и

отраслевым стандартам защиты

данных и конфиденциальности.

14.

ВыводВ заключение, комплексная система информационной

безопасности на предприятиях требует сочетания

технологических, процедурных и ориентированных на

человека мер для эффективной защиты

конфиденциальных данных и смягчения киберугроз.

informatics

informatics