Similar presentations:

Особенности эксплуатации системы защиты информации организации (СЗИ)

1.

ОСОБЕННОСТИ ЭКСПЛУАТАЦИИСИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

ОРГАНИЗАЦИИ

Бойправ Ольга Владимировна,

канд. техн. наук, доцент, доцент кафедры защиты информации

учреждения образования

«Белорусский государственный университет

информатики и радиоэлектроники»

2.

СОДЕРЖАНИЕ В ВОПРОСАХ• ИС и СЗИ: какова взаимосвязь?

• Чем руководствоваться при эксплуатации СЗИ?

• Соблюдение каких требований необходимо обеспечивать

при эксплуатации СЗИ?

3.

ИС И СЗИ: КАКОВА ВЗАИМОСВЯЗЬ?4.

ИС – этосовокупность банков данных, информационных технологий

и комплекса (комплексов) программно-технических средств*.

Объект и субъект информационной системы: отличие?

*Закон Республики Беларусь от 10 ноября 2008 г. № 455-З

«Об информации, информатизации и защите информации»

5.

ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ – этосовокупность процессов, методов осуществления поиска,

получения, передачи, сбора, обработки, накопления,

хранения, распространения и (или) предоставления

информации, а также пользования информацией

и защиты информации*.

*Закон Республики Беларусь от 10 ноября 2008 г. № 455-З

«Об информации, информатизации и защите информации»

6.

СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ(СЗИ) – это

совокупность мер по защите информации, реализованных

в информационной системе*.

*Положение о технической и криптографической

защите информации, утвержденное Указом Президента

Республики Беларусь от 16.04.2013 № 196 (в редакции

Указа Президента Республики Беларусь от 09.12.2019

№ 449).

7.

ЗАЩИТА ИНФОРМАЦИИ – этокомплекс правовых, организационных и технических мер,

направленных на обеспечение конфиденциальности, целостности,

подлинности, доступности и сохранности информации*.

*Закон Республики Беларусь от 10 ноября 2008 г. № 455-З

«Об информации, информатизации и защите информации»

8.

ИНФОРМАЦИОННЫЙ РЕСУРС – этоорганизованная совокупность документированной информации,

включающая базы данных, другие совокупности взаимосвязанной

информации в информационных системах*.

*Закон Республики Беларусь от 10 ноября 2008 г. № 455-З

«Об информации, информатизации и защите информации»

9.

ТАКИМ ОБРАЗОМ,1)

защищенной ИС можно считать такую ИС, в рамках которой

функционирует СЗИ;

2)

назначение СЗИ состоит в поддержании свойств

конфиденциальности, целостности, доступности, подлинности

и сохранности информационных ресурсов и другой информации,

обрабатываемой в ИС.

10.

ЧЕМ РУКОВОДСТВОВАТЬСЯПРИ ЭКСПЛУАТАЦИИ СЗИ?

11.

ДОКУМЕНТЫ,РЕГЛАМЕНТИРУЮЩИЕ

РЕАЛИЗАЦИЮ СЗИ

• Приказ Оперативно-аналитического Центра при Президенте

Республики Беларусь (ОАЦ) от 20 февраля 2020 г. № 66

«О мерах по реализации Указа Президента Республики Беларусь

от 9 декабря 2019 г. № 449» (с изменениями и дополнениями,

внесенными приказами ОАЦ от 12 ноября 2021 г. № 195 и от 29

декабря 2022 г. № 210)

12.

ЯВЛЯЕТСЯ ЛИ ПРИКАЗ ОАЦНОРМАТИВНЫМ ПРАВОВЫМ АКТОМ?

13.

ДА, ЯВЛЯЕТСЯСогласно Закону Республики Беларусь

№ 130-З «О нормативных правовых актах», нормативные

правовые акты в форме приказов имеют право издавать:

- Генеральный прокурор;

- нормотворческие органы, подчиненные (подотчетные)

Президенту, если у них отсутствуют коллегии (коллегиальные

органы).

14.

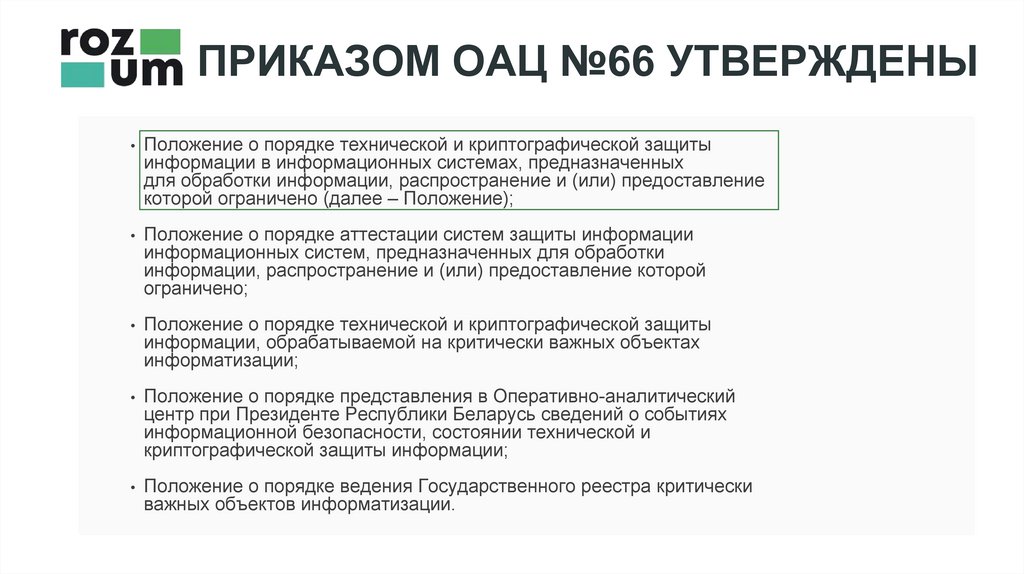

ПРИКАЗОМ ОАЦ №66 УТВЕРЖДЕНЫ• Положение о порядке технической и криптографической защиты

информации в информационных системах, предназначенных

для обработки информации, распространение и (или) предоставление

которой ограничено (далее – Положение);

• Положение о порядке аттестации систем защиты информации

информационных систем, предназначенных для обработки

информации, распространение и (или) предоставление которой

ограничено;

• Положение о порядке технической и криптографической защиты

информации, обрабатываемой на критически важных объектах

информатизации;

• Положение о порядке представления в Оперативно-аналитический

центр при Президенте Республики Беларусь сведений о событиях

информационной безопасности, состоянии технической и

криптографической защиты информации;

• Положение о порядке ведения Государственного реестра критически

важных объектов информатизации.

15.

ПРИКАЗОМ ОАЦ № 195 УТВЕРЖДЕН:• перечень Положений, которые должны быть использованы

для технической и криптографической защиты персональных

данных.

16.

ПРИКАЗОМ ОАЦ № 210 УТВЕРЖДЕНЫ:• перечень средств измерений и контроля, технических,

программно-аппаратных и программных средств, необходимых

для выполнения работ и (или) оказания услуг, составляющих

деятельность по технической и (или) криптографической защите

информации;

• форма сведений о выполненных за предыдущий год работах

и (или) оказанных услугах, составляющих деятельность

по технической и (или) криптографической защите информации.

17.

*ЭТАПЫ РЕАЛИЗАЦИИ СЗИ

1.

Проектирование

2.

Создание

3.

Аттестация

4.

Обеспечение функционирования в процессе эксплуатации ИС

5.

Обеспечение защиты информации

в случае прекращения эксплуатации ИС.

*Согласно главе 1, п. 3 Положения

18.

ТАКИМ ОБРАЗОМ,эксплуатация СЗИ – один из этапов реализации СЗИ (по сути,

«жизненного цикла» СЗИ).

19.

СОБЛЮДЕНИЕ КАКИХ ТРЕБОВАНИЙНЕОБХОДИМО ОБЕСПЕЧИВАТЬ ПРИ

ЭКСПЛУАТАЦИИ СЗИ?

20.

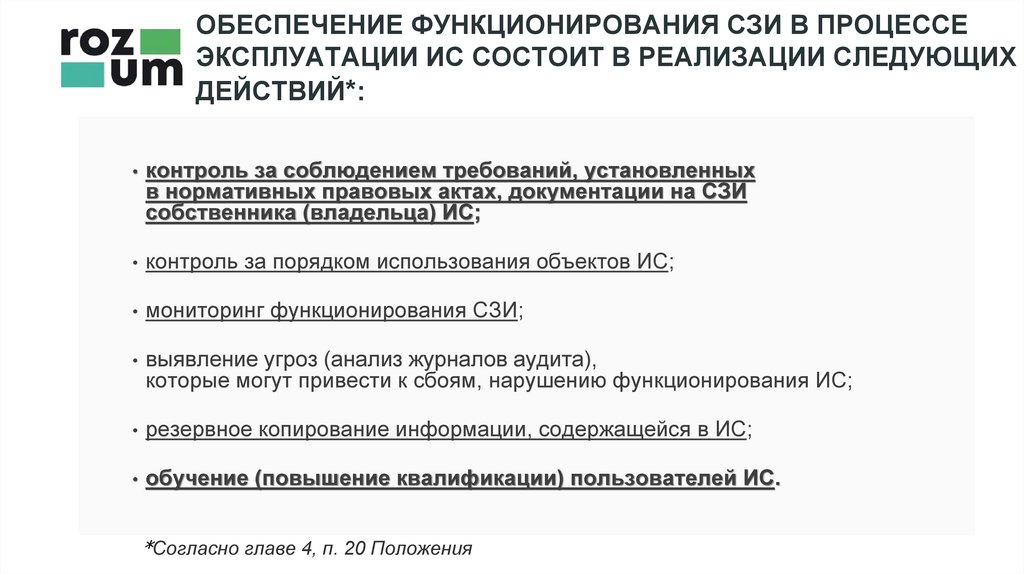

ОБЕСПЕЧЕНИЕ ФУНКЦИОНИРОВАНИЯ СЗИ В ПРОЦЕССЕЭКСПЛУАТАЦИИ ИС СОСТОИТ В РЕАЛИЗАЦИИ СЛЕДУЮЩИХ

ДЕЙСТВИЙ*:

• контроль за соблюдением требований, установленных

в нормативных правовых актах, документации на СЗИ

собственника (владельца) ИС;

• контроль за порядком использования объектов ИС;

• мониторинг функционирования СЗИ;

• выявление угроз (анализ журналов аудита),

которые могут привести к сбоям, нарушению функционирования ИС;

• резервное копирование информации, содержащейся в ИС;

• обучение (повышение квалификации) пользователей ИС.

*Согласно главе 4, п. 20 Положения

21.

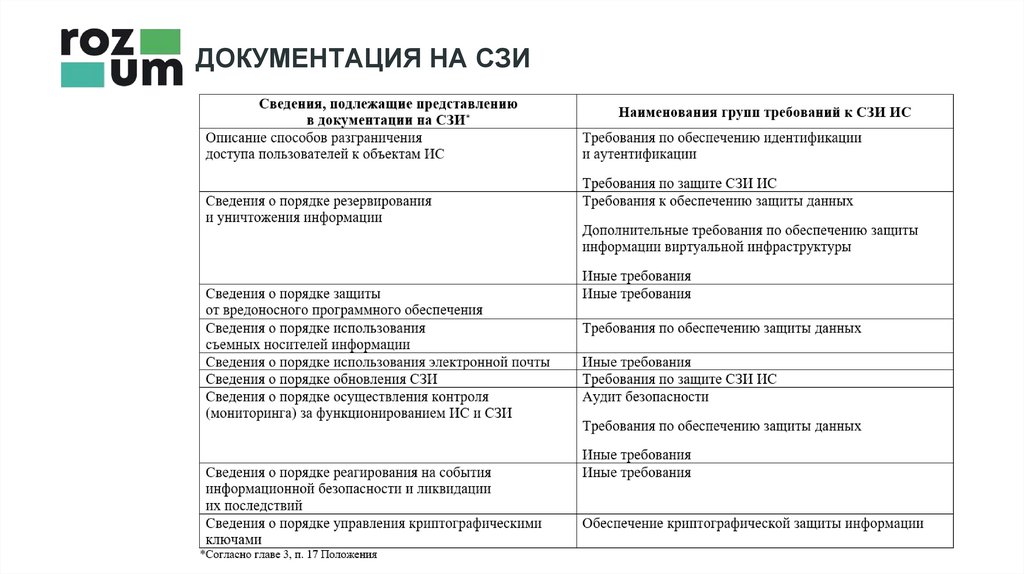

ДОКУМЕНТАЦИЯ НА СЗИ22.

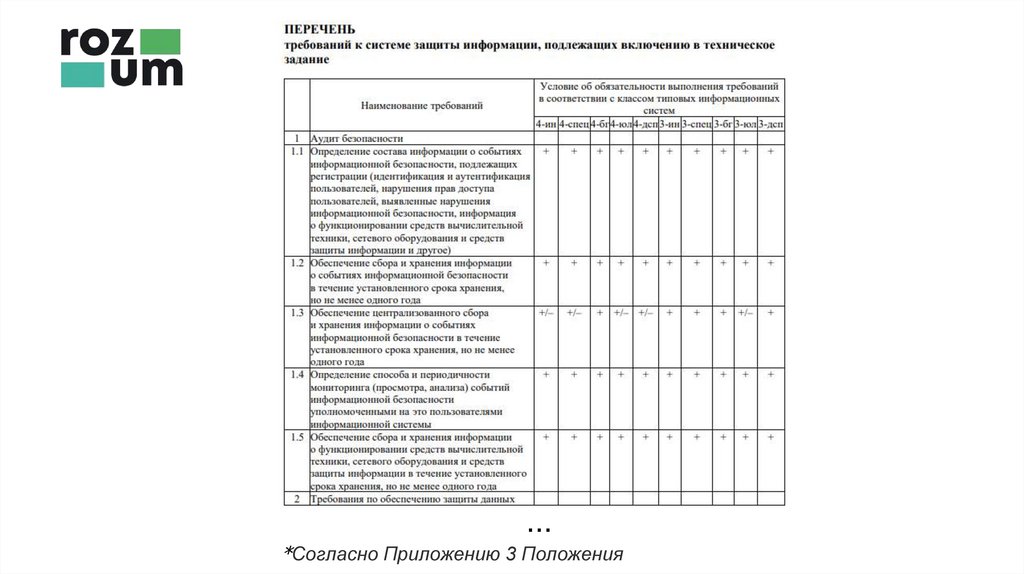

…*Согласно Приложению 3 Положения

23.

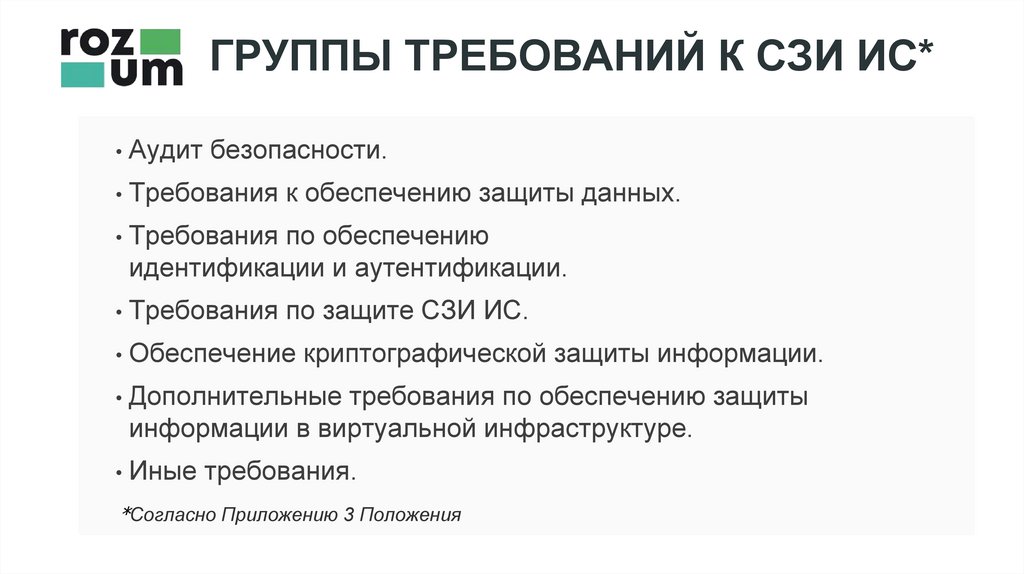

ГРУППЫ ТРЕБОВАНИЙ К СЗИ ИС*• Аудит безопасности.

• Требования к обеспечению защиты данных.

• Требования по обеспечению

идентификации и аутентификации.

• Требования по защите СЗИ ИС.

• Обеспечение криптографической защиты информации.

• Дополнительные требования по обеспечению защиты

информации в виртуальной инфраструктуре.

• Иные требования.

*Согласно Приложению 3 Положения

24.

ОБЛАСТЬ ДЕЙСТВИЯ ТРЕБОВАНИЙ• 4-ин

• 3-ин

• 4-спец

• 3-спец

• 4-бг

• 3-бг

• 4-юл

• 3-юл

• 4-дсп

• 3-дсп

25.

АУДИТ БЕЗОПАСНОСТИ ИС – этосистемный процесс получения качественных или количественных

показателей о состоянии безопасности ИС*.

ISO/IEC 27001-2016 Информационные технологии.

Методы обеспечения безопасности. Системы

менеджмента информационной безопасности.

Требования.

26.

ТРЕБОВАНИЯ К ОБЕСПЕЧЕНИЮЗАЩИТЫ ДАННЫХ

• регламентация порядка использования съемных носителей;

• контроль работоспособности оборудования;

• обеспечение защиты резервных копий

от несанкционированного доступа.

27.

ОСНОВНЫЕ ТРЕБОВАНИЯ ПО ЗАЩИТЕ СЗИ ИС• Изменение настроек по умолчанию

• Обеспечение обновления объектов ИС

• Обеспечение контроля и управления физическим доступом

• Синхронизация временных меток в ИС и СЗИ

28.

ОБЕСПЕЧЕНИЕКРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ

ИНФОРМАЦИИ

• Обеспечение конфиденциальности и контроля целостности

информации при ее хранении и передаче

• Обеспечение подлинности и контроля целостности

электронных документов

29.

ДОПОЛНИТЕЛЬНЫЕ ТРЕБОВАНИЯПО ОБЕСПЕЧЕНИЮ ЗАЩИТЫ ИНФОРМАЦИИ

В ВИРТУАЛЬНОЙ ИНФРАСТРУКТУРЕ

• Обеспечение защиты ресурсов

виртуальной инфраструктуры от агрессивного использования

• Защита виртуальной инфраструктуры

от несанкционированного доступа

• Обеспечение безопасного перемещения

и резервного копирования элементов виртуальной инфраструктуры

• Обеспечение резервирования сетевого оборудования

• Физическая изоляция сегмента виртуальной инфраструктуры

30.

Система защиты виртуальной инфраструктуры должнаобеспечивать защиту от несанкционированного доступа:

• информации, обрабатываемой виртуальной машиной;

• гостевых операционных систем;

• гипервизоров;

• средств управления платформой виртуализации;

• систем хранения;

• сетей виртуальных машин и сети репликации;

• виртуальных устройств;

• резервных копий.

31.

ИНЫЕ ТРЕБОВАНИЯ• Реализация организационных методов

(определение перечня разрешенного ПО,

состава информации, подлежащей резервированию и т.п.)

• Управление информационными потоками

• Защита от вредоносного ПО

32.

Разработка (корректировка)документации на СЗИ

Разграничение доступа пользователей к объектам ИС

33.

Способы разграничения доступапользователей к объектам ИС

• физический;

• временной;

• криптографический;

• логический (на основе моделей управления доступом)

34.

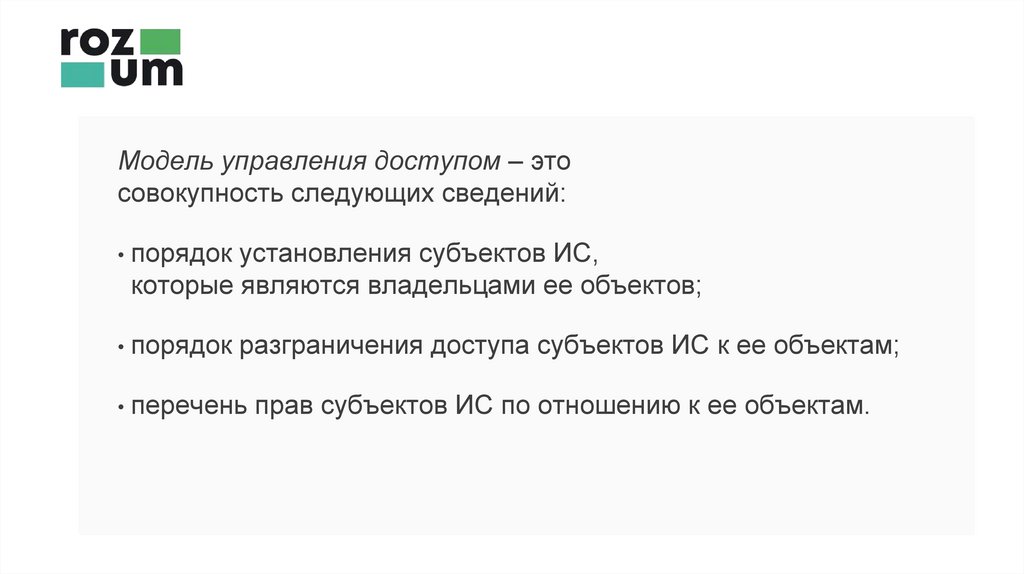

Модель управления доступом – этосовокупность следующих сведений:

• порядок установления субъектов ИС,

которые являются владельцами ее объектов;

• порядок разграничения доступа субъектов ИС к ее объектам;

• перечень прав субъектов ИС по отношению к ее объектам.

35.

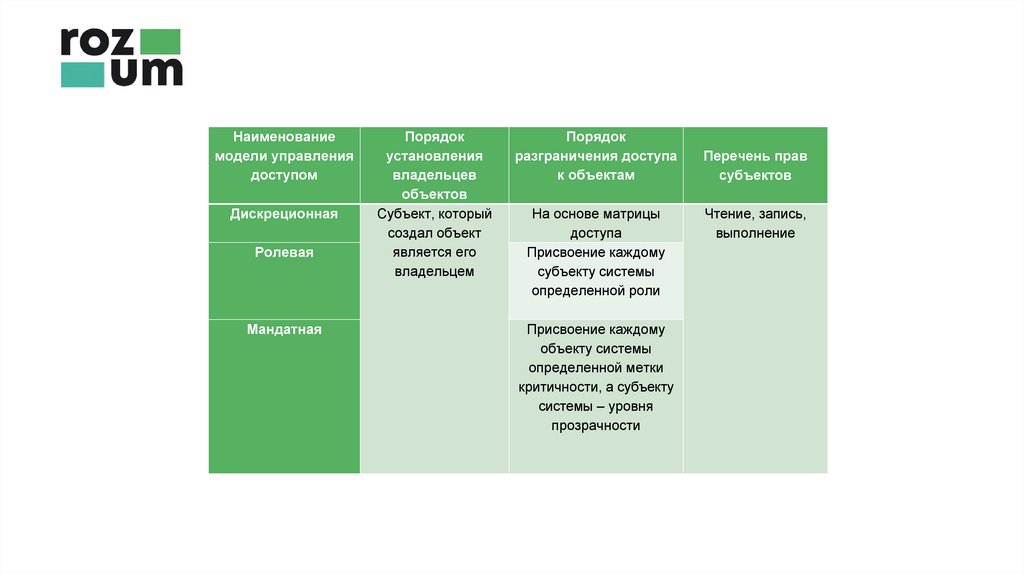

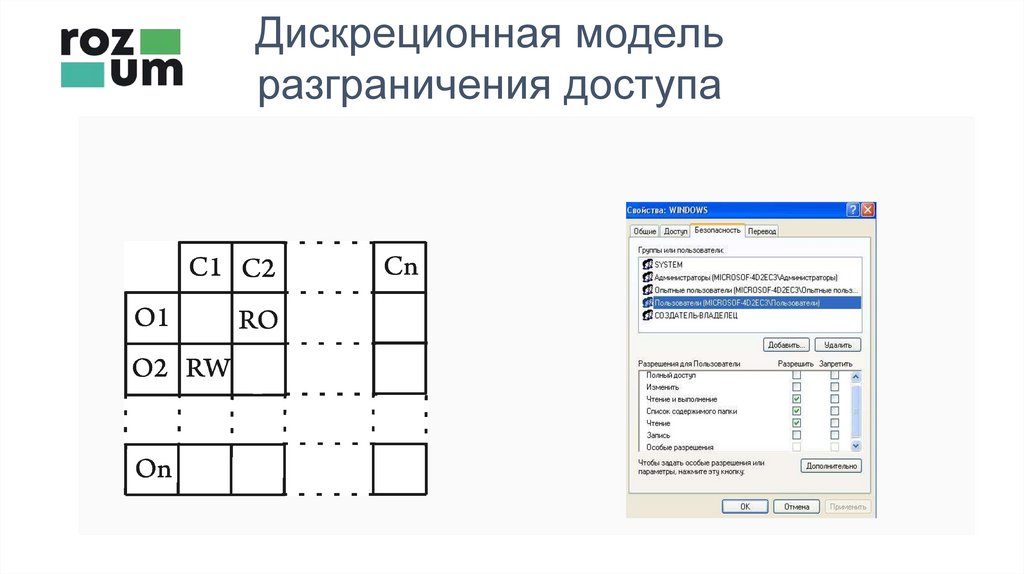

Наименованиемодели управления

доступом

Дискреционная

Ролевая

Мандатная

Порядок

установления

владельцев

объектов

Субъект, который

создал объект

является его

владельцем

Порядок

разграничения доступа

к объектам

На основе матрицы

доступа

Присвоение каждому

субъекту системы

определенной роли

Присвоение каждому

объекту системы

определенной метки

критичности, а субъекту

системы – уровня

прозрачности

Перечень прав

субъектов

Чтение, запись,

выполнение

36.

Дискреционная модельразграничения доступа

37.

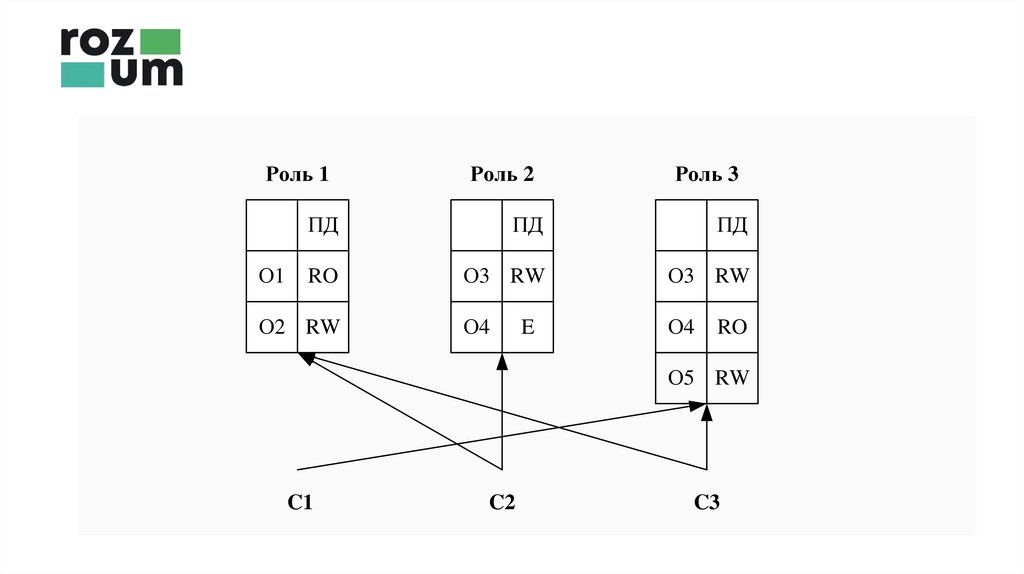

Ролевая модельразграничения доступа

Особенности:

• является развитием

дискреционной модели

разграничения доступа;

• каждому из субъектов ИС

присваивается роль.

38.

Особенности ролей:• одна роль может иметь несколько разрешений;

• одно разрешение может принадлежать нескольким ролям.

39.

Особенности присвоения роли:• один субъект может иметь несколько ролей;

• одну роль могут иметь несколько субъектов.

40.

Роль 1Роль 2

Роль 3

ПД

ПД

ПД

RO

О3 RW

О3 RW

О4

О4

О1

О2 RW

E

RO

О5 RW

C1

C2

C3

41.

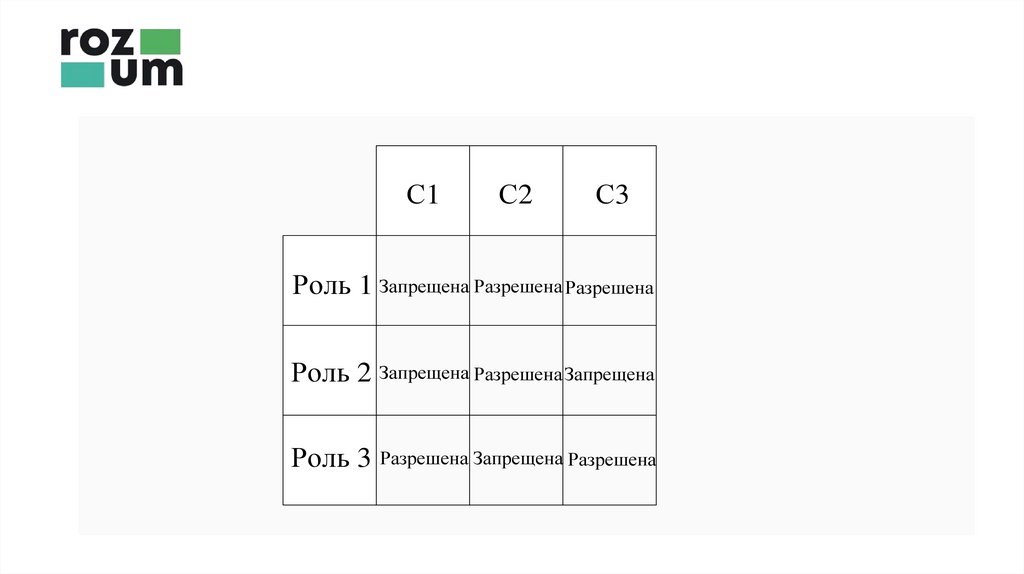

С1С2

С3

Роль 1 Запрещена Разрешена Разрешена

Роль 2 Запрещена Разрешена Запрещена

Роль 3 Разрешена Запрещена Разрешена

42.

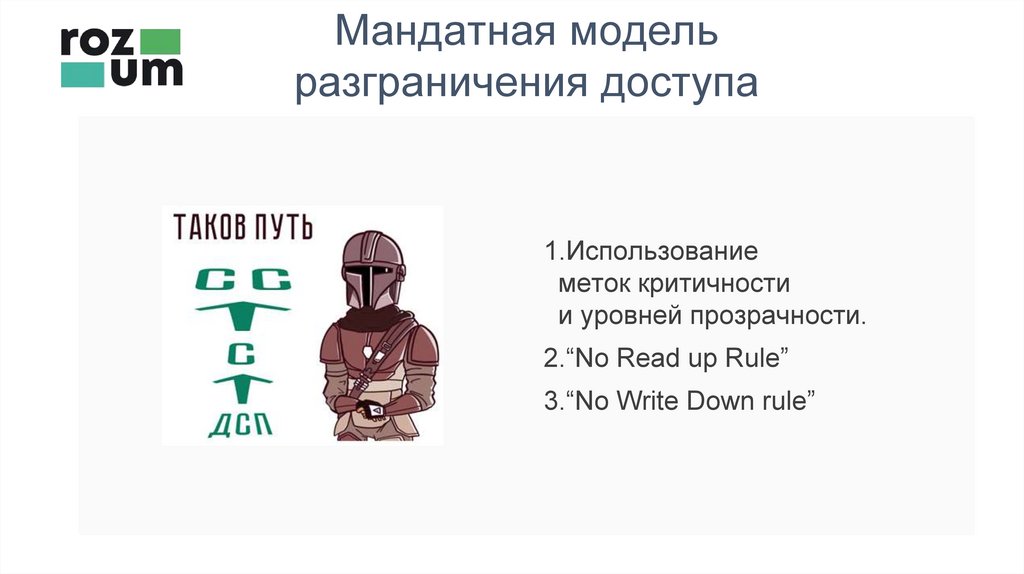

Мандатная модельразграничения доступа

1.Использование

меток критичности

и уровней прозрачности.

2.“No Read up Rule”

3.“No Write Down rule”

43.

Логические способы разграничения доступак объектам ИС основаны на механизмах

идентификации, аутентификации

и авторизации.

44.

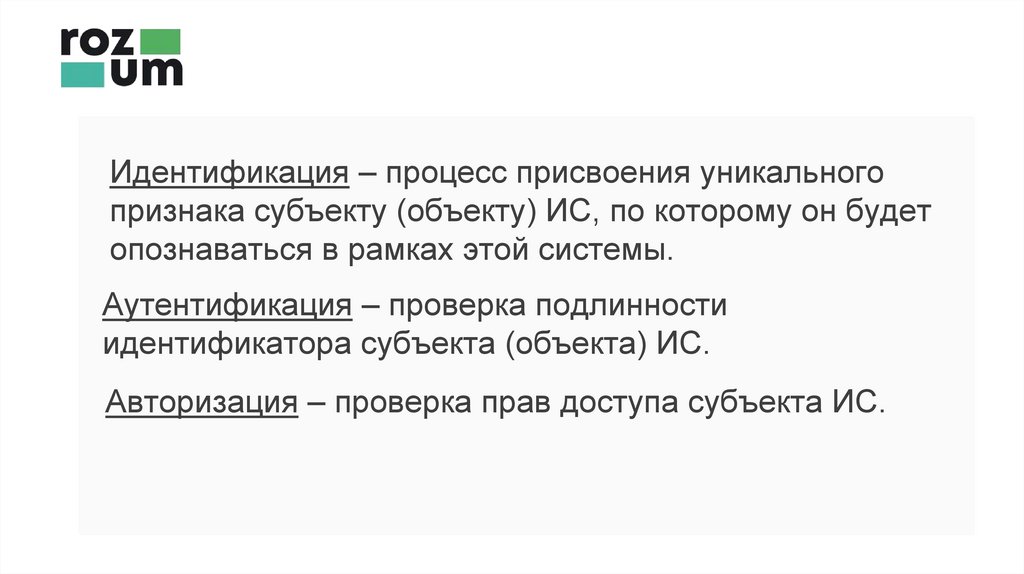

Идентификация – процесс присвоения уникальногопризнака субъекту (объекту) ИС, по которому он будет

опознаваться в рамках этой системы.

Аутентификация – проверка подлинности

идентификатора субъекта (объекта) ИС.

Авторизация – проверка прав доступа субъекта ИС.

45.

Авторизованным считается тотпользователь, чей идентификатор

удовлетворяет требованиям

аутентификации.

46.

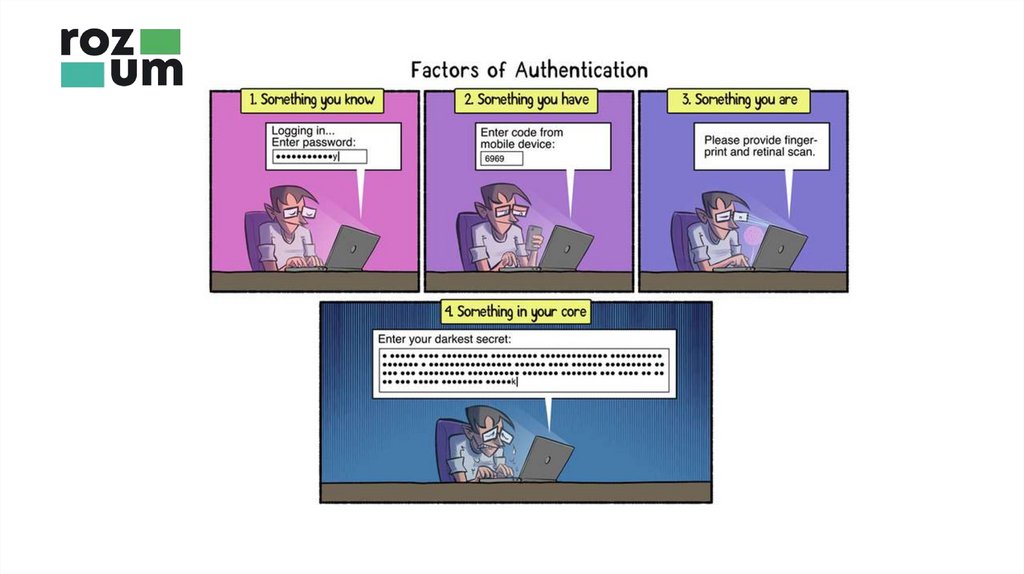

Виды идентификаторов:• логин и пароль;

• устройство аутентификации;

• биометрический (-ие) признак (-и).

47.

Пароль – отличительная характеристика пользователяИС, представляющая собой секретную информацию,

распространение которой запрещено, в соответствии

с требованиями политики безопасности указанной

системы.

48.

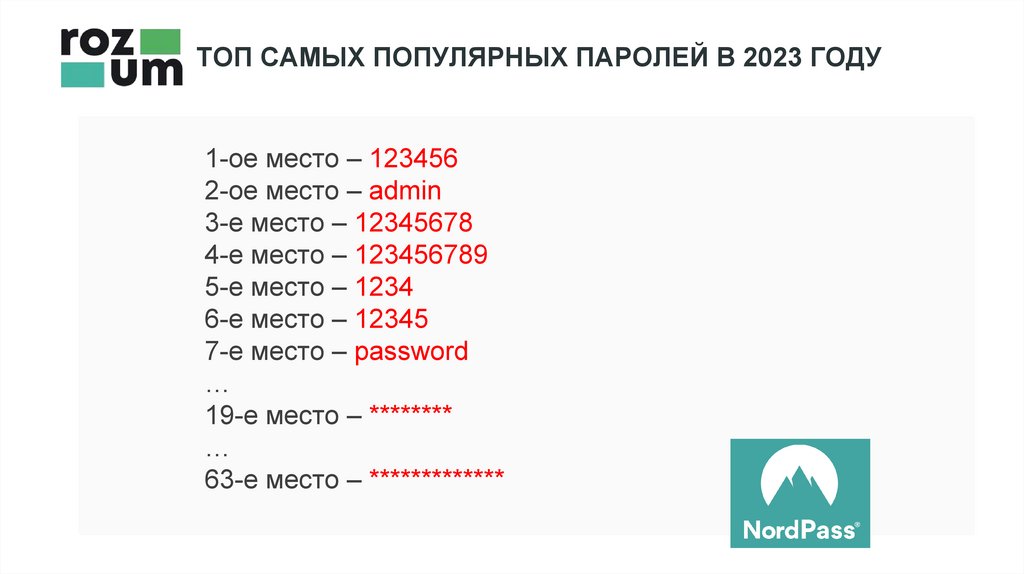

ТОП САМЫХ ПОПУЛЯРНЫХ ПАРОЛЕЙ В 2023 ГОДУ1-ое место – 123456

2-ое место – admin

3-е место – 12345678

4-е место – 123456789

5-е место – 1234

6-е место – 12345

7-е место – password

…

19-е место – ********

…

63-е место – *************

49.

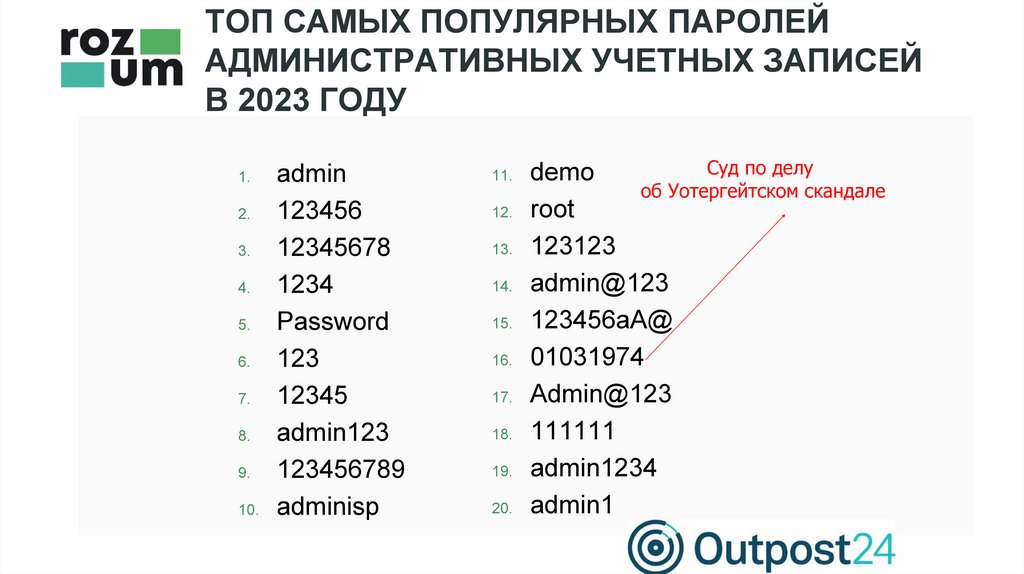

ТОП САМЫХ ПОПУЛЯРНЫХ ПАРОЛЕЙАДМИНИСТРАТИВНЫХ УЧЕТНЫХ ЗАПИСЕЙ

В 2023 ГОДУ

admin

2.

123456

3.

12345678

4.

1234

5.

Password

6.

123

7.

12345

8.

admin123

9.

123456789

10. adminisp

1.

Суд по делу

demo

об Уотергейтском скандале

12. root

13. 123123

14. admin@123

15. 123456aA@

16. 01031974

17. Admin@123

18. 111111

19. admin1234

20. admin1

11.

50.

51.

52.

Типы устройств аутентификации:• Smart-карта;

• USB-брелок;

• OTP-токен (от англ. One-Time Password).

53.

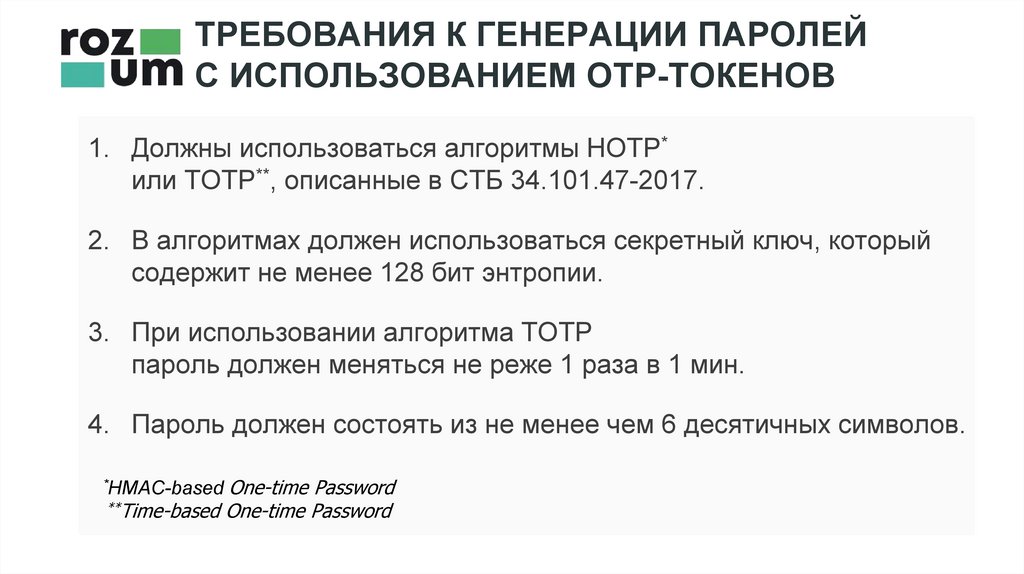

ТРЕБОВАНИЯ К ГЕНЕРАЦИИ ПАРОЛЕЙС ИСПОЛЬЗОВАНИЕМ OTP-ТОКЕНОВ

1.

*

Должны использоваться алгоритмы HOTP

**

или TOTP , описанные в СТБ 34.101.47-2017.

2. В алгоритмах должен использоваться секретный ключ, который

содержит не менее 128 бит энтропии.

3. При использовании алгоритма TOTP

пароль должен меняться не реже 1 раза в 1 мин.

4. Пароль должен состоять из не менее чем 6 десятичных символов.

*HMAC-based One-time Password

**Time-based One-time Password

54.

АЛГОРИТМ HOTP• Одноразовый пароль на основе HMAC

(Hash Message Authentication Code).

• Документ, в котором был впервые описан алгоритм – RFC4226.

• Пароль создается на основе секретного ключа и счетчика.

55.

ПОСЛЕДОВАТЕЛЬНОСТЬ СОЗДАНИЯ ПАРОЛЯСОГЛАСНО АЛГОРИТМУ HOTP

1. Вычисление 20-байтового хеш-значения на основе секретного

ключа и счетчика в соответствии с алгоритмом хеширования

SHA-1.

2. Уменьшение длины вычисленного хеш-значения.

56.

АЛГОРИТМ TOTP• Одноразовый пароль на основе времени.

• Документ, в котором был впервые описан алгоритм – RFC6238.

• Пароль создается на основе секретного ключа и временной

метки.

• Чаще всего используются временные метки UNIX, так как они

не привязаны к часовому поясу.

57.

Биометрический признак – поведенческая илифизиологическая черта человека.

58.

БИОМЕТРИЧЕСКИЕ ПРИЗНАКИ, ИСПОЛЬЗУЕМЫЕДЛЯ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ ИС

• Отпечаток пальца

• Геометрия лица

• Голос

• Динамика клавиатурного почерка

59.

60.

Резервное копирование информации61.

РЕЗЕРВИРОВАНИЕ ИНФОРМАЦИИ(BACKUP) –

комплекс мер направленных на сохранение

целостности информации и быстрое ее восстановление

после программных или аппаратных сбоев.

62.

Объекты резервного копирования:• системные разделы и диски;

• базы данных;

• файлы;

• настройки;

• операционные системы.

63.

Типы резервного копирования:• полное;

• инкрементное;

• дифференциальное.

64.

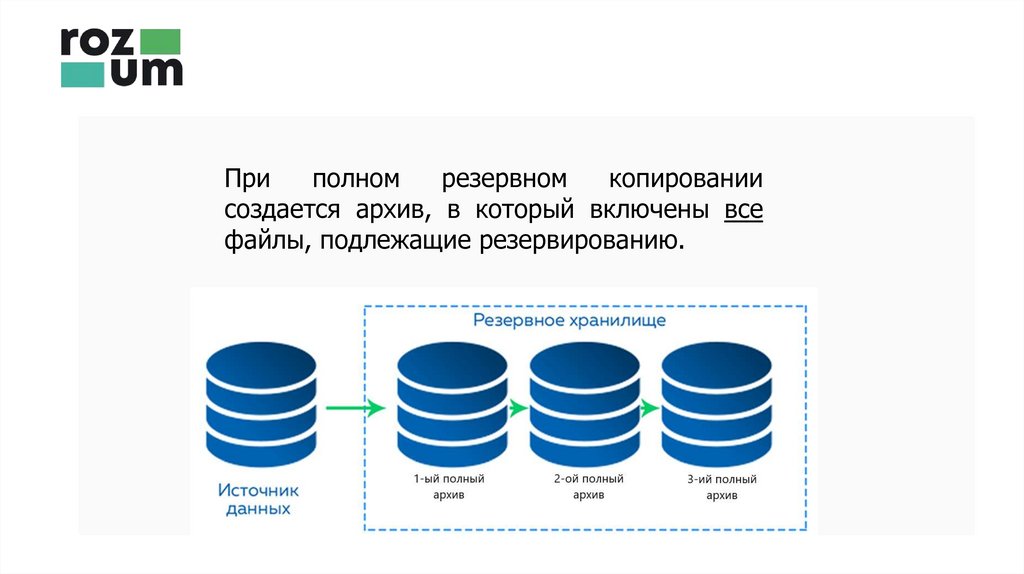

Приполном

резервном

копировании

создается архив, в который включены все

файлы, подлежащие резервированию.

65.

При инкрементном резервном копированиисоздается архив, в который включены только те

файлы, изменившиеся с момента создания

последнего архива (полного или инкрементного).

66.

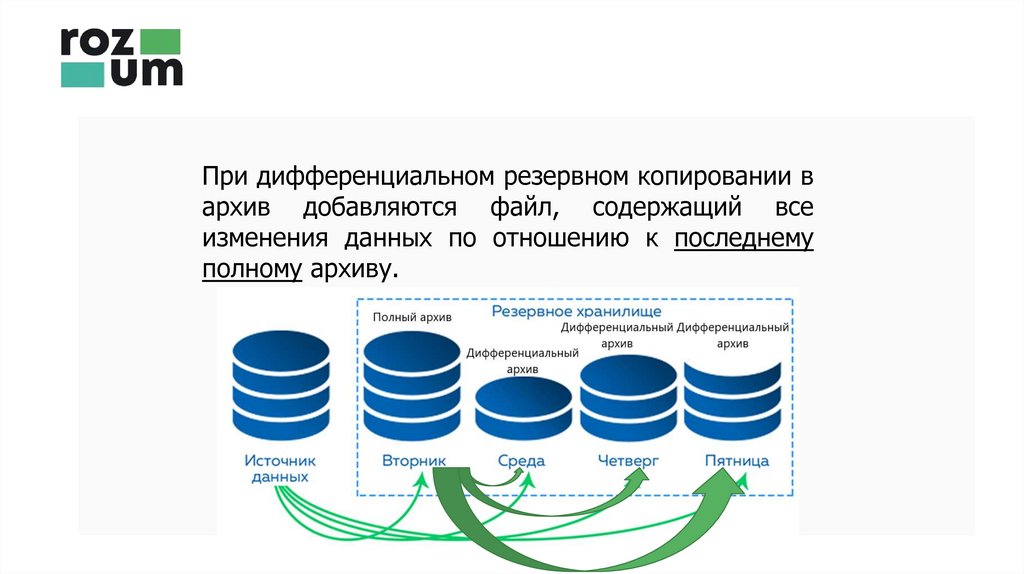

При дифференциальном резервном копировании вархив добавляются файл, содержащий все

изменения данных по отношению к последнему

полному архиву.

67.

Параметр резервного копирования:• точка восстановления (Recovery Point Objective, RPO), часов;

RTO (Recovery Time Objective) – время восстановления, часов

68.

Режимы резервного копирования :• автоматический (по определенному расписанию);

• ручной (по мере необходимости).

69.

ОСНОВНЫЕ ПРАВИЛАРЕЗЕРВНОГО КОПИРОВАНИЯ:

• использование отдельной учетной записи

для доступа к резервным копиям;

• правило «3 – 2 – 1».

70.

Правило «3 – 2 – 1»:• Количество резервных копий –

• Количество типов съемных носителей (файловых

систем) для хранения резервных копий –

• Количество копий, хранимых вне производственной

инфраструктуры –

71.

Разработка (корректировка)документации на СЗИ

Защита от вредоносного программного

обеспечения

72.

Классификационные признаки антивирусныхпрограммных средств (ПС):

1) тип нейтрализуемого вредоносного ПО;

2) вид анализируемых объектов или процессов;

3) режим функционирования;

4) реализуемый принцип защиты.

73.

В зависимости от типа нейтрализуемого вредоносного ПОантивирусные ПС могут реализовывать:

1) реактивную защиту (от известного вредоносного ПО

с использованием данных о нем, хранящихся в базах

сигнатур об участках кода);

2) проактивную защиту (от новых версий вредоносного ПО

с использованием сведений о неуникальных особенностях

программных кодов).

74.

Вид объектов или процессов, анализируемых антивирусными ПС:1) код подозрительного ПО;

2) алгоритм функционирования подозрительного ПО;

3) изменения в файлах информационных систем и значениях их

контрольных сумм.

75.

Режимы функционирования антивирусных ПС:1) постоянный мониторинг;

2) сканирование по расписанию, событию или запросу пользователя.

76.

Принципы защиты, реализуемые антивирусными ПС:1) блокирование или ограничение активности объектов,

содержащихся в «черных» списках баз сигнатур,

и разрешение запуска всех остальных;

2) разрешение активности только безопасных объектов

из «белых» списков и запрет активности всех остальных;

3) комбинированный принцип (использование «черных»

списков для обнаружения угроз и «белых» списков для

коррекции результатов детектирования и минимизации

ложных срабатываний).

77.

РЕГЛАМЕНТИРУЮЩИЙ ДОКУМЕНТСТБ 34.101.8-2006 «Информационные технологии. Методы

и средства безопасности. Программные и программно-аппаратные

средства защиты от воздействия вредоносных программ

и антивирусные программные средства. Общие требования»

78.

Установление порядка использованиясъемных носителей информации

79.

ПОРЯДОК ИСПОЛЬЗОВАНИЯСЪЕМНЫХ НОСИТЕЛЕЙ ИНФОРМАЦИИ

Структура Инструкции (Положения)

1 Общие положения

2 Основные термины, определения, сокращения

3 Порядок учета съемных носителей информации

4 Порядок использования съемных носителей информации

5 Ответственность

80.

81.

82.

83.

84.

85.

Установление порядка использованияэлектронной почты

86.

ПОРЯДОК ИСПОЛЬЗОВАНИЯЭЛЕКТРОННОЙ ПОЧТЫ

Структура Инструкции (Положения)

1 Общие положения

2 Основные термины, определения, сокращения

3 Порядок использования электронной почты

4 Требования к оформлению электронного сообщения

5 Ответственность

87.

ОСНОВНЫЕ ПРАВИЛА ИСПОЛЬЗОВАНИЯЭЛЕКТРОННОЙ ПОЧТЫ

При использовании электронной почты необходимо

проверять корректность введенного электронного адреса получателя.

При использовании электронной почты запрещается:

• передавать сообщения, содержащие информацию, распространение

и(или) предоставление которой ограничено;

• передавать личные сообщения;

• перенаправлять электронные сообщения с личных почтовых ящиков на

корпоративный;

• Использовать корпоративный электронный адрес для регистрации

на Интернет-ресурсах в личных целях;

• шифровать электронные сообщения без предварительного

согласования с администратором ИС.

88.

ПРИМЕР ПРЕДСТАВЛЕНИЯ ТРЕБОВАНИЙК ОФОРМЛЕНИЮ ЭЛЕКТРОННОГО СООБЩЕНИЯ

С уважением,

<фамилия имя>

<должность>

<структурное подразделение Организации> <наименование

Организации>

<адрес>

<номера телефонов, мессенжеры, адреса электронной почты>

<сайт>

89.

Организация обновлениясредств защиты информации

90.

РЕКОМЕНДАЦИЯ:• при возможности выполнять обновления в ручном режиме.

91.

Сведения о порядке осуществленияконтроля (мониторинга)

за функционированием ИС и СЗИ

92.

ПОРЯДОК ОСУЩЕСТВЛЕНИЯ КОНТРОЛЯЗА ФУНКЦИОНИРОВАНИЕМ ИС И СЗИ

Для осуществления контроля за функционированием

ИС и СЗИ представляется рациональным использовать

сканеры уязвимостей.

93.

ФУНКЦИИ СКАНЕРОВ УЯЗВИМОСТЕЙ• обнаружение уязвимостей прикладных программ

и аппаратного обеспечения;

• обнаружение уязвимостей,

связанных с недостатками в конфигурировании ИС;

• обнаружение недостатков в конфигурировании ИС,

не согласующиеся с политикой ее безопасности.

94.

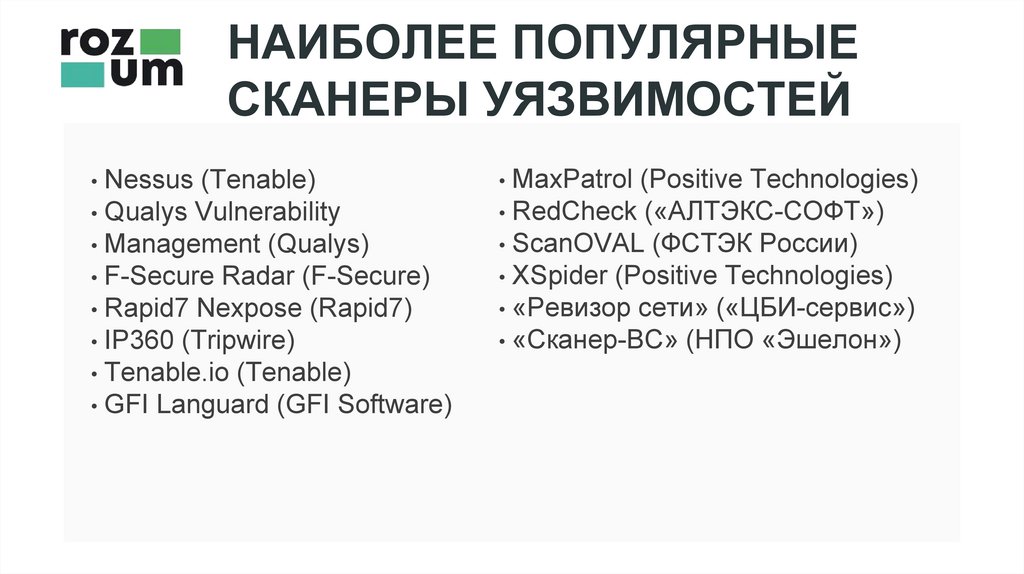

НАИБОЛЕЕ ПОПУЛЯРНЫЕСКАНЕРЫ УЯЗВИМОСТЕЙ

• Nessus (Tenable)

• MaxPatrol (Positive Technologies)

• Qualys Vulnerability

• RedCheck («АЛТЭКС-СОФТ»)

• Management (Qualys)

• ScanOVAL (ФСТЭК России)

• F-Secure Radar (F-Secure)

• XSpider (Positive Technologies)

• Rapid7 Nexpose (Rapid7)

• «Ревизор сети» («ЦБИ-сервис»)

• IP360 (Tripwire)

• «Сканер-ВС» (НПО «Эшелон»)

• Tenable.io (Tenable)

• GFI Languard (GFI Software)

95.

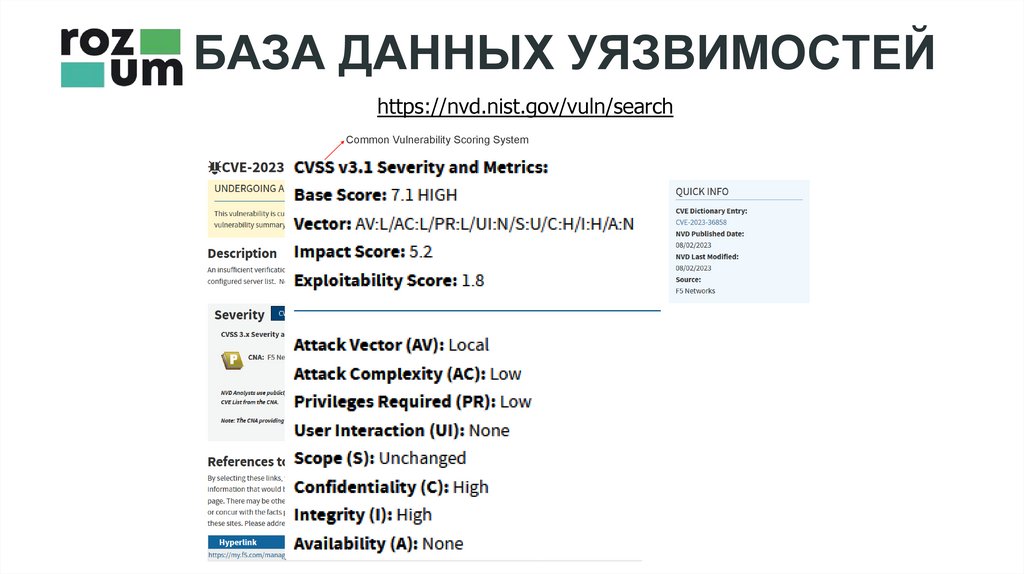

БАЗА ДАННЫХ УЯЗВИМОСТЕЙhttps://nvd.nist.gov/vuln/search

Common Vulnerability Scoring System

96.

ГРУППЫ МЕТРИК, НА ОСНОВЕ КОТОРЫХМОЖЕТ БЫТЬ СФОРМИРОВАН ВЕКТОР УЯЗВИМОСТИ

СОГЛАСНО СТАНДАРТУ CVSS:

1) базовые;

2) временные;

3) контекстные.

97.

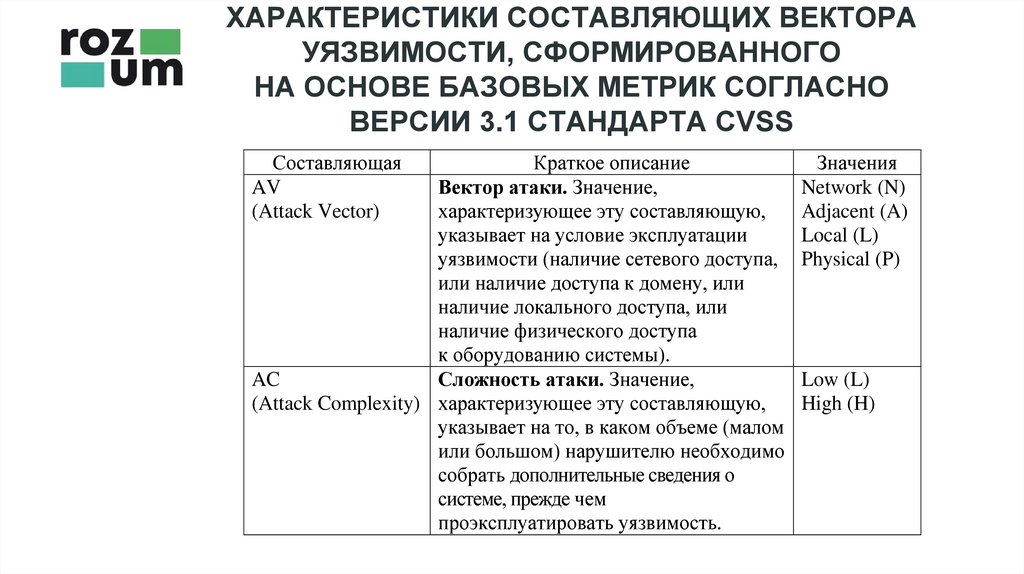

ХАРАКТЕРИСТИКИ СОСТАВЛЯЮЩИХ ВЕКТОРАУЯЗВИМОСТИ, СФОРМИРОВАННОГО

НА ОСНОВЕ БАЗОВЫХ МЕТРИК СОГЛАСНО

ВЕРСИИ 3.1 СТАНДАРТА CVSS

Составляющая

AV

(Attack Vector)

Краткое описание

Вектор атаки. Значение,

характеризующее эту составляющую,

указывает на условие эксплуатации

уязвимости (наличие сетевого доступа,

или наличие доступа к домену, или

наличие локального доступа, или

наличие физического доступа

к оборудованию системы).

AC

Сложность атаки. Значение,

(Attack Complexity) характеризующее эту составляющую,

указывает на то, в каком объеме (малом

или большом) нарушителю необходимо

собрать дополнительные сведения о

системе, прежде чем

проэксплуатировать уязвимость.

Значения

Network (N)

Adjacent (A)

Local (L)

Physical (P)

Low (L)

High (H)

98.

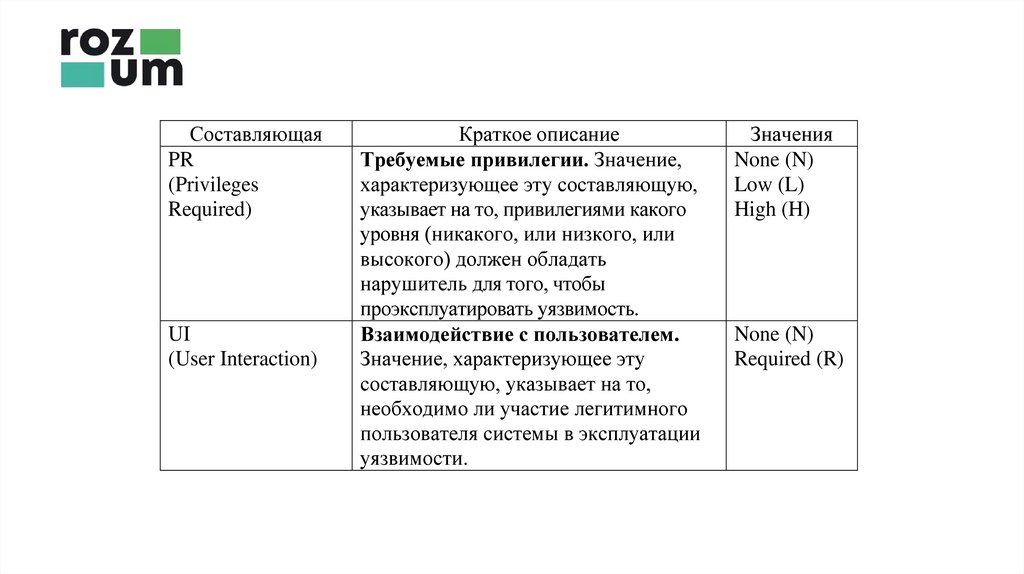

СоставляющаяPR

(Privileges

Required)

UI

(User Interaction)

Краткое описание

Требуемые привилегии. Значение,

характеризующее эту составляющую,

указывает на то, привилегиями какого

уровня (никакого, или низкого, или

высокого) должен обладать

нарушитель для того, чтобы

проэксплуатировать уязвимость.

Взаимодействие с пользователем.

Значение, характеризующее эту

составляющую, указывает на то,

необходимо ли участие легитимного

пользователя системы в эксплуатации

уязвимости.

Значения

None (N)

Low (L)

High (H)

None (N)

Required (R)

99.

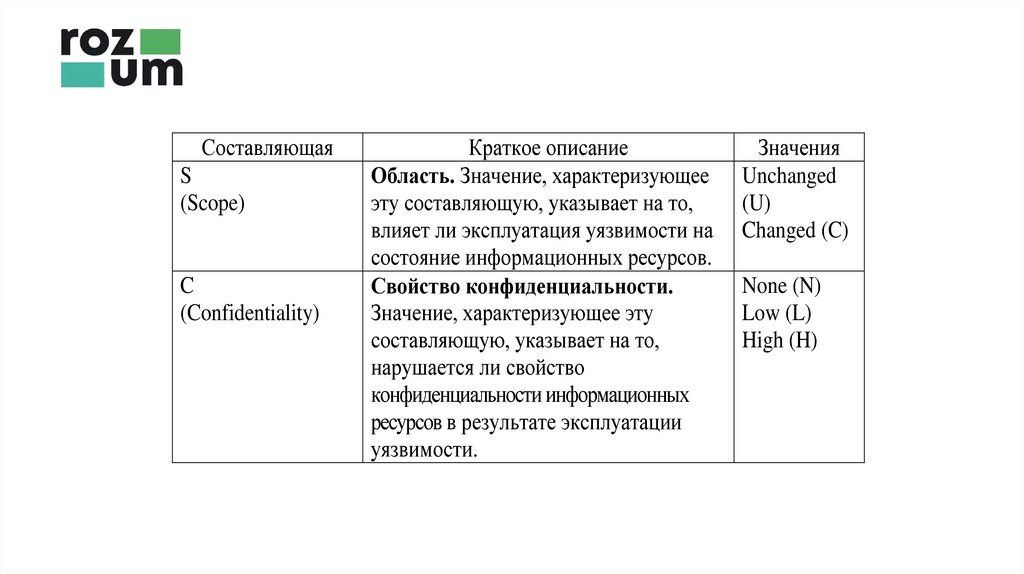

СоставляющаяS

(Scope)

C

(Confidentiality)

Краткое описание

Область. Значение, характеризующее

эту составляющую, указывает на то,

влияет ли эксплуатация уязвимости на

состояние информационных ресурсов.

Свойство конфиденциальности.

Значение, характеризующее эту

составляющую, указывает на то,

нарушается ли свойство

конфиденциальности информационных

ресурсов в результате эксплуатации

уязвимости.

Значения

Unchanged

(U)

Changed (C)

None (N)

Low (L)

High (H)

100.

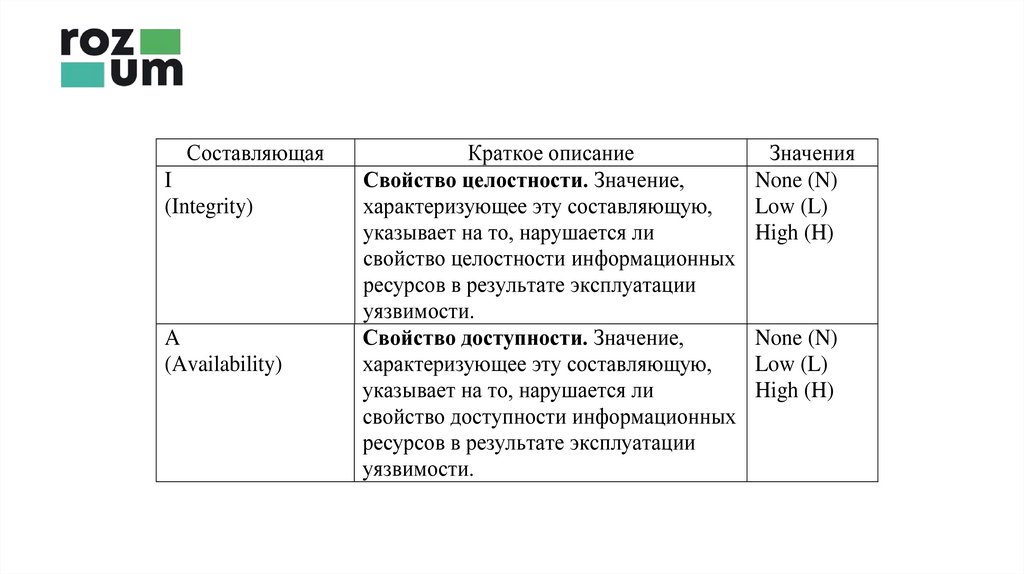

СоставляющаяI

(Integrity)

A

(Availability)

Краткое описание

Свойство целостности. Значение,

характеризующее эту составляющую,

указывает на то, нарушается ли

свойство целостности информационных

ресурсов в результате эксплуатации

уязвимости.

Свойство доступности. Значение,

характеризующее эту составляющую,

указывает на то, нарушается ли

свойство доступности информационных

ресурсов в результате эксплуатации

уязвимости.

Значения

None (N)

Low (L)

High (H)

None (N)

Low (L)

High (H)

101.

1 ОКТЯБРЯ 2023 ГОДАБЫЛА ОПУБЛИКОВАНА

ВЕРСИЯ 4.0

СТАНДАРТА CVSS

102.

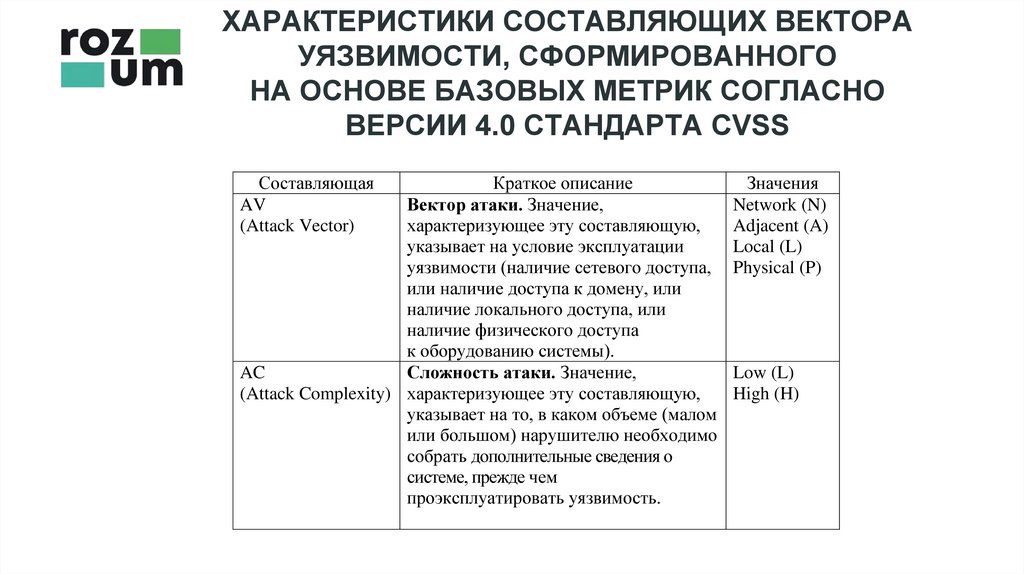

ХАРАКТЕРИСТИКИ СОСТАВЛЯЮЩИХ ВЕКТОРАУЯЗВИМОСТИ, СФОРМИРОВАННОГО

НА ОСНОВЕ БАЗОВЫХ МЕТРИК СОГЛАСНО

ВЕРСИИ 4.0 СТАНДАРТА CVSS

Составляющая

AV

(Attack Vector)

Краткое описание

Вектор атаки. Значение,

характеризующее эту составляющую,

указывает на условие эксплуатации

уязвимости (наличие сетевого доступа,

или наличие доступа к домену, или

наличие локального доступа, или

наличие физического доступа

к оборудованию системы).

AC

Сложность атаки. Значение,

(Attack Complexity) характеризующее эту составляющую,

указывает на то, в каком объеме (малом

или большом) нарушителю необходимо

собрать дополнительные сведения о

системе, прежде чем

проэксплуатировать уязвимость.

Значения

Network (N)

Adjacent (A)

Local (L)

Physical (P)

Low (L)

High (H)

103.

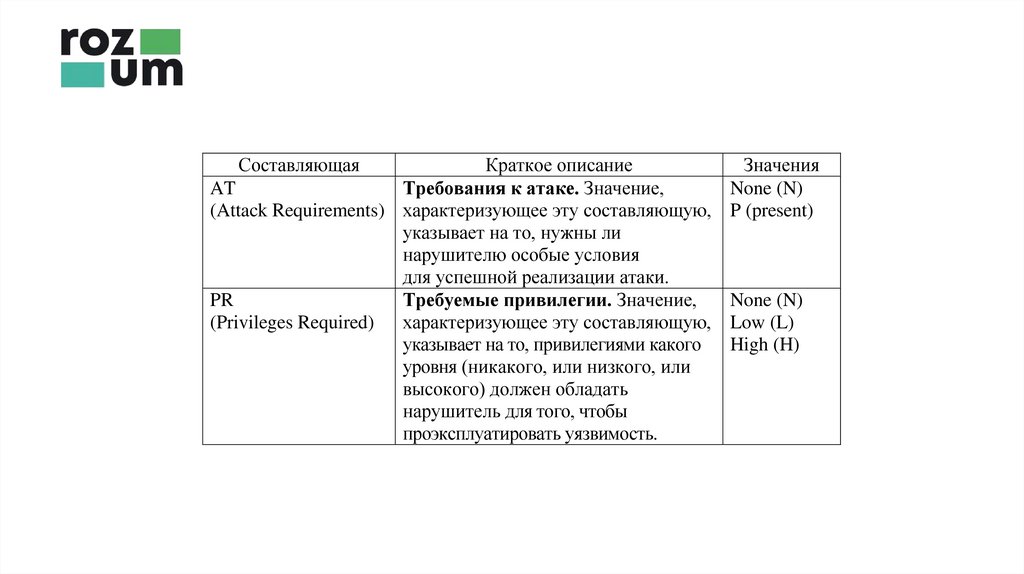

СоставляющаяКраткое описание

AT

Требования к атаке. Значение,

(Attack Requirements) характеризующее эту составляющую,

указывает на то, нужны ли

нарушителю особые условия

для успешной реализации атаки.

PR

Требуемые привилегии. Значение,

(Privileges Required) характеризующее эту составляющую,

указывает на то, привилегиями какого

уровня (никакого, или низкого, или

высокого) должен обладать

нарушитель для того, чтобы

проэксплуатировать уязвимость.

Значения

None (N)

P (present)

None (N)

Low (L)

High (H)

104.

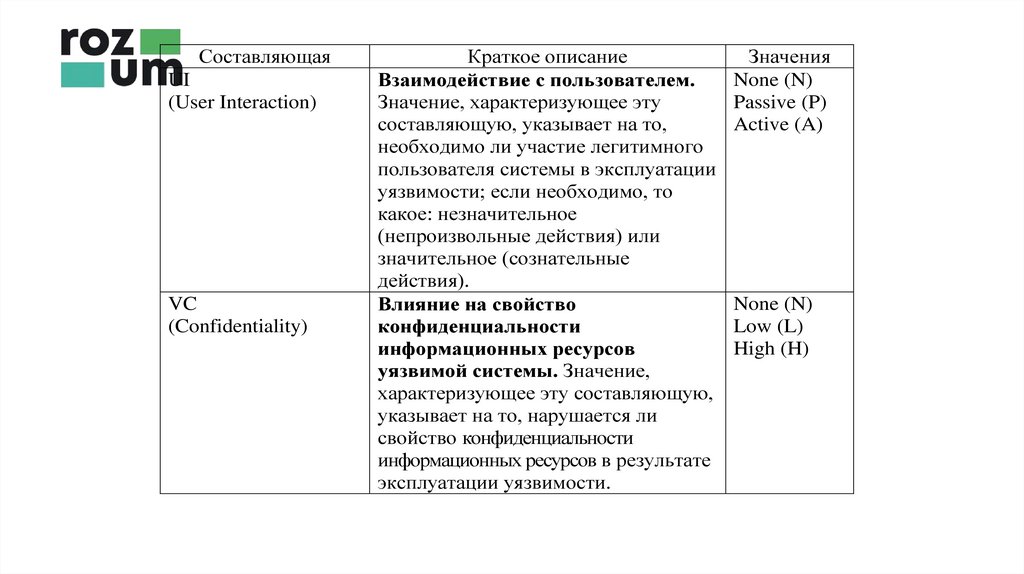

СоставляющаяUI

(User Interaction)

VC

(Confidentiality)

Краткое описание

Взаимодействие с пользователем.

Значение, характеризующее эту

составляющую, указывает на то,

необходимо ли участие легитимного

пользователя системы в эксплуатации

уязвимости; если необходимо, то

какое: незначительное

(непроизвольные действия) или

значительное (сознательные

действия).

Влияние на свойство

конфиденциальности

информационных ресурсов

уязвимой системы. Значение,

характеризующее эту составляющую,

указывает на то, нарушается ли

свойство конфиденциальности

информационных ресурсов в результате

эксплуатации уязвимости.

Значения

None (N)

Passive (P)

Active (A)

None (N)

Low (L)

High (H)

105.

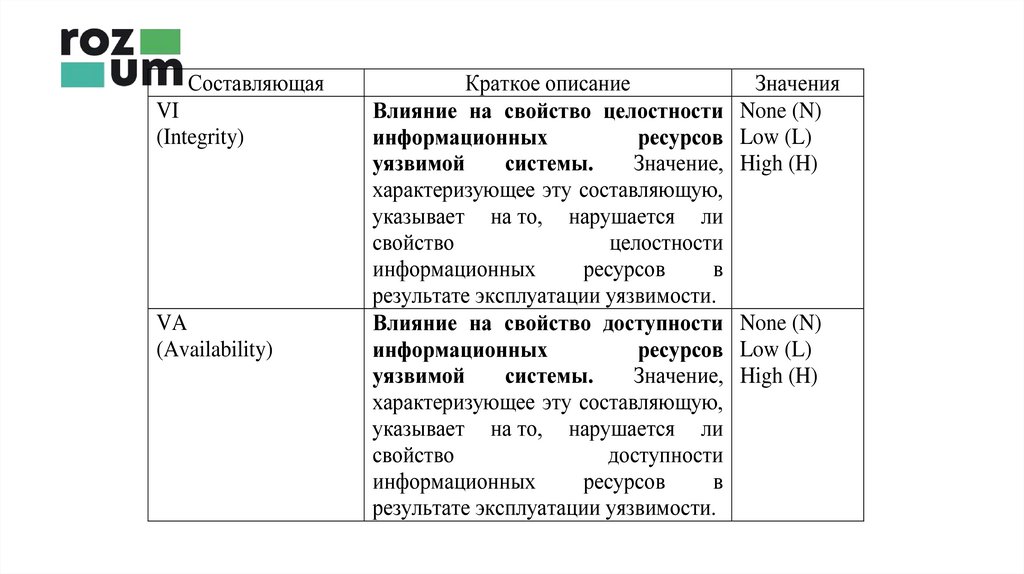

СоставляющаяVI

(Integrity)

VA

(Availability)

Краткое описание

Влияние на свойство целостности

информационных

ресурсов

уязвимой

системы.

Значение,

характеризующее эту составляющую,

указывает на то, нарушается ли

свойство

целостности

информационных

ресурсов

в

результате эксплуатации уязвимости.

Влияние на свойство доступности

информационных

ресурсов

уязвимой

системы.

Значение,

характеризующее эту составляющую,

указывает на то, нарушается ли

свойство

доступности

информационных

ресурсов

в

результате эксплуатации уязвимости.

Значения

None (N)

Low (L)

High (H)

None (N)

Low (L)

High (H)

106.

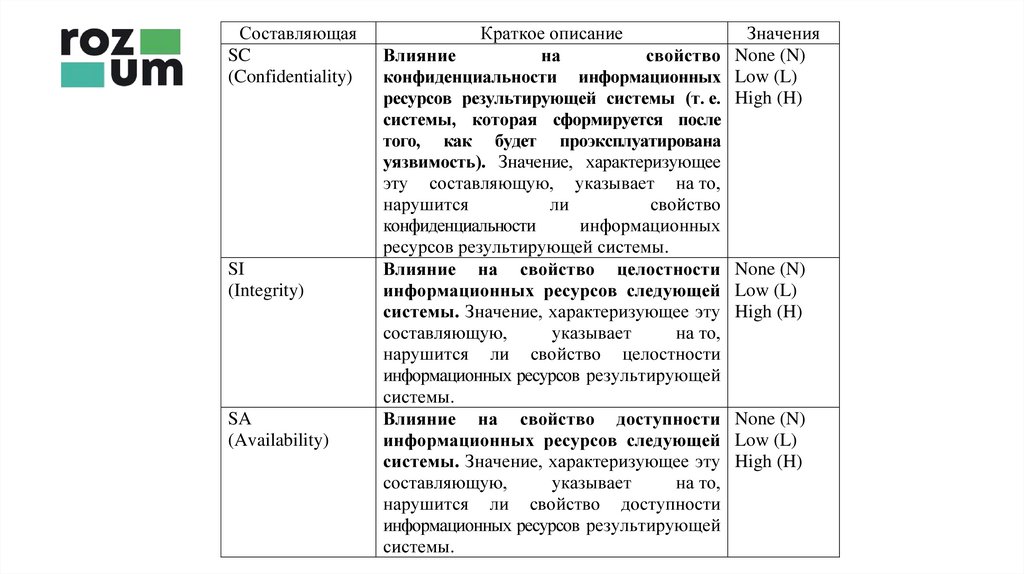

СоставляющаяSC

(Confidentiality)

SI

(Integrity)

SA

(Availability)

Краткое описание

Влияние

на

свойство

конфиденциальности информационных

ресурсов результирующей системы (т. е.

системы, которая сформируется после

того, как будет проэксплуатирована

уязвимость). Значение, характеризующее

эту составляющую, указывает на то,

нарушится

ли

свойство

конфиденциальности

информационных

ресурсов результирующей системы.

Влияние на свойство целостности

информационных ресурсов следующей

системы. Значение, характеризующее эту

составляющую,

указывает

на то,

нарушится ли свойство целостности

информационных ресурсов результирующей

системы.

Влияние на свойство доступности

информационных ресурсов следующей

системы. Значение, характеризующее эту

составляющую,

указывает

на то,

нарушится ли свойство доступности

информационных ресурсов результирующей

системы.

Значения

None (N)

Low (L)

High (H)

None (N)

Low (L)

High (H)

None (N)

Low (L)

High (H)

107.

Установление порядка реагированияна события информационной

безопасности

108.

СОБЫТИЕ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ – это*

идентифицированное появление определенного состояния

системы, сервиса или сети, указывающего на:

• возможное нарушение политики ИБ;

• отказ защитных мер;

• возникновение неизвестной ранее ситуации, которая может

иметь отношение к безопасности.

*Согласно ISO/IEC 27001 «Информационные технологии.

Методы безопасности. Системы управления

информационной безопасностью. Требования»

109.

ИНЦИДЕНТ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ – это*

событие, являющееся следствием одного или нескольких

нежелательных или неожиданных событий информационной

безопасности, имеющих

значительную вероятность компрометации бизнес-операции

и создания угрозы информационной безопасности .

*Согласно ISO/IEC 27001 «Информационные технологии.

Методы безопасности. Системы управления

информационной безопасностью. Требования»

110.

ПОРЯДОК РЕАГИРОВАНИЯ НА СОБЫТИЯИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Этап 1. Анализ сетевой активности.

Этап 2. Криминалистический анализ.

Этап 3. Анализ вредоносного кода.

111.

ПОРЯДОК РЕАГИРОВАНИЯНА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Этап 1. Первичное реагирование

•подтверждение инцидента;

•сбор фактов и их проверка;

•оперативное выявление и сдерживание;

•документирование.

Этап 2. Расследование

•определение границ;

•восстановление хронологии;

•определение инструментов и возможностей нарушителя.

Этап 3. Устранение последствий.

112.

ПЛАН РЕАГИРОВАНИЯНА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

должен включать в себя сведения о:

• категориях инцидентов;

• ролях и ответственности участников процесса;

• процедурах обнаружения и расследования;

• процедурах уведомления об инциденте.

113.

При систематизации сведений о категориях инцидентовинформационной безопасности целесообразно использовать

базу ATT&CK – общедоступную базу знаний о тактиках, техниках,

злоумышленниках, основанную на реальных данных

об атаках (http://attack.mitre.org/)

114.

ПРИЧИНЫ ОШИБОК ПРИ РЕАГИРОВАНИИНА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

• Отсутствие плана реагирования

• Отсутствие информации об активах ИС

• Отсутствие документации

• Отсутствие инфраструктуры сбора событий

• Наличие недорасследованных инцидентов или «зомби-инциденты»

115.

Разработка (корректировка)документации на СЗИ

Управление криптографическими ключами

116.

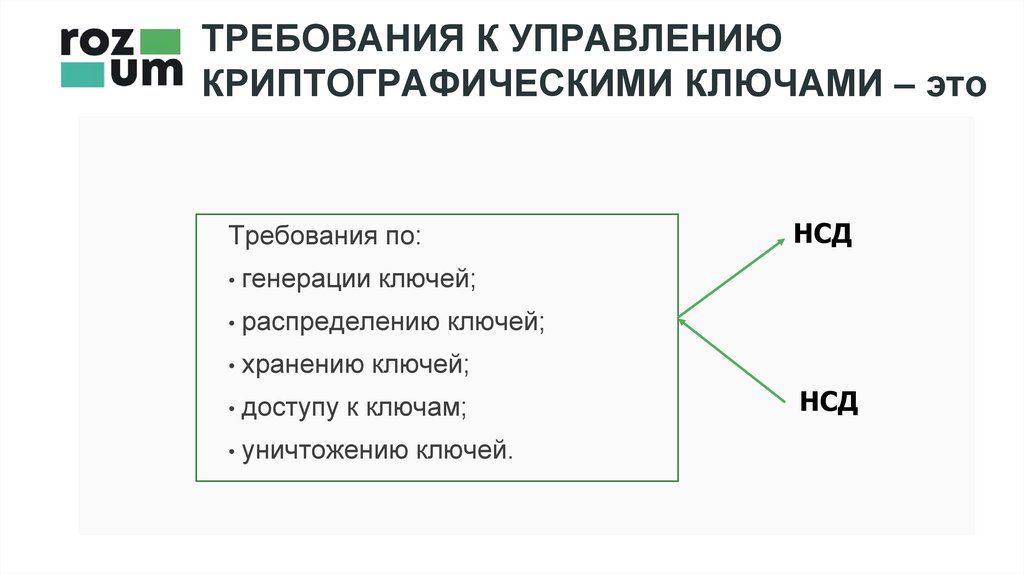

ТРЕБОВАНИЯ К УПРАВЛЕНИЮКРИПТОГРАФИЧЕСКИМИ КЛЮЧАМИ – это

Требования по:

НСД

• генерации ключей;

• распределению ключей;

• хранению ключей;

• доступу к ключам;

• уничтожению ключей.

НСД

117.

Порядок управления криптографическими ключами долженисключать компрометацию всех законных пользователей

в случае компрометации ключей одного из них.

118.

ОБУЧЕНИЕ ПОЛЬЗОВАТЕЛЕЙВ ходе обучения пользователей ИС до них

необходимо доносить следующую информацию:

• какая информация является собственностью

Организации и не подлежит разглашению;

• как вести себя с посетителями Организации;

• какая информация может быть разглашена

в рамках телефонных переговоров;

• какие техники социальной инженерии являются

наиболее актуальными.

119.

Взаимодействие человека с компьютером таит в себенаибольшую угрозу из всех существующих. Люди часто

оказываются самым слабым звеном в системе мер

безопасности, и именно они постоянно являются

причиной неэффективности последних. В отношении

безопасности

математический

аппарат

безупречен,

компьютеры же уязвимы, сети вообще паршивы, а люди

просто отвратительны.

Брюс Шнайер

«Секреты и ложь.

Безопасность данных

в цифровом мире»

120.

Социальная инженерия – метод несанкционированногодоступа к ИС без использования технических средств,

основанный на использовании слабостей человеческого

фактора.

Человеческий фактор (общ.) – совокупность психологических

характеристик человека, его возможностей и ограничений,

определяемых конкретными условиями его деятельности.

Человеческий фактор (соц. инж.) – устойчивое выражение,

которым

обозначают

психологические

характеристики

человека как потенциальную и реальную причину утечки

информации, обрабатываемой посредством используемой

этим человеком ИС.

121.

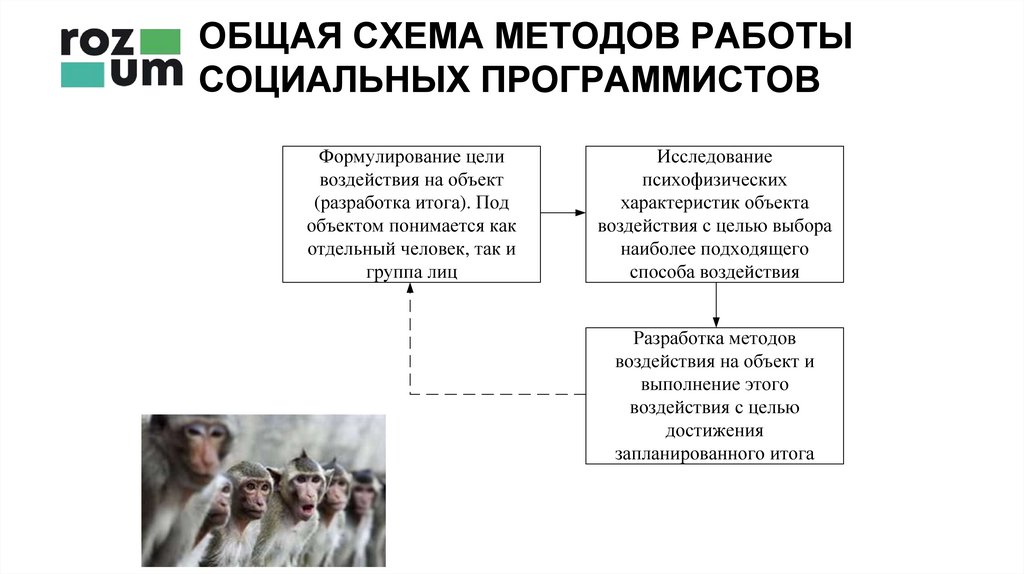

ОБЩАЯ СХЕМА МЕТОДОВ РАБОТЫСОЦИАЛЬНЫХ ПРОГРАММИСТОВ

Формулирование цели

воздействия на объект

(разработка итога). Под

объектом понимается как

отдельный человек, так и

группа лиц

Исследование

психофизических

характеристик объекта

воздействия с целью выбора

наиболее подходящего

способа воздействия

Разработка методов

воздействия на объект и

выполнение этого

воздействия с целью

достижения

запланированного итога

122.

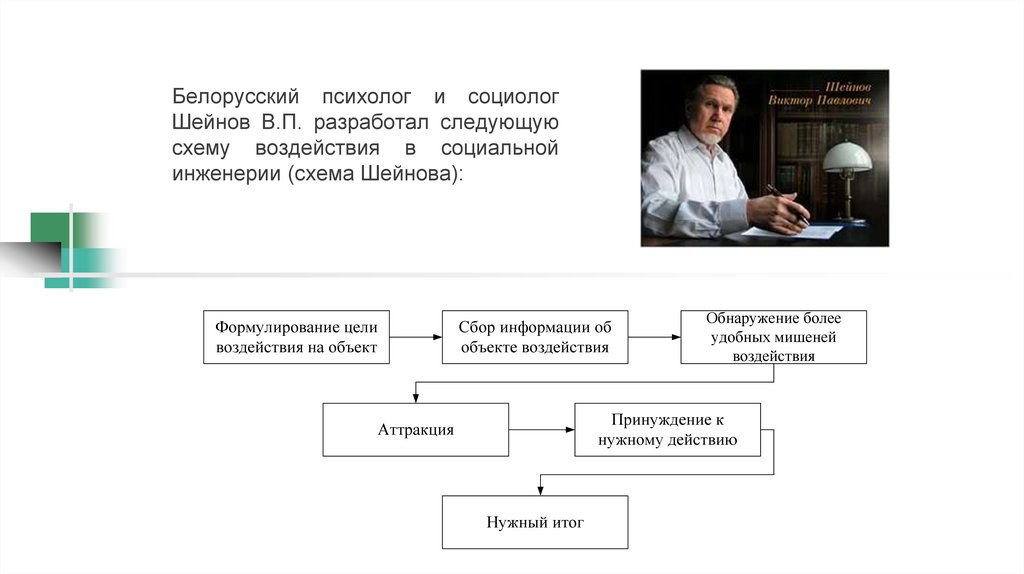

Белорусский психолог и социологШейнов В.П. разработал следующую

схему воздействия в социальной

инженерии (схема Шейнова):

Формулирование цели

воздействия на объект

Сбор информации об

объекте воздействия

Обнаружение более

удобных мишеней

воздействия

Принуждение к

нужному действию

Аттракция

Нужный итог

123.

ОПРЕДЕЛЕНИЕ ТЕРМИНОВ,ИСПОЛЬЗУЕМЫХ В СХЕМЕ ШЕЙНОВА

• Объект – человек или группа людей, на которых нацелена

социоинженерная атака.

• Сбор информации об объекте воздействия – процесс, целью

которого является обнаружение наиболее удобных мишеней

воздействия на объект.

• Аттракция

(от лат. attrehere – привлекать, притягивать) –

создание

необходимых

условий

для

воздействия

социоинженера на объект.

124.

Все техники социальной инженерииоснованы на особенностях принятия

решений людьми.

125.

1. ПРЕТЕКСТИНГ –действие, отработанное по заранее составленному сценарию

(претексту).

• Особенности:

• как правило, реализуется по телефону;

• предполагает

проведение предварительных

(для персонификации сценария).

исследований

126.

2. QUID PRO QUO(ОТ ЛАТ. – «ТО ЗА ЭТО») –

техника, при которой злоумышленник получает от объекта

воздействия интересующую его информацию взамен на «услугу»,

которую он оказал этому объекту.

Особенности:

• как правило, реализуется по телефону;

• чаще всего злоумышленник представляется работником службы

техподдержки.

127.

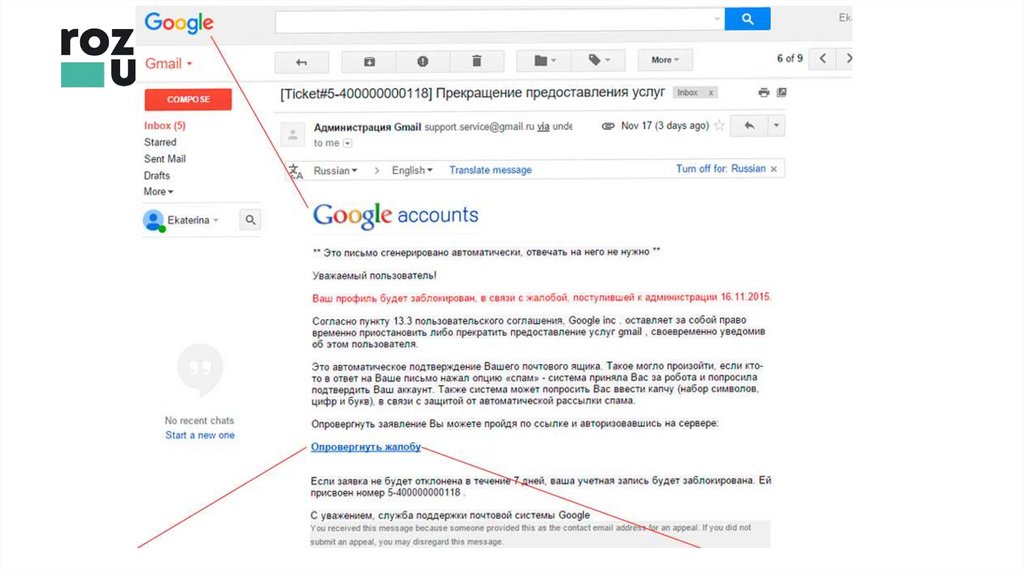

3. ФИШИНГ –техника, направленная на добывание паролей или реквизитов

платежных карт.

Особенности:

• реализуется путем отправки объекту воздействия электронного

письма от имени субъекта, которому доверяет этот объект;

• в письме содержится файл с вредоносной программой или

ссылка для перехода на поддельную веб-страницу субъекта,

которому доверяет объект воздействия.

128.

129.

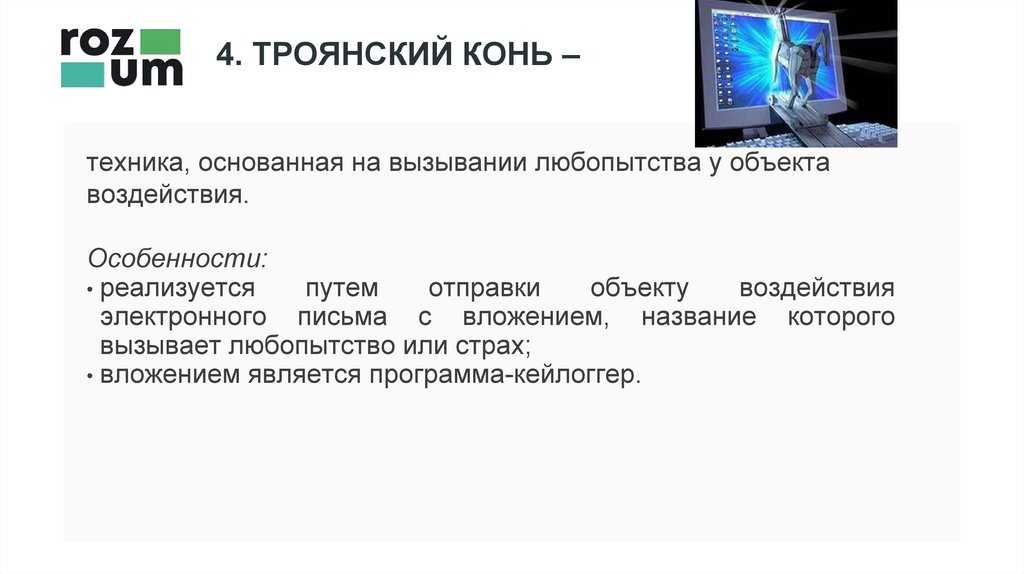

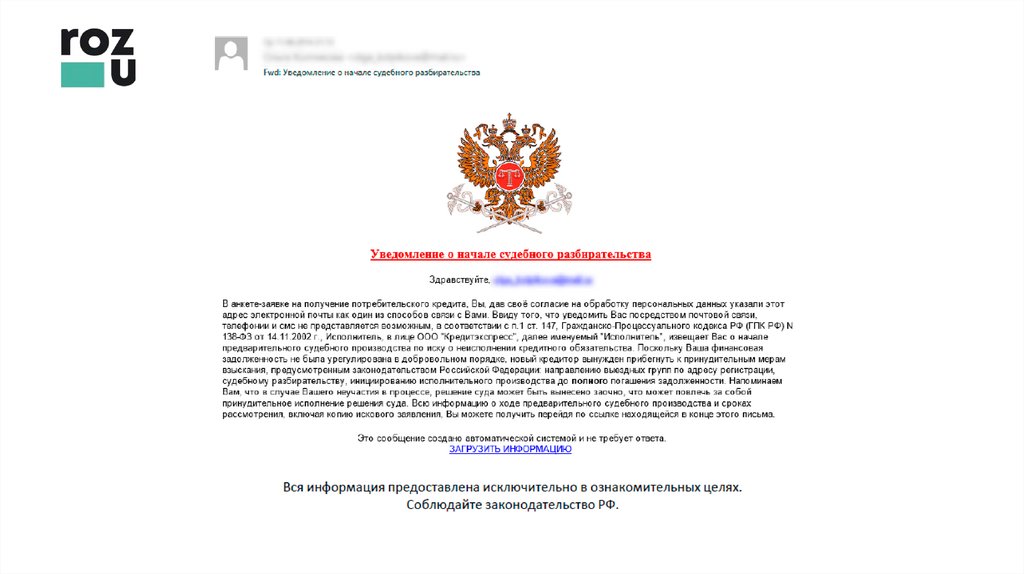

4. ТРОЯНСКИЙ КОНЬ –техника, основанная на вызывании любопытства у объекта

воздействия.

Особенности:

• реализуется

путем

отправки

объекту

воздействия

электронного письма с вложением, название которого

вызывает любопытство или страх;

• вложением является программа-кейлоггер.

130.

131.

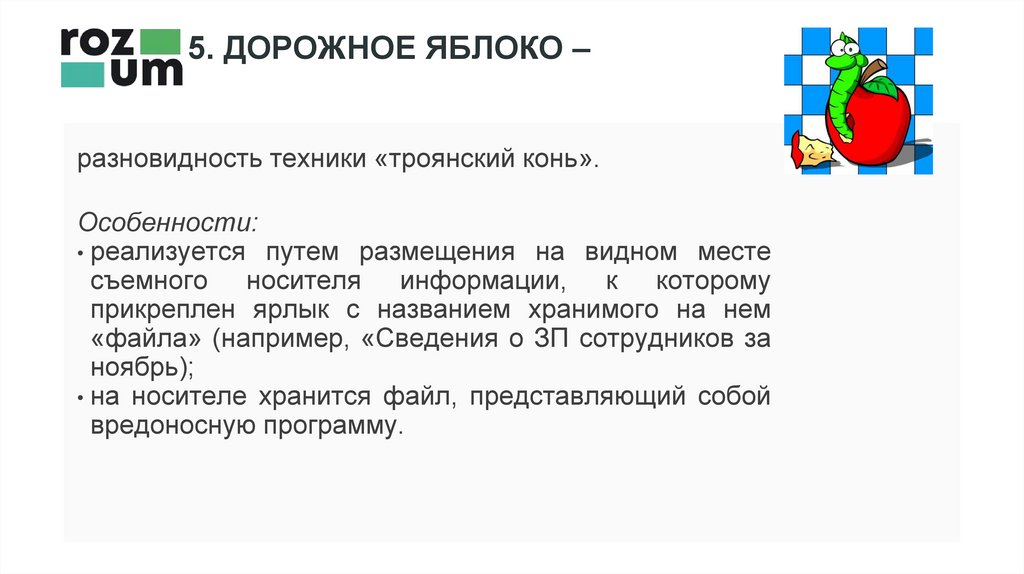

5. ДОРОЖНОЕ ЯБЛОКО –разновидность техники «троянский конь».

Особенности:

• реализуется путем размещения на видном месте

съемного носителя информации, к которому

прикреплен ярлык с названием хранимого на нем

«файла» (например, «Сведения о ЗП сотрудников за

ноябрь);

• на носителе хранится файл, представляющий собой

вредоносную программу.

132.

6. ОБРАТНАЯ СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ –техника, при которой объект воздействия сам обращается

за «помощью» к злоумышленнику.

Особенность:

• злоумышленник применяет техники диверсии и рекламы.

133.

КАК ПРОВЕРИТЬ ЭФФЕКТИВНОСТЬ ОБУЧЕНИЯПОЛЬЗОВАТЕЛЕЙ?

Gophish – фреймворк, который позволяет проверить реакцию

пользователей ИС на фишинговые письма.

134.

ПРЕКРАЩЕНИЕ ЭКСПЛУАТАЦИИ ИС• защита информации, которая обрабатывалась в ИС;

• резервное копирование информации

и криптографических ключей, обеспечение

их конфиденциальности и целостности;

• уничтожение (удаление) данных и криптографических

ключей с машинных носителей информации и (или)

уничтожение таких носителей информации*.

*Согласно главе 4, п. 24 Положения

135.

БЛАГОДАРЮЗА ВНИМАНИЕ!

Бойправ Ольга Владимировна,

канд. техн. наук, доцент,

доцент кафедры защиты информации

учреждения образования

«Белорусский государственный

университет информатики

и радиоэлектроники»

informatics

informatics