Similar presentations:

Как вести переговоры и продавать решения Cybersec

1.

КАК ВЕСТИ ПЕРЕГОВОРЫ ИПРОДАВАТЬ РЕШЕНИЯ

CYBERSEC

СЕНТЯБРЬ 2023

АРТЕМ НЕСТЕРОВ

2.

Правила!Важный звонок/сообщение

Активная позиция

Задаем вопросы

Уважение

3.

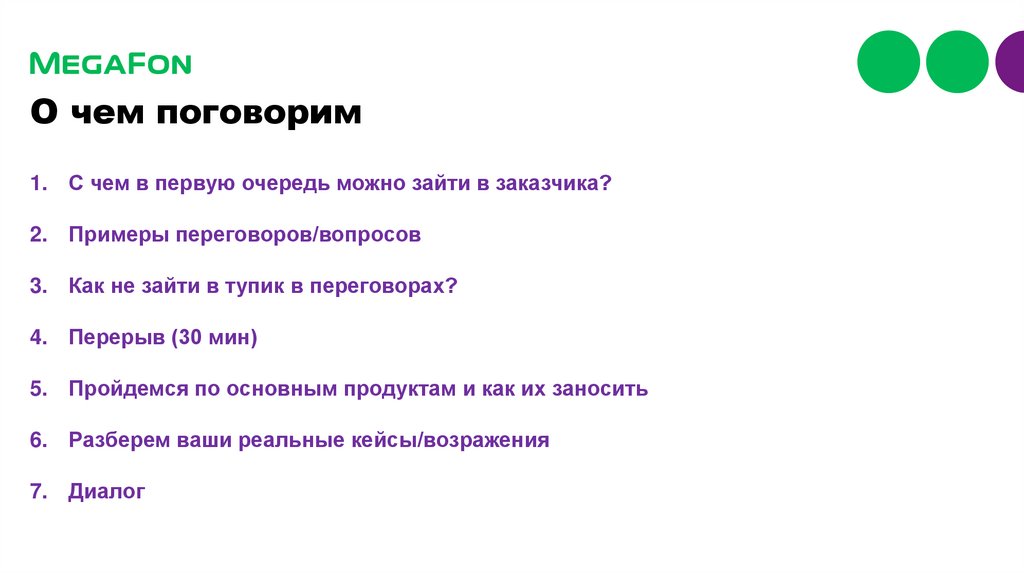

О чем поговорим1. С чем в первую очередь можно зайти в заказчика?

2. Примеры переговоров/вопросов

3. Как не зайти в тупик в переговорах?

4. Перерыв (30 мин)

5. Пройдемся по основным продуктам и как их заносить

6. Разберем ваши реальные кейсы/возражения

7. Диалог

4.

С чего начать?5.

С чего начать? Какие вопросы задать?• Предварительная подготовка к звонку или встрече с заказчиком (изучение новостей

связанных с данной компанией, сайта и иных материалов)

• Определить бизнес-причину (к примеру, уход зарубежных вендоров)

• Понять кто со стороны заказчика нам нужен (ДИТ, ДИБ, ГД и т.п.)

В случае звонка в компанию.

Что важно узнать?

Есть ли у них сотрудник

отвечающий за ИБ?

Сейчас как-то реализуется

информационная безопасность с

использование коммерческих решений

или же все свое самописное?

Что уже используют и какие

еще задачи/проекты которые

еще не закрыты?

6.

С чего начать? Какие вопросы задать?Есть ли у них сотрудник

отвечающий за ИБ?

Сейчас как-то реализуется

информационная безопасность с

использование коммерческих решений

или же все свое самописное?

Что уже используют и какие

задачи сейчас есть?

Давайте придумаем вопросы в заказчика.

7.

Пример тем для первых переговоров искоринга сделки.

Без пресейла.

• Нужно понять какие сейчас есть потребность у заказчика. Есть ли новые

проекты? Какие сейчас задачи решают?

• Больше узнать про задачу. Узнать пробовали ли уже какие-то решения? Почему

не подошло, то что тестировали ранее? Какой результат видит сам заказчик?

Важен больше функционал/цена или иное?

• Узнать про сроки, бюджет, команду проекта, будет конкурс или прямой договор.

Узнать иерархию принятия решения. (чтобы понять кто реальный ЛПР)

• Понять насколько сильный уровень влияния на принятие решения по сделке у

текущего контактного лица. (это дополнительный фактор который потребуется в

дальнейшем)

8.

Если потребность до конца не яснаУточняющие темы для обсуждения

• Если оставить как есть, то это может негативно отразиться на работе компании или каких-то

конкретных процессах?

• В чем смысл этого проекта? Что он должен решить в компании?

• Может быть такое, что бюджет в этом году не согласуют в нужном объеме для покупки

нужного решения и придётся покупать более дешевое? Есть ли вариант перенести на

следующий год чтобы согласовать больший бюджет и купить нужный продукт?

ВАЖНО! Не видитесь на провокации со стороны заказчика!

Скидки не предлагаем!

9.

Первые переговоры с нужным человекомТезисно

• Нужно понять какие сейчас есть потребности у заказчика.

• Больше узнать про задачу.

• Узнать про сроки, бюджет, команду проекта. Узнать иерархию принятия решения.

• Понять насколько сильный уровень влияния на принятие решения по сделке у текущего

контактного лица, а также узнать всех участников сделки со стороны заказчика

10.

• Определить/понять всех ли внутренних покупателей мы знаем. (технический покупатель,пользователь, держатель бюджета)

• Провести экспертную оценку выявленной потребности совместно с пресейлом

• Общаемся с заказчиком, повышаем уровень лояльности, находим еще информацию по

сделке

• Будьте готовы оперативно реагировать на изменения в сделке

11.

Понимание сделки полностьюЗачем это нужно?

Чем помогло провести пост. анализ сделки используя чек-лист

Внутренние покупатели

Екатерина - личный помощник ген. директора (при выборе поставщика моб связи она оказала

воздействие на ГД и они выбрали не нас, а конкурента)

Анна - директор по ИТ (лояльна к нам, покупала пентест и готова дальше сотрудничать)

А кого бы вы еще добавили

во внутренние покупатели?

12.

Как не зайти в тупик?Основное.

Не надо «закидывать» в заказчика разные варианты наших продуктов не поняв задачу

заказчика

Не используйте технические термины по различным решениям. (особенно если не знаете

истинного понимания что это)

Нужно слушать заказчика, задавать больше вопросов.

Наша цель – четко понять задачу заказчика и какой результат он видит

Не говорить плохо о конкурентах

Определить кто вам нужен со стороны заказчика и стороны МегаФон для реализации проекта

Определить четкие сроки и обязательства с обеих сторон

13.

Если задалинеудобный вопрос?

Если на встрече нет пресейла, а вас начинают спрашивать про технические параметры

какого либо решения/продукта.

Что делать?

Продаем экспертизу нашей команды.

Говорим, к примеру, «Имя, как я уже ранее говорил я представитель коммерческого блока и по техническим

деталям как вашего текущего решения, также и нашего лучше подскажет наша экспертная команда, которую мы

определим после более полного понимания вашей текущей задачи. Для этого я предлагаю в общих чертах

обсудить задачу/проект, ее сроки, критерии успешности тестирования/какой результат для вас будет чтобы

пилот был успешным.»

14.

Что важно знать!АМ должен полностью:

Вести переговоры и контролировать сделку.

Быть авторитетом

15.

Перерыв 30 мин16.

NGFWКлючевой вопрос в заказчика (если перед вами CISO):

Какое устройство или ПО вы используете на

периметре сети?

По сути это полноценное

решение для защиты

периметра сети.

Целевая аудитория: Компании начиная от SME, заканчивая TOP и GOV.

Предпосылки: Импортозамещение, так как основные западные вендоры ушли из РФ. Либо у заказчик нет еще NGFW

или не устраивает технически текущий поставщик.

17.

NGFWВы чем-то зарубежным пользуетесь?

Закрывает ли функционал текущего решения все ваши потребности? Может есть с чем-то

проблемы?

Как обстоят дела с техподдержкой и обновлениями?

В планах ли переезд на что-то отечественное? (это в случае с зарубежным решением)

Есть ли задача в переводе затрат в OPEX*?

Есть ли у вас корпоративная почта? Как реализован антивирус/антиспам?

*Операционные затраты или операционные расходы — повседневные затраты компании для ведения бизнеса, производства продуктов и услуг

18.

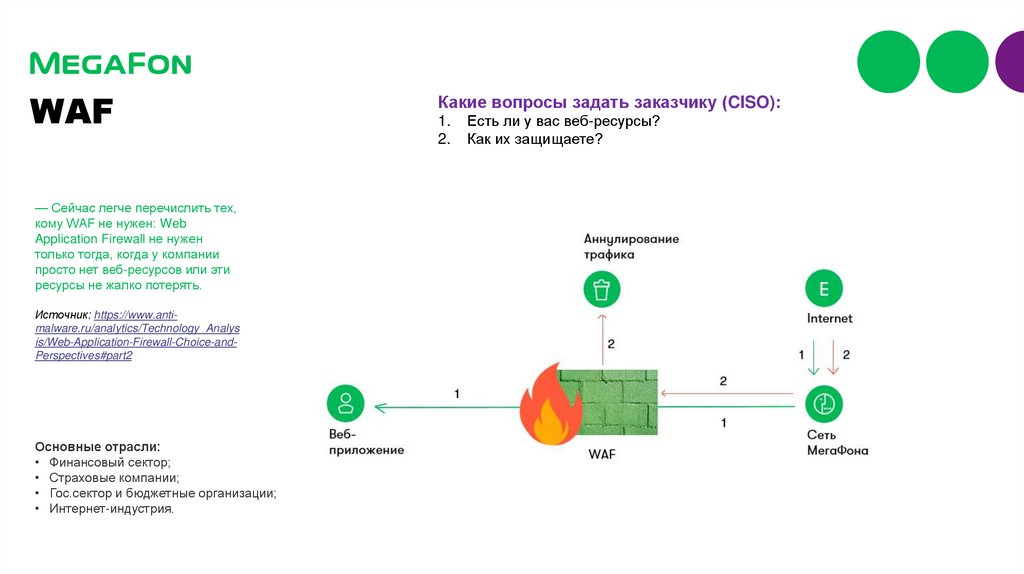

WAF— Сейчас легче перечислить тех,

кому WAF не нужен: Web

Application Firewall не нужен

только тогда, когда у компании

просто нет веб-ресурсов или эти

ресурсы не жалко потерять.

Источник: https://www.antimalware.ru/analytics/Technology_Analys

is/Web-Application-Firewall-Choice-andPerspectives#part2

Основные отрасли:

• Финансовый сектор;

• Страховые компании;

• Гос.сектор и бюджетные организации;

• Интернет-индустрия.

Какие вопросы задать заказчику (CISO):

1.

2.

Есть ли у вас веб-ресурсы?

Как их защищаете?

19.

WAFНа вашем веб-ресурсе есть личный кабинет клиента?

Что будет если ваш интернет-магазин перестанет работать?

Какие средства защиты своих веб-ресурсов используете?

Вы покупаете услугу или же установили все в свой контур?

Устраивает ли функционал/цена/техподдержка?

Что-то уже смотрели? Тестировали? Что не понравилось? (это если на текущий момент WAF нет у

компании)

Что из функционала WAF для вас наиболее важно?

20.

PenTestОсновные отрасли:

• Финансы, банки, страхование

• ИТ-компании

• Retail, e-commerce

• Розничные услуги и торговля

• Промышленность и Производство

• Добывающие компании

• Энергетика, транспорт, связь, наука,

здравоохранение, строительство

• Государственные организации

Какие вопросы задать заказчику (CISO):

1. Проводили ли вы проверку, как внутренней так

и внешней сети на возможность

проникновения?

2. На сколько у вас есть понимание о текущем

уровне защиты в вашей ИТ и ИБ

инфраструктуре?

21.

PenTestБыли ли случае взлома внешних или внутренних ресурсов/сети?

Вы сами проверяете уровень защищенности свой ИТ и ИБ инфраструктуры?

Если вы ранее заказывали пентест у данного поставщика, то следующий раз лучше заказать у

другого, так как разные команды, разная экспертиза.

У нас разные экспертные команды. Одна команда отвечает за проведение пентеста, другая за

аудит КИИ или ИСПДн и т.п.

Если вы никогда не проводили пентестов или аудитов, то как враиант можно рассмотреть общий

аудит ИТ и ИБ. Что скажите?

Насколько для вас был удовлетворителен результат проведения пентеста/аудита от текущего

поставщика? (это если кто-то уже провел пентест/аудит)

22.

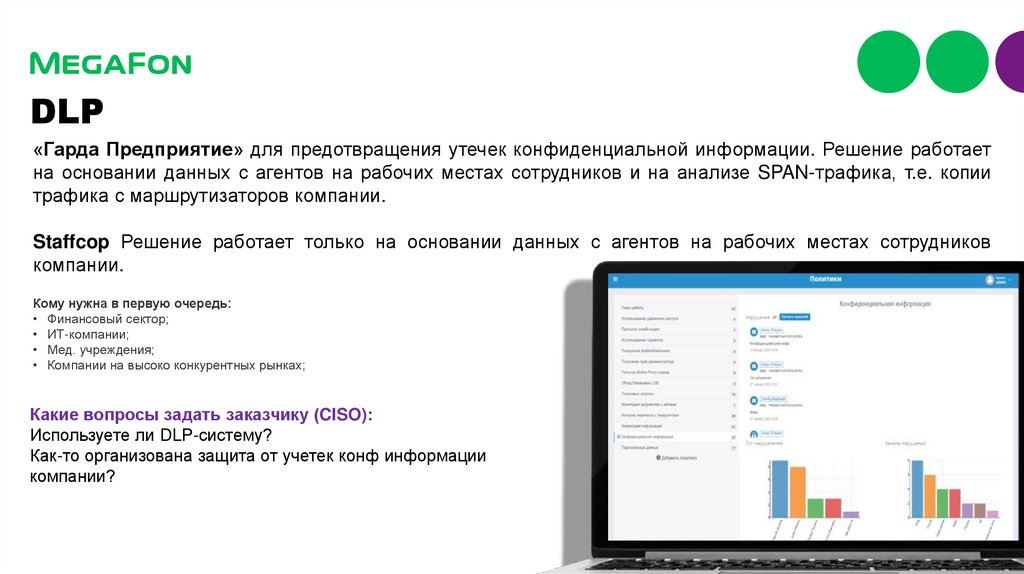

DLP«Гарда Предприятие» для предотвращения утечек конфиденциальной информации. Решение работает

на основании данных с агентов на рабочих местах сотрудников и на анализе SPAN-трафика, т.е. копии

трафика с маршрутизаторов компании.

Staffcop Решение работает только на основании данных с агентов на рабочих местах сотрудников

компании.

Кому нужна в первую очередь:

• Финансовый сектор;

• ИТ-компании;

• Мед. учреждения;

• Компании на высоко конкурентных рынках;

Какие вопросы задать заказчику (CISO):

Используете ли DLP-систему?

Как-то организована защита от учетек конф информации

компании?

23.

DLPЕсть ли инструменты в противодействие коррупции?

Хотели бы чтобы решение было комплексным и работало в режиме одного окна?

Есть ли инструмент определения нелояльных сотрудников?

Предотвращают ли подделку документов?

Как прогнозируют ИБ-риски? Какие подходы/решения используют?

Как HR оценивает эффективность сотрудников компании? И есть ли задача это

делать?

24.

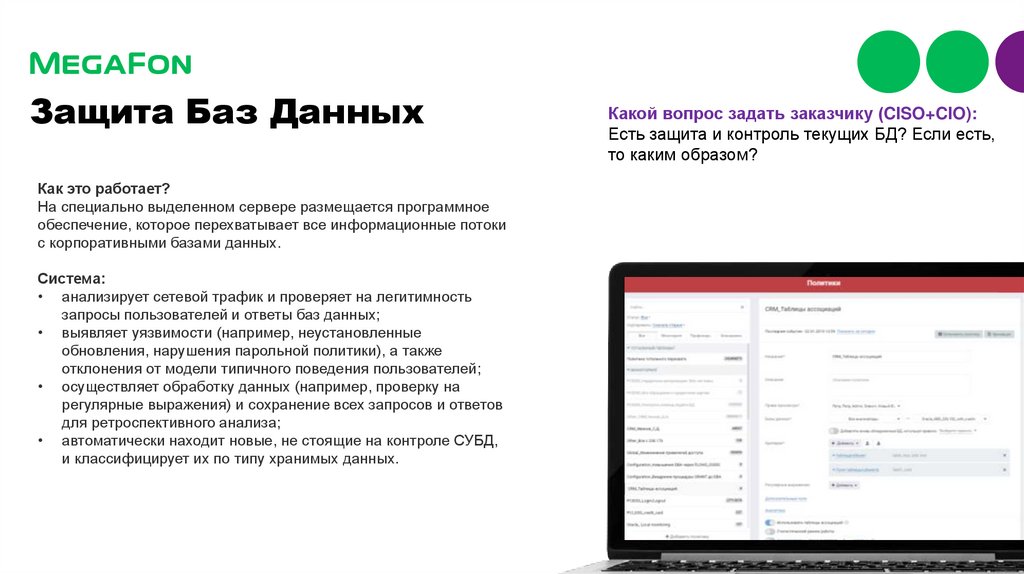

Защита Баз ДанныхКак это работает?

На специально выделенном сервере размещается программное

обеспечение, которое перехватывает все информационные потоки

с корпоративными базами данных.

Система:

• анализирует сетевой трафик и проверяет на легитимность

запросы пользователей и ответы баз данных;

• выявляет уязвимости (например, неустановленные

обновления, нарушения парольной политики), а также

отклонения от модели типичного поведения пользователей;

• осуществляет обработку данных (например, проверку на

регулярные выражения) и сохранение всех запросов и ответов

для ретроспективного анализа;

• автоматически находит новые, не стоящие на контроле СУБД,

и классифицирует их по типу хранимых данных.

Какой вопрос задать заказчику (CISO+CIO):

Есть защита и контроль текущих БД? Если есть,

то каким образом?

25.

Защита Баз ДанныхОбо всех ли БД в компании известно ИБ отделу?

У вас более 10-15 БД?

Если данные БД будут украдены и данные на сервере уничтожены?

Это для вашей компании критично?

Как обеспечена безопасность БД?

Все ли запросы к БД мониторятся и контролируются?

Насколько вы дорожите базой своих клиентов?

26.

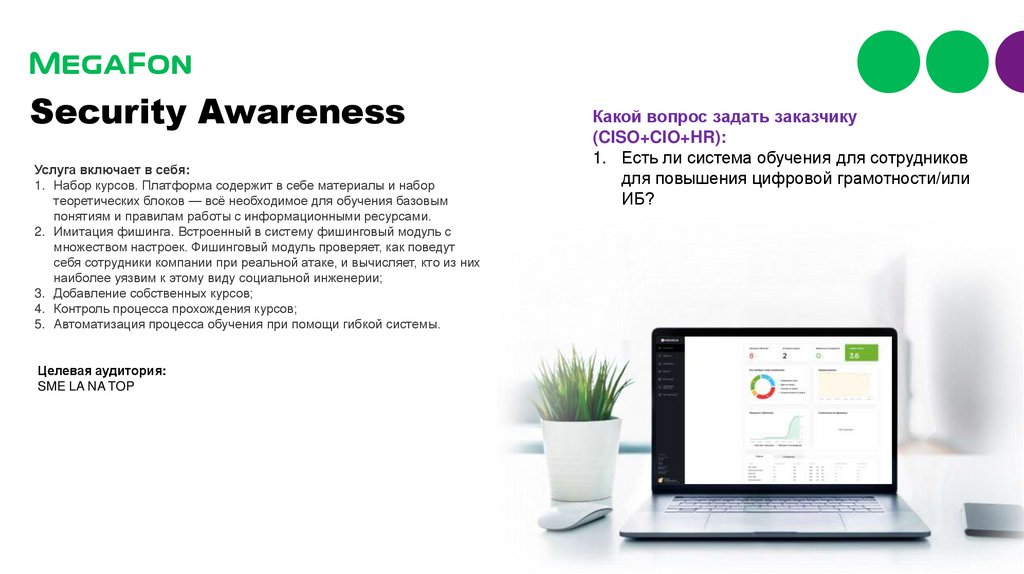

Security AwarenessУслуга включает в себя:

1. Набор курсов. Платформа содержит в себе материалы и набор

теоретических блоков — всё необходимое для обучения базовым

понятиям и правилам работы с информационными ресурсами.

2. Имитация фишинга. Встроенный в систему фишинговый модуль с

множеством настроек. Фишинговый модуль проверяет, как поведут

себя сотрудники компании при реальной атаке, и вычисляет, кто из них

наиболее уязвим к этому виду социальной инженерии;

3. Добавление собственных курсов;

4. Контроль процесса прохождения курсов;

5. Автоматизация процесса обучения при помощи гибкой системы.

Целевая аудитория:

SME LA NA TOP

Какой вопрос задать заказчику

(CISO+CIO+HR):

1. Есть ли система обучения для сотрудников

для повышения цифровой грамотности/или

ИБ?

27.

Security AwarenessИспользуют ли какую-нибудь платформу обучения?

Есть ли понимание кто из сотрудников или отдела наиболее уязвим к социальной

инженерии?

Был ли случае, что сотрудник скачивал вредоносное вложение и поймали

шифровальщика?

Как реагировали в дальнейшем на подобные случаи? Что изменили?

Привлекают ли ИТ компании на подряд? Есть ли для них инструкция по выполнению

ИБ требований?

28.

МегаФон SOCНабор технологий (ПО),

компетенций (команда) и

процессов, которые направлены

на снижение рисков

информационной безопасности в

компании.

Целевая аудитория:

LA NA TOP

С какого вопроса начать (CISO):

Организован ли сейчас у вас внутри компании

отдел, который централизованно мониторит и

реагирует на инциденты в ИТ инфраструктуре?

29.

МегаФон SOCКак у вас сейчас организован мониторинг текущей инфраструктуры?

Есть ли штат ИБ? Есть ли аналитики?

Как организована работа отдела ИБ? Происходит сбор событий с инфраструктуры?

Используют ли SIEM-систему?

Есть ли средства защиты информации? DLP, NGFW, WAF, антивирус и т.д.?

Хватает ли текущих ресурсов для мониторинга инфраструктуры компании?

Попадает ли компания под 250 указ? (это внутренний вопрос)

30.

Бизнес-игрыУчимся сложным переговорам и обязательству

действия со стороны заказчика

31.

Кейс №1Описание компании:

Группа компаний, занимается производством меди объединяет более 30 предприятий в Челябинской,

Свердловской, Оренбургской и Новгородской областях, Хабаровском крае и в Казахстане. Штаб-квартира

расположена в Екатеринбурге.

Что было сделано:

Был совершен звонок в компанию, получилось выйти на старшего менеджера ИБ-подразделения. Затронули тему

актуальности перехода с зарубежных ИБ продуктов на отечественные. По итогу потребность не ясна, но заказчик

согласился встретиться. На очную встречу выделено максимум 30 минут.

32.

Кейс №2Описание компании:

Сеть ресторанов. Есть 15 филиалов по городу.

Есть свое приложение для клиентов, сайт, доставка и программа лояльности.

Предоставляют услуги для корпоративных клиентов.

Что было сделано:

Совершен звонок заказчику, удалось выйти на начальника ИТ (пока не понятно есть ли реальный отдел ИТ или

там всего 1 человек).

Переговорили насчет продуктов кибербезопасности. В целом Алексей высказался, что есть предмет для

разговора и готов очно поговорить.

На встрече со стороны заказчика также планируется что будет зам. директора компании.

33.

Кейс №3Описание компании:

Транспортно-логистическая компания, есть 5 филиалов в разных регионах РФ. Есть сайт который делиться

разделами для бизнеса и физ лиц. Есть личный кабинет для клиентов.

Известно, что данная компания планирует расширять свое присутствие еще в двух регионах, а также что у них

выделяется еще отдельный бизнес, так как они покупают два крупных торговых центра в городе.

Что было сделано:

Был совершен звонок в приемную и в трудных переговорах с секретарем все же удалось добиться очной встречи

с коммерческим директором (со слов секретаря данный директор также занимается стратегической

цифровизацией в компании, так как разбирается в ИТ/ИБ). На встречу есть 20 минут. Предварительная повестка

обозначилась достаточно общей. Продукты кибербезопасности и облачный решения. На встрече попросили

конкретизировать.

34.

Всем спасибо!Все молодцы!

marketing

marketing