Similar presentations:

Управление информационной безопасностью

1. Управление информационной безопасностью

2. Определения

национальные интересы Российской Федерации в

информационной сфере - объективно значимые потребности

личности, общества и государства в обеспечении их

защищенности и устойчивого развития в части, касающейся

информационной сферы;

информационная безопасность Российской Федерации состояние защищенности личности, общества и государства от

внутренних и внешних информационных угроз, при котором

обеспечиваются реализация конституционных прав и свобод

человека и гражданина, достойные качество и уровень жизни

граждан, суверенитет, территориальная целостность и

устойчивое социально-экономическое развитие Российской

Федерации, оборона и безопасность государства;

3. Управление информационной безопасностью

заключается в планировании, развертывании иподдержании комплекса регламентов и процедур,

направленных на минимизацию рисков нарушения

информационной безопасности.

по своей сути управление информационной

безопасностью является управлением

информационными рисками, нацеленным на

достижение приемлемого уровня этих рисков

4.

5. Понятие объекта управления

Обобщенно можно выделит следующие виды организаций:— Федеральные органы исполнительной власти;

--- неправительственные организации — все другие организации, которые не имеют

статуса правительственных;

— коммерческие организации — организации, ставящие своей целью получение

прибыли в интересах учредителей или акционеров;

— некоммерческие организации ставят целью удовлетворение общественных

потребностей.

— бюджетные организации — это организации, источником финансирования которых

является государственный бюджет или бюджет государственного органа. Они

освобождаются от многих налогов, в том числе и налога на добавленную стоимость.

— общественные организации строят свою деятельность на основе удовлетворения

потребностей своих членов общества во внутренней среде.

— хозяйственные организации служат для удовлетворения потребностей отдельных

индивидуумов и общества путем хозяйственно-производительной деятельности во

внешней для организации среде;

— формальные организации — это зарегистрированные в установленном порядке

общественные и хозяйственные организации (общества, товарищества и т. д.), которые

выступают как юридические или неюридические лица;

— неформальные организации — это незарегистрированные в государственных

органах власти организации либо в силу их малочисленности, либо по каким-то другим

причинам.

6. Организации могут быть классифицированы по следующим признакам

•организационно-правовая форма (ОПФ) (рис. 3.4);•форма собственности:

• частная;

• государственная;

• муниципальная;

• общественная;

•целевое назначение:

• производство продукции;

• выполнение работ;

• оказание услуг;

•широта производственного профиля:

• специализированные;

• диверсифицированные;

•характер сочетания науки и производства;

• научные;

• производственные;

• научно-производственные;

•число стадий производства:

• одностадийные;

• многостадийные;

•расположение предприятия:

• на одной территории;

• распределенные;.

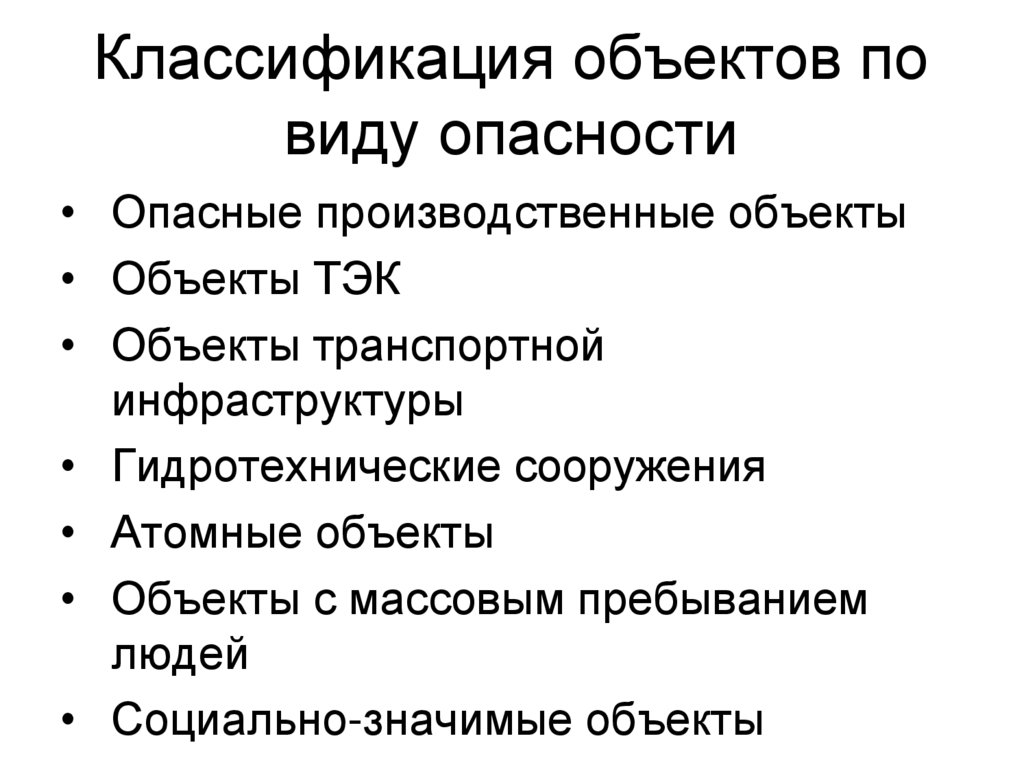

7. Классификация объектов по виду опасности

• Опасные производственные объекты• Объекты ТЭК

• Объекты транспортной

инфраструктуры

• Гидротехнические сооружения

• Атомные объекты

• Объекты с массовым пребыванием

людей

• Социально-значимые объекты

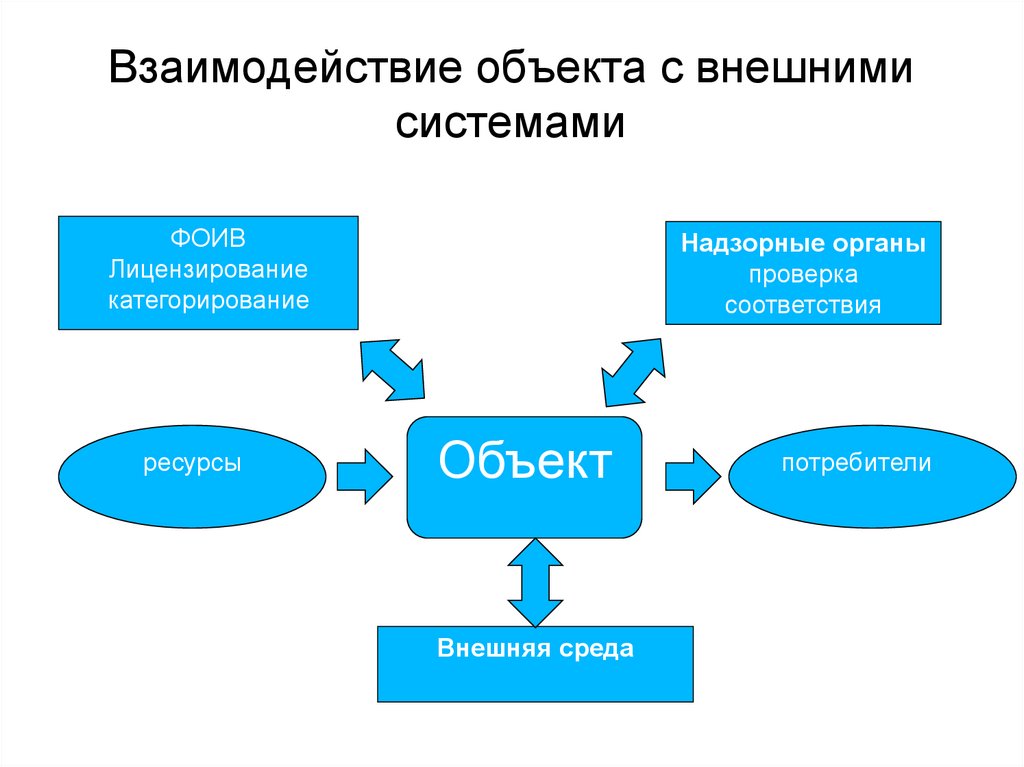

8. Взаимодействие объекта с внешними системами

ФОИВЛицензирование

категорирование

ресурсы

Надзорные органы

проверка

соответствия

Объект

Внешняя среда

потребители

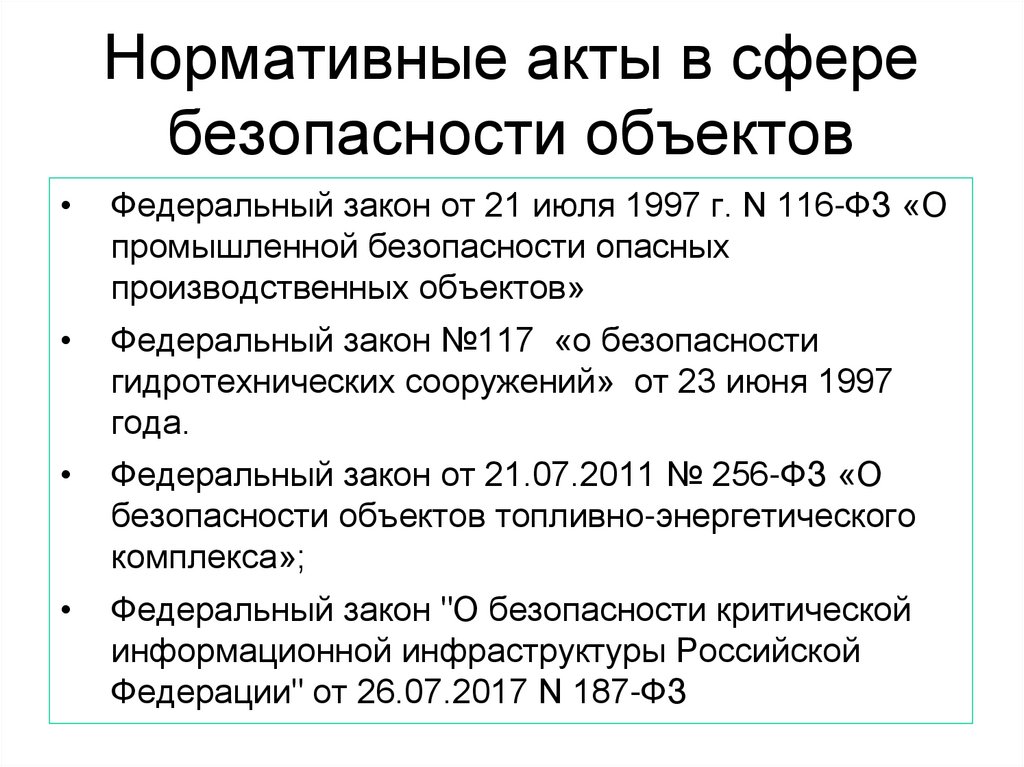

9. Нормативные акты в сфере безопасности объектов

Федеральный закон от 21 июля 1997 г. N 116-ФЗ «О

промышленной безопасности опасных

производственных объектов»

Федеральный закон №117 «о безопасности

гидротехнических сооружений» от 23 июня 1997

года.

Федеральный закон от 21.07.2011 № 256-ФЗ «О

безопасности объектов топливно-энергетического

комплекса»;

Федеральный закон "О безопасности критической

информационной инфраструктуры Российской

Федерации" от 26.07.2017 N 187-ФЗ

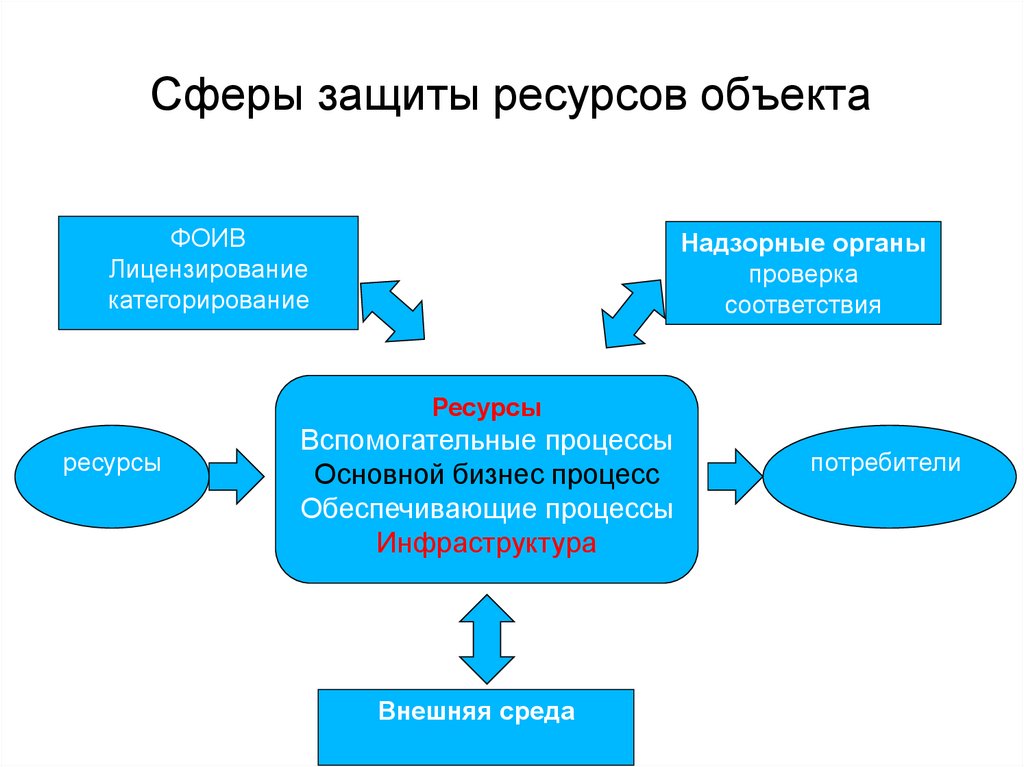

10. Сферы защиты ресурсов объекта

ФОИВЛицензирование

категорирование

Надзорные органы

проверка

соответствия

Ресурсы

ресурсы

Вспомогательные процессы

Основной бизнес процесс

Обеспечивающие процессы

Инфраструктура

Внешняя среда

потребители

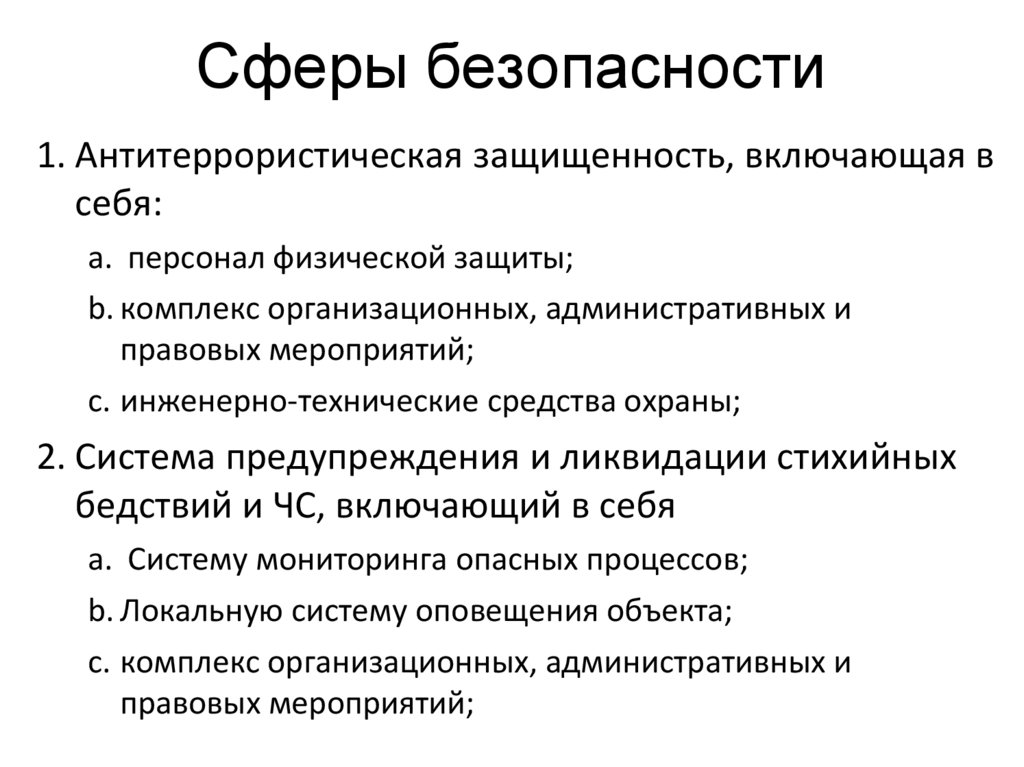

11. Сферы безопасности

1. Антитеррористическая защищенность, включающая всебя:

a. персонал физической защиты;

b. комплекс организационных, административных и

правовых мероприятий;

c. инженерно-технические средства охраны;

2. Система предупреждения и ликвидации стихийных

бедствий и ЧС, включающий в себя

a. Систему мониторинга опасных процессов;

b. Локальную систему оповещения объекта;

c. комплекс организационных, административных и

правовых мероприятий;

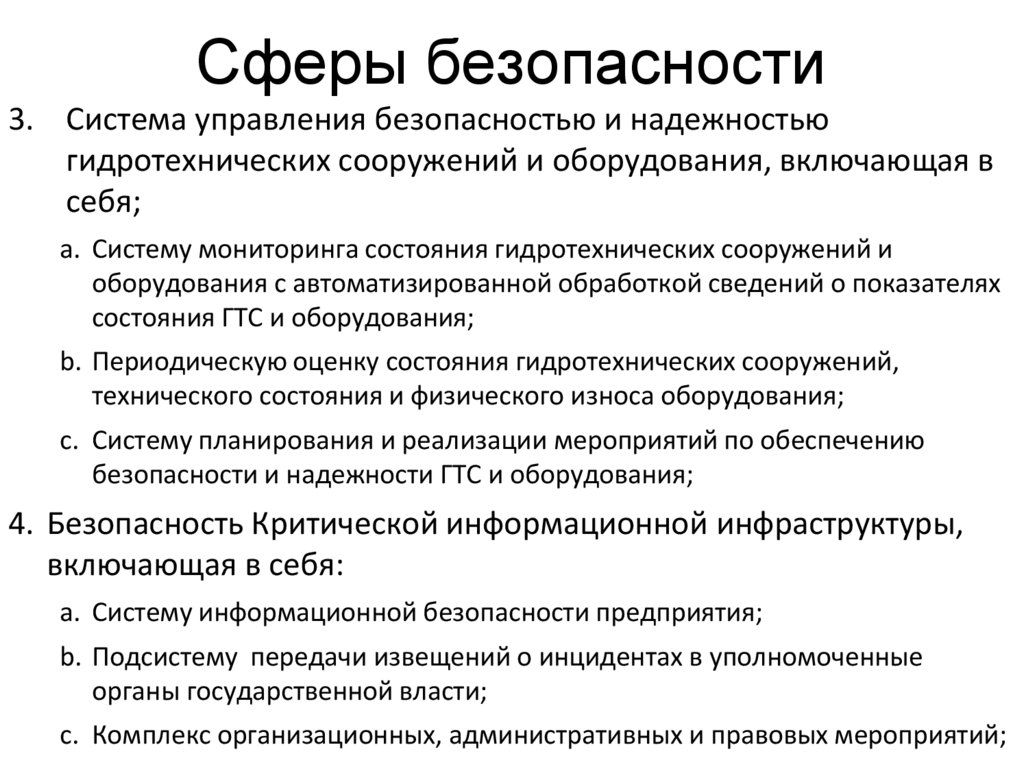

12. Сферы безопасности

3. Система управления безопасностью и надежностьюгидротехнических сооружений и оборудования, включающая в

себя;

a. Систему мониторинга состояния гидротехнических сооружений и

оборудования с автоматизированной обработкой сведений о показателях

состояния ГТС и оборудования;

b. Периодическую оценку состояния гидротехнических сооружений,

технического состояния и физического износа оборудования;

c. Систему планирования и реализации мероприятий по обеспечению

безопасности и надежности ГТС и оборудования;

4. Безопасность Критической информационной инфраструктуры,

включающая в себя:

a. Систему информационной безопасности предприятия;

b. Подсистему передачи извещений о инцидентах в уполномоченные

органы государственной власти;

c. Комплекс организационных, административных и правовых мероприятий;

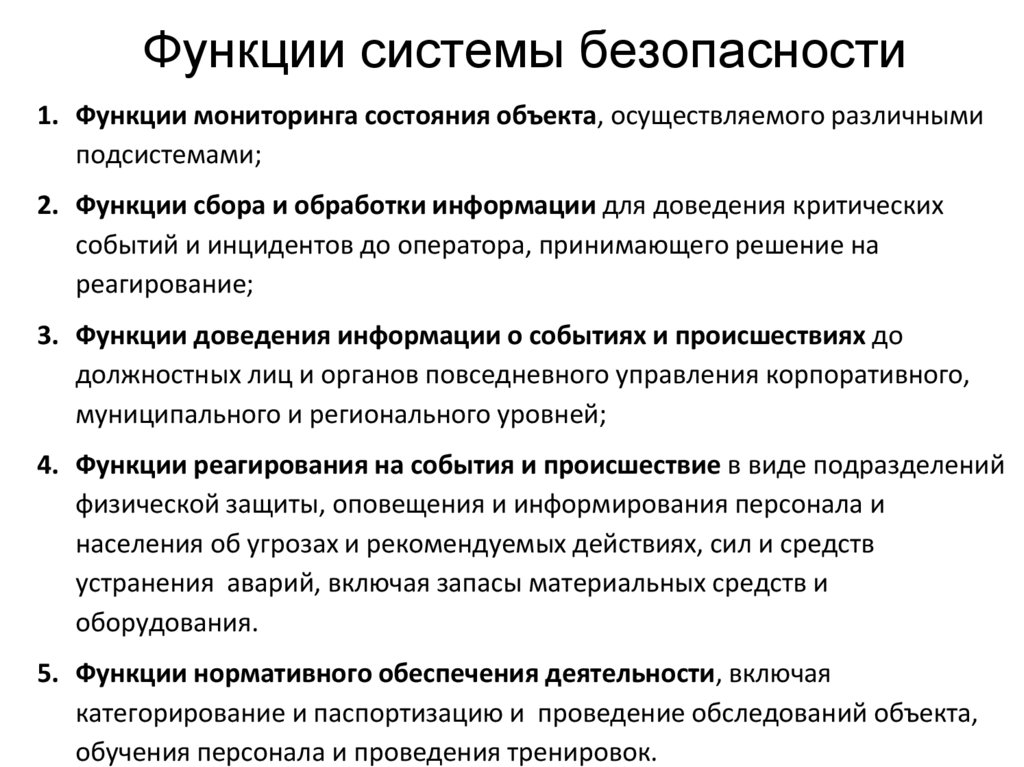

13. Функции системы безопасности

1. Функции мониторинга состояния объекта, осуществляемого различнымиподсистемами;

2. Функции сбора и обработки информации для доведения критических

событий и инцидентов до оператора, принимающего решение на

реагирование;

3. Функции доведения информации о событиях и происшествиях до

должностных лиц и органов повседневного управления корпоративного,

муниципального и регионального уровней;

4. Функции реагирования на события и происшествие в виде подразделений

физической защиты, оповещения и информирования персонала и

населения об угрозах и рекомендуемых действиях, сил и средств

устранения аварий, включая запасы материальных средств и

оборудования.

5. Функции нормативного обеспечения деятельности, включая

категорирование и паспортизацию и проведение обследований объекта,

обучения персонала и проведения тренировок.

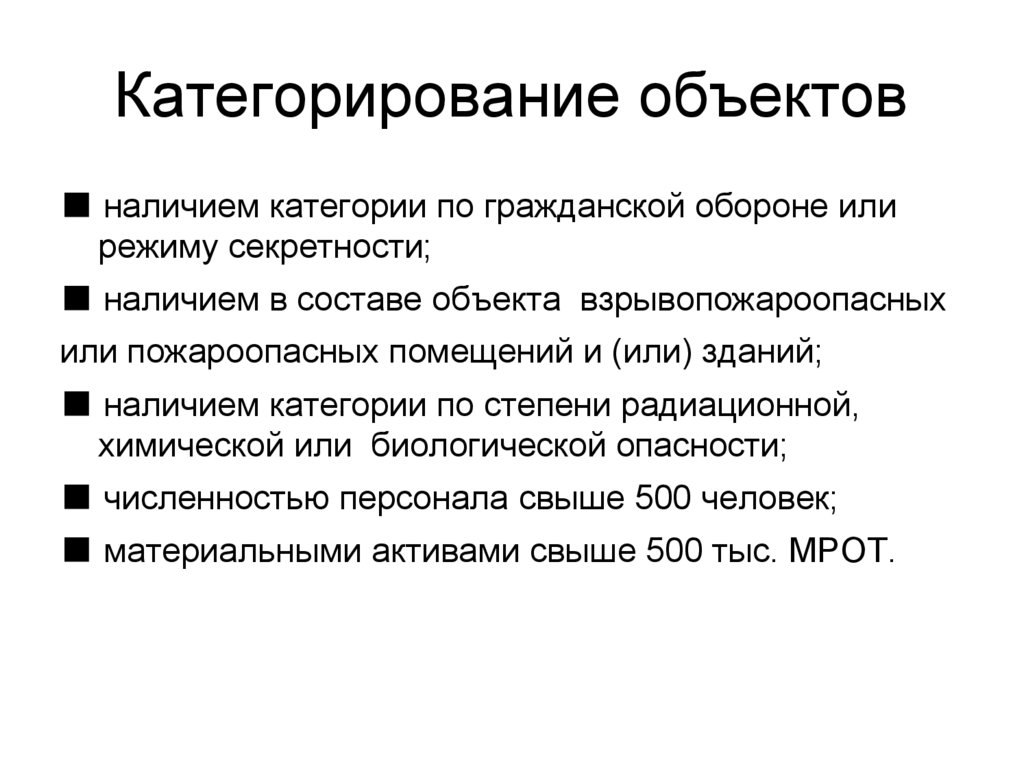

14. Категорирование объектов

■ наличием категории по гражданской обороне илирежиму секретности;

■ наличием в составе объекта взрывопожароопасных

или пожароопасных помещений и (или) зданий;

■ наличием категории по степени радиационной,

химической или биологической опасности;

■ численностью персонала свыше 500 человек;

■ материальными активами свыше 500 тыс. МРОТ.

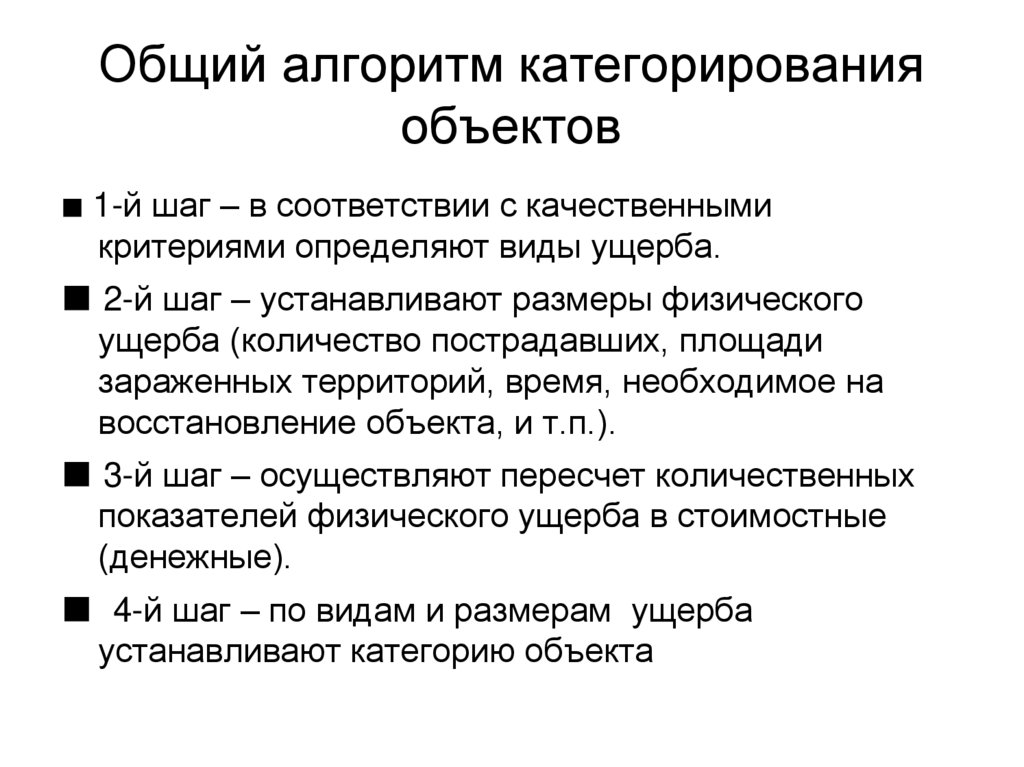

15. Общий алгоритм категорирования объектов

■ 1-й шаг – в соответствии с качественнымикритериями определяют виды ущерба.

■ 2-й шаг – устанавливают размеры физического

ущерба (количество пострадавших, площади

зараженных территорий, время, необходимое на

восстановление объекта, и т.п.).

■ 3-й шаг – осуществляют пересчет количественных

показателей физического ущерба в стоимостные

(денежные).

■ 4-й шаг – по видам и размерам ущерба

устанавливают категорию объекта

16.

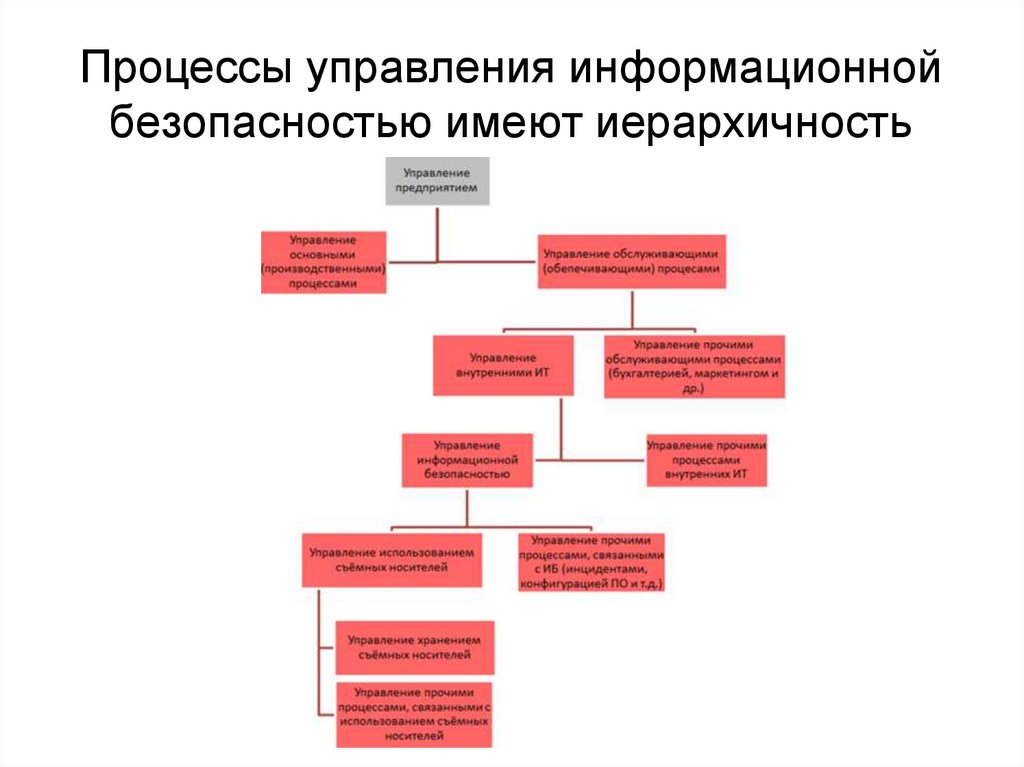

Объект17. Процессы управления информационной безопасностью имеют иерархичность

18. Лекция ГОСТ Р ИСО/МЭК 17799-2005. «Информационная технология. Практические правила управления информационной безопасностью».

Основные понятия19. Основные функции систем управления информационной безопасностью (СУИБ)

выявление и анализ рисков информационнойбезопасности

планирование и практическая реализация

процессов, направленных на минимизацию рисков

ИБ

контролирование этих процессов

внесение в процессы минимизации

информационных рисков необходимых

корректировок.

20. Как определить требования к информационной безопасности

1. Юридические, законодательные, регулирующие идоговорные требования, которым должны

удовлетворять организация, ее торговые партнеры,

подрядчики и поставщики услуг.

2. Оценка рисков организации. Посредством оценки

рисков происходит выявление угроз активам

организации, оценка уязвимости соответствующих

активов и вероятности возникновения угроз, а также

оценка возможных последствий.

3. Специфический набор принципов, целей и

требований, разработанных организацией в

отношении обработки информации,

21. Юридические, законодательные, регулирующие и договорные требования

152-ФЗ – Федеральный закон от 27.07.2006 № 152-ФЗ

«О персональных данных».

Федеральный закон от 02.12.1990 № 395-1 «О банках и

банковской деятельности»

187-ФЗ от 26.07.2017 «О безопасности критической

информационной инфраструктуры Российской

Федерации»

Федеральный закон от 21 июля 1997 г. N 116-ФЗ «О

промышленной безопасности опасных

производственных объектов»

Федеральный закон от 21.07.2011 № 256-ФЗ «О

безопасности объектов топливно-энергетического

комплекса»;

22. Оценка рисков информационной безопасности

Оценка риска — это систематический анализ:- вероятного ущерба, наносимого бизнесу в результате нарушений

информационной безопасности с учетом возможных последствий от

потери конфиденциальности, целостности или доступности

информации и других активов;

- вероятности наступления такого нарушения с учетом существующих

угроз и уязвимостей, а также внедренных мероприятий по

управлению информационной безопасностью.

Периодический анализ рисков в области информационной

безопасности и внедренных мероприятий по управлению

информационной безопасностью для того, чтобы учесть:

- изменения требований и приоритетов бизнеса;

- появление новых угроз и уязвимостей;

- снижение эффективности существующих мероприятий по управлению

информационной безопасностью.

23.

Этапы процесса управления рискамиЭтапы процесса:

• Выбор анализируемых объектов и степени детальности их

рассмотрения;

• Выбор методологии оценки рисков;

• Идентификация активов;

• Анализ угроз и их последствий, определение слабостей в

защите;

• Оценка рисков;

• Выбор защитных мер;

• Реализация и проверка выбранных мер;

• Оценка остаточного риска.

24.

Виды ИТ активовАппаратура.

Программное обеспечение.

Данные на всех стадиях их обработки и хранения.

Люди – пользователи и обслуживающий персонал.

Документация по системе, процедурам, процессам.

Расходные материалы.

25.

Идентификация угрозОсновные виды угроз:

НСД

Нелегальное ознакомление

Отказ в обслуживании

Искажение информации

Разрушение систем обеспечения

Наиболее распространенные угрозы, которым подвержены

современные компьютерные системы:

1. Самыми частыми и опасными (с точки зрения размера ущерба)

являются

непреднамеренные

ошибки

пользователей,

операторов, системных администраторов и других лиц,

обслуживающих информационные системы.

2. На втором месте по размерам ущерба располагаются кражи и

подлоги.

26.

Идентификация угроз3. Весьма опасны так называемые обиженные сотрудники нынешние и бывшие.

4. Угрозы, исходящие от окружающей среды: нарушения

инфраструктуры, аварии электропитания, временное отсутствие

связи, перебои с водоснабжением, гражданские беспорядки и т.п.

Опасны стихийные бедствия и события, воспринимаемые как

таковые - пожары, наводнения, землетрясения, ураганы, среди

которых самый опасный - низкое качество электропитания и его

перебои.

5. Хакерские атаки - исходящая от них угроза зачастую

преувеличивается.

6. Программные вирусы, производство и сознательное

распространение которых наказывается в уголовном порядке.

27. Мероприятия по управлению информационной безопасностью

- наличие документа, описывающего политикуинформационной безопасности (3.1);

- распределение обязанностей по обеспечению

информационной безопасности (4.1.3);

- обучение вопросам информационной безопасности

(6.2.1);

- информирование об инцидентах, связанных с

информационной безопасностью (6.3.1);

- управление непрерывностью бизнеса (11.1).

28. Важнейшие факторы успеха

- соответствие целей, политик и процедур информационнойбезопасности целям бизнеса;

- согласованность подхода к внедрению системы безопасности с

корпоративной культурой;

- видимая поддержка и заинтересованность со стороны руководства;

- четкое понимание требований безопасности, оценка рисков и

управление рисками;

- обеспечение понимания необходимости применения мер

информационной безопасности руководством и сотрудниками

организации;

- передача инструкций в отношении политики информационной

безопасности и соответствующих стандартов всем сотрудникам и

контрагентам;

- обеспечение необходимого обучения и подготовки;

- всесторонняя и сбалансированная система измеряемых показателей,

используемых для оценки эффективности управления

информационной безопасностью и предложений по ее улучшению,

поступивших от исполнителей.

29. Качественное управление информационной безопасностью базируется на следующих принципах:

комплексный подход – управление ИБ должно бытьвсеобъемлющим, охватывать все компоненты ИС и учитывать все

актуальные рискообразующие факторы, действующие в

информационной системе предприятия и за её пределами

согласованность с бизнес-задачами и стратегией предприятия

высокий уровень управляемости

адекватность используемой и генерируемой информации

эффективность - оптимальный баланс между возможностями,

производительностью и издержками СУИБ

непрерывность управления

процессный подход – связывание процессов управления в

замкнутый цикл планирования, внедрения, проверки, аудита и

корректировки, и поддержание неразрывной связи между этапами

цикла, что позволяет сохранять и постоянно повышать качество

СУИБ.

30. Политика безопасности предприятия

Политика безопасности организации(англ. organizational security policies) —

совокупность руководящих принципов,

правил, процедур и практических

приёмов в области безопасности,

которые регулируют управление,

защиту и распределение ценной

информации.

31. Разделы политики ИБ

- вводный, подтверждающий заинтересованностьвысшего руководства проблемами информационной

безопасности;

- организационный, содержащий описание

подразделений, комиссий, групп и т.д., отвечающих

за работы в области информационной безопасности;

- классификационный, описывающий имеющиеся на

предприятии материальные и информационные

ресурсы и необходимый уровень их защиты;

- штатный, характеризующий меры безопасности,

применяемые к персоналу (описание должностей с

точки зрения информационной безопасности,

организация обучения, порядок реагирования на

нарушение режима и т.д.);

32. Разделы политики ИБ

- раздел, освещающий вопросы физической защитыинформации;

- раздел управления, описывающий подход к

управлению компьютерами и сетями передачи

данных;

- раздел, описывающий правила разграничения

доступа к производственной информации;

- раздел, описывающий порядок разработки и

внедрения систем;

- раздел, описывающий меры, направленные на

обеспечение непрерывной работы организации

(доступности информации);

33. Политика безопасности — это документ "верхнего" уровня, в котором должно быть указано:

Политика безопасности — это документ"верхнего" уровня, в котором должно быть

указано:

ответственные лица за безопасность функционирования

фирмы;

полномочия и ответственность отделов и служб в

отношении безопасности;

организация допуска новых сотрудников и их увольнения;

правила разграничения доступа сотрудников к

информационным ресурсам;

организация пропускного режима, регистрации

сотрудников и посетителей;

использование программно-технических средств защиты;

другие требования общего характера.

34.

Уровни решений политики безопасностиВерхний уровень политики:

• Решение сформировать (пересмотреть) программу обеспечения

информационной безопасности, определение ответственных за

продвижение программы.

• Формулировка целей, которые преследует организация в

области информационной безопасности, определение общих

направлений в достижении этих целей.

• Обеспечение базы для соблюдения законов и правил.

• Формулировка

управленческих

решений

по

вопросам

реализации программы безопасности, которые должны

рассматриваться на уровне организации в целом.

Политика верхнего уровня решает три проблемы:

- как соблюдать существующие законы,

- как контролировать действия лиц, ответственных за выработку

программы безопасности,

- как обеспечить определенную степень послушности персонала

(система поощрений и наказаний).

35.

Уровни решений политики безопасностиСредний уровень:

• Описание аспекта.

• Область применения. Где, когда, как, по отношению к кому и

чему применяется данная политика безопасности.

• Позиция организации по данному аспекту.

• Роли и обязанности должностных лиц, отвечающих за

проведение политики безопасности в жизнь.

• Законопослушность. Политика должна содержать общее

описание запрещенных действий и наказаний за них.

• Точки контакта. Должно быть известно, куда следует

обращаться за разъяснениями, помощью и дополнительной

информацией. Обычно "точкой контакта" служит должностное

лицо, а не конкретный человек.

Нижний уровень

• Кто имеет право доступа к объектам, поддерживаемым

сервисом.

• При каких условиях можно читать и модифицировать данные.

• Как организован удаленный доступ к сервису.

36.

Управленческие регуляторы• Управление рисками (оценка рисков,

выбор эффективных средств защиты).

• Координация деятельности в области

информационной безопасности,

пополнение и распределение ресурсов.

• Стратегическое планирование.

• Контроль деятельности в области

информационной безопасности.

37.

Операционные регуляторы• управление персоналом,

• физическая защита,

• поддержание работоспособности,

• реакция на нарушения режима

безопасности,

• планирование восстановительных

работ.

38.

Управление персоналомУправление персоналом начинается с составления описания

должности. Уже на этом этапе желательно привлечение

специалиста по информационной безопасности для определения

компьютерных привилегий, ассоциируемых с должностью.

Существует два общих принципа, которые следует иметь в виду:

•разделение обязанностей,

•минимизация привилегий.

Принцип

разделения

обязанностей

предписывает

так

распределять роли и ответственность, чтобы один человек не мог

нарушить критически важный для организации процесс. Принцип

минимизации

привилегий

предписывает

выделять

пользователям только те права доступа, которые необходимы им

для выполнения служебных обязанностей. Назначение этого

принципа очевидно - уменьшить ущерб от случайных или

умышленных некорректных действий пользователей.

39.

Физическая защитаБезопасность компьютерной системы зависит от окружения, в

котором она работает. Следовательно, необходимо принять меры

для защиты зданий и прилегающей территории, поддерживающей

инфраструктуры и самих компьютеров.

Направления физической защиты:

•физическое управление доступом,

•противопожарные меры,

•защита поддерживающей инфраструктуры,

•защита от перехвата данных,

•защита мобильных систем.

40.

Поддержание работоспособности компьютерныхсистем

Можно выделить следующие направления повседневной

деятельности:

•поддержка пользователей,

•поддержка программного обеспечения,

•конфигурационное управление,

•резервное копирование,

•управление носителями,

•документирование,

•регламентные работы.

41.

Реакция на нарушения режима безопасностиПрограмма безопасности, принятая организацией, должна

предусматривать набор оперативных мероприятий, направленных

на обнаружение и нейтрализацию вторжений хакеров и

зловредного кода. Важно, чтобы в подобных случаях

последовательность действий была спланирована заранее,

поскольку меры нужно принимать срочные и скоординированные.

Реакция на нарушения режима безопасности преследует две

главные цели:

•блокирование нарушителя и уменьшение наносимого вреда,

•недопущение повторных нарушений.

42.

Планирование восстановительных работПланирование восстановительных работ можно подразделить на

следующие этапы:

•выявление

критически

важных

функций,

установление

приоритетов;

•идентификация ресурсов, необходимых для выполнения

критически важных функций;

•определение перечня возможных аварий;

•разработка стратегии восстановительных работ;

•подготовка к реализации выбранной стратегии;

•проверка стратегии.

43.

Программно-технические меры• идентификация и аутентификация;

• управление доступом;

• протоколирование и аудит;

• криптография;

• экранирование.

44.

Идентификация и аутентификацияТрадиционный метод – использование имён и паролей. Пароли

уязвимы по отношению к электронному перехвату. Единственный

выход - использование криптографии для шифрования паролей

перед передачей по линиям связи или для того, чтобы вообще их

не передавать. Меры, повышающие надежность парольной

защиты:

•наложение технических ограничений (пароль должен содержать

буквы, цифры, знаки пунктуации и т.п.);

•управление сроком действия паролей, их периодическая смена;

•ограничение доступа к файлу паролей;

•ограничение числа неудачных попыток входа в систему (это

затруднит применение метода грубой силы);

•обучение пользователей (например, тому, что пароли, в отличие

от обеда, лучше не разделять с другом);

•использование программных генераторов паролей (такая

программа, основываясь на несложных правилах, может

порождать

только

благозвучные

и,

следовательно,

запоминающиеся пароли).

45.

Идентификация и аутентификацияПеречисленные меры целесообразно применять всегда, даже если

наряду с паролями используются другие методы аутентификации,

основанные, например, на применении токенов.

Токен - это предмет (устройство), владение которым подтверждает

подлинность пользователя. Различают токены с памятью

(пассивные, которые только хранят, но не обрабатывают

информацию) и интеллектуальные токены (активные).

Самой распространенной разновидностью токенов с памятью

являются карточки с магнитной полосой.

46.

Протоколирование и аудитПод протоколированием понимается сбор и накопление

информации о событиях, происходящих в информационной

системе предприятия. У каждого сервиса свой набор возможных

событий, но в любом случае их можно подразделить на внешние

(вызванные действиями других сервисов), внутренние (вызванные

действиями самого сервиса) и клиентские (вызванные действиями

пользователей и администраторов).

Аудит - это анализ накопленной информации, проводимый

оперативно, (почти) в реальном времени, или периодически

(например, раз в день).

Реализация протоколирования и аудита преследует следующие

главные цели:

•обеспечение подотчетности пользователей и администраторов;

•обеспечение возможности реконструкции последовательности

событий;

•обнаружение попыток нарушения информационной безопасности;

•предоставление информации для выявления и анализа проблем.

47.

КриптографияОдним

из

наиболее

мощных

средств

обеспечения

конфиденциальности и контроля целостности информации

является криптография. Во многих отношениях она занимает

центральное место среди программно-технических регуляторов

безопасности, являясь основой реализации многих из них, и, в то

же время, последним (а подчас и единственным) защитным

рубежом. Например, для портативных компьютеров, физически

защитить которые крайне трудно, только криптография позволяет

гарантировать конфиденциальность информации даже в случае

кражи.

Различают два основных метода шифрования, называемые

симметричными и асимметричными. В первом из них один и

тот же ключ (хранящийся в секрете) используется и для шифровки,

и для расшифровки сообщений. Во втором для шифрования

используется открытый (общедоступный) ключ, а для дешифрации

– секретный, причём знание открытого ключа не позволяет

определить секретный.

48.

КриптографияСуществуют весьма эффективные (быстрые и надежные) методы

симметричного

шифрования.

Невозможность

быстрой

компроментации шифра опирается на очень большой объем

необходимых математических вычислений. Например, перебор

всех возможных 2**56 (или примерно 10**17) вариантов ключа с

помощью мощного современного суперкомпьютера, позволяющего

производить 1 миллиард (т.е. 10**9) операций в секунду, при

затратах всего в 100 операций на опробование и отбраковывание

каждого ложного варианта ключа, для нахождения истинного

ключа, и дешифрования тем самым алгоритма DES, потребует не

менее 1010 секунд или около 300 лет непрерывной работы.

Существует и отечественный стандарт на подобные методы - ГОСТ

28147-89

"Системы

обработки

информации.

Защита

криптографическая.

Алгоритм

криптографического

преобразования". Длина блока информации составляет 64 бита.

Длина ключа составляет 256 бит.

49.

КриптографияГлавные проблемы применения симметричного шифрования —

защита

канала

передачи

секретного

ключа

через

неконтролируемую среду и доверие адресату.

Поэтому для коммерческих целей и случаев обмена информацией

в сетях между многими абонентами разработаны методы

асимметричного шифрования, когда секретная часть ключа,

используемая для дешифрации, хранится у адресата сообщений, а

их отправители шифруют информацию открытой половиной ключа,

не позволяющей выполнить обратную процедуру.

Американский

программист

Филипп

Циммерман

написал

общедоступный пакет программ для обмена сообщениями по

электронной почте, получивший название PGP (Pretty Good

Privacу), в котором присутствуют как функции генерации секретных

и открытых ключей, так и реализация различных методов

шифрования. Пакет PGP был распространен в 1992 году по сетям

электронной почты практически по всему миру и использован

многими программистами в своих разработках средств защиты

информации как неплохой и, главное, бесплатный материал.

50.

КриптографияВ наиболее распространенных в мире коммерческих программных

или

программно-аппаратных

реализациях

открытого

распределения ключей обычно используется одно из защищенных

патентами США решений, принадлежащих корпорации CYLINK,

Inc. или корпорации RSA Data Security, Inc., расположенных в

Калифорнии. Для того, чтобы легально использовать аналогичные

решения

в

отечественных

разработках,

применяемых

пользователями

на

международном

рынке,

необходимо

приобрести лицензии у обладателей прав на эти патенты, а

также лицензию на данный вид деятельности в РФ.

Использование

несертифицированных

криптографических

средств на территории России ограничено.

51.

КриптографияНапример, Microsoft Office SharePoint Server 2007 сборки

12.0.4518.1014 при использовании совместно с программным

средством «Secure Pack Rus for Server» версии 1.0 соответствует

требованиям ФСБ России по защите информации, не содержащей

сведений,

составляющих

государственную

тайну,

от

несанкционированного

доступа

в

автоматизированных

информационных системах класса АК2. Срок действия

сертификата СФ/112-1415 с 21.12.2009 по 21.12.2012.

СУБД Microsoft SQL Server 2008 со встроенными и дополнительно

интегрируемыми механизмами обеспечения безопасности Secure

Pack Rus 2.0» соответствует требованиям ФСБ России по защите

информации,

не

содержащей

сведений,

составляющих

государственную тайну, от несанкционированного доступа в

автоматизированных информационных системах класса АК3 (для

исполнения 1) и АК2 (для исполнения 2) Срок действия

сертификата СФ/112-1592 с 31.12.2010 по 31.12.2013

52.

КриптографияОперационная система Microsoft Windows XP Professional

Service Pack 2 со встроенными и дополнительно интегрируемыми

механизмами обеспечения безопасности Secure Pack Rus версия

1.0 соответствует требованиям ФСБ по защите информации от

НСД

в

автоматизированных

информационных

системах,

расположенных на территории РФ, класса АК2 и может

использоваться для защиты информации, не содержащей

сведений, составляющих государственную тайну. Срок действия

сертификата СФ/112-1688 с 21.12.2010 по 21.12.2013.

Операционная система Microsoft Windows Server 2003 Enterprise

Edition Service Pack 1 со встроенными и дополнительно

интегрируемыми механизмами обеспечения безопасности Secure

Pack Rus for Server версия 1.0 соответствует требованиям ФСБ по

защите

информации

от

НСД

в

автоматизированных

информационных системах, расположенных на территории РФ,

класса АК2 и может использоваться для защиты информации, не

содержащей сведений, составляющих государственную тайну.

Срок действия сертификата СФ/112-1689 с 31.12.2010 по

31.12.2013

53.

КриптографияMicrosoft Office SharePoint Server 2007 и Internet Information

Services 6.0 на базе операционной системы Windows Server 2003

со встроенными и дополнительно интегрируемыми механизмами

обеспечения безопасности Secure Pack Rus версия 2.0

(исполнение 2) соответствует требованиям ФСБ России по защите

информации

от

несанкционированного

доступа

в

автоматизированных информационных системах, расположенных

на территории РФ, класса АК2 и может использоваться для защиты

информации,

не

содержащей

сведений,

составляющих

государственную тайну. Срок действия сертификата СФ/112-1690 с

17.06.2011 по 17.06.2014.

54.

Технологии электронной подписиЭлектронная цифровая подпись (ЭЦП) — средство,

позволяющее на основе криптографических методов надежно

установить авторство и подлинность документа.

Секретный ключ используется для выработки подписи, открытый –

для подтверждения авторства и целостности.

Справочник (реестр) открытых ключей подписи - некоторое

количество открытых ключей подписи пользователей, с помощью

которых обладатель справочника может проверять подлинность

сообщения, подписанного любым из этих пользователей.

55.

Сертификат ключа подписи в соответствии сфедеральным законом «Об электронной цифровой

подписи» от 10.01.2002 №1-ФЗ

Сертификат ключа подписи содержит следующие сведения:

• уникальный регистрационный номер сертификата ключа

подписи;

• даты начала и окончания срока действия сертификата ключа

подписи, находящегося в реестре удостоверяющего центра;

• фамилия, имя и отчество владельца сертификата ключа

подписи или псевдоним владельца;

• открытый ключ электронной цифровой подписи;

• наименование средств электронной цифровой подписи, с

которыми используется данный открытый ключ ЭЦП;

• наименование и место нахождения удостоверяющего центра,

выдавшего сертификат ключа подписи;

• сведения об отношениях, при осуществлении которых

электронный документ с электронной цифровой подписью будет

иметь юридическое значение.

56.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

электронная подпись - информация в электронной форме,

которая присоединена к другой информации в электронной

форме (подписываемой информации) или иным образом

связана с такой информацией и которая используется для

определения лица, подписывающего информацию;

сертификат ключа проверки электронной подписи электронный документ или документ на бумажном носителе,

выданные удостоверяющим центром либо доверенным лицом

удостоверяющего центра и подтверждающие принадлежность

ключа проверки электронной подписи владельцу сертификата

ключа проверки электронной подписи;

57.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Виды электронных подписей:

простая электронная подпись;

усиленная неквалифицированная электронная подпись;

усиленная квалифицированная электронная подпись.

Простой электронной подписью является электронная подпись,

которая посредством использования кодов, паролей или иных средств

подтверждает

факт

формирования

электронной

подписи

определенным лицом.

Неквалифицированной электронной подписью является электронная

подпись, которая:

1)

получена в результате криптографического преобразования

информации с использованием ключа электронной подписи;

2) позволяет определить лицо, подписавшее электронный документ;

3) позволяет обнаружить факт внесения изменений в электронный

документ после момента его подписания;

4) создается с использованием средств электронной подписи.

58.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Квалифицированной электронной подписью является электронная

подпись, которая соответствует всем признакам неквалифицированной

электронной подписи и следующим дополнительным признакам:

1) ключ проверки электронной подписи указан в квалифицированном

сертификате;

2) для создания и проверки электронной подписи используются средства

электронной подписи, получившие подтверждение соответствия

требованиям,

установленным

в

соответствии

с

настоящим

Федеральным законом.

При использовании

неквалифицированной

электронной

подписи

сертификат ключа проверки электронной подписи может не

создаваться, если соответствие электронной подписи признакам

неквалифицированной

электронной

подписи,

установленным

настоящим Федеральным законом, может быть обеспечено без

использования сертификата ключа проверки электронной подписи.

59.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Условия признания электронных документов, подписанных электронной

подписью, равнозначными документам на бумажном носителе,

подписанным собственноручной подписью

1. Информация в электронной форме, подписанная квалифицированной

электронной подписью, признается электронным документом,

равнозначным документу на бумажном носителе, подписанному

собственноручной подписью, кроме случая, если федеральными

законами или принимаемыми в соответствии с ними нормативными

правовыми актами установлено требование о необходимости

составления документа исключительно на бумажном носителе.

2. Информация в электронной форме, подписанная простой электронной

подписью

или

неквалифицированной

электронной

подписью,

признается электронным документом, равнозначным документу на

бумажном носителе, подписанному собственноручной подписью, в

случаях,

установленных

федеральными

законами,

принимаемыми в соответствии с ними нормативными

правовыми актами или соглашением между участниками

электронного взаимодействия. Нормативные правовые акты и

соглашения между участниками электронного взаимодействия, должны

предусматривать порядок проверки электронной подписи.

60.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

3. Если в соответствии с федеральными законами, принимаемыми в

соответствии с ними нормативными правовыми актами или обычаем

делового оборота документ должен быть заверен печатью,

электронный документ, подписанный усиленной электронной подписью

и признаваемый равнозначным документу на бумажном носителе,

подписанному собственноручной подписью, признается равнозначным

документу на бумажном носителе, подписанному собственноручной

подписью и заверенному печатью. Федеральными законами,

принимаемыми в соответствии с ними нормативными правовыми

актами или соглашением между участниками электронного

взаимодействия

могут

быть

предусмотрены

дополнительные

требования к электронному документу в целях признания его

равнозначным документу на бумажном носителе, заверенному

печатью.

4. Одной электронной подписью могут быть подписаны несколько

связанных

между

собой

электронных

документов

(пакет

электронных документов). При подписании электронной подписью

пакета электронных документов каждый из электронных документов,

входящих в этот пакет, считается подписанным электронной подписью

того вида, которой подписан пакет электронных документов.

61.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Статья 9. Использование простой электронной подписи

1. Электронный документ считается подписанным простой электронной подписью

при выполнении в том числе одного из следующих условий:

1) простая электронная подпись содержится в самом электронном документе;

2) ключ простой электронной подписи применяется в соответствии с правилами,

установленными оператором информационной системы, с использованием

которой осуществляются создание и (или) отправка электронного документа, и в

созданном и (или) отправленном электронном документе содержится

информация, указывающая на лицо, от имени которого был создан и (или)

отправлен электронный документ.

2. Нормативные правовые акты и (или) соглашения между участниками

электронного

взаимодействия,

устанавливающие

случаи

признания

электронных документов, подписанных простой электронной подписью,

равнозначными

документам

на

бумажных

носителях,

подписанным

собственноручной подписью, должны предусматривать, в частности:

1) правила определения лица, подписывающего электронный документ, по его

простой электронной подписи;

2) обязанность лица, создающего и (или) использующего ключ простой электронной

подписи, соблюдать его конфиденциальность

62.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

При использовании усиленных электронных подписей участники

электронного взаимодействия обязаны:

1) обеспечивать конфиденциальность ключей электронных подписей, в

частности не допускать использование принадлежащих им ключей

электронных подписей без их согласия;

2) уведомлять удостоверяющий центр, выдавший сертификат ключа

проверки электронной подписи, и иных участников электронного

взаимодействия о нарушении конфиденциальности ключа электронной

подписи в течение не более чем одного рабочего дня со дня получения

информации о таком нарушении;

3) не использовать ключ электронной подписи при наличии оснований

полагать, что конфиденциальность данного ключа нарушена;

4)

использовать для создания и проверки квалифицированных

электронных подписей, создания ключей квалифицированных

электронных подписей и ключей их проверки средства электронной

подписи, получившие подтверждение соответствия требованиям,

установленным в соответствии с настоящим Федеральным законом.

63.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Квалифицированная электронная подпись признается действительной до тех пор,

пока решением суда не установлено иное, при одновременном соблюдении

следующих условий:

1) квалифицированный сертификат создан и выдан аккредитованным

удостоверяющим центром, аккредитация которого действительна на день

выдачи указанного сертификата;

2) квалифицированный сертификат действителен на момент подписания

электронного документа (при наличии достоверной информации о моменте

подписания электронного документа) или на день проверки действительности

указанного сертификата, если момент подписания электронного документа не

определен;

3) имеется положительный результат проверки принадлежности владельцу

квалифицированного сертификата квалифицированной электронной подписи, с

помощью которой подписан электронный документ, и подтверждено отсутствие

изменений, внесенных в этот документ после его подписания. Проверка

осуществляется с использованием средств электронной подписи, получивших

подтверждение соответствия требованиям, установленным в соответствии с

настоящим Федеральным законом, и с использованием квалифицированного

сертификата лица, подписавшего электронный документ;

4) квалифицированная электронная подпись используется с учетом ограничений,

содержащихся в квалифицированном сертификате лица, подписывающего

электронный документ (если такие ограничения установлены).

64.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Для создания и проверки электронной подписи, создания ключа электронной

подписи и ключа проверки электронной подписи должны использоваться

средства электронной подписи, которые:

1) позволяют установить факт изменения подписанного электронного документа

после момента его подписания;

2) обеспечивают практическую невозможность вычисления ключа электронной

подписи из электронной подписи или из ключа ее проверки.

При создании электронной подписи средства электронной подписи должны:

1) показывать лицу, подписывающему электронный документ, содержание

информации, которую он подписывает;

2) создавать электронную подпись только после подтверждения лицом,

подписывающим электронный документ, операции по созданию электронной

подписи;

3) однозначно показывать, что электронная подпись создана.

При проверке электронной подписи средства электронной подписи должны:

1) показывать содержание электронного документа, подписанного электронной

подписью;

2) показывать информацию о внесении изменений в подписанный электронной

подписью электронный документ;

3) указывать на лицо, с использованием ключа электронной подписи которого

подписаны электронные документы.

65.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Удостоверяющий центр:

1) создает сертификаты ключей проверки электронных подписей и выдает такие сертификаты

лицам, обратившимся за их получением (заявителям);

2) устанавливает сроки действия сертификатов ключей проверки электронных подписей;

3) аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки

электронных подписей;

4) выдает по обращению заявителя средства электронной подписи, содержащие ключ

электронной подписи и ключ проверки электронной подписи (в том числе созданные

удостоверяющим центром) или обеспечивающие возможность создания ключа электронной

подписи и ключа проверки электронной подписи заявителем;

5) ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов

ключей проверки электронных подписей, в том числе включающий в себя информацию,

содержащуюся в выданных этим удостоверяющим центром сертификатах ключей проверки

электронных подписей, и информацию о датах прекращения действия или аннулирования

сертификатов ключей проверки электронных подписей и об основаниях таких прекращения

или аннулирования;

6)

устанавливает

порядок

ведения

реестра

сертификатов,

не

являющихся

квалифицированными, и порядок доступа к нему, а также обеспечивает доступ лиц к

информации, содержащейся в реестре сертификатов, в том числе с использованием

информационно-телекоммуникационной сети "Интернет";

7) создает по обращениям заявителей ключи электронных подписей и ключи проверки

электронных подписей;

8) проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

9) осуществляет по обращениям участников электронного взаимодействия проверку

электронных подписей;

10) осуществляет иную связанную с использованием электронной подписи деятельность.

66.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Удостоверяющий центр обязан:

1) информировать в письменной форме заявителей об условиях и о порядке

использования электронных подписей и средств электронной подписи, о рисках,

связанных с использованием электронных подписей, и о мерах, необходимых

для обеспечения безопасности электронных подписей и их проверки;

2) обеспечивать актуальность информации, содержащейся в реестре

сертификатов, и ее защиту от неправомерного доступа, уничтожения,

модификации, блокирования, иных неправомерных действий;

3) предоставлять безвозмездно любому лицу по его обращению в соответствии с

установленным порядком доступа к реестру сертификатов информацию,

содержащуюся в реестре сертификатов, в том числе информацию об

аннулировании сертификата ключа проверки электронной подписи;

4) обеспечивать конфиденциальность созданных удостоверяющим центром ключей

электронных подписей.

Удостоверяющий центр в соответствии с законодательством Российской Федерации

несет ответственность за вред, причиненный третьим лицам в результате:

1) неисполнения или ненадлежащего исполнения обязательств, вытекающих из

договора оказания услуг удостоверяющим центром;

2) неисполнения или ненадлежащего исполнения обязанностей, предусмотренных

настоящим Федеральным законом.

67.

Федеральный закон «Об электронной подписи» от06.04.2011 №63-ФЗ

Квалифицированный сертификат должен содержать следующую информацию:

1) уникальный номер квалифицированного сертификата, даты начала и окончания его

действия;

2) фамилия, имя и отчество (если имеется) владельца квалифицированного сертификата - для

физического лица либо наименование, место нахождения и основной государственный

регистрационный номер владельца квалифицированного сертификата - для юридического

лица;

3) страховой номер индивидуального лицевого счета владельца квалифицированного

сертификата - для физического лица либо идентификационный номер налогоплательщика

владельца квалифицированного сертификата - для юридического лица;

4) ключ проверки электронной подписи;

5) наименования средств электронной подписи и средств аккредитованного удостоверяющего

центра, которые использованы для создания ключа электронной подписи, ключа проверки

электронной подписи, квалифицированного сертификата, а также реквизиты документа,

подтверждающего соответствие указанных средств требованиям, установленным в

соответствии с настоящим Федеральным законом;

6) наименование и место нахождения аккредитованного удостоверяющего центра, который

выдал квалифицированный сертификат, номер квалифицированного сертификата

удостоверяющего центра;

7) ограничения использования квалифицированного сертификата (если такие ограничения

устанавливаются);

8) иная информация о владельце квалифицированного сертификата (по требованию

заявителя).

68.

"Критерии оценки надежных компьютерных систем"С расширением масштабов сетевого информационного обмена

возникла необходимость в принятии единых для страны и мира

открытых стандартов в области защиты информации.

1983 год. США - "Критерии оценки надежных компьютерных

систем" (Trusted Computer Systems Evaluation Criteria, TCSEC).

В "Оранжевой книге" определяется четыре уровня безопасности

(надежности) - D, C, B и A. Уровень D для систем, признанных

неудовлетворительными. По мере перехода от уровня C к A к

надежности систем предъявляются все более жесткие

требования. Уровни C и B подразделяются на классы (C1, C2,

B1, B2, B3) с постепенным возрастанием надежности. Таким

образом, всего имеется шесть классов безопасности - C1, C2,

B1, B2, B3, A1.

69.

Согласованные критерии оценки безопасностиинформационных технологий (Information Technology

Security Evaluation Criteria, ITSEC)

Европейские страны в начале 90-х приняли согласованные

критерии оценки безопасности информационных технологий

(Information Technology Security Evaluation Criteria, ITSEC).

Версия 1.2 этих Критериев, опубликована в июне 1991 года от

имени соответствующих органов четырех стран - Франции,

Германии, Нидерландов и Великобритании.

Европейские Критерии рассматривают следующие составляющие

информационной безопасности:

•конфиденциальность, то есть защиту от несанкционированного

получения информации;

•целостность, то есть защиту от несанкционированного изменения

информации;

•доступность, то есть защиту от несанкционированного удержания

информации и ресурсов.

70.

Концепция защиты СВТ и АС от НСД к информацииВ Концепции различаются понятия средства вычислительной

техники (СВТ) и автоматизированные системы (АС),

аналогично тому, как в Европейских Критериях проводится

деление на продукты и системы. Отличие в том, что СВТ

разрабатываются и поставляются на рынок лишь как элемент.

Устанавливается семь классов защищенности СВТ от НСД к

информации. Самый низкий класс - седьмой, самый высокий первый.

Классы

подразделяются

на

четыре

группы,

отличающиеся качественным уровнем защиты:

•первая группа содержит только один седьмой класс;

•вторая

группа

характеризуется

дискреционной

защитой

(разграничение доступа между поименованными субъектами и

объектами, т.е. логическая защита) и содержит шестой и пятый

классы;

71.

Концепция защиты СВТ и АС от НСД к информации•третья группа характеризуется мандатной защитой (метки уровня

конфиденциальности в объектах и официальное право доступа

субъекта к данному уровню, т.е физическая защита, поскольку

метка неотчуждаема от объекта на протяжении его жизни и

дислокации) и содержит четвертый, третий и второй классы;

•четвертая группа характеризуется верифицированной защитой и

содержит только первый класс.

Седьмой класс присваивают СВТ, к которым предъявлялись

требования по защите от НСД к информации, но при оценке

защищенность СВТ оказалась ниже уровня требований шестого

класса.

72.

Классификация автоматизированных системКлассификация автоматизированных систем устроена иначе.

Устанавливается девять классов защищенности АС от НСД к

информации. Каждый класс характеризуется определенной

минимальной совокупностью требований по защите. Классы

подразделяются на три группы, отличающиеся особенностями

обработки информации в АС. В пределах каждой группы

соблюдается иерархия

требований

по

защите в

зависимости от ценности (конфиденциальности) информации и,

следовательно, иерархия классов защищенности АС.

Третья группа классифицирует АС, в которых работает один

пользователь, допущенный ко всей информации АС,

размещенной на носителях одного уровня конфиденциальности.

Группа содержит два класса - 3Б и 3А.

73.

Классификация автоматизированных системВторая группа классифицирует АС, в которых пользователи

имеют одинаковые права доступа (полномочия) ко всей

информации АС, обрабатываемой и (или) хранимой на

носителях различного уровня конфиденциальности. Группа

содержит два класса - 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в

которых одновременно обрабатывается и (или) хранится

информация разных уровней конфиденциальности и не все

пользователи имеют право доступа ко всей информации АС.

Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

74.

Основные принципы защиты от НСД к информации:•Защита СВТ обеспечивается комплексом программно-технических

средств.

•Защита АС обеспечивается комплексом программно-технических средств

и поддерживающих их организационных мер.

•Защита АС должна обеспечиваться на всех технологических этапах

обработки информации и во всех режимах функционирования, в том

числе при проведении ремонтных и регламентных работ.

•Программно-технические средства защиты не должны существенно

ухудшать основные функциональные характеристики АС (надежность,

быстродействие, возможность изменения конфигурации АС).

•Неотъемлемой частью работ по защите является оценка эффективности

средств защиты, осуществляемая по методике, учитывающей всю

совокупность

характеристик

оцениваемого

объекта,

включая

технические решения и практическую реализацию средств защиты.

•Защита АС должна предусматривать контроль эффективности средств

защиты от НСД. Этот контроль может быть либо периодическим, либо

инициироваться по мере необходимости пользователем АС или

контролирующими органами.

75.

Характеристика нарушителяКонцепция ориентируется на физически защищенную среду,

проникновение в которую посторонних лиц считается

невозможным, поэтому нарушитель определяется как субъект,

имеющий доступ к работе с штатными средствами АС и СВТ как

части АС. Нарушители классифицируются по уровню

возможностей, предоставляемых им штатными средствами АС и

СВТ. Выделяется четыре уровня этих возможностей.

Классификация

является

иерархической,

т.е.

каждый

следующий уровень включает в себя функциональные

возможности предыдущего.

•Первый уровень определяет самый низкий уровень возможностей

ведения диалога в АС - запуск задач (программ) из

фиксированного

набора,

реализующих

заранее

предусмотренные функции по обработке информации.

•Второй уровень определяется возможностью создания и запуска

собственных программ с новыми функциями по обработке

информации.

76.

Характеристика нарушителя•Третий уровень определяется возможностью управления

функционированием АС, т.е. воздействием на базовое

программное обеспечение системы и на состав и конфигурацию

ее оборудования.

•Четвертый уровень определяется всем объемом возможностей

лиц, осуществляющих проектирование, реализацию и ремонт

технических средств АС, вплоть до включения в состав СВТ

собственных технических средств с новыми функциями по

обработке информации.

Предполагается, что в своем уровне нарушитель является

специалистом высшей квалификации, знает все о АС и, в

частности, о системе и средствах ее защиты.

77.

Средства защитыВ качестве главного средства защиты от НСД к информации в

Концепции рассматривается система разграничения доступа

(СРД) субъектов к объектам доступа. Основными функциями

СРД являются:

•реализация правил разграничения доступа (ПРД) субъектов и их

процессов к данным;

•реализация ПРД субъектов и их процессов к устройствам

создания твердых копий;

•изоляция программ процесса, выполняемого в интересах

субъекта, от других субъектов;

•управление потоками данных с целью предотвращения записи

данных на носители несоответствующего грифа;

•реализация правил обмена данными между субъектами для АС и

СВТ, построенных по сетевым принципам.

78.

Средства защитыКонцепция предусматривает наличие обеспечивающих средств

для СРД, которые выполняют следующие функции:

•идентификацию и опознание (аутентификацию) субъектов и

поддержание привязки субъекта к процессу, выполняемому для

субъекта;

регистрацию действий субъекта и его процесса;

•предоставление возможностей исключения и включения новых

субъектов и объектов доступа, а также изменение полномочий

субъектов;

•реакцию на попытки НСД, например, сигнализацию, блокировку,

восстановление после НСД;

•тестирование;

•очистку оперативной памяти и рабочих областей на магнитных

носителях после завершения работы пользователя с

защищаемыми данными;

•учет выходных печатных и графических форм и твердых копий в

АС;

•контроль целостности программной и информационной части как

СРД, так и обеспечивающих ее средств.

79.

Требования к классу защищенности 1ВПодсистема управления доступом:

• идентификация и проверка подлинности субъектов доступа при

входе в систему по идентификатору (коду) и паролю условнопостоянного действия длиной не менее шести буквенноцифровых символов;

• идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов

связи, внешних устройств ЭВМ по логическим именам и/или

адресам;

• идентификация программ, томов, каталогов, файлов, записей,

полей записей по именам;

• контроль доступа субъектов к защищаемым ресурсам в

соответствии с матрицей доступа;

• управление потоками информации с помощью меток

конфиденциальности. При этом уровень конфиденциальности

накопителей должен быть не ниже уровня конфиденциальности

записываемой на него информации.

80.

Требования к классу защищенности 1ВПодсистема регистрации и учета:

• регистрация входа/выхода субъектов доступа в систему/из

системы, либо регистрация загрузки и инициализации

операционной системы и ее программного останова;

• регистрация выдачи печатных (графических) документов на

"твердую" копию;

• регистрация запуска/завершения программ и процессов (заданий,

задач), предназначенных для обработки защищаемых файлов;

• регистрация попыток доступа программных средств к следующим

дополнительным защищаемым объектам доступа: терминалам,

ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним

устройствам ЭВМ, программам, томам, каталогам, файлам,

записям, полям записей;

81.

Требования к классу защищенности 1ВПодсистема регистрации и учета:

• регистрация изменений полномочий субъектов доступа и статуса

объектов доступа;

• автоматический учет создаваемых защищаемых файлов с

помощью их дополнительной маркировки, используемой в

подсистеме управления доступом. Маркировка должна отражать

уровень конфиденциальности объекта;

• учет всех защищаемых носителей информации с помощью их

любой маркировки;

• очистка (обнуление, обезличивание) освобождаемых областей

оперативной памяти ЭВМ и внешних накопителей. Очистка

осуществляется двукратной произвольной записью в любую

освобождаемую область памяти, использованную для хранения

защищаемой информации;

•должна осуществляться сигнализация попыток нарушения

защиты.

82.

Требования к классу защищенности 1ВПодсистема обеспечения целостности:

•должна быть обеспечена целостность программных средств СЗИ

НСД, а также неизменность программной среды, при этом:

•целостность СЗИ НСД проверяется при загрузке системы по

контрольным суммам компонент СЗИ, целостность программной

среды обеспечивается использованием трансляторов с языков

высокого уровня и отсутствием средств модификации

объектного кода программ при обработке и (или) хранении

защищаемой информации;

•должна осуществляться физическая охрана СВТ (устройств и

носителей информации), предусматривающая постоянное

наличие охраны территории и здания, где размещается АС, с

помощью технических средств охраны и специального

персонала, использование строгого пропускного режима,

специальное оборудование помещений АС;

83.

Требования к классу защищенности 1ВПодсистема обеспечения целостности:

•должен быть предусмотрен администратор (служба) защиты

информации,

ответственный

за

ведение,

нормальное

функционирование

и

контроль

работы

СЗИ

НСД.

Администратор должен иметь свой терминал и необходимые

средства оперативного контроля и воздействия на безопасность

АС;

•должно проводиться периодическое тестирование всех функций

СЗИ НСД с помощью специальных программных средств не

реже одного раза в год;

•должны быть в наличии средства восстановления СЗИ НСД,

предусматривающие ведение двух копий программных средств

СЗИ НСД и их периодическое обновление и контроль

работоспособности;

•должны использоваться сертифицированные средства защиты.

84.

Федеральный закон РФ от 27 июля 2006 года N 152-ФЗ«О персональных данных»

Персональные данные - любая информация, относящаяся к определенному

или определяемому на основании такой информации физическому лицу

(субъекту персональных данных);

Оператор - государственный орган, муниципальный орган, юридическое или

физическое лицо, самостоятельно или совместно с другими лицами

организующие и (или) осуществляющие обработку персональных данных, а

также определяющие цели обработки персональных данных, состав

персональных данных, подлежащих обработке, действия (операции),

совершаемые с персональными данными;

Информационная система персональных данных - информационная

система, представляющая собой совокупность персональных данных,

содержащихся в базе данных, а также информационных технологий и

технических средств.

Обработка персональных данных - любое действие (операция) или

совокупность действий (операций), совершаемых с использованием

средств автоматизации или без использования таких средств с

персональными данными, включая сбор, запись, систематизацию,

накопление, хранение, уточнение (обновление, изменение), извлечение,

использование, передачу (распространение, предоставление, доступ),

обезличивание, блокирование, удаление, уничтожение персональных

данных.

85.

Принципы обработки персональных данных:1. Обработка персональных данных должна осуществляться на

законной и справедливой основе.

2. Обработка персональных данных должна ограничиваться

достижением конкретных, заранее определенных и законных

целей. Не допускается обработка персональных данных,

несовместимая с целями сбора персональных данных.

3. Не допускается объединение баз данных, содержащих

персональные данные, обработка которых осуществляется в целях,

несовместимых между собой.

4. Обработке подлежат только персональные данные, которые

отвечают целям их обработки.

5. Содержание и объем обрабатываемых персональных данных

должны

соответствовать

заявленным

целям

обработки.

Обрабатываемые персональные данные не должны быть

избыточными по отношению к заявленным целям их обработки.

86.

Принципы обработки персональных данных:6. При обработке персональных данных должны быть обеспечены

точность персональных данных, их достаточность, а в необходимых

случаях и актуальность по отношению к целям обработки

персональных данных. Оператор должен принимать необходимые

меры либо обеспечивать их принятие по удалению или уточнению

неполных или неточных данных.

7. Хранение персональных данных должно осуществляться в форме,

позволяющей определить субъекта персональных данных, не

дольше, чем этого требуют цели обработки персональных данных,

если срок хранения персональных данных не установлен

федеральным

законом,

договором,

стороной

которого,

выгодоприобретателем или поручителем по которому является

субъект персональных данных. Обрабатываемые персональные

данные подлежат уничтожению либо обезличиванию по достижении

целей обработки или в случае утраты необходимости в достижении

этих целей, если иное не предусмотрено федеральным законом.

87.

Обязанности оператораСтатья 18.1. Меры, направленные на обеспечение выполнения оператором

обязанностей, предусмотренных настоящим Федеральным законом

1. Оператор обязан принимать меры, необходимые и достаточные для обеспечения

выполнения обязанностей, предусмотренных настоящим Федеральным законом и

принятыми в соответствии с ним нормативными правовыми актами. Оператор

самостоятельно определяет состав и перечень мер, необходимых и достаточных для

обеспечения выполнения обязанностей, предусмотренных настоящим Федеральным

законом и принятыми в соответствии с ним нормативными правовыми актами, если

иное не предусмотрено настоящим Федеральным законом или другими

федеральными законами. К таким мерам могут, в частности, относиться:

1) назначение оператором, являющимся юридическим лицом, ответственного за

организацию обработки персональных данных;

2) издание оператором, являющимся юридическим лицом, документов,

определяющих политику оператора в отношении обработки персональных

данных, локальных актов по вопросам обработки персональных данных, а также

локальных актов, устанавливающих процедуры, направленные на предотвращение и

выявление нарушений законодательства Российской Федерации, устранение

последствий таких нарушений;

3) применение правовых, организационных и технических мер по обеспечению

безопасности персональных данных в соответствии со статьей 19 настоящего

Федерального закона;

88.

Обязанности оператораСтатья 18.1. Меры, направленные на обеспечение выполнения оператором

обязанностей, предусмотренных настоящим Федеральным законом (продолжение)

4) осуществление внутреннего контроля и (или) аудита соответствия обработки

персональных данных настоящему Федеральному закону и принятым в соответствии

с ним нормативным правовым актам, требованиям к защите персональных данных,

политике оператора в отношении обработки персональных данных, локальным актам

оператора;

5) оценка вреда, который может быть причинен субъектам персональных данных в

случае нарушения настоящего Федерального закона, соотношение указанного вреда

и принимаемых оператором мер, направленных на обеспечение выполнения

обязанностей, предусмотренных настоящим Федеральным законом;

6) ознакомление работников оператора, непосредственно осуществляющих

обработку персональных данных, с положениями законодательства Российской

Федерации о персональных данных, в том числе требованиями к защите

персональных данных, документами, определяющими политику оператора в

отношении обработки персональных данных, локальными актами по вопросам

обработки персональных данных, и (или) обучение указанных работников.

2. Оператор обязан опубликовать или иным образом обеспечить неограниченный

доступ к документу, определяющему его политику в отношении обработки

персональных данных, к сведениям о реализуемых требованиях к защите

персональных данных.

89.

Статья 19. Меры по обеспечению безопасности персональныхданных при их обработке

Обеспечение безопасности персональных данных достигается, в частности:

1) определением угроз безопасности персональных данных при их обработке в

информационных системах персональных данных;

2) применением организационных и технических мер по обеспечению безопасности

персональных данных при их обработке в информационных системах

персональных данных, необходимых для выполнения требований к защите

персональных данных, исполнение которых обеспечивает установленные

Правительством Российской Федерации уровни защищенности персональных

данных;

3) применением прошедших в установленном порядке процедуру оценки

соответствия средств защиты информации;

4) оценкой эффективности принимаемых мер по обеспечению безопасности

персональных данных до ввода в эксплуатацию информационной системы

персональных данных;

5) учетом машинных носителей персональных данных;

6) обнаружением фактов несанкционированного доступа к персональным данным и

принятием мер;

7) восстановлением персональных данных, модифицированных или уничтоженных

вследствие несанкционированного доступа к ним;

8) установлением правил доступа к персональным данным, обрабатываемым в

информационной системе персональных данных, а также обеспечением

регистрации и учета всех действий, совершаемых с персональными данными в

информационной системе персональных данных;

90.

Статья 19. Меры по обеспечению безопасности персональныхданных при их обработке

9) контролем за принимаемыми мерами по обеспечению безопасности персональных

данных и уровня защищенности информационных систем персональных данных.

3. Правительство РФ с учетом возможного вреда субъекту персональных данных, объема

и содержания обрабатываемых персональных данных, вида деятельности, при

осуществлении которого обрабатываются персональные данные, актуальности угроз

безопасности персональных данных устанавливает:

1) уровни защищенности персональных данных при их обработке в информационных

системах персональных данных в зависимости от угроз безопасности этих данных;

2) требования к защите персональных данных при их обработке в информационных

системах персональных данных, исполнение которых обеспечивает установленные

уровни защищенности персональных данных;

3) требования к материальным носителям биометрических персональных данных и

технологиям хранения таких данных вне информационных систем персональных данных.

4. Состав и содержание необходимых для выполнения установленных Правительством

РФ требований к защите персональных данных для каждого из уровней защищенности,

организационных и технических мер по обеспечению безопасности персональных данных

при их обработке устанавливаются федеральным органом исполнительной власти,

уполномоченным в области обеспечения безопасности, и федеральным органом

исполнительной власти, уполномоченным в области противодействия техническим

разведкам и технической защиты информации, в пределах их полномочий.

91.

Статья 22. Уведомление об обработке персональных данныхУведомление должно содержать следующие сведения:

1) наименование (фамилия, имя, отчество), адрес оператора;

2) цель обработки персональных данных;

3) категории персональных данных;

4) категории субъектов, персональные данные которых обрабатываются;

5) правовое основание обработки персональных данных;

6) перечень действий с персональными данными, общее описание используемых

оператором способов обработки персональных данных;

7) описание мер, предусмотренных статьями 18.1 и 19 настоящего Федерального закона,

в том числе сведения о наличии шифровальных (криптографических) средств и

наименования этих средств;

7.1) фамилия, имя, отчество физического лица или наименование юридического лица,

ответственных за организацию обработки персональных данных, и номера их контактных

телефонов, почтовые адреса и адреса электронной почты;

8) дата начала обработки персональных данных;

9) срок или условие прекращения обработки персональных данных;

10) сведения о наличии или об отсутствии трансграничной передачи персональных

данных в процессе их обработки;

11) сведения об обеспечении безопасности персональных данных в соответствии с

требованиями к защите персональных данных, установленными Правительством

Российской Федерации.

92.

Постановление Правительства РФ от 1 ноября 2012 г. N1119«Об утверждении требований к защите персональных данных

при их обработке в информационных системах персональных

данных»

1. Утвердить прилагаемые требования к защите персональных данных при

их обработке в информационных системах персональных данных.

2. Признать утратившим силу постановление Правительства Российской

Федерации от 17 ноября 2007 г. N 781 "Об утверждении Положения об

обеспечении безопасности персональных данных при их обработке в

информационных системах персональных данных".

Документ устанавливает требования к защите персональных данных при

их обработке в информационных системах персональных данных и

уровни защищенности таких данных.

Безопасность персональных данных при их обработке в информационной

системе обеспечивается с помощью системы защиты персональных

данных, нейтрализующей актуальные угрозы, определенные в

соответствии с частью 5 статьи 19 Федерального закона "О персональных

данных".

Система защиты персональных данных включает в себя организационные

и (или) технические меры, определенные с учетом актуальных угроз

безопасности персональных данных и информационных технологий,

используемых в информационных системах

93.

Постановление Правительства РФ от 1 ноября 2012 г. N1119Выбор средств защиты информации для системы защиты ПДн

осуществляется оператором в соответствии с нормативными правовыми

актами, принятыми ФСБ РФ и ФСТЭК во исполнение части 4 статьи 19

Федерального закона "О персональных данных".

Определение типа угроз безопасности ПДн, актуальных для ИС,

производится оператором с учетом оценки возможного вреда,

проведенной во исполнение пункта 5 части 1 статьи 18.1 Федерального

закона "О персональных данных", и в соответствии с нормативными

правовыми актами, принятыми во исполнение части 5 статьи 19

Федерального закона "О персональных данных".

Контроль за выполнением настоящих требований организуется и

проводится оператором (уполномоченным лицом) самостоятельно и

(или) с привлечением на договорной основе юридических лиц и

индивидуальных

предпринимателей,

имеющих

лицензию

на

осуществление

деятельности

по

технической

защите

конфиденциальной информации. Указанный контроль проводится не

реже 1 раза в 3 года в сроки, определяемые оператором (уполномоченным

лицом).

94.

Постановление Правительства РФ от 1 ноября 2012 г. N1119Виды систем ПДн:

- система, обрабатывающая специальные категории персональных

данных (данные, касающиеся расовой, национальной принадлежности,

политических взглядов, религиозных или философских убеждений,

состояния здоровья, интимной жизни субъектов персональных данных).

- система, обрабатывающая биометрические персональные данные

(сведения, которые характеризуют физиологические и биологические

особенности человека, на основании которых можно установить его

личность), и не обрабатываются специальные категории ПДн.

- система, обрабатывающая общедоступные персональные данные

(данные, полученные только из общедоступных источников, созданных в

соответствии со статьей 8 закона "О персональных данных".

- система, обрабатывающая иные категории персональных данных, если

в ней не обрабатываются персональные данные, указанные выше.

- система, обрабатывающая персональные данные сотрудников

оператора, если в ней обрабатываются персональные данные только

указанных сотрудников.

95.

Постановление Правительства РФ от 1 ноября 2012 г. N1119Под актуальными угрозами безопасности ПДн понимается

совокупность условий и факторов, создающих актуальную опасность

несанкционированного, в том числе случайного, доступа к ПДн при их

обработке, результатом которого могут стать уничтожение, изменение,

блокирование,

копирование,

предоставление,

распространение

персональных данных, а также иные неправомерные действия.

Угрозы 1-го типа актуальны для ИС, если для нее в том числе актуальны

угрозы,

связанные

с

наличием

недокументированных

(недекларированных) возможностей в используемом системном ПО.