Similar presentations:

Стандарты управления информационной безопасностью

1.

Стандарты управленияинформационной безопасностью

1

2. Вопросы лекции

1. Стандарты управления информационнойбезопасностью BS 7799 и ISO/IEC 17799. Их

основные положения.

2. Международный стандарт ISO/IEC

27001:2005 "Системы управления

информационной безопасности.

Требования".

3. Сертификация СУИБ на соответствие ISO

27001

2

3. Стандарты управления ИБ BS 7799 и ISO/IEC 17799

Обеспечение ИБ - постоянный процесс, процессуправления ИБ

Конец 1990-х – стандарт УИБ BS 7799 (BSI

7799 - Британский Институт Стандартов - BSI).

Задача обеспечения государственных и

коммерческих организаций инструментом

для создания эффективных систем ИБ на

основе современных методов управления.

В 2000 году он назван "Международный стандарт

ISO/IEC 17799. «Информационные технологии —

Управление информационной безопасностью».

3

4. Части BS 7799

BS 7799-1.1998 «Информационные технологии Свод практических правил по Управлению ИБ» лучшие практики для УИБBS 7799-2.1999 «Системы менеджмента ИБ Требования и руководство по применению» ->

ISO/IEC 27001 «Информационные технологии.

Методы защиты. Системы менеджмента защиты

информации. Требования»

BS 7799-3.2005 – «Системы управления ИБ - Часть

3: Руководство по управлению рисками ИБ» анализ и управление рисками

4

5. BS 7799. Активы, угрозы, риски

Приложение СС.1.

С.2

С.З

С.4.

С.5

Идентификация ресурсов

Примерный перечень угроз

Примеры угроз

Примеры уязвимостей

Примеры методов оценки рисков

5

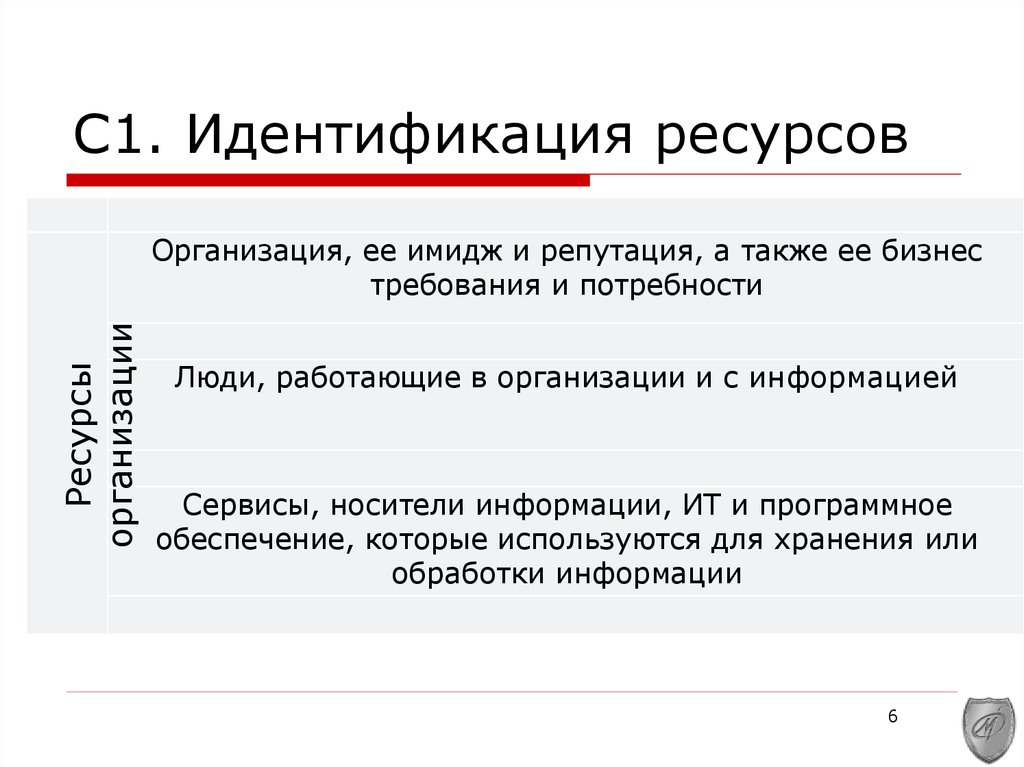

6. С1. Идентификация ресурсов

Ресурсыорганизации

Организация, ее имидж и репутация, а также ее бизнес

требования и потребности

Люди, работающие в организации и с информацией

Сервисы, носители информации, ИТ и программное

обеспечение, которые используются для хранения или

обработки информации

6

7. С.2 Примерный перечень угроз

Организация должна самостоятельновыбрать подходы к оценке и

управлению рисками, которые должным

образом учитывают и идентифицируют

полный диапазон угроз и уязвимостей,

имеющих отношение к ее бизнес

окружению.

Смотрим в BS 7799

7

8. С.З Примеры угроз

С.3.2 Физическая безопасность ибезопасностью окружающей среды

С.3.2.2 Безопасность оборудования

С.3.3 Управление коммуникациями и

операциями

С.3.4 Аспекты ИБ в управлении

непрерывностью бизнеса

С.3.5 Соответствие

8

9. С.4 Примеры уязвимостей

С.4.2 Безопасность кадровых ресурсовС.4.3 Физическая безопасность и

безопасность окружающей среды

С.4.4 Управление коммуникациями и

операциями

С.4.5 Контроль доступа

С.4.6 Приобретение, разработка и

сопровождение информационных систем

9

10. Управление рисками и этапы СУИБ (ISMS)

Стандарт ISO/IEC 17799Стандарт ISO/IEC 17799 — это модель системы

управления, которая определяет (в контексте ИБ)

общую организацию,

классификацию данных,

системы доступа,

направления планирования,

ответственность сотрудников,

использование оценки риска и т.п.

В процессе внедрения стандарта создается система

управления ИБ, цель которой — сокращение

материальных потерь, связанных с нарушением ИБ.

11

11. Стандарт ISO/IEC 17799

Основная идея стандарта —помочь коммерческим и

государственным хозяйственным

организациям решить достаточно

сложную задачу:

не только обеспечить надежную

защиту информации,

но также организовать эффективный

доступ к данным и нормальную работу

с ними.

12

12. Стандарт ISO/IEC 17799

Структура стандартапозволяет выбрать те средства управления, которые

имеют отношение к конкретной организации.

Содержание стандарта включает разделы:

политика безопасности;

организация защиты;

классификация ресурсов и контроль;

безопасность персонала;

физическая безопасность и Б окружающей среды;

администрирование КС и вычислительных сетей;

управление доступом к системе;

разработка и сопровождение информационных систем;

планирование непрерывной работы организации; 13

13. Стандарт ISO/IEC 17799

Пример раздела – «Безопасностьперсонала» (BS 7799 “Раздел 4.

Обеспечение безопасности

персоналом”) - смотрим

)

14

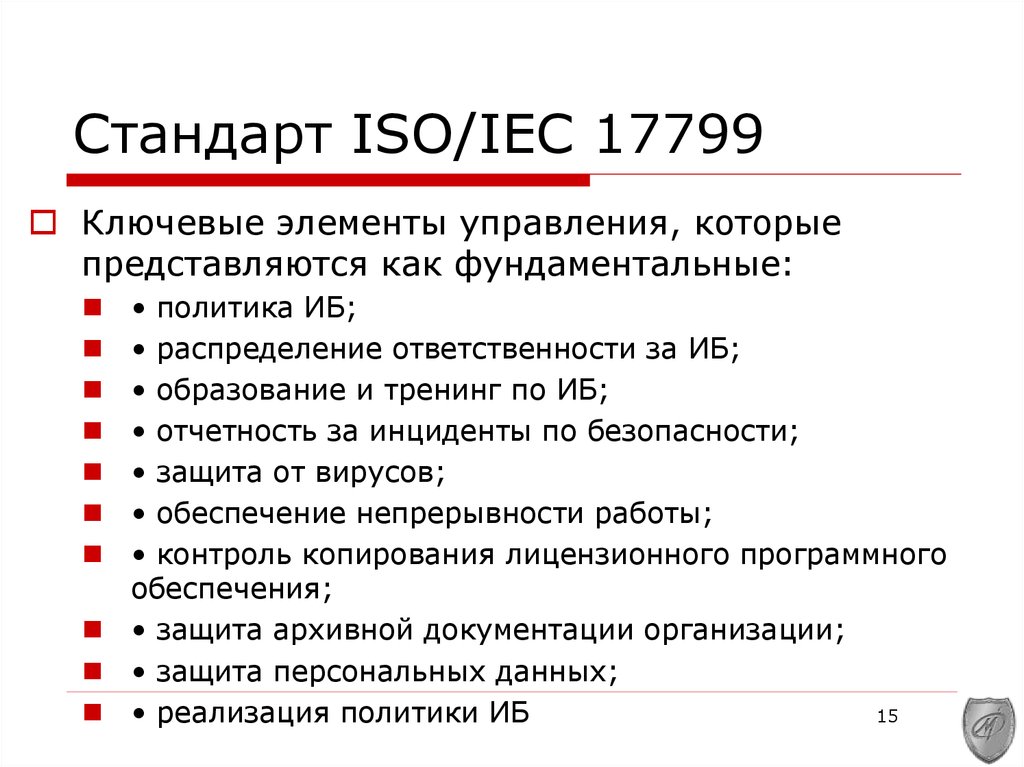

14. Стандарт ISO/IEC 17799

Ключевые элементы управления, которыепредставляются как фундаментальные:

• политика ИБ;

• распределение ответственности за ИБ;

• образование и тренинг по ИБ;

• отчетность за инциденты по безопасности;

• защита от вирусов;

• обеспечение непрерывности работы;

• контроль копирования лицензионного программного

обеспечения;

• защита архивной документации организации;

• защита персональных данных;

• реализация политики ИБ

15

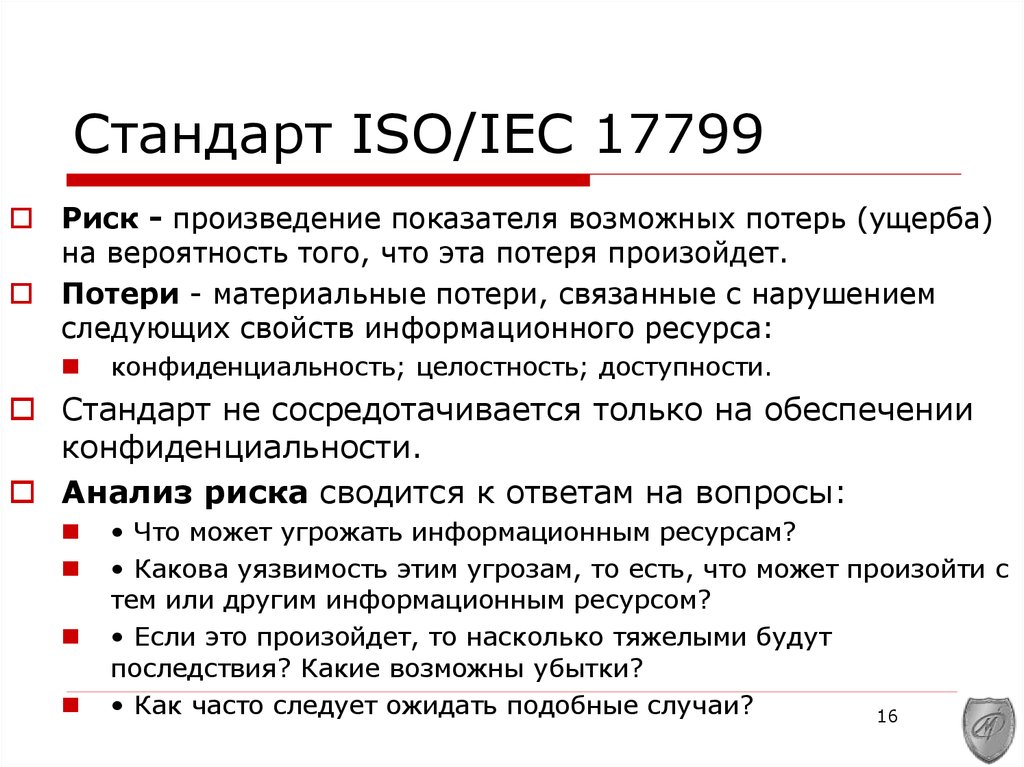

15. Стандарт ISO/IEC 17799

Риск - произведение показателя возможных потерь (ущерба)на вероятность того, что эта потеря произойдет.

Потери - материальные потери, связанные с нарушением

следующих свойств информационного ресурса:

конфиденциальность; целостность; доступности.

Стандарт не сосредотачивается только на обеспечении

конфиденциальности.

Анализ риска сводится к ответам на вопросы:

• Что может угрожать информационным ресурсам?

• Какова уязвимость этим угрозам, то есть, что может произойти с

тем или другим информационным ресурсом?

• Если это произойдет, то насколько тяжелыми будут

последствия? Какие возможны убытки?

• Как часто следует ожидать подобные случаи?

16

16. Стандарт ISO/IEC 17799

ISO/IEC 27001:2005 "Системы управленияинформационной безопасности. Требования"

Лучшая мировая практика в области

управления информационной

безопасностью

–

стандарт ISO/IEC 27001:2005

17

17. ISO/IEC 27001:2005 "Системы управления информационной безопасности. Требования"

ISO/IEC 27001:2005"Системы управления информационной

безопасности. Требования"

Область применения

Все виды организаций (коммерческие и некоммерческие

организации, правительственные организации)

Определяет требования

к средствам контроля безопасности, специально

разработанные для нужд организации, или ее части.

Цель

выбор адекватных и соразмерных средств контроля ИБ,

которые защищают информационные активы и

предоставляют уверенность заинтересованным сторонам.

Назначение

Устанавливает требования к системе управления ИБ для

демонстрации способности организации защищать 18

свои

информационные ресурсы.

18. ISO/IEC 27001:2005 "Системы управления информационной безопасности. Требования"

ISO/IEC 27001:2005Общие положения стандарта

ИБ - "сохранение конфиденциальности,

целостности и доступности информации; кроме

того, могут быть включены и другие свойства, такие

как подлинность, невозможность отказа от

авторства, достоверность".

Основная задача ИБ - защита информационных

ресурсов компании от внутренних и внешних

умышленных и неумышленных угроз (подделка,

вандализм, кража, пожар, системный сбой и др.).

Цель ИБ - обеспечение непрерывности бизнеса

компании и минимизация бизнес-рисков путем

предупреждения инцидентов безопасности и

19

уменьшения размеров потенциального ущерба.

19. ISO/IEC 27001:2005 Общие положения стандарта

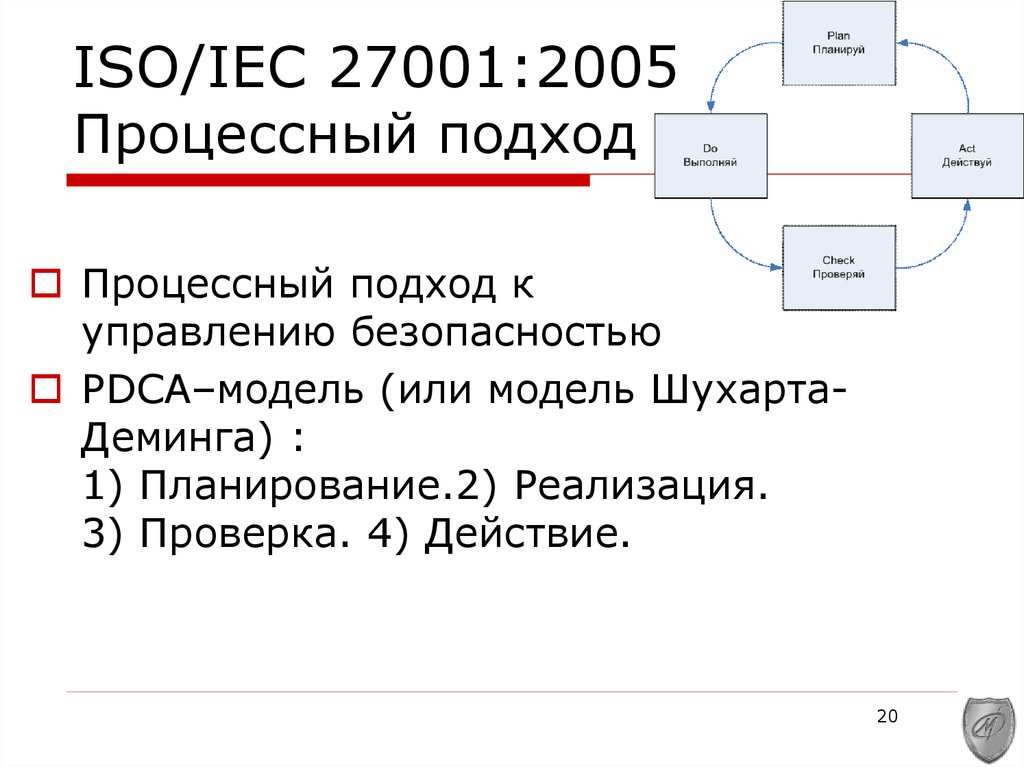

ISO/IEC 27001:2005Процессный подход

Процессный подход к

управлению безопасностью

PDCA–модель (или модель ШухартаДеминга) :

1) Планирование.2) Реализация.

3) Проверка. 4) Действие.

20

20. ISO/IEC 27001:2005 Процессный подход

ISO/IEC 27001:2005Этапы создания СУИБ

1.

2.

3.

4.

PDCA-модель

(P) Разработка системы

управления ИБ

(D) Внедрение и функционирование

системы управления ИБ

(C) Проведение мониторинга и анализа

системы управления ИБ

(A) Поддержка и улучшение системы

управления ИБ

21

21. ISO/IEC 27001:2005 Этапы создания СУИБ

(1)"Разработка системы управления информационной

безопасности«. Организация должна осуществить следующее:

определить область и границы действия СУИБ;

определить политику СУИБ на основе характеристик бизнеса,

организации, ее размещения, активов и технологий;

определить подход к оценке риска в организации;

идентифицировать риски;

проанализировать и оценить риски;

определить и оценить различные варианты обработки рисков;

выбрать цели и меры управления для обработки рисков;

получить утверждение руководством предполагаемых остаточных

рисков;

получить разрешение руководства на внедрение и эксплуатацию

СУИБ;

22

подготовить Положение о применимости.

22. ISO/IEC 27001:2005 Этапы создания СУИБ (1)

ISO/IEC 27001:2005Этапы создания СУИБ (2)

"Внедрение и функционирование системы управления

информационной безопасности" предполагает, что необходимо:

разработать план обработки рисков, определяющий соответствующие

действия руководства, ресурсы, обязанности и приоритеты в отношении

управления рисков ИБ;

реализовать план обработки рисков для достижения намеченных целей

управления, включающий в себя вопросы финансирования, а также

распределение функций и обязанностей;

внедрить выбранные меры управления;

определить способ измерения результативности выбранных мер

управления;

реализовать программы по обучению и повышению квалификации

сотрудников;

управлять работой СУИБ;

управлять ресурсами СУИБ;

внедрить процедуры и другие меры управления, обеспечивающие

быстрое обнаружение событий ИБ и реагирование на инциденты,

23

связанные с ИБ.

23. ISO/IEC 27001:2005 Этапы создания СУИБ (2)

ISO/IEC 27001:2005Этапы создания СУИБ (3)

"Проведение мониторинга и анализа системы управления

информационной безопасности" требует:

выполнять процедуры мониторинга и анализа;

проводить регулярный анализ результативности СУИБ;

измерять результативность мер управления для проверки

соответствия требованиям ИБ;

пересматривать оценки рисков через установленные периоды

времени, анализировать остаточные риски и установленные

приемлемые уровни рисков, учитывая изменения;

проводить внутренние аудиты СУИБ через установленные периоды

времени;

регулярно проводить руководством организации анализ СУИБ в

целях подтверждения адекватности ее функционирования и

определения направлений совершенствования;

обновлять планы ИБ с учетом результатов анализа и мониторинга;

24

регистрировать действия и события, способные повлиять на

результативность или функционирование СУИБ.

24. ISO/IEC 27001:2005 Этапы создания СУИБ (3)

ISO/IEC 27001:2005Этапы создания СУИБ (4)

"Поддержка и улучшение системы управления

информационной безопасности" предполагает, что

организация должна регулярно проводить следующие

мероприятия:

выявлять возможности улучшения СУИБ;

предпринимать необходимые корректирующие и

предупреждающие действия, использовать на практике опыт по

обеспечению ИБ, полученный как в собственной организации,

так и в других организациях;

передавать подробную информацию о действиях по улучшению

СУИБ всем заинтересованным сторонам, при этом степень ее

детализации должна соответствовать обстоятельствам и, при

необходимости, согласовывать дальнейшие действия;

обеспечивать внедрение улучшений СУИБ для достижения

запланированных целей.

25

25. ISO/IEC 27001:2005 Этапы создания СУИБ (4)

ISO/IEC 27001:2005Документация СУИБ

требования к документации:

положения политики СУИБ и описание области

функционирования,

описание методики и отчет об оценке рисков,

план обработки рисков,

документирование связанных процедур.

Д.б. определен процесс управления документами

актуализация, использование, хранение и уничтожение.

необходимо вести и поддерживать в рабочем

состоянии учетные записи и записи о выполнении

процессов.

журналы регистрации посетителей, отчеты о результатах

26

аудита и т.п.

26. ISO/IEC 27001:2005 Документация СУИБ

ISO/IEC 27001:2005Дополнительные аспекты

Ответственность руководства

График аудитов ИБ

Анализ системы УИБ

Работы по улучшению системы УИБ

Рекомендации стандарта ISO/IEC

17799:2005.

Работа с персоналом !!!

27

27. ISO/IEC 27001:2005 Дополнительные аспекты

Сертификация СУИБна соответствие

ISO 27001

28

28.

Сертификация СУИБПроцедура добровольной сертификации - для

подтверждения соответствия существующей в

организации СУИБ требованиям стандарта, а

также ее адекватности существующим бизнесрискам.

ISO 27001:2005 является стандартом, по которому

проводится официальная сертификация СУИБ.

Стандарт представляет собой перечень

требований, обязательных для сертификации.

29

29. Сертификация СУИБ

Под сертификацией СУИБ организации потребованиям стандарта ISO 27001:2005

понимается

комплекс организационно-технических

мероприятий,

проводимых независимыми экспертами,

в результате чего подтверждается наличие и

надлежащее функционирование всех

рекомендуемых стандартом механизмов

контроля, применимых в данной организации.

30

30. Сертификация СУИБ

Важность сертификации СУИБ1. укрепляет имидж компании, повышает

интерес клиентов

2. расширяется сфера деятельности компании

за счет получения возможности участия в

тендерах и развития бизнеса на

международном уровне (финансы)

3. мотивирующее и мобилизующее

воздействие на персонал компании

31

31. Важность сертификации СУИБ

Как свидетельствует текущаяпрактика,

расходы на сертификацию в

большинстве случаев несопоставимо

малы в сравнении с затратами

организации на обеспечение

информационной безопасности,

а получаемые преимущества

многократно их компенсируют

32

32. Важность сертификации СУИБ

Для получения сертификата СУИБпредприятия оценивается аудитором.

Аудит состоит из

анализа документации по системе

управления информационной

безопасности,

а также выборочного контроля в

организации, который позволяет

удостовериться, что реальная практика

отвечает описанию системы.

33

33.

Выгоды внедрения СУИБ по требованиямстандарта ISO/IEC 27001:2005

СУИБ на основе ISO 27001 позволит (1):

Сделать большинство информационных активов

наиболее понятными для управления компании.

Выявлять основные угрозы безопасности для

существующих бизнес-процессов.

Рассчитывать риски и принимать решения на

основе бизнес-целей компании.

Обеспечить эффективное управление системой в

критичных ситуациях.

Проводить процесс выполнения политики

безопасности (находить и исправлять слабые места

в системе информационной безопасности).

34

34. Выгоды внедрения СУИБ по требованиям стандарта ISO/IEC 27001:2005 СУИБ на основе ISO 27001 позволит (1):

Выгоды внедрения СУИБ по требованиямстандарта ISO/IEC 27001:2005

СУИБ на основе ISO 27001 позволит (2):

Четко определить личную ответственность.

Достигнуть снижения и оптимизации стоимости

поддержки системы безопасности.

Продемонстрировать клиентам, партнерам,

владельцам бизнеса свою приверженность к

информационной безопасности.

Получить международное признание и

повышение авторитета компании, как на

внутреннем рынке, так и на внешних рынках.

Подчеркнуть прозрачность и чистоту бизнеса

перед законом благодаря соответствию

стандарту.

35

35. Выгоды внедрения СУИБ по требованиям стандарта ISO/IEC 27001:2005 СУИБ на основе ISO 27001 позволит (2):

Следующая тема:"Создание СУИБ на предприятии"

36

informatics

informatics law

law