Similar presentations:

Безпека інформації. Урок 2. Правові основи забезпечення безпеки інформаційних технологій

1.

Безпекаінформації

2.

Розділ 2. Забезпечення безпекиінформаційних технологій

13.03.2023

Урок 2.

Правові основи забезпечення безпеки інформаційних

технологій.

Закони України та інші нормативно-правові акти, що

регламентують відносини суб'єктів в інформаційній сфері та

захист інформації.

Відповідальність за порушення у сфері захисту інформації та

неправомірного використання автоматизованих систем.

3.

13.03.2023План

Історія інформаційної безпеки

Правові основи забезпечення безпеки інформаційних технологій.

Закони України та інші нормативно-правові акти, що регламентують

відносини суб'єктів в інформаційній сфері та захист інформації.

Відповідальність за порушення у сфері захисту інформації та

неправомірного використання автоматизованих систем.

4.

13.03.2023Історія інформаційної безпеки

Враховуючи вплив на трансформацію ідей інформаційної безпеки, в

розвитку засобів інформаційних комунікацій можна виділити декілька

етапів:

• I етап — до 1816 року — характеризується використанням природно

виникаючих засобів інформаційних комунікацій. В цей період

основне завдання інформаційної безпеки полягало в захисті

відомостей про події, факти, майно, місцезнаходження і інші дані, що

мають для людини особисто або співтовариства, до якого вона

належала, життєве значення.

• II етап — починаючи з 1816 року — пов'язаний з початком

використання штучно створюваних технічних засобів електрорадіозв'язку. Для забезпечення скритності і перешкодостійкості

радіозв'язку необхідно було використовувати досвід першого періоду

інформаційної безпеки на вищому технологічному рівні, а саме

застосування перешкодостійкого кодування повідомлення (сигналу) з

подальшим декодуванням прийнятого повідомлення (сигналу).

5.

13.03.2023Історія інформаційної безпеки

• III етап — починаючи з 1935 року — пов'язаний з появою

засобів радіолокацій і гідроакустики. Основним способом

забезпечення інформаційної безпеки в цей період було

поєднання організаційних і технічних заходів, направлених на

підвищення захищеності засобів радіолокацій від дії на їхні

приймальні пристрої активними маскуючими і пасивними

імітуючими радіоелектронними перешкодами.

• IV етап — починаючи з 1946 року — пов'язаний з винаходом і

впровадженням

в

практичну

діяльність

електроннообчислювальних машин (комп'ютерів). Завдання інформаційної

безпеки вирішувалися, в основному, методами і способами

обмеження фізичного доступу до устаткування засобів

добування, переробки і передачі інформації.

6.

13.03.2023Історія інформаційної безпеки

• V етап — починаючи з 1965 року — обумовлений створенням і

розвитком локальних інформаційно-комунікаційних мереж. Завдання

інформаційної безпеки також вирішувалися, в основному, методами і

способами фізичного захисту засобів добування, переробки і передачі

інформації, об'єднаних в локальну мережу шляхом адміністрування і

управління доступом до мережевих ресурсів.

• VI етап — починаючи з 1973 року — пов'язаний з використанням

надмобільних комунікаційних пристроїв з широким спектром завдань.

Загрози інформаційній безпеці стали набагато серйознішими. Для

забезпечення інформаційної безпеки в комп'ютерних системах з

безпровідними мережами передачі даних потрібно було розробити нові

критерії безпеки. Утворилися співтовариства людей — хакерів, що ставлять

собі за мету нанесення збитку інформаційній безпеці окремих користувачів,

організацій та країн. Інформаційний ресурс став найважливішим ресурсом

держави, а забезпечення його безпеки –найважливішою, обов'язковою

складовою національної безпеки. Формується інформаційне право — нова

галузь міжнародної правової системи.

7.

13.03.2023Історія інформаційної безпеки

• VII етап — починаючи з 1985 року — пов'язаний із створенням і розвитком

глобальних інформаційно-комунікаційних мереж з використанням космічних

засобів забезпечення. Можна припустити що черговий етап розвитку

інформаційної безпеки, буде пов'язаний з широким використанням

надмобільних комунікаційних пристроїв з широким спектром завдань і

глобальним охопленням у просторі та часі, забезпечуваним космічними

інформаційно-комунікаційними системами. Для вирішення завдань

інформаційної безпеки на цьому етапі необхідним є створення макросистеми

інформаційної безпеки людства під егідою ведучих міжнародних форумів.

8.

13.03.2023Список нормативних документів щодо інформаційної

безпеки в Україні

Закони України:

• Закон України «Про інформацію» від 02.10.1992 № 2657-XII

• Закон України «Про захист інформації в інформаційно-телекомунікаційних

системах» від 05.07.1994 № 80/94-ВР

• Закон України «Про державну таємницю» від 21.01.1994 № 3855-XII

• Закон України «Про захист персональних даних» від 01.06.2010 № 2297-VI

9.

13.03.2023Список нормативних документів щодо інформаційної

безпеки в Україні

Постанови КМУ:

• Постанова Кабінету міністрів України «Про затвердження Правил

забезпечення захисту інформації в інформаційних, телекомунікаційних та

інформаційно-телекомунікаційних системах» від 29.03.2006 №373

• Постанова Кабінету міністрів України «Про затвердження Інструкції про

порядок обліку, зберігання і використання документів, справ, видань та інших

матеріальних носіїв інформації, які містять службову інформацію» від 27

листопада 1998 р. №1893

10.

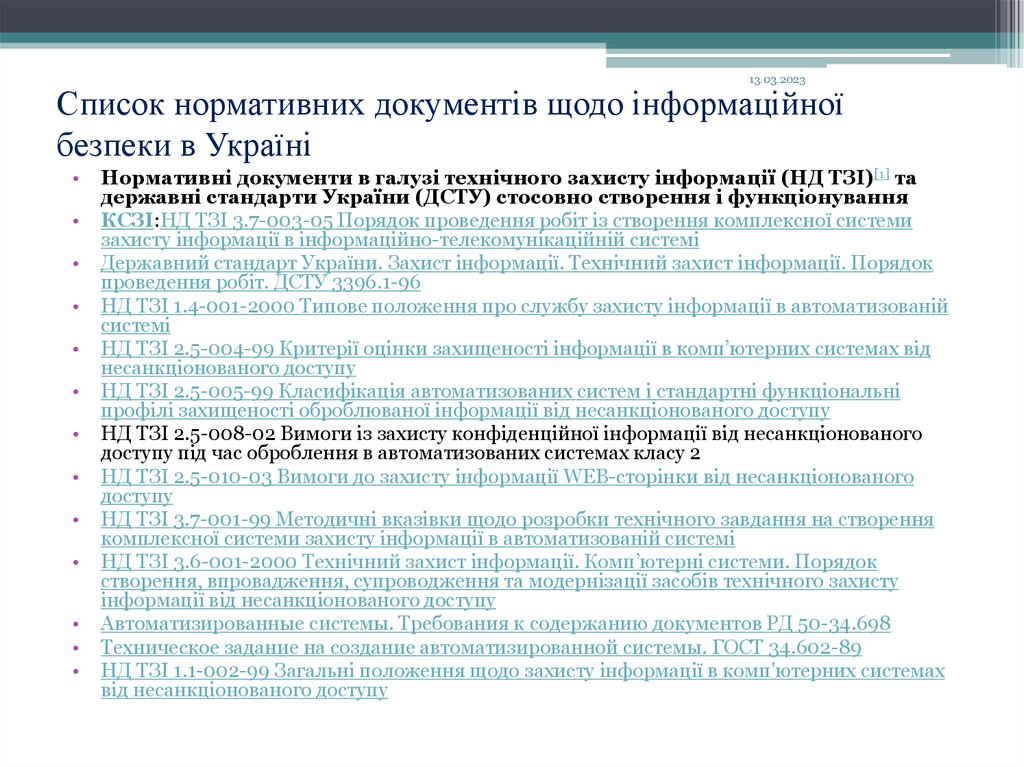

13.03.2023Список нормативних документів щодо інформаційної

безпеки в Україні

Нормативні документи в галузі технічного захисту інформації (НД ТЗІ)[1] та

державні стандарти України (ДСТУ) стосовно створення і функціонування

КСЗІ:НД ТЗІ 3.7-003-05 Порядок проведення робіт із створення комплексної системи

захисту інформації в інформаційно-телекомунікаційній системі

Державний стандарт України. Захист інформації. Технічний захист інформації. Порядок

проведення робіт. ДСТУ 3396.1-96

НД ТЗІ 1.4-001-2000 Типове положення про службу захисту інформації в автоматизованій

системі

НД ТЗІ 2.5-004-99 Критерії оцінки захищеності інформації в комп’ютерних системах від

несанкціонованого доступу

НД ТЗІ 2.5-005-99 Класифікація автоматизованих систем і стандартні функціональні

профілі захищеності оброблюваної інформації від несанкціонованого доступу

НД ТЗІ 2.5-008-02 Вимоги із захисту конфіденційної інформації від несанкціонованого

доступу під час оброблення в автоматизованих системах класу 2

НД ТЗІ 2.5-010-03 Вимоги до захисту інформації WEB-сторінки від несанкціонованого

доступу

НД ТЗІ 3.7-001-99 Методичні вказівки щодо розробки технічного завдання на створення

комплексної системи захисту інформації в автоматизованій системі

НД ТЗІ 3.6-001-2000 Технічний захист інформації. Комп’ютерні системи. Порядок

створення, впровадження, супроводження та модернізації засобів технічного захисту

інформації від несанкціонованого доступу

Автоматизированные системы. Требования к содержанию документов РД 50-34.698

Техническое задание на создание автоматизированной системы. ГОСТ 34.602-89

НД ТЗІ 1.1-002-99 Загальні положення щодо захисту інформації в комп'ютерних системах

від несанкціонованого доступу

11.

13.03.2023Список нормативних документів щодо інформаційної

безпеки в Україні

Галузеві стандарти:Національний банк України

• ГСТУ СУІБ 1.0/ISO/IEC 27001:2010 Інформаційні технології. Методи

захисту. Система управління інформаційною безпекою. Вимоги.

(ISO/IEC 27001:2005, MOD)

• ГСТУ СУІБ 2.0/ISO/IEC 27002:2010 Інформаційні технології. Методи

захисту. Звід правил для управління інформаційною безпекою.

(ISO/IEC 27002:2005, MOD)

12.

13.03.2023ВІДПОВІДАЛЬНОСТЬ ЗА ПОРУШЕННЯ ЗАКОНОДАВСТВА У СФЕРІ ЗАХИСТУ

ІНФОРМАЦІЇ, ВИМОГА ЩОДО ЗАХИСТУ ЯКОЇ ВСТАНОВЛЕНА ЗАКОНОМ

• https://tzi.com.ua/vdpovdalnost-zaporushennya-zakonodavstva-u-sfer-zaxistunformacz-vimoga-shhodo-zaxistu-yakovstanovlena-zakonom.html

13.

13.03.2023Відповідальність за порушення у

сфері захисту інформації та

неправомірного використання

автоматизованих систем.

14.

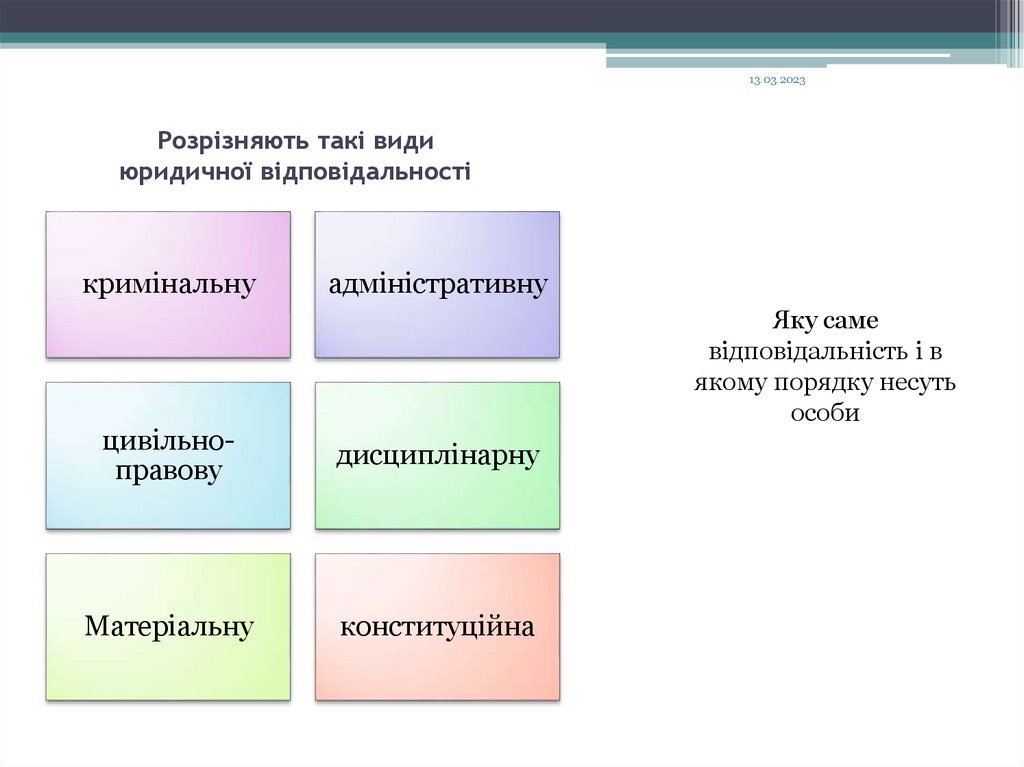

13.03.2023Розрізняють такі види

юридичної відповідальності

кримінальну

адміністративну

Яку саме

відповідальність і в

якому порядку несуть

особи

цивільноправову

дисциплінарну

Матеріальну

конституційна

15.

13.03.2023Кримінальна відповідальність

має

юридичною

підставою

Кримінальнопроцесуальний кодекс України та настає за

вчинення злочинів, вичерпний перелік яких

міститься в Кримінальному кодексі, тобто

встановлюється лише законом, настає з моменту

офіційного обвинувачення, реалізується виключно

в судовому порядку.

Заходи

кримінальної

відповідальності

застосовуються лише в судовому порядку.

Правозастосовний акт – вирок. Застосовується

тільки до фізичних осіб.

16.

13.03.2023Адміністративна відповідальність

має юридичною підставою Кодекс України про

адміністративні правопорушення та накладається за

адміністративні правопорушення органами державного

управління (органами так званої адміністративної

юрисдикції) та адміністративними судами до осіб, що

не підпорядковані їм по службі.

Правозастосовним

актом

є

рішення.

Згідно

галузевому кодексу застосовується до фізичних осіб,

але за практикою останніх років та відповідно до

деяких Законів України може застосовуватись і до

юридичних осіб.

17.

13.03.2023Дисциплінарна відповідальність

має юридичною підставою Кодекс законів про працю та

накладається

адміністрацією

підприємств,

установ,

організацій (особою, що має розпорядчодисциплінарну

владу над конкретним працівником) внаслідок вчинення

дисциплінарних проступків:

1) відповідно до правил внутрішнього трудового розпорядку;

2) в порядку підпорядкованості;

3) відповідно до дисциплінарних статутів і положень.

Реалізується

виключно

в

рамках

підпорядкованості. Правозастосовний акт

Застосовується до фізичної особи.

службової

– наказ.

18.

13.03.2023Матеріальна відповідальність

юридична підстава – Кодекс законів про працю,

настає за вчинене майнове правопорушення, шкоду,

заподіяну

підприємству,

установі,

організації

робітниками та службовцями (фізична особа) при

виконанні ними своїх трудових обов’язків.

Притягає

до

відповідальності

адміністрація

підприємства. Правозастосовний акт – наказ

19.

13.03.2023Цивільна відповідальність

має юридичною підставою Цивільно-процесуальний кодекс та

настає з моменту правопорушення – невиконання договірного

зобов’язання майнового характеру у встановлений строк або

виконання неналежним чином, заподіяння позадоговірної шкоди

(цивільно-правового проступку) або здоров’ю чи майну особи, її

особливість полягає у добровільному виконанні правопорушником

відповідальності без застосування примусових заходів.

Державний примус використовується у разі виникнення

конфлікту між учасниками цивільних правовідносин. Питання про

притягнення суб’єкта (фізичної або юридичної особи) до цивільноправової відповідальності вирішується судом, арбітражним судом

або адміністративними органами держави за заявою учасника

правовідносини або потерпілого.

Правозастосовний акт – постанова.

20.

Ніхто не може бути двічіпритягнений до юридичної

відповідальності одного виду за

одне й те саме правопорушення

13.03.2023

21.

13.03.2023Які саме особи і в якому

порядку можуть бути визнані

винними у порушенні

законодавства щодо захисту

інформації в системі

Самостійно!

22.

13.03.2023Ціна невдач: чому втрата

даних може коштувати

семизначну суму

ІРИНА ВОЛК,генеральний

менеджер Dell EMC в Україні,

Білорусі, Молдові, Азербайджані,

Вірменії та Грузії2 КВІТНЯ 2019,

12:30

23.

13.03.2023Хмарні технології зміцнюють

бізнес — DC|COSMONOVA

PR 03.04.2019 10:30

Хмарні технології та сервіси

змінюють бізнес, це - реальність.

Хмари скорочують витрати, у хмарах

можна в найкоротші терміни

розгорнути IT-інфраструктуру або

окремі рішення, взявши в оренду

необхідні ресурси та не

переплачуючи на перспективу.

24.

13.03.2023Вчити конспект

Створюємо карту знань по темі уроку використовуючи

сервіс Bubbl.Us (https://bubbl.us)

25.

ДжерелаУДК 351.9:347.447.52 Б19

ВІДПОВІДАЛЬНІСТЬ ЗА ПОРУШЕННЯ

ЗАКОНОДАВСТВА ПРО ЗАХИСТ

ІНФОРМАЦІЇ В ІНФОРМАЦІЙНИХ,

ТЕЛЕКОМУНІКАЦІЙНИХ ТА

ІНФОРМАЦІЙНО

ТЕЛЕКОМУНІКАЦІЙНИХ СИСТЕМАХ

law

law