Similar presentations:

Модели построения системы защиты информации. Практическое занятие № 1

1.

Бахаров Леонид ЕфимовичКафедра ИКТ

baharov@misis.ru

2.

Запись на курс по ссылке:https://lms.misis.ru/enroll/MXW37E

В случае возникновения проблем

с регистрацией в LMS Canvas свяжитесь

с тех. поддержкой LMS Canvas:

8(495) 638-45-15 или edtech@misis.ru

3.

Практическое занятие № 1Модели построения системы

защиты информации

4.

Основные определения:• Риск в сфере ИБ - потенциальная возможность

понести убытки из-за нарушения безопасности

информационной системы .

• Угроза

ИБ

потенциально

возможное

происшествие неважно, преднамеренное или нет,

которое может оказать нежелательное воздействие

на компьютерную систему, а также информацию,

хранящуюся и обрабатывающуюся в ней.

• Уязвимость ИС - неудачная характеристика ИС,

которая делает возможным возникновение угрозы.

5.

Политика безопасности имодель безопасности

Политика безопасности - совокупность норм и

правил, регламентирующих процесс обработки

информации, выполнение которых

обеспечивает защиту от определенного

множества угроз и составляет необходимое

условие безопасности системы.

Модель безопасности - формальное выражение

политики безопасности.

6.

Виды моделей СЗИ:• модели на основе дискретных компонент

модель Адепт-50

модель пятимерного пространства безопасности

Хартстона

• модели конечных состояний

модель Белла - Ла Падула

модель Биба

модель low water mark (LWM)

модель Лендвера

• модели на основе анализа угроз системе

игровая модель

модель безопасности с полным перекрытием

7.

Модель Адепт-50Модель рассматривает только объекты, которые типизированы на 4 группы

объектов безопасности:

• пользователи (Users – u),

• задания (Jobs – j),

• терминалы (Terminal – t) ,

• файлы (File – f).

Каждый объект безопасности описывается вектором (A, C, F, M), включающим

следующие параметры безопасности:

• Компетенция А – элемент из набора упорядоченных универсальных положений

о безопасности, например, категория конфиденциальности объекта: НЕСЕКРЕТНО,

КОНФИДЕНЦИАЛЬНО, СЕКРЕТНО, СОВЕРШЕННО СЕКРЕТНО.

• Категория С – Рубрикатор (тематическая классификация). Рубрики не зависят от

уровня компетенции.

• Полномочия F – перечень пользователей, имеющих право на доступ к данному

объекту.

• Режим М – набор видов доступа, разрешенных для определенного объекта или

осуществляемых объектом.

8.

Модель пятимерного пространствабезопасности Хартстона

Модель описывается пятью множествами:

А – установленных полномочий;

U – пользователей;

Е – операций;

R – ресурсов;

S – состояний.

Область безопасности будет представлена

декартовым произведением: А×U×E×R×S.

9.

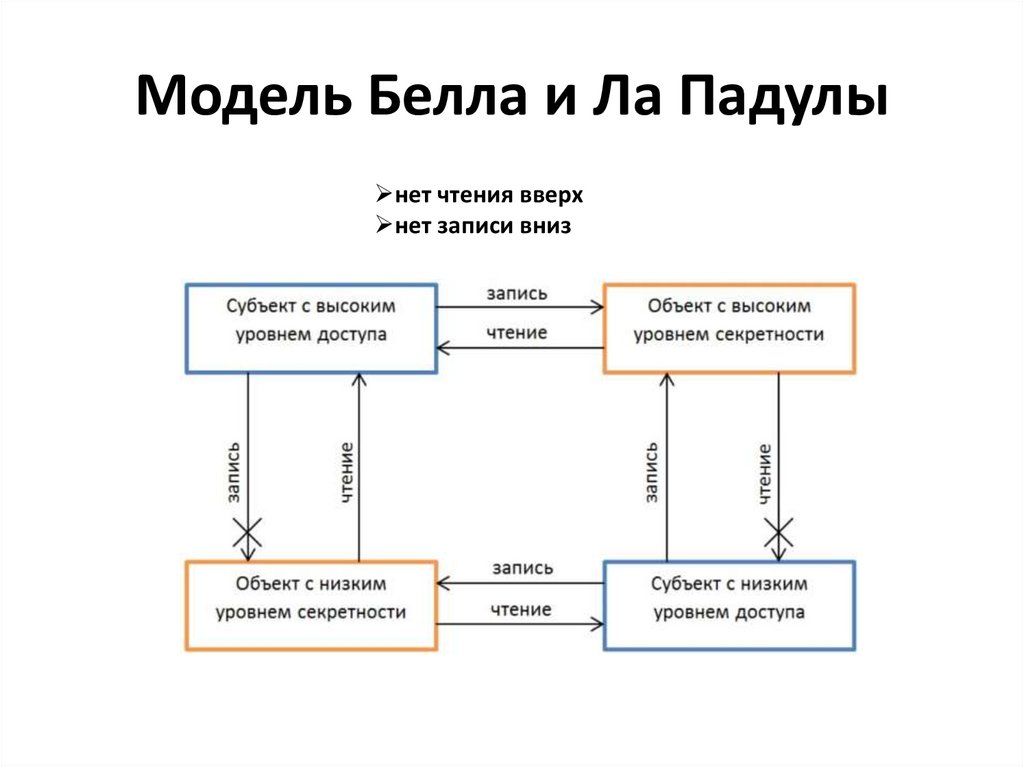

Модель Белла и Ла Падулынет чтения вверх

нет записи вниз

10.

Модели для контроляинформационных потоков

• Модель невмешательства:

ввод высокоуровневого пользователя не может

смешиваться с выводом низкоуровневого

пользователя

• Модель невыводимости:

пользователи с низким уровнем секретности не

могут получить информацию с высоким уровнем

секретности, какие бы действия не

предпринимались пользователями с высоким

уровнем секретности.

11.

Модель Кена Бибаконтроль целостности информации и

предотвращение модификации данных одного

грифа целостности субъектом другого уровня

«нет записи наверх»

«нет чтения снизу»

12.

Модель LWM• все компоненты системы классифицированы

по уровню конфиденциальности;

• поток информации (в данном случае

рассматриваются потоки от объектов к

ассоциированным объектам некоторого

субъекта) разрешён только «снизу вверх» (в

смысле повышения уровня

конфиденциальности).

13.

Операции в модели LWM14.

Модель ЛендвераПравила Безопасности:

А1. Администратор безопасности системы присваивает

уровни доверия, классификацию устройств и правильные

множества ролей.

А2. Пользователь вводит корректную классификацию,

когда изменяет или вводит информацию.

А3. В пределах классификации пользователь

классифицирует сообщения и определяет набор доступа

для сущностей, которые он создает, так что только

пользователь с требуемой благонадежностью может

просматривать информацию.

А4. Пользователь должным образом контролирует

информацию объектов, требующих благонадежности.

15.

Модель ЛендвераОграничения безопасности:

В1. Авторизация

В2. Классификационная иерархия

В3. Изменения в объектах

В4. Просмотр

В5. Доступ к объектам, требующим степени доверия

В6. Преобразование косвенных ссылок

В7. Требование меток

В8. Установка степеней доверия, ролей, классификации

устройств

В9. Понижение классификации информации

В10. Уничтожение информации

16.

От безопасности к игре и наоборот• применение теории вероятностей или

теории игр для моделирования систем

защиты

• числовая оценка стойкости механизмов

отражения тех или иных действий

злоумышленников

• «реальное отношение к жизни»

17.

Модель с полным перекрытиеммножества угроз

Базовое положение:

система безопасности должна иметь по

крайней мере одно средство,

обеспечивающее безопасность любого

потенциального канала утечки информации

18.

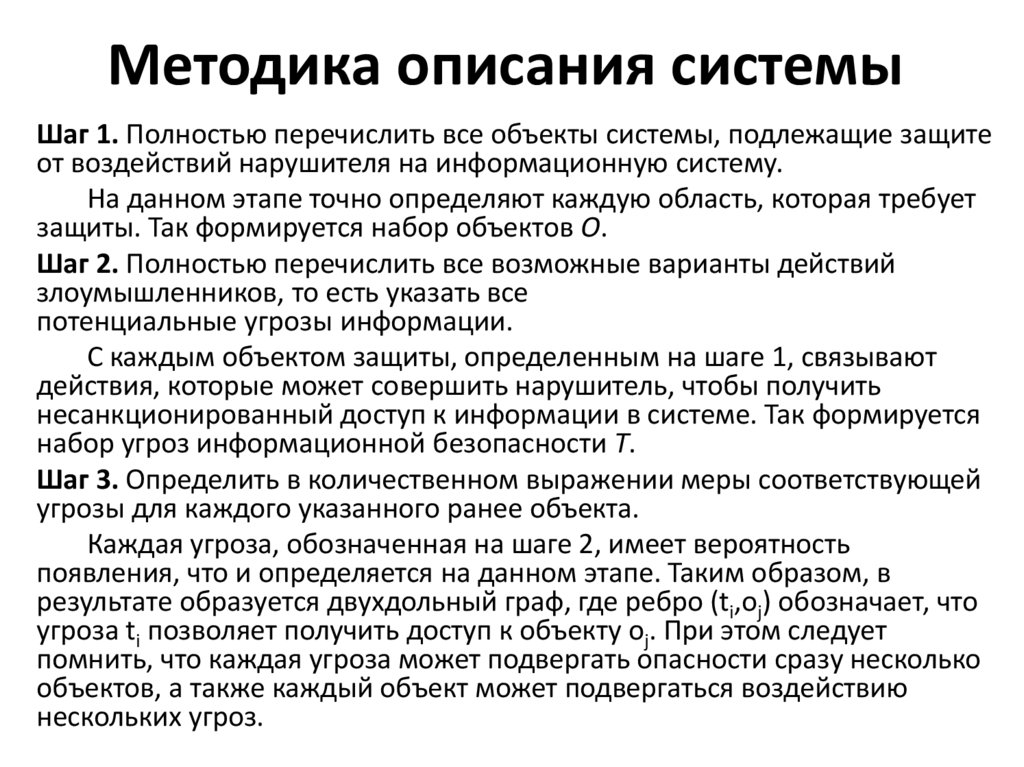

Методика описания системыШаг 1. Полностью перечислить все объекты системы, подлежащие защите

от воздействий нарушителя на информационную систему.

На данном этапе точно определяют каждую область, которая требует

защиты. Так формируется набор объектов O.

Шаг 2. Полностью перечислить все возможные варианты действий

злоумышленников, то есть указать все

потенциальные угрозы информации.

С каждым объектом защиты, определенным на шаге 1, связывают

действия, которые может совершить нарушитель, чтобы получить

несанкционированный доступ к информации в системе. Так формируется

набор угроз информационной безопасности T.

Шаг 3. Определить в количественном выражении меры соответствующей

угрозы для каждого указанного ранее объекта.

Каждая угроза, обозначенная на шаге 2, имеет вероятность

появления, что и определяется на данном этапе. Таким образом, в

результате образуется двухдольный граф, где ребро (ti,оj) обозначает, что

угроза ti позволяет получить доступ к объекту оj. При этом следует

помнить, что каждая угроза может подвергать опасности сразу несколько

объектов, а также каждый объект может подвергаться воздействию

нескольких угроз.

19.

Методика описания системыШаг 4. Сформировать средства защиты информации в системе.

Цель средств защиты - создать барьер для доступа к информации

по каждому ребру графа. Так формируется набор средств

обеспечения защиты информации M. Одно и то же средство

безопасности может защищать несколько объектов и противостоять

нескольким угрозам.

Шаг 5. Определить в количественном выражении меры возможности

противодействия. Если данные меры превышают уровень угрозы, то

такая система защиты считается достаточной.

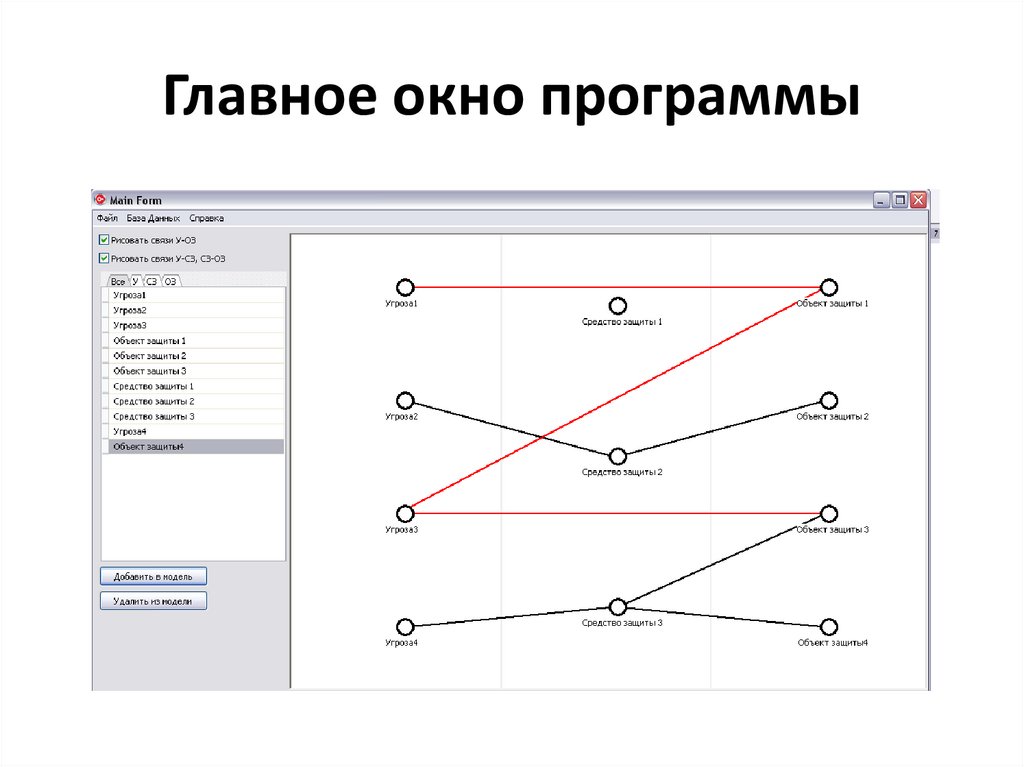

Двухдольный граф преобразуется в трехдольный за счет

появления набора M. Набор M в некоторой мере обеспечивают

сопротивление злоумышленным действиям. При этом в графе ребро

(ti,oj) обозначает незащищенный объект. На данном этапе также

определяют степень защищенности системы за счет сопоставления

каждой дуге весового количественного коэффициента.

20.

Двудольный граф "угроза - объект"21.

Трехдольный граф "угроза средство безопасности - объект"22.

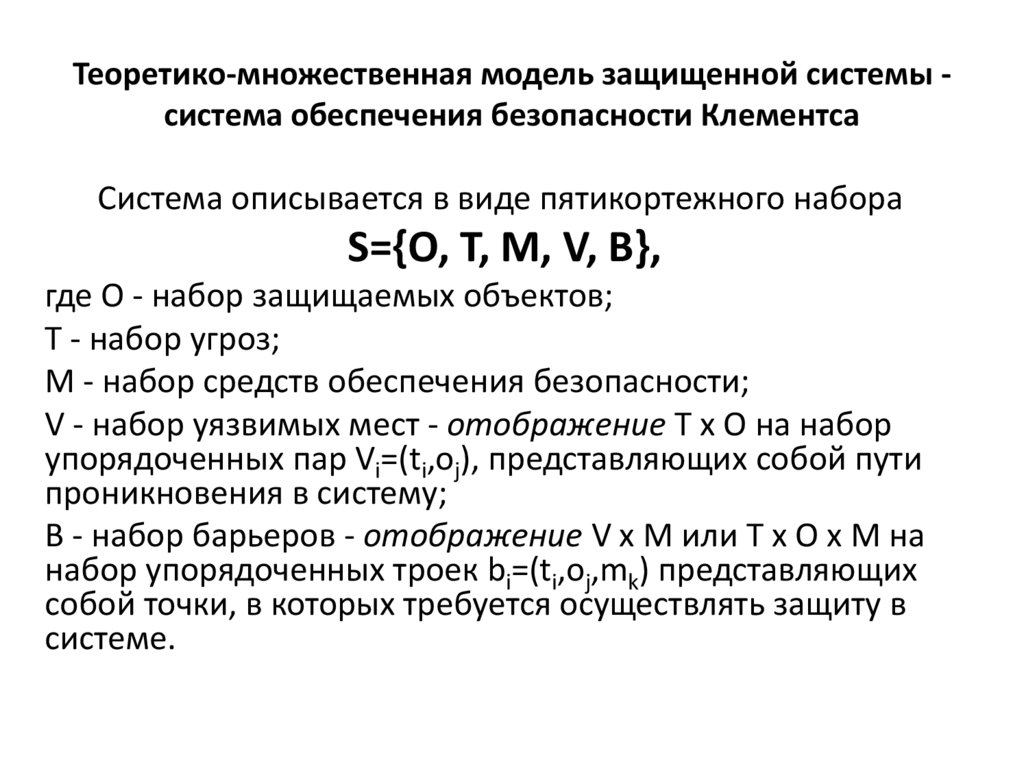

Теоретико-множественная модель защищенной системы система обеспечения безопасности КлементсаСистема описывается в виде пятикортежного набора

S={О, T, M, V, B},

где О - набор защищаемых объектов;

Т - набор угроз;

М - набор средств обеспечения безопасности;

V - набор уязвимых мест - отображение Т x O на набор

упорядоченных пар Vi=(ti,oj), представляющих собой пути

проникновения в систему;

В - набор барьеров - отображение V x M или Т x О x М на

набор упорядоченных троек bi=(ti,oj,mk) представляющих

собой точки, в которых требуется осуществлять защиту в

системе.

23.

Таким образом, система с полнымперекрытием - это система, в которой

имеются средства защиты на каждый

возможный путь проникновения.

24.

Недостатки:1. На практике зачастую довольно сложно

определить все пути злоумышленных

действий по отношению к системе, что

ухудшает адекватность результатов

действий по данной модели;

2. Отсутствие ребра (ti,oj) не означает, что

система полностью защищена;

3. Не учитываются затраты на защиту

системы и получаемый от этого эффект.

25.

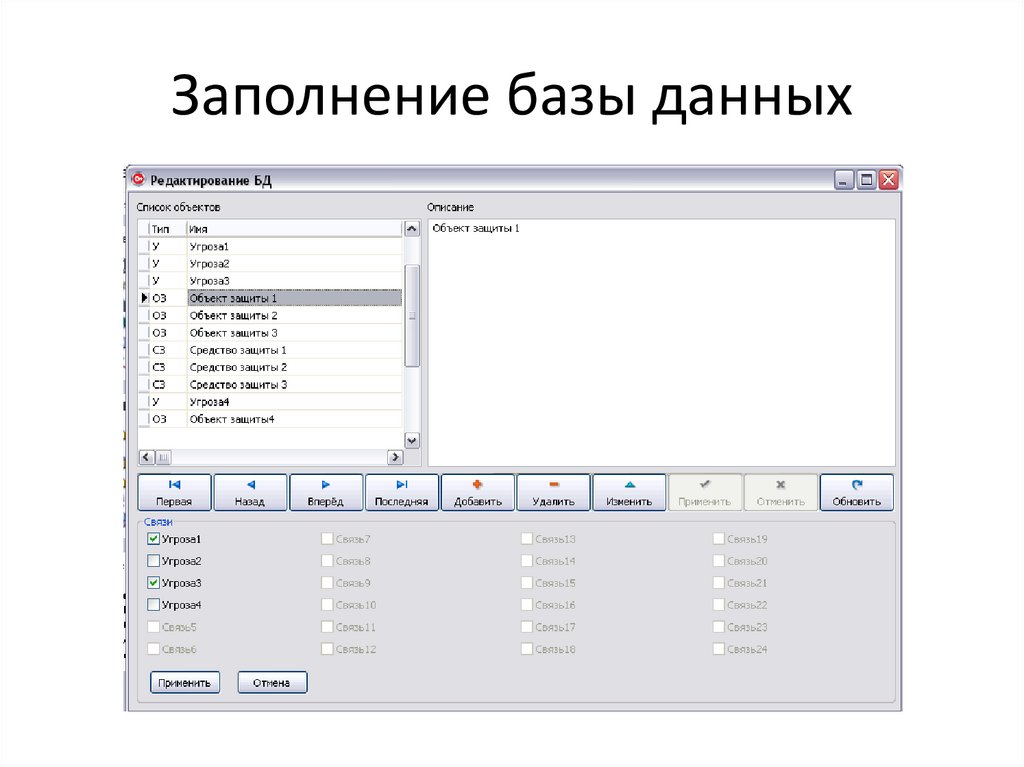

Порядок работы с программныммодулем

• заполнение базы данных;

• добавление объектов в модель;

• формирование выходного отчета.

26.

Заполнение базы данных27.

Форма добавления новой записи вбазу данных

28.

Главное окно программы29.

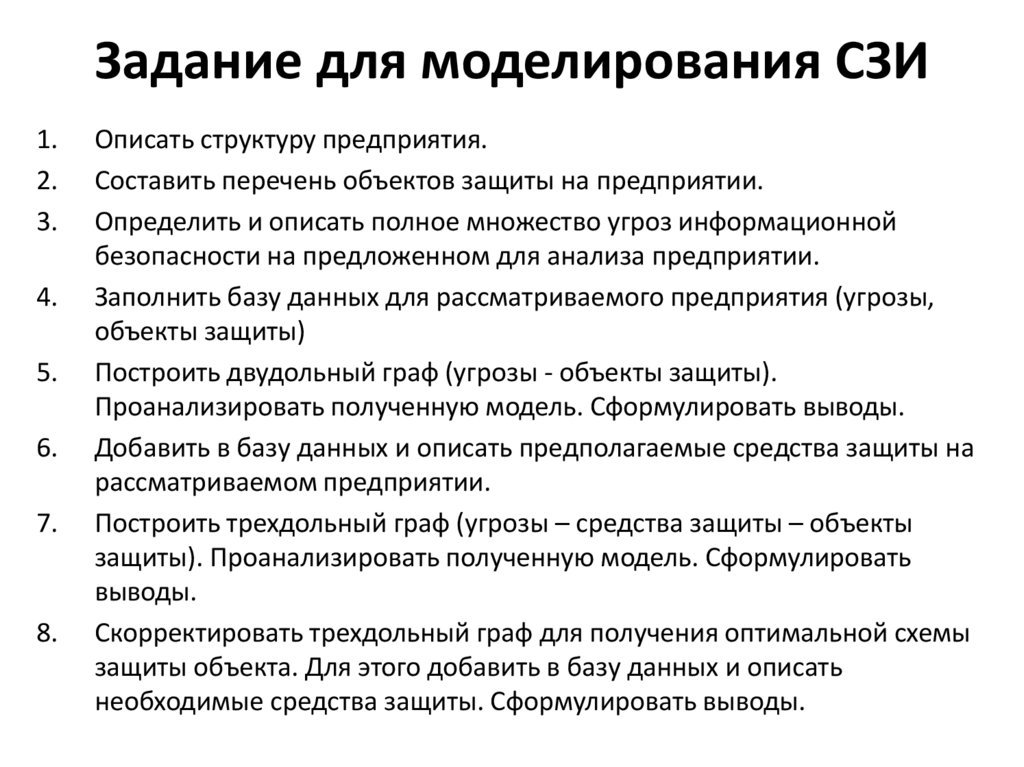

Задание для моделирования СЗИ1.

2.

3.

4.

5.

6.

7.

8.

Описать структуру предприятия.

Составить перечень объектов защиты на предприятии.

Определить и описать полное множество угроз информационной

безопасности на предложенном для анализа предприятии.

Заполнить базу данных для рассматриваемого предприятия (угрозы,

объекты защиты)

Построить двудольный граф (угрозы - объекты защиты).

Проанализировать полученную модель. Сформулировать выводы.

Добавить в базу данных и описать предполагаемые средства защиты на

рассматриваемом предприятии.

Построить трехдольный граф (угрозы – средства защиты – объекты

защиты). Проанализировать полученную модель. Сформулировать

выводы.

Скорректировать трехдольный граф для получения оптимальной схемы

защиты объекта. Для этого добавить в базу данных и описать

необходимые средства защиты. Сформулировать выводы.

30.

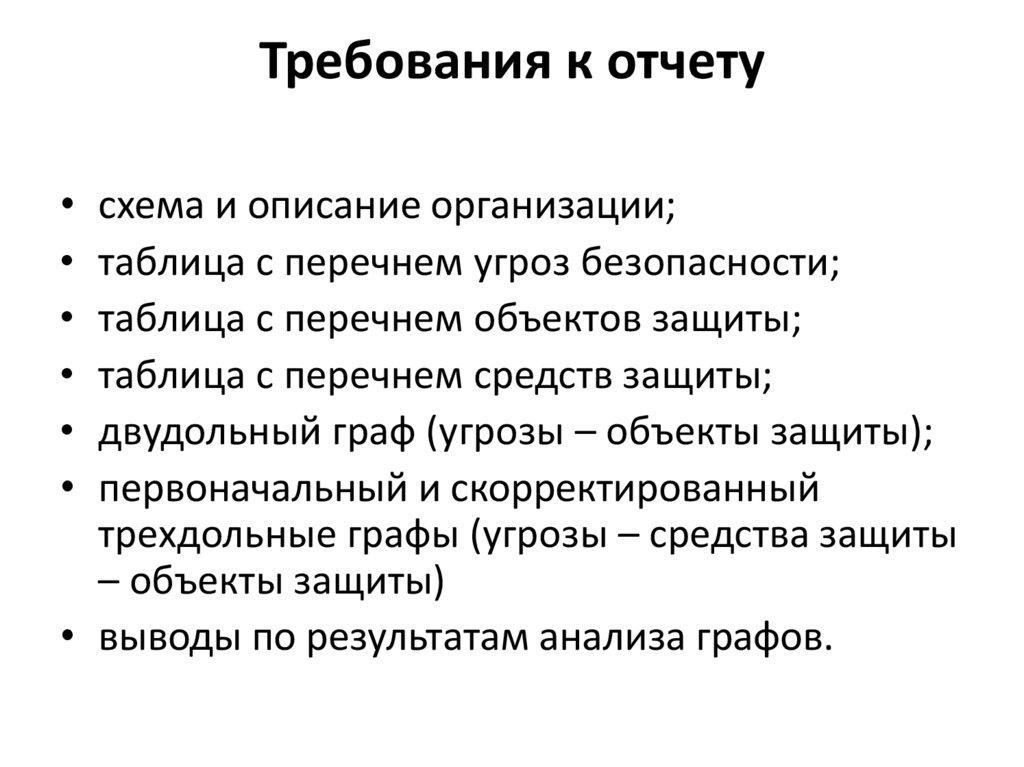

Требования к отчету• схема и описание организации;

• таблица с перечнем угроз безопасности;

• таблица с перечнем объектов защиты;

• таблица с перечнем средств защиты;

• двудольный граф (угрозы – объекты защиты);

• первоначальный и скорректированный

трехдольные графы (угрозы – средства защиты

– объекты защиты)

• выводы по результатам анализа графов.

informatics

informatics