Similar presentations:

Оценка применимости глубокого обучения для подтверждения неразборчивости речевого сигнала

1.

Выпускная квалификационная работаОЦЕНКА ПРИМЕНИМОСТИ ГЛУБОКОГО ОБУЧЕНИЯ ДЛЯ

ПОДТВЕРЖДЕНИЯ НЕРАЗБОРЧИВОСТИ РЕЧЕВОГО СИГНАЛА

СТУДЕНТ ГРУППЫ ККСО-03-16 РУСИН А.С.

НАУЧНЫЙ РУКОВОДИТЕЛЬ, ЗАВ. КАФЕДРОЙ БК № 252, К.Т.Н., ДОЦЕНТ КОРОЛЬКОВ А.В

МТУ МИРЭА, ИНСТИТУТ ИСКУССТВЕННОГО ИНТЕЛЛЕКТА, БАЗОВАЯ КАФЕДРА № 252

МОСКВА 2022

2.

ЦЕЛЬ РАБОТЫЦелью работы являлась проверка

возможности использования

современных средств глубокого

обучения для оценки надёжности

шифрования, проведённого частотной

перестановкой речевого сигнала, а

также для оптимизации выбора

параметров перестановки с помощью

программ, написанных на языке

программирования С++.

3.

Разработанность темыГлавным затруднительным

фактором оказалась секретность

большинства разработок.

4.

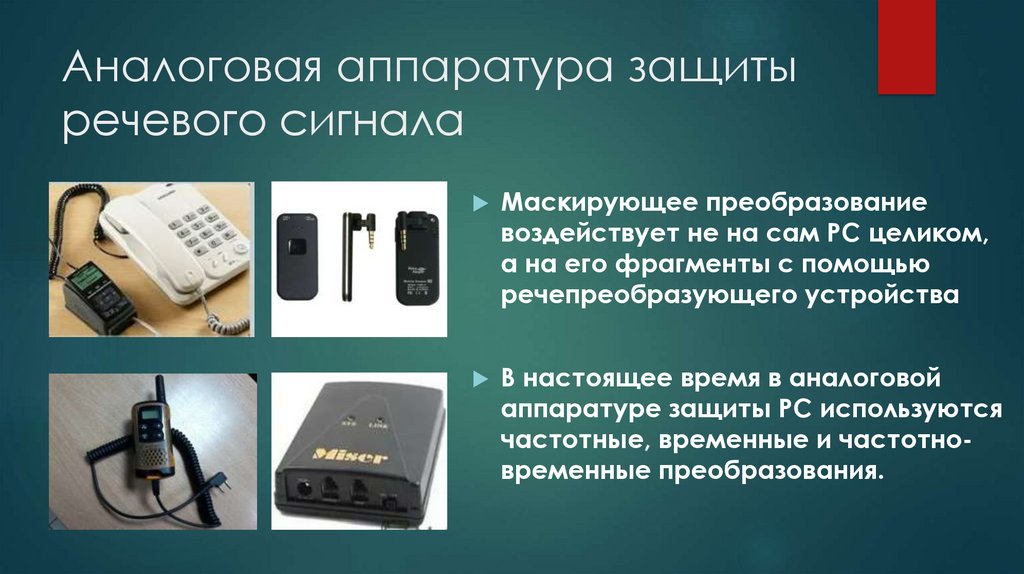

Аналоговая аппаратура защитыречевого сигнала

Маскирующее преобразование

воздействует не на сам РС целиком,

а на его фрагменты с помощью

речепреобразующего устройства

В настоящее время в аналоговой

аппаратуре защиты РС используются

частотные, временные и частотновременные преобразования.

5.

Основные недостатки методовшифрования и расшифрования

аналоговой информации

низкая остаточная распознаваемость

недостаточный уровень сокрытия

информации

задержка воспроизведения РС

большая субъективная составляющая

высокая трудоёмкость объективной

оценки качества шифруемого РС

6.

Частотные перестановки РСИСХОДНЫЙ И ПЕРЕСТАВЛЕННЫЙ СИГНАЛ

7.

Пример аппаратуры, осуществляющейдинамические частотные перестановки

спектра

Блок-схема двухполосной частотной перестановки

с динамической инверсией

8.

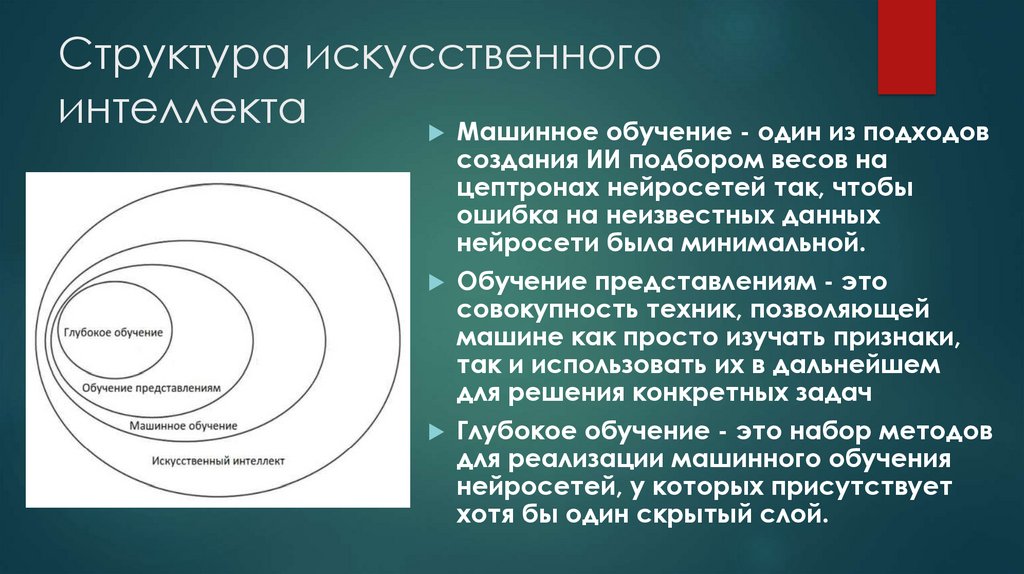

Структура искусственногоинтеллекта

Машинное обучение - один из подходов

создания ИИ подбором весов на

цептронах нейросетей так, чтобы

ошибка на неизвестных данных

нейросети была минимальной.

Обучение представлениям - это

совокупность техник, позволяющей

машине как просто изучать признаки,

так и использовать их в дальнейшем

для решения конкретных задач

Глубокое обучение - это набор методов

для реализации машинного обучения

нейросетей, у которых присутствует

хотя бы один скрытый слой.

9.

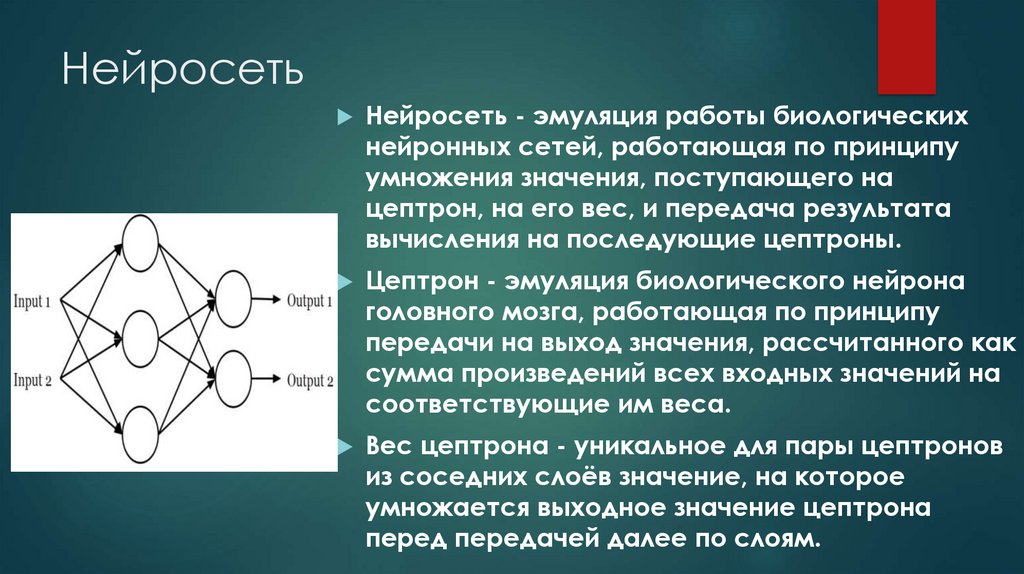

НейросетьНейросеть - эмуляция работы биологических

нейронных сетей, работающая по принципу

умножения значения, поступающего на

цептрон, на его вес, и передача результата

вычисления на последующие цептроны.

Цептрон - эмуляция биологического нейрона

головного мозга, работающая по принципу

передачи на выход значения, рассчитанного как

сумма произведений всех входных значений на

соответствующие им веса.

Вес цептрона - уникальное для пары цептронов

из соседних слоёв значение, на которое

умножается выходное значение цептрона

перед передачей далее по слоям.

10.

Возможности нейросетейНейронные сети могут выполнять

любую задачу, с которой справляется

человеческий мозг.

Оценка надёжности защиты речевого

сигнала с использованием аналоговых

методов шифрования - непростой,

долгий и субъективный процесс.

Обучаемые нейросети способны

упростить оценку надёжности с

минимально возможной ошибкой на

реальной выборке.

11.

Защита речевого сигналаНеразборчивость речевого сигнала критерий его надёжной защиты.

12.

Оценка разборчивости речевогосигнала

Чтобы оценить

неразборчивость речевого

сигнала как критерий надёжной

его защиты, необходимо

правильно понимать понятие

«разборчивость», как

способность быть

распознанным, и распознанным

корректно. Это трудоёмкий и

зачастую субъективный

процесс

13.

Искусственный интеллект дляшифрования речевого сигнала

При шифровании РС важно убедиться,

что неприятель не сможет

дешифровать его.

Самые удачные перестановки (и

частотные, и временные) по-прежнему

создаются эмпирически.

С помощью нейросетей можно

унифицировать этот процесс.

14.

Фонемный способ распознаваниязашифрованных сообщений

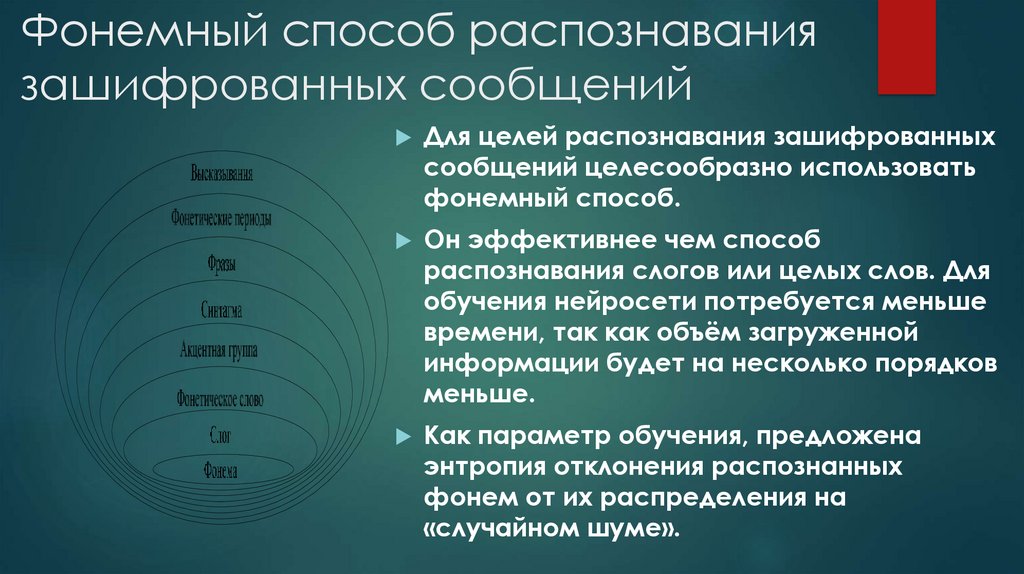

Для целей распознавания зашифрованных

сообщений целесообразно использовать

фонемный способ.

Он эффективнее чем способ

распознавания слогов или целых слов. Для

обучения нейросети потребуется меньше

времени, так как объём загруженной

информации будет на несколько порядков

меньше.

Как параметр обучения, предложена

энтропия отклонения распознанных

фонем от их распределения на

«случайном шуме».

15.

Сценарий потоковогораспознавания

1. Создание сессии

2. Получение списка доступных

моделей

3. Получение конфигурации сервера

потокового распознавания

4. Реализация клиентской логики с

использованием потокового

распознавания

5. Завершение сессии потокового

распознавания

16.

Программа для защиты речевогоПрограмма состоит из:

сигнала

конструктора класса wave-файла

создания и записи данных в файл

алгоритма зашумления данных и

записи ключа в отдельный файл

операций снятия шума по заданному

файлу ключа

процедуры быстрого

преобразования Фурье

В результате мы получаем сигналы, вид

которых представлен ниже:

17.

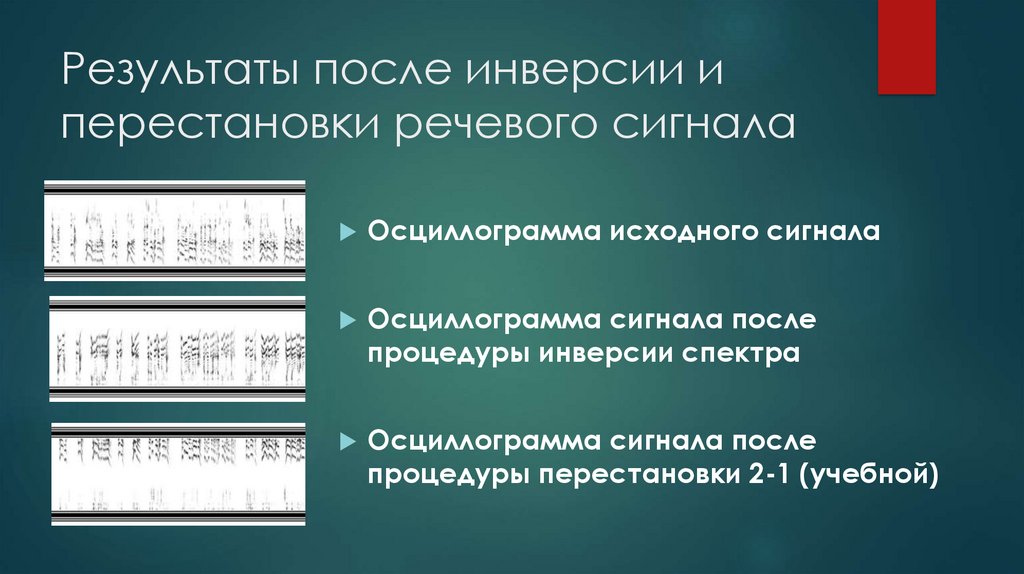

Результаты после инверсии иперестановки речевого сигнала

Осциллограмма исходного сигнала

Осциллограмма сигнала после

процедуры инверсии спектра

Осциллограмма сигнала после

процедуры перестановки 2-1 (учебной)

18.

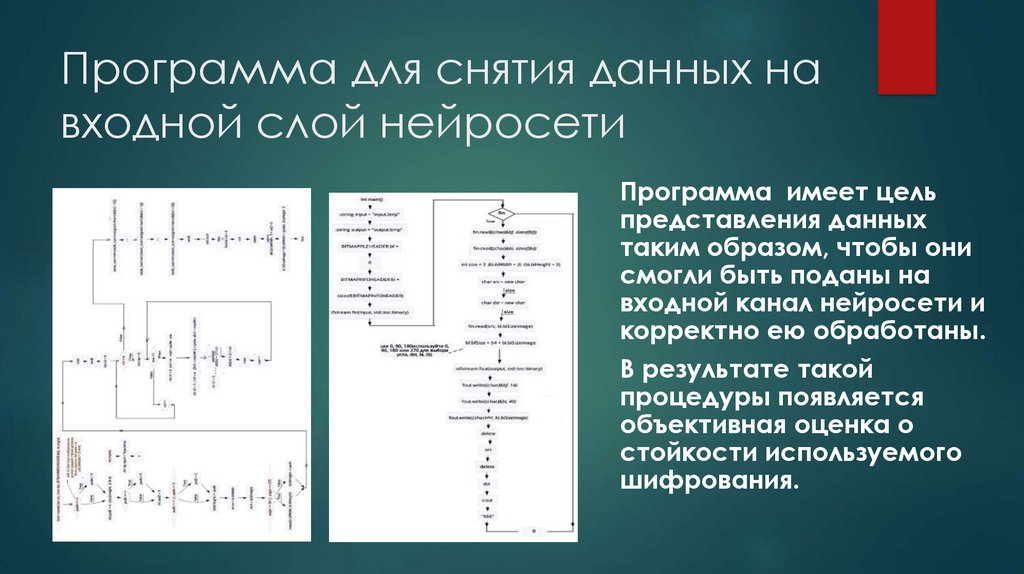

Программа для снятия данных навходной слой нейросети

Программа имеет цель

представления данных

таким образом, чтобы они

смогли быть поданы на

входной канал нейросети и

корректно ею обработаны.

В результате такой

процедуры появляется

объективная оценка о

стойкости используемого

шифрования.

19.

Преимущество использованияскремблеров

простота технической реализации

устройства

низкая стоимость

малые габариты

возможность эксплуатации на

любых каналах передачи речевого

сигнала

Повсеместному использованию мешает

отсутствие гарантии требуемого

уровня защиты информации (степень

маскирования сигнала зависит от

субъективных параметров).

20.

ИтогиПоявляется возможность объективной оценки

стойкости используемого шифрования и

пригодности метода к конкретным

обстоятельствам;

сокращается время на экспертную оценку

качества шифрования;

повышается надёжность шифрования без

привлечения избыточных операций, связанных

с установкой дополнительного

дорогостоящего оборудования;

есть возможность в стандартизировать

процедуру с целью получения эталонного

результата, не зависящего от человеческого

фактора.

education

education