Similar presentations:

Методы и средства защиты информации

1. Методы и средства защиты информации

Защита информацииМетоды и средства защиты информации

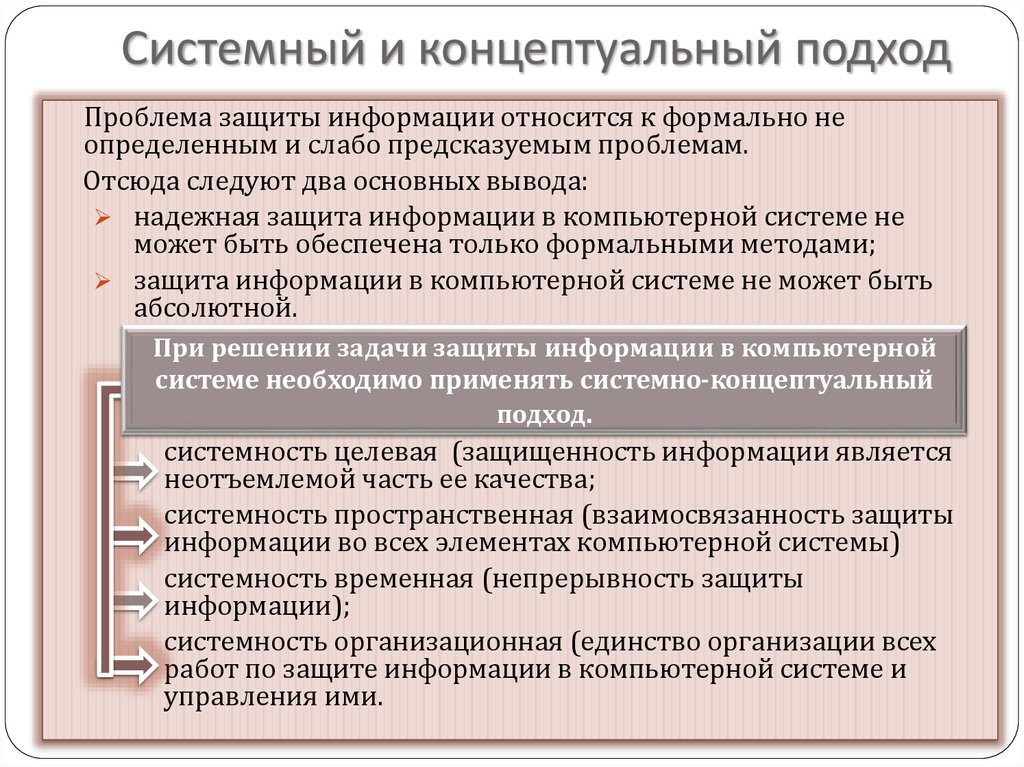

2. Системный и концептуальный подход

Проблема защиты информации относится к формально неопределенным и слабо предсказуемым проблемам.

Отсюда следуют два основных вывода:

надежная защита информации в компьютерной системе не

может быть обеспечена только формальными методами;

защита информации в компьютерной системе не может быть

абсолютной.

При решении задачи защиты информации в компьютерной

системе необходимо применять системно-концептуальный

подход.

системность целевая (защищенность информации является

неотъемлемой часть ее качества;

системность пространственная (взаимосвязанность защиты

информации во всех элементах компьютерной системы)

системность временная (непрерывность защиты

информации);

системность организационная (единство организации всех

работ по защите информации в компьютерной системе и

управления ими.

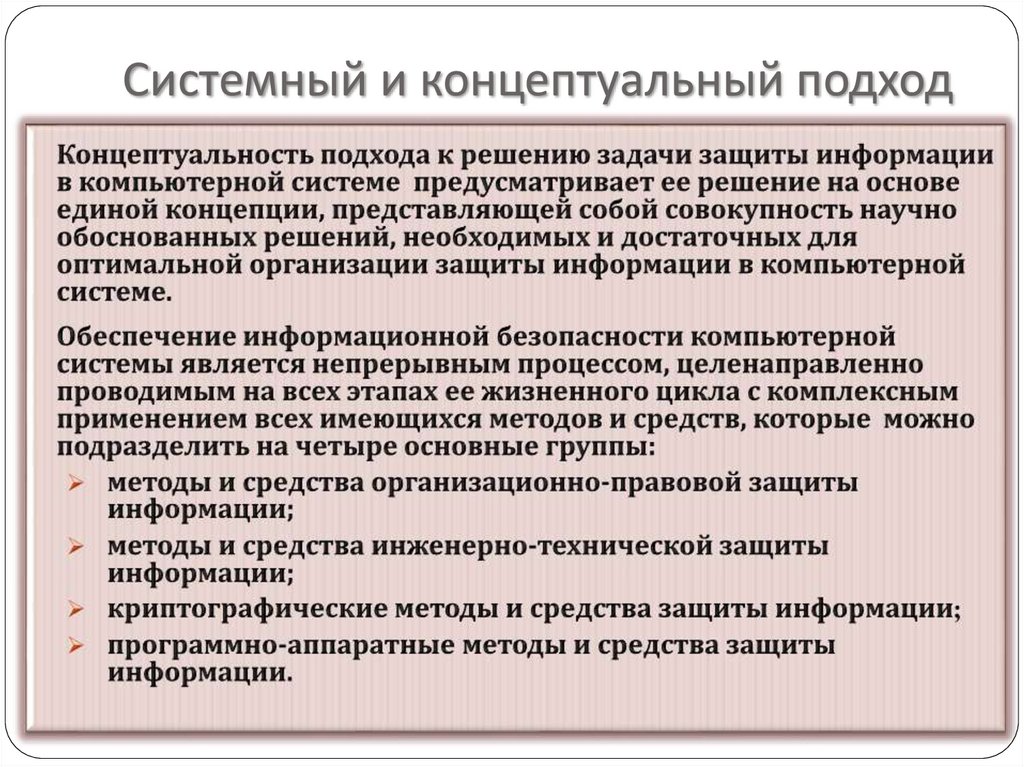

3. Системный и концептуальный подход

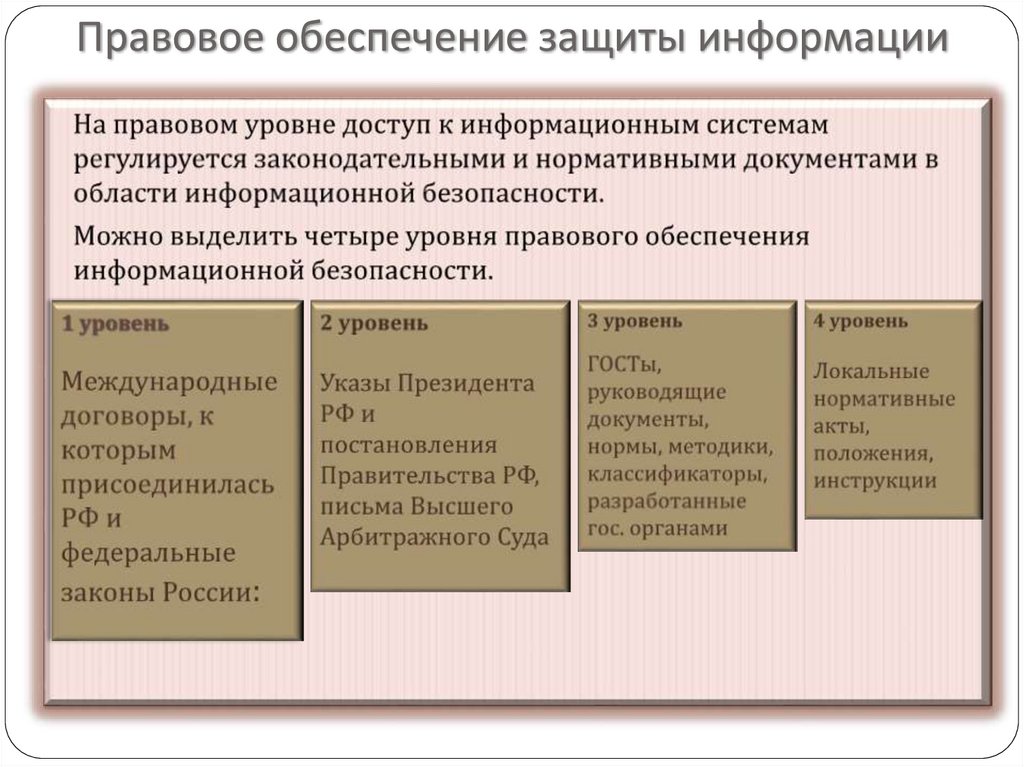

4. Правовое обеспечение защиты информации

5. Правовое обеспечение защиты информации

Международные конвенции об охране промышленнойсобственности, охране интеллектуальной собственности,

авторском праве;

Конституция РФ;

Гражданский кодекс РФ;

Уголовный кодекс РФ

Федеральный закон «Об информации, информатизации и

защите информации» от 20.02.95 № 24-ФЗ

Федеральный закон «О государственной тайне» от 21.07.93

№ 5485-1

Федеральные законы «О лицензировании отдельных видов деятельности» от 08.08.2001 № 128-ФЗ, «О связи» от 16.02.95 № 15ФЗ, «Об электронной цифровой подписи» от 10.01.02 № 1-ФЗ, «Об

авторском праве и смежных правах» от 09.07.93 № 5351-1, «О

правовой охране программ для электронных вычислительных

машин и баз данных» от 23.09.92 № 3523-1

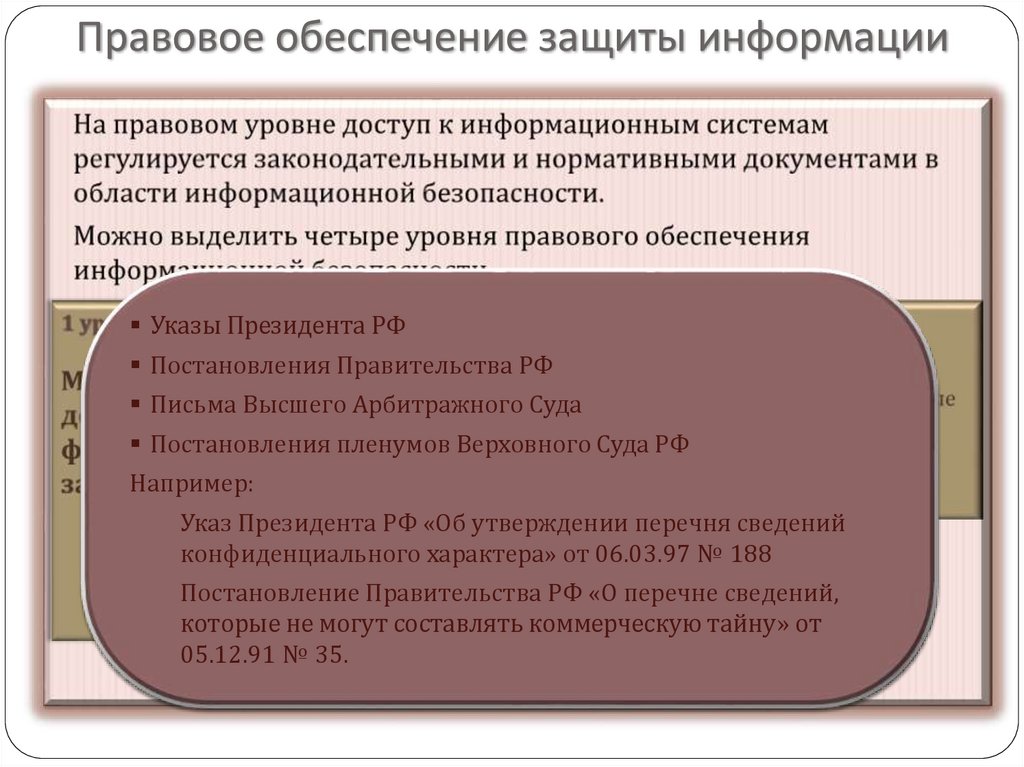

6. Правовое обеспечение защиты информации

Указы Президента РФПостановления Правительства РФ

Письма Высшего Арбитражного Суда

Постановления пленумов Верховного Суда РФ

Например:

Указ Президента РФ «Об утверждении перечня сведений

конфиденциального характера» от 06.03.97 № 188

Постановление Правительства РФ «О перечне сведений,

которые не могут составлять коммерческую тайну» от

05.12.91 № 35.

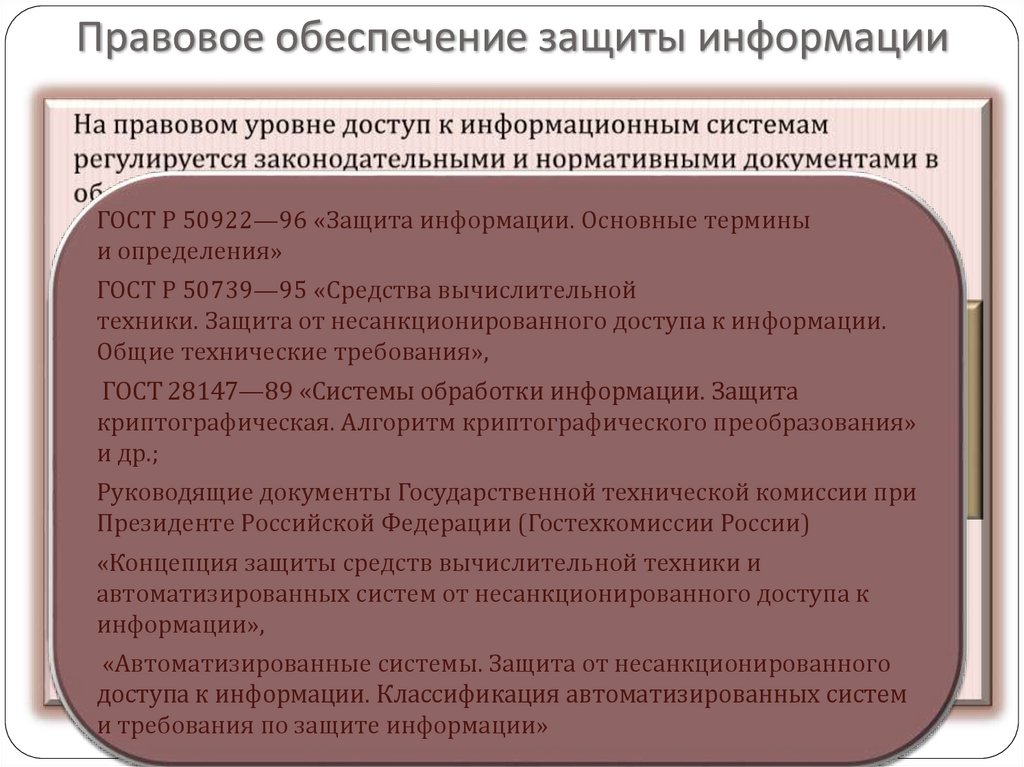

7. Правовое обеспечение защиты информации

ГОСТ Р 50922—96 «Защита информации. Основные терминыи определения»

ГОСТ Р 50739—95 «Средства вычислительной

техники. Защита от несанкционированного доступа к информации.

Общие технические требования»,

ГОСТ 28147—89 «Системы обработки информации. Защита

криптографическая. Алгоритм криптографического преобразования»

и др.;

Руководящие документы Государственной технической комиссии при

Президенте Российской Федерации (Гостехкомиссии России)

«Концепция защиты средств вычислительной техники и

автоматизированных систем от несанкционированного доступа к

информации»,

«Автоматизированные системы. Защита от несанкционированного

доступа к информации. Классификация автоматизированных систем

и требования по защите информации»

8. Правовое обеспечение защиты информации

приказ об утверждении перечня сведений, составляющихкоммерческую тайну предприятия;

трудовые и гражданско-правовые договоры подряда, поручения,

комиссии и т.п., в которые включены пункты об обязанности

возмещения ущерба за разглашение сведений, составляющих

коммерческую тайну предприятия, и др.

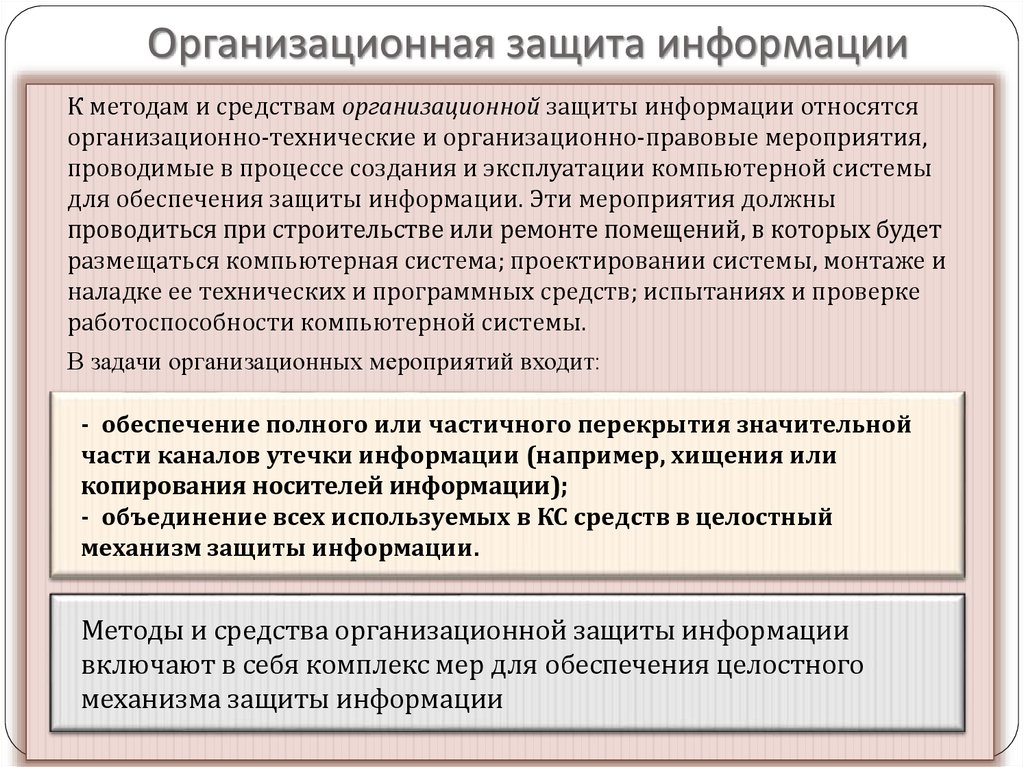

9. Организационная защита информации

К методам и средствам организационной защиты информации относятсяорганизационно-технические и организационно-правовые мероприятия,

проводимые в процессе создания и эксплуатации компьютерной системы

для обеспечения защиты информации. Эти мероприятия должны

проводиться при строительстве или ремонте помещений, в которых будет

размещаться компьютерная система; проектировании системы, монтаже и

наладке ее технических и программных средств; испытаниях и проверке

работоспособности компьютерной системы.

В задачи организационных мероприятий входит:

- обеспечение полного или частичного перекрытия значительной

части каналов утечки информации (например, хищения или

копирования носителей информации);

- объединение всех используемых в КС средств в целостный

механизм защиты информации.

Методы и средства организационной защиты информации

включают в себя комплекс мер для обеспечения целостного

механизма защиты информации

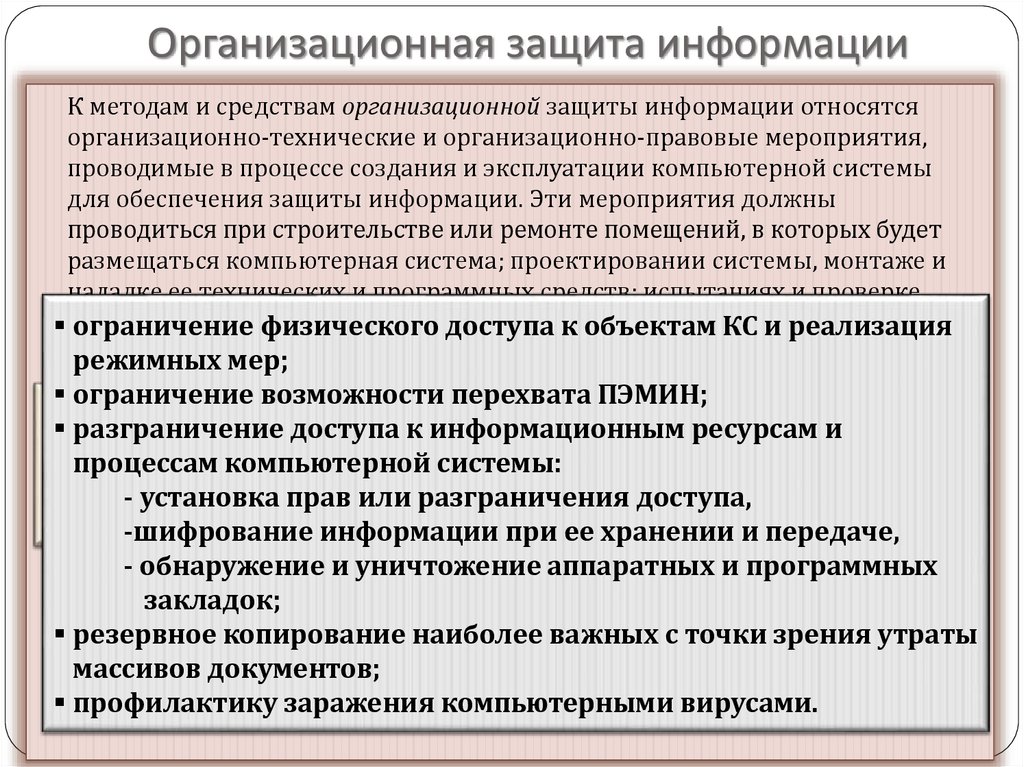

10. Организационная защита информации

К методам и средствам организационной защиты информации относятсяорганизационно-технические и организационно-правовые мероприятия,

проводимые в процессе создания и эксплуатации компьютерной системы

для обеспечения защиты информации. Эти мероприятия должны

проводиться при строительстве или ремонте помещений, в которых будет

размещаться компьютерная система; проектировании системы, монтаже и

наладке ее технических и программных средств; испытаниях и проверке

компьютерной

системы.

работоспособности

ограничение физического

доступа

к объектам КС и реализация

Врежимных

задачи организационных

мероприятий входит:

мер;

ограничение

возможности

перехвата

ПЭМИН;

- обеспечение

полного

или частичного

перекрытия

значительной части

разграничение

доступа к(например,

информационным

ресурсам

и

каналов

утечки информации

хищения или

копирования

процессам

компьютерной системы:

носителей

информации);

- объединение

всех прав

используемых

в КС средств вдоступа,

целостный механизм

- установка

или разграничения

защиты

информации. информации при ее хранении и передаче,

-шифрование

- обнаружение и уничтожение аппаратных и программных

закладок;

резервное копирование наиболее важных с точки зрения утраты

массивов документов;

профилактику заражения компьютерными вирусами.

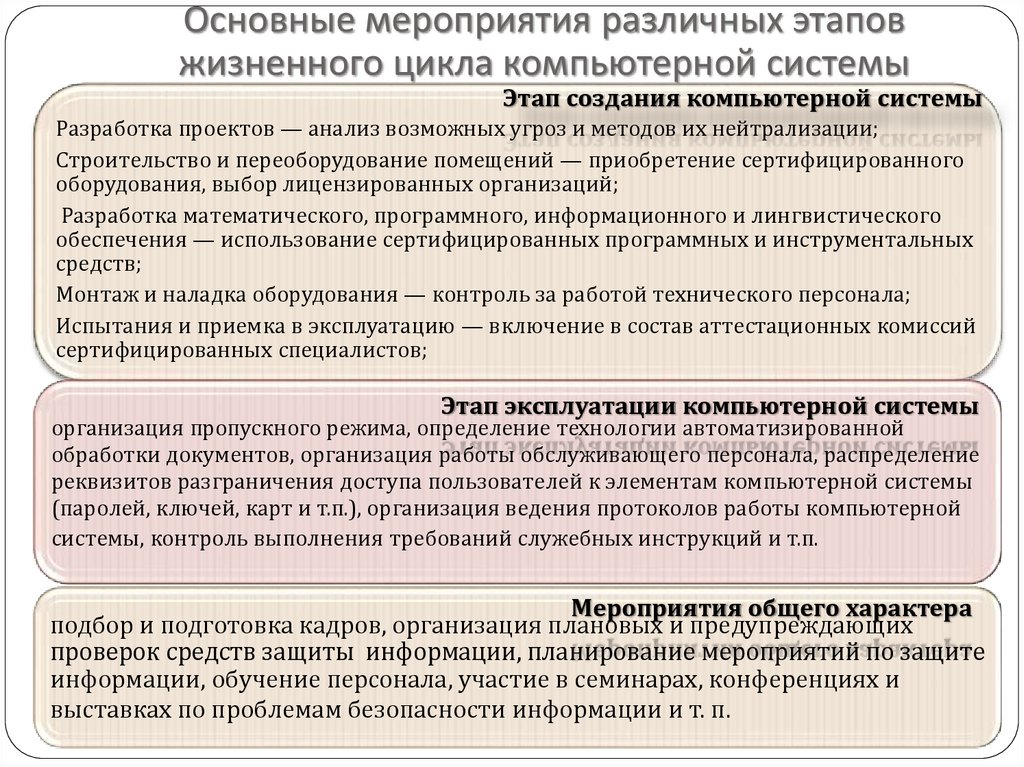

11. Основные мероприятия различных этапов жизненного цикла компьютерной системы

Этап создания компьютерной системыРазработка проектов — анализ возможных угроз и методов их нейтрализации;

Строительство и переоборудование помещений — приобретение сертифицированного

оборудования, выбор лицензированных организаций;

Разработка математического, программного, информационного и лингвистического

обеспечения — использование сертифицированных программных и инструментальных

средств;

Монтаж и наладка оборудования — контроль за работой технического персонала;

Испытания и приемка в эксплуатацию — включение в состав аттестационных комиссий

сертифицированных специалистов;

Этап эксплуатации компьютерной системы

организация пропускного режима, определение технологии автоматизированной

обработки документов, организация работы обслуживающего персонала, распределение

реквизитов разграничения доступа пользователей к элементам компьютерной системы

(паролей, ключей, карт и т.п.), организация ведения протоколов работы компьютерной

системы, контроль выполнения требований служебных инструкций и т.п.

Мероприятия общего характера

подбор и подготовка кадров, организация плановых и предупреждающих

проверок средств защиты информации, планирование мероприятий по защите

информации, обучение персонала, участие в семинарах, конференциях и

выставках по проблемам безопасности информации и т. п.

12. Инженерно-технические методы защиты

Под инженерно-техническими средствами защиты информации понимаютфизические объекты, механические, электрические и электронные устройства,

элементы конструкции зданий, средства пожаротушения и другие средства,

обеспечивающие:

защиту территории и помещений компьютерной системы от проникновения

нарушителей;

защиту аппаратных средств компьютерной системы и носителей

информации от хищения;

предотвращение возможности удаленного (из-за пределов охраняемой

территории) видеонаблюдения (подслушивания) за работой персонала и

функционированием технических средств компьютерной системы;

предотвращение возможности перехвата ПЭМИН, вызванных работающими

техническими средствами компьютерной системы и линиями передачи

данных;

организацию доступа в помещения компьютерной системы сотрудников;

контроль над режимом работы персонала компьютерной системы ;

контроль над перемещением сотрудников компьютерной системы в

различных производственных зонах;

противопожарную защиту помещений компьютерной системы;

минимизацию материального ущерба от потерь информации,

возникших в результате стихийных бедствий и техногенных аварий.

13. Методы и средства защиты информации от утечки по каналам ПЭМИН

снижение уровня излучений сигналов в аппаратных средствахкомпьютерной системы:

выбор системно-технических и конструкторских решений при

создании технических средств компьютерной системы в

защищенном исполнении;

рациональный выбор места размещения этих средств

относительно мест возможного перехвата ПЭМИН

увеличение мощности помех в соответствующих этим сигналам

частотных диапазонах:

применения активных средств защиты в виде генераторов

сигналоподобных помех или шума

включение в состав информационных каналов компьютерной

системы устройств предварительного шифрования обрабатываемой

информации

14. Программно-аппаратная защита

К аппаратным средствам защиты информации относятся электронные иэлектронно-механические устройства, включаемые в состав технических средств

компьютерной системы и выполняющие (самостоятельно или в едином комплексе с

программными средствами) некоторые функции обеспечения информационной

безопасности.

К основным аппаратным средствам защиты информации относятся:

устройства для ввода идентифицирующей пользователя информации (магнитных

и пластиковых карт, отпечатков пальцев и др.

устройства для шифрования информации;

устройства для воспрепятствования несанкционированному включению рабочих

станций и серверов (электронные замки и блокираторы).

Под программными средствами защиты информации понимают специальные

программы, включаемые в состав программного обеспечения компьютерной

системы исключительно для выполнения защитных функций.

К основным программным средствам защиты информации относятся:

программы идентификации и аутентификации пользователей КС;

программы разграничения доступа пользователей к ресурсам КС;

программы шифрования информации;

программы защиты информационных ресурсов (системного и прикладного

программного обеспечения, баз данных, компьютерных средств обучения и т. п.) от

несанкционированного изменения, использования и копирования.

informatics

informatics