Similar presentations:

Протокол DHCP. Основы маршрутизации и коммутации

1. Протокол DHCP.

Основы маршрутизации и коммутацииPresentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

1

2. Введение Введение

Протокол динамической конфигурации узла (DHCP) — этосетевой протокол, обеспечивающий автоматическую IPадресацию и другую информацию для клиента:

IP-адрес.

Маска подсети (IPv4) или длина префикса (IPv6).

Адрес шлюза по умолчанию

Адрес DNS-сервера

Версии для IPv4 и IPv6

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

2

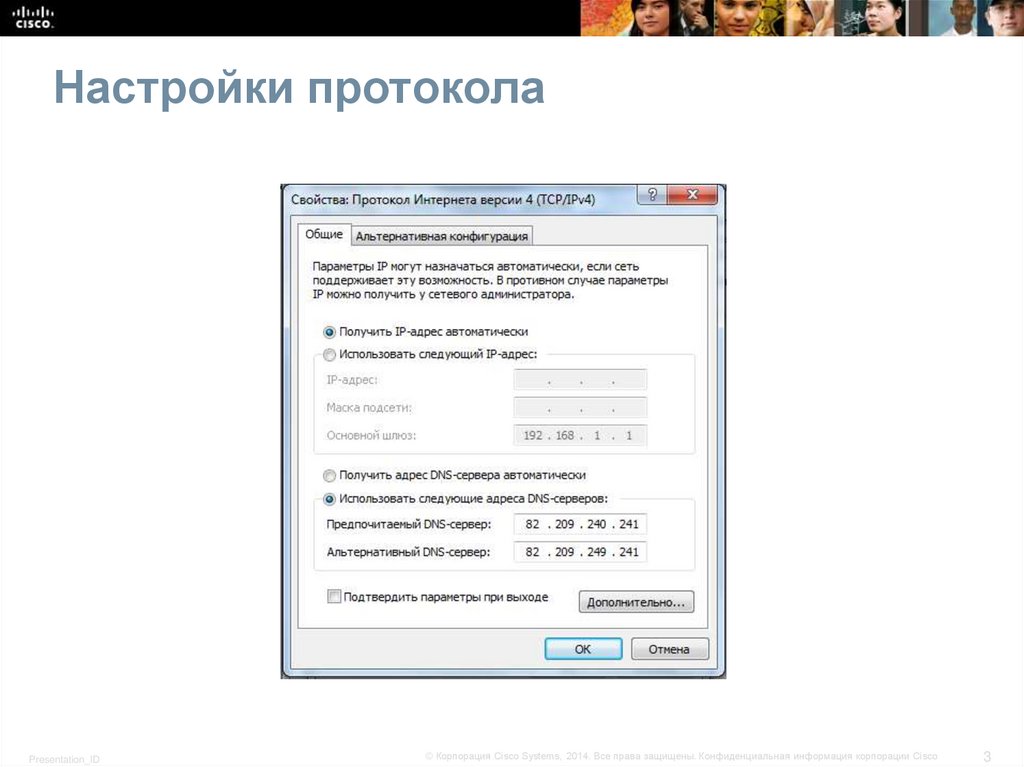

3. Настройки протокола

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

3

4. Принцип работы протокола DHCPv4 Общие сведения о протоколе DHCPv4

DHCPv4 использует три разных метода присвоения адреса.Распределение вручную — администратор вручную присваивает

устройству-клиенту предварительно выделенный IPv4-адрес,

который с помощью протокола DHCPv4 назначается устройству.

Автоматическое распределение — DHCPv4 автоматически

присваивает устройству постоянный статический IPv4-адрес,

выбирая его из пула доступных адресов. Аренда отсутствует.

Динамическое распределение — DHCPv4 динамически выдаёт в

аренду IPv4-адрес из пула адресов на ограниченный период

времени по выбору DHCP сервера или до тех пор, пока клиенту

нужен адрес. Наиболее распространённый метод.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

4

5. Динамическое распределение адресов

Срок аренды обычно составляет от 24 часов до неделиили более.

По истечении срока аренды клиент должен запросить

другой адрес, хотя в большинстве случаев клиенту

повторно назначается тот же адрес.

Периодически клиент должен связываться с DHCPсервером для продления срока аренды.

Благодаря этому механизму «переехавшие» или

отключившиеся клиенты не занимают адреса, в которых

они больше не нуждаются.

По истечении срока аренды сервер DHCP возвращает

адрес в пул, из которого адрес может быть повторно

получен при необходимости.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

5

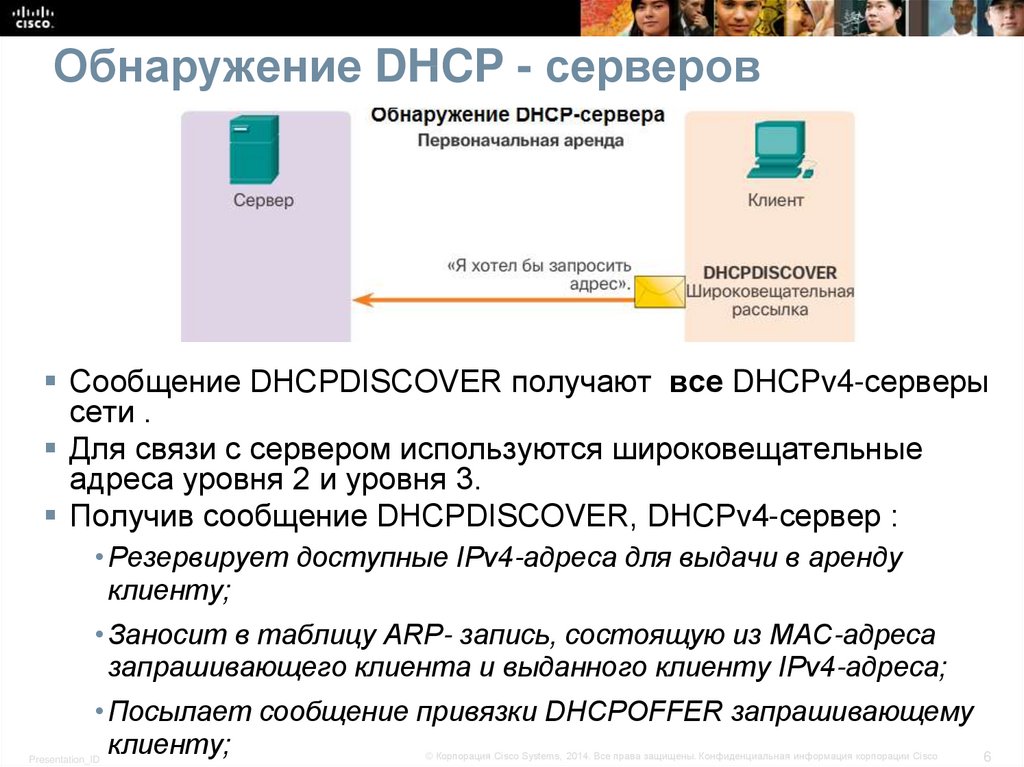

6. Обнаружение DHCP - серверов

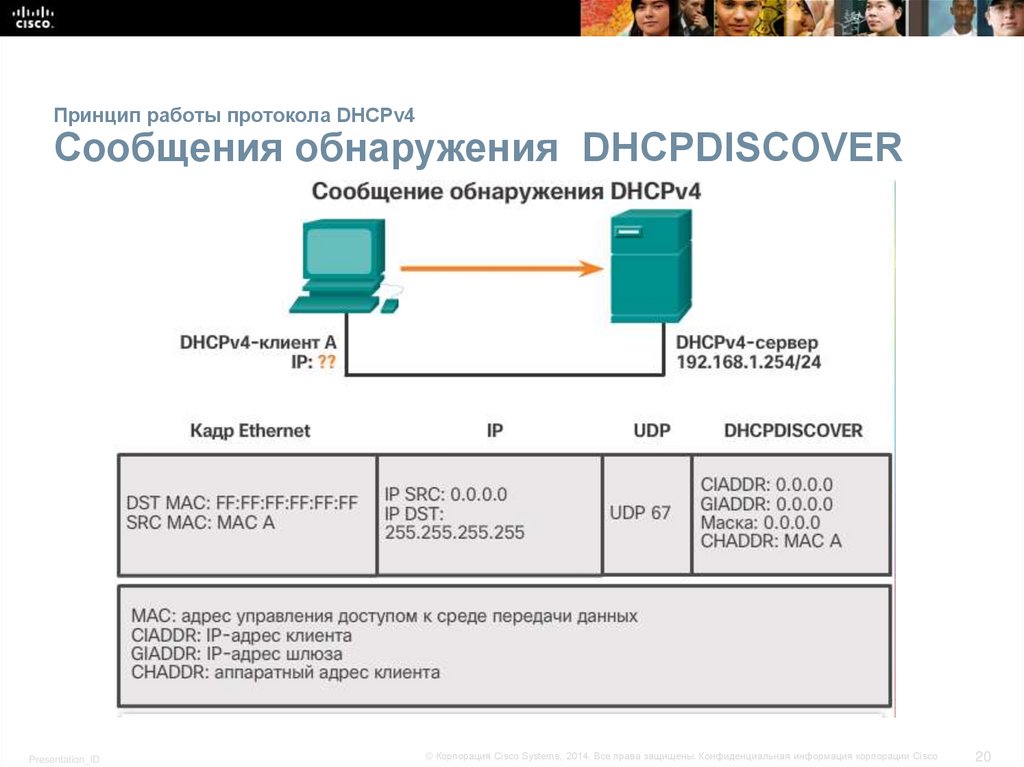

Сообщение DHCPDISCOVER получают все DHCPv4-серверысети .

Для связи с сервером используются широковещательные

адреса уровня 2 и уровня 3.

Получив сообщение DHCPDISCOVER, DHCPv4-сервер :

• Резервирует доступные IPv4-адреса для выдачи в аренду

клиенту;

• Заносит в таблицу ARP- запись, состоящую из MAC-адреса

запрашивающего клиента и выданного клиенту IPv4-адреса;

• Посылает сообщение привязки DHCPOFFER запрашивающему

клиенту;

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

6

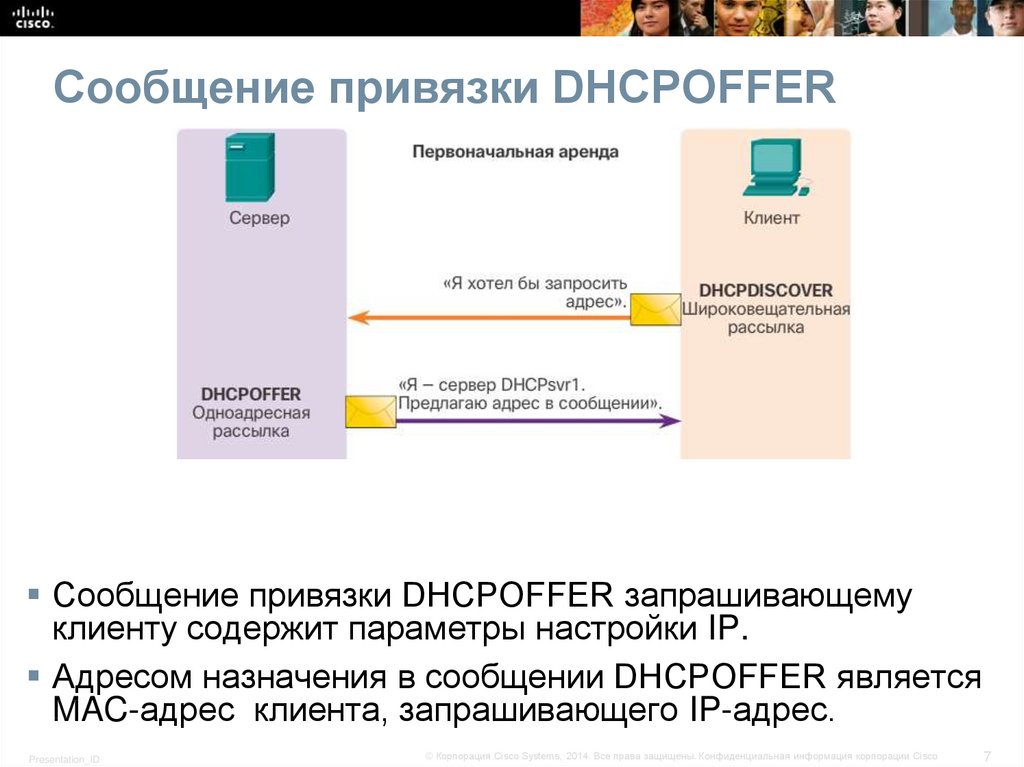

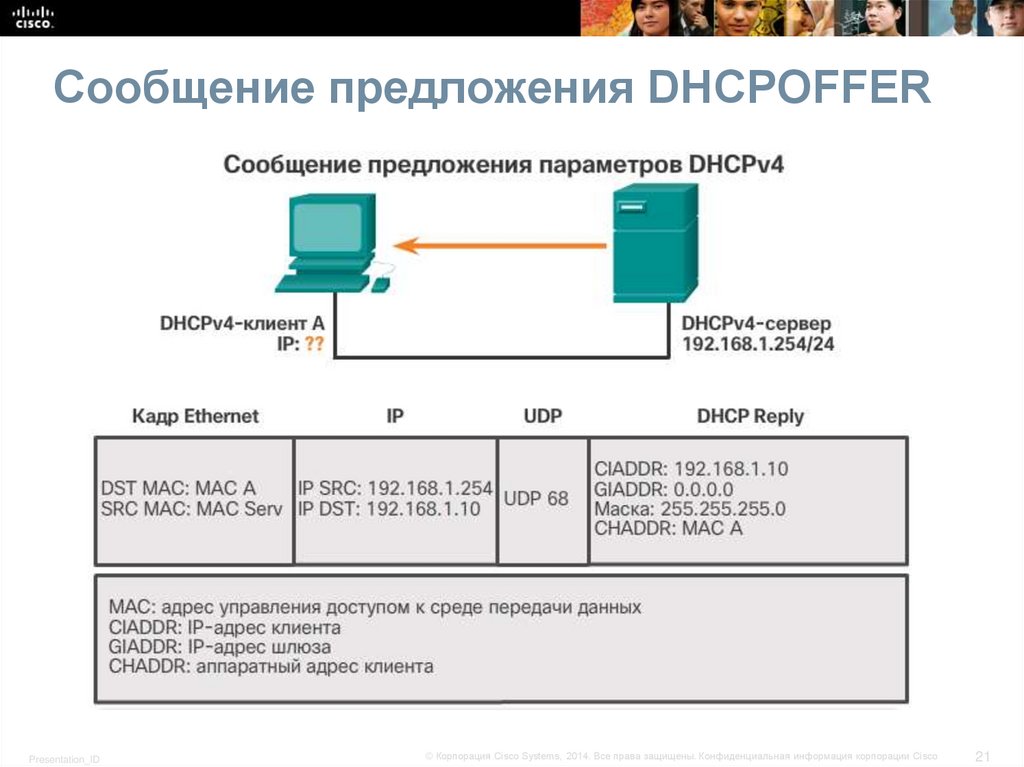

7. Сообщение привязки DHCPOFFER

Сообщение привязки DHCPOFFER запрашивающемуклиенту содержит параметры настройки IP.

Адресом назначения в сообщении DHCPOFFER является

MAC-адрес клиента, запрашивающего IP-адрес.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

7

8. Сообщение привязки DHCPOFFER

Если в сети имеется несколько DHCP-серверов, клиентможет принимать сообщения привязки от всех DHCPсерверов.

Клиент выбирает самое первое поступившее сообщение

привязки.

Получив сообщение DHCPOFFER , клиент принимает

параметры настройки IP и отправляет сообщение запрос

DHCP (DHCPREQUEST).

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

8

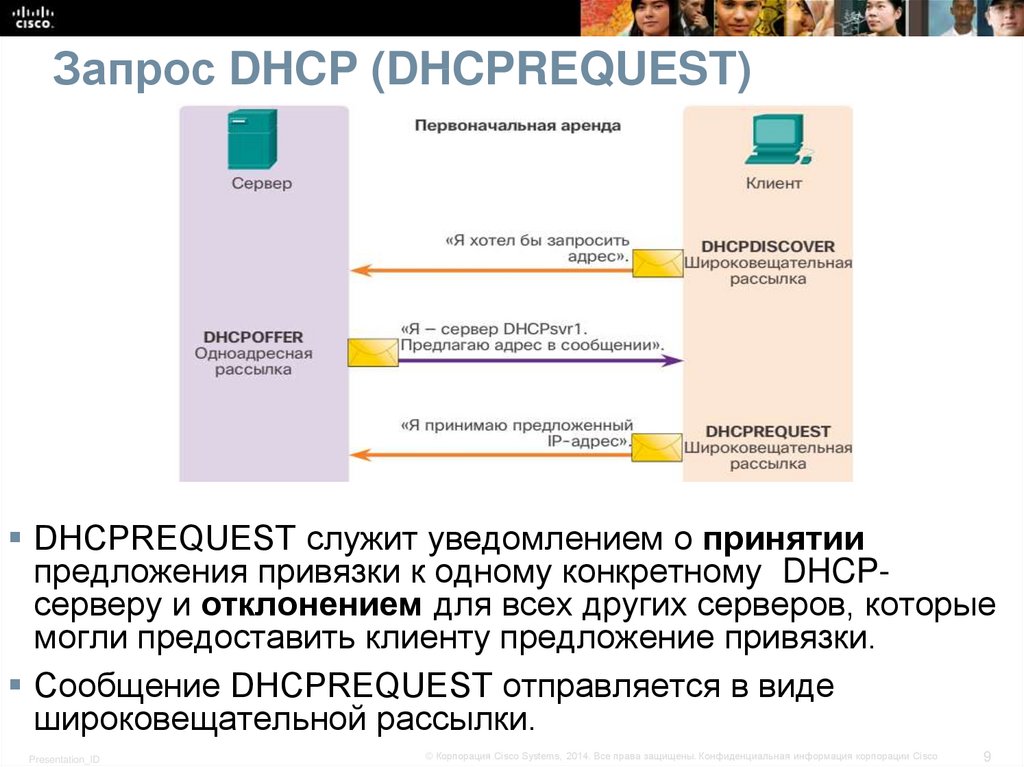

9. Запрос DHCP (DHCPREQUEST)

DHCPREQUEST служит уведомлением о принятиипредложения привязки к одному конкретному DHCPсерверу и отклонением для всех других серверов, которые

могли предоставить клиенту предложение привязки.

Сообщение DHCPREQUEST отправляется в виде

широковещательной рассылки.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

9

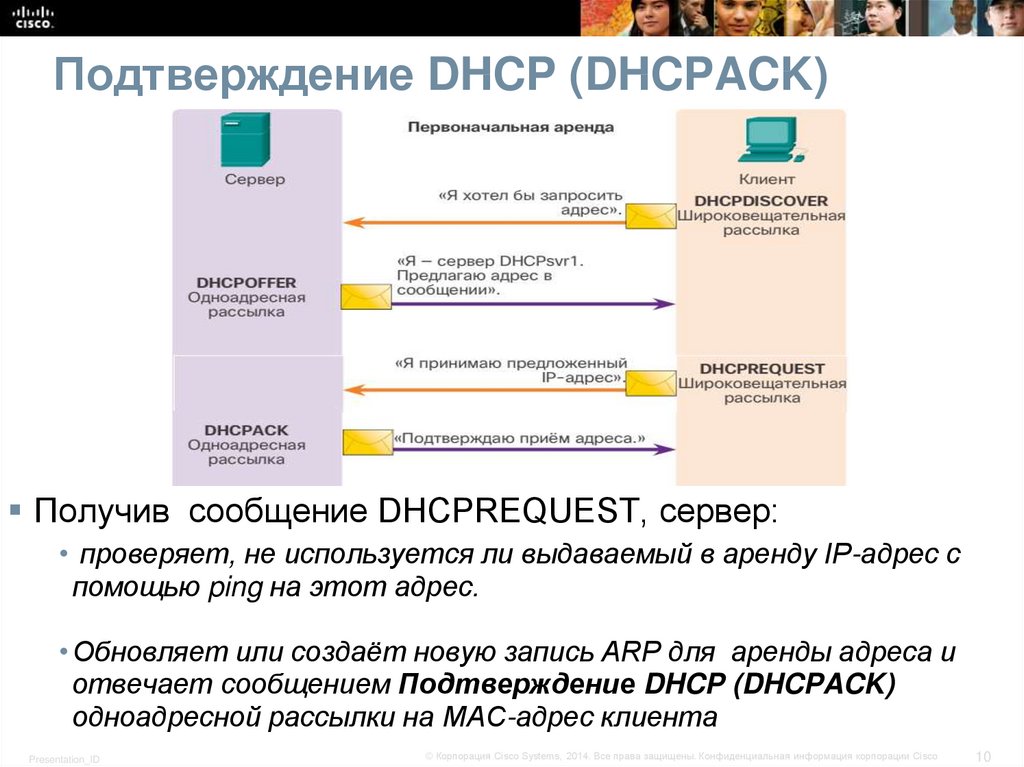

10. Подтверждение DHCP (DHCPACK)

Получив сообщение DHCPREQUEST, сервер:• проверяет, не используется ли выдаваемый в аренду IP-адрес с

помощью ping на этот адрес.

• Обновляет или создаёт новую запись ARP для аренды адреса и

отвечает сообщением Подтверждение DHCP (DHCPACK)

одноадресной рассылки на МАС-адрес клиента

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

10

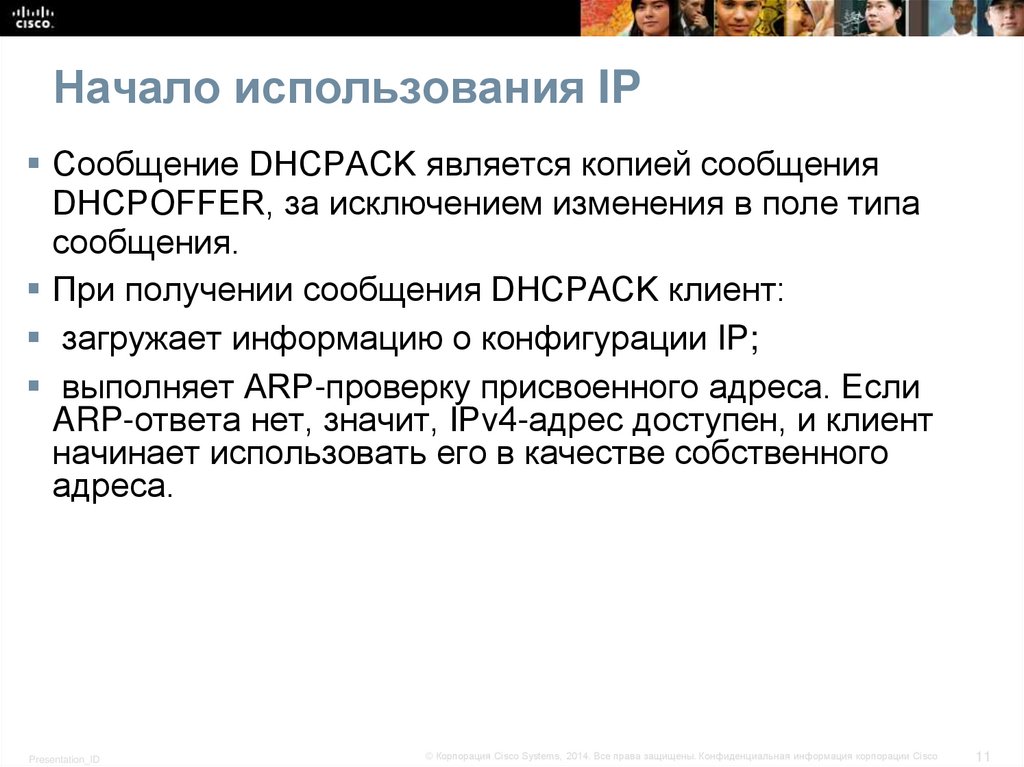

11. Начало использования IP

Сообщение DHCPACK является копией сообщенияDHCPOFFER, за исключением изменения в поле типа

сообщения.

При получении сообщения DHCPACK клиент:

загружает информацию о конфигурации IP;

выполняет ARP-проверку присвоенного адреса. Если

ARP-ответа нет, значит, IPv4-адрес доступен, и клиент

начинает использовать его в качестве собственного

адреса.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

11

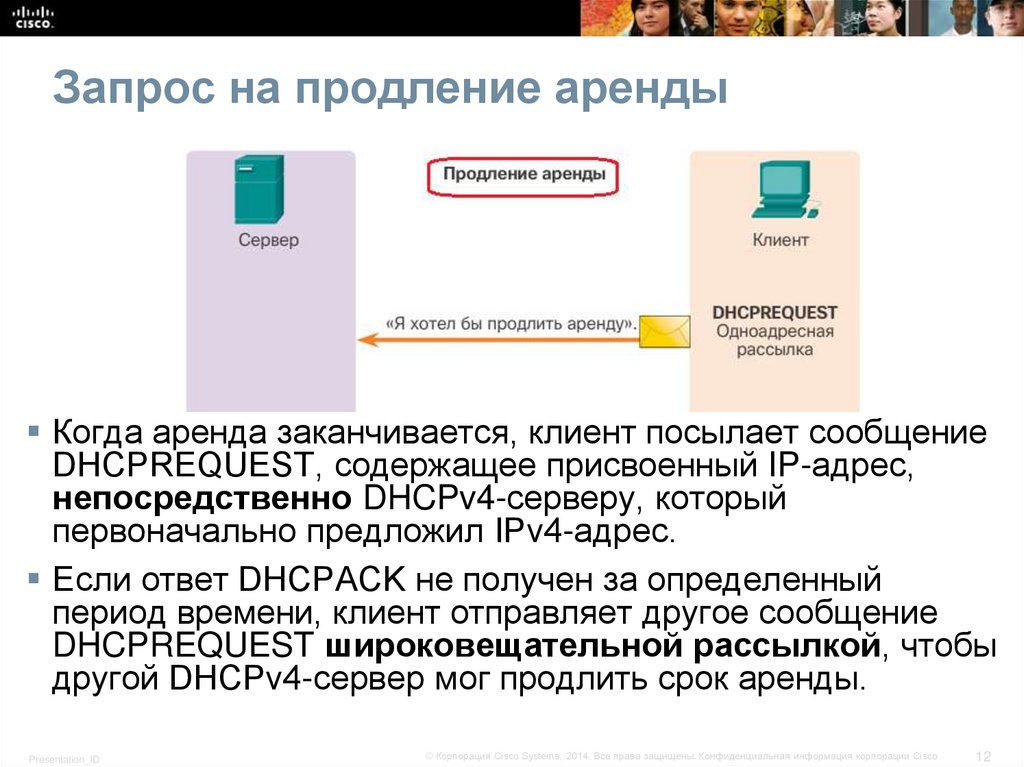

12. Запрос на продление аренды

Когда аренда заканчивается, клиент посылает сообщениеDHCPREQUEST, содержащее присвоенный IP-адрес,

непосредственно DHCPv4-серверу, который

первоначально предложил IPv4-адрес.

Если ответ DHCPACK не получен за определенный

период времени, клиент отправляет другое сообщение

DHCPREQUEST широковещательной рассылкой, чтобы

другой DHCPv4-сервер мог продлить срок аренды.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

12

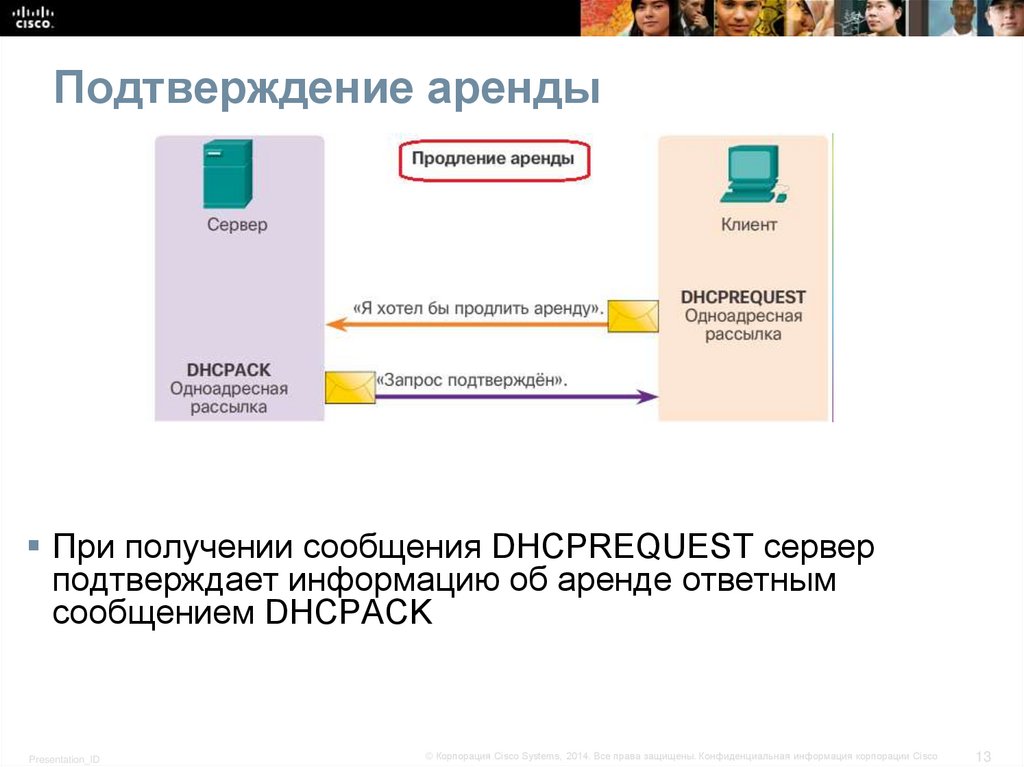

13. Подтверждение аренды

При получении сообщения DHCPREQUEST серверподтверждает информацию об аренде ответным

сообщением DHCPACK

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

13

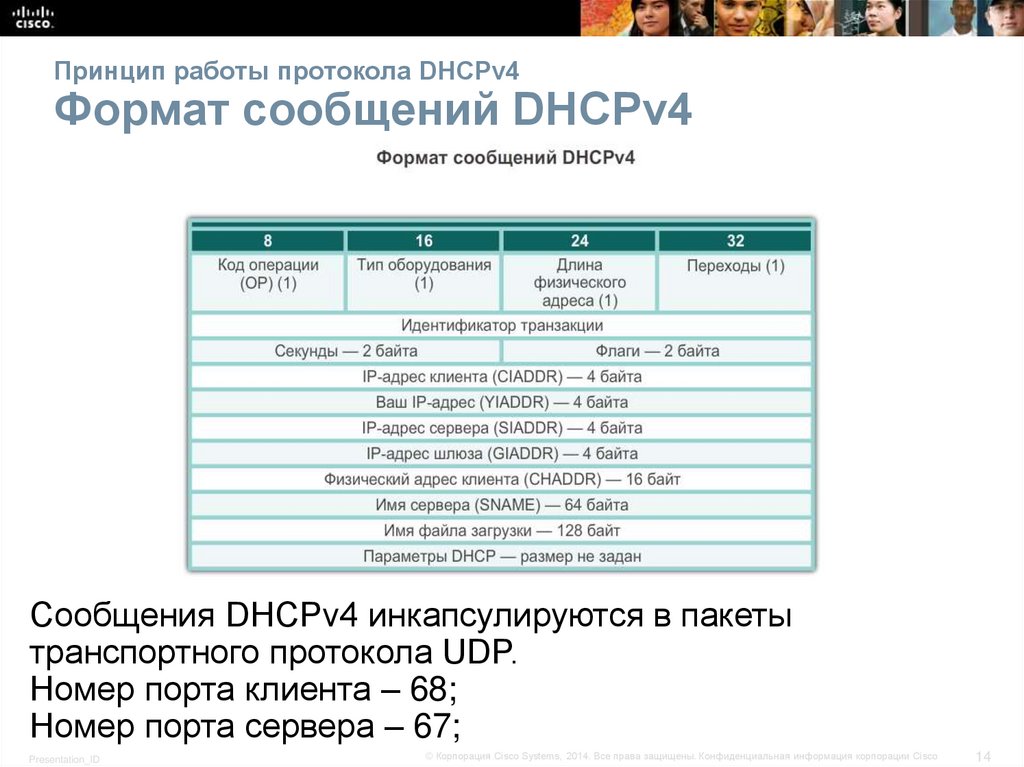

14. Принцип работы протокола DHCPv4 Формат сообщений DHCPv4

Сообщения DHCPv4 инкапсулируются в пакетытранспортного протокола UDP.

Номер порта клиента – 68;

Номер порта сервера – 67;

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

14

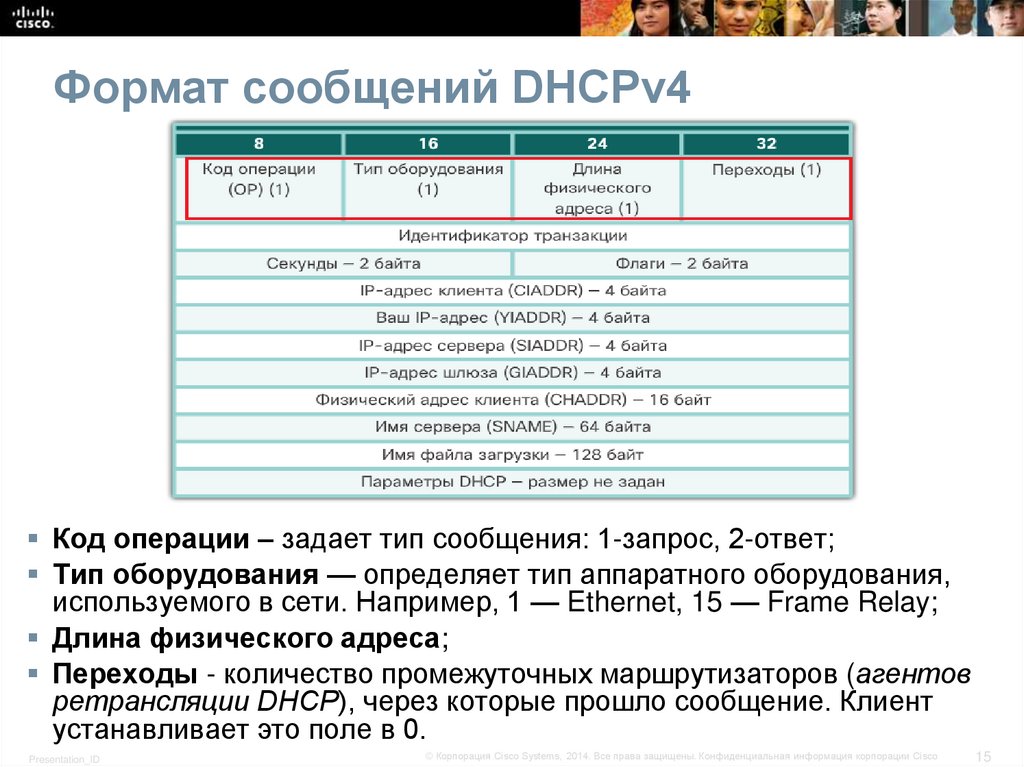

15. Формат сообщений DHCPv4

Код операции – задает тип сообщения: 1-запрос, 2-ответ;Тип оборудования — определяет тип аппаратного оборудования,

используемого в сети. Например, 1 — Ethernet, 15 — Frame Relay;

Длина физического адреса;

Переходы - количество промежуточных маршрутизаторов (агентов

ретрансляции DHCP), через которые прошло сообщение. Клиент

устанавливает это поле в 0.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

15

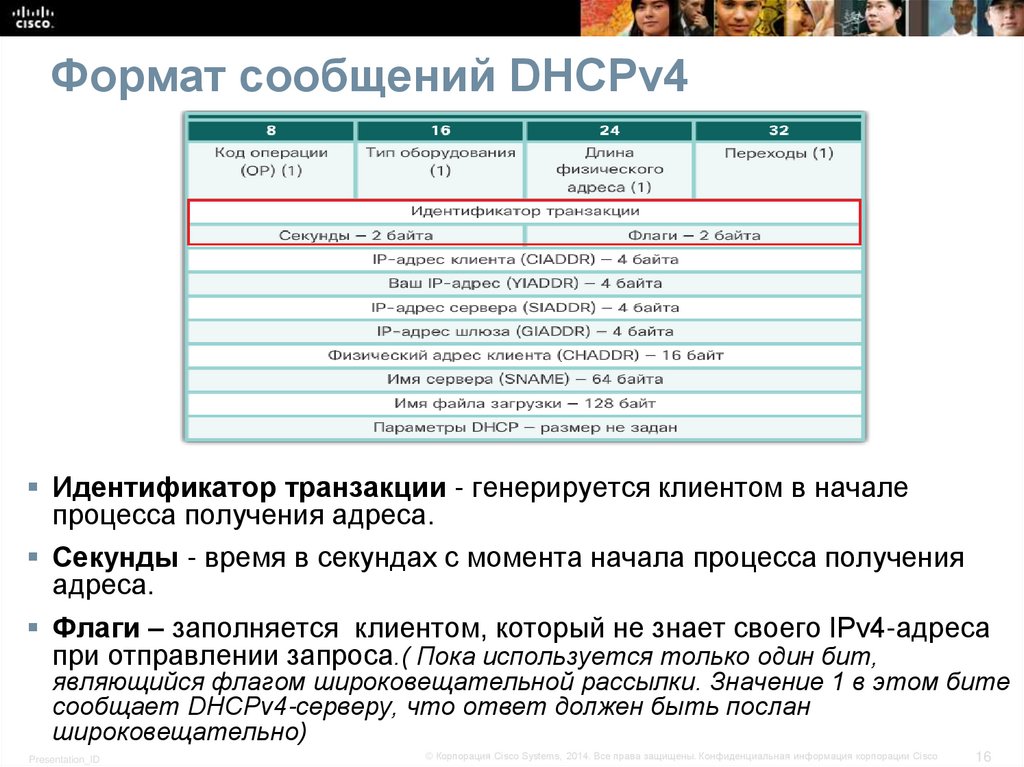

16. Формат сообщений DHCPv4

Идентификатор транзакции - генерируется клиентом в началепроцесса получения адреса.

Секунды - время в секундах с момента начала процесса получения

адреса.

Флаги – заполняется клиентом, который не знает своего IPv4-адреса

при отправлении запроса.( Пока используется только один бит,

являющийся флагом широковещательной рассылки. Значение 1 в этом бите

сообщает DHCPv4-серверу, что ответ должен быть послан

широковещательно)

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

16

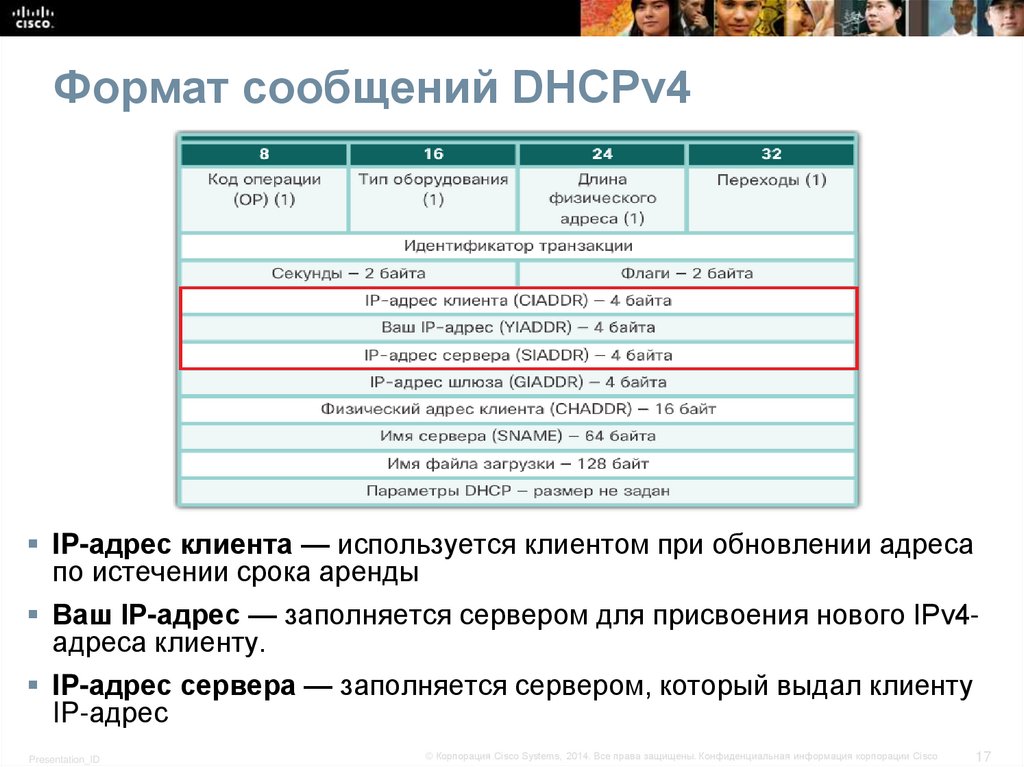

17. Формат сообщений DHCPv4

IP-адрес клиента — используется клиентом при обновлении адресапо истечении срока аренды

Ваш IP-адрес — заполняется сервером для присвоения нового IPv4адреса клиенту.

IP-адрес сервера — заполняется сервером, который выдал клиенту

IP-адрес

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

17

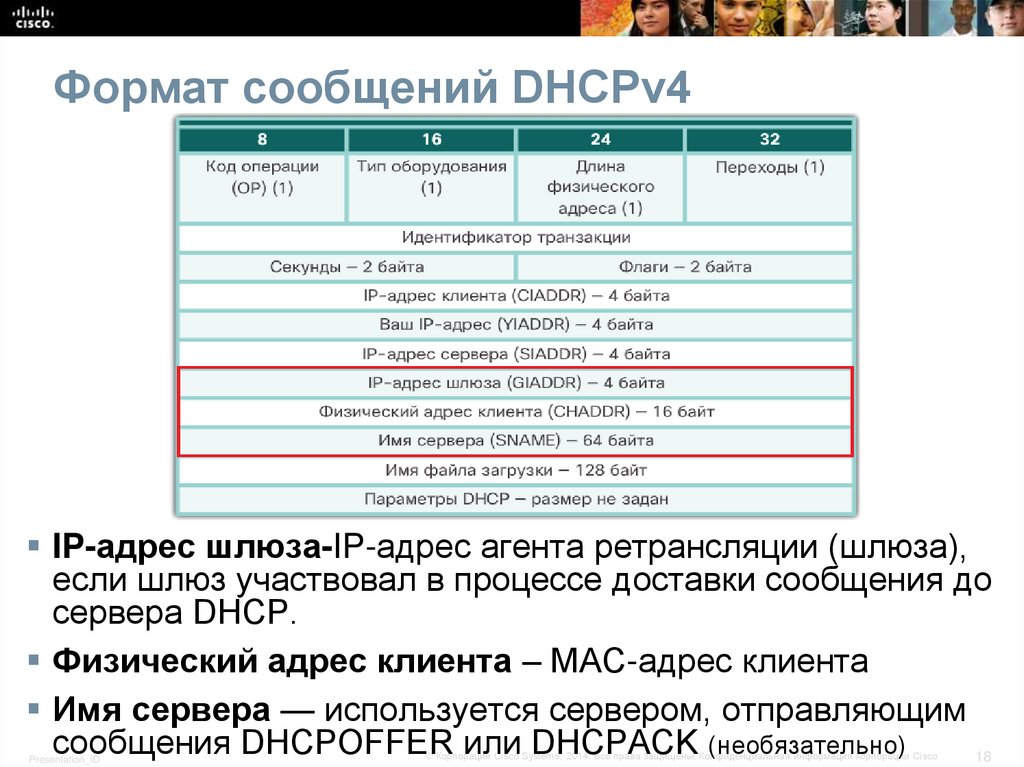

18. Формат сообщений DHCPv4

IP-адрес шлюза-IP-адрес агента ретрансляции (шлюза),если шлюз участвовал в процессе доставки сообщения до

сервера DHCP.

Физический адрес клиента – МАС-адрес клиента

Имя сервера — используется сервером, отправляющим

сообщения DHCPOFFER или DHCPACK (необязательно)

18

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

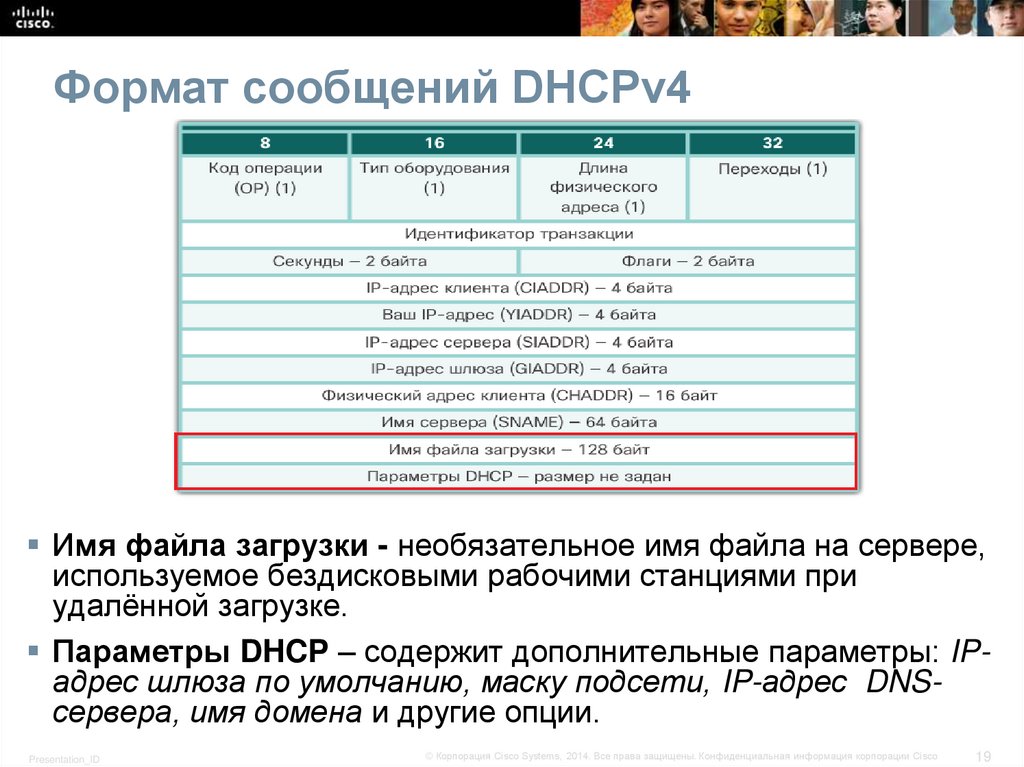

19. Формат сообщений DHCPv4

Имя файла загрузки - необязательное имя файла на сервере,используемое бездисковыми рабочими станциями при

удалённой загрузке.

Параметры DHCP – содержит дополнительные параметры: IPадрес шлюза по умолчанию, маску подсети, IP-адрес DNSсервера, имя домена и другие опции.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

19

20. Принцип работы протокола DHCPv4 Сообщения обнаружения DHCPDISCOVER

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

20

21. Сообщение предложения DHCPOFFER

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

21

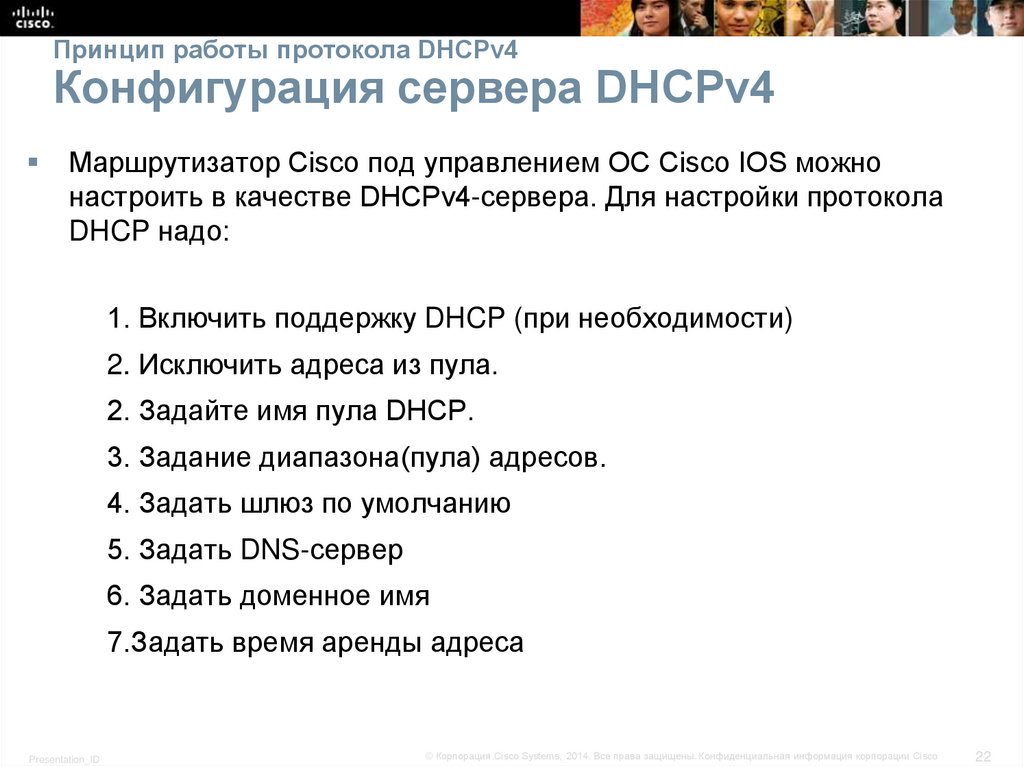

22. Принцип работы протокола DHCPv4 Конфигурация сервера DHCPv4

Маршрутизатор Cisco под управлением ОС Cisco IOS можнонастроить в качестве DHCPv4-сервера. Для настройки протокола

DHCP надо:

1. Включить поддержку DHCP (при необходимости)

2. Исключить адреса из пула.

2. Задайте имя пула DHCP.

3. Задание диапазона(пула) адресов.

4. Задать шлюз по умолчанию

5. Задать DNS-сервер

6. Задать доменное имя

7.Задать время аренды адреса

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

22

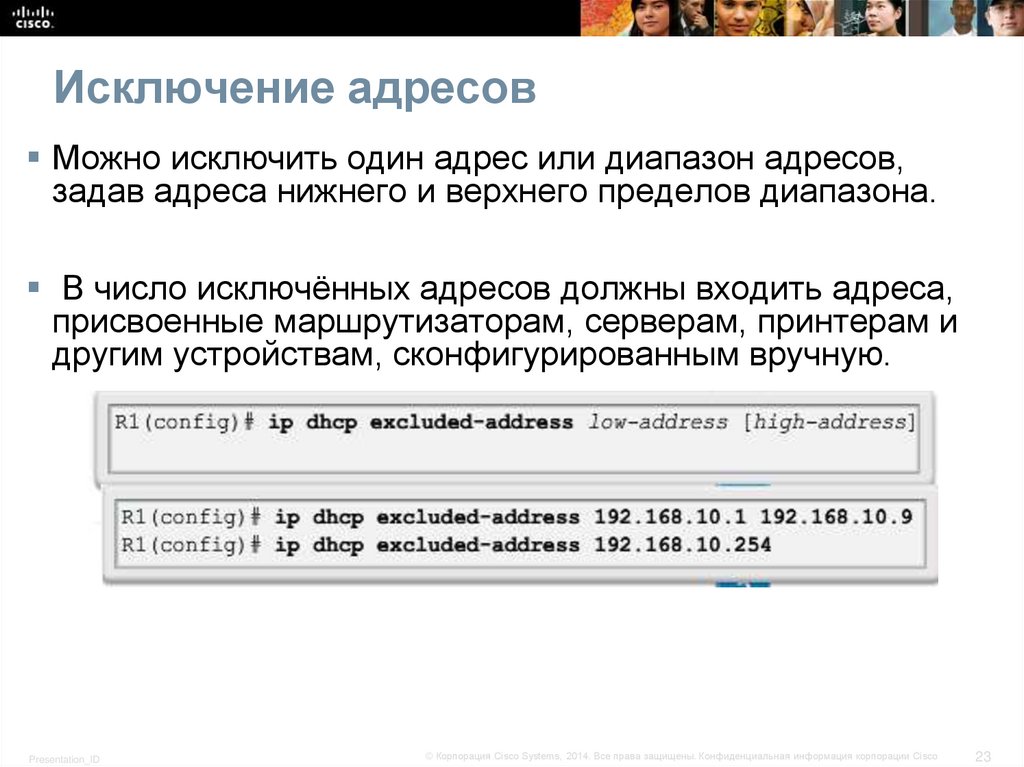

23. Исключение адресов

Можно исключить один адрес или диапазон адресов,задав адреса нижнего и верхнего пределов диапазона.

В число исключённых адресов должны входить адреса,

присвоенные маршрутизаторам, серверам, принтерам и

другим устройствам, сконфигурированным вручную.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

23

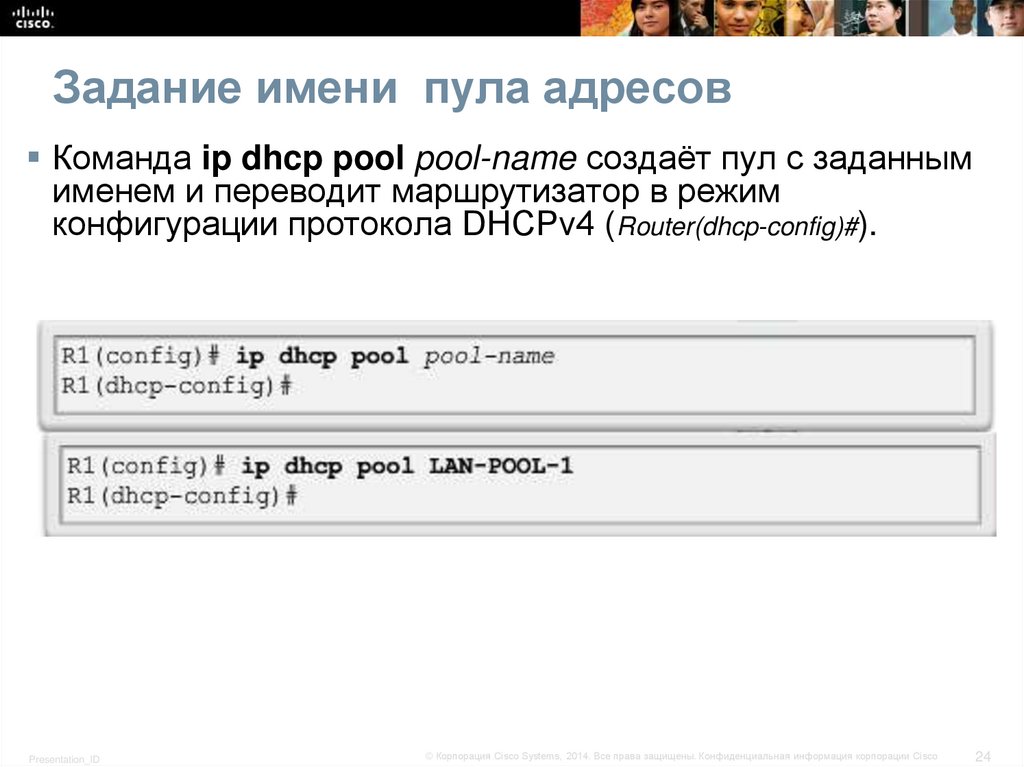

24. Задание имени пула адресов

Команда ip dhcp pool pool-name создаёт пул с заданнымименем и переводит маршрутизатор в режим

конфигурации протокола DHCPv4 (Router(dhcp-config)#).

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

24

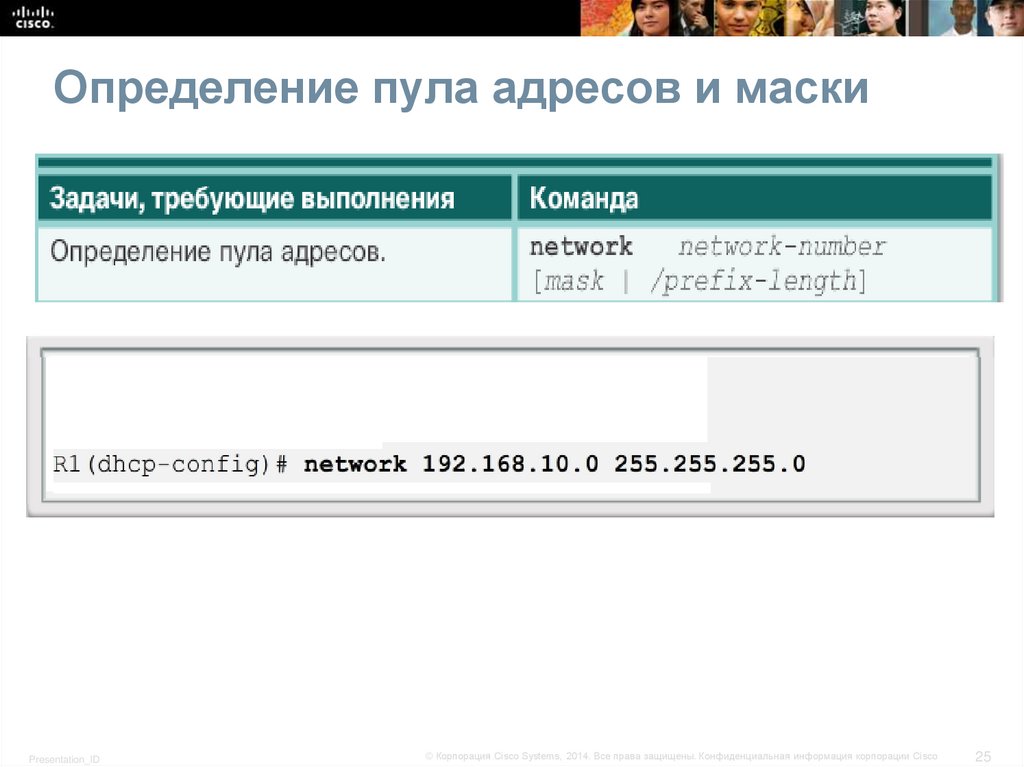

25. Определение пула адресов и маски

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

25

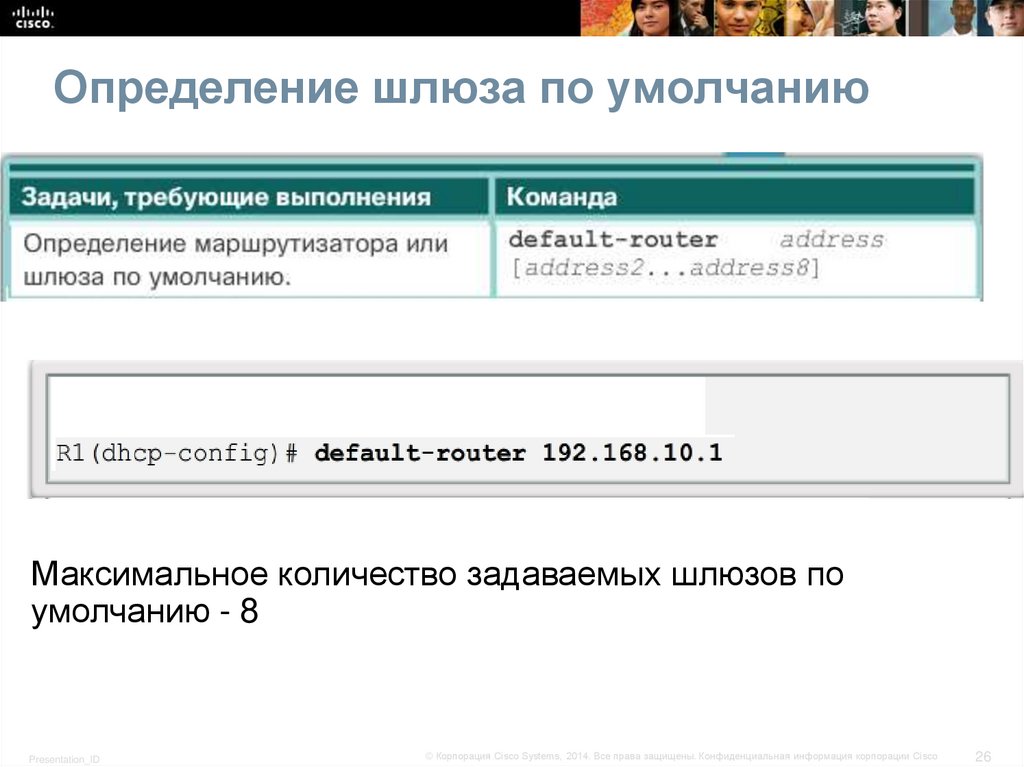

26. Определение шлюза по умолчанию

Максимальное количество задаваемых шлюзов поумолчанию - 8

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

26

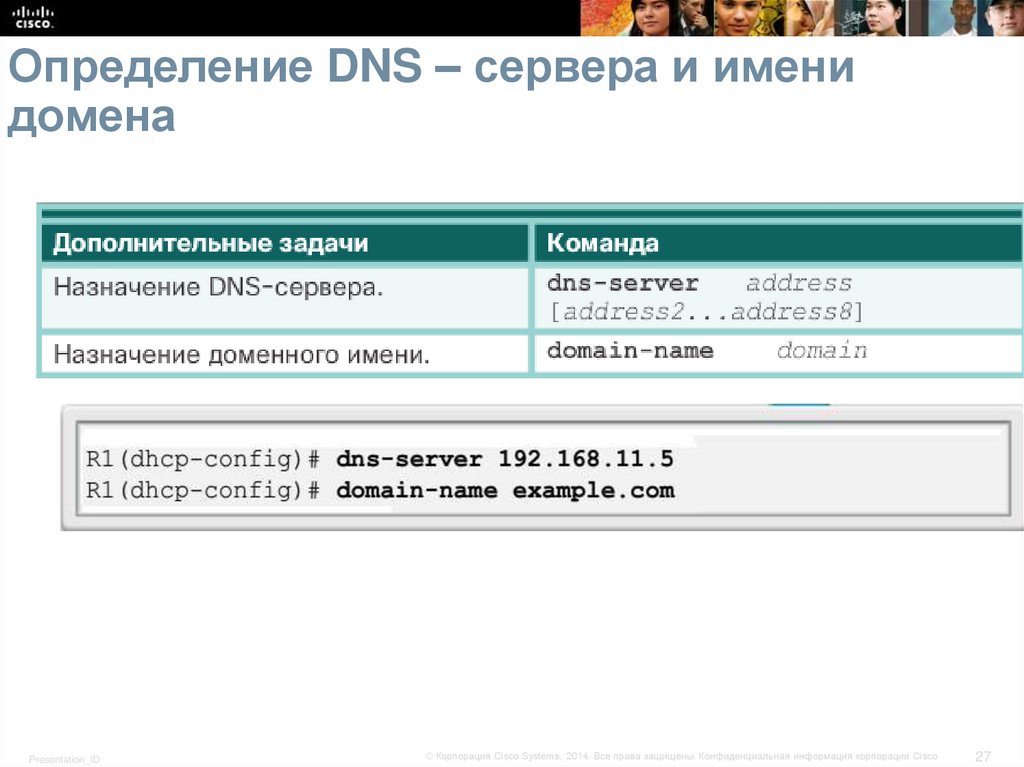

27. Определение DNS – сервера и имени домена

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

27

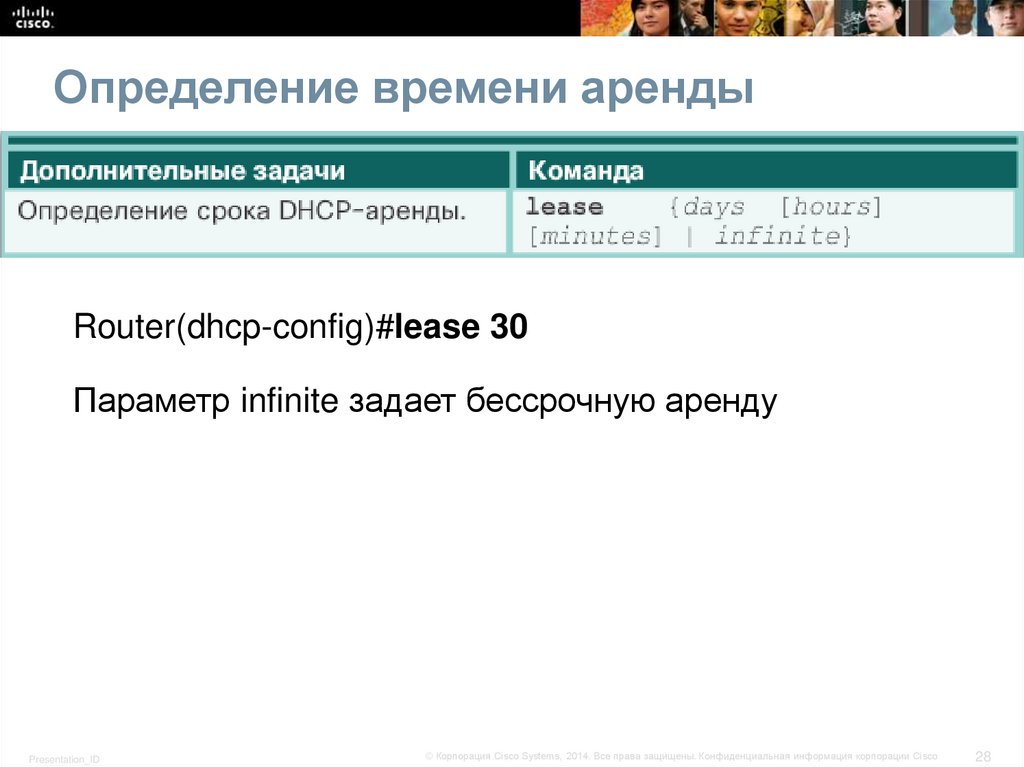

28. Определение времени аренды

Router(dhcp-config)#lease 30Параметр infinite задает бессрочную аренду

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

28

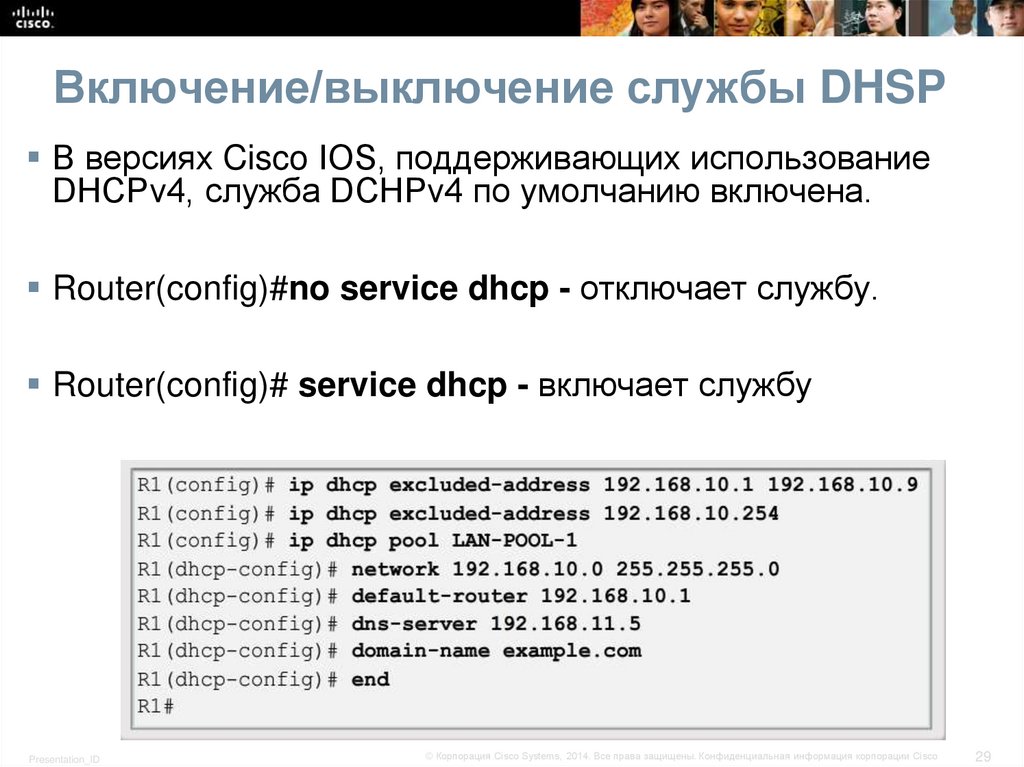

29. Включение/выключение службы DHSP

В версиях Cisco IOS, поддерживающих использованиеDHCPv4, служба DCHPv4 по умолчанию включена.

Router(config)#no service dhcp - отключает службу.

Router(config)# service dhcp - включает службу

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

29

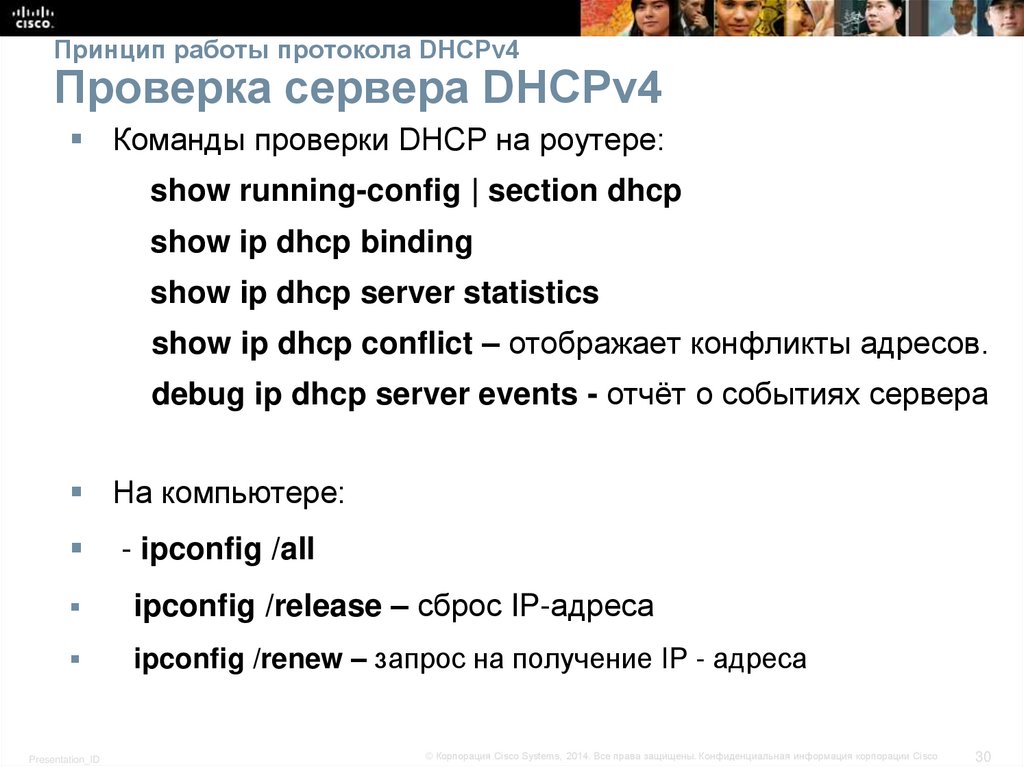

30. Принцип работы протокола DHCPv4 Проверка сервера DHCPv4

Команды проверки DHCP на роутере:show running-config | section dhcp

show ip dhcp binding

show ip dhcp server statistics

show ip dhcp conflict – отображает конфликты адресов.

debug ip dhcp server events - отчёт о событиях сервера

На компьютере:

- ipconfig /all

ipconfig /release – сброс IP-адреса

ipconfig /renew – запрос на получение IP - адреса

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

30

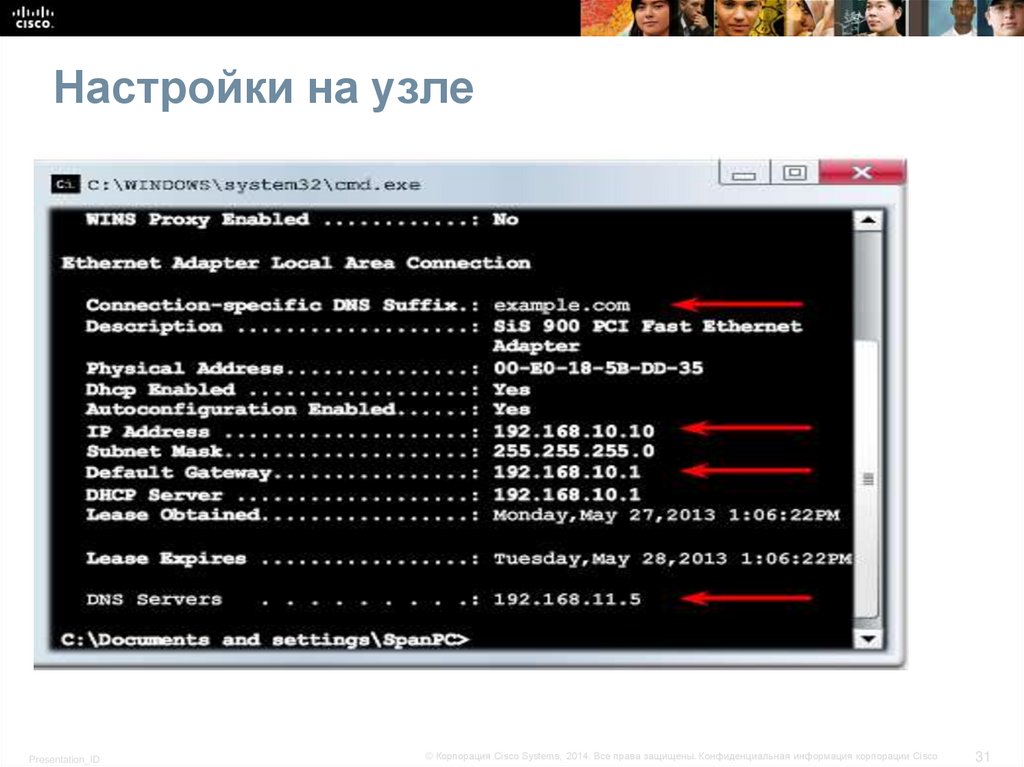

31. Настройки на узле

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

31

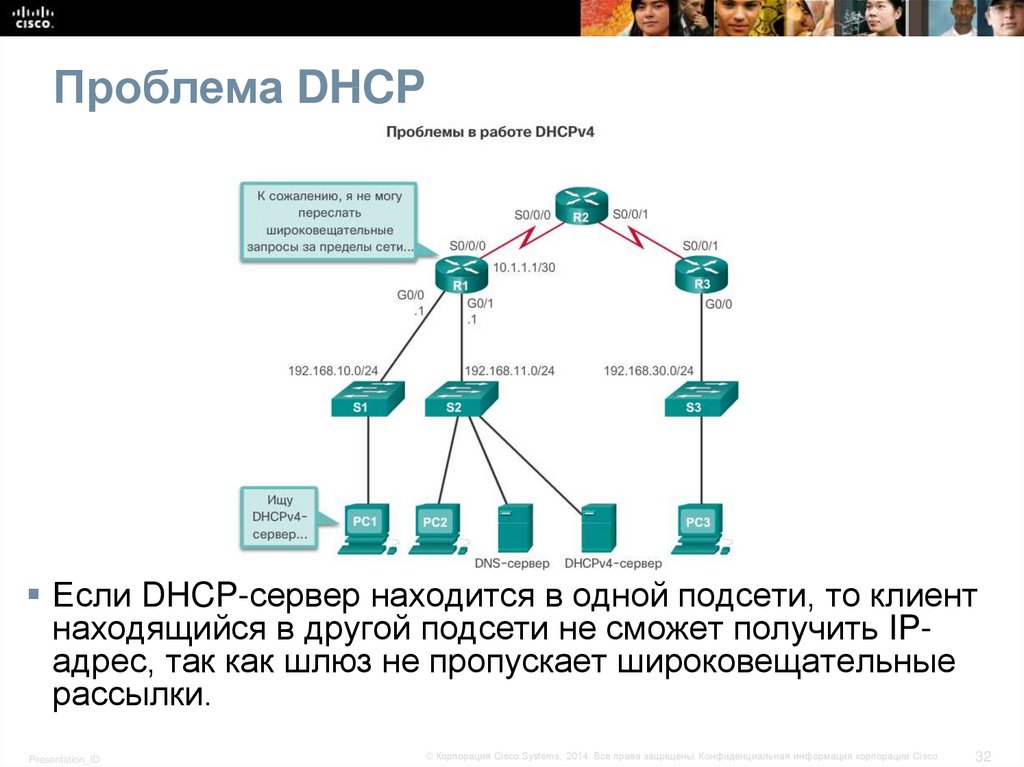

32. Проблема DHCP

Если DHCP-сервер находится в одной подсети, то клиентнаходящийся в другой подсети не сможет получить IPадрес, так как шлюз не пропускает широковещательные

рассылки.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

32

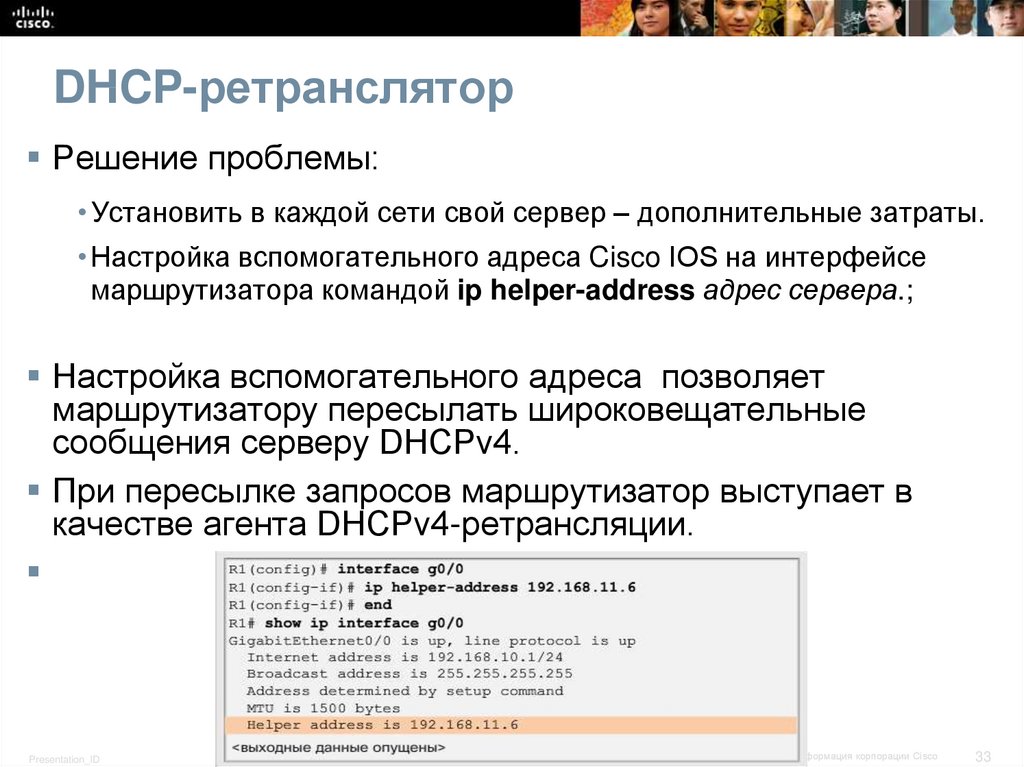

33. DHCP-ретранслятор

Решение проблемы:• Установить в каждой сети свой сервер – дополнительные затраты.

• Настройка вспомогательного адреса Cisco IOS на интерфейсе

маршрутизатора командой ip helper-address адрес сервера.;

Настройка вспомогательного адреса позволяет

маршрутизатору пересылать широковещательные

сообщения серверу DHCPv4.

При пересылке запросов маршрутизатор выступает в

качестве агента DHCPv4-ретрансляции.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

33

34. Конфликт адресов

У клиента, подключённому к сети, может истечь срокаренды IPv4-адреса. Если клиент не возобновит аренду,

DHCPv4-сервер может переназначить этот IPv4-адрес

другому клиенту.

После перезагрузки клиент запросит IPv4-адрес.

Если DHCPv4-сервер не даст ответ достаточно быстро,

клиент будет использовать IPv4-адрес, использовавшийся

в последний раз.

Возникает ситуация, когда два клиента используют один

IPv4-адрес, создавая конфликт.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

34

35. Назначение IPv6-адресов

Глобальные индивидуальные IPv6-адреса можно настроить:• вручную

• Динамически.

Динамически адреса назначаются с помощью:

1. SLAAC (Stateless Address аutoconfiguration СЛЭК) автоматической настройки адреса без отслеживания

состояния. (Без отслеживания состояния потому, что ни один из

SLACC-серверов не поддерживает информацию о сетевых IPv6-адресах);

SLAAC - это способ получения устройством глобального

IPv6-адреса одноадресной рассылки без использования

DHCPv6-сервера.

2. Только DHCPv6 - протокола динамической конфигурации

сетевого узла для IPv6 - (DHCPv6 с отслеживанием состояния);

3. Совмещенный SLAAC + DHCP (другое название DHCPv6 без

отслеживания состояния)

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

35

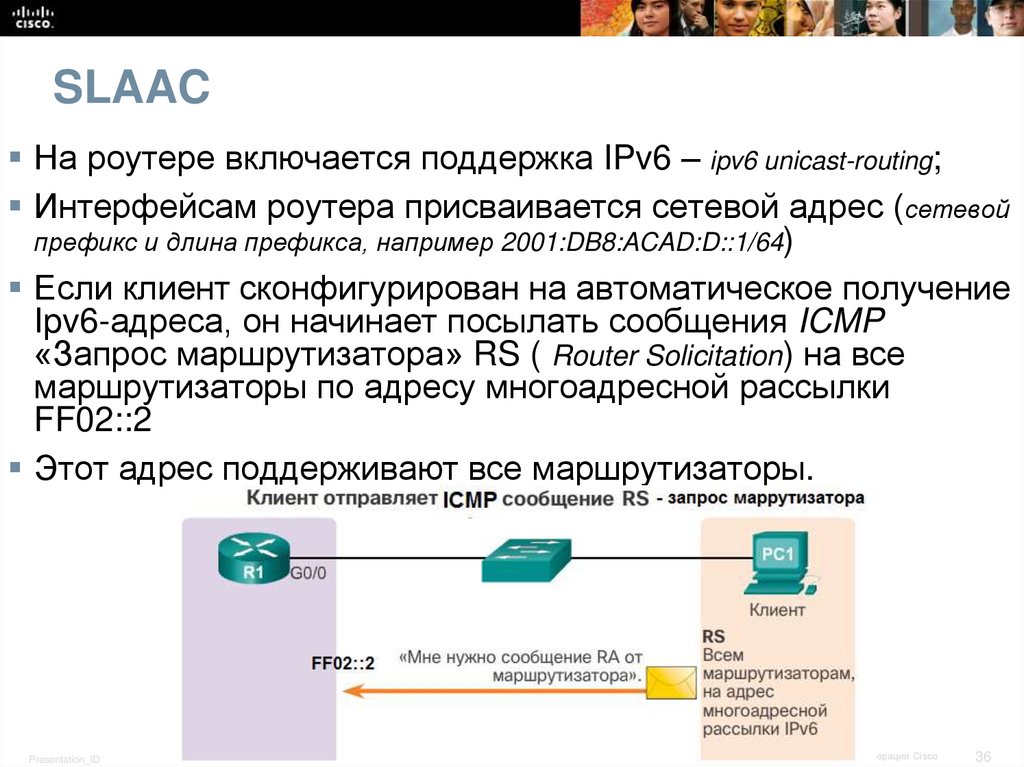

36. SLAAC

На роутере включается поддержка IPv6 – ipv6 unicast-routing;Интерфейсам роутера присваивается сетевой адрес (сетевой

префикс и длина префикса, например 2001:DB8:ACAD:D::1/64)

Если клиент сконфигурирован на автоматическое получение

Ipv6-адреса, он начинает посылать сообщения ICMP

«Запрос маршрутизатора» RS ( Router Solicitation) на все

маршрутизаторы по адресу многоадресной рассылки

FF02::2

Этот адрес поддерживают все маршрутизаторы.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

36

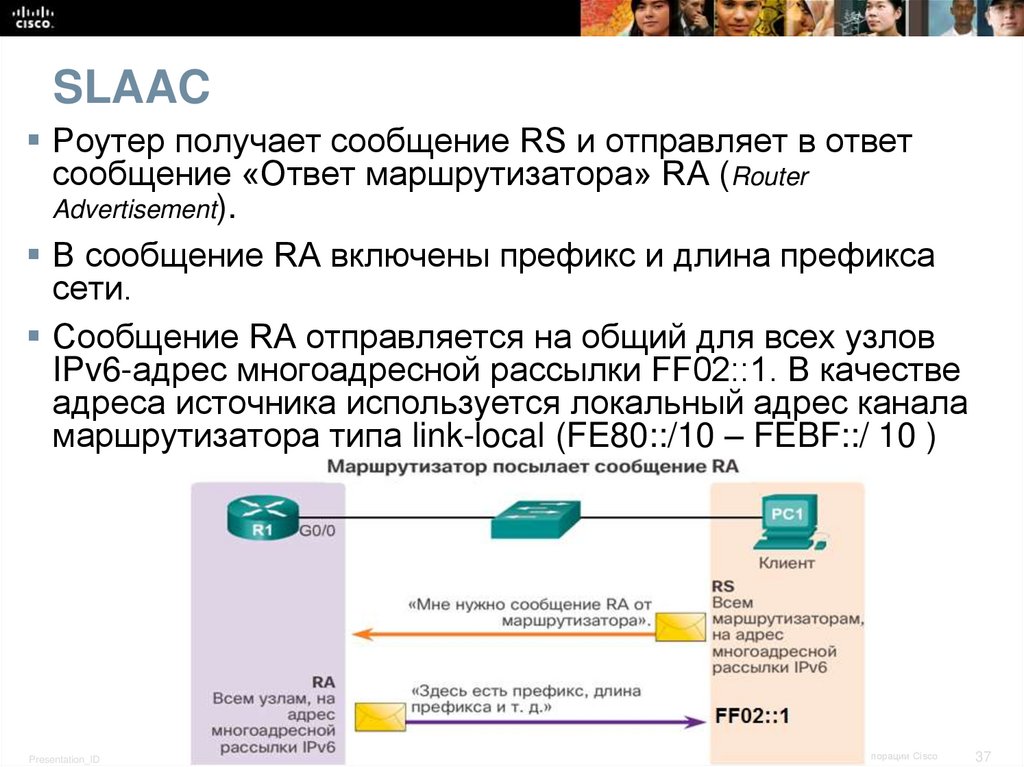

37. SLAAC

Роутер получает сообщение RS и отправляет в ответсообщение «Ответ маршрутизатора» RA (Router

Advertisement).

В сообщение RA включены префикс и длина префикса

сети.

Сообщение RA отправляется на общий для всех узлов

IPv6-адрес многоадресной рассылки FF02::1. В качестве

адреса источника используется локальный адрес канала

маршрутизатора типа link-local (FE80::/10 – FEBF::/ 10 )

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

37

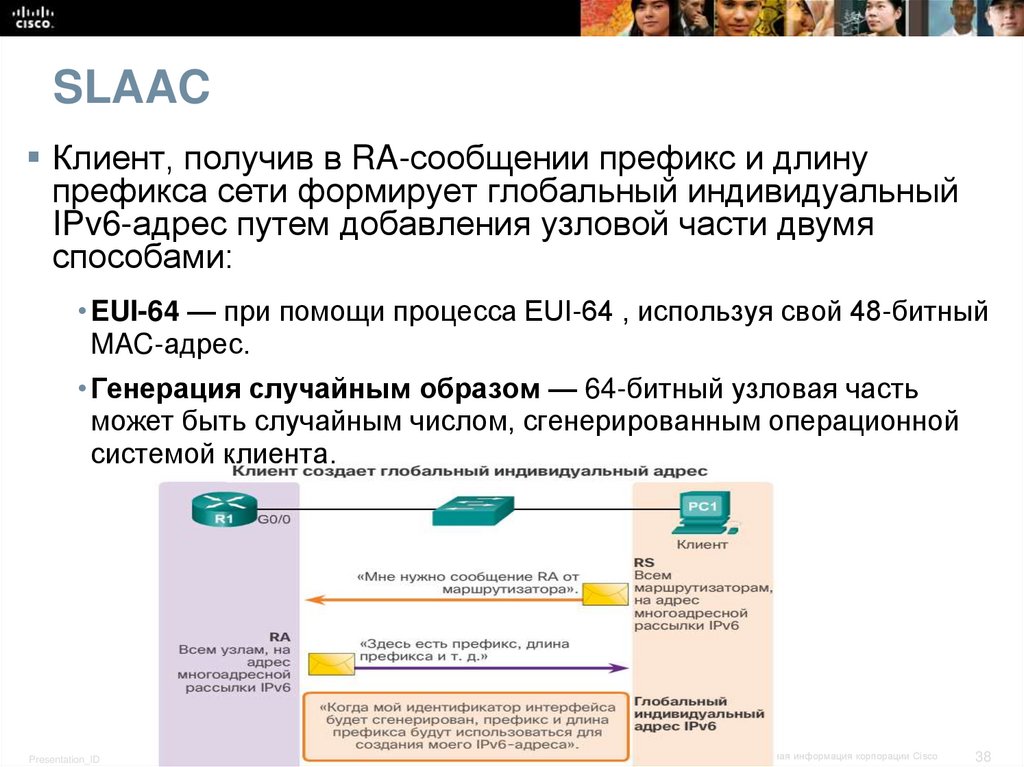

38. SLAAC

Клиент, получив в RA-сообщении префикс и длинупрефикса сети формирует глобальный индивидуальный

IPv6-адрес путем добавления узловой части двумя

способами:

• EUI-64 — при помощи процесса EUI-64 , используя свой 48-битный

MAC-адрес.

• Генерация случайным образом — 64-битный узловая часть

может быть случайным числом, сгенерированным операционной

системой клиента.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

38

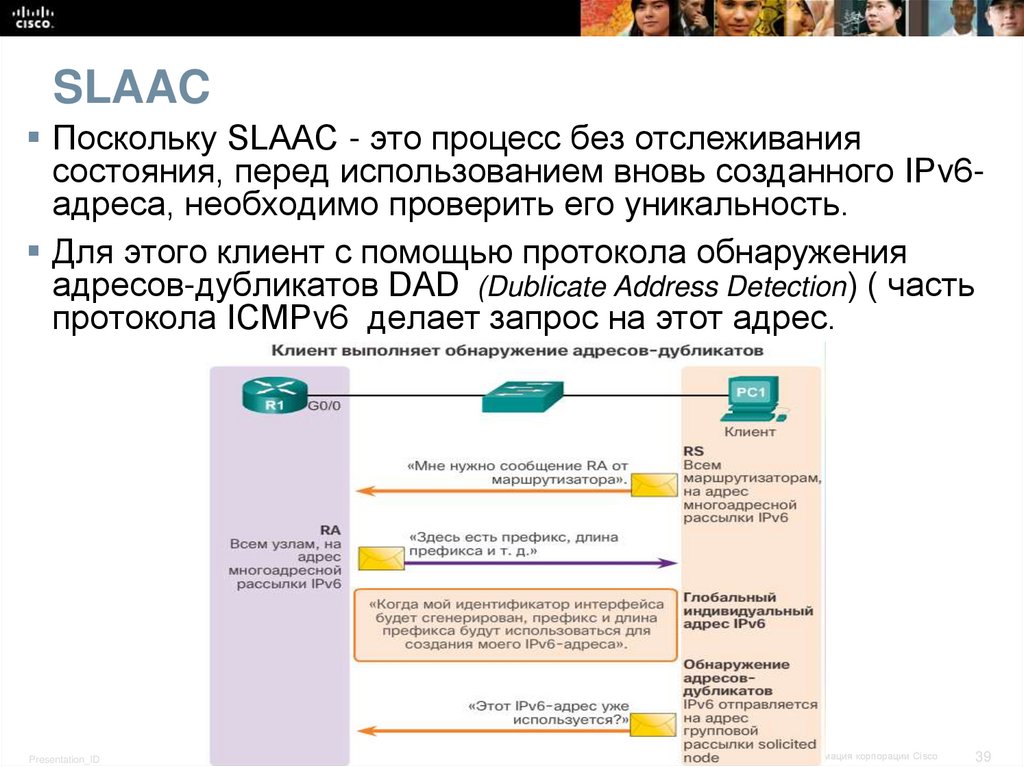

39. SLAAC

Поскольку SLAAC - это процесс без отслеживаниясостояния, перед использованием вновь созданного IPv6адреса, необходимо проверить его уникальность.

Для этого клиент с помощью протокола обнаружения

адресов-дубликатов DAD (Dublicate Address Detection) ( часть

протокола ICMPv6 делает запрос на этот адрес.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

39

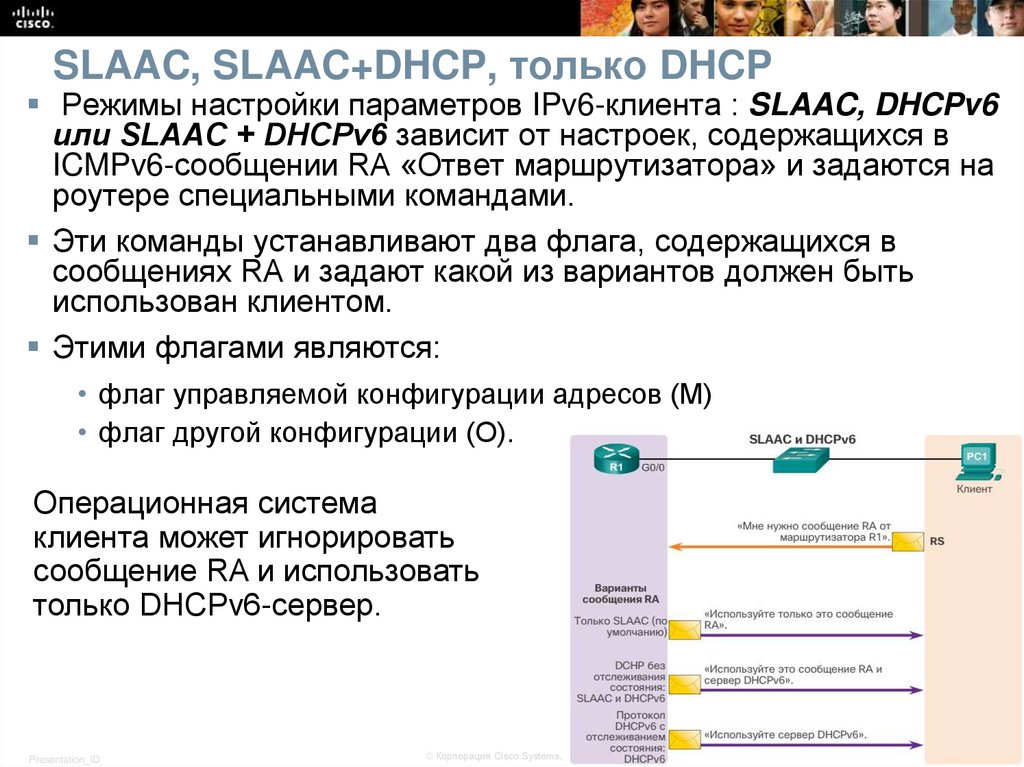

40. SLAAC, SLAAC+DHCP, только DHCP

Режимы настройки параметров IPv6-клиента : SLAAC, DHCPv6или SLAAC + DHCPv6 зависит от настроек, содержащихся в

ICMPv6-сообщении RA «Ответ маршрутизатора» и задаются на

роутере специальными командами.

Эти команды устанавливают два флага, содержащихся в

сообщениях RA и задают какой из вариантов должен быть

использован клиентом.

Этими флагами являются:

• флаг управляемой конфигурации адресов (M)

• флаг другой конфигурации (O).

Операционная система

клиента может игнорировать

сообщение RA и использовать

только DHCPv6-сервер.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

40

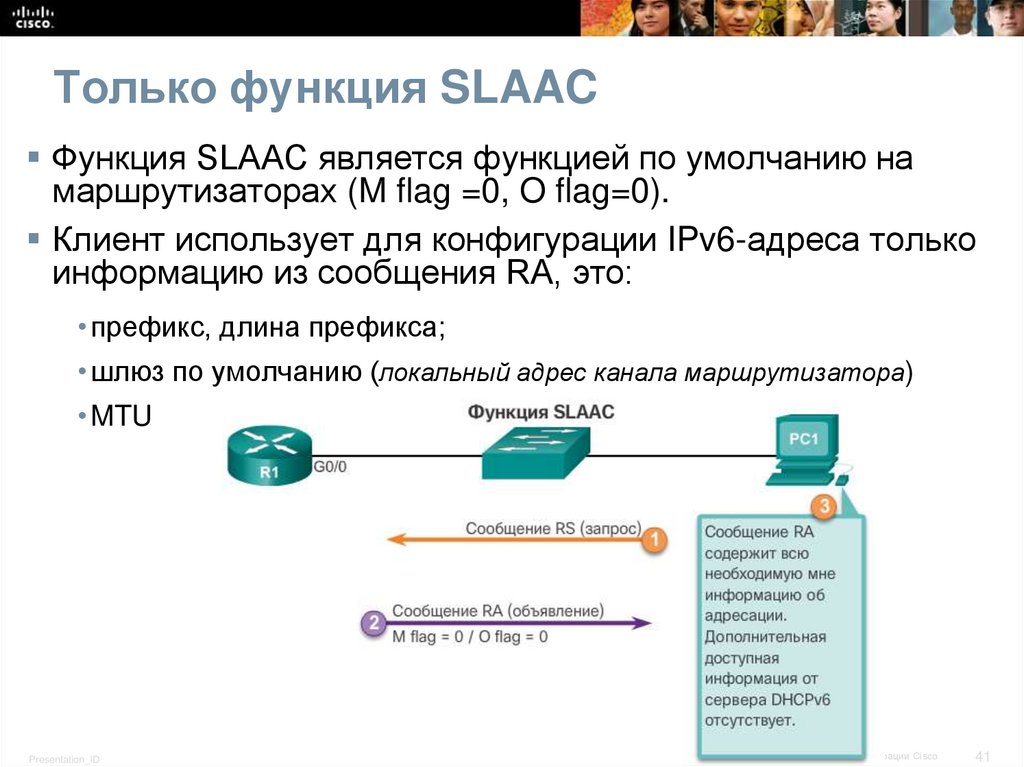

41. Только функция SLAAC

Функция SLAAC является функцией по умолчанию намаршрутизаторах (M flag =0, O flag=0).

Клиент использует для конфигурации IPv6-адреса только

информацию из сообщения RA, это:

• префикс, длина префикса;

• шлюз по умолчанию (локальный адрес канала маршрутизатора)

• MTU

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

41

42. Включение SLAAC

Если функция SLAAC была отключена, то для повторнойактивации режима SLAAC на интерфейсе, необходимо

флаги M и O сбросить в 0.

Это можно сделать с помощью команд:

Router(config-if)# no ipv6 nd managed-config-flag

и

Router(config-if)# no ipv6 nd other-config-flag

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

42

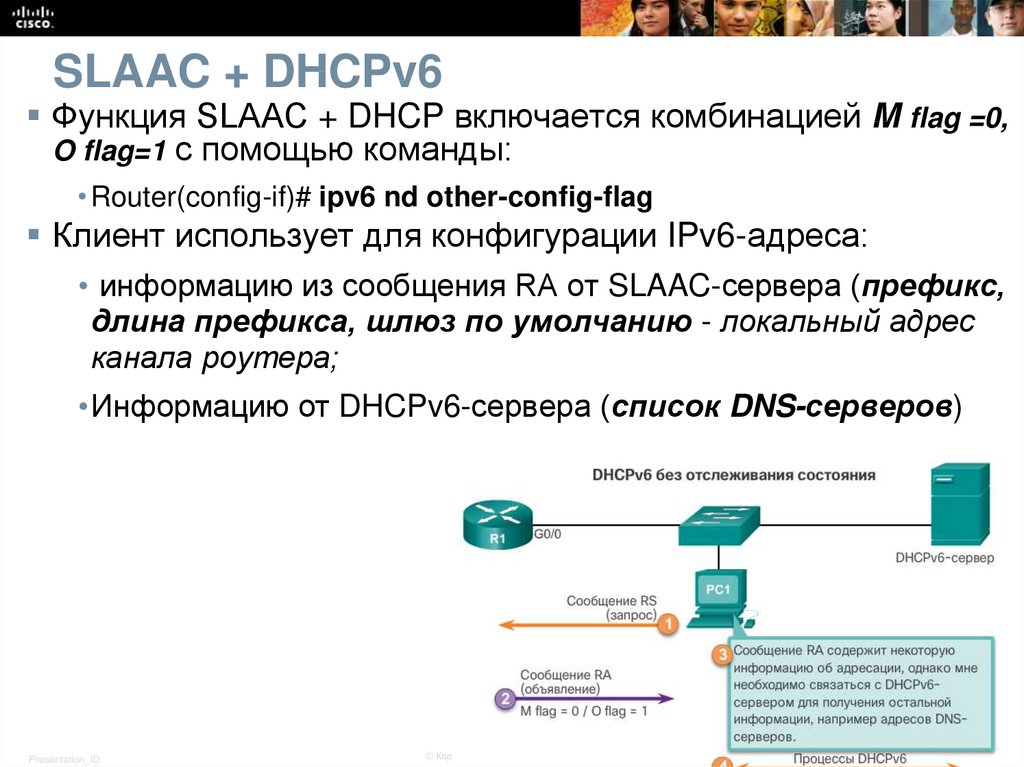

43. SLAAC + DHCPv6

Функция SLAAC + DHCP включается комбинацией M flag =0,O flag=1 с помощью команды:

• Router(config-if)# ipv6 nd other-config-flag

Клиент использует для конфигурации IPv6-адреса:

• информацию из сообщения RA от SLAAC-сервера (префикс,

длина префикса, шлюз по умолчанию - локальный адрес

канала роутера;

•Информацию от DHCPv6-сервера (список DNS-серверов)

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

43

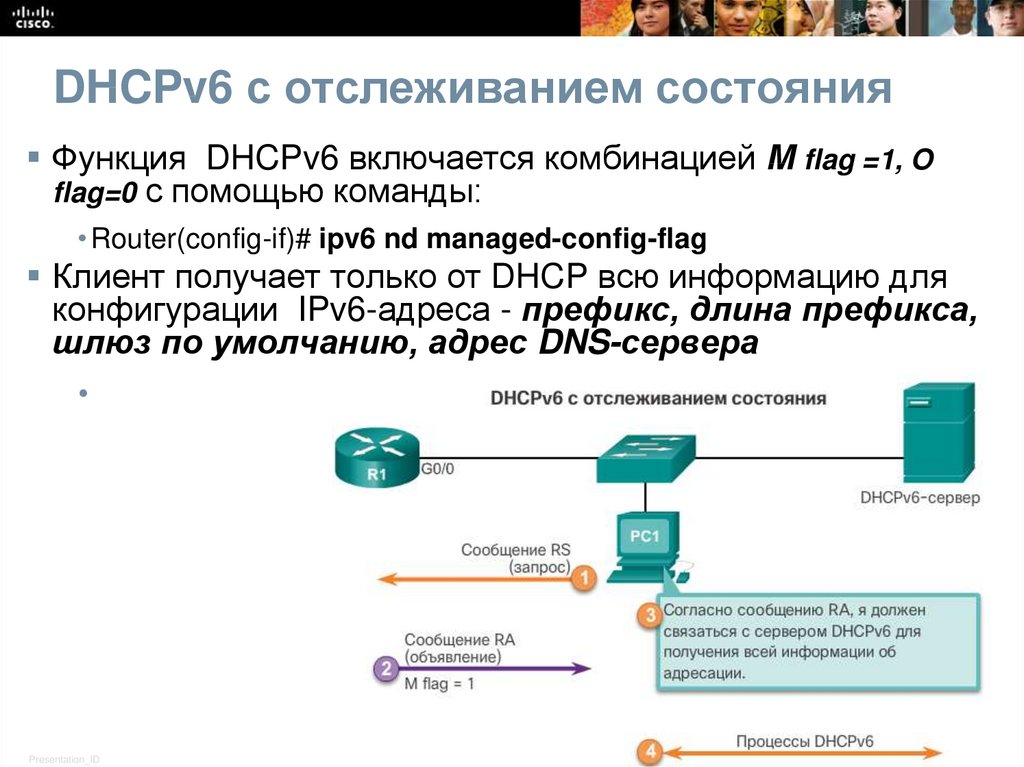

44. DHCPv6 с отслеживанием состояния

Функция DHCPv6 включается комбинацией M flag =1, Oflag=0 с помощью команды:

• Router(config-if)# ipv6 nd managed-config-flag

Клиент получает только от DHCP всю информацию для

конфигурации IPv6-адреса - префикс, длина префикса,

шлюз по умолчанию, адрес DNS-сервера

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

44

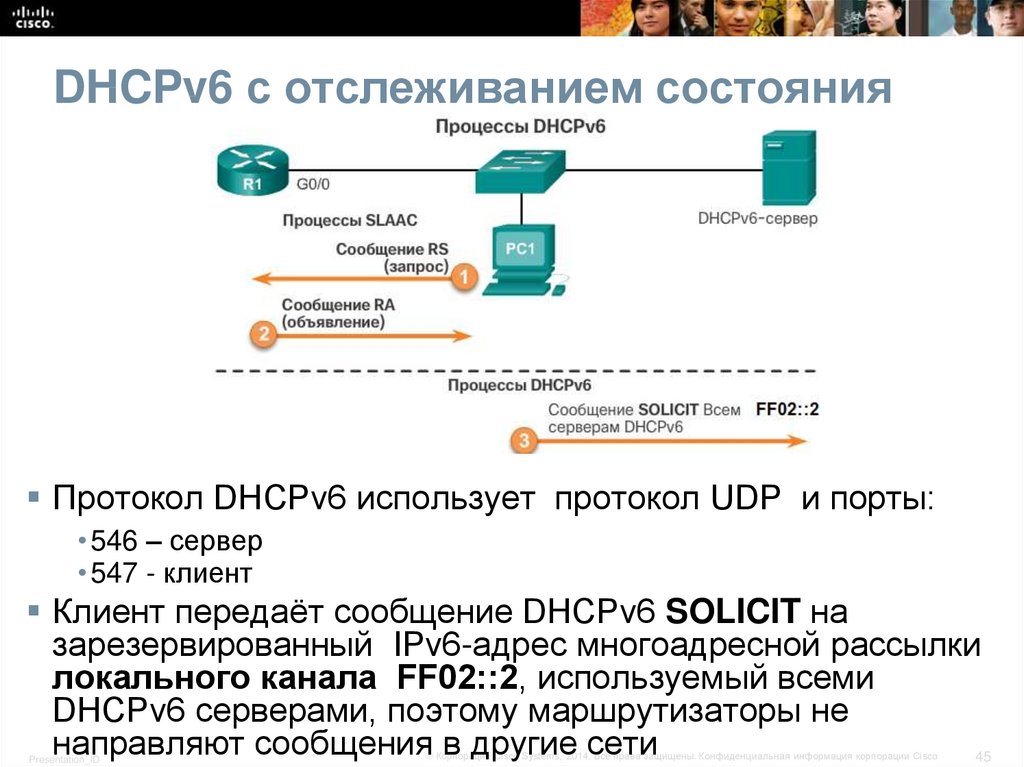

45. DHCPv6 с отслеживанием состояния

Протокол DHCPv6 использует протокол UDP и порты:• 546 – сервер

• 547 - клиент

Клиент передаёт сообщение DHCPv6 SOLICIT на

зарезервированный IPv6-адрес многоадресной рассылки

локального канала FF02::2, используемый всеми

DHCPv6 серверами, поэтому маршрутизаторы не

направляют сообщения в другие сети

45

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

46. Ответ DHCPv6 – сервера ADVERTISE

Один или несколько серверов DHCPv6 отвечают клиентуDHCPv6-сообщением ADVERTISE,

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

46

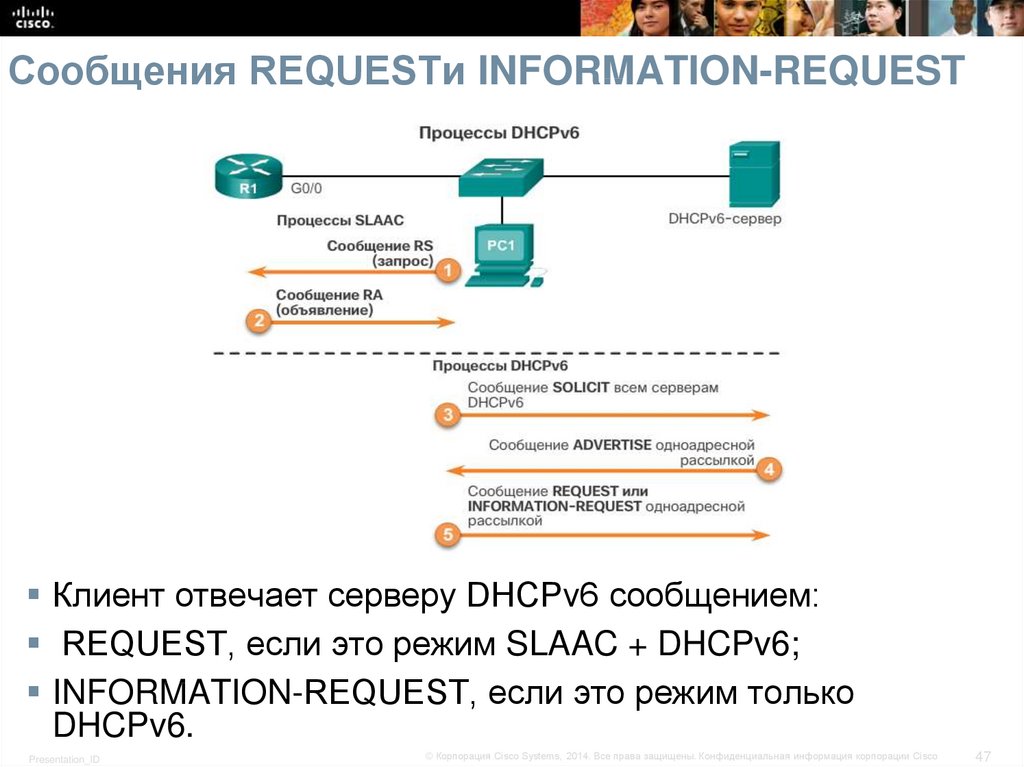

47. Сообщения REQUESTи INFORMATION-REQUEST

Клиент отвечает серверу DHCPv6 сообщением:REQUEST, если это режим SLAAC + DHCPv6;

INFORMATION-REQUEST, если это режим только

DHCPv6.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

47

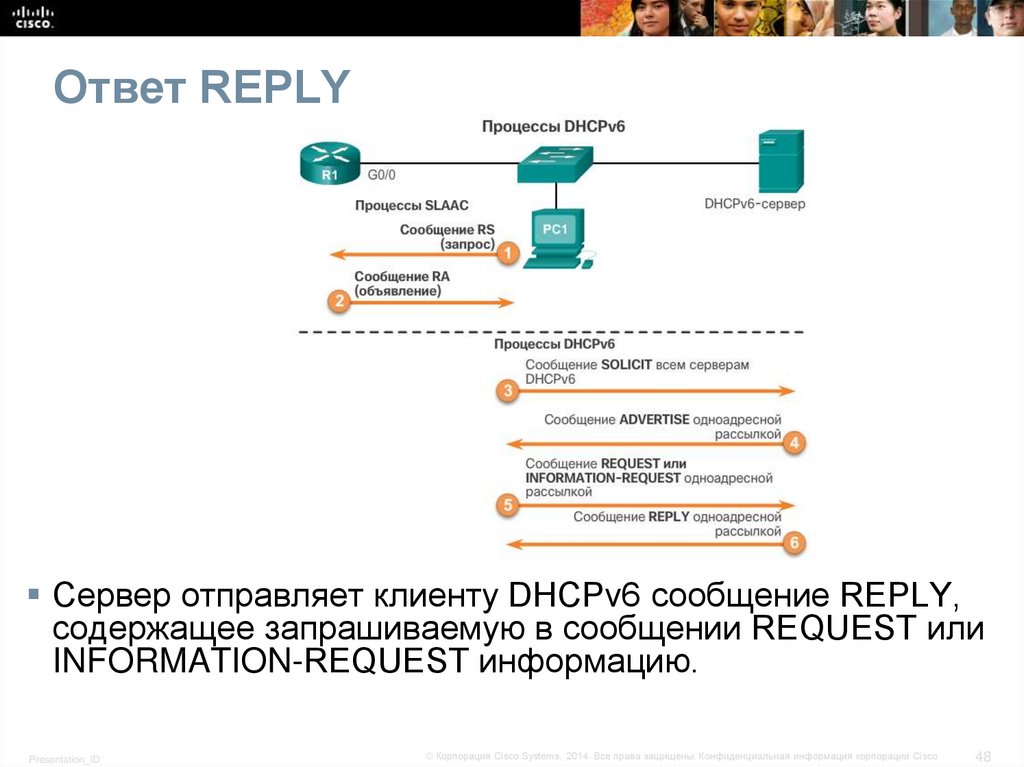

48. Ответ REPLY

Сервер отправляет клиенту DHCPv6 сообщение REPLY,содержащее запрашиваемую в сообщении REQUEST или

INFORMATION-REQUEST информацию.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

48

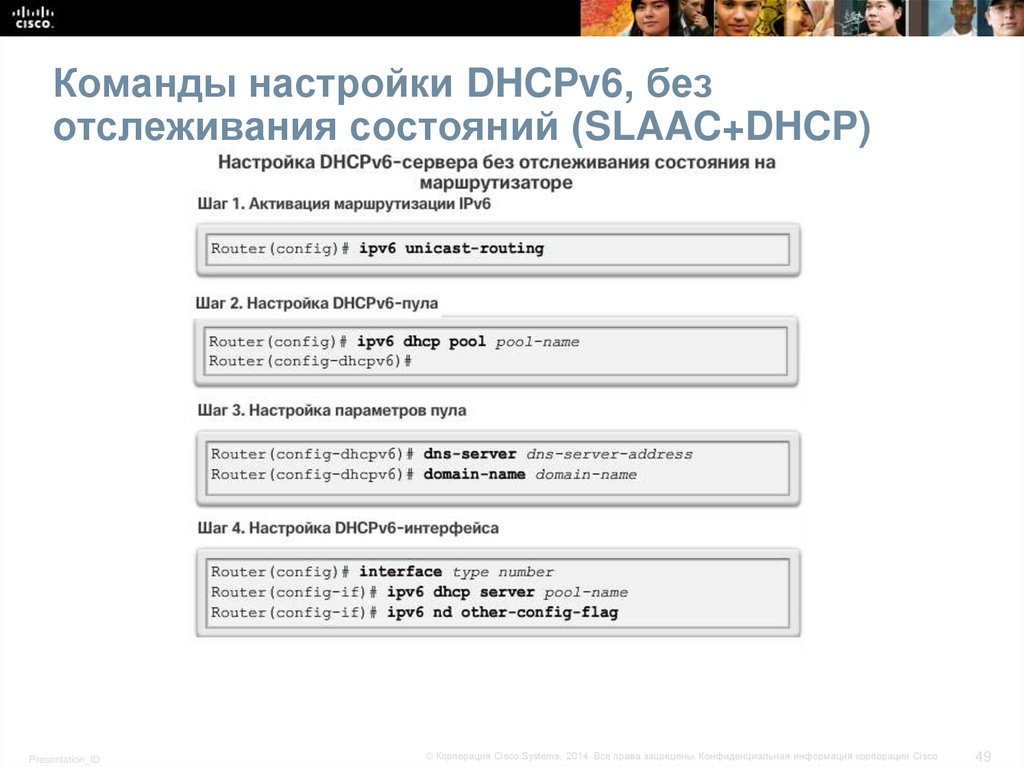

49. Команды настройки DHCPv6, без отслеживания состояний (SLAAC+DHCP)

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

49

50. Пример настройки DHCPv6, без отслеживания состояний (SLAAC+DHCP)

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

50

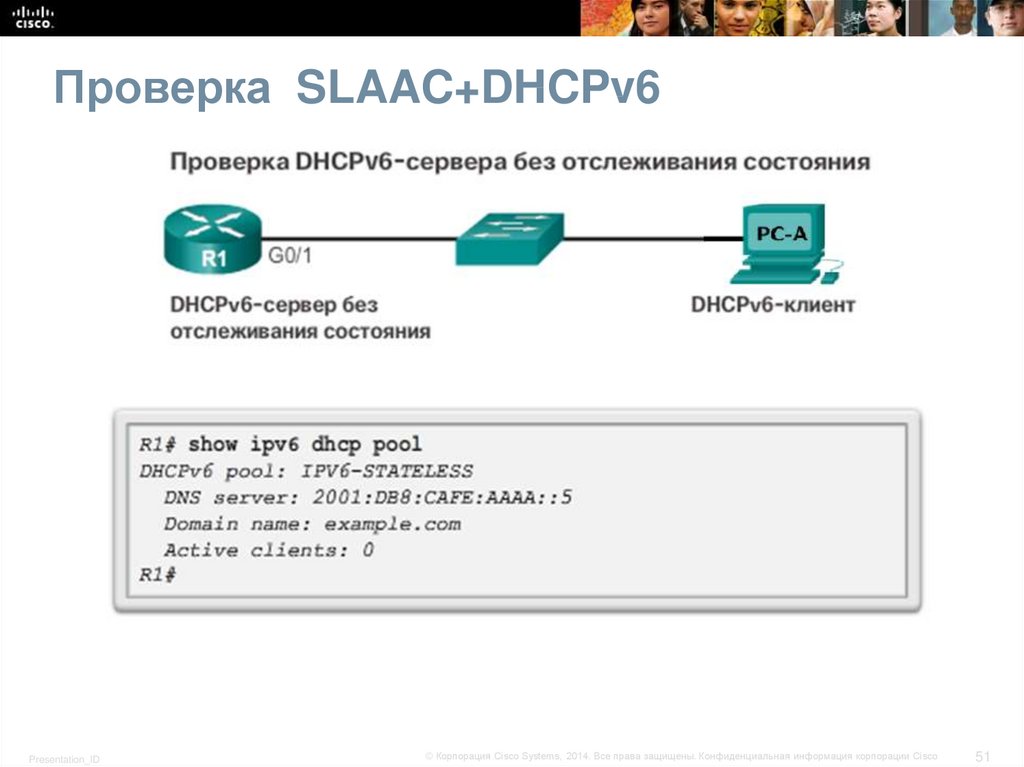

51. Проверка SLAAC+DHCPv6

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

51

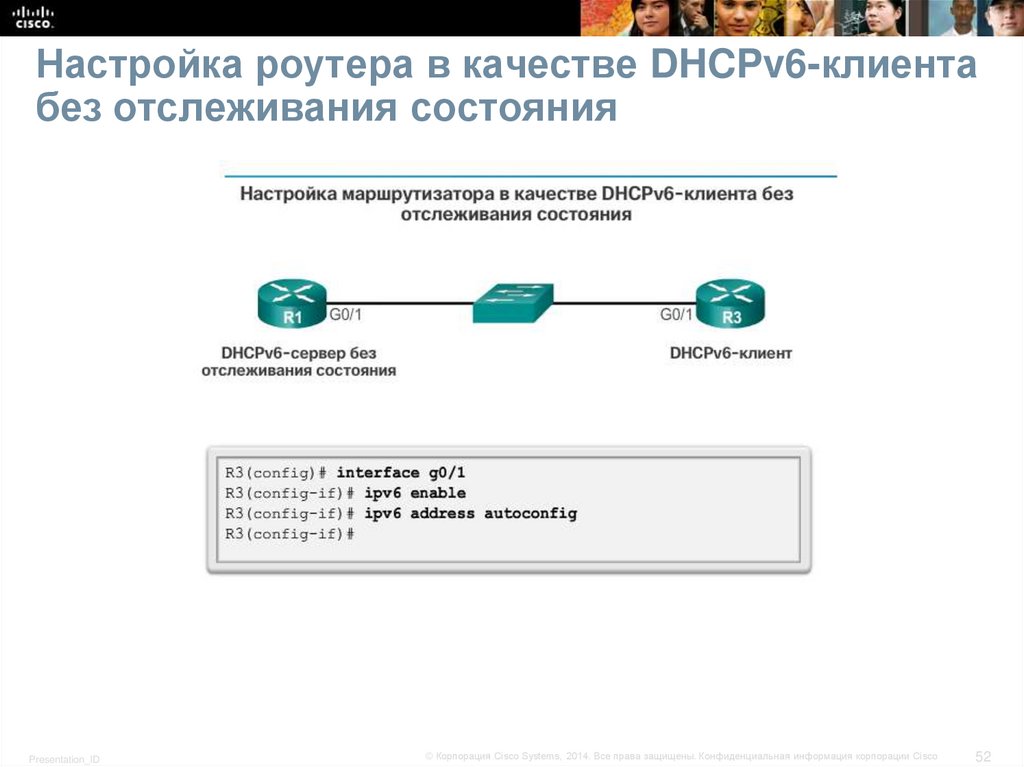

52. Настройка роутера в качестве DHCPv6-клиента без отслеживания состояния

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

52

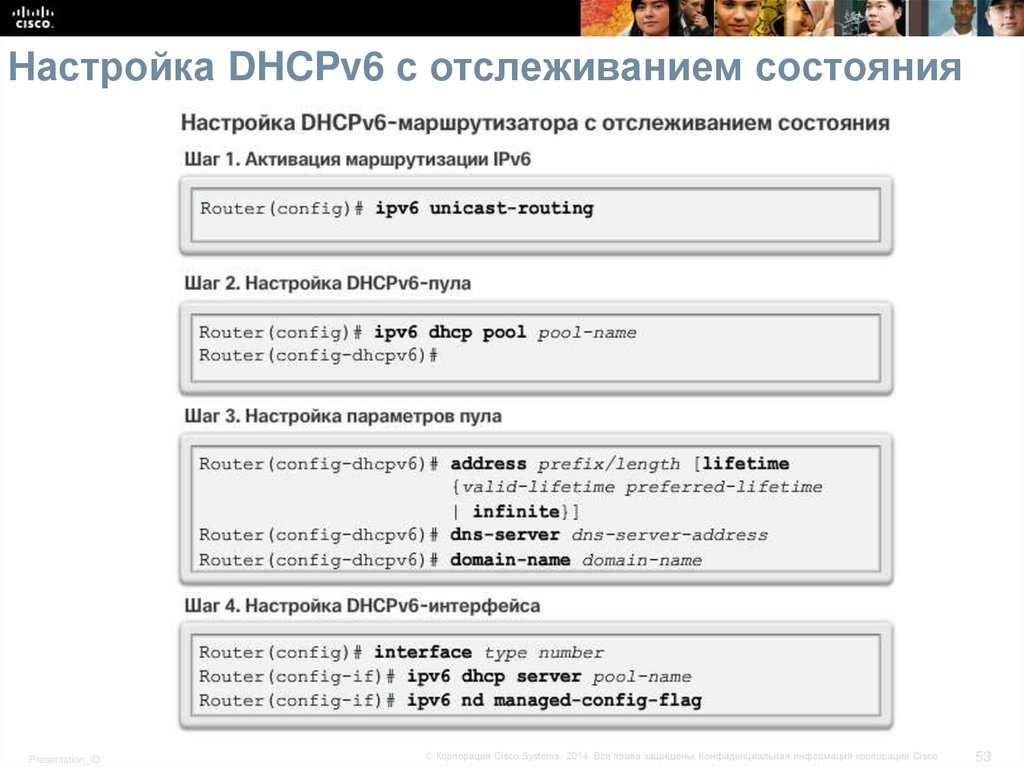

53. Настройка DHCPv6 с отслеживанием состояния

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

53

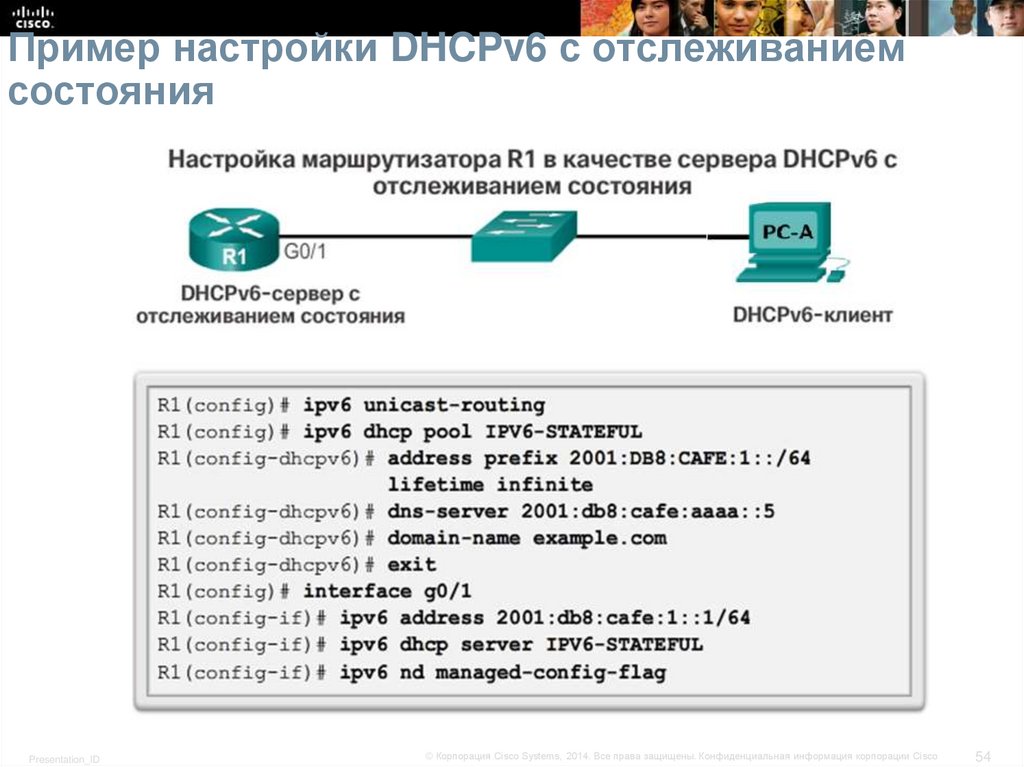

54. Пример настройки DHCPv6 с отслеживанием состояния

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

54

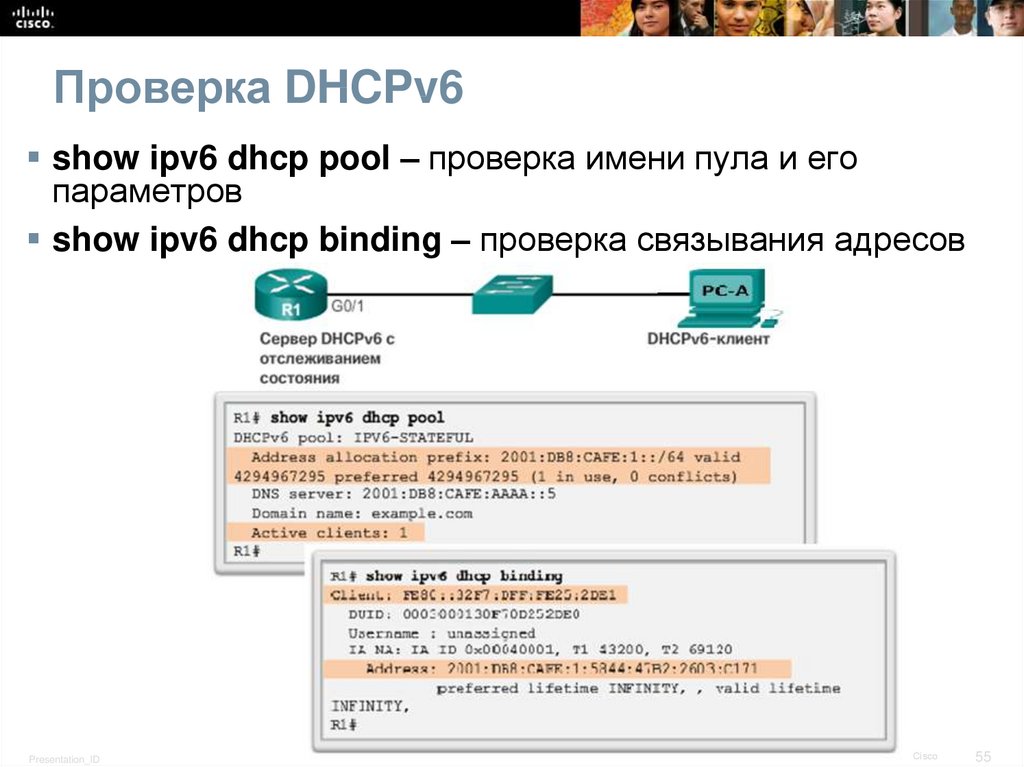

55. Проверка DHCPv6

show ipv6 dhcp pool – проверка имени пула и егопараметров

show ipv6 dhcp binding – проверка связывания адресов

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

55

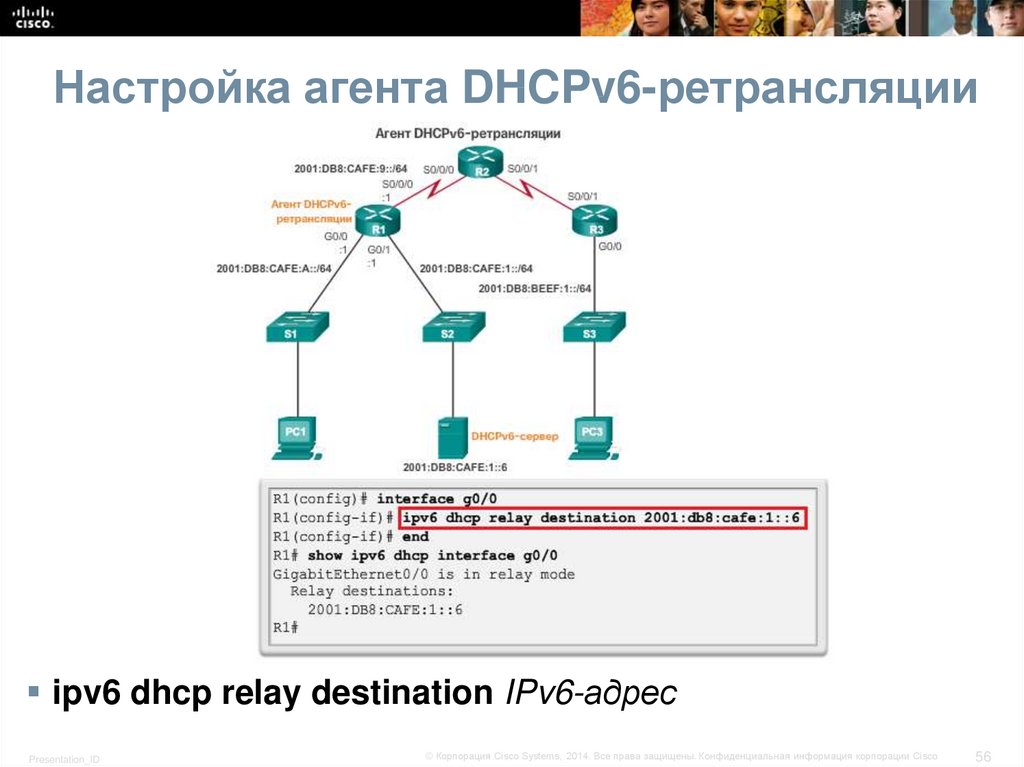

56. Настройка агента DHCPv6-ретрансляции

ipv6 dhcp relay destination IPv6-адресPresentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

56

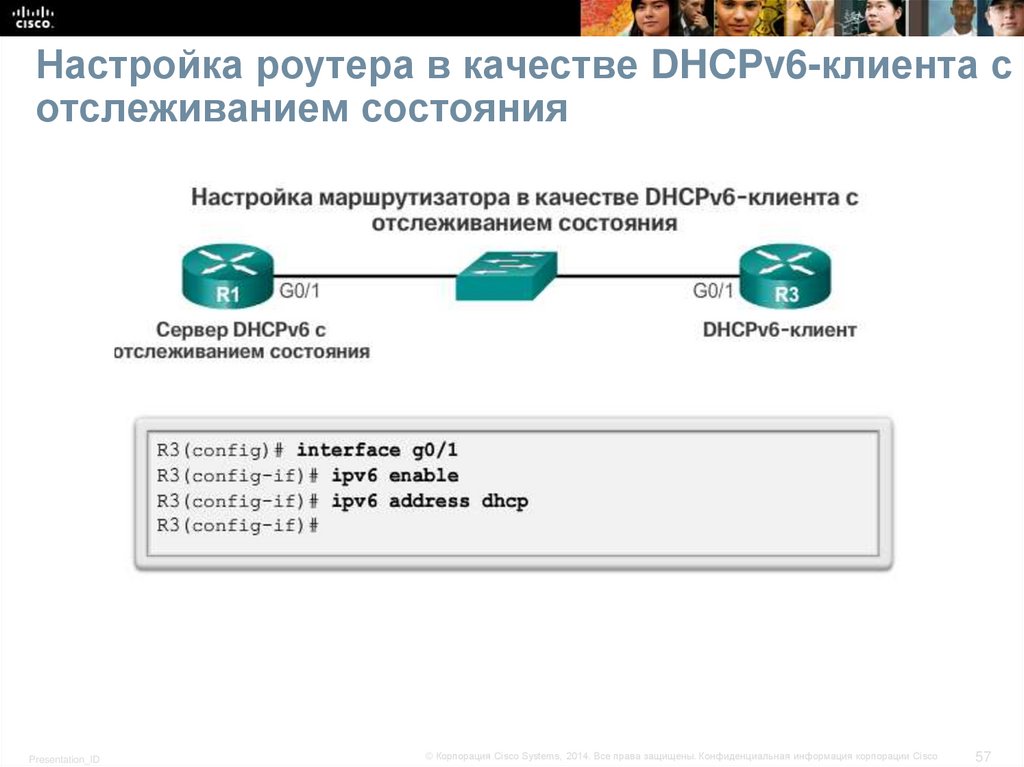

57. Настройка роутера в качестве DHCPv6-клиента с отслеживанием состояния

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

57

58. Заключение

Для взаимодействия с другими устройствами всем сетевымузлам требуется уникальный IP-адрес.

Протокол DHCPv4 использует 3 различных метода

назначения адреса:

Размещение вручную;

Автоматическое размещение;

Динамическое размещение.

Существует три способа динамической конфигурации

глобальных индивидуальных IPv6-адресов.

Автоматическая настройка адреса без отслеживания состояния

(SLAAC)

Протокол динамической конфигурации сетевого узла (DHCP) для

протокола IPv6 (с сохранением состояния DHCPv6)

SLAAC + DHCP

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

58

59.

NATPresentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

59

60. Характеристики NAT Пространство частных IPv4-адресов

Пространство IPv4-адресов недостаточно велико, чтобыпредоставить уникальный адрес каждому устройству,

подключающемуся к сети Интернет.

Частные сетевые адреса описаны в документе RFC 1918 и

созданы для использования только внутри сети предприятия или

офиса.

В отличие от публичных адресов, частные адреса не

маршрутизируются интернет-маршрутизаторами.

Частные адреса могут частично решить проблему нехватки IPv4адресов.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

60

61. Характеристики NAT Пространство частных IPv4-адресов

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

61

62. Характеристики NAT Что такое NAT?

NAT — это процесс, используемый для преобразования сетевыхадресов.

Основной целью использования NAT является экономия

количества публичных IPv4-адресов.

Обычно данный процесс реализуется на пограничных сетевых

устройствах — межсетевых экранах или маршрутизаторах,

что позволяет применять частные адреса внутри сети,

преобразуя их в публичные только в случае необходимости.

Устройствам внутри предприятия могут присваиваться частные

адреса.

При необходимости отправки трафика в другую организацию или

Интернет (или получения трафика из другой организации или

Интернета) пограничный маршрутизатор преобразует адреса в

уникальные публичные глобальные адреса.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

62

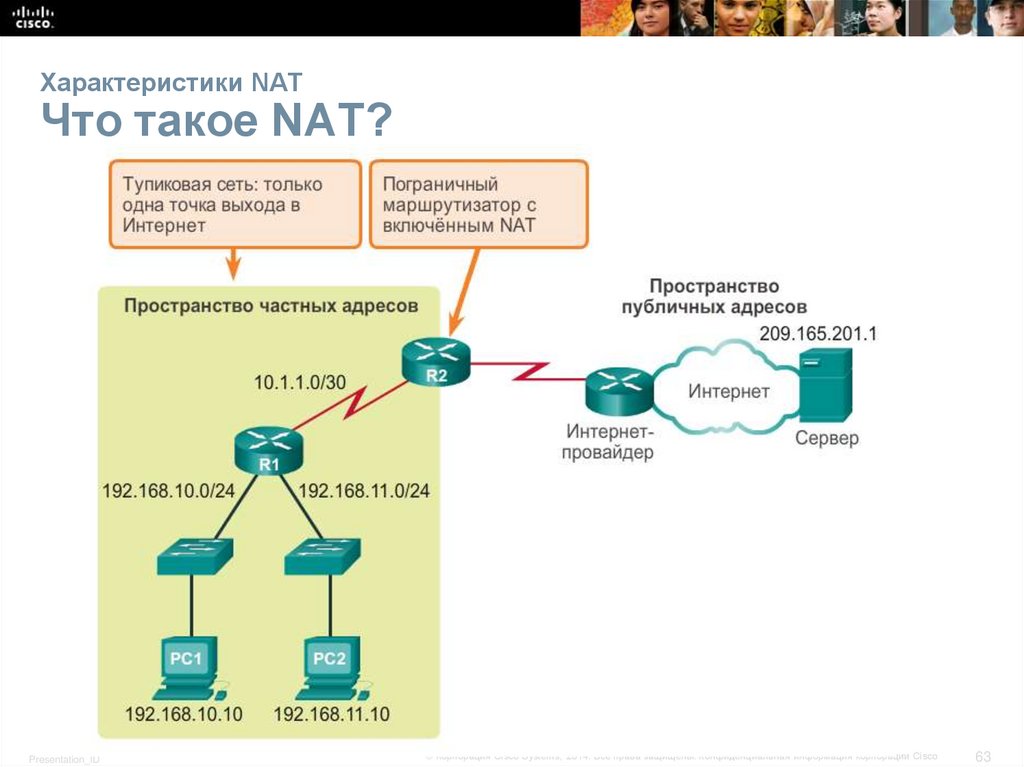

63. Характеристики NAT Что такое NAT?

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

63

64. Терминология NAT

Внутренний локальный адрес — это адрес источника, видимый извнутренней сети.

Внутренний глобальный адрес — это адрес источника, видимый из

внешней сети.

Внешний глобальный адрес — это адрес назначения, видимый из

внешней сети.

Внешний локальный адрес — это адрес назначения, видимый из

внутренней сети.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

64

65. Характеристики NAT Принципы работы NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

65

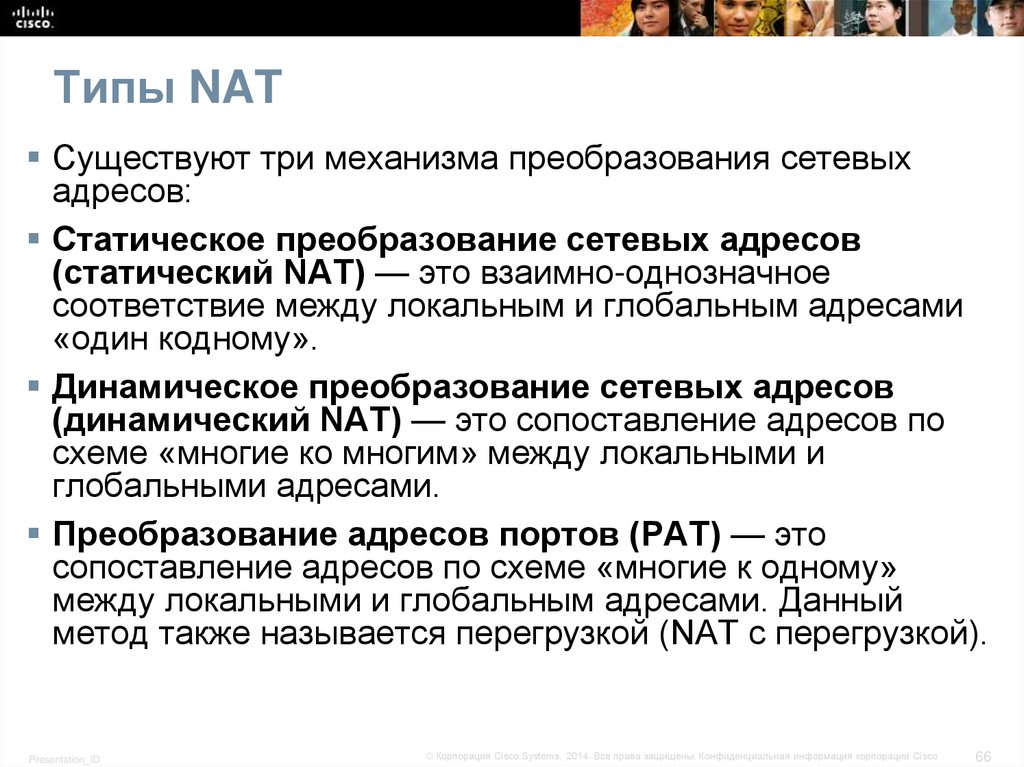

66. Типы NAT

Существуют три механизма преобразования сетевыхадресов:

Статическое преобразование сетевых адресов

(статический NAT) — это взаимно-однозначное

соответствие между локальным и глобальным адресами

«один кодному».

Динамическое преобразование сетевых адресов

(динамический NAT) — это сопоставление адресов по

схеме «многие ко многим» между локальными и

глобальными адресами.

Преобразование адресов портов (PAT) — это

сопоставление адресов по схеме «многие к одному»

между локальными и глобальным адресами. Данный

метод также называется перегрузкой (NAT с перегрузкой).

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

66

67. Типы NAT Статический NAT

Статический NAT использует сопоставлениелокальных и глобальных адресов по схеме «один-водин».

Эти соответствия задаются администратором сети и

остаются неизменными.

Статический метод преобразования NAT особенно

полезен, если серверы внутренней сети должны быть

доступны из внешней сети, например Web-сервер.

Статический NAT также подходит для устройств,

которые должны быть доступны авторизованному

персоналу, работающему вне офиса, но при этом

оставаться закрытыми для общего доступа через

Интернет.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

67

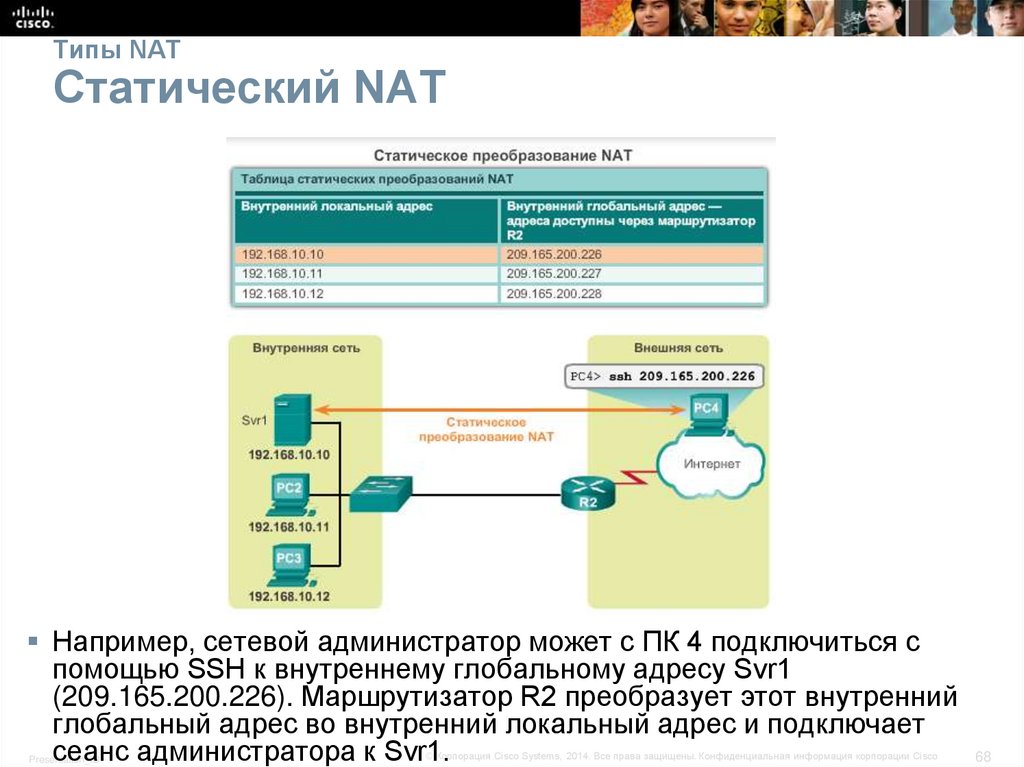

68. Типы NAT Статический NAT

Например, сетевой администратор может с ПК 4 подключиться спомощью SSH к внутреннему глобальному адресу Svr1

(209.165.200.226). Маршрутизатор R2 преобразует этот внутренний

глобальный адрес во внутренний локальный адрес и подключает

сеанс администратора к Svr1.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

68

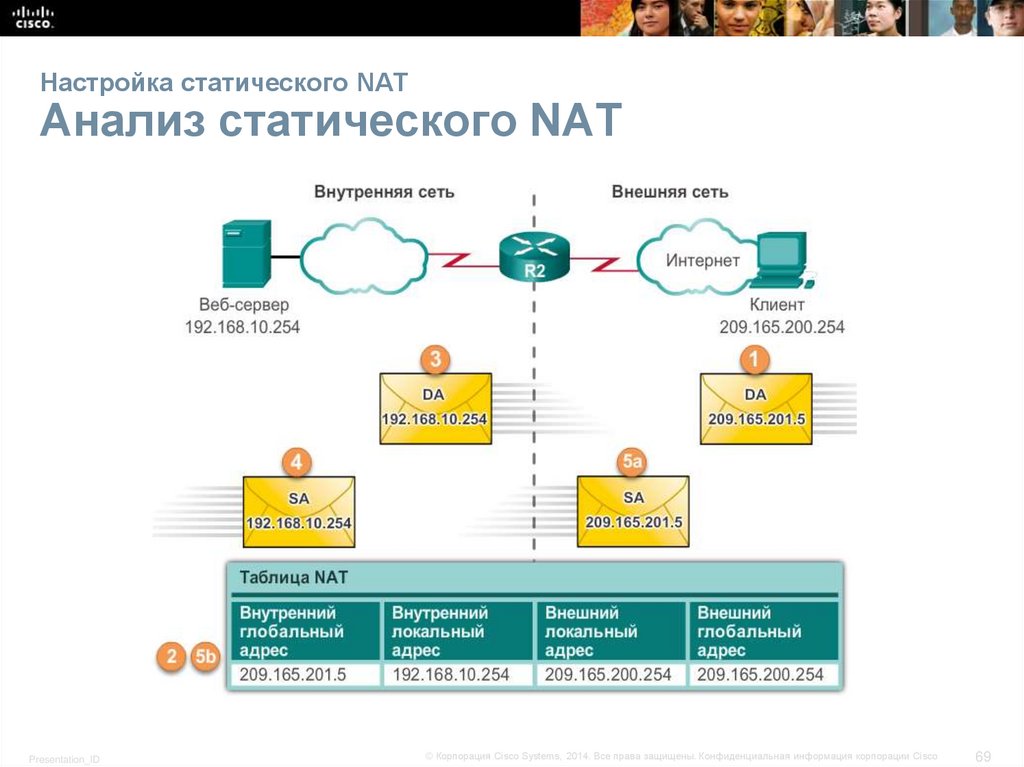

69. Настройка статического NAT Анализ статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

69

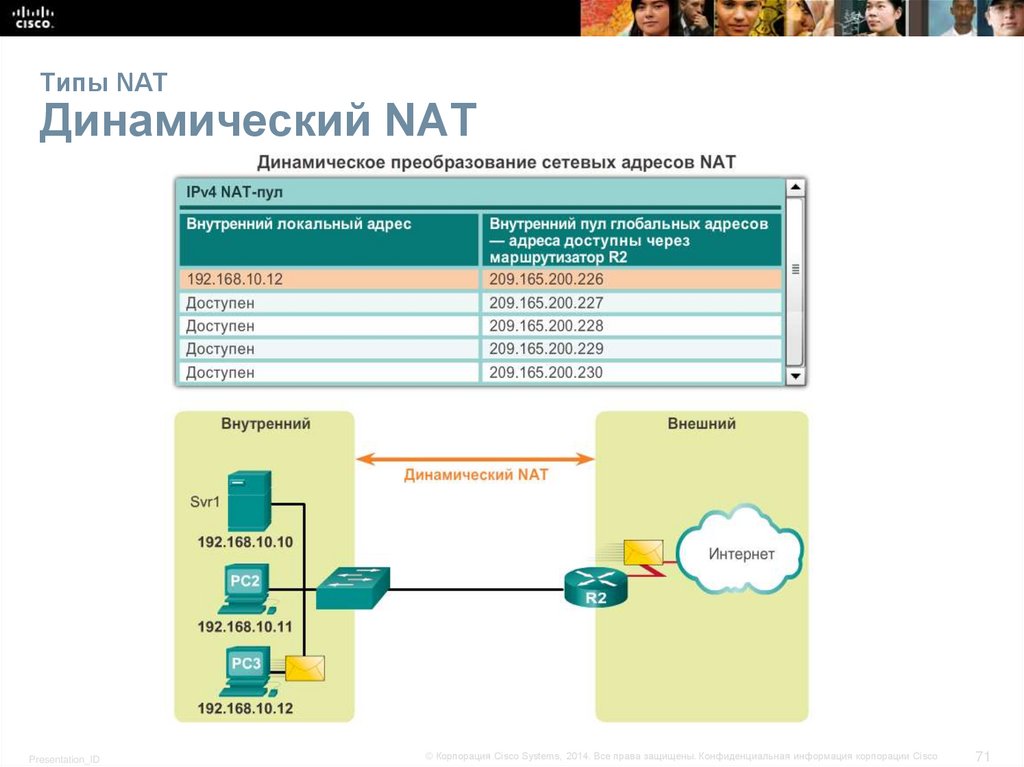

70. Типы NAT Динамический NAT

Использует пул публичных адресов, которыеприсваиваются в порядке живой очереди.

Когда внутреннее устройство запрашивает доступ к

внешней сети, динамический NAT присваивает

доступный публичный IPv4-адрес из пула.

Для динамического NAT требуется достаточное

количество публичных адресов.

Устройство не сможет связаться с внешней сетью,

если в пуле нет доступных адресов.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

70

71. Типы NAT Динамический NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

71

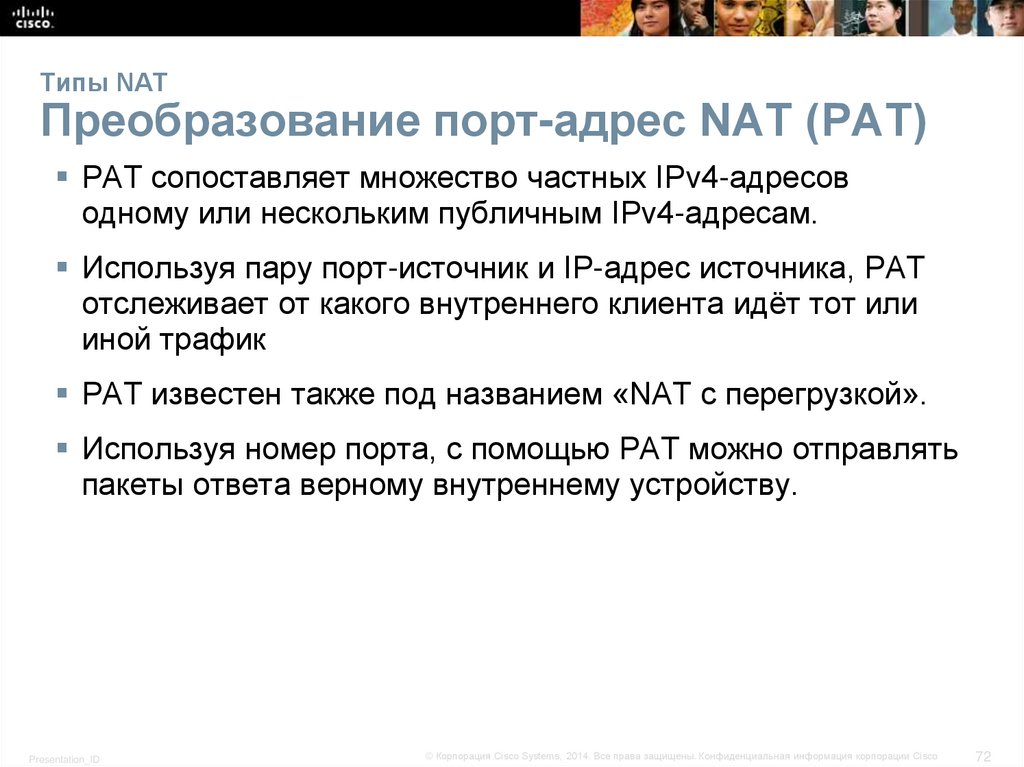

72. Типы NAT Преобразование порт-адрес NAT (PAT)

PAT сопоставляет множество частных IPv4-адресоводному или нескольким публичным IPv4-адресам.

Используя пару порт-источник и IP-адрес источника, PAT

отслеживает от какого внутреннего клиента идёт тот или

иной трафик

PAT известен также под названием «NAT с перегрузкой».

Используя номер порта, с помощью PAT можно отправлять

пакеты ответа верному внутреннему устройству.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

72

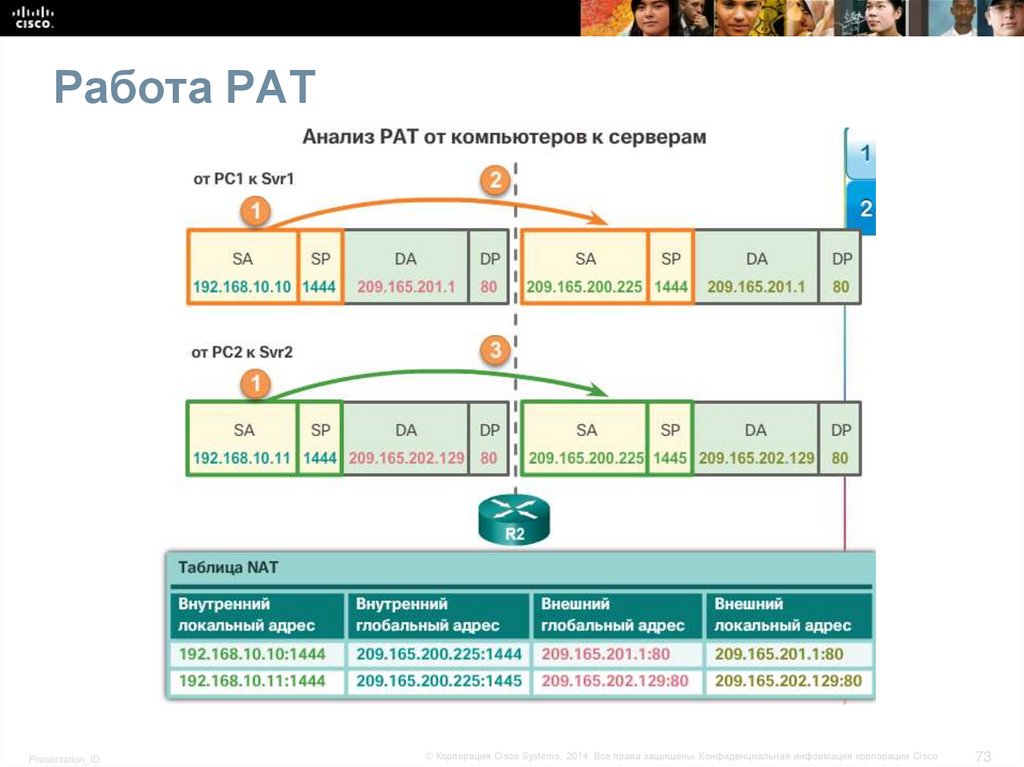

73. Работа РАТ

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

73

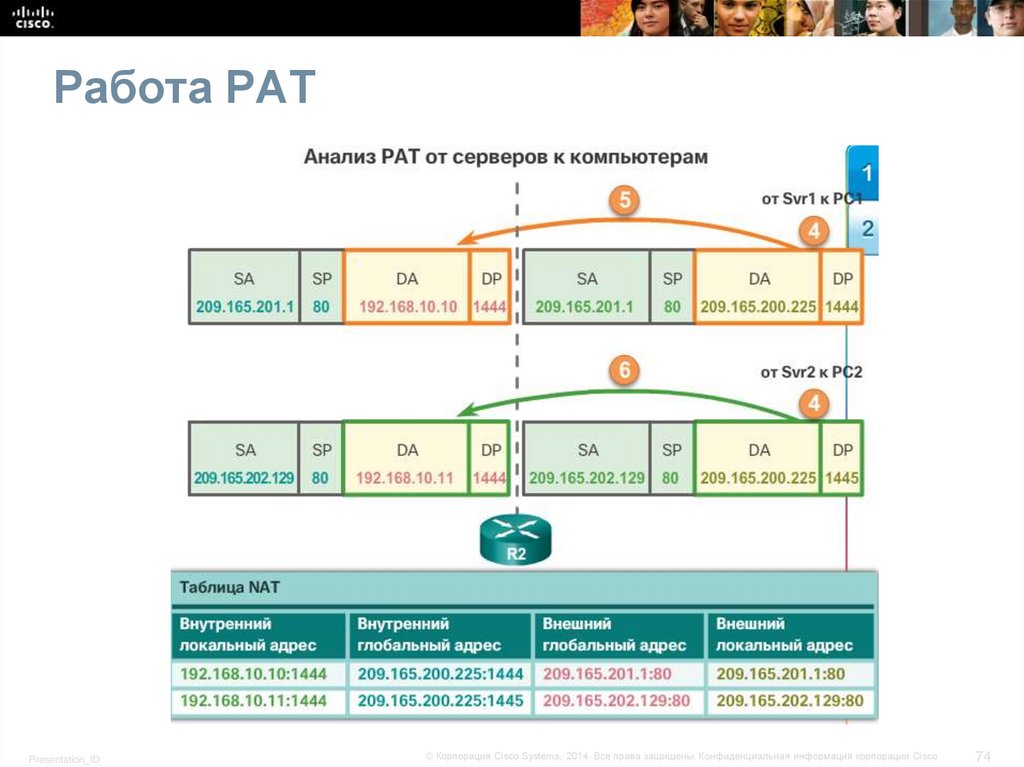

74. Работа РАТ

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

74

75. Работа РАТ

Преобразование PAT пытается сохранитьпервоначальный порт источника.

В том случае, если первоначальный порт источника уже

используется, PAT назначает первый доступный номер

порта, начиная с наименьшего в соответствующей группе

портов — 0-511, 512-1023 или 1024-65535.

Если доступных портов больше нет, а в пуле адресов есть

несколько внешних адресов, PAT переходит к

следующему адресу, пытаясь выделить первоначальный

порт источника.

Данный процесс продолжается до тех пор, пока не

исчерпаются как доступные порты, так и внешние IPадреса.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

75

76. PAT

Суммарное число внутренних адресов, которые могутбыть преобразованы в один внешний адрес, теоретически

может достигать 65 536 на один IP-адрес. Но число

внутренних адресов, которым можно назначить один IPадрес, приблизительно составляет 4000.

В зависимости от способа выделения публичных IPv4адресов интернет-провайдером существуют два способа

настройки PAT.

• в первом случае интернет-провайдер выделяет организации

несколько (пул) публичных IPv4-адресов,

а во втором случае выделяется единственный публичный IPv4адрес, необходимый организации для подключения к сети интернетпровайдера.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

76

77. Типы NAT Сравнение NAT и PAT

NAT преобразует IPv4-адреса, исходя из схемы 1:1 длячастных IPv4-адресов и публичных IPv4-адресов.

PAT меняет и адрес, и номер порта.

NAT пересылает входящие пакеты по их внутреннему

назначению, используя входящий IPv4-адрес источника,

предоставленный узлом в публичной сети.

При использовании PAT обычно задействуется только

один или небольшое количество публично

представленных IPv4-адресов.

PAT также поддерживает преобразование протоколов, не

использующих номера портов, например, ICMP.

Реализация PAT с каждым из этих протоколов

осуществляется по-разному. (Например, сообщения запросов

ICMPv4, содержат идентификатор запроса (Query ID). PAT

использует идентификатор запроса вместо номера порта уровня 4.)

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

77

78. Преимущества NAT Преимущества NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

78

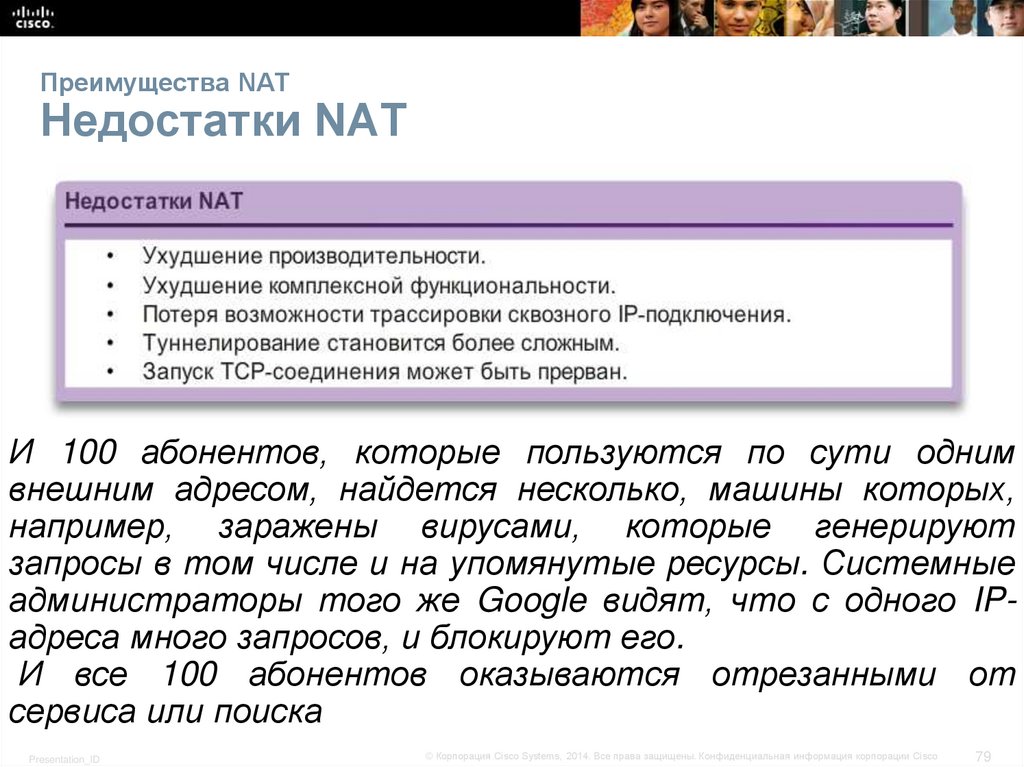

79. Преимущества NAT Недостатки NAT

И 100 абонентов, которые пользуются по сути однимвнешним адресом, найдется несколько, машины которых,

например, заражены вирусами, которые генерируют

запросы в том числе и на упомянутые ресурсы. Системные

администраторы того же Google видят, что с одного IPадреса много запросов, и блокируют его.

И все 100 абонентов оказываются отрезанными от

сервиса или поиска

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

79

80. Недостатки NAT

Другим недостатком использования NAT является потеря сквознойадресации. Многие интернет-протоколы и приложения зависят от

сквозной адресации от источника до узла назначения. Некоторые

приложения не совместимы с NAT. Например, некоторые приложения

безопасности, такие как цифровые подписи, не работают с NAT,

поскольку IPv4-адрес источника изменяется по пути к узлу

назначения.

Кроме того, утрачивается возможность сквозной трассировки IPv4.

Очень сильно усложняется трассировка пакетов, подвергающихся

многочисленным изменениям адреса пакета при прохождении

нескольких участков NAT, что, в свою очередь, затрудняет устранение

неполадок.

Использование NAT также усложняет протоколы туннелирования,

такие как IPsec, так как NAT изменяет значения в заголовках, что

мешает проверкам целостности, выполняемым протоколом IPsec и

другими протоколами туннелирования.

Работа служб, требующих инициализации подключений TCP из

внешней сети или использующих протоколы без учёта состояния,

например, на основе UDP, может быть нарушена.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

80

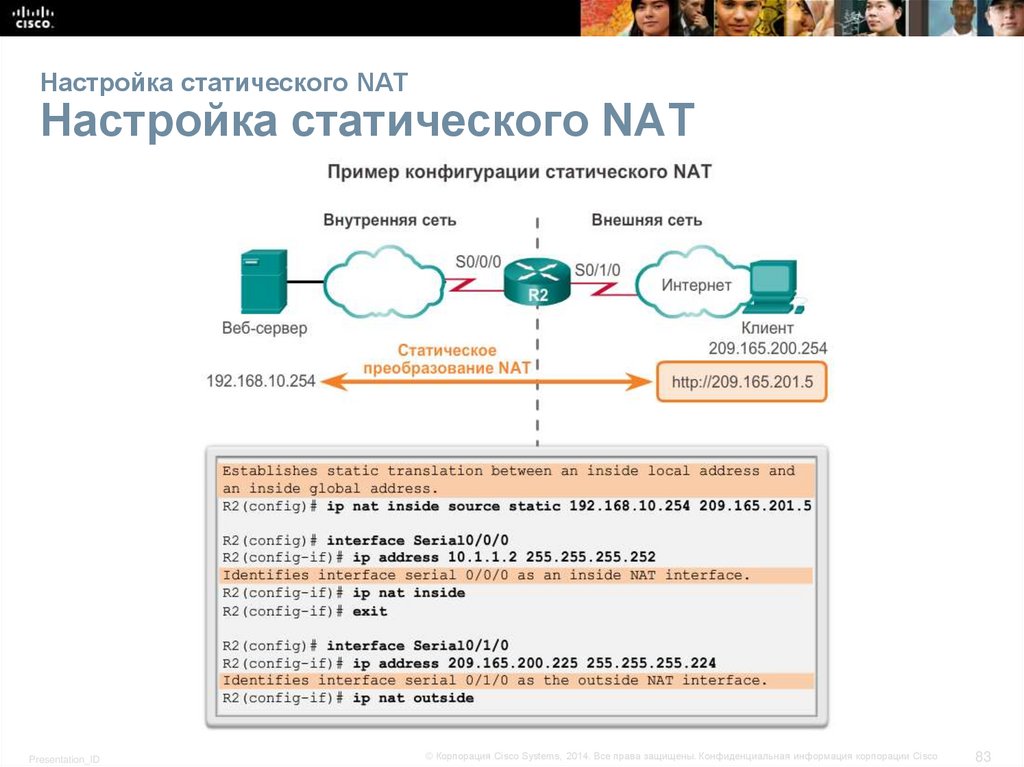

81. Настройка статического NAT Настройка статического NAT

Настройка статического NAT сопряжена с двумяосновными задачами:

• Созданием соответствия между внутренним локальным и

внешним локальным адресами и

• Определением двух интерфейсов - принадлежащих

внутренней сети и внешней сети.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

81

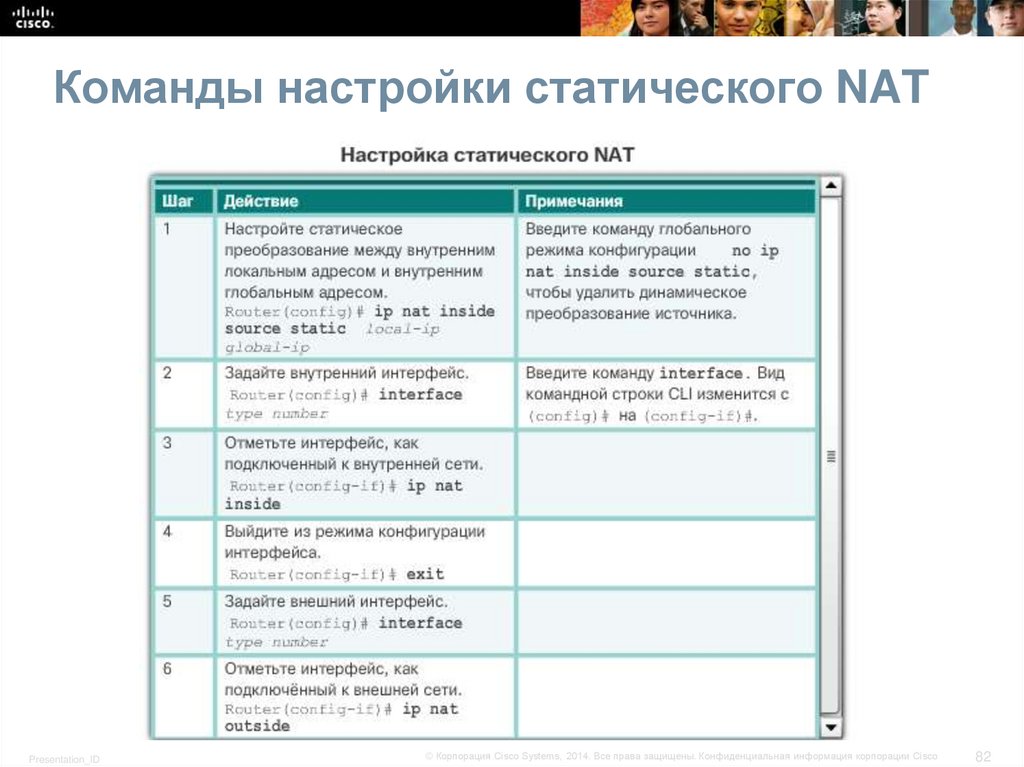

82. Команды настройки статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

82

83. Настройка статического NAT Настройка статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

83

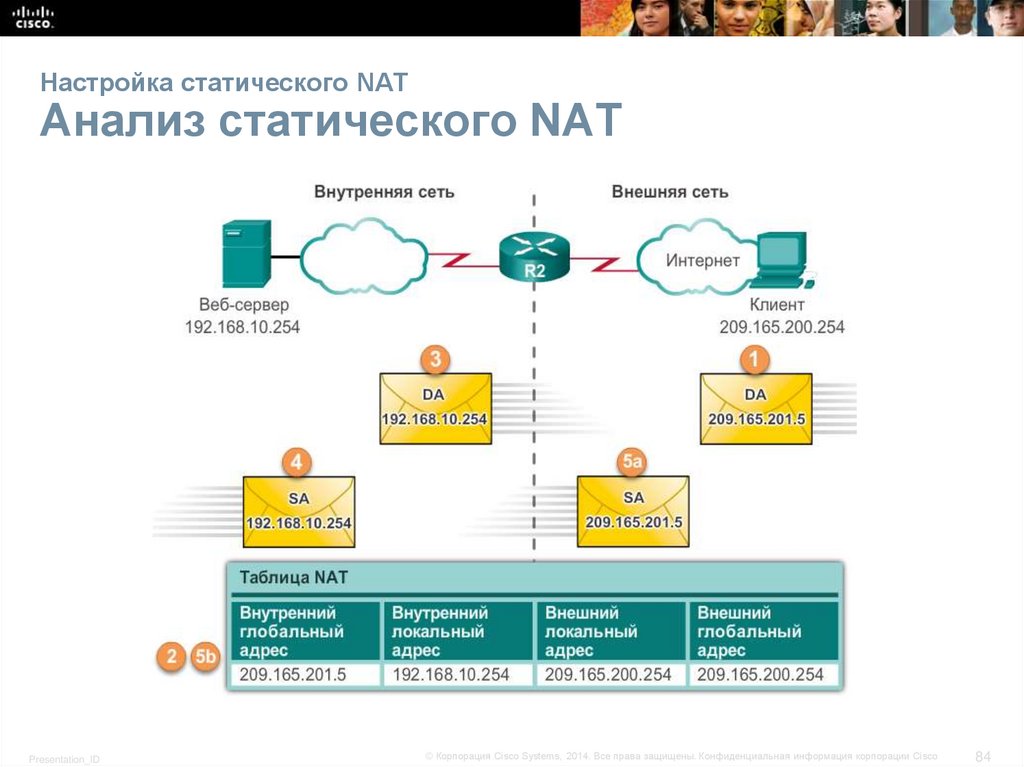

84. Настройка статического NAT Анализ статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

84

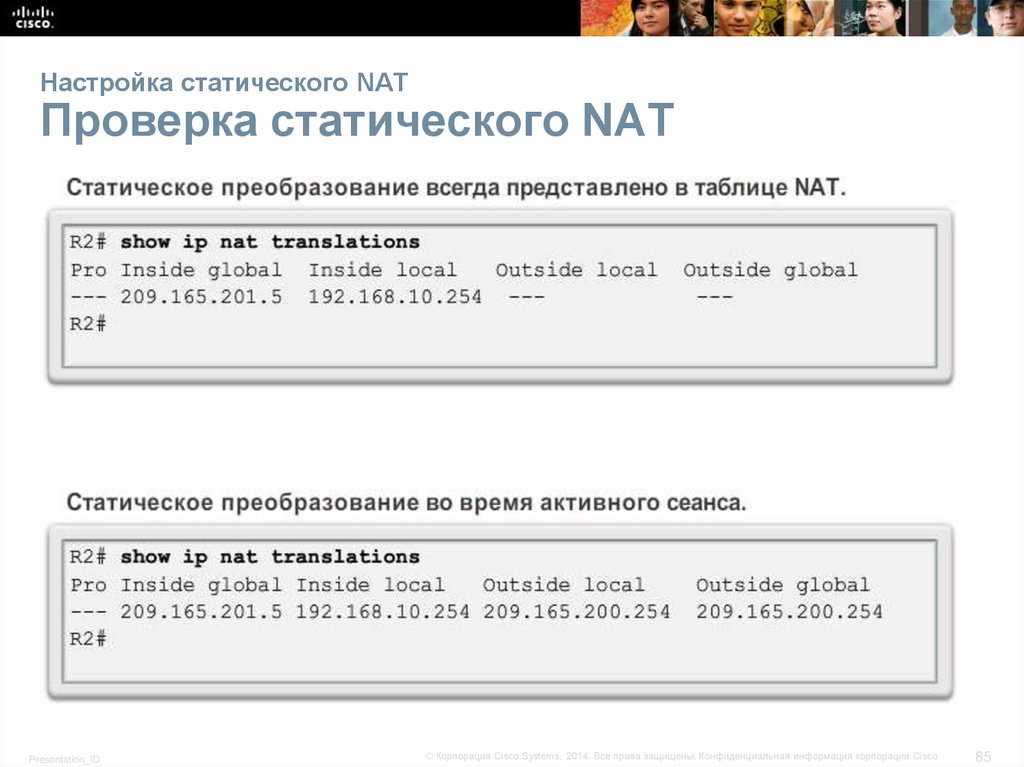

85. Настройка статического NAT Проверка статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

85

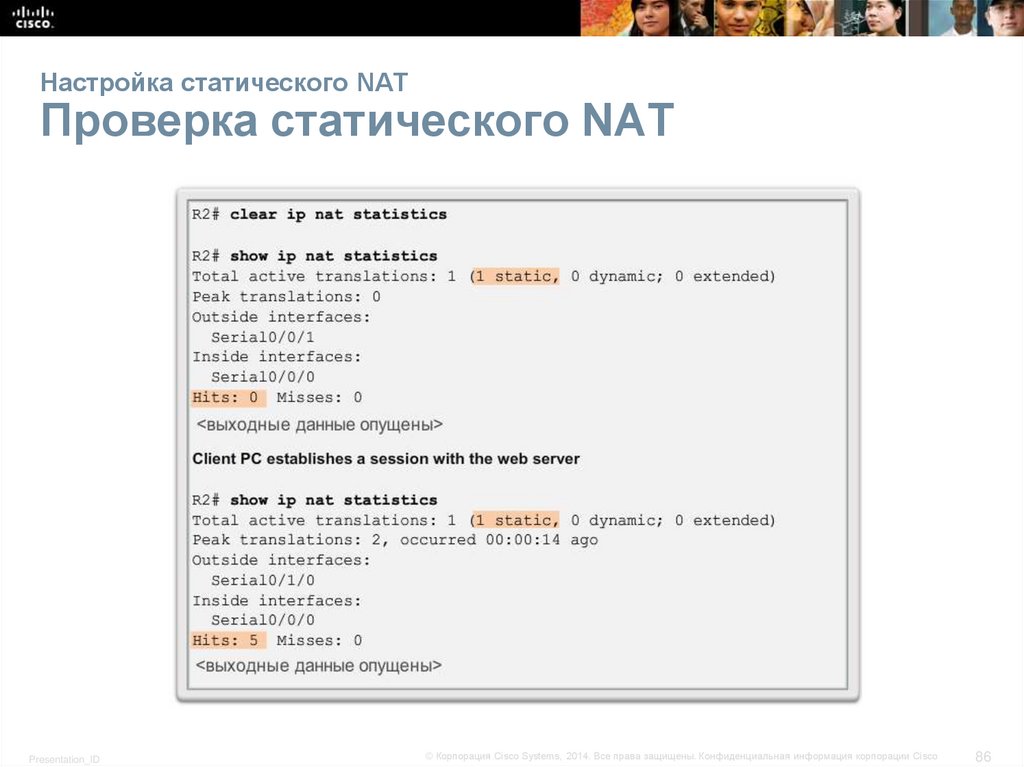

86. Настройка статического NAT Проверка статического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

86

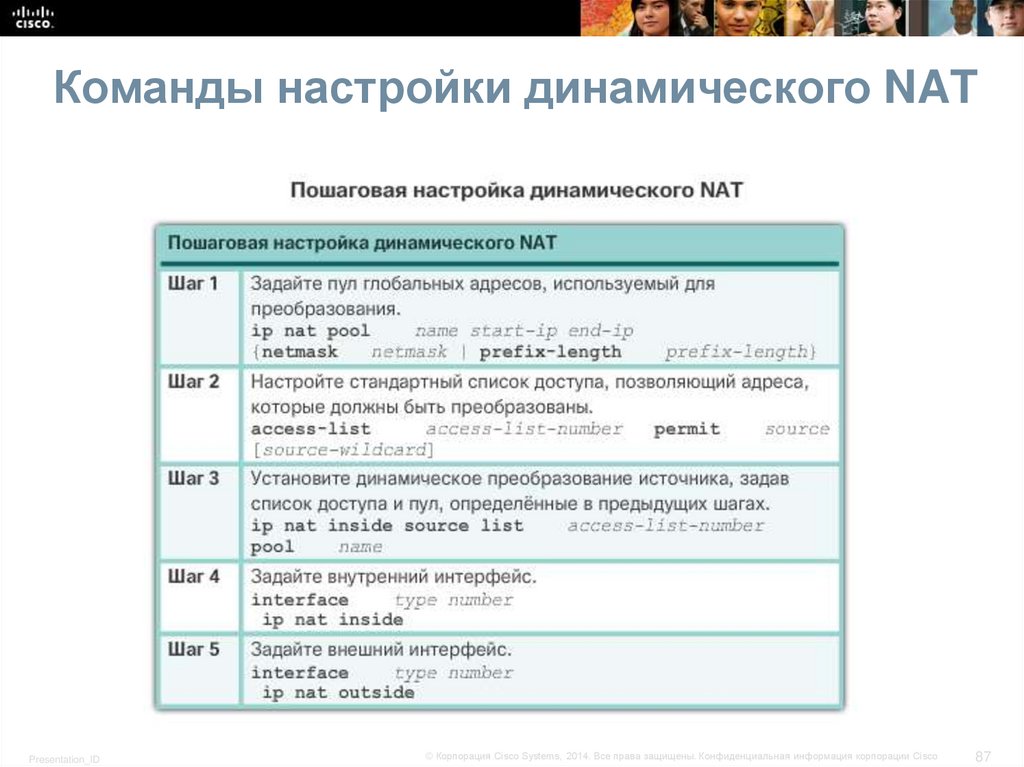

87. Команды настройки динамического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

87

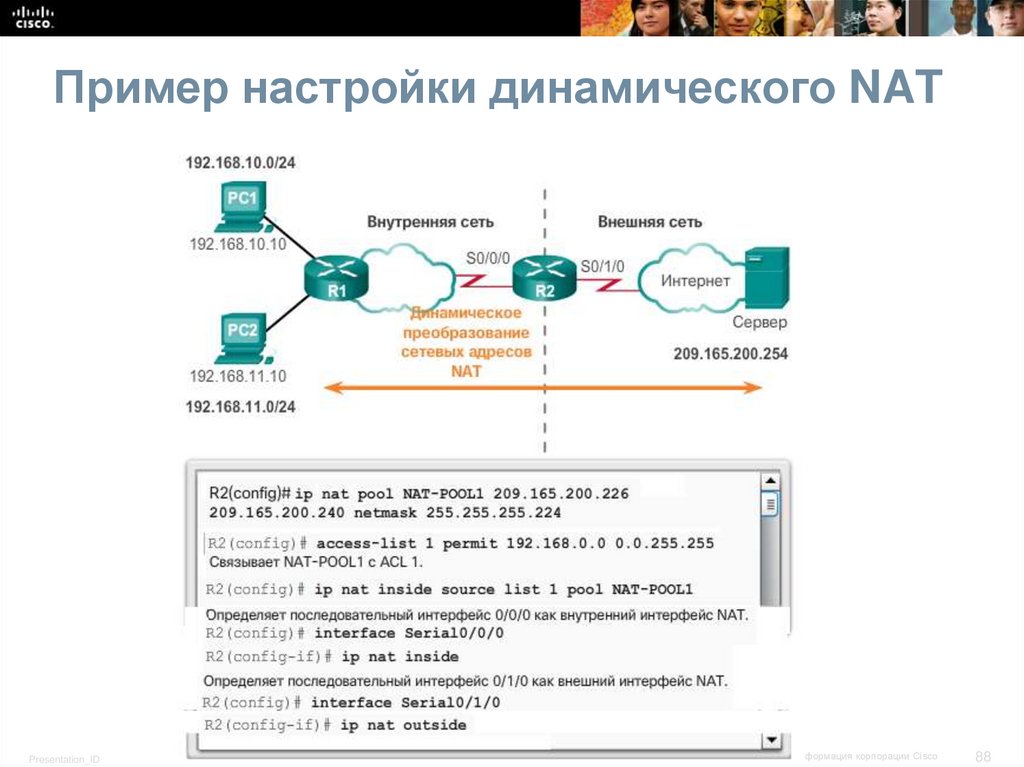

88. Пример настройки динамического NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

88

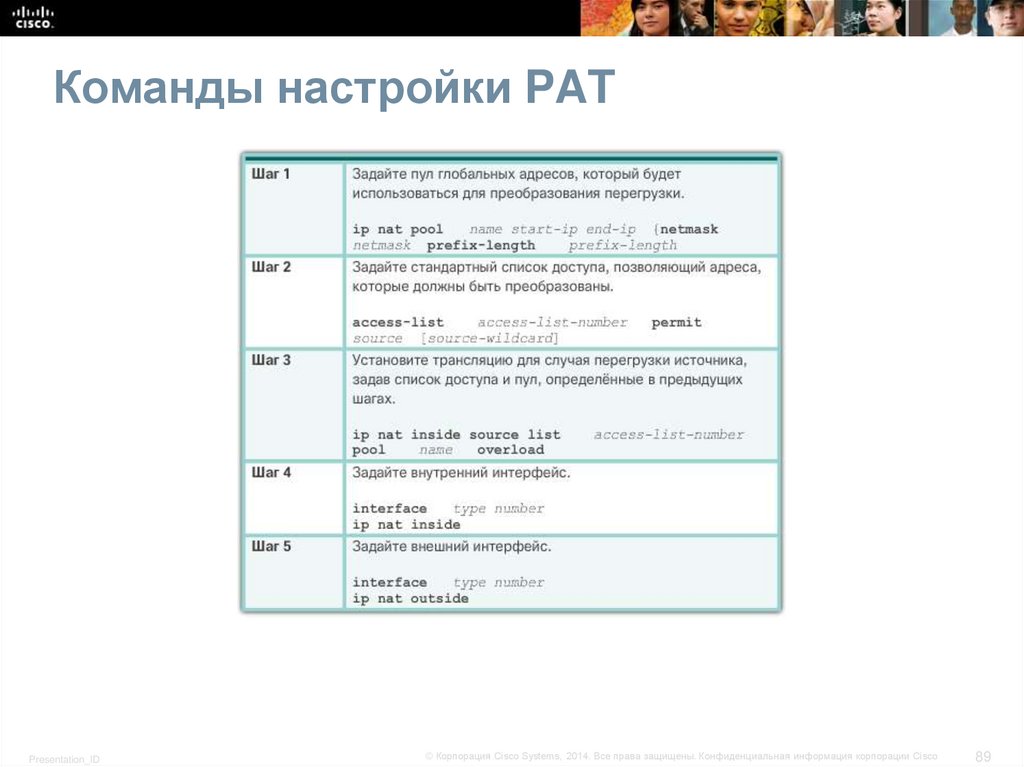

89. Команды настройки PAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

89

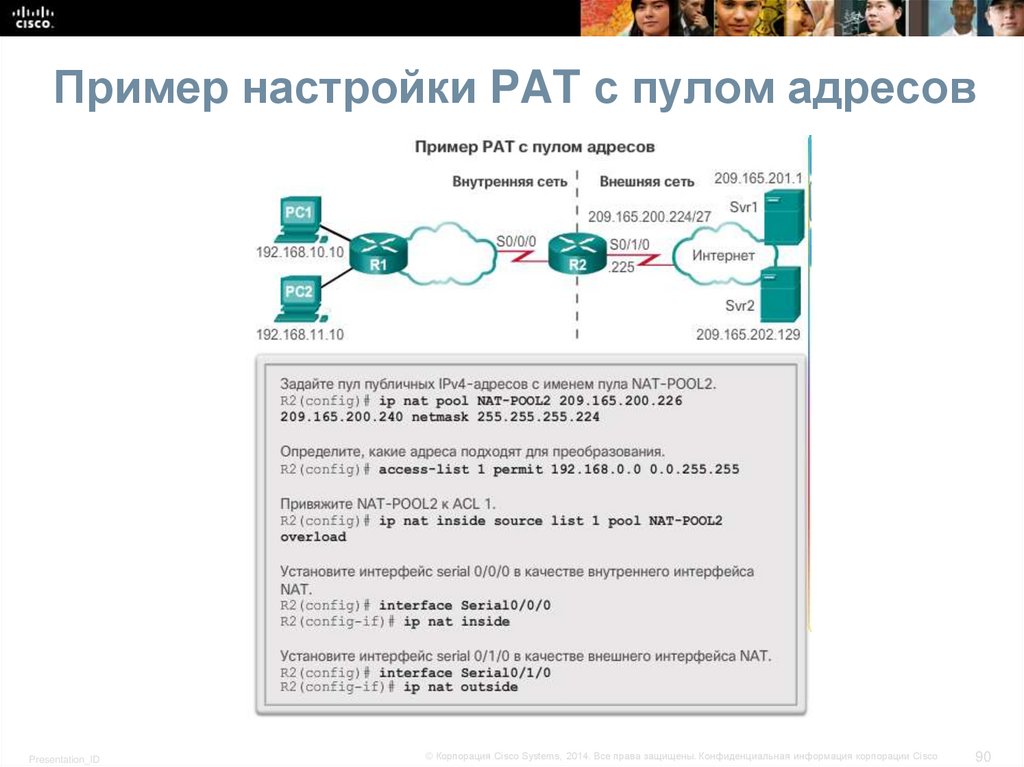

90. Пример настройки PAT с пулом адресов

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

90

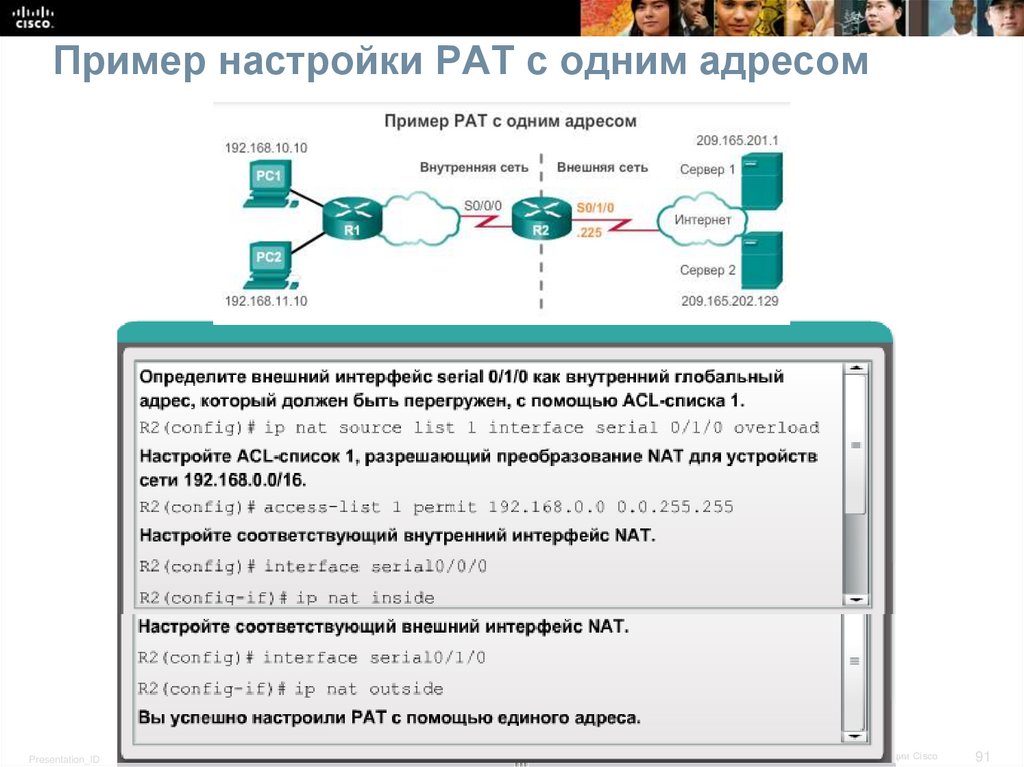

91. Пример настройки РАТ с одним адресом

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

91

92. Настройка NAT IPv6 NAT для протокола IPv6.

NAT позволяет обойти проблему недостаточногоколичества адресов в адресном пространстве IPv4.

Протокол IPv6 с 128-битовым адресом предоставляет

340 ундециллионов адресов, поэтому вопрос нехватки

адресов в адресном пространстве IPv6 не возникает.

Протокол IPv6 разработан таким образом, что

преобразование из публичного в частный адрес,

актуальное для IPv4, оказывается излишним.

Тем не менее IPv6 использует форму частной

адресации, реализованную иначе, нежели в протоколе

IPv4.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

92

93. Настройка NAT и IPv6 NAT для IPv6

Для протокола IPv6 также применяется преобразование NAT,но совсем в ином контексте.

В IPv6 NAT используется для обеспечения прозрачной

коммуникации между протоколами IPv6 и IPv4.

NAT64 предназначен для использования только как временное

решение, в качестве механизма перехода.

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

93

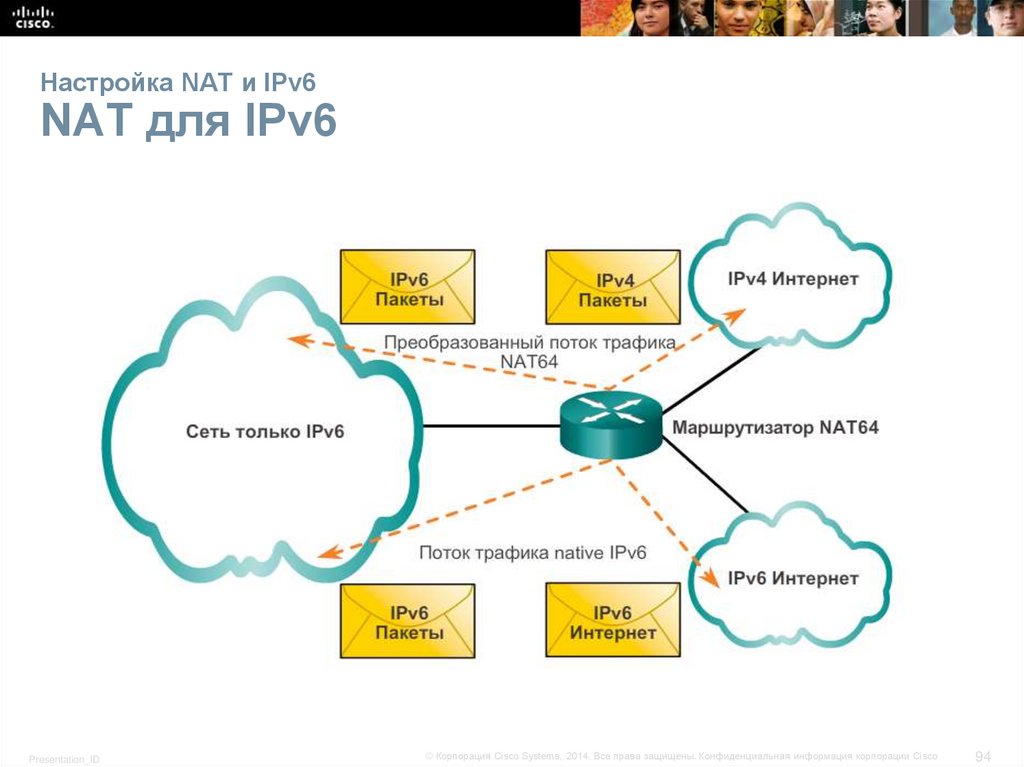

94. Настройка NAT и IPv6 NAT для IPv6

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

94

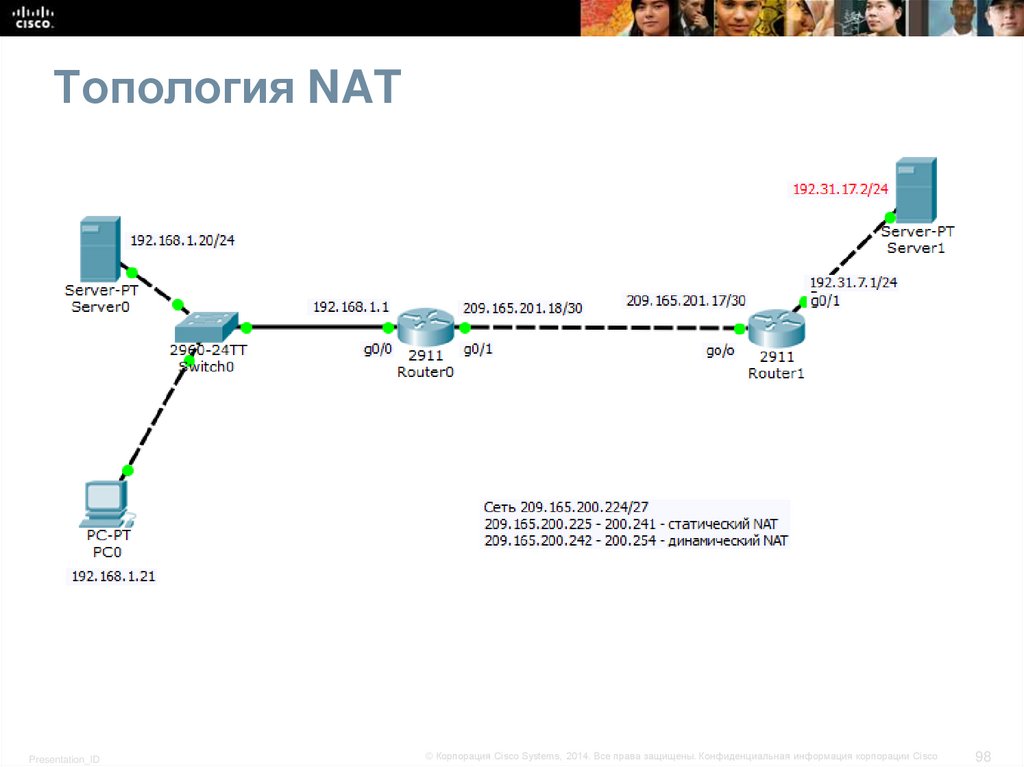

95. Схема

R2 – 2-пула DHCP для двух подсетейR1 – ретранслятор для обеих подсетей

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

95

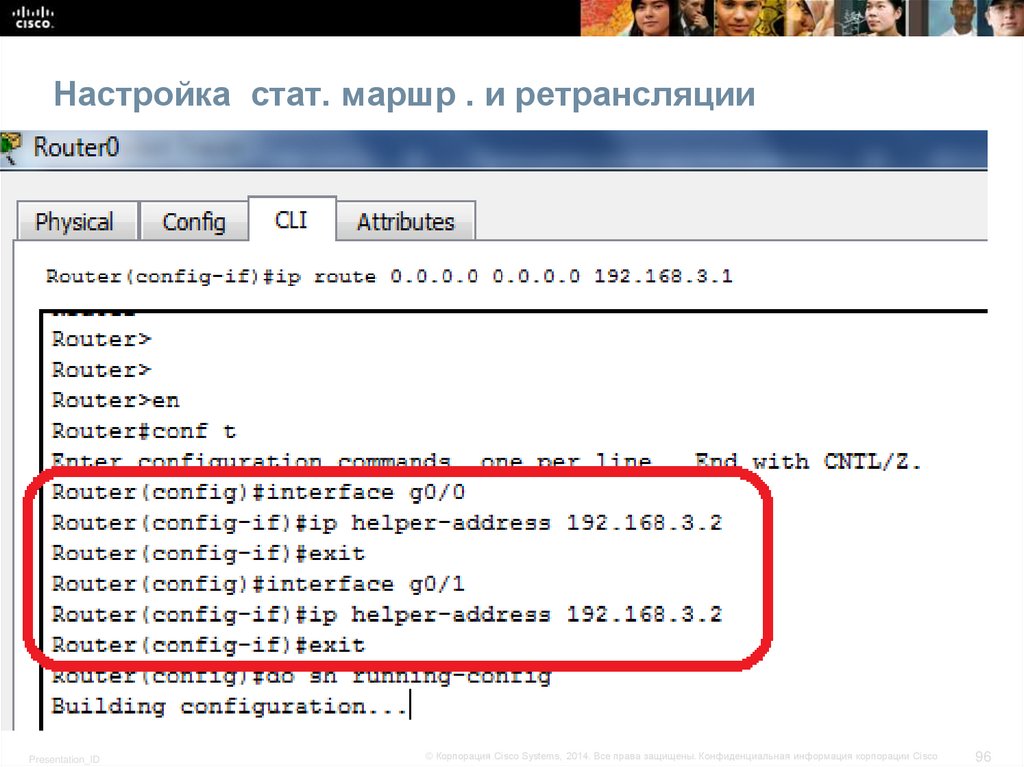

96. Настройка стат. маршр . и ретрансляции

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

96

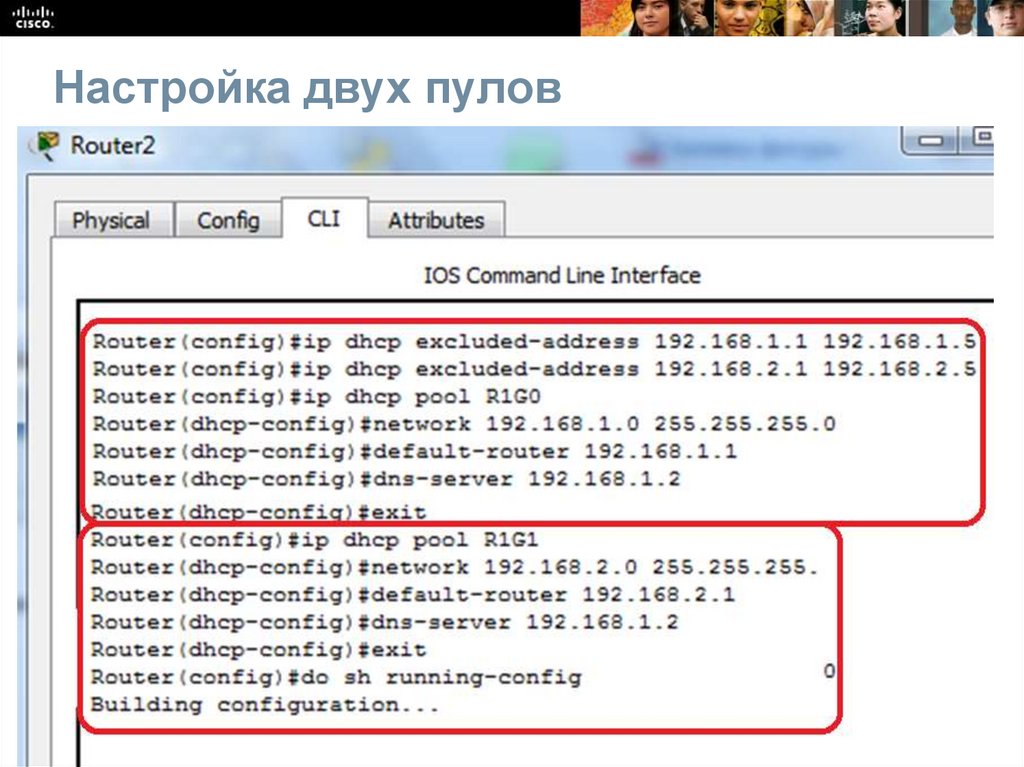

97. Настройка двух пулов

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

97

98. Топология NAT

Presentation_ID© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

98

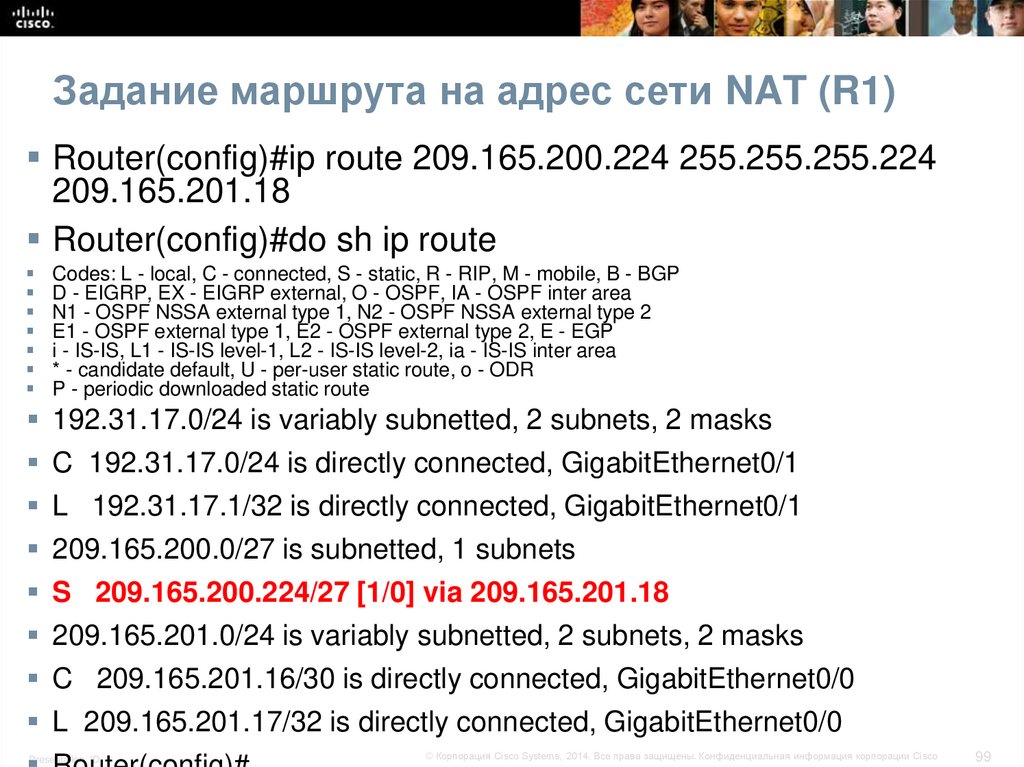

99. Задание маршрута на адрес сети NAT (R1)

Router(config)#ip route 209.165.200.224 255.255.255.224209.165.201.18

Router(config)#do sh ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

192.31.17.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.31.17.0/24 is directly connected, GigabitEthernet0/1

L 192.31.17.1/32 is directly connected, GigabitEthernet0/1

209.165.200.0/27 is subnetted, 1 subnets

S 209.165.200.224/27 [1/0] via 209.165.201.18

209.165.201.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.201.16/30 is directly connected, GigabitEthernet0/0

L 209.165.201.17/32 is directly connected, GigabitEthernet0/0

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

99

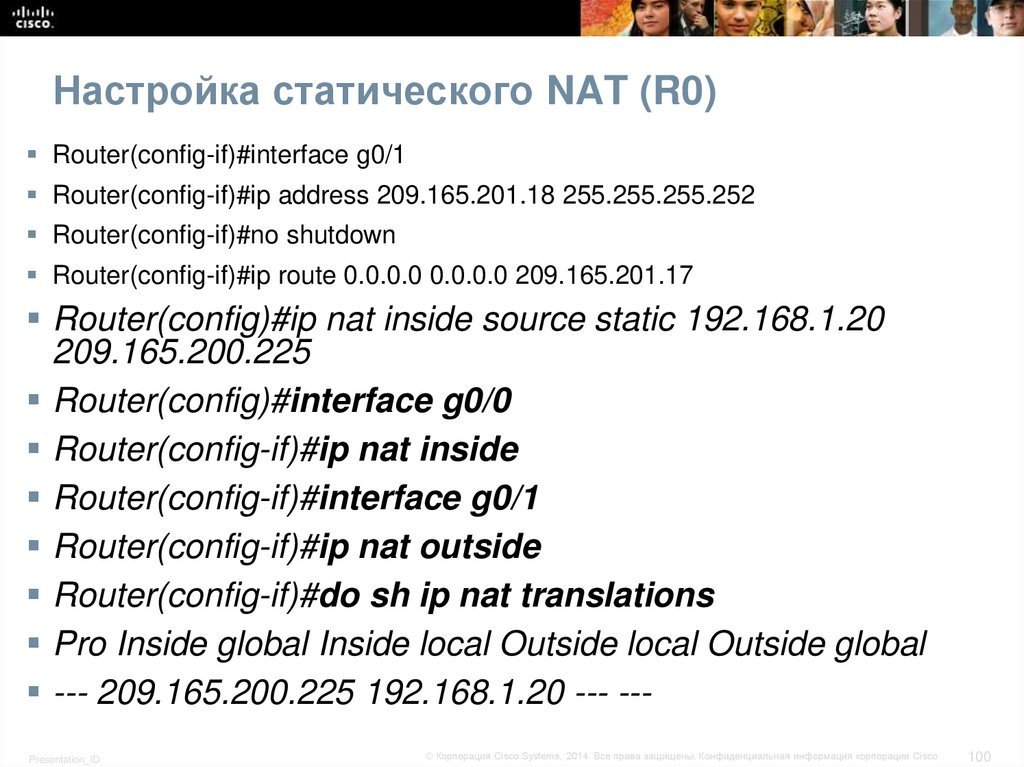

100. Настройка статического NAT (R0)

Router(config-if)#interface g0/1Router(config-if)#ip address 209.165.201.18 255.255.255.252

Router(config-if)#no shutdown

Router(config-if)#ip route 0.0.0.0 0.0.0.0 209.165.201.17

Router(config)#ip nat inside source static 192.168.1.20

209.165.200.225

Router(config)#interface g0/0

Router(config-if)#ip nat inside

Router(config-if)#interface g0/1

Router(config-if)#ip nat outside

Router(config-if)#do sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 209.165.200.225 192.168.1.20 --- --Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

100

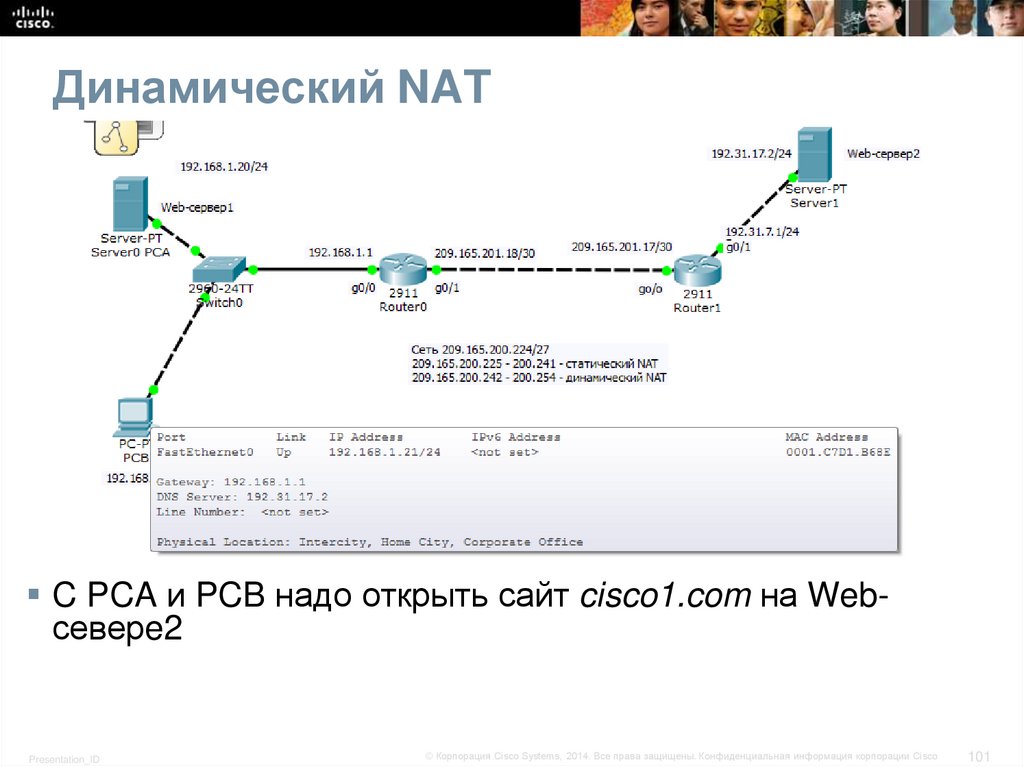

101. Динамический NAT

C PCA и PCB надо открыть сайт cisco1.com на Webсеверe2Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

101

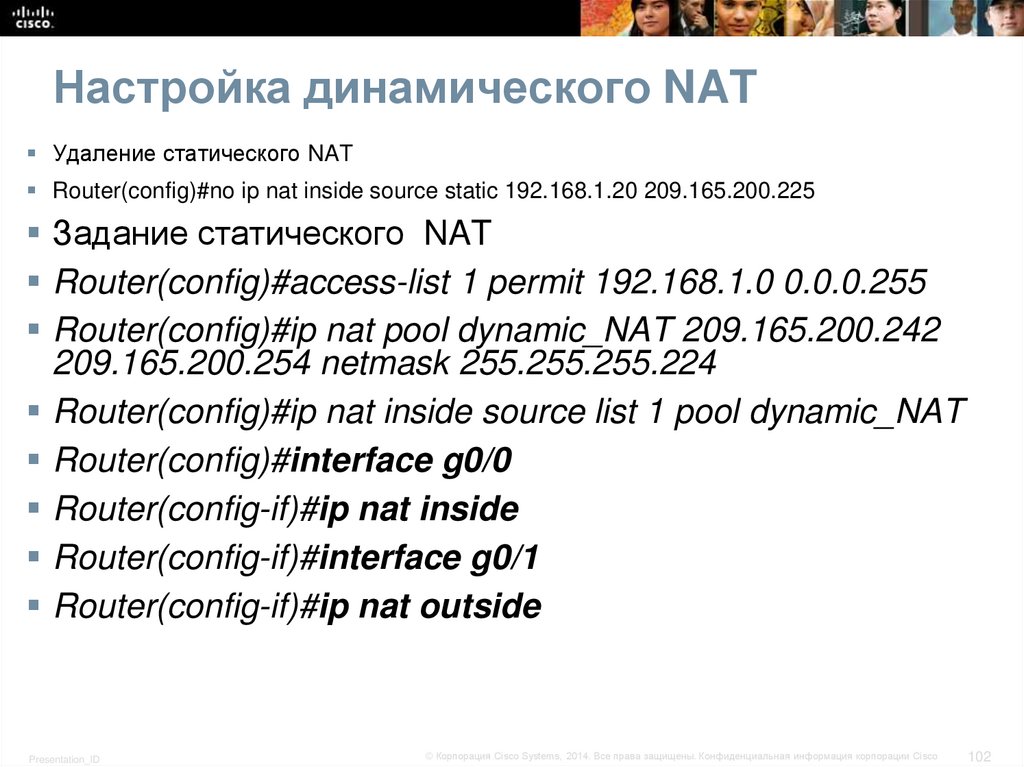

102. Настройка динамического NAT

Удаление статического NATRouter(config)#no ip nat inside source static 192.168.1.20 209.165.200.225

Задание статического NAT

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

Router(config)#ip nat pool dynamic_NAT 209.165.200.242

209.165.200.254 netmask 255.255.255.224

Router(config)#ip nat inside source list 1 pool dynamic_NAT

Router(config)#interface g0/0

Router(config-if)#ip nat inside

Router(config-if)#interface g0/1

Router(config-if)#ip nat outside

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

102

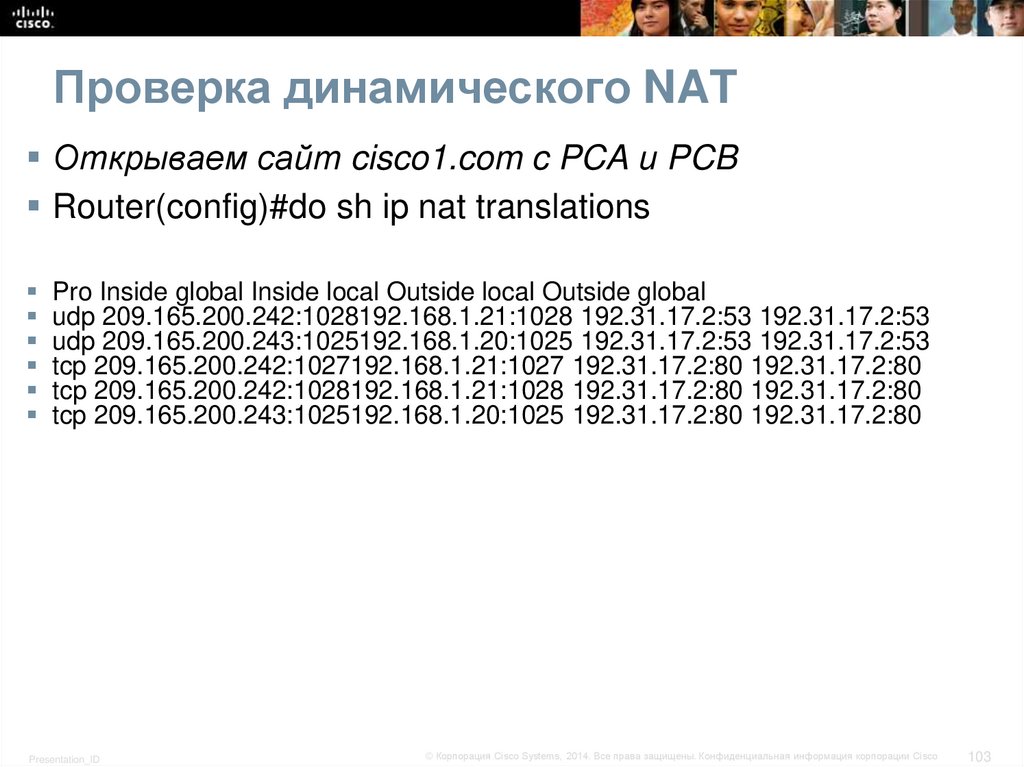

103. Проверка динамического NAT

Открываем сайт cisco1.com c PCA и PCBRouter(config)#do sh ip nat translations

Pro Inside global Inside local Outside local Outside global

udp 209.165.200.242:1028192.168.1.21:1028 192.31.17.2:53 192.31.17.2:53

udp 209.165.200.243:1025192.168.1.20:1025 192.31.17.2:53 192.31.17.2:53

tcp 209.165.200.242:1027192.168.1.21:1027 192.31.17.2:80 192.31.17.2:80

tcp 209.165.200.242:1028192.168.1.21:1028 192.31.17.2:80 192.31.17.2:80

tcp 209.165.200.243:1025192.168.1.20:1025 192.31.17.2:80 192.31.17.2:80

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

103

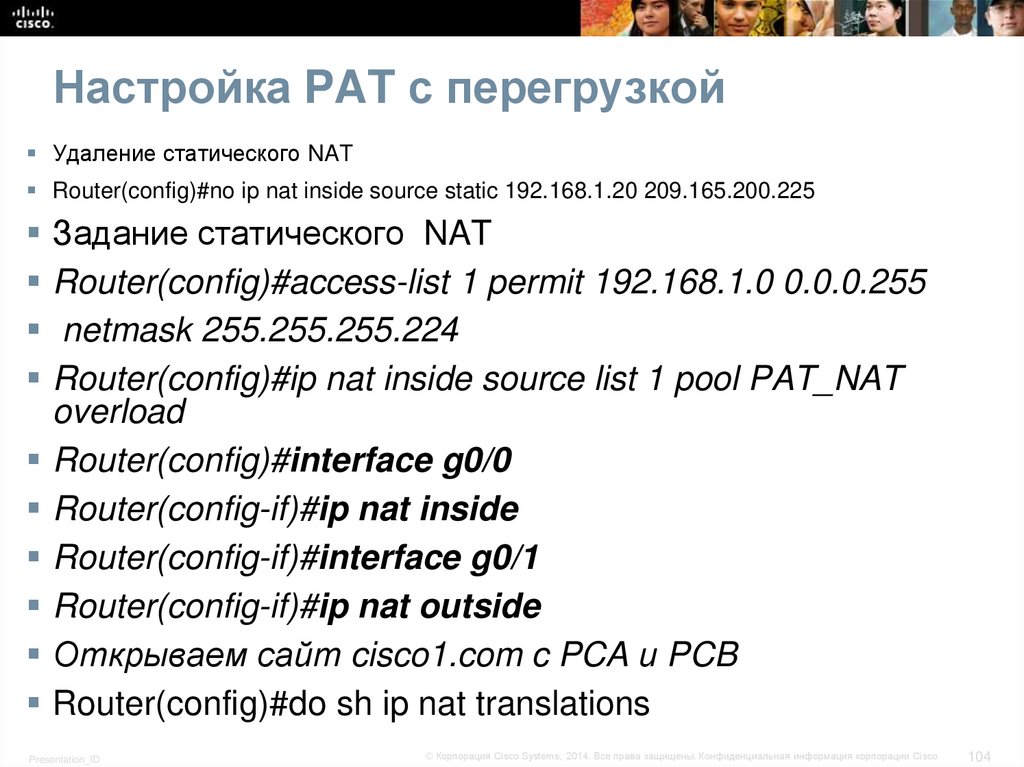

104. Настройка PAT с перегрузкой

Удаление статического NATRouter(config)#no ip nat inside source static 192.168.1.20 209.165.200.225

Задание статического NAT

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

netmask 255.255.255.224

Router(config)#ip nat inside source list 1 pool PAT_NAT

overload

Router(config)#interface g0/0

Router(config-if)#ip nat inside

Router(config-if)#interface g0/1

Router(config-if)#ip nat outside

Открываем сайт cisco1.com c PCA и PCB

Router(config)#do sh ip nat translations

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

104

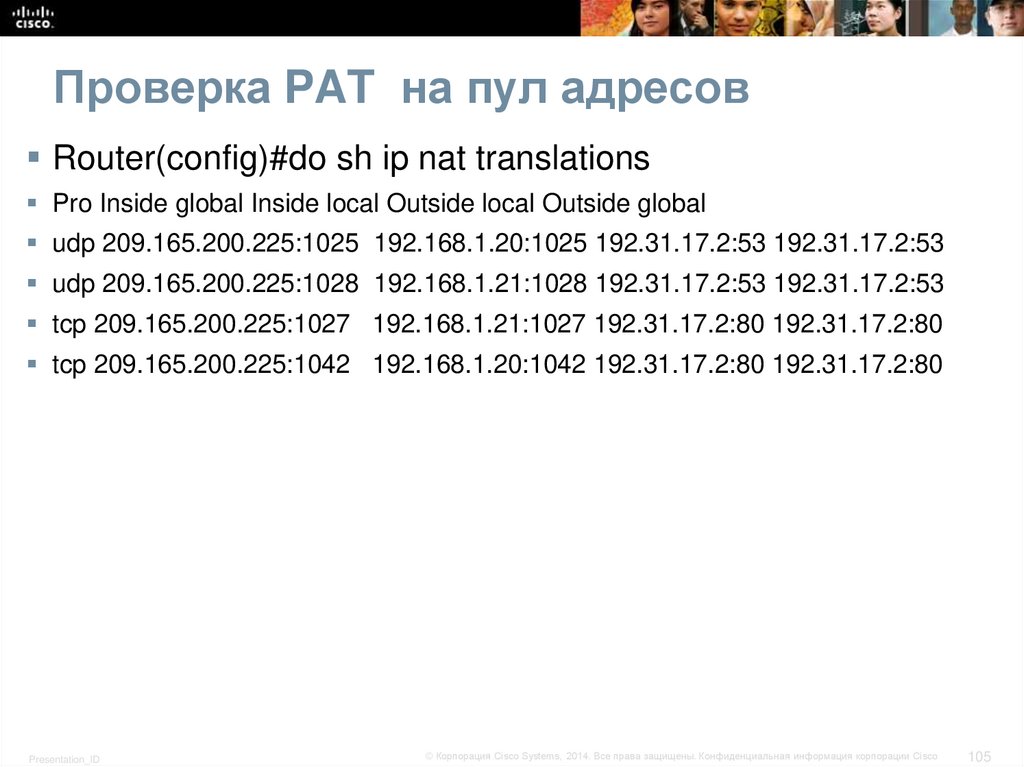

105. Проверка PAT на пул адресов

Router(config)#do sh ip nat translationsPro Inside global Inside local Outside local Outside global

udp 209.165.200.225:1025 192.168.1.20:1025 192.31.17.2:53 192.31.17.2:53

udp 209.165.200.225:1028 192.168.1.21:1028 192.31.17.2:53 192.31.17.2:53

tcp 209.165.200.225:1027 192.168.1.21:1027 192.31.17.2:80 192.31.17.2:80

tcp 209.165.200.225:1042 192.168.1.20:1042 192.31.17.2:80 192.31.17.2:80

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

105

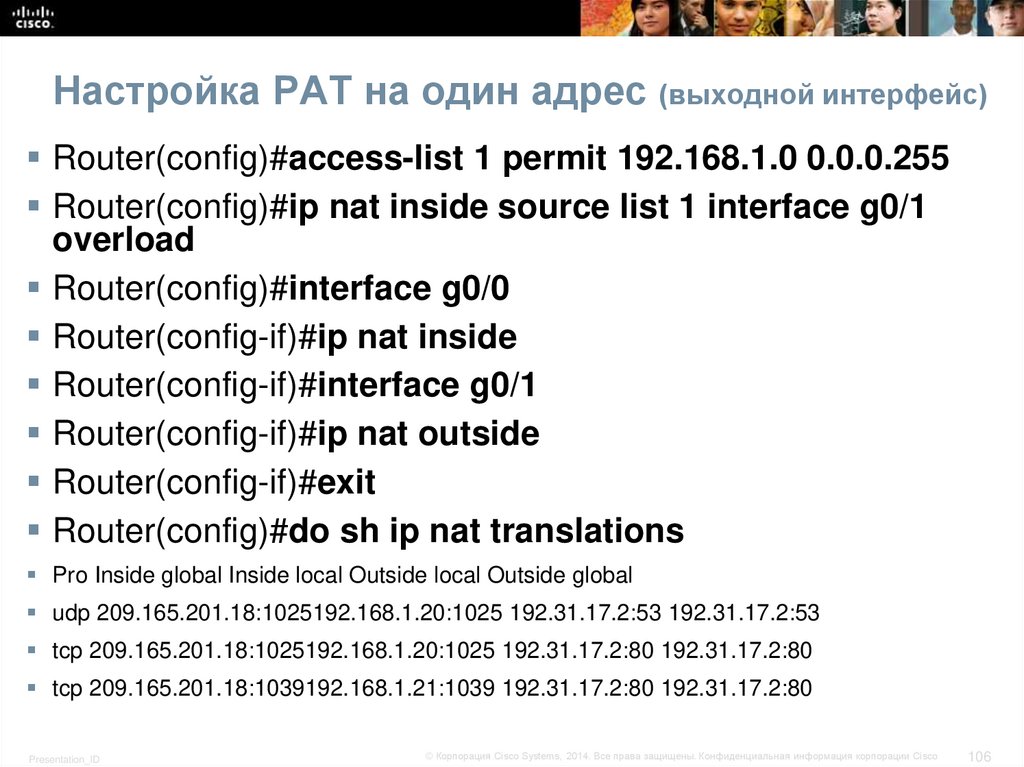

106. Настройка РАТ на один адрес (выходной интерфейс)

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router(config)#ip nat inside source list 1 interface g0/1

overload

Router(config)#interface g0/0

Router(config-if)#ip nat inside

Router(config-if)#interface g0/1

Router(config-if)#ip nat outside

Router(config-if)#exit

Router(config)#do sh ip nat translations

Pro Inside global Inside local Outside local Outside global

udp 209.165.201.18:1025192.168.1.20:1025 192.31.17.2:53 192.31.17.2:53

tcp 209.165.201.18:1025192.168.1.20:1025 192.31.17.2:80 192.31.17.2:80

tcp 209.165.201.18:1039192.168.1.21:1039 192.31.17.2:80 192.31.17.2:80

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

106

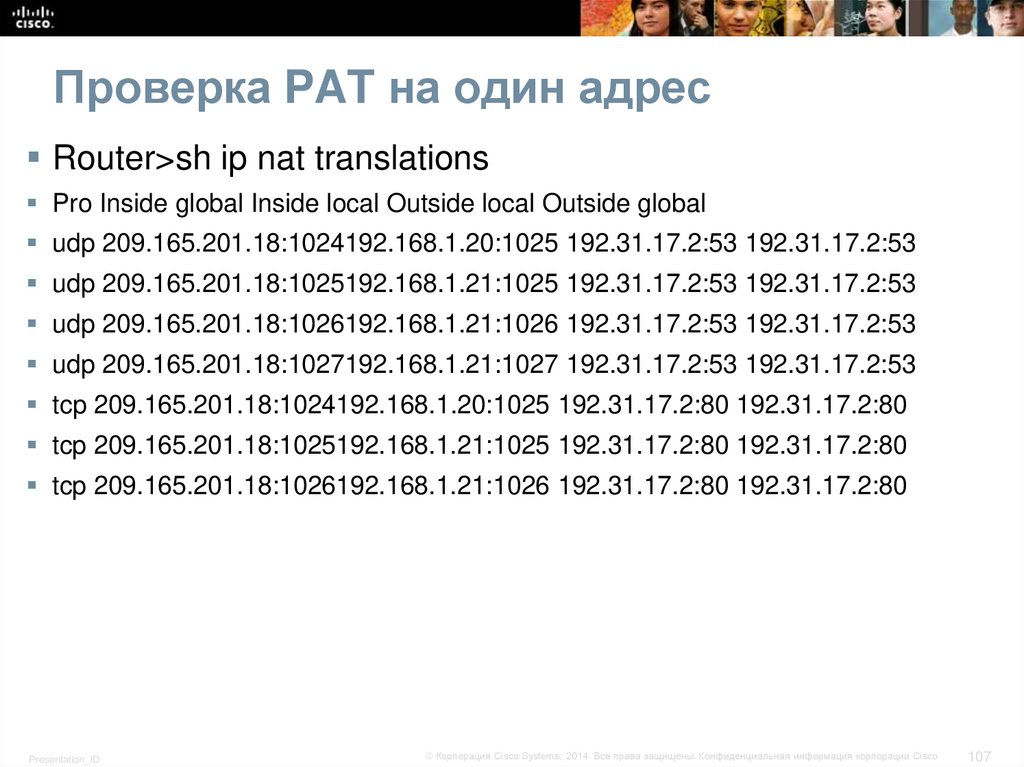

107. Проверка PAT на один адрес

Router>sh ip nat translationsPro Inside global Inside local Outside local Outside global

udp 209.165.201.18:1024192.168.1.20:1025 192.31.17.2:53 192.31.17.2:53

udp 209.165.201.18:1025192.168.1.21:1025 192.31.17.2:53 192.31.17.2:53

udp 209.165.201.18:1026192.168.1.21:1026 192.31.17.2:53 192.31.17.2:53

udp 209.165.201.18:1027192.168.1.21:1027 192.31.17.2:53 192.31.17.2:53

tcp 209.165.201.18:1024192.168.1.20:1025 192.31.17.2:80 192.31.17.2:80

tcp 209.165.201.18:1025192.168.1.21:1025 192.31.17.2:80 192.31.17.2:80

tcp 209.165.201.18:1026192.168.1.21:1026 192.31.17.2:80 192.31.17.2:80

Presentation_ID

© Корпорация Cisco Systems, 2014. Все права защищены. Конфиденциальная информация корпорации Cisco

107

internet

internet