Similar presentations:

Протоколы IPSec

1. ПКСМ

ЛЕКЦИЯ 52. IPSEC

IPSec – набор протоколов для обеспечения защиты данных,передаваемых по межсетевому протоколу IP, позволяет

осуществлять

подтверждение

подлинности

и/или шифрование IP-пакетов. IPsec также включает в себя

протоколы

для

защищённого

обмена

ключами

в

сети

Интернет.

В

основном,

применяется

для

организации vpn-соединений.

Протоколы IPsec разработаны IETF. Под безопасностью здесь

подразумевается:

контроль

доступа,

обеспечение

сохранности данных, идентификация отправителя, защита

от атак воспроизведения и секретность обмена. Первые

документы, регламентирующие IPsec, были приняты в 199899 годах.

3. Протоколы IPSEC

ПРОТОКОЛЫ IPSECЗаголовок аутентификации Authentication Header (AH)

и Encapsulating Security Payload (ESP) являются двумя

протоколами нижнего уровня, применяемыми IPsec, именно

они

осуществляют

аутентификацию

и

шифрование+аутентификацию

данных,

передаваемых

через соединение. Эти механизмы обычно используются

независимо, хотя возможно (но не типично) их совместное

применение.

4. Security Association (SA)

SECURITYASSOCIATION (SA)

SA обеспечивают связку алгоритмов и данных, которые

предоставляют параметры, необходимые для работы AH

и/или ESP. Internet Security Association and Key Management

Protocol (ISAKMP) обеспечивает основу для аутентификации и

обмена ключами, проверки подлинности ключей.

5. Применение sa

ПРИМЕНЕНИЕ SA6. Состав sa

СОСТАВ SA• IP-адрес получателя;

• Протокол безопасности;

• Секретные ключи;

• Метод форматирования, определяющий каким образом

создаются заголовки и то, какая часть этих заголовков и

данных будет защищена в процессе передачи данных;

• Индекс параметров защиты(SPI – Security Parameter Index).

7. Случаи ассоциаций безопасности

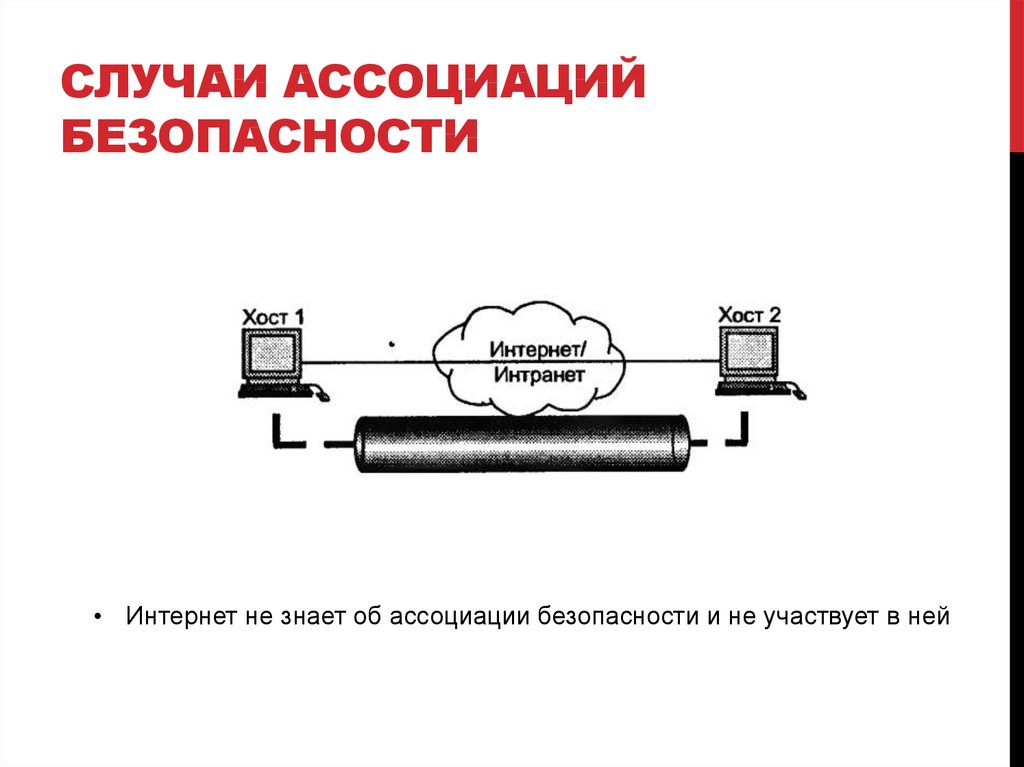

СЛУЧАИ АССОЦИАЦИЙБЕЗОПАСНОСТИ

• Интернет не знает об ассоциации безопасности и не участвует в ней

8. Случаи ассоциаций безопасности

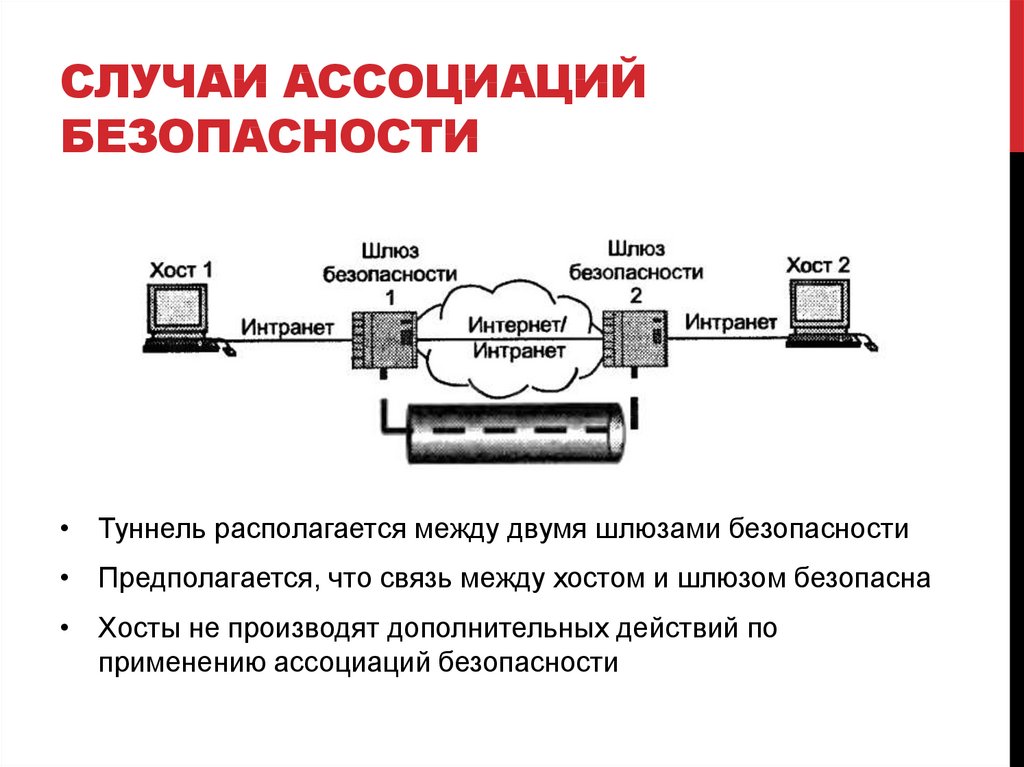

СЛУЧАИ АССОЦИАЦИЙБЕЗОПАСНОСТИ

• Туннель располагается между двумя шлюзами безопасности

• Предполагается, что связь между хостом и шлюзом безопасна

• Хосты не производят дополнительных действий по

применению ассоциаций безопасности

9. Случаи ассоциаций безопасности

СЛУЧАИ АССОЦИАЦИЙБЕЗОПАСНОСТИ

• Два туннеля

• Шлюзы безопасности не знают о применении второго тунеля

10. Случаи ассоциаций безопасности

СЛУЧАИ АССОЦИАЦИЙБЕЗОПАСНОСТИ

• Два туннеля

11. Два режима работы

ДВА РЕЖИМАРАБОТЫ

• Туннельный

• Транспортный

12. Туннельный режим

ТУННЕЛЬНЫЙРЕЖИМ

Транспортный

режим

обеспечивает

безопасное

соединение

двух

терминалов

путем

инкапсуляции

содержимого IP-данных, в то время как туннельный

режим инкапсулирует весь IP-пакет на участке между

шлюзами.

Последний

вариант

используется

для

формирования традиционной VPN, где туннель создает

безопасный путь через полный опасностей Интернет.

13. Туннельный режим

ТУННЕЛЬНЫЙРЕЖИМ

На фазе аутентификации вычисляется контрольная сумма ICV (Integrity

Check Value) пакета с привлечением алгоритмов MD5 или SHA-1. При этом

предполагается, что оба партнера знают секретный ключ, который позволяет

получателю вычислить ICV и сравнить с результатом, присланным

отправителем. Если сравнение ICV прошло успешно, считается, что

отправитель пакета аутентифицирован. Протокол AH всегда осуществляет

аутентификацию, а ESP выполняет ее опционно.

Шифрование использует секретный ключ для кодирования данных перед их

транспортировкой, что исключает доступ к содержимому со стороны

злоумышленников. В системеIPsec могут применяться следующие

алгоритмы: DES, 3DES, Blowfish, CAST, IDEA, RC5 и AES. Но, в принципе,

разрешены и другие алгоритмы.

Так как обе стороны диалога должны знать секретный ключ, используемый

при хэшировании или шифровании, существует проблема транспортировки

этих ключей. Возможен ввод ключей вручную, когда эти коды вводятся при

конфигурации системы с помощью клавиатуры обоими партнерами. При этом

предполагается, что доставка этих кодов осуществлена каким-то

достаточно безопасным методом, алгоритм же IKE (Internet Key Exchange –

обмен ключами по Интернет) является безопасным механизмом пересылки

ключей в реальном масштабе времени, например, через Интернет.

14. Туннельный режим. Основной и агрессивный режимы

ТУННЕЛЬНЫЙ РЕЖИМ.ОСНОВНОЙ И

АГРЕССИВНЫЙ РЕЖИМЫ

"Основной режим" требует шести пакетов в обоих

направлениях, но обеспечивает полную безопасность при

установлении соединения IPsec. В агрессивном режиме

используется вдвое меньше обменов, но безопасность в этом

случае ниже, так как часть информации передается открытым

текстом.

15. Протокол АН

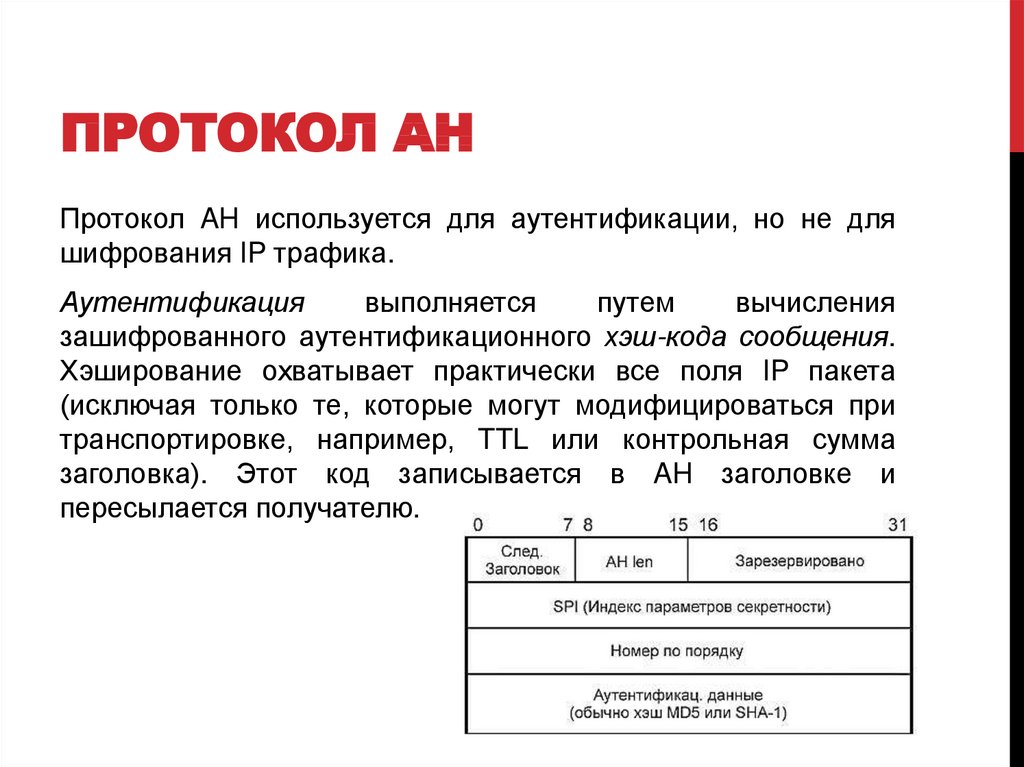

ПРОТОКОЛ АНПротокол AH используется для аутентификации, но не для

шифрования IP трафика.

Аутентификация

выполняется

путем

вычисления

зашифрованного аутентификационного хэш-кода сообщения.

Хэширование охватывает практически все поля IP пакета

(исключая только те, которые могут модифицироваться при

транспортировке, например, TTL или контрольная сумма

заголовка). Этот код записывается в AH заголовке и

пересылается получателю.

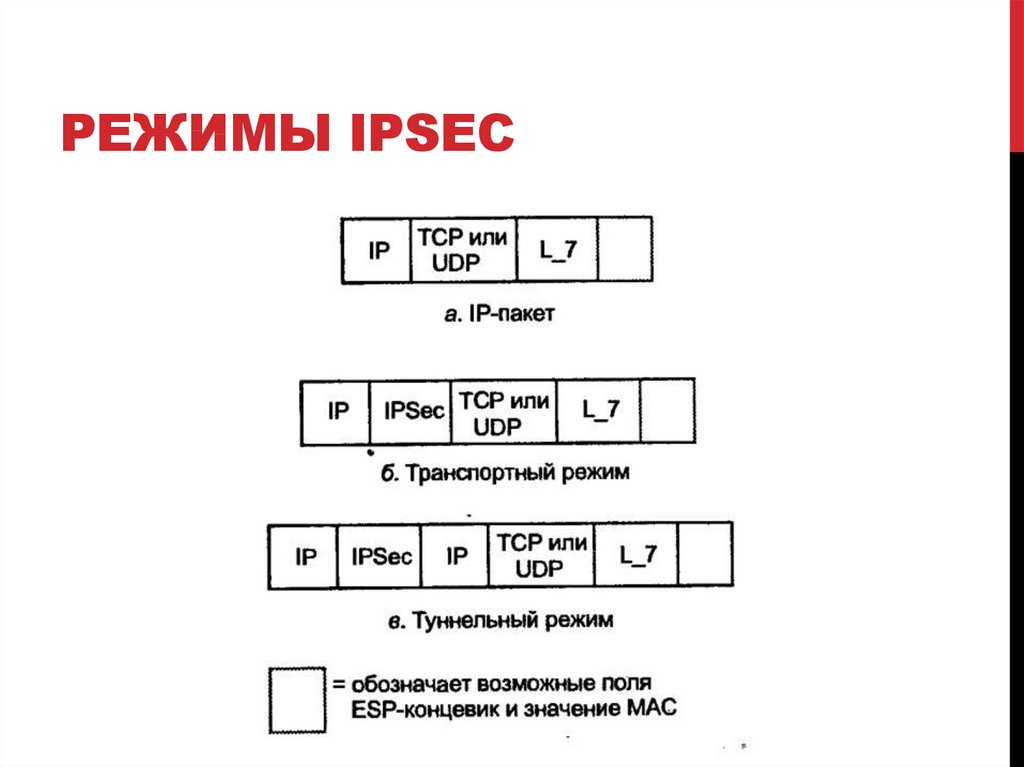

16. Режимы IPSEC

РЕЖИМЫ IPSEC17. Транспортный режим

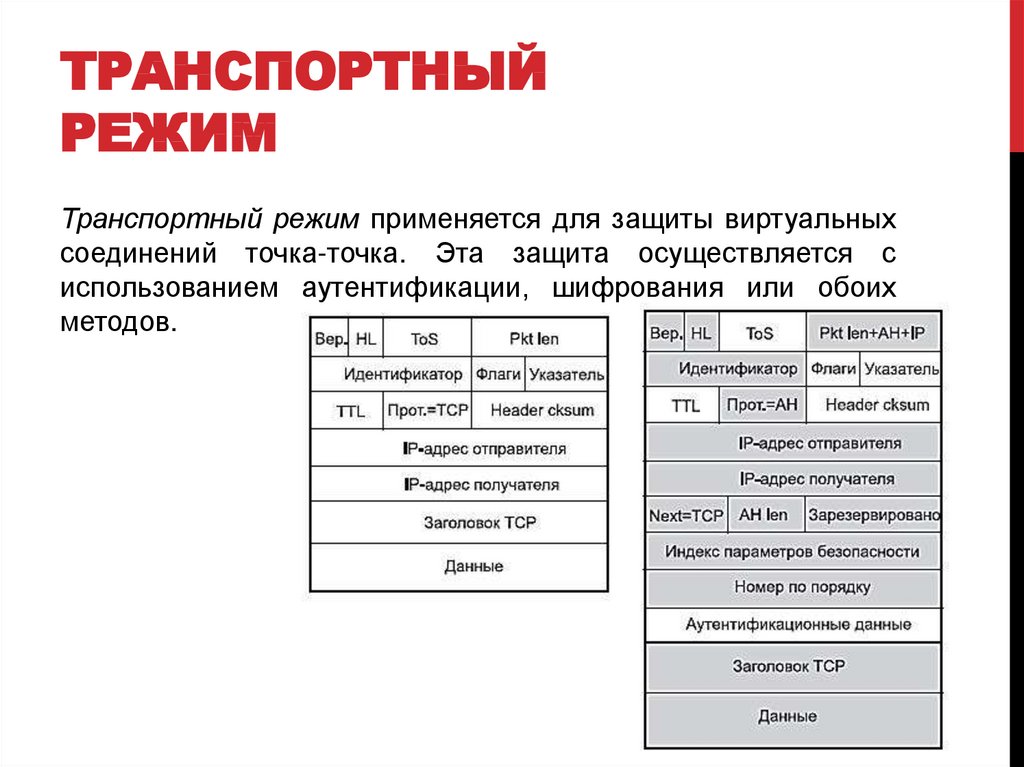

ТРАНСПОРТНЫЙРЕЖИМ

Транспортный режим применяется для защиты виртуальных

соединений точка-точка. Эта защита осуществляется с

использованием аутентификации, шифрования или обоих

методов.

18. Туннельный режим

ТУННЕЛЬНЫЙРЕЖИМ

Режим туннеля реализует функциональность

VPN, где IP пакет целиком инкапсулируются

в другой пакет и в таком виде доставляются

адресату.

19. Комбинирование ассоциаций

КОМБИНИРОВАНИЕАССОЦИАЦИЙ

20. Комбинирование ассоциаций

КОМБИНИРОВАНИЕАССОЦИАЦИЙ

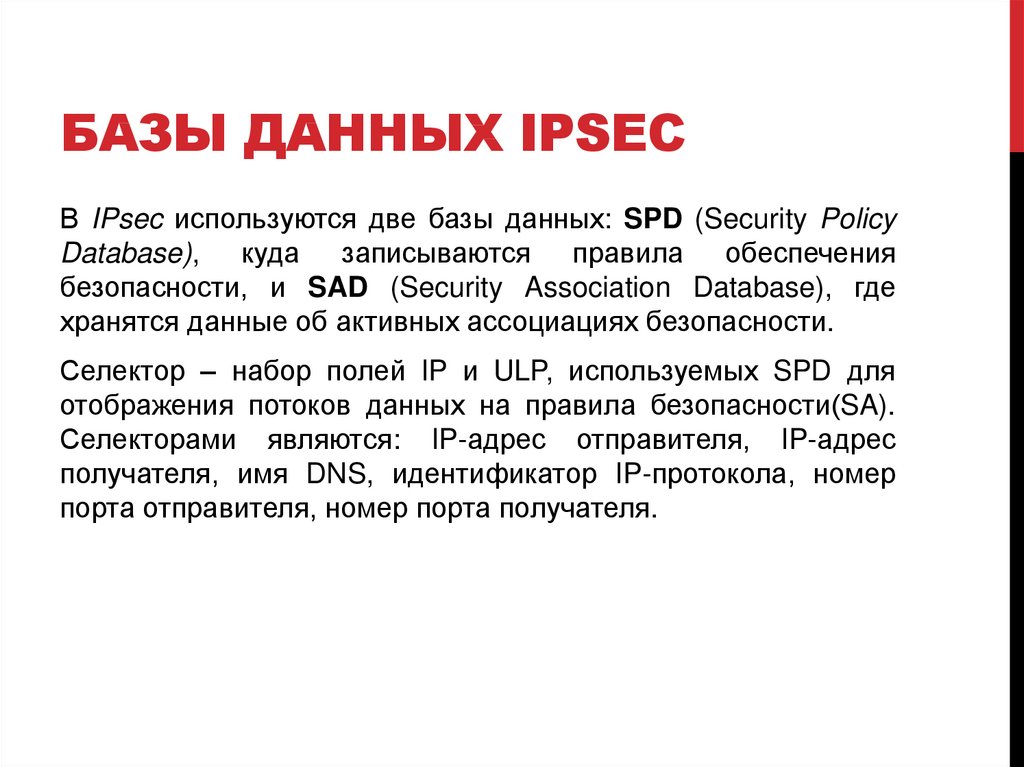

21. Базы данных ipsec

БАЗЫ ДАННЫХ IPSECВ IPsec используются две базы данных: SPD (Security Policy

Database), куда записываются правила обеспечения

безопасности, и SAD (Security Association Database), где

хранятся данные об активных ассоциациях безопасности.

Селектор – набор полей IP и ULP, используемых SPD для

отображения потоков данных на правила безопасности(SA).

Селекторами являются: IP-адрес отправителя, IP-адрес

получателя, имя DNS, идентификатор IP-протокола, номер

порта отправителя, номер порта получателя.

22. Отправка данных в ipsec

ОТПРАВКА ДАННЫХВ IPSEC

23. Получение данных в ipsec

ПОЛУЧЕНИЕДАННЫХ В IPSEC

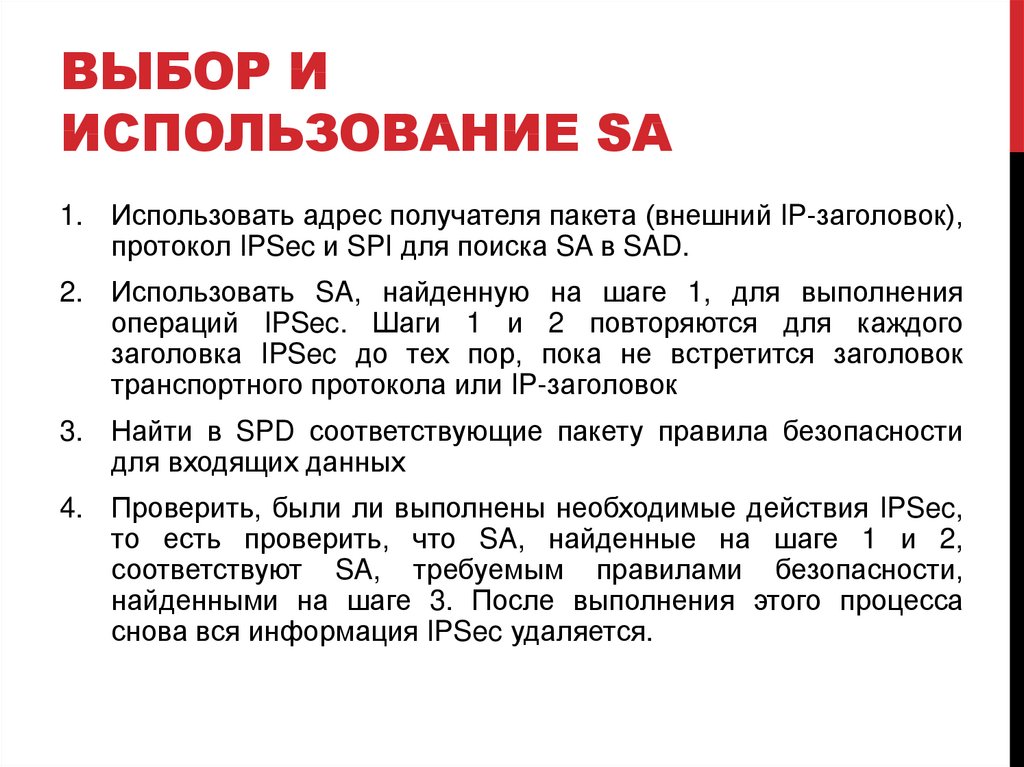

24. Выбор и использование sa

ВЫБОР ИИСПОЛЬЗОВАНИЕ SA

1. Использовать адрес получателя пакета (внешний IP-заголовок),

протокол IPSec и SPI для поиска SA в SAD.

2. Использовать SA, найденную на шаге 1, для выполнения

операций IPSec. Шаги 1 и 2 повторяются для каждого

заголовка IPSec до тех пор, пока не встретится заголовок

транспортного протокола или IP-заголовок

3. Найти в SPD соответствующие пакету правила безопасности

для входящих данных

4. Проверить, были ли выполнены необходимые действия IPSec,

то есть проверить, что SA, найденные на шаге 1 и 2,

соответствуют SA, требуемым правилами безопасности,

найденными на шаге 3. После выполнения этого процесса

снова вся информация IPSec удаляется.

25. выводы

ВЫВОДЫIPSec – основной протокол защиты данных в сети Интернет.

Работа ассоциаций безопасности осуществляется при

помощи двух баз данных правил безопасности. Транспортный

и туннельный режимы работы могут быть установлены

несколькими

способами,

обеспечивая

транспортное

объединение и множественное туннелирование.

Существует 2 протокола: AH и ESP.

internet

internet