Similar presentations:

Эпистемическая логика

1. Эпистемическая логика

Казанский (Приволжский) Федеральный УниверситетЭпистемическая

логика

Институт Вычислительной математики и Информационных Технологий

Презентацию выполнил

Студент 4-го курса

Группы 09 - 207

Григорьев Александр Николаевич

2015 г.

2. «Точность(Аккуратность) — вежливость королей и обязанность их подданных», — сказал французский король Людовик XVIII.

Что-то похожее можно сказать в отношениилюдей и информационной безопасности. С той

лишь разницей, что здесь королем себе

позволить быть не может, пожалуй, никто.

3. Введение

Сегодня - в эпоху всеобщего распространениякомпьютеров, смартфонов и информационных

технологий проблема сохранности

конфиденциальной информации и личных данных в

интернете стоит как никогда остро.

За последнее время тема утечек

конфиденциальных данных обсуждается в СМИ

насколько активно, что ею всерьёз

заинтересовались все слои общества.

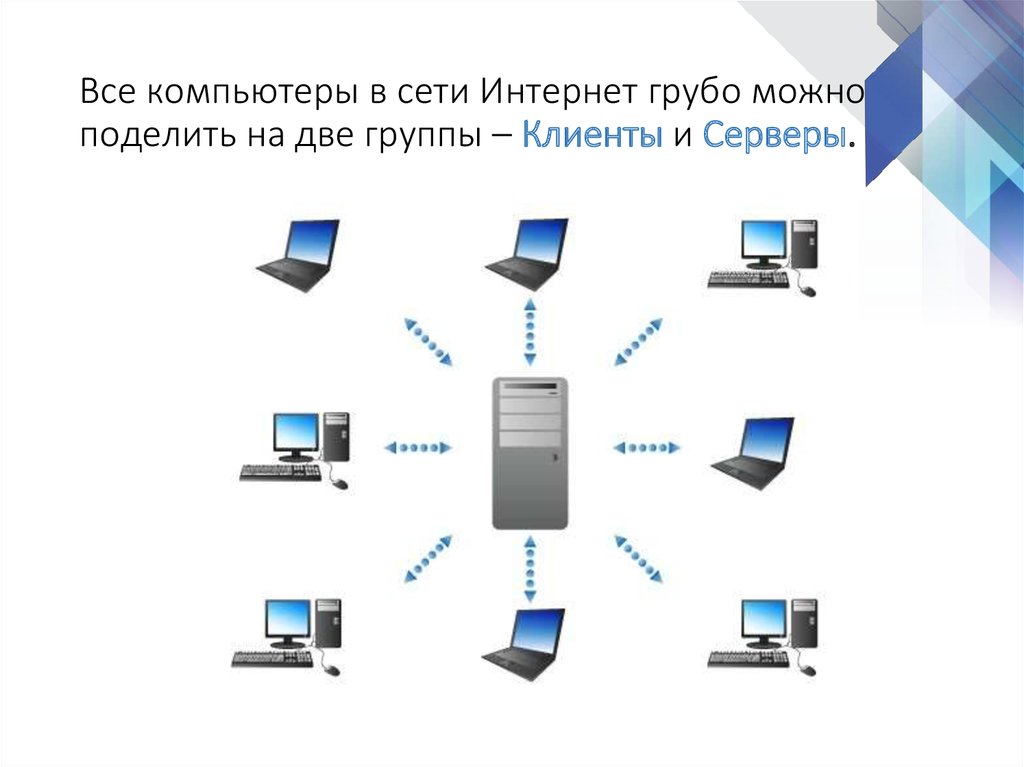

4. Все компьютеры в сети Интернет грубо можно поделить на две группы – Клиенты и Серверы.

Все компьютеры в сети Интернет грубо можноподелить на две группы – Клиенты и Серверы.

5.

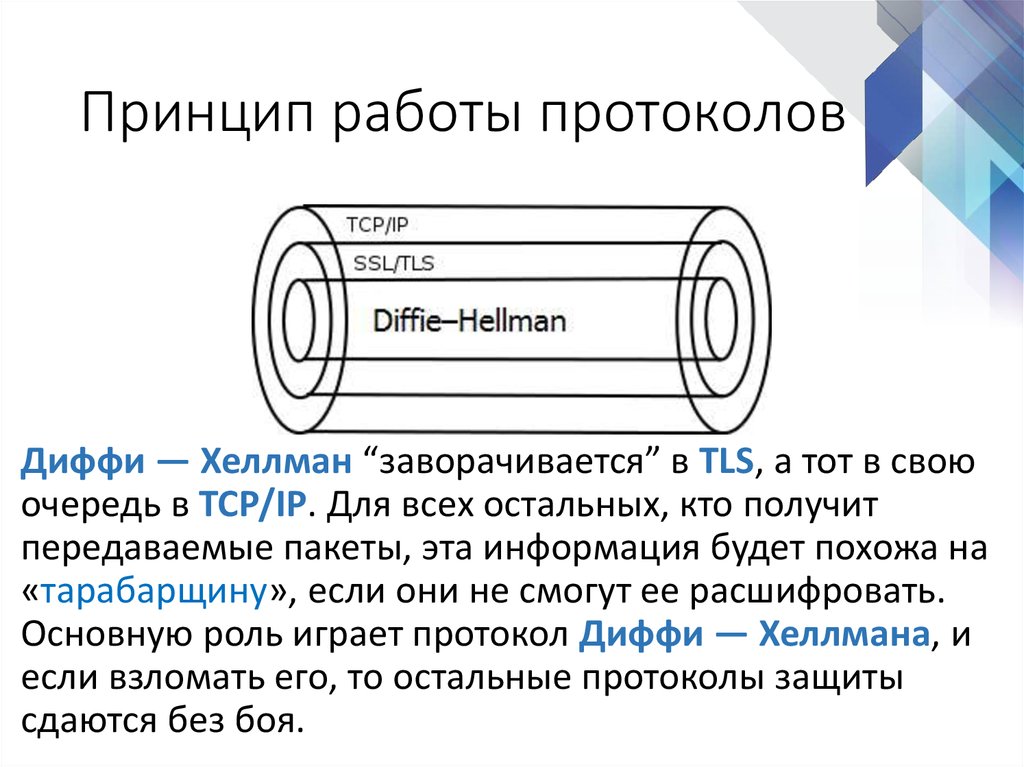

Для того, чтобы программы (допустим ониправильные), написанные разными авторами для

разного типа компьютеров, с разными

операционными системами, могли корректно

взаимодействовать между собой, были придуманы

специальные правила – Протоколы (безопасного

сетевого взаимодействия). Можно сказать, что

протоколы помогают компьютерам обмениваться

информацией.

6.

Цена программной ошибки в Протоколекатастрофична особенно, если этот сетевой

протокол является мировым стандартом.

Злоумышленники могут похитить важные данные

и воспользоваться ими в личных целях или

уничтожить их. Поэтому нам важно проверить

правильность работы Протокола еще на стадии

проектирования. И в этом нам поможет

Эпистемическая логика.

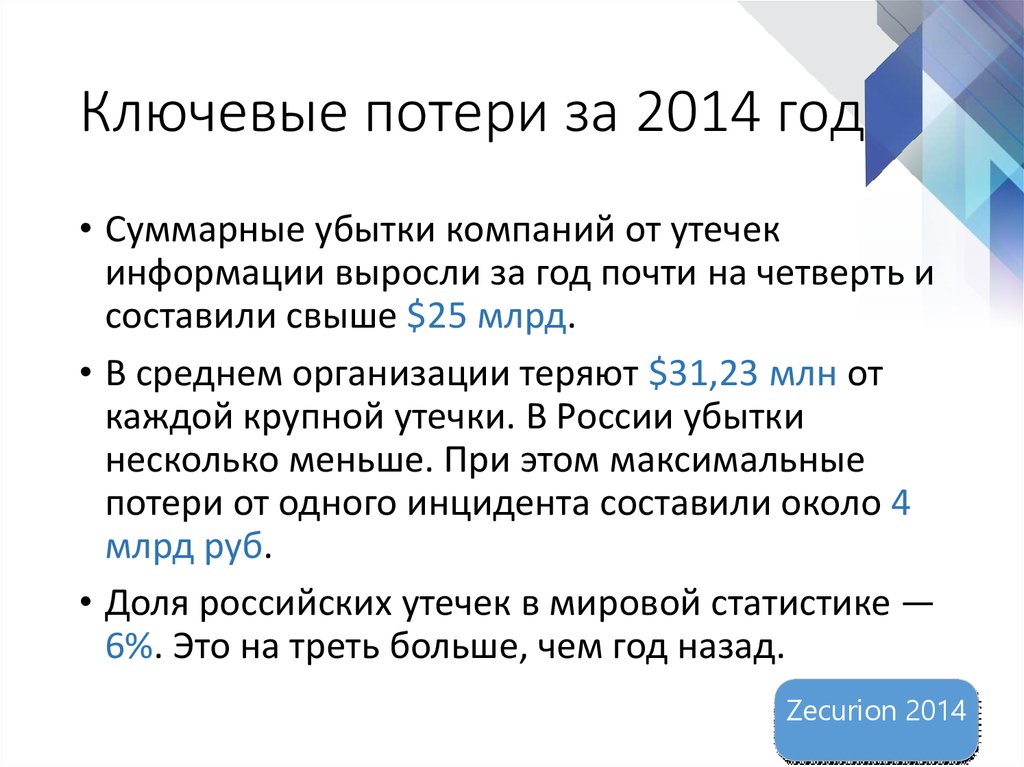

7. Ключевые потери за 2014 год

• Суммарные убытки компаний от утечекинформации выросли за год почти на четверть и

составили свыше $25 млрд.

• В среднем организации теряют $31,23 млн от

каждой крупной утечки. В России убытки

несколько меньше. При этом максимальные

потери от одного инцидента составили около 4

млрд руб.

• Доля российских утечек в мировой статистике —

6%. Это на треть больше, чем год назад.

Zecurion 2014

8. География утечек

9. Какие данные утекают?

10. Самая большая информационная уязвимость за последние 5 лет

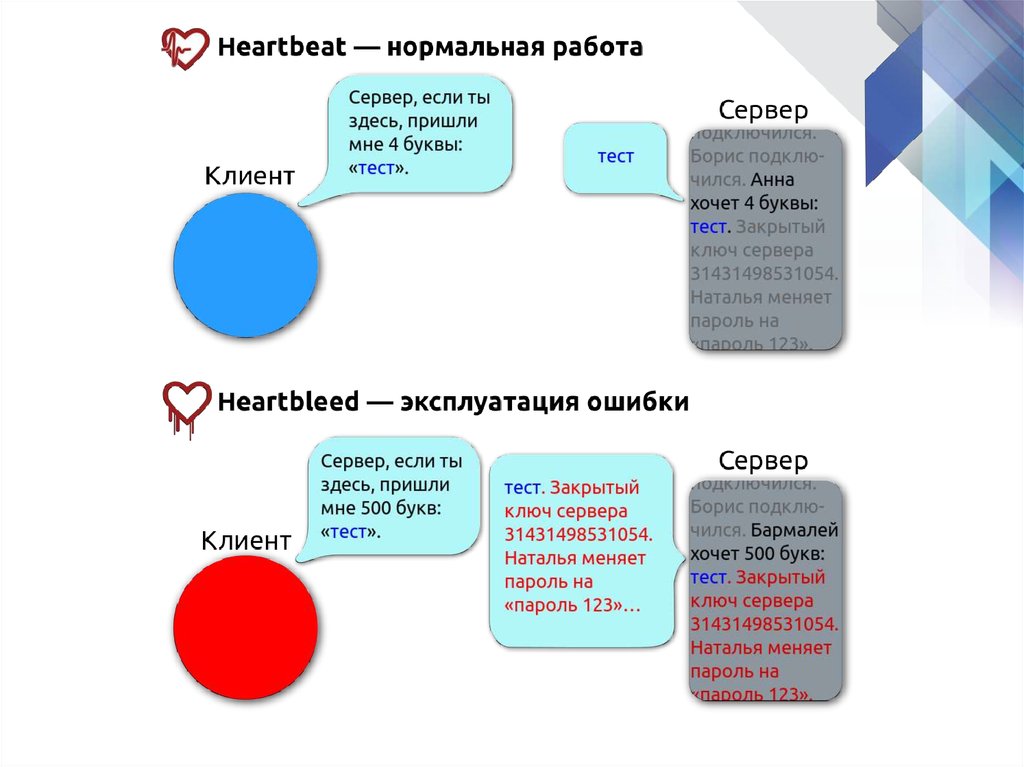

HeartBleed11. Что произошло?

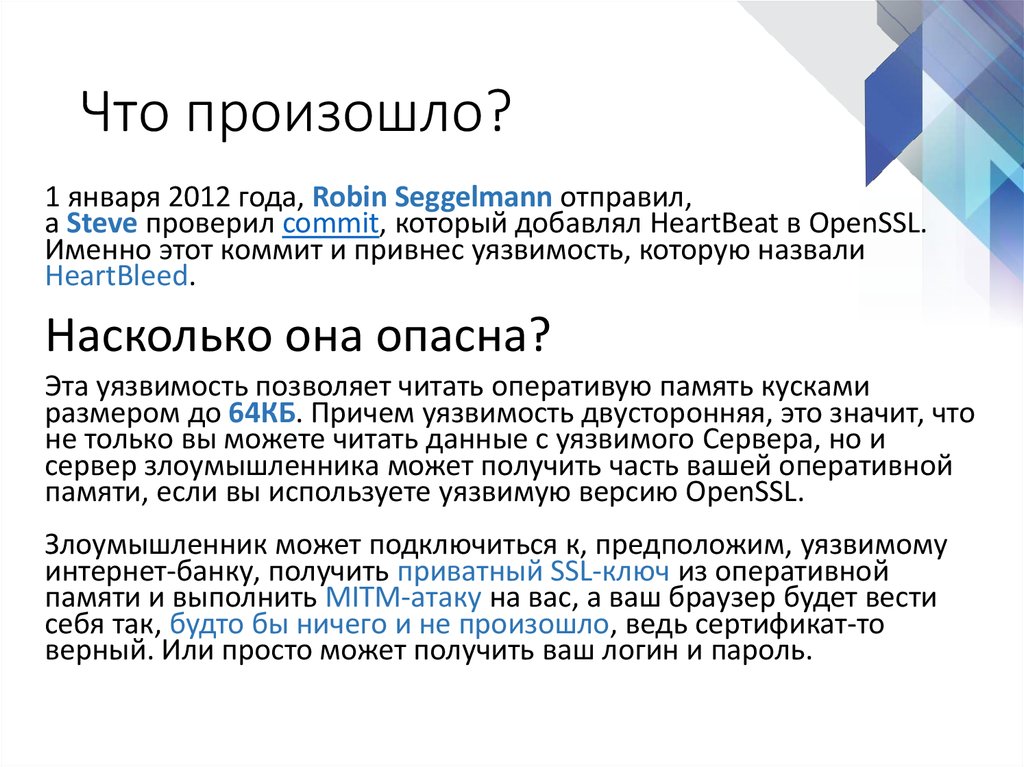

1 января 2012 года, Robin Seggelmann отправил,а Steve проверил commit, который добавлял HeartBeat в OpenSSL.

Именно этот коммит и привнес уязвимость, которую назвали

HeartBleed.

Насколько она опасна?

Эта уязвимость позволяет читать оперативую память кусками

размером до 64КБ. Причем уязвимость двусторонняя, это значит, что

не только вы можете читать данные с уязвимого Сервера, но и

сервер злоумышленника может получить часть вашей оперативной

памяти, если вы используете уязвимую версию OpenSSL.

Злоумышленник может подключиться к, предположим, уязвимому

интернет-банку, получить приватный SSL-ключ из оперативной

памяти и выполнить MITM-атаку на вас, а ваш браузер будет вести

себя так, будто бы ничего и не произошло, ведь сертификат-то

верный. Или просто может получить ваш логин и пароль.

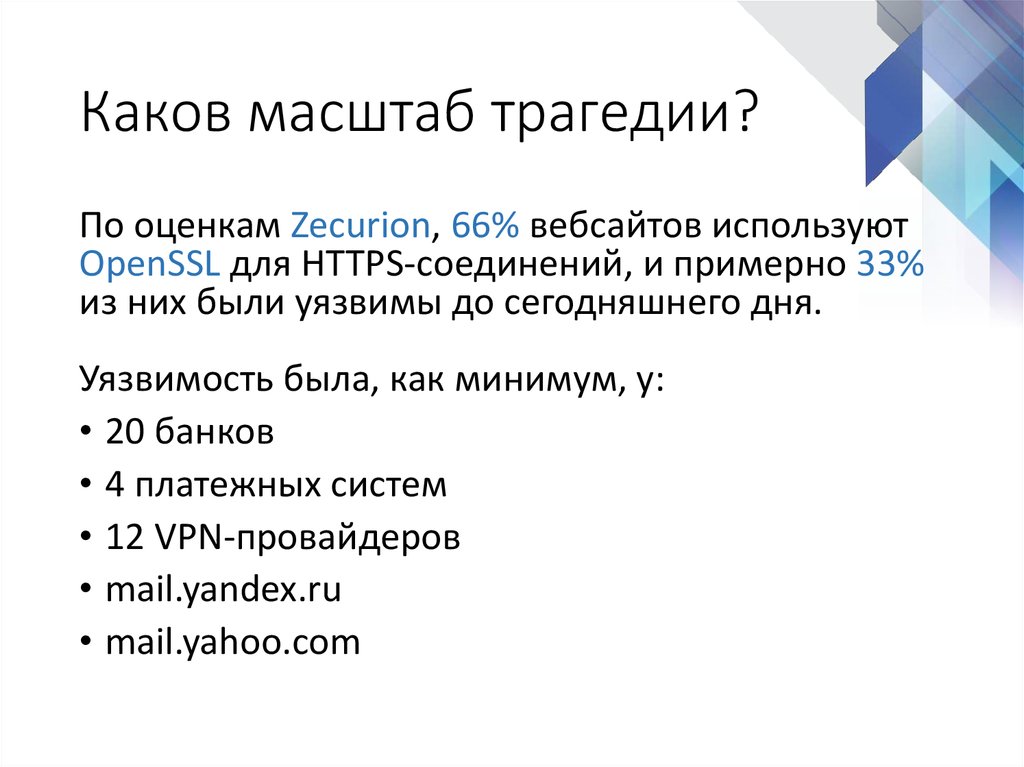

12. Каков масштаб трагедии?

По оценкам Zecurion, 66% вебсайтов используютOpenSSL для HTTPS-соединений, и примерно 33%

из них были уязвимы до сегодняшнего дня.

Уязвимость была, как минимум, у:

• 20 банков

• 4 платежных систем

• 12 VPN-провайдеров

• mail.yandex.ru

• mail.yahoo.com

13.

14. Область применения эпистемической логики

• Протоколы безопасного сетевоговзаимодействия

• Моделирование эпистемических действий (речь

- коммуникация и др.)

• Теория игр

• Логика действий

15. Определение

• Логика знаний, «эпистемическаялогика» (от греч. επιστήμη — знание)—

подвид модальной логики, имеющий дело с

высказываниями о знании (его состоянии) и мнения

(веры) идеализированных агентов.

• Среди различных подходов к моделированию

знаний и убеждений наибольшее распространение

получил модальный подход. Модальный оператор

□

![Папа: Хотя бы один из вас чумазый! [! A_0] C_G 1 – не менее 1 чумазого φ ≡A_Г∨B_Г ∨ C_Г C_G 1 ≡K_A (A_Г∨B_Г " "∨ C_Г)&K_B (A_Г∨B_Г " "∨ C_Г)&K_C (A_Г∨B_Г " "∨ C_Г) Папа: Хотя бы один из вас чумазый! [! A_0] C_G 1 – не менее 1 чумазого φ ≡A_Г∨B_Г ∨ C_Г C_G 1 ≡K_A (A_Г∨B_Г " "∨ C_Г)&K_B (A_Г∨B_Г " "∨ C_Г)&K_C (A_Г∨B_Г " "∨ C_Г)](https://cf.ppt-online.org/files/slide/w/WRMFbY1Ozyjw7QaprKU8Ho5vtEVxuZSI6fqNBk/slide-52.jpg)

![Папа: Кто-то из вас знает, какой он? [! A_r] Дети: Нет! 〖C_G 1→"[! " A_r "]" [!¬K〗_A A_Г&〖¬K〗_B B_Г&〖¬K〗_C C_Г] C_G 2 (акс. 6) Папа: Кто-то из вас знает, какой он? [! A_r] Дети: Нет! 〖C_G 1→"[! " A_r "]" [!¬K〗_A A_Г&〖¬K〗_B B_Г&〖¬K〗_C C_Г] C_G 2 (акс. 6)](https://cf.ppt-online.org/files/slide/w/WRMFbY1Ozyjw7QaprKU8Ho5vtEVxuZSI6fqNBk/slide-54.jpg)

![Папа: А теперь? [! A_r] Аня: Я знаю! 〖(K〗_A A_Г) Света: И я знаю! 〖(K〗_C C_Г) [! A_r][!(K_A A_Г 〖∨K〗_A A_Ч)&(K_C C_Г 〖∨K〗_C C_Ч)]&C_G 2 → K_B B_Ч Борис: Ну тогда все понятно: Папа: А теперь? [! A_r] Аня: Я знаю! 〖(K〗_A A_Г) Света: И я знаю! 〖(K〗_C C_Г) [! A_r][!(K_A A_Г 〖∨K〗_A A_Ч)&(K_C C_Г 〖∨K〗_C C_Ч)]&C_G 2 → K_B B_Ч Борис: Ну тогда все понятно:](https://cf.ppt-online.org/files/slide/w/WRMFbY1Ozyjw7QaprKU8Ho5vtEVxuZSI6fqNBk/slide-57.jpg)

internet

internet software

software