Similar presentations:

Информационные технологии в профессиональной деятельности

1. Информационные технологии в профессиональной деятельности

Дисциплина«Информационные

технологии

в профессиональной

деятельности»

2. Дисциплина «Информационные технологии в профессиональной деятельности»

• 2 семестр – экзамен (2 лекциисеминар/неделю)

сети локальные и глобальные,

защита информации, Microsoft Excel

+

Лектор потока – кандидат физико-математических

наук, доцент кафедры информационного права и

цифровых технологий СГЮА, доцент Брянцева

Ольга Владимировна

2

3.

Кафедра информационного права ицифровых технологий

1 корпус 112 кабинет

http://kafinf.ssla.ru

http://www.сгюа.рф/ru/kafedra-informatiki/istoriya-kafedry/

https://vk.com/kafi_ssla

3

4.

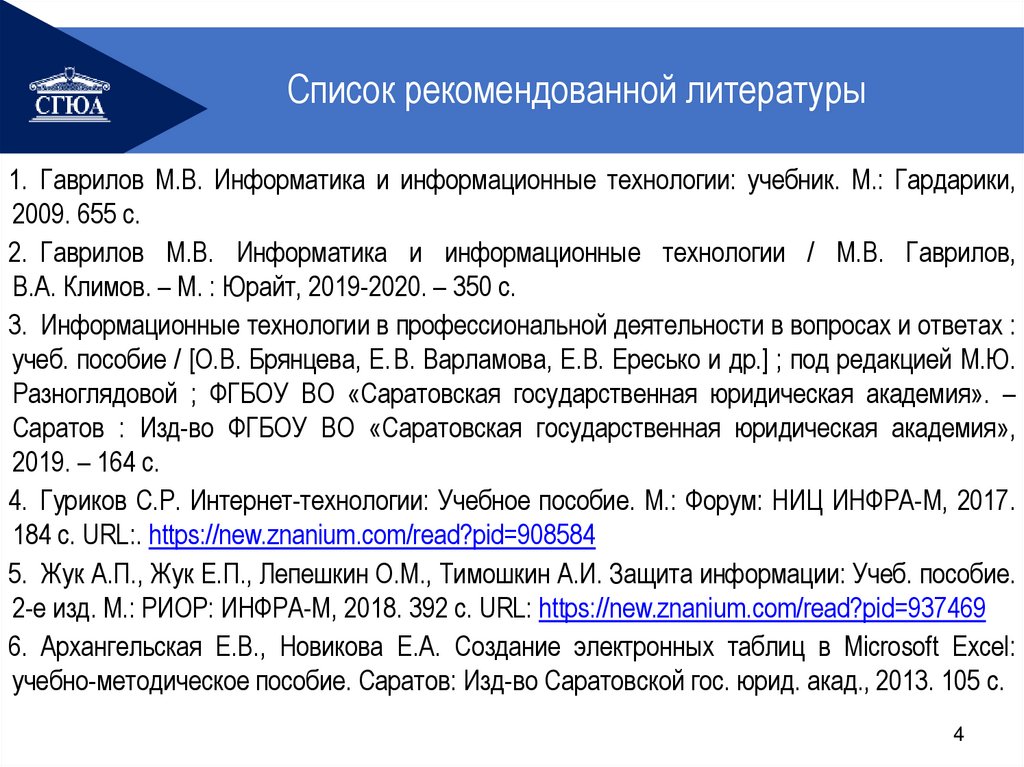

Список рекомендованной литературы1. Гаврилов М.В. Информатика и информационные технологии: учебник. М.: Гардарики,

2009. 655 с.

2. Гаврилов М.В. Информатика и информационные технологии / М.В. Гаврилов,

В.А. Климов. – М. : Юрайт, 2019-2020. – 350 с.

3. Информационные технологии в профессиональной деятельности в вопросах и ответах :

учеб. пособие / [О.В. Брянцева, Е.В. Варламова, Е.В. Ересько и др.] ; под редакцией М.Ю.

Разноглядовой ; ФГБОУ ВО «Саратовская государственная юридическая академия». –

Саратов : Изд-во ФГБОУ ВО «Саратовская государственная юридическая академия»,

2019. – 164 с.

4. Гуриков С.Р. Интернет-технологии: Учебное пособие. М.: Форум: НИЦ ИНФРА-М, 2017.

184 с. URL:. https://new.znanium.com/read?pid=908584

5. Жук А.П., Жук Е.П., Лепешкин О.М., Тимошкин А.И. Защита информации: Учеб. пособие.

2-е изд. М.: РИОР: ИНФРА-М, 2018. 392 с. URL: https://new.znanium.com/read?pid=937469

6. Архангельская Е.В., Новикова Е.А. Создание электронных таблиц в Microsoft Excel:

учебно-методическое пособие. Саратов: Изд-во Саратовской гос. юрид. акад., 2013. 105 с.

4

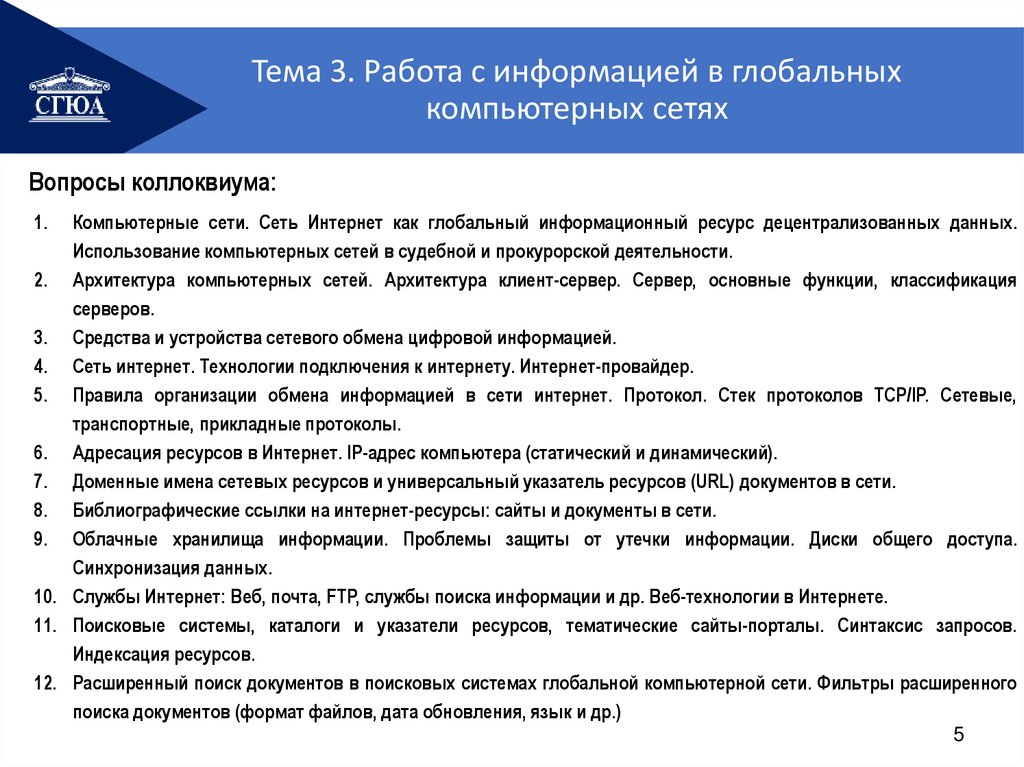

5. Тема 3. Работа с информацией в глобальных компьютерных сетях

Вопросы коллоквиума:1.

Компьютерные сети. Сеть Интернет как глобальный информационный ресурс децентрализованных данных.

Использование компьютерных сетей в судебной и прокурорской деятельности.

2. Архитектура компьютерных сетей. Архитектура клиент-сервер. Сервер, основные функции, классификация

серверов.

3. Средства и устройства сетевого обмена цифровой информацией.

4. Сеть интернет. Технологии подключения к интернету. Интернет-провайдер.

5. Правила организации обмена информацией в сети интернет. Протокол. Стек протоколов ТСР/IP. Сетевые,

транспортные, прикладные протоколы.

6. Адресация ресурсов в Интернет. IP-адрес компьютера (статический и динамический).

7. Доменные имена сетевых ресурсов и универсальный указатель ресурсов (URL) документов в сети.

8. Библиографические ссылки на интернет-ресурсы: сайты и документы в сети.

9. Облачные хранилища информации. Проблемы защиты от утечки информации. Диски общего доступа.

Синхронизация данных.

10. Службы Интернет: Веб, почта, FTP, службы поиска информации и др. Веб-технологии в Интернете.

11. Поисковые системы, каталоги и указатели ресурсов, тематические сайты-порталы. Синтаксис запросов.

Индексация ресурсов.

12. Расширенный поиск документов в поисковых системах глобальной компьютерной сети. Фильтры расширенного

поиска документов (формат файлов, дата обновления, язык и др.)

5

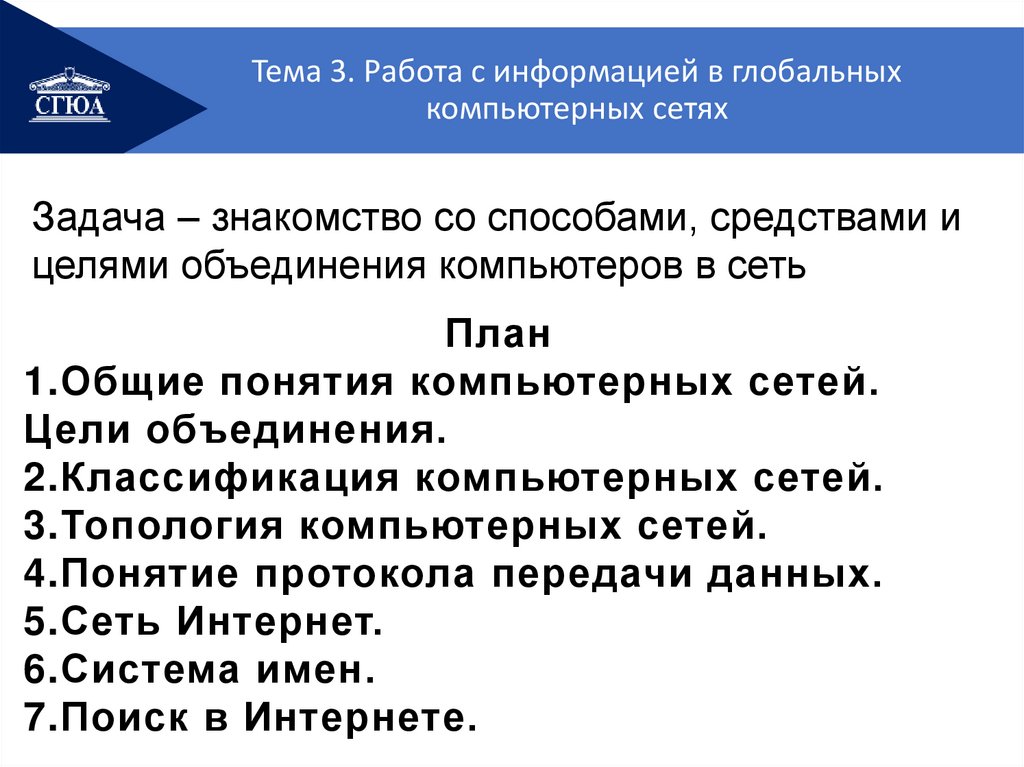

6.

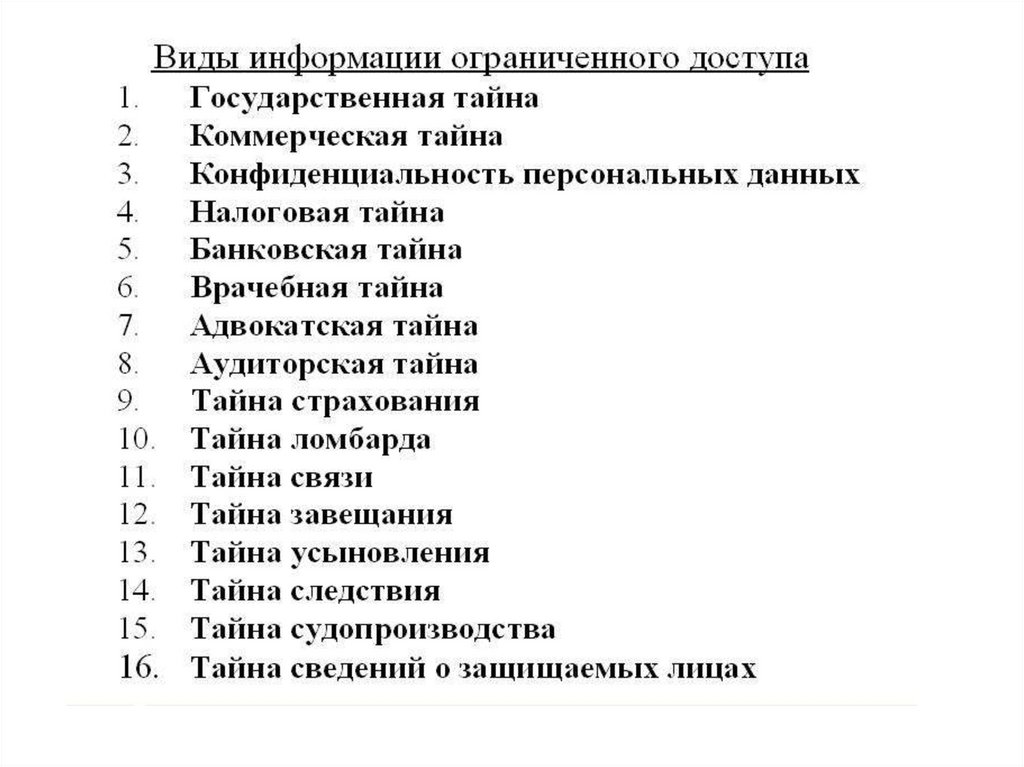

Тема 3. Работа с информацией в глобальныхкомпьютерных сетях

Задача – знакомство со способами, средствами и

целями объединения компьютеров в сеть

План

1.Общие понятия компьютерных сетей.

Цели объединения.

2.Классификация компьютерных сетей.

3.Топология компьютерных сетей.

4.Понятие протокола передачи данных.

5.Сеть Интернет.

6.Система имен.

7.Поиск в Интернете.

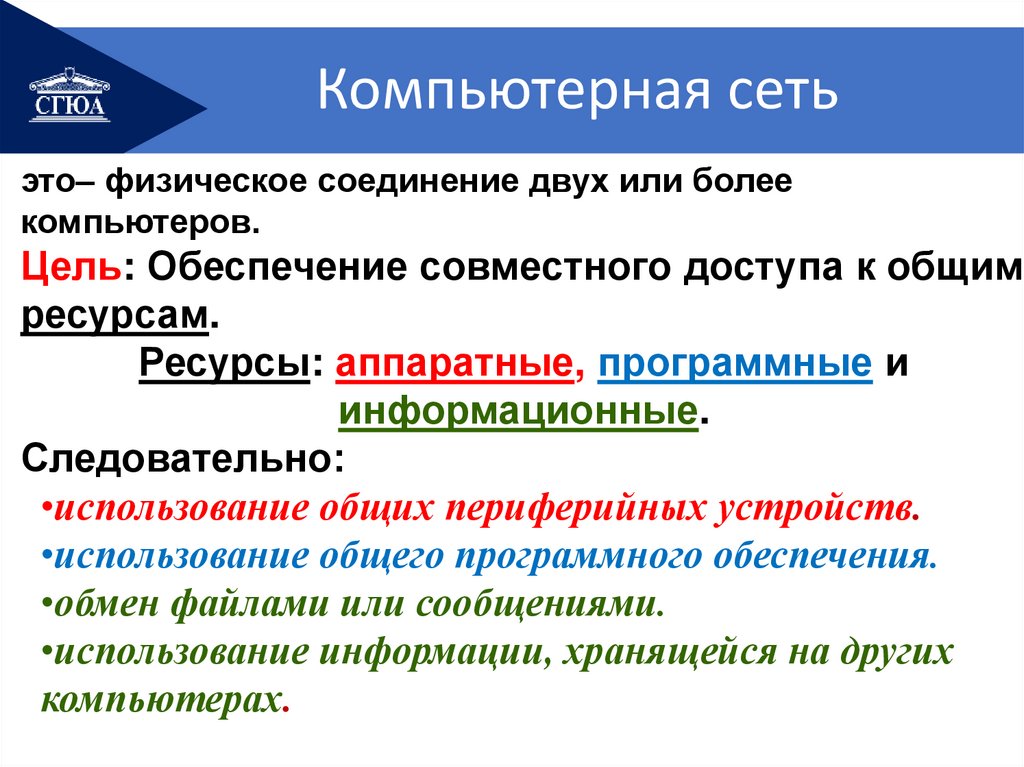

7.

Компьютерная сетьэто– физическое соединение двух или более

компьютеров.

Цель: Обеспечение совместного доступа к общим

ресурсам.

Ресурсы: аппаратные, программные и

информационные.

Следовательно:

•использование общих периферийных устройств.

•использование общего программного обеспечения.

•обмен файлами или сообщениями.

•использование информации, хранящейся на других

компьютерах.

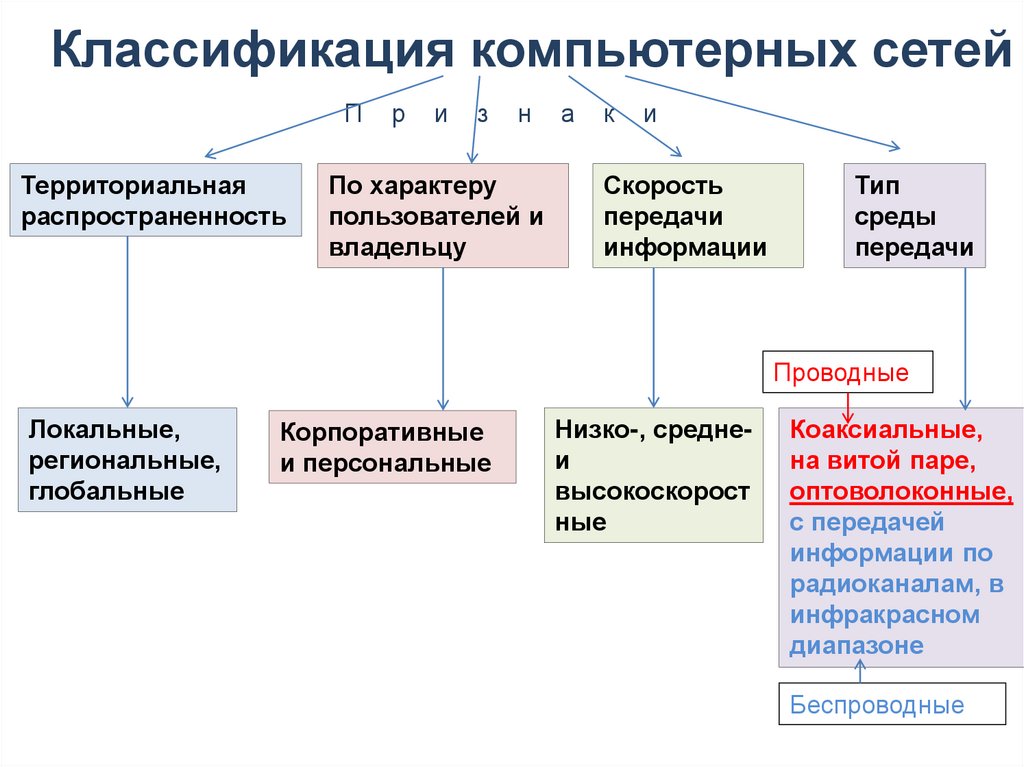

8.

Классификация компьютерных сетейП

Территориальная

распространенность

р

и

з

н

По характеру

пользователей и

владельцу

а

к

и

Скорость

передачи

информации

Тип

среды

передачи

Проводные

Локальные,

региональные,

глобальные

Корпоративные

и персональные

Низко-, среднеи

высокоскорост

ные

Коаксиальные,

на витой паре,

оптоволоконные,

с передачей

информации по

радиоканалам, в

инфракрасном

диапазоне

Беспроводные

9.

Классификация компьютерных сетейП

Топология сети

р

и

з

н

а

к

и

Принцип управления

компьютерной сетью

10.

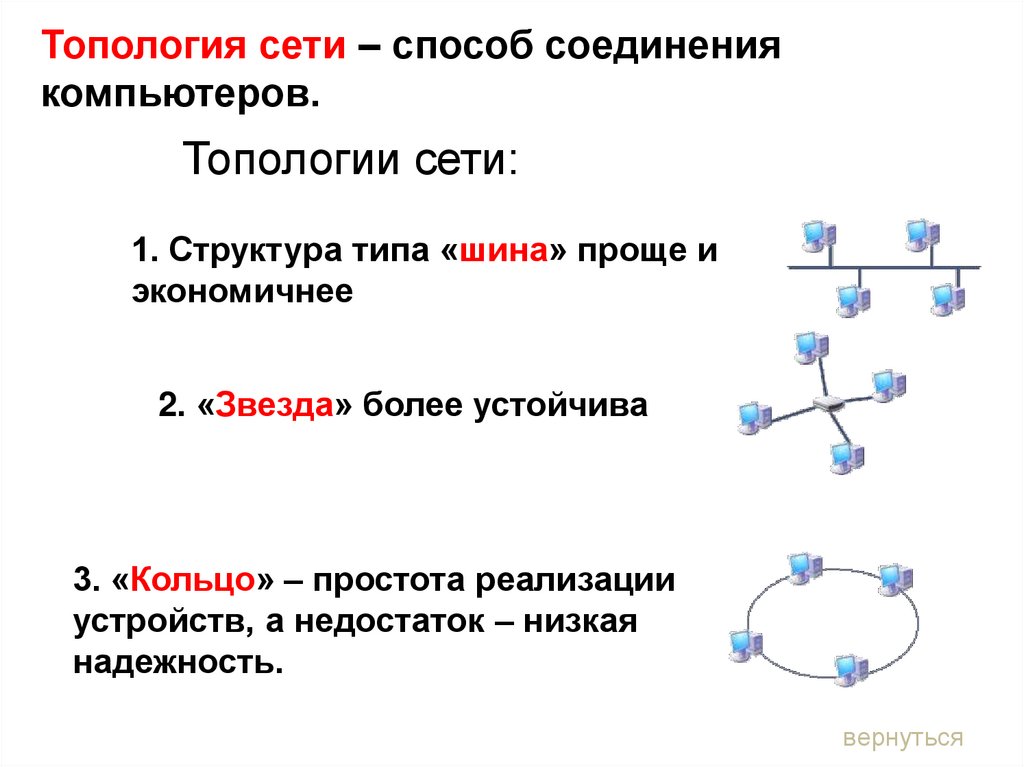

Топология сети – способ соединениякомпьютеров.

Топологии сети:

1. Структура типа «шина» проще и

экономичнее

2. «Звезда» более устойчива

3. «Кольцо» – простота реализации

устройств, а недостаток – низкая

надежность.

вернуться

11.

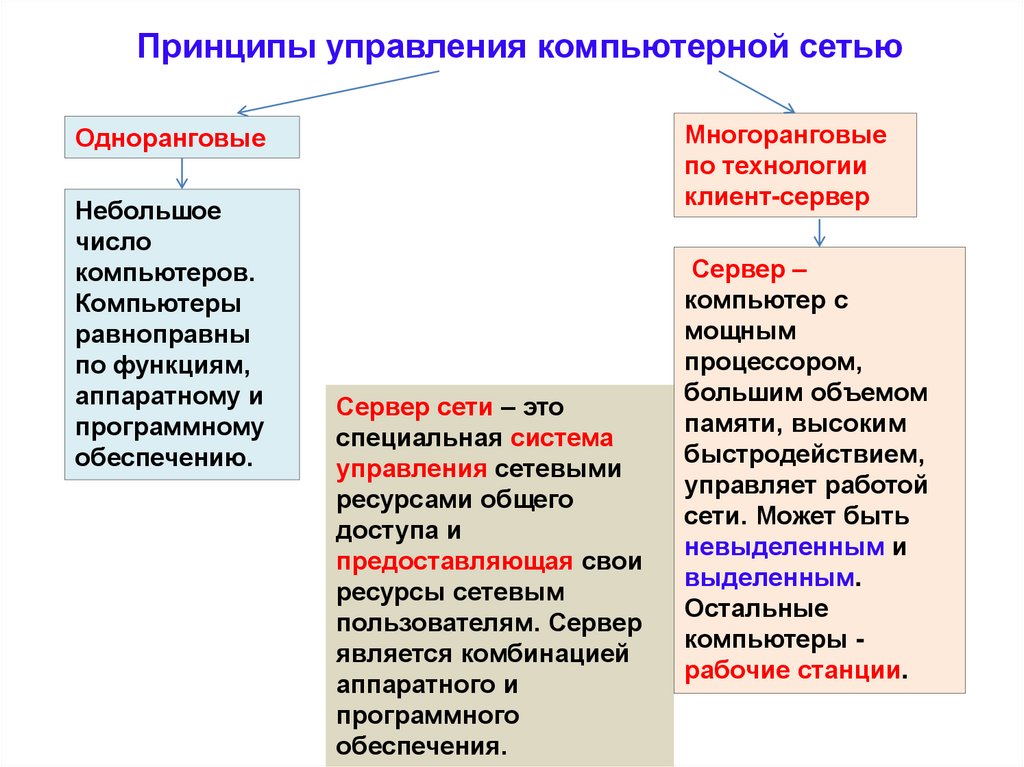

Принципы управления компьютерной сетьюМногоранговые

по технологии

клиент-сервер

Одноранговые

Небольшое

число

компьютеров.

Компьютеры

равноправны

по функциям,

аппаратному и

программному

обеспечению.

Сервер сети – это

специальная система

управления сетевыми

ресурсами общего

доступа и

предоставляющая свои

ресурсы сетевым

пользователям. Сервер

является комбинацией

аппаратного и

программного

обеспечения.

Сервер –

компьютер с

мощным

процессором,

большим объемом

памяти, высоким

быстродействием,

управляет работой

сети. Может быть

невыделенным и

выделенным.

Остальные

компьютеры рабочие станции.

12.

В сетях могут объединяться самыеразные компьютеры, как по составу

аппаратных средств, так и по

программному обеспечению.

Для обеспечения совместимости

компьютеров используются

определенные правила, соглашения,

стандарты - протоколы

Существует много протоколов, но чтобы

компьютеры в сети могли понимать друг

друга, они должны использовать

одновременно одинаковые протоколы.

13. Сетевые операционные системы:

• Функции интеллектуальной связи компьютеров иустройств в локальную сеть.

• Сетевая ОС следует протоколам.

• Задачи: распознать данные, разбить поток на

пакеты, добавить информацию каждому,

отправить по адресу, получить, проверить и

объединить данные.

• Специально разработанные сетевые ОС: UNIX и

Mac OS.

• ОС, дополненные программами с сетевыми

возможностями: Microsoft Windows, Windows NT,

Linux

14.

Глобальная сеть ИнтернетИнтернет — это глобальная

информационнокоммуникационная сеть,

которая на основе общей

системы адресации и единых

правил (протоколов)

связывает компьютеры по

всей Земле для

информационного обмена.

15.

• Интернет не является ни частной,ни государственной компанией,

хотя опирается на их деятельность.

• Зарождение Интернета - работы

над экспериментальной сетью

ARPAnet, (1970-е годы, США,

обмен информации между

университетами и центрами

военной промышленности).

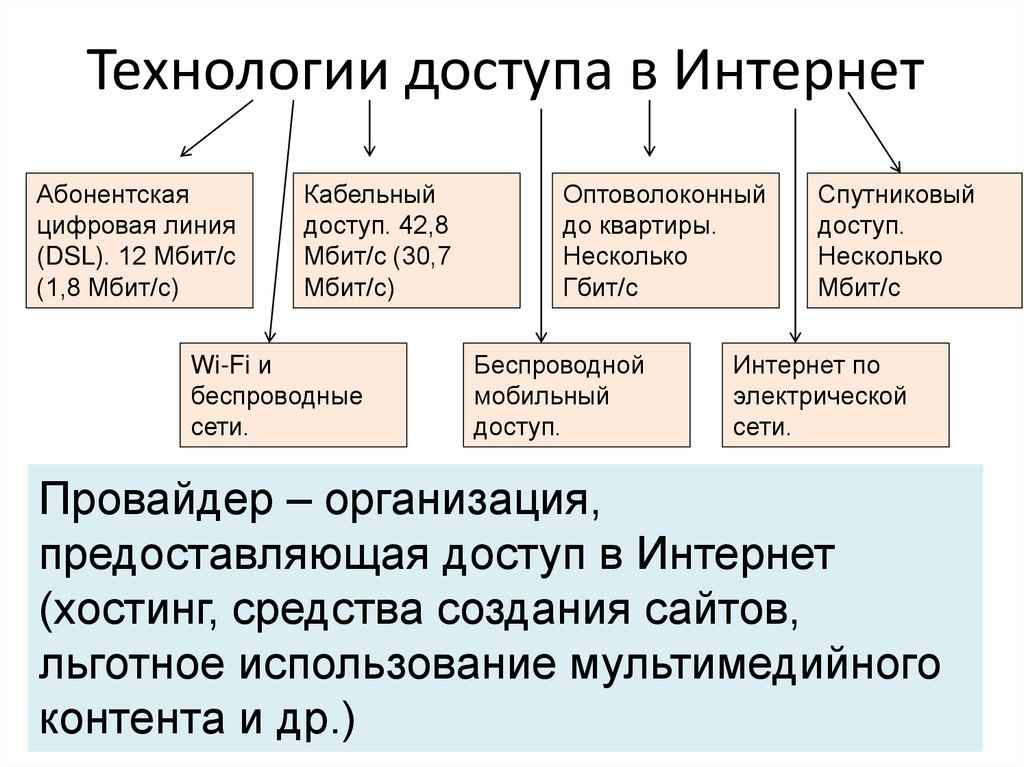

16. Технологии доступа в Интернет

Абонентскаяцифровая линия

(DSL). 12 Мбит/с

(1,8 Мбит/с)

Кабельный

доступ. 42,8

Мбит/с (30,7

Мбит/с)

Wi-Fi и

беспроводные

сети.

Оптоволоконный

до квартиры.

Несколько

Гбит/с

Беспроводной

мобильный

доступ.

Спутниковый

доступ.

Несколько

Мбит/с

Интернет по

электрической

сети.

Провайдер – организация,

предоставляющая доступ в Интернет

(хостинг, средства создания сайтов,

льготное использование мультимедийного

контента и др.)

17. Интернет-протоколы

Высший, прикладнойуровень

Низший, физический

уровень – передача

сообщений по линиям связи

HTTP – протокол описывает

работу с гипертекстом

FTP –протокол передачи

файлов из файловых

архивов.

POP3 и SMTP - почтовые

протоколы.

Стек протоколов TCP/IP

(1.01.1983)

Стек протоколов иерархически организованный

набор протоколов для

взаимодействия узлов в сети

18.

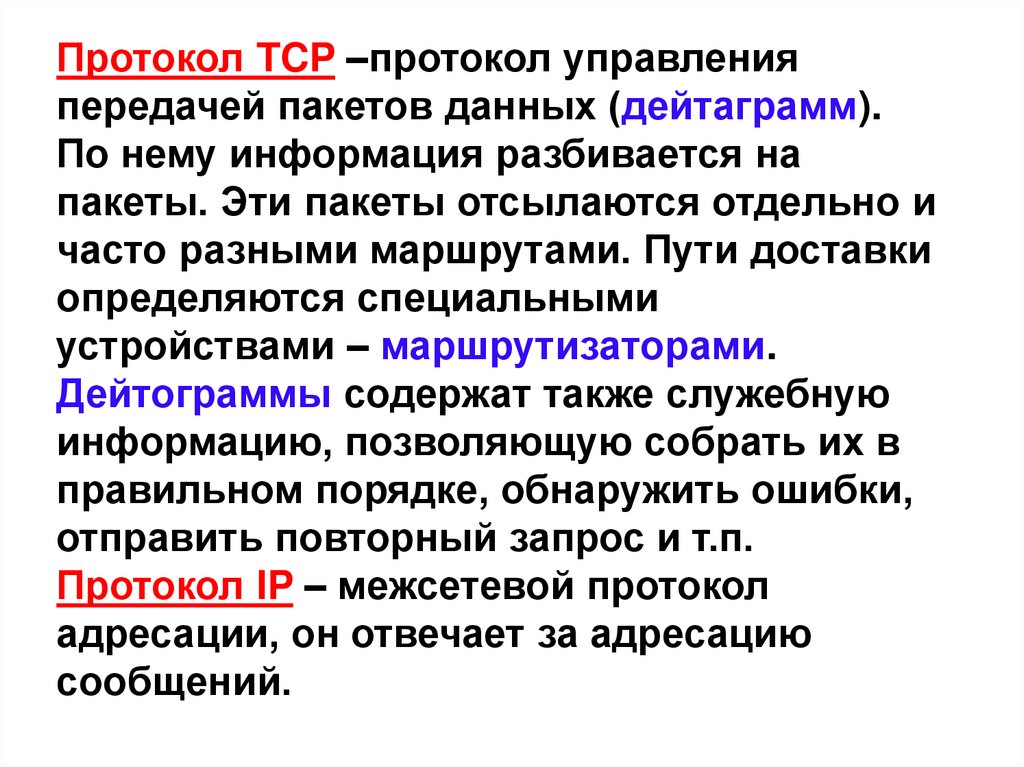

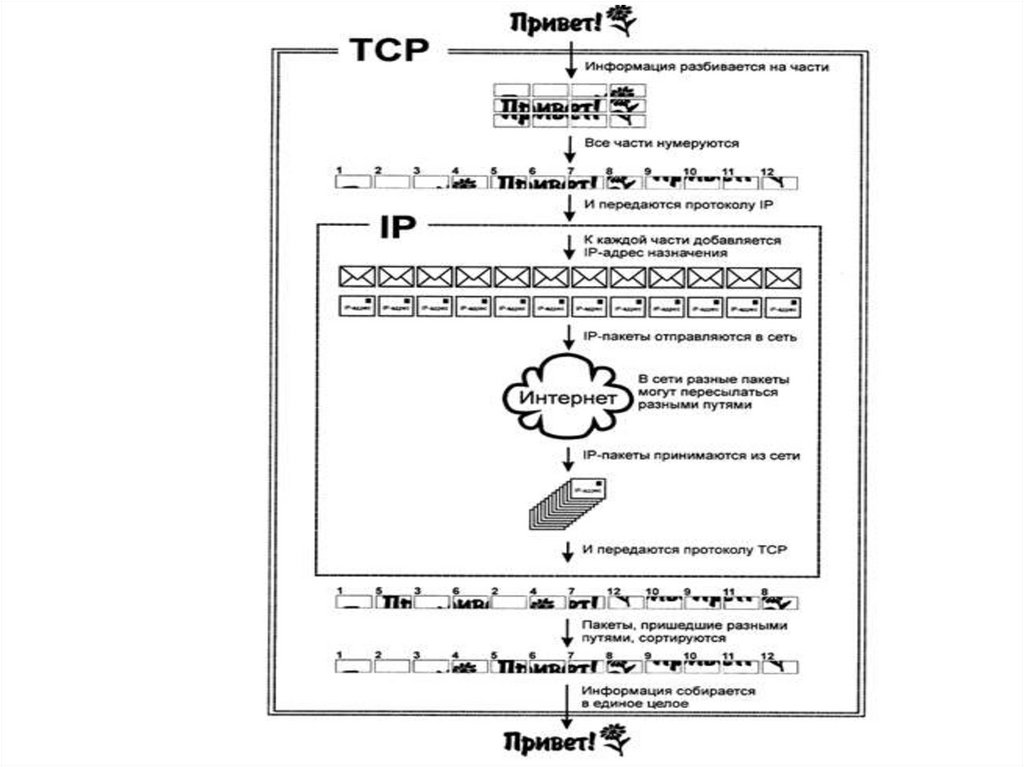

Протокол TCP –протокол управленияпередачей пакетов данных (дейтаграмм).

По нему информация разбивается на

пакеты. Эти пакеты отсылаются отдельно и

часто разными маршрутами. Пути доставки

определяются специальными

устройствами – маршрутизаторами.

Дейтограммы содержат также служебную

информацию, позволяющую собрать их в

правильном порядке, обнаружить ошибки,

отправить повторный запрос и т.п.

Протокол IP – межсетевой протокол

адресации, он отвечает за адресацию

сообщений.

19.

20.

Система адресовIP-адрес

• Идентификатором компьютера, работающего в сети

является IP (ай-пи) адрес, который присваивается

устройству, которое обеспечивает выход в сеть.

• IP адрес присваивается провайдером –

поставщиком услуг интернета.

• Количество клиентов у провайдера намного

превышает количество доступных адресов, поэтому

клиент во время сеанса получает адрес, свободный в

данный момент (динамический). Компьютеры, на

которых размещаются веб-сайты и другие ресурсы

интернета (веб-серверы) получают у провайдера

постоянный адрес (статический).

21.

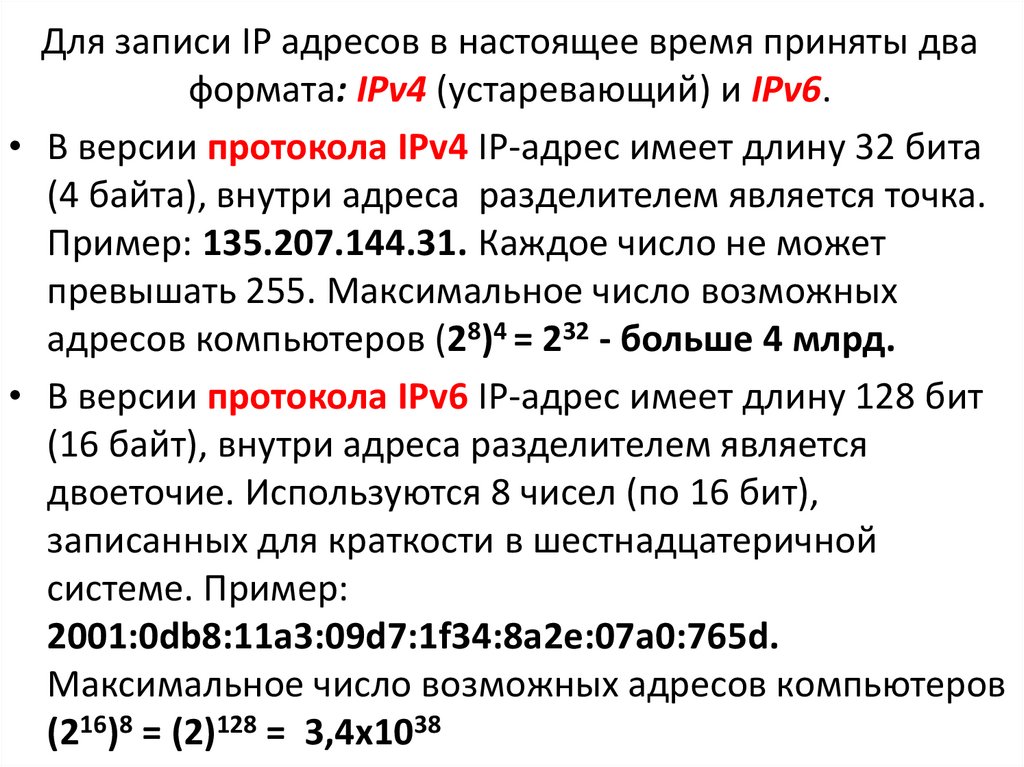

Для записи IP адресов в настоящее время приняты дваформата: IPv4 (устаревающий) и IPv6.

• В версии протокола IPv4 IP-адрес имеет длину 32 бита

(4 байта), внутри адреса разделителем является точка.

Пример: 135.207.144.31. Каждое число не может

превышать 255. Максимальное число возможных

адресов компьютеров (28)4 = 232 - больше 4 млрд.

• В версии протокола IPv6 IP-адрес имеет длину 128 бит

(16 байт), внутри адреса разделителем является

двоеточие. Используются 8 чисел (по 16 бит),

записанных для краткости в шестнадцатеричной

системе. Пример:

2001:0db8:11a3:09d7:1f34:8a2e:07a0:765d.

Максимальное число возможных адресов компьютеров

(216)8 = (2)128 = 3,4х1038

22.

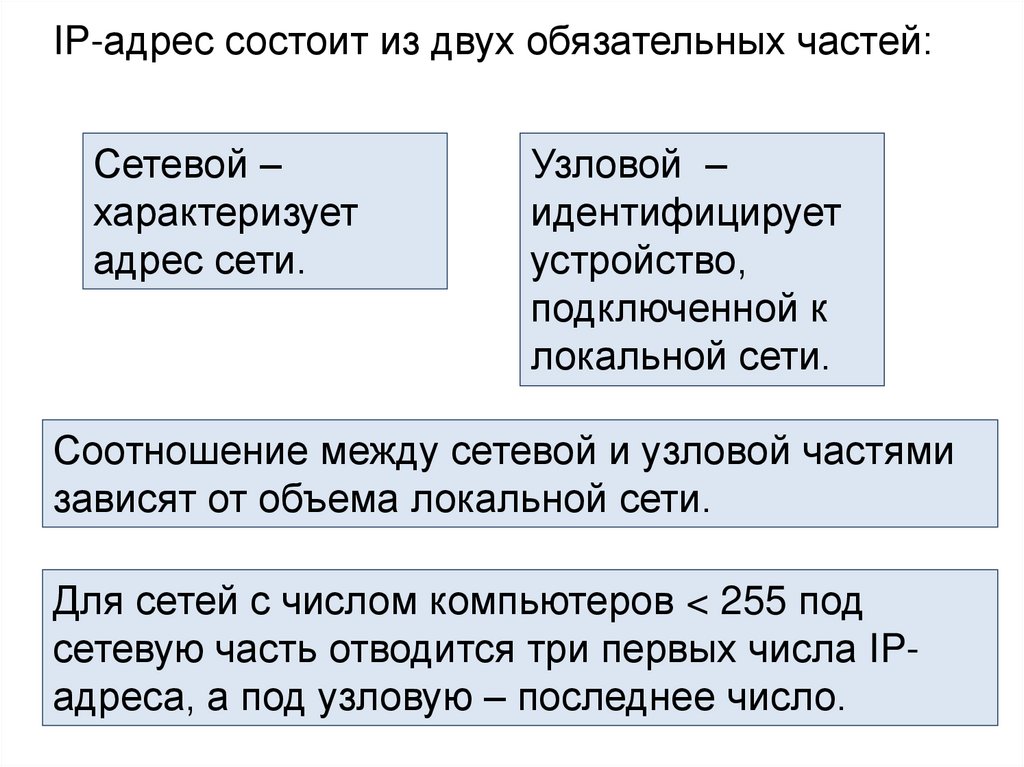

IP-адрес состоит из двух обязательных частей:Сетевой –

характеризует

адрес сети.

Узловой –

идентифицирует

устройство,

подключенной к

локальной сети.

Соотношение между сетевой и узловой частями

зависят от объема локальной сети.

Для сетей с числом компьютеров < 255 под

сетевую часть отводится три первых числа IPадреса, а под узловую – последнее число.

23.

Доменное имяДомен - группа компьютеров, объединённых по некоторому

признаку.

Доменные имена имеют 1)иерархическую структуру, 2)домены в

имени отделяются точками, 3)уровни считаются по порядку справа

налево.

Первый (верхний) доменный уровень называют зоной.

Он обозначает код страны (географический домен) или профиль

организации (организационный домен).

Варианты географических доменов: «RU» означает «RUssia», «US» –

«USA», «UK» – «UnitedKingdom», «CA» – «Canada»

Варианты организационных доменов: «COM» – «COMmercial»

(коммерческая организация), «NET»– «NETwork» (сетевая

организация), «GOV» – «GOVerment» (правительственное

учреждение), «ORG» – «ORGanization» (некоммерческие

организации), «EDU» – «EDUcation» (образовательное учреждение).

24.

Второй уровень используется для указанияаббревиатуры организации, например,

«Microsoft», «Sony», «Runet», «mgu», «ssla»

Третий уровень применяют с целью

обозначения подразделения (его может и не

быть).

Пример: доменное имя государственного

портала правовой информации —

pravo.gov.ru.

25.

Искомый IP адрес по введённомудоменному имени определяет

система DNS (domain name system).

После введения доменного имени в

адресную строку браузер отправляет

запрос серверу DNS на поиск IPадреса, получив ответ, браузер

связывается с веб-сервером и

генерирует главную страницу сайта.

26.

• В большинстве случаев можно считать, чтомежду доменными именами и IP адресами

имеется однозначное соответствие.

• Не всегда. Для популярных ресурсов

Интернета (поисковые системы, электронные

библиотеки, интернет-магазины)

резервируются несколько (иногда десятки и

сотни) серверов с разными IP адресами,

имеющими одно доменное имя.

• Могут быть обратные ситуации, когда владелец

считает необходимым разместить сайт,

имеющий вход с нескольких доменных имен.

27.

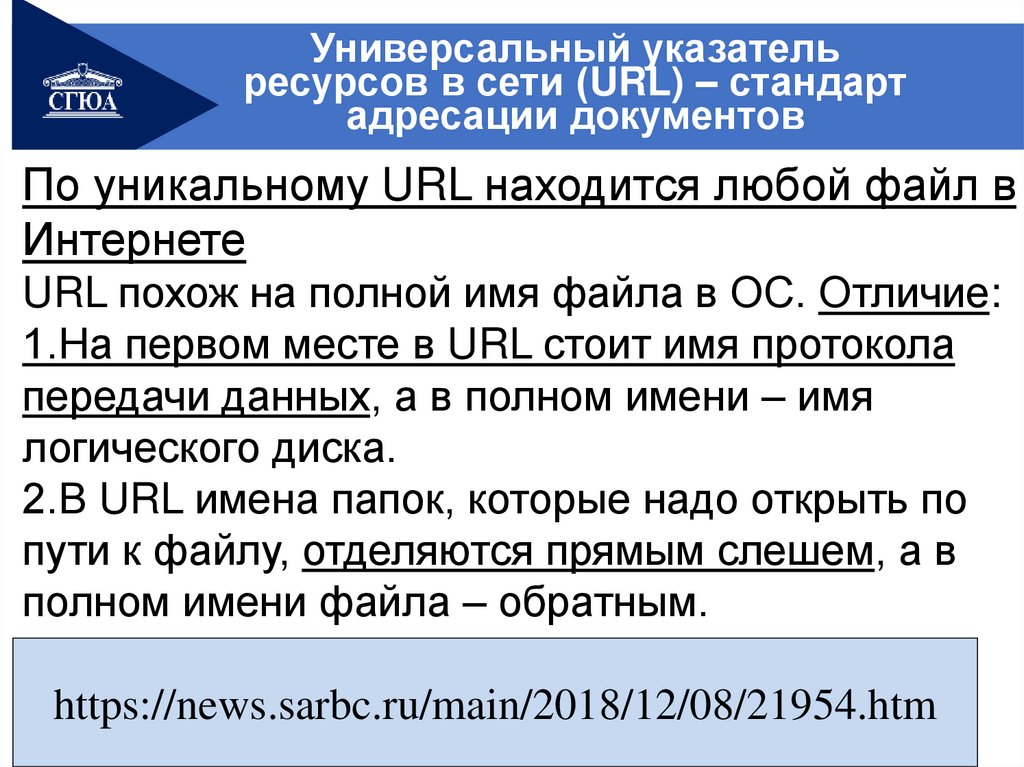

Универсальный указательресурсов в сети (URL) – стандарт

адресации документов

По уникальному URL находится любой файл в

Интернете

URL похож на полной имя файла в ОС. Отличие:

1.На первом месте в URL стоит имя протокола

передачи данных, а в полном имени – имя

логического диска.

2.В URL имена папок, которые надо открыть по

пути к файлу, отделяются прямым слешем, а в

полном имени файла – обратным.

https://news.sarbc.ru/main/2018/12/08/21954.htm

28.

URL-адрес состоит из трёх частей:1. Описывает протокол передачи

данных: (http, https, ftp).

2. Доменное имя сервера в сети

Интернета (компьютера, на котором

находятся нужные информационные

ресурсы).

3. Путь к конкретному (искомому)

файлу.

29. Виды URL (Примеры)

•Сайт•http://www.rg.ru

•http://www.izvestia.ru

•http://transparency.org.ru

•Веб-страница

•http://www.ng.ru/ideas/2007-06-08/prizrak.html

•http://www.izvestia.ru/obshestvo/article314/

•http://194.226.127.22/appears/09/ukaz.html

•Файл не HTML-документ

•http://transparency.org.ru/center/ok08.doc (Word)

•http://pvlast.ru/journal/2008-3/vinokurov.pdf (PDF)

•ftp://www.primer.ru/archive/stuff.zip (архив)

•http://rus.ruvr.ru/images/flv/player.swf (ролик)

•http://rus.ruvr.ru/data/2009/5/30/Setevoy_dozor.mp3

30.

Основные службыИнтернета

1. WWW – всемирная паутина. Ее часто

отождествляют со всей сетью.

2. FTP – архивы файлов.

3. E-mail –электронная почта: <имя

пользователя>@<доменное имя>

пример: kafi@ssla.ru

4. Общение в Интернете

(мессенджеры:Skype, WhatsApp, Viber,

социальные сети).

5. «Облачные» хранилища информации.

31.

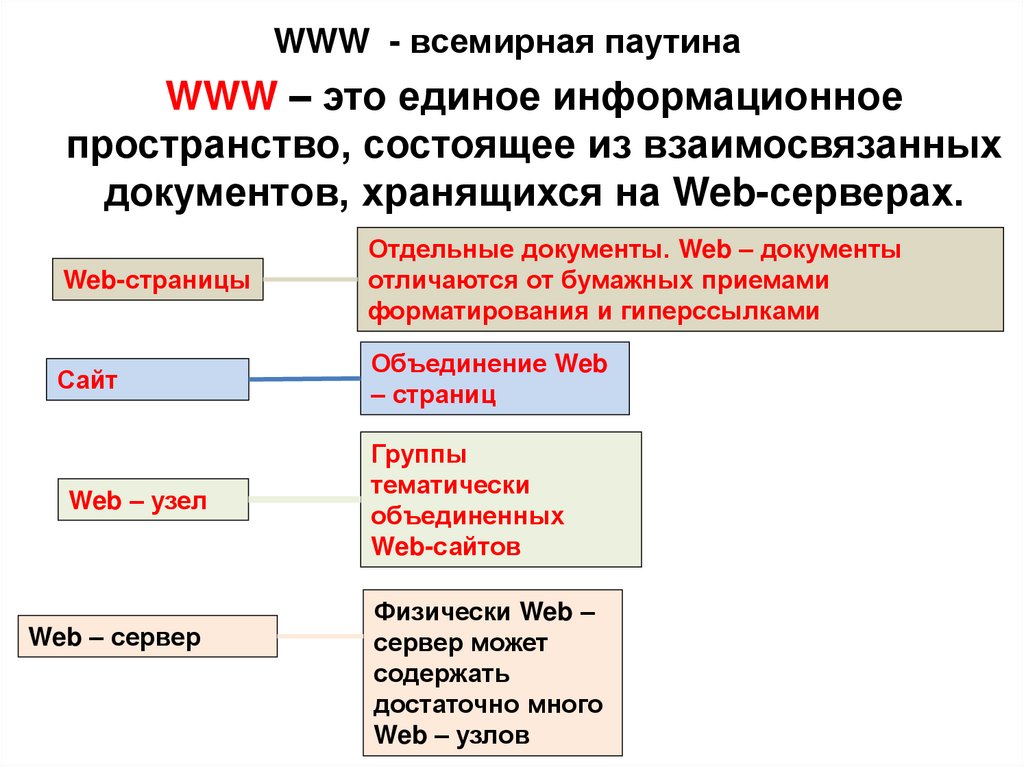

WWW - всемирная паутинаWWW – это единое информационное

пространство, состоящее из взаимосвязанных

документов, хранящихся на Web-серверах.

Web-страницы

Отдельные документы. Web – документы

отличаются от бумажных приемами

форматирования и гиперссылками

Сайт

Объединение Web

– страниц

Web – узел

Группы

тематически

объединенных

Web-сайтов

Web – сервер

Физически Web –

сервер может

содержать

достаточно много

Web – узлов

32.

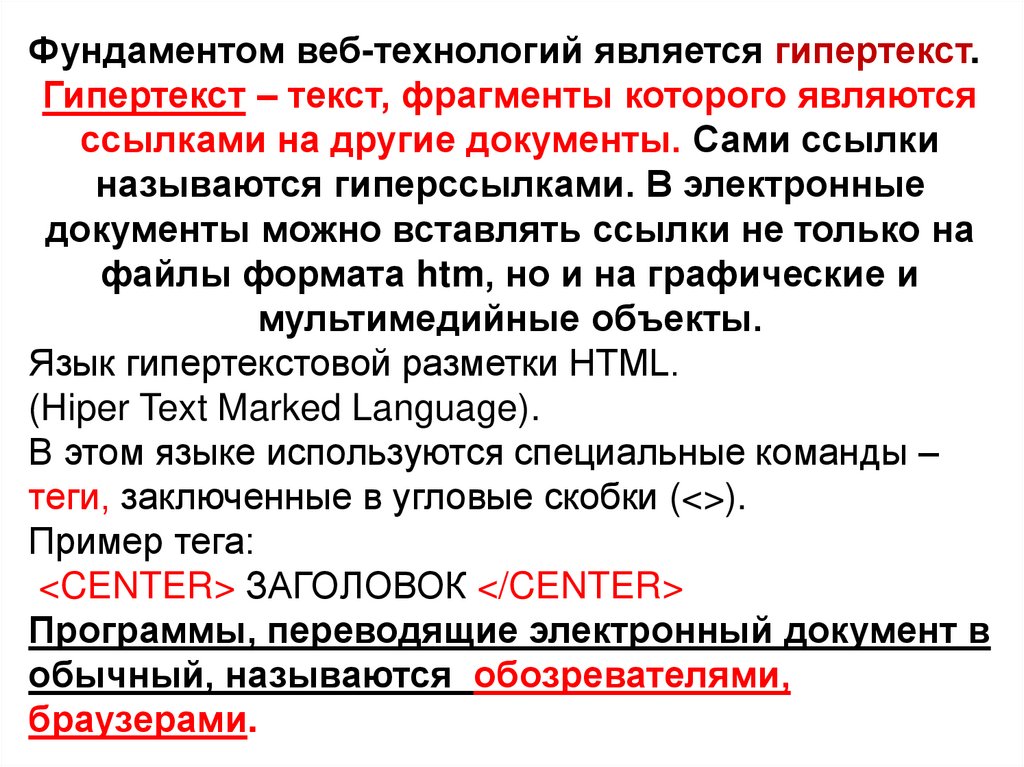

Фундаментом веб-технологий является гипертекст.Гипертекст – текст, фрагменты которого являются

ссылками на другие документы. Сами ссылки

называются гиперссылками. В электронные

документы можно вставлять ссылки не только на

файлы формата htm, но и на графические и

мультимедийные объекты.

Язык гипертекстовой разметки HTML.

(Hiper Text Marked Language).

В этом языке используются специальные команды –

теги, заключенные в угловые скобки (<>).

Пример тега:

<CENTER> ЗАГОЛОВОК </CENTER>

Программы, переводящие электронный документ в

обычный, называются обозревателями,

браузерами.

33.

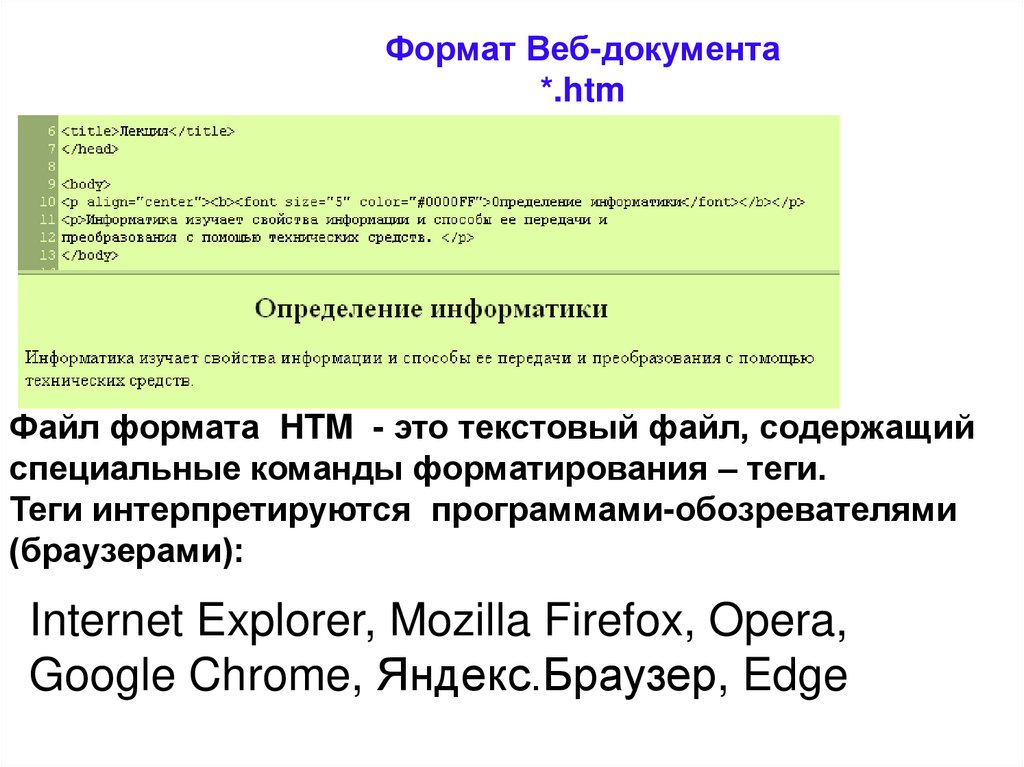

Формат Веб-документа*.htm

Файл формата HTM - это текстовый файл, содержащий

специальные команды форматирования – теги.

Теги интерпретируются программами-обозревателями

(браузерами):

Internet Explorer, Mozilla Firefox, Opera,

Google Chrome, Яндекс.Браузер, Edge

34.

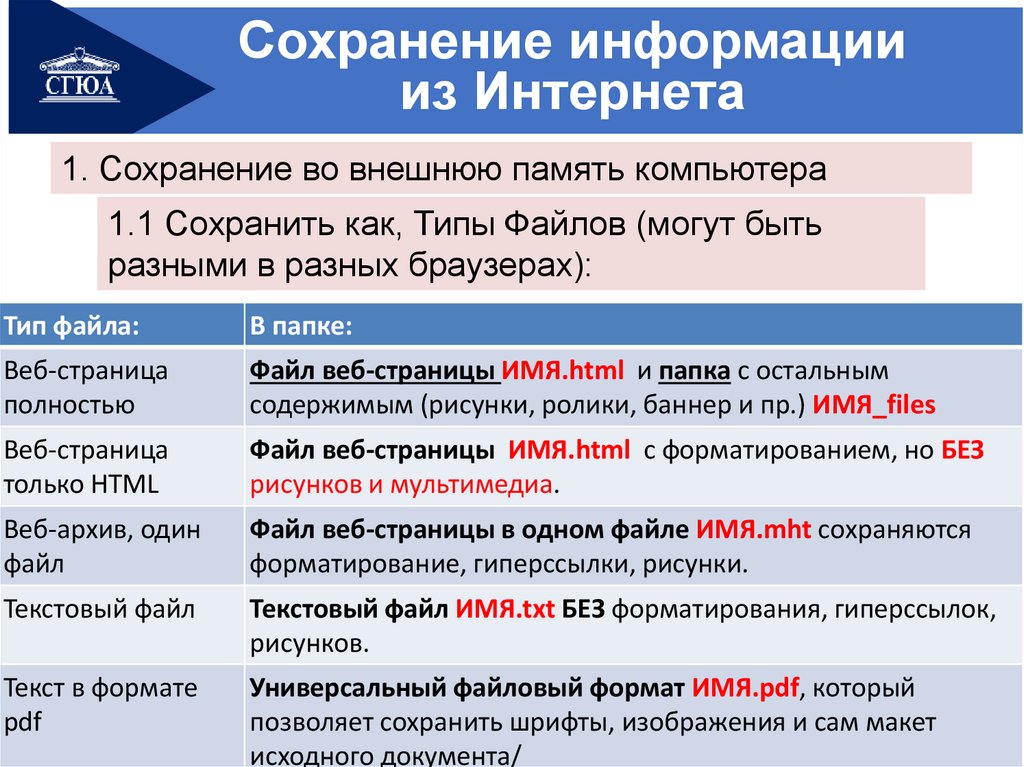

Сохранение информациииз Интернета

1. Сохранение во внешнюю память компьютера

1.1 Сохранить как, Типы Файлов (могут быть

разными в разных браузерах):

Тип файла:

В папке:

Веб-страница

полностью

Файл веб-страницы ИМЯ.html и папка с остальным

содержимым (рисунки, ролики, баннер и пр.) ИМЯ_files

Веб-страница

только HTML

Файл веб-страницы ИМЯ.html с форматированием, но БЕЗ

рисунков и мультимедиа.

Веб-архив, один

файл

Файл веб-страницы в одном файле ИМЯ.mht сохраняются

форматирование, гиперссылки, рисунки.

Текстовый файл

Текстовый файл ИМЯ.txt БЕЗ форматирования, гиперссылок,

рисунков.

Текст в формате

Универсальный файловый формат ИМЯ.pdf, который

позволяет сохранить шрифты, изображения и сам макет

исходного документа/

35.

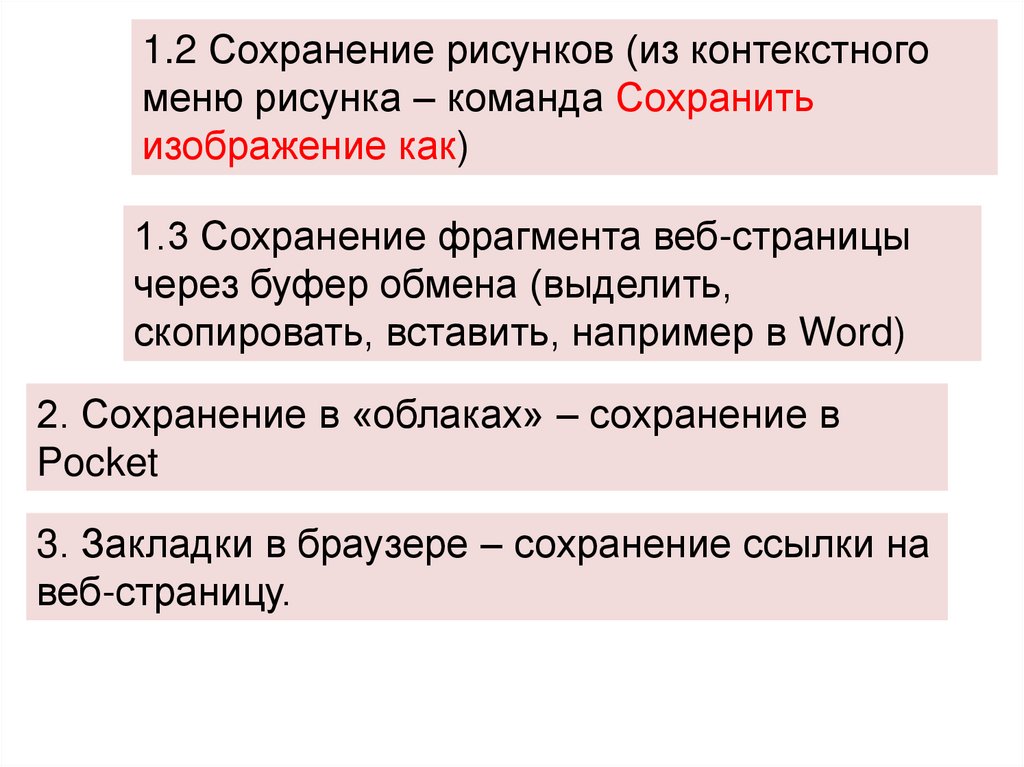

1.2 Сохранение рисунков (из контекстногоменю рисунка – команда Сохранить

изображение как)

1.3 Сохранение фрагмента веб-страницы

через буфер обмена (выделить,

скопировать, вставить, например в Word)

2. Сохранение в «облаках» – сохранение в

3. Закладки в браузере – сохранение ссылки на

веб-страницу.

36.

Технологии информационногопоиска в Интернете

Доступ к ресурсам возможен:

- по адресу

- через поисковые системы

- через поисковые каталоги

- через справочные материалы,

тематические подборки и др.

- путем переходов по

гиперссылкам

37.

Поисковая система —это специальный ресурс в Интернете,

который выдает информацию

пользователю в соответствии с его

запросом. (Яндекс, Гугл, Рамблер и др.)

Основа - автоматический сбор

информации специальными

программами, периодически

исследующими содержимое всех

ресурсов Интернета.

38. Три составляющие поисковых систем

· Поисковая программа («паук», «робот»,«crowler» ). Она анализирует ресурсы и

производит их индексацию.

· Индексы поисковой системы. Они

формируют создаваемые поисковой системой

собственные БД.

· Программа, которая в соответствии с

запросом пользователя готовит ему ответ на

основе анализа индексов, то есть собственных

БД.

39.

Ни одна поисковая система не в состояниипроиндексировать весь Интернет. Поэтому

БД, в которых собраны адреса

проиндексированных ресурсов, у разных

поисковых систем разные. Система

производит поиск только по своей базе

данных!!!

Полученные источники упорядочиваются

по релевантности – по степени

соответствия запросу.

40.

Метапоисковые системы не имеют своегоиндекса, а ведут поиск по базам других систем.

Они дают возможность пользователю

одновременно в едином пользовательском

интерфейсе работать с несколькими БД. Запрос

посылается на огромное количество разных

поисковых систем. Затем обрабатываются

полученные результаты, удаляются

повторяющиеся адреса ресурсов и

представляется более широкий спектр того, что

есть в сети Интернет.

41.

Пример метапоисковойсистемы

42.

Поисковый каталог это поисковая система с классифицированным по темамсписком ссылок на web-ресурсы. Классификация, как

правило, проводится людьми - экспертами.

Поиск в каталоге проводится посредством

последовательного уточнения тем.

Тем не менее, каталоги поддерживают возможность

быстрого поиска определенной категории или страницы по

ключевым словам с помощью локальной поисковой

машины.

Каталог Топ 100 на Рамблере, Яндекс каталог,

http://catalog.aport.ru/

43.

С помощью гиперссылок можно реализовать обратнуюстратегию поиска.

Пример . Мы хотим получить список всех сайтов,

содержащих ссылки на сайт СГЮА www.ssla.ru

В строке поиска наберем:

link:www.ssla.ru

Этот оператор работает в системе

http://www.google.ru

44.

Один и тот же запрос к разным поисковым системамдаст разные результаты

Наиболее эффективный поиск можно

обеспечить с помощью применения языка

запросов. Язык запросов — это

специальные символы и операторы,

которые пишутся в ту же строку для

поиска, что и ключевые слова, и

обрабатываются поисковой машиной.

45.

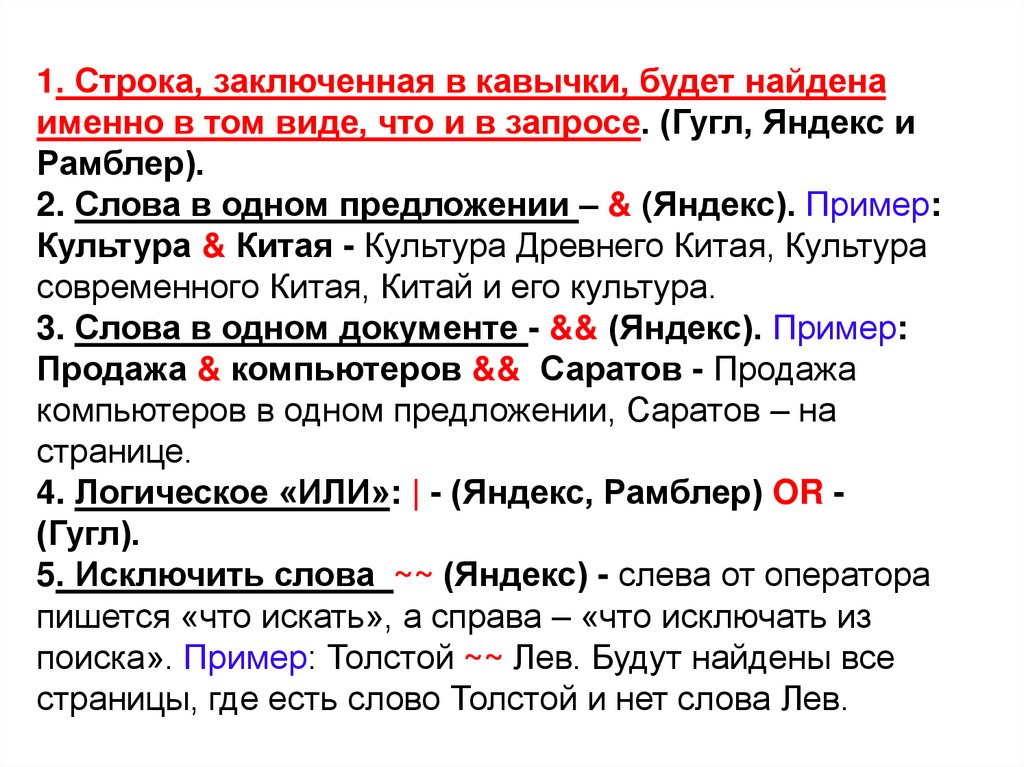

1. Строка, заключенная в кавычки, будет найденаименно в том виде, что и в запросе. (Гугл, Яндекс и

Рамблер).

2. Слова в одном предложении – & (Яндекс). Пример:

Культура & Китая - Культура Древнего Китая, Культура

современного Китая, Китай и его культура.

3. Слова в одном документе - && (Яндекс). Пример:

Продажа & компьютеров && Саратов - Продажа

компьютеров в одном предложении, Саратов – на

странице.

4. Логическое «ИЛИ»: | - (Яндекс, Рамблер) OR (Гугл).

5. Исключить слова ~~ (Яндекс) - слева от оператора

пишется «что искать», а справа – «что исключать из

поиска». Пример: Толстой ~~ Лев. Будут найдены все

страницы, где есть слово Толстой и нет слова Лев.

46.

Крупнейшие поисковые системыобеспечивают оперативный доступ к

миллиардам документов:

«Google» (http://www.google.com) – 8 млрд.

«Яндекс» имеет объем основной базы

русскоязычных документов более 320 млн.

Крупнейшая коммерческая служба баз

данных «Интегрум» (http://www.integrum.ru) –

более 75 млн.

47.

На текущий момент Google занимает более60 % мирового рынка и индексирует более 8

миллиардов web-страниц. Google может

находить информацию, на более чем 180

языках.

Поисковая система Yandex, по количеству

обработанных поисковых запросов,

занимает восьмом месте среди крупнейших

поисковых сайтов мира, а также является

вторым крупнейшим неанглоязычным

поисковым сервером

Поисковая система Rambler понимает и

различает слова русского, английского и

украинского языков. По умолчанию поиск

ведётся по всем формам слова, а результаты

ранжируются по степени

соответствия запросу.

48.

Какая поисковая система ищет лучше?Google и Yandex обладают самыми большими базами по

русскому Интернету.

Rambler, так как это первая поисковая машина,

лучше ведет поиск по старым документам, которые в

силу каких-либо причин не стали популярны

Ресурсы с установленным счетчиком Rambler Top 100

имеют на Rambler больший вес

В Google, благодаря применяемой там системе

присвоения веса, хорошо ищутся авторитетные

сайты.

Yandex отличается своим развитым языком запросов

(которым пользуются менее 1% пользователей)

49.

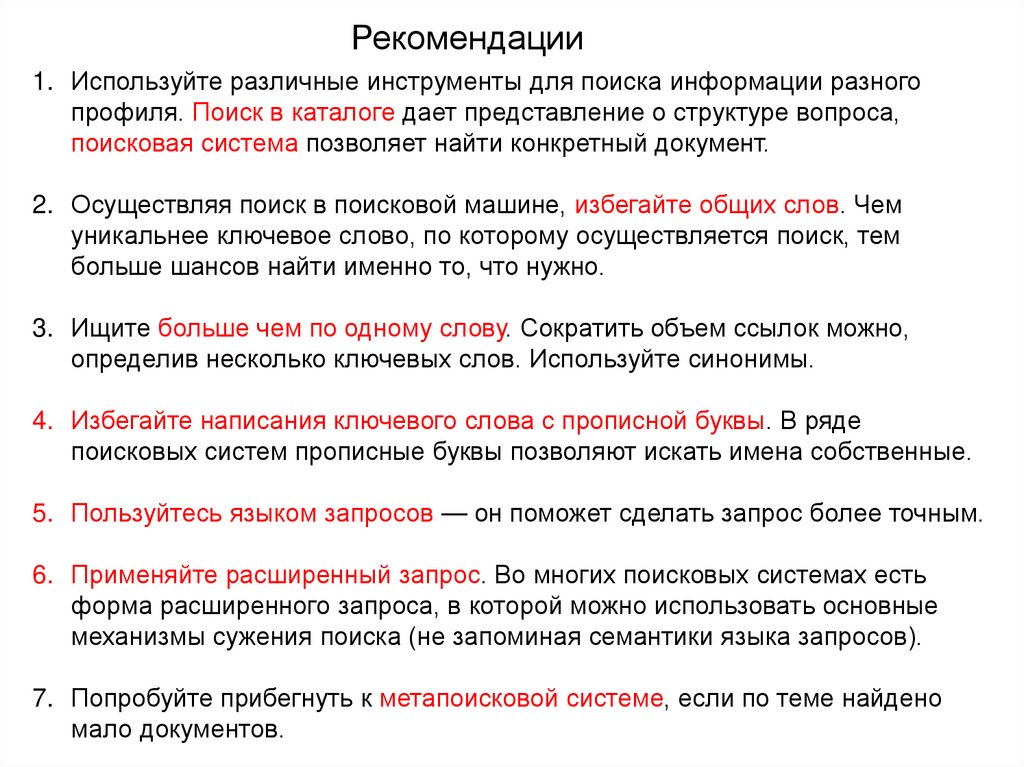

Рекомендации1. Используйте различные инструменты для поиска информации разного

профиля. Поиск в каталоге дает представление о структуре вопроса,

поисковая система позволяет найти конкретный документ.

2. Осуществляя поиск в поисковой машине, избегайте общих слов. Чем

уникальнее ключевое слово, по которому осуществляется поиск, тем

больше шансов найти именно то, что нужно.

3. Ищите больше чем по одному слову. Сократить объем ссылок можно,

определив несколько ключевых слов. Используйте синонимы.

4. Избегайте написания ключевого слова с прописной буквы. В ряде

поисковых систем прописные буквы позволяют искать имена собственные.

5. Пользуйтесь языком запросов — он поможет сделать запрос более точным.

6. Применяйте расширенный запрос. Во многих поисковых системах есть

форма расширенного запроса, в которой можно использовать основные

механизмы сужения поиска (не запоминая семантики языка запросов).

7. Попробуйте прибегнуть к метапоисковой системе, если по теме найдено

мало документов.

50.

Тема 4. Защита информацииЗадача – знакомство с современными способами и

средствами защиты информации, хранимой,

обрабатываемой и передаваемой с помощью

компьютерной техники.

План

1. Базовые принципы защиты информации.

2.Основные угрозы утраты информации.

3.Классификация мер по защите информации.

4.Правовые (законодательные) меры защиты.

5.Классификация информации.

6. Организационные (административные) меры

защиты.

7. Программно-технические меры защиты.

51.

Тема 4. Защита информацииВопросы коллоквиума

1.

Информационная безопасность. Обеспечение информационной безопасности

компьютерных систем в судебной и прокурорской деятельности.

2.

Принципы защиты информации.

3.

Законодательные меры защиты информации. Основные направления защиты

информации.

4.

Организационные меры защиты информации. Учет возможностей удаленного съема

информации.

5.

Идентификация и аутентификация. Разграничение прав доступа. Протоколирование и

аудит.

6.

Преобразование информации к нечитаемому виду (кодирование, шифрование).

7.

Вредоносные программы. Источники и пути проникновения в компьютер, последствия.

8.

Электронная подпись. Виды электронных подписей. Алгоритмы, применяемые при

создании электронной подписи (симметричное и асимметричное шифрование,

использование хэш-функций). Управление ключами электронной подписи.

9.

Электронная подпись: назначение и сферы применения. Использование цифровой

подписи в судебной и прокурорской деятельности.

10. Полное удаление информации с жесткого диска.

52. Защита информации -

Защита информации комплекс мероприятий,направленных на обеспечение

информационной безопасности,

базируется на четырех

принципах:

53.

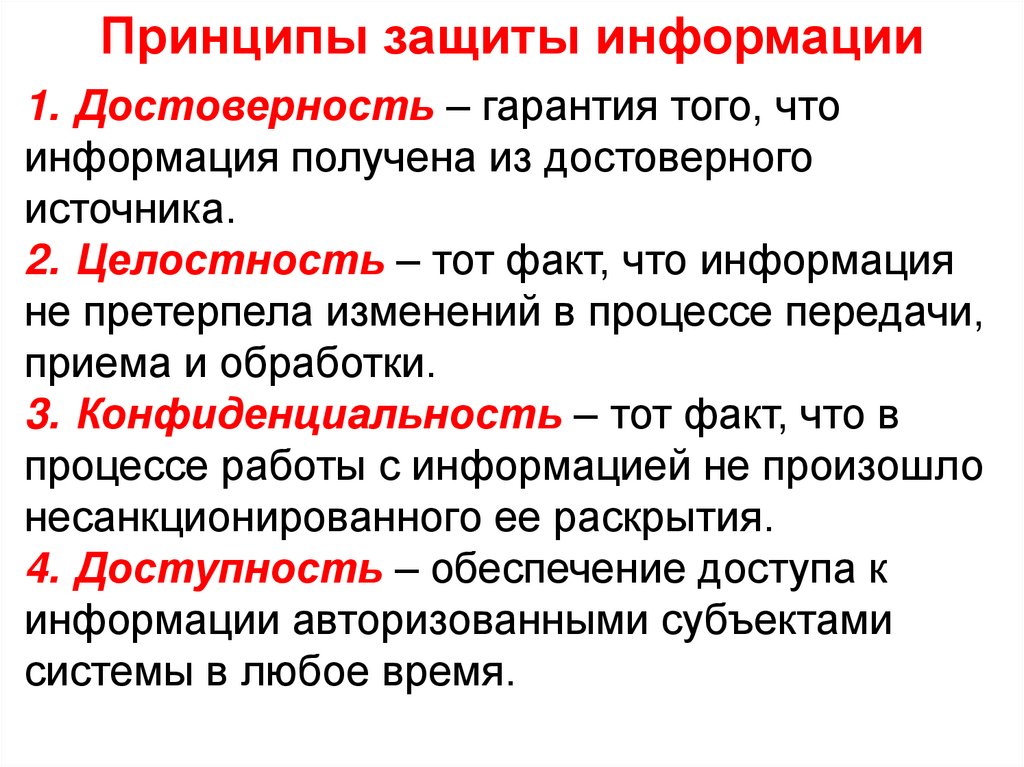

Принципы защиты информации1. Достоверность – гарантия того, что

информация получена из достоверного

источника.

2. Целостность – тот факт, что информация

не претерпела изменений в процессе передачи,

приема и обработки.

3. Конфиденциальность – тот факт, что в

процессе работы с информацией не произошло

несанкционированного ее раскрытия.

4. Доступность – обеспечение доступа к

информации авторизованными субъектами

системы в любое время.

54. Причины утечки информации (основные угрозы утраты информации)

• Техногенный фактор (сбоиаппаратуры, сбои в программах и

пр.)

• Человеческий фактор (ошибки

персонала, несанкционированный

доступ и пр.)

• Вредоносные программы

55.

Классификация мер по защитеинформации

1. Правовые (законодательные)

2. Организационные

(административные)

3. Программно-технические

56.

Базовым документом дляизучения защиты информации

является «Доктрина

информационной безопасности

Российской Федерации»,

утвержденная указом

Президента РФ №646 от

5.12.2016 г.

57.

• Доктрина - основа для формированиягосударственной политики и развития общественных

отношений в области обеспечения информационной

безопасности и выработки мер по

совершенствованию системы обеспечения

информационной безопасности.

В Доктрине прописаны:

• Национальные интересы в информационной сфере.

• Основные информационные угрозы и состояние

информационной безопасности.

• Стратегические цели и основные направления

обеспечения информационной безопасности.

• Организационные основы обеспечения

информационной безопасности.

58.

Обеспечение информационной безопасности осуществление взаимоувязанных правовых,организационных, оперативно-розыскных,

разведывательных, контрразведывательных,

научно- технических, информационноаналитических, кадровых, экономических и

иных мер по прогнозированию, обнаружению,

сдерживанию, предотвращению, отражению

информационных угроз и ликвидации

последствий их проявления.

Средства обеспечения информационной

безопасности - правовые, организационные,

технические.

59. определены в Федеральном законе от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации»

Правовые (законодательные) меры защитыинформации

определены в

Федеральном законе от 27 июля

2006 г. № 149-ФЗ

«Об информации,

информационных технологиях и

о защите информации»

60.

149-ФЗ вводит (ст. 2) основные понятия:• 7).конфиденциальность

информации - обязательное для

выполнения лицом, получившим

доступ к определенной

информации, требование не

передавать такую информацию

третьим лицам без согласия ее

обладателя;

61.

Классификация информацииСтатья 5. (149-ФЗ) Информация как объект

правовых отношений

2. Информация в зависимости от категории

доступа к ней

Общедоступную

информацию

На информацию,

доступ к которой

ограничен

ФЗ(информация

ограниченного

доступа)

62.

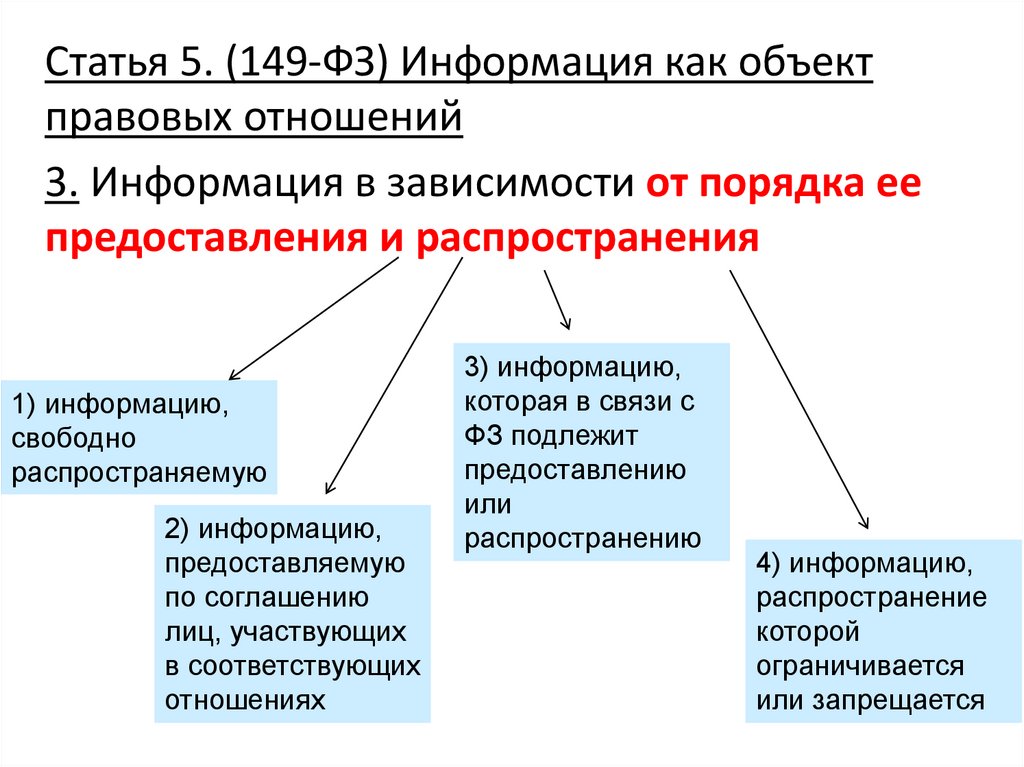

Статья 5. (149-ФЗ) Информация как объектправовых отношений

3. Информация в зависимости от порядка ее

предоставления и распространения

1) информацию,

свободно

распространяемую

2) информацию,

предоставляемую

по соглашению

лиц, участвующих

в соответствующих

отношениях

3) информацию,

которая в связи с

ФЗ подлежит

предоставлению

или

распространению

4) информацию,

распространение

которой

ограничивается

или запрещается

63.

Статья 9. (149-ФЗ) Ограничение доступа к информации2. Обязательным является соблюдение

конфиденциальности информации, доступ к которой

ограничен ФЗ.

3. Защита информации, составляющей государственную

тайну, осуществляется в соответствии

с законодательством Российской Федерации о

государственной тайне.

4. Федеральными законами устанавливаются условия

отнесения информации к сведениям,

составляющим коммерческую тайну, служебную тайну и

иную тайну, обязательность соблюдения

конфиденциальности такой информации, а также

ответственность за ее разглашение.

6. Информация, составляющая профессиональную тайну,

может быть предоставлена третьим лицам в соответствии

с федеральными законами и (или) по решению суда.

64.

65.

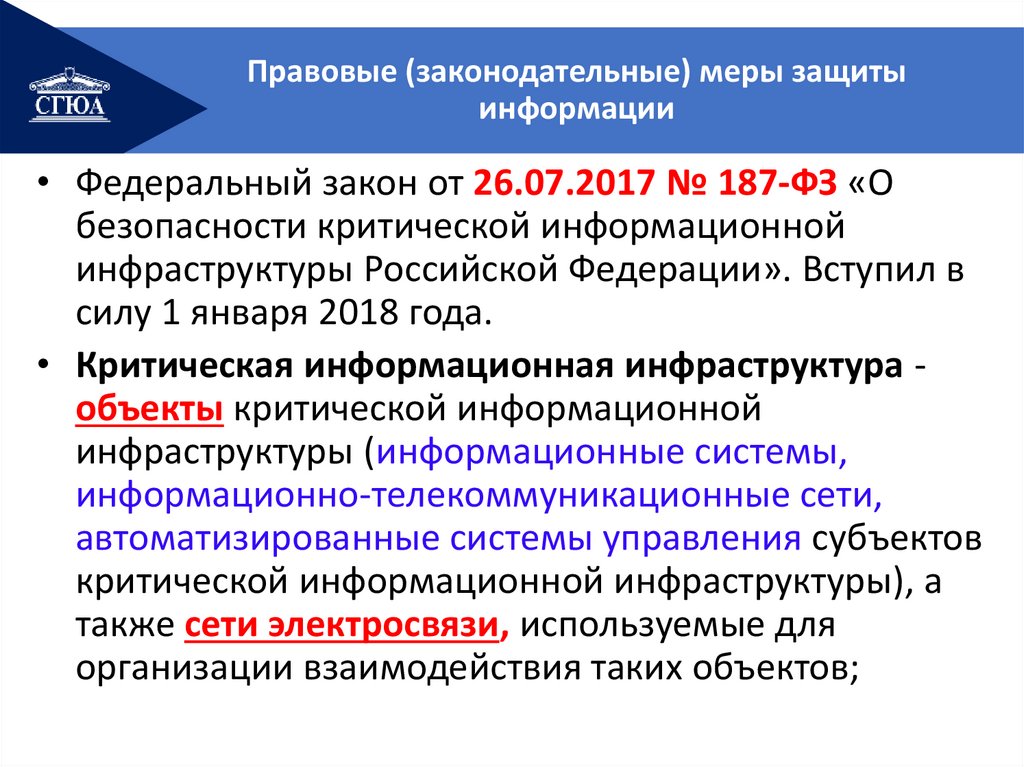

Правовые (законодательные) меры защитыинформации

• Федеральный закон от 26.07.2017 № 187-ФЗ «О

безопасности критической информационной

инфраструктуры Российской Федерации». Вступил в

силу 1 января 2018 года.

• Критическая информационная инфраструктура объекты критической информационной

инфраструктуры (информационные системы,

информационно-телекоммуникационные сети,

автоматизированные системы управления субъектов

критической информационной инфраструктуры), а

также сети электросвязи, используемые для

организации взаимодействия таких объектов;

66.

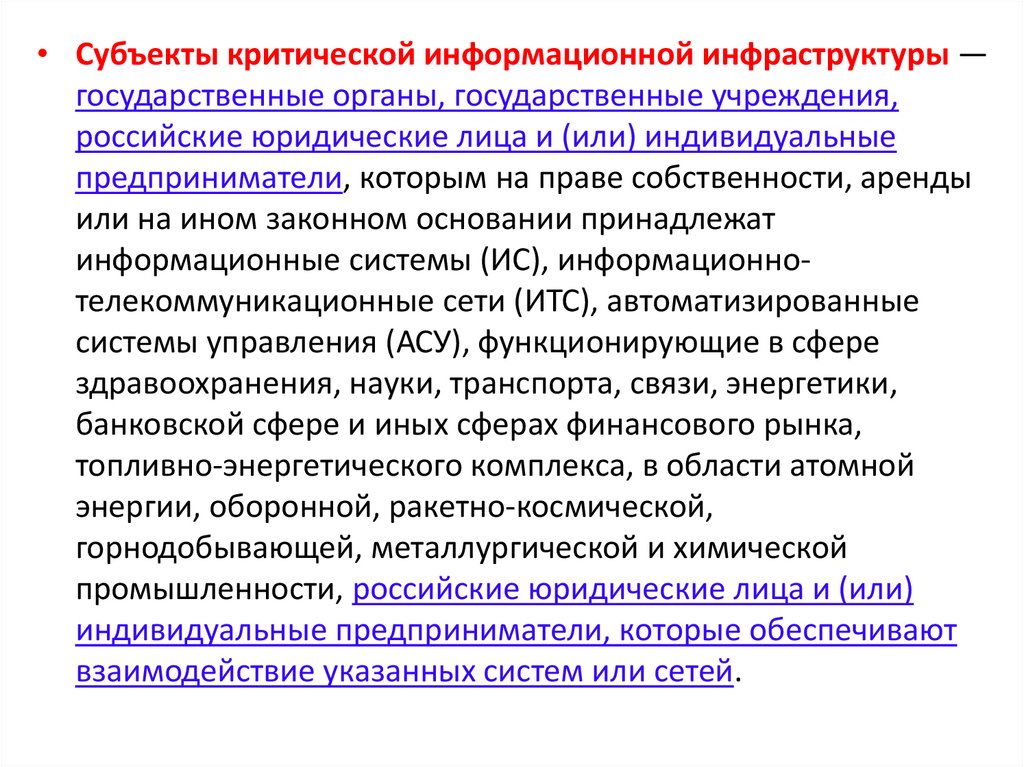

• Субъекты критической информационной инфраструктуры —государственные органы, государственные учреждения,

российские юридические лица и (или) индивидуальные

предприниматели, которым на праве собственности, аренды

или на ином законном основании принадлежат

информационные системы (ИС), информационнотелекоммуникационные сети (ИТС), автоматизированные

системы управления (АСУ), функционирующие в сфере

здравоохранения, науки, транспорта, связи, энергетики,

банковской сфере и иных сферах финансового рынка,

топливно-энергетического комплекса, в области атомной

энергии, оборонной, ракетно-космической,

горнодобывающей, металлургической и химической

промышленности, российские юридические лица и (или)

индивидуальные предприниматели, которые обеспечивают

взаимодействие указанных систем или сетей.

67.

Правовые (законодательные) меры защитыинформации

УК РФ Глава 28. Преступления в сфере компьютерной

информации

Статья 272. Неправомерный доступ к компьютерной

информации.

Статья 273. Создание, использование и распространение

вредоносных компьютерных программ.

Статья 274. Нарушение правил эксплуатации средств

хранения, обработки или передачи компьютерной

информации и информационно-телекоммуникационных

сетей.

Статья 274.1 Неправомерное воздействие на критическую

информационную инфраструктуру Российской Федерации.

68.

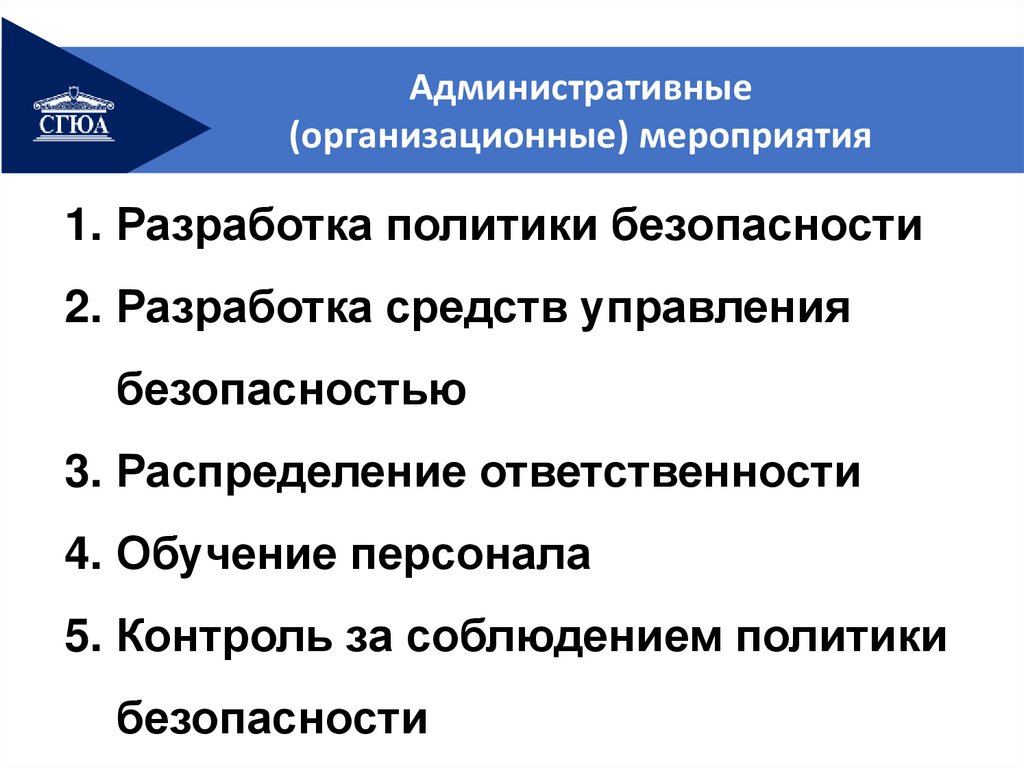

Административные(организационные) мероприятия

1. Разработка политики безопасности

2. Разработка средств управления

безопасностью

3. Распределение ответственности

4. Обучение персонала

5. Контроль за соблюдением политики

безопасности

69. Все то, что намечено, расписано и установлено с помощью административных средств защиты информации конкретно реализуется на

практике применительно к отдельнымэлементам информационной системы

через программно-технические средства

защиты.

70.

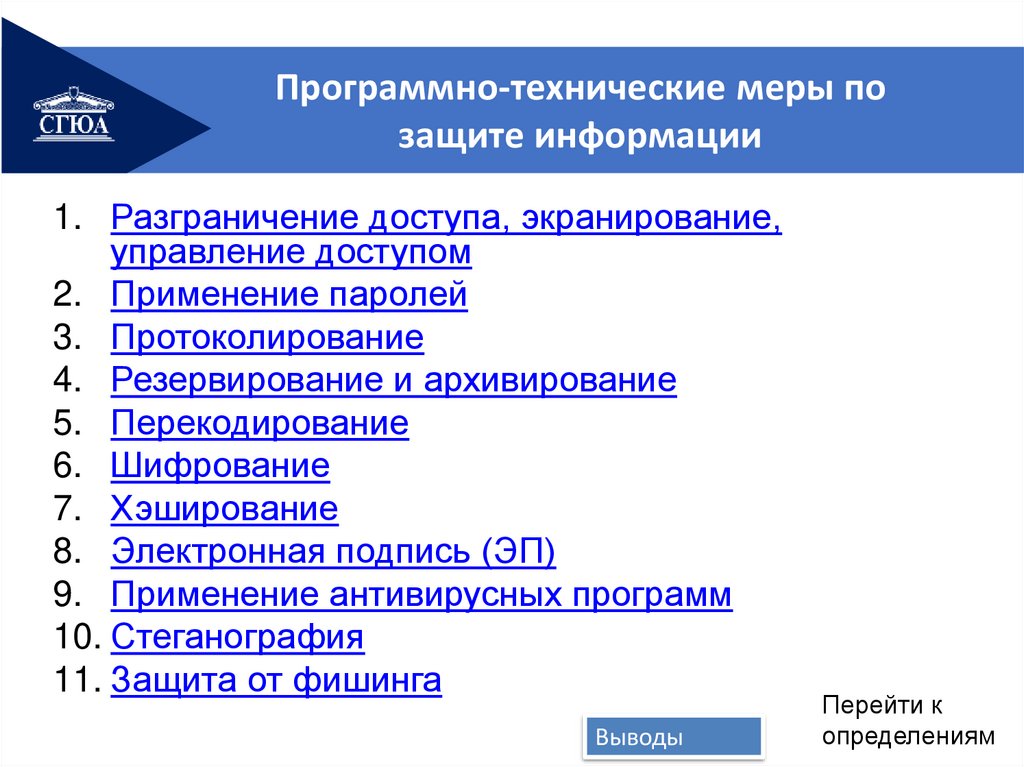

Программно-технические меры позащите информации

1. Разграничение доступа, экранирование,

управление доступом

2. Применение паролей

3. Протоколирование

4. Резервирование и архивирование

5. Перекодирование

6. Шифрование

7. Хэширование

8. Электронная подпись (ЭП)

9. Применение антивирусных программ

10. Стеганография

11. Защита от фишинга

Выводы

Перейти к

определениям

71.

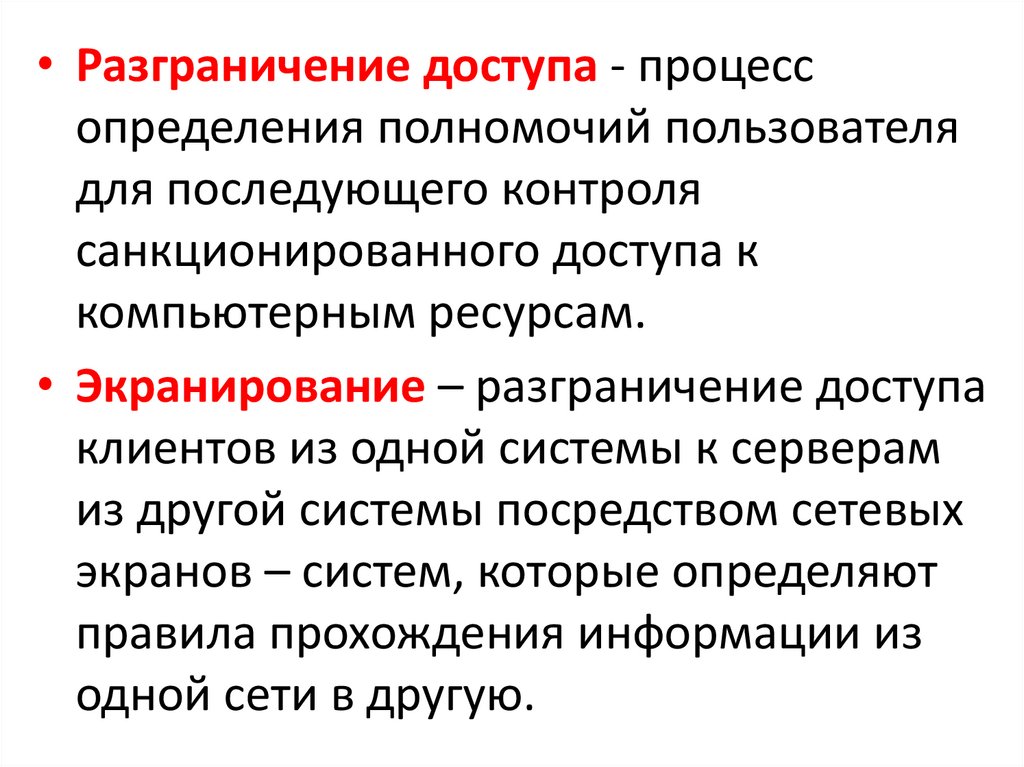

• Разграничение доступа - процессопределения полномочий пользователя

для последующего контроля

санкционированного доступа к

компьютерным ресурсам.

• Экранирование – разграничение доступа

клиентов из одной системы к серверам

из другой системы посредством сетевых

экранов – систем, которые определяют

правила прохождения информации из

одной сети в другую.

72.

Управление доступом – это механизммногопользовательских систем,

обеспечивающий

конфиденциальность, целостность и

доступность объектов. Для каждой

пары субъект-объект определяется

множество допустимых операций и

контроль за выполнением

установленного соответствия.

Вернуться

73.

Парольная защита74.

Идентификация – предоставлениекомпьютеру информации о себе (имя

пользователя, логин) (открытая

(несекретная) информация о себе)

Аутентификация - подтверждение

подлинности пользователя (секретная

(неизвестную другим пользователям)

информация, подтверждающая, что он

действительно является тем, за кого он

пытается себя выдать - проверка

подлинности).

75.

Виды паролей1. Пароль на открытие файлов с документами

2. Пароль на изменение режима доступа к документу

3. Пароль на доступ к архиву.

4. Пароль на доступ в операционную систему.

5. Пароль на отмену спящего режима или на

выключение режима хранителя экрана монитора.

6. Пароль на доступ к локальным сетевым ресурсам.

7.

Пароль на доступ к глобальным сетевым ресурсам

или сервисам.

Вернуться

76. Протоколирование и аудит

• Сбор инакопление

информации о

событиях,

происходящих в

информационных

системах.

• Анализ

накопленной

информации,

проводимый

оперативно в

реальном времени

или периодически

(раз в сутки, раз в

неделю).

Вернуться

77. Резервирование и архивирование информации

– Резервирование – автоматическоеплановое архивирование информации на

внешний носитель

– Архивирование (сжатие) информации

– это процесс уменьшения объема файла

или папки. Возможность установления

пароля на открытие (просмотр) архива и

невозможность проникновения вирусов в

некоторые архивы.

– Zip, Rar

Вернуться

78. Перекодирование информации

Кодирование (coding) – процесспрограммирования: создания исходного кода

на каком-либо языке программирования.

Для представления любой информации в

современных компьютерах используются

двоичные числа (двоичные коды). При вводе

информации в компьютерах специальными

средствами каждый символ преобразуется в

двоичный код и записывается в ОЗУ или на

внешний носитель информации.

79.

Запись всех используемых символов суказанием их кодов образует кодовую таблицу,

которую часто называют кодовой страницей.

ASCII

ANSI

Windows 1251

UTF-16

Unicode

Перекодирование информации (conversion) –

преобразование ее к нечитаемому виду, но не

требующее ввода пароля-ключа, использующее запись

символов при вводе в компьютер по одной кодовой

таблице, чтение их по другой (кодовой таблице).

Перекодирование – процесс изменения формы или

формата на другие форму или формат.

Вернуться

80. Шифрование информации

• Шифрование информации –преобразование информации к

нечитаемому виду,

использующее дополнительную

информацию – ключ (или

парольную фразу).

81. Основные схемы шифрования:

Симметричная – использует дляшифрования и дешифрования один и тот же

ключ.

Несимметричная – использует для работы

два ключа, один для шифрования, другой

для дешифрования.

82.

Симметричная схема шифрованияОтправитель

Документ

Шифрование

Зашифр.

документ

Передача по

открытому каналу

Ключ

Защищённая (секретная)

передача

Получатель

Зашифр.

документ

Ключ

Дешифрование

Документ

83.

Асимметричная схема шифрованияПолучатель

Отправитель

Передача по открытому каналу

Шифрующий ключ

(открытый)

Документ

Дешифрующий

ключ (секретный)

Получатель

Дешифро

вание

Зашифр.

документ

Дешифрующ

ий ключ

(секретный)

Передача по

открытому

каналу

Отправитель

Документ

Шифрован

ие

Шифрующий

ключ

(открытый)

84.

Примеры использованиянесимметричной схемы шифрования

Электронная почта. Отправитель шифрует свое письмо

открытым ключом получателя, но только получатель с

помощью своего закрытого ключа может прочитать

полученное письмо.

Электронная подпись документов, изображений, видео

роликов, носителей информации. Автор документа

шифрует часть документа или весь его целиком своим

закрытым, никому больше не известным ключом, и

выкладывает документ для всеобщего обозрения.

Содержимое документа или его зашифрованной части

может расшифровать каждый, кто обладает открытым

Вернуться

ключом.

85.

Хэширование информацииХэш – набор символов фиксированной длины,

который вычисляется для электронного

документа произвольного размера. Размер

хэша – несколько десятков символов.

При вычислении хэша выполняются

следующие требования:

1. Самые незначительные изменения в

документе приводят к генерации

отличающихся хэшей;

2. Невозможно по хэшу восстановить документ

(т.е. это необратимое преобразование);

86.

Хэширование - преобразование, которое нешифрует исходный текст, а создает очень

короткий по сравнению с исходным текстом

«слепок» – набор символов, который

используется как новый реквизит

передаваемого сообщения.

Аналогия. Для проведения идентификации

личности, как правило, используют слепок –

отпечаток пальца.

Вернуться

87.

Электронная подпись информация в электронной форме,которая присоединена к другой

информации в электронной форме

(подписываемой информации) или иным

образом связана с такой информацией и

которая используется для определения

лица, подписывающего информацию.

Федеральный закон от 6 апреля 2011

г. № 63-ФЗ

«Об электронной

подписи»

88.

89. Виды электронной подписи

ПростаяУсиленная

неквалифицирован

ная электронная

подпись

(неквалифицирова

нная электронная

подпись)

Усиленная

Усиленная

квалифицированная

электронная подпись

(квалифицированная

электронная

подпись)

90.

Простая электронная подпись - электроннаяподпись, которая посредством использования кодов,

паролей или иных средств подтверждает факт

формирования электронной подписи определенным

лицом.

Неквалифицированная электронная подпись электронная подпись, которая:

1) получена в результате криптографического

преобразования информации с использованием ключа

электронной подписи;

2) позволяет определить лицо, подписавшее

электронный документ;

3) позволяет обнаружить факт внесения изменений в

электронный документ после момента его подписания;

4) создается с использованием средств электронной

подписи.

91.

Квалифицированная электронная подпись электронная подпись, которая соответствует всемпризнакам неквалифицированной электронной

подписи и следующим дополнительным

признакам:

1) ключ проверки электронной подписи указан в

квалифицированном сертификате;

2) для создания и проверки электронной подписи

используются средства электронной подписи,

получившие подтверждение соответствия

требованиям, установленным в соответствии с

настоящим Федеральным законом.

92.

Чтобы при передаче открытого ключа непроизошло его перехвата и подмены созданы

удостоверяющие центры (УЦ), обеспечивающие

своих клиентов надлежащим программным

обеспечением, а также создающие для них

ключи ассиметричного шифрования и ключи для

работы с электронной подписью.

При этом секретный ключ безопасным способом

передаётся пользователю, а вместе с открытым

ключом пользователь получает сертификат.

Вернуться

93.

Антивирусная защитаОсуществляется с помощью специальных

программ для обнаружения вредоносных

программ, восстановления зараженных

(модифицированных) файлов, а также для

предотвращения заражения файлов

Вредоносная программа – создана

для исполнения с целью нарушения

нормальной работы компьютерной

системы, искажения, уничтожения или

хищения хранимой и обрабатываемой

информации.

94.

Антивирусные программы• Avast

• Dr.Web

• Eset Nod32

• Comodo

• Norton Anti Virus

• McAfee

• Kaspersky Anti-Virus

95.

Способы проникновения:• Сменные накопители

• Электронная почта

• Интернет

Источники заражения:

• Исполняемые программы

• Веб-страницы, содержащие активное

содержимое

• Вложенные файлы электронной почты

• Файлы Office, Flash и других программ,

содержащие макросы.

96.

Классификация вредоносных программ1. Компьютерные вирусы

2. Троянские программы («троянские

кони», «троянцы», «трояны»)

3. Сетевые черви

4. Хакерские утилиты и прочие

вредоносные программы

Вернуться

97. Стеганография

- это прием защиты информации,позволяющий спрятать одно сообщение

(текст или графику) внутри другого

сообщения. В отличие от криптографии,

которая делает сообщение непонятным,

нечитаемым, но видимым,

стеганография понятное и читаемое

делает невидимым.

Вернуться

98. Защита от фишинга

• Фишинг — вид интернет-мошенничества, цель которого— получить идентификационные данные пользователей.

Сюда относятся кражи паролей, номеров кредитных карт,

банковских счетов и другой конфиденциальной

информации.

Это одна из разновидностей социальной инженерии,

• Для защиты от фишинга производители основных

интернет-браузеров договорились о применении

одинаковых способов информирования пользователей о

том, что они открыли подозрительный сайт, который

может принадлежать мошенникам. Новые версии

браузеров уже обладают такой возможностью, которая

соответственно именуется «антифишинг».

Вернуться

99.

Компьютерный вирус – программа(код программы), которая на диске или

в сети способна без ведома

пользователя производить свои копии,

(не обязательно совпадающие с

оригиналом), внедрять их в

вычислительные сети или файлы,

системные области компьютера (в

память, на диски), распространять с

одного компьютера на другие.

100.

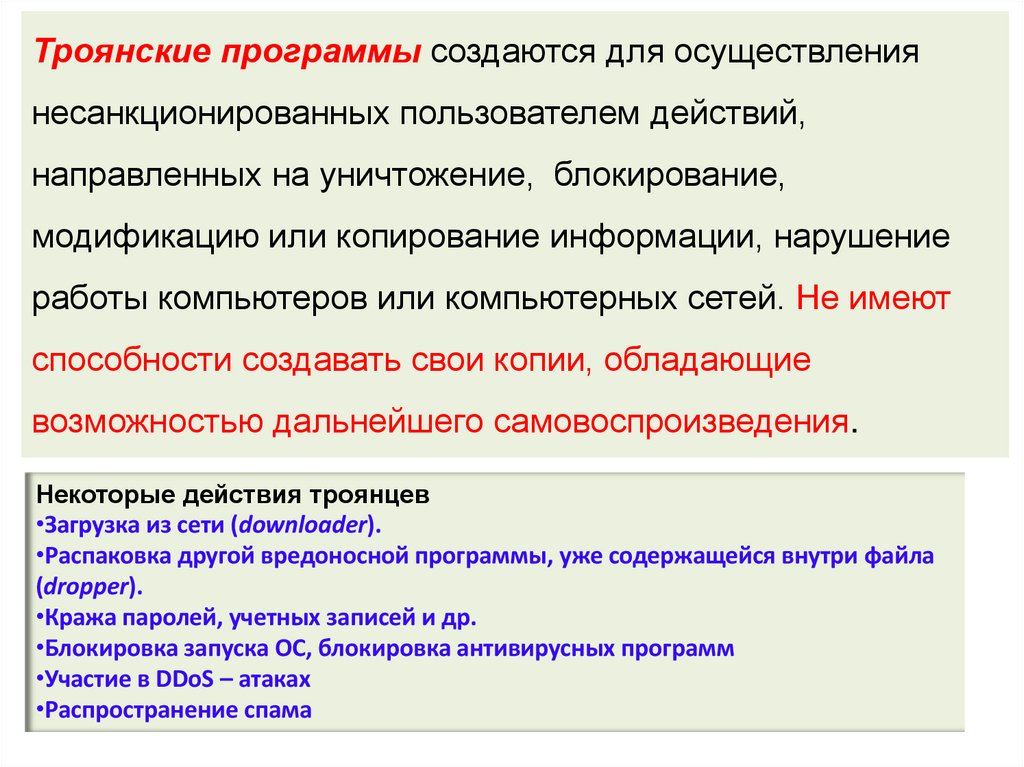

Троянские программы создаются для осуществлениянесанкционированных пользователем действий,

направленных на уничтожение, блокирование,

модификацию или копирование информации, нарушение

работы компьютеров или компьютерных сетей. Не имеют

способности создавать свои копии, обладающие

возможностью дальнейшего самовоспроизведения.

Некоторые действия троянцев

•Загрузка из сети (downloader).

•Распаковка другой вредоносной программы, уже содержащейся внутри файла

(dropper).

•Кража паролей, учетных записей и др.

•Блокировка запуска ОС, блокировка антивирусных программ

•Участие в DDoS – атаках

•Распространение спама

101.

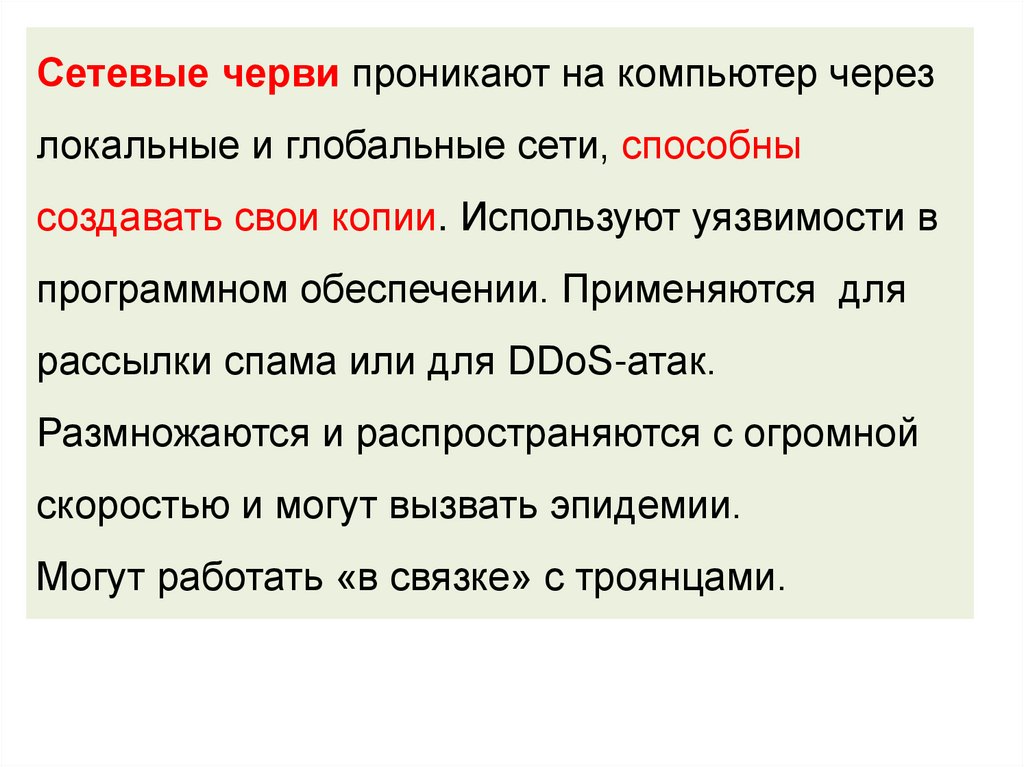

Сетевые черви проникают на компьютер черезлокальные и глобальные сети, способны

создавать свои копии. Используют уязвимости в

программном обеспечении. Применяются для

рассылки спама или для DDoS-атак.

Размножаются и распространяются с огромной

скоростью и могут вызвать эпидемии.

Могут работать «в связке» с троянцами.

102.

Прочие вредоносные программыПредназначаются для автоматизации создания

других вирусов, червей или троянских программ,

организации DDoS-атак на удаленные сервера,

взлома других компьютеров, отслеживания

действий на клавиатуре и т.п.

Вернуться

103.

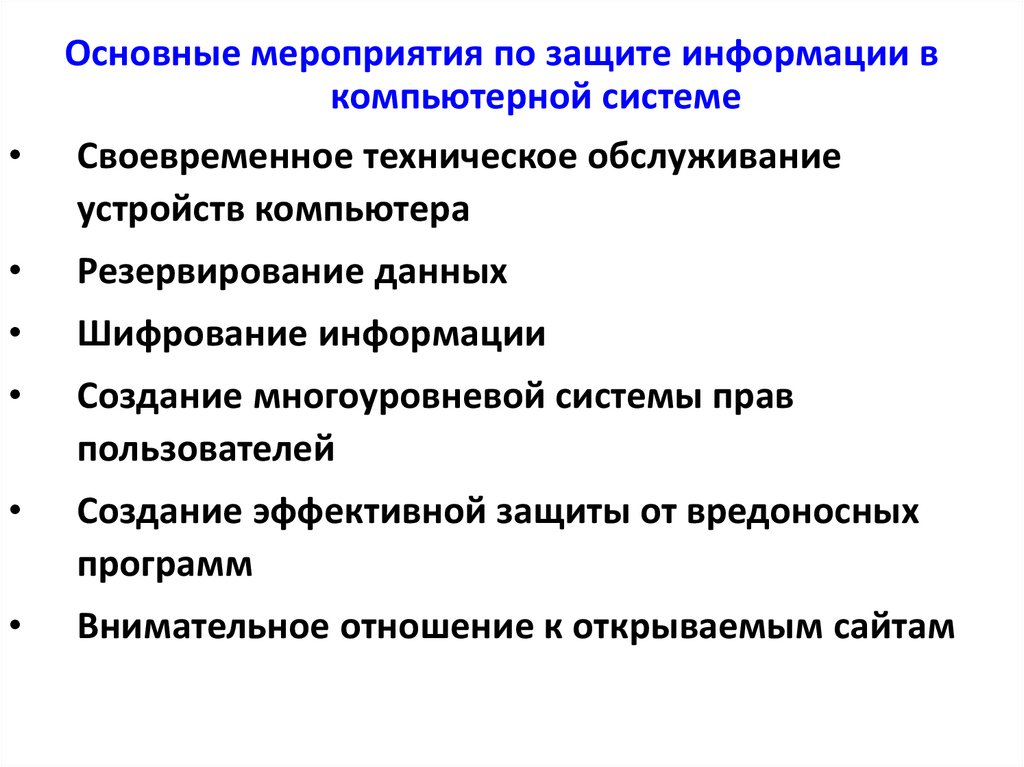

Основные мероприятия по защите информации в

компьютерной системе

Своевременное техническое обслуживание

устройств компьютера

Резервирование данных

Шифрование информации

Создание многоуровневой системы прав

пользователей

Создание эффективной защиты от вредоносных

программ

Внимательное отношение к открываемым сайтам

104.

Своевременное техническое обслуживаниеустройств компьютера

• Поддержание в чистоте компьютера

• Грамотное хранение устройств внешней памяти

• Проведение дефрагментации жесткого диска

• Использование сетевых фильтров и устройств

бесперебойного питания

• Использование лицензионного программного

обеспечения и современных операционных систем

internet

internet