Similar presentations:

Брутфорс. Взлом учетных записей в компьютерных системах

1. Брутфорс

2.

Брутфорс (происходит от английского

словосочетания: brute force) —

разновидность хакерской атаки —

способ взлома учётных записей в

компьютерных системах,

платёжных/банковских сервисах и на

веб-сайтах посредством

автоматизированного подбора

комбинаций паролей и логинов

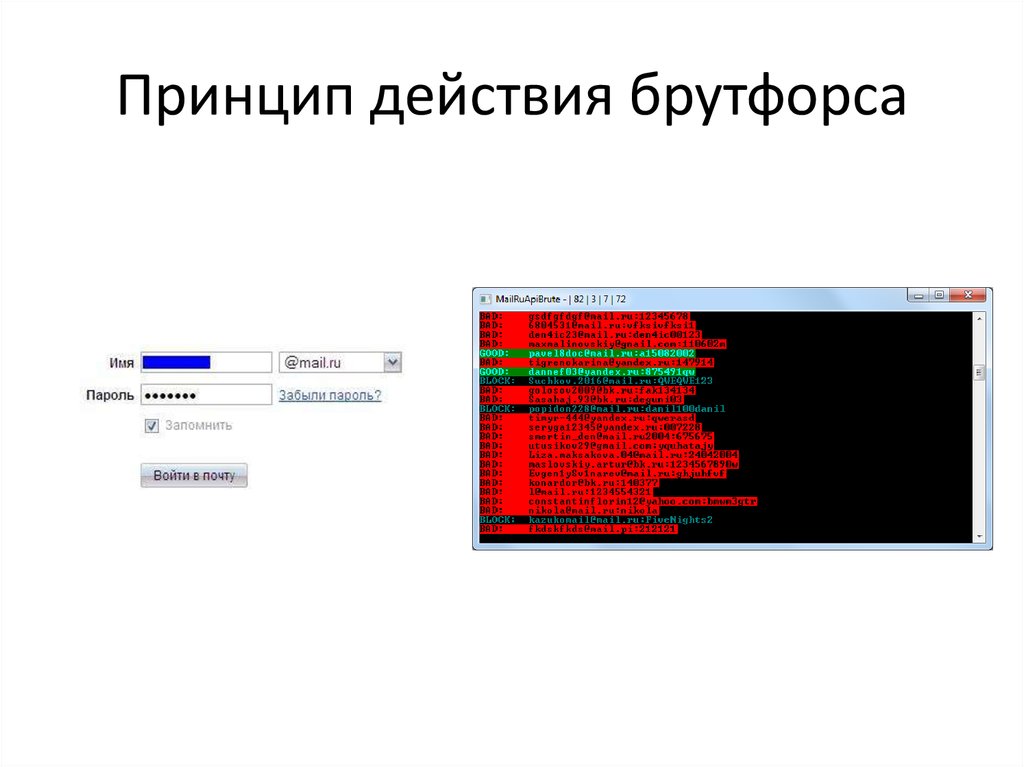

3. Принцип действия брутфорса

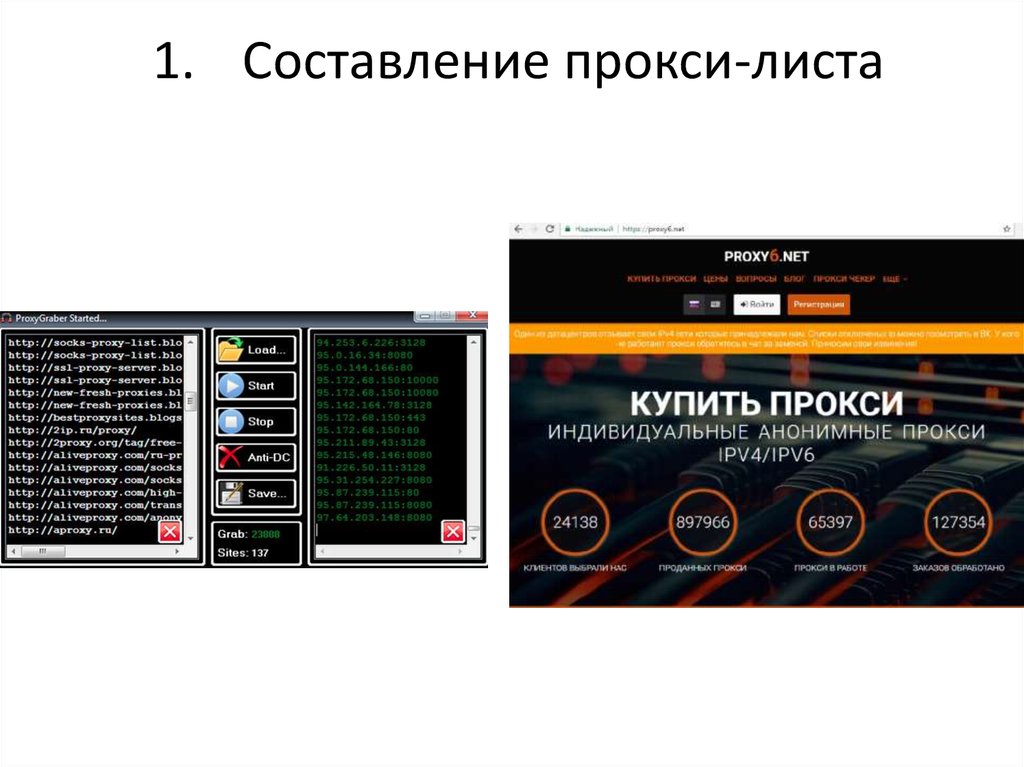

4. 1. Составление прокси-листа

5. 2. Поиск баз для брута

6. 3. Настройка брутфорс

7. 4. Запуск брутфорса

8. Персональный взлом

• Охота за конкретным аккаунтом — всоцсети, на почтовом сервисе и т.д.

Посредством социальной инженерии либо

в процессе виртуального общения

злоумышленник выпытывает у жертвы

логин для доступа на какой-либо сайт.

Затем взламывает пароль методом

подбора: указывает в брутфорс адрес вебресурса и добытый логин, подключает

словарь.

9. Брут/чек

Нажимаете «СТАРТ» и программа-взломщик начинает брут.

Она действует по следующему алгоритму:

1. Загружает из базы логин/пароль к мэйлу.

2. Проверяет доступ, или «чекает», (автоматически

авторизуется): если удаётся в аккаунт зайти — плюсует в графе

good (гуды) единицу (значит найден ещё один рабочий мэйл) и

начинает его просматривать (см. следующие пункты); если

доступа нет — заносит его в bad (бэды).

3. Во всех «гудах» (открытых мэйлах) брутфорс сканирует

письма по заданному хакером запросу — то есть ищет

логины/пароли к указанным сайтам и платёжным системам.

4. При обнаружении искомых данных — копирует их и

заносит в отдельный файл.

10. Удаленный взлом компьютера

• Данный вид атаки состоит из следующих этапов:• 1. Выполняется поиск IP-сетей, в которых будет проводиться атака

на компьютеры пользователей. Диапазоны адресов берутся из

специальных баз либо посредством специальных программ,

например таких, как IP Geo. В ней можно выбирать IP-сети по

конкретному округу, региону и даже городу.

• 2. Отобранные диапазоны IP и словари подбора устанавливаются в

настройках брутфорса Lamescan (или его аналога), предназначенного

для удалённого брута логина/пароля входа в систему. После запуска

Lamescan делает следующее:

•

выполняет коннект на каждый IP из заданного диапазона;

•

после установления связи пытается подключиться к хосту (ПК)

через порт 4899 (но могут быть и другие варианты);

•

если порт открыт: пытается получить доступ к системе, при

запросе пароля выполняет подбор; в случае успеха — сохраняет в

своей базе IP-адрес хоста (компьютера) и данные для входа.

11.

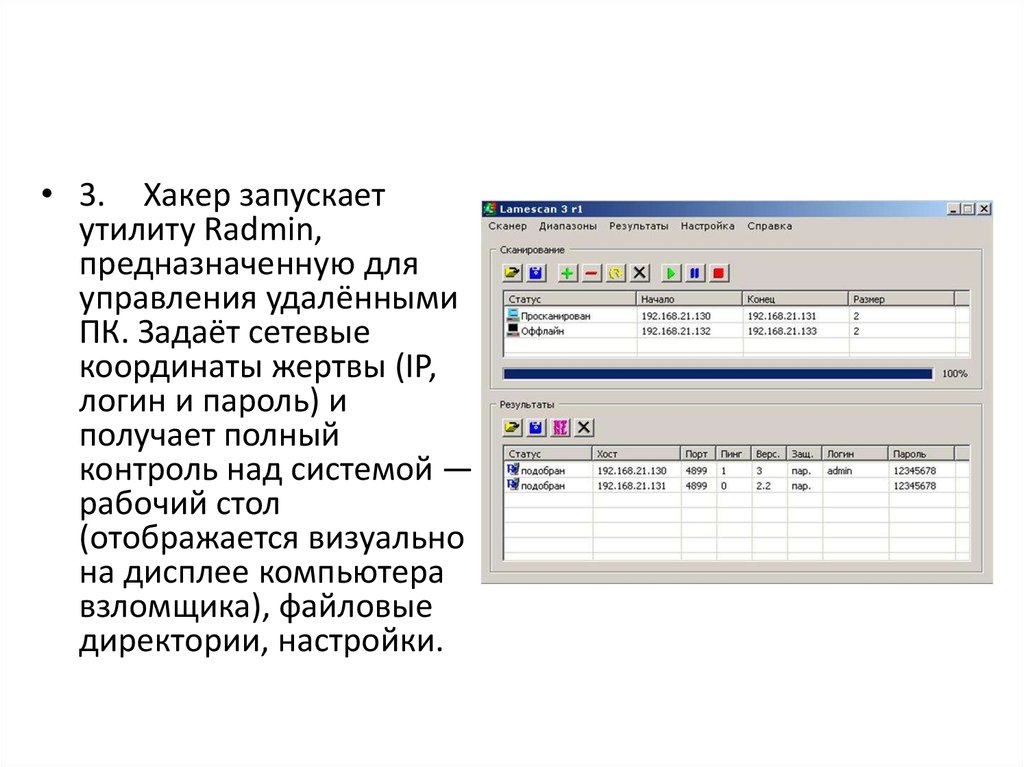

• 3. Хакер запускаетутилиту Radmin,

предназначенную для

управления удалёнными

ПК. Задаёт сетевые

координаты жертвы (IP,

логин и пароль) и

получает полный

контроль над системой —

рабочий стол

(отображается визуально

на дисплее компьютера

взломщика), файловые

директории, настройки.

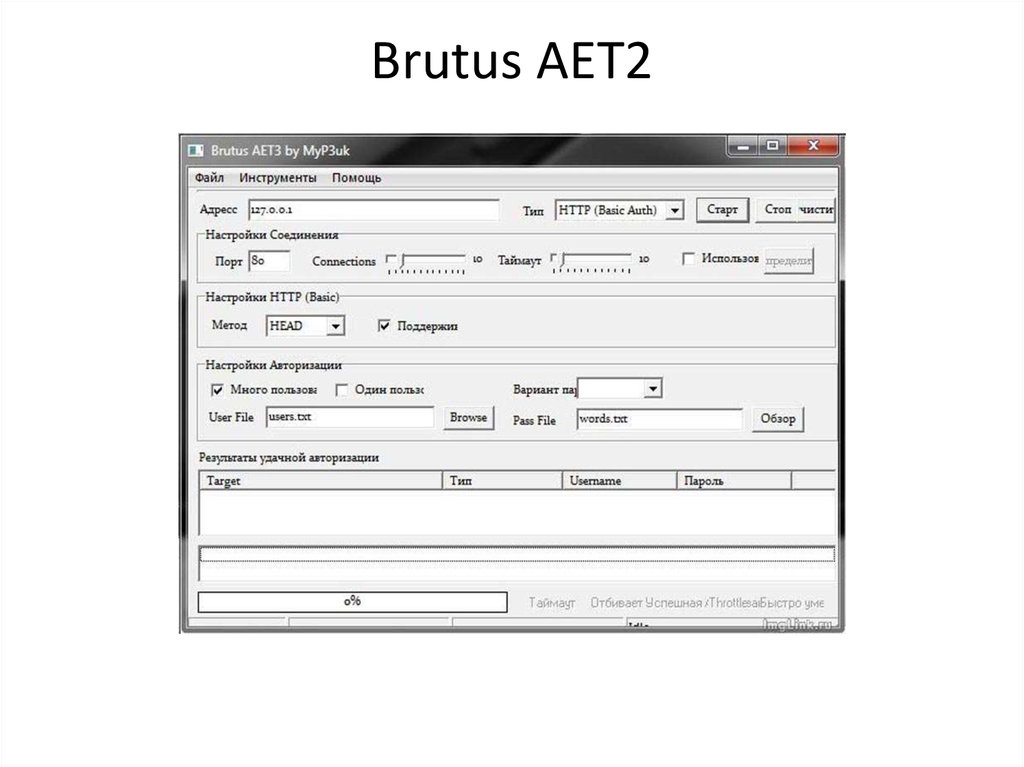

12. Brutus AET2

13. All-in-One Checker

14. Appnimi Password Unlocker

15.

• Советы по защите аккаунтов от брутфорса•

Создавать криптоустойчивые пароли; они должны быть длиной

не меньше 10-12 символов (но лучше 15-20 сим) и состоять из букв,

цифр и спецсимволов. Наш генератор паролей вам в помощь.

•

Не использовать логин в качестве пароля (логин и пароль одна и

та же комбинация).

•

Не использовать один и тот же пароль в разных аккаунтах.

•

Защищать вход в админпанели (на веб-сайтах) от многократных

попыток входа: блокировка по IP, установка временных промежутков

между попытками, ограничение количества возможных попыток

входа.

•

Изменение стандартных наименований функциональных

файлов, отвечающих за доступ в систему, на альтернативные

(например: wp-login.php на IOUdssjw29389. php). (Маскировка точки

входа для брута.)

•

Периодически менять пароли в учётных записях.

internet

internet