Similar presentations:

Лекція_1_1_БВЕБ_вибіркова_1

1.

НАЦІОНАЛЬНИЙ ТЕХНІЧНИЙ УНІВЕРСИТЕТ УКРАЇНИ«КИЇВСЬКИЙ ПОЛІТЕХНІЧНИЙ ІНСТИТУТ

імені ІГОРЯ СІКОРСЬКОГО»

НН ІАТЕ

Дисціпліна “МЕТОДИ ТА ЗАСОБИ ВИЯВЛЕННЯ УРАЗЛИВОСТЕЙ ТА

ЗАБЕЗПЕЧЕННЯ БЕЗПЕКИ WEB-РЕСУРСІВ ” (ВЕБ), магістри ОПП, ОНП, 2 семестр

Тема 1.1. – 2 години

ІСТОРІЯ ЗАХИСТУ ПРОГРАМНОГО ЗАБЕЗПЕЧЕННЯ

Для магістрів ІПЗЕ

НН ІАТЕ

груп ТВ та (ТВз)

Професор ІПЗЕ

доктор технічних наук, професор

ГАВРИЛКО Є.В.

1

2.

Зміст1. ВИТОКИ ХАКЕРСТВА

2. «ЕНІГМА», 1930 РОКИ.

3. Автоматизований злом шифру «Енігми», 1940

4. Початок комп'ютерного злому, 1980-ті

5. Розквіт Всесвітньої павутини, 2000-ті

3.

1. ВИТОКИ ХАКЕРСТВАЗа останні два десятиліття хакери не тільки набули популярності, а й стали користуватися поганою

славою. В результаті незнайомій з цією областю людині може здатися, що хакерство пов'язане виключно з

інтернетом і масовим явищем стало в останні 20 років.

Але це лише частково. Зрозуміло, кількість хакерів різко зросла з появою Всесвітньої павутини, але

перші з'явилися в середині XX століття, а можливо і раніше. Все впирається у визначення поняття «злом».

Експерти сперечаються, в якому саме десятилітті з'явилися хакери, тому що деякі примітні події, що сталися

на початку минулого століття, дуже нагадують сучасні атаки хакерів.

Наприклад, у 1910-х та 1920-х роках спостерігалися окремі характерні випадки, які можна кваліфікувати

як злом. Більшість із них пов'язана «Енігма», 1930-ті 35 з втручанням у роботу передавачів та приймачів

коду Морзе або радіохвиль. Але ці речі траплялися рідко, і я не можу згадати жодної великомасштабної

угоди, яка була зірвана внаслідок зловживання цими технологіями.

В цій лекції 1.1. буде короткий опис поворотних історичних подій, а відлік ми розпочнемо з 1930-х.

Давайте подивимося, які події привели до певної розстановки сил між хакерами і інженерами

4.

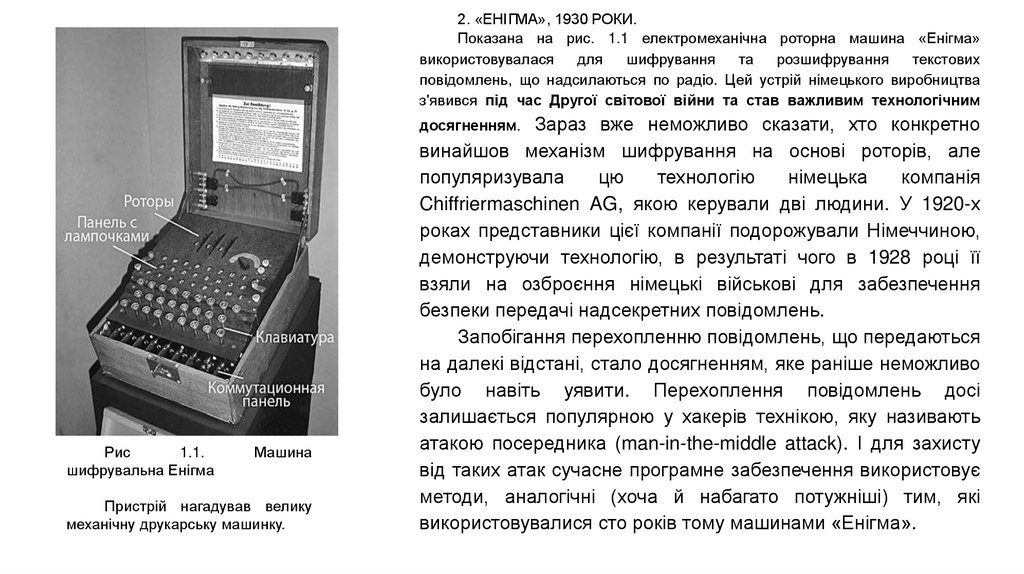

2. «ЕНІГМА», 1930 РОКИ.Показана на рис. 1.1 електромеханічна роторна машина «Енігма»

використовувалася

для

шифрування

та

розшифрування

текстових

повідомлень, що надсилаються по радіо. Цей устрій німецького виробництва

з'явився під час Другої світової війни та став важливим технологічним

Зараз вже неможливо сказати, хто конкретно

винайшов механізм шифрування на основі роторів, але

популяризувала

цю

технологію

німецька

компанія

Chiffriermaschinen AG, якою керували дві людини. У 1920-х

роках представники цієї компанії подорожували Німеччиною,

демонструючи технологію, в результаті чого в 1928 році її

взяли на озброєння німецькі військові для забезпечення

безпеки передачі надсекретних повідомлень.

Запобігання перехопленню повідомлень, що передаються

на далекі відстані, стало досягненням, яке раніше неможливо

було навіть уявити. Перехоплення повідомлень досі

залишається популярною у хакерів технікою, яку називають

атакою посередника (man-in-the-middle attack). І для захисту

від таких атак сучасне програмне забезпечення використовує

методи, аналогічні (хоча й набагато потужніші) тим, які

використовувалися сто років тому машинами «Енігма».

досягненням.

Рис

1.1.

шифрувальна Енігма

Машина

Пристрій нагадував велику

механічну друкарську машинку.

5.

3. Автоматизований злом шифру «Енігми», 1940Англійський математик Алан Т'юрінг (Alan Turing) найбільш відомий

завдяки розробці тесту, відомого сьогодні як тест Тьюринга. Тест призначався

для оцінки складності машинних діалогів та встановлення їх відмінностей від

розмов із реальними людьми. У сфері штучного інтелекту (ІІ) цей тест часто

вважається одним із ключових принципів.

Найбільшу популярність Алан Т'юрінг набув за свої роботи, пов'язані з ІІ,

але при цьому він також був піонером у галузі криптографії та автоматизації.

Перед Другою світовою війною і під час неї дослідження Т'юрінга були

зосереджені насамперед на криптографії. З вересня 1938 року він за

сумісництвом працював у Урядовій школі кодування та шифрування

(Government Code and Cypher School, GC&CS). Це одночасно науководослідний інститут та розвідувальне управління, яке фінансувалося

британською армією та розташовувалося в особняку Блетчлі-парк в Англії.

Дослідження Тьюринга переважно були пов'язані з аналізом машин

«Енігма». У Блетчлі-парку він займався цим під керівництвом Діллі Нокса (Dilly

Knox), який на той час уже був досвідченим криптографом.

6.

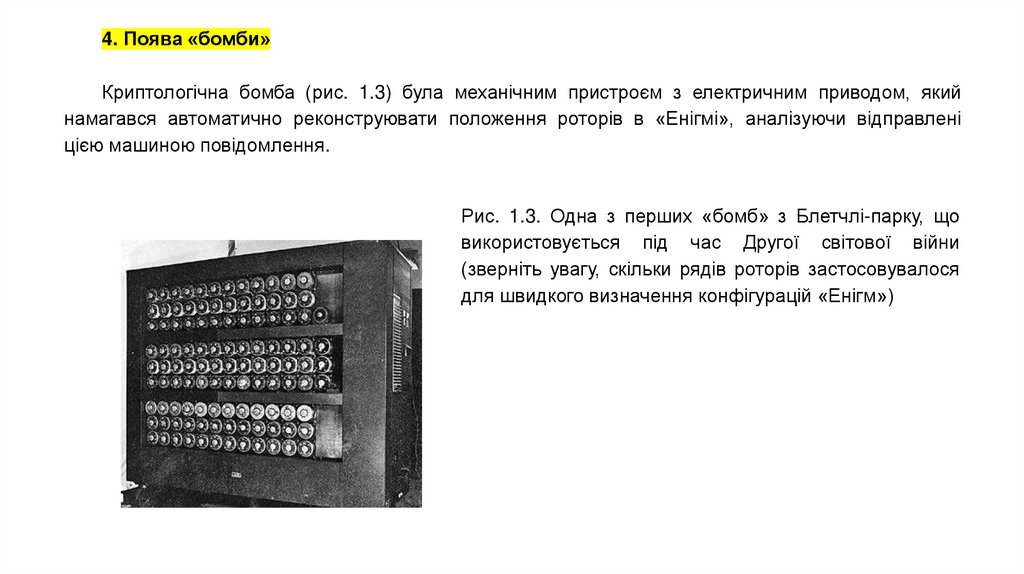

4. Поява «бомби»Криптологічна бомба (рис. 1.3) була механічним пристроєм з електричним приводом, який

намагався автоматично реконструювати положення роторів в «Енігмі», аналізуючи відправлені

цією машиною повідомлення.

Рис. 1.3. Одна з перших «бомб» з Блетчлі-парку, що

використовується під час Другої світової війни

(зверніть увагу, скільки рядів роторів застосовувалося

для швидкого визначення конфігурацій «Енігм»)

7.

5. Початок комп'ютерного злому, 1980-тіУ 1976 році компанія Apple випустила персональний комп'ютер Apple 1. По суті це була

укомплектована системна плата, до якої потрібно було докуповувати і підключати корпус, джерело

живлення, клавіатуру та монітор. Було вироблено та продано всього кілька сотень таких пристроїв.

У 1982 році компанія Commodore International випустила Commodore 64 - персональний комп'ютер,

яким одразу можна було користуватися. Він поставлявся з власною клавіатурою, мав вбудовану

підтримку звуку і навіть умів працювати з кольоровими дисплеями.

До початку 1990-х продаж комп'ютера Commodore 64 доходив до 500 000 штук на місяць. Пізніше

ця цифра почала щорічно зростати, і невдовзі комп'ютери стали звичайним інструментом як у бізнесі,

так і в побуті, взявши на себе безліч рутинних завдань, у тому числі управління фінансами,

бухгалтерський облік та продаж.

8.

6. Розквіт Всесвітньої павутини, 2000-тіВсесвітня павутина (the World Wide Web, WWW) з'явилася у 1990-х, але її популярність почала

стрімко зростати на початку 2000-х.

У 1990-х роках інтернет використовувався переважно як спосіб обміну документами, написаними на

HTML. Веб-сайти не особливо звертали увагу на UI, і дуже мало хто з них дозволяв користувачам

відправляти назад на сервер будь-які дані, щоб змінити роботу сайту. На рис. 1.4 показаний сайт компанії

Apple.com у 1997 році.

Початок 2000-х ознаменував для інтернету нову еру. Веб-сайти почали зберігати дані користувача і

навіть змінювати функціональність на основі введення користувача. Ця ключова технологія отримала

назву Web 2.0. Сайти Web 2.0 дозволяли користувачам взаємодіяти один з одним, відправляючи дані на

сервер за протоколом HTTP, де вони зберігалися та на запит надавалися іншим користувачам.

Нова ідеологія створення сайтів породила соціальні мережі у тому вигляді, як ми їх знаємо сьогодні.

Методика Web 2.0 ДОЗВОЛИЛА появу блогів, редагованих сторінок вікі, сайтів обміну мультимедіа та

багато іншого.

9.

7. Сучасні хакери, після 2015Історія розробки машин «Енігма» та їх злому, що сталася у 1930-х роках, демонструє важливість

забезпечення безпеки та те, як далеко готові зайти бажаючі зламати систему.

Вже у 1940-х розпочалися спроби автоматизації систем безпеки. Розглянутий випадок був логічним

продовженням битви між атакуючими та захисниками. Технологія машин "Енігма" настільки

вдосконалилася, що методи ручного криптоаналізу вже не дозволяли зламати її за розумну кількість часу. І

для обходу цього обмеження Алан Т'юрінг звернувся до автоматизації.

Досвід 1950-х та 1960-х показав, як багато спільного у хакерів та «майстрів на всі руки». Стало

зрозуміло, що технологія, розроблена без урахування зловмисних користувачів, зрештою буде зламана.

При розробці масштабованих технологій, призначених для широкої бази користувача, завжди слід

виходити з найгіршого сценарію.

У 1980-х почали набирати популярності персональні комп'ютери. Приблизно в цей же час з'явилися

хакери, яких ми знаємо сьогодні. Вони використовували можливості програмного забезпечення, маскуючи

віруси всередині звичайних програм і розповсюджуючи їх через мережі.

10.

Висновок.Історія захисту ПЗ і намагаються обійти цей захист хакерів налічує

щонайменше сто років.

Проектування сучасних додатків та забезпечення їхньої безпеки

засноване на уроках минулого, хоча раніше хакери атакували додатки

інакше. Як тільки додатки якогось типу стають більш захищеними, хакери

переходять на нові технології, що розвиваються, часто не мають

вбудованих засобів контролю безпеки такого ж рівня. Адже розробка та

використання цих коштів ведеться виключно шляхом проб і помилок.

У минулому сайти мали безліч дірок у безпеці (зокрема, на рівні

сервера та на рівні мережі). Сучасні веб-програми відкривають перед

зловмисниками нові можливості, якими ті активно користуються.