Similar presentations:

Загрози та засоби безпеки комп'ютерних інформаційних систем підприємства при проведенні аудиту

1.

ТЕМА 2ЗАГРОЗИ ТА ЗАСОБИ

БЕЗПЕКИ КОМП'ЮТЕРНИХ

ІНФОРМАЦІЙНИХ СИСТЕМ

ПІДПРИЄМСТВА ПРИ

ПРОВЕДЕННІ АУДИТУ

1

2. План лекції:

1. Особливості роботи аудитора призастосуванні КІСП

2. Загрози функціонування КІСП

3. Інформаційні ресурси та загрози їх

безпеці

4. Засоби забезпечення безпеки КІСП

5. Взаємодія суб’єктів у полі КІСП

6. Відповідальність за незаконність

використання інформаційних систем

2

3.

ІІнформаційна

система - це

система, що

збирає, зберігає,

обробляє і надає

користувачам

потрібну

4.

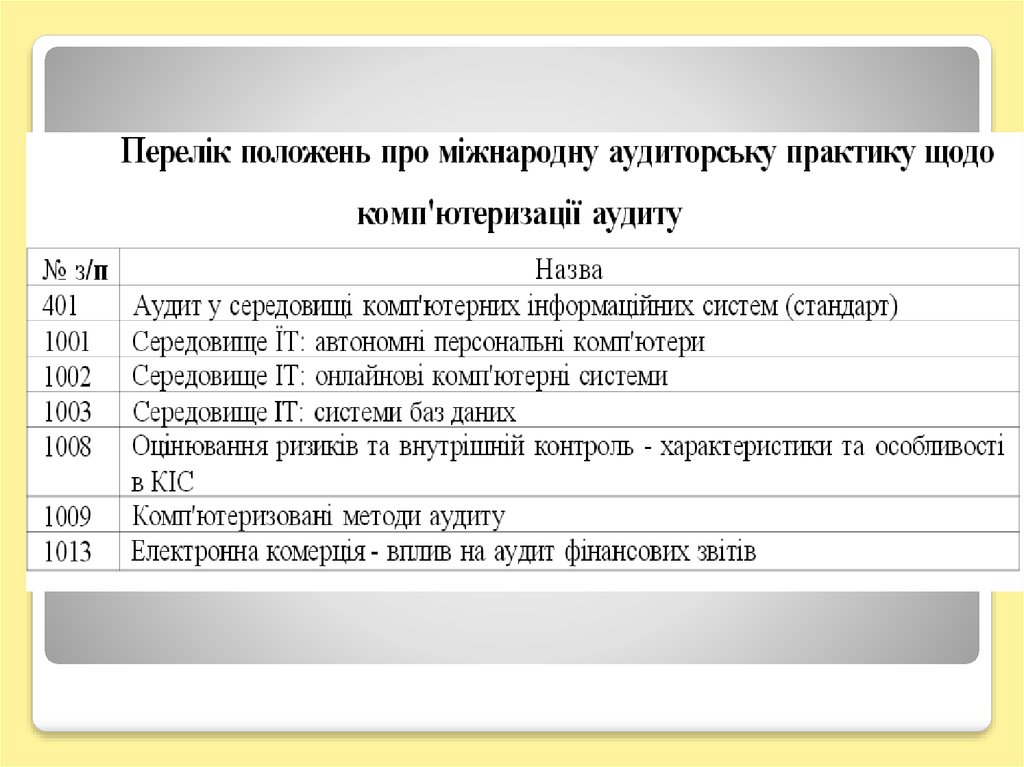

Проведення аудиту вумовах КІСП

регламентується МСА

№ 401 «Аудит у

середовищі

комп'ютерних

інформаційних

систем».

5.

6.

Аудиторзобов'язаний мати

уявлення про:

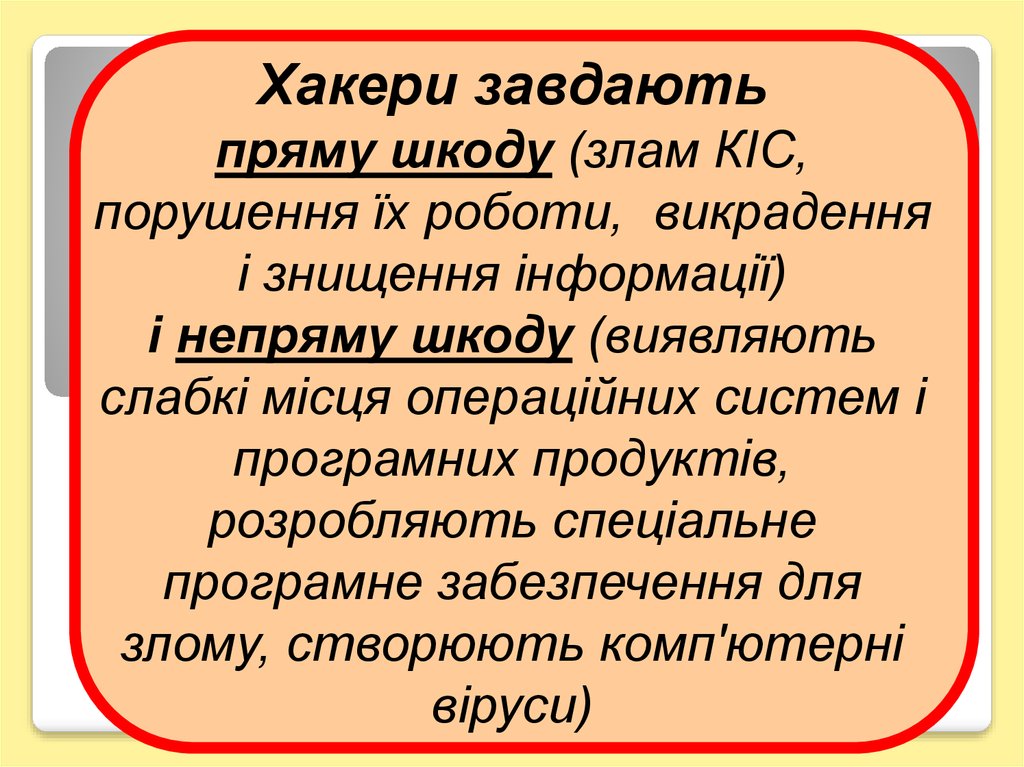

значимість і

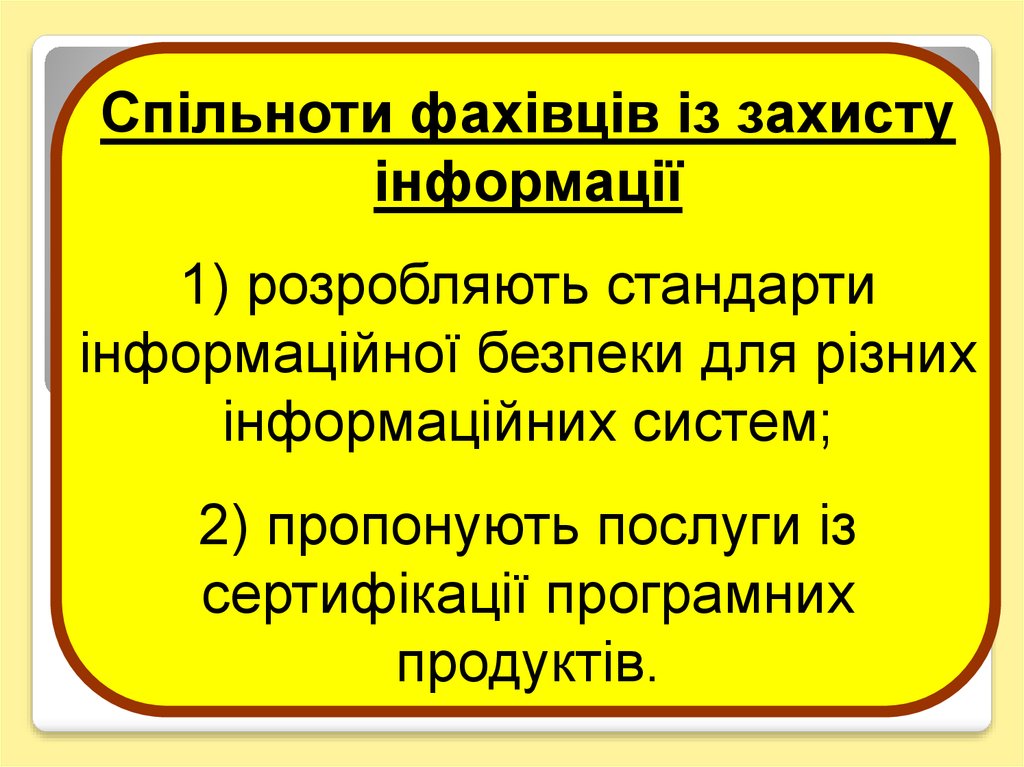

складність процесів

функціонування

доступність даних

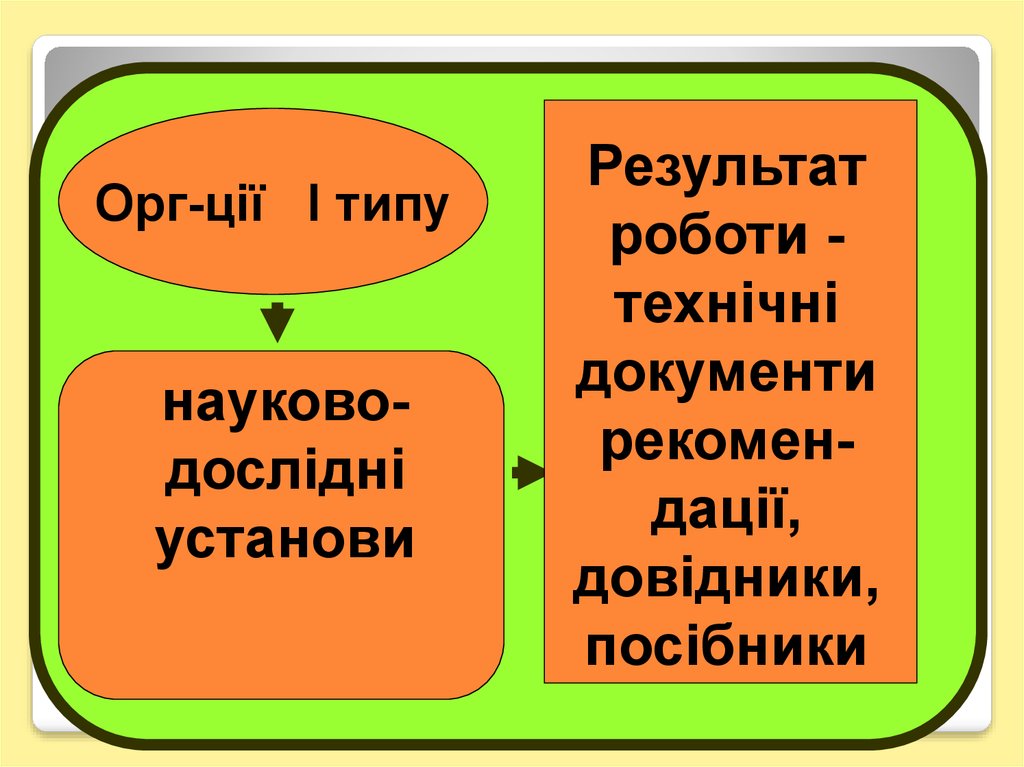

КІСП

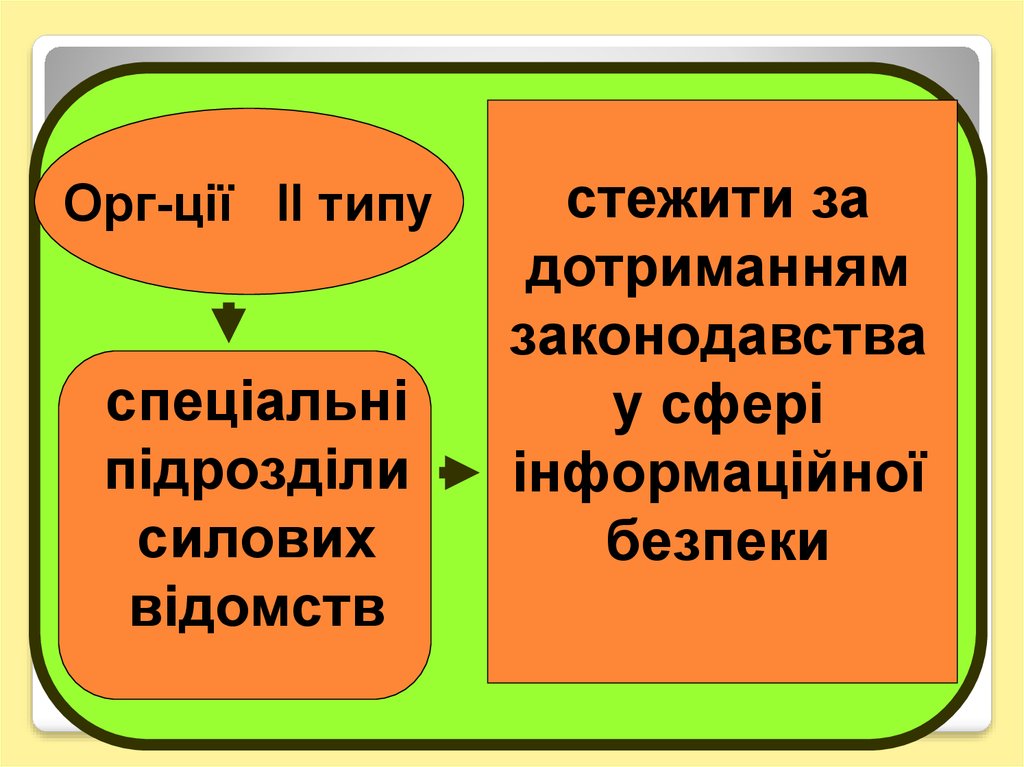

для використання

в аудиті

7.

Аудиторзобов'язаний:

1) мати уявлення про технічний, програмний,

математичний та інші види забезпечення КІСП

2)

володіти

термінологією

в

галузі

комп'ютеризації

3) мати практичний досвід роботи з різними

системами бухгалтерського обліку, аналізу, з

правовими

і

довідковими

системами,

із

спеціальними інформаційними системами аудиту

4) мати додаткові знання в

обробки економічної інформації

галузі

систем

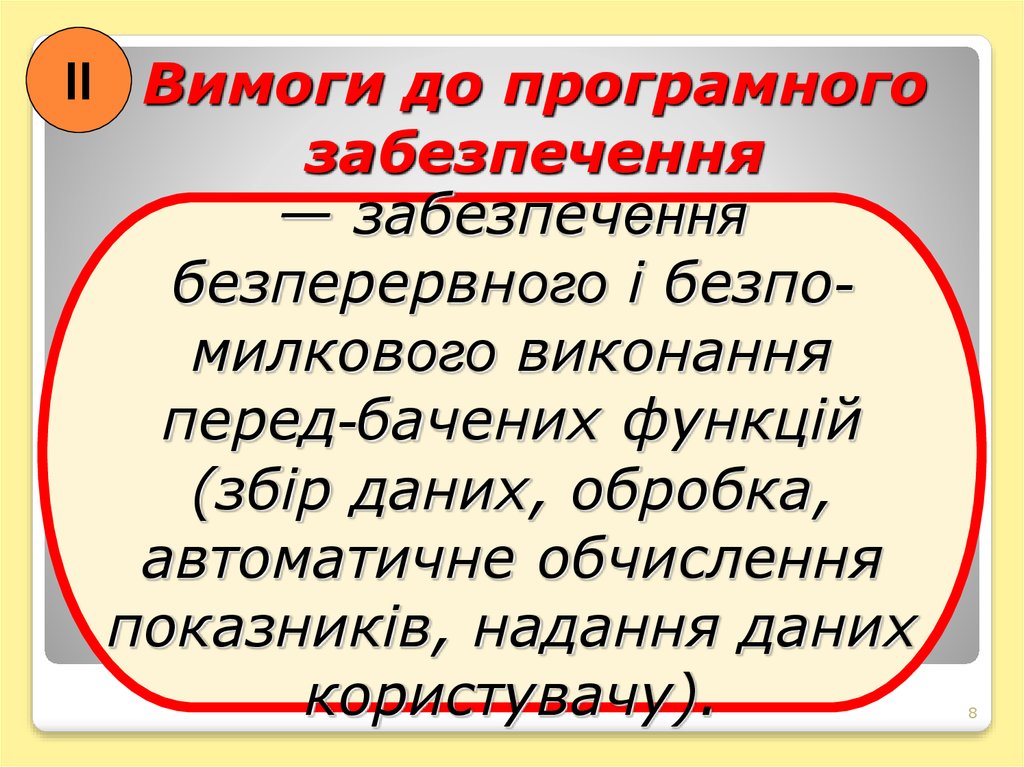

8. Вимоги до програмного забезпечення

ІІ Вимоги до програмногозабезпечення

— забезпечення

безперервного і безпомилкового виконання

перед-бачених функцій

(збір даних, обробка,

автоматичне обчислення

показників, надання даних

користувачу).

8

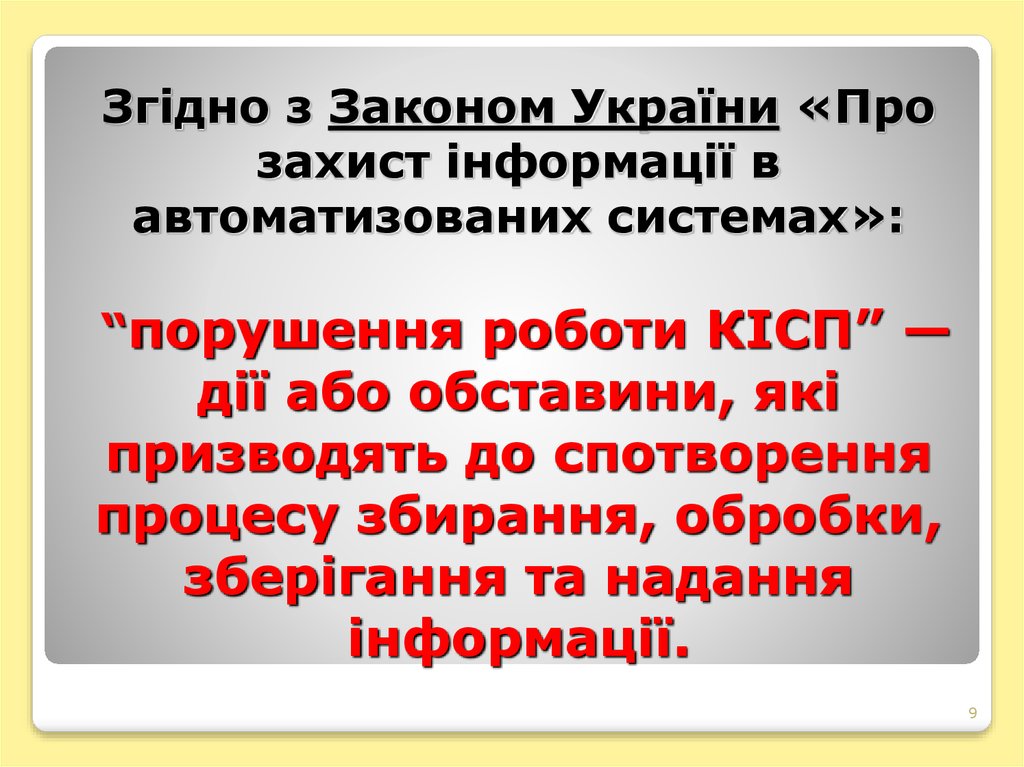

9. Згідно з Законом України «Про захист інформації в автоматизованих системах»: “порушення роботи КІСП” — дії або обставини, які

призводять до спотворенняпроцесу збирання, обробки,

зберігання та надання

інформації.

9

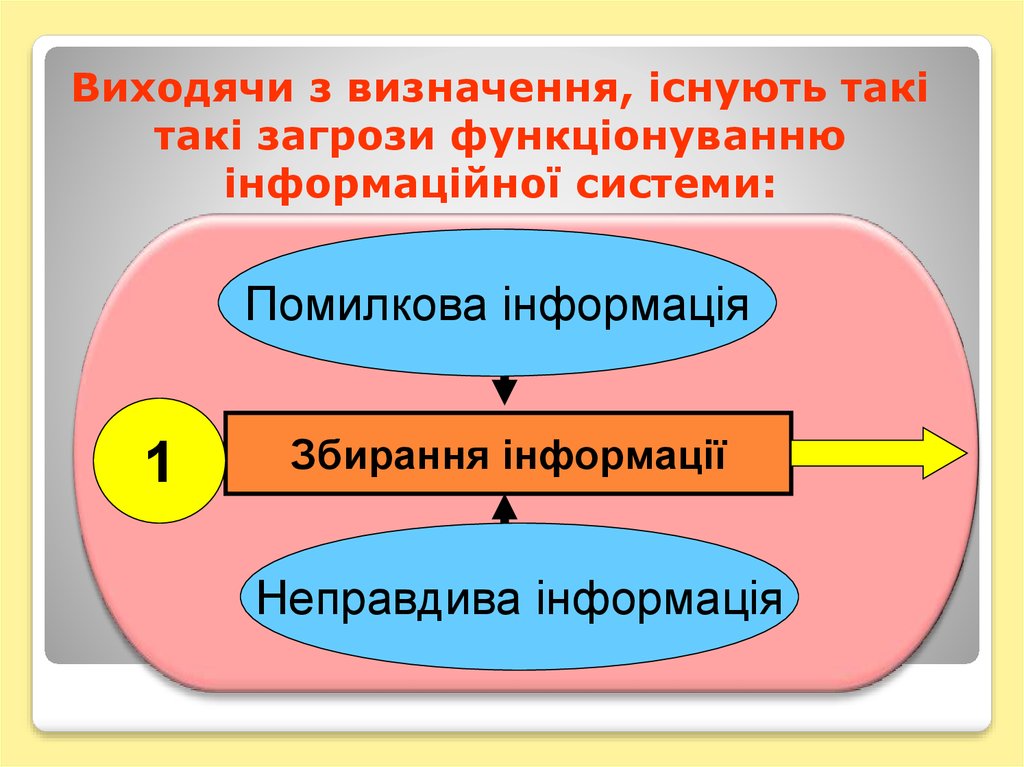

10. Виходячи з визначення, існують такі такі загрози функціонуванню інформаційної системи:

Помилкова інформація1

Збирання інформації

Неправдива інформація

11.

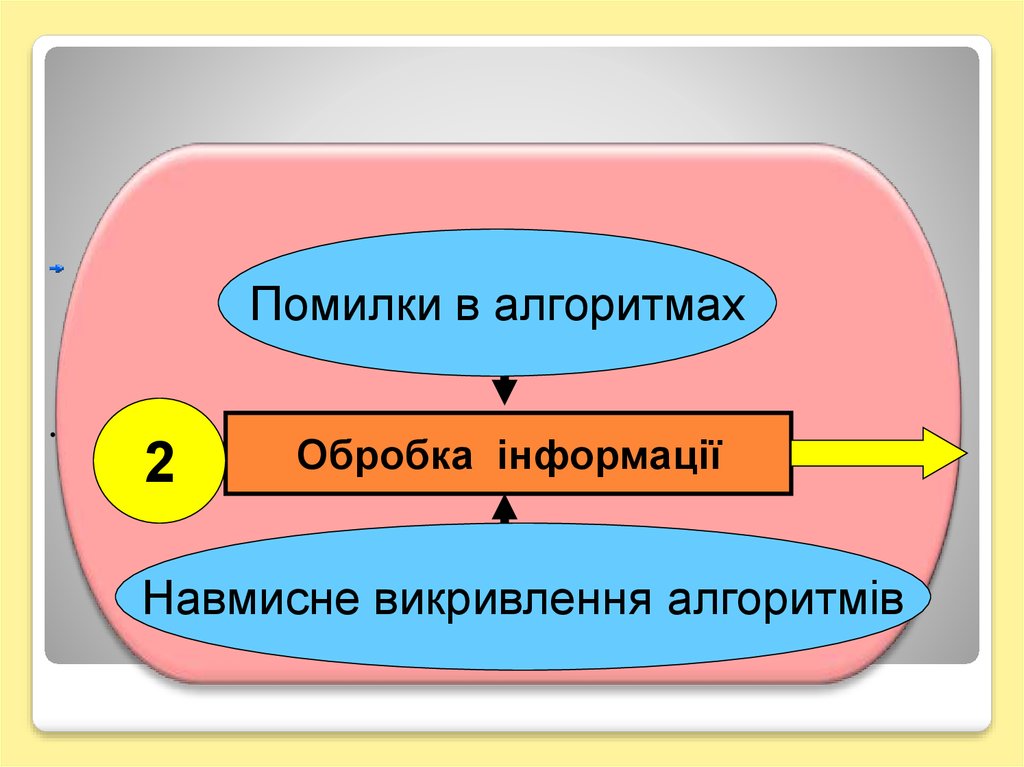

Помилки в алгоритмах2

Обробка інформації

Навмисне викривлення алгоритмів

12.

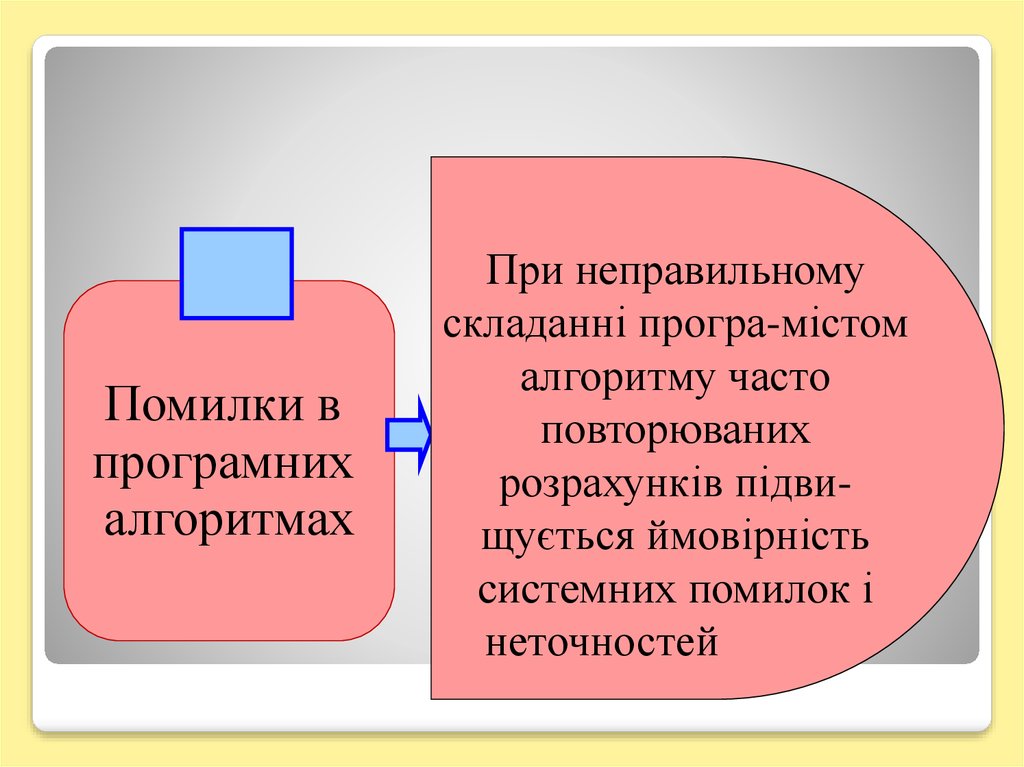

Помилки впрограмних

алгоритмах

При неправильному

складанні програ-містом

алгоритму часто

повторюваних

розрахунків підвищується ймовірність

системних помилок і

неточностей

13.

Ненавмисне знищенняПерепади живлення

3

Зберігання інформації

Навмисне знищення

14.

Порушенняцілісності

При поданні інформації у

формі великої бази даних

існує ризик втрати

фрагментів (а іноді — і

всього обсягу) цієї

інформації, необ-хідності

її термінового

відновлення

15.

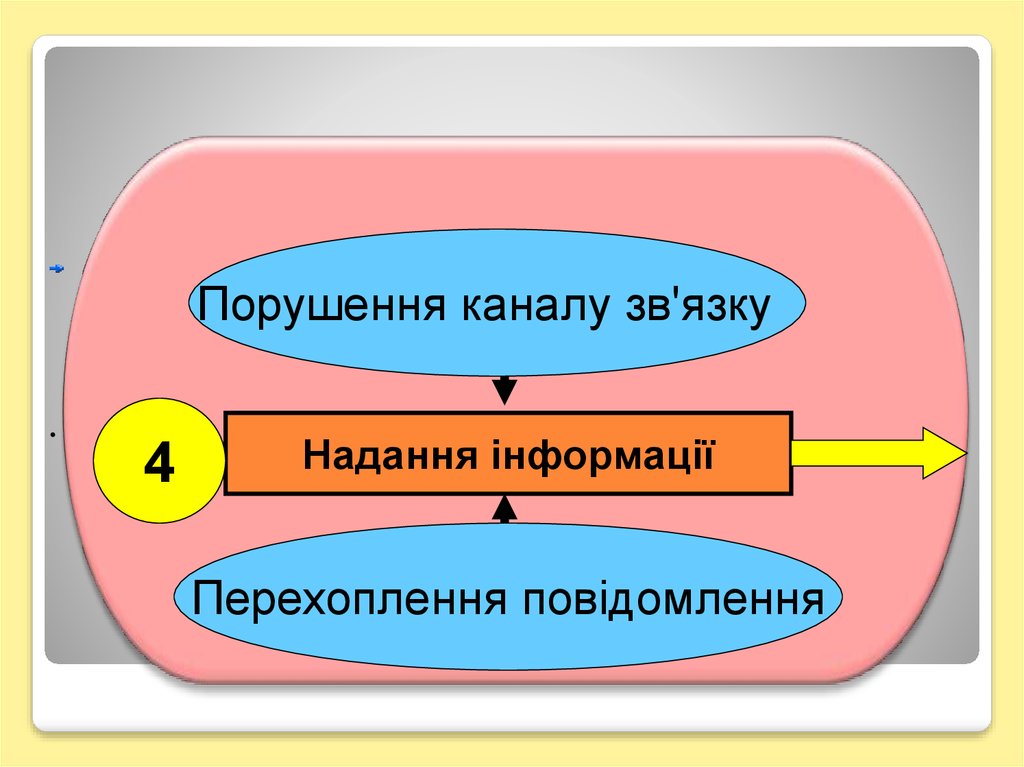

Порушення каналу зв'язку4

Надання інформації

Перехоплення повідомлення

16.

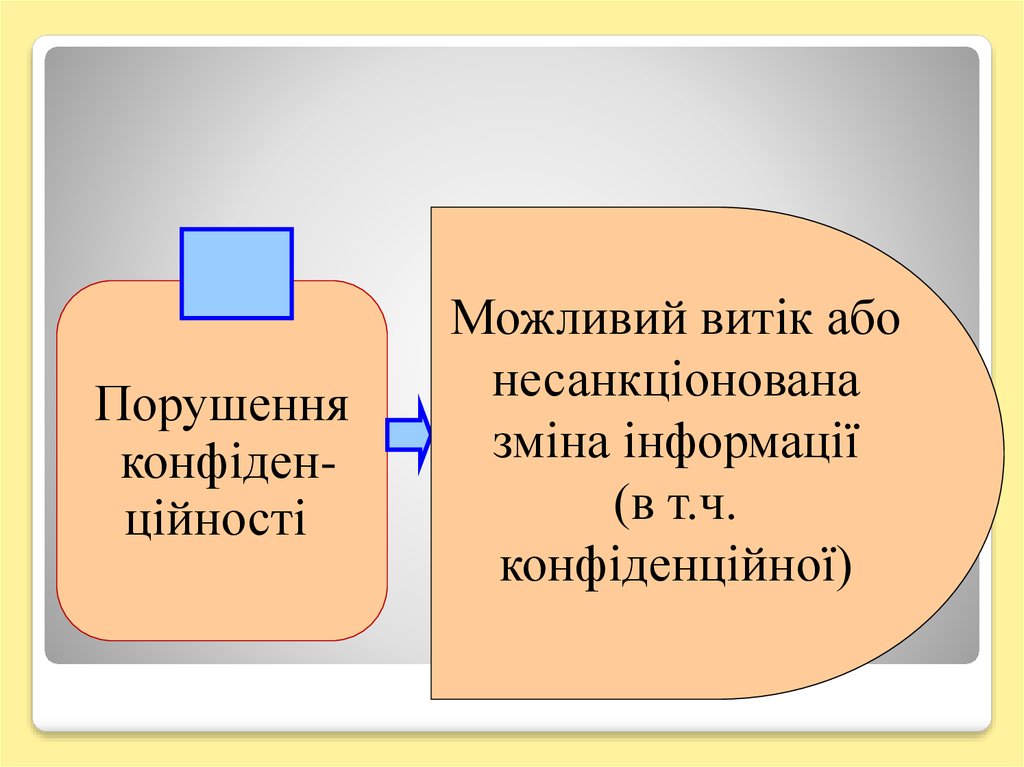

Порушенняконфіденційності

Можливий витік або

несанкціонована

зміна інформації

(в т.ч.

конфіденційної)

17. Вимоги до інформації:

ІІІВимоги до інформації:

конфіденційність — забезпечення

надання доступу до інформації тільки

уповноваженим на це користувачам;

цілісність — гарантування точності

та повноти

обробки;

інформації

та

методів

доступність — забезпечення того,

що уповноважені користувачі на вимогу

отримують доступ до інформації.

17

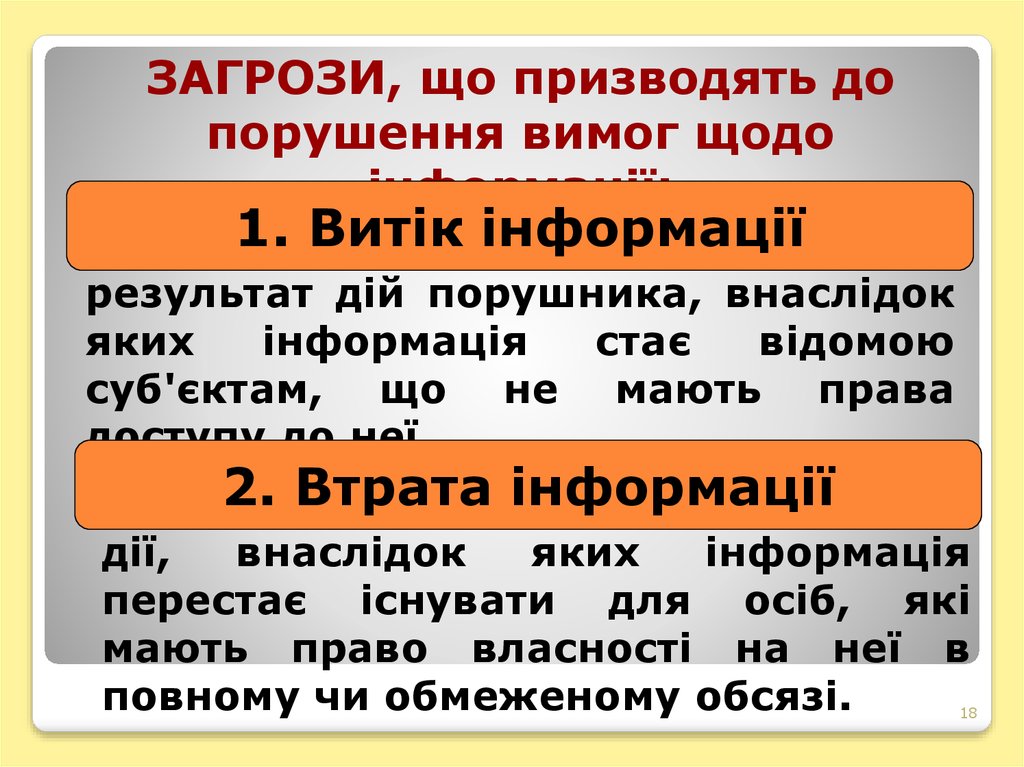

18.

ЗАГРОЗИ, що призводять допорушення вимог щодо

інформації:

1. Витік інформації

результат дій порушника, внаслідок

яких

інформація

стає

відомою

суб'єктам, що не мають права

доступу до неї.

2. Втрата інформації

дії,

внаслідок

яких

інформація

перестає існувати для осіб, які

мають право власності на неї в

повному чи обмеженому обсязі.

18

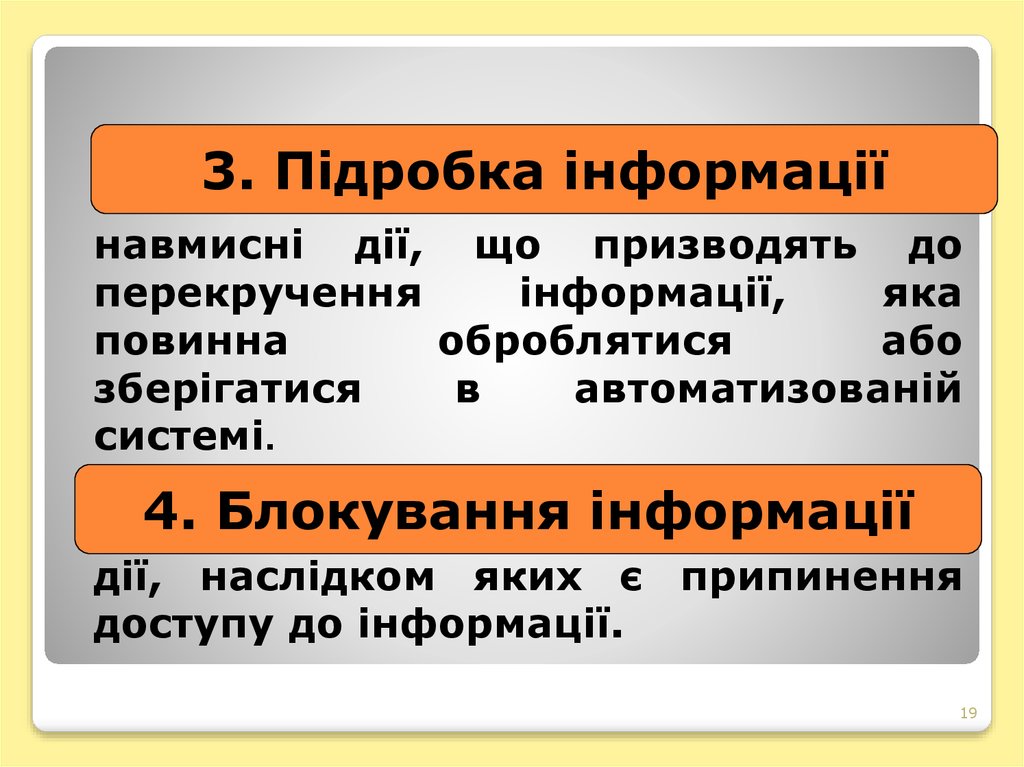

19.

3. Підробка інформаціїнавмисні дії, що призводять до

перекручення

інформації,

яка

повинна

оброблятися

або

зберігатися

в

автоматизованій

системі.

4. Блокування інформації

дії, наслідком яких є припинення

доступу до інформації.

19

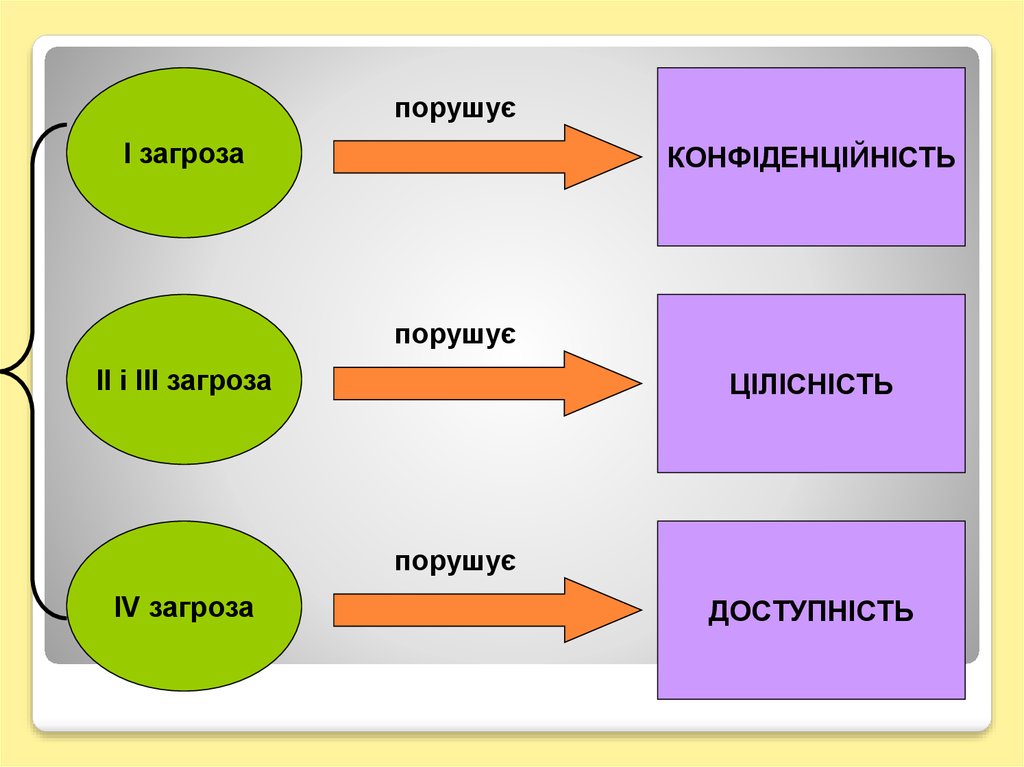

20.

порушуєІ загроза

КОНФІДЕНЦІЙНІСТЬ

порушує

ІІ і ІІІ загроза

ЦІЛІСНІСТЬ

порушує

ІV загроза

ДОСТУПНІСТЬ

21.

Класи загроз безпеці інформації:Ненавмисні

Навмисні

22.

Ненавмиснівихід з

ладу

апаратних

засобів

(коротке

замикання,

стихійні

лиха,

перепади

струму)

некваліфіковані

дії працівників

неуважність

користувачів або

адміністрації

вихід з ладу

апаратних засобів

помилки в програмному забезпеченні

23.

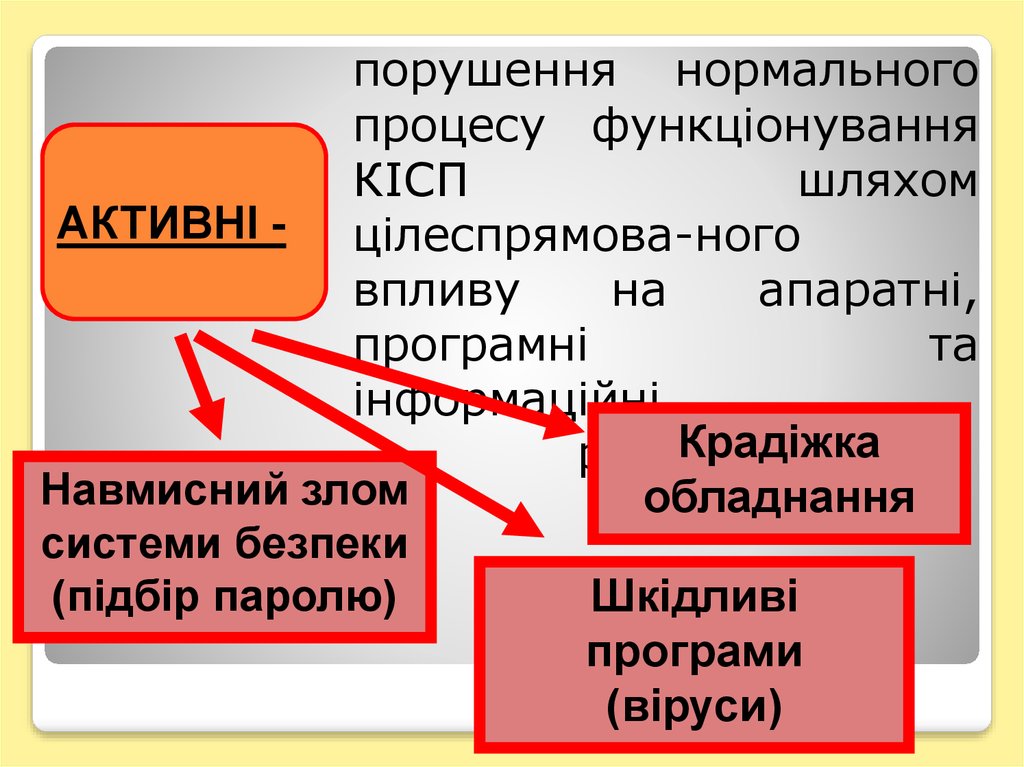

НавмисніАКТИВНІ

ПАСИВНІ

мають на меті завдання збитку

користувачам інформаційної

системи.

24.

порушення нормальногопроцесу функціонування

КІСП

шляхом

АКТИВНІ - цілеспрямова-ного

впливу

на

апаратні,

програмні

та

інформаційні

Крадіжка

ресурси.

Навмисний злом

обладнання

системи безпеки

(підбір паролю)

Шкідливі

програми

(віруси)

25.

спрямованіна

несанкціоно-ване

інформаПАСИВНІ - використання

ційних ресурсів системи,

не порушуючи при цьому

її функціонування.

Використання

Несанкціонований

ресурсів не за

перегляд

призначенням

інформації

(підслуховування,

шпигунство)

26. ЗАСОБИ забезпечення безпеки КІСП

ІVЗАСОБИ забезпечення

безпеки КІСП

Засоби

попередження

порушень безпеки

Засоби виявлення

порушень безпеки

Засоби зменшення

збитків і

відновлення системи

після інциденту

ПРОФІЛАКТИЧНІ

МОНІТОРИНГОВІ

КОРИГУВАЛЬНІ

26

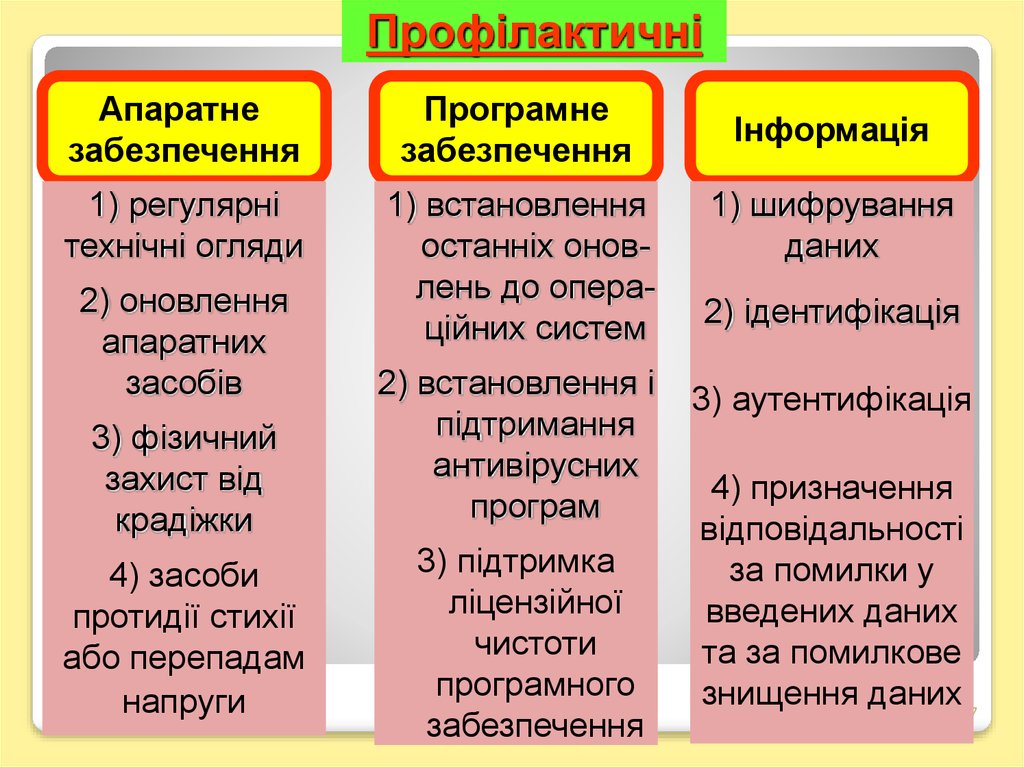

27. Профілактичні

Апаратнезабезпечення

Програмне

забезпечення

1) регулярні

технічні огляди

1) встановлення

останніх оновлень до операційних систем

2) оновлення

апаратних

засобів

3) фізичний

захист від

крадіжки

4) засоби

протидії стихії

або перепадам

напруги

2) встановлення і

підтримання

антивірусних

програм

3) підтримка

ліцензійної

чистоти

програмного

забезпечення

Інформація

1) шифрування

даних

2) ідентифікація

3) аутентифікація

4) призначення

відповідальності

за помилки у

введених даних

та за помилкове

знищення даних27

28.

Шифрування — процес, врезультаті якого інформація

змінюється таким чином, що

може бути розпізнаною тільки

відповідними особами.

Базується на ключах, без яких

неможливо розшифрувати

інформацію

29.

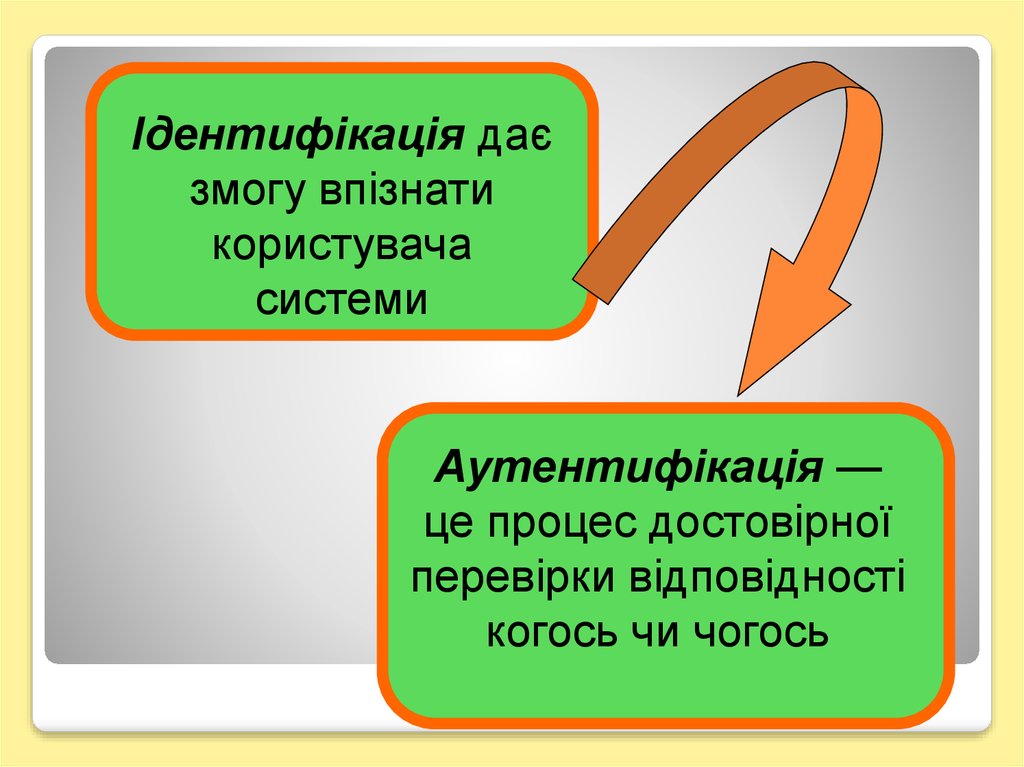

Ідентифікація даєзмогу впізнати

користувача

системи

Аутентифікація —

це процес достовірної

перевірки відповідності

когось чи чогось

30.

Підходи до аутентифікації:Використання

чогось, що

знає

користувач

Використання

чогось, що

має

користувач

Використання

того, ким є

користувач

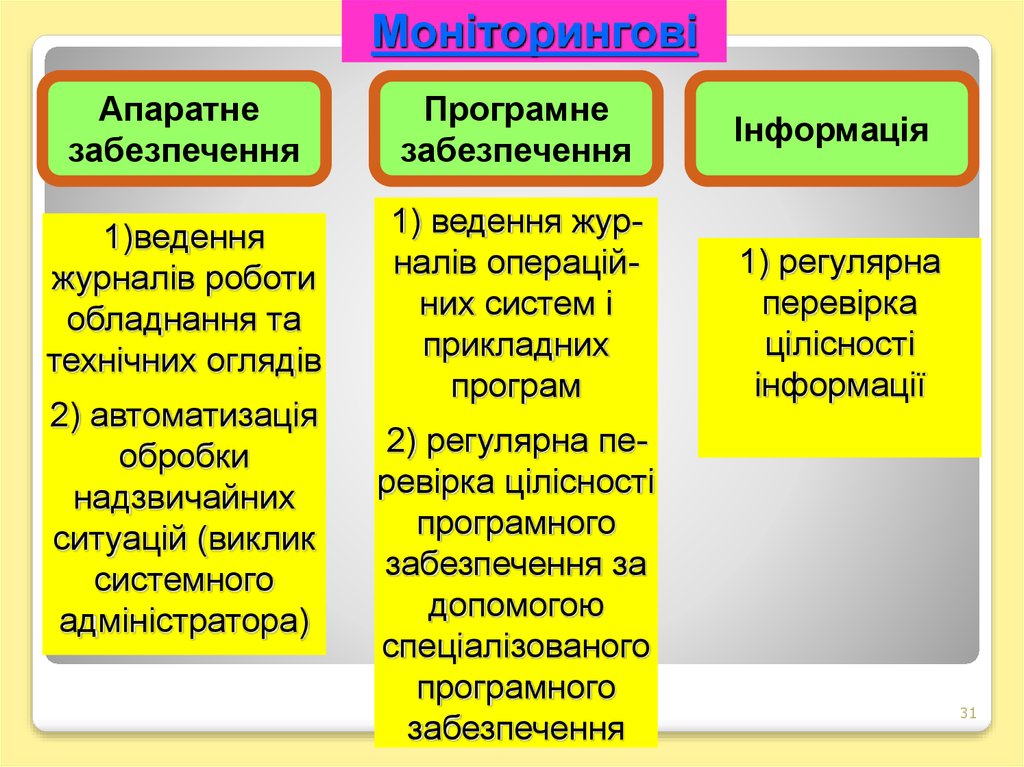

31. Моніторингові

Апаратнезабезпечення

Програмне

забезпечення

1)ведення

журналів роботи

обладнання та

технічних оглядів

1) ведення журналів операційних систем і

прикладних

програм

2) автоматизація

обробки

надзвичайних

ситуацій (виклик

системного

адміністратора)

2) регулярна перевірка цілісності

програмного

забезпечення за

допомогою

спеціалізованого

програмного

забезпечення

Інформація

1) регулярна

перевірка

цілісності

інформації

31

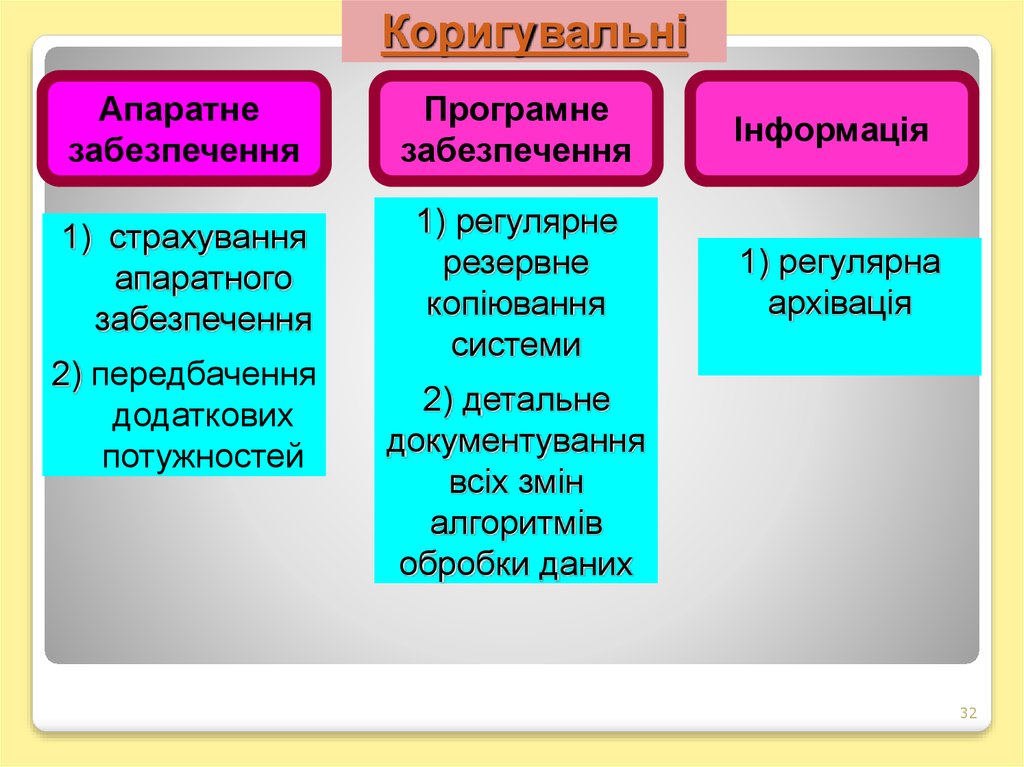

32. Коригувальні

Апаратнезабезпечення

Програмне

забезпечення

Інформація

1) страхування

апаратного

забезпечення

1) регулярне

резервне

копіювання

системи

1) регулярна

архівація

2) передбачення

додаткових

потужностей

2) детальне

документування

всіх змін

алгоритмів

обробки даних

32

33.

Заходи щодо захисту інформаціїКадрова робота

1) охорона

приміщення та

документів;

2) обмеження доступу

сторонніх осіб до

інформації, яка є

комерційною

таємницею;

2) забезпечення

суворого нагляду за

діями бухгалтерів;

Технічні заходи

Організаційні заходи

1) застосування

засобів захисту,

що вбудовуються

в програмне

забезпечення

(паролі,

шифрування

даних)

1) служба безпеки

підприємства повинна

стежити за загрозою

прослухування

приміщення бухгалтерії,

відсутністю підслуховуючих пристроїв у

комп'ютерах,

комп'ютерних мережах,

телефонах

33

34. Політика безпеки — це набір правил і норм, які визначають, як підприємство обробляє та захищає інформацію.

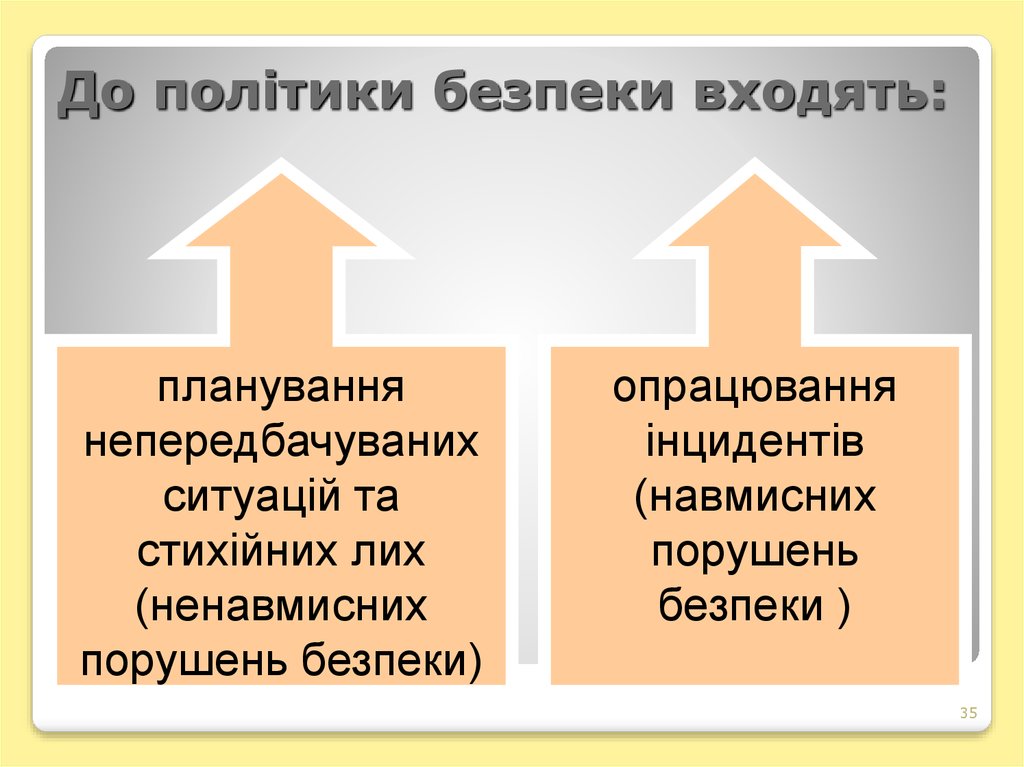

3435. До політики безпеки входять:

плануваннянепередбачуваних

ситуацій та

стихійних лих

(ненавмисних

порушень безпеки)

опрацювання

інцидентів

(навмисних

порушень

безпеки )

35

36.

VФірми, що надають

послуги з інф. безп.

Хакерські

спільноти

Аудиторські

фірми

П-ство

Спільноти фахівців із

захисту інформації

Державні

органи

37.

Головний суб'єкт –підприємство.

Інтерес, що виявляється до фірми,

прямо пропорційний ступеню її

процвітання.

Високі доходи і сильна конкуренція

- мотив для порушення

інформаційної безпеки п-ства.

38.

Хакери.Вчений М. Кілджер розробив

класифікацію мотивацій хакерів,

яку назвав МЕЕСЕS:

1) гроші (Money),

2) самоствердження (Ego),

3) справа (Entertainment),

4) розвага (Cause),

5) входження у соціальні групи

(Entrance to social groups),

6) статус (Status)

39.

Хакери завдаютьпряму шкоду (злам КІС,

порушення їх роботи, викрадення

і знищення інформації)

і непряму шкоду (виявляють

слабкі місця операційних систем і

програмних продуктів,

розробляють спеціальне

програмне забезпечення для

злому, створюють комп'ютерні

віруси)

40.

Спільноти фахівців із захистуінформації

1) розробляють стандарти

інформаційної безпеки для різних

інформаційних систем;

2) пропонують послуги із

сертифікації програмних

продуктів.

41.

Аудиторськіфірми

1) оцінюють ризики злому

системи;

2) тестують інформаційну

безпеку підприємства.

42.

Держава представлена:Орг-ції І типу

науково-дослідні

установи, які

займаються теорет. і

практичними

аспектами інформаційної безпеки

Орг-ції ІІ типу

спеціальні підрозділи

силових відомств —

міністерств

внутрішніх справ,

спеціальних служб

43.

Орг-ції І типунауководослідні

установи

Результат

роботи технічні

документи

рекомендації,

довідники,

посібники

44.

Орг-ції ІІ типуспеціальні

підрозділи

силових

відомств

стежити за

дотриманням

законодавства

у сфері

інформаційної

безпеки

45.

Департамент спеціальнихтелекомунікаційних систем

та захисту інформації

Служби безпеки України

(2000 р.)

виконує функції:

46.

1) визначає порядок тавимоги щодо захисту

інформації;

2) здійснення державного

контролю за станом захисту

державних інформаційних

ресурсів в мережах передачі

даних.

47.

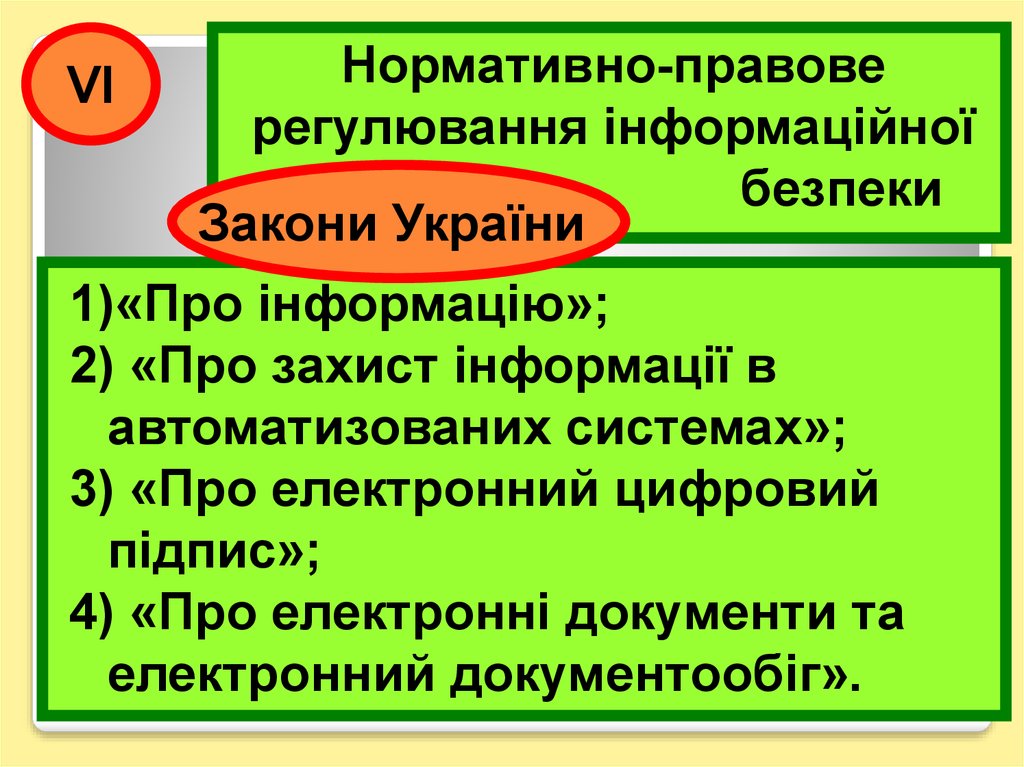

VІНормативно-правове

регулювання інформаційної

безпеки

Закони України

1)«Про інформацію»;

2) «Про захист інформації в

автоматизованих системах»;

3) «Про електронний цифровий

підпис»;

4) «Про електронні документи та

електронний документообіг».

48.

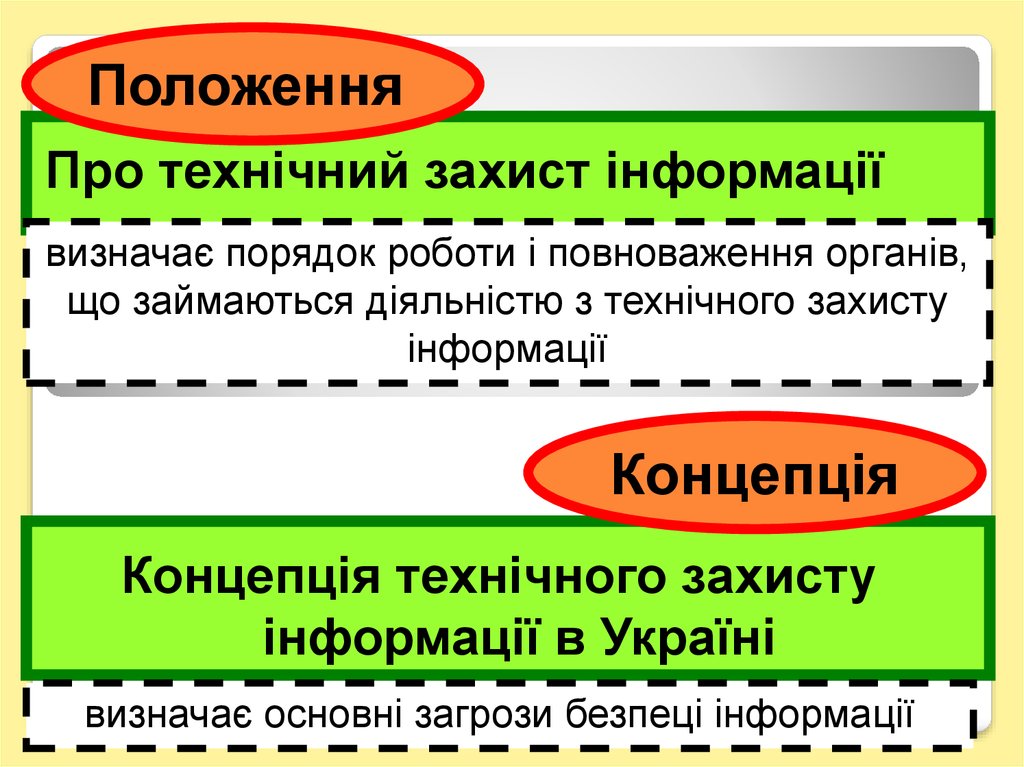

ПоложенняПро технічний захист інформації

визначає порядок роботи і повноваження органів,

що займаються діяльністю з технічного захисту

інформації

Концепція

Концепція технічного захисту

інформації в Україні

визначає основні загрози безпеці інформації

49.

Розділ XVI Кримінальногокодексу

«Злочини у сфері

використання електроннообчислювальних машин

(комп'ютерів), систем та

комп'ютерних мереж і

мереж електрозв'язку»

50.

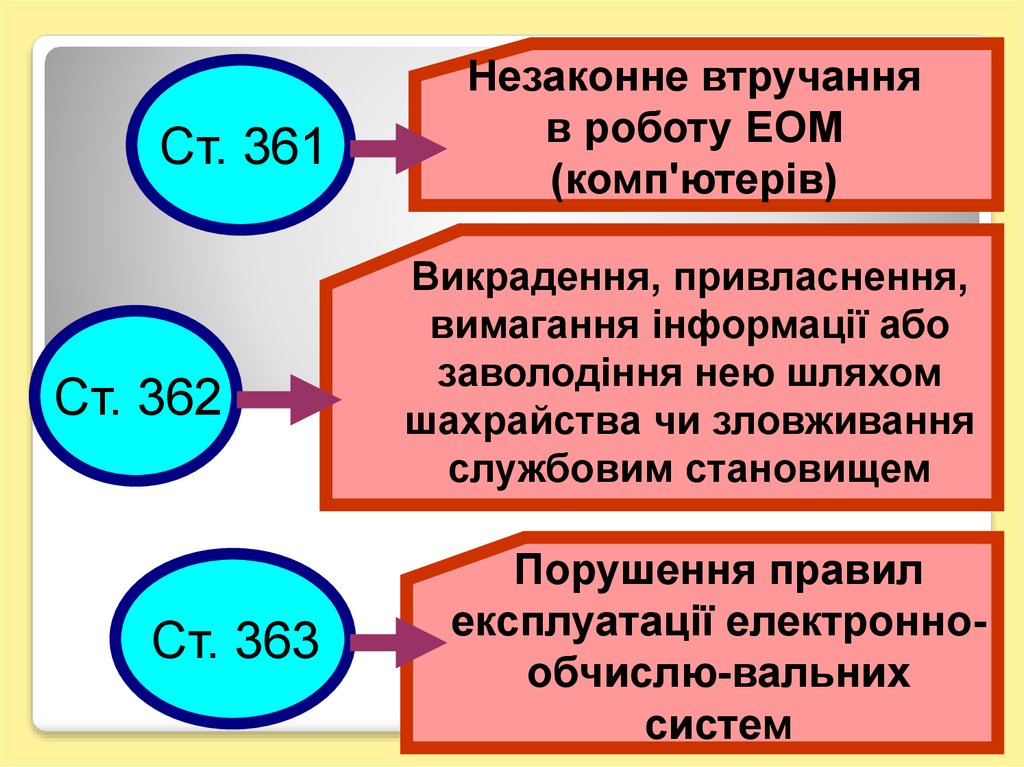

Ст. 361Ст. 362

Ст. 363

Незаконне втручання

в роботу ЕОМ

(комп'ютерів)

Викрадення, привласнення,

вимагання інформації або

заволодіння нею шляхом

шахрайства чи зловживання

службовим становищем

Порушення правил

експлуатації електроннообчислю-вальних

систем

51.

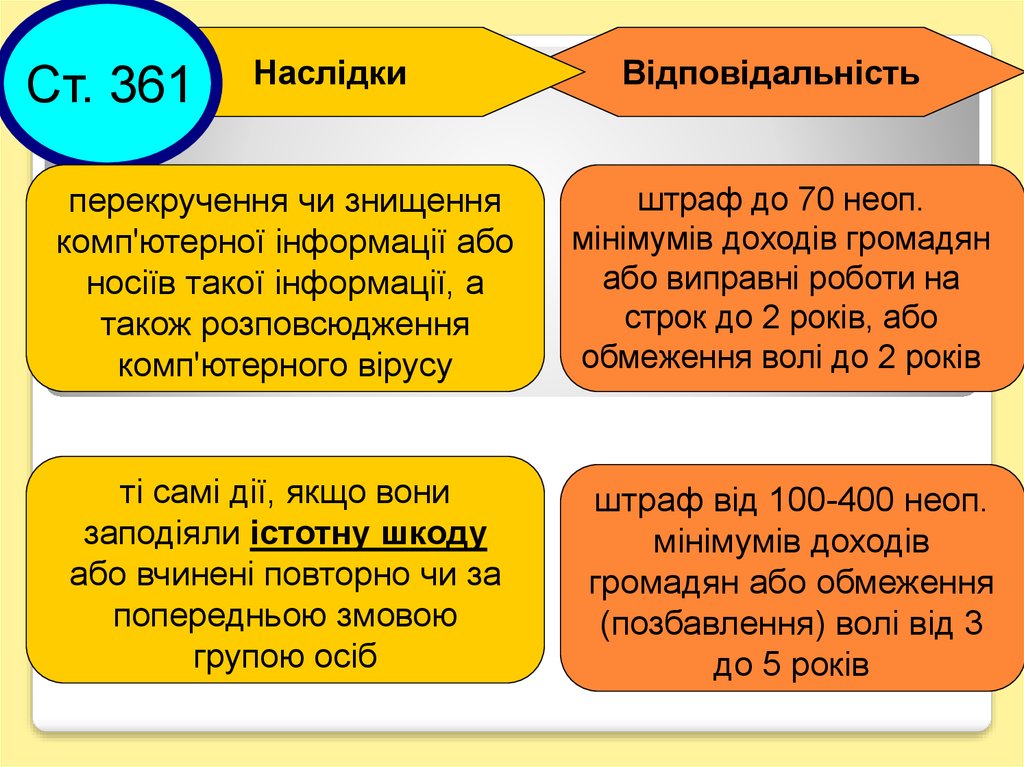

Ст. 361Наслідки

перекручення чи знищення

комп'ютерної інформації або

носіїв такої інформації, а

також розповсюдження

комп'ютерного вірусу

ті самі дії, якщо вони

заподіяли істотну шкоду

або вчинені повторно чи за

попередньою змовою

групою осіб

Відповідальність

штраф до 70 неоп.

мінімумів доходів громадян

або виправні роботи на

строк до 2 років, або

обмеження волі до 2 років

штраф від 100-400 неоп.

мінімумів доходів

громадян або обмеження

(позбавлення) волі від 3

до 5 років

52.

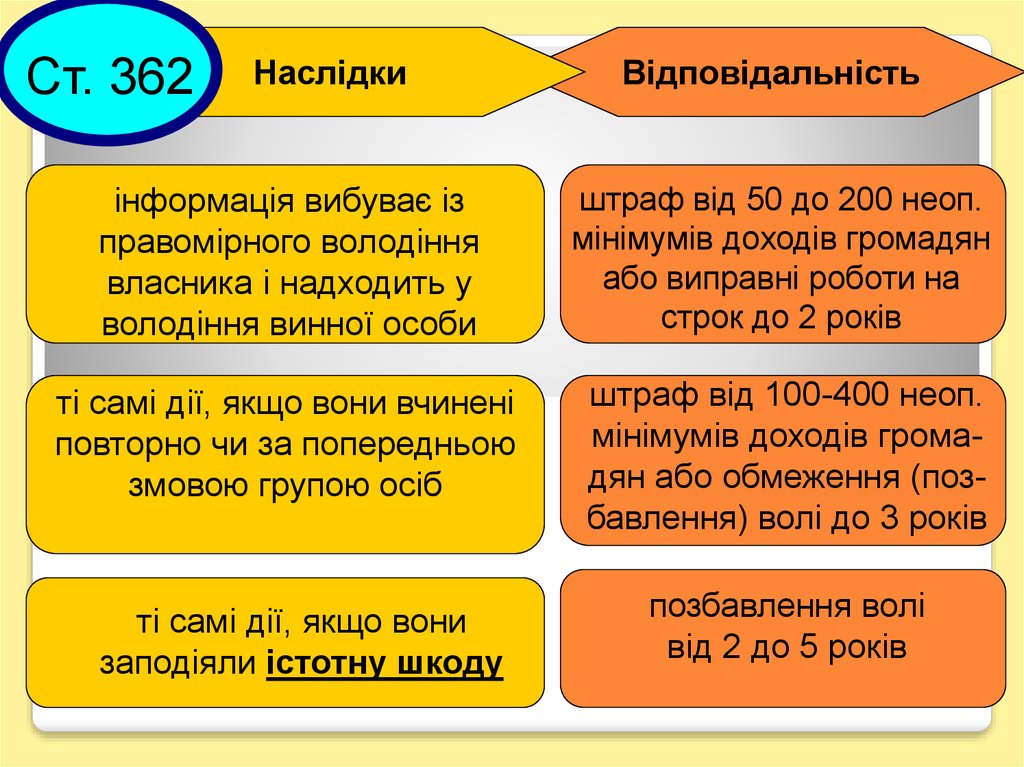

Ст. 362Наслідки

Відповідальність

інформація вибуває із

правомірного володіння

власника і надходить у

володіння винної особи

штраф від 50 до 200 неоп.

мінімумів доходів громадян

або виправні роботи на

строк до 2 років

ті самі дії, якщо вони вчинені

повторно чи за попередньою

змовою групою осіб

штраф від 100-400 неоп.

мінімумів доходів громадян або обмеження (позбавлення) волі до 3 років

ті самі дії, якщо вони

заподіяли істотну шкоду

позбавлення волі

від 2 до 5 років

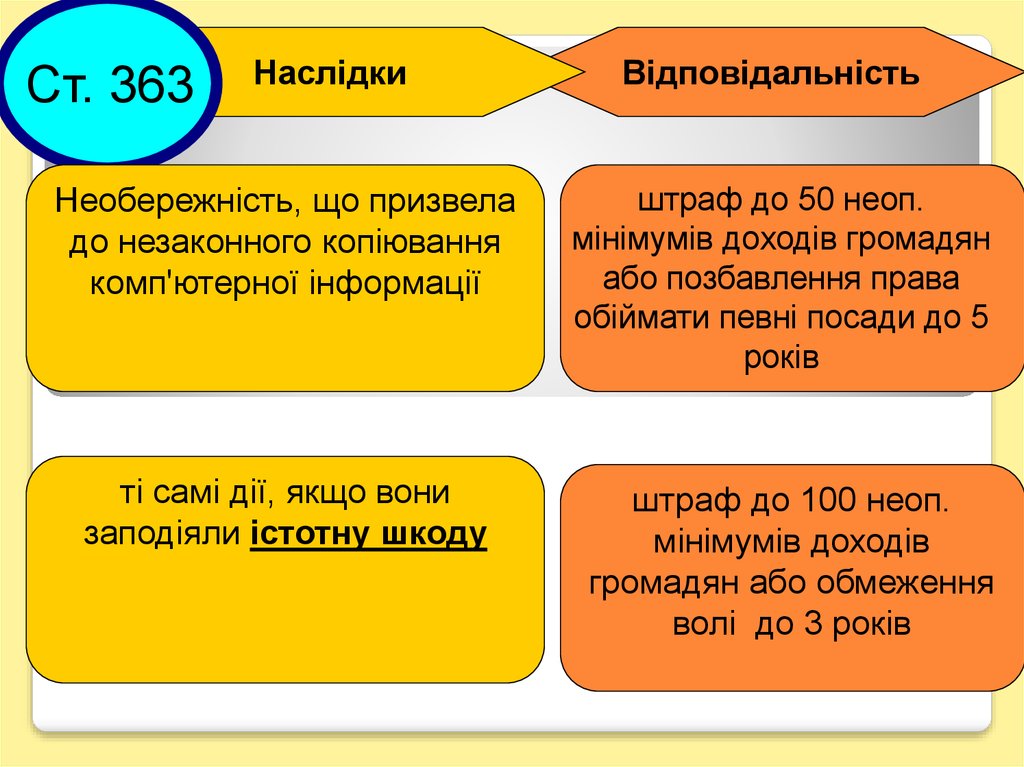

53.

Ст. 363Наслідки

Необережність, що призвела

до незаконного копіювання

комп'ютерної інформації

ті самі дії, якщо вони

заподіяли істотну шкоду

Відповідальність

штраф до 50 неоп.

мінімумів доходів громадян

або позбавлення права

обіймати певні посади до 5

років

штраф до 100 неоп.

мінімумів доходів

громадян або обмеження

волі до 3 років

finance

finance