Similar presentations:

2_____~1

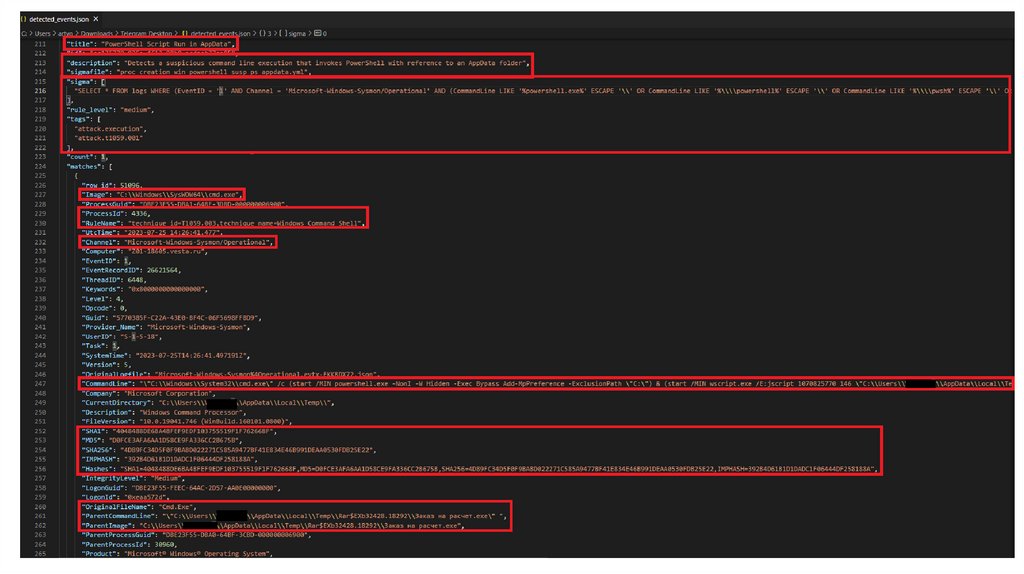

1. Реагирование на инциденты информационной безопасности

Рябцев А.А.2. Реагирование на инцидент

Реагирование на инцидент - это скоординированный и структурированный подход отобнаружения инцидента к его разрешению.

Этапы:

• Подготовка

• Обнаружение

• Анализ

• Сдерживание/локализация

• Устранение

• Восстановление

• Пост-инцидентные действия

3. Что собираем?

ОЗУ:• Windows:

https://github.com/thimbleweed/All-In-USB/blob/master/utilities/DumpIt/DumpIt.exe

https://belkasoft.com/ru/ram-capturer

https://accessdata-ftk-imager.software.informer.com/download/

• Linux:

https://github.com/MagnetForensics/dumpit-linux

https://github.com/504ensicsLabs/LiME

4. Что собираем?

Журналы событий:• Windows (C:\Windows\System32\winevt\Logs):

Windows PowerShell

Security

System

Microsoft-Windows-Sysmon

Application

Microsoft-Windows-TaskScheduler

Microsoft-Windows-RemoteDesktopServices

Microsoft-Windows-TerminalServices-RDPClient

Microsoft-Windows-TerminalServices-LocalSessionManager

• Linux (/var/log/):

/var/log/wtmp

/var/log/auth.log

/var/log/secure

/var/log/audit/audit.log

/var/log/sudo.log

/var/log/btmp

/var/log/deamon.log

/var/log/syslog

/var/log/cron и многое другое

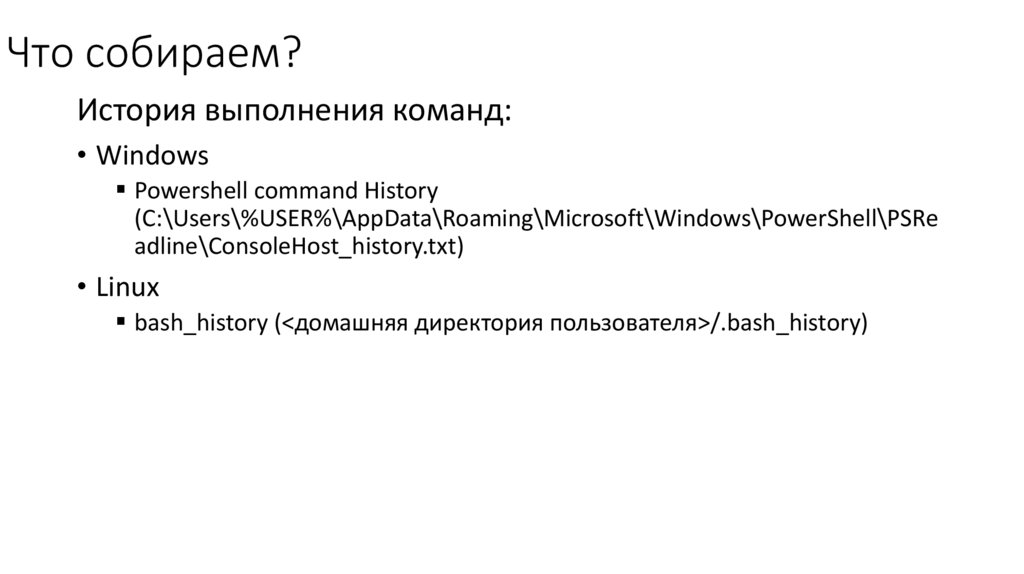

5. Что собираем?

История выполнения команд:• Windows

Powershell command History

(C:\Users\%USER%\AppData\Roaming\Microsoft\Windows\PowerShell\PSRe

adline\ConsoleHost_history.txt)

• Linux

bash_history (<домашняя директория пользователя>/.bash_history)

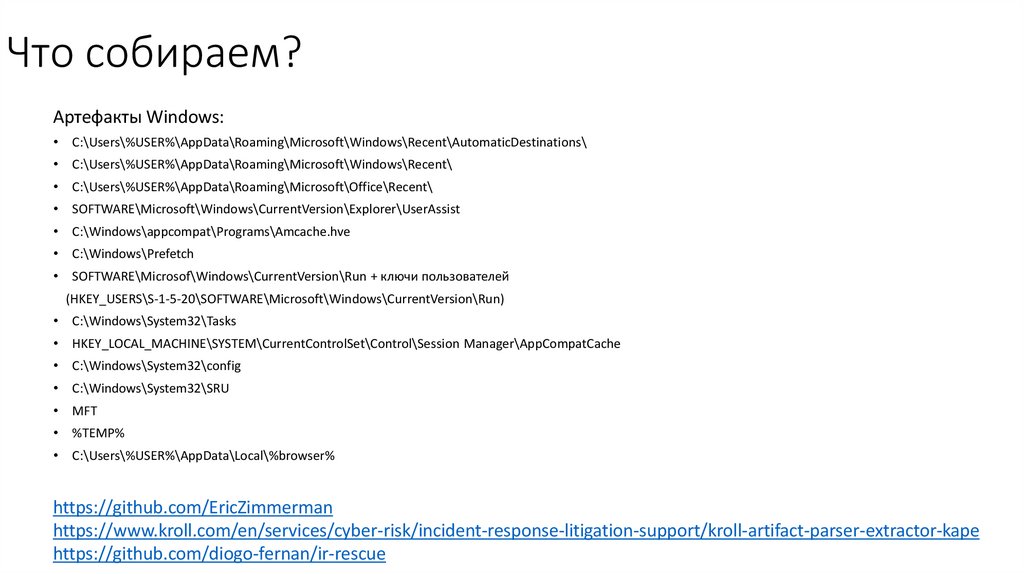

6. Что собираем?

Артефакты Windows:C:\Users\%USER%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations\

C:\Users\%USER%\AppData\Roaming\Microsoft\Windows\Recent\

C:\Users\%USER%\AppData\Roaming\Microsoft\Office\Recent\

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

C:\Windows\appcompat\Programs\Amcache.hve

C:\Windows\Prefetch

SOFTWARE\Microsof\Windows\CurrentVersion\Run + ключи пользователей

(HKEY_USERS\S-1-5-20\SOFTWARE\Microsoft\Windows\CurrentVersion\Run)

C:\Windows\System32\Tasks

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache

C:\Windows\System32\config

C:\Windows\System32\SRU

MFT

%TEMP%

C:\Users\%USER%\AppData\Local\%browser%

https://github.com/EricZimmerman

https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape

https://github.com/diogo-fernan/ir-rescue

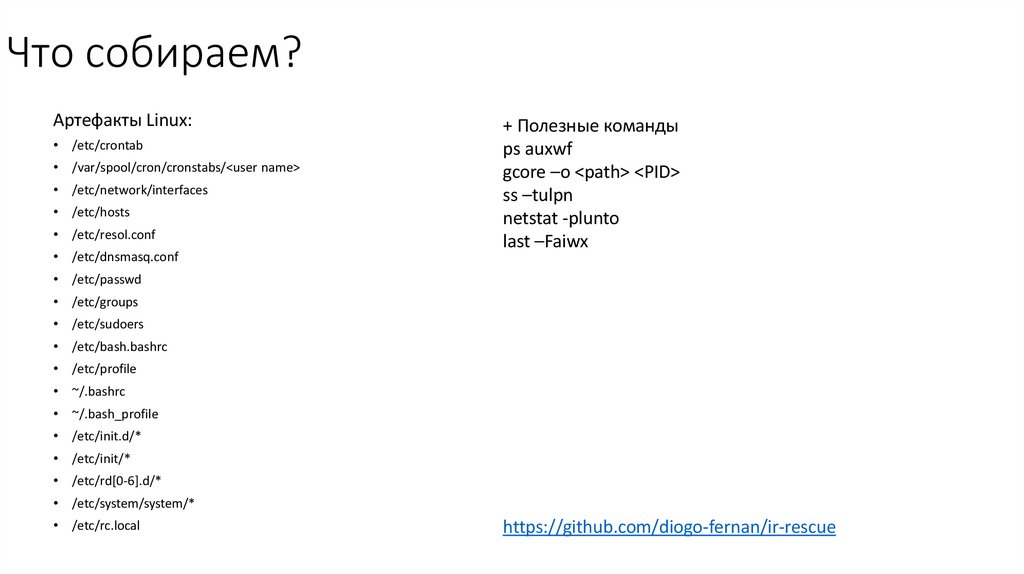

7. Что собираем?

Артефакты Linux:/etc/crontab

/var/spool/cron/cronstabs/<user name>

/etc/network/interfaces

/etc/hosts

/etc/resol.conf

/etc/dnsmasq.conf

/etc/passwd

/etc/groups

/etc/sudoers

/etc/bash.bashrc

/etc/profile

~/.bashrc

~/.bash_profile

/etc/init.d/*

/etc/init/*

/etc/rd[0-6].d/*

/etc/system/system/*

/etc/rc.local

+ Полезные команды

ps auxwf

gcore –o <path> <PID>

ss –tulpn

netstat -plunto

last –Faiwx

https://github.com/diogo-fernan/ir-rescue

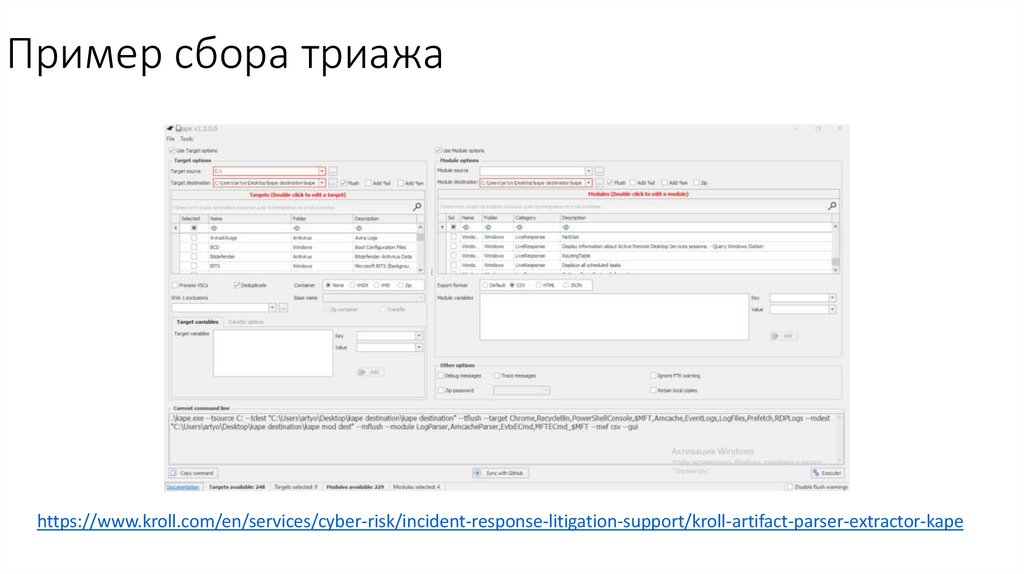

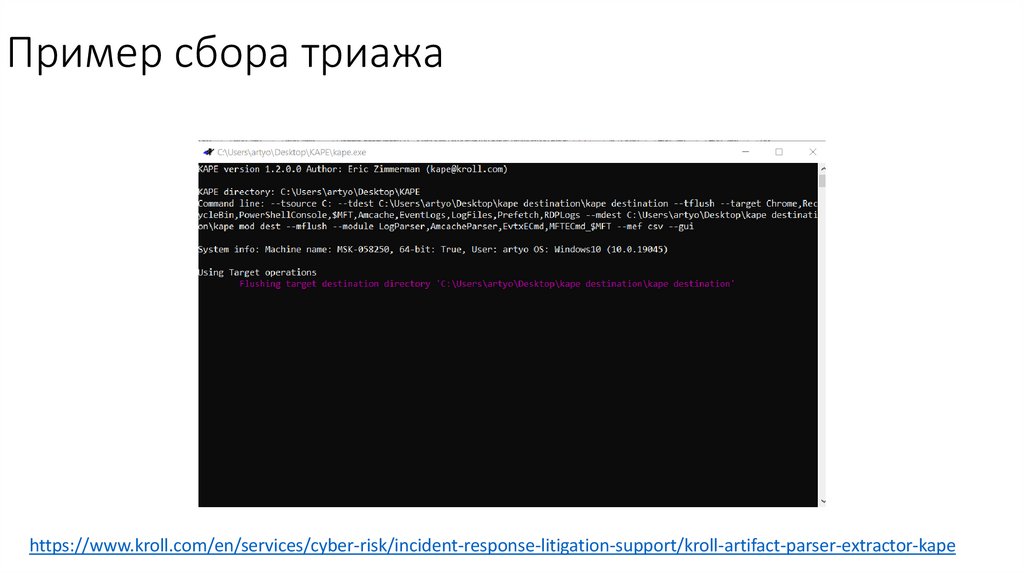

8. Пример сбора триажа

https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape9. Пример сбора триажа

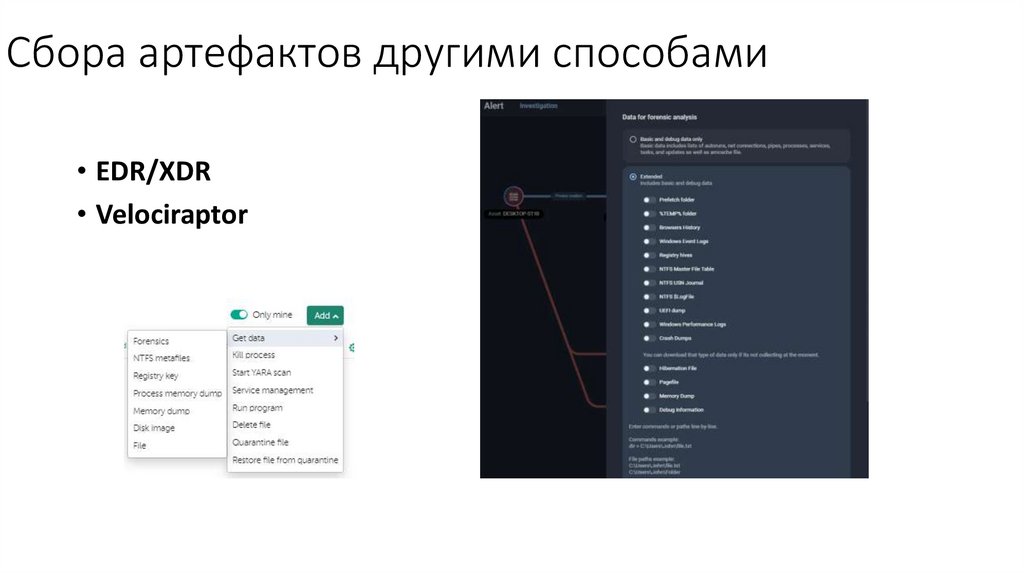

https://www.kroll.com/en/services/cyber-risk/incident-response-litigation-support/kroll-artifact-parser-extractor-kape10. Сбора артефактов другими способами

• EDR/XDR• Velociraptor