Similar presentations:

Тема 1.9 (3)

1. Тема: Информационная безопасность

2.

Задания для обучающихся:1.Изучить слайды 4-19

2. Выполнить задания слайдов 20-25.

3. Ответить на контрольные вопросы слайд 27,все

по лекции. Никаких интернет ресурсов.

3.

«Мы живем в ХХI веке, а этозначит, что мы живем в

информационном обществе»

4.

Современное информационноеобщество – это:

расширение областей использования компьютеров и

увеличение темпа роста компьютерного парка;

высокая степень концентрации информации в центрах ее

обработки и, как следствие, появление централизованных баз

данных, предназначенных для коллективного пользования;

расширение доступа пользователя к мировым

информационным ресурсам;

усложнение программного обеспечения вычислительного

процесса на компьютере.

5. Информационная безопасность –

совокупность мер по защитеинформационной среды общества и

человека

6.

Объекты обеспеченияинформационной безопасности

информационные ресурсы;

система создания, распространения и использования

информационных ресурсов;

информационная инфраструктура общества

(информационные коммуникации, сети связи, центры

анализа и обработки данных, системы и средства защиты

информации);

средства массовой информации;

права человека и государства на получение,

распространение и использование информации;

защита интеллектуальной собственности и

конфиденциальной информации.

7.

Информационные угрозыСовокупность факторов, представляющих

опасность для функционирования

информационной среды, называют

информационными угрозами.

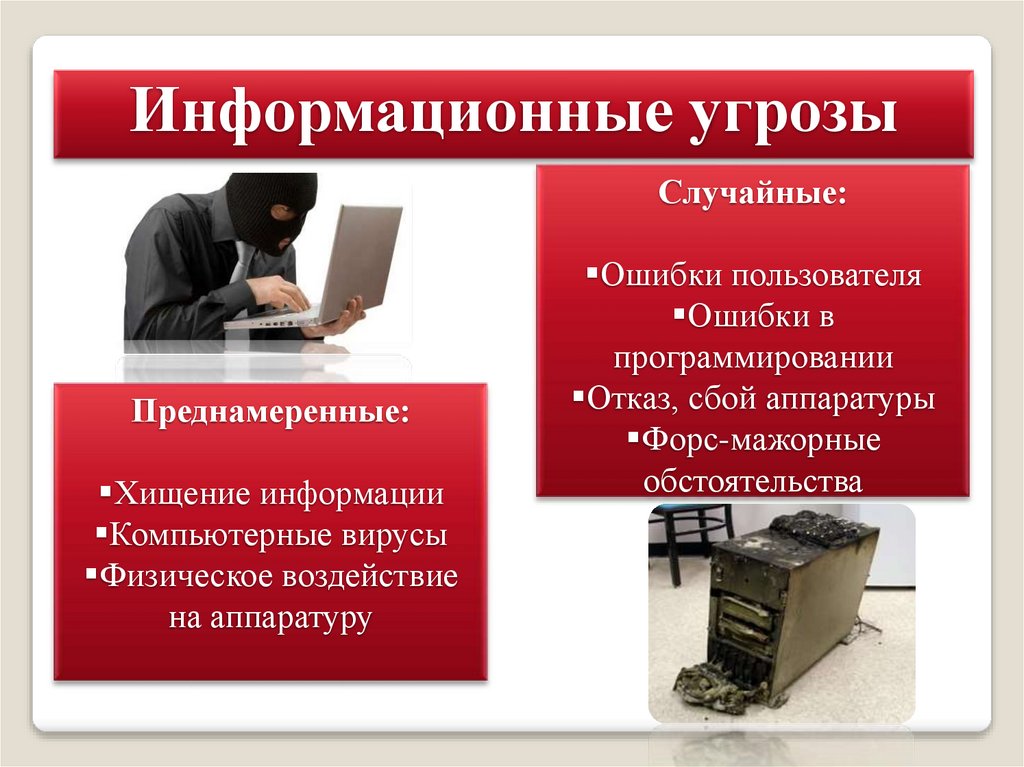

8.

Информационные угрозыСлучайные:

Преднамеренные:

Хищение информации

Компьютерные вирусы

Физическое воздействие

на аппаратуру

Ошибки пользователя

Ошибки в

программировании

Отказ, сбой аппаратуры

Форс-мажорные

обстоятельства

9.

Каналы, по которым можно осуществить хищение,изменение или уничтожение информации:

Через человека:

хищение носителей информации;

чтение информации с экрана или клавиатуры;

чтение информации из распечатки.

Через программу:

перехват паролей;

дешифровка зашифрованной информации;

копирование информации с носителя.

Через аппаратуру:

подключение специально разработанных аппаратных средств,

обеспечивающих доступ к информации;

перехват побочных электромагнитных излучений от аппаратуры,

линий связи, сетей электропитания и т.д

10.

11. Способы защиты информации:

Безопасность зданий, где хранится секретнаяинформация.

Контроль доступа к секретной информации с

помощью пароля, пропуска, идентификации

личности по отпечаткам пальцев, голосу, личной

подписи.

Разграничение доступа.

Резервное копирование.

Криптографическое преобразование

информации с помощью шифров.

12.

Системалогинов и

паролей

Шифрование

информации

13. Защита с использованием паролей

Для защиты отнесанкционированного доступа к

программам и данным,

хранящимися на компьютере,

используются пароли.

Защита с использованием пароля

используется при загрузке

операционной системы (при

загрузке системы каждый

пользователь должен ввести свой

пароль).

Ввод пароля в

операционной системе

Windows

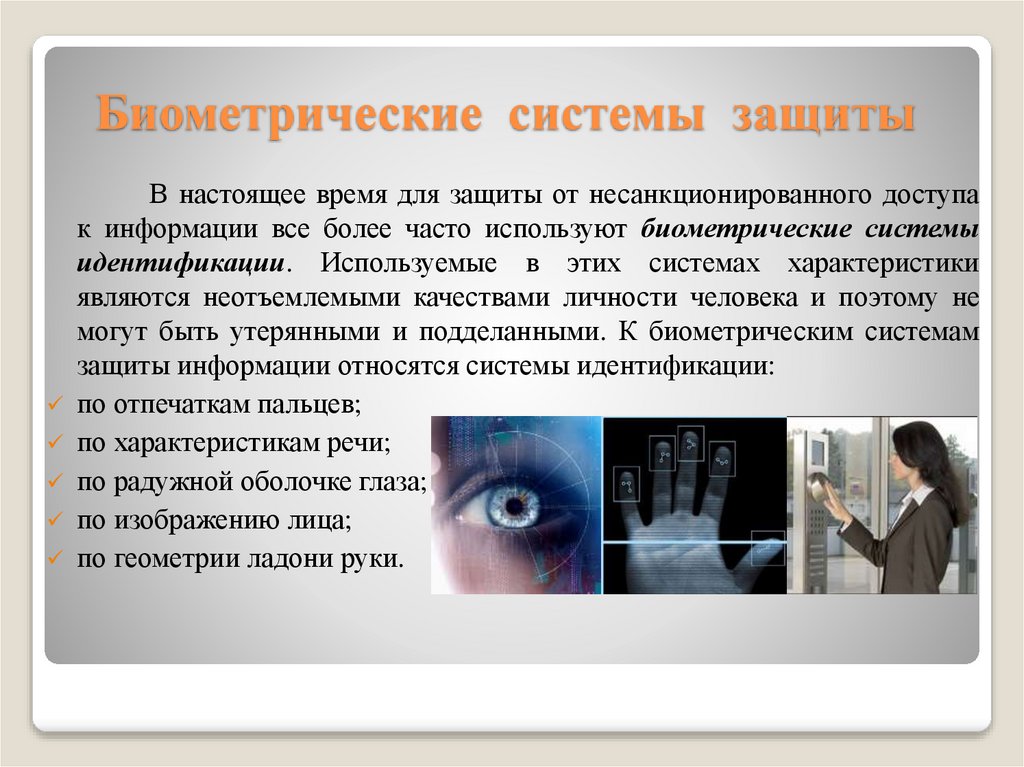

14. Биометрические системы защиты

В настоящее время для защиты от несанкционированного доступак информации все более часто используют биометрические системы

идентификации. Используемые в этих системах характеристики

являются неотъемлемыми качествами личности человека и поэтому не

могут быть утерянными и подделанными. К биометрическим системам

защиты информации относятся системы идентификации:

по отпечаткам пальцев;

по характеристикам речи;

по радужной оболочке глаза;

по изображению лица;

по геометрии ладони руки.

15. Криптография (шифрование) и защита информации

16. Защита от компьютерных вирусов

Антивирусная программа служит дляобнаружения компьютерных вирусов, а также

нежелательных (вредоносных) программ вообще и

восстановления зараженных (модифицированных)

такими программами файлов, а также для

профилактики заражения.

17.

Во время работы с информацией в сети ИНТЕРНЕТследует остерегаться:

• веб-сайтов, собирающих или

предоставляющих информацию о вас;

• провайдеров интернет-служб или

работодателей, отслеживающих посещенные

вами страницы;

• вредоносных программ, отслеживающих

нажатия клавиш;

• сбора данных скрытыми клиентскими

приложениями;

• «скаченной» информации не прошедшей

проверку антивирусной программой.

18.

СОБЛЮДЕНИЕ РЕЖИМА ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ:

• законодательный уровень: законы,

нормативные акты, стандарты и т.п.

•физический уровень: механические, электро- и

электронно-механические препятствия на

возможных путях проникновения потенциальных

нарушителей;

• аппаратно-программный уровень:

электронные устройства и специальные

программы защиты информации.

19.

С каждым годом количество угрозинформационной безопасности компьютерных

систем и способов их реализации постоянно

увеличивается. Основными причинами здесь

являются недостатки современных

информационных технологий и постоянно

возрастающая сложность аппаратной части. На

преодоление этих причин направлены усилия

многочисленных разработчиков программных и

аппаратных методов защиты информации в

компьютерных системах.

20. Практическое задание

Шифрование данныхЦель работы: знакомство с простейшими приемами

шифрования и дешифрования текстовой информации.

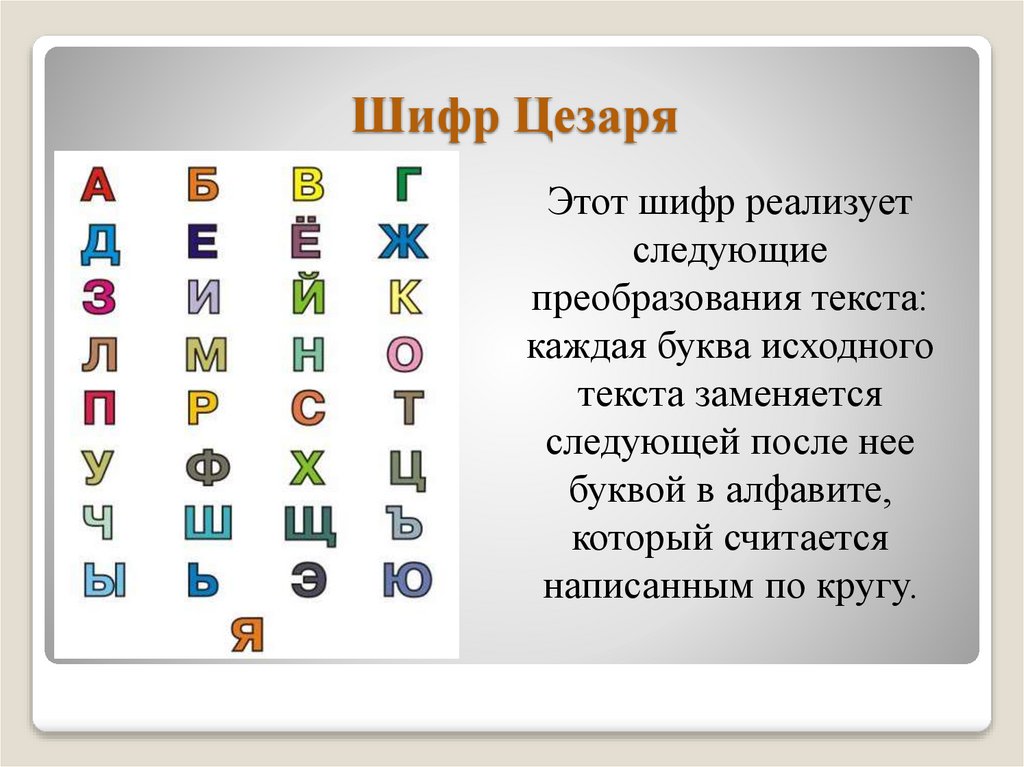

21. Шифр Цезаря

Этот шифр реализуетследующие

преобразования текста:

каждая буква исходного

текста заменяется

следующей после нее

буквой в алфавите,

который считается

написанным по кругу.

22. Пример

ВИРУСВ

Г

И

Й

Р

С

У

Ф

С

Т

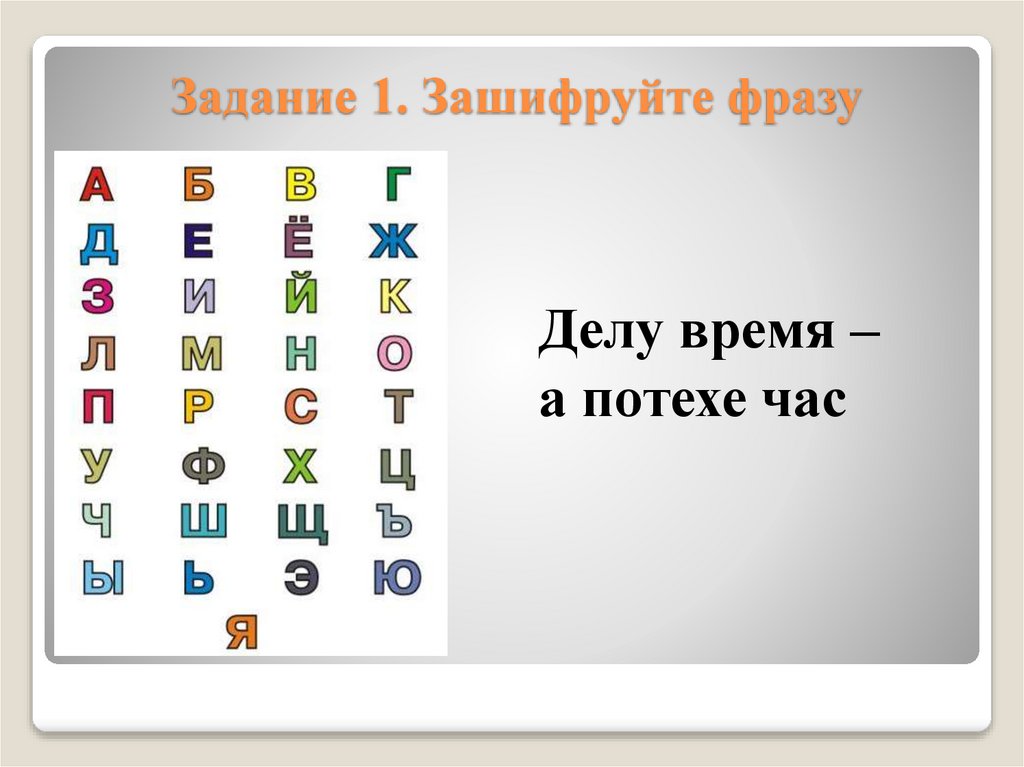

23. Задание 1. Зашифруйте фразу

Делу время –а потехе час

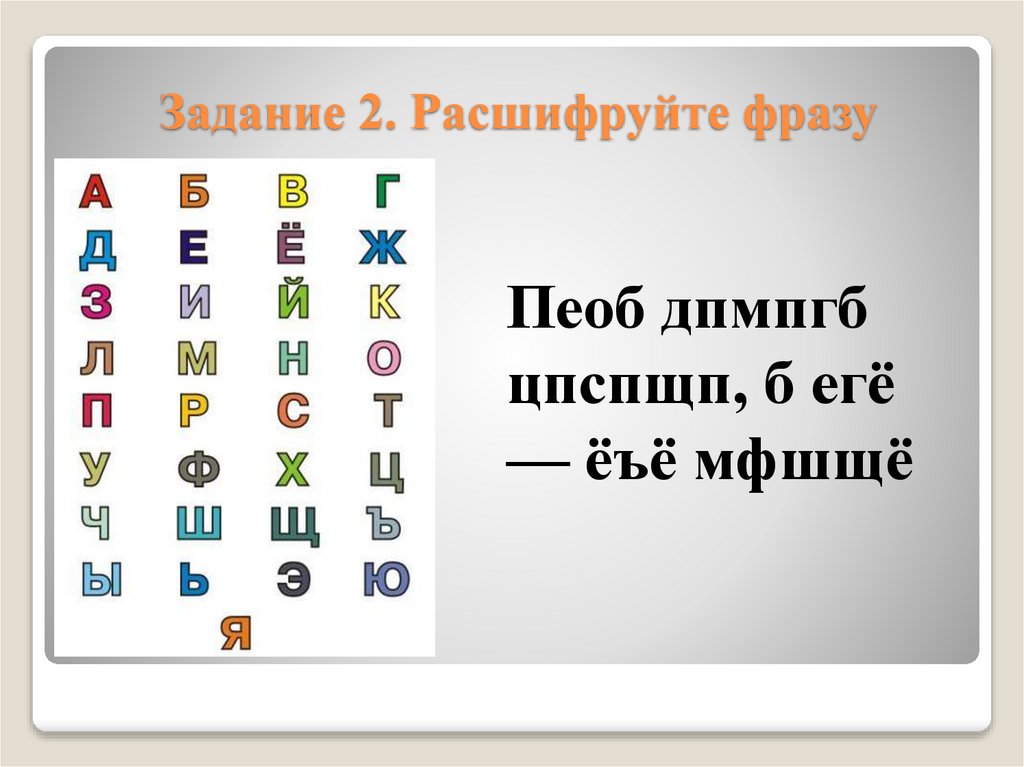

24. Задание 2. Расшифруйте фразу

Пеоб дпмпгбцпспщп, б егё

— ёъё мфшщё

25. Правильный ответ

1. Еёмф гсёна - рпуёцёшбт

2. Одна голова хорошо, а две

— еще лучше

26.

ВАША ИНФОРМАЦИОННАЯБЕЗОПАСНОСТЬ ЗАВИСИТ

ТОЛЬКО ОТ ВАС!

27.

Контрольные вопросы:1. Что означает термин «информационная безопасность»?

2. Какие бывают информационные угрозы?

3. Назовите каналы, по которым может осуществляться хищение,

изменение, уничтожение информации.

4. По каким направлениям проводятся мероприятия, направленные на

соблюдение режима информационной безопасности?

5. С какими опасностями можно встретиться во время работы в сети

интернет?

informatics

informatics