Similar presentations:

Presentation

1. протокол SYSLOG

ПРОТОКОЛ SYSLOG2. Syslog: Протокол для централизованного сбора логов

SYSLOG: ПРОТОКОЛ ДЛЯЦЕНТРАЛИЗОВАННОГО СБОРА ЛОГОВ

Syslog — это стандартный протокол, используемый для отправки

сообщений о событиях с сетевых устройств и серверов на

центральный сервер сбора логов. Он позволяет администраторам

собирать, хранить и анализировать данные из разных

источников в одном месте, что упрощает мониторинг и поиск

проблем.

3. Как работает Syslog?

КАК РАБОТАЕТ SYSLOG?Устройства (маршрутизаторы, коммутаторы, серверы, фаерволы) отправляют

сообщения в формате Syslog на специальный сервер — Syslog-сервер. Эти

сообщения могут содержать информацию об ошибках, предупреждениях,

аутентификации, доступе и других событиях.

• Протокол и порты: По умолчанию Syslog использует UDP-порт 514, что делает

передачу быстрой, но ненадёжной (сообщения могут теряться). Для

гарантированной доставки некоторые устройства поддерживают TCP-порт 1468.

• Источники логов: Поддержка Syslog есть у большинства сетевых устройств, UNIXсерверов, веб-серверов (например, Apache), фаерволов и даже некоторых

принтеров. Windows-серверы могут отправлять логи через сторонние программы.

4. Компоненты Syslog-сервера

КОМПОНЕНТЫ SYSLOG-СЕРВЕРАХороший Syslog-сервер обычно включает:

Слушатель (Listener) — принимает сообщения по сети.

Пример:

Сервер слушает UDP-порт 514 и принимает сообщения от всех устройств сети.

База данных — хранит логи для быстрого поиска и анализа.

Пример:

Логи можно хранить в MySQL или Elasticsearch, чтобы искать по IP-адресу или ключевому слову.

Инструменты фильтрации и оповещений — помогают находить важные события и автоматически

уведомлять администраторов.

Пример:

Если в логах появляется слово «Critical», Syslog-сервер отправляет уведомление в Telegram.

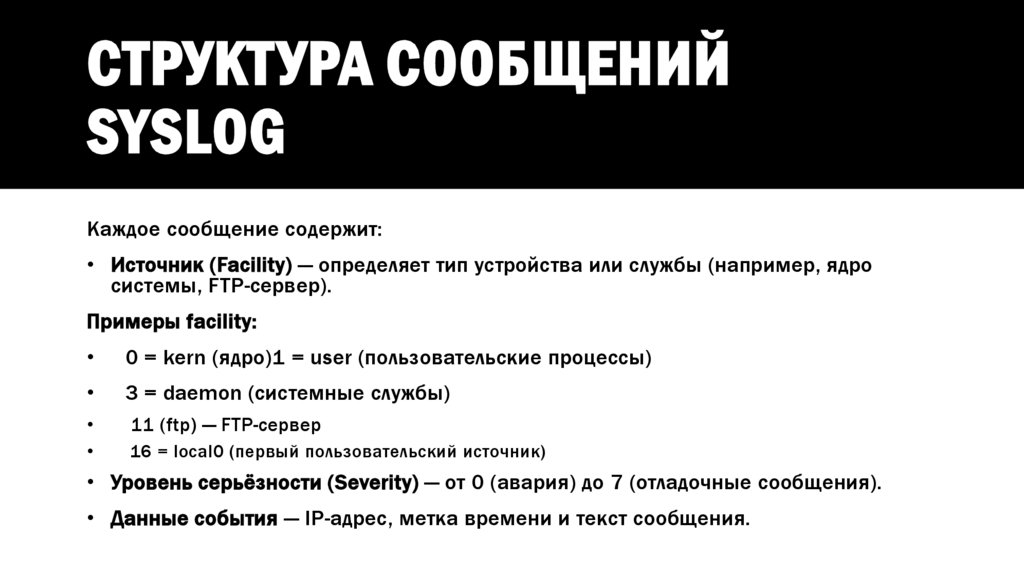

5. Структура сообщений Syslog

СТРУКТУРА СООБЩЕНИЙSYSLOG

Каждое сообщение содержит:

• Источник (Facility) — определяет тип устройства или службы (например, ядро

системы, FTP-сервер).

Примеры facility:

0 = kern (ядро)1 = user (пользовательские процессы)

3 = daemon (системные службы)

11 (ftp) — FTP-сервер

16 = local0 (первый пользовательский источник)

• Уровень серьёзности (Severity) — от 0 (авария) до 7 (отладочные сообщения).

• Данные события — IP-адрес, метка времени и текст сообщения.

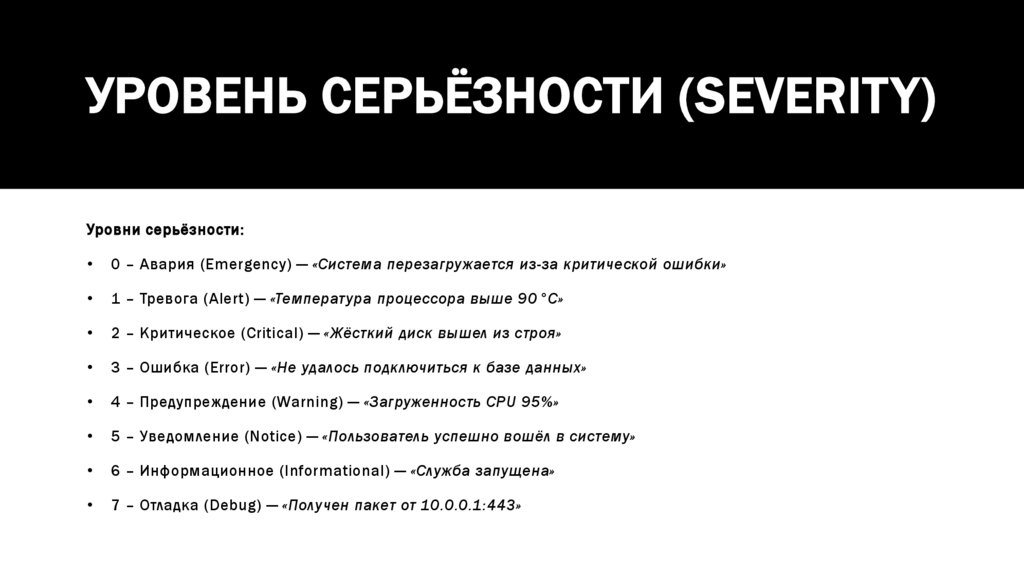

6. Уровень серьёзности (Severity)

УРОВЕНЬ СЕРЬЁЗНОСТИ (SEVERITY)Уровни серьёзности:

0 – Авария (Emergency) — «Система перезагружается из-за критической ошибки»

1 – Тревога (Alert) — «Температура процессора выше 90°C»

2 – Критическое (Critical) — «Жёсткий диск вышел из строя»

3 – Ошибка (Error) — «Не удалось подключиться к базе данных»

4 – Предупреждение (Warning) — «Загруженность CPU 95%»

5 – Уведомление (Notice) — «Пользователь успешно вошёл в систему»

6 – Информационное (Informational) — «Служба запущена»

7 – Отладка (Debug) — «Получен пакет от 10.0.0.1:443»

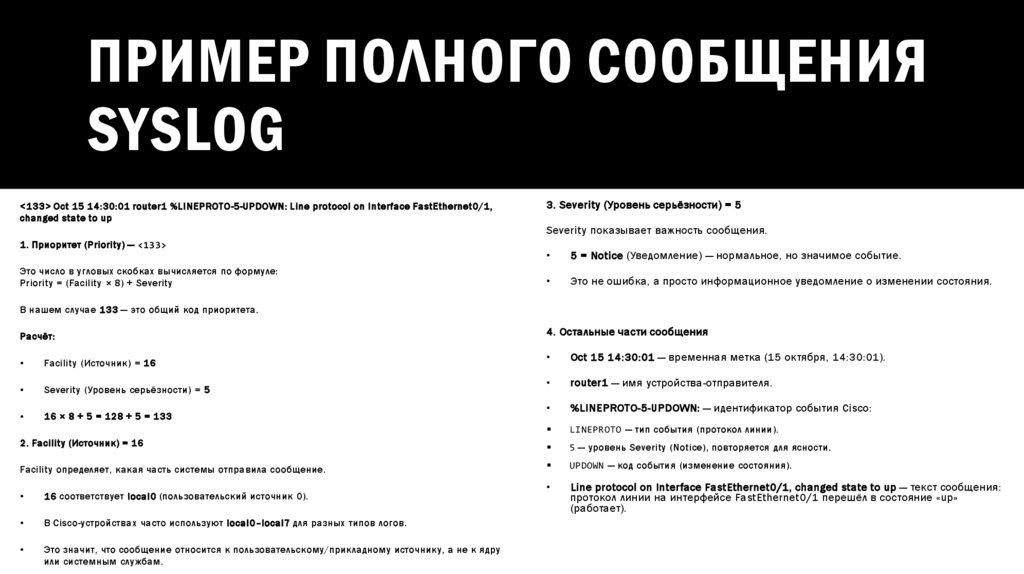

7. Пример полного сообщения SYSLOG

ПРИМЕР ПОЛНОГО СООБЩЕНИЯSYSLOG

<133> Oct 15 14:30:01 router1 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1,

changed state to up

3. Severity (Уровень серьёзности) = 5

Severity показывает важность сообщения.

1. Приоритет (Priority) — <133>

Это число в угловых скобках вычисляется по формуле:

Priority = (Facility × 8) + Severity

5 = Notice (Уведомление) — нормальное, но значимое событие.

Это не ошибка, а просто информационное уведомление о изменении состояния.

В нашем случае 133 — это общий код приоритета.

Расчёт:

Facility (Источник) = 16

Severity (Уровень серьёзности) = 5

16 × 8 + 5 = 128 + 5 = 133

4. Остальные части сообщения

Oct 15 14:30:01 — временная метка (15 октября, 14:30:01).

router1 — имя устройства-отправителя.

%LINEPROTO-5-UPDOWN: — идентификатор события Cisco:

LINEPROTO — тип события (протокол линии).

2. Facility (Источник) = 16

5 — уровень Severity (Notice), повторяется для ясности.

Facility определяет, какая часть системы отправила сообщение.

UPDOWN — код события (изменение состояния).

Line protocol on Interface FastEthernet0/1, changed state to up — текст сообщения:

протокол линии на интерфейсе FastEthernet0/1 перешёл в состояние « up»

(работает).

16 соответствует local0 (пользовательский источник 0).

В Cisco-устройствах часто используют local0–local7 для разных типов логов.

Это значит, что сообщение относится к пользовательскому/прикладному источнику, а не к ядру

или системным службам.

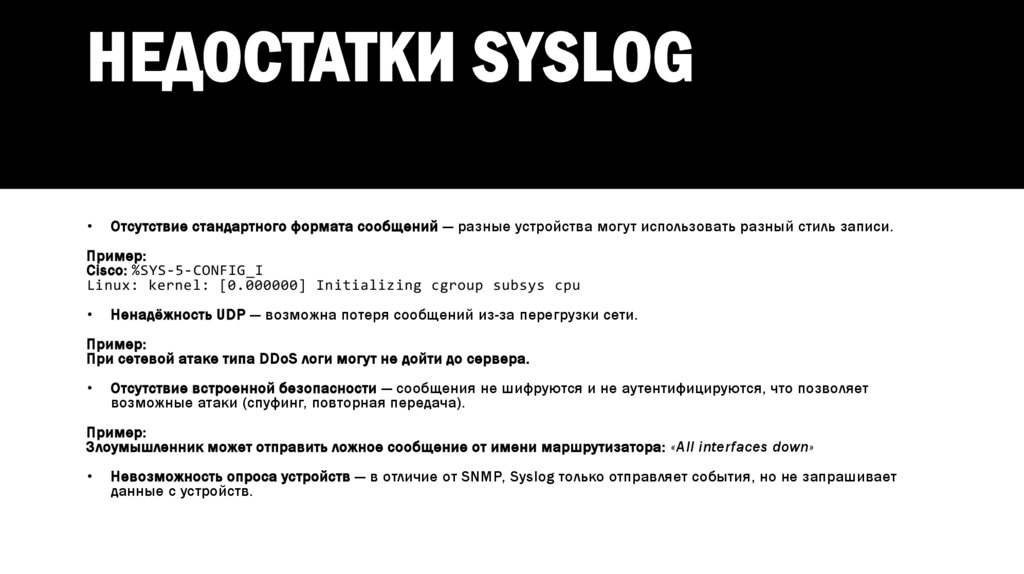

8. Недостатки Syslog

НЕДОСТАТКИ SYSLOGОтсутствие стандартного формата сообщений — разные устройства могут использовать разный стиль записи.

Пример:

Cisco: %SYS-5-CONFIG_I

Linux: kernel: [0.000000] Initializing cgroup subsys cpu

Ненадёжность UDP — возможна потеря сообщений из-за перегрузки сети.

Пример:

При сетевой атаке типа DDoS логи могут не дойти до сервера.

Отсутствие встроенной безопасности — сообщения не шифруются и не аутентифицируются, что позволяет

возможные атаки (спуфинг, повторная передача).

Пример:

Злоумышленник может отправить ложное сообщение от имени маршрутизатора: «All interfaces down»

Невозможность опроса устройств — в отличие от SNMP, Syslog только отправляет события, но не запрашивает

данные с устройств.

9. Заключение

ЗАКЛЮЧЕНИЕНесмотря на недостатки, Syslog остаётся одним из самых распространённых

и полезных инструментов для централизованного логирования. Многие

современные реализации добавляют шифрование, аутентификацию и

поддержку TCP для повышения надёжности. Для крупных сетей

рекомендуется использовать Syslog в сочетании с системами мониторинга и

SIEM-решениями для полноценного анализа безопасности и

производительности.

Пример использования:

В небольшой компании можно настроить бесплатный Syslog-сервер на Linux

(rsyslog) и отправлять туда логи с роутеров, серверов и камер

видеонаблюдения — все важные события будут в одном окне.