Similar presentations:

Шифры замены

1. Шифры замены

2. Шифры простой замены

это способы шифрования, которые заключаются вформировании по заданному алгоритму таблицы

шифрования, в которой для всех символов

исходного текста должна существовать только одна

соответствующая ей буква зашифрованного текста.

3. Шифр простой замены

В этом методе прежде всего следует определить нормативныйалфавит, то есть, совокупность символов, которые можно будет

использовать для формирования сообщений. В качестве

нормативного алфавита может использоваться, к примеру,

русский алфавит, за исключением букв «ъ» и «ё», а кроме того,

в него следует добавить символ пробела. В таком случае

выбранный нормативный алфавит будет иметь в своем составе

тридцать два символа.

А далее следует определить алфавит шифрования (шифралфавит), который может иметь в своем составе произвольные

символы, то есть, цифры, буквы, графические знаки, включая и

буквы нормативного алфавита. Между нормативным

алфавитом и алфавитом шифрования должно быть установлено

взаимно-однозначное соответствие. Данное соответствие

наиболее удобно задать в виде таблицы, которая и будет

являться секретным ключом шифра простой замены

4. Процесс шифрования

Процесс шифрования шифром простой заменысостоит в подмене всех символов исходного текста

на соответствующие символы алфавита

шифрования. В шифре простой замены все символы

открытого исходного текста должны заменяться

символами алфавита шифрования одинаково на

всем протяжении текста.

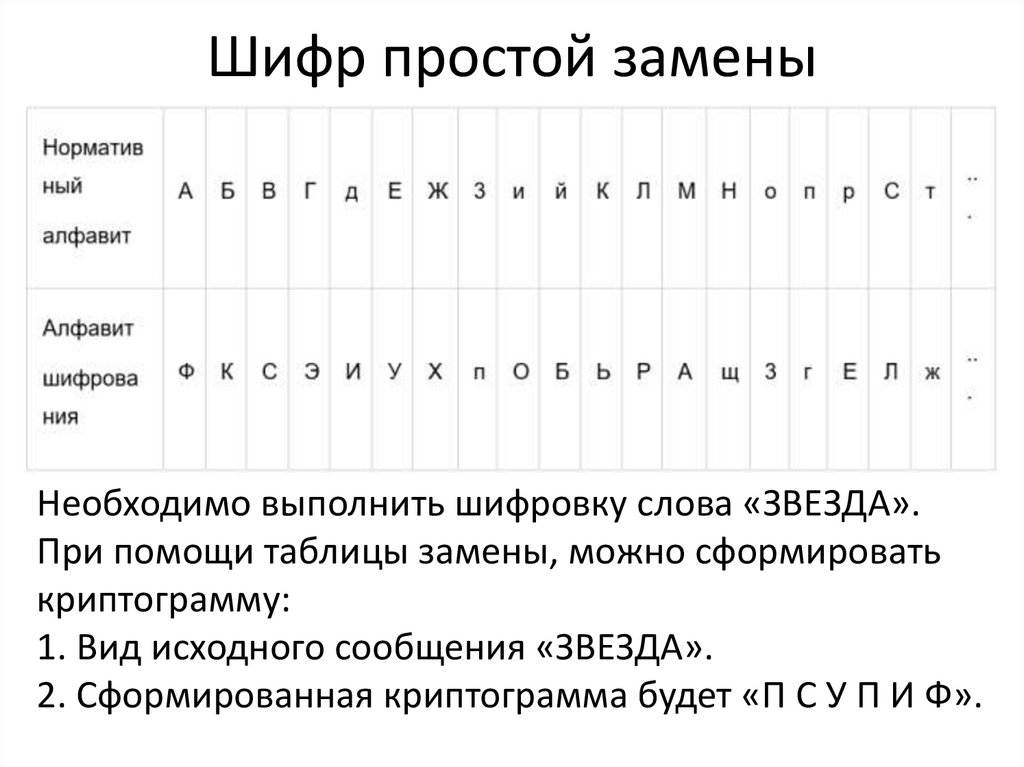

5. Шифр простой замены

Необходимо выполнить шифровку слова «ЗВЕЗДА».При помощи таблицы замены, можно сформировать

криптограмму:

1. Вид исходного сообщения «ЗВЕЗДА».

2. Сформированная криптограмма будет «П С У П И Ф».

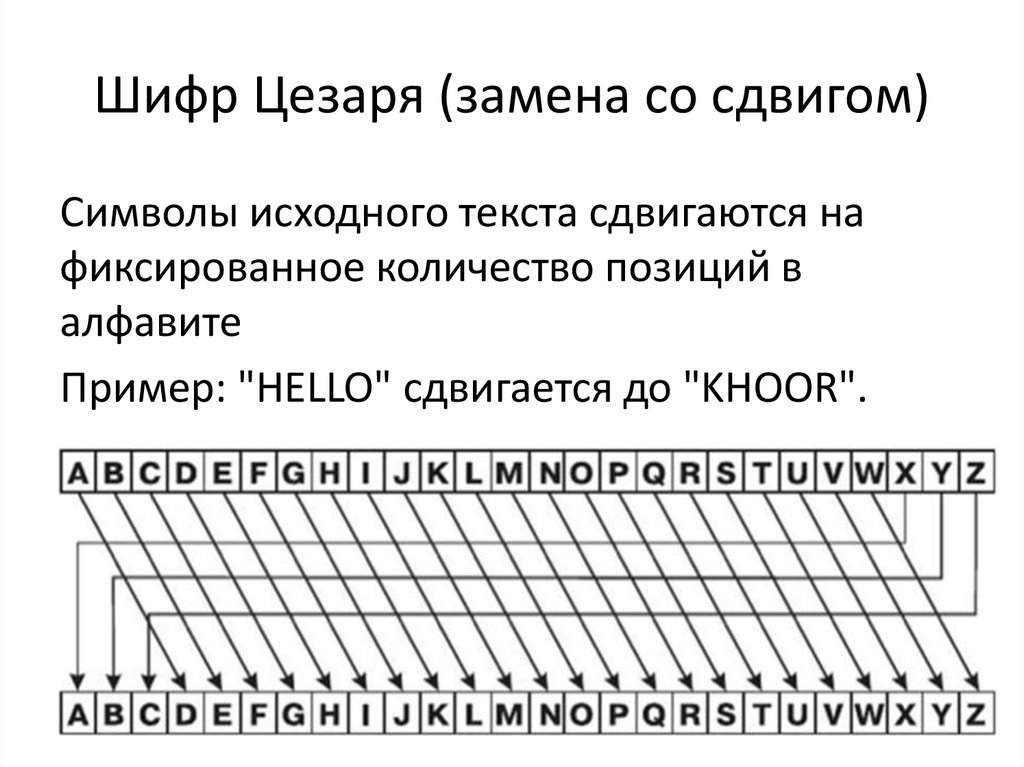

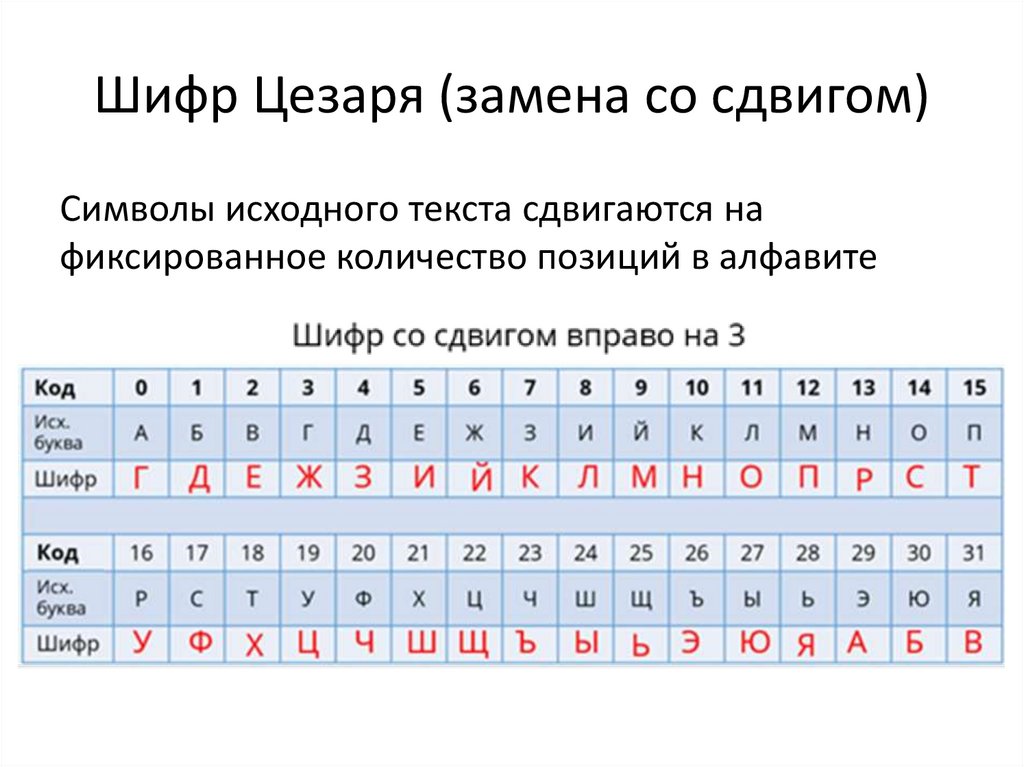

6. Шифр Цезаря (замена со сдвигом)

Символы исходного текста сдвигаются нафиксированное количество позиций в

алфавите

Пример: "HELLO" сдвигается до "KHOOR".

7. Шифр Цезаря (замена со сдвигом)

Символы исходного текста сдвигаются нафиксированное количество позиций в алфавите

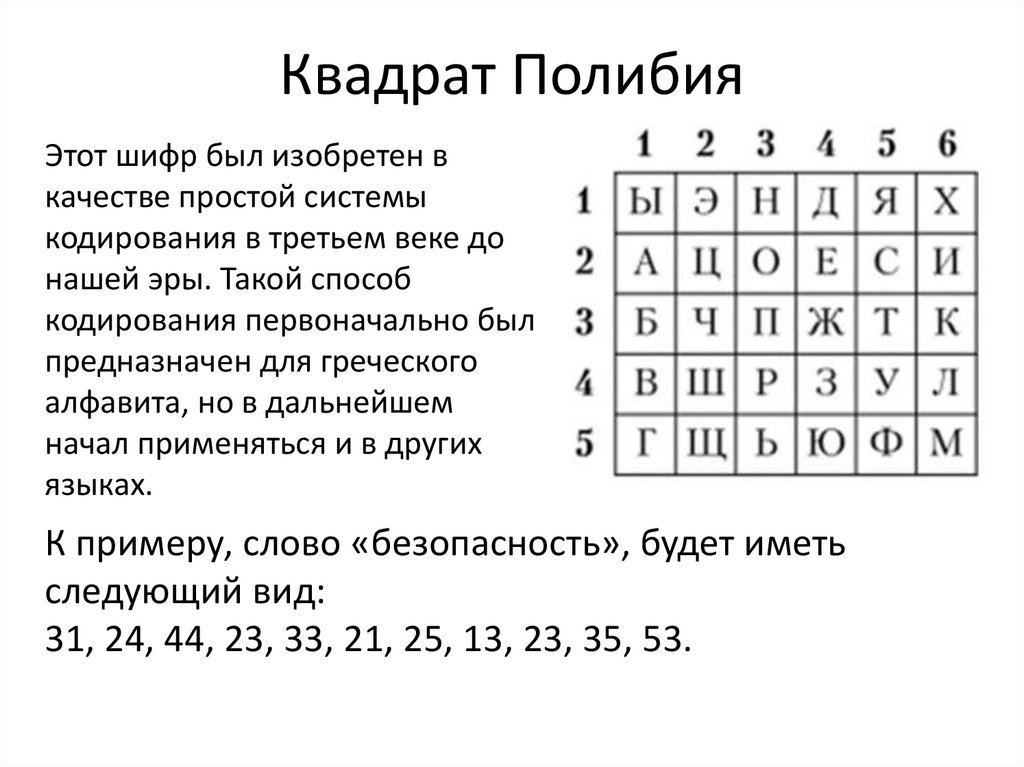

8. Квадрат Полибия

Этот шифр был изобретен вкачестве простой системы

кодирования в третьем веке до

нашей эры. Такой способ

кодирования первоначально был

предназначен для греческого

алфавита, но в дальнейшем

начал применяться и в других

языках.

К примеру, слово «безопасность», будет иметь

следующий вид:

31, 24, 44, 23, 33, 21, 25, 13, 23, 35, 53.

9. Многоалфавитные подстановки

Для повышения стойкости шифра используютмногоалфавитные подстановки, в которых для

замены символов исходного текста используются

символы нескольких алфавитов. Существует

несколько разновидностей многоалфавитной

подстановки, наиболее известными из которых

являются одно- (обыкновенная и монофоническая) и

многоконтурная.

10.

При многоалфавитной одноконтурнойобыкновенной подстановке для замены символов

исходного текста используется несколько алфавитов,

причем смена алфавитов осуществляется

последовательно циклически, т. е. первый символ

заменяется соответствующим символом первого

алфавита, второй — символом

второго алфавита и т. д. до тех пор, пока не будут

использованы все выбранные алфавиты. После этого

использование алфавитов повторяется.

11. Схема шифрования Вижинера

Таблица Вижинера представляет собой квадратнуюматрицу с n2 элементами, где n — число символов

используемого алфавита. Каждая строка получена

циклическим сдвигом алфавита на символ. Для

шифрования выбирается буквенный ключ, в

соответствии с которым формируется рабочая

матрица шифрования.

12. Схема шифрования Вижинера

Шифрование осуществляется по следующемуалгоритму: из полной таблицы выбирается первая

строка и те строки, первые буквы которых

соответствуют буквам ключа. Первой размещается

первая строка, а под нею — строки,

соответствующие буквам ключа в порядке

следования этих букв в ключе. Пример такой

рабочей матрицы для ключа Сальери приведен на

рисунке

13. Ключ Сальери

14. Процесс шифрования

1) под каждой буквой шифруемого текстазаписываются буквы ключа, при этом ключ

повторяется необходимое количество раз;

2) каждая буква шифруемого текста заменяется по

рабочей матрице буквами, находящимися на

пересечении линий, соединяющих буквы

шифруемого текста в первой строке рабочей

матрицы и находящихся под ними букв ключа;

3) полученный текст может разбиваться на группы

по несколько знаков

15. Пример

Пусть, например, нужно зашифровать сообщение:МАКСИМАЛЬНО ДОПУСТИМАЯ ЦЕНА. В

соответствии с первым правилом записываем под

буквами шифруемого текста буквы ключа.

Получаем:

МАКСИМАЛЬНОДОПУСТИМАЯЦЕНА

С АЛЬЕ РИСАЛЬ Е РИСАЛЬЕ Р ИСАЛЬ

16.

Дальше осуществляется непосредственноешифрование в соответствии со вторым правилом, а

именно: берем первую букву шифруемого текста

(М) и соответствующую ей букву ключа (С); по букве

шифруемого текста (М) входим в рабочую матрицу

шифрования и выбираем под ней букву,

расположенную в строке, соответствующей букве

ключа (С), — в нашем примере такой буквой

является Э; выбранную таким образом букву

помещаем в шифрованный текст. Эта процедура

циклически повторяется до зашифрования всего

текста.

17. Монофоническая замена

В пропорциональных шифрах (омофонах) чем большечастота встречаемости символа в открытом тексте, тем

больше число возможных замен используется для его

представления в криптограмме. Типовое соответствие

между символами исходного русскоязычного текста и

трехзначными символами криптограммы

представлено в таблице. В процессе шифрования

буквы исходного сообщения

замену для нее выбирают из списка замен случайным

образом.

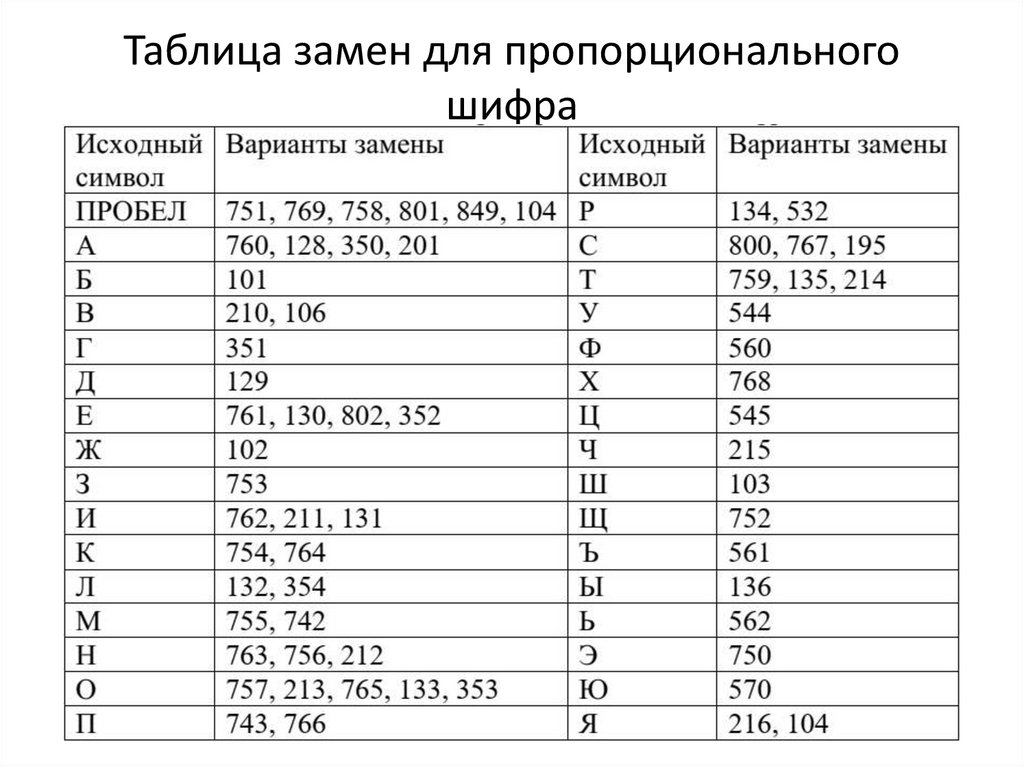

18. Таблица замен для пропорционального шифра

19. Монофоническая замена

Система омофонов является одноалфавитной(простой) заменой, хотя для букв исходного

сообщения определено по несколько вариантов

замены. Существенно, что хотя буква открытого

текста может быть представлена различными

символами, каждый из этих символов всегда

отображает одну и ту же букву. К тому же, после

того, как таблица замен определена, она не

меняется на протяжении всего процесса

шифрования.

informatics

informatics