Similar presentations:

Основные понятия криптографии

1. Основные понятия криптографии

2. Криптография

Криптография представляет собой совокупностьметодов преобразования данных, направленных

на то, чтобы сделать эти данные безопасными для

противника.

Такие преобразования позволяют решить две

главные проблемы защиты данных: проблему

конфиденциальности (путем лишения

противника возможности извлечь информацию из

канала связи) и проблему целостности (путем

лишения противника изменить сообщение так,

чтобы изменился его смысл, или ввести ложную

информацию в канал связи).

3.

Криптографическая защита информации - этозащита данных с помощью криптографического

преобразования, под которым понимается

преобразование данных шифрованием и (или)

выработкой имитовставки.

Наиболее перспективными системами

криптографической защиты информации являются

системы с открытым ключом

Системы криптографической защиты информации

можно разделить на два типа:

симметричные (одноключевые, с секретным ключом)

несимметричные (с открытым ключом).

4.

Криптографическое преобразованиеинформации – это преобразование с

помощью шифрования или выработки

имитовставки.

Имитовставка – это отрезок информации

фиксированной длины, полученный по

определенному правилу и закрытых данных и

ключа добавленного к зашифрованным

данным для обеспечения имитозащиты

(защита системы шифрованной связи от

навязывания ложных данных).

5. Кодирование и шифрование:

Открытый текстЗашифрованный текст

Имитоставка, имитозащита, гаммирование,

криптостойкость

Криптосистема с открытым ключом:

Система с открытым ключом

Шифр простой подстановки

Шифр перестановки

Шифр Вижинера

Маршруты Гамильтона и т.д.

6.

Криптографическое закрытие (шифрование)информации заключается в таком преобразовании

защищаемой информации, при котором по внешнему виду

нельзя определить содержание закрытых данных.

Основные направления работ по криптографической

защите информации:

выбор рациональных

систем шифрования для

надежного закрытия информации,

обоснование путей реализации систем шифрования в

автоматизированных системах,

разработка правил использования криптографических

методов защиты в процессе функционирования

автоматизированных систем,

оценка эффективности криптографической защиты.

7. Методы шифрования:

Шифрование заменой (иногда употребляется термин"подстановка") заключается в том, что символы шифруемого

текста заменяются символами другого или того же алфавита в

соответствии с заранее обусловленной схемой замены.

Шифрование перестановкой заключается в том, что символы

шифруемого текста переставляются по какому-то правилу в

пределах какого-то блока этого текста. При достаточной длине

блока, в пределах которого осуществляется перестановка, и

сложном и неповторяющемся порядке перестановке можно

достигнуть достаточной для практических приложений в

автоматизированных системах стойкости шифрования.

Шифрование гаммированием заключается в том, что символы

шифруемого текста складываются с символами некоторой

случайной последовательности, именуемой гаммой. (Стойкость

шифрования определяется главным образом размером (длиной)

неповторяющейся части гамм).

8.

Шифрование аналитическим преобразованием заключается втом, что шифруемый текст преобразуется

по

некоторому

аналитическому

правилу (формуле). Можно, например,

использовать правило умножения матрицы на вектор, причем

умножаемая матрица является ключом шифрования (поэтому ее

размер и содержание должны сохранятся в тайне), а символы

умножаемого вектора последовательно служат символы

шифруемого текста.

Комбинированные шифры: последовательно шифруется двумя

или большим числом систем шифрования (например, замена и

гаммирование, перестановка и гаммирование). Считается, что

при этом стойкость шифрования превышает суммарную стойкость

в составных шифрах.

9.

В настоящее время разработано большое количество различных методовшифрования, созданы теоретические и практические основы их применения.

Шифрование – это процессы зашифрования и расшифрования.

Шифры:

Абонентское шифрование – способ шифрования в системе абонента

получателя.

Шифр – это совокупность обратимых преобразований с применением ключа.

Ключ шифрования – это конкретное секретное состояние некоторых

параметров алгоритма криптографических преобразований информации.

Алгоритм шифрования – это набор математических правил, определяющих

содержание и последовательность операции зависящий от ключа шифрования.

Блочный алгоритм шифрования – это алгоритм шифрования путем

выполнения криптографической операции над n – битными блоками

открытого текста.

10. Открытый текст – это имеющая смысл информация, участвующая в процессе шифрования т.е. имеющая семантическое содержание.

Открытый (исходный) текст — данные (не обязательнотекстовые), передаваемые без использования криптографии.

Зашифрованный (закрытый) текст — данные, полученные

после применения

криптосистемы с указанным ключом. Зашифрованный текст, в

принципе, не может быть расшифрован тем же открытым

ключом.

Зашифрование — процесс нормального применения

криптографического преобразования открытого текста на

основе алгоритма и ключа в результате которого возникает

шифрованный текст.

Расшифрование — процесс нормального применения

криптографического преобразования шифрованного текста в

открытый.

11.

Дешифрование (дешифровка) — процесс извлечения открытоготекста без знания криптографического ключа на основе

известного шифрованного.

Криптостойкостью называется характеристика шифра,

определяющая его стойкость к дешифрованию без знания ключа

(т.е. криптоанализу).

Имеется несколько показателей криптостойкости, среди которых:

Количество всех возможных ключей;

Среднее время, необходимое для криптоанализа.

Имитозащита— защита от навязывания ложной информации.

Имитозащита достигается обычно за счет включения в пакет

передаваемых данных имитовставки.

Гаммирование - этот метод заключается в наложении на

исходный текст некоторой псевдослучайной последовательности,

генерируемой на основе ключа.

12. Основы симметричной криптографии

Шифр замены – преобразования заключаютсяв замене каждого символа (слова) открытого

сообщения на другие символы –

шифрообозначения, порядок следования

шифрообозначений совпадает с порядком

следования соответствующих им символов в

открытом тексте.

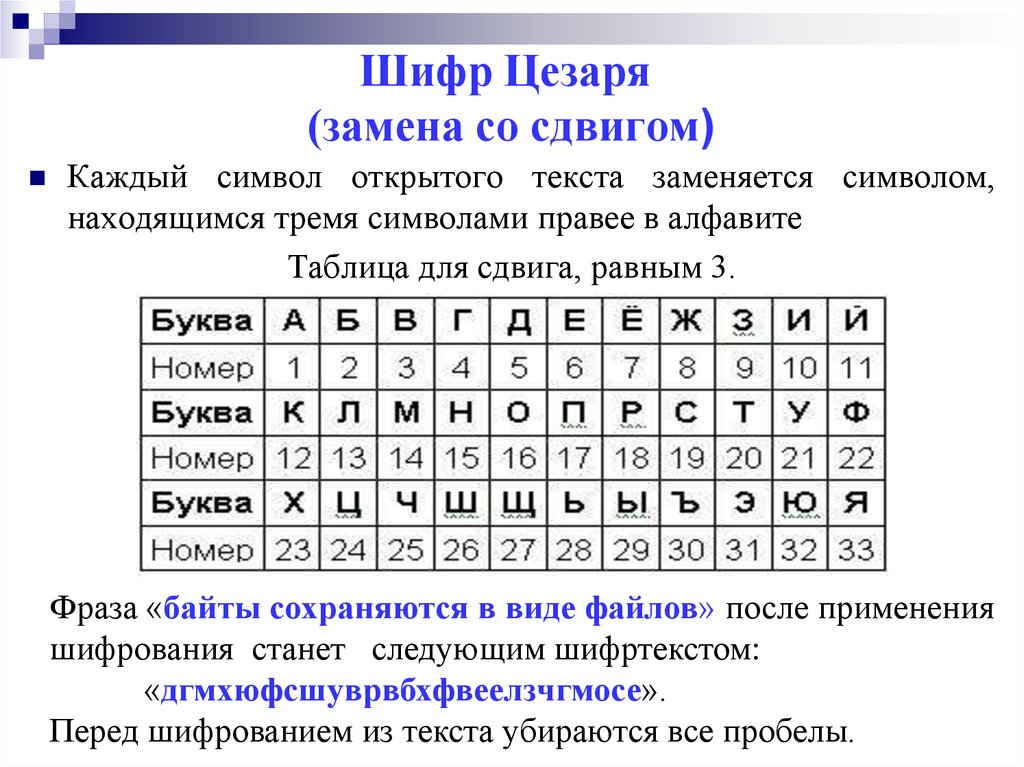

13. Шифр Цезаря (замена со сдвигом)

Каждый символ открытого текста заменяется символом,находящимся тремя символами правее в алфавите

Таблица для сдвига, равным 3.

Фраза «байты сохраняются в виде файлов» после применения

шифрования станет следующим шифртекстом:

«дгмхюфсшуврвбхфвеелзчгмосе».

Перед шифрованием из текста убираются все пробелы.

14.

Букву заменяют на ее естественный номер валфавите

Этот шифр может быть описан уравнением

C=(M+K) mod N,

где М - номер буквы исходного текста в алфавите,

С - номер буквы зашифрованного текста в

алфавите, K – ключ (число, на которое делаем

смещение), N – количество букв в алфавите, mod

– операция вычисления остатка от деления.

15. Шифр Цезаря (замена со сдвигом)

Задание 1: Зашифровать фразу: "Идет занятие покриптографии".

Задание 2: Расшифровать текст:

Сзргйзю тсуцълн Уйиефнлм цкрго, ъхс зов

кргнспфхег ф зиецынсм ргзс тсзсмхл,

ритулрцйзиррс тсжсесулхя с тсжсзи л тсфои ахсжс

туизфхгелхяфв.

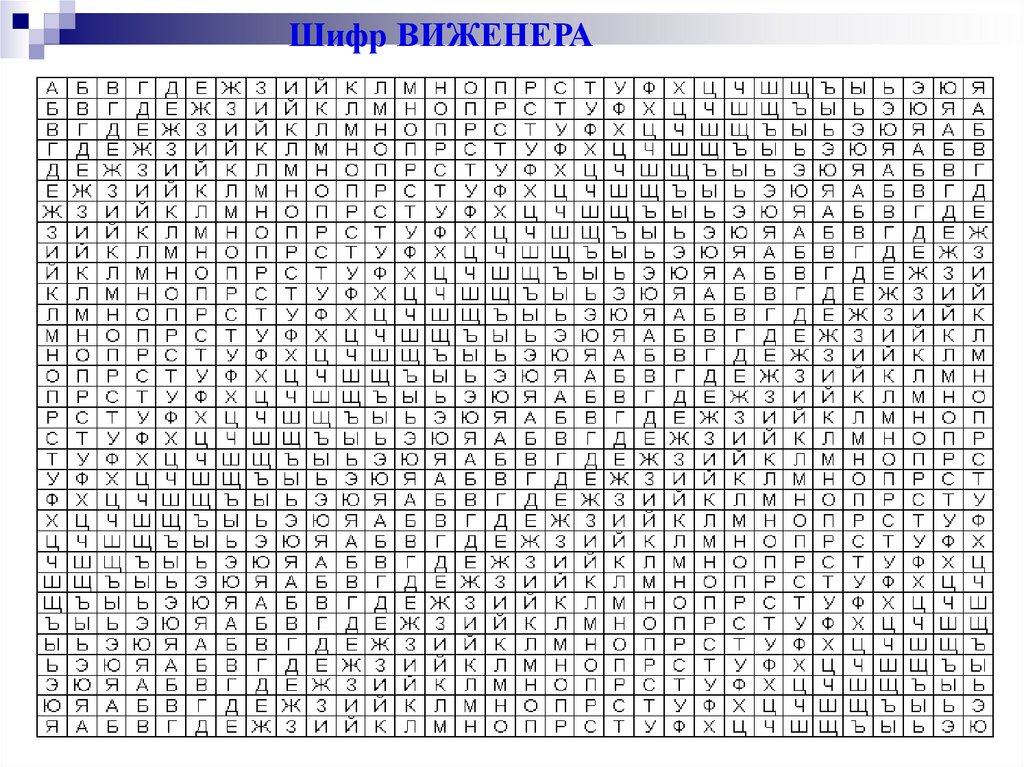

16. Шифр ВИЖЕНЕРА

С изобретением телеграфа в середине 1800x годов интерес ккриптографии стал расти, поскольку ненадежность

моноалфавитных подстановочных шифров была уже

хорошо известна.

Решение, найденное в ту эпоху, заключалось в

использовании шифра Виженера, который, как это ни

странно, к тому моменту был известен уже на протяжении

почти 300 лет. Этот шифр был известен во Франции, как

«нераскрываемый шифр), и это был действительно

выдающийся шифр cвoeгo времени.

Фактически, шифр Виженера оставался нераскрытым почти

три столетия, с момента его изобретения в 1586 г. и до

момента его взлома в 1854, когда Чарльз Бэббидж сумел,

наконец, раскрыть его.

17.

Шифр Виженера представляет собой полиалфавитныйподстановочный шифр. Это означает, что для подстановки

используются многие алфавиты, благодаря чему частоты

символов в зашифрованном тексте не соответствуют

частотам символов в тексте открытом.

Следовательно, в отличие от моноалфавитных

подстановочных шифров наподобие шифра Цезаря, шифр

Виженера не поддается простому частотному анализу.

В сущности, шифр Виженера меняет соответствие между

открытыми и зашифрованными символами для каждого

очередногo символа. Он Основывается на таблице, вид

которой приведен на след. слайде. Каждая строка этой

таблицы не что иное, как шифр Цезаря, сдвинутый на

число позиций, соответствующее позиции в строке.

Строка А сдвинута на 0 позиций, строка В - на 1, и так

далее.

18.

Алгоритм выполнения шифрования:Шаг 1. Исходное сообщение выписывают в строку,

Шаг 2. Под ним записывают ключевое слово (или фразу). Если ключ

оказался короче сообщения, то его циклически повторяют.

Шаг 3. В левом столбце находят очередное значение (символ) ключа.

Шаг 4. Находят в верхней строке таблицы очередную букву исходного

текста

Шаг 5. В строке, где символ ключа находится в 1 столбце, находим

символ, соответствующий по столбцу найденному символу исходного

текста.

Шаг 6. Из полученных символов составляется текст после замены.

Шаг 7. Текст после замены разбивается на блоки длиной, равной длине

ключа. Таким образом, получается Шифртекст. Последний блок

дополняется, при необходимости, служебными символами до полного

объема.

19.

Алгоритм расшифрования:Шаг 1. Под шифртекстом записывается

последовательность символов ключа по аналогии с шагом

3 алгоритма зашифрования.

Шаг 2. Последовательно выбираются символы из

шифртекста и соответствующие символы ключа.

Шаг 3. В левом столбце находим символ ключа, и на той

строке, где находится ключ, ищем символ шифртекста;

Шаг 4. Затем в 1 строке находим символ,

соответствующий по столбцу найденному символу

шифртекста.

Шаг 5. Расшифрованный текст записывается без

разделения на блоки. Убираются служебные символы.

20.

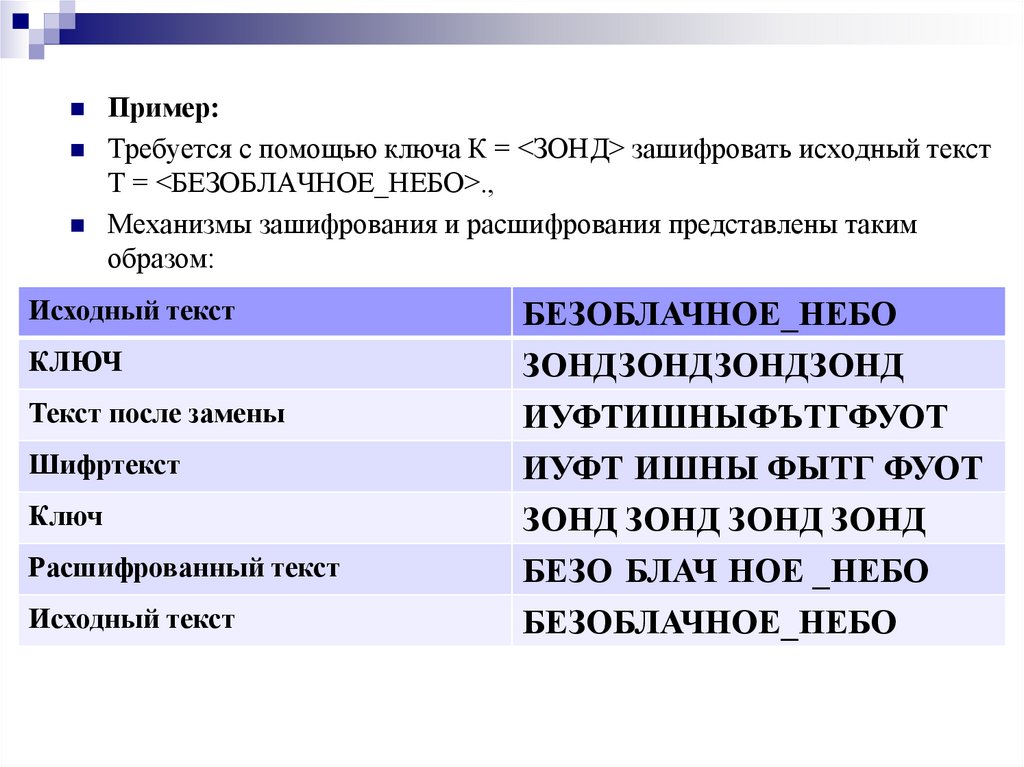

Пример:Требуется с помощью ключа К = <ЗОНД> зашифровать исходный текст

Т = <БЕЗОБЛАЧНОЕ_НЕБО>.,

Механизмы зашифрования и расшифрования представлены таким

образом:

Исходный текст

КЛЮЧ

Текст после замены

БЕЗОБЛАЧНОЕ_НЕБО

ЗОНДЗОНДЗОНДЗОНД

Ключ

ИУФТИШНЫФЪТГФУОТ

ИУФТ ИШНЫ ФЫТГ ФУОТ

ЗОНД ЗОНД ЗОНД ЗОНД

Расшифрованный текст

БЕЗО БЛАЧ НОЕ _НЕБО

Исходный текст

БЕЗОБЛАЧНОЕ_НЕБО

Шифртекст

21.

Шифр ВИЖЕНЕРА22. Шифр ВИЖЕНЕРА

Задание 3: Требуется с помощью ключа К = <ВАЗА>зашифровать исходный текст

Т = <ОСНОВЫ_КРИПТОГРАФИИ>

Задание 4: Расшифровать

23. Методы перестановки

Перестановка – метод шифрования, при которомизменяется только порядок следования символов

исходного текста, при этом сами символы не

изменяются.

Простая перестановка: выбирается размер блока

шифрования в виде таблицы из n столбцов и m строк

и формируется ключевая последовательность из

натурального ряда чисел случайной перестановкой.

Перестановочный вид:

Н-р: Буквы сообщения переставляются:

«помоги мне» - «опомиг нме»

«приду во вторник» – «рпдиу ов твроинк»

Замещающий вид:

Замены каждой буквы следующей за ней в алфавите

«очень быстро» - «пшжоы вътусп»

24.

Алгоритм шифрования одного блока:1)исходный текст записывается построчно в

таблицу;

2)зашифрованный текст выписывается по

столбцам в порядке возрастания номеров

колонок в соответствии с выбранной

ключевой последовательностью.

25. Шифрование методом перестановки Простая перестановка

С начала эпохи Возрождения начала возрождаться икриптография. Наряду с традиционным применением

криптографии в политике, дипломатии и военном деле

появляются и другие задачи – защита интеллектуальной

собственности от преследований инквизиции или

заимствований злоумышленников. В разработанных

шифрах перестановки того времени применяются

шифрующие таблицы, которые в сущности задают

правила перестановки букв в сообщении.

В качестве ключа в шифрующих таблицах

используются:

Размер таблицы;

Слово или фраза, задающие перестановки;

Особенности структуры таблицы.

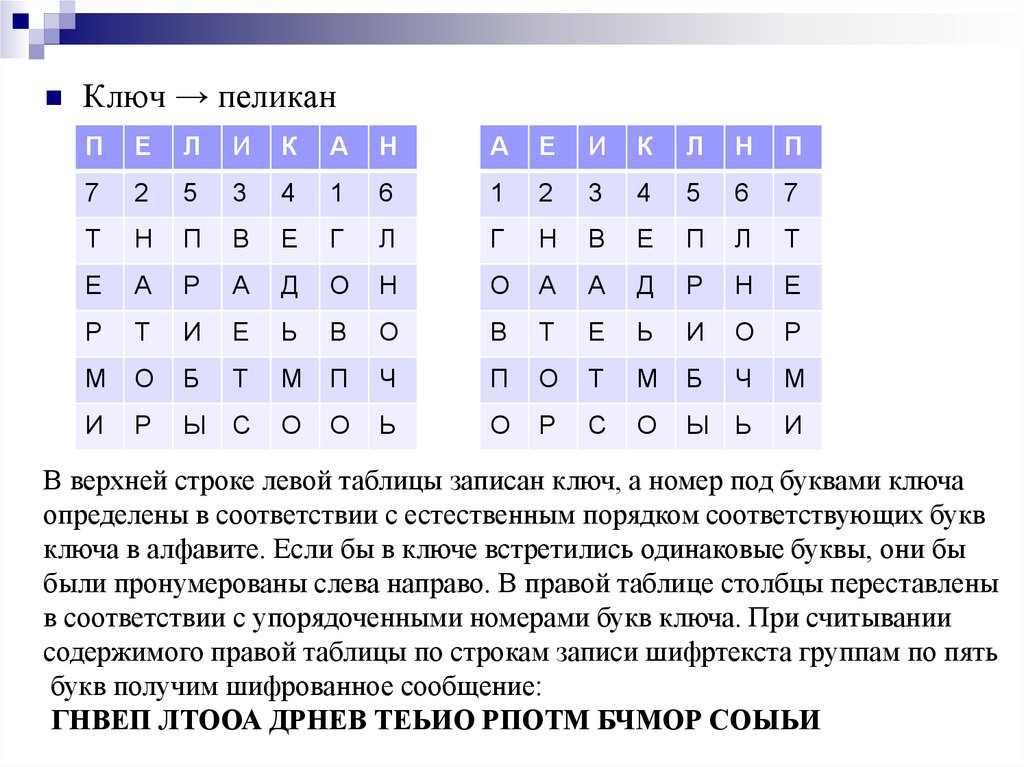

26.

Несколько большей стойкостью к раскрытию обладаетметод шифрования, называемый одиночной

перестановкой по ключу.

Столбцы таблицы переставляются по ключевому слову,

фразе или набору чисел длиной в строку таблицы.

Пример 1:

Ключ- Пеликан.

Текст сообщения -Терминатор прибывает седьмого в

полночь

На рисунке показаны две таблицы, заполненные текстом

сообщения и ключевым словом, при этом левая таблица

соответствует заполнению до перестановки, а правая таблица

- заполнению после перестановки.

27.

Ключ → пеликанП

Е

Л

И

К

А

Н

А

Е

И

К

Л

Н

П

7

2

5

3

4

1

6

1

2

3

4

5

6

7

Т

Н

П

В

Е

Г

Л

Г

Н

В

Е

П

Л

Т

Е

А

Р

А

Д

О

Н

О

А

А

Д

Р

Н

Е

Р

Т

И

Е

Ь

В

О

В

Т

Е

Ь

И

О

Р

М

О

Б

Т

М

П

Ч

П

О

Т

М

Б

Ч

М

И

Р

Ы

С

О

О

Ь

О

Р

С

О

Ы

Ь

И

В верхней строке левой таблицы записан ключ, а номер под буквами ключа

определены в соответствии с естественным порядком соответствующих букв

ключа в алфавите. Если бы в ключе встретились одинаковые буквы, они бы

были пронумерованы слева направо. В правой таблице столбцы переставлены

в соответствии с упорядоченными номерами букв ключа. При считывании

содержимого правой таблицы по строкам записи шифртекста группам по пять

букв получим шифрованное сообщение:

ГНВЕП ЛТООА ДРНЕВ ТЕЬИО РПОТМ БЧМОР СОЫЬИ

28.

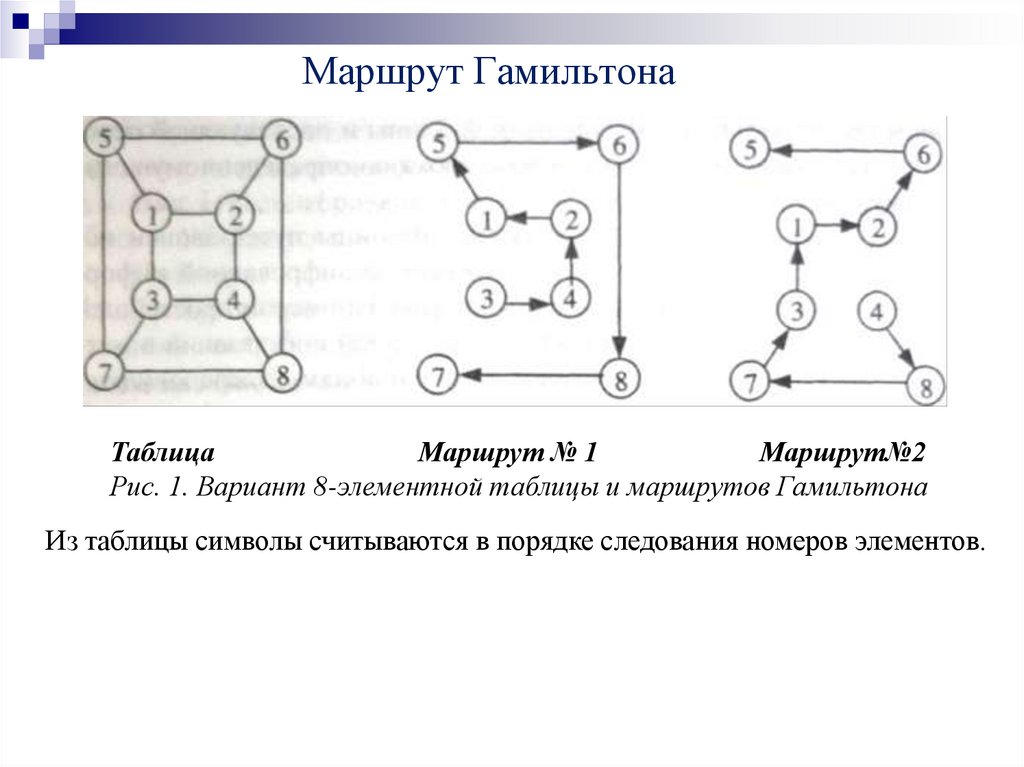

Суть методов перестановки заключается в разделении исходного текста на блокификсированной длины и последующей перестановке символов внутри каждого

блока по определенному алгоритму.

Перестановки используются также в методе, основанном на применении

маршрутов Гамильтона.

Этот метод реализуется путем выполнения следующих шагов.

Шаг 1. Исходная информация разбивается на блоки. Если длина шифруемой

информации не кратна длине блока, то на свободные места последнего блока

помещаются специальные служебные символы заполнители (например: *)

Шаг 2. Символами блока заполняется таблица, в которой для каждого

порядкового номера символа в блоке отводится вполне определенное место

(рис. 1).

Шаг 3. Считывание символов из таблицы осуществляется по одному из

маршрутов. Увеличение числа маршрутов повышает криптостойкость шифра.

Маршруты выбираются либо последовательно, либо их очередность задается

ключом К.

Шаг 4. Зашифрованная последовательность символов разбивается на блоки

фиксированной длины L. Величина L может отличаться от длины блоков, на

которые разбивается исходная информация на шаге 1.

Расшифрование производится в обратном порядке. В соответствии с ключом

выбирается маршрут и заполняется таблица согласно этому маршруту.

29. Маршрут Гамильтона

ТаблицаМаршрут № 1

Маршрут№2

Рис. 1. Вариант 8-элементной таблицы и маршрутов Гамильтона

Из таблицы символы считываются в порядке следования номеров элементов.

30.

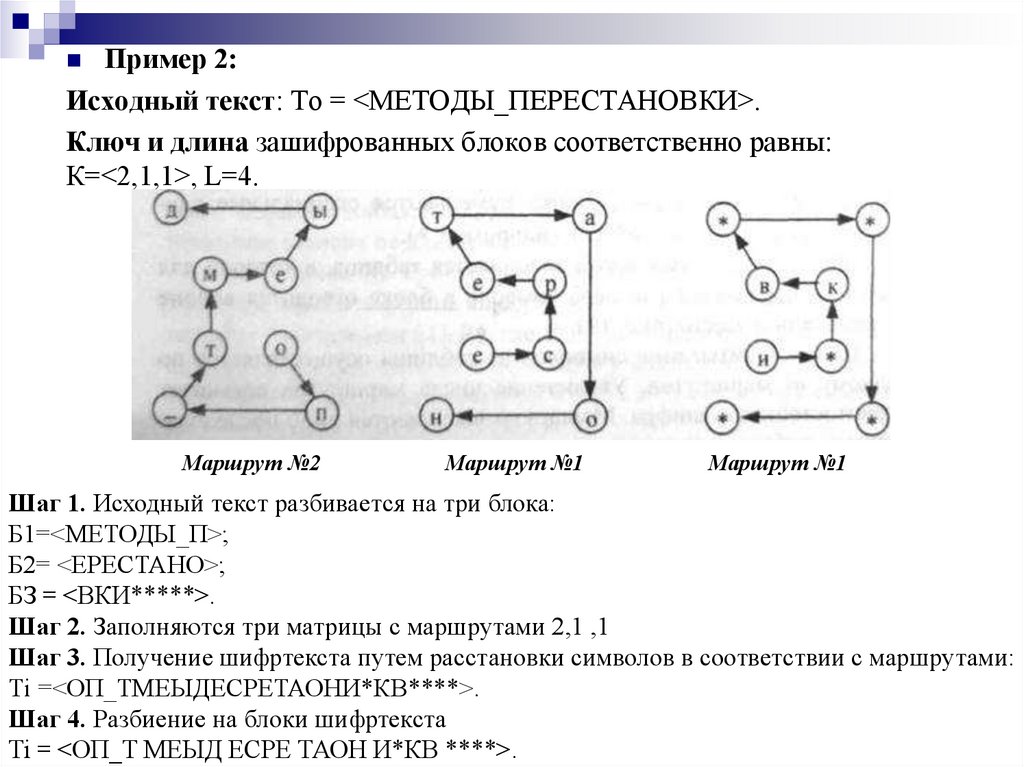

Пример 2:Исходный текст: То = <МЕТОДЫ_ПЕРЕСТАНОВКИ>.

Ключ и длина зашифрованных блоков соответственно равны:

К=<2,1,1>, L=4.

Маршрут №2

Маршрут №1

Маршрут №1

Шаг 1. Исходный текст разбивается на три блока:

Б1=<МЕТОДЫ_П>;

Б2= <ЕРЕСТАНО>;

БЗ = <ВКИ*****>.

Шаг 2. Заполняются три матрицы с маршрутами 2,1 ,1

Шаг 3. Получение шифртекста путем расстановки символов в соответствии с маршрутами:

Тi =<ОП_ТМЕЫДЕСРЕТАОНИ*КВ****>.

Шаг 4. Разбиение на блоки шифртекста

Ti = <OП_T МЕЫД ЕСРЕ ТАОН И*КВ ****>.

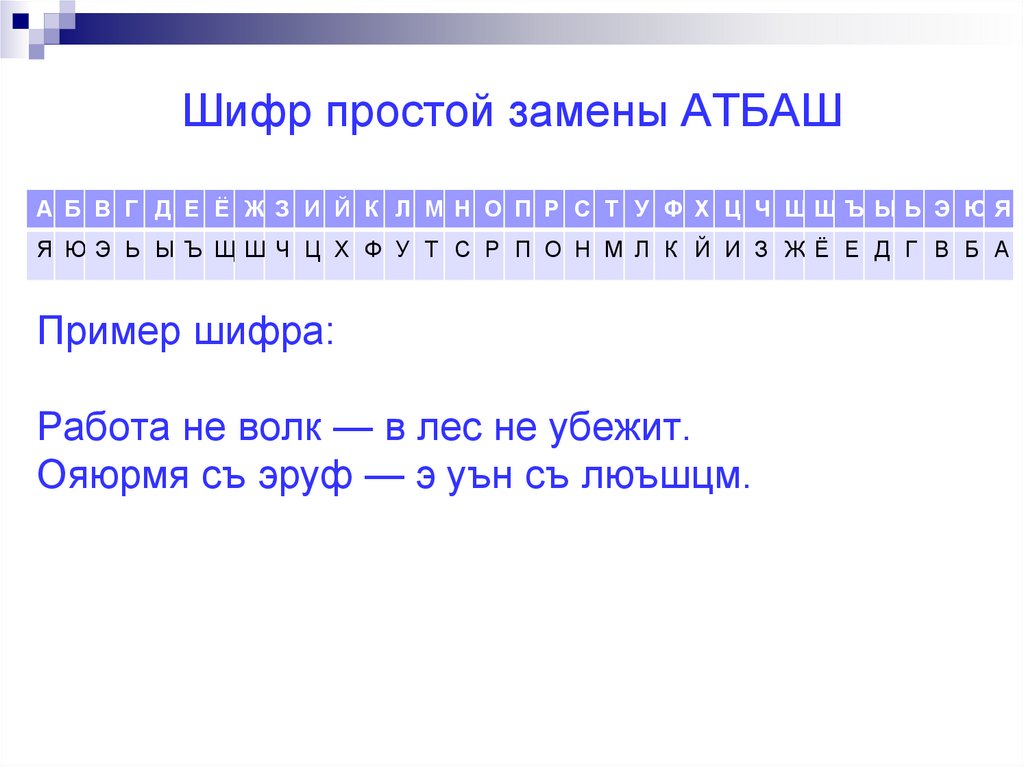

31. Шифр простой замены АТБАШ

А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч ШЩЪ ЫЬ Э ЮЯЯ ЮЭ Ь Ы Ъ ЩШ Ч Ц Х Ф У Т С Р П О Н М Л К Й И З ЖЁ Е Д Г В Б А

Пример шифра:

Работа не волк — в лес не убежит.

Ояюрмя съ эруф — э уън съ люъшцм.

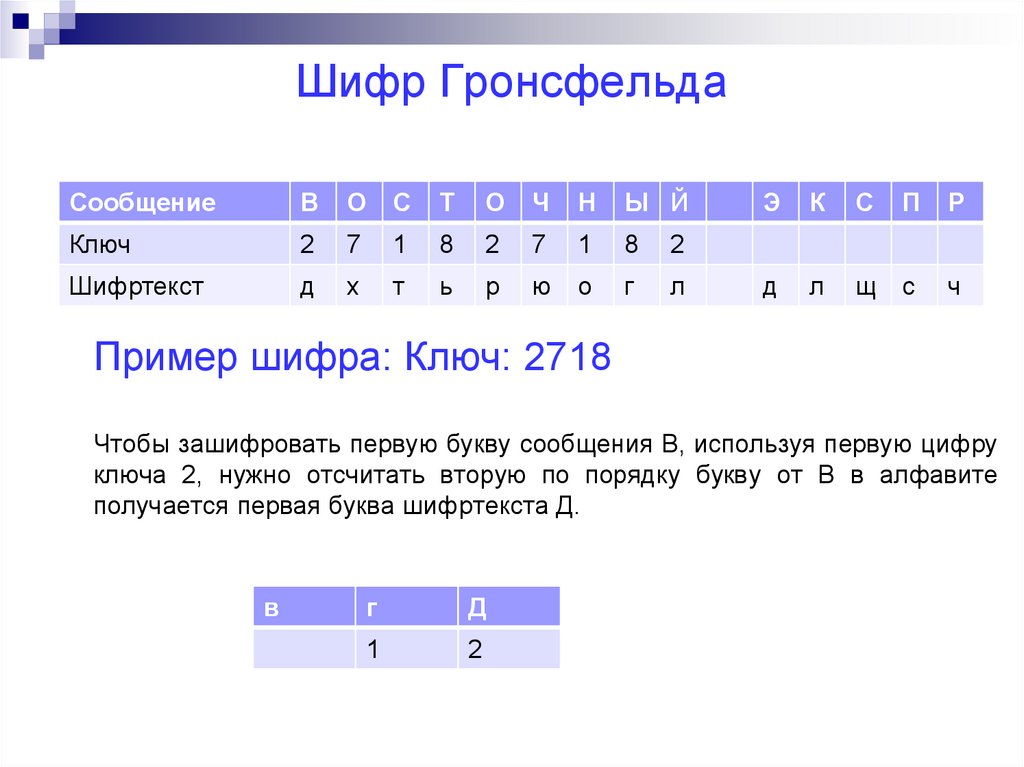

32. Шифр Гронсфельда

СообщениеВ

О

С

Т

О

Ч

Н

Ы Й

Ключ

2

7

1

8

2

7

1

8

2

Шифртекст

д

х

т

ь

р

ю

о

г

л

Э

К

С

П

Р

д

л

щ с

ч

Пример шифра: Ключ: 2718

Чтобы зашифровать первую букву сообщения В, используя первую цифру

ключа 2, нужно отсчитать вторую по порядку букву от В в алфавите

получается первая буква шифртекста Д.

в

г

Д

1

2

informatics

informatics