Similar presentations:

Основы информационной безопасности. Корпоративная защита от внутренних угроз информационной безопасности

1.

Основы информационной безопасностиКорпоративная защита от внутренних угроз информационной безопасности

Выполнили:

Тимофеев С.С. Султанов В.И.

Петров А.В. Хлызов Н.С. Яфанкин А.С.

2.

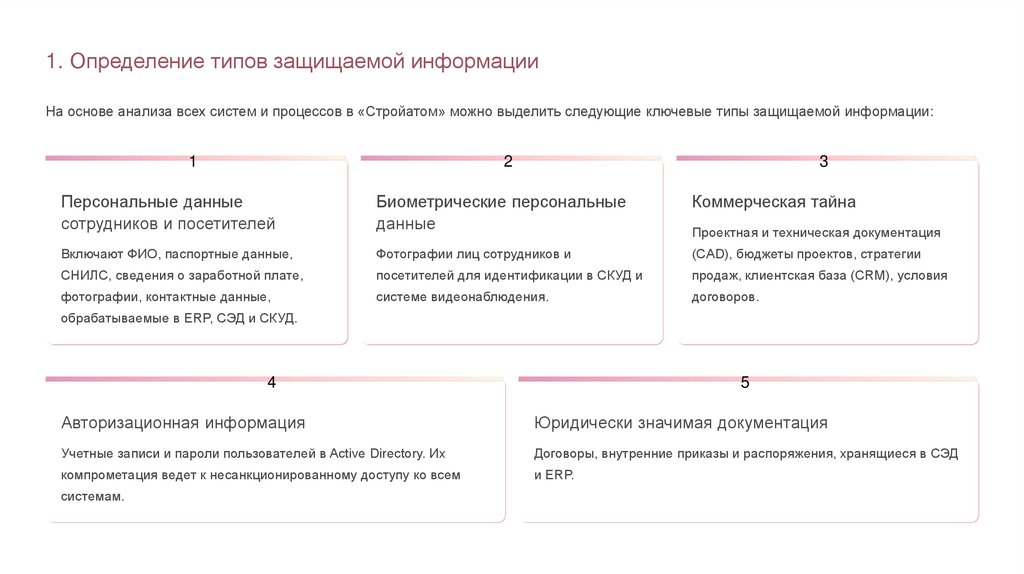

1. Определение типов защищаемой информацииНа основе анализа всех систем и процессов в «Стройатом» можно выделить следующие ключевые типы защищаемой информации:

1

2

3

Персональные данные

сотрудников и посетителей

Биометрические персональные

данные

Коммерческая тайна

Включают ФИО, паспортные данные,

Фотографии лиц сотрудников и

(CAD), бюджеты проектов, стратегии

СНИЛС, сведения о заработной плате,

посетителей для идентификации в СКУД и

продаж, клиентская база (CRM), условия

фотографии, контактные данные,

системе видеонаблюдения.

договоров.

Проектная и техническая документация

обрабатываемые в ERP, СЭД и СКУД.

4

5

Авторизационная информация

Юридически значимая документация

Учетные записи и пароли пользователей в Active Directory. Их

Договоры, внутренние приказы и распоряжения, хранящиеся в СЭД

компрометация ведет к несанкционированному доступу ко всем

и ERP.

системам.

3.

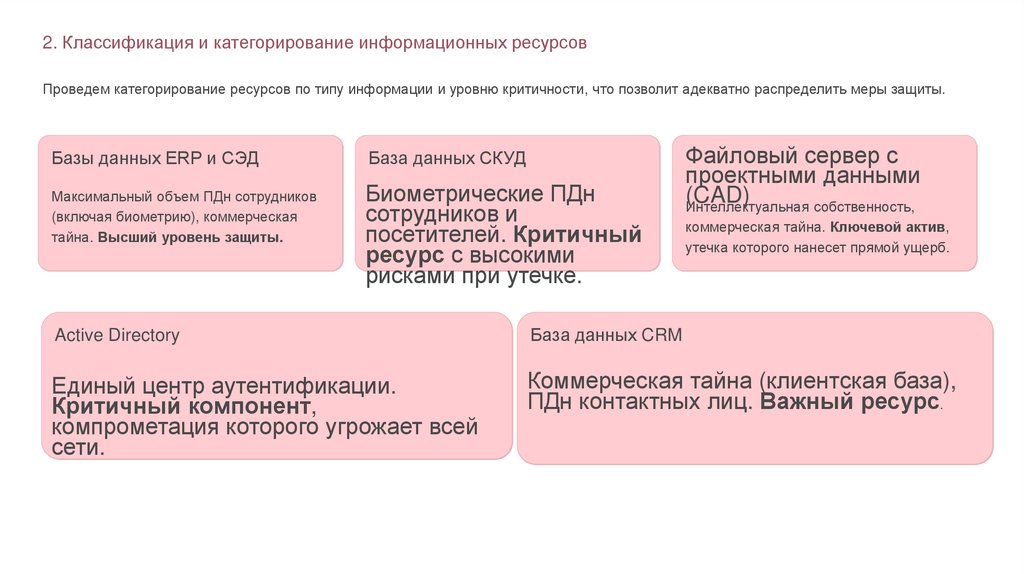

2. Классификация и категорирование информационных ресурсовПроведем категорирование ресурсов по типу информации и уровню критичности, что позволит адекватно распределить меры защиты.

Базы данных ERP и СЭД

Максимальный объем ПДн сотрудников

(включая биометрию), коммерческая

тайна. Высший уровень защиты.

База данных СКУД

Биометрические ПДн

сотрудников и

посетителей. Критичный

ресурс с высокими

рисками при утечке.

Файловый сервер с

проектными данными

(CAD)

Интеллектуальная собственность,

коммерческая тайна. Ключевой актив,

утечка которого нанесет прямой ущерб.

Active Directory

База данных CRM

Единый центр аутентификации.

Критичный компонент,

компрометация которого угрожает всей

сети.

Коммерческая тайна (клиентская база),

ПДн контактных лиц. Важный ресурс.

4.

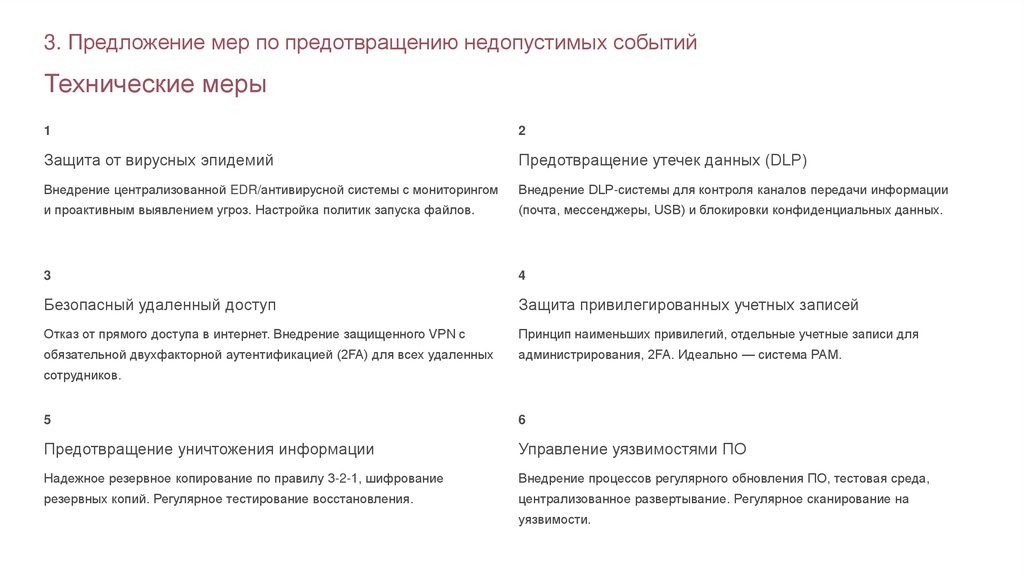

3. Предложение мер по предотвращению недопустимых событийТехнические меры

1

2

Защита от вирусных эпидемий

Предотвращение утечек данных (DLP)

Внедрение централизованной EDR/антивирусной системы с мониторингом

Внедрение DLP-системы для контроля каналов передачи информации

и проактивным выявлением угроз. Настройка политик запуска файлов.

(почта, мессенджеры, USB) и блокировки конфиденциальных данных.

3

4

Безопасный удаленный доступ

Защита привилегированных учетных записей

Отказ от прямого доступа в интернет. Внедрение защищенного VPN с

Принцип наименьших привилегий, отдельные учетные записи для

обязательной двухфакторной аутентификацией (2FA) для всех удаленных

администрирования, 2FA. Идеально — система PAM.

сотрудников.

5

6

Предотвращение уничтожения информации

Управление уязвимостями ПО

Надежное резервное копирование по правилу 3-2-1, шифрование

Внедрение процессов регулярного обновления ПО, тестовая среда,

резервных копий. Регулярное тестирование восстановления.

централизованное развертывание. Регулярное сканирование на

уязвимости.

5.

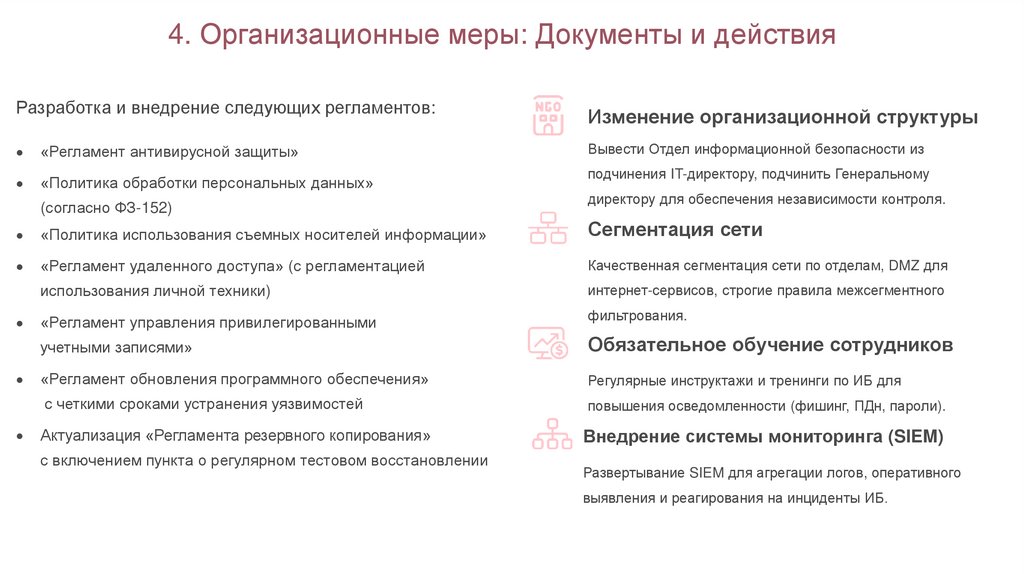

4. Организационные меры: Документы и действияРазработка и внедрение следующих регламентов:

«Регламент антивирусной защиты»

«Политика обработки персональных данных»

(согласно ФЗ-152)

Изменение организационной структуры

Вывести Отдел информационной безопасности из

подчинения IT-директору, подчинить Генеральному

директору для обеспечения независимости контроля.

«Политика использования съемных носителей информации»

Сегментация сети

«Регламент удаленного доступа» (с регламентацией

Качественная сегментация сети по отделам, DMZ для

использования личной техники)

интернет-сервисов, строгие правила межсегментного

«Регламент управления привилегированными

фильтрования.

учетными записями»

Обязательное обучение сотрудников

«Регламент обновления программного обеспечения»

Регулярные инструктажи и тренинги по ИБ для

с четкими сроками устранения уязвимостей

повышения осведомленности (фишинг, ПДн, пароли).

Актуализация «Регламента резервного копирования»

Внедрение системы мониторинга (SIEM)

с включением пункта о регулярном тестовом восстановлении

Развертывание SIEM для агрегации логов, оперативного

выявления и реагирования на инциденты ИБ.

informatics

informatics