Similar presentations:

Реверс-инжиниринг: принципы и методы

1. Реверс-инжиниринг: принципы и методы

РЕВЕРС-ИНЖИНИРИНГ:ПРИНЦИПЫ И МЕТОДЫ

Выполнили:

студенты группы 16-411

Марунин Никита Евгеньевич

Аксанов Марсель Ильнурович

2. Цель актуальность BPR

■ Цель доклада:Изучить реинжиниринг бизнеспроцессов (BPR) — его принципы,

методы и практическую ценность

для современных организаций.

■ Актуальность:

В условиях цифровизации,

глобализации и высокой

конкуренции традиционные

процессы устаревают.

BPR предлагает радикальное

перепроектирование «с нуля» для

скачкообразного роста:

1. Снижение издержек

2. Повышение качества и скорости

3.Улучшение сервиса

3. Что такое реверс-инжиниринг и зачем он нужен?

■ Что это такое?Анализ ПО/систем «с обратной

стороны» — без исходных кодов — для

понимания структуры и логики (с

помощью дизассемблирования,

декомпиляции).

■ Цели:

• Анализ вредоносных программ →

защита

• Восстановление документации

• Поиск уязвимостей

• Обеспечение совместимости

• Обучение и исследования

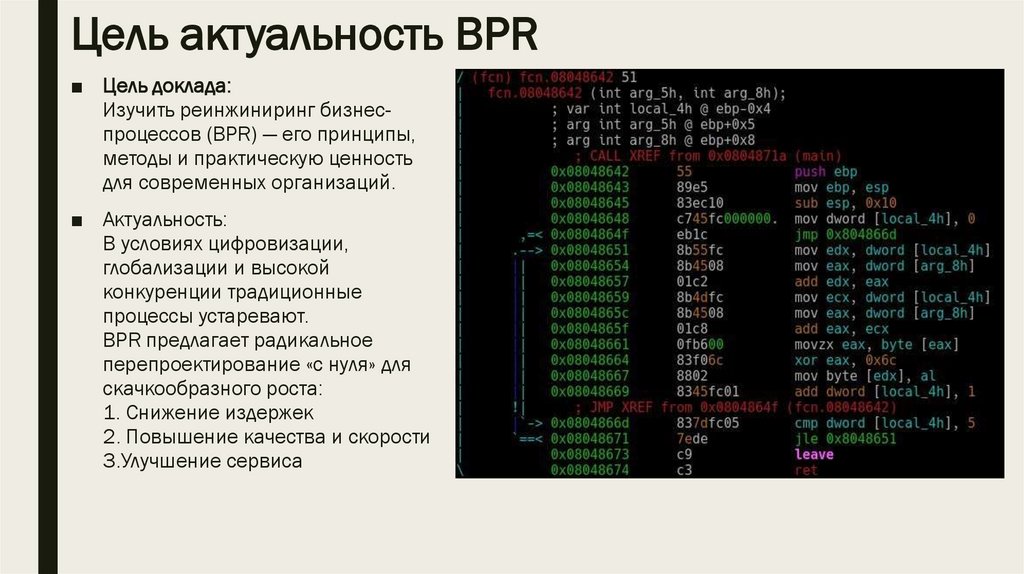

4. Ассемблер — основа реверс-инжиниринга

Ассемблер — основа реверсинжиниринга■ Что такое ассемблер?

Низкоуровневый язык, близкий к

машинному коду. Каждая команда

(MOV,ADD,CALL) → бинарная

инструкция процессора.

■ Роль в реверс-инжиниринге:

Исполняемый файл → дизассемблер

(IDA Pro, Ghidra, Radare2) → код на

ассемблере.

Аналитик изучает:

• последовательность команд

• структуру функций

• работу с регистрами и памятью

5. Основные принципы реверс-инжиниринга на ассемблере

Основные принципы реверсинжиниринга на ассемблере■ От общего к частному

→ Сначала структура: точка входа, функции,

импорт → затем детали.

■ Поток управления

→ Отслеживайте JMP, CALL, RET — так вы

поймёте логику выполнения.

■ Анализ данных

→ Где и как хранятся данные: в регистрах, в

памяти (MOV[addr], EAX) , на входе/выходе.

■ Ключевые функции

→ Ищите: лицензии, шифрование, сеть,

обработка ввода — ядро логики.

■ Отладчик — must have

→ x64dbg и др.: пошаговый запуск,

наблюдение за регистрами/памятью →

понимание «живой» логики.

6.

Методы и инструменты реверсинжиниринга — кратко, для слайда■ Подготовка

→ Определите тип файла (PE/ELF),

импорты, строки.

→ Инструменты: file, strings, PEview.

■ Статический анализ

→ Дизассемблер (IDA, Ghidra): граф

вызовов, переименование

(sub_401000→ check_lisence),

комментарии.

7.

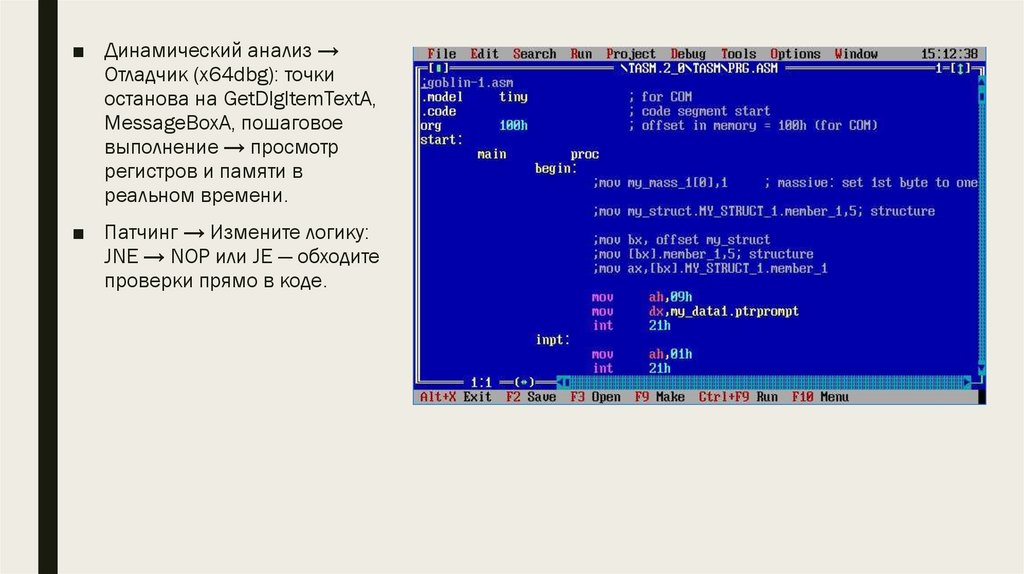

■ Динамический анализ →Отладчик (x64dbg): точки

останова на GetDlgItemTextA,

MessageBoxA, пошаговое

выполнение → просмотр

регистров и памяти в

реальном времени.

■ Патчинг → Измените логику:

JNE → NOP или JE — обходите

проверки прямо в коде.

8. Суть и ценность реверс-инжиниринга

■ Реверс-инжиниринг на уровне ассемблера — это не просто техника,а фундаментальная дисциплина, требующая глубокого понимания

архитектуры процессоров (x86/x64, ARM), принципов работы

операционных систем, форматов исполняемых файлов (PE, ELF), а

также механизмов управления памятью, стеком и регистрами. Это

«хирургия» программного обеспечения — вскрытие, анализ и

реконструкция логики без исходного кода.

■ В сфере кибербезопасности реверс-инжиниринг — незаменимый

инструмент:

→ Анализ вредоносного ПО: как работают трояны, руткиты и

программы-вымогатели?

→ Обнаружение уязвимостей нулевого дня (0-day) до их

использования.

→ Разработка сигнатур для антивирусов и систем обнаружения

вторжений (IDS/IPS).

→ Проверка безопасности сторонних библиотек и закрытых SDK.

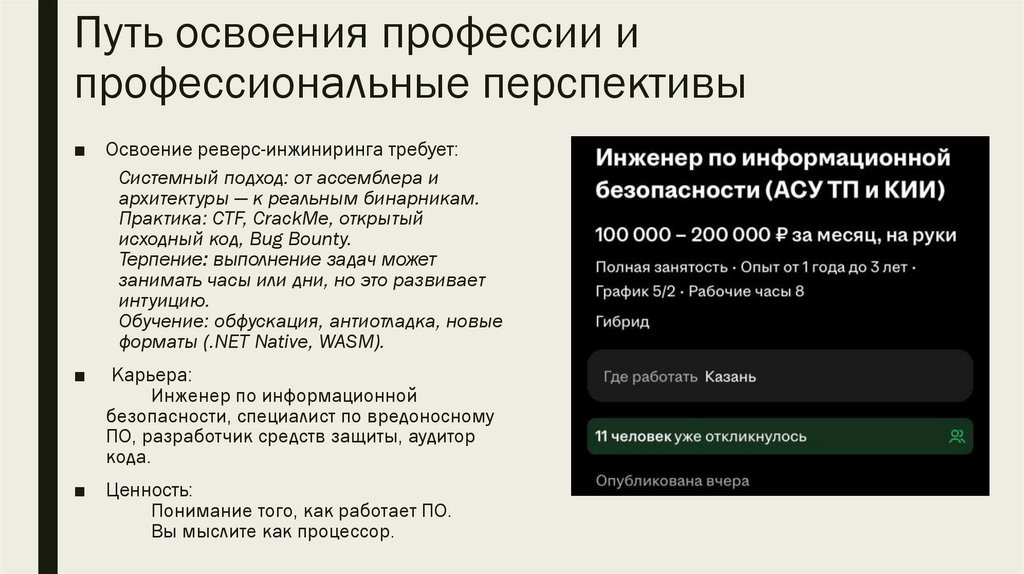

9. Путь освоения профессии и профессиональные перспективы

■ Освоение реверс-инжиниринга требует:Системный подход: от ассемблера и

архитектуры — к реальным бинарникам.

Практика: CTF, CrackMe, открытый

исходный код, Bug Bounty.

Терпение: выполнение задач может

занимать часы или дни, но это развивает

интуицию.

Обучение: обфускация, антиотладка, новые

форматы (.NET Native, WASM).

■

Карьера:

Инженер по информационной

безопасности, специалист по вредоносному

ПО, разработчик средств защиты, аудитор

кода.

■ Ценность:

Понимание того, как работает ПО.

Вы мыслите как процессор.

10. Список литературы

■ 1. Фомичева, С. Г. Основы программирования на языке низкого уровня Assembler: учебноепособие / С. Г. Фомичева, О. С. Варюга, А. А. Полкова. — Норильск: Изд-во Норильского

индустриального института, 2022. — 198 с. — ISBN 978-5-89009-762-0.

■ 2. Пахмурин, Е. О. Операционные системы ЭВМ: учебное пособие / Е. О. Пахмурин. — Москва:

ТУСУР, 2023. — 181 с.

■ 3. Введение в архитектуру ЭВМ: учебное пособие / А. М. Собина, Н. Ю. Фаткуллин, В. Ф.

Шамшов, Е. Н. Шарева. — Уфа: УГИТУ, 2020. — 110 с. — ISBN 978-5-7831-2151-7.

■ 4. Erickson, J. *Hacking: The Art of Exploitation*. — 2nd ed. — No Starch Press, 2008. — 498 p.

(Классическая книга, посвященная реверс-инжинирингу и эксплойтам).

■ 5. Ligh, M. H., et al. *The Art of Memory Forensics: Detecting Malware and Threats in Windows,

Linux, and Mac Memory*. — Wiley, 2014. (Продвинутые методы анализа, включая реверс).

programming

programming