Similar presentations:

Совершенствование менеджмента ИБ в КСИБ ПАО «Сбер» с применением технологии распределённого реестра

1. Выпускная квалификационная работа магистранта Тема: «Совершенствование менеджмента ИБ в КСИБ ПАО «Сбер» с применением

ИНСТИТУТ ИНФОКОММУНИКАЦИОННЫХ СИСТЕМ И ТЕХНОЛОГИЙКАФЕДРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Выпускная квалификационная работа

магистранта

Тема: «Совершенствование менеджмента ИБ

в КСИБ ПАО «Сбер» с применением технологии

распределённого реестра

Выполнил: студент группы БМО-23

Обухов А.П.

Научный руководитель: к.в.н., доцент

Воронов А.Н.

Королёв, 2025 г.

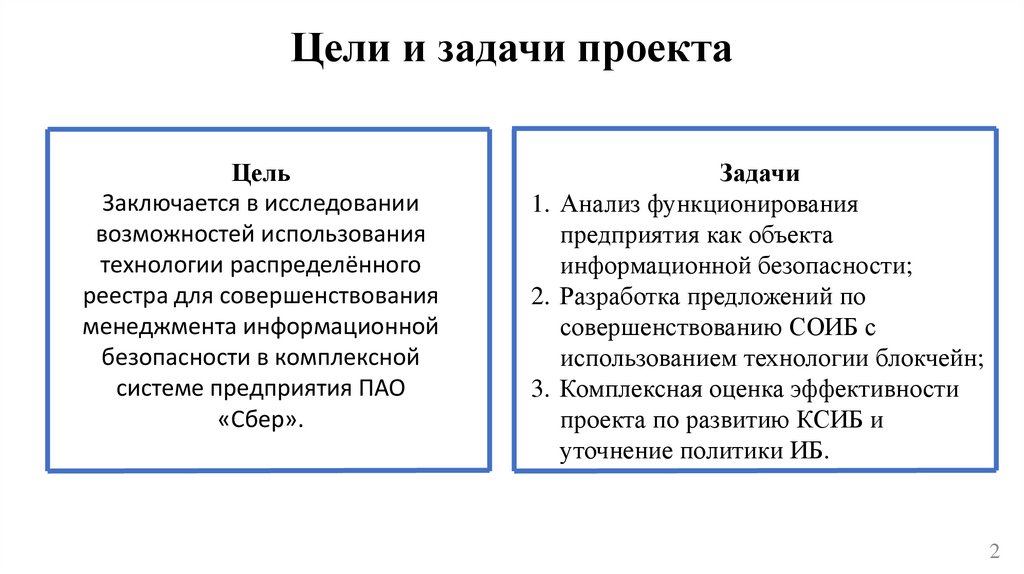

2. Цели и задачи проекта

ЦельЗаключается в исследовании

возможностей использования

технологии распределённого

реестра для совершенствования

менеджмента информационной

безопасности в комплексной

системе предприятия ПАО

«Сбер».

Задачи

1. Анализ функционирования

предприятия как объекта

информационной безопасности;

2. Разработка предложений по

совершенствованию СОИБ с

использованием технологии блокчейн;

3. Комплексная оценка эффективности

проекта по развитию КСИБ и

уточнение политики ИБ.

2

3. Актуальность и новизна

АктуальностьАктуальность исследования обусловлена

необходимостью повышения эффективности

управления информационной безопасностью в

КСИБ ПАО «Сбер» на фоне растущих угроз

кибербезопасности. Применение технологии

распределённого реестра (DLT) может

существенно улучшить защиту данных и

управление рисками.

Новизна

Заключается в использовании новейшей

технологии блокчейн, использования

инструмента многорубежной модели

исследования предприятия и

компьютерной модели оценки

функциональной эффективности.

3

4. Анализ функционирования предприятия как объекта информационной безопасности

Охраняемыми объектами ФЗИ банка являются:охраняемый периметр банка;

контролируемая зона (внутренняя территория банка);

здание банка.

Наиболее опасными нарушителями являются внутренние

сотрудники (злоумышленники) и криминальные структуры.

Наиболее опасные угрозы — это НСД через охраняемый

периметр и НСД в защищаемое помещение.

Таким образом, с учетом наличия объектов защиты,

Условные обозначения:

злоумышленников, которым интересна информация и возможных

угроз, которые могут быть реализованы злоумышленником,

обуславливается наличие в комплексной системе

Территориальное расположение исследуемого предприятия

как объекта информационной безопасности

информационной безопасности подсистемы физической защиты.

4

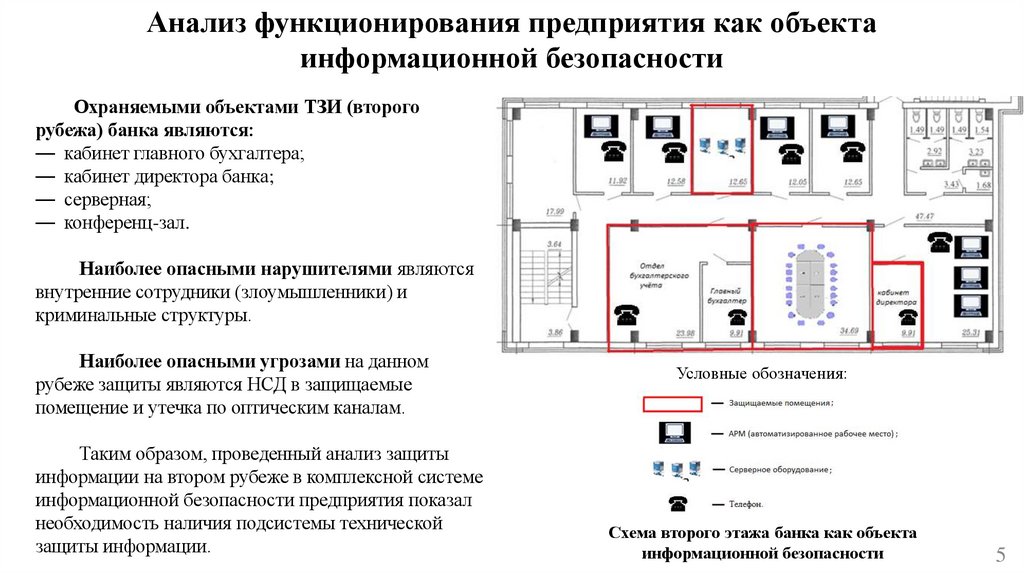

5. Анализ функционирования предприятия как объекта информационной безопасности

Охраняемыми объектами ТЗИ (второгорубежа) банка являются:

— кабинет главного бухгалтера;

— кабинет директора банка;

— серверная;

— конференц-зал.

Наиболее опасными нарушителями являются

внутренние сотрудники (злоумышленники) и

криминальные структуры.

Наиболее опасными угрозами на данном

рубеже защиты являются НСД в защищаемые

помещение и утечка по оптическим каналам.

Таким образом, проведенный анализ защиты

информации на втором рубеже в комплексной системе

информационной безопасности предприятия показал

необходимость наличия подсистемы технической

защиты информации.

Условные обозначения:

Схема второго этажа банка как объекта

информационной безопасности

5

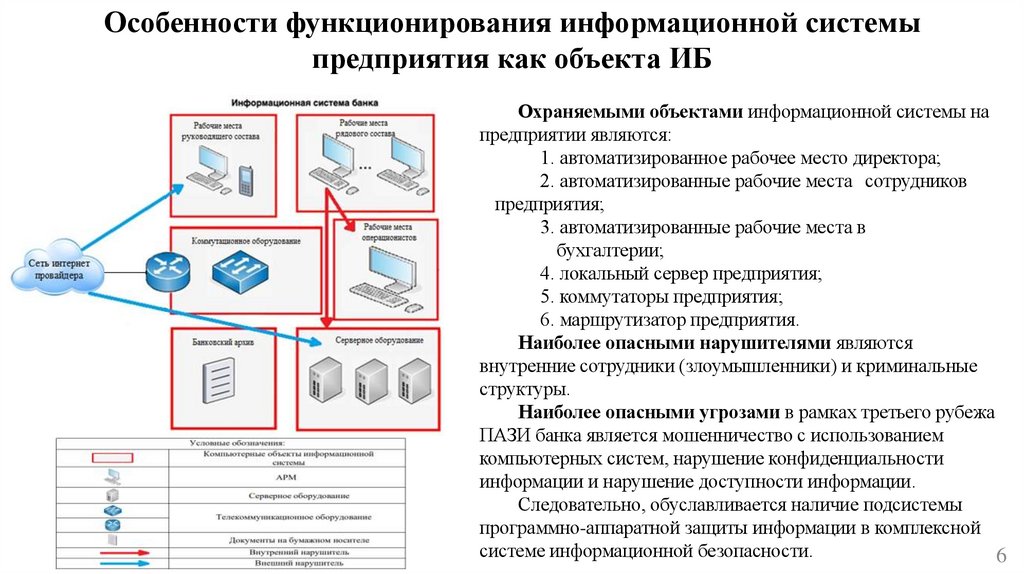

6.

Особенности функционирования информационной системыпредприятия как объекта ИБ

Охраняемыми объектами информационной системы на

предприятии являются:

1. автоматизированное рабочее место директора;

2. автоматизированные рабочие места сотрудников

предприятия;

3. автоматизированные рабочие места в

бухгалтерии;

4. локальный сервер предприятия;

5. коммутаторы предприятия;

6. маршрутизатор предприятия.

Наиболее опасными нарушителями являются

внутренние сотрудники (злоумышленники) и криминальные

структуры.

Наиболее опасными угрозами в рамках третьего рубежа

ПАЗИ банка является мошенничество с использованием

компьютерных систем, нарушение конфиденциальности

информации и нарушение доступности информации.

Следовательно, обуславливается наличие подсистемы

программно-аппаратной защиты информации в комплексной

системе информационной безопасности.

6

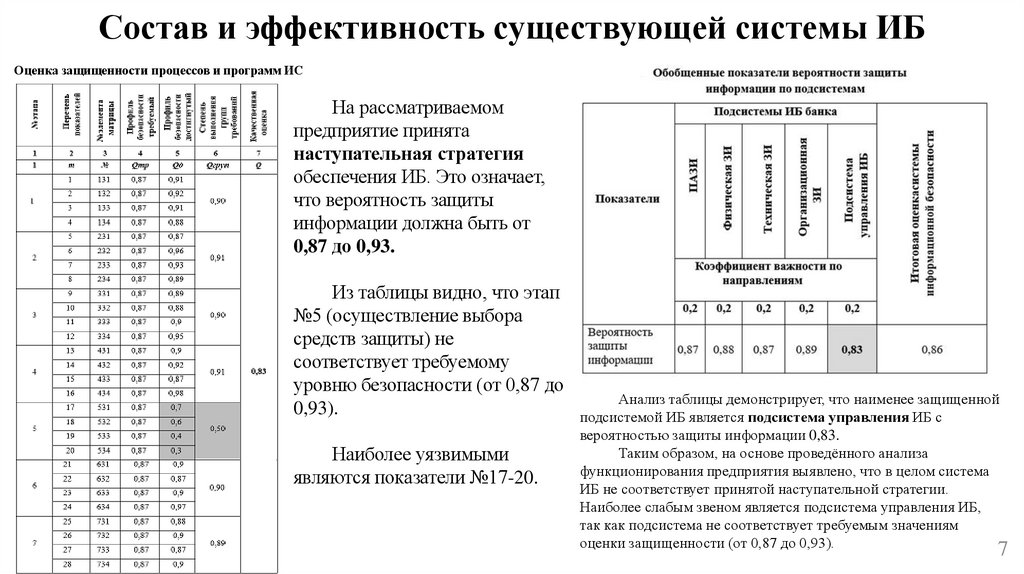

7. Состав и эффективность существующей системы ИБ

Оценка защищенности процессов и программ ИСНа рассматриваемом

предприятие принята

наступательная стратегия

обеспечения ИБ. Это означает,

что вероятность защиты

информации должна быть от

0,87 до 0,93.

Из таблицы видно, что этап

№5 (осуществление выбора

средств защиты) не

соответствует требуемому

уровню безопасности (от 0,87 до

0,93).

Наиболее уязвимыми

являются показатели №17-20.

Анализ таблицы демонстрирует, что наименее защищенной

подсистемой ИБ является подсистема управления ИБ с

вероятностью защиты информации 0,83.

Таким образом, на основе проведённого анализа

функционирования предприятия выявлено, что в целом система

ИБ не соответствует принятой наступательной стратегии.

Наиболее слабым звеном является подсистема управления ИБ,

так как подсистема не соответствует требуемым значениям

оценки защищенности (от 0,87 до 0,93).

7

8. Сущность технологии распределённого реестра

Технология распределенного реестра(также известная как технология блокчейн)

представляет собой децентрализованную и

распределенную базу данных, которая

обеспечивает безопасные и прозрачные

транзакции без необходимости в центральном

органе власти или посреднике.

Технология полагается на криптографию

и согласованные алгоритмы для обеспечения

целостности и подлинности данных.

Сущность работы технологии блокчейн

показана на рисунке.

8

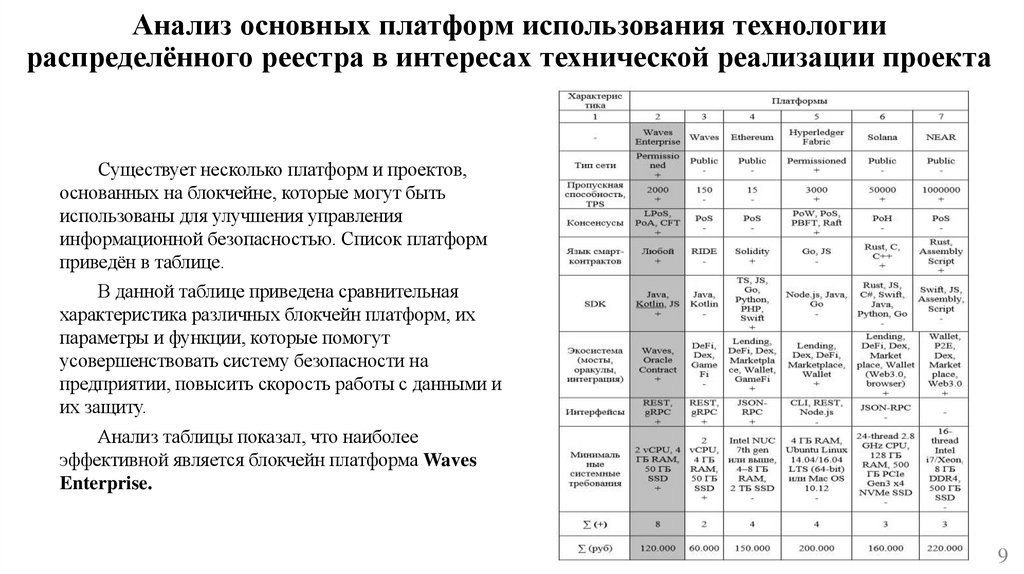

9. Анализ основных платформ использования технологии распределённого реестра в интересах технической реализации проекта

Существует несколько платформ и проектов,основанных на блокчейне, которые могут быть

использованы для улучшения управления

информационной безопасностью. Список платформ

приведён в таблице.

В данной таблице приведена сравнительная

характеристика различных блокчейн платформ, их

параметры и функции, которые помогут

усовершенствовать систему безопасности на

предприятии, повысить скорость работы с данными и

их защиту.

Анализ таблицы показал, что наиболее

эффективной является блокчейн платформа Waves

Enterprise.

9

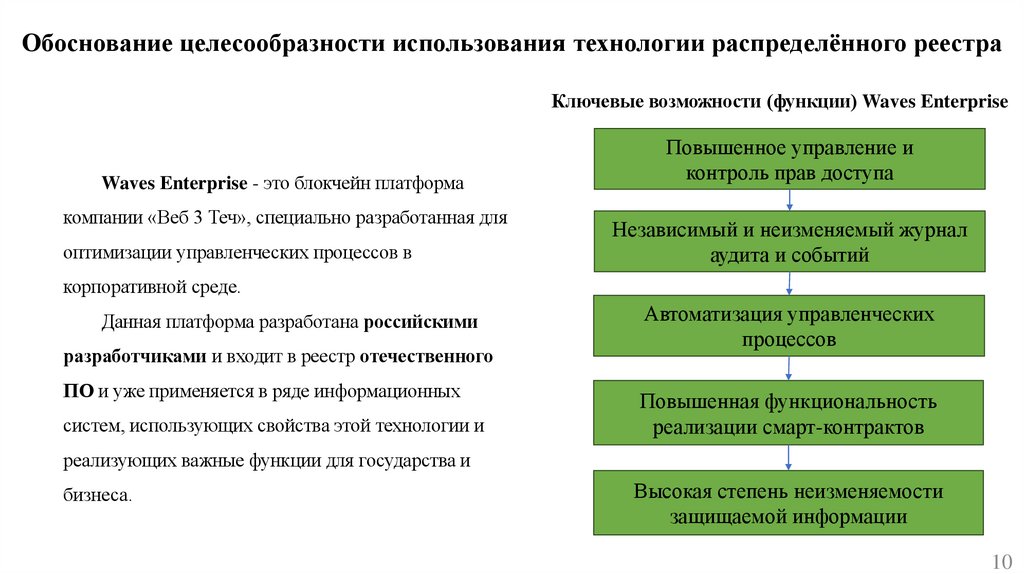

10. Обоснование целесообразности использования технологии распределённого реестра

Ключевые возможности (функции) Waves EnterpriseWaves Enterprise - это блокчейн платформа

компании «Веб 3 Теч», специально разработанная для

оптимизации управленческих процессов в

Повышенное управление и

контроль прав доступа

Независимый и неизменяемый журнал

аудита и событий

корпоративной среде.

Данная платформа разработана российскими

разработчиками и входит в реестр отечественного

ПО и уже применяется в ряде информационных

систем, использующих свойства этой технологии и

Автоматизация управленческих

процессов

Повышенная функциональность

реализации смарт-контрактов

реализующих важные функции для государства и

бизнеса.

Высокая степень неизменяемости

защищаемой информации

10

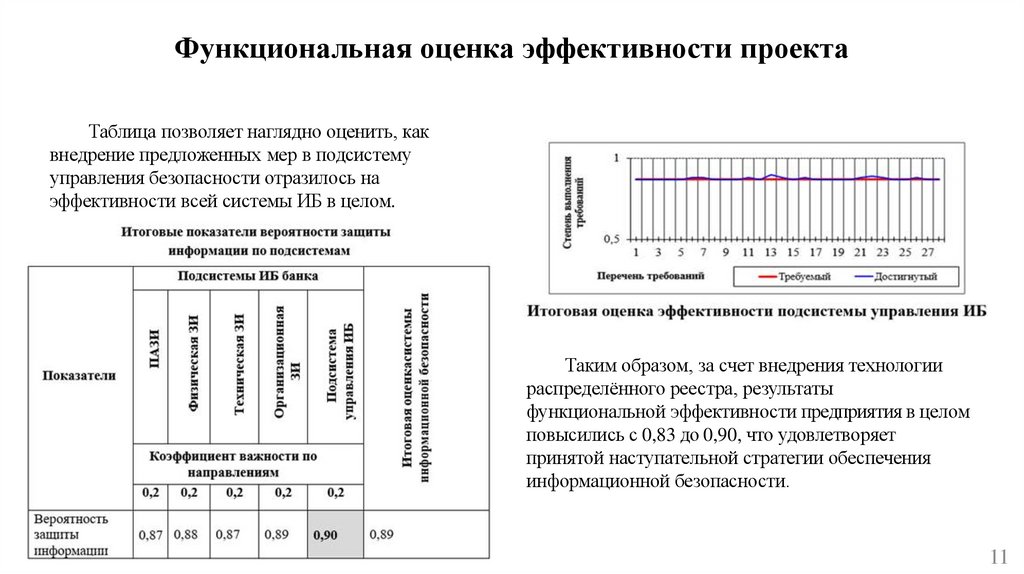

11. Функциональная оценка эффективности проекта

Таблица позволяет наглядно оценить, каквнедрение предложенных мер в подсистему

управления безопасности отразилось на

эффективности всей системы ИБ в целом.

Таким образом, за счет внедрения технологии

распределённого реестра, результаты

функциональной эффективности предприятия в целом

повысились с 0,83 до 0,90, что удовлетворяет

принятой наступательной стратегии обеспечения

информационной безопасности.

11

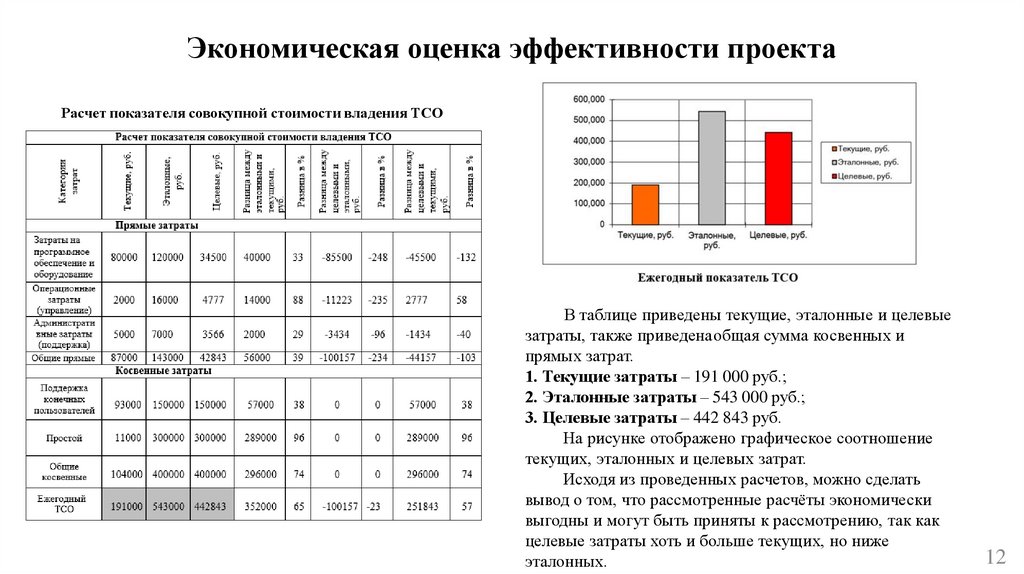

12. Экономическая оценка эффективности проекта

Расчет показателя совокупной стоимости владения ТСОВ таблице приведены текущие, эталонные и целевые

затраты, также приведенаобщая сумма косвенных и

прямых затрат.

1. Текущие затраты – 191 000 руб.;

2. Эталонные затраты – 543 000 руб.;

3. Целевые затраты – 442 843 руб.

На рисунке отображено графическое соотношение

текущих, эталонных и целевых затрат.

Исходя из проведенных расчетов, можно сделать

вывод о том, что рассмотренные расчёты экономически

выгодны и могут быть приняты к рассмотрению, так как

целевые затраты хоть и больше текущих, но ниже

эталонных.

12

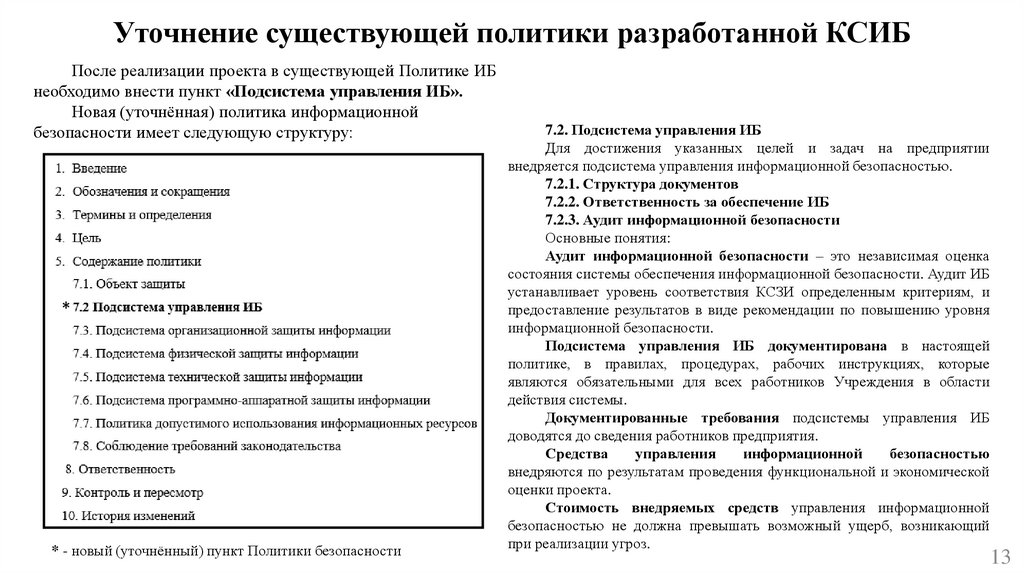

13. Уточнение существующей политики разработанной КСИБ

После реализации проекта в существующей Политике ИБнеобходимо внести пункт «Подсистема управления ИБ».

Новая (уточнённая) политика информационной

безопасности имеет следующую структуру:

*

* - новый (уточнённый) пункт Политики безопасности

7.2. Подсистема управления ИБ

Для достижения указанных целей и задач на предприятии

внедряется подсистема управления информационной безопасностью.

7.2.1. Структура документов

7.2.2. Ответственность за обеспечение ИБ

7.2.3. Аудит информационной безопасности

Основные понятия:

Аудит информационной безопасности – это независимая оценка

состояния системы обеспечения информационной безопасности. Аудит ИБ

устанавливает уровень соответствия КСЗИ определенным критериям, и

предоставление результатов в виде рекомендации по повышению уровня

информационной безопасности.

Подсистема управления ИБ документирована в настоящей

политике, в правилах, процедурах, рабочих инструкциях, которые

являются обязательными для всех работников Учреждения в области

действия системы.

Документированные требования подсистемы управления ИБ

доводятся до сведения работников предприятия.

Средства

управления

информационной

безопасностью

внедряются по результатам проведения функциональной и экономической

оценки проекта.

Стоимость внедряемых средств управления информационной

безопасностью не должна превышать возможный ущерб, возникающий

при реализации угроз.

13

14. Выводы (начало)

1. Анализ КСИБ выявил недостатки в2. В результате анализа технологии

подсистеме управления (вероятность

распределенного реестра, выявления

защиты информации 0,83 при

сущности и оценки её возможностей,

минимально допустимой 0,87). Из этого

разработаны предложения по

следует необходимость

совершенствованию СОИБ, данная

совершенствования подсистемы

технология имеет значительный

управления, направлением развития этой

потенциал для решения задач

подсистемы является использование

обеспечения информационной

новейшей технологии блокчейн.

безопасности.

14

15.

Выводы (окончание)3. Результаты функциональной

4. Таким образом, был предложен комплекс

эффективности предприятия в целом

мер по организации защиты информации с

повысились, что удовлетворило принятой помощью технологии блокчейн для КСЗИ в

системе информационной безопасности

наступательной стратегии. Приведены

текущие, эталонные и целевые затраты,

также приведена общая сумма косвенных

придприятия ПАО «Сбер».

Можно сделать вывод, что цель работы,

и прямых затрат. Были внесены уточнения которая заключалась в совершенствовании

управления ИБ за счет использования

в Политику ИБ. Внесен пункт

«Подсистема управления ИБ».

технологии блокчейн была достигнута.

15

16.

Спасибо за внимание!17. Выпускная квалификационная работа магистранта Тема: «Совершенствование менеджмента ИБ в КСИБ ПАО «Сбер» с применением

ИНСТИТУТ ИНФОКОММУНИКАЦИОННЫХ СИСТЕМ И ТЕХНОЛОГИЙКАФЕДРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Выпускная квалификационная работа

магистранта

Тема: «Совершенствование менеджмента ИБ

в КСИБ ПАО «Сбер» с применением технологии

распределённого реестра

Выполнил: студент группы БМО-23

Обухов А.П.

Научный руководитель: к.в.н., доцент

Воронов А.Н.

Королёв, 2025 г.

management

management