Similar presentations:

Повышение отказоустойчивости и защищённости инфраструктуры в инвестиционной компании ООО «ВЫСОТА»

1. Повышение отказоустойчивости и защищённости инфраструктуры в инвестиционной компании ООО «ВЫСОТА»

Специальность: 09.02.06 Сетевое и системное администрированиеГруппа: С-41

Подготовил: Назаров Антон Алексеевич

2. Проблемы решаемые дипломной работой

В одном из офисов компании ООО “ВЫСОТА” возникли серьезныепроблемы,

связанные

с

безопасностью

данных

и

отказоустойчивостью

информационной инфраструктуры. Недавний инцидент, связанный с утечкой

конфиденциальных

данных,

подчеркнул

наличие

уязвимостей,

которые

злоумышленники могут использовать для несанкционированного доступа к

критически важной информации. Помимо этого, инфраструктура компании не

обеспечивает

достаточной

отказоустойчивости,

что

создает

стабильности бизнес-процессов в случае сбоев или кибератак.

угрозу

для

3.

Цель выпускной квалификационной работы – разработка повышенияотказоустойчивости и защищённости инфраструктуры в инвестиционной

компании ООО «ВЫСОТА».

Объект исследования – инфраструктура инвестиционной компании ООО

«ВЫСОТА».

Предмет исследования – поиск оптимальных подходов в процессе

повышения

отказоустойчивости

и

защищённости

инфраструктуры

в

инвестиционной компании ООО «ВЫСОТА».

Ожидаемый результат работы –

ООО "ВЫСОТА" получит более

надежную и защищенную ИТ-инфраструктуру, которая обеспечит стабильную

работу бизнес-процессов, защитит данные от потери и несанкционированного

доступа, а также повысит уровень безопасности всей компании.

4.

Исходя из цели работы необходимо разрешит следующие задачи:– произвести исследование инвестиционной компании ООО «ВЫСОТА» и

особенностей организации ее инфраструктуры;

– произвести разработку повышения отказоустойчивости и защищённости

инфраструктуры в инвестиционной компании ООО «ВЫСОТА»;

– произвести обоснование экономической эффективности разработанных

решений;

– разработать рекомендации по обеспечению безопасности жизнедеятельности.

5.

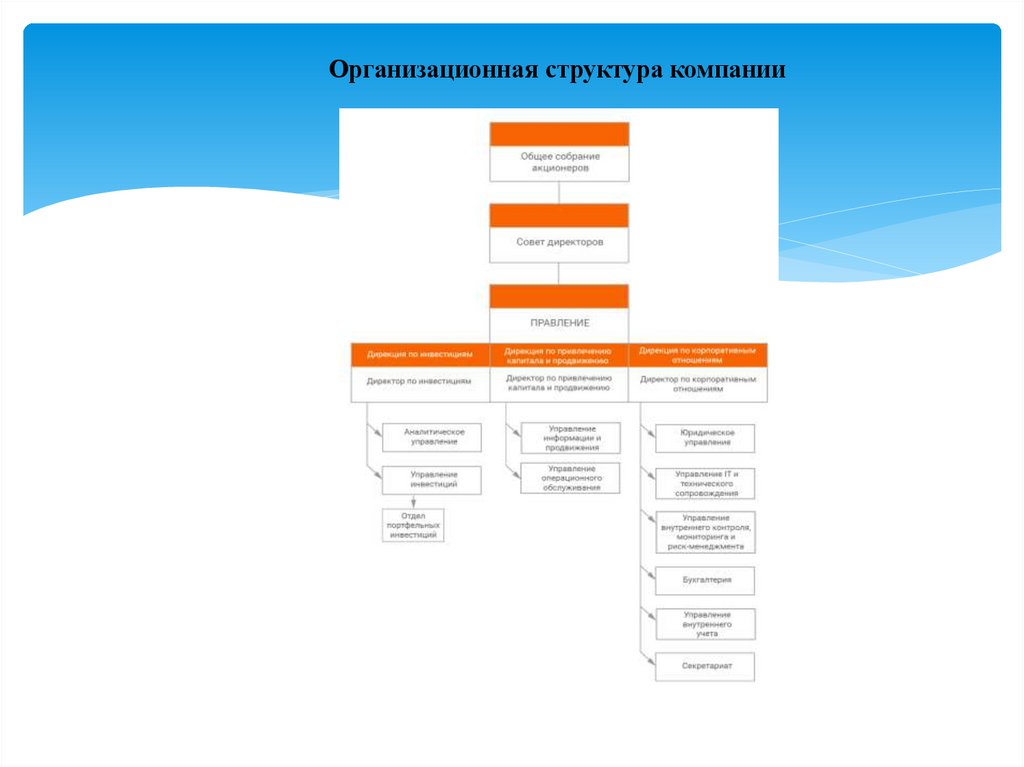

Организационная структура компании6.

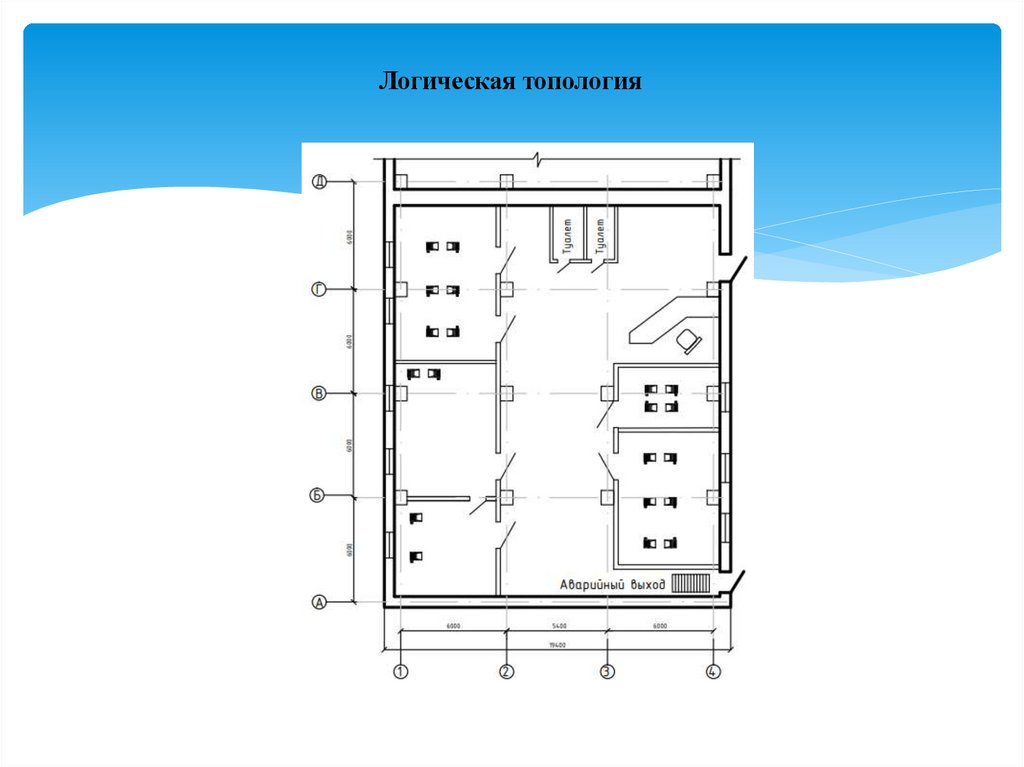

Логическая топология7.

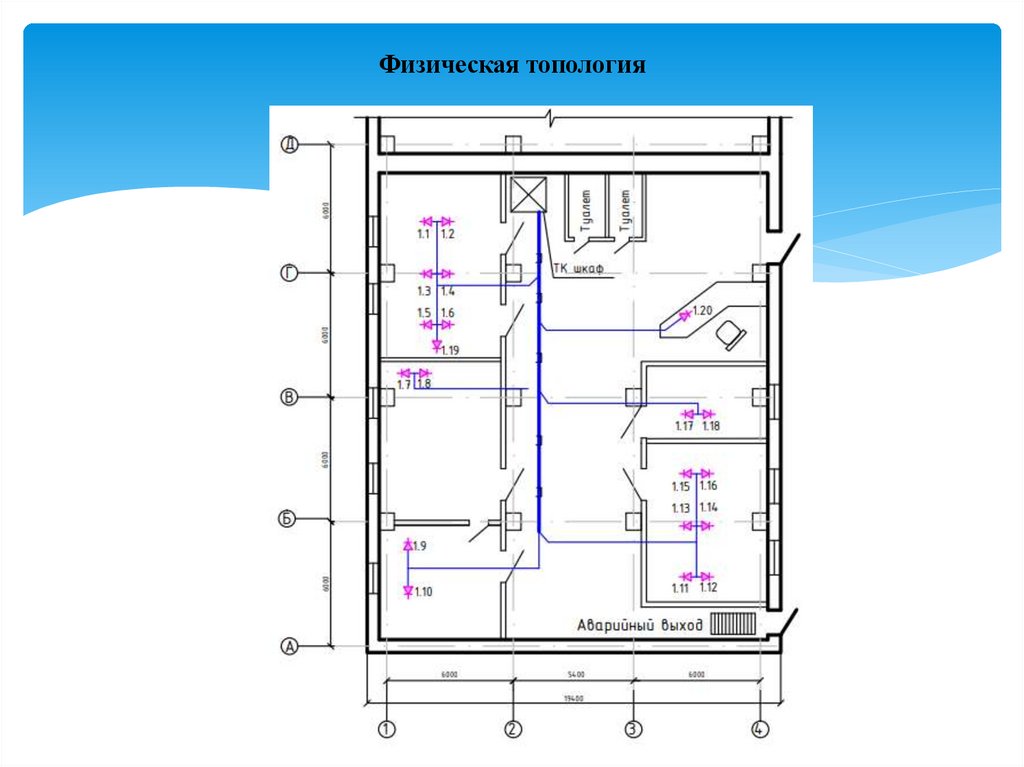

Физическая топология8.

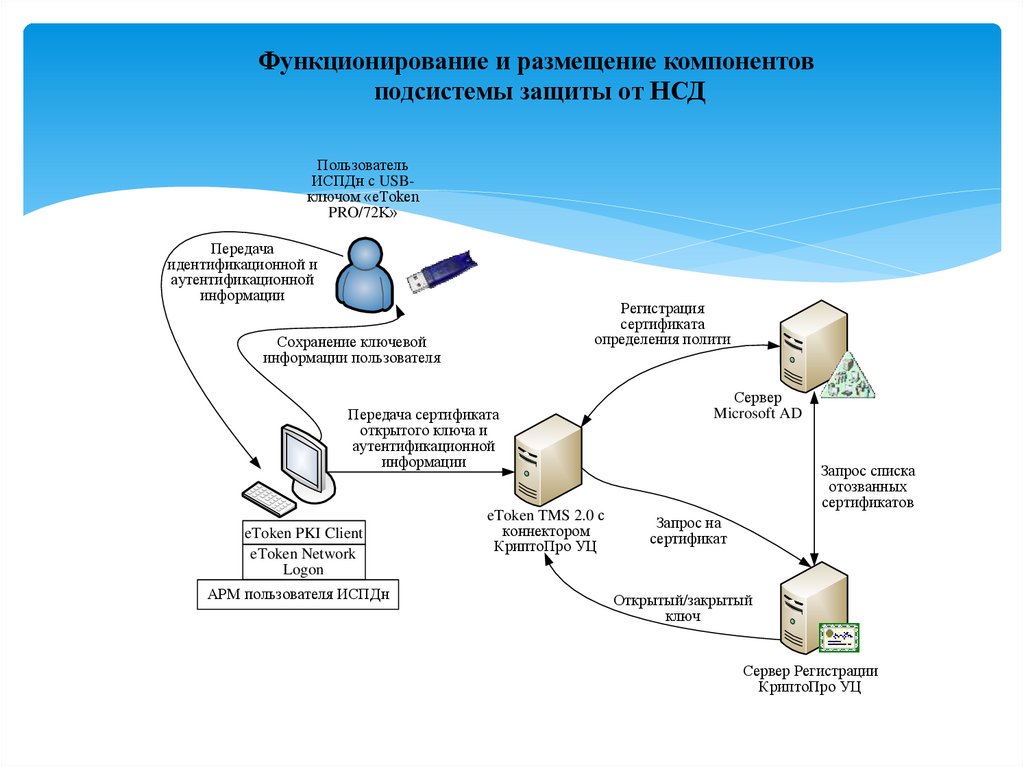

Функционирование и размещение компонентовподсистемы защиты от НСД

Пользователь

ИСПДн с USBключом «eToken

PRO/72K»

Передача

идентификационной и

аутентификационной

информации

Регистрация

сертификата

определения полити

Сохранение ключевой

информации пользователя

Передача сертификата

открытого ключа и

аутентификационной

информации

eToken PKI Client

eToken Network

Logon

АРМ пользователя ИСПДн

eToken TMS 2.0 с

коннектором

КриптоПро УЦ

Сервер

Microsoft AD

Запрос списка

отозванных

сертификатов

Запрос на

сертификат

Открытый/закрытый

ключ

Сервер Регистрации

КриптоПро УЦ

9.

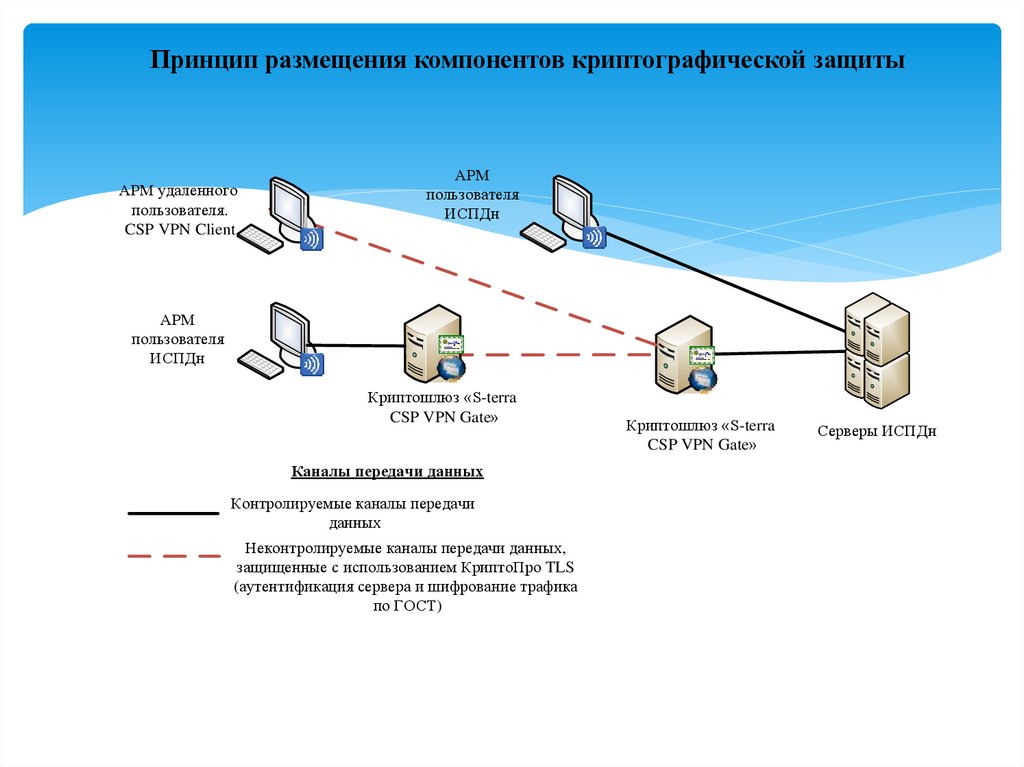

Принцип размещения компонентов криптографической защитыАРМ удаленного

пользователя.

CSP VPN Client

АРМ

пользователя

ИСПДн

АРМ

пользователя

ИСПДн

Криптошлюз «S-terra

CSP VPN Gate»

Каналы передачи данных

Контролируемые каналы передачи

данных

Неконтролируемые каналы передачи данных,

защищенные с использованием КриптоПро TLS

(аутентификация сервера и шифрование трафика

по ГОСТ)

Криптошлюз «S-terra

CSP VPN Gate»

Серверы ИСПДн

10.

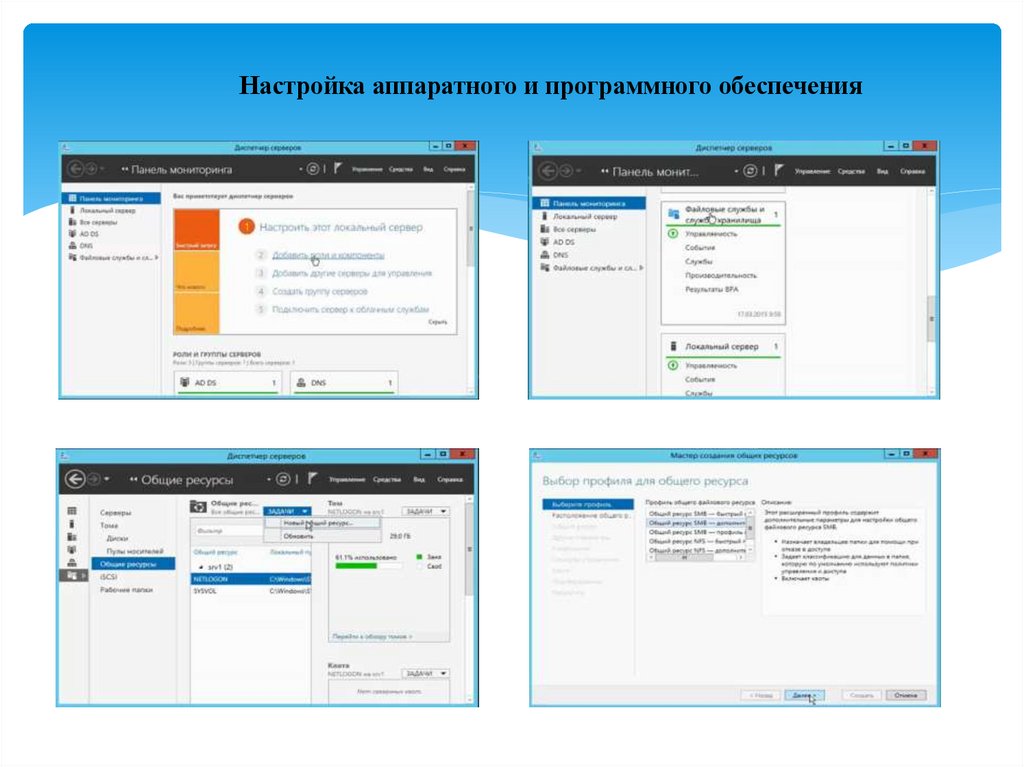

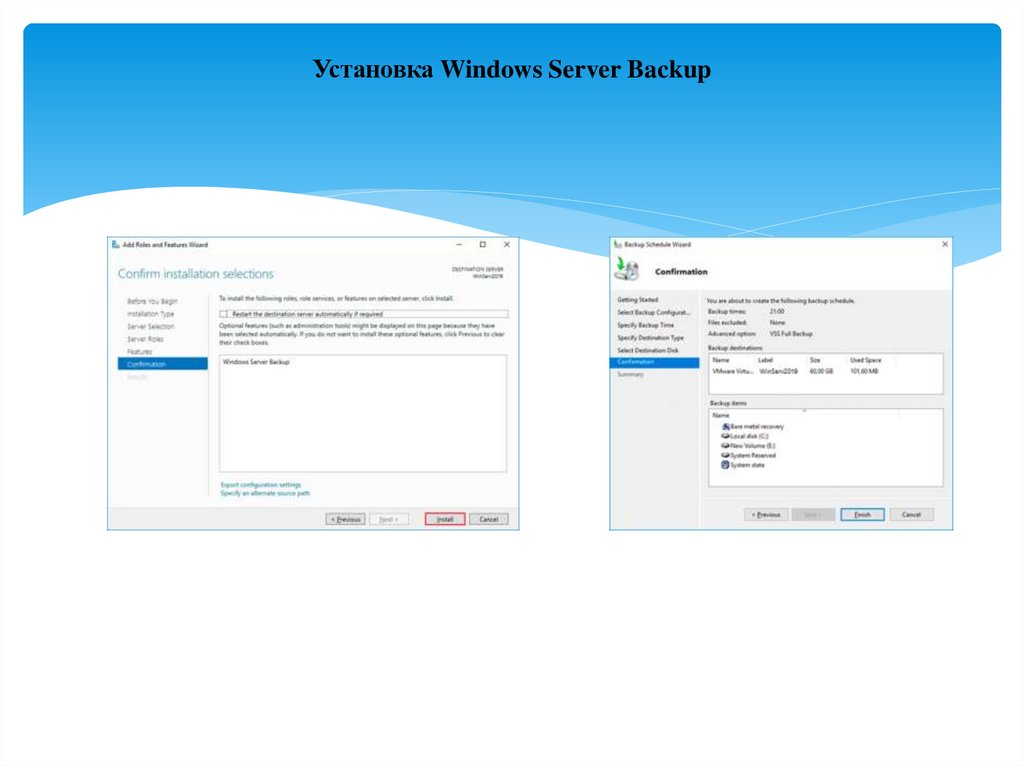

Настройка аппаратного и программного обеспечения11. Установка Windows Server Backup

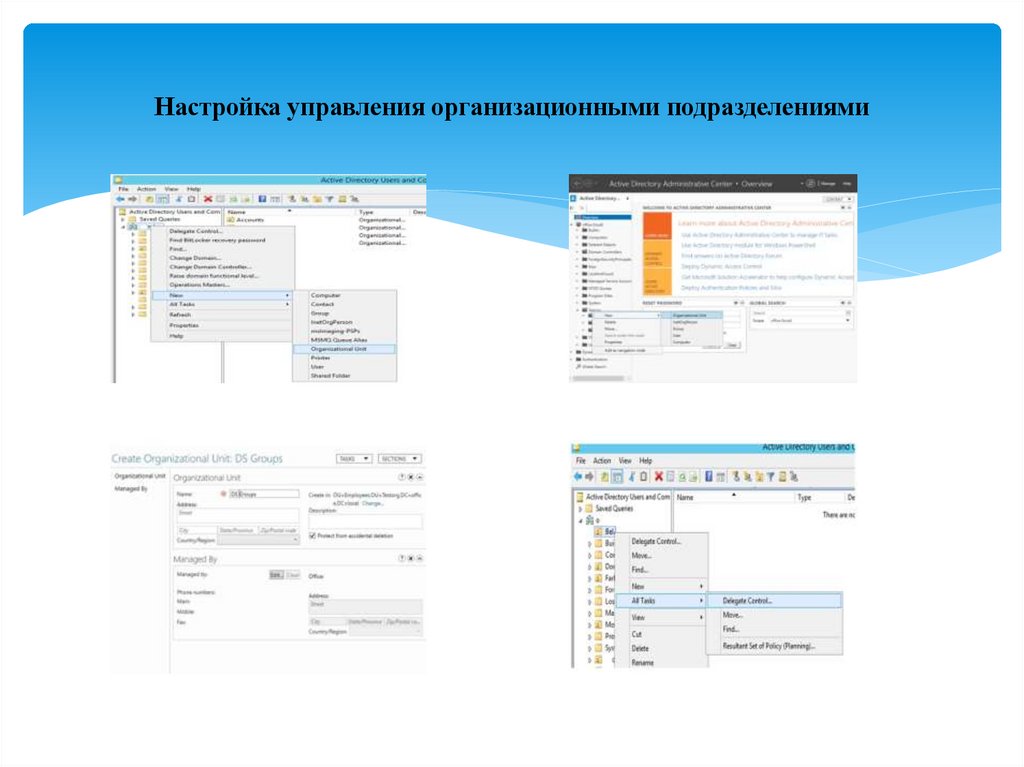

12. Настройка управления организационными подразделениями

13.

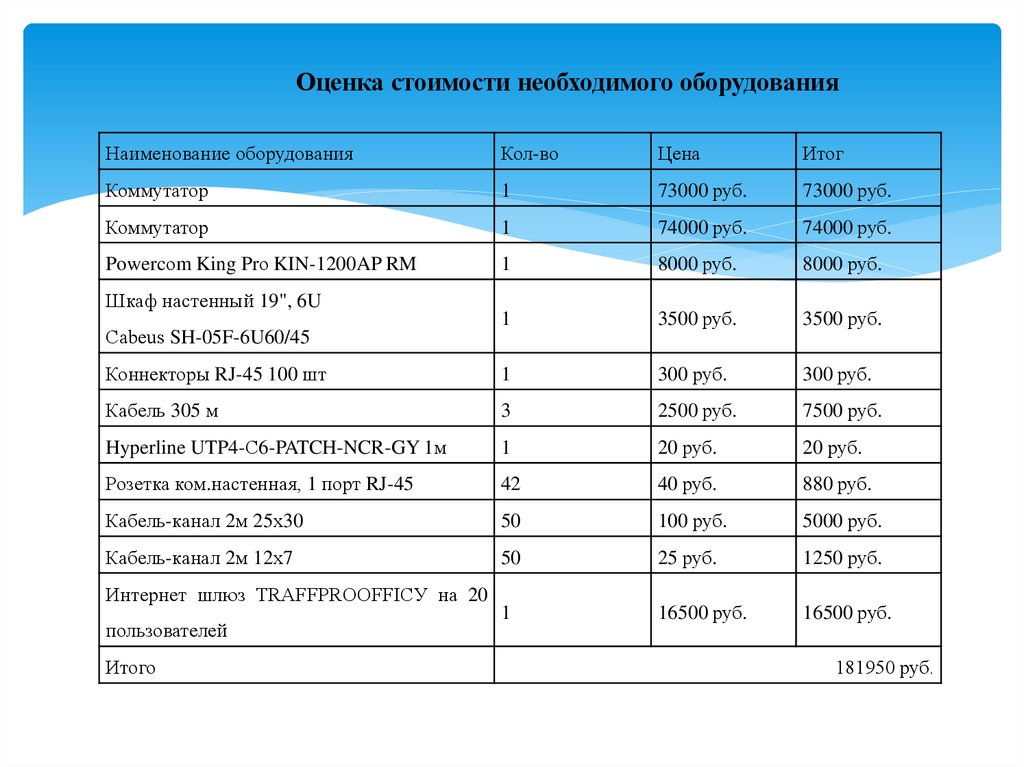

Оценка стоимости необходимого оборудованияНаименование оборудования

Кол-во

Цена

Итог

Коммутатор

1

73000 руб.

73000 руб.

Коммутатор

1

74000 руб.

74000 руб.

Powercоm King Prо KIN-1200AP RM

1

8000 руб.

8000 руб.

1

3500 руб.

3500 руб.

Коннекторы RJ-45 100 шт

1

300 руб.

300 руб.

Кабель 305 м

3

2500 руб.

7500 руб.

Hyperline UTP4-С6-PATCH-NCR-GY 1м

1

20 руб.

20 руб.

Розетка ком.настенная, 1 порт RJ-45

42

40 руб.

880 руб.

Кабель-канал 2м 25х30

50

100 руб.

5000 руб.

Кабель-канал 2м 12х7

50

25 руб.

1250 руб.

1

16500 руб.

16500 руб.

Шкаф настенный 19", 6U

Cabеus SH-05F-6U60/45

Интернет шлюз TRАFFPROOFFICУ на 20

пользователей

Итого

181950 руб.

14.

Основные результаты работы:- произведен анализ методологии организации и классификации удалённых

атак на вычислительные системы;

- исследованы типичные угрозы удалённых атак;

- исследованы методы противодействия удалённым сетевым атакам;

- произведен анализ исследуемой вычислительной системы;

- разработана модель угроз для исследуемой вычислительной системы с

удаленным доступом сотрудников;

-

разработаны

решения

по

организации

защиты

вычислительной системы от воздействия удалённых атак.

исследуемой

software

software