Similar presentations:

Предложения по использованию инструментов Осинт для обеспечения информационной безопасности предприятия

1.

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ«МИРЭА — РОССИЙСКИЙ ТЕХНОЛОГИЧЕСКИЙ УНИВЕРСИТЕТ»

ИНСТИТУТ КИБЕРБЕЗОПАСНОСТИ И ЦИФРОВЫХ ТЕХНОЛОГИЙ

КАФЕДРА КБ-1 «ЗАЩИТА ИНФОРМАЦИИ»

ВЫПУСКНАЯ КВАЛИФИКАЦИОННАЯ РАБОТА

Предложения по использованию инструментов

информационной безопасности предприятия

Осинт

для

обеспечения

Выполнил:

студент группы

Руководитель:

к.т.н., доцент

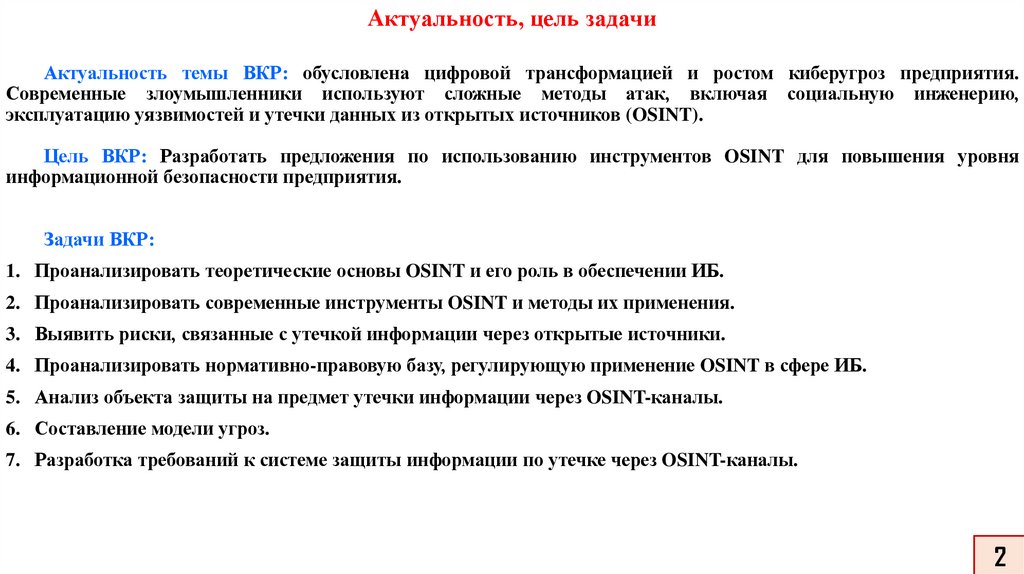

2. Актуальность, цель задачи

Актуальность темы ВКР: обусловлена цифровой трансформацией и ростом киберугроз предприятия.Современные злоумышленники используют сложные методы атак, включая социальную инженерию,

эксплуатацию уязвимостей и утечки данных из открытых источников (OSINT).

Цель ВКР: Разработать предложения по использованию инструментов OSINT для повышения уровня

информационной безопасности предприятия.

Задачи ВКР:

1. Проанализировать теоретические основы OSINT и его роль в обеспечении ИБ.

2. Проанализировать современные инструменты OSINT и методы их применения.

3. Выявить риски, связанные с утечкой информации через открытые источники.

4. Проанализировать нормативно-правовую базу, регулирующую применение OSINT в сфере ИБ.

5. Анализ объекта защиты на предмет утечки информации через OSINT-каналы.

6. Составление модели угроз.

7. Разработка требований к системе защиты информации по утечке через OSINT-каналы.

2

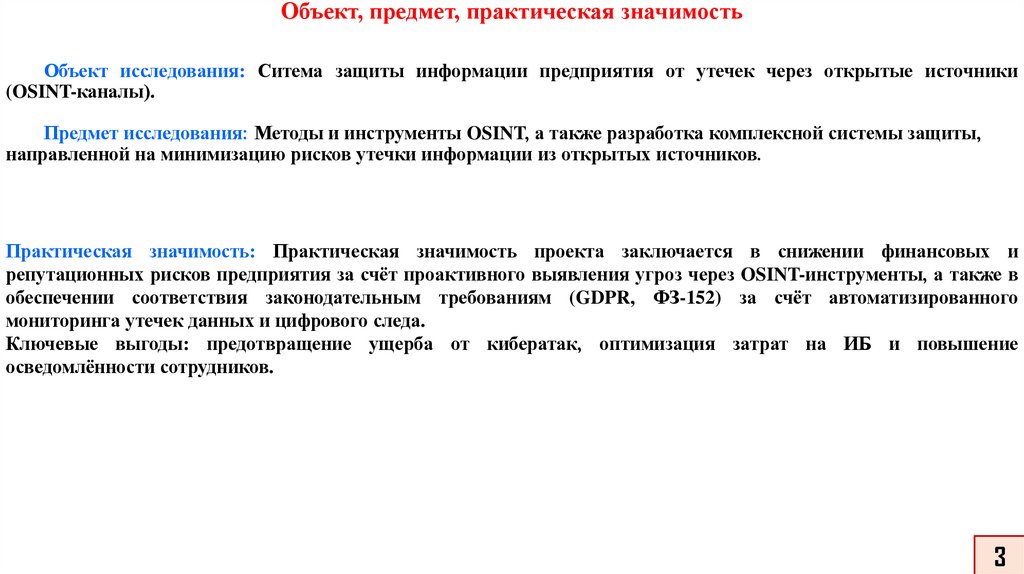

3. Объект, предмет, практическая значимость

Объект исследования: Ситема защиты информации предприятия от утечек через открытые источники(OSINT-каналы).

Предмет исследования: Методы и инструменты OSINT, а также разработка комплексной системы защиты,

направленной на минимизацию рисков утечки информации из открытых источников.

Практическая значимость: Практическая значимость проекта заключается в снижении финансовых и

репутационных рисков предприятия за счёт проактивного выявления угроз через OSINT-инструменты, а также в

обеспечении соответствия законодательным требованиям (GDPR, ФЗ-152) за счёт автоматизированного

мониторинга утечек данных и цифрового следа.

Ключевые выгоды: предотвращение ущерба от кибератак, оптимизация затрат на ИБ и повышение

осведомлённости сотрудников.

3

4.

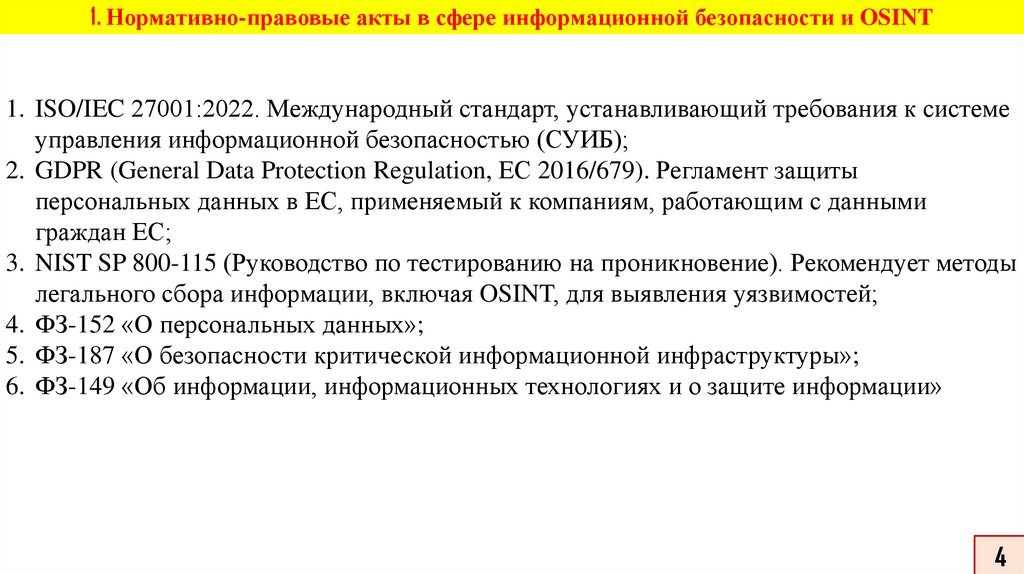

1. Нормативно-правовые акты в сфере информационной безопасности и OSINT1. ISO/IEC 27001:2022. Международный стандарт, устанавливающий требования к системе

управления информационной безопасностью (СУИБ);

2. GDPR (General Data Protection Regulation, ЕС 2016/679). Регламент защиты

персональных данных в ЕС, применяемый к компаниям, работающим с данными

граждан ЕС;

3. NIST SP 800-115 (Руководство по тестированию на проникновение). Рекомендует методы

легального сбора информации, включая OSINT, для выявления уязвимостей;

4. ФЗ-152 «О персональных данных»;

5. ФЗ-187 «О безопасности критической информационной инфраструктуры»;

6. ФЗ-149 «Об информации, информационных технологиях и о защите информации»

4

5.

2. Анализ современных угроз информационной безопасности5

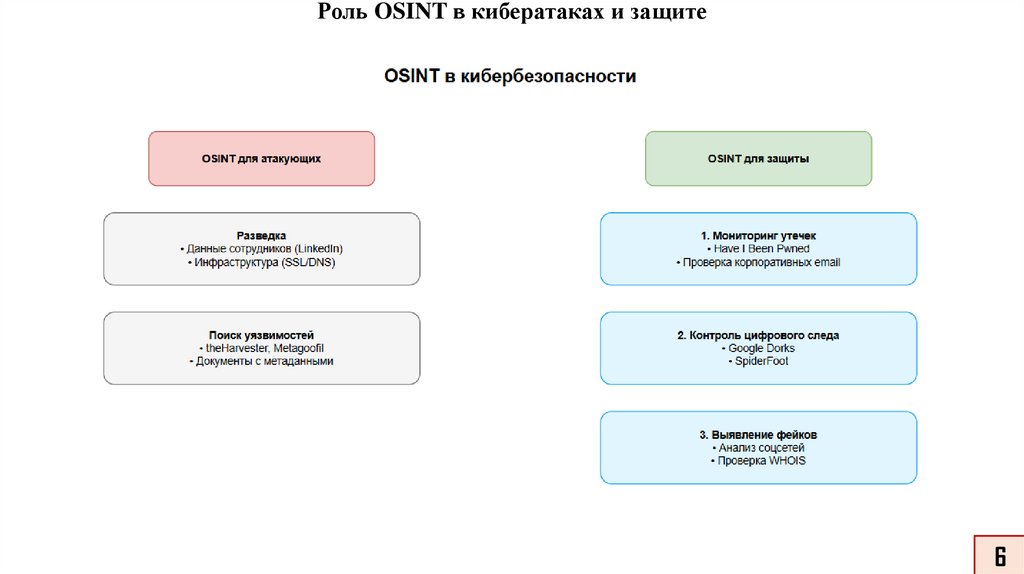

6. Роль OSINT в кибератаках и защите

67.

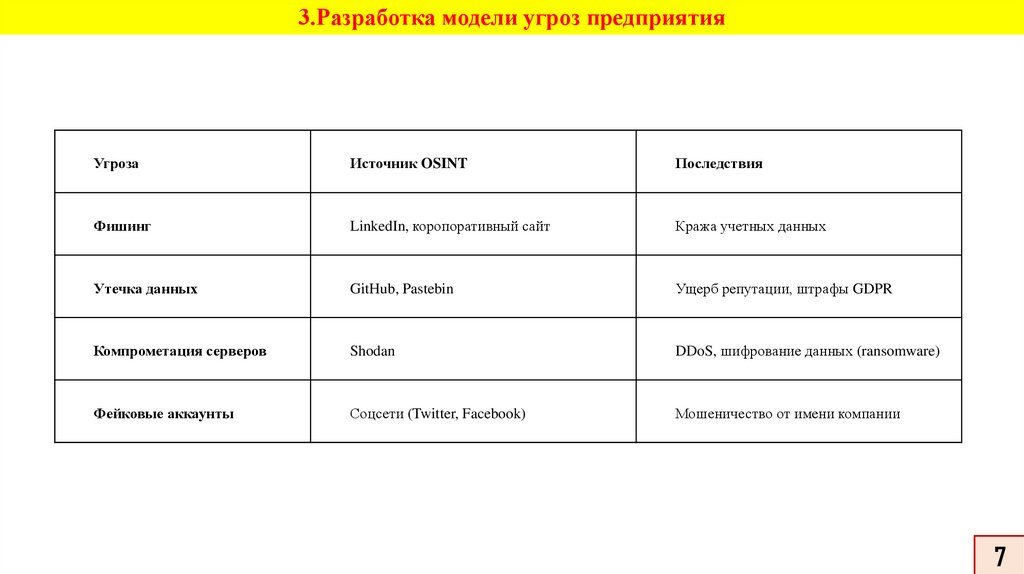

3.Разработка модели угроз предприятияУгроза

Источник OSINT

Последствия

Фишинг

LinkedIn, коропоративный сайт

Кража учетных данных

Утечка данных

GitHub, Pastebin

Ущерб репутации, штрафы GDPR

Компрометация серверов

Shodan

DDoS, шифрование данных (ransomware)

Фейковые аккаунты

Соцсети (Twitter, Facebook)

Мошеничество от имени компании

7

8.

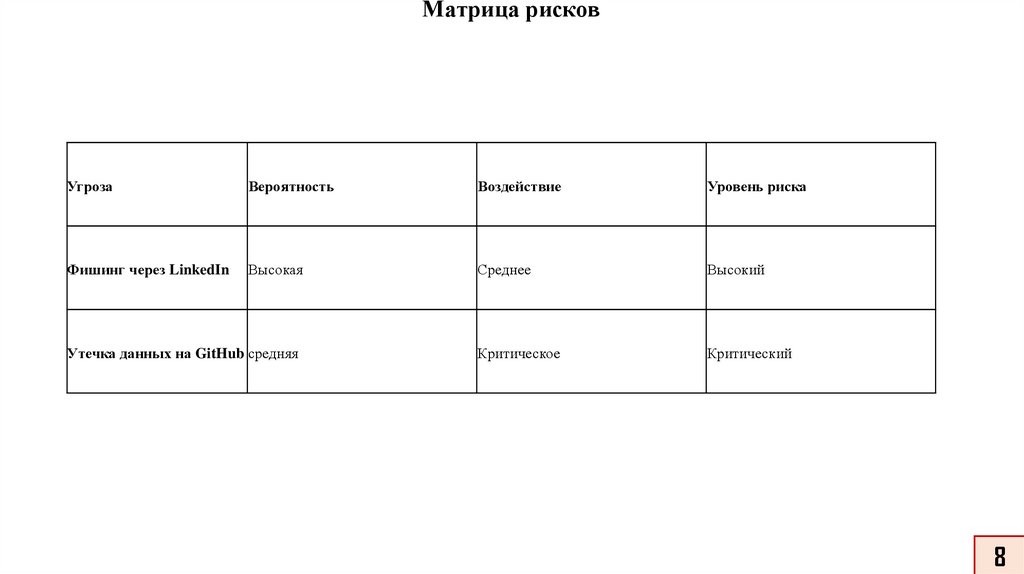

Матрица рисковУгроза

Вероятность

Воздействие

Уровень риска

Фишинг через LinkedIn

Высокая

Среднее

Высокий

Критическое

Критический

Утечка данных на GitHub средняя

8

9.

Анализ инструментовИнструмент

Тип

Maltego

Пассивный

Основные функции

Визуализация связей, анализ

инфраструктуры

Плюсы

Гибкость, интеграция с API

Автоматический сбор

Бесплатный, поддержка

данных

плагинов

Минусы

Высокий порог входа,

платная лицензия

SpiderFoot

Пассивный

Ограниченная визуализация

Shodan

Активный

Поиск уязвимых устройств

Обширная база данных

Частично платный

theHarvester

Пассивный

Поиск email и поддоменов

Простота использования

Ограниченные источники

9

10.

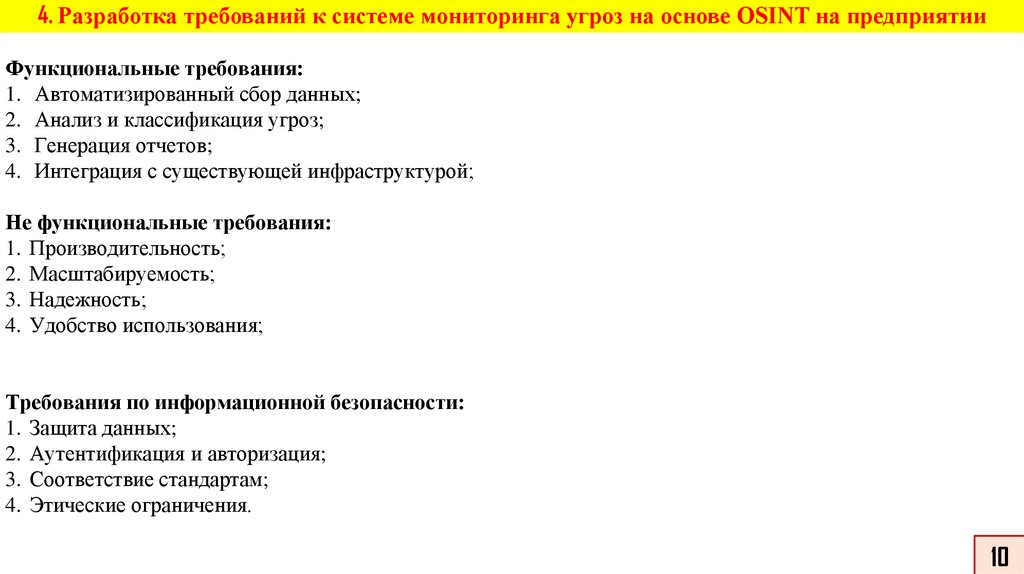

4. Разработка требований к системе мониторинга угроз на основе OSINT на предприятииФункциональные требования:

1. Автоматизированный сбор данных;

2. Анализ и классификация угроз;

3. Генерация отчетов;

4. Интеграция с существующей инфраструктурой;

Не функциональные требования:

1. Производительность;

2. Масштабируемость;

3. Надежность;

4. Удобство использования;

Требования по информационной безопасности:

1. Защита данных;

2. Аутентификация и авторизация;

3. Соответствие стандартам;

4. Этические ограничения.

10

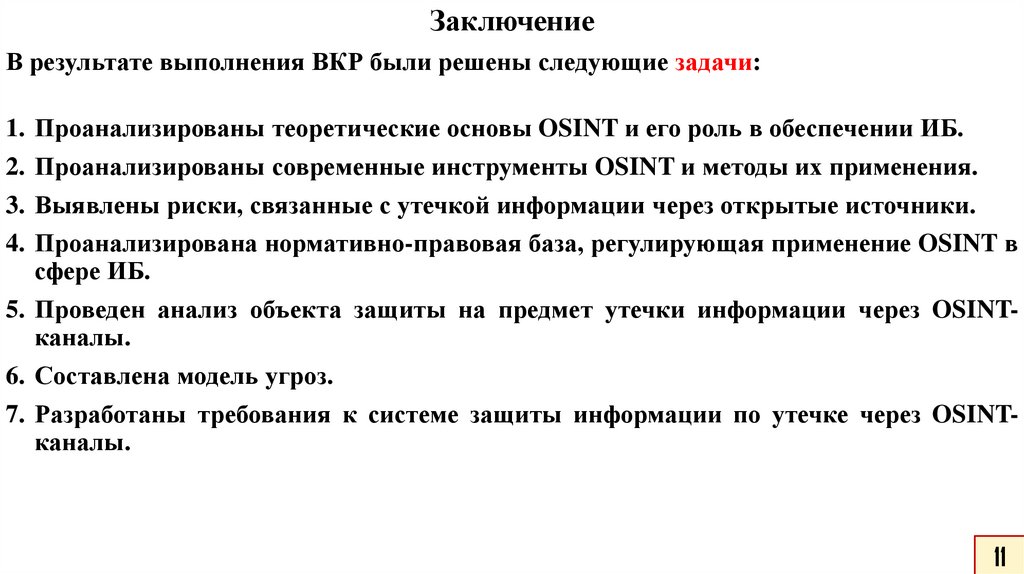

11. Заключение

В результате выполнения ВКР были решены следующие задачи:1. Проанализированы теоретические основы OSINT и его роль в обеспечении ИБ.

2. Проанализированы современные инструменты OSINT и методы их применения.

3. Выявлены риски, связанные с утечкой информации через открытые источники.

4. Проанализирована нормативно-правовая база, регулирующая применение OSINT в

сфере ИБ.

5. Проведен анализ объекта защиты на предмет утечки информации через OSINTканалы.

6. Составлена модель угроз.

7. Разработаны требования к системе защиты информации по утечке через OSINTканалы.

11

software

software