Similar presentations:

Разработка системы защиты информации

1.

Разработка системы защитыинформации

Букинин Павел Андреевич

КубГТУ, 2025 г.

2.

Цель и задачи проекта• Цель: защита информации от НСД в АС

предприятия.

• Задачи:

• - Классификация информации;

• - Разработка моделей угроз и нарушителя;

• - Анализ и выбор СЗИ;

• - Разработка системы разграничения

доступа.

3.

Характеристика защищаемойсистемы

• • Региональный масштаб, распределённая

сеть.

• • Обрабатываются ПДн, КИИ, служебная и

коммерческая тайна.

• • ПО: Astra Linux, 1С 8.3, PostgreSQL и др.

4.

Классификация информации иресурсов

• Категории: персональные, служебные,

коммерческие, гос. тайна.

• Пример ресурсов:

• УСС_СРВ – сервер отдела (все сотрудники);

• ПДН_РМН – рабочее место начальника

(начальник отдела).

5.

Модель угроз и нарушителя• • Нарушители: внутренние (пользователи,

админы), внешние (хакеры и др.).

• • Угрозы: внедрение вредоносного ПО,

утечка ПДн, НСД и др.

6.

Анализ рисков• • Финансовый и репутационный ущерб.

• • Нарушение работы АС.

• • Утечка персональных данных.

• • Нарушение законодательства.

7.

Классификация ГИС• • Уровень значимости: УЗ2 (средний).

• • Масштаб: региональный.

• • Класс защищенности: К2 (по Приказу

ФСТЭК №17).

8.

Анализ средств защитыинформации

• СЗИ с наименьшим расстоянием до идеала:

• - КриптоАРМ ГОСТ 3: 3.32;

• - КриптоПРО HSM: 3.16;

• - Secret Disk 5: 4.24.

• Выбор: КриптоАРМ ГОСТ 3.

9.

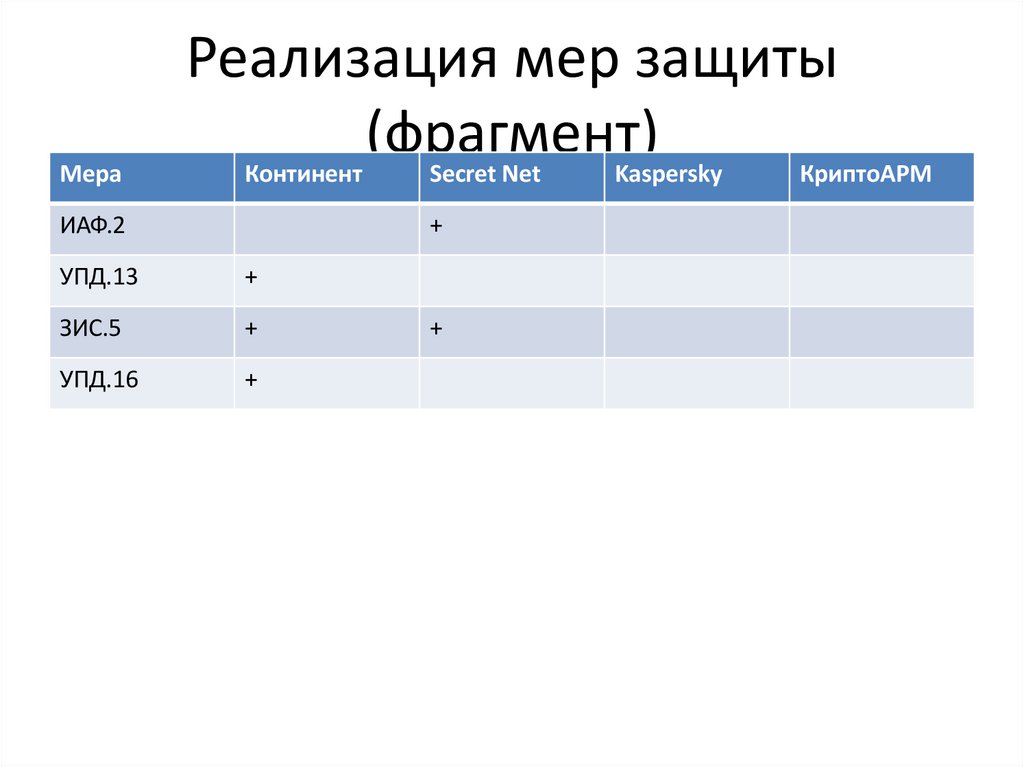

МераРеализация мер защиты

(фрагмент)

Континент

Secret Net

Kaspersky

КриптоАРМ

ИАФ.2

+

УПД.13

+

ЗИС.5

+

УПД.16

+

+

10.

Разграничение доступа (пример)• Начальник отдела обращений:

• • Журнал обращений.xlsx – чтение, запись;

• • Yandex.exe – запуск.

• Ведущий специалист:

• • Журнал обращений.xlsx – чтение, запись;

• • Папка нач. отдела – только запись.

11.

Выводы• • Разработаны модели угроз и нарушителя.

• • Класс защищенности: К2.

• • Выбор СЗИ: КриптоАРМ ГОСТ 3.

• • Сформирована таблица разграничения

доступа.

12.

Благодарю за внимание!• Вопросы?

law

law