Similar presentations:

Методы и алгоритмы моделирования угроз ИБ АСУ ТП

1.

МЕТОДЫ И АЛГОРИТМЫ МОДЕЛИРОВАНИЯ УГРОЗИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ

ТЕХНОЛОГИЧЕСКИМИ ПРОЦЕССАМИ С

ПРИМЕНЕНИЕМ АППАРАТА ЭКСПЕРТНЫХ ОЦЕНОК

Диссертация на соискание ученой степени кандидата технических наук

Специальность 2.3.6 – Методы и системы защиты информации,

информационная безопасность.

Научный руководитель:

Сычугов Алексей Алексеевич

д.т.н., Директор ИПМиКН, заведующий

кафедрой «Информационная безопасность».

Тульский государственный университет

Соискатель:

Чернов Денис Владимирович, кафедра

«Информационная безопасность».

Тульский государственный университет

2.

Актуальность диссертационной работы- АСУ ТП - неотъемлемая часть стратегически важных для

государства объектов нефтехимической, энергетической,

оборонной, ракетно-космической и других отраслей

промышленности.

- АСУ ТП – относится к ОКИИ. 187-ФЗ устанавливает обязанность

выполнения владельцами ОКИИ комплекса организационных и

технических мер, направленных на обеспечение ИБ АСУ ТП.

- Моделирование угроз ИБ необходимо для выявления

совокупности условий и факторов, которые приводят или могут

привести к нарушению безопасности обрабатываемой в этих

системах информации, а также к нарушению или прекращению

функционирования систем и сетей.

2

3.

Существующие подходы и методикиОтечественные

- «Методика оценки угроз безопасности информации» ФСТЭК России от 05.02.2021г;

- «Методика оценки показателя состояния технической защиты информации и

обеспечения безопасности значимых объектов критической информационной

инфраструктуры Российской Федерации» ФСТЭК России от 02.05.2024г;

- Национальные стандарты серии 62443/56205 («Сети коммуникационные

промышленные. Защищенность (кибербезопасность) сети и системы». Части 1-1, 2-1,

3-3);

- Кучкарова Н. В. Оценка актуальных угроз и уязвимостей объектов критической

информационной инфраструктуры с использованием технологий интеллектуального

анализа текстов: дис. канд. технических наук: 2.3.6. // Уфа. – 2023. – 183 С;

- Жук Р. В. Методика и алгоритмы определения актуальных угроз информационной

безопасности в информационных системах персональных данных: дис. канд.

технических наук: 2.3.6. // Краснодар. – 2021. – 156 с.

Зарубежные

TRIKE;

STRIDE;

NIST SP 800-30.

3

4.

Особенности существующих подходов и методик- Требуют привлечения высококвалифицированных специалистов в

области ИБ;

- Требует значительных временных и иных ресурсов;

- Большой объем разнородной информации, подлежащей анализу.

Гипотеза: Автоматизация отдельных процессов моделирования угроз

приводит к снижению затраченных ресурсов при выявлении

актуальных угроз БИ и соответственно повышению эффективности¹

достижения результатов моделирования.

¹ Эффективность - соотношение между достигнутым результатом и использованными ресурсами (ГОСТ Р ИСО 9000:2015. Системы

менеджмента качества. Основные положения и словарь)

4

5.

Постановка задачи исследования- Дополнительная разработка методов и алгоритмов автоматизации

моделирования угроз АСУ ТП, относящихся к объектам КИИ,

основанных на развитии риск-ориентированного подхода в

направлении

обработки больших объемов располагаемой

разнородной информации, связанной с оценкой ключевых

факторов, влияющих на величину риска и ущерба от реализации

угроз, с использованием знаний

и опыта как экспертов специалистов в области ИБ, так и дополнительно привлекаемых на

этой стадии экспертов - профессионалов в области АСУ ТП.

- Программная реализация разработанных методов и алгоритмов

позволит создать инструментальные средства автоматизации

процесса моделирования угроз БИ, способные дополнять

существующие риск-ориентированные подходы и методики.

5

6.

Цель и задачи диссертационной работыОбъектом исследования диссертационной работы являются АСУ ТП, в отношении

которых могут быть реализованы угрозы БИ потенциальными нарушителями ИБ.

Предметом исследования являются методы и алгоритмы моделирования угроз БИ в АСУ ТП.

Цель диссертационной работы состоит в повышении эффективности процесса моделирования

угроз БИ АСУ ТП на основе разработки методов и алгоритмов интеллектуального анализа

данных, позволяющих повысить достоверность и объективность результатов анализа и оценки

актуальных угроз БИ с использованием аппарата экспертных оценок.

Основные задачи диссертационной работы:

1. Анализ современного состояния исследований в области автоматизации процесса

моделирования и определения актуальных угроз БИ АСУ ТП.

2. Разработка метода определения потенциала нарушителя ИБ АСУ ТП на основе

вычисления матриц идентификаторов угроз БИ и метода количественной оценки степени

опасности реализации угроз БИ потенциальными нарушителями.

3. Разработка алгоритма определения уязвимых звеньев АСУ ТП и оценки уровня их

защищенности.

4. Разработка алгоритма экспертной оценки степени опасности реализации угроз БИ для

АСУ ТП.

5. Разработка архитектуры и программного обеспечения автоматизированной системы

моделирования угроз БИ АСУ ТП, оценка эффективности ее применения в процессе

обеспечения ИБ АСУ ТП.

6

7.

Научная новизна1. Предложен метод определения потенциала нарушителя ИБ АСУ ТП,

основанный на применении матриц идентификаторов угроз. Метод позволяет

выявить и количественно оценить располагаемый потенциал возможных

нарушителей ИБ, что, в свою очередь, позволяет повысить достоверность и

объективность анализа и оценки актуальных угроз БИ. Главным отличием от

существующих методов является применение предложенного подхода к

групповой оценке потенциалов нарушителей согласованным количеством

экспертов.

2. Предложен метод количественной оценки степени опасности реализации

угроз БИ АСУ ТП, основанный на интеллектуальном анализе данных, имеющихся

в подсистеме журналирования АСУ ТП. Метод позволяет количественно оценить

степень опасность реализации угроз БИ потенциальными нарушителями ИБ

применительно к конкретной АСУ ТП. Разработанный метод дополняет

располагаемые оценки специалистов в области ИБ путем формирования

экспертных оценок со стороны дополнительно привлекаемых специалистов профессионалов в области АСУ ТП.

7

8.

Научная новизна3. Разработан алгоритм определения и оценки защищенности уязвимых звеньев

АСУ ТП. Алгоритм отличается от известных тем, что использует матрицу

защищенности, составленную на основе оценок показателей защищенности

уязвимых звеньев АСУ ТП, что позволяет повысить объективность выявления

актуальных угроз БИ АСУ ТП.

4. Предложен алгоритм экспертной оценки степени опасности реализации угроз

БИ АСУ ТП, который, в отличие от существующих, основан на применении игр с

несовершенной информацией вида «злоумышленник - система защиты

информации», где в качестве возможных выигрышей сторон используются оценки

потенциала нарушителя, опасности реализации им угроз БИ, а также оценки

защищенности уязвимых звеньев, по отношению к которым потенциальный

нарушитель реализует угрозы БИ. Предложенный алгоритм позволяет дополнять

перечни актуальных угроз БИ, выявленных с использованием известных методик

ФСТЭК России, на каждом из уровней АСУ ТП.

8

9.

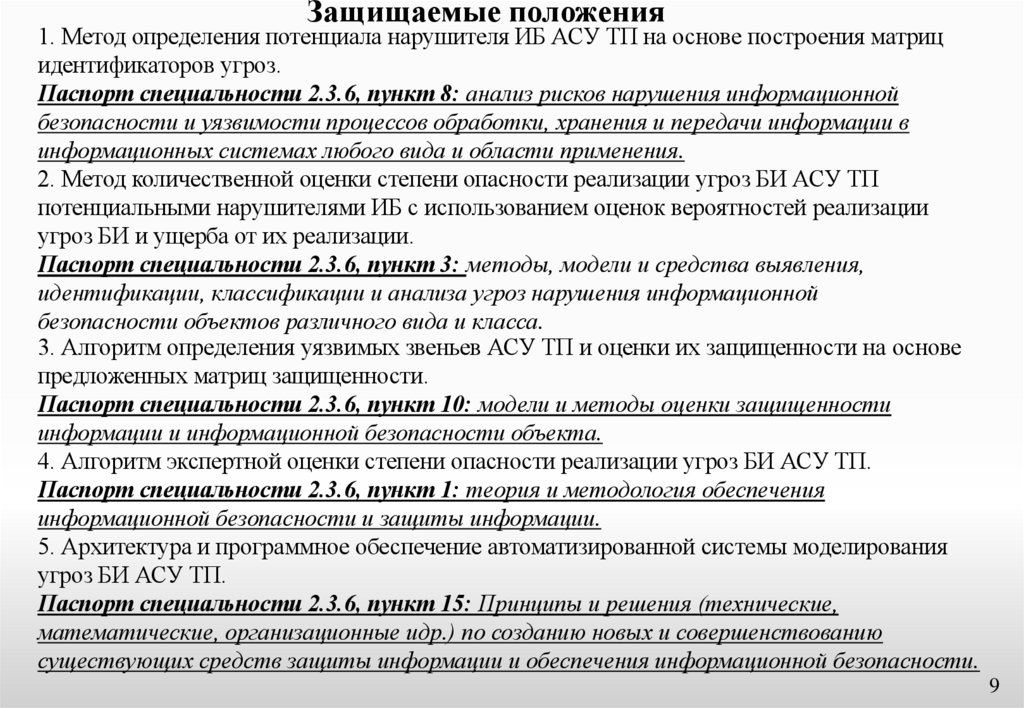

Защищаемые положения1. Метод определения потенциала нарушителя ИБ АСУ ТП на основе построения матриц

идентификаторов угроз.

Паспорт специальности 2.3.6, пункт 8: анализ рисков нарушения информационной

безопасности и уязвимости процессов обработки, хранения и передачи информации в

информационных системах любого вида и области применения.

2. Метод количественной оценки степени опасности реализации угроз БИ АСУ ТП

потенциальными нарушителями ИБ с использованием оценок вероятностей реализации

угроз БИ и ущерба от их реализации.

Паспорт специальности 2.3.6, пункт 3: методы, модели и средства выявления,

идентификации, классификации и анализа угроз нарушения информационной

безопасности объектов различного вида и класса.

3. Алгоритм определения уязвимых звеньев АСУ ТП и оценки их защищенности на основе

предложенных матриц защищенности.

Паспорт специальности 2.3.6, пункт 10: модели и методы оценки защищенности

информации и информационной безопасности объекта.

4. Алгоритм экспертной оценки степени опасности реализации угроз БИ АСУ ТП.

Паспорт специальности 2.3.6, пункт 1: теория и методология обеспечения

информационной безопасности и защиты информации.

5. Архитектура и программное обеспечение автоматизированной системы моделирования

угроз БИ АСУ ТП.

Паспорт специальности 2.3.6, пункт 15: Принципы и решения (технические,

математические, организационные идр.) по созданию новых и совершенствованию

существующих средств защиты информации и обеспечения информационной безопасности.

9

10.

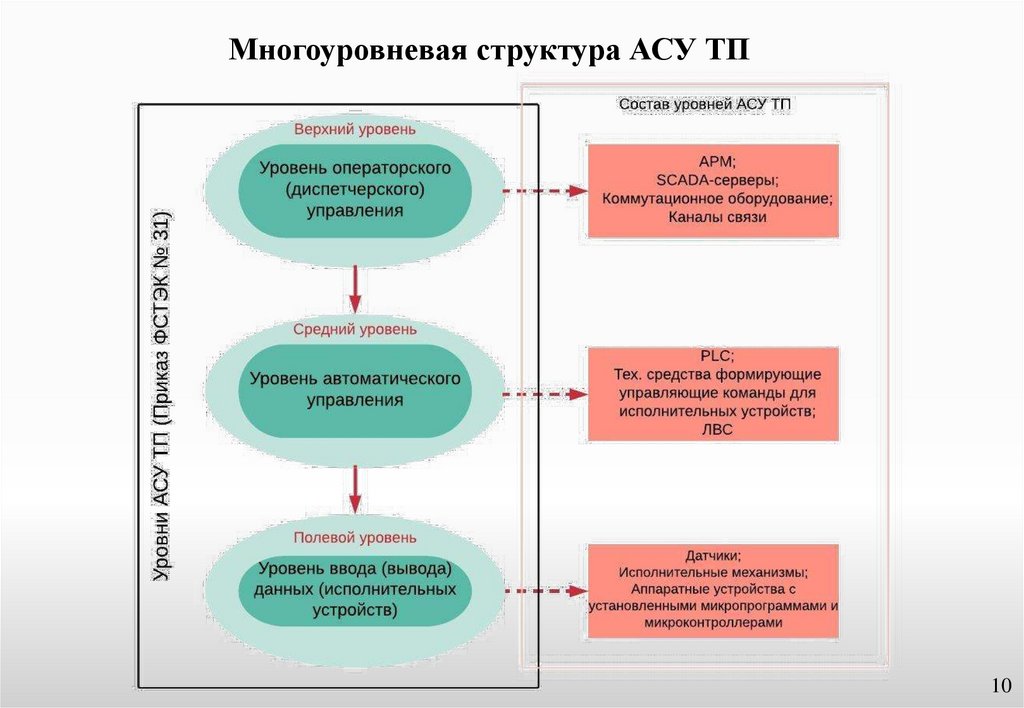

Многоуровневая структура АСУ ТП10

11.

Функциональная модель процесса«Моделирование угроз ИБ АСУ ТП»

11

12.

Функциональная модель подсистемы «Построениемодели нарушителя»

12

13.

Функциональная модель подсистемы «Оценка угроз»13

14.

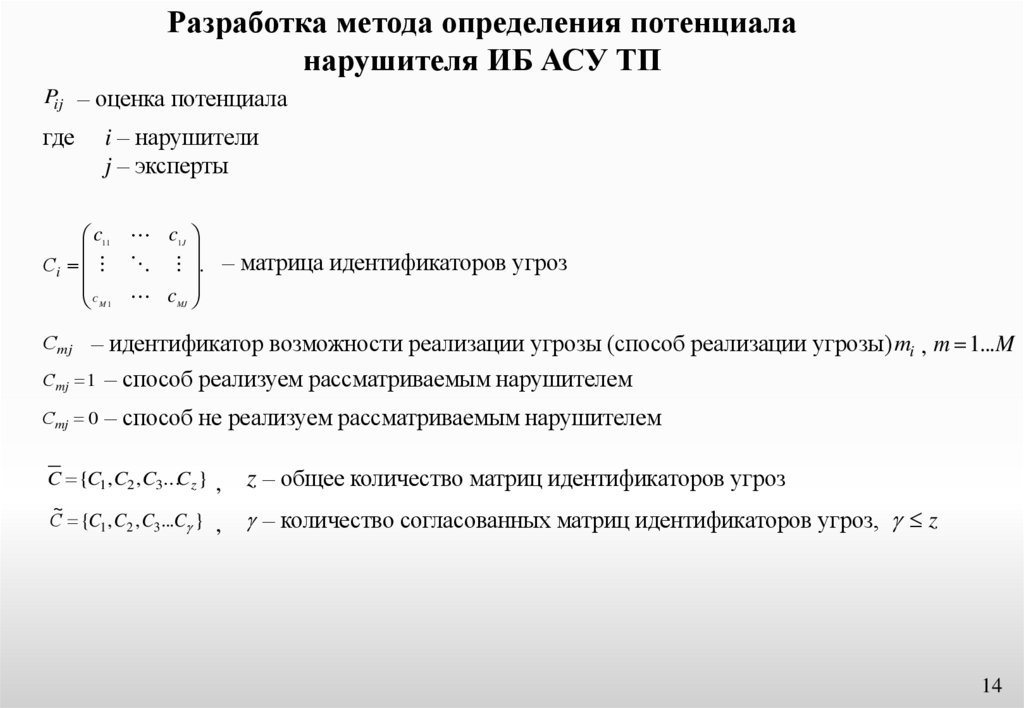

Разработка метода определения потенциаланарушителя ИБ АСУ ТП

Pij – оценка потенциала

где

i – нарушители

j – эксперты

c11 c1 J

Сi . – матрица идентификаторов угроз

C

M 1 cMJ

Сmj

– идентификатор возможности реализации угрозы (способ реализации угрозы) mi , m 1...M

Сmj 1 – способ реализуем рассматриваемым нарушителем

Сmj 0 – способ не реализуем рассматриваемым нарушителем

C {C1, C2 , C3...Cz } ,

z – общее количество матриц идентификаторов угроз

~

С {C1 , C2 , C3 ...C } ,

– количество согласованных матриц идентификаторов угроз, z

14

15.

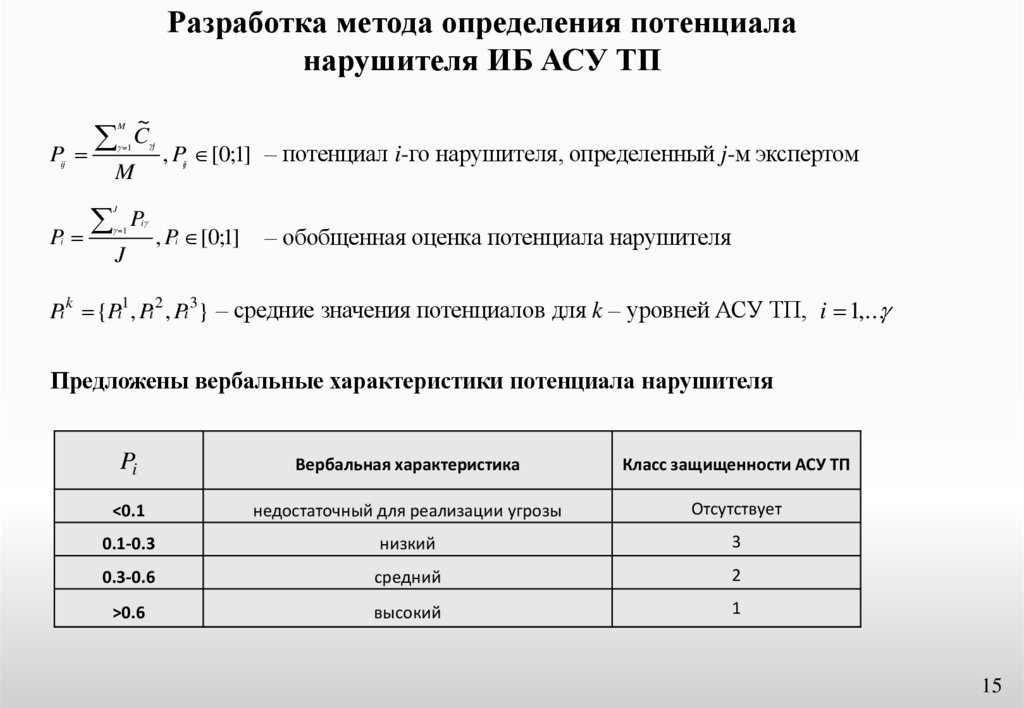

Разработка метода определения потенциаланарушителя ИБ АСУ ТП

~

C

M

P

ij

1

j

, P [0;1] – потенциал i-го нарушителя, определенный j-м экспертом

ij

M

P , P [0;1]

J

P

i

1

i

i

J

– обобщенная оценка потенциала нарушителя

Pi k {Pi1, Pi 2 , Pi 3} – средние значения потенциалов для k – уровней АСУ ТП, i 1,...

Предложены вербальные характеристики потенциала нарушителя

Pi

Вербальная характеристика

Класс защищенности АСУ ТП

<0.1

недостаточный для реализации угрозы

Отсутствует

0.1-0.3

низкий

3

0.3-0.6

средний

2

>0.6

высокий

1

15

16.

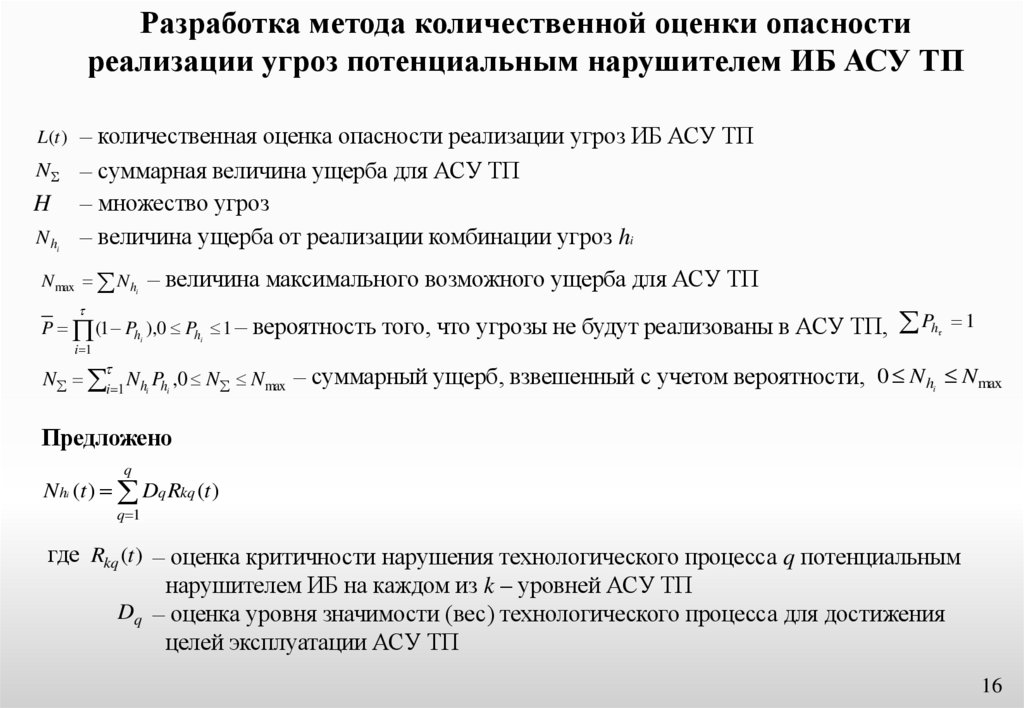

Разработка метода количественной оценки опасностиреализации угроз потенциальным нарушителем ИБ АСУ ТП

L(t )

N

H

Nh

i

– количественная оценка опасности реализации угроз ИБ АСУ ТП

– суммарная величина ущерба для АСУ ТП

– множество угроз

– величина ущерба от реализации комбинации угроз hi

N max N h – величина максимального возможного ущерба для АСУ ТП

i

P (1 Phi ),0 Phi 1 – вероятность того, что угрозы не будут реализованы в АСУ ТП, Ph 1

i 1

N i 1 N hi Phi ,0 N N max – суммарный ущерб, взвешенный с учетом вероятности, 0 N hi N max

Предложено

q

N hi (t ) Dq Rkq (t )

q 1

где Rkq (t ) – оценка критичности нарушения технологического процесса q потенциальным

нарушителем ИБ на каждом из k – уровней АСУ ТП

Dq – оценка уровня значимости (вес) технологического процесса для достижения

целей эксплуатации АСУ ТП

16

17.

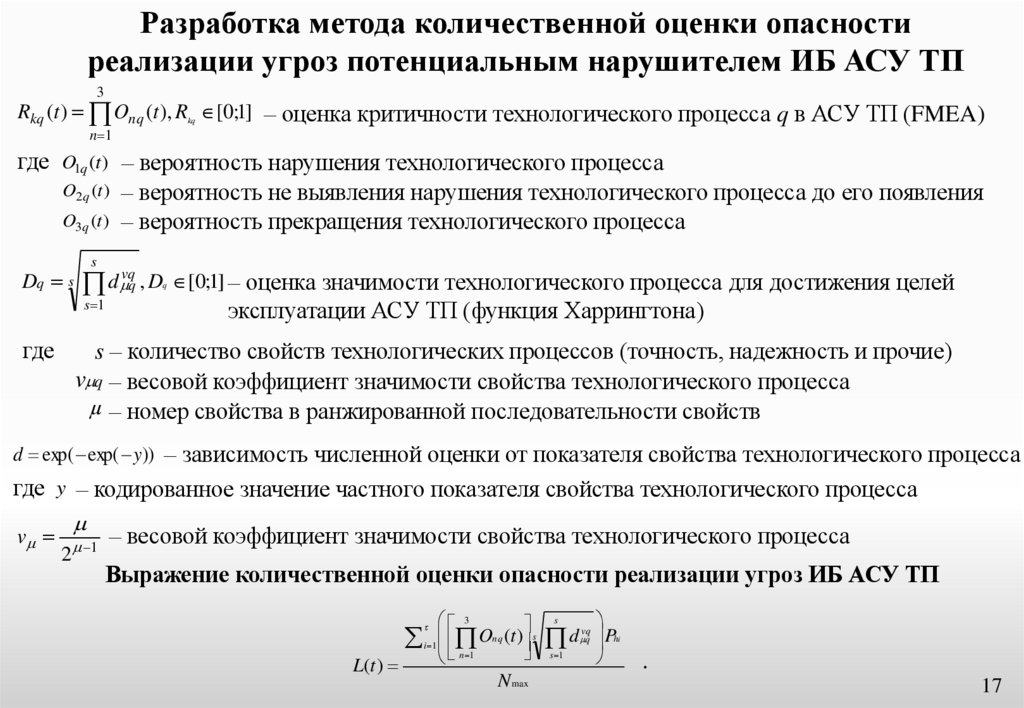

Разработка метода количественной оценки опасностиреализации угроз потенциальным нарушителем ИБ АСУ ТП

3

Rkq (t ) Onq (t ), Rkq [0;1] – оценка критичности технологического процесса q в АСУ ТП (FMEA)

n 1

где O1q (t ) – вероятность нарушения технологического процесса

O2q (t ) – вероятность не выявления нарушения технологического процесса до его появления

O3q (t ) – вероятность прекращения технологического процесса

s

Dq s d vqq , Dq [0;1] – оценка значимости технологического процесса для достижения целей

s 1

где

эксплуатации АСУ ТП (функция Харрингтона)

s – количество свойств технологических процессов (точность, надежность и прочие)

v q – весовой коэффициент значимости свойства технологического процесса

– номер свойства в ранжированной последовательности свойств

d exp( exp( y)) – зависимость численной оценки от показателя свойства технологического процесса

где y – кодированное значение частного показателя свойства технологического процесса

v

2 1

– весовой коэффициент значимости свойства технологического процесса

Выражение количественной оценки опасности реализации угроз ИБ АСУ ТП

3

s s vq

Onq (t ) d q Ph

i 1

n 1

s 1

L(t )

N max

i

.

17

18.

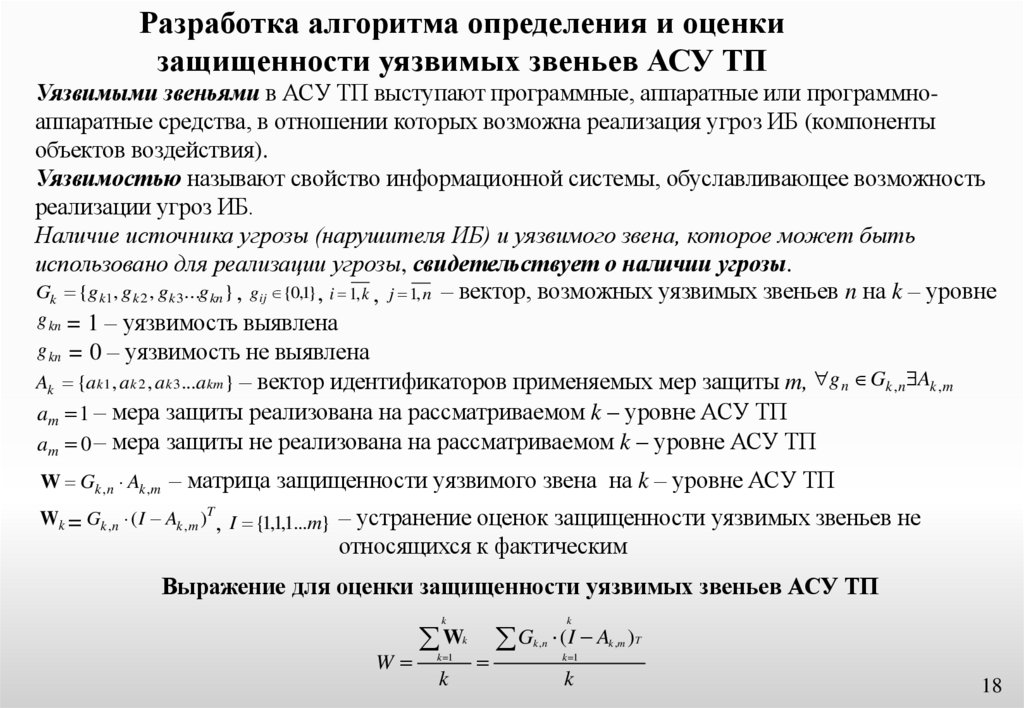

Разработка алгоритма определения и оценкизащищенности уязвимых звеньев АСУ ТП

Уязвимыми звеньями в АСУ ТП выступают программные, аппаратные или программноаппаратные средства, в отношении которых возможна реализация угроз ИБ (компоненты

объектов воздействия).

Уязвимостью называют свойство информационной системы, обуславливающее возможность

реализации угроз ИБ.

Наличие источника угрозы (нарушителя ИБ) и уязвимого звена, которое может быть

использовано для реализации угрозы, свидетельствует о наличии угрозы.

Gk {g k1, g k 2 , g k 3...g kn } , gij {0,1} , i 1, k , j 1, n – вектор, возможных уязвимых звеньев n на k – уровне

g kn = 1 – уязвимость выявлена

g kn = 0 – уязвимость не выявлена

Ak {ak1 , ak 2 , ak 3 ...akm } – вектор идентификаторов применяемых мер защиты m, g n Gk , n Ak , m

am 1 – мера защиты реализована на рассматриваемом k – уровне АСУ ТП

am 0 – мера защиты не реализована на рассматриваемом k – уровне АСУ ТП

W Gk , n Ak ,m – матрица защищенности уязвимого звена на k – уровне АСУ ТП

Wk = Gk ,n ( I Ak ,m )T , I {1,1,1...m} – устранение оценок защищенности уязвимых звеньев не

относящихся к фактическим

Выражение для оценки защищенности уязвимых звеньев АСУ ТП

k

W

k

k

W

k 1

k

G (I A )

k ,m T

k ,n

k 1

k

18

19.

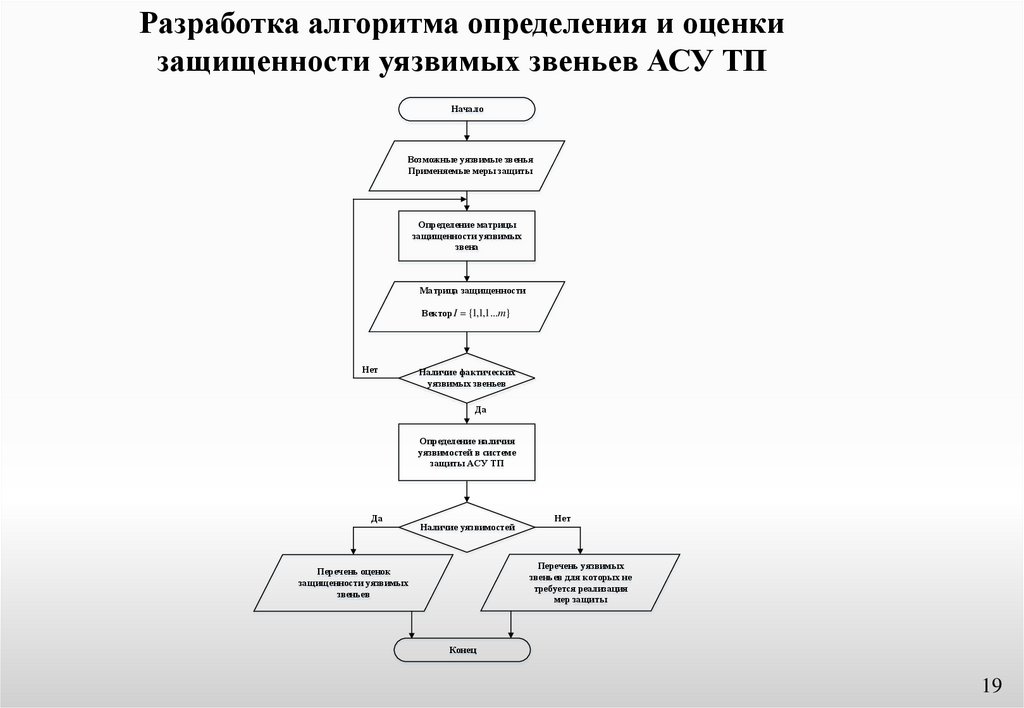

Разработка алгоритма определения и оценкизащищенности уязвимых звеньев АСУ ТП

Начало

Возможные уязвимые звенья

Применяемые меры защиты

Определение матрицы

защищенности уязвимых

звена

Матрица защищенности

Вектор I {1,1,1...m}

Нет

Наличие фактических

уязвимых звеньев

Да

Определение наличия

уязвимостей в системе

защиты АСУ ТП

Да

Наличие уязвимостей

Нет

Перечень уязвимых

звеньев для которых не

требуется реализация

мер защиты

Перечень оценок

защищенности уязвимых

звеньев

Конец

19

20.

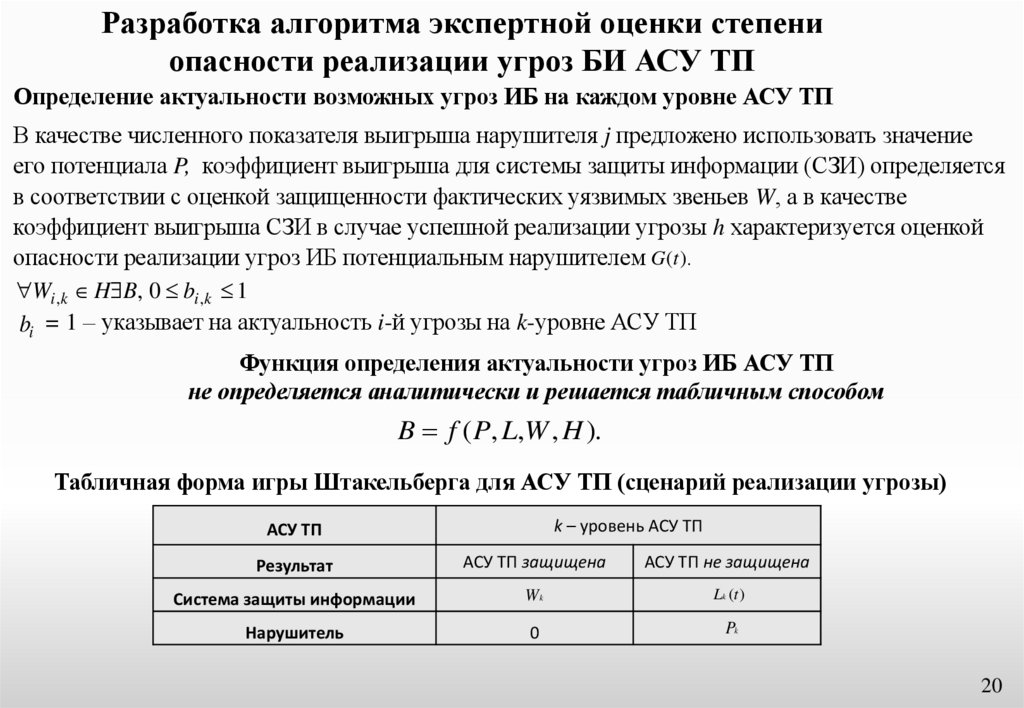

Разработка алгоритма экспертной оценки степениопасности реализации угроз БИ АСУ ТП

Определение актуальности возможных угроз ИБ на каждом уровне АСУ ТП

В качестве численного показателя выигрыша нарушителя j предложено использовать значение

его потенциала P, коэффициент выигрыша для системы защиты информации (СЗИ) определяется

в соответствии с оценкой защищенности фактических уязвимых звеньев W, а в качестве

коэффициент выигрыша СЗИ в случае успешной реализации угрозы h характеризуется оценкой

опасности реализации угроз ИБ потенциальным нарушителем G(t ).

Wi ,k H B, 0 bi ,k 1

bi = 1 – указывает на актуальность i-й угрозы на k-уровне АСУ ТП

Функция определения актуальности угроз ИБ АСУ ТП

не определяется аналитически и решается табличным способом

B f ( P, L,W , H ).

Табличная форма игры Штакельберга для АСУ ТП (сценарий реализации угрозы)

k – уровень АСУ ТП

АСУ ТП

Результат

АСУ ТП защищена

АСУ ТП не защищена

Система защиты информации

Wk

Lk (t )

Нарушитель

0

Pk

20

21.

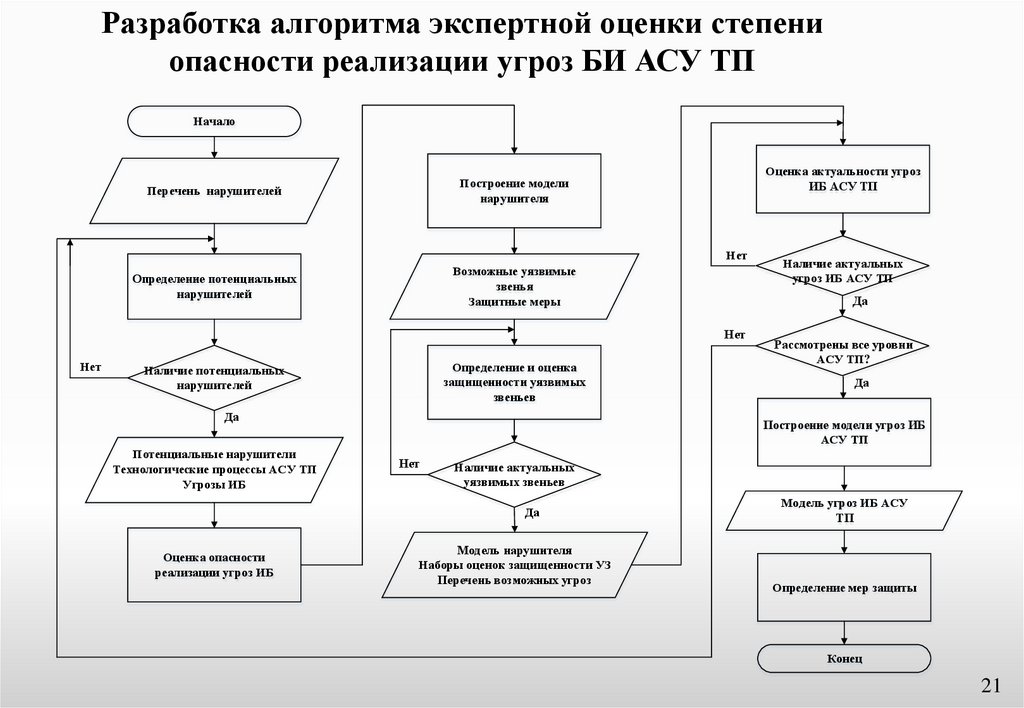

Разработка алгоритма экспертной оценки степениопасности реализации угроз БИ АСУ ТП

Начало

Перечень нарушителей

Построение модели

нарушителя

Определение потенциальных

нарушителей

Возможные уязвимые

звенья

Защитные меры

Оценка актуальности угроз

ИБ АСУ ТП

Нет

Да

Нет

Нет

Определение и оценка

защищенности уязвимых

звеньев

Наличие потенциальных

нарушителей

Да

Потенциальные нарушители

Технологические процессы АСУ ТП

Угрозы ИБ

Рассмотрены все уровни

АСУ ТП?

Да

Построение модели угроз ИБ

АСУ ТП

Нет

Наличие актуальных

уязвимых звеньев

Да

Оценка опасности

реализации угроз ИБ

Наличие актуальных

угроз ИБ АСУ ТП

Модель нарушителя

Наборы оценок защищенности УЗ

Перечень возможных угроз

Модель угроз ИБ АСУ

ТП

Определение мер защиты

Конец

21

22.

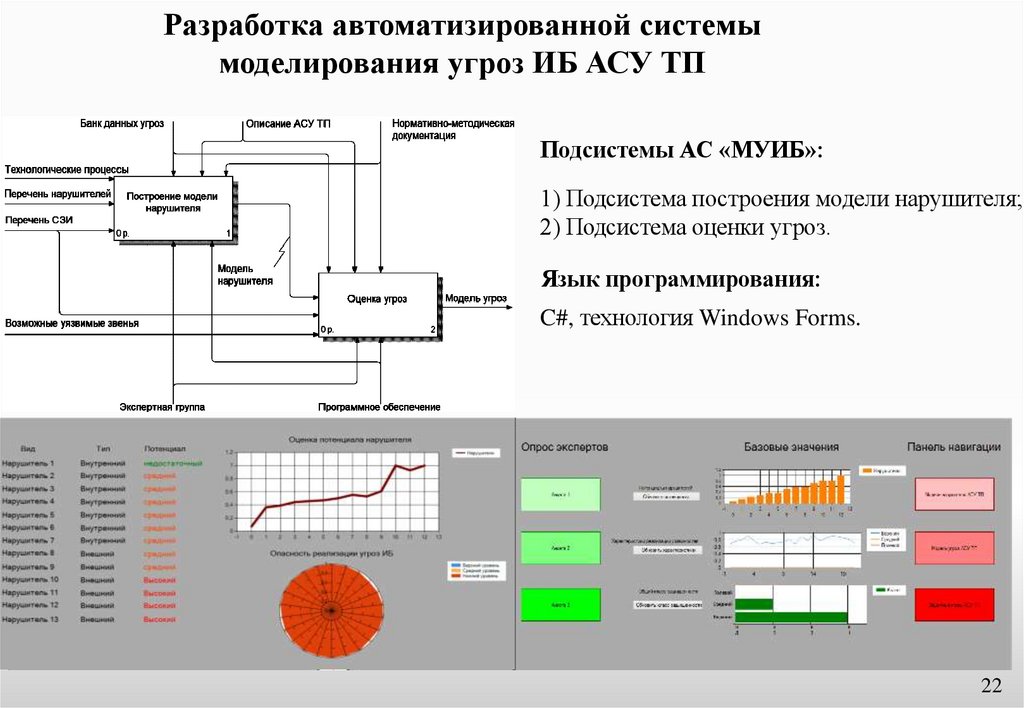

Разработка автоматизированной системымоделирования угроз ИБ АСУ ТП

Подсистемы АС «МУИБ»:

1) Подсистема построения модели нарушителя;

2) Подсистема оценки угроз.

Язык программирования:

C#, технология Windows Forms.

22

23.

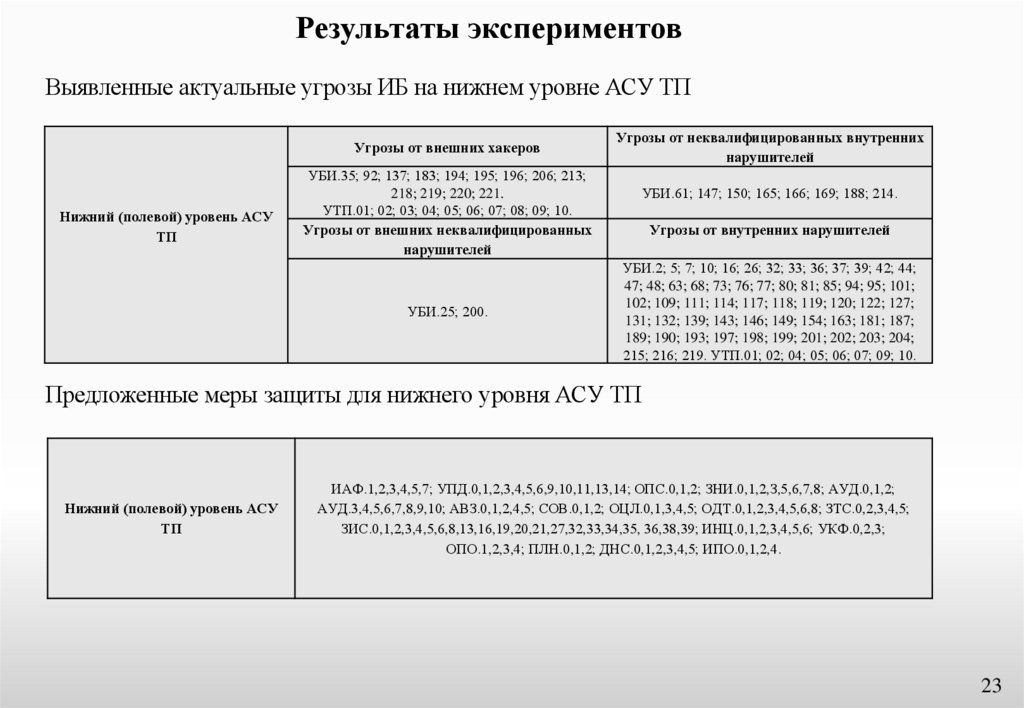

Результаты экспериментовВыявленные актуальные угрозы ИБ на нижнем уровне АСУ ТП

Угрозы от внешних хакеров

Нижний (полевой) уровень АСУ

ТП

Угрозы от неквалифицированных внутренних

нарушителей

УБИ.35; 92; 137; 183; 194; 195; 196; 206; 213;

218; 219; 220; 221.

УТП.01; 02; 03; 04; 05; 06; 07; 08; 09; 10.

Угрозы от внешних неквалифицированных

нарушителей

УБИ.25; 200.

УБИ.61; 147; 150; 165; 166; 169; 188; 214.

Угрозы от внутренних нарушителей

УБИ.2; 5; 7; 10; 16; 26; 32; 33; 36; 37; 39; 42; 44;

47; 48; 63; 68; 73; 76; 77; 80; 81; 85; 94; 95; 101;

102; 109; 111; 114; 117; 118; 119; 120; 122; 127;

131; 132; 139; 143; 146; 149; 154; 163; 181; 187;

189; 190; 193; 197; 198; 199; 201; 202; 203; 204;

215; 216; 219. УТП.01; 02; 04; 05; 06; 07; 09; 10.

Предложенные меры защиты для нижнего уровня АСУ ТП

Нижний (полевой) уровень АСУ

ТП

ИАФ.1,2,3,4,5,7; УПД.0,1,2,3,4,5,6,9,10,11,13,14; ОПС.0,1,2; ЗНИ.0,1,2,З,5,6,7,8; АУД.0,1,2;

АУД.3,4,5,6,7,8,9,10; АВЗ.0,1,2,4,5; СОВ.0,1,2; ОЦЛ.0,1,3,4,5; ОДТ.0,1,2,3,4,5,6,8; ЗТС.0,2,3,4,5;

ЗИС.0,1,2,3,4,5,6,8,13,16,19,20,21,27,32,33,34,35, 36,38,39; ИНЦ.0,1,2,3,4,5,6; УКФ.0,2,3;

ОПО.1,2,3,4; ПЛН.0,1,2; ДНС.0,1,2,3,4,5; ИПО.0,1,2,4.

23

24.

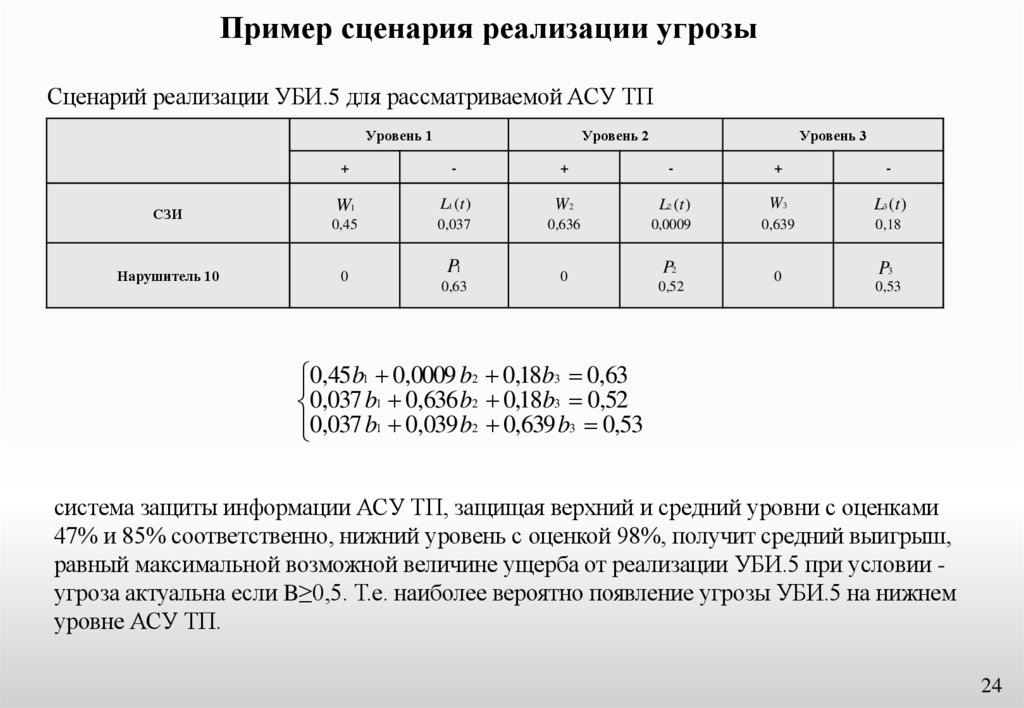

Пример сценария реализации угрозыСценарий реализации УБИ.5 для рассматриваемой АСУ ТП

Уровень 1

СЗИ

Нарушитель 10

Уровень 2

Уровень 3

+

-

+

-

+

-

W1

L1 (t )

W2

L2 (t )

W3

L3 (t )

0,45

0,037

0,636

0,0009

0,639

0,18

0

P1

0,63

0

P2

0,52

0

P3

0,53

0,45b1 0,0009 b2 0,18b3 0,63

0,037 b1 0,636 b2 0,18b3 0,52

0,037 b1 0,039 b2 0,639 b3 0,53

система защиты информации АСУ ТП, защищая верхний и средний уровни с оценками

47% и 85% соответственно, нижний уровень с оценкой 98%, получит средний выигрыш,

равный максимальной возможной величине ущерба от реализации УБИ.5 при условии угроза актуальна если B≥0,5. Т.е. наиболее вероятно появление угрозы УБИ.5 на нижнем

уровне АСУ ТП.

24

25.

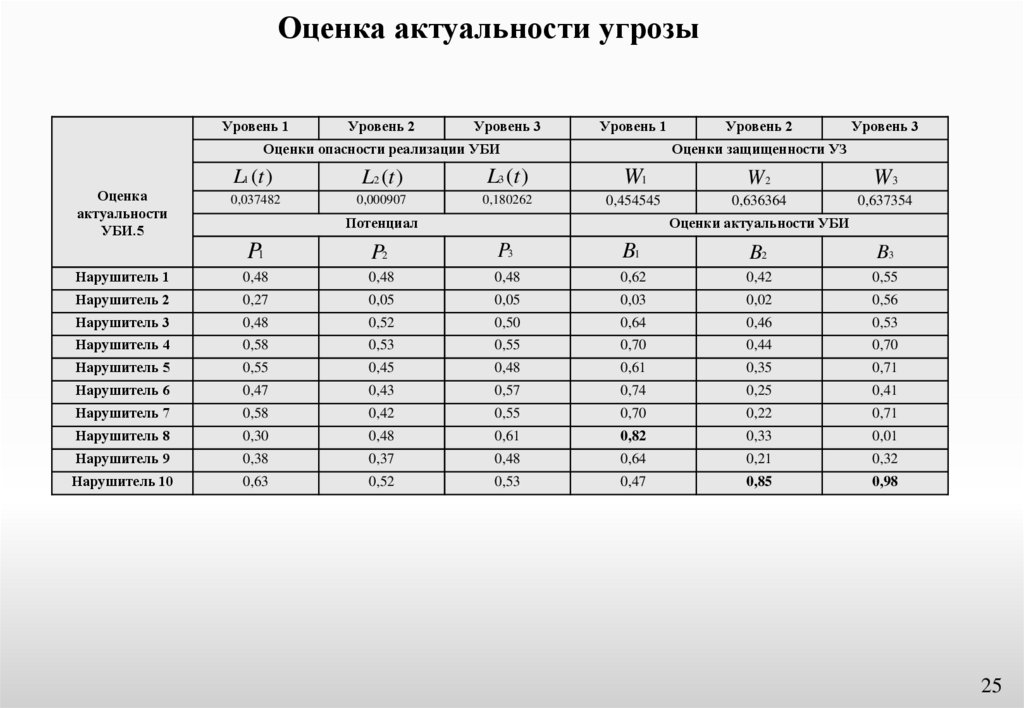

Оценка актуальности угрозыУровень 1

Уровень 2

Уровень 3

Уровень 1

Оценки опасности реализации УБИ

Оценка

актуальности

УБИ.5

Уровень 2

Уровень 3

Оценки защищенности УЗ

L1 (t )

L2 (t )

L3 (t )

W1

W2

W3

0,037482

0,000907

0,180262

0,454545

0,636364

0,637354

Потенциал

Оценки актуальности УБИ

P1

P2

P3

B1

B2

B3

Нарушитель 1

0,48

0,48

0,48

0,62

0,42

0,55

Нарушитель 2

0,27

0,05

0,05

0,03

0,02

0,56

Нарушитель 3

0,48

0,52

0,50

0,64

0,46

0,53

Нарушитель 4

0,58

0,53

0,55

0,70

0,44

0,70

Нарушитель 5

0,55

0,45

0,48

0,61

0,35

0,71

Нарушитель 6

0,47

0,43

0,57

0,74

0,25

0,41

Нарушитель 7

0,58

0,42

0,55

0,70

0,22

0,71

Нарушитель 8

0,30

0,48

0,61

0,82

0,33

0,01

Нарушитель 9

0,38

0,37

0,48

0,64

0,21

0,32

Нарушитель 10

0,63

0,52

0,53

0,47

0,85

0,98

25

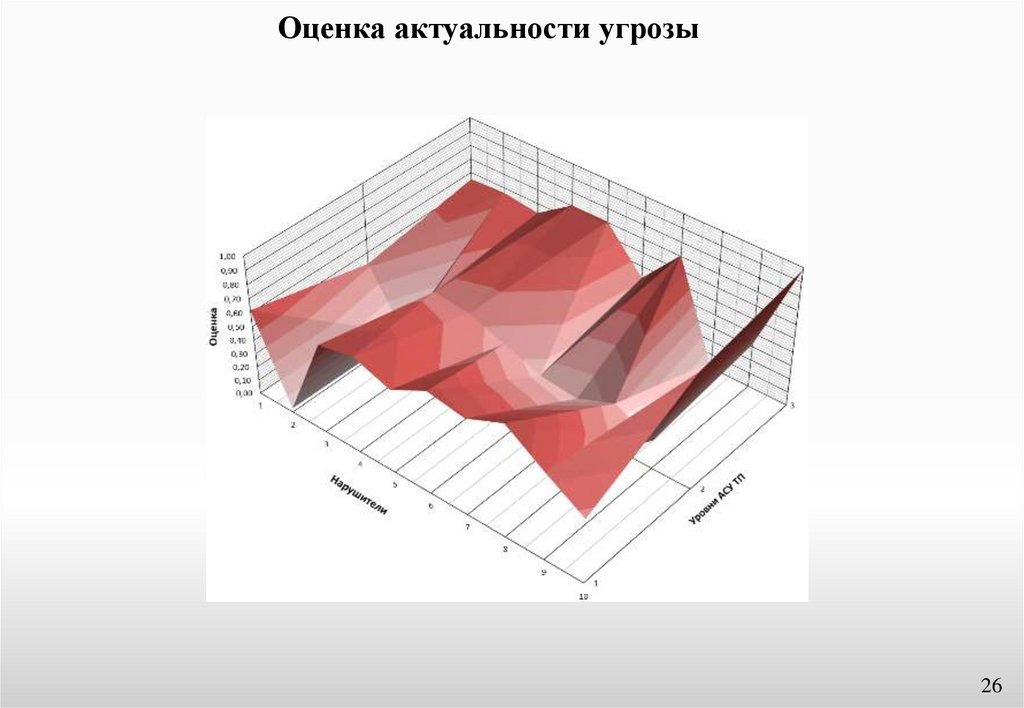

26.

Оценка актуальности угрозы26

27.

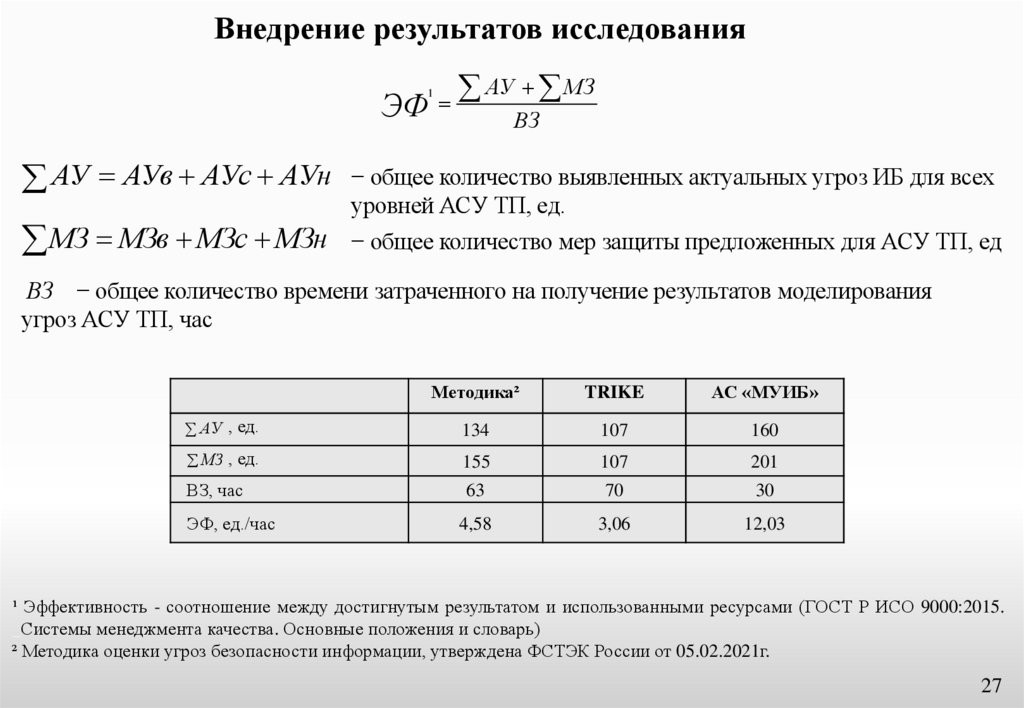

Внедрение результатов исследованияЭФ

1

АУ МЗ

ВЗ

АУ АУв АУс АУн − общее количество выявленных актуальных угроз ИБ для всех

уровней АСУ ТП, ед.

МЗ МЗв МЗс МЗн − общее количество мер защиты предложенных для АСУ ТП, ед

ВЗ − общее количество времени затраченного на получение результатов моделирования

угроз АСУ ТП, час

Методика²

TRIKE

АС «МУИБ»

АУ , ед.

134

107

160

МЗ , ед.

155

107

201

ВЗ, час

63

70

30

ЭФ, ед./час

4,58

3,06

12,03

¹ Эффективность - соотношение между достигнутым результатом и использованными ресурсами (ГОСТ Р ИСО 9000:2015.

_Системы менеджмента качества. Основные положения и словарь)

² Методика оценки угроз безопасности информации, утверждена ФСТЭК России от 05.02.2021г.

27

28.

Основные результаты диссертационной работы1. Разработаны метод и алгоритм определения потенциала нарушителя ИБ АСУ ТП,

основанные на применении матриц идентификаторов угроз, которые позволяют

количественно описать актуальность угроз БИ в АСУ ТП для каждого из возможных

нарушителей. Главным отличием от существующих методов является применение

подхода к групповой оценке потенциалов нарушителей на основании вычислений

матриц идентификаторов угроз.

2. Предложен метод количественной оценки степени опасности реализации угроз

БИ АСУ ТП. В отличие от существующих, предложенный метод имеет в основе

оценки вероятностей реализации угроз БИ и ущерба от их реализации. Метод

позволяет оценить степень опасность реализации угроз БИ потенциальным

нарушителем ИБ по отношению к конкретной АСУ ТП. Разработанный метод

дополняет располагаемые экспертные оценки, полученные от специалистов в

области ИБ, путем формирования дополнительных экспертных оценок от

привлекаемых специалистов-профессионалов в области АСУ ТП.

3. Разработаны метод и алгоритм определения и оценки защищенности уязвимых

звеньев АСУ ТП. Алгоритм отличается от известных тем, что использует матрицу

защищенности, составленную из оценок показателей защищенности отдельных

уязвимых звеньев АСУ ТП. Разработанный алгоритм позволяет повысить

объективность оценки уровня защищенности уязвимых звеньев АСУ ТП.

28

29.

Основные результаты исследования4. Предложен алгоритм экспертной оценки степени опасности реализации угроз

БИ АСУ ТП. В отличие от существующих, разработанный алгоритм основан на

применении игр с несовершенной информацией вида «злоумышленник-система

защиты информации», где в качестве возможных выигрышей сторон

используются оценки потенциала нарушителя ИБ, опасности реализации им

угроз БИ, а также оценки защищенности уязвимых звеньев АСУ ТП, по

отношении к которым потенциальный нарушитель реализует угрозы БИ.

Предложенный алгоритм позволяет дополнять перечни актуальных угроз,

выявленных с использованием известных методик ФСТЭК России, на каждом

из уровней АСУ ТП.

5. Разработана автоматизированная система моделирования угроз БИ АСУ ТП,

реализующая предложенные в работе методы и алгоритмы, применение которых

для конкретной промышленной АСУ ТП позволило повысить показатель

эффективности процесса построения моделей угроз БИ более чем в 2,6 раз по

числу выявленных актуальных угроз БИ и предложенных мер защиты.

29

30.

Публикации и докладыСтатьи в ВАК:

1. Чернов Д. В. Методики оценки угроз безопасности информации автоматизированных систем управления технологическими

процессами // Современная наука: актуальные проблемы теории и практики. Серия: Естественные и Технические Науки. Научный

журнал. № 9, 2021. − С. 81-88.

2. Чернов Д.В. О выборе мер обеспечения информационной безопасности автоматизированных систем управления технологическими

процессами / Чернов Д.В., Сычугов А.А. // Моделирование, оптимизация и информационные технологии. Научный журнал. №9(2),

2021. − С. 1-9.

3. Чернов Д. В. Применение диаграмм Эйлера-Венна при решении задачи выбора мер защиты АСУ ТП // Современная наука:

актуальные проблемы теории и практики. Серия: Естественные и Технические Науки. Научный журнал. №7, 2021. − С. 127-131.

В изданиях WoS и Scopus:

4. Chernov D. Mathematical modeling of information security threats of automated process control systems / Chernov D., Sychugov A. //

2019 International Conference on Electrotechnical Complexes and Systems (ICOECS), Ufa, Russia. 2019. − P. 1-4.

5. Chernov D. Method of identifying and assessing of automated process control systems vulnerable elements / Chernov D., Sychugov A. // In

Proceedings of the 12th International Conference on Security of Information and Networks (SIN '19). ACM, New York, NY, USA, Article 19.

2019. − P. 1-4.

6. Chernov D. Problems of information security and availability of automated process control systems / Chernov D., Sychugov A. // 2019

International Conference on Industrial Engineering, Applications and Manufacturing, ICIEAM 2019. 2019. − P. 1-4.

7. Chernov D. Development of a Mathematical Model of Threat to Information Security of Automated Process Control Systems/ Chernov D.,

Sychugov A. // 2019 International Russian Automation Conference (RusAutoCon), Sochi, Russia. 2019. − P. 1-5.

8. Chernov D. Application of the method of determining the degree of danger of destructive actions to solve the problem of information

security of APCs / Chernov D., Sychugov A. // 2020 International Conference on Electrotechnical Complexes and Systems (ICOECS), Ufa.

2020. − P. 1-4.

9. Chernov D. Method of determining the danger coefficient of actions of the information security offender of APCs / Chernov D., Sychugov

A. // IOP Conference Series: Materials Science and Engineering. № 919(5), 2020. − P. 1-6.

10. Chernov D. Determining the Hazard Quotient of Destructive Actions of Automated Process Control Systems Information Security Violator

/ Chernov D., Sychugov A. // 2020 International Russian Automation Conference (RusAutoCon), Sochi, Russia. 2020. − P. 566-570.

30

31.

Публикации и доклады11. Chernov D. Definition of Protective Measures of Information Security of Automated Process Control Systems // 2021 International

Conference on Industrial Engineering, Applications and Manufacturing (ICIEAM), 17-21 May, Sochi, Russia. 2021. − P. 1-5.

12. Chernov D. Application TRIKE methodology when modeling threats to APCs information security // 2021 International Russian

Automation Conference (RusAutoCon), Sochi, Russia. 2022. − P. 1-5.

13. Chernov, D., Sychugov, A., Sovgir, A. (2023). Applying a System of Automatic Threat Modeling for APCs at Information Infrastructure

Facilities / Chernov D., Sychugov A., Sovgir A. // Lecture Notes in Electrical Engineering, vol 986. Springer, Cham. 2023. − P. 374-385.

В других изданиях:

14. Чернов Д.В. Метод определения и оценки уязвимых звеньев автоматизированных систем управления технологическими

процессами / Чернов Д.В., Сычугов А.А. // Радиотехника. Научный журнал. М.: Радиотехника. Том 83, №8(11), 2019. − С. 67-74.

15. Чернов Д.В. Метод анализа состояния технологических процессов / Чернов Д.В., Сычугов А.А., Анчишкин А.П. // Радиотехника.

Научный журнал. М.: Радиотехника. №8(11), 2019. − 59-66.

16. Чернов Д.В. Формализованное представление модели угроз информационной безопасности АСУ ТП / Чернов Д.В., Сычугов А.А.

// Радиотехника. Научный журнал. М.: Радиотехника. Том 83, №6(7), 2019. − С. 74-80.

17. Чернов Д.В. Формализованное представление потенциала нарушителя информационной безопасности АСУ ТП / Чернов Д.В.,

Сычугов А.А. // Научный журнал. Вопросы кибербезопасности, моделирования и обработки информации в современных

социотехнических системах. Вып. 6, 2018. − С. 49-55.

18. Чернов Д.В. Современные подходы к обеспечению информационной безопасности АСУ ТП / Чернов Д.В., Сычугов А.А. //

Известия тульского государственного университета. Технические науки. Вып. 10, 2018. − С.58-64.

19. Чернов Д.В. О выборе средств защиты информации для государственных информационных систем / Чернов Д.В., Жумаева А.П.,

Ялбаева В.А. // Известия тульского государственного университета. Технические науки. Вып. 10, 2018. − С. 52-58.

20. Чернов Д.В. Формализация модели нарушителя информационной безопасности АСУ ТП / Чернов Д.В., Сычугов А.А. // Известия

тульского государственного университета. Технические науки. Вып. 10, 2018. − С. 22-27.

21. Чернов Д.В. Особенности выбора средств защиты информации в государственных информационных системах / Чернов Д.В.,

Селифанов В.В., Степанова С.В. // Известия тульского государственного университета. Технические науки. Вып. 10, 2018. − С. 18-21.

22. Чернов Д.В. Анализ современных требований и проблем обеспечения информационной безопасности автоматизированных систем

управления технологическими процессами / Чернов Д.В., Сычугов А.А. // Нейрокомпьютеры. Разработка, применение. М.:

Радиотехника, №8, 2018. − С. 38-46.

31

32.

Публикации и доклады23. Чернов Д.В. Определение коэффициента опасности деструктивных действий нарушителя информационной безопасности АСУ ТП

/ Чернов Д.В., Сычугов А.А. // Информационно-измерительные и управляющие системы. М.: Радиотехника. №4, 2020. − С. 49-57.

24. Чернов Д.В. Определение коэффициента опасности деструктивных действий нарушителя информационной безопасности / Чернов

Д.В., Сычугов А.А. // Фундаментальные проблемы управления производственными процессами в условиях перехода к индустрии 4.0.

Челябинск: Издательский центр ЮУрГУ. 2020. − С. 206-207.

25. Чернов Д.В. О комплексном подходе к построению системы информационной безопасности АСУ ТП / Чернов Д.В., Сычугов А.А.

// Технологические инновации и научные открытия. Сборник научных статей по материалам IV Международной научно-практической

конференции. Уфа: Изд. НИЦ Вестник науки, 2020. − С. 53-57.

26. Чернов Д.В. Оценка действий нарушителя информационной безопасности автоматизированной системы управления

технологическими процессами / Чернов Д.В., Сычугов А.А. // Инновационные научные исследования в современном мире: теория,

методология, практика / Сборник научных статей по материалам III Международной научно-практической конференции. Уфа: Изд.

НИЦ Вестник науки, 2020. − С. 64-69.

27. Chernov D. Method of determining the danger coefficient of actions of the information security offender of APCS / Chernov D., Sychugov

A. // International scientific conference CAMSTECH-2020: Advances in material science and technology, Krasnoyarsk Science and

Technology City Hall. Krasnoyarsk, Russia, 2020. − С. 1-5.

28. Совгирь А.В., Чернов Д.В. Анализ процессов управления инцидентами информационной безопасности. // Материалы XX

Всероссийской научно-технической конференции «Техника XXI века глазами молодых ученых и специалистов» / под. ред. А.В.

Прохорцева. Тула: Изд-во ТулГУ, 2022. − С. 390-395.

29. Чернов Д.В. Современные подходы к анализу угроз информационной безопасности в условиях цифровизации общества / Д. В.

Чернов // Промышленная революция 4.0: взгляд молодежи: Тезисы докладов Юбилейной 5-ой межрегиональной научной сессии

молодых исследователей, Тула, 20–22 ноября 2023 года. – Тула: Тульский государственный университет, 2023. – С. 258-260.

30. Чернов Д.В. Построение комплексной системы информационной безопасности АСУ ТП / Д.В. Чернов, В.В. Котов, С.Ю.

Борзенкова // Машиностроение: сетевой электронный научный журнал. Т.10, №2. 2023. − С. 27-32.

Свидетельства о государственной регистрации программы для ЭВМ:

31. Свидетельство о государственной регистрации программы для ЭВМ № 2022611043. Моделирование угроз информационной

безопасности АСУ ТП / Чернов Д. В., Сычугов А. А. – заявл. 11.01.2022; зарег. 18.01.2022.

32

33.

Спасибо за внимание!Соискатель: Чернов Денис Владимирович,

кафедра «Информационная безопасность»,

Тульский государственный университет

Тел: 8 (953)956-66-72

E-mail: cherncib@gmail.com

informatics

informatics