Similar presentations:

Использование OSINT для мониторинга уязвимостей

1.

ИСПОЛЬЗОВАНИЕ OSINT ДЛЯМОНИТОРИНГА УЯЗВИМОСТЕЙ

ВЫПОЛНИЛ

КУРСАНТ 3207 ВЗВОДА

РЯДОВОЙ ПОЛИЦИИ

ХАКИМОВА А.М.

2.

ВВЕДЕНИЕ•В

настоящее время обеспечение информационной безопасности

играют важнейшую роль в предприятиях разного масштаба. Данная

тенденция стала наиболее актуальной с применением инструментов

OSINT. В данной презентации способ применения данных

инструментов для выявления уязвимостей информационной сети

предприятия.

3.

• OSINT — разведка на основе открытых данных. В последнее времяинструменты OSINT стали все больше привлекать к себе внимание

специалистов

информационной

безопасности,

занимающихся

конкурентной разведкой и профайлингом в связи с бурным развитием

и усовершенствованием их возможностей поиска. Наиболее важным

пунктом является законность данного процесса.

• В Федеральном законе от 27.07.2006 г. No149- ФЗ «Об информации,

информационных технологиях и о защите информации» говорится, что

информация может делиться на общественную, доступ к которой не

ограничен и информацию, доступ к которой может быть ограничен

законодательством Российской Федерации.

4.

ОГРАНИЧЕННОЙ ИНФОРМАЦИЕЙ МОЖЕТ ЯВЛЯТЬСЯ:• – государственная тайна;

• – коммерческая тайна;

• – служебная тайна;

• – профессиональная тайна;

• – личная и семейная тайна.

Инструменты OSINT не являются программами взлома, а лишь вспомогательным

дополнением к поиску информации в открытых источниках. Не редки случаи, когда

данные инструменты применяются не в целях конкурентной разведки, а в поисках

уязвимостей собственной компании.

5.

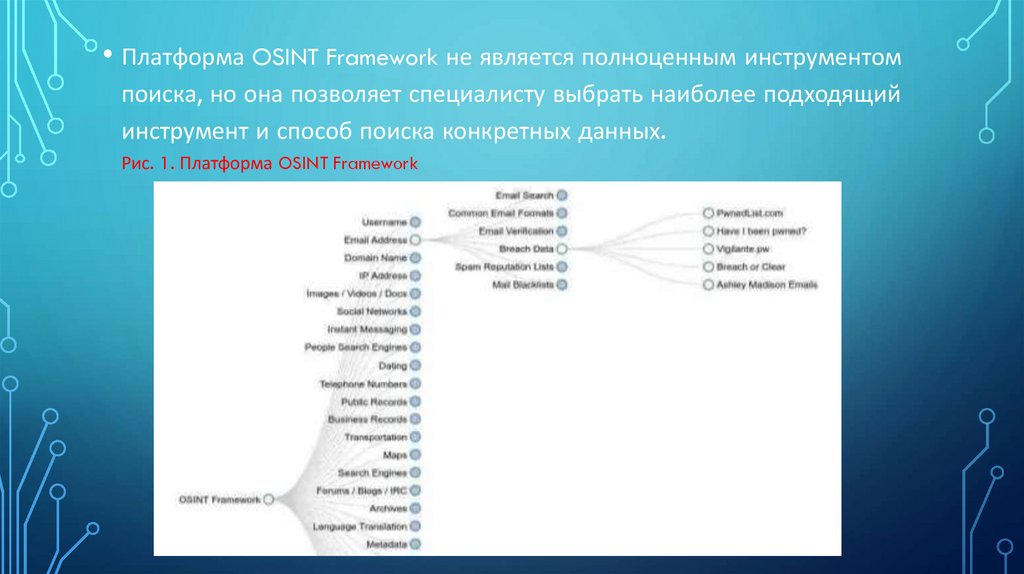

• Платформа OSINT Framework не является полноценным инструментомпоиска, но она позволяет специалисту выбрать наиболее подходящий

инструмент и способ поиска конкретных данных.

Рис. 1. Платформа OSINT Framework

6.

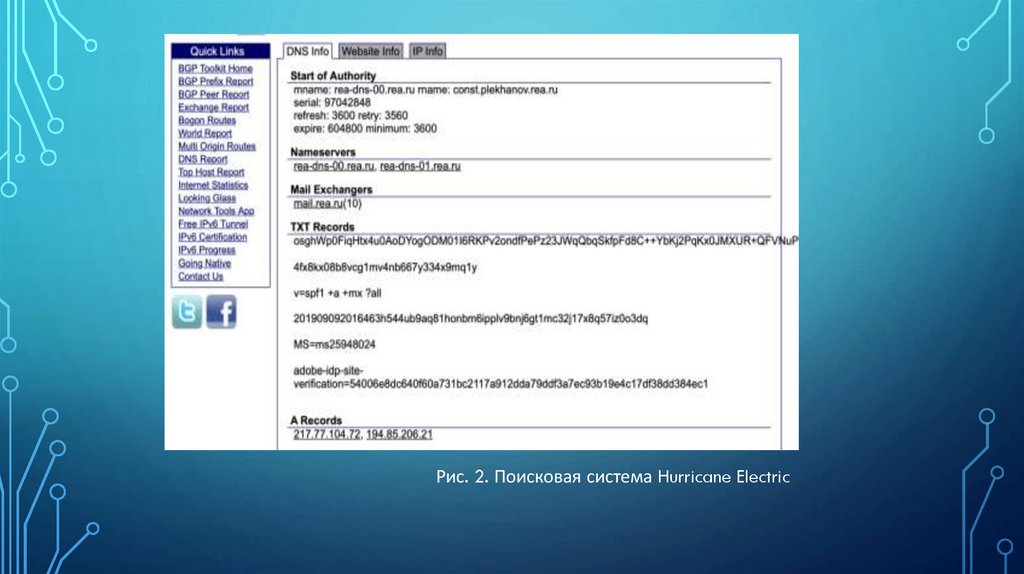

• Для наглядного представления использования инструментов OSINT длявыявления уязвимостей сети предприятия будут продемонстрированы

рисунки 2–4, где на примере организации РЭУ имени Г. В. Плеханова

будут найдены уязвимости серверов.

• Сперва необходимо разузнать IP адрес предприятия, используя сайт

«Hurricane Electric» и указав название домена организации, нам

предоставляется необходимая для дальнейшей работы информация,

такая как:

• – Информация DNS;

• – Информация об Веб-сайте;

• – Информация об IP адресах.

7.

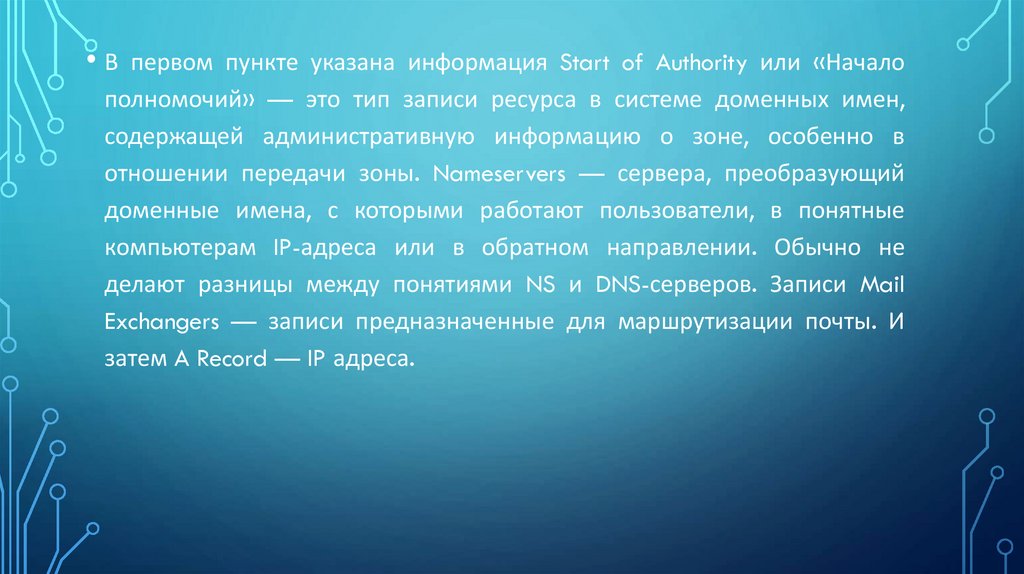

• В первом пункте указана информация Start of Authority или «Началополномочий» — это тип записи ресурса в системе доменных имен,

содержащей административную информацию о зоне, особенно в

отношении передачи зоны. Nameservers — сервера, преобразующий

доменные имена, с которыми работают пользователи, в понятные

компьютерам IP-адреса или в обратном направлении. Обычно не

делают разницы между понятиями NS и DNS-серверов. Записи Mail

Exchangers — записи предназначенные для маршрутизации почты. И

затем A Record — IP адреса.

8.

Рис. 2. Поисковая система Hurricane Electric9.

• Как можно заметить сайт предоставил по нашей организации достаточноеколичество информации, с которой мы в дальнейшем можем работать. Из

предложенного списка данных нас должен заинтересовать пункт «A Record»

из которой мы возьмем два IP адреса для дальнейшей проверки. Имея на

руках IP адрес сервера организации, необходимо обратиться сайту Shodan.io

— еще одному наиболее значимому инструменту OSINT. Указав IP адрес

организации, данный сервис представит следующую информацию: – Имена

хостов; – Домен; – Страну; – Город; – Название организации; – Интернетпровайдер; – Информацию по ASN.

10.

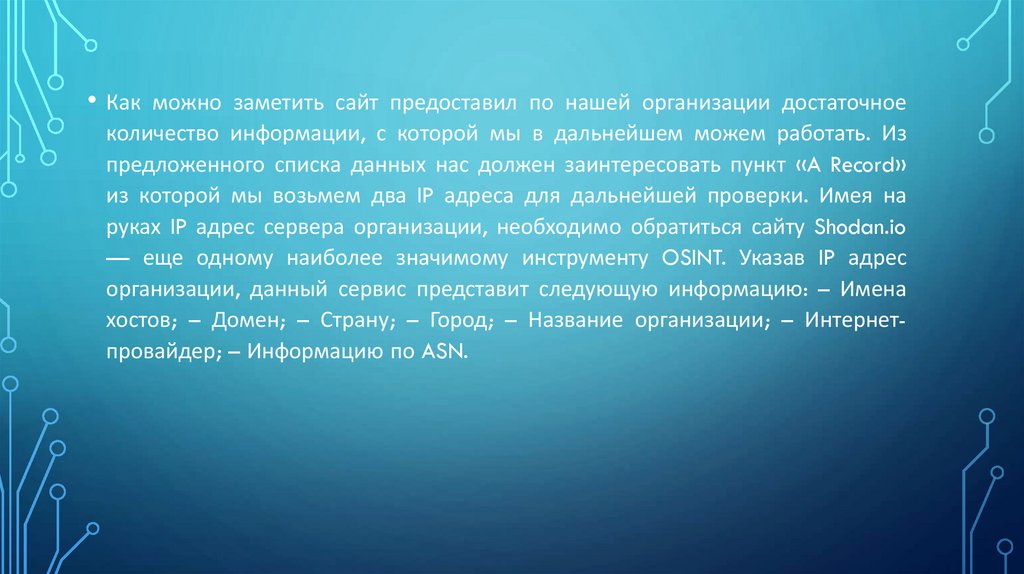

Рис. 3. Поисковая система Shodan.io11.

• Также сервис предоставляет информацию об открытых портах иприменяющихся на них протоколах. Что касается нашей организации,

то можно увидеть на рисунке 3, что по результату запроса по IP адресу,

система показала на каких серверах работает сайт организации.

Указаны открытые порты и их протоколы. При обеспечении

безопасности информационной сети собственного предприятия,

необходимо иметь ввиду какие уязвимости могут быть у

использованного сервера, к примеру возьмем, указанный в результате

запроса, сервер Microsoft Internet Information Services (IIS) 8.5.

12.

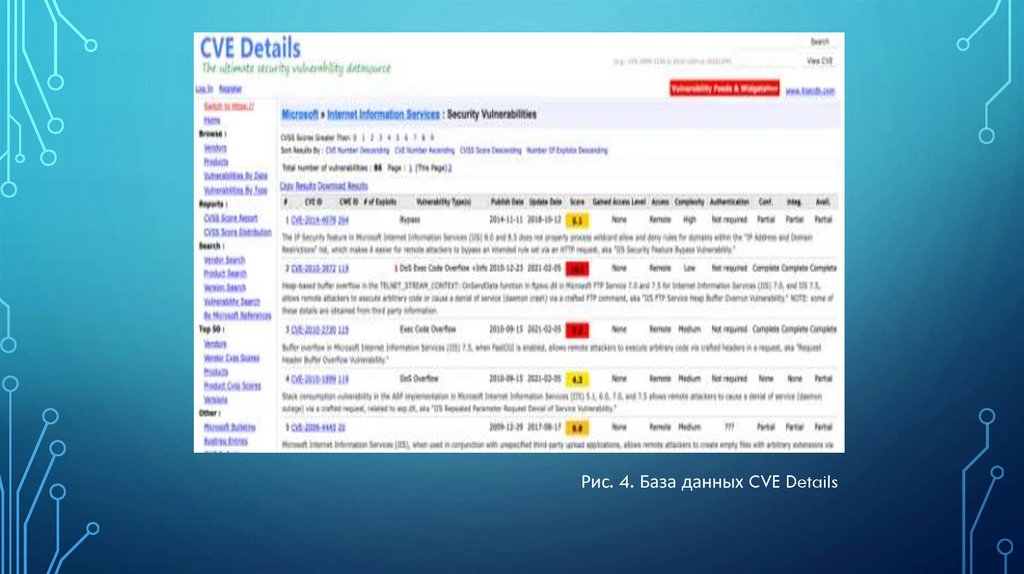

•Ипоследним инструментов в поисках уязвимостей

информационной сети организации будет сайт «CVE Details»

— сервис с базой данных зарегистрированных уязвимостей

в сетях. Исходя из результатов поиска на рисунке 4, можно

заметить какие уязвимости присутствуют у сервера Microsoft

Internet Information Services (IIS) 8.5.

13.

Рис. 4. База данных CVE Details14.

ЗАКЛЮЧЕНИЕ• Таким

образом в результате наглядного применения

инструментов OSINT при помощи открытых источников, без

использования взлома и труднодоступных или платных баз

данных, мы смогли разузнать всю необходимую информацию по

поводу информационной сети нашей организации, определили

сервера и их уязвимости, которые необходимо устранить, для

должного обеспечения информационной безопасности.

informatics

informatics