Similar presentations:

Разработка предложений по повышению информационной безопасности информационной инфраструктуры компании. ВКР

1.

Российский экономический университет имени Г. В. ПлехановаВысшая школа кибертехнологий, математики и статистики

Кафедра прикладной информатики и информационной безопасности

Выпускная квалификационная работа

Разработка предложений по повышению информационной

безопасности информационной инфраструктуры компании на основе

методического аппарата OSINT

Научный руководитель:

Доцент кафедры ПИиИБ, к.т.н., доцент

Микрюков Андрей Александрович

Выполнила:

Студентка 4 курса,

Группы 15.11Д-ИБ08/20б

Школьникова Валерия Александровна

2.

Актуальность1. Значительное возрастание числа киберугроз;

2. Несоответствие информационной инфраструктуры требованиям по

информационной безопасности;

3. Недостаток своевременных мер для формирования действенной защиты;

4. Отсутствие своевременного предотвращения инцидентов

информационной безопасности.

3.

Цель, объект и предмет исследованияОсновная цель работы:

разработка предложений по

повышению

информационной

безопасности ITконсалтинговой компании.

Объект

исследования: ITконсалтинговая

компания

«Программа-T»

Предмет исследования:

методы и средства

повышения уровня

информационной

безопасности компании

4.

Задачи1. Анализ теоретических аспектов инструментов OSINT

2. Анализ текущего состояния информационной инфраструктуры компании.

3. Рассмотрение используемых технологий OSINT

4. Идентификация уязвимостей и угроз безопасности.

5. Проведение оценки угроз и уязвимостей

6. Разработка рекомендаций по повышению уровня информационной безопасности и

эффективности работы компании.

7. Оценка эффективности предложенных мероприятий

5.

Сравнительный анализ инструментов OSINTИнструмент

Описание

Основные функции

Преимущества

Hurricane

Electrtic

Крупнейший в мире

регистратор

IPv4 и IPv6 адресов,

который

предоставляет

множество публичных

сервисов

Получение

информации о

владельце

домена, IP-адреса,

DNS-записи

Бесплатный доступ,

обширный набор

данных, актуальная

информация,

удобный интерфейс

Поисковик

для поиска устройств,

связанных с

Интернетом вещей

(IoT)

Поиск

уязвимых

устройств,

мониторинг IoT

Уникальная

база данных,

мониторинг в

реальном времени

Ограниченная

бесплатная

версия, фокус на

технических

устройствах

База

данных уязвимостей

программного

обеспечения

Поиск

уязвимостей,

история

уязвимостей

Обширная

база данных,

актуальная

информация

Требует

дополнительного

анализа

Shodan

CVE Details

Недостатки

6.

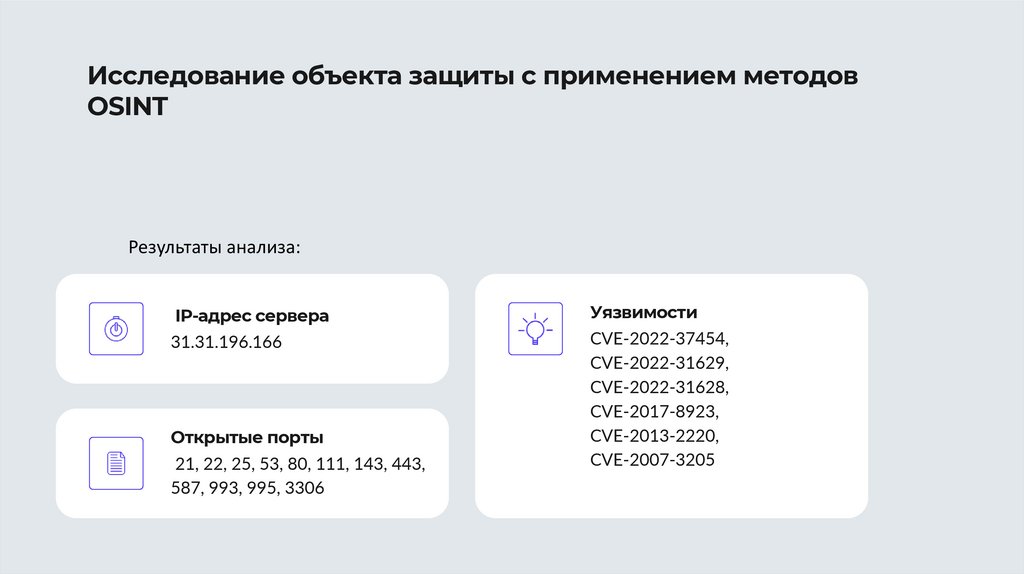

Исследование объекта защиты с применением методовOSINT

Результаты анализа:

IP-адрес сервера

Уязвимости

31.31.196.166

CVE-2022-37454,

СVE-2022-31629,

CVE-2022-31628,

CVE-2017-8923,

CVE-2013-2220,

CVE-2007-3205

Открытые порты

21, 22, 25, 53, 80, 111, 143, 443,

587, 993, 995, 3306

7.

Результаты анализаНаиболее ценные активы компании:

• Информация о проектах

• Конфиденциальные данные клиентов

• Технологическая инфраструктура

• База данных партнеров

• Программное обеспечение

• Процессные и методологические

на работки

• Финансовые данные и бюджеты

проектов

• Договоры и контракты

8.

Выявленные недостатки информационной инфраструктуры• Недостаточная фильтрация

трафика

• Риск атак через незащищенные

сетевые порты и службы

• Неправомерное использование

ресурсов компании для личных

целей

• Неправильное управление

сетевыми правилами и

исключениями

• Уязвимость перед новыми

угрозами и эксплойтами из-за

устаревшего ПО

• Низкая защита от вредоносного

ПО

• Отсутствие четких правил и

ограничений по использованию

ИС сотрудниками

• Уязвимость к фишинговым

атакам

9.

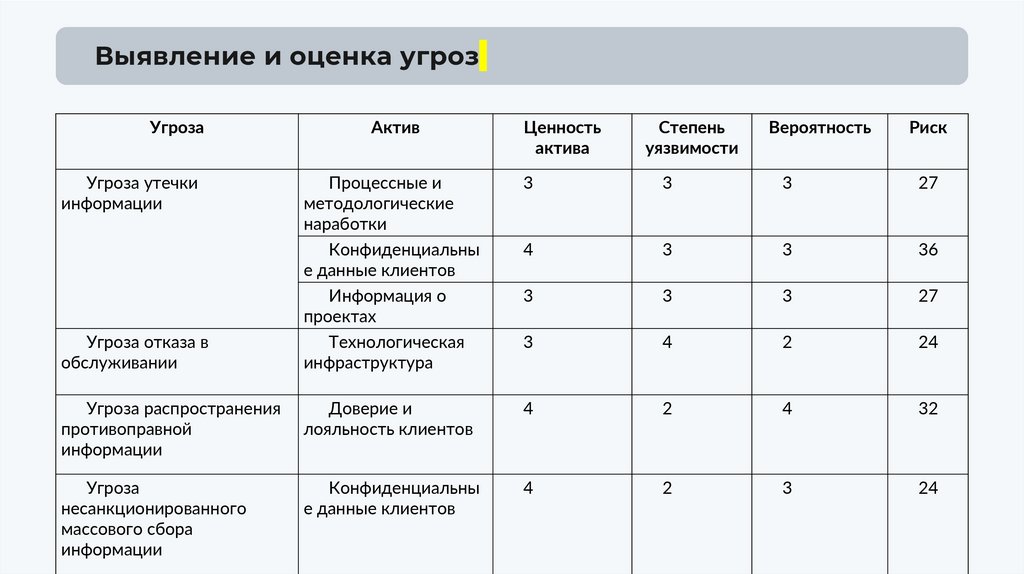

Выявление и оценка угрозУгроза

Угроза утечки

информации

Актив

Ценность

актива

Степень

уязвимости

Вероятность

Риск

Процессные и

методологические

наработки

Конфиденциальны

е данные клиентов

3

3

3

27

4

3

3

36

Информация о

проектах

Технологическая

инфраструктура

3

3

3

27

3

4

2

24

Угроза распространения

противоправной

информации

Доверие и

лояльность клиентов

4

2

4

32

Угроза

несанкционированного

массового сбора

информации

Конфиденциальны

е данные клиентов

4

2

3

24

Угроза отказа в

обслуживании

10.

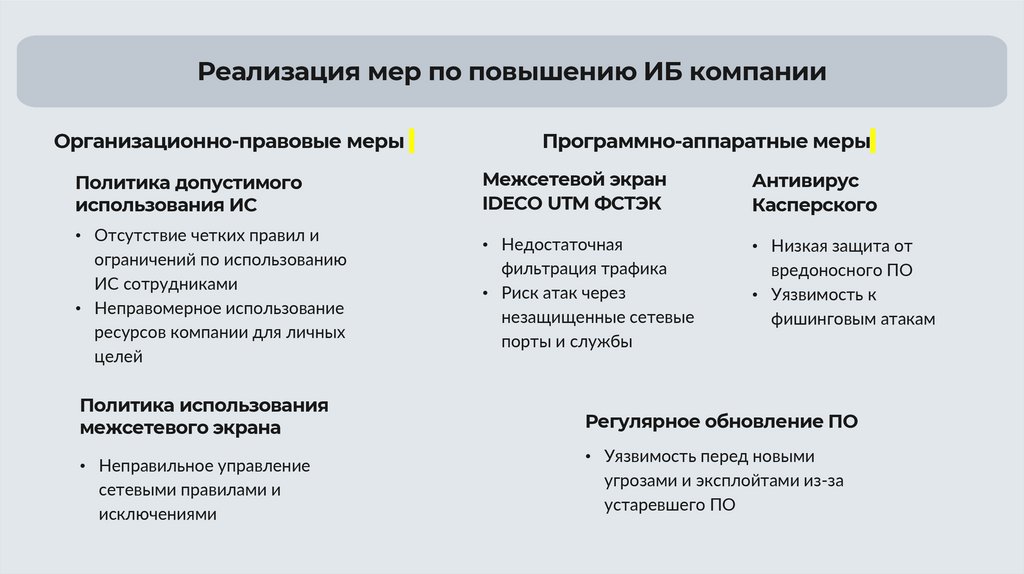

Реализация мер по повышению ИБ компанииОрганизационно-правовые меры

Программно-аппаратные меры

Политика допустимого

использования ИС

Межсетевой экран

IDECO UTM ФСТЭК

Антивирус

Касперского

• Отсутствие четких правил и

ограничений по использованию

ИС сотрудниками

• Неправомерное использование

ресурсов компании для личных

целей

• Недостаточная

фильтрация трафика

• Риск атак через

незащищенные сетевые

порты и службы

• Низкая защита от

вредоносного ПО

• Уязвимость к

фишинговым атакам

Политика использования

межсетевого экрана

• Неправильное управление

сетевыми правилами и

исключениями

Регулярное обновление ПО

• Уязвимость перед новыми

угрозами и эксплойтами из-за

устаревшего ПО

11.

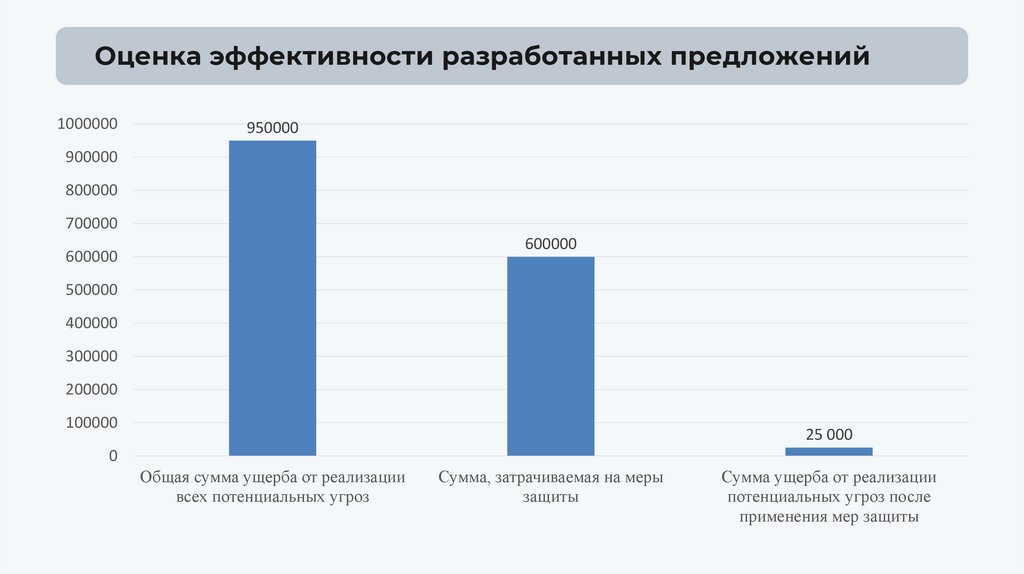

Оценка эффективности разработанных предложений1000000

950000

900000

800000

700000

600000

600000

500000

400000

300000

200000

100000

25 000

0

Общая сумма ущерба от реализации

всех потенциальных угроз

Сумма, затрачиваемая на меры

защиты

Сумма ущерба от реализации

потенциальных угроз после

применения мер защиты

12.

Оценка эффективности разработанных предложений35

30

25

20

15

10

5

0

Угроза 1

Угроза 6

Риск (до реализации мер защиты)

Угроза 10

Риск (после реализации мер защиты)

Угроза 11

13.

Заключение14.

Российский экономический университет имени Г. В. ПлехановаВысшая школа кибертехнологий, математики и статистики

Кафедра прикладной информатики и информационной безопасности

БЛАГОДАРЮ ЗА ВНИМАНИЕ!

Выпускная квалификационная работа

Разработка предложений по повышению информационной безопасности

информационной инфраструктуры компании на основе методического

аппарата OSINT

Научный руководитель:

Доцент кафедры ПИиИБ, к.т.н., доцент

Микрюков Андрей Александрович

Выполнила:

Студентка 4 курса,

Группы 15.11Д-ИБ08/20б

Школьникова Валерия Александровна

informatics

informatics