Similar presentations:

Обучающая платформа безопасной разработки. Отдел анализа защищённости

1.

Обучающая платформабезопасной разработки

Отдел анализа защищённости

2.

Платформа безопасной разработкиЦель

Показать, как происходят атаки

с использованием легитимного

ПО

3.

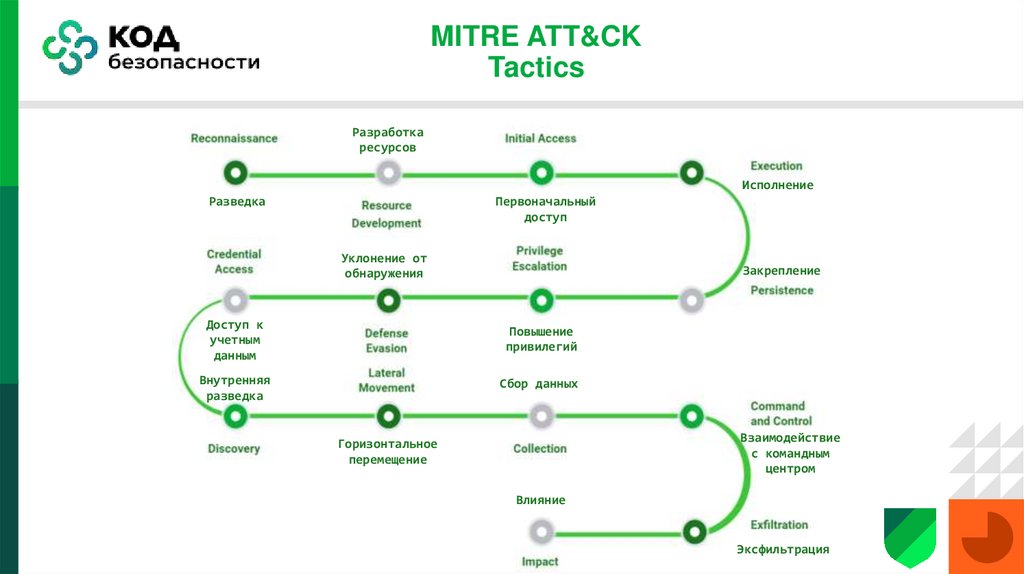

MITRE ATT&CKTactics

Разработка

ресурсов

Исполнение

Разведка

Первоначальный

доступ

Уклонение от

обнаружения

Закрепление

Доступ к

учетным

данным

Повышение

привилегий

Внутренняя

разведка

Сбор данных

Взаимодействие

с командным

центром

Горизонтальное

перемещение

Влияние

Эксфильтрация

4.

Initial AccessПервоначальны

й

доступ

5.

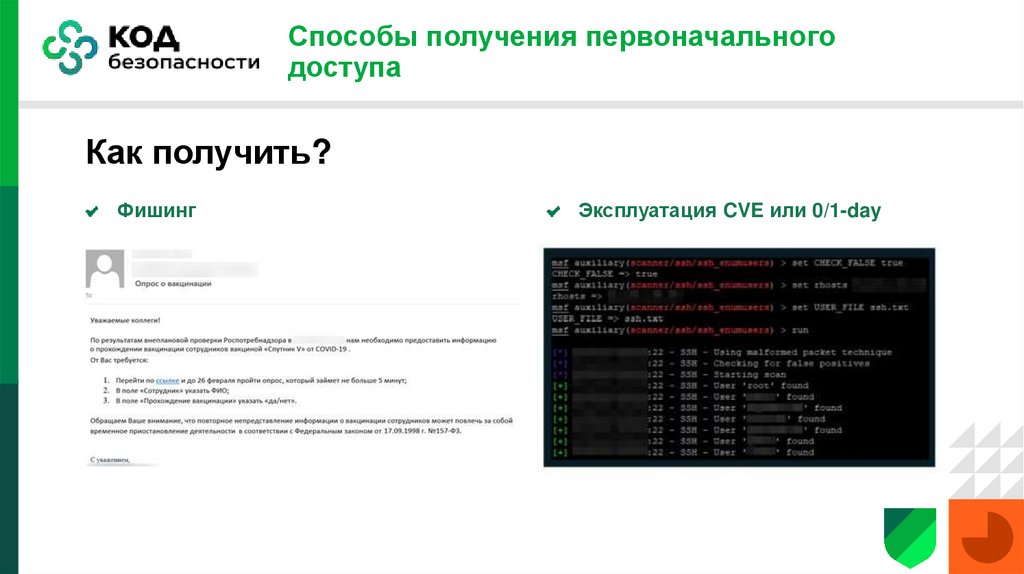

Способы получения первоначальногодоступа

Как получить?

Фишинг

Эксплуатация CVE или 0/1-day

6.

PersistenceЗакрепление

7.

Способы закрепления в системеВарианты

закрепления

Создание службы/сервиса

COM Hijacking

DLL Hijacking

DLL Sideloading

Process Hollowing

8.

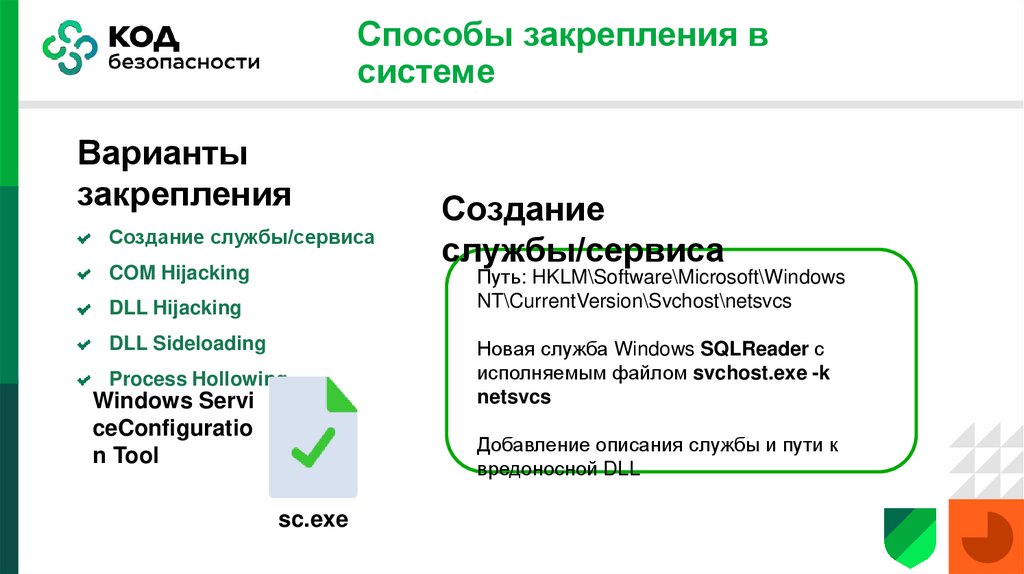

Способы закрепления всистеме

Варианты

закрепления

Создание службы/сервиса

COM Hijacking

Создание

службы/сервиса

Путь: HKLM\Software\Microsoft\Windows

NT\CurrentVersion\Svchost\netsvcs

DLL Hijacking

DLL Sideloading

Process Hollowing

Windows Servi

ceConfiguratio

n Tool

Новая служба Windows SQLReader с

исполняемым файлом svchost.exe -k

netsvcs

Добавление описания службы и пути к

вредоносной DLL

sc.exe

9.

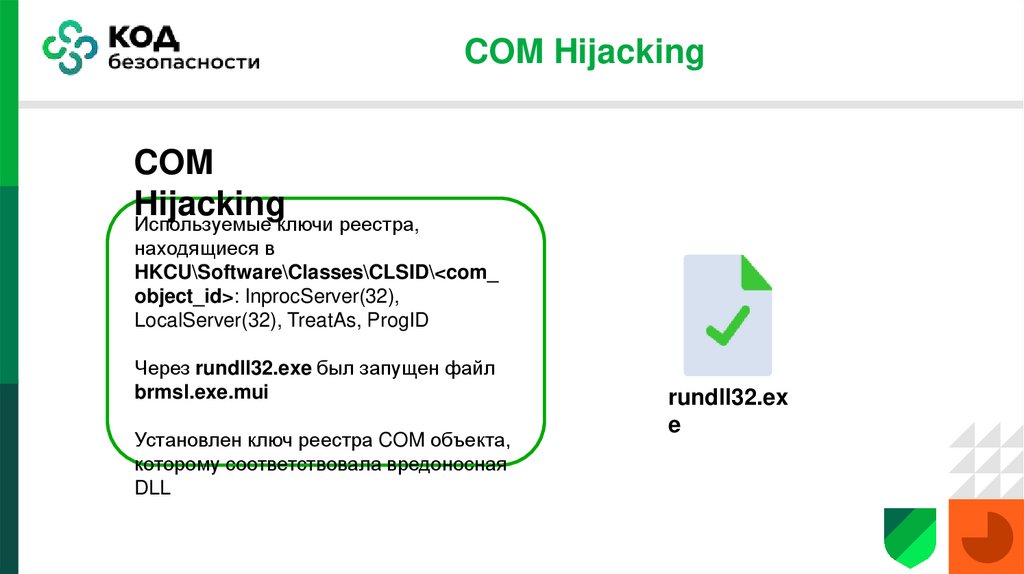

COM HijackingCOM

Hijacking

Используемые ключи реестра,

находящиеся в

HKCU\Software\Classes\CLSID\<com_

object_id>: InprocServer(32),

LocalServer(32), TreatAs, ProgID

Через rundll32.exe был запущен файл

brmsl.exe.mui

Установлен ключ реестра COM объекта,

которому соответствовала вредоносная

DLL

rundll32.ex

e

10.

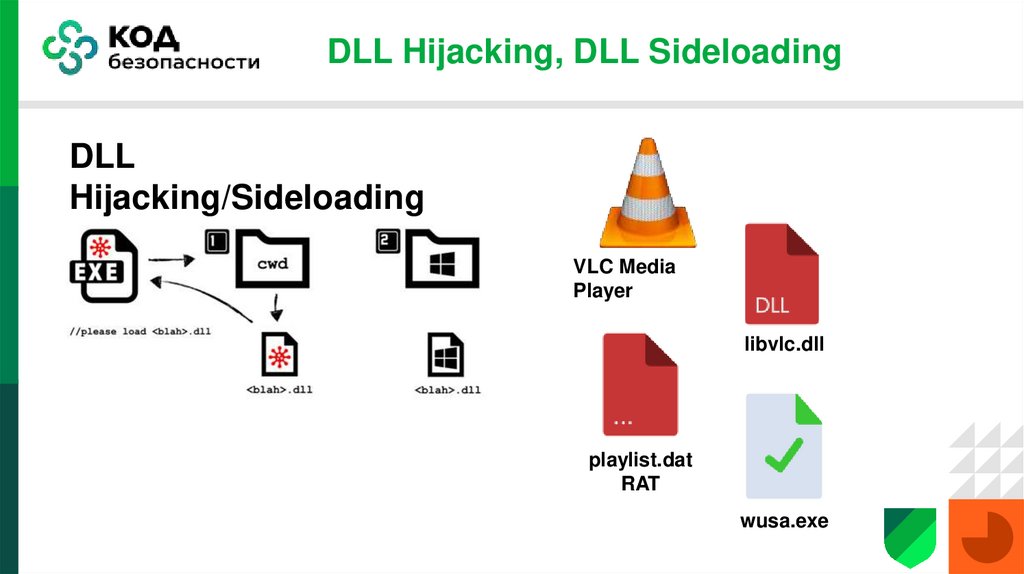

DLL Hijacking, DLL SideloadingDLL

Hijacking/Sideloading

VLC Media

Player

libvlc.dll

playlist.dat

RAT

wusa.exe

11.

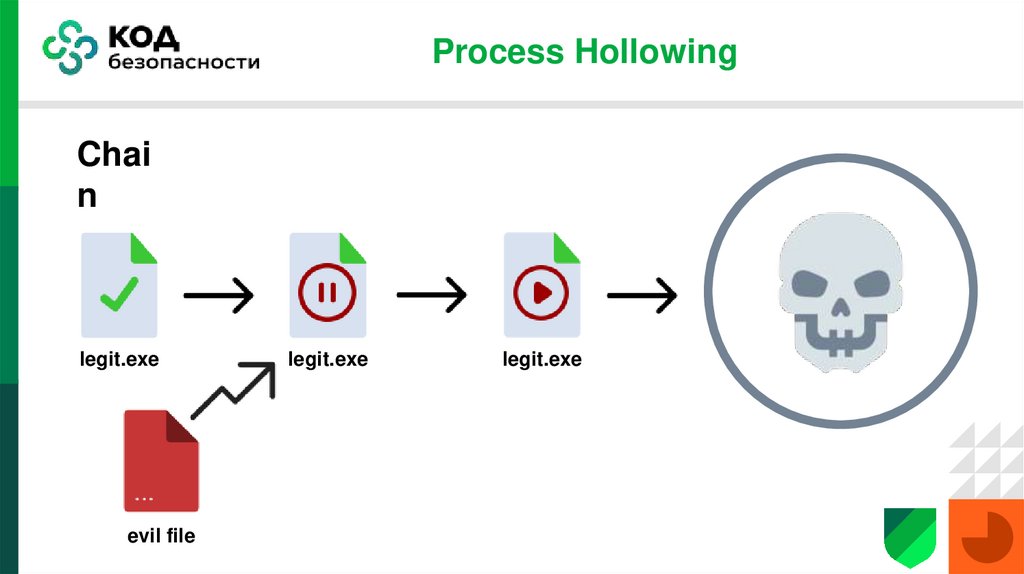

Process HollowingChai

n

legit.exe

evil file

legit.exe

legit.exe

12.

Defense EvasionУклонение от

обнаружения

13.

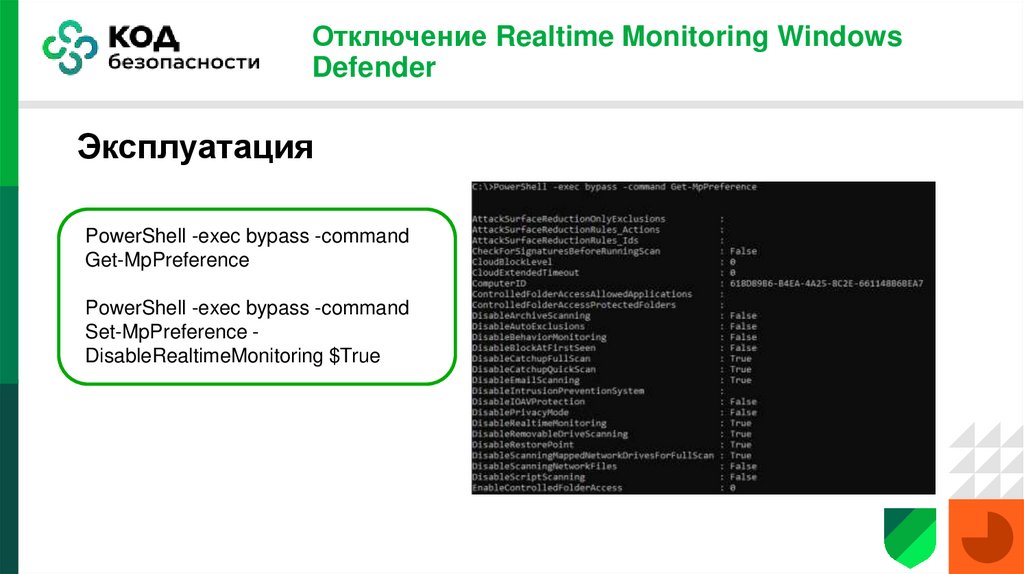

Отключение Realtime Monitoring WindowsDefender

Эксплуатация

PowerShell -exec bypass -command

Get-MpPreference

PowerShell -exec bypass -command

Set-MpPreference DisableRealtimeMonitoring $True

14.

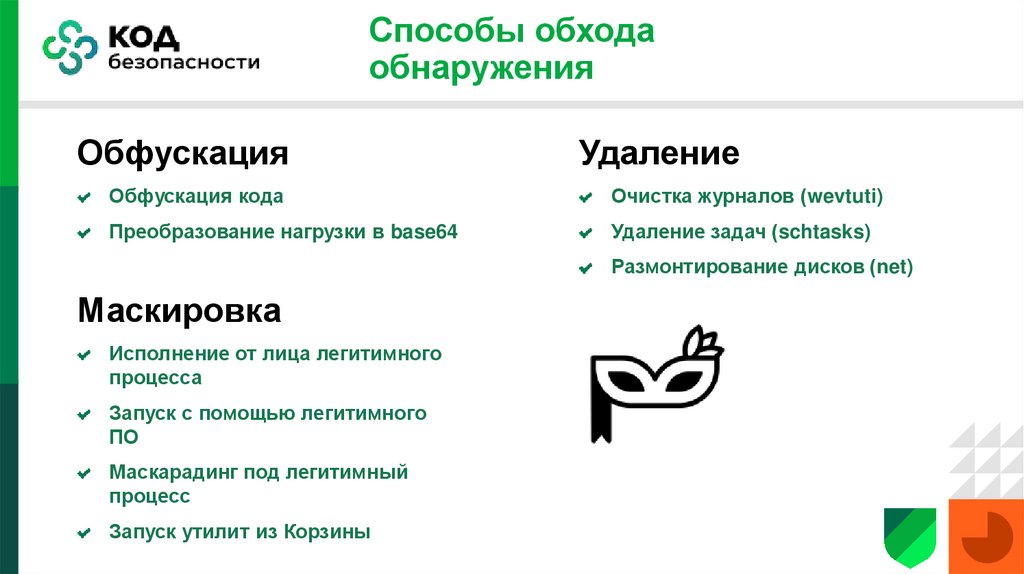

Способы обходаобнаружения

Обфускация

Удаление

Обфускация кода

Очистка журналов (wevtuti)

Преобразование нагрузки в base64

Удаление задач (schtasks)

Размонтирование дисков (net)

Маскировка

Исполнение от лица легитимного

процесса

Запуск с помощью легитимного

ПО

Маскарадинг под легитимный

процесс

Запуск утилит из Корзины

15.

CredentialAccess

Доступ к

учетным

данным

16.

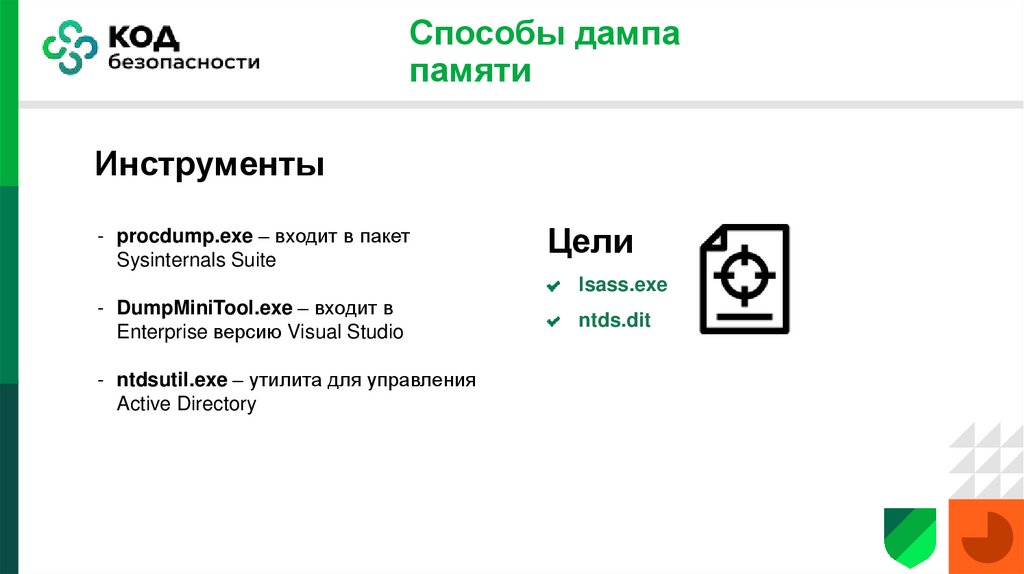

Способы дампапамяти

Инструменты

- procdump.exe – входит в пакет

Sysinternals Suite

Цели

lsass.exe

- DumpMiniTool.exe – входит в

Enterprise версию Visual Studio

- ntdsutil.exe – утилита для управления

Active Directory

ntds.dit

17.

Способы дампа реестра и поискчувствительной информации

Инструменты

- reg.exe – стандартная утилита для

управления реестром

Цели

SAM

- wmic.exe – стандартная утилита для

управления Windows

SECURITY

SYSTEM

- findstr – стандартная утилита для

поиска шаблонов в файлах

Files

18.

LateralMovement

Горизонтально

е перемещение

19.

Перемещение посети

Инструменты

- psexec.exe – утилита для удаленного

выполнения команд

- atexec.py – библиотека Impacket для

удаленного выполнения команд

- net – стандартная утилита для

управления сетевой конфигурацией

Windows

- PowerShell – современная командная

оболочка

Воздейств

иеПередача вредоносных

файлов

Запуск на удаленных хостах

Монтирование сетевых

дисков

20.

Command and ControlВзаимодействие с

командным центром

21.

Установка утилит с помощьюLOLBAS

LOLBAS (Living Off the Land Binaries and Scripts) – термин обозначает

легитимные исполняемые файлы, скрипты и утилиты уже доступные на машине

жертвы, которые злоумышленники используют в своих целях

Инструменты

- certutil.exe – утилита предназначенная

для управления сертификатами

Windows

Воздейств

иеУстановка вредоносного ПО

Загрузка файлов

22.

Фреймворки для пентеста23.

Command andControl

Обращение к

С2

- Скачивание исполняемых файлов,

Способы

- Обычные GET/POST запросы

скриптов и утилит

- Эксфильтрация данных, собранных с

компьютеров жертв

- Взаимодействие через

скомпрометированные сервисы

- PowerShell скрипты

- С помощью легитимных инструментов

(BITS Jobs)

24.

ExecutionИсполнение

25.

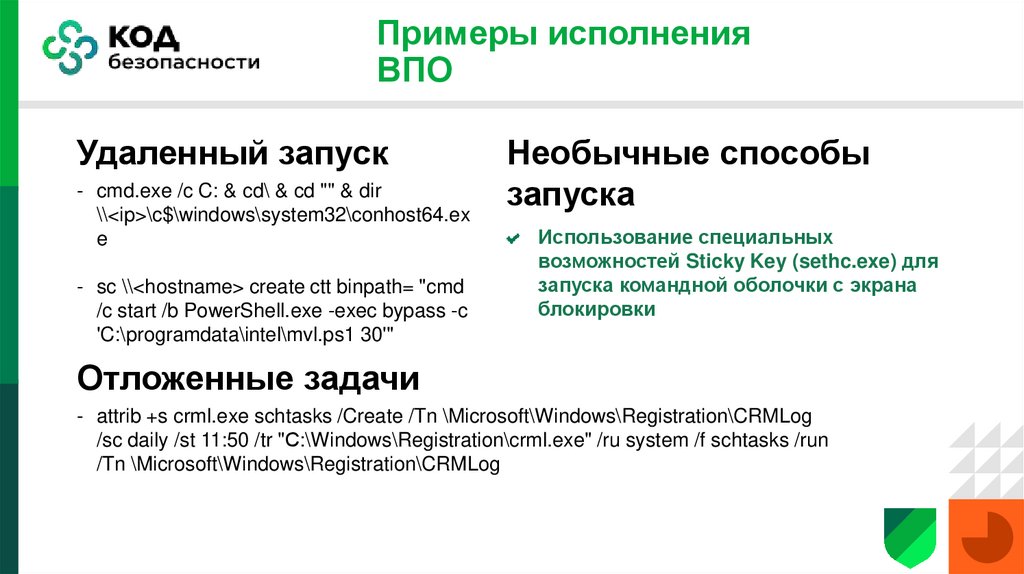

Примеры исполненияВПО

Удаленный запуск

- cmd.exe /c C: & cd\ & cd "" & dir

\\<ip>\c$\windows\system32\conhost64.ex

e

- sc \\<hostname> create ctt binpath= "cmd

/c start /b PowerShell.exe -exec bypass -c

'C:\programdata\intel\mvl.ps1 30'"

Необычные способы

запуска

Использование специальных

возможностей Sticky Key (sethc.exe) для

запуска командной оболочки с экрана

блокировки

Отложенные задачи

- attrib +s crml.exe schtasks /Create /Tn \Microsoft\Windows\Registration\CRMLog

/sc daily /st 11:50 /tr "С:\Windows\Registration\crml.exe" /ru system /f schtasks /run

/Tn \Microsoft\Windows\Registration\CRMLog

26.

SummaryПодведение итогов

27.

Актуальность

Топ используемых

LOLBAS:

- Powershell (20,3%)

- rundll32.exe (5,1%)

- PsExec.exe (1,9%)

- certutil.exe (1,9%)

28.

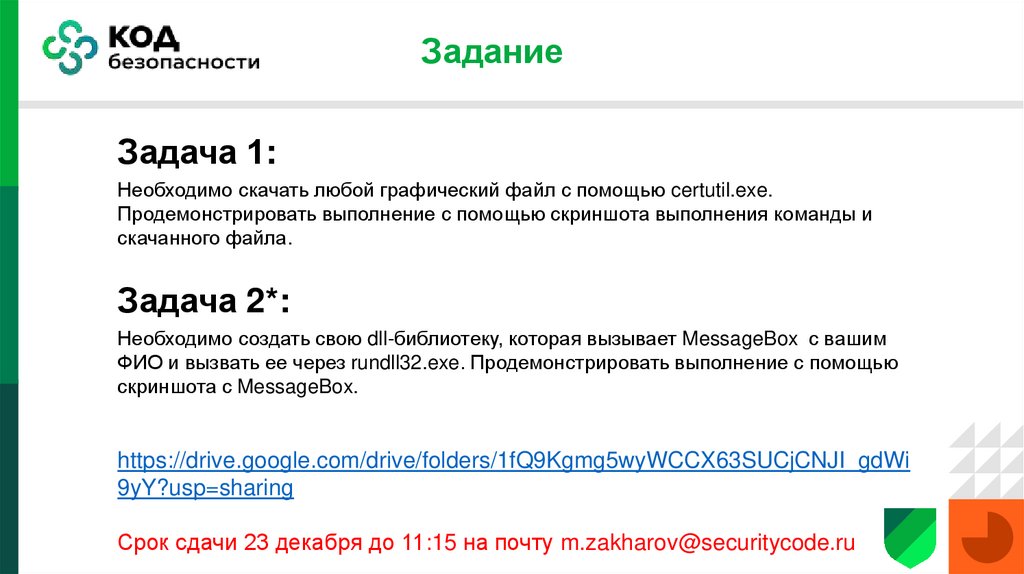

ЗаданиеЗадача 1:

Необходимо скачать любой графический файл с помощью certutil.exe.

Продемонстрировать выполнение с помощью скриншота выполнения команды и

скачанного файла.

Задача 2*:

Необходимо создать свою dll-библиотеку, которая вызывает MessageBox с вашим

ФИО и вызвать ее через rundll32.exe. Продемонстрировать выполнение с помощью

скриншота с MessageBox.

https://drive.google.com/drive/folders/1fQ9Kgmg5wyWCCX63SUCjCNJI_gdWi

9yY?usp=sharing

Срок сдачи 23 декабря до 11:15 на почту m.zakharov@securitycode.ru

29.

Спасибо завнимание!

m.zakharov@securitycod

e.ru

software

software