Similar presentations:

Сетевая песочница для экспертной защиты бизнеса

1.

PT SANDBOXСетевая песочница для экспертной защиты бизнеса

2.

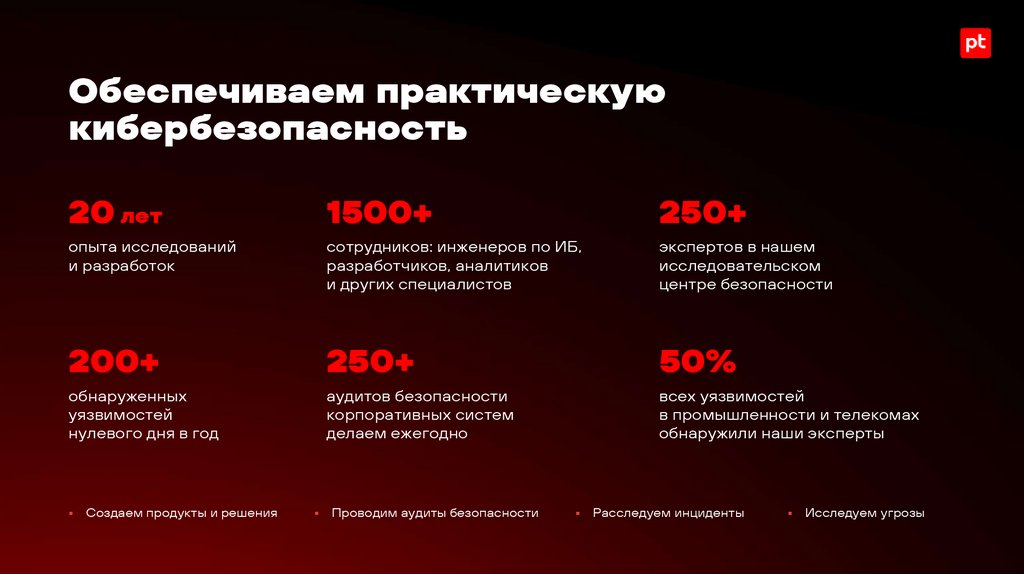

Обеспечиваем практическуюкибербезопасность

20 лет

1500+

250+

опыта исследований

и разработок

сотрудников: инженеров по ИБ,

разработчиков, аналитиков

и других специалистов

экспертов в нашем

исследовательском

центре безопасности

200+

250+

50%

обнаруженных

уязвимостей

нулевого дня в год

аудитов безопасности

корпоративных систем

делаем ежегодно

всех уязвимостей

в промышленности и телекомах

обнаружили наши эксперты

Создаем продукты и решения

Проводим аудиты безопасности

Расследуем инциденты

Исследуем угрозы

3.

Нам доверяют4.

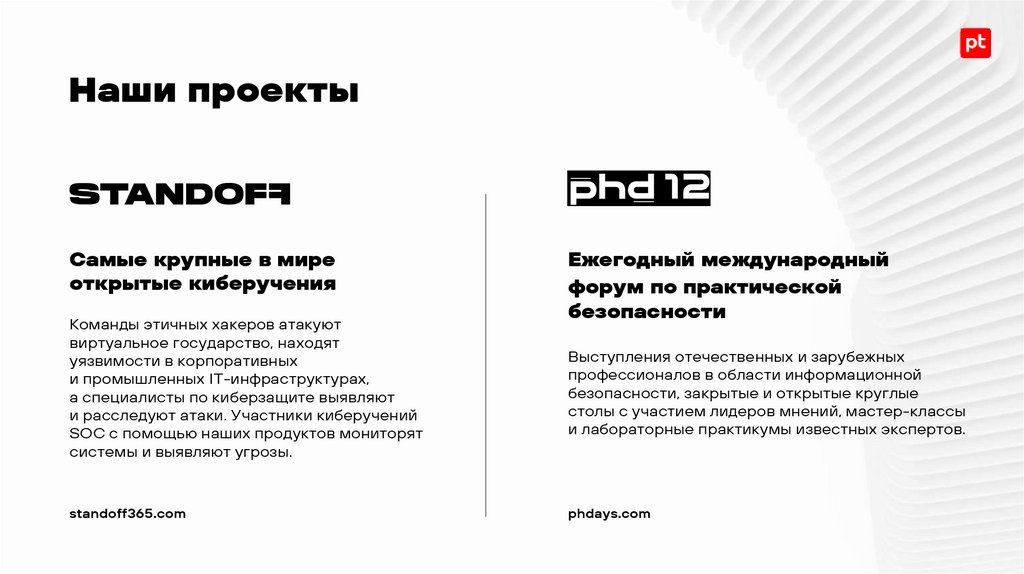

Наши проектыСамые крупные в мире

открытые киберучения

Команды этичных хакеров атакуют

виртуальное государство, находят

уязвимости в корпоративных

и промышленных IT-инфраструктурах,

а специалисты по киберзащите выявляют

и расследуют атаки. Участники киберучений

SOC с помощью наших продуктов мониторят

системы и выявляют угрозы.

standoff365.com

Ежегодный международный

форум по практической

безопасности

Выступления отечественных и зарубежных

профессионалов в области информационной

безопасности, закрытые и открытые круглые

столы с участием лидеров мнений, мастер-классы

и лабораторные практикумы известных экспертов.

phdays.com

5.

Выпускаем более20 исследований в год

Ежеквартальные отчеты об актуальных

киберугрозах и трендах, прогнозы,

расследования активности хакерских

группировок, отраслевые исследования

Аналитические статьи

6.

Атакис применением

вредоносного ПО

7.

Рост количества атак в 2022 году774

714

609

607

731

702

622

580

На 20% увеличилось

число кибератак

с негативными

последствиями

для бизнеса

2021

Q1

Q2

Q3

Q4

2022

8.

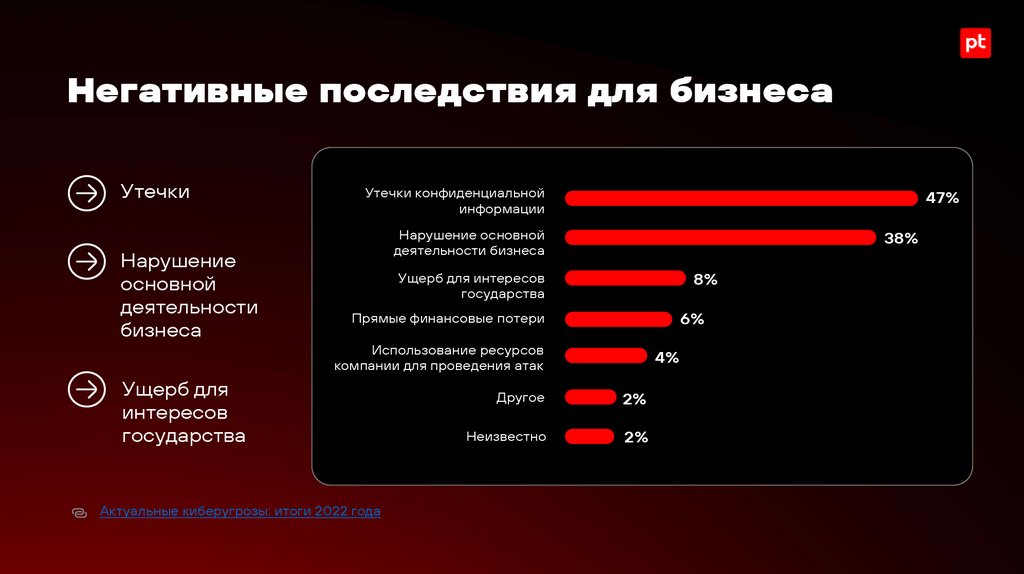

Негативные последствия для бизнесаУтечки

Нарушение

основной

деятельности

бизнеса

Утечки конфиденциальной

информации

47%

Нарушение основной

деятельности бизнеса

38%

8%

Ущерб для интересов

государства

6%

Прямые финансовые потери

Использование ресурсов

компании для проведения атак

Ущерб для

интересов

государства

Актуальные киберугрозы: итоги 2022 года

4%

Другое

2%

Неизвестно

2%

9.

Негативные последствия для бизнесаbleepingcomputer.com/news/security/nvidia-confirms-data-was-stolen-in-recent-cyberattack/

yoroi.company/research/on-the-footsteps-of-hive-ransomware/

trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-blackcat

techcrunch.com

/2022/03/30/lap

sus-globantbreach/

microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltrationand-destruction/

10.

Негативные последствия для бизнеса11.

Целевые атакиДоля целенаправленных атак

2022 год

67%

Почти каждая вторая успешная

атака в 2022 году приводила

к утечке конфиденциальной

информации

Актуальные киберугрозы: итоги 2022 года

Positive Research 2023

Тренд 2023 года

Утекшие данные позволят

злоумышленникам

совершенствовать

фишинговые инструменты,

методы социальной

инженерии, ВПО и лучше

готовиться к целевым

атакам на бизнес

12.

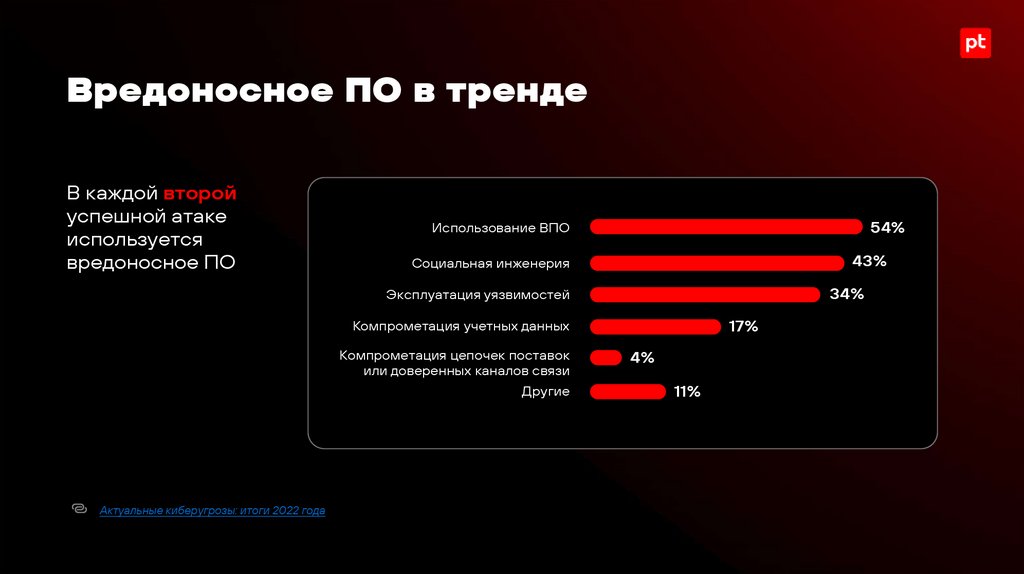

Вредоносное ПО в трендеВ каждой второй

успешной атаке

используется

вредоносное ПО

54%

Использование ВПО

43%

Социальная инженерия

34%

Эксплуатация уязвимостей

17%

Компрометация учетных данных

Компрометация цепочек поставок

или доверенных каналов связи

Другие

Актуальные киберугрозы: итоги 2022 года

4%

11%

13.

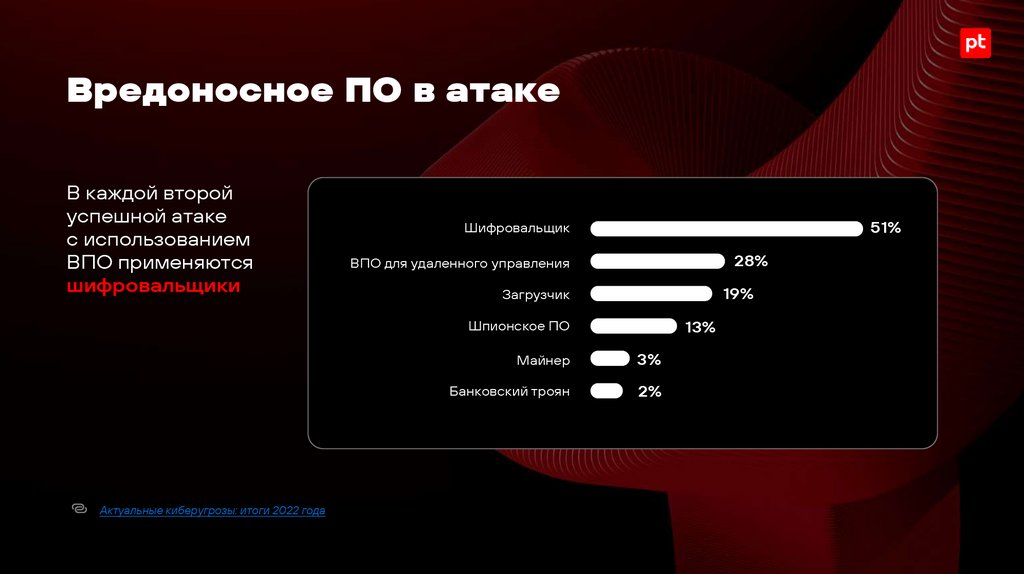

Вредоносное ПО в атакеВ каждой второй

успешной атаке

с использованием

ВПО применяются

шифровальщики

51%

Шифровальщик

28%

ВПО для удаленного управления

19%

Загрузчик

13%

Шпионское ПО

Актуальные киберугрозы: итоги 2022 года

Майнер

3%

Банковский троян

2%

14.

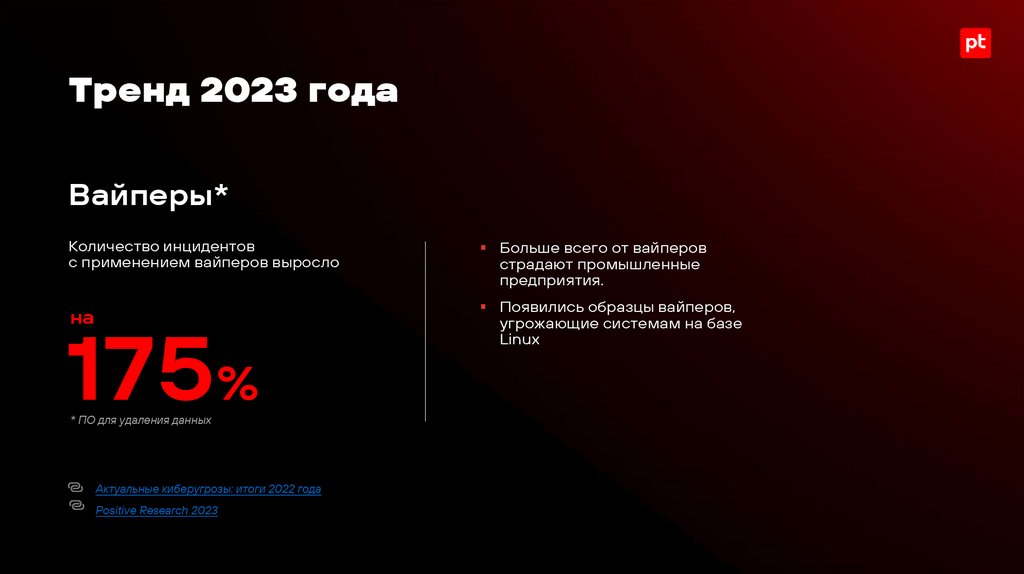

Тренд 2023 годаВайперы*

Количество инцидентов

с применением вайперов выросло

Больше всего от вайперов

страдают промышленные

предприятия.

на

Появились образцы вайперов,

угрожающие системам на базе

Linux

175%

* ПО для удаления данных

Актуальные киберугрозы: итоги 2022 года

Positive Research 2023

15.

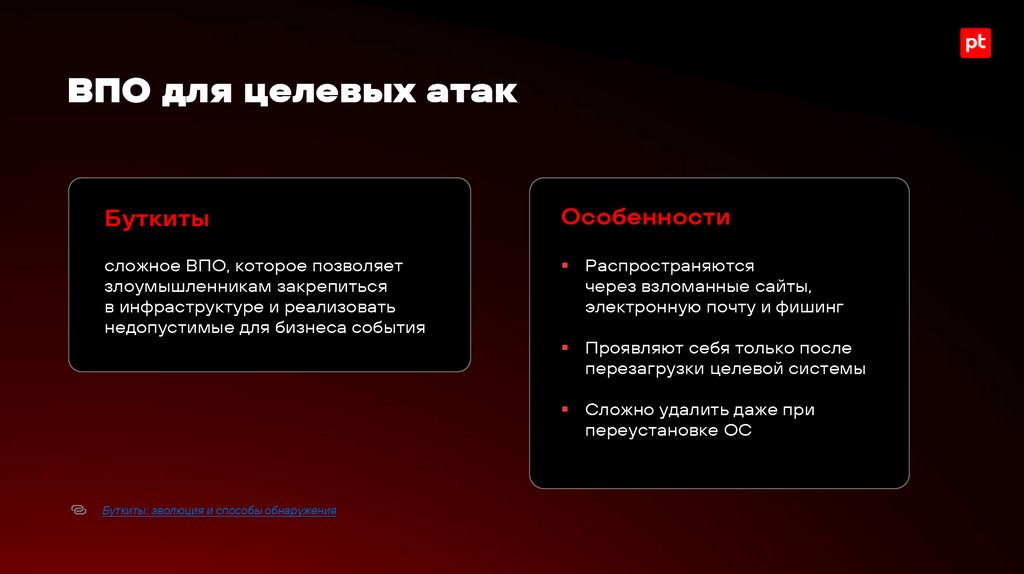

ВПО для целевых атакБуткиты

Особенности

сложное ВПО, которое позволяет

злоумышленникам закрепиться

в инфраструктуре и реализовать

недопустимые для бизнеса события

Распространяются

через взломанные сайты,

электронную почту и фишинг

Проявляют себя только после

перезагрузки целевой системы

Сложно удалить даже при

переустановке ОС

Буткиты: эволюция и способы обнаружения

16.

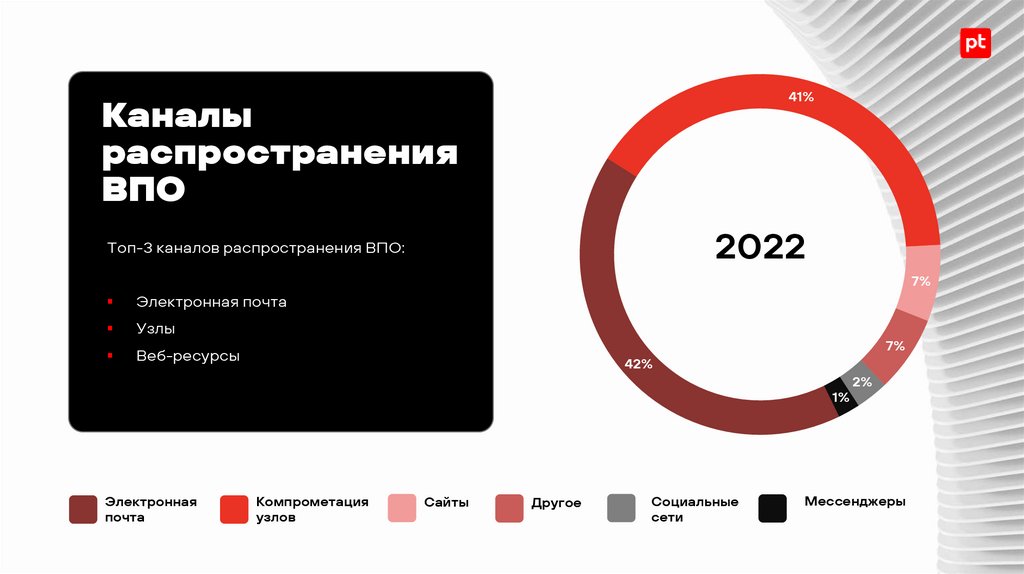

41%Каналы

распространения

ВПО

2022

Топ-3 каналов распространения ВПО:

7%

Электронная почта

Узлы

Веб-ресурсы

7%

42%

1%

Электронная

почта

Компрометация

узлов

Сайты

Другое

Социальные

сети

2%

Мессенджеры

17.

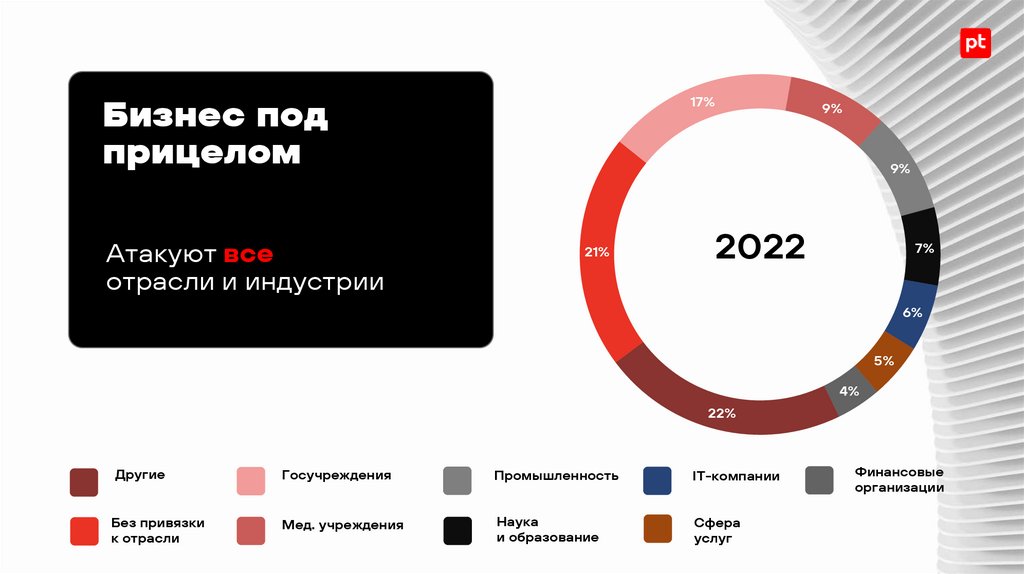

Бизнес подприцелом

Атакуют все

отрасли и индустрии

17%

9%

9%

21%

2022

7%

6%

5%

4%

22%

Другие

Госучреждения

Промышленность

IT-компании

Без привязки

к отрасли

Мед. учреждения

Наука

и образование

Сфера

услуг

Финансовые

организации

18.

РешениеPositive

Technologies

19.

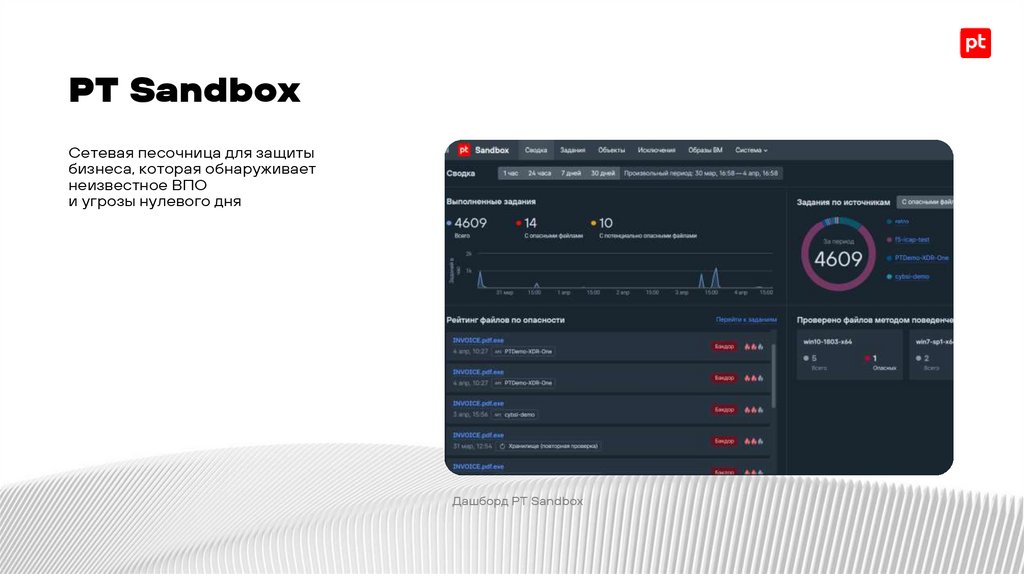

PT SandboxСетевая песочница для защиты

бизнеса, которая обнаруживает

неизвестное ВПО

и угрозы нулевого дня

Дашборд PT Sandbox

20.

PT Sandboxв инфраструктуре

Интернет

Сегмент DMZ

PT AF

PT Sandbox устанавливается

в инфраструктуре и подключается

к множеству источников,

обеспечивая своевременное

обнаружение неизвестного

ВПО и угроз нулевого дня

Серверы

веб-приложений

Межсетевой

экран

PTNAD

Снятие копии

трафика

Интеграция

Интеграция

по ICAP источника PT NAD

PTSandbox

Интеграция

по API

Интеграция

по API

Подключение

по NFS или SMB

Проксисервер

Интеграция

по ICAP

Граничные

почтовые серверы

Электронные

письма

Внутренние

почтовые серверы

Загрузка

в веб-интерфейс

Пользователи

PTXDR

Информационные

системы

с обработкой

файлов

Файловые

хранилища

Файлы

21.

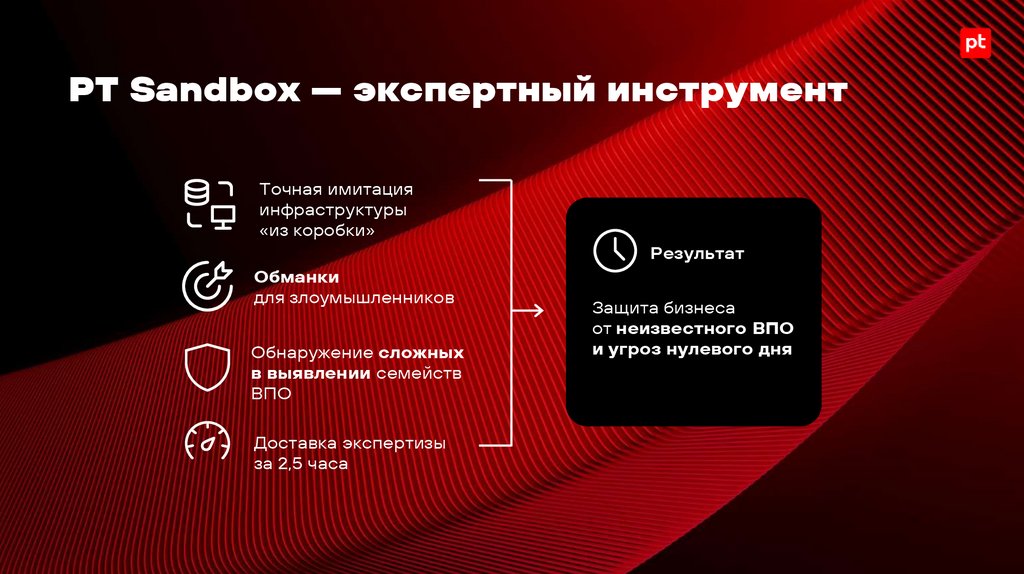

PT Sandbox — экспертный инструментТочная имитация

инфраструктуры

«из коробки»

Результат

Обманки

для злоумышленников

Обнаружение сложных

в выявлении семейств

ВПО

Доставка экспертизы

за 2,5 часа

Защита бизнеса

от неизвестного ВПО

и угроз нулевого дня

22.

Продвинутые технологииобнаружения угроз

Методы

Статический

анализ

Поведенческий

анализ

Эмуляция

Большой набор

сред эмуляции

Настройка

виртуальных сред

Параллельная

проверка в нескольких

виртуальных средах

Правила PT ESC

Доставка новой

экспертизы

за 2,5 часа

Машинное обучение

для обнаружения

новейших угроз

Экспертиза

Настраиваемые

обманки

23.

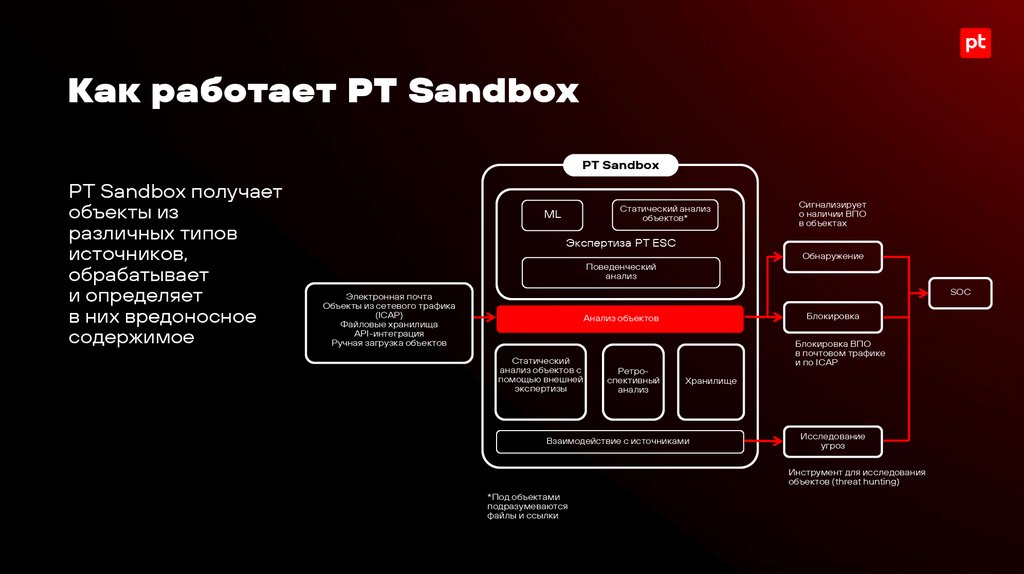

Как работает PT SandboxPT Sandbox

PT Sandbox получает

объекты из

различных типов

источников,

обрабатывает

и определяет

в них вредоносное

содержимое

Статический анализ

объектов*

ML

Сигнализирует

о наличии ВПО

в объектах

Экспертиза PT ESC

Обнаружение

Поведенческий

анализ

SOC

Электронная почта

Объекты из сетевого трафика

(ICAP)

Файловые хранилища

АРI-интеграция

Ручная загрузка объектов

Блокировка

Анализ объектов

Статический

анализ объектов с

помощью внешней

экспертизы

Ретроспективный

анализ

Блокировка ВПО

в почтовом трафике

и по ICAP

Хранилище

Взаимодействие с источниками

Исследование

угроз

Инструмент для исследования

объектов (threat hunting)

*Под объектами

подразумеваются

файлы и ссылки

24.

Режимы работы PT SandboxОбнаружение ВПО

Блокировка ВПО

Исследование угроз

PT Sandbox подключается

к различным источникам,

забирает файлы и ссылки

на анализ и сообщает

о найденном ВПО.

PT Sandbox подключается

к электронной почте,

анализирует входящие письма,

обнаруживает и блокирует

ВПО.

PT Sandbox автоматизирует работу

специалистов SOC: анализирует

объекты, включая загруженные

вручную, и предоставляет

результаты с возможностью выгрузки

нужных артефактов.

Не влияет на бизнес-процессы

Минимальное влияние

на бизнес-процессы

Снижает затрачиваемое

время на исследование угроз

специалистам SOC

Решаемые задачи:

Решаемые задачи:

Решаемые задачи:

Определение

активности ВПО

Блокировка

неизвестного ВПО

Выявление хакерских

инструментов

Защита от хакерских

инструментов

Проактивный поиск и маппинг

обнаруженных угроз по матрице

MITRE ATT&CK

Обнаружение эксплуатации

уязвимостей

Очистка писем от

вредоносных вложений

Автоматизация анализа

объектов

Ретроспективный анализ

25.

Уникальные возможности PT SandboxВыявление сложных угроз,

включая ВПО для АСУ ТП

Обнаружение руткитов и буткитов, а также

ВПО, нацеленного на SCADA-системы

иностранных и отечественных производителей

Поддержка

отечественных ОС

Готовность к установке на Astra

Linux, поддержка виртуальных сред

с Astra Linux и «РЕД ОС»

Машинное обучение

как отдельный метод

обнаружения ВПО

Анализ 8500 признаков поведения

объекта с помощью машинного

обучения

Неограниченные

возможности интеграции

с помощью API

Проверка объектов в информационных

системах любой конфигурации

26.

Преимущества PT SandboxГипервизор

с уникальными плагинами

Гибкая система поиска

Анализ снимков памяти, выявление

ВПО, работающего на уровне

загрузчика операционной системы

Гибкая фильтрация данных

с поддержкой запросов query language

для быстрого поиска информации

по анализируемым объектам

Глубокая кастомизация

образов и приманок

Обновление экспертизы

за 2,5 часа

Широкий список

поддерживаемых источников

«из коробки»

Профессиональная

техническая поддержка

Настройка среды эмуляции

и приманок с учетом отраслевой

специфики организации

Контроль основных каналов передачи

файлов и ссылок в инфраструктуре

Оперативная доставка обновленных

наборов правил для обнаружения

ВПО от PT Expert Security Center

Оперативная и квалифицированная

помощь специалистов Positive

Technologies

27.

Как PT Sandboxзащищает

от целевых атак

28.

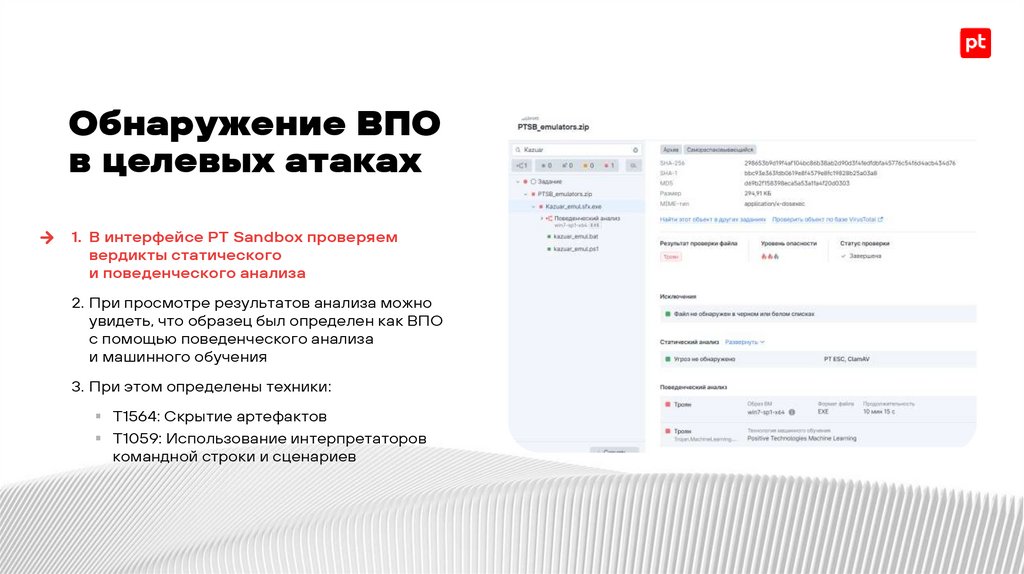

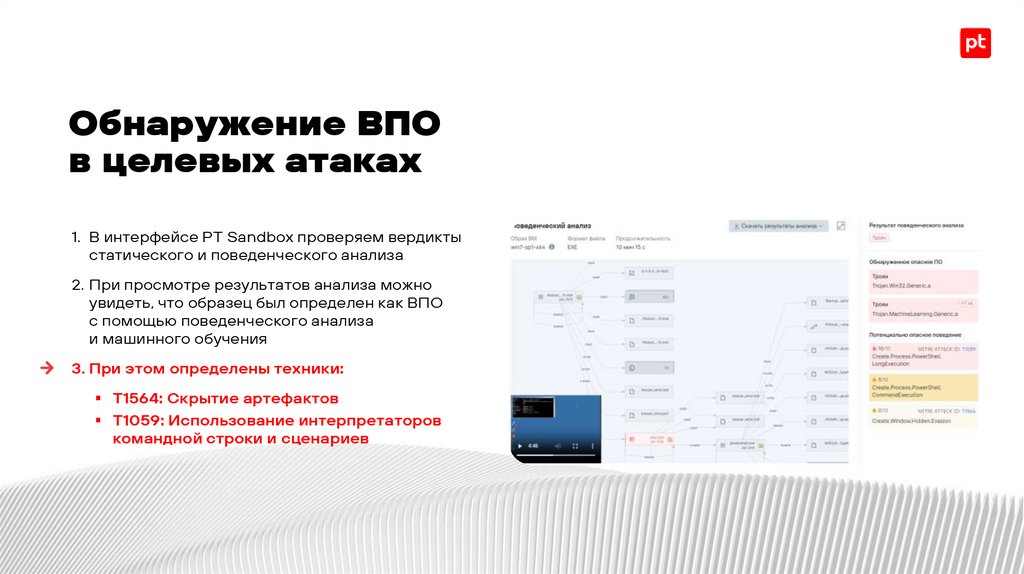

Обнаружение ВПОв целевых атаках

1. В интерфейсе PT Sandbox проверяем

вердикты статического

и поведенческого анализа

2. При просмотре результатов анализа можно

увидеть, что образец был определен как ВПО

с помощью поведенческого анализа

и машинного обучения

3. При этом определены техники:

T1564: Скрытие артефактов

Т1059: Использование интерпретаторов

командной строки и сценариев

29.

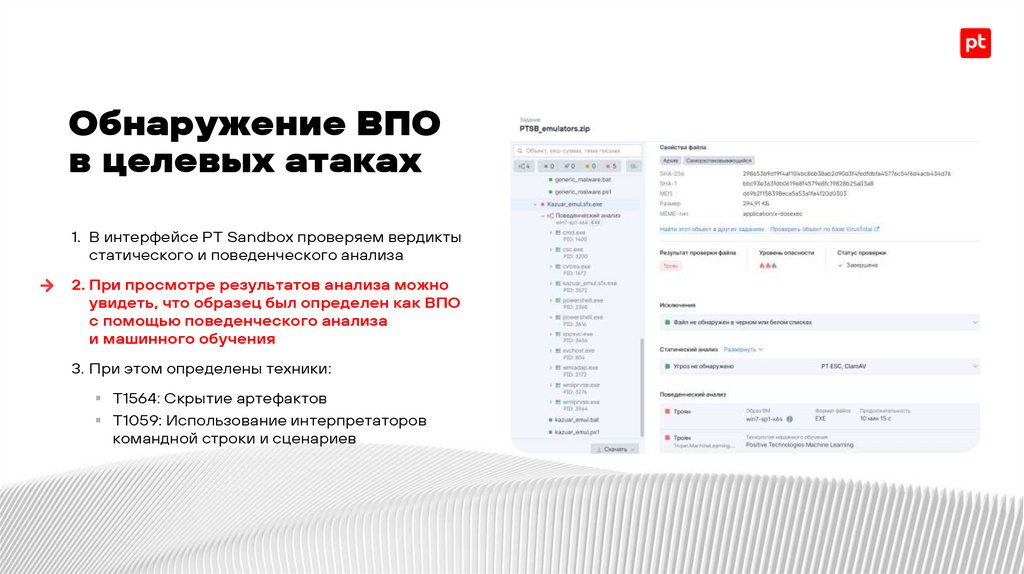

Обнаружение ВПОв целевых атаках

1. В интерфейсе PT Sandbox проверяем вердикты

статического и поведенческого анализа

2. При просмотре результатов анализа можно

увидеть, что образец был определен как ВПО

с помощью поведенческого анализа

и машинного обучения

3. При этом определены техники:

T1564: Скрытие артефактов

Т1059: Использование интерпретаторов

командной строки и сценариев

30.

Обнаружение ВПОв целевых атаках

1. В интерфейсе PT Sandbox проверяем вердикты

статического и поведенческого анализа

2. При просмотре результатов анализа можно

увидеть, что образец был определен как ВПО

с помощью поведенческого анализа

и машинного обучения

3. При этом определены техники:

T1564: Скрытие артефактов

Т1059: Использование интерпретаторов

командной строки и сценариев

31.

Лицензированиеи варианты

внедрения

32.

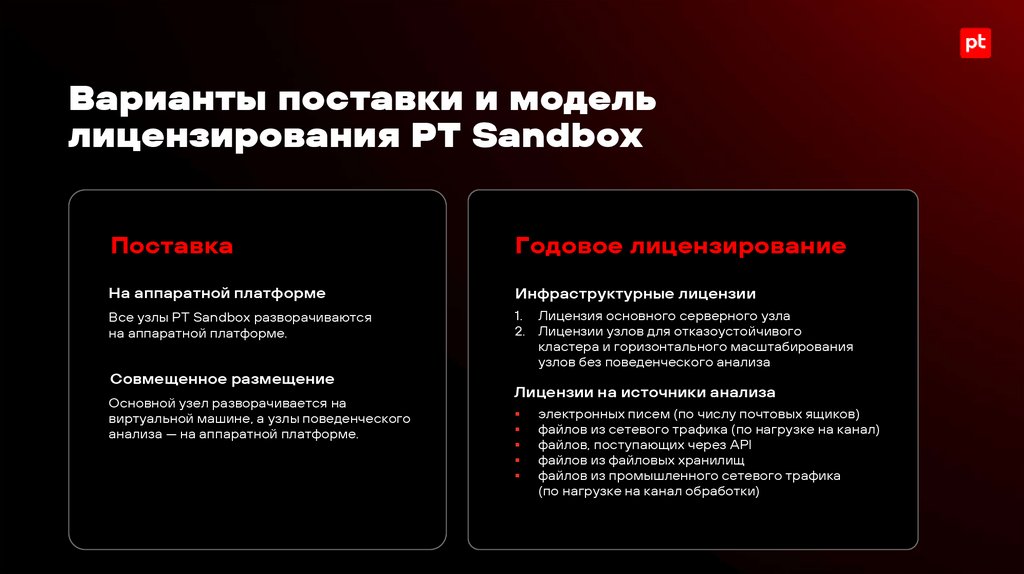

Варианты поставки и модельлицензирования PT Sandbox

Поставка

Годовое лицензирование

На аппаратной платформе

Инфраструктурные лицензии

Все узлы PT Sandbox разворачиваются

на аппаратной платформе.

1. Лицензия основного серверного узла

2. Лицензии узлов для отказоустойчивого

кластера и горизонтального масштабирования

узлов без поведенческого анализа

Совмещенное размещение

Основной узел разворачивается на

виртуальной машине, а узлы поведенческого

анализа — на аппаратной платформе.

Лицензии на источники анализа

электронных писем (по числу почтовых ящиков)

файлов из сетевого трафика (по нагрузке на канал)

файлов, поступающих через API

файлов из файловых хранилищ

файлов из промышленного сетевого трафика

(по нагрузке на канал обработки)

33.

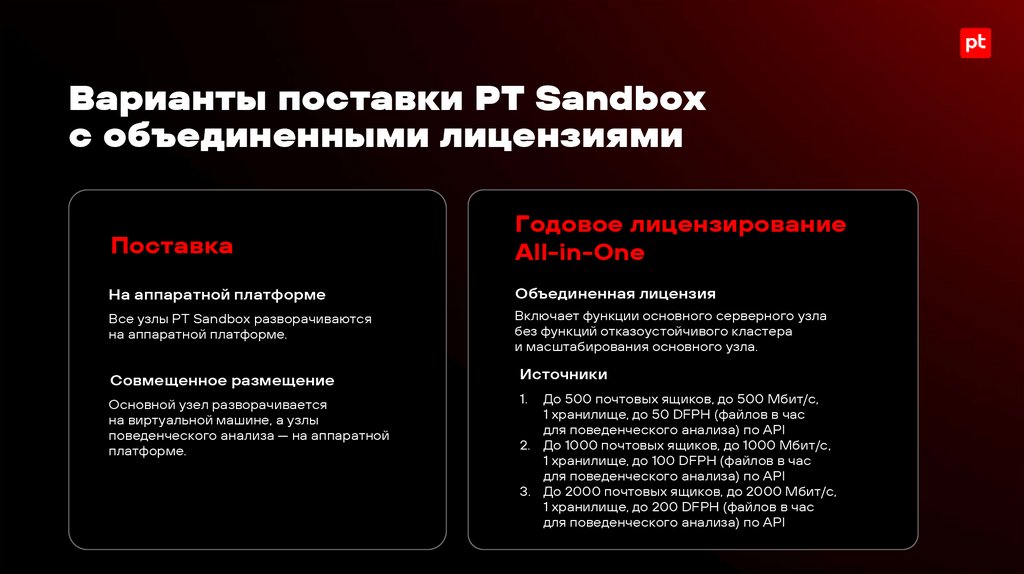

Варианты поставки PT Sandboxс объединенными лицензиями

Поставка

Годовое лицензирование

All-in-One

На аппаратной платформе

Объединенная лицензия

Все узлы PT Sandbox разворачиваются

на аппаратной платформе.

Включает функции основного серверного узла

без функций отказоустойчивого кластера

и масштабирования основного узла.

Совмещенное размещение

Источники

Основной узел разворачивается

на виртуальной машине, а узлы

поведенческого анализа — на аппаратной

платформе.

1.

До 500 почтовых ящиков, до 500 Мбит/с,

1 хранилище, до 50 DFPH (файлов в час

для поведенческого анализа) по API

2. До 1000 почтовых ящиков, до 1000 Мбит/с,

1 хранилище, до 100 DFPH (файлов в час

для поведенческого анализа) по API

3. До 2000 почтовых ящиков, до 2000 Мбит/с,

1 хранилище, до 200 DFPH (файлов в час

для поведенческого анализа) по API

34.

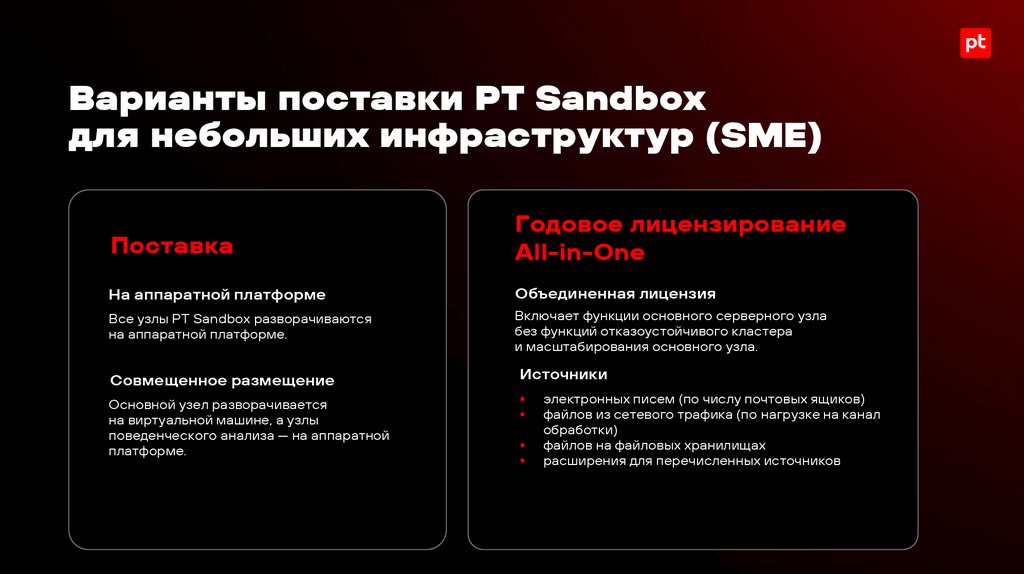

Варианты поставки PT Sandboxдля небольших инфраструктур (SME)

Поставка

Годовое лицензирование

All-in-One

На аппаратной платформе

Объединенная лицензия

Все узлы PT Sandbox разворачиваются

на аппаратной платформе.

Включает функции основного серверного узла

без функций отказоустойчивого кластера

и масштабирования основного узла.

Совмещенное размещение

Источники

Основной узел разворачивается

на виртуальной машине, а узлы

поведенческого анализа — на аппаратной

платформе.

электронных писем (по числу почтовых ящиков)

файлов из сетевого трафика (по нагрузке на канал

обработки)

файлов на файловых хранилищах

расширения для перечисленных источников

35.

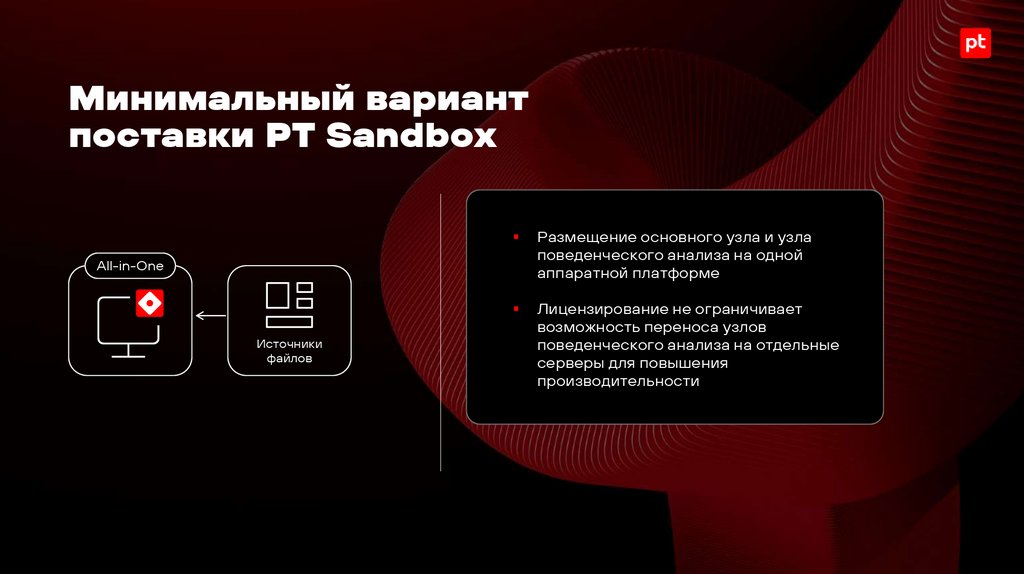

Минимальный вариантпоставки PT Sandbox

Размещение основного узла и узла

поведенческого анализа на одной

аппаратной платформе

Лицензирование не ограничивает

возможность переноса узлов

поведенческого анализа на отдельные

серверы для повышения

производительности

All-in-One

Источники

файлов

36.

Рекомендуемый вариантпоставки PT Sandbox

Добавление дополнительных

узлов поведенческого анализа

для повышения суммарной

производительности

Дополнительные узлы поведенческого

анализа учитываются в составе

инфраструктурных лицензий

и лицензий источников

Возможность добавления основных

узлов для отказоустойчивости или

горизонтального масштабирования

Дополнительный

узел поведенческого

анализа № 1

Источники

файлов

Основной

узел

Дополнительный

узел поведенческого

анализа № 2

Дополнительный

узел поведенческого

анализа № 3

37.

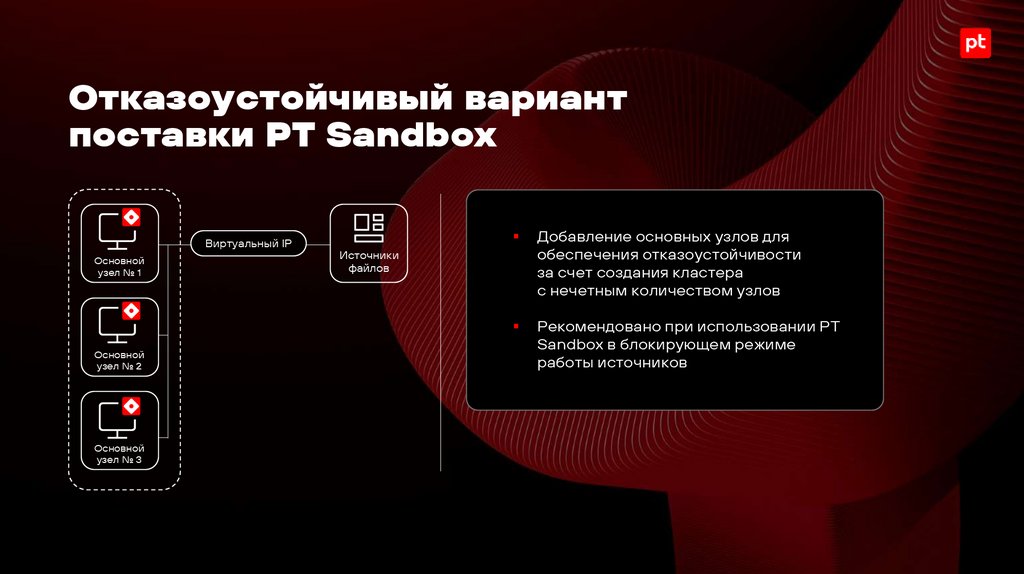

Отказоустойчивый вариантпоставки PT Sandbox

Виртуальный IP

Основной

узел № 1

Основной

узел № 2

Основной

узел № 3

Добавление основных узлов для

обеспечения отказоустойчивости

за счет создания кластера

с нечетным количеством узлов

Рекомендовано при использовании PT

Sandbox в блокирующем режиме

работы источников

Источники

файлов

38.

Взаимодействиес продуктами

Positive

Technologies

39.

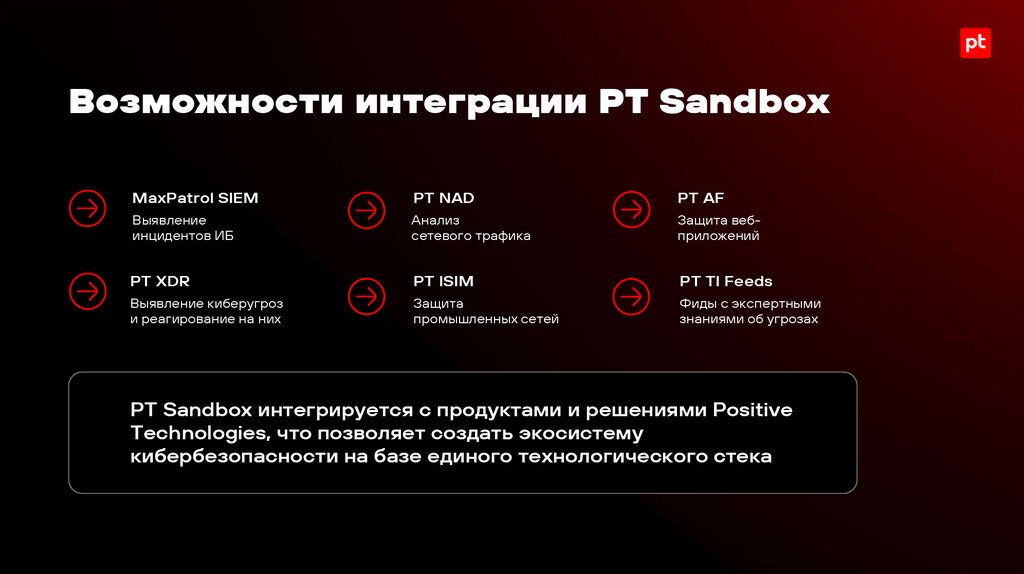

Возможности интеграции PT SandboxMaxPatrol SIEM

PT NAD

PT AF

Выявление

инцидентов ИБ

Анализ

сетевого трафика

Защита вебприложений

PT XDR

PT ISIM

PT TI Feeds

Выявление киберугроз

и реагирование на них

Защита

промышленных сетей

Фиды с экспертными

знаниями об угрозах

PT Sandbox интегрируется с продуктами и решениями Positive

Technologies, что позволяет создать экосистему

кибербезопасности на базе единого технологического стека

40.

PT Sandbox защищает ваш бизнесСеть

Хосты

Интернет

Почта

Веб

Взаимодействие

PT Sandbox

PT AI

PT AF

PT XDR

PT NAD

Индустриальная

сеть

Экосистема продуктов PT

MaxPatrol SIEM

PT ISIM

PT TI Feeds

41.

Решениепрактических задач

безопасности

42.

Защита инфраструктурыот целенаправленных атак

Anti-APT

Анализирует файлы из PT NAD,

почтового, сетевого и вебтрафика для выявления угроз

Защита от ВПО

PT Sandbox

Защита сети

MaxPatrol SIEM

PT NAD

Выявляет признаки целевых

атак в сетевом трафике на

периметре и в инфраструктуре

Передача файлов на анализ

и получение вердиктов

Передача событий,

вердиктов и инцидентов

Защита всей

инфраструктуры

43.

Защита конечных точек от массовыхи целенаправленных атак

PT Sandbox

PT XDR

Защита

от неизвестного

ВПО

MaxPatrol SIEM

Защита

конечных узлов

PT EDR

Передача файлов

на анализ и получение

вердиктов

Передача событий

и вердиктов

Расширенная

защита конечных

точек

44.

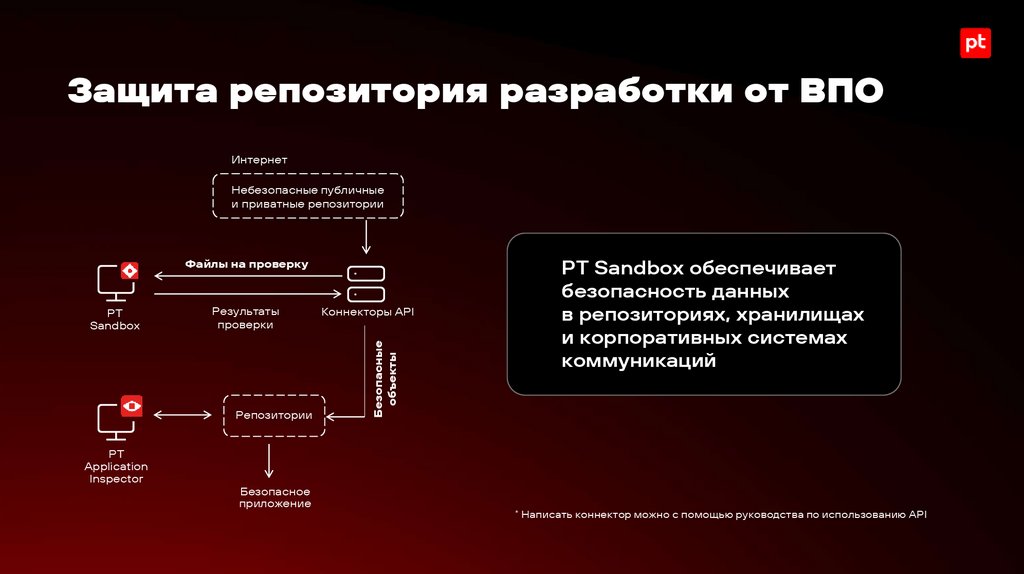

Защита репозитория разработки от ВПОИнтернет

Небезопасные публичные

и приватные репозитории

Файлы на проверку

Результаты

проверки

Репозитории

PT

Application

Inspector

Безопасное

приложение

Коннекторы API

Безопасные

объекты

PT

Sandbox

PT Sandbox обеспечивает

безопасность данных

в репозиториях, хранилищах

и корпоративных системах

коммуникаций

* Написать коннектор можно с помощью руководства по использованию API

45.

Защита от эксплуатации уязвимостейДа

Да

Есть исправление от

вендора?

Нет

Сетевая уязвимость

Нет

Запрос исправления

у вендора

PT Sandbox

Обнаружение

ВПО

Установка

исправлений

PT NAD

Разработка

правил

Да

PT Application

Firewall

Разработка правил

Уязвимость вебприложения?

Нет

MaxPatrol SIEM

Разработка правил

46.

Защита от эксплуатации уязвимостейИнтернет

MaxPatrol

VM

MaxPatrol VM

помогает найти

уязвимость

Инфраструктура

PT

Sandbox

PT Sandbox обнаруживает

попытки ВПО эксплуатировать

уязвимость

47.

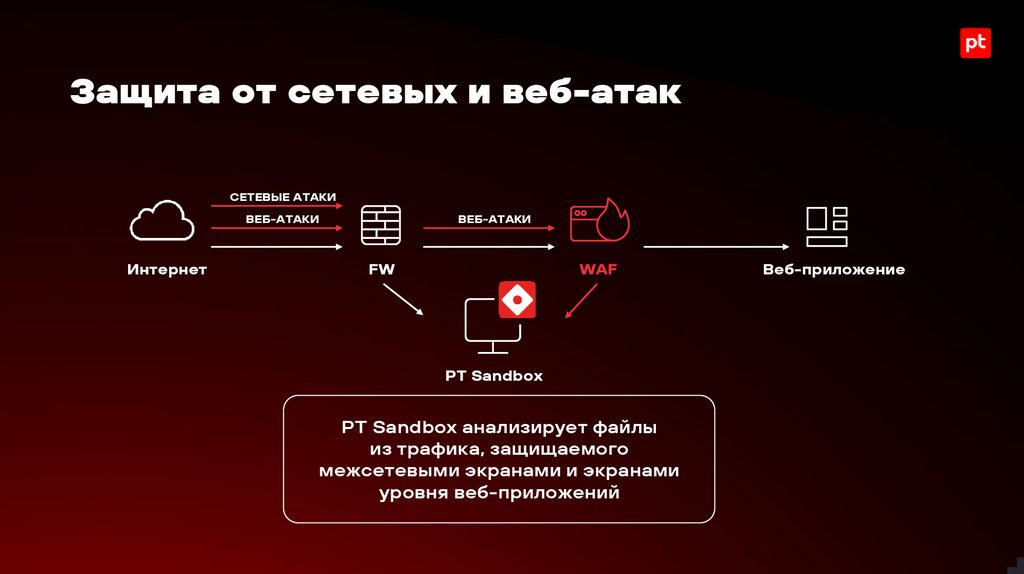

Защита от сетевых и веб-атакСЕТЕВЫЕ АТАКИ

ВЕБ-АТАКИ

Интернет

ВЕБ-АТАКИ

FW

WAF

PT Sandbox

PT Sandbox анализирует файлы

из трафика, защищаемого

межсетевыми экранами и экранами

уровня веб-приложений

Веб-приложение

48.

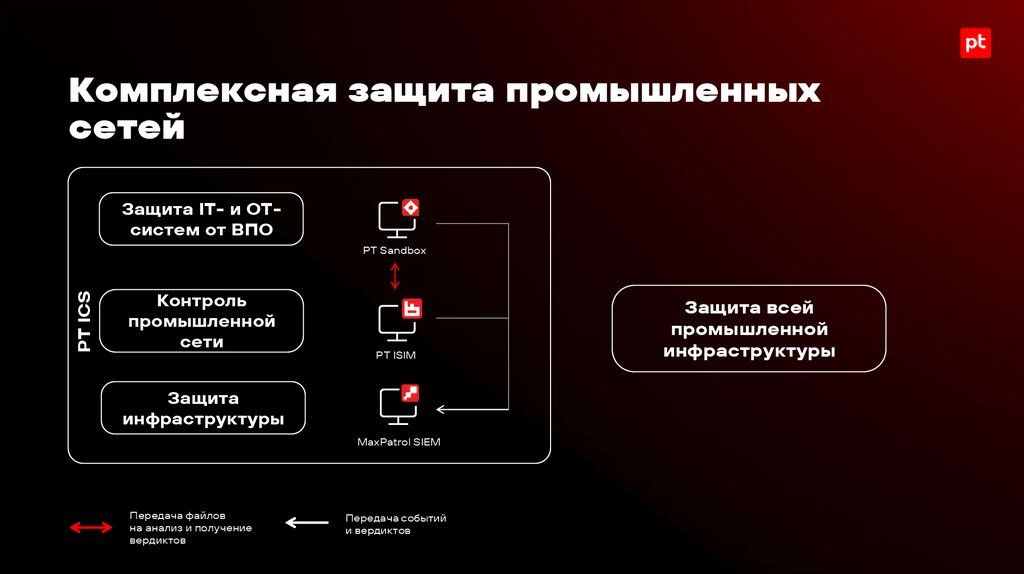

Комплексная защита промышленныхсетей

Защита IT- и ОТсистем от ВПО

PT ICS

PT Sandbox

Контроль

промышленной

сети

PT ISIM

Защита

инфраструктуры

MaxPatrol SIEM

Передача файлов

на анализ и получение

вердиктов

Передача событий

и вердиктов

Защита всей

промышленной

инфраструктуры

49.

Как начать работус PT Sandbox

50.

Как провести пилотный проектPT Sandbox

Оставьте заявку

на демонстрацию

продукта

51.

Сертификаты52.

СертификатыPT Sandbox внесен в реестр

российского ПО (№ 8642 от 31.12.2020г)

и сертифицирован ФСТЭК

(№ 4604 от 25.10.2022г).

Позволяет выполнять требования

приказов ФСТЭК России

от 25.12.2017 № 239,

от 18.02.2013 № 21

и от 11.02.2013 № 17.

53.

Полезные ссылки54.

Полезные ссылкиТелеграм-чат

о PT Sandbox

t.me/ptsandbox

Дополнительные

материалы о PT Sandbox

https://clck.ru/34vMeN

55.

pt@ptsecurity.comptsecurity.com

software

software