Similar presentations:

WAF для защиты web - приложений

1.

WAF Защитаotus.ru

2.

Тема вебинараWAF для защиты web-приложений

Антон Лукашов

Vulnerability Management Analyst

Соц. сети @Iookatshow

3.

Маршрут занятияWAF и с чем его едят

WAF в Enterprise

Известные WAF

ModSecuirty

Мониторинг и защита

приложения в боевой

среде

Итоги, Задание, Рефлексия

4.

Цель занятияПоговорим о принципах работы WAF (open source, license)

Посмотрим на примере mod_security сработку правил на приложении

5.

WAF6.

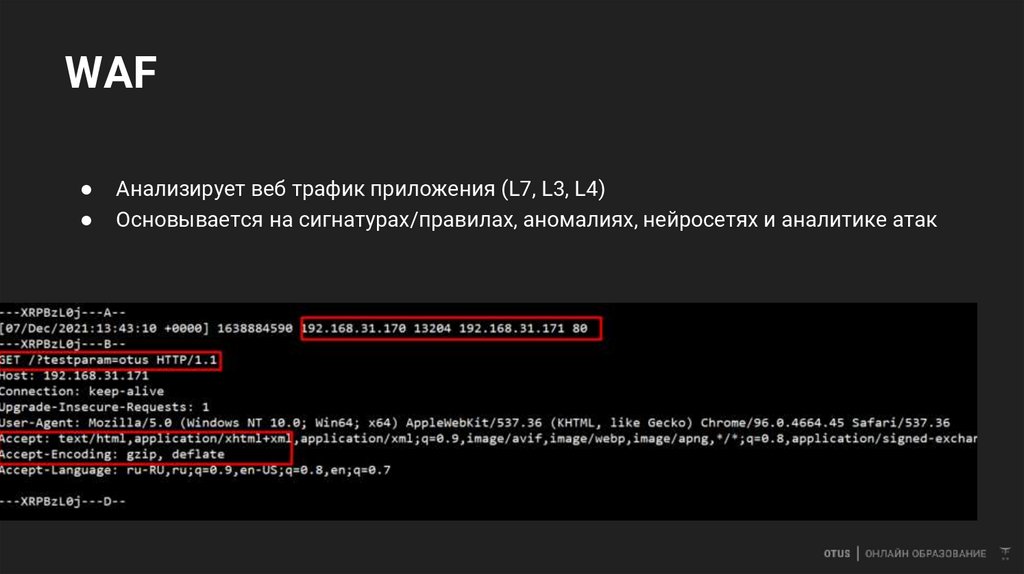

WAFАнализирует веб трафик приложения (L7, L3, L4)

Основывается на сигнатурах/правилах, аномалиях, нейросетях и аналитике атак

7.

В чём отличие WAF от IPS?8.

Как минимум:● OWASP Top 10

● CWE

● Концентрации на HTTP

9.

WAF10.

WAF интеграцияМост/Маршрутизатор

Reverse прокси-сервер

Встроенный

11.

WAF защитаПо модели защиты:

● Основанный на сигнатуре (Signature-based)

● Основанный на правилах (Rule-based)

По реакции на «плохой» запрос:

● «Очистка» опасных данных

● Блокировка запроса

● Блокировка источника атаки

12.

WAF в Enterprise13.

WAF как усиление ИБАналитика по аномалиям

Обогащение информацией об атаках или их развитие

Быстрая защита от уязвимостей (Virtual patching)

Защита от самих атак и DDoS (опционально)

Защита от Ботов

Защита от миссконфигов

14.

Защита WEB приложений15.

Виды WAF● Статический

● Динамический

16.

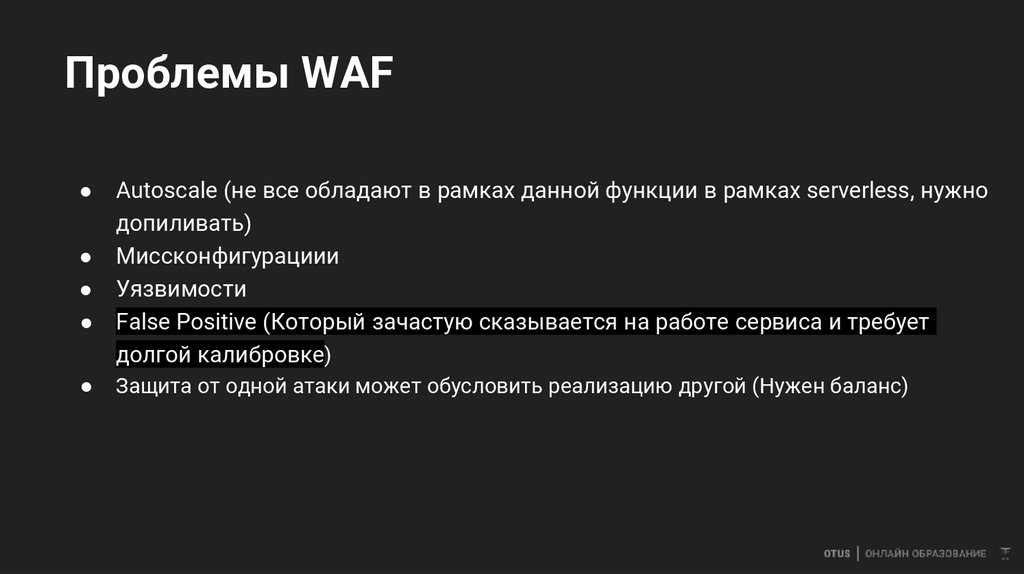

Проблемы WAFAutoscale (не все обладают в рамках данной функции в рамках serverless, нужно

допиливать)

Миссконфигурациии

Уязвимости

False Positive (Который зачастую сказывается на работе сервиса и требует

долгой калибровке)

Защита от одной атаки может обусловить реализацию другой (Нужен баланс)

17.

WAFWAF может содержать уязвимости.

Например:

Mod Secuirty неправильная обработка cookie header (DOS)

F5 WAF Path Traversal

18.

Bot protectionЗамедление работы сайта

Взлом аккаунтов и кража банковских карт

Рекламный фрод

Кража контента

Парсинг в пользу конкурентов

Скальперские покупки

Искажённая аналитика

19.

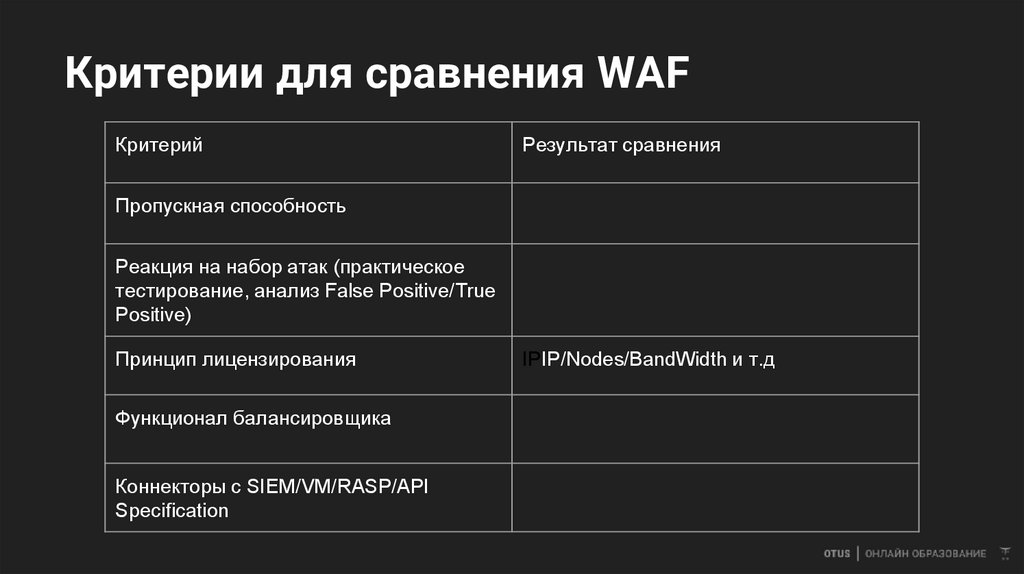

Критерии для сравнения WAFКритерий

Результат сравнения

Пропускная способность

Реакция на набор атак (практическое

тестирование, анализ False Positive/True

Positive)

Принцип лицензирования

Функционал балансировщика

Коннекторы с SIEM/VM/RASP/API

Specification

IPIP/Nodes/BandWidth и т.д

20.

Коммерческие WAF21.

Open Source WAF22.

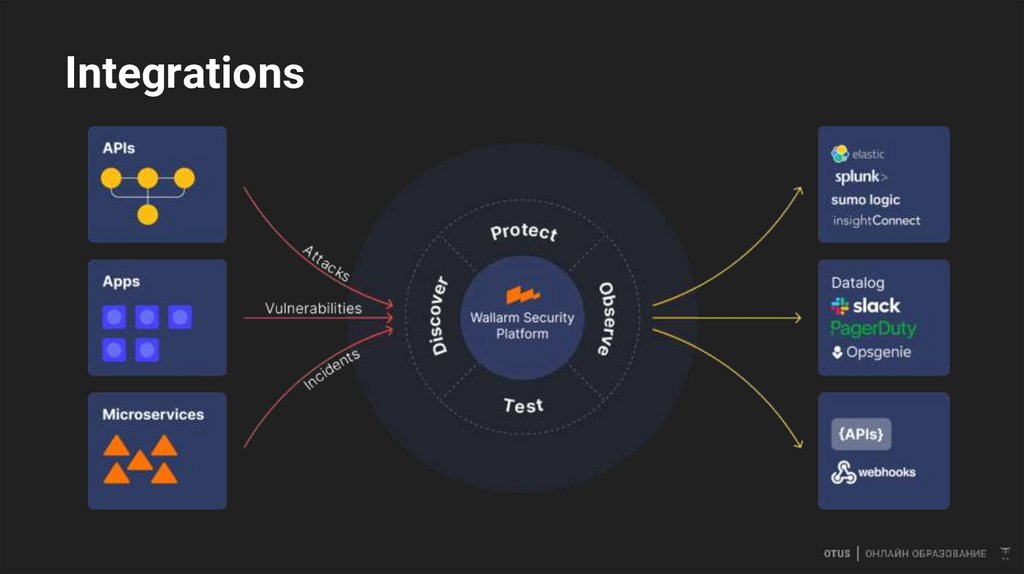

Integrations23.

ModSecuirty (WAF)24.

ModSecuirtyРассмотрим настройку WAF на примере

ModSecuirty

Псс, хороший гайд по настройке и сборке из исходников

25.

Mod securityЛоги которые формирует mod_security

/var/log/nginx/error.log

/ver/log/modsec_audit.log

26.

OWASP Corerule Set$ wget https://github.com/coreruleset/coreruleset/archive/v3.3.0.tar.gz

27.

WAFЗапустим на 8080 порту XVWA (Ссылка на репозиторий)

sudo docker run -d -p 8080:80 saurav7055/xvwa

28.

Cheat SheetsВспомогательные материалы для эксплуатации уязвимостей:

XSS(Гиперссылка)

SSTI(Гиперссылка)

XVWA(Гиперссылка)

29.

WAFНа попытки эксплуатации уязвимостей ModSecurity отбивает ошибкой 403:

30.

Вопрос: стоит ли рассматриватьдругие ошибки в качестве реакции

WAF?

31.

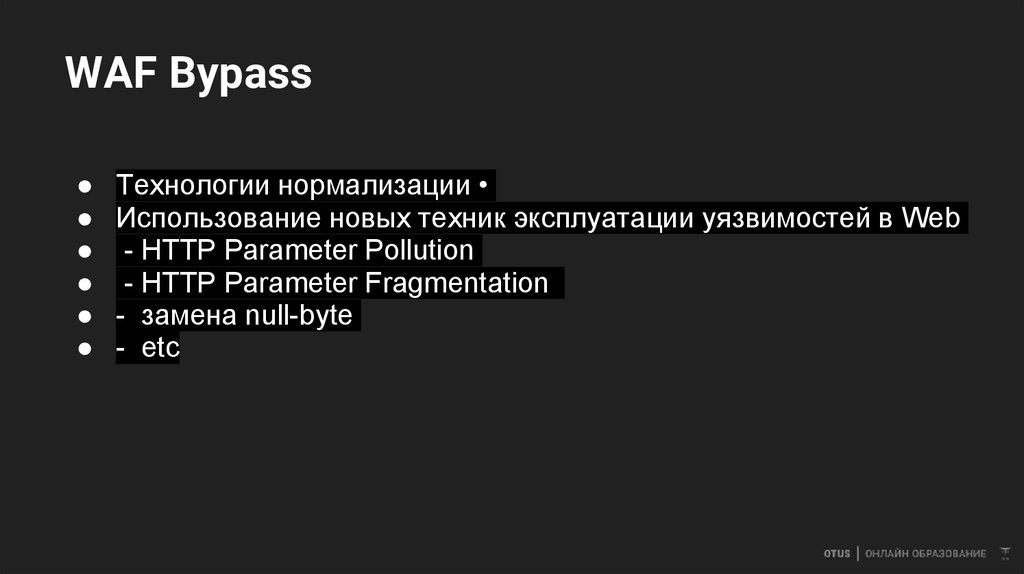

WAF BypassТехнологии нормализации

Использование новых техник эксплуатации уязвимостей в Web

- HTTP Parameter Pollution

- HTTP Parameter Fragmentation

- замена null-byte

- etc

32.

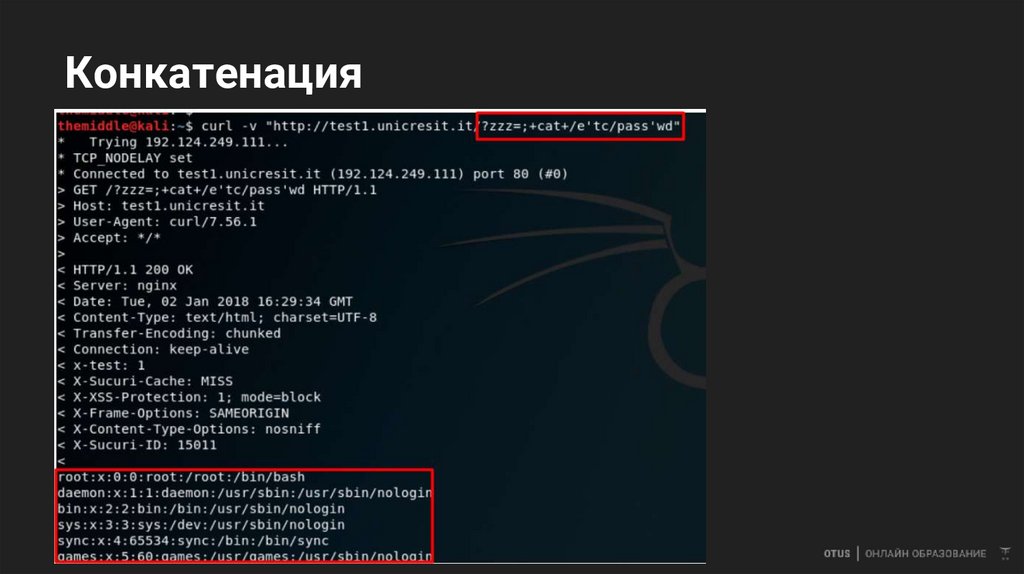

WAF Bypass techniquesРассмотрим некоторые из них:

1)

2)

3)

4)

Подстановочные символы

Не инициированные переменные

Тип контента

Конкатенация и т.д

33.

Неиницированные символы34.

Подстановочные символы35.

Конкатенация36.

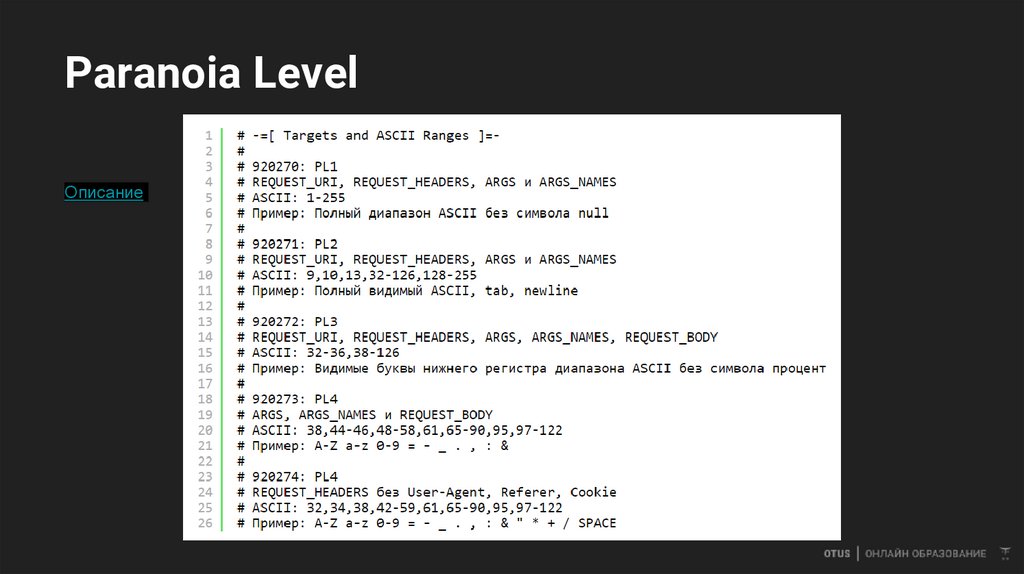

Paranoia LevelОписание

37.

Paranoia Level38.

WAF Bypass - PT AnalysisМного примеров

39.

Недостатки ModSecuirty● Сложное администрирование большого набора правил

● Ресурсоемкость

40.

Детектировать WAF41.

Вопросы?Ставим “+”,

если вопросы есть

Ставим “–”,

если вопросов нет

42.

Домашнее заданиеЭксплуатация уязвимостей и применение WAFправил

Срок выполнения: 7 дней

43.

Рефлексия44.

РефлексияС какими основными мыслями

и инсайтами уходите с вебинара?

Как будете применять на практике то,

что узнали на вебинаре?

Восприятие: не показался ли материал

слишком простым или слишком

сложным?

45.

ИтогиПоговорили о:

WAF в enterprise

особенностях функционирования WAF

ModSecurity

46.

Заполните, пожалуйста,опрос о занятии

по ссылке в чате

47.

Спасибо за внимание!Приходите на следующие вебинары

Антон Лукашов

Vulnerability Management Analyst

Телефон + 7983-051-93-86

Эл. почта lookatshow.a@yandex.ru

Соц. сети @Iookatshow

software

software