Similar presentations:

Стандарты информационной безопасности

1.

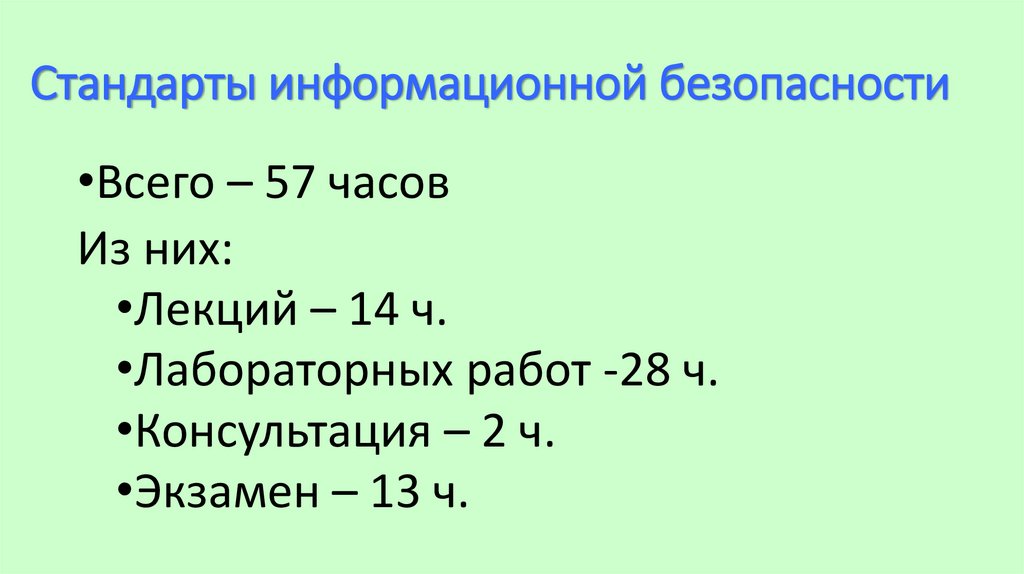

Стандарты информационной безопасности•Всего – 57 часов

Из них:

•Лекций – 14 ч.

•Лабораторных работ -28 ч.

•Консультация – 2 ч.

•Экзамен – 13 ч.

2.

Литература:3.

1.Макаренко,

С.

И.

Информационная

безопасность:

учебное пособие / С.И. Макаренко.

– Ставрополь: СФ МГГУ им. М. А.

Шолохова, 2019. – 372 с. – С. 78-89

(раздел

6.

Стандарты

и

спецификации

в

области

информационной безопасности ).

4.

2.Шаньгин,

В.

Ф.

Информационная

безопасность

компьютерных систем и сетей /

В.Ф. Шаньгин. – М.: ИД Форум,

2021. – 416 с. – С. 76-92 (глава 4.

Стандарты

информационной

безопасности).

5.

Лекция 1. Стандарт «Оранжевая книга»Вопросы:

1. Роль

стандартов

информационной

безопасности (ИБ)

2. «Оранжевая книга»

3. ИБ распределенных систем

6.

1. Роль стандартов ИБГлавная задача стандартов ИБ —

создать основу для взаимодействия

между

производителями,

потребителями и специалистам по

сертификации.

7.

Каждая изэтих групп

имеет свои

интересы и

свои

взгляды на

проблему

ИБ.

8.

Производителинуждаются

в

стандартах для:

•сравнения возможностей своих

продуктов,

•процедуры сертификации,

•стандартизации

определенного

набора требований безопасности.

9.

Потребители заинтересованы в том,чтобы выбрать :

•продукт, отвечающий их нуждам и

решающий их проблемы,

•шкалу оценки безопасности,

•инструмент, с помощью которого

формулируются

требования

производителям.

10.

Специалисты по сертификациирассматривают

стандарты

как

инструмент,

позволяющий

им

оценить уровень безопасности,

обеспечиваемый

системой,

и

предоставить

потребителям

возможность

сделать

обоснованный выбор.

11.

Стандарты и спецификации в области ИБбывают 2-х разных видов:

1.оценочные стандарты, направленные

на классификацию информационных

систем и средств защиты по требованиям

безопасности;

2.технические

спецификации,

регламентирующие различные аспекты

реализации средств защиты.

12.

2. «Оранжевая книга»13.

«Оранжеваякнига»

(август

1983 год) - это

стандарт

Министерства

обороны

США

«Критерии оценки

доверенных

компьютерных

систем».

14.

15.

«Оранжевая книга» поясняет понятиебезопасной

системы,

которая

«управляет доступом к информации,

так что только авторизованные лица

или процессы, действующие от их

имени, получают право читать,

записывать, создавать и удалять

информацию».

16.

Абсолютно безопасных систем несуществует,

это

абстракция.

Оценивается лишь степень доверия,

которое можно оказать той или иной

системе.

17.

Степень доверия оценивается по двумосновным критериям.

1.Политика безопасности - набор законов,

правил и норм поведения, определяющих,

как организация обрабатывает, защищает

и распространяет информацию.

2.Уровень гарантированности - мера

доверия, которая может быть оказана

архитектуре и реализации ИС.

18.

Доверенная вычислительная база(ДВБ) - это совокупность защитных

механизмов ИС (включая аппаратное и

программное обеспечение), отвечающих

за проведение в жизнь политики

безопасности.

Основное назначение ДВБ – это

выполнять

функции

монитора

обращений.

19.

Монитор обращений должен обладать тремякачествами:

1.Изолированность. Необходимо предупредить

возможность отслеживания работы монитора.

2.Полнота. Монитор должен вызываться при

каждом обращении, не должно быть способов

обойти его.

3.Верифицируемость. Монитор должен быть

компактным,

чтобы

его

можно

было

проанализировать и протестировать, будучи

уверенным в полноте тестирования.

20.

Реализациямонитора

обращений

называется ядром безопасности.

Ядро безопасности - это основа, на

которой строятся все защитные

механизмы.

Границу доверенной вычислительной

базы

называют

периметром

безопасности.

21.

Лекция 2. Механизмы безопасности воранжевой книге

22.

Согласно «Оранжевой книге», политикабезопасности включает в себя следующие

элементы:

произвольное управление доступом;

безопасность повторного использования

объектов;

метки безопасности;

принудительное управление доступом.

23.

Произвольное управлениедоступом

это

метод

разграничения доступа к

объектам, основанный на

учете личности субъекта или

группы, в которую субъект

входит.

24.

Безопасностьповторного

использования объектов – это

важное

дополнение

средств

управления

доступом,

предохраняющее от случайного

или преднамеренного извлечения

конфиденциальной информации из

«мусора».

25.

Дляреализации

принудительного

управления доступом с субъектами и

объектами

ассоциируются

метки

безопасности.

Метка субъекта описывает его

благонадежность, метка объекта степень

конфиденциальности

содержащейся в нем информации.

26.

Согласно «Оранжевой книге», меткибезопасности состоят из двух частей:

- уровня секретности;

-списка категорий.

Принудительное

(или

мандатное)

управление доступом основано на

сопоставлении

меток

безопасности

субъекта и объекта.

27.

Если понимать политику безопасности узко, какправила разграничения доступа, то механизм

подотчетности является дополнением подобной

политики.

Средства подотчетности делятся на три

категории:

1.идентификация и аутентификация;

2.предоставление доверенного пути;

3.анализ регистрационной информации.

28.

Доверенныйпуть

связывает

пользователя

непосредственно с доверенной вычислительной

базой, минуя другие, потенциально опасные

компоненты ИС.

В «Оранжевой книге» рассматривается 2 вида

гарантированности:

1.Операционная гарантированность относится к

архитектурным и реализационным аспектам

системы.

2.Технологическая гарантированность - к методам

построения и сопровождения.

29.

Лекция 3. Классификация требованийи критериев оранжевой книги

30.

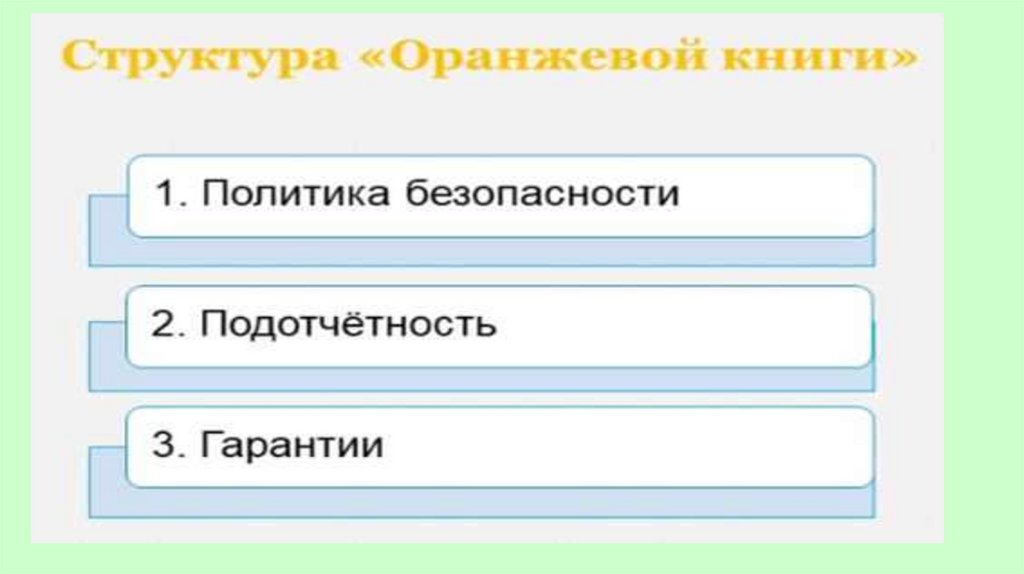

ВОранжевой

книге

предложены

3

категории

требований безопасности —

политика безопасности, аудит

и корректность, в рамках

которых сформулированы 6

базовых

требований

безопасности.

31.

1. Политика безопасностиСистема должна поддерживать точно

определённую политику безопасности.

Возможность

осуществления

субъектами доступа к объектам должна

определяться

на

основе

их

идентификации и набора правил

управления доступом.

32.

МеткиС объектами должны быть ассоциированы

метки безопасности, используемые в качестве

атрибутов контроля доступа. Для реализации

нормативного управления доступом система

должна обеспечивать возможность присваивать

каждому объекту метку или набор атрибутов,

определяющих степень конфиденциальности

(гриф секретности) объекта и/или режимы

доступа к этому объекту.

33.

2. Аудит•Идентификация и аутентификация

Все субъекты должны иметь уникальные

идентификаторы. Контроль доступа должен

осуществляться на основании результатов

идентификации субъекта и объекта доступа,

подтверждения

подлинности

их

идентификаторов (аутентификации) и правил

разграничения доступа.

34.

•Регистрация и учетДля

определения

степени

ответственности пользователей за

действия в системе все происходящие в

ней события, имеющие значение с

точки зрения безопасности, должны

отслеживаться и регистрироваться в

защищенном протоколе.

35.

3. Корректность•Контроль

корректности

функционирования средств защиты

Средства защиты должны содержать

независимые

аппаратные

и/или

программные

компоненты,

обеспечивающие работоспособность

функций защиты.

36.

•Непрерывность защитыВсе средства защиты (в т. ч. и реализующие

данное

требование)

должны

быть

защищены

от

несанкционированного

вмешательства и/или отключения, причем

эта защита должна быть постоянной и

непрерывной

в

любом

режиме

функционирования системы защиты и

компьютерной системы в целом.

37.

Лекция 4. Классы безопасностикомпьютерных систем

38.

В «Оранжевой книге» определяется 4уровня доверия - D, C, B и A. Уровень D

предназначен для систем, признанных

неудовлетворительными.

По мере перехода от уровня C к A к

системам предъявляются все более жесткие

требования. Уровни C и B подразделяются

на классы (C1, C2, B1, B2, B3) с

постепенным

возрастанием

степени

доверия.

39.

Назначение уровней:C - произвольное управление доступом;

B - принудительное управление доступом;

A - верифицируемая безопасность.

Уровень безопасности возрастает при

движении от группы D к группе А, а

внутри группы — с возрастанием номера

класса.

40.

Группа D. Минимальная защита.Класс D. Минимальная защита. К этому

классу относятся все системы, не

удовлетворяющие

требованиям других

классов.

Группа

С.

Дискреционная

защита:

характеризуется

произвольным

управлением доступом и регистрацией

действий субъектов.

41.

Класс С1. Дискреционная защита.Системы этого класса удовлетворяют

требованиям обеспечения разделения

пользователей и информации и включают

средства контроля и управления доступом.

Он рассчитан на многопользовательские

системы, в которых осуществляется

совместная обработка данных одного

уровня секретности.

42.

Класс С2. Управление доступом.Системы этого класса осуществляют

более

избирательное

управление

доступом, чем класс С1, с помощью

применения средств индивидуального

контроля за действиями пользователей,

регистрацией, учетом событий и

выделением ресурсов.

43.

ГруппаВ.

Мандатная

защита.

Основные требования этой группы —

нормативное управление доступом с

использованием меток безопасности,

поддержка

модели

и

политики

безопасности,

а

также

наличие

спецификаций на функции Trusted

Computing

Base

(ТСВ)

(ядра

безопасности).

44.

Класс В1. Защита с применением метокбезопасности. Системы класса В1 должны:

• соответствовать всем требованиям, предъявляемым

к системам класса С2,

• поддерживать определенную неформально модель

безопасности, маркировку данных и нормативное

управление доступом,

• маркировать информацию при экспорте из системы,

• устранять недостатки обнаруженные в процессе

тестирования.

45.

Класс В2. Структурированная защита. Длясоответствия классу В2 ТСВ системы

должна поддерживать :

•формально

определенную

и

четко

документированную модель безопасности,

предусматривающую

произвольное

и

нормативное управление доступом,

•контроль

скрытых

каналов

утечки

информации.

46.

Класс В3. Домены безопасности. Для соответствияэтому классу ТСВ системы должна:

•поддерживать монитор взаимодействий, который

контролирует все типы доступа субъектов к

объектам, который невозможно обойти,

•быть структурированной с целью исключения из

нее подсистем, не отвечающих за реализацию

функций защиты,

•быть компактной для эффективного тестирования

и анализа.

47.

Группа А. Верифицированная защита:характеризуется

применением

формальных

методов

верификации

корректности

работы

механизмов

управления доступом (произвольного и

нормативного). Требуется дополнительная

документация, демонстрирующая, что

архитектура и реализация ТСВ отвечают

требованиям безопасности.

48.

Класс А1. Формальная верификация.Системы

класса

А1

функционально

эквивалентны системам класса ВЗ, и к ним

не предъявляется никаких дополнительных

функциональных требований. В отличие от

систем класса В3 в ходе разработки должны

применяться

формальные

методы

верификации, что позволяет с высокой

уверенностью

получить

корректную

реализацию функций защиты.

49.

Согласно «Оранжевой книге» безопаснаякомпьютерная система — это система,

поддерживающая управление доступом к

обрабатываемой в ней информации таким

образом, что только соответствующие

авторизованные

пользователи

или

процессы, действующие от их имени,

получают возможность читать, писать,

создавать и удалять информацию.

50.

Приведенные классы безопасности надолгоопределили

основные

концепции

безопасности и ход развития средств защиты.

Устаревание ряда положений Оранжевой

книги обусловлено интенсивным развитием

компьютерных технологий.

В

результате

возник

целый

ряд

сопутствующих

Оранжевой

книге

документов, многие их которых стали ее

неотъемлемой частью.

51.

Оранжеваякнига

послужила

основой для разработчиков всех

остальных

стандартов

информационной безопасности и

до сих пор используется в США в

качестве руководящего документа

при сертификации компьютерных

систем обработки информации.

52.

Лекция 5.Стандарт для компьютерных сетей

Информационная безопасность

распределенных

систем. Рекомендации X.800

53.

1. Сервисы безопасности X.800Техническая спецификация X.800 появилась

позднее «Оранжевой книги». Она глубоко

трактует

вопросы

информационной

безопасности распределенных систем.

Рекомендации X.800 - документ довольно

обширный.

Выделяют 5 сервисов безопасности и

исполняемые ими роли.

54.

а) Аутентификация.Данный сервис обеспечивает проверку подлинности:

1.партнеров по общению

2.источника данных.

Она служит для предотвращения таких угроз, как

маскарад и повтор предыдущего сеанса связи.

Аутентификация бывает:

• односторонней (обычно клиент доказывает свою

подлинность серверу),

• двусторонней (взаимной).

55.

б) Управление доступом. Обеспечиваетзащиту

от

несанкционированного

использования ресурсов, доступных по сети.

в)

Конфиденциальность

данных.

Обеспечивает

защиту

от

несанкционированного

получения

информации.

В

том

числе

конфиденциальность трафика - это защита

информации, которую можно получить,

анализируя сетевые потоки данных.

56.

г) Целостность данных подразделяется наподвиды в зависимости от того, какой тип

общения используют партнеры:

1.с установлением соединения или без него,

2.защищаются ли все данные или только

отдельные поля,

3.обеспечивается ли восстановление в

случае нарушения целостности.

57.

д) Неотказуемость (невозможностьотказаться от совершенных действий)

обеспечивает два вида услуг:

•неотказуемость с подтверждением

подлинности источника данных

•неотказуемость с подтверждением

доставки.

58.

2. Сетевые механизмы безопасностиДля реализации сервисов (функций)

безопасности могут использоваться

следующие

механизмы

и

их

комбинации:

•шифрование;

•электронная цифровая подпись;

•механизмы управления доступом;

59.

•механизмыконтроля

целостности

данных;

В

рекомендациях X.800 различаются

2 аспекта целостности:

1.отдельного сообщения или поля

информации

2.потока сообщений или полей

информации.

60.

•механизмыаутентификации.

Согласно рекомендациям X.800,

аутентификация

может

достигаться за счет использования

паролей,

криптографических

методов, устройств измерения и

анализа

биометрических

характеристик;

61.

•механизмы дополнения трафика;•механизмы управления маршрутизацией.

Маршруты могут выбираться статически или

динамически.

Оконечная

система,

зафиксировав неоднократные атаки на

определенном маршруте, может отказаться от

его использования. На выбор маршрута

способна повлиять метка безопасности,

ассоциированная с передаваемыми данными;

62.

•механизмы нотаризации. Служат длязаверения

таких

коммуникационных

характеристик, как целостность, время,

личности отправителя и получателей.

Заверение

обеспечивается

надежной

третьей

стороной,

обладающей

достаточной

информацией.

Обычно

нотаризация опирается на механизм

электронной подписи.

63.

3. Администрирование средствбезопасности

Администрирование

средств

безопасности включает в себя

распространение

информации,

необходимой для работы сервисов и

механизмов безопасности, а также

сбор и анализ информации об их

функционировании.

64.

Концептуальнойосновой

администрирования

является

информационная

база

управления

безопасностью. Эта база может не

существовать как единое хранилище, но

каждая из оконечных систем должна

располагать информацией, необходимой для

реализации

избранной

политики

безопасности.

65.

Согласнорекомендациям

X.800,

усилия

администрирование средств безопасности должны

распределяться по 3-м направлениям:

1. Администрирование информационной системы

в целом – это:

• обеспечение актуальности политики безопасности,

• взаимодействие с другими административными

службами,

• реагирование на происходящие события,

• аудит и безопасное восстановление.

66.

2.Администрирование

сервисов

безопасности включает в себя:

•определение защищаемых объектов,

•выработку правил подбора механизмов

безопасности,

•комбинирование механизмов для реализации

сервисов,

•взаимодействие с другими администраторами

для обеспечения согласованной работы.

67.

3.Администрирование

механизмов

безопасности

определяется

перечнем

задействованных механизмов:

•управление

ключами

(генерация

и

распределение);

•управление шифрованием;

•администрирование управления доступом

(распределение информации, необходимой

для управления - паролей, списков доступа и

т.п.)

68.

•управлениеаутентификацией

(распределение информации, необходимой

для аутентификации - паролей, ключей и

т.п.);

•управление маршрутизацией (выделение

доверенных путей);

•управление

нотаризацией

(распространение

информации

о

нотариальных

службах,

администрирование этих служб).

69.

Лекция 6.Стандарт ISO/IEC 15408 «Общие

критерии оценки безопасности

информационных технологий»

70.

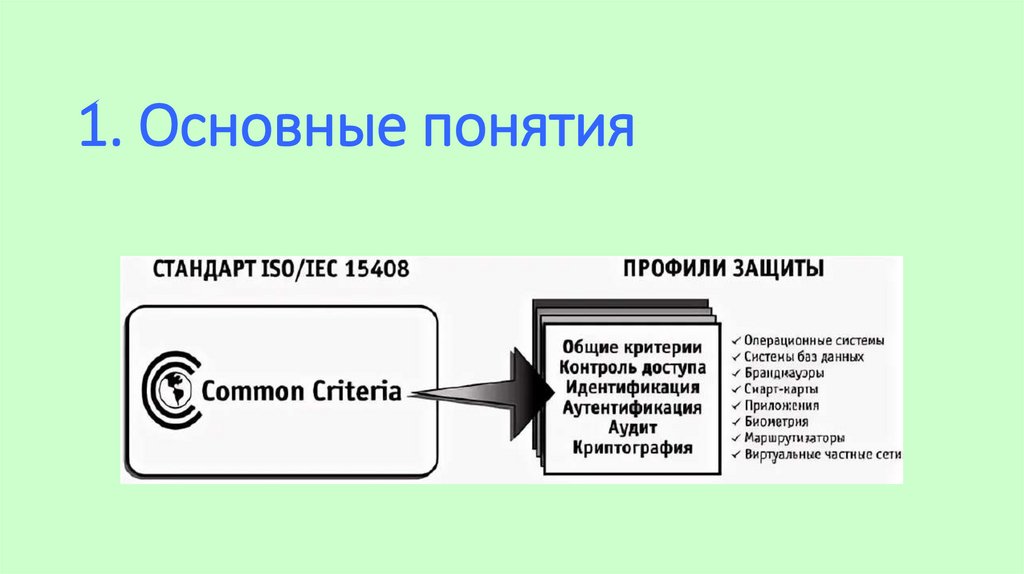

1. Основные понятия71.

Поисторическим

причинам

стандарт ISO/IEC 15408 часто

называют «Общими критериями».

«Общие

критерии»

это

метастандарт,

определяющий

инструменты оценки безопасности

ИС и порядок их использования.

72.

В отличие от «Оранжевой книги»,«Общие

критерии»

не

содержат

предопределенных

«классов

безопасности».

С точки зрения программиста «Общие

критерии» - это набор библиотек,

помогающих писать программы задания по безопасности, типовые

профили защиты и т.п.

73.

Как и «Оранжевая книга», «Общие критерии»содержат

2

основных

вида

требований

безопасности:

1.функциональные, соответствующие активному

аспекту защиты, предъявляемые к функциям

безопасности и реализующим их механизмам;

2.требования

доверия,

соответствующие

пассивному

аспекту,

предъявляемые

к

технологии,

процессу

разработки

и

эксплуатации.

74.

Безопасностьв

«Общих

критериях»

рассматривается не статично, а в привязке к

жизненному циклу объекта оценки.

Выделяются следующие этапы:

•определение назначения, условий применения,

целей и требований безопасности;

•проектирование и разработка;

•испытания, оценка и сертификация;

•внедрение и эксплуатация.

75.

В«Общих

критериях»

объект

оценки

рассматривается в контексте среды безопасности,

которая характеризуется определенными условиями

и угрозами.

Угрозы характеризуются следующими параметрами:

1.источник угрозы;

2.метод воздействия;

3.уязвимые

места,

которые

могут

быть

использованы;

4.ресурсы (активы), которые могут пострадать.

76.

В «Общих критериях» введена иерархия класссемейство-компонент-элемент.Классы

определяют

общую,

«предметную»

группировку

требований

(например,

функциональные требования подотчетности).

Семейства в пределах класса различаются по

строгости и другим нюансам требований.

Компонент - минимальный набор требований,

фигурирующий как целое.

Элемент - неделимое требование.

77.

С помощью библиотек формируются 2 виданормативных документов:

1.Профиль защиты (ПЗ) – это типовой набор

требований, которым должны удовлетворять

продукты и/или системы определенного класса

(например, операционные системы на компьютерах

в правительственных организациях).

2.Задание по безопасности содержит совокупность

требований к конкретной разработке, выполнение

которых обеспечивает достижение поставленных

целей безопасности.

78.

В «Общих критериях» нет готовых классовзащиты.

Базовый профиль защиты должен включать

требования к основным (обязательным в любом

случае) возможностям.

Производные профили получаются из базового

путем добавления необходимых пакетов

расширения, то есть подобно тому, как

создаются производные классы в объектноориентированных языках программирования.

79.

2. Функциональные требования80.

Функциональныетребования

сгруппированы на основе выполняемой ими

роли

или

обслуживаемой

цели

безопасности. Всего в «Общих критериях»

представлено 11 функциональных классов,

66 семейств, 135 компонентов.

Это значительно больше, чем число

аналогичных сущностей в «Оранжевой

книге».

81.

Существуютследующие

классы

функциональных

требований

«Общих

критериев»:

1. идентификация и аутентификация;

2. защита данных пользователя;

3.

защита

функций

безопасности

(требования относятся к целостности и

контролю данных сервисов безопасности и

реализующих их механизмов);

82.

4. управление безопасностью (требованияэтого класса относятся к управлению

атрибутами и параметрами безопасности);

5.

аудит

безопасности

(выявление,

регистрация, хранение, анализ данных,

затрагивающих

безопасность

объекта

оценки, реагирование на возможное

нарушение безопасности);

6. доступ к объекту оценки;

83.

7. приватность (защита пользователя от раскрытияи несанкционированного использования его

идентификационных данных);

8. использование ресурсов (требования к

доступности информации);

9. криптографическая поддержка (управление

ключами);

10. связь (аутентификация сторон, участвующих в

обмене данными);

11. доверенный маршрут/канал (для связи с

сервисами безопасности).

84.

3. Требования доверия безопасности85.

Установлениедоверия

безопасности,

согласно «Общим критериям», основывается

на активном исследовании объекта оценки.

Каждый элемент требований доверия

принадлежит одному из 3-х типов:

1.действия разработчиков;

2.представление и содержание свидетельств;

3.действия оценщиков.

86.

Всего в «Общих критериях» 10классов, 44 семейства, 93 компонента

требований доверия безопасности.

Применительно к требованиям доверия

в «Общих критериях» введены 7

оценочных

уровней

доверия,

содержащие осмысленные комбинации

компонентов.

87.

1. Оценочный уровень доверия 1(начальный) предусматривает анализ

функциональной

спецификации,

спецификации

интерфейсов,

эксплуатационной документации, а

также независимое тестирование.

Уровень применим, когда угрозы не

рассматриваются как серьезные.

88.

2. Оценочный уровень доверия 2, вдополнение к первому уровню,

предусматривает наличие проекта

верхнего уровня объекта оценки,

выборочное

независимое

тестирование,

анализ

стойкости

функций

безопасности,

поиск

разработчиком явных уязвимых мест.

89.

3. На 3 уровне ведется контроль средыразработки и управление конфигурацией

объекта оценки.

4. На уровне 4 добавляются полная

спецификация

интерфейсов,

проекты

нижнего уровня, анализ подмножества

реализации,

применение неформальной

модели

политики

безопасности,

независимый

анализ

уязвимых

мест,

автоматизация управления конфигурацией.

90.

5. Уровень 5, в дополнение кпредыдущим,

предусматривает

применение

формальной

модели

политики

безопасности,

полуформальных

функциональной

спецификации и проекта верхнего

уровня с демонстрацией соответствия

между ними.

91.

6. На уровне 6 реализация должна бытьпредставлена в структурированном виде.

Анализ соответствия распространяется на

проект нижнего уровня.

7. Оценочный уровень 7 (самый

высокий) предусматривает формальную

верификацию проекта объекта оценки. Он

применим к ситуациям чрезвычайно

высокого риска.

92.

Лекция 7.Стандарты в области ИБ в РФ

93.

1. Введение94.

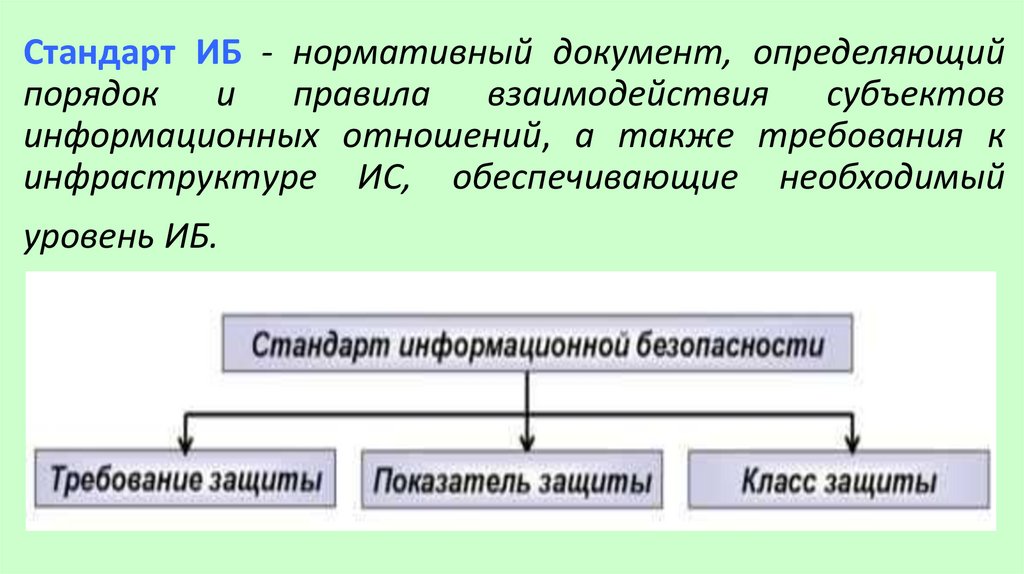

Стандарт ИБ - нормативный документ, определяющийпорядок и правила взаимодействия субъектов

информационных отношений, а также требования к

инфраструктуре ИС, обеспечивающие необходимый

уровень ИБ.

95.

Федеральная служба по техническому иэкспортному контролю РФ (ФСТЭК России)

— это федеральный орган исполнительной

власти РФ, осуществляющий реализацию

государственной политики, организацию

межведомственной

координации

и

взаимодействия,

специальные

и

контрольные

функции

в

области

государственной безопасности.

96.

2. ФСТЭК и его роль вобеспечении ИБ в РФ

97.

ВРФ

ИБ

обеспечивается

соблюдением указов Президента,

федеральных

законов,

постановлений

Правительства

Российской

Федерации,

руководящих документов ФСТЭК

России и других нормативных

документов.

98.

В РФ с точки зрения стандартизацииположений в сфере ИБ первостепенное

значение

имеют

руководящие

документы (РД) ФСТЭК России, одной

из задач которой является «проведение

единой государственной политики в

области

технической

защиты

информации».

99.

ФСТЭК РФ ведет весьма активнуютворческую деятельность, выпуская

руководящие документы, играющие

роль

национальных

оценочных

стандартов в области ИБ. В качестве

стратегического направления ФСТЭК

России выбрала ориентацию на

"Общие критерии".

100.

ФСТЭК разработала следующиестандарты:

•РД "Положение по аттестации

объектов информатизации по

требованиям

безопасности

информации" (25.11.1994 г.).

101.

•РД "Автоматизированные системы (АС). Защитаот несанкционированного доступа (НСД) к

информации. Классификация АС и требования к

защите информации" (1997 г.).

•РД "Средства вычислительной техники. Защита

от

НСД

к

информации.

Показатели

защищенности от НСД к информации" (1992 г.).

•РД "Концепция защиты средств вычислительной

техники от НСД к информации" (1992 г.).

102.

•РД "Защита от НСД к информации.Термины и определения" (1992 г.).

•РД "Средства вычислительной

техники

(СВТ).

Межсетевые

экраны. Защита от НСД к

информации.

Показатели

защищенности

от

НСД

к

информации" (1997 г.).

103.

•РД "Защита от несанкционированногодоступа

к

информации.

Часть

1.

Программное обеспечение средств защиты

информации. Классификация по уровню

контроля отсутствия недекларированных

возможностей" (1999 г.).

•РД

"Специальные

требования

и

рекомендации по технической защите

конфиденциальной информации" (2001 г.).

104.

3. Документы по оценкезащищенности

автоматизированных систем в

РФ

105.

1. РД "СВТ. Защита от НСД к информации.Показатели защищенности от НСД к

информации"

устанавливает

классификацию

СВТ

по

уровню

защищенности от НСД к информации на

базе перечня показателей защищенности и

совокупности описывающих их требований.

Основой для разработки этого документа

явилась "Оранжевая книга".

106.

Этотоценочный

стандарт

устанавливает

7

классов

защищенности СВТ от НСД к

информации.

Самый низкий класс - 7, самый

высокий - 1.

Классы подразделяются на 4 группы,

отличающиеся уровнем защиты:

107.

I. 1-я группа содержит только один 7-й класс, ккоторому относят все СВТ, не удовлетворяющие

требованиям более высоких классов;

II. 2-я группа характеризуется дискреционной

защитой и содержит 6-й и 5-й классы;

III. 3-я группа характеризуется мандатной

защитой и содержит 4-й, 3-й и 2-й классы;

IV.

4-я

группа

характеризуется

верифицированной защитой и включает только

1-й класс.

108.

2. РД "АС. Защита от НСД кинформации. Классификация АС и

требования по защите информации"

устанавливает

классификацию

автоматизированных

систем,

подлежащих защите от НСД к

информации, и требования по защите

информации в АС различных классов.

109.

К числу определяющих признаков, по которымпроизводится группировка АС в различные

классы, относятся:

I. наличие в АС информации различного уровня

конфиденциальности;

II. уровень полномочий субъектов доступа АС

на доступ к конфиденциальной информации;

III. режим обработки данных в АС коллективный или индивидуальный.

110.

В документе определены 9классов защищенности АС от

НСД к информации. Каждый

класс

характеризуется

определенной

минимальной

совокупностью требований по

защите.

111.

Классы подразделяются на 3 группы,отличающиеся особенностями обработки

информации в АС.

В пределах каждой группы соблюдается

иерархия требований по защите в

зависимости

от

ценности

и

конфиденциальности

информации

и,

следовательно,

иерархия

классов

защищенности АС.

112.

3. РД "СВТ. Межсетевые экраны.Защита от НСД к информации.

Показатели защищенности от НСД

к информации" является основным

документом для анализа системы

защиты

внешнего

периметра

корпоративной сети.

113.

Данныйдокумент

определяет

показатели

защищенности

межсетевых экранов (МЭ). Каждый

показатель

защищенности

представляет

собой

набор

требований

безопасности,

характеризующих определенную

область функционирования МЭ.

114.

Всего выделяется 5 показателейзащищенности

1.управление доступом;

2.идентификация и аутентификация;

3.регистрация событий и оповещение;

4.контроль целостности;

5.восстановление работоспособности.

115.

На основании показателей защищенностиопределяются

следующие

5

классов

защищенности МЭ:

1.простейшие фильтрующие маршрутизаторы 5 класс;

2.пакетные фильтры сетевого уровня - 4 класс;

3.простейшие МЭ прикладного уровня - 3

класс;

4.МЭ базового уровня - 2 класс;

5.продвинутые МЭ - 1 класс.

116.

МЭ 1-го класса защищенности могутиспользоваться в АС класса 1А,

обрабатывающих информацию "Особой

важности".

2-у

классу

защищенности

МЭ

соответствует класс защищенности АС

1Б, предназначенный для обработки

"совершенно секретной" информации и

т. п.

117.

Согласно 1-у из них, устанавливается 9классов защищенности АС от НСД к

информации.

Каждый

класс

характеризуется

определенной минимальной совокупностью

требований

по

защите.

Классы

подразделяются на 3 группы, отличающиеся

особенностями обработки информации в

АС.

118.

В пределах каждой группысоблюдается иерархия требований

по защите в зависимости от

ценности

(конфиденциальности)

информации и, следовательно,

иерархия классов защищенности

АС.

119.

Третья группа классифицирует АС,в

которых

работает

один

пользователь, имеющий доступ ко

всей

информации

АС,

размещенной на носителях одного

уровня

конфиденциальности.

Группа содержит два класса-3Б и

3А.

120.

Вторая группа классифицирует АС, вкоторых

пользователи

имеют

одинаковые

права

доступа

(полномочия) ко всей информации АС,

обрабатываемой и (или) хранящейся на

носителях

различного

уровня

конфиденциальности. Группа содержит

два класса -2Б и 2А.

121.

Первая группа классифицируетмногопользовательские

АС,

в

которых

одновременно

обрабатывается и (или) хранится

информация

разных

уровней

конфиденциальности и не все

пользователи имеют право доступа

ко всей информации АС.

law

law