Similar presentations:

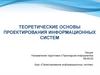

Информационный поиск по открытым источникам основы OSINT

1.

Информационный поиск пооткрытым источникам основы OSINT

2.

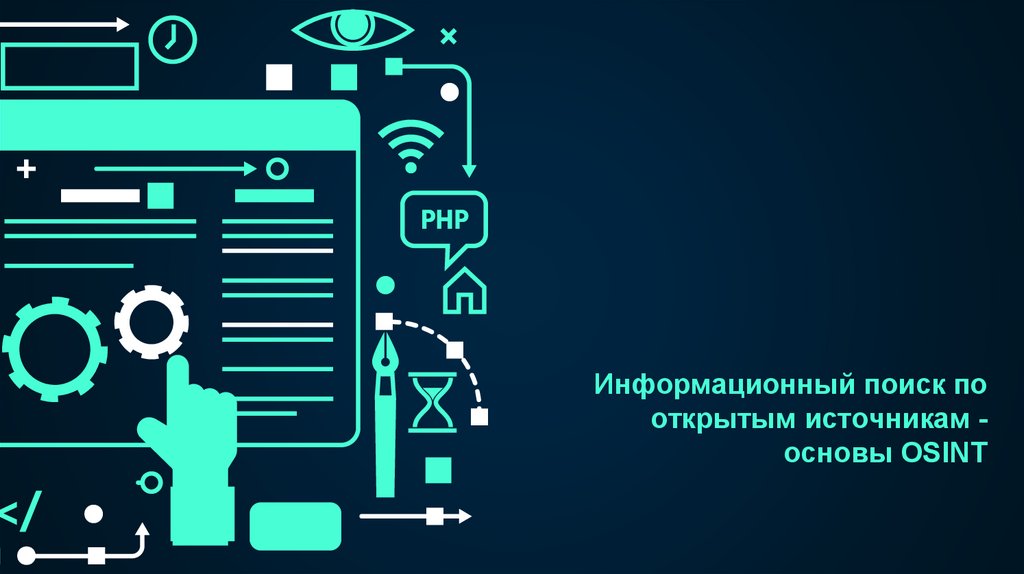

ТЕХНИКИ MITRE И ИХ ТАКТИКИМатрица MITTRE ATT&CK – это

база знаний, разработанная и

поддерживаемая корпорацией

MITRE на основе анализа реальных

APT-атак, описывает паттерны

поведения злоумышленников,

используется специалистами

Insert your multimedia content here

3.

Техники MITRE и их тактики4.

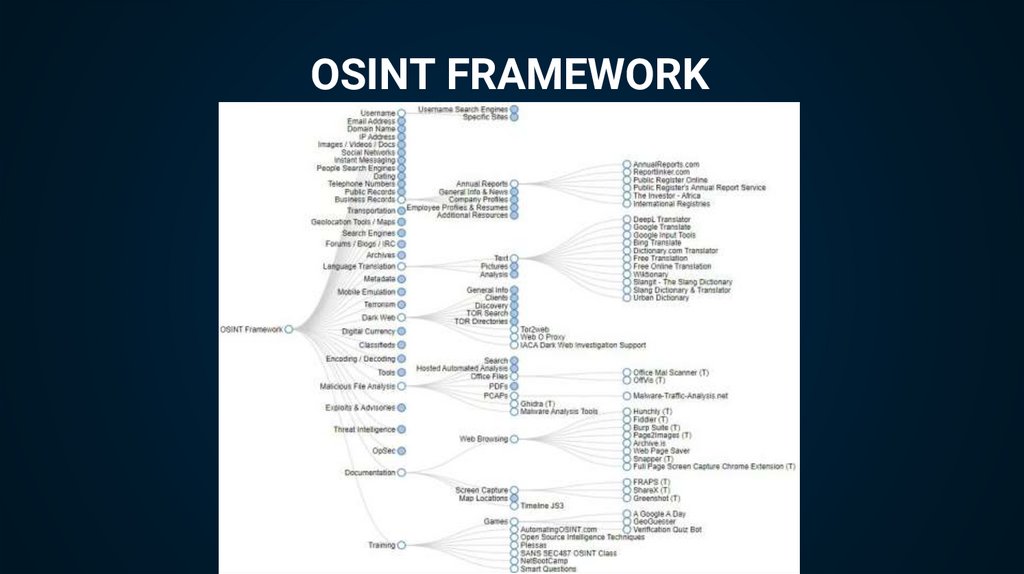

OSINT FRAMEWORK5.

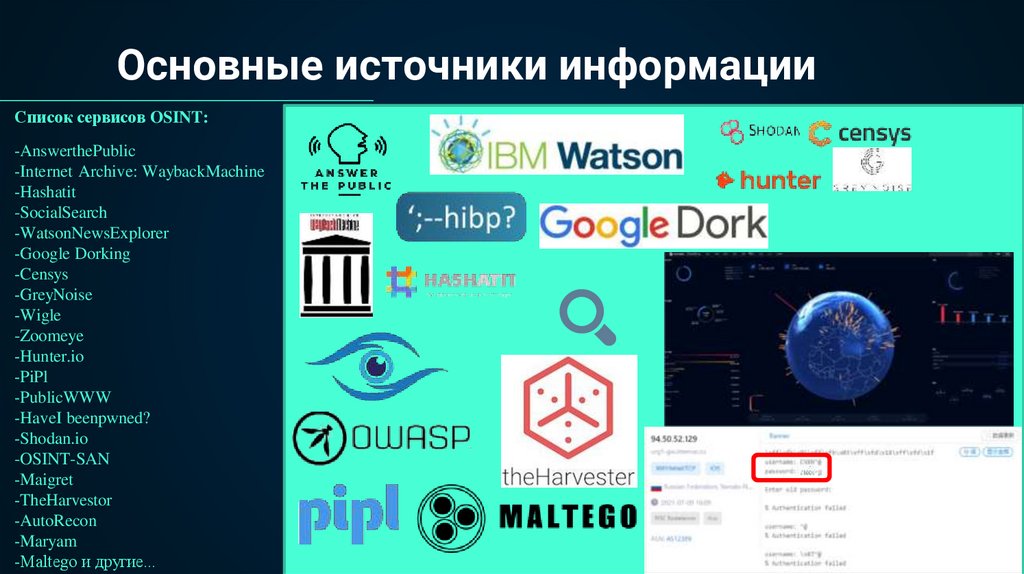

Основные источники информацииСписок сервисов OSINT:

-AnswerthePublic

-Internet Archive: WaybackMachine

-Hashatit

-SocialSearch

-WatsonNewsExplorer

-Google Dorking

-Censys

-GreyNoise

-Wigle

-Zoomeye

-Hunter.io

-PiPl

-PublicWWW

-HaveI beenpwned?

-Shodan.io

-OSINT-SAN

-Maigret

-TheHarvestor

-AutoRecon

-Maryam

-Maltego и другие...

6.

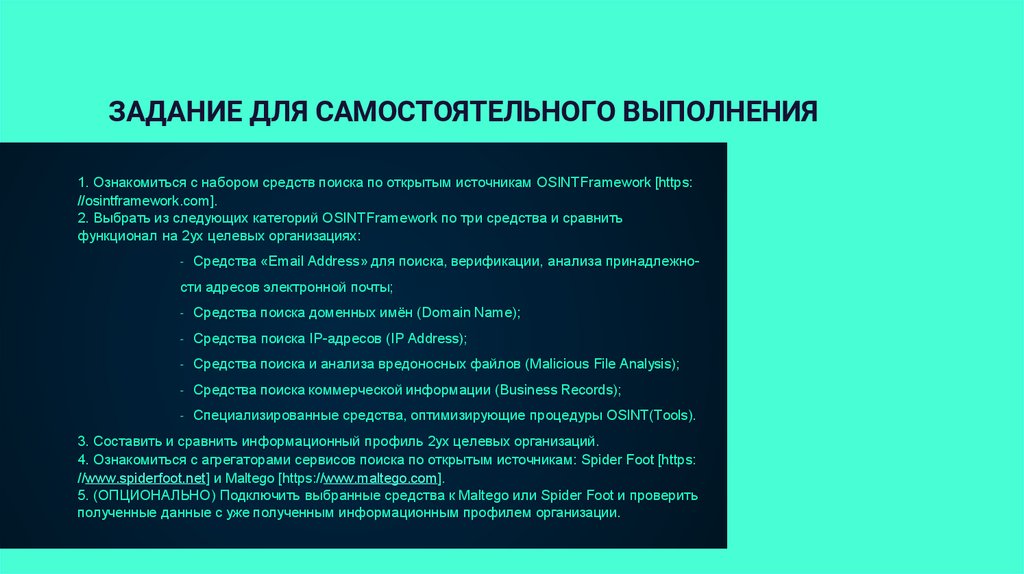

ЗАДАНИЕ ДЛЯ САМОСТОЯТЕЛЬНОГО ВЫПОЛНЕНИЯ1. Ознакомиться с набором средств поиска по открытым источникам OSINTFramework [https:

//osintframework.com].

2. Выбрать из следующих категорий OSINTFramework по три средства и сравнить

функционал на 2ух целевых организациях:

-

Средства «Email Address» для поиска, верификации, анализа принадлежно-

сти адресов электронной почты;

-

Средства поиска доменных имён (Domain Name);

-

Средства поиска IP-адресов (IP Address);

-

Средства поиска и анализа вредоносных файлов (Malicious File Analysis);

-

Средства поиска коммерческой информации (Business Records);

-

Специализированные средства, оптимизирующие процедуры OSINT(Tools).

3. Составить и сравнить информационный профиль 2ух целевых организаций.

4. Ознакомиться с агрегаторами сервисов поиска по открытым источникам: Spider Foot [https:

//www.spiderfoot.net] и Maltego [https://www.maltego.com].

5. (ОПЦИОНАЛЬНО) Подключить выбранные средства к Maltego или Spider Foot и проверить

полученные данные с уже полученным информационным профилем организации.

software

software