Similar presentations:

Методики анализа и управления рисками. Лекция 8

1.

ЛЕКЦИЯ 8Методики анализа и управления рисками

2.

Методика RiskWatchПрограммное обеспечение RiskWatch является мощным средством анализа и управления рисками. В семейство

RiskWatch входят программные продукты для проведения различных видов аудита безопасности. Оно включает в

себя следующие средства анализа и управления рисками:

– SecureWatch – для оценки рисков на предприятии;

– ComplianceWatch – для оценки соответствия требованиям нормативных документов;

– CyberWatch – для обеспечения полной процедуры управления рисками информационной безопасности.

В методе RiskWatch в качестве критериев для оценки и управления рисками используются ожидаемые годовые

потери (Annual Loss Expectancy, ALE) и оценка возврата от инвестиций (Return on Investment, ROI). RiskWatch

ориентирован на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание

системы защиты. В этом продукте риски в сфере информационной и физической безопасности компьютерной сети

предприятия рассматриваются совместно.

3.

Методика RiskWatchМетодика анализа рисков RiskWatch состоит из четырех этапов:

1) Определение предмета исследования. Описываются тип организации, состав исследуемой системы, базовые

требования в области безопасности. Для облегчения работы аналитика, в шаблонах, соответствующих типу

организации, есть списки категорий защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты. Из них

нужно выбрать те, что реально присутствуют в организации (см. рис. 4.17).

2) Ввод данных, описывающих конкретные характеристики системы. Данные могут вводиться вручную или

импортироваться из отчетов, созданных инструментальными средствами исследования уязвимостей

компьютерных сетей. На этом этапе подробно описываются ресурсы, потери и классы инцидентов. Классы

инцидентов получаются путем сопоставления категории потерь и категории ресурсов.

Для выявления возможных уязвимостей используется вопросник, база которого содержит более 600 вопросов,

связанных с категориями ресурсов. Также на данном этапе задается частота возникновения каждой из

выделенных угроз, степень уязвимости и ценность ресурсов. Для выбранного класса угроз могут использоваться

значения среднегодовых оценок возникновения (LAFE и SAFE), если они есть в системе

4.

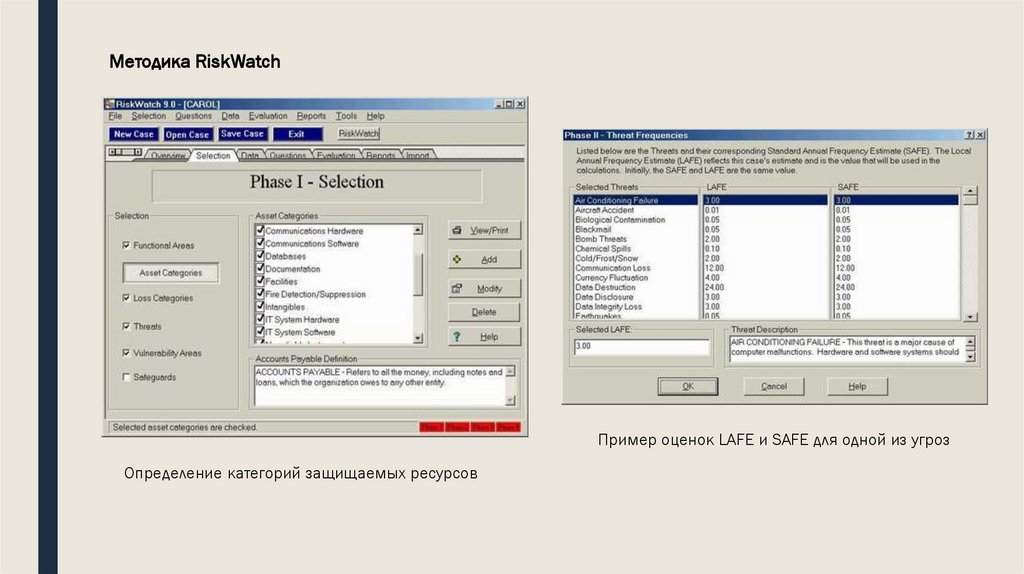

Методика RiskWatchПример оценок LAFE и SAFE для одной из угроз

Определение категорий защищаемых ресурсов

5.

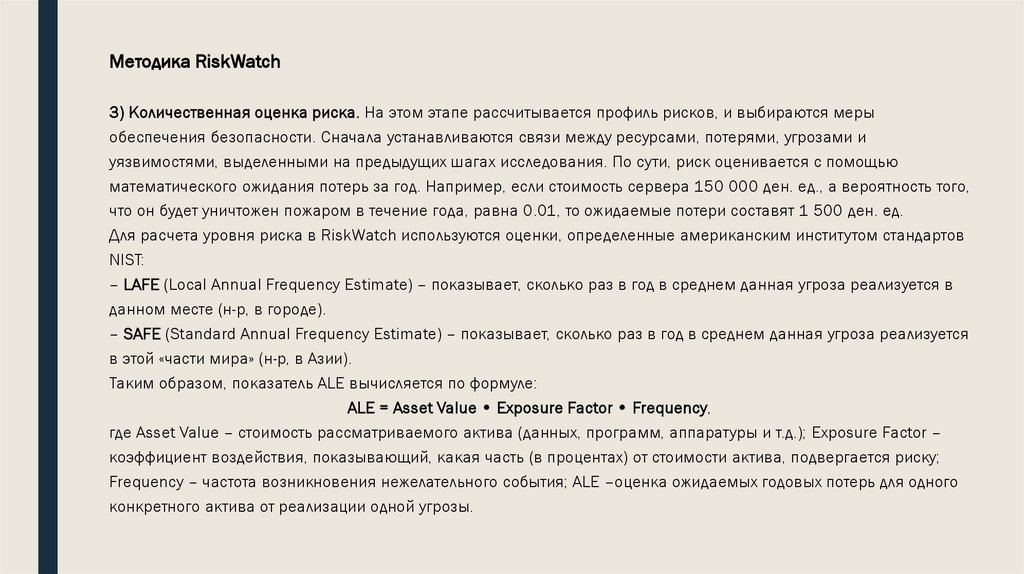

Методика RiskWatch3) Количественная оценка риска. На этом этапе рассчитывается профиль рисков, и выбираются меры

обеспечения безопасности. Сначала устанавливаются связи между ресурсами, потерями, угрозами и

уязвимостями, выделенными на предыдущих шагах исследования. По сути, риск оценивается с помощью

математического ожидания потерь за год. Например, если стоимость сервера 150 000 ден. ед., а вероятность того,

что он будет уничтожен пожаром в течение года, равна 0.01, то ожидаемые потери составят 1 500 ден. ед.

Для расчета уровня риска в RiskWatch используются оценки, определенные американским институтом стандартов

NIST:

– LAFE (Local Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется в

данном месте (н-р, в городе).

– SAFE (Standard Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется

в этой «части мира» (н-р, в Азии).

Таким образом, показатель ALE вычисляется по формуле:

ALE = Asset Value • Exposure Factor • Frequency,

где Asset Value – стоимость рассматриваемого актива (данных, программ, аппаратуры и т.д.); Exposure Factor –

коэффициент воздействия, показывающий, какая часть (в процентах) от стоимости актива, подвергается риску;

Frequency – частота возникновения нежелательного события; ALE –оценка ожидаемых годовых потерь для одного

конкретного актива от реализации одной угрозы.

6.

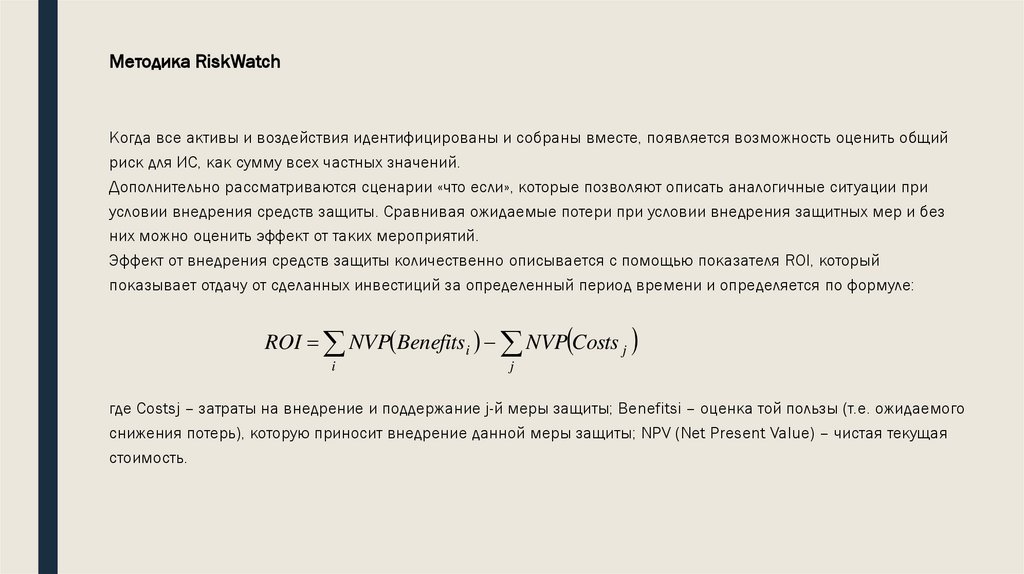

Методика RiskWatchКогда все активы и воздействия идентифицированы и собраны вместе, появляется возможность оценить общий

риск для ИС, как сумму всех частных значений.

Дополнительно рассматриваются сценарии «что если», которые позволяют описать аналогичные ситуации при

условии внедрения средств защиты. Сравнивая ожидаемые потери при условии внедрения защитных мер и без

них можно оценить эффект от таких мероприятий.

Эффект от внедрения средств защиты количественно описывается с помощью показателя ROI, который

показывает отдачу от сделанных инвестиций за определенный период времени и определяется по формуле:

ROI NVP Benefitsi NVP Costs j

i

j

где Costsj – затраты на внедрение и поддержание j-й меры защиты; Benefitsi – оценка той пользы (т.е. ожидаемого

снижения потерь), которую приносит внедрение данной меры защиты; NPV (Net Present Value) – чистая текущая

стоимость.

7.

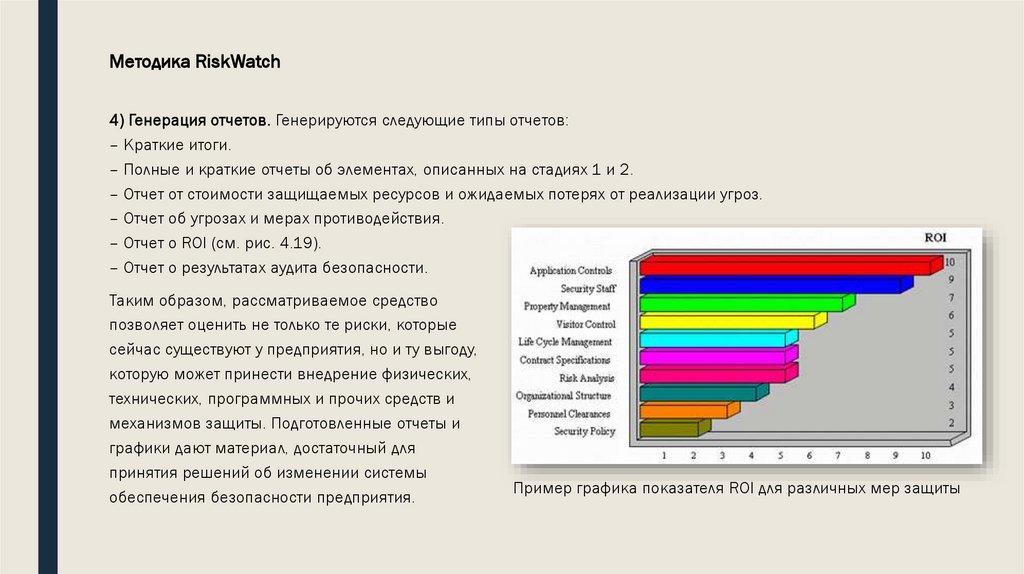

Методика RiskWatch4) Генерация отчетов. Генерируются следующие типы отчетов:

– Краткие итоги.

– Полные и краткие отчеты об элементах, описанных на стадиях 1 и 2.

– Отчет от стоимости защищаемых ресурсов и ожидаемых потерях от реализации угроз.

– Отчет об угрозах и мерах противодействия.

– Отчет о ROI (см. рис. 4.19).

– Отчет о результатах аудита безопасности.

Таким образом, рассматриваемое средство

позволяет оценить не только те риски, которые

сейчас существуют у предприятия, но и ту выгоду,

которую может принести внедрение физических,

технических, программных и прочих средств и

механизмов защиты. Подготовленные отчеты и

графики дают материал, достаточный для

принятия решений об изменении системы

обеспечения безопасности предприятия.

Пример графика показателя ROI для различных мер защиты

8.

Методика управления рисками MicrosoftПодход к управлению рисками компании Microsoft представлен в документе «Руководство по управлению

рисками безопасности» (The Security Risk Management Guide) (далее – Руководство). Это Руководство

основано на опыте специалистов корпорации Microsoft и ее заказчиков, а содержащиеся в нем сведения и

рекомендации проверены в процессе разработки заказчиками, партнерами и техническими рецензентами.

Процесс управления рисками безопасности, разработанный корпорацией Microsoft, представляет собой

комбинированный подход, объединяющий лучшие элементы количественного и качественного методов. Он

включает следующие четыре этапа (см. рис. 4.20):

1) Оценка рисков. Выявление и ранжирование рисков для бизнеса:

– Планирование сбора данных. Обсуждение основных условий успешной реализации и подготовка

рекомендаций.

– Сбор данных о рисках. Описание процесса сбора и анализа данных.

– Ранжирование рисков. Подробное описание шагов по качественной и количественной оценке рисков.

9.

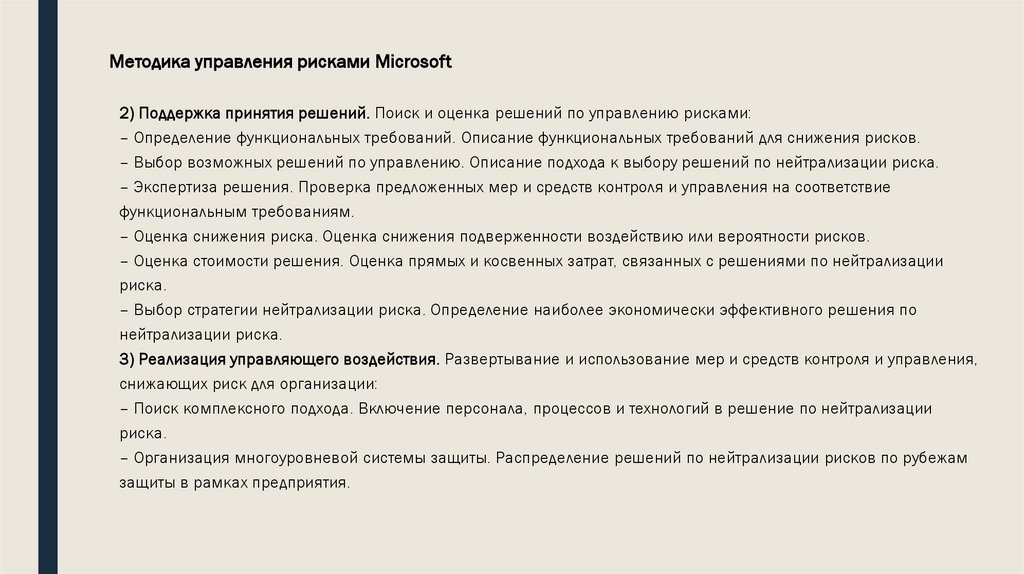

Методика управления рисками Microsoft2) Поддержка принятия решений. Поиск и оценка решений по управлению рисками:

– Определение функциональных требований. Описание функциональных требований для снижения рисков.

– Выбор возможных решений по управлению. Описание подхода к выбору решений по нейтрализации риска.

– Экспертиза решения. Проверка предложенных мер и средств контроля и управления на соответствие

функциональным требованиям.

– Оценка снижения риска. Оценка снижения подверженности воздействию или вероятности рисков.

– Оценка стоимости решения. Оценка прямых и косвенных затрат, связанных с решениями по нейтрализации

риска.

– Выбор стратегии нейтрализации риска. Определение наиболее экономически эффективного решения по

нейтрализации риска.

3) Реализация управляющего воздействия. Развертывание и использование мер и средств контроля и управления,

снижающих риск для организации:

– Поиск комплексного подхода. Включение персонала, процессов и технологий в решение по нейтрализации

риска.

– Организация многоуровневой системы защиты. Распределение решений по нейтрализации рисков по рубежам

защиты в рамках предприятия.

10.

Методика управления рисками Microsoft4) Оценка эффективности разработанной системы управления рисками. Анализ эффективности процесса

управления рисками и проверка того, обеспечивают ли меры и средства контроля и управления надлежащий

уровень безопасности:

– Разработка системы показателей рисков. Оценка уровня и изменения риска.

– Оценка эффективности. Оценка предлагаемой системы управления рисками для выявления возможностей

совершенствования.

В методике компании Microsoft особо

отмечается, что понятия «управление рисками»

и «оценка рисков» не являются

взаимозаменяемыми. Под управлением

рисками понимаются общие мероприятия по

снижению риска в рамках организации до

приемлемого уровня. Под термином «оценка

рисков» понимается процесс выявления и

ранжирования рисков для бизнеса, он

относится только к этапу оценки рисков цикла

управления рисками, изображенного на

рисунке

Процесс управления рисками ИБ

11.

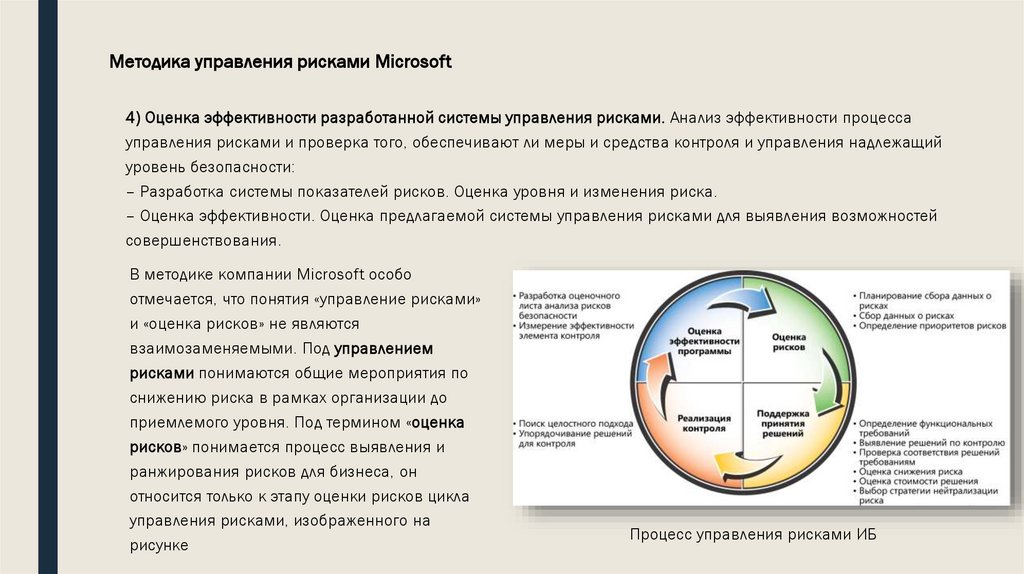

Методика управления рисками MicrosoftВ рассматриваемой методике под термином «риск» понимается вероятность того, что вследствие

использования уязвимости в текущей среде пострадают конфиденциальность, целостность или доступность

актива. На рисунке показаны взаимосвязи понятий, входящих в определение риска.

Перед внедрением в организации

процесса управления рисками

безопасности, предлагаемого Microsoft,

необходимо проверить уровень

зрелости организации с точки зрения

управления рисками безопасности. Для

оценки уровня зрелости организации

можно воспользоваться таблицей.

Компоненты «полной формулировки» риска

12.

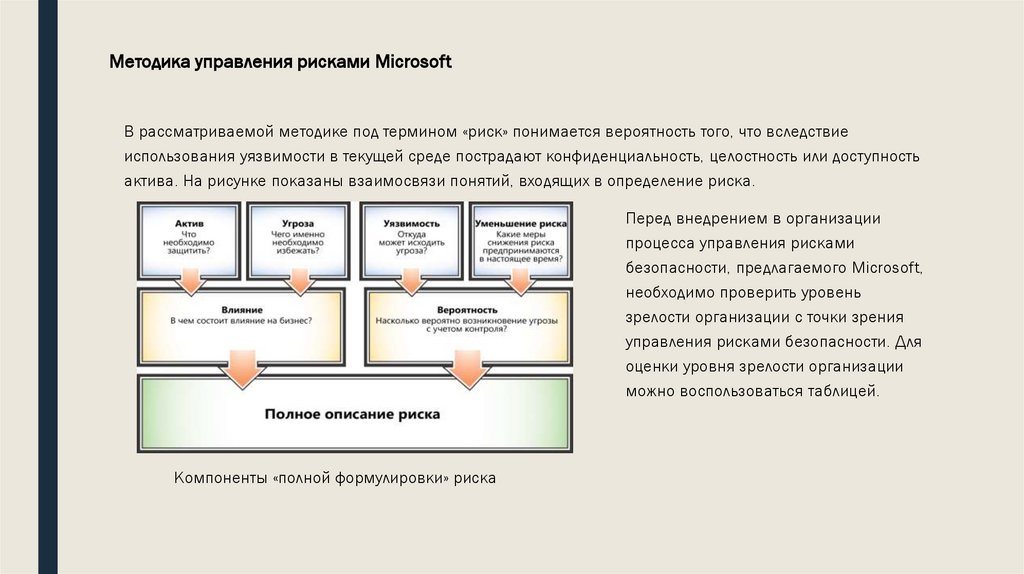

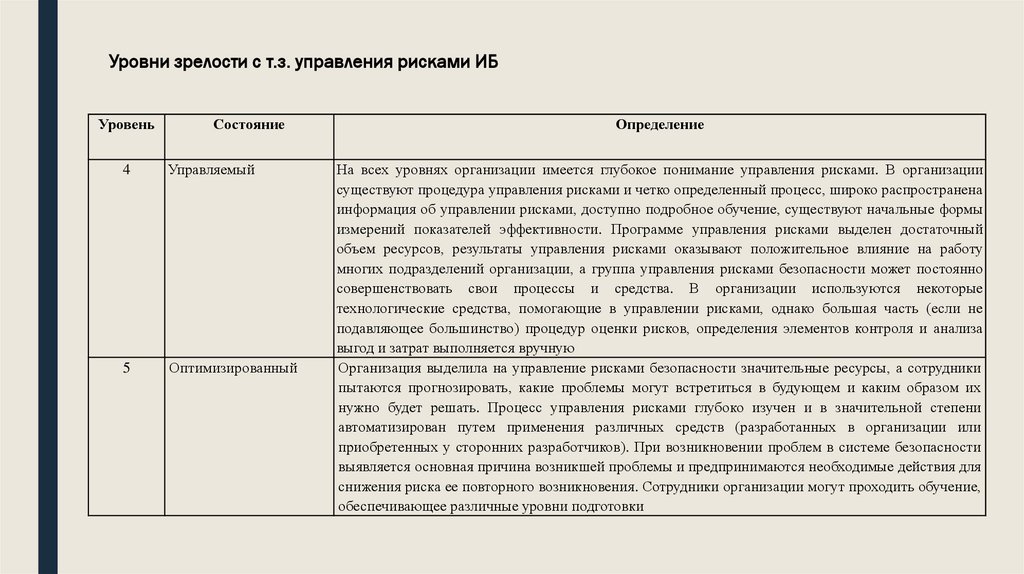

Уровни зрелости с т.з. управления рисками ИБУровень

0

1

2

3

Состояние

Отсутствует

Определение

Политика и процесс управления рисками ИБ не документированы. Ранее организация не знала о

деловых рисках и не рассматривала данный вопрос

Узкоспециализированны Некоторые члены организации признают значимость управления рисками, однако операции по

й

управлению рисками являются узкоспециализированными. Политики и процессы управления

рисками в организации не документированы, процессы не являются полностью повторяемыми. В

результате проекты по управлению рисками являются хаотичными и некоординируемыми, а

получаемые результаты не измеряются и не подвергаются аудиту

Повторяемый

Организации известно об управлении рисками. Процесс управления рисками является

повторяемым, но развит слабо. Процесс документирован не полностью, однако соответствующие

операции выполняются регулярно, и организация стремится внедрить всеобъемлющий процесс

управления рисками с привлечением высшего руководства. В организации не проводится

формальное обучение и информирование по управлению рисками; ответственность за выполнение

соответствующих мероприятий возложена на отдельных сотрудников

Наличие определенного Организация приняла формальное решение об интенсивном внедрении управления рисками для

процесса

управления программой защиты информации. В организации разработан базовый процесс с четко

определенными целями и задокументированными процессами достижения и оценки результатов.

Проводится обучение всего персонала основам управления рисками. Организация активно внедряет

задокументированные процессы управления рисками

13.

Уровни зрелости с т.з. управления рисками ИБУровень

Состояние

4

Управляемый

5

Оптимизированный

Определение

На всех уровнях организации имеется глубокое понимание управления рисками. В организации

существуют процедура управления рисками и четко определенный процесс, широко распространена

информация об управлении рисками, доступно подробное обучение, существуют начальные формы

измерений показателей эффективности. Программе управления рисками выделен достаточный

объем ресурсов, результаты управления рисками оказывают положительное влияние на работу

многих подразделений организации, а группа управления рисками безопасности может постоянно

совершенствовать свои процессы и средства. В организации используются некоторые

технологические средства, помогающие в управлении рисками, однако большая часть (если не

подавляющее большинство) процедур оценки рисков, определения элементов контроля и анализа

выгод и затрат выполняется вручную

Организация выделила на управление рисками безопасности значительные ресурсы, а сотрудники

пытаются прогнозировать, какие проблемы могут встретиться в будующем и каким образом их

нужно будет решать. Процесс управления рисками глубоко изучен и в значительной степени

автоматизирован путем применения различных средств (разработанных в организации или

приобретенных у сторонних разработчиков). При возникновении проблем в системе безопасности

выявляется основная причина возникшей проблемы и предпринимаются необходимые действия для

снижения риска ее повторного возникновения. Сотрудники организации могут проходить обучение,

обеспечивающее различные уровни подготовки

14.

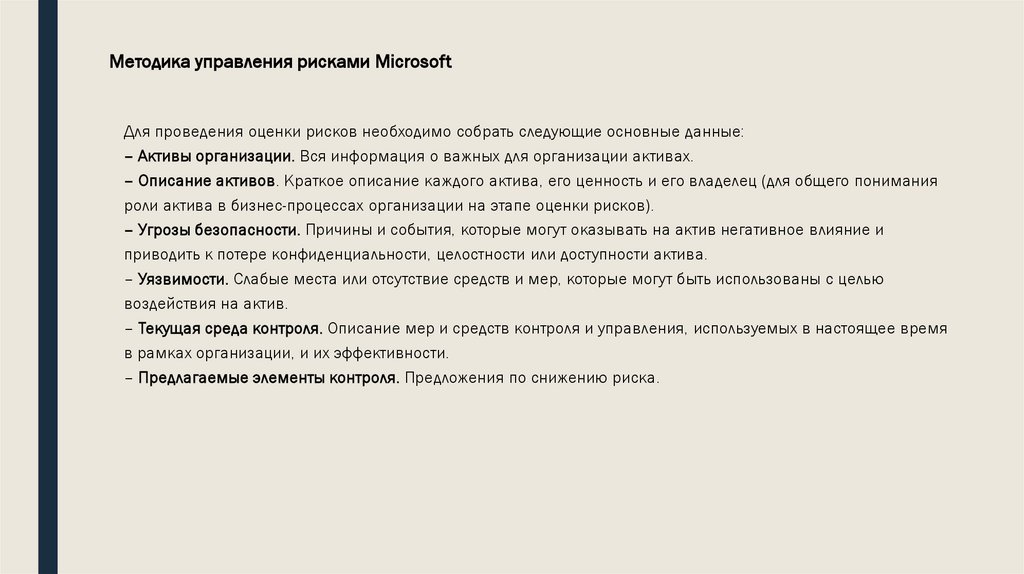

Методика управления рисками MicrosoftДля проведения оценки рисков необходимо собрать следующие основные данные:

– Активы организации. Вся информация о важных для организации активах.

– Описание активов. Краткое описание каждого актива, его ценность и его владелец (для общего понимания

роли актива в бизнес-процессах организации на этапе оценки рисков).

– Угрозы безопасности. Причины и события, которые могут оказывать на актив негативное влияние и

приводить к потере конфиденциальности, целостности или доступности актива.

– Уязвимости. Слабые места или отсутствие средств и мер, которые могут быть использованы с целью

воздействия на актив.

– Текущая среда контроля. Описание мер и средств контроля и управления, используемых в настоящее время

в рамках организации, и их эффективности.

– Предлагаемые элементы контроля. Предложения по снижению риска.

15.

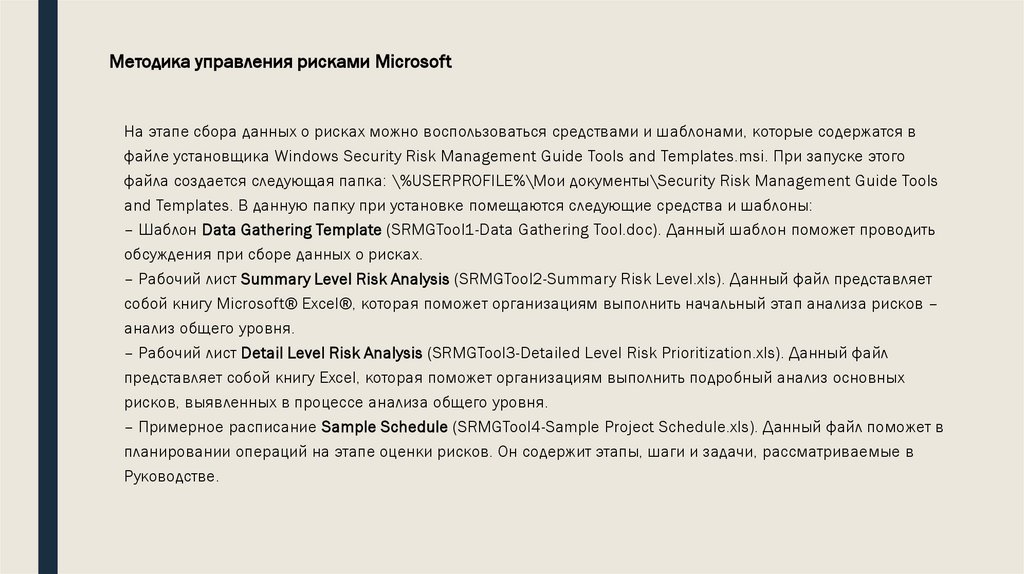

Методика управления рисками MicrosoftНа этапе сбора данных о рисках можно воспользоваться средствами и шаблонами, которые содержатся в

файле установщика Windows Security Risk Management Guide Tools and Templates.msi. При запуске этого

файла создается следующая папка: \%USERPROFILE%\Мои документы\Security Risk Management Guide Tools

and Templates. В данную папку при установке помещаются следующие средства и шаблоны:

– Шаблон Data Gathering Template (SRMGTool1-Data Gathering Tool.doc). Данный шаблон поможет проводить

обсуждения при сборе данных о рисках.

– Рабочий лист Summary Level Risk Analysis (SRMGTool2-Summary Risk Level.xls). Данный файл представляет

собой книгу Microsoft® Excel®, которая поможет организациям выполнить начальный этап анализа рисков –

анализ общего уровня.

– Рабочий лист Detail Level Risk Analysis (SRMGTool3-Detailed Level Risk Prioritization.xls). Данный файл

представляет собой книгу Excel, которая поможет организациям выполнить подробный анализ основных

рисков, выявленных в процессе анализа общего уровня.

– Примерное расписание Sample Schedule (SRMGTool4-Sample Project Schedule.xls). Данный файл поможет в

планировании операций на этапе оценки рисков. Он содержит этапы, шаги и задачи, рассматриваемые в

Руководстве.

16.

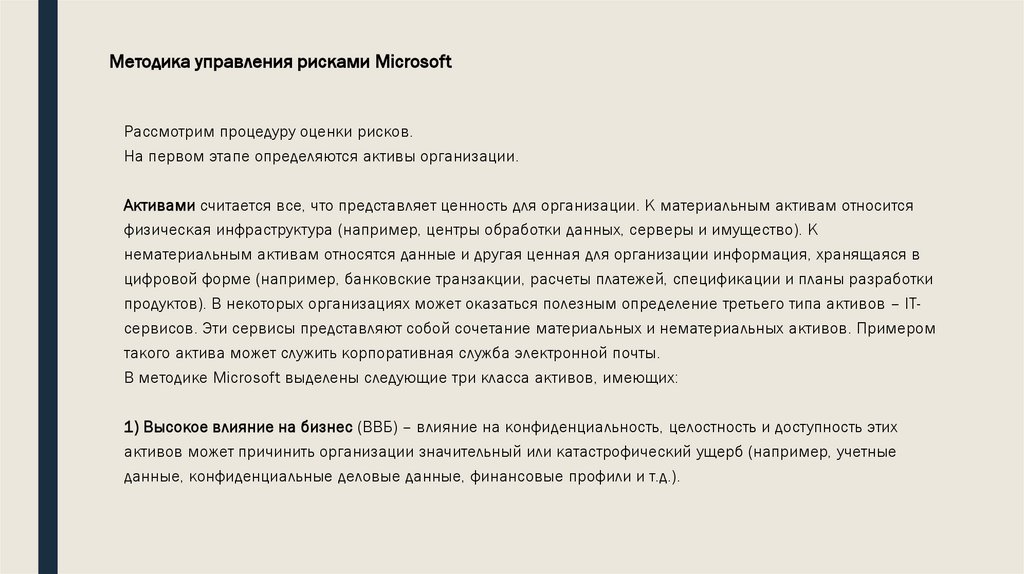

Методика управления рисками MicrosoftРассмотрим процедуру оценки рисков.

На первом этапе определяются активы организации.

Активами считается все, что представляет ценность для организации. К материальным активам относится

физическая инфраструктура (например, центры обработки данных, серверы и имущество). К

нематериальным активам относятся данные и другая ценная для организации информация, хранящаяся в

цифровой форме (например, банковские транзакции, расчеты платежей, спецификации и планы разработки

продуктов). В некоторых организациях может оказаться полезным определение третьего типа активов – ITсервисов. Эти сервисы представляют собой сочетание материальных и нематериальных активов. Примером

такого актива может служить корпоративная служба электронной почты.

В методике Microsoft выделены следующие три класса активов, имеющих:

1) Высокое влияние на бизнес (ВВБ) – влияние на конфиденциальность, целостность и доступность этих

активов может причинить организации значительный или катастрофический ущерб (например, учетные

данные, конфиденциальные деловые данные, финансовые профили и т.д.).

17.

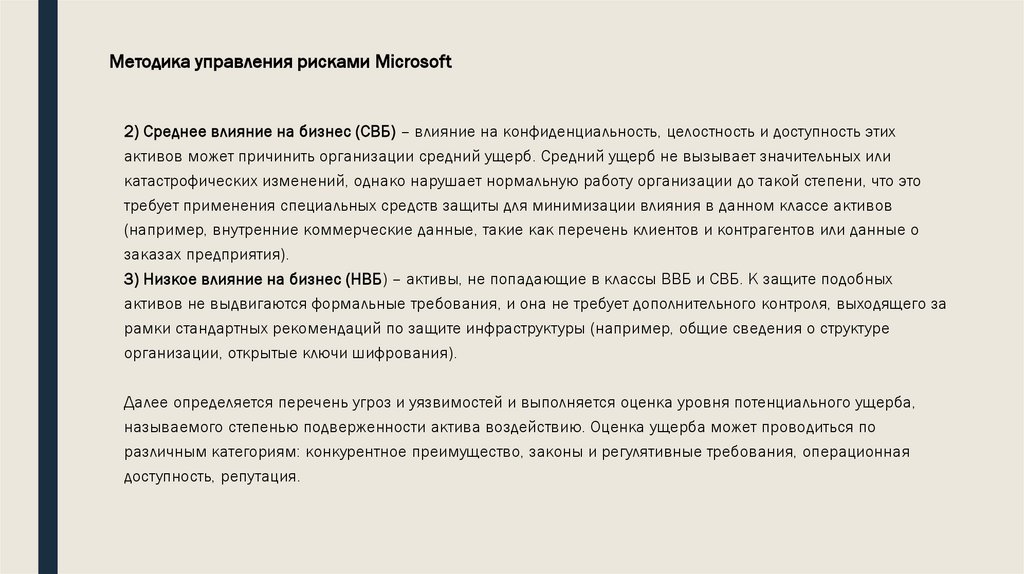

Методика управления рисками Microsoft2) Среднее влияние на бизнес (СВБ) – влияние на конфиденциальность, целостность и доступность этих

активов может причинить организации средний ущерб. Средний ущерб не вызывает значительных или

катастрофических изменений, однако нарушает нормальную работу организации до такой степени, что это

требует применения специальных средств защиты для минимизации влияния в данном классе активов

(например, внутренние коммерческие данные, такие как перечень клиентов и контрагентов или данные о

заказах предприятия).

3) Низкое влияние на бизнес (НВБ) – активы, не попадающие в классы ВВБ и СВБ. К защите подобных

активов не выдвигаются формальные требования, и она не требует дополнительного контроля, выходящего за

рамки стандартных рекомендаций по защите инфраструктуры (например, общие сведения о структуре

организации, открытые ключи шифрования).

Далее определяется перечень угроз и уязвимостей и выполняется оценка уровня потенциального ущерба,

называемого степенью подверженности актива воздействию. Оценка ущерба может проводиться по

различным категориям: конкурентное преимущество, законы и регулятивные требования, операционная

доступность, репутация.

18.

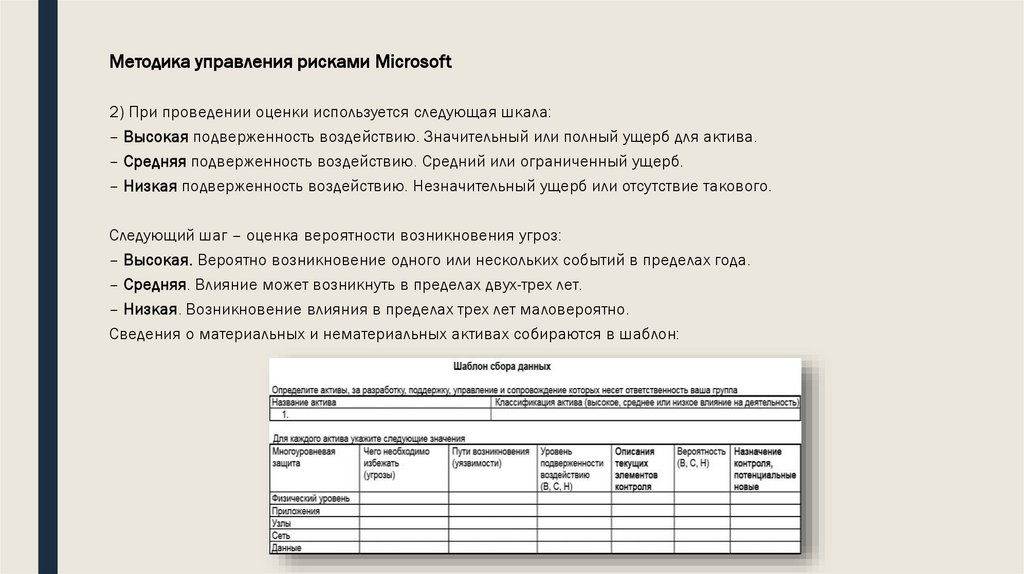

Методика управления рисками Microsoft2) При проведении оценки используется следующая шкала:

– Высокая подверженность воздействию. Значительный или полный ущерб для актива.

– Средняя подверженность воздействию. Средний или ограниченный ущерб.

– Низкая подверженность воздействию. Незначительный ущерб или отсутствие такового.

Следующий шаг – оценка вероятности возникновения угроз:

– Высокая. Вероятно возникновение одного или нескольких событий в пределах года.

– Средняя. Влияние может возникнуть в пределах двух-трех лет.

– Низкая. Возникновение влияния в пределах трех лет маловероятно.

Сведения о материальных и нематериальных активах собираются в шаблон:

19.

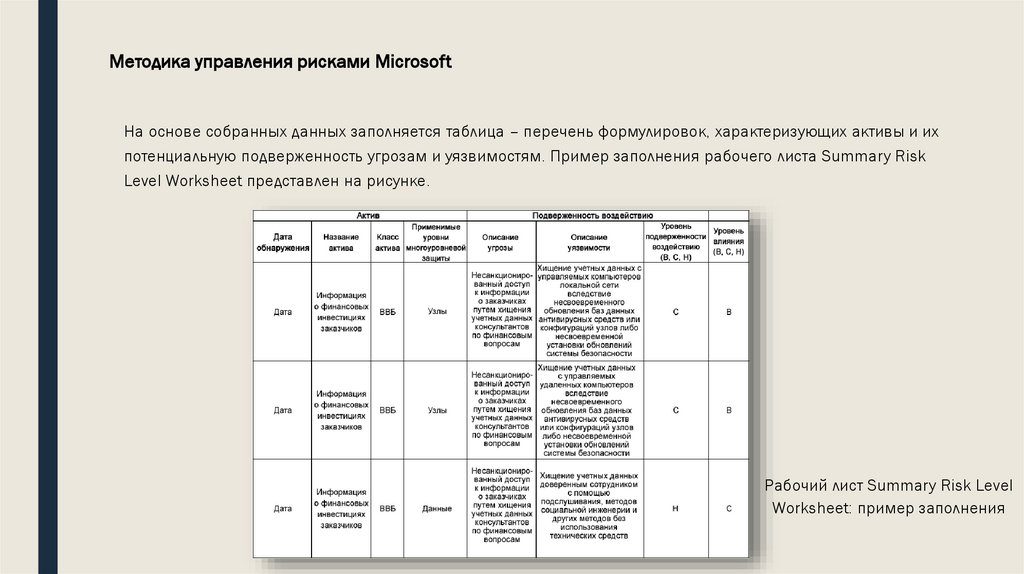

Методика управления рисками MicrosoftНа основе собранных данных заполняется таблица – перечень формулировок, характеризующих активы и их

потенциальную подверженность угрозам и уязвимостям. Пример заполнения рабочего листа Summary Risk

Level Worksheet представлен на рисунке.

Рабочий лист Summary Risk Level

Worksheet: пример заполнения

20.

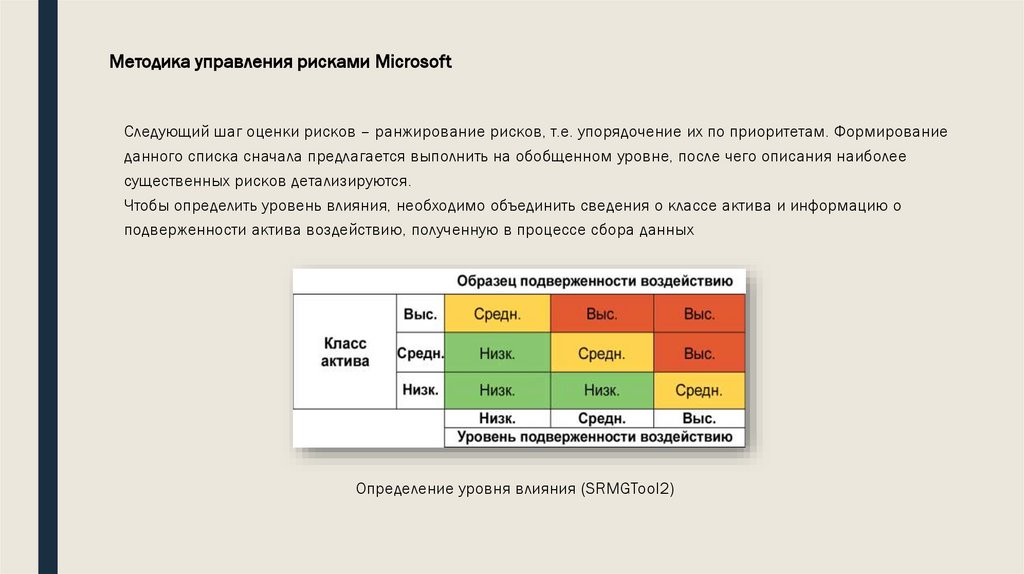

Методика управления рисками MicrosoftСледующий шаг оценки рисков – ранжирование рисков, т.е. упорядочение их по приоритетам. Формирование

данного списка сначала предлагается выполнить на обобщенном уровне, после чего описания наиболее

существенных рисков детализируются.

Чтобы определить уровень влияния, необходимо объединить сведения о классе актива и информацию о

подверженности актива воздействию, полученную в процессе сбора данных

Определение уровня влияния (SRMGTool2)

21.

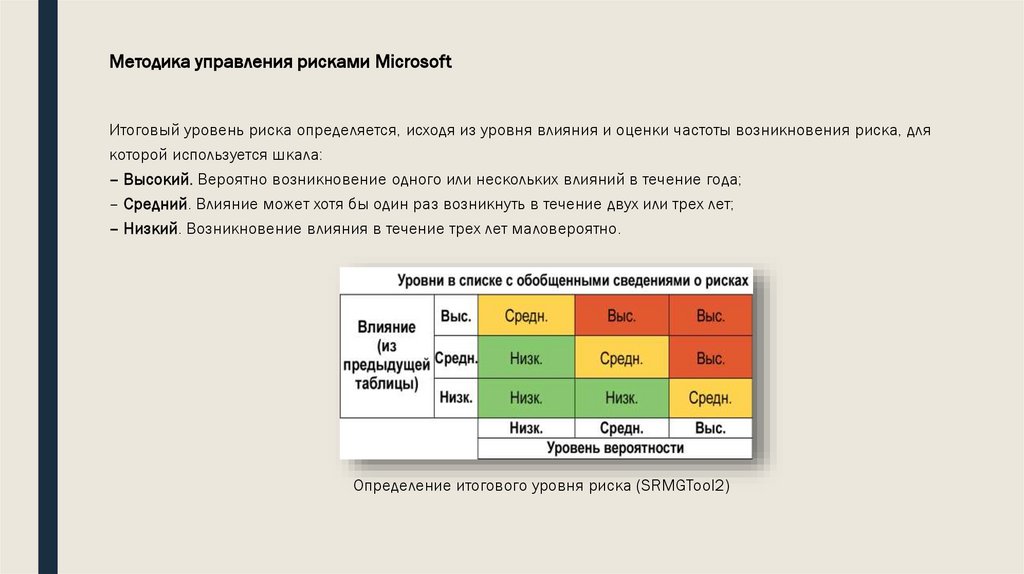

Методика управления рисками MicrosoftИтоговый уровень риска определяется, исходя из уровня влияния и оценки частоты возникновения риска, для

которой используется шкала:

– Высокий. Вероятно возникновение одного или нескольких влияний в течение года;

– Средний. Влияние может хотя бы один раз возникнуть в течение двух или трех лет;

– Низкий. Возникновение влияния в течение трех лет маловероятно.

Определение итогового уровня риска (SRMGTool2)

22.

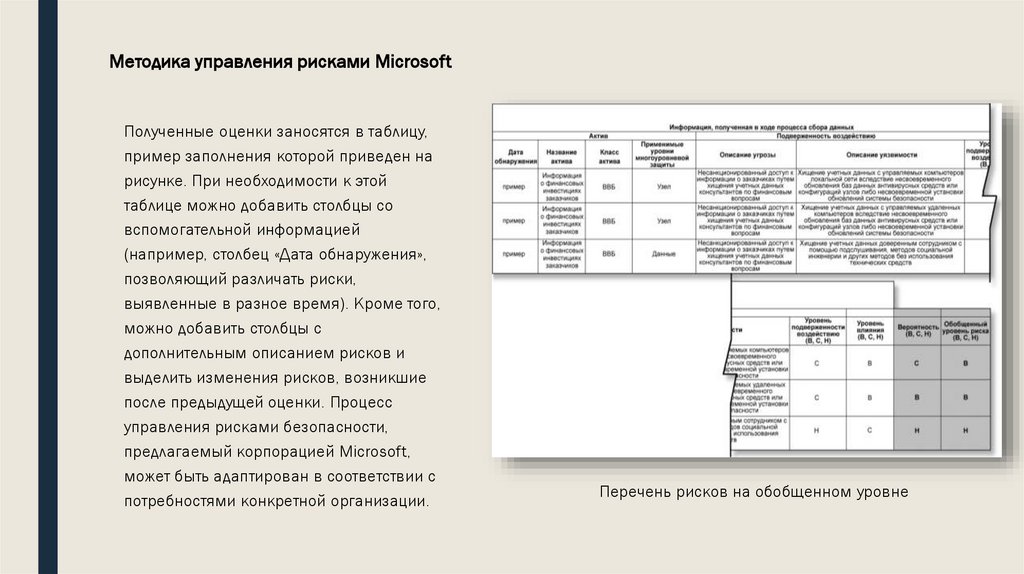

Методика управления рисками MicrosoftПолученные оценки заносятся в таблицу,

пример заполнения которой приведен на

рисунке. При необходимости к этой

таблице можно добавить столбцы со

вспомогательной информацией

(например, столбец «Дата обнаружения»,

позволяющий различать риски,

выявленные в разное время). Кроме того,

можно добавить столбцы с

дополнительным описанием рисков и

выделить изменения рисков, возникшие

после предыдущей оценки. Процесс

управления рисками безопасности,

предлагаемый корпорацией Microsoft,

может быть адаптирован в соответствии с

потребностями конкретной организации.

Перечень рисков на обобщенном уровне

23.

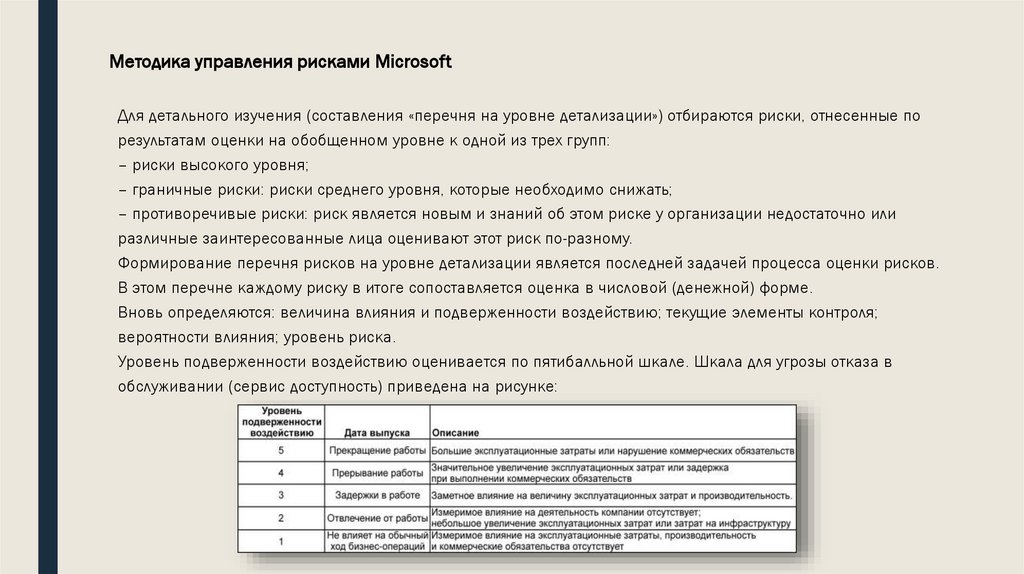

Методика управления рисками MicrosoftДля детального изучения (составления «перечня на уровне детализации») отбираются риски, отнесенные по

результатам оценки на обобщенном уровне к одной из трех групп:

– риски высокого уровня;

– граничные риски: риски среднего уровня, которые необходимо снижать;

– противоречивые риски: риск является новым и знаний об этом риске у организации недостаточно или

различные заинтересованные лица оценивают этот риск по-разному.

Формирование перечня рисков на уровне детализации является последней задачей процесса оценки рисков.

В этом перечне каждому риску в итоге сопоставляется оценка в числовой (денежной) форме.

Вновь определяются: величина влияния и подверженности воздействию; текущие элементы контроля;

вероятности влияния; уровень риска.

Уровень подверженности воздействию оценивается по пятибалльной шкале. Шкала для угрозы отказа в

обслуживании (сервис доступность) приведена на рисунке:

24.

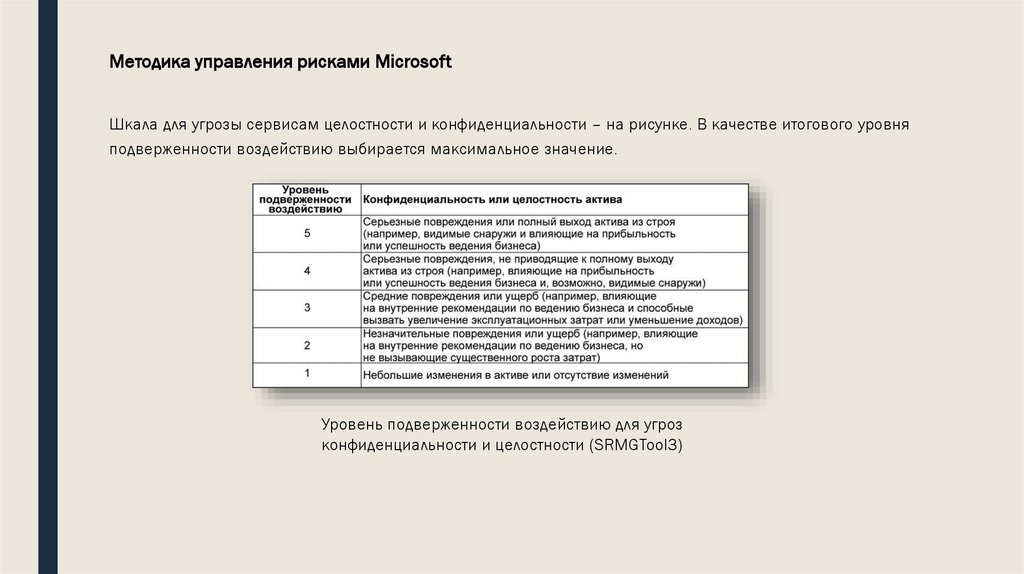

Методика управления рисками MicrosoftШкала для угрозы сервисам целостности и конфиденциальности – на рисунке. В качестве итогового уровня

подверженности воздействию выбирается максимальное значение.

Уровень подверженности воздействию для угроз

конфиденциальности и целостности (SRMGTool3)

25.

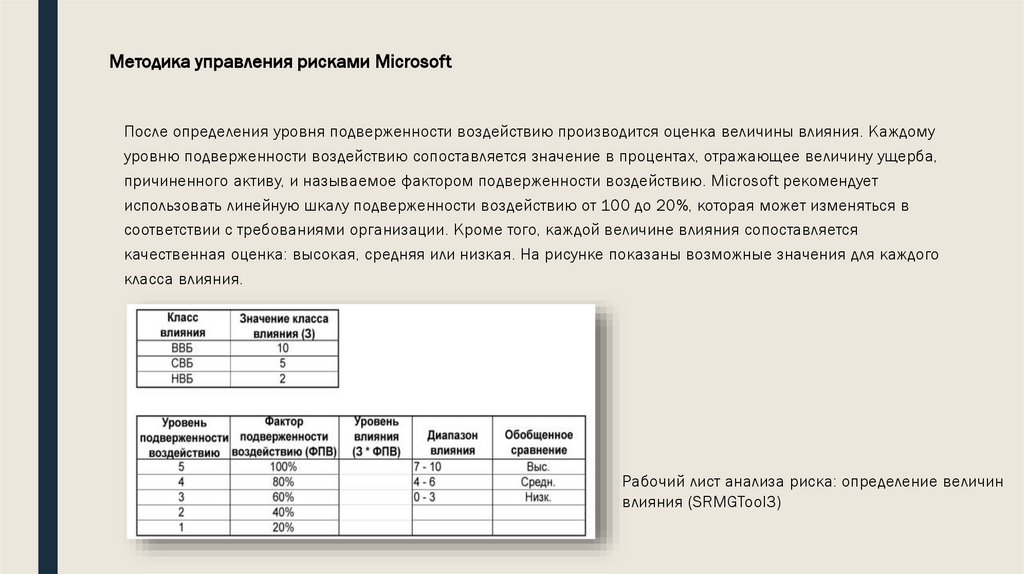

Методика управления рисками MicrosoftПосле определения уровня подверженности воздействию производится оценка величины влияния. Каждому

уровню подверженности воздействию сопоставляется значение в процентах, отражающее величину ущерба,

причиненного активу, и называемое фактором подверженности воздействию. Microsoft рекомендует

использовать линейную шкалу подверженности воздействию от 100 до 20%, которая может изменяться в

соответствии с требованиями организации. Кроме того, каждой величине влияния сопоставляется

качественная оценка: высокая, средняя или низкая. На рисунке показаны возможные значения для каждого

класса влияния.

Рабочий лист анализа риска: определение величин

влияния (SRMGTool3)

26.

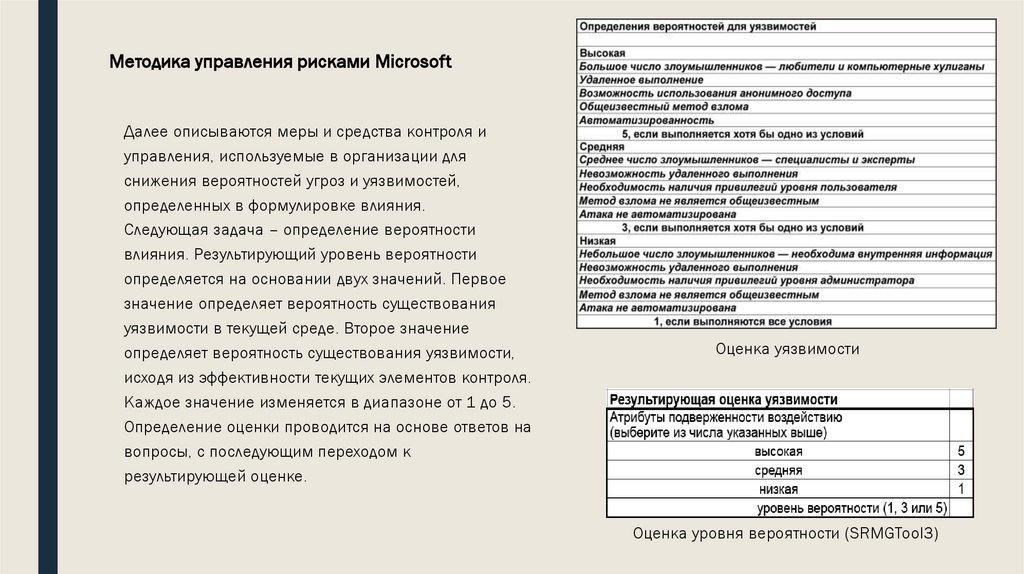

Методика управления рисками MicrosoftДалее описываются меры и средства контроля и

управления, используемые в организации для

снижения вероятностей угроз и уязвимостей,

определенных в формулировке влияния.

Следующая задача – определение вероятности

влияния. Результирующий уровень вероятности

определяется на основании двух значений. Первое

значение определяет вероятность существования

уязвимости в текущей среде. Второе значение

определяет вероятность существования уязвимости,

исходя из эффективности текущих элементов контроля.

Каждое значение изменяется в диапазоне от 1 до 5.

Определение оценки проводится на основе ответов на

вопросы, с последующим переходом к

результирующей оценке.

Оценка уязвимости

Оценка уровня вероятности (SRMGTool3)

27.

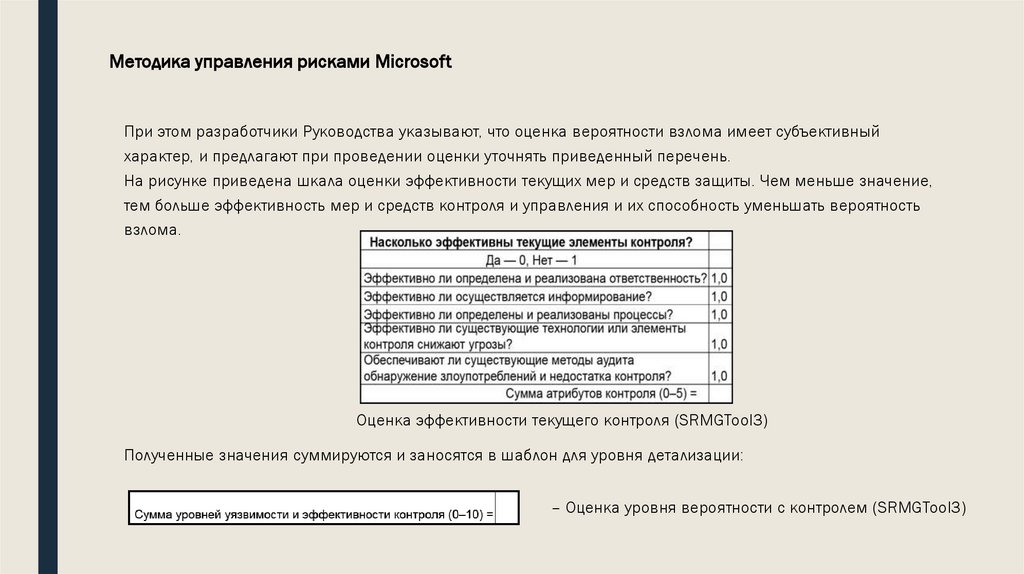

Методика управления рисками MicrosoftПри этом разработчики Руководства указывают, что оценка вероятности взлома имеет субъективный

характер, и предлагают при проведении оценки уточнять приведенный перечень.

На рисунке приведена шкала оценки эффективности текущих мер и средств защиты. Чем меньше значение,

тем больше эффективность мер и средств контроля и управления и их способность уменьшать вероятность

взлома.

Оценка эффективности текущего контроля (SRMGTool3)

Полученные значения суммируются и заносятся в шаблон для уровня детализации:

– Оценка уровня вероятности с контролем (SRMGTool3)

28.

Методика управления рисками MicrosoftНа рисунке 4.34 показан пример перечня рисков на уровне детализации, позволяющий определить уровень

каждого выявленного риска.

Перечень рисков на уровне детализации (SRMGTool3)

29.

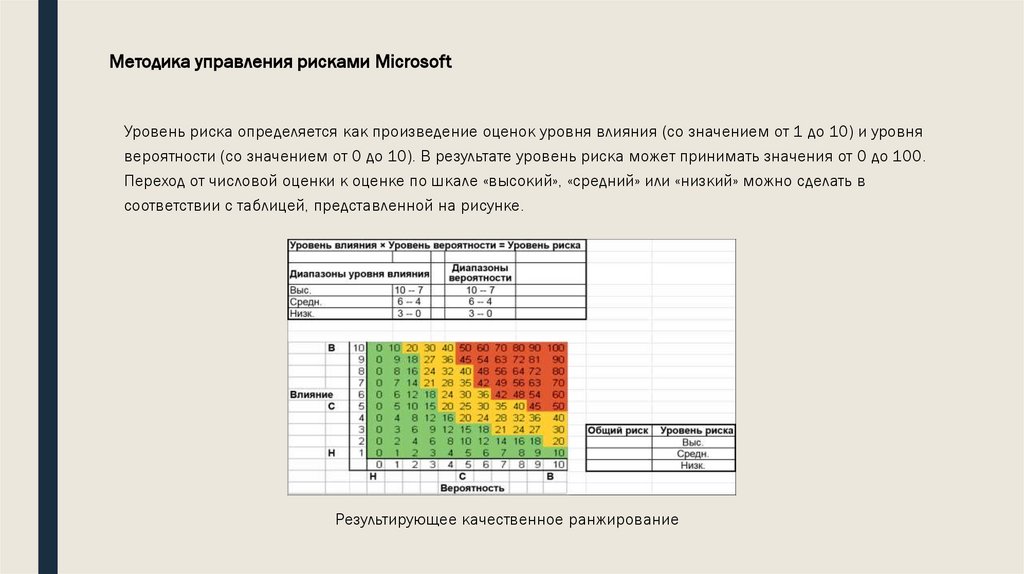

Методика управления рисками MicrosoftУровень риска определяется как произведение оценок уровня влияния (со значением от 1 до 10) и уровня

вероятности (со значением от 0 до 10). В результате уровень риска может принимать значения от 0 до 100.

Переход от числовой оценки к оценке по шкале «высокий», «средний» или «низкий» можно сделать в

соответствии с таблицей, представленной на рисунке.

Результирующее качественное ранжирование

30.

Методика управления рисками MicrosoftПосле завершения процесса получения перечня рисков на уровне детализации проводится количественная оценка

рисков. Чтобы определить количественные характеристики, необходимо выполнить следующие задачи:

– Сопоставить каждому классу активов в организации денежную стоимость.

– Определить стоимость актива для каждого риска.

– Определить величину ожидаемого разового ущерба (single loss expectancy – SLE) .

– Определить ежегодную частоту возникновения (annual rate of occurrence – ARO).

– Определить ожидаемый годовой ущерб (annual loss expectancy – ALE).

Количественную оценку предлагается начать с активов, соответствующих описанию класса ВВБ. Для каждого актива

определяется денежная стоимость с точки зрения его материальной и нематериальной ценности для организации.

Также учитывается:

– стоимость замены актива;

– затраты на обслуживание и поддержание работоспособности актива;

– затраты на обеспечение избыточности и доступности;

– влияние на репутацию организации;

– влияние на эффективность работы организации;

– годовой доход;

– конкурентное преимущество;

– внутренняя эффективность эксплуатации;

– правовая и регулятивная ответственность.

31.

Методика управления рисками MicrosoftПроцесс повторяется для каждого актива в классах СВБ и НВБ.

Каждому классу активов может сопоставляться одно денежное значение, которое будет представлять

ценность класса активов (например, наибольшее среди активов данного класса). Данный подход уменьшает

затраты времени на обсуждение стоимости конкретных активов.

После определения стоимостей классов активов необходимо определить и выбрать стоимость каждого риска.

Следующей задачей является определение степени ущерба, который может быть причинен активу. Для

расчетов предлагается использовать ранее определенный уровень подверженности воздействию, на основе

которого определяется фактор подверженности воздействию (рекомендуемая формула пересчета –

умножение значения уровня (в баллах) на 20%).

Последний шаг состоит в получении количественной оценки влияния путем умножения стоимости актива на

фактор подверженности воздействию. В классической количественной модели оценки рисков это значение

называется величиной ожидаемого разового ущерба (SLE).

32.

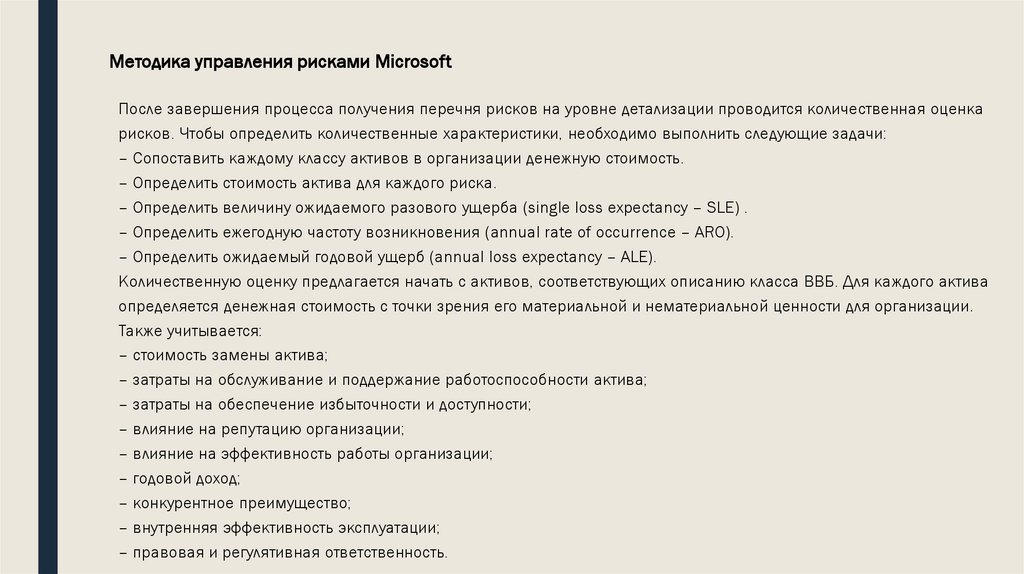

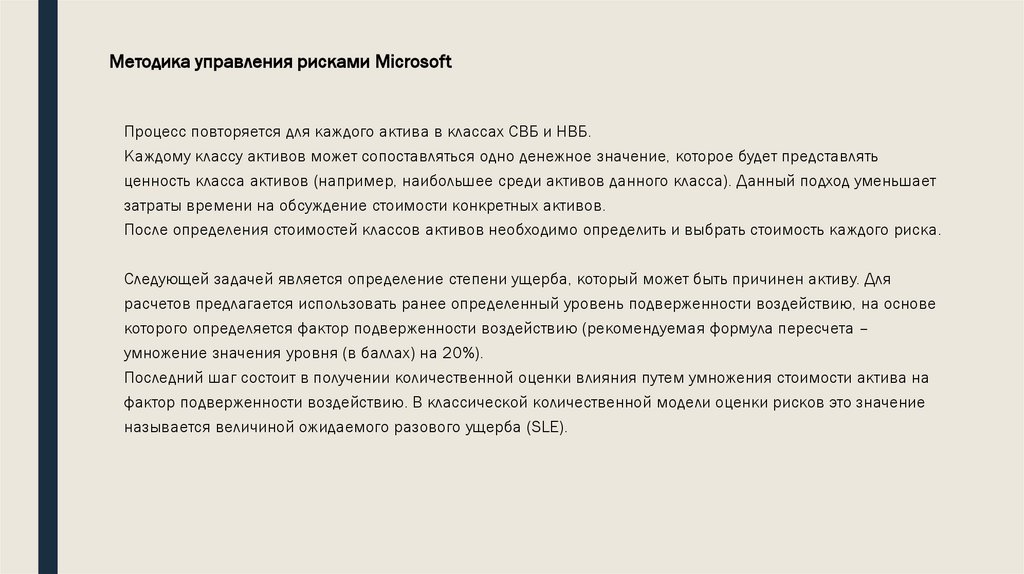

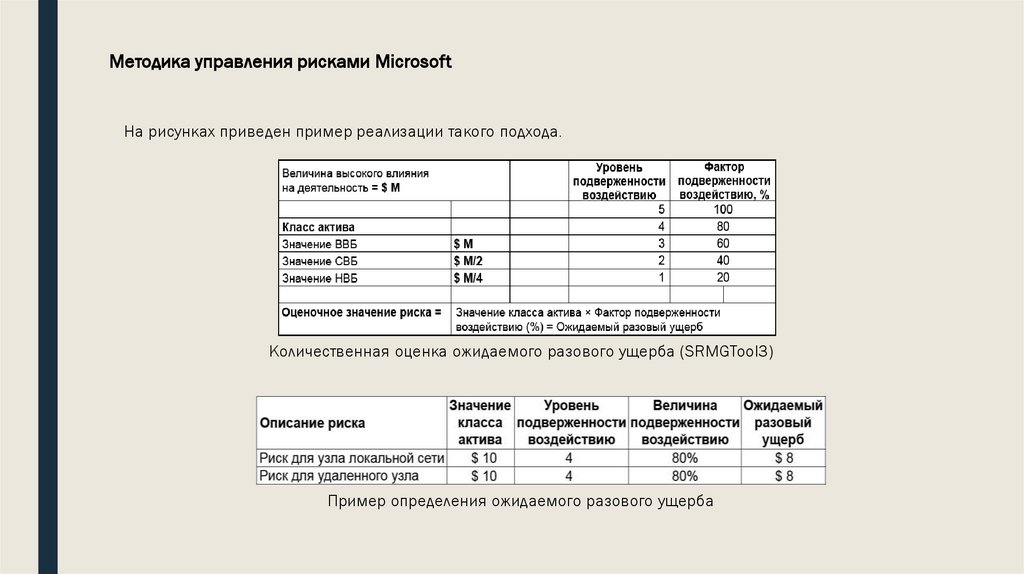

Методика управления рисками MicrosoftНа рисунках приведен пример реализации такого подхода.

Количественная оценка ожидаемого разового ущерба (SRMGTool3)

Пример определения ожидаемого разового ущерба

33.

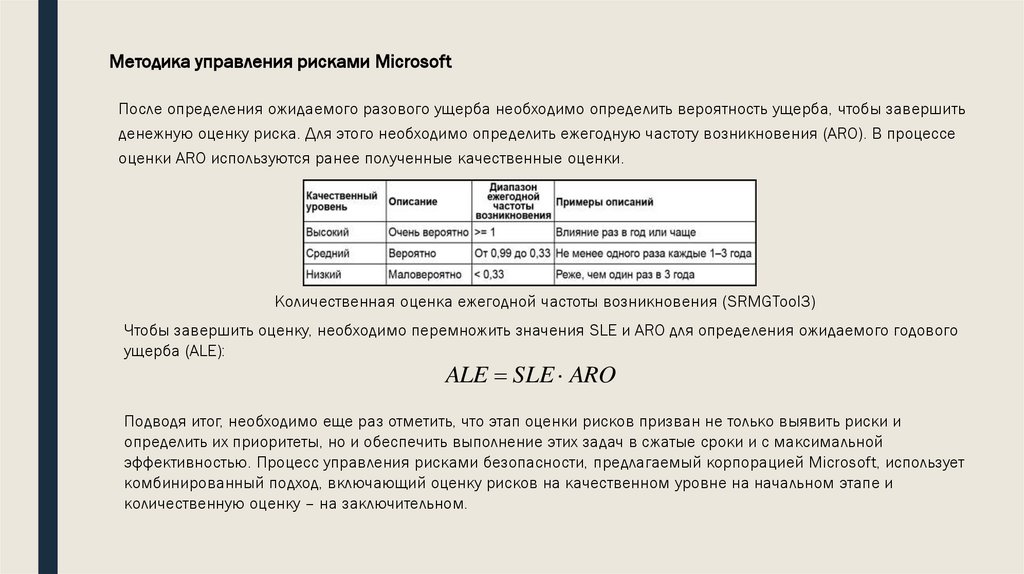

Методика управления рисками MicrosoftПосле определения ожидаемого разового ущерба необходимо определить вероятность ущерба, чтобы завершить

денежную оценку риска. Для этого необходимо определить ежегодную частоту возникновения (ARO). В процессе

оценки ARO используются ранее полученные качественные оценки.

Количественная оценка ежегодной частоты возникновения (SRMGTool3)

Чтобы завершить оценку, необходимо перемножить значения SLE и ARO для определения ожидаемого годового

ущерба (ALE):

ALE SLE ARO

Подводя итог, необходимо еще раз отметить, что этап оценки рисков призван не только выявить риски и

определить их приоритеты, но и обеспечить выполнение этих задач в сжатые сроки и с максимальной

эффективностью. Процесс управления рисками безопасности, предлагаемый корпорацией Microsoft, использует

комбинированный подход, включающий оценку рисков на качественном уровне на начальном этапе и

количественную оценку – на заключительном.

34.

Средство оценки рисков R-Vision: Risk ManagerR-Vision – программный комплекс автоматизированного контроля за состоянием информационной безопасности

организации и поддержки специалистов в принятии решений по комплексной защите информации организации от

компьютерных угроз. Разработка российской компании ISM SYSTEMS (R-Vision). Комплекс R-Vision включает в себя

модули:

– Compliance Manager – контроль, аудит и оценка соответствия организации различным нормативным и

законодательным требованиям в области ИБ.

– Incident Manager – управление инцидентами ИБ и анализ информации, относящейся к инциденту.

– Risk Manager – оценка и управление рисками ИБ в соответствии с требованиями российских и международных

стандартов.

– Asset Manager – управление информационными активами, сбор и визуализация детальной информации об ITинфраструктуре и связях между ее элементами, осуществление контроля за состоянием инфраструктуры.

Рассмотрим модуль Risk Manager. С помощью него можно составить модель угроз, провести оценку и анализ

рисков, сформировать план обработки рисков, оценить экономический эффект и обосновать бюджет на

информационную безопасность.

35.

Средство оценки рисков R-Vision: Risk ManagerГруппа специалистов организации длительное время проводила исследования различных методик по оценке рисков

ИБ, методик по оценке критичных факторов, негативно влияющих на ключевые бизнес-процессы компании, а также

эффективные и обоснованные решения для их контроля или минимизации. Итогом этой работы стала методика

оценки рисков ИБ R-Vision, которая является компиляцией различных методик (СТО БР, PCI DSS, ISO 27001/27005,

OCTAVE, NIST и др.).

Функциональные возможности Risk Manager:

– формирование модели угроз и модели нарушителя ИБ;

– формирование перечней информационных активов и объектов среды;

– оценка степени возможности реализации основных угроз ИБ и тяжести последствий;

– оценка внутренних и внешних рисков ИБ (с использованием качественной или количественной шкалы);

– подготовка документов, фиксирующих результаты оценки рисков (отчет об оценке рисков, план обработки рисков).

36.

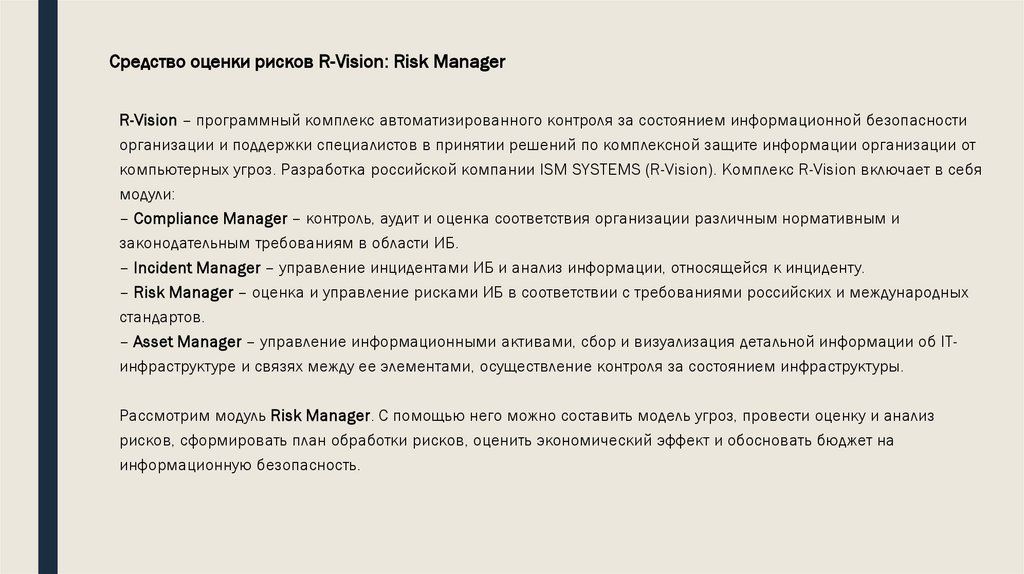

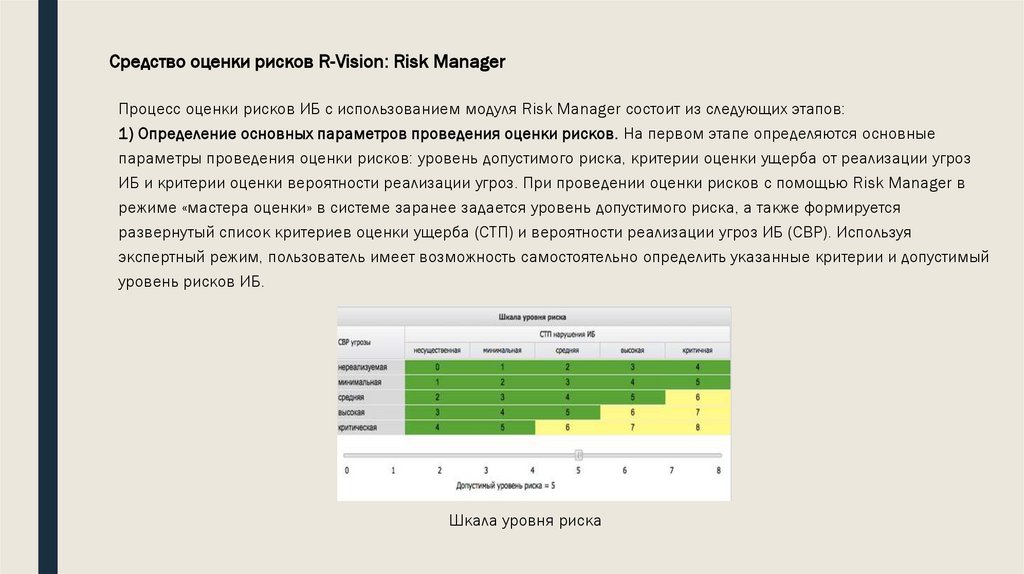

Средство оценки рисков R-Vision: Risk ManagerПроцесс оценки рисков ИБ с использованием модуля Risk Manager состоит из следующих этапов:

1) Определение основных параметров проведения оценки рисков. На первом этапе определяются основные

параметры проведения оценки рисков: уровень допустимого риска, критерии оценки ущерба от реализации угроз

ИБ и критерии оценки вероятности реализации угроз. При проведении оценки рисков с помощью Risk Manager в

режиме «мастера оценки» в системе заранее задается уровень допустимого риска, а также формируется

развернутый список критериев оценки ущерба (СТП) и вероятности реализации угроз ИБ (СВР). Используя

экспертный режим, пользователь имеет возможность самостоятельно определить указанные критерии и допустимый

уровень рисков ИБ.

Шкала уровня риска

37.

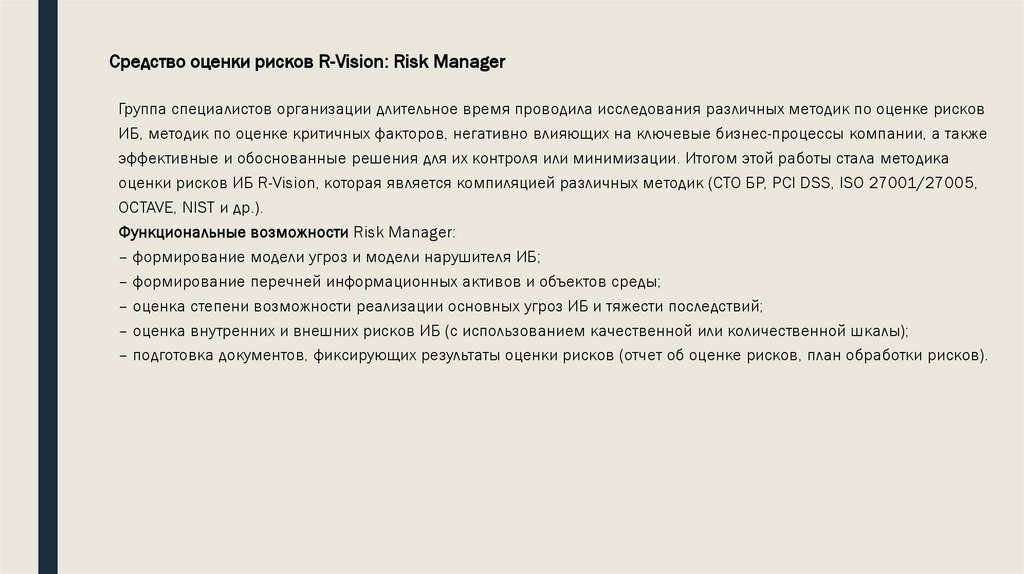

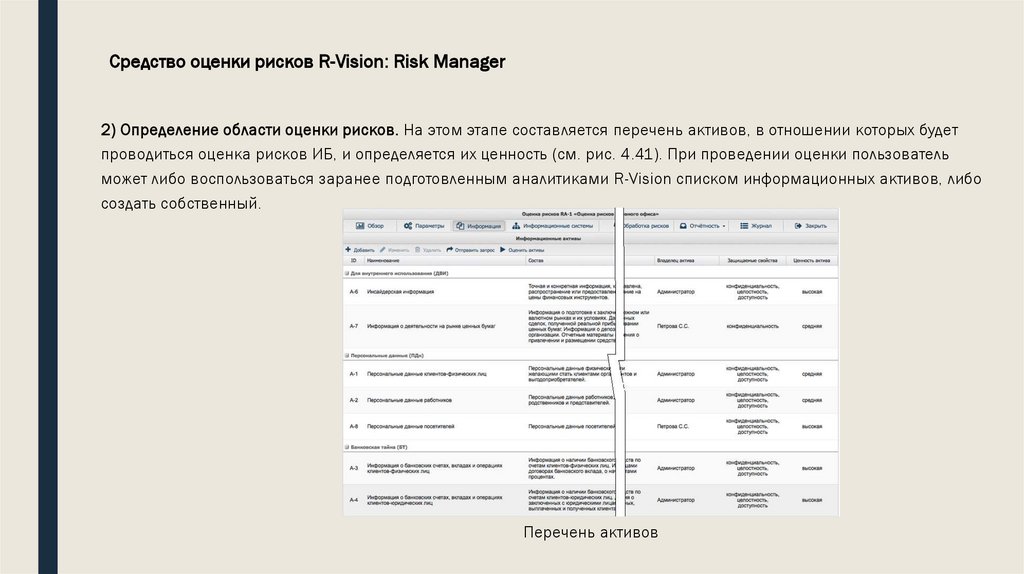

Средство оценки рисков R-Vision: Risk Manager2) Определение области оценки рисков. На этом этапе составляется перечень активов, в отношении которых будет

проводиться оценка рисков ИБ, и определяется их ценность (см. рис. 4.41). При проведении оценки пользователь

может либо воспользоваться заранее подготовленным аналитиками R-Vision списком информационных активов, либо

создать собственный.

Перечень активов

38.

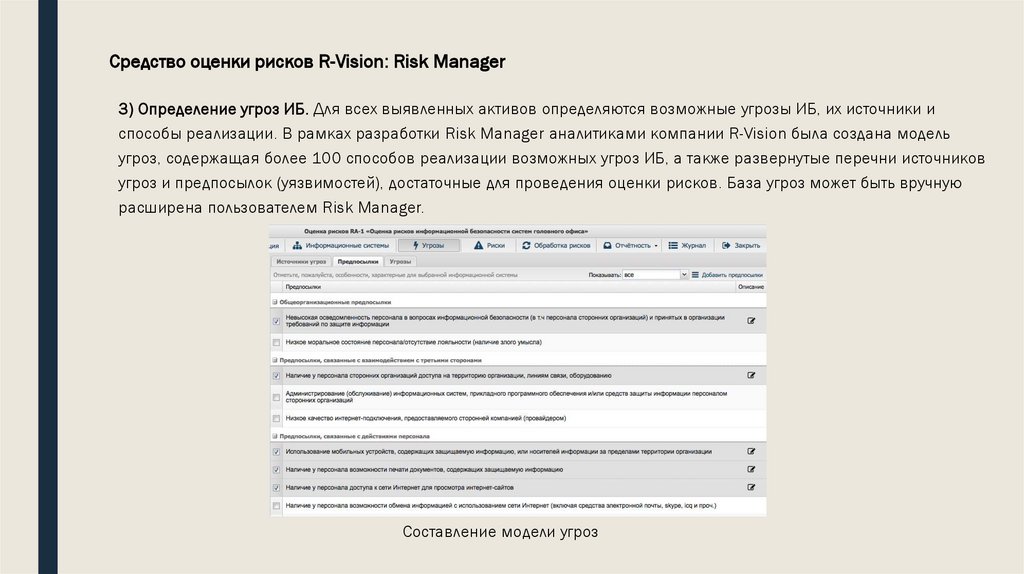

Средство оценки рисков R-Vision: Risk Manager3) Определение угроз ИБ. Для всех выявленных активов определяются возможные угрозы ИБ, их источники и

способы реализации. В рамках разработки Risk Manager аналитиками компании R-Vision была создана модель

угроз, содержащая более 100 способов реализации возможных угроз ИБ, а также развернутые перечни источников

угроз и предпосылок (уязвимостей), достаточные для проведения оценки рисков. База угроз может быть вручную

расширена пользователем Risk Manager.

Составление модели угроз

39.

Средство оценки рисков R-Vision: Risk Manager4) Определение вероятности и возможного ущерба от реализации угроз ИБ. Для каждой из выявленных

актуальных угроз ИБ определяются ее основные показатели: вероятность реализации и возможный ущерб от

реализации угрозы. При использовании Risk Manager расчет указанных показателей выполняется системой

автоматически на основании имеющейся в системе модели угроз, а также оценки ценности активов,

проведенной на Шаге 2. Оценка может быть исправлена пользователем вручную.

5) Определение уровня рисков ИБ. С учетом рассчитанных показателей угроз выполняется расчет уровней

рисков ИБ и выделяются риски, уровень которых не является допустимым для организации. При использовании

Risk Manager расчет уровней рисков осуществляется автоматически на основе параметров (вероятности,

ущерба), оцененных ранее. Допустимость рисков определяется на основании заданного уровня допустимого

риска. Для каждого наименования риска из итогового перечня можно просмотреть более расширенную

информацию.

40.

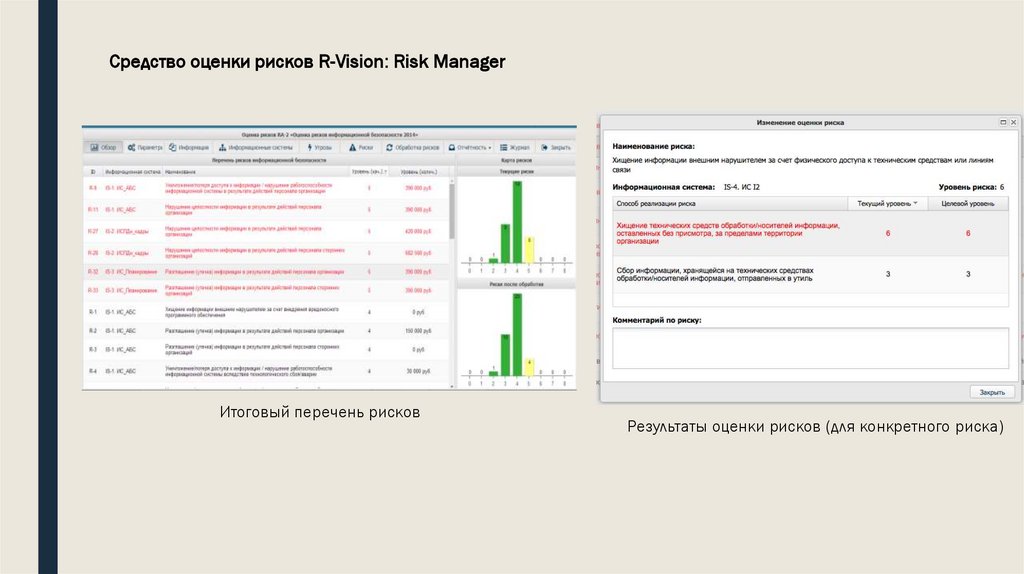

Средство оценки рисков R-Vision: Risk ManagerИтоговый перечень рисков

Результаты оценки рисков (для конкретного риска)

41.

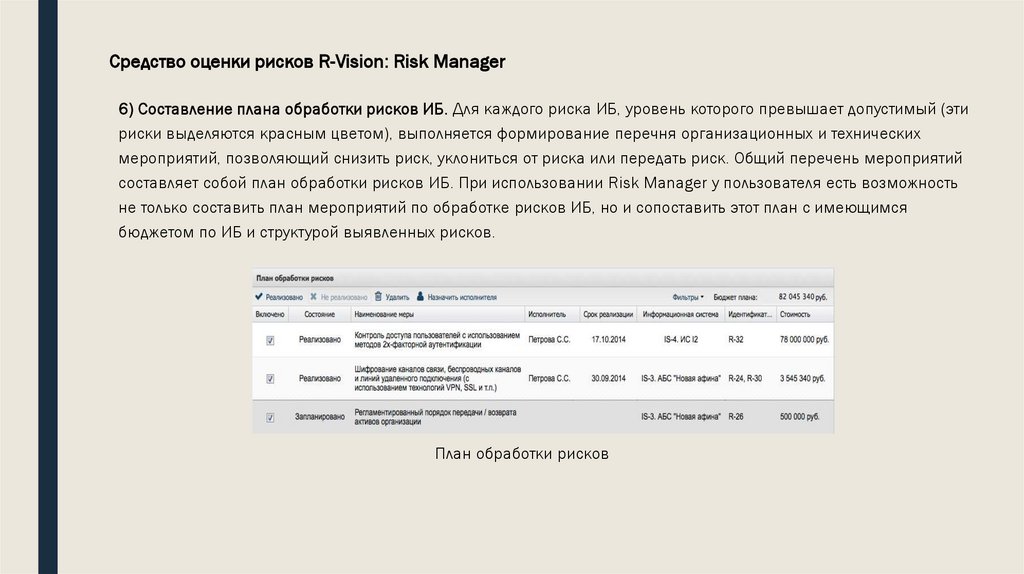

Средство оценки рисков R-Vision: Risk Manager6) Составление плана обработки рисков ИБ. Для каждого риска ИБ, уровень которого превышает допустимый (эти

риски выделяются красным цветом), выполняется формирование перечня организационных и технических

мероприятий, позволяющий снизить риск, уклониться от риска или передать риск. Общий перечень мероприятий

составляет собой план обработки рисков ИБ. При использовании Risk Manager у пользователя есть возможность

не только составить план мероприятий по обработке рисков ИБ, но и сопоставить этот план с имеющимся

бюджетом по ИБ и структурой выявленных рисков.

План обработки рисков

42.

Средство оценки рисков R-Vision: Risk ManagerМодуль позволяет выгружать следующие документы:

– Перечень информационных активов.

– Перечень. Информационные активы – объекты среды.

– Перечень. Объекты среды – информационные активы.

– Протокол утверждения критериев оценки рисков ИБ.

– Сводный реестр рисков ИБ.

– Детализированный реестр рисков ИБ.

– План обработки рисков ИБ.

43.

Средство оценки рисков R-Vision: Risk ManagerТаким образом, основные особенности программы Risk Manager:

– Режим мастера оценки. Программа пошагово предлагает проделать необходимые операции, по итогам которых

формируется первоначальный результат, который в дальнейшем может быть скорректирован, пересчитан,

сохранен.

– Обоснование необходимости и целесообразности выделения бюджета на ИБ. Возможность с регулярной

периодичностью подготавливать планы по совершенствованию ИБ организации, которые будут подтверждены

реальными вычислениями с привлечением специалистов из разных подразделений компании.

– Интуитивно понятный интерфейс и удобная работа. В интерфейсе системы все шаги по оценке рисков

представлены в виде вкладок в верхней строке меню. В модуле Risk Manager осуществляется централизованное

хранение всей информации с возможностью экспорта/импорта результатов оценки. Возможна одновременная

работа группы специалистов (отсутствует ограничение на количество пользователей).

К недостаткам Risk Manager можно отнести необходимость интеграции с другими программными продуктами

компании для проведения более детальной.

software

software