Similar presentations:

Анализ рисков информационных систем

1.

Анализ рисковинформационных

систем

Битков Алексей Олегович

1

2.

ТерминыПолитика безопасности

общие намерения по обеспечению

конфиденциальности, целостности,

подлинности, доступности и

сохранности информации,

документально закрепленные

собственником (владельцем)

информационной системы.

2

3.

Политика безопасности• всегда должна иметь определенную

область применения, представляющую

собой определение набора субъектов,

пользователей, объектов, ресурсов и

операций к которым применяется

политика.

• Для обеспечения надлежащего

определения области применения такое

определение должно быть четким и

однозначным.

3

4.

Политика управления рисками• Формулируется цель

• Определяется область действия

• Устанавливаются

– обязанности и

– ответственность.

По рекомендациям ведущих компаний в области безопасности, от

60 до 80% всех усилий по обеспечению безопасности должны быть

направлены на разработку политик безопасности и сопутствующих

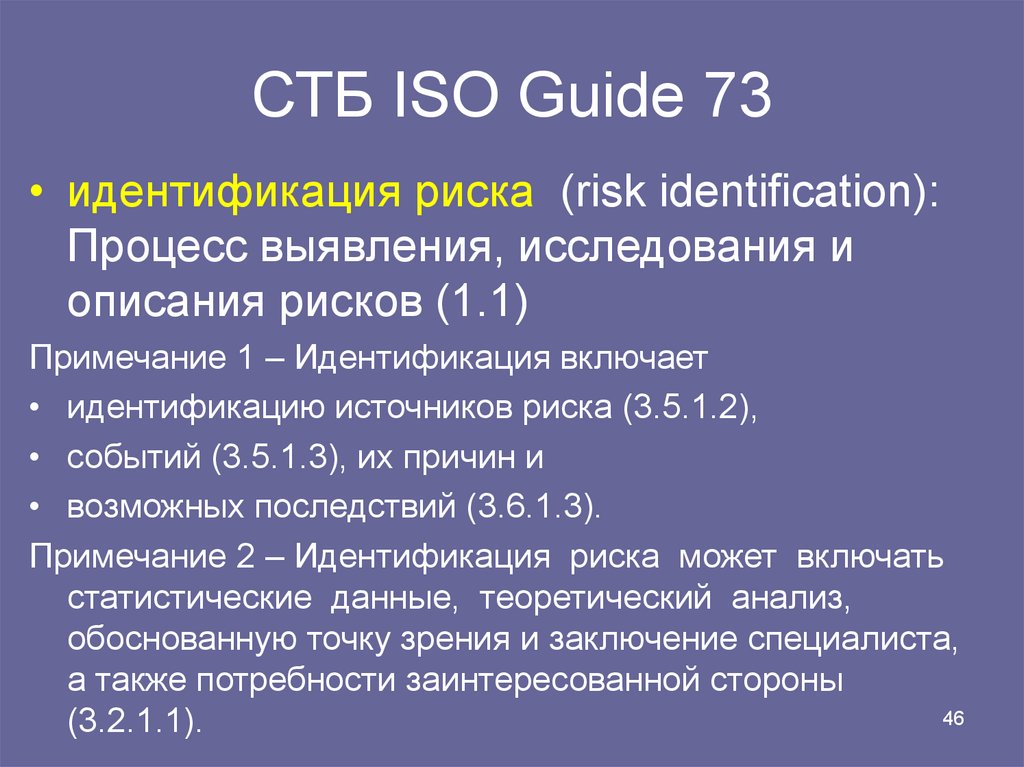

документов.

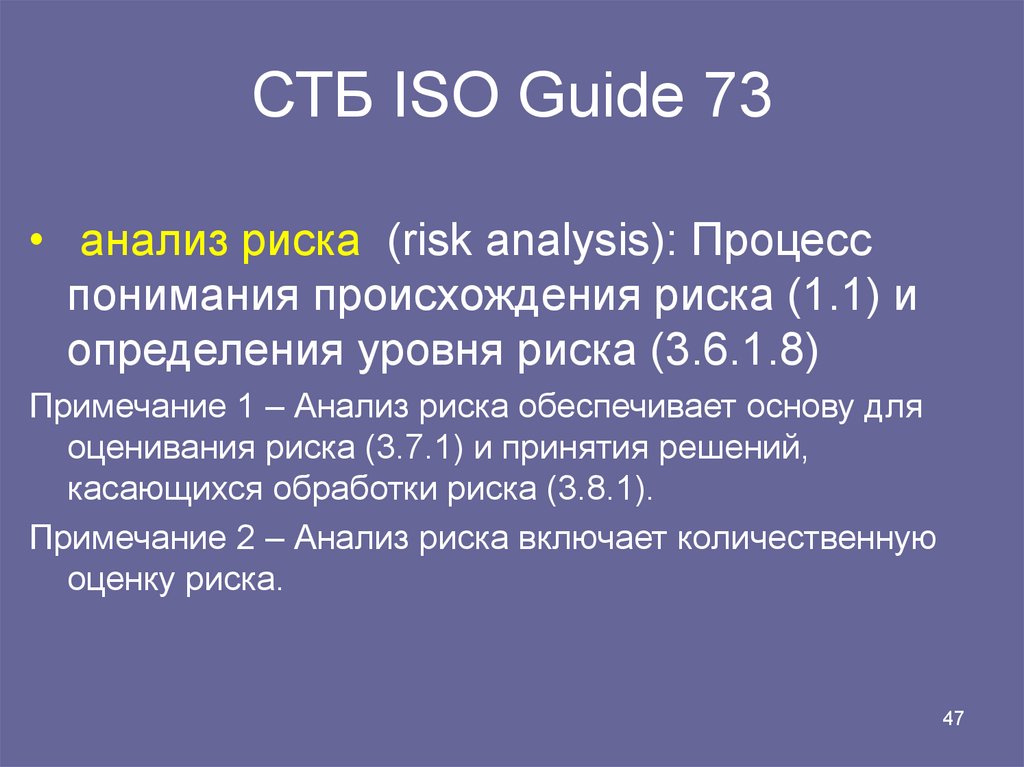

4

5.

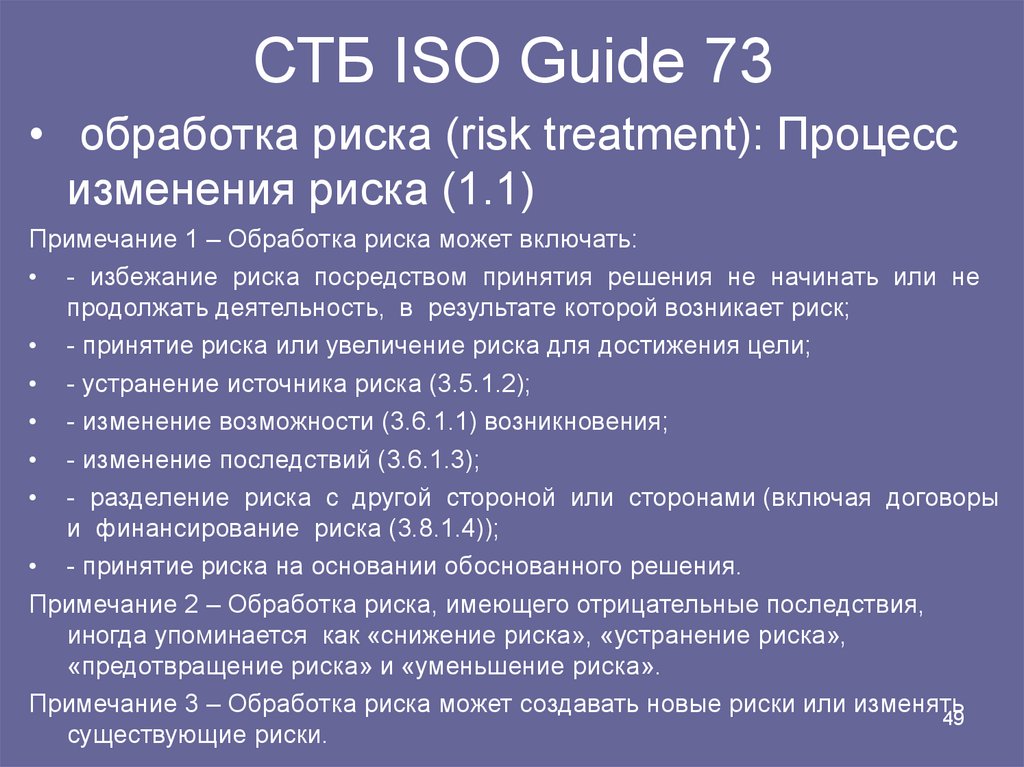

Политика менеджмента риска должна четкоустанавливать цели организации и обязательства в

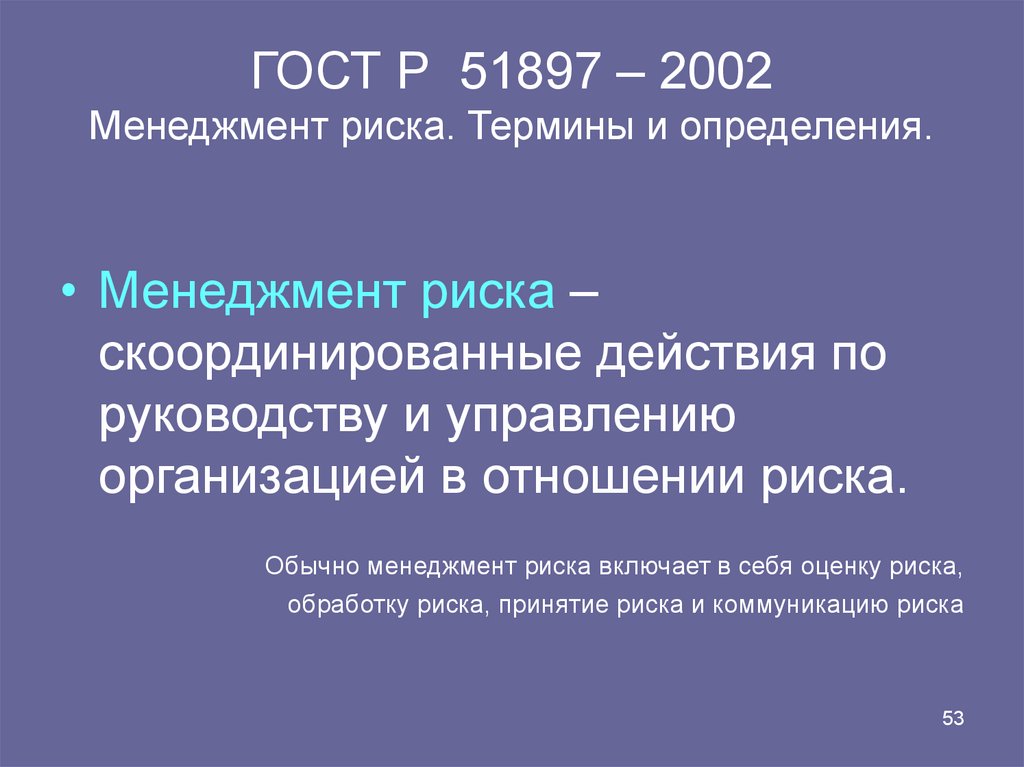

отношении менеджмента риска и, как правило,

рассматривать следующее:

• - логическое обоснование организации менеджмента риска;

• - связи между целями, политикой организации и политикой

менеджмента риска;

• - обязанности и обязательства в отношении менеджмента риска;

• - области, имеющие противоречащие интересы;

• - обязательство обеспечения необходимыми ресурсами;

• - подходы для оценивания и документирования менеджмента

риска;

• - обязательство анализировать и улучшать политику и структуру

менеджмента риска периодически, а также в зависимости от

событий или изменения обстоятельств.

• СТБ ISO 31000

5

6.

Управление• процесс, ориентированный на

достижение определенных целей

• процесс целенаправленного

воздействия на систему,

обеспечивающий повышение ее

организованности, достижение того или

иного полезного эффекта

6

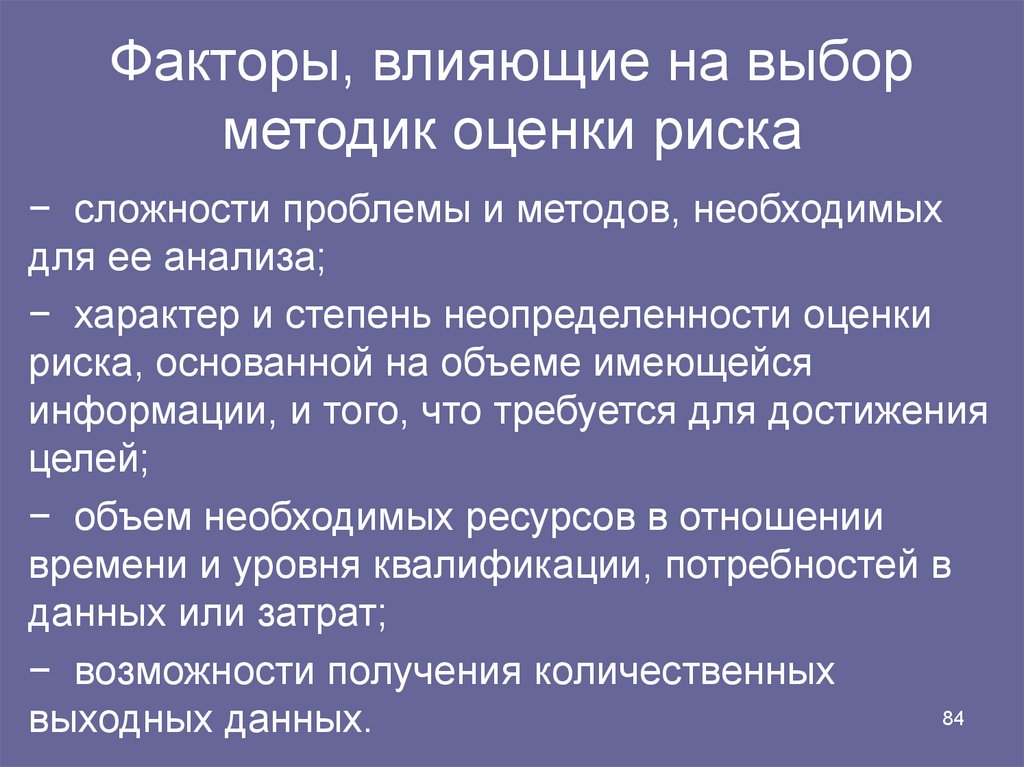

7.

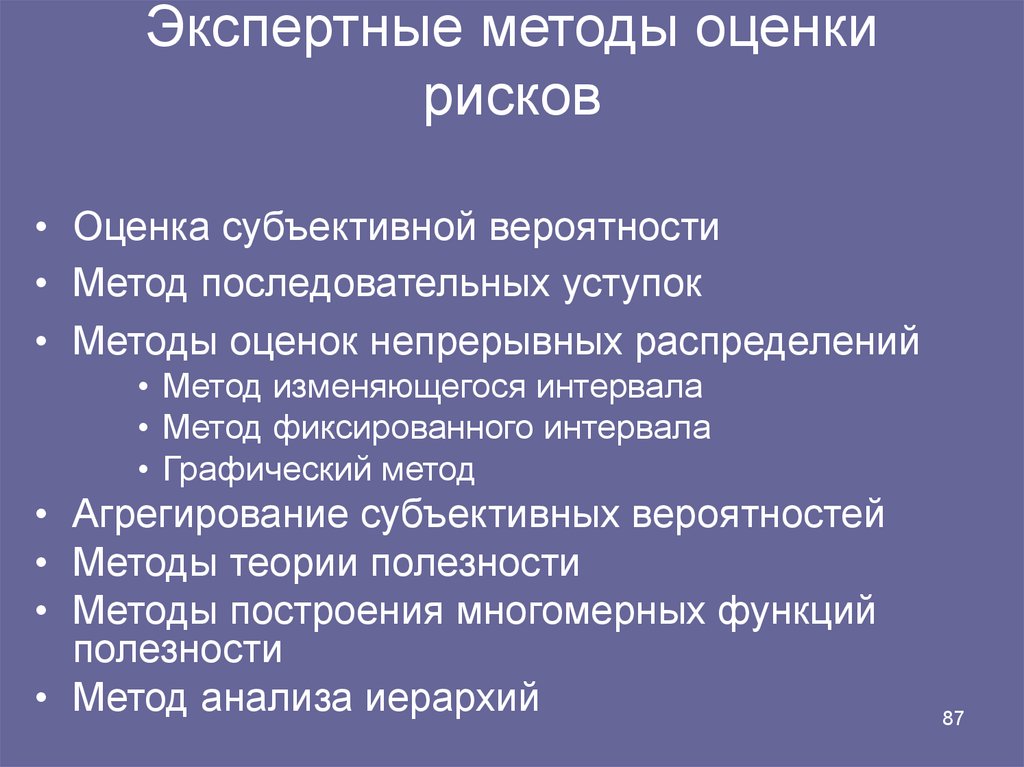

Управление ИБ организациивключает в себя:

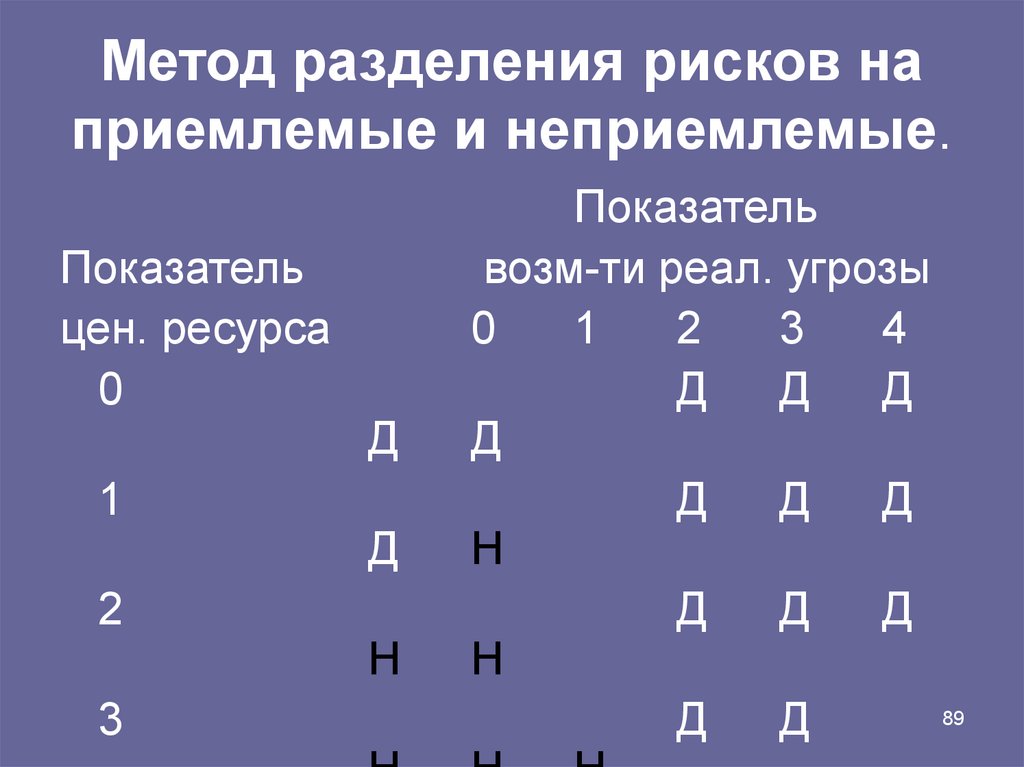

— разработку политики информационной безопасности;

— разработку технических, организационных и административных

планов обеспечения реализации политики информационной

безопасности;

— разработку нормативно-методических документов обеспечения

ИБ;

— создание административного и кадрового обеспечения

комплекса средств управления ИБ организации;

— обеспечение штатного функционирования комплекса средств

ИБ организации;

— осуществление контроля (аудита и мониторинга)

функционирования системы управления ИБ организации;

— обучение с целью поддержки (повышения) квалификации

персонала организации;

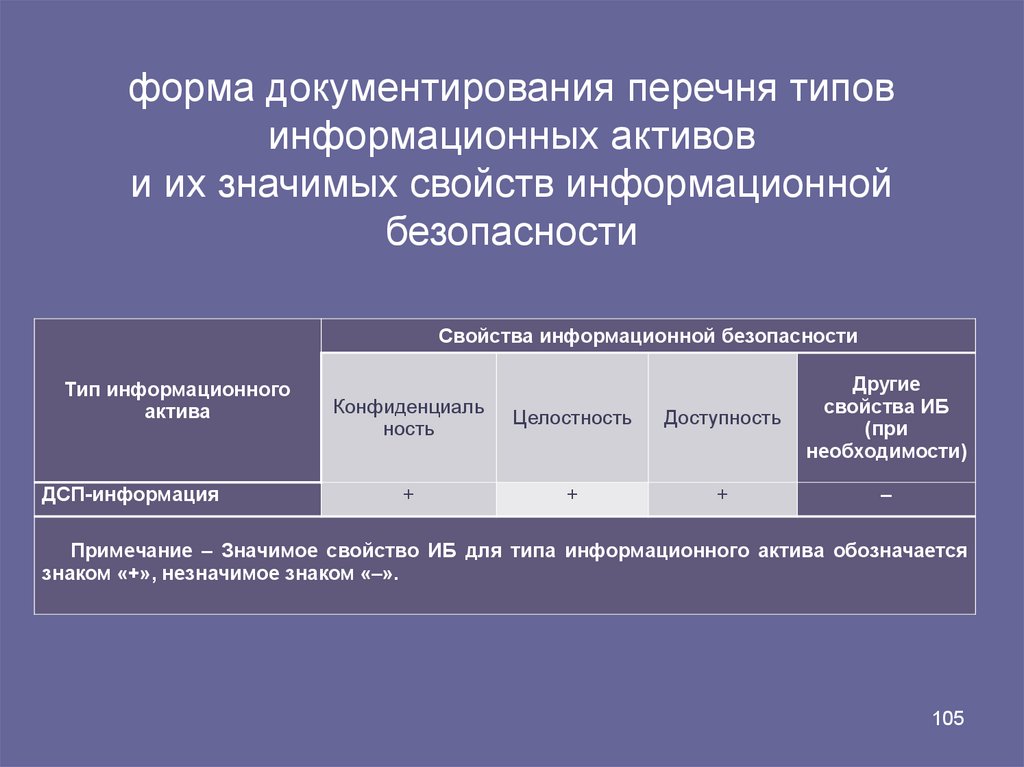

— управление рисками, связанными с нарушениями ИБ.

7

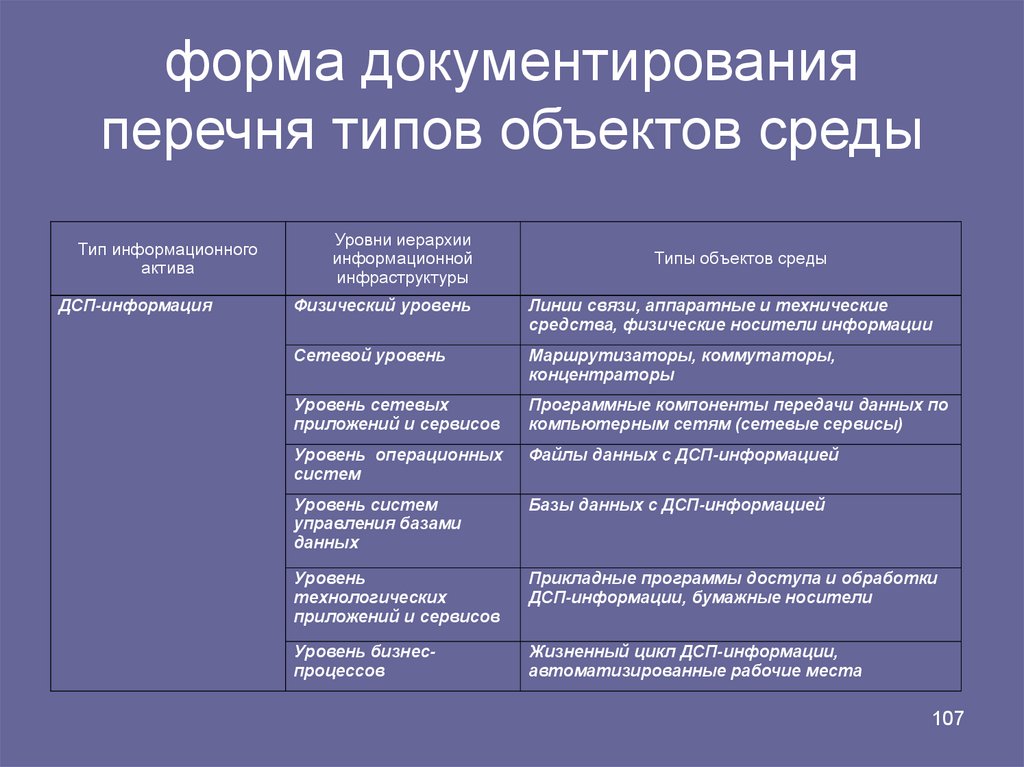

8.

РискСочетание

вероятности

события и его

последствий

СТБ ИСО/МЭК Руководство 73-2005

Менеджмент риска.

Термины и определения

8

9.

РискСочетание вероятности

нанесения ущерба и тяжести

этого ущерба

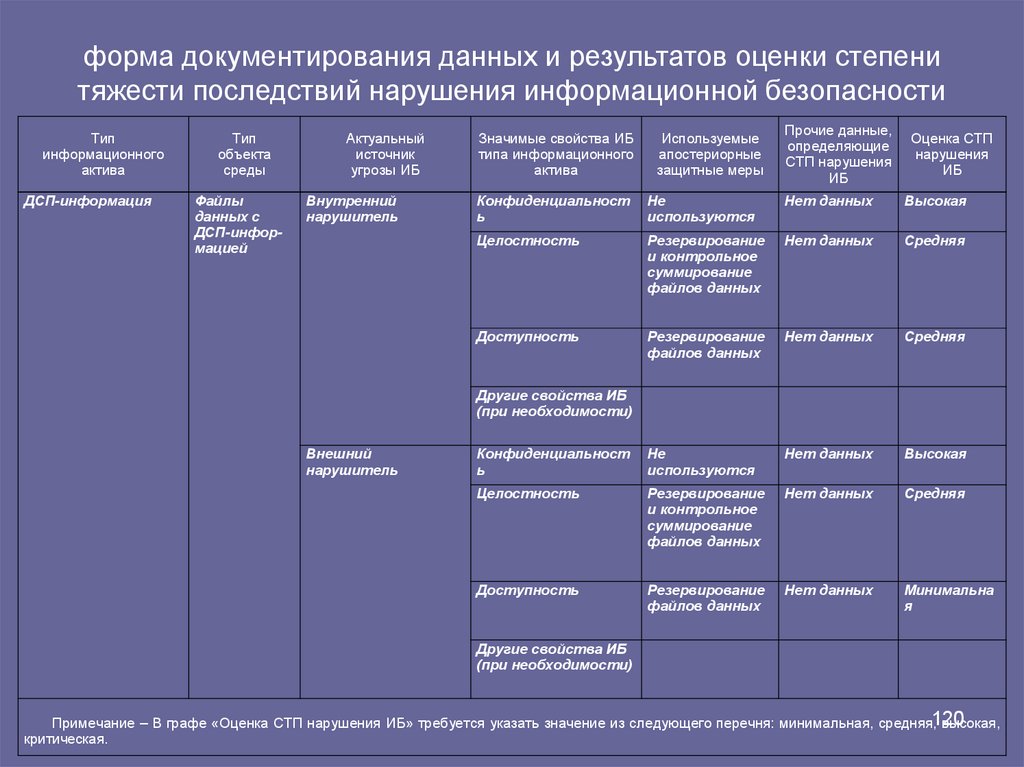

СТБ ИСО/МЭК Руководство 51-2006

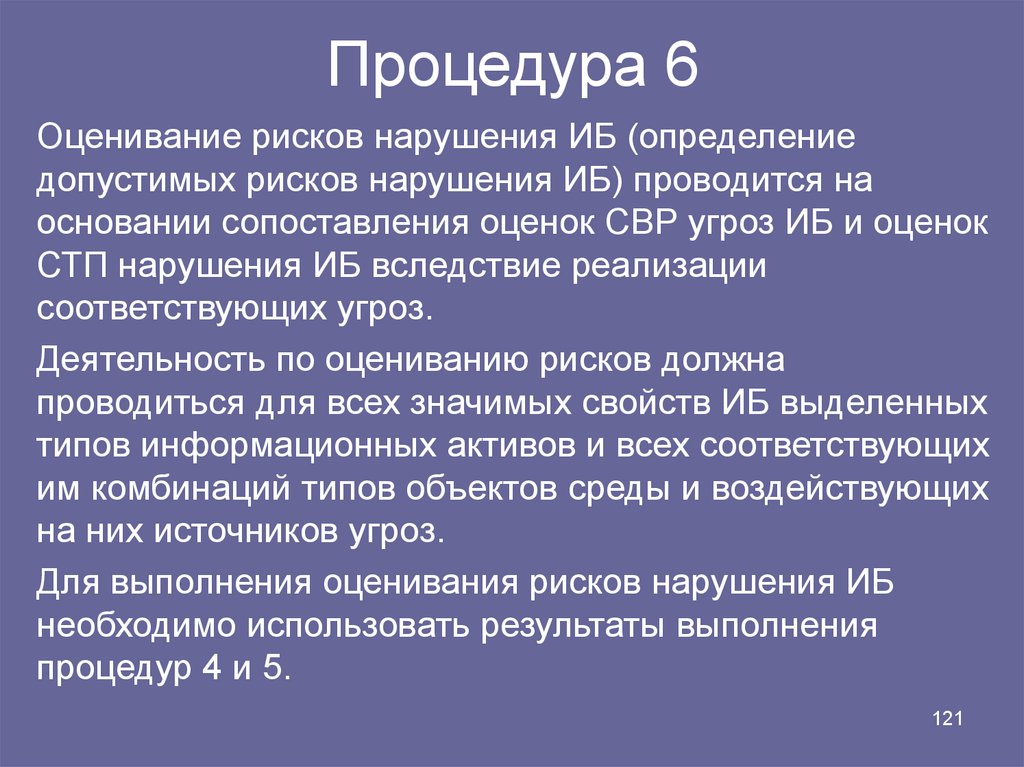

Аспекты безопасности

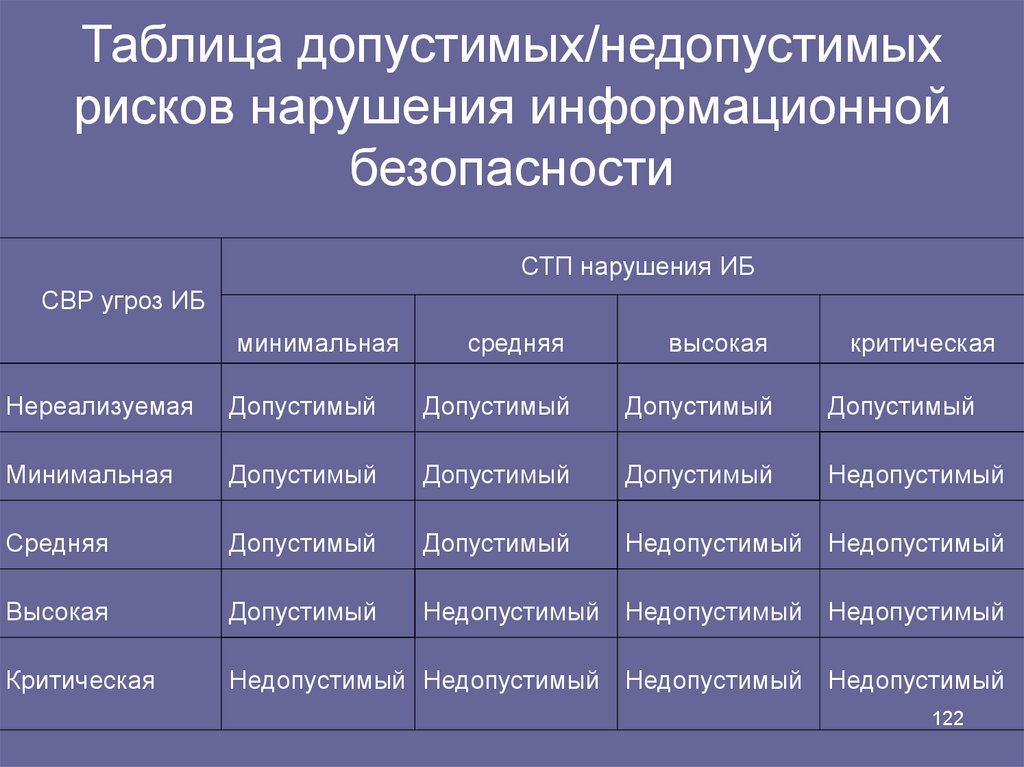

Правила включения в стандарты

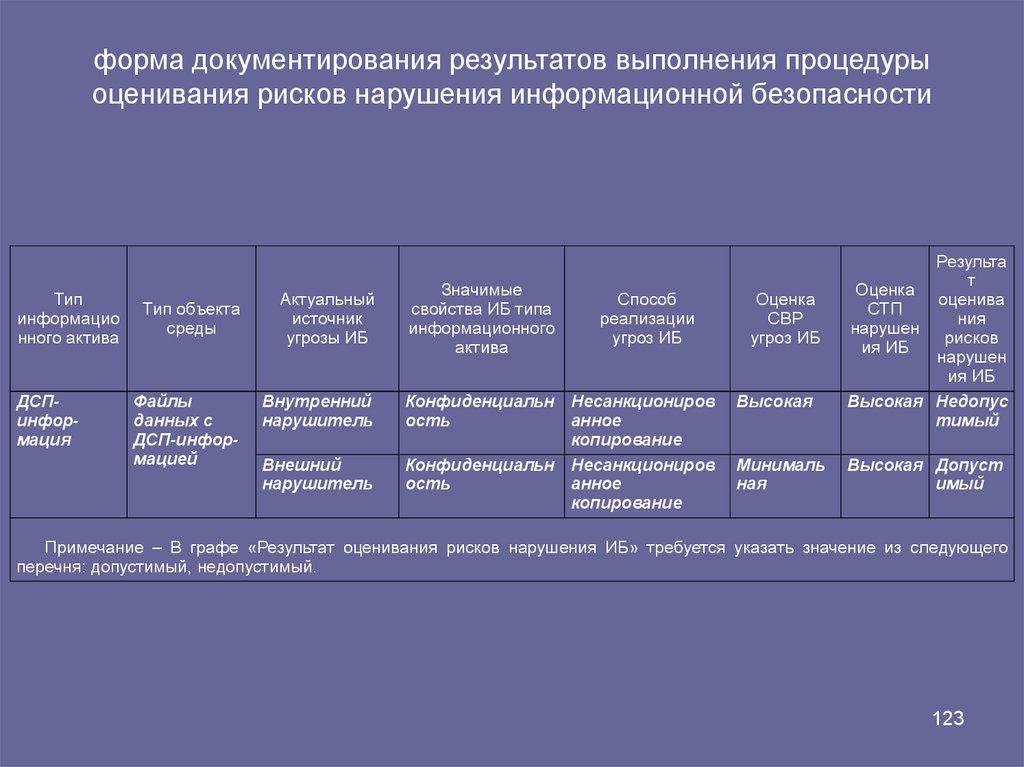

9

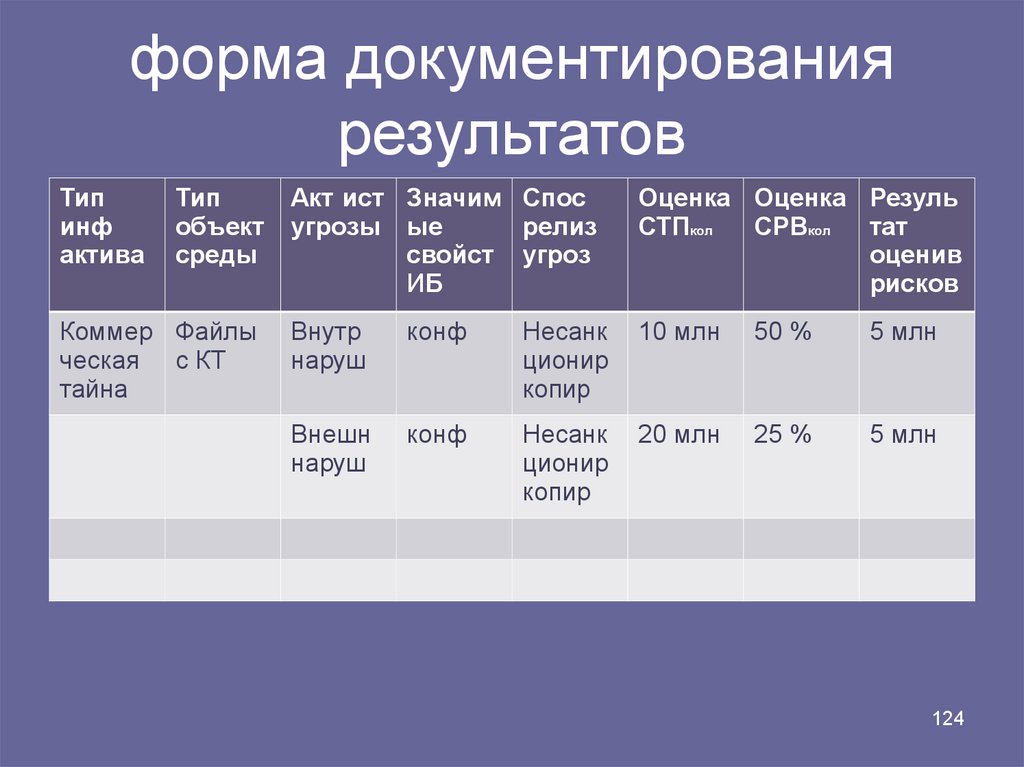

10.

РискРИСК = Ру х ЦЕНАущерба

10

11.

вероятностьнанесения ущерба

Ру =

Ругрозы х Руязвимости

11

12.

Термины• Угроза – это потенциальная возможность

определенным образом нарушить информационную

безопасность.

• Угроза—это любые обстоятельства или события,

которые могут являться причиной нанесения ущерба

системе в форме разрушения, распространения или

модификации данных; и-или отказа в обслуживании.

• Угроза (Threat) — совокупность условий и факторов,

которые могут стать причиной нарушения

целостности, доступности, конфиденциальности.

12

13.

ТерминыISO/IEC 13335-1:2004 Информационные технологии –Методики защиты

— Управление защитой информационных и коммуникационных

технологий: Часть 1: Принципы и модели управления защитой

информационных и коммуникационных технологий

• threat

a potential cause of an incident that may

result in harm to a system or organization

• угроза

потенциальная причина инцидента,

который может повлечь за собой

нанесение урона системе или

организации

13

14.

ТерминыУгроза информационной системе

- потенциально возможное событие,

действие, процесс или явление,

которое может вызвать нанесение

ущерба (материального,

морального или иного) ресурсам

системы.

14

15.

1516.

Угрозы безопасности ИСугрозы безопасности информационных

систем и требования по осуществлению

политики безопасности организации

должны быть ясно сформулированы, а

предложенные меры обеспечения

безопасности – доказуемо достаточны

для решения задач безопасности.

16

17.

Каталоги угроз и контрмерhttp://www.bsi.bund.de/gshb/english/t/t1000.htm

17

18.

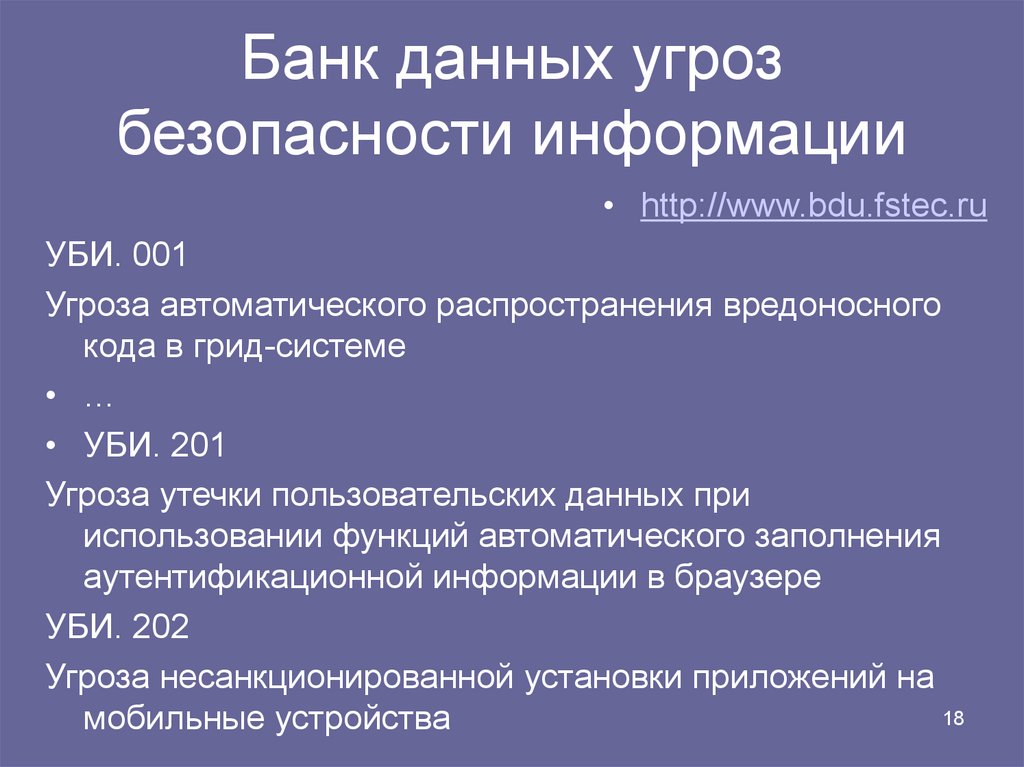

Банк данных угрозбезопасности информации

• http://www.bdu.fstec.ru

УБИ. 001

Угроза автоматического распространения вредоносного

кода в грид-системе

• …

• УБИ. 201

Угроза утечки пользовательских данных при

использовании функций автоматического заполнения

аутентификационной информации в браузере

УБИ. 202

Угроза несанкционированной установки приложений на

18

мобильные устройства

19.

Определение вероятности реализации угрозможет быть осуществлено по результатам:

- анализа имеющихся статистических данных о

нарушениях ИБ ИС (предыстория);

- применения аналитических или имитационных

методов;

- обработки мнений экспертов.

Вышеперечисленные подходы могут применяться

как по отдельности так и в комбинации для

повышения степени достоверности получаемых

результатов.

25

20.

Термины• Уязвимость (Vulnerability) — это некая

слабость, которую можно использовать

для нарушения системы или

содержащейся в ней информации.

• Уязвимость — слабость в системе

защиты, которая делает возможной

реализацию угрозы.

26

21.

ТерминыУязвимость

информационной системы

— это любая характеристика или

свойство информационной

системы, посредством которой

может быть реализована угроза.

27

22.

Уязвимости должны быть:• а) устранены, т. е. должны быть предприняты

активные шаги, чтобы выявить, ликвидировать или

нейтрализовать уязвимые места, которые могут быть

использованы нарушителями;

• б) минимизированы, т. е. должны быть предприняты

активные шаги, чтобы сократить до приемлемого

остаточного уровня потенциальное влияние на

безопасность использования любого уязвимого места

в системе;

• в) контролируемы, т. е. должна быть предусмотрена

возможность принятия активных шагов по выявлению

любой попытки использовать оставшиеся уязвимые

места для того, чтобы принять меры по ограничению

величины возможного ущерба.

28

23.

Уязвимые места в ИС могутвозникнуть по следующим

причинам:

• а) из-за допущенных недостатков в задании требований

безопасности. Продукт или система могут обладать всеми

требуемыми характеристиками и свойствами и все же содержать

уязвимые места. В этом случае продукт или система с позиции

безопасности становятся неприемлемыми для потребителя или

неэффективными;

• б) из-за недостатков в проектировании и разработке, т. е. продукт

или система не удовлетворяют своим спецификациям, и/или

уязвимые места появились из-за применения несовершенных

стандартов или неправильных проектных решений;

• в) из-за нарушений правил эксплуатации, т. е. продукт или

система были сконструированы и разработаны согласно

спецификации, а уязвимые места появились в результате

недостаточного контроля безопасности в процессе эксплуатации

продукта или системы.

29

24.

Неясные функции языка• Описание уязвимости приложения

• На каждом языке программирования есть функции, которые

являются неясными, сложными для понимания или трудными в

использовании. Проблема усугубляется, если дизайн программного

обеспечения должен быть рассмотрен людьми, которые могут не

быть экспертами в соответствующем языке, такими как инженерыаппаратчики, социальные работники или сотрудники службы

безопасности.

• Последствия проблемы более серьезные, если программное

обеспечение должно использоваться в доверенных приложениях,

таких как безопасность или критически важных объектах.

Непонятные языковые функции или непонятые последовательности

кода могут привести к уязвимостям приложений при разработке или

обслуживании.

31

25.

Неясные функции языкаМеханизм отказа

Использование неясных языковых функций может привести к

уязвимости приложения несколькими способами:

•программист может неправильно понять правила использования

этой функции и может неправильно использовать ее в дизайне или

неправильно закодировать ее .

•тестировщики проекта и кода могут неправильно понимать

намерение или использование и игнорировать проблемы.

•лица сопровождающие код не смогут полностью понять

намерение или использование и могут создавать проблемы во

время обслуживания.

32

26.

Неясные функции языкаПредотвращение уязвимости или смягчение ее последствий

При разработке программного обеспечения можно избежать уязвимостей или смягчить

их негативные последствия следующими способами:

- организации должны разрабатывать свои стандарты кодирования, которые

препятствуют использованию таких функций или показывают, как их правильно

использовать;

- организации, разрабатывающие программное обеспечение с критическими важными

требованиями, должны применять механизмы мониторинга того, какие языковые

функции коррелируют со сбоями в процессе разработки и во время развертывания;

- организации должны принимать или разрабатывать стереотипные идиомы для

использования сложных языковых функций, кодифицировать их в стандартах

организации и обеспечивать их соблюдение;

- программисты должны:

•избегать использования языковых функций, которые являются неясными или трудными

в использовании, особенно в сочетании с другими сложными языковыми функциями;

•избегать использования сложных особенностей языка;

•избегать использования редко используемых конструкций, которые могут быть

затруднены для понимания начальным техническим персоналом;

- для поиска неправильного использования некоторых языковых функций может

33

использоваться статический анализ кода.

27.

Неясные функции языкаПредотвращение уязвимости или смягчение ее последствий

При разработке программного обеспечения можно избежать

уязвимостей или смягчить их негативные последствия следующими

способами:

(на уровне организации в целом)

- должны разрабатываться свои стандарты кодирования (руководящие

указания по программированию), которые запрещают использование

таких функций или показывают, как их правильно использовать;

- организации, разрабатывающие программное обеспечение с

критическими важными требованиями, должны применять механизмы

мониторинга того, какие языковые функции коррелируют со сбоями в

процессе разработки и во время развертывания;

- должны разрабатываться стереотипные шаблоны использования

сложных языковых функций, отражаться в стандартах организации

и обеспечиваться их обязательное использование;

34

28.

базы данных уязвимостей:• National Vulnerability Database (NVD),

• Open Source Vulnerability Database (OSVDB),

• Bugtraq.

• Эти базы данных представляют собой каталог

известных уязвимостей с подробной

дополнительной информацией.

35

29.

http://nvd.nist.gov/• NVD

• National Vulnerability Database

Version 2.2

База данных по уязвимостям

института стандартов США (NIST)

36

30.

системы идентификации уязвимостей• Common Vulnerabilities and Exposures

(CVE, http://cve.mitre.org/),

• Common Weakness Enumeration (CWE,

http://cwe.mitre.org/)

это общедоступный список общих недостатков безопасности программного обеспечения. Он служит в качестве

общего языка для инструментов обеспечения безопасности программного обеспечения и в качестве основы для

выявления слабостей, смягчения последствий и усилий по профилактике.

• Эти системы используются для того, чтобы

однозначно идентифицировать и

классифицировать уязвимости в

соответствии с тем, где они обнаружены –

37

в коде, при разработке или в архитектуре.

31.

• В настоящее время IT-персонал вынужден выявлятьи обрабатывать уязвимости различных программных

и аппаратных платформ. Существует необходимость

расставить приоритеты для этих уязвимостей, чтобы

в первую очередь исправлять те из них, которые

представляют наибольшую опасность. Но так как

уязвимостей, подлежащих исправлению много, и они

были оценены по разным шкалам, то свести эти

данные воедино для общего анализа не

представляется возможным.

• Общая система оценки уязвимостей (например,

CVSS) – это открытая схема, которая предназначена

для решения этой проблемы.

38

32.

CVSS: A Common VulnerabilityScoring System

• Общая система оценки уязвимостей

(CVSS) – это открытая схема, которая

позволяет обмениваться информацией

об IT-уязвимостях.

http://www.securitylab.ru/analytics/356476.php

39

33.

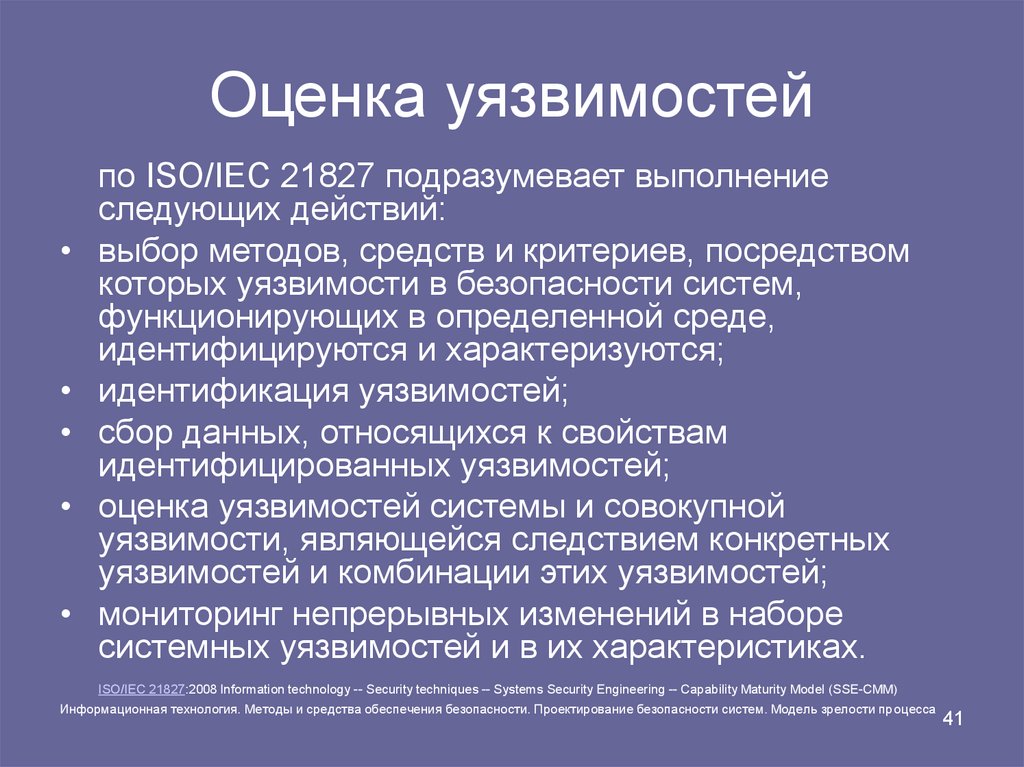

Оценка уязвимостейпо ISO/IEC 21827 подразумевает выполнение

следующих действий:

выбор методов, средств и критериев, посредством

которых уязвимости в безопасности систем,

функционирующих в определенной среде,

идентифицируются и характеризуются;

идентификация уязвимостей;

сбор данных, относящихся к свойствам

идентифицированных уязвимостей;

оценка уязвимостей системы и совокупной

уязвимости, являющейся следствием конкретных

уязвимостей и комбинации этих уязвимостей;

мониторинг непрерывных изменений в наборе

системных уязвимостей и в их характеристиках.

ISO/IEC 21827:2008 Information technology -- Security techniques -- Systems Security Engineering -- Capability Maturity Model (SSE-CMM)

Информационная технология. Методы и средства обеспечения безопасности. Проектирование безопасности систем. Модель зрелости процесса

41

34.

Оценка уязвимостейАнализ уязвимостей выполняется для

того, чтобы установить наличие

уязвимых мест безопасности и

подтвердить, что они не могут быть

использованы в предполагаемой IT

среде.

ISO/IEC 15408

42

35.

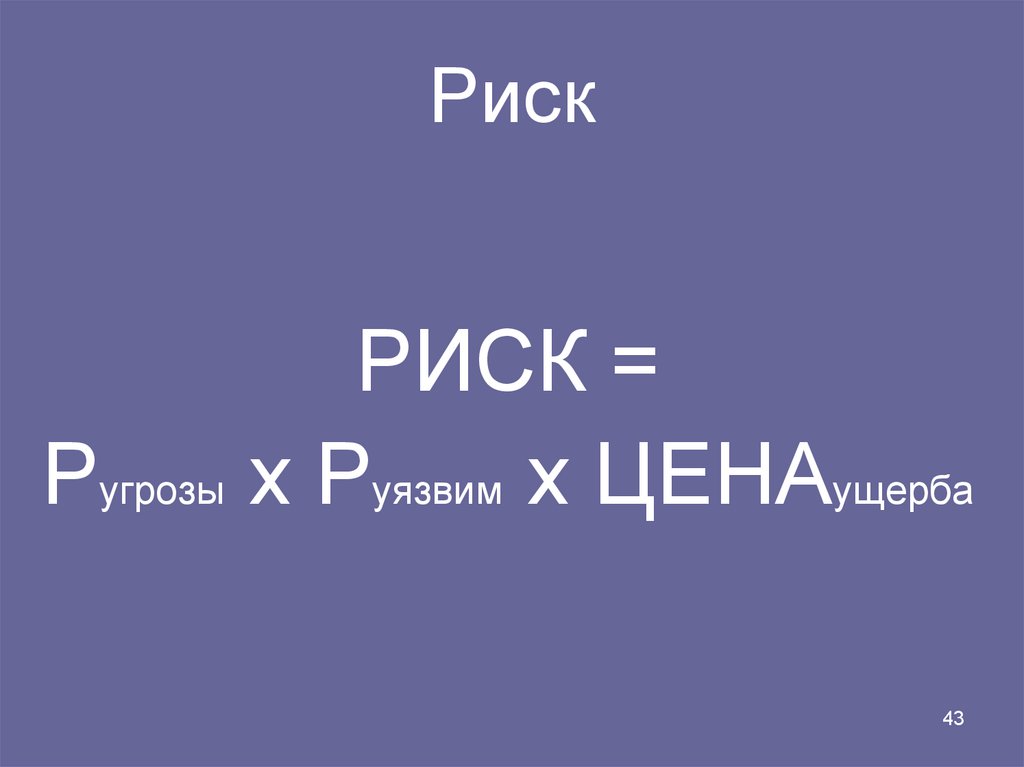

РискРИСК =

Ругрозы х Руязвим х ЦЕНАущерба

43

36.

СТБ ISO Guide 73менеджмент риска

(risk management):

Скоординированная деятельность

по руководству и

управлению организацией в

отношении риска (1.1)

44

37.

СТБ ISO Guide 73Оценка риска (risk assessment):

Общий процесс

идентификации риска (3.5.1),

анализа риска (3.6.1) и

оценивания риска (3.7.1)

45

38.

СТБ ISO Guide 73• идентификация риска (risk identification):

Процесс выявления, исследования и

описания рисков (1.1)

Примечание 1 – Идентификация включает

• идентификацию источников риска (3.5.1.2),

• событий (3.5.1.3), их причин и

• возможных последствий (3.6.1.3).

Примечание 2 – Идентификация риска может включать

статистические данные, теоретический анализ,

обоснованную точку зрения и заключение специалиста,

а также потребности заинтересованной стороны

46

(3.2.1.1).

39.

СТБ ISO Guide 73• анализ риска (risk analysis): Процесс

понимания происхождения риска (1.1) и

определения уровня риска (3.6.1.8)

Примечание 1 – Анализ риска обеспечивает основу для

оценивания риска (3.7.1) и принятия решений,

касающихся обработки риска (3.8.1).

Примечание 2 – Анализ риска включает количественную

оценку риска.

47

40.

СТБ ISO Guide 73оценивание риска (risk evaluation):

Процесс сравнения результатов анализа

риска (3.6.1) с установленными

критериями риска (3.3.1.3) для

определения, является ли риск (1.1) и/или

его величина приемлемыми или

допустимыми

Примечание – Оценивание риска способствует принятию

решения в отношении обработки риска (3.8.1).

48

41.

СТБ ISO Guide 73• обработка риска (risk treatment): Процесс

изменения риска (1.1)

Примечание 1 – Обработка риска может включать:

• - избежание риска посредством принятия решения не начинать или не

продолжать деятельность, в результате которой возникает риск;

• - принятие риска или увеличение риска для достижения цели;

• - устранение источника риска (3.5.1.2);

• - изменение возможности (3.6.1.1) возникновения;

• - изменение последствий (3.6.1.3);

• - разделение риска с другой стороной или сторонами (включая договоры

и финансирование риска (3.8.1.4));

• - принятие риска на основании обоснованного решения.

Примечание 2 – Обработка риска, имеющего отрицательные последствия,

иногда упоминается как «снижение риска», «устранение риска»,

«предотвращение риска» и «уменьшение риска».

Примечание 3 – Обработка риска может создавать новые риски или изменять

49

существующие риски.

42.

ГОСТ Р 51897 – 2002Менеджмент риска. Термины и определения.

• Менеджмент риска –

скоординированные действия по

руководству и управлению

организацией в отношении риска.

Обычно менеджмент риска включает в себя оценку риска,

обработку риска, принятие риска и коммуникацию риска

53

43.

ГОСТ Р 51897 – 2002Менеджмент риска. Термины и определения.

• Управление риском – действия,

осуществляемые для выполнения

решений в рамках менеджмента

риска.

Управление риском может включать в себя мониторинг,

переоценивание и действия, направленные на обеспечение

соответствия принятым решениям.

54

44.

Управление рискамисуть работ по управлению рисками состоит в

том, чтобы:

• идентифицировать риски,

• оценить их размер,

• предпринять эффективные и экономичные

меры по уменьшению этого размера,

• убедиться, что риски заключены в

приемлемые рамки (и остаются таковыми).

55

45.

Управление рискамивключает в себя два вида деятельности:

• (пере)оценку (измерение) рисков;

• выбор эффективных и экономичных

защитных средств (снижение,

нейтрализация рисков).

56

46.

Управление рискамиуменьшение риска;

уклонение от риска;

изменение характера риска;

принятие риска.

57

47.

Уменьшение риска• Многие риски могут быть существенно

уменьшены путем использования

весьма простых и дешевых контрмер.

Например, грамотное управление

паролями снижает риск

несанкционированного доступа

58

48.

Уклонение от риска• От некоторых классов рисков можно

уклониться. Например, вынесение Webсервера организации за пределы

локальной сети позволяет избежать

риска несанкционированного доступа в

локальную сеть со стороны Webклиентов

59

49.

Изменение характера рискаЕсли не удается уклониться от риска или

эффективно его уменьшить, можно

принять некоторые меры страховки.

Примеры:

• оборудование может быть застраховано

от пожара;

• могут быть заключены договора с

поставщиками СВТ о сопровождении и

компенсации ущерба, вызванного

нештатными ситуациями.

60

50.

Принятие рискаМногие риски не могут быть уменьшены до

пренебрежимо малой величины.

На практике, после принятия стандартного

набора контрмер, ряд рисков уменьшается,

но остается все еще значимым. Необходимо

знать остаточную величину риска.

В результате выполнения этапа для

принимаемых во внимание рисков должна

быть предложена стратегия управления

61

51.

Управление рискомВ большинстве случаев, когда

говорим об «управлении риском»,

речь идет о системе поддержки

принятия решений, главная задача

которой в максимальной степени

снизить неопределенность, имеющую

место при принятии решений

субъектом.

62

52.

Управление рискамикак и любую другую

деятельность в области

информационной безопасности,

необходимо интегрировать в

жизненный цикл ИС. Тогда

эффект будет наибольшим, а

затраты — наименьшими.

63

53.

Жизненный цикл ИСПри формировании требований ИБ

рекомендуется рассматривать следующие

общие стадии модели ЖЦ АС:

• 1) разработка технического задания;

• 2) проектирование;

• 3) создание и тестирование;

• 4) приемка и ввод в действие;

• 5) эксплуатация;

• 6) сопровождение и модернизация;

• 7) снятие с эксплуатации

СТБ 34.101.41

64

54.

СТБ ISO 31000-2015• Политика менеджмента риска должна четко устанавливать цели

организации и обязательства в отношении менеджмента риска

и, как правило, рассматривать следующее:

• - логическое обоснование организации менеджмента риска;

• - связи между целями, политикой организации и политикой

менеджмента риска;

• - обязанности и обязательства в отношении менеджмента риска;

• - области, имеющие противоречащие интересы;

• - обязательство обеспечения необходимыми ресурсами;

• - подходы для оценивания и документирования менеджмента

риска; и

• - обязательство анализировать и улучшать политику и структуру

менеджмента риска периодически, а также в зависимости от

событий или изменения обстоятельств.

65

55.

СТБ ISO 31000• В настоящем стандарте используются

оба выражения: «управление риском» и

«менеджмент риска». В общих чертах

выражение «менеджмент риска»

касается архитектуры (принципов,

структуры и процесса) для

результативного управления риском,

тогда как выражение «управление

риском» касается применения этой

архитектуры к конкретным рискам.

66

56.

ПринципыДля эффективного менеджмента риска организация должна на всех уровнях

соответствовать следующим принципам:

a) Менеджмент риска создает и обеспечивает ценность

• Менеджмент риска обеспечивает достижение целей и улучшение деятельности,

например, в целях обеспечения здоровья и безопасности людей, безопасности,

соответствия законодательным требованиям, признания общественностью, охраны

окружающей среды, качества продукции, управления проектом, результативности

деятельности, управления и создания репутации.

b) Менеджмент риска является неотъемлемой частью всех организационных

процессов

• Менеджмент риска не является отдельным видом деятельности, отделенным от

основной деятельности и процессов организации. Менеджмент риска – это часть

обязательств руководства и неотъемлемая часть всех организационных процессов,

включая стратегическое планирование, а также все процессы управления проектом и

изменения.

c) Менеджмент риска является частью принятия решения

• Менеджмент риска помогает лицам, принимающим решения, делать обоснованный

выбор, определять приоритетность действий и определять различия между

альтернативными планами действий.

67

57.

Принципыd) Менеджмент риска подробно рассматривает неопределенность

• Менеджмент риска детально рассматривает неопределенность, характер этой

неопределенности и принимаемые меры.

e) Менеджмент риска является систематическим, структурированным и

своевременным

• Систематический, своевременный и структурированный подход к менеджменту риска

способствует эффективности, а также получению непротиворечивых, сопоставимых и

достоверных результатов.

f) Менеджмент риска основывается на соответствующей доступной информации

• Входные данные для процесса менеджмента риска основываются на таких источниках

информации, как статистические данные, опытные данные, обратная связь с

заинтересованными сторонами, наблюдения, прогнозы и оценки экспертов. Однако,

лица, принимающие решения, должны быть информированы u1080 и принимать во

внимание любые ограничения данных или используемого моделирования, а также

возможности расхождений среди экспертов.

g) Менеджмент риска является целенаправленным

• Менеджмент риска должен соответствовать внешнему и внутреннему контексту и

профилю риска.

68

58.

Принципыh) Менеджмент риска учитывает человеческие и культурные факторы

• Менеджмент риска учитывает возможности, восприятия и намерения людей за

пределами и внутри организации, которые могут способствовать или затруднять

достижение целей организации.

i) Менеджмент риска является прозрачным и всесторонним

• Соответствующее и своевременное вовлечение заинтересованных сторон и, в

частности, лиц, принимающих решение на всех уровнях организации, обеспечивает то,

что менеджмент риска является обоснованным и своевременным. Участие этих сторон

также позволяет учитывать их точки зрения при определении критериев риска.

j) Менеджмент риска является динамичным, повторяющимся и реагирующим на

изменение

• Менеджмент риска постоянно определяет и реагирует на изменение. Так как

возникают внешние и внутренние события, изменяется контекст и знания, проводится

мониторинг и анализ рисков, возникают новые риски, некоторые из них изменяются, а

другие риски исчезают.

k) Менеджмент риска способствует постоянному улучшению организации

• Организации должны разрабатывать и применять стратегии по улучшению

менеджмента риска в дополнение ко всем другим аспектам организации.

рекомендации для организаций, стремящихся управлять риском эффективно см.

69

Приложение А ISO 31 000

59.

Процесс управления рискамиподразделяется на следующие этапы:

• выбор анализируемых объектов и уровня

детализации их рассмотрения;

• выбор методики оценки рисков;

• идентификация активов;

• анализ угроз;

• определение уязвимостей системы;

• оценка рисков;

• выбор защитных мер;

• реализация и проверка выбранных мер;

• оценка остаточного риска.

70

60.

Анализ рисков рекомендуетсяпроводить в случаях:

• изменений в стратегии и тактике ведения бизнеса

(например, при открытии электронного магазина);

• обновления информационной системы или

существенных изменений в ее структуре;

• перехода на новые информационные технологии

построения КИС;

• организации новых подключений в компании

(например, подключения локальной сети филиала к

сети головного офиса);

• подключения к глобальным сетям (в первую очередь

к Internet);

• проверки эффективности корпоративной системы

защиты информации.

71

61.

СТБ ISO/IEC 27005Важно периодически выполнять анализ

рисков информационной безопасности и не

упускать существенных аспектов:

• а) изменение требований и приоритетов в

производственной деятельности организации;

• b) определение новых угроз и уязвимых мест;

• c) способность существующих средств

контроля эффективно противостоять новым

угрозам.

72

62.

Ключевыми моментами анализаинформационных рисков КИС являются:

• подробное документирование системы,

причем особое внимание необходимо

уделять критически важным для бизнеса

приложениям;

• определение степени зависимости

организации от функционирования системы и

ее отдельных структурных элементов,

безопасности хранимых и обрабатываемых

данных;

• выявление и учет потенциальных угроз и

уязвимых мест.

73

63.

Назначение оценки риска• заключается в обеспечении получения

информации и проведения анализа на

доказательной основе для принятия

обоснованных решений о том, как

обрабатывать конкретные риски и как

осуществлять выбор среди возможных

вариантов.

74

64.

Выбор методикНа выбор подхода для оценки риска влияют

различные факторы, например, наличие ресурсов,

характер и степень неопределенности данных и

информации, сложность применения.

Оценку риска можно проводить с различной

степенью глубины и детализации и с применением

одного или нескольких методов от простых до

сложных. Форму оценки и ее результаты

необходимо согласовывать с критериями риска,

разработанными как часть установления контекста.

79

65.

В общем случае применимые методики должныиметь следующие характеристики:

− быть обоснованными и соответствовать

рассматриваемой ситуации или организации;

− обеспечивать результаты в форме, которая улучшает

понимание характера риска и того, как его следует

обрабатывать;

− обеспечивать возможность применения

прослеживаемым, воспроизводимым и проверяемым

образом.

Необходимо приводить обоснование выбора методики с

учетом применимости и пригодности.

При использовании результатов, полученных при других

исследованиях, необходимо убедиться в сравнимости

80

применяемых методик и результатов.

66.

Факторы, влияющие на выборметодик оценки риска

− сложности проблемы и методов, необходимых

для ее анализа;

− характер и степень неопределенности оценки

риска, основанной на объеме имеющейся

информации, и того, что требуется для достижения

целей;

− объем необходимых ресурсов в отношении

времени и уровня квалификации, потребностей в

данных или затрат;

− возможности получения количественных

84

выходных данных.

67.

Экспертные методы оценкирисков

• Оценка субъективной вероятности

• Метод последовательных уступок

• Методы оценок непрерывных распределений

• Метод изменяющегося интервала

• Метод фиксированного интервала

• Графический метод

• Агрегирование субъективных вероятностей

• Методы теории полезности

• Методы построения многомерных функций

полезности

• Метод анализа иерархий

87

68.

Метод разделения рисков наприемлемые и неприемлемые.

Показатель

цен. ресурса

0

1

2

3

Д

Д

Н

Показатель

возм-ти реал. угрозы

0

1

2

3

4

Д

Д

Д

Д

Д

Д

Д

Н

Д

Д

Д

Н

89

Д

Д

69.

Уровень угрозыНизкий

Средний

Высокий

Уровень

уязвимости

Уровень

Уровень

уязвимости уязвимости

Показатель

(ценность)

ресурса

Н

С

В

Н

С

В

Н

С

В

0

0

1

2

1

2

3

2

3

4

1

1

2

3

2

3

4

3

4

5

2

2

3

4

3

4

5

4

5

6

3

3

4

5

4

5

6

5

6

7

4

4

5

6

5

6

7

6

7

890

70.

Пример методикиCTБ 34.101.70-2016

Информационные технологии.

Методы и средства безопасности

Методика оценки рисков

информационной безопасности

в информационных системах

Дата введения 2017-04-01

91

71.

Подход к оценке рисковРиски нарушения ИБ заключаются в возможности утраты

свойств ИБ информационных активов в результате

реализации угроз ИБ, вследствие чего владельцу может

быть нанесен ущерб.

Любой информационный актив необходимо рассматривать в

совокупности с соответствующими ему объектами среды.

При этом обеспечение свойств ИБ для информационного

актива выражается в создании необходимой защиты

соответствующих ему объектов среды.

Угрозы ИБ реализуются их источниками (источниками угроз

ИБ), которые могут воздействовать на объект среды

информационного актива. В случае успешной реализации

угрозы ИБ информационный актив теряет часть или все 93

свойства ИБ.

72.

Модель угроз информационнойбезопасности (модель угроз ИБ):

Описание источников угроз информационной

безопасности; методов реализации угроз

информационной безопасности; объектов,

пригодных для реализации угроз информационной

безопасности; уязвимостей, используемых

источниками угроз информационной безопасности;

типов возможных потерь (например, нарушение

доступности, целостности или

конфиденциальности информационных активов);

масштабов потенциального ущерба.

94

73.

Объект среды информационногоактива:

Материальный объект среды

использования и/или эксплуатации

информационного актива (объект

хранения, передачи, обработки,

уничтожения и т. д.).

95

74.

Оценка рисков нарушения ИБ проводится для типовинформационных активов (типов информации), входящих в

предварительно определенную область оценки. Для оценки

рисков нарушения ИБ необходимо предварительно

определить и документально оформить:

- полный перечень типов информационных активов,

входящих в область оценки;

- полный перечень типов объектов среды, соответствующих

каждому из типов информационных активов области

оценки;

- модель угроз ИБ, описывающую угрозы ИБ для всех

выделенных в организации типов объектов среды на всех

уровнях иерархии информационной инфраструктуры

организации.

96

75.

Перечень основных источниковугроз ИБ включает такие классы:

• Неблагоприятные события природного,

техногенного и социального характера,

• Деятельность террористов и лиц совершающих

преступления и правонарушения,

• Деятельность поставщиков, провайдеров,

партнеров, клиентов,

• Сбои, отказы, разрушения/повреждения

программных и технических средств,

• Внутренние и внутренние нарушители ИБ,

• Несоответствие требованиям надзорных и

регулирующих органов, действующему

97

законодательству

76.

Оценка рисков нарушения ИБпроводится для

типов информационных активов

(типов информации),

входящих в предварительно определенную область оценки.

Для оценки рисков нарушения ИБ необходимо

предварительно определить и документально оформить:

– полный перечень типов информационных активов,

входящих в область оценки;

– полный перечень типов объектов среды, соответствующих

каждому из типов информационных активов области оценки;

– модель угроз ИБ, описывающую угрозы ИБ для всех

выделенных типов объектов среды на всех уровнях

98

иерархии информационной инфраструктуры.

77.

Пример перечня типовинформационных активов

а) информация ограниченного доступа;

•1) информация, распространение и/или предоставление

которой ограничено нормами законодательства;

•2) информация, содержащая сведения, составляющие

коммерческую тайну;

•3) информация, содержащая персональные данные;

•4) информация, установленная владельцем (например,

бухгалтерская или информация, используемая для

технической настройки программно-аппаратных комплексов

обработки, хранения и передачи информации);

б) открытая (общедоступная) информация.

99

78.

Типы объектов средыФормирование перечней типов объектов среды

выполняется в соответствии с иерархией

уровней информационной инфраструктуры.

В частности, указанные перечни могут содержать

следующие типы объектов среды:

– линии связи и сети передачи данных;

– сетевые программные и аппаратные средства, в том числе сетевые

серверы;

– файлы данных, базы данных, хранилища данных;

– носители информации, в том числе бумажные носители;

– прикладные и общесистемные программные средства;

– программно-технические компоненты автоматизированных систем;

– помещения, здания, сооружения;

–информационные технологические процессы;

100

– бизнес-процессы.

79.

Оценка риска нарушения ИБопределяется на основании качественных оценок:

– степени возможности реализации угроз

ИБ (СВР угроз ИБ) выявленными и/или

предполагаемыми источниками угроз ИБ в

результате их воздействия на объекты среды

информационных активов;

– степени тяжести последствий

от потери свойств ИБ для рассматриваемых

типов информационных активов (СТП

нарушения ИБ).

101

80.

Процедуры оценки рисков1. Определение перечня типов информационных активов, для

которых выполняются процедуры оценки рисков нарушения ИБ

(область оценки рисков нарушения ИБ);

2. Определение перечня типов объектов среды, соответствующих

каждому из типов информационных активов области оценки

рисков нарушения ИБ;

3. Определение актуальных источников угроз для каждого из

типов объектов среды, определенных в рамках выполнения

процедуры 2;

4. Определение СВР угроз ИБ применительно к типам объектов

среды, определенных в рамках выполнения процедуры 2;

5. Определение СТП нарушения ИБ для типов информационных

активов области оценки рисков нарушения ИБ;

6. Оценивание рисков нарушения ИБ.

102

81.

Процедура 1Область оценки рисков нарушения ИБ

может быть определена как:

– перечень типов информационных

активов организации в целом;

– перечень типов информационных

активов подразделения организации;

– перечень типов информационных

активов, соответствующих отдельным

процессам деятельности организации в

целом или отдельного подразделения. 103

82.

Процедура 1Для каждого из типов информационных активов

следует определить перечень свойств ИБ, поддержание

которых необходимо обеспечивать в рамках СОИБ

(значимые свойства ИБ).

Основными свойствами ИБ, необходимыми к

рассмотрению в рамках настоящей методики, являются:

– конфиденциальность;

– целостность;

– доступность.

При необходимости для конкретных типов

информационных активов могут определяться другие

(дополнительные) свойства ИБ.

104

83.

форма документирования перечня типовинформационных активов

и их значимых свойств информационной

безопасности

Свойства информационной безопасности

Тип информационного

актива

ДСП-информация

Конфиденциаль

ность

Целостность

Доступность

Другие

свойства ИБ

(при

необходимости)

+

+

+

–

Примечание – Значимое свойство ИБ для типа информационного актива обозначается

знаком «+», незначимое знаком «–».

105

84.

Процедура 2Для каждого из выделенных в рамках

выполнения процедуры 1 типов

информационных активов необходимо

составить перечень типов объектов

среды. При составлении данного перечня

необходимо разделить рассматриваемые

типы объектов среды по уровням

информационной инфраструктуры

организации.

106

85.

форма документированияперечня типов объектов среды

Тип информационного

актива

ДСП-информация

Уровни иерархии

информационной

инфраструктуры

Типы объектов среды

Физический уровень

Линии связи, аппаратные и технические

средства, физические носители информации

Сетевой уровень

Маршрутизаторы, коммутаторы,

концентраторы

Уровень сетевых

приложений и сервисов

Программные компоненты передачи данных по

компьютерным сетям (сетевые сервисы)

Уровень операционных

систем

Файлы данных с ДСП-информацией

Уровень систем

управления базами

данных

Базы данных с ДСП-информацией

Уровень

технологических

приложений и сервисов

Прикладные программы доступа и обработки

ДСП-информации, бумажные носители

Уровень бизнеспроцессов

Жизненный цикл ДСП-информации,

автоматизированные рабочие места

107

86.

Процедура 3Для каждого из определенных в рамках

выполнения процедуры 2 типов объектов

среды формируется перечень актуальных

источников угроз, воздействие которых

может привести к потере значимых

свойств ИБ соответствующих типов

информационных активов. Типы объектов

среды и выявляемые для них актуальные

источники угроз должны соответствовать

друг другу в рамках иерархии

108

информационной инфраструктуры.

87.

Процедура 3Перечень актуальных источников угроз

формируется на основе модели угроз. В

ходе формирования актуальных

источников угроз возможно расширение

первоначального перечня источников

угроз, зафиксированных в модели угроз

(или же его дополнительная

структуризация путем составления новых

моделей угроз для некоторых из

выделенных типов информационных

109

активов).

88.

Процедура 3При формировании перечня актуальных

источников угроз рекомендуется

рассматривать возможные способы их

воздействия на объекты среды, в

результате чего возможна потеря

значимых свойств ИБ соответствующих

типов информационных активов (способы

реализации угроз ИБ). Степень

детализации и порядок группировки для

рассмотрения способов реализации угроз

110

ИБ определяется владельцем.

89.

Процедура 4Для выполнения оценки СВР угроз ИБ

используются результаты выполнения

процедур 1, 2, 3 и проводится анализ

возможности потери каждого из значимых

свойств ИБ для каждого из типов

информационных активов в результате

воздействия на соответствующие им типы

объектов среды выделенных источников

угроз

111

90.

Процедура 4Основными факторами для оценки СВР угроз ИБ являются:

а) информация соответствующих моделей угроз, в

частности:

1) данные о расположении источника угрозы относительно

соответствующих типов объектов среды;

2) информация о мотивации источника угрозы;

3) предположения о квалификации и/или ресурсах источника угрозы;

б) статистические данные о частоте реализации угрозы ее

источником в прошлом;

в) информация о способах реализации угроз ИБ;

г) информация о сложности обнаружения реализации угрозы

рассматриваемым источником;

д) данные о наличии у рассматриваемых типов объектов среды

организационных, технических и прочих априорных защитных мер.

112

91.

• К априорным следует относитьзащитные меры, эксплуатация которых

сокращает качественно или

количественно существующие

уязвимости объектов защиты

информационных активов, тем самым

снижая вероятность реализации

соответствующих угроз ИБ (например,

средства защиты от

несанкционированного доступа).

113

92.

Процедура 4Для оценки СВР угроз ИБ используется

следующая качественная шкала

степеней:

– нереализуемая;

– минимальная;

– средняя;

– высокая;

– критическая.

114

93.

форма документирования данных и результатов оценки степени возможностиреализации угроз информационной безопасности

Тип

информационного

актива

ДСПинформация

Тип

объекта

среды

Актуальный

источник

угрозы ИБ

Значимые

свойства ИБ

типа

информационного

актива

Способ

реализации

угроз ИБ 1)

Используемые

априорные

защитные

меры

Прочие данные,

определяющие

СВР угроз ИБ

Оценка

СВР угроз

ИБ

Файлы

Внутренний

данных

нарушитель

с ДСПинформац

ией

Конфиденциа

льность

Несанкциониров Проведение кадровой

анное

работы. Мониторинг и

копирование

протоколирование

доступа к файлам

данных.

Использование

антивирусной

защиты

Пользователь,

Высокая

имеющий право

доступа к файлам

данных

(внутренний

нарушитель),

имеет

возможность

совершить

противоправное

действие

Внешний

нарушитель

Конфиденциа

льность

Несанкциониров Контроль и

анное

протоколирование

копирование

доступа к файлам

данных. Организация

физической защиты

зданий и помещений.

Использование

антивирусной

защиты

Нет данных

Минималь

ная

1) Степень детализации и порядок группировки для рассмотрения способов реализации угроз ИБ определяется банком.

115

Примечание – В графе «Оценка СВР угроз ИБ» требуется указать значение из следующего перечня: нереализуемая,

минимальная, средняя, высокая, критическая.

94.

Процедура 5• Для выполнения оценки СТП

нарушения ИБ используются результаты

выполнения процедур 1, 2, 3 настоящей

методики и проводится анализ

последствий потери каждого из

значимых свойств ИБ для каждого из

типов информационных активов в

результате воздействия на

соответствующие им типы объектов

среды выделенных источников угроз. 116

95.

Процедура 5Основными факторами для оценки СТП нарушения ИБ являются:

– степень влияния на непрерывность деятельности;

– степень влияния на репутацию;

– объем финансовых и материальных потерь;

– объем финансовых и материальных затрат, необходимых для восстановления

значимого свойства ИБ для информационных активов рассматриваемого типа и

ликвидации последствий нарушения ИБ;

– объем людских ресурсов, необходимых для восстановления значимого свойства ИБ

для информационных активов рассматриваемого типа и ликвидации последствий

нарушения ИБ;

– объем временных затрат, необходимых для восстановления значимого свойства ИБ

для информационных активов рассматриваемого типа и ликвидации последствий

нарушения ИБ;

– степень нарушения законодательных требований и/или договорных обязательств;

– степень нарушения требований регулирующих и контролирующих (надзорных)

органов в области ИБ, а также требований нормативных правовых актов;

– объем хранимой, передаваемой, обрабатываемой, уничтожаемой информации,

соответствующей рассматриваемому типу объекта среды;

– данные о наличии у рассматриваемых типов объектов среды организационных,

технических и прочих апостериорных защитных мер.

117

96.

Процедура 5Для оценки СТП нарушения ИБ

вследствие реализации угроз ИБ

используется следующая

качественная шкала степеней:

– минимальная;

– средняя;

– высокая;

– критическая.

119

97.

форма документирования данных и результатов оценки степенитяжести последствий нарушения информационной безопасности

Тип

информационного

актива

ДСП-информация

Тип

объекта

среды

Файлы

данных с

ДСП-информацией

Актуальный

источник

угрозы ИБ

Внутренний

нарушитель

Прочие данные,

определяющие

СТП нарушения

ИБ

Оценка СТП

нарушения

ИБ

Не

используются

Нет данных

Высокая

Целостность

Резервирование

и контрольное

суммирование

файлов данных

Нет данных

Средняя

Доступность

Резервирование

файлов данных

Нет данных

Средняя

Конфиденциальност

ь

Не

используются

Нет данных

Высокая

Целостность

Резервирование

и контрольное

суммирование

файлов данных

Нет данных

Средняя

Доступность

Резервирование

файлов данных

Нет данных

Минимальна

я

Значимые свойства ИБ

типа информационного

актива

Используемые

апостериорные

защитные меры

Конфиденциальност

ь

Другие свойства ИБ

(при необходимости)

Внешний

нарушитель

Другие свойства ИБ

(при необходимости)

Примечание – В графе «Оценка СТП нарушения ИБ» требуется указать значение из следующего перечня: минимальная, средняя,120

высокая,

критическая.

98.

Процедура 6Оценивание рисков нарушения ИБ (определение

допустимых рисков нарушения ИБ) проводится на

основании сопоставления оценок СВР угроз ИБ и оценок

СТП нарушения ИБ вследствие реализации

соответствующих угроз.

Деятельность по оцениванию рисков должна

проводиться для всех значимых свойств ИБ выделенных

типов информационных активов и всех соответствующих

им комбинаций типов объектов среды и воздействующих

на них источников угроз.

Для выполнения оценивания рисков нарушения ИБ

необходимо использовать результаты выполнения

процедур 4 и 5.

121

99.

Таблица допустимых/недопустимыхрисков нарушения информационной

безопасности

СТП нарушения ИБ

СВР угроз ИБ

минимальная

средняя

высокая

критическая

Нереализуемая

Допустимый

Допустимый

Допустимый

Допустимый

Минимальная

Допустимый

Допустимый

Допустимый

Недопустимый

Средняя

Допустимый

Допустимый

Недопустимый Недопустимый

Высокая

Допустимый

Недопустимый Недопустимый Недопустимый

Критическая

Недопустимый Недопустимый Недопустимый Недопустимый

122

100.

форма документирования результатов выполнения процедурыоценивания рисков нарушения информационной безопасности

Тип

информацио

нного актива

ДСПинформация

Тип объекта

среды

Файлы

данных с

ДСП-информацией

Актуальный

источник

угрозы ИБ

Внутренний

нарушитель

Внешний

нарушитель

Значимые

свойства ИБ типа

информационного

актива

Способ

реализации

угроз ИБ

Конфиденциальн Несанкциониров

ость

анное

копирование

Конфиденциальн Несанкциониров

ость

анное

копирование

Оценка

СВР

угроз ИБ

Результа

т

Оценка

оценива

СТП

ния

нарушен

рисков

ия ИБ

нарушен

ия ИБ

Высокая

Высокая Недопус

тимый

Минималь

ная

Высокая Допуст

имый

Примечание – В графе «Результат оценивания рисков нарушения ИБ» требуется указать значение из следующего

перечня: допустимый, недопустимый.

123

101.

форма документированиярезультатов

Тип

инф

актива

Тип

объект

среды

Коммер Файлы

ческая с КТ

тайна

Акт ист Значим Спос

угрозы ые

релиз

свойст угроз

ИБ

Оценка Оценка Резуль

СТПкол

СРВкол

тат

оценив

рисков

Внутр

наруш

конф

Несанк

ционир

копир

10 млн

50 %

5 млн

Внешн

наруш

конф

Несанк

ционир

копир

20 млн

25 %

5 млн

124

law

law