Similar presentations:

VPN virtual private network

1.

VPNvirtual private network

2.

VPNVPN – («виртуальная частная сеть») — обобщённое название

технологий, позволяющих обеспечить одно или несколько сетевых

соединений поверх чьей-либо другой сети.

Несмотря на то, что для коммуникации используются сети с меньшим

или неизвестным уровнем доверия (например, интернет), уровень доверия к

построенной логической сети не зависит от уровня доверия к базовым

сетям благодаря использованию средств криптографии (шифрования,

аутентификации).

3.

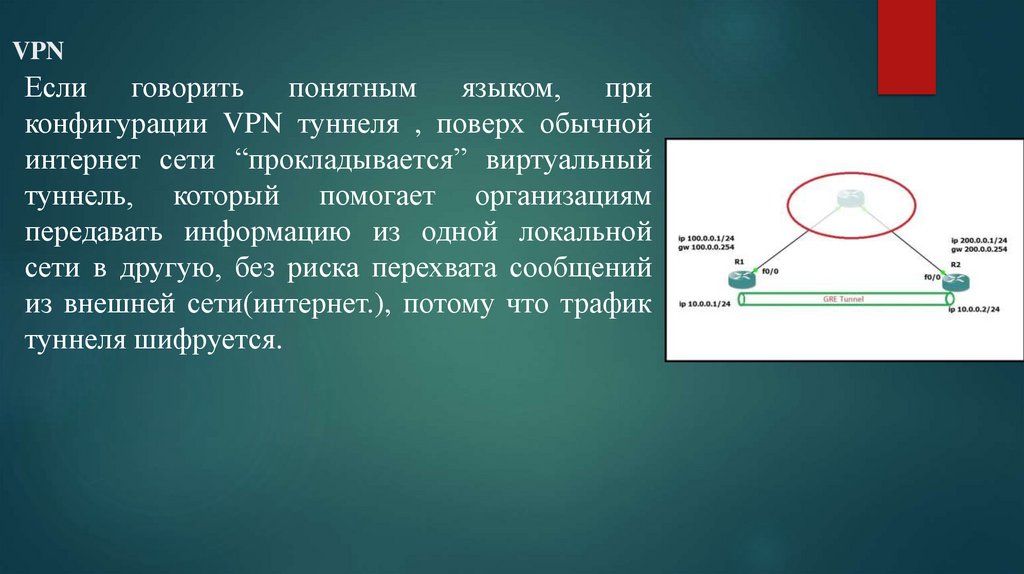

VPNЕсли говорить понятным языком, при

конфигурации VPN туннеля , поверх обычной

интернет сети “прокладывается” виртуальный

туннель, который помогает организациям

передавать информацию из одной локальной

сети в другую, без риска перехвата сообщений

из внешней сети(интернет.), потому что трафик

туннеля шифруется.

4.

VPNУровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как

применение криптографии на этих уровнях позволяет использовать в

неизменном виде транспортные протоколы(tcp,udp)

5.

VPNПо степени защищённости используемой среды:

Защищенные:

Наиболее распространённый вариант виртуальных частных сетей. С его помощью

возможно создать надежную и защищённую сеть на основе ненадёжной сети, как

правило, интернета. Примером защищённых VPN являются: ipsec, openvpn и PPTP.

Доверительные:

Используются в случаях, когда передающую среду можно считать надёжной и

необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети.

Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN

являются: L2TP

6.

VPNПо назначению

Intranet VPN - Используется для объединения в единую защищённую сеть нескольких

распределённых филиалов одной организации, обменивающихся данными по открытым

каналам связи.

Intranet - Изолированная от интернета внутренняя корпоративная частная сеть

Remote-access VPN - используется для создания защищённого канала между сегментом

корпоративной сети (центральным офисом или филиалом) и одиночным пользователем,

который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера.

Internet VPN - используется провайдерами для предоставления доступа к интернету,

обычно если по одному физическому каналу подключаются несколько пользователей.

Протокол PPPOE стал стандартом для подключения провайдерами.

7.

VPNПримеры VPN:

IPSEC - набор протоколов для обеспечения защиты данных,

передаваемых по межсетевому протоколу IP.

Позволяет осуществлять подтверждение подлинности

(аутентификацию), проверку целостности и/или шифрование ipпакетов.

В основном применяется для организации vpn-соединений.

8.

VPNPPPOE - сетевой протокол канального уровня (второй уровень сетевой модели

OSI) передачи кадров PPP через ethernet

PPPOE — это туннелирующий протокол, который позволяет

инкапсулировать IP или другие протоколы.

9.

VPNL2TP - протокол туннелирования второго уровня туннельный

протокол, использующийся для поддержки виртуальных частных сетей.

10.

VPNGRE (англ. Generic routing encapsulation — общая инкапсуляция

маршрутов)

—

протокол

туннелирования

сетевых

пакетов,

разработанный компанией cisco systems.

Основное назначение протокола — инкапсуляция пакетов сетевого

уровня сетевой модели osi в ip-пакеты.

11.

VPNLogmein

hamachi

программное

обеспечение,

предназначенное

для

построения VPN.

Hamachi позволяет создать собственную

защищённую

сеть

из

компьютеров,

соединённых через интернет, как будто они

соединены одной физической локальной сетью

12.

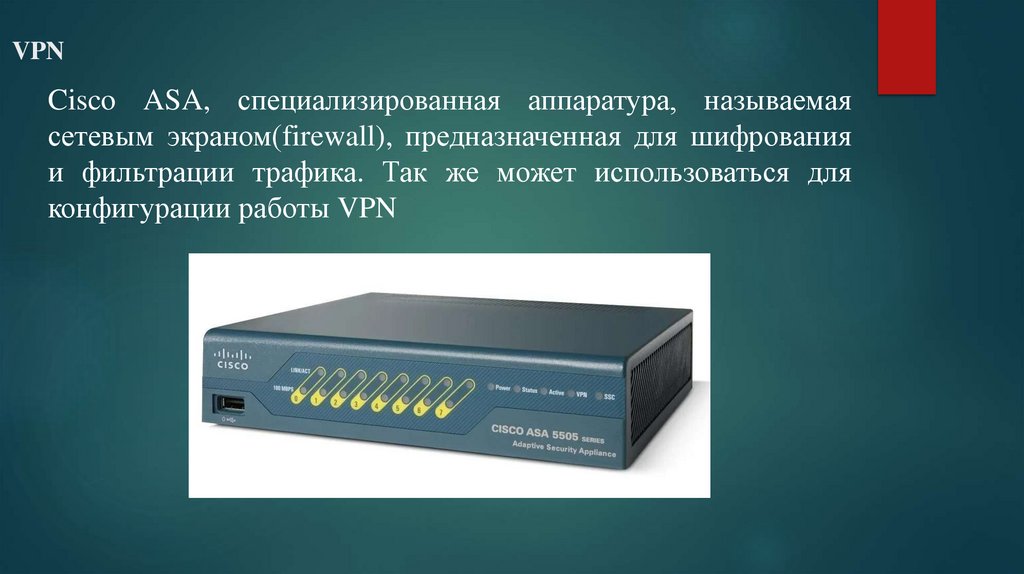

VPNCisco ASA, специализированная аппаратура, называемая

сетевым экраном(firewall), предназначенная для шифрования

и фильтрации трафика. Так же может использоваться для

конфигурации работы VPN

13.

VPNПРАКТИКА

14.

VPNВ мире есть множество протоколов туннелирования, мы же с вами будем

работать с протоколом GRE.

GRE (англ. Generic Routing Encapsulation — общая инкапсуляция

маршрутов) — протокол туннелирования сетевых пакетов, разработанный

компанией Cisco Systems. Его основное назначение — инкапсуляция

пакетов сетевого уровня сетевой модели OSI в IP-пакеты.

Номер протокола в IP — 47.

15.

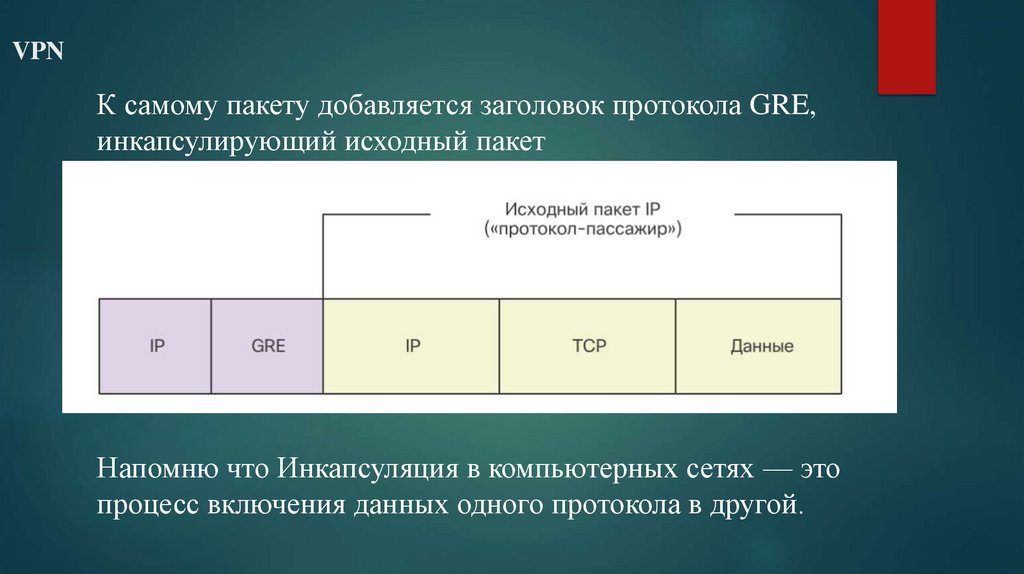

VPNК самому пакету добавляется заголовок протокола GRE,

инкапсулирующий исходный пакет

Напомню что Инкапсуляция в компьютерных сетях — это

процесс включения данных одного протокола в другой.

16.

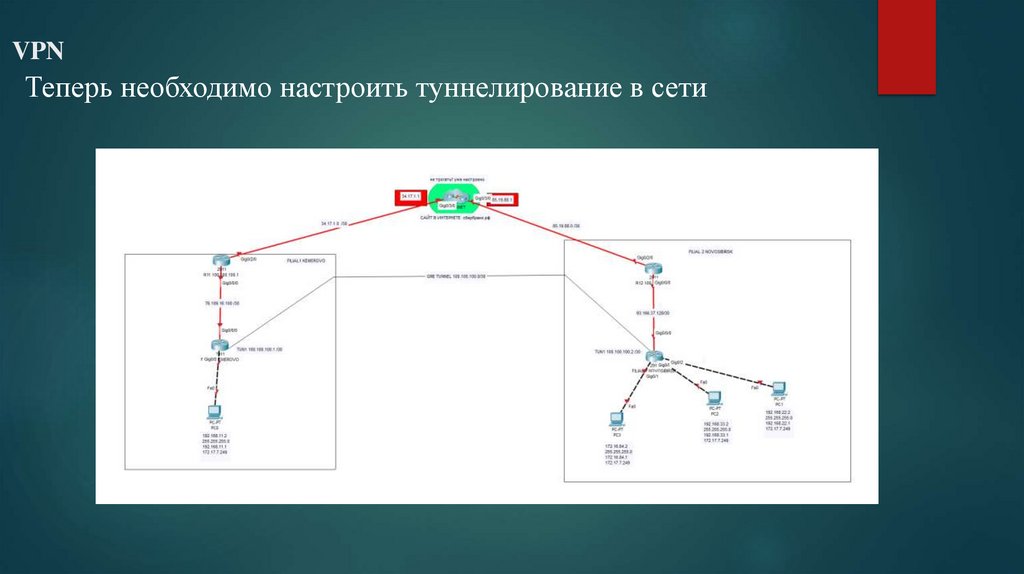

VPNТеперь необходимо настроить туннелирование в сети

17.

VPNВ данной работе вы не имеете доступ к провайдеру города,

находящийся в кластере интернет.

Вам доступно лишь ваше оборудование, находящиеся на территории

вашей организации.

Провайдер выдал вам адреса для установки соединения с ним по OSPF

AREA 1

FILIAL1 KEMEROVO2 – 37.17.1.2 /30

FILIAL 2 NOVOSIBIRSK2 – 85.19.88.2 /30

Остальные сети и адреса указаны на схеме

18.

VPNДалее необходимо обозначить, что необходимо для работы VPN

туннеля.

1.

Полностью рабочая маршрутизация

2.

Созданная виртуальная сеть между двумя филиалами

3.

Статические маршруты для работы VPN

Начнем по порядку

19.

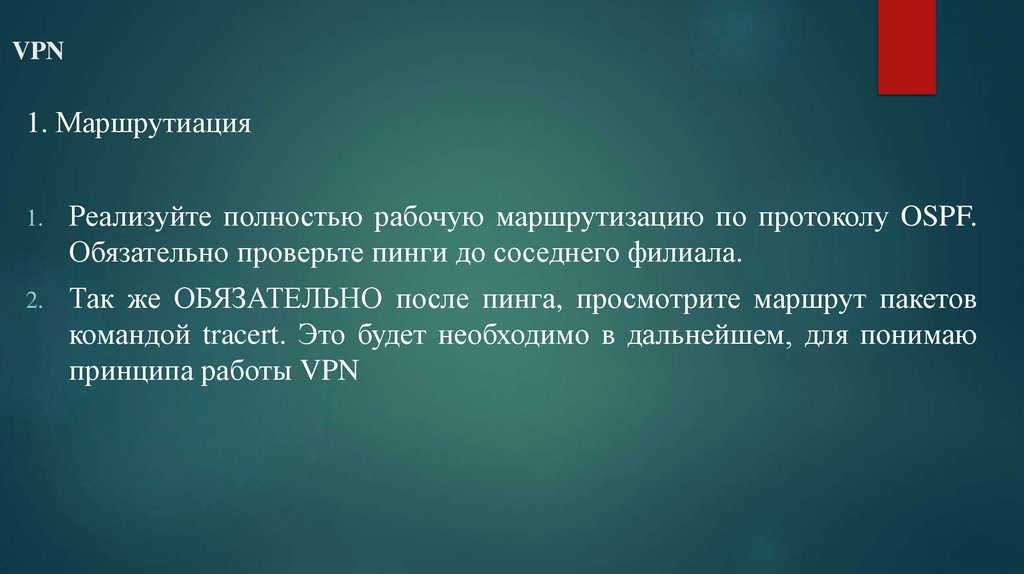

VPN1. Маршрутиация

1.

Реализуйте полностью рабочую маршрутизацию по протоколу OSPF.

Обязательно проверьте пинги до соседнего филиала.

2.

Так же ОБЯЗАТЕЛЬНО после пинга, просмотрите маршрут пакетов

командой tracert. Это будет необходимо в дальнейшем, для понимаю

принципа работы VPN

20.

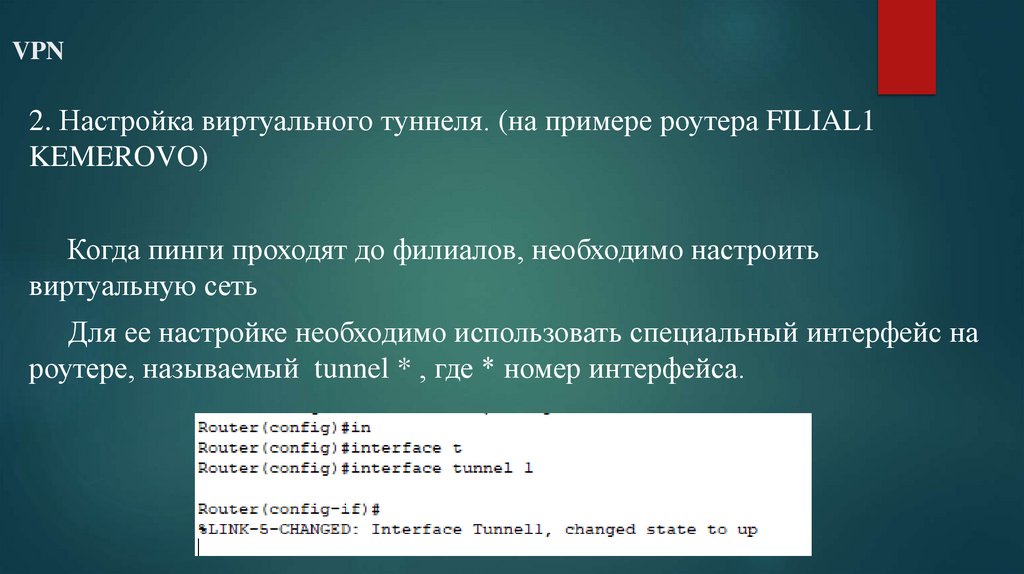

VPN2. Настройка виртуального туннеля. (на примере роутера FILIAL1

KEMEROVO)

Когда пинги проходят до филиалов, необходимо настроить

виртуальную сеть

Для ее настройке необходимо использовать специальный интерфейс на

роутере, называемый tunnel * , где * номер интерфейса.

21.

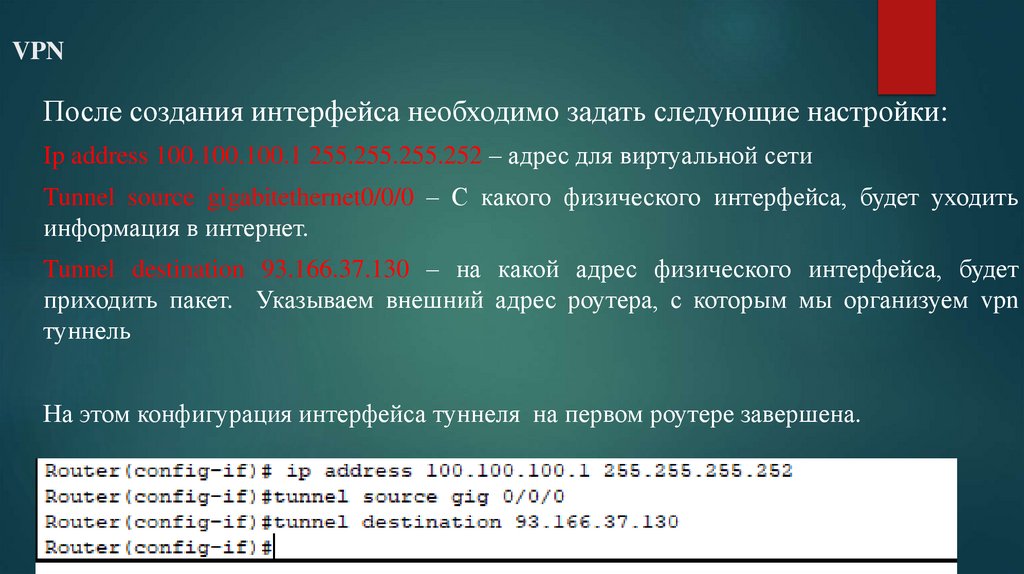

VPNПосле создания интерфейса необходимо задать следующие настройки:

Ip address 100.100.100.1 255.255.255.252 – адрес для виртуальной сети

Tunnel source gigabitethernet0/0/0 – С какого физического интерфейса, будет уходить

информация в интернет.

Tunnel destination 93.166.37.130 – на какой адрес физического интерфейса, будет

приходить пакет. Указываем внешний адрес роутера, с которым мы организуем vpn

туннель

На этом конфигурация интерфейса туннеля на первом роутере завершена.

22.

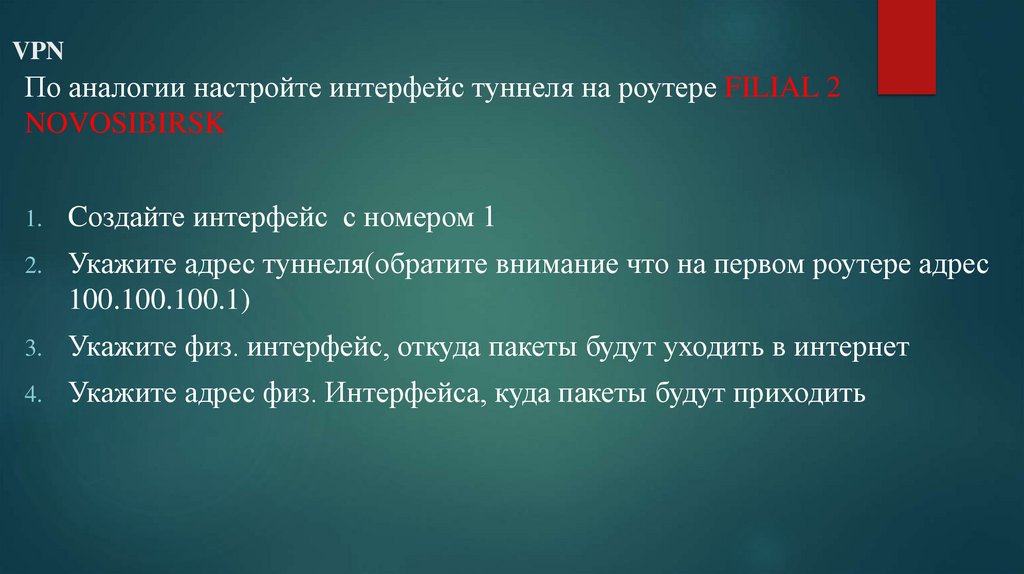

VPNПо аналогии настройте интерфейс туннеля на роутере FILIAL 2

NOVOSIBIRSK

1.

Cоздайте интерфейс с номером 1

2.

Укажите адрес туннеля(обратите внимание что на первом роутере адрес

100.100.100.1)

3.

Укажите физ. интерфейс, откуда пакеты будут уходить в интернет

4.

Укажите адрес физ. Интерфейса, куда пакеты будут приходить

23.

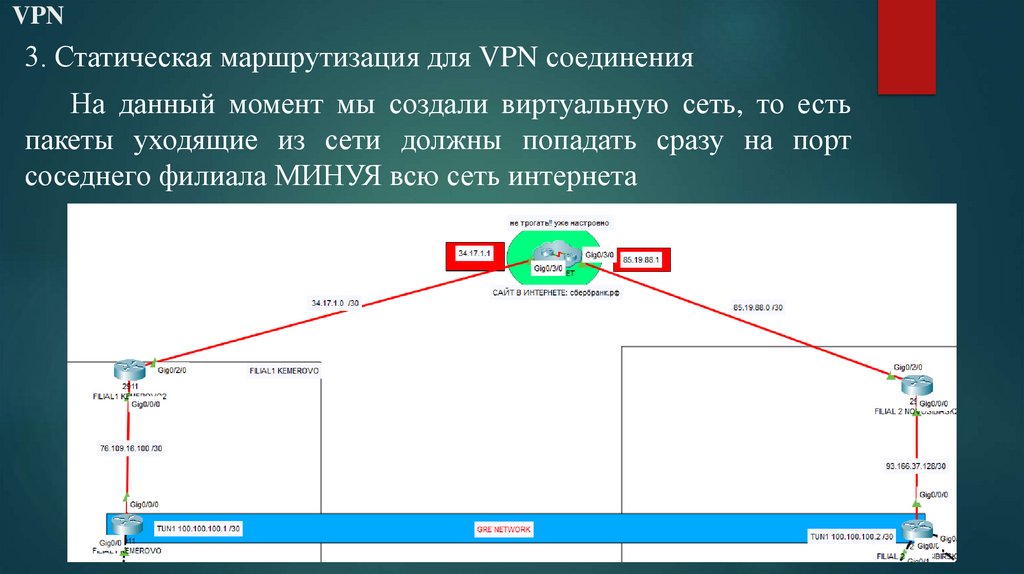

VPN3. Статическая маршрутизация для VPN соединения

На данный момент мы создали виртуальную сеть, то есть

пакеты уходящие из сети должны попадать сразу на порт

соседнего филиала МИНУЯ всю сеть интернета

24.

VPNНо на данный момент трафик из локальной сети не проходит по

туннелю, а идет по обычной сети интернета. (проверьте командой tracert)

Для того чтобы трафик уходил через туннель, необходимо прописать

статические маршруты через адреса VPN туннеля.

Таким образом роутер, увидев сеть предназначенную для

туннелирования, будет отправлять пакеты в туннель, а остальные,

пропускать через обычный интернет.

25.

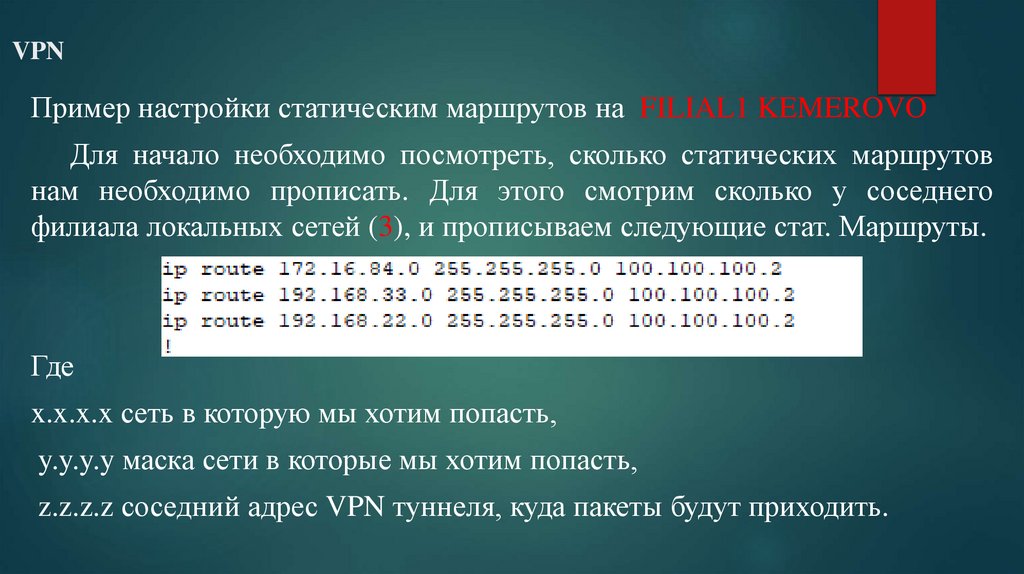

VPNПример настройки статическим маршрутов на FILIAL1 KEMEROVO

Для начало необходимо посмотреть, сколько статических маршрутов

нам необходимо прописать. Для этого смотрим сколько у соседнего

филиала локальных сетей (3), и прописываем следующие стат. Маршруты.

Где

x.x.x.x сеть в которую мы хотим попасть,

y.y.y.y маска сети в которые мы хотим попасть,

z.z.z.z соседний адрес VPN туннеля, куда пакеты будут приходить.

26.

VPNПо аналогии настраиваем в обратную сторону на FILIAL 2 NOVOSIBIRSK

27.

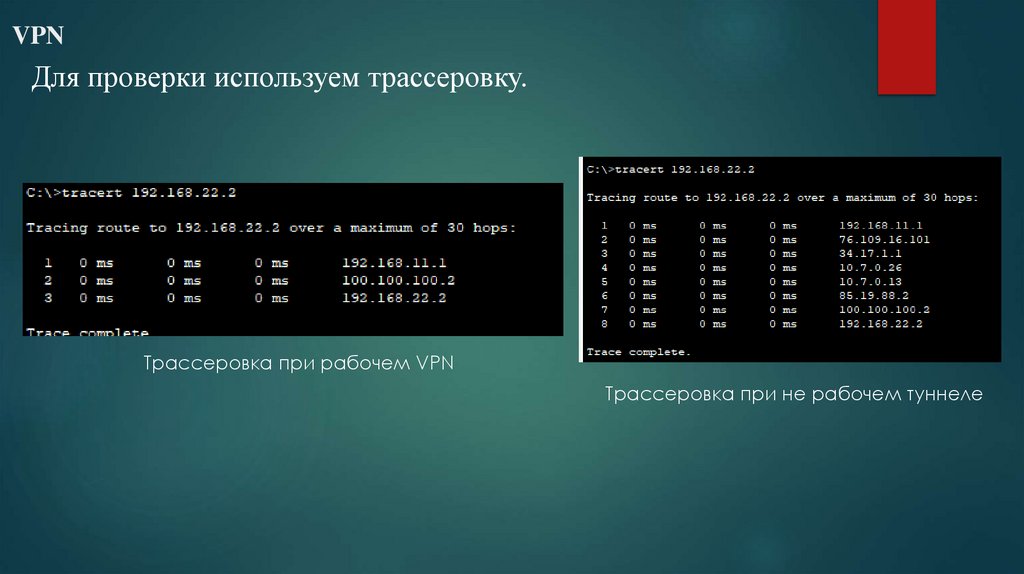

VPNДля проверки используем трассеровку.

Трассеровка при рабочем VPN

Трассеровка при не рабочем туннеле

28.

VPNПосле того как настроили рабочий туннель, проведите

трассеровку по DNS адресу.

29.

VPNТаким образом, мы организовали виртуальную локальную сеть,

между двумя локальными сетями, для обеспечения безопасной передачи

информации между двумя филиалами организации.

internet

internet