Similar presentations:

Аспекты безопасности компьютерных сетей

1.

Аспекты безопасностикомпьютерных сетей

2.

Основные понятияЧеловеку свойственно ошибаться!

Любое техническое устройство также подвержено

сбоям, поломкам, влиянию помех. Ошибка может

произойти при реализации любого информационного

процесса.

Велика

вероятность

ошибки

при

кодировании

информации, её обработке и передаче. Результатом

ошибки может стать потеря нужных данных, принятие

ошибочного решения, аварийная ситуация

Компьютерная система ПВО Североамериканского континента

однажды объявила ложную ядерную тревогу, приведя в боевую

готовность вооружённые силы. А причиной послужил

неисправный чип стоимостью 46 центов — маленький,

размером с монету, кремниевый элемент.

2

3.

ПримерыВ 1983 году произошло наводнение в юго-западной части

США. Причиной стал компьютер, в который были введены

неверные данные о погоде, в результате чего он дал ошибочный

сигнал шлюзам, перекрывающим реку Колорадо.

В 1971 году на нью-йоркской железной дороге исчезли 352

вагона.

Преступник

воспользовался

информацией

вычислительного центра, управляющего работой железной

дороги, и изменил адреса назначения вагонов. Нанесённый

ущерб составил более миллиона долларов.

3

4.

Основные определенияЗащита информации – это совокупность методов и

средств, обеспечивающих целостность,

конфиденциальность, достоверность и доступность

информации в условиях взаимодействия на нее

угроз естественного или искусственного характера.

Безопасность данных (data security) - концепция защиты

программ и данных от случайного либо умышленного

изменения, уничтожения, разглашения, а также

несанкционированного использования.

Система (служба) обеспечения безопасности

информации - это совокупность правовых,

организационных и технических мероприятий,

позволяющих не допустить или существенно затруднить

нанесение ущерба интересам поставщиков и

потребителей информации.

5.

Основные принципы обеспеченияинформационной безопасности

В рамках ИБ сетей необходимо

обеспечение:

- целостности данных — защита от сбоев,

ведущих к потере информации или ее

уничтожению;

- конфиденциальности информации;

- доступности информации для

авторизованных пользователей.

5

6.

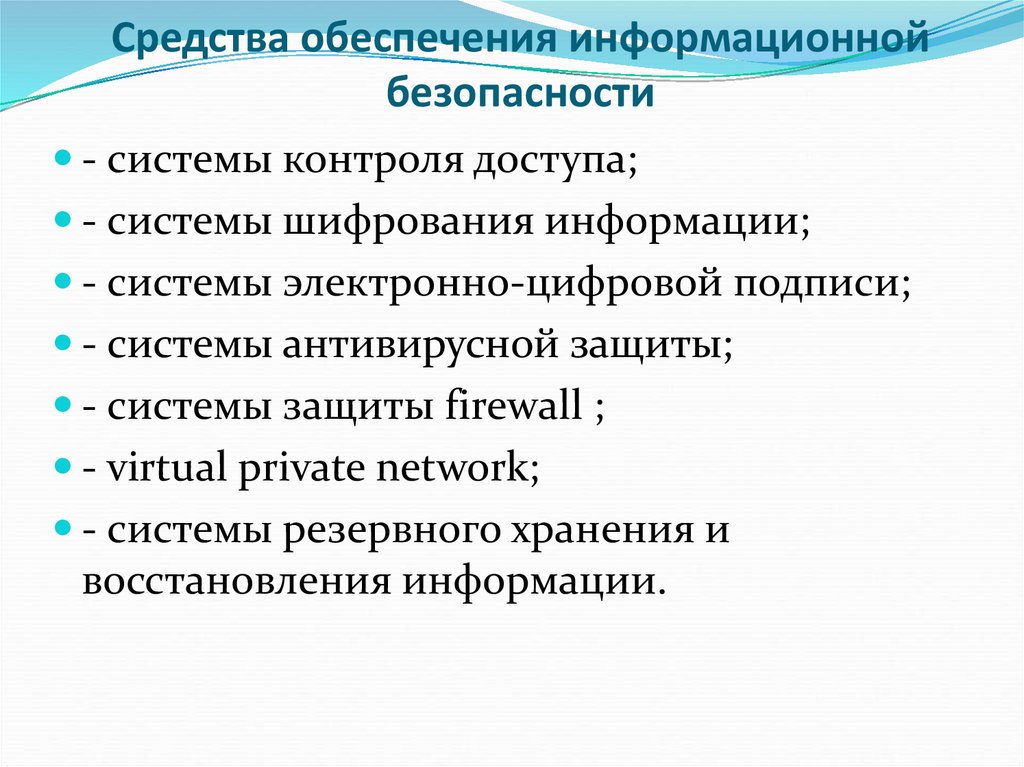

Средства обеспечения информационнойбезопасности

- системы контроля доступа;

- системы шифрования информации;

- системы электронно-цифровой подписи;

- системы антивирусной защиты;

- системы защиты firewall ;

- virtual private network;

- системы резервного хранения и

восстановления информации.

7.

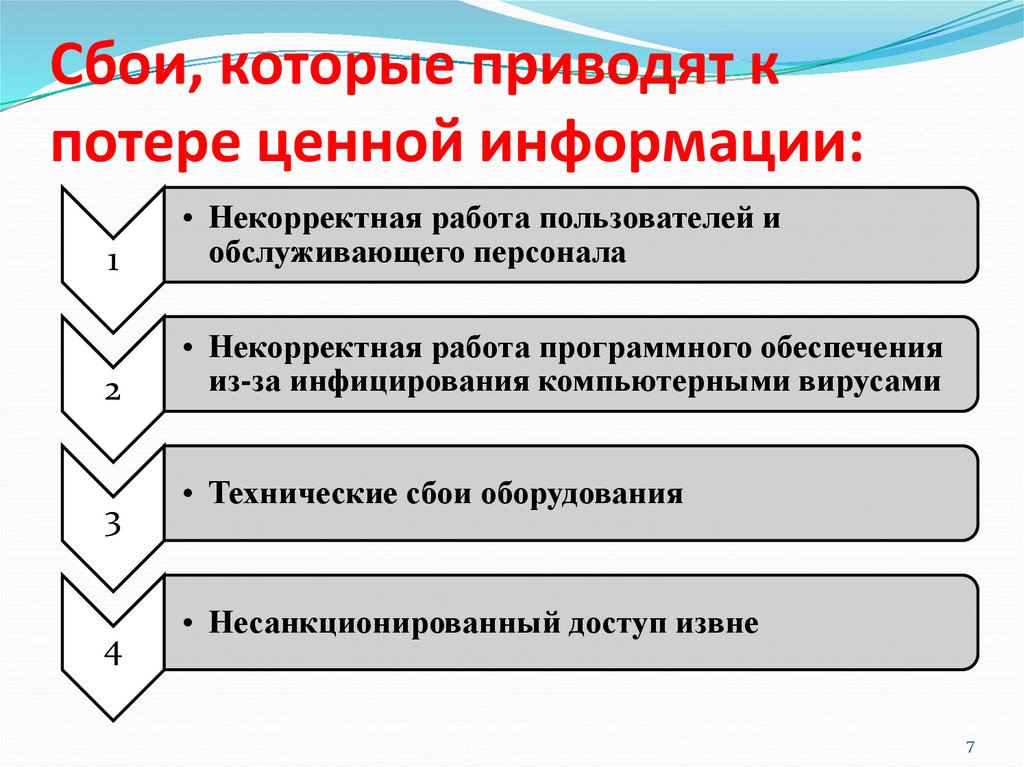

Сбои, которые приводят кпотере ценной информации:

1

• Некорректная работа пользователей и

обслуживающего персонала

2

• Некорректная работа программного обеспечения

из-за инфицирования компьютерными вирусами

3

4

• Технические сбои оборудования

• Несанкционированный доступ извне

7

8.

Некорректная работа пользователей иобслуживающего персонала

От 80 до 90 % угроз

информационной

безопасности

крупных

компаний

исходит

от

«внутреннего врага». Чаще

всего

компьютеры

становятся

жертвой

небрежного пользователя.

Но очень компетентные и аккуратные пользователи также

представляют угрозу: они могут подобрать для работы сложное

программное обеспечение, которое с трудом будут использовать

другие, списать из сети и установить файл, содержащий вирус.

8

9.

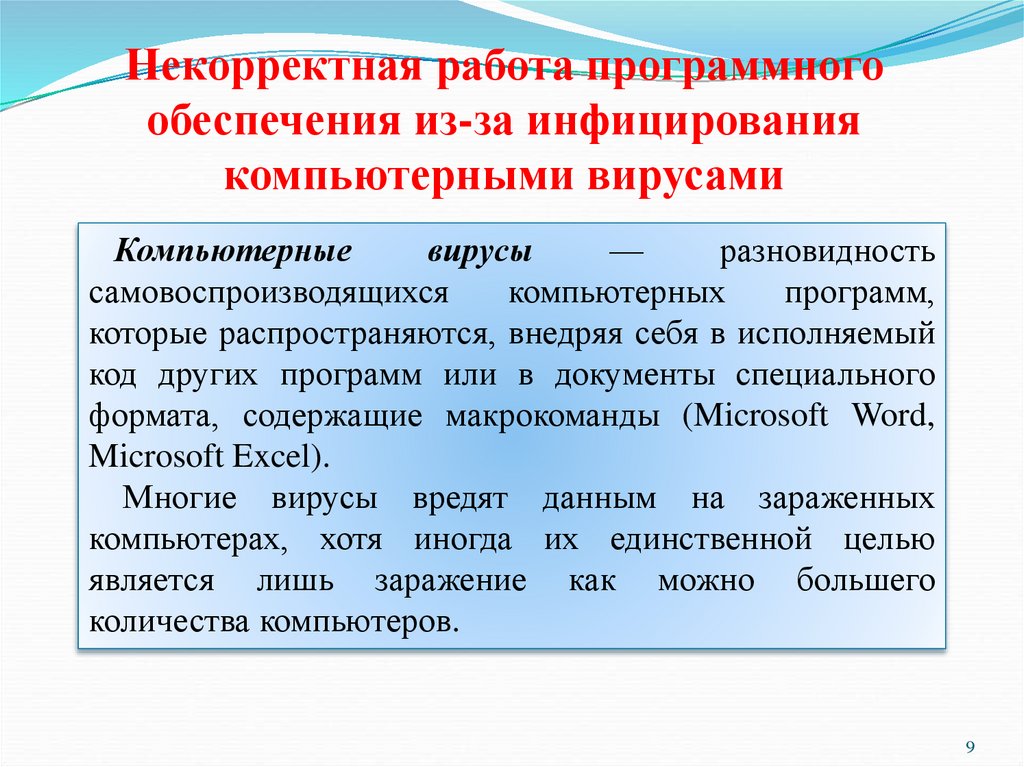

Некорректная работа программногообеспечения из-за инфицирования

компьютерными вирусами

Компьютерные

вирусы

—

разновидность

самовоспроизводящихся

компьютерных

программ,

которые распространяются, внедряя себя в исполняемый

код других программ или в документы специального

формата, содержащие макрокоманды (Microsoft Word,

Microsoft Excel).

Многие вирусы вредят данным на зараженных

компьютерах, хотя иногда их единственной целью

является лишь заражение как можно большего

количества компьютеров.

9

10.

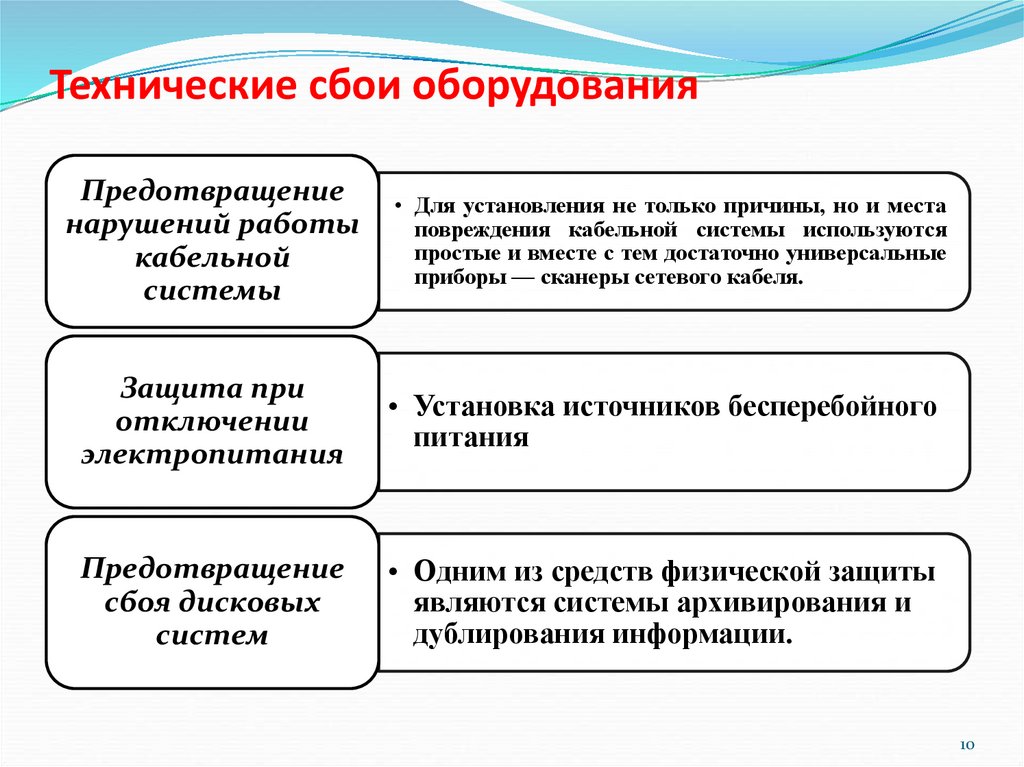

Технические сбои оборудованияПредотвращение

нарушений работы

кабельной

системы

• Для установления не только причины, но и места

повреждения кабельной системы используются

простые и вместе с тем достаточно универсальные

приборы — сканеры сетевого кабеля.

Защита при

отключении

электропитания

• Установка источников бесперебойного

питания

Предотвращение

сбоя дисковых

систем

• Одним из средств физической защиты

являются системы архивирования и

дублирования информации.

10

11.

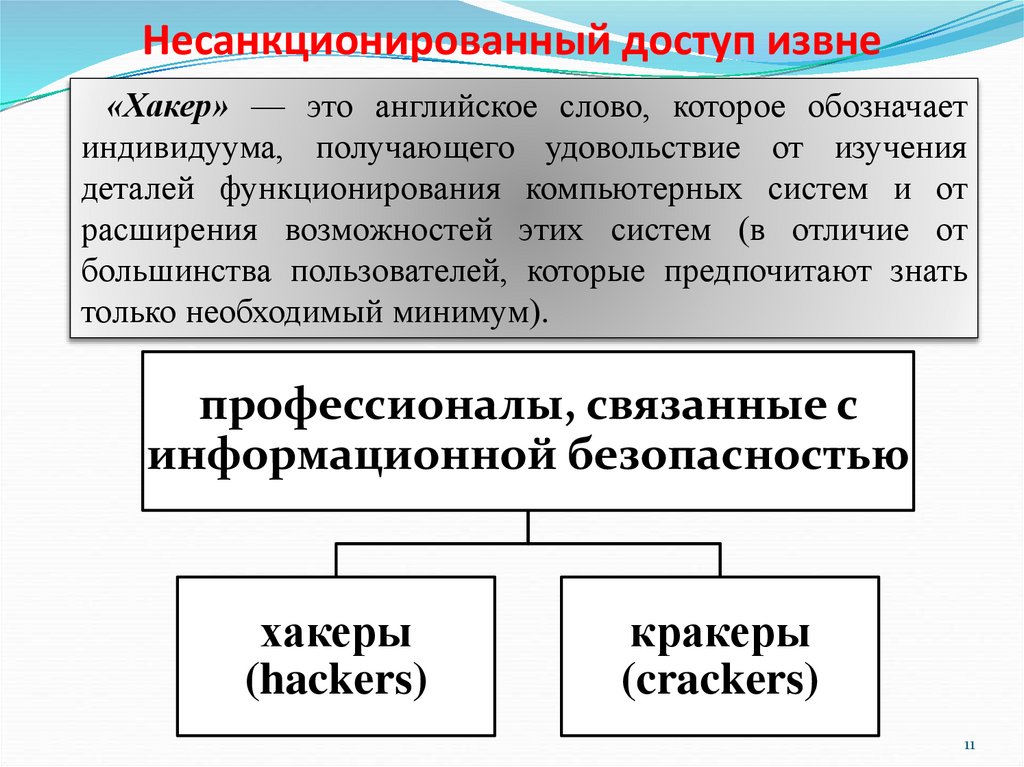

Несанкционированный доступ извне«Хакер» — это английское слово, которое обозначает

индивидуума, получающего удовольствие от изучения

деталей функционирования компьютерных систем и от

расширения возможностей этих систем (в отличие от

большинства пользователей, которые предпочитают знать

только необходимый минимум).

профессионалы, связанные с

информационной безопасностью

хакеры

(hackers)

кракеры

(crackers)

11

12.

Основная задача хакера состоит в том, чтобы, исследуязащиту, обнаружить слабые места в системе безопасности и

проинформировать о них пользователей и разработчиков с

целью устранения найденных уязвимостей и повышения уровня

защиты.

Кракеры осуществляют «взлом» системы с целью

получения несанкционированного доступа к закрытым для

них информационным ресурсам и системам.

КРАКЕРЫ

вандалы

шутники

взломщики

12

13.

КРАКЕРЫвандалы

шутники

проникновение в

систему с целью

ее полного

уничтожения

известность,

достигаемая

путем

проникновения в

систему

взломщики

взлом системы с

целью получения

наживы путем

кражи или

подмены

информации

13

14.

Угрозы и уязвимости проводных корпоративныхсетей

Информация, обрабатываемая в корпоративных сетях,

является уязвимой, чему способствуют:

• увеличение объемов обрабатываемой, передаваемой

и хранимой в ПК информации;

• сосредоточение в БД информации различного

уровня важности и конфиденциальности;

• расширение доступа круга пользователей к

информации, хранящейся в БД, и к ресурсам ВС;

• увеличение числа удаленных рабочих мест;

• широкое использование глобальной сети Internet и

различных каналов связи;

• автоматизация обмена информацией между ПК

пользователей.

15.

Угрозы и уязвимости проводныхкорпоративных сетей

Самыми частыми и опасными являются

непреднамеренные ошибки пользователей,

операторов и системных администраторов,

обслуживающих КИС.

Такие ошибки приводят к прямому ущербу, а

иногда создают слабые места, которыми

могут воспользоваться злоумышленники

16.

Источники нарушений безопасности17.

До построения политики безопасностинеобходимо

оценить

риски,

которым

подвергается

компьютерная

среда

организации и предпринять соответствующие

действия.

Затраты организации на контроль и

предотвращение угроз безопасности не

должны превышать ожидаемых потерь.

18.

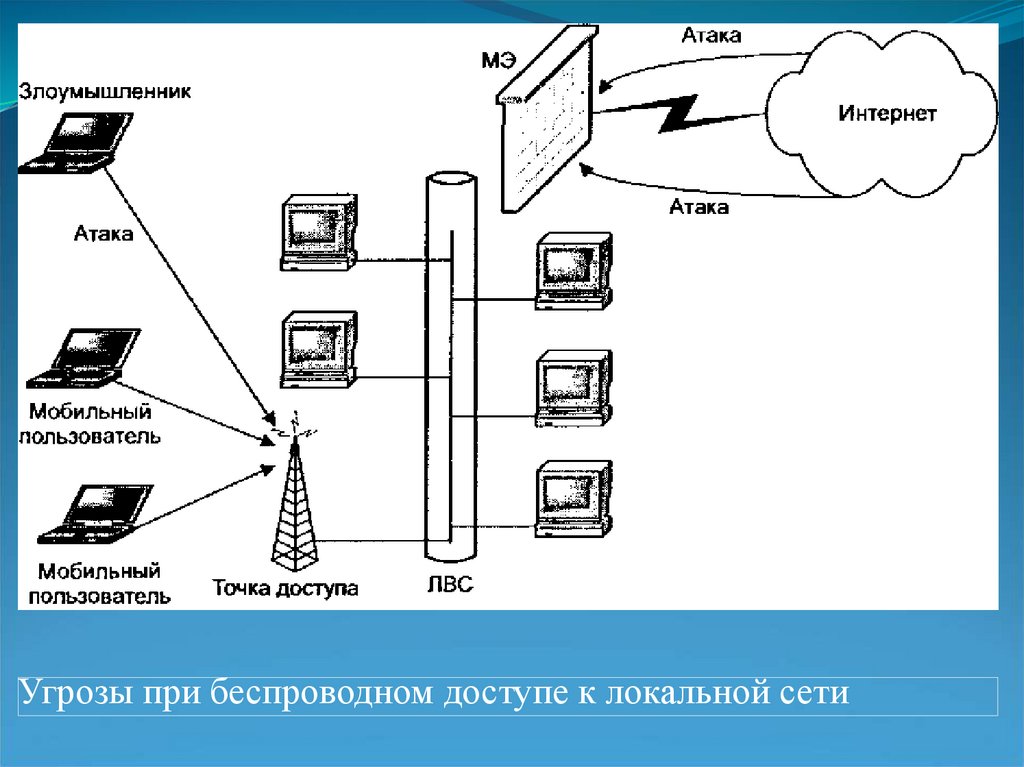

Угрозы и уязвимости беспроводных сетейРадиоволны, используемые для беспроводных

решений, достаточно легко перехватить при

наличии соответствующего оборудования. Принцип

действия

беспроводной

сети

приводит

к

возникновению

большого

числа

возможных

уязвимостей для атак и проникновений.

Оборудование беспроводных локальных сетей

WLAN (Wireless Local Area Network) включает точки

беспроводного доступа и рабочие станции для

каждого абонента.

19.

Главное отличие между проводными ибеспроводными

сетями

—

наличие

неконтролируемой области между конечными

точками беспроводной сети. Это позволяет

атакующим,

находящимся

в

непосредственной близости от беспроводных

структур, производить ряд нападений,

которые невозможны в проводном мире. При

использовании беспроводного доступа к

локальной

сети

угрозы

безопасности

существенно возрастают

20.

Угрозы при беспроводном доступе к локальной сети21.

Основные уязвимости и угрозы беспроводных сетей1.Вещание радиомаяка.

2.Обнаружение WLAN.

3.Подслушивание.

4.Ложные точки доступа в сеть.

5.Отказ в обслуживании.

6.Атаки типа «человек-в-середине».

7.Анонимный доступ в Интернет.

22.

Вещание радиомаякаТочка доступа включает с определенной частотой

широковещательный радиомаяк, чтобы оповещать

окрестные беспроводные узлы о своем присутствии.

Эти

широковещательные

сигналы

содержат

основную информацию о точке беспроводного

доступа, включая, как правило, SSID, и приглашают

беспроводные узлы зарегистрироваться в данной

области. Любая станция, находящаяся в режиме

ожидания, может получить SSID и добавить себя в

соответствующую сеть.

Вещание радиомаяка

является «врожденной патологией» беспроводных

сетей.

23.

Обнаружение WLANДля обнаружения беспроводных сетей WLAN

используется, например, утилита NetStumber

совместно со спутниковым навигатором GPS. Данная

утилита идентифицирует SSID сети WLAN, а также

определяет, используется ли в ней система

шифрования WEP. Применение внешней антенны на

портативном ПК делает возможным обнаружение

сетей WLAN во время обхода нужного района или

поездки по городу.

24.

ПодслушиваниеПодслушивание ведут для сбора информации о сети, которую

предполагается атаковать впоследствии. Перехватчик может

использовать добытые данные для того, чтобы получить

доступ к сетевым ресурсам. Оборудование, используемое для

подслушивания в сети, может быть не сложнее того, которое

используется для обычного доступа к этой сети.

Беспроводные сети по своей природе позволяют соединять с

физической сетью компьютеры, находящиеся на некотором

расстоянии от нее, как если бы эти компьютеры находились

непосредственно в сети.

25.

Ложные точки доступа в сетьОпытный атакующий может организовать

ложную точку доступа с имитацией сетевых

ресурсов. Абоненты, ничего не подозревая,

обращаются к этой ложной точке доступа и

сообщают ей свои важные реквизиты. Этот

тип атак иногда применяют в сочетании с

прямым «глушением» истинной точки

доступа в сеть.

26.

Отказ в обслуживанииПолную парализацию сети может вызвать атака типа

DoS (Denial of Service) — отказ в обслуживании.

Цель - создание помехи при доступе пользователя к

сетевым ресурсам. Беспроводные системы особенно

восприимчивы к таким атакам. Злоумышленник

может включить устройство, заполняющее весь

спектр на рабочей частоте помехами и нелегальным

трафиком — такая задача не вызывает особых

трудностей. Сам факт проведения DoS-атаки на

физическом уровне в беспроводной сети трудно

доказать.

27.

Атаки типа «человек-в-середине» (Man in themiddle)

Обычно эти атаки используются для разрушения

конфиденциальности и целостности сеанса связи.

Злоумышленник обычно подменяет идентификацию

одного из сетевых ресурсов. Он использует

возможность прослушивания и нелегального захвата

потока данных с целью изменения его содержимого,

необходимого для удовлетворения своих целей,

например для изменения МАС-адреса для

имитирования другого хоста и т. д.

28.

Анонимный доступ в ИнтернетХакеры могут использовать незащищенную беспроводную

ЛВС организации для выхода через нее в Интернет, где они

будут осуществлять противоправные действия, не оставляя

при этом своих следов. Организация с незащищенной ЛВС

формально становится источником атакующего трафика,

нацеленного на другую компьютерную систему, что связано с

потенциальным риском правовой ответственности за

причиненный ущерб жертве атаки хакеров.

29.

Способыобеспечения

информационной безопасности КС

Два подхода к проблеме обеспечения

безопасности КС:

•фрагментарный

•комплексный.

30.

«Фрагментарный»направлен

на

противодействие четко определенным угрозам в

заданных условиях.

Достоинством такого подхода является высокая

избирательность

к

конкретной

угрозе.

Существенный недостаток — отсутствие единой

защищенной среды обработки информации.

Фрагментарные

меры

защиты

информации

обеспечивают защиту конкретных объектов КС

только от конкретной угрозы. Даже небольшое

видоизменение

угрозы

ведет

к

потере

эффективности защиты.

31.

Комплексный подход ориентирован на созданиезащищенной среды обработки информации в КС,

объединяющей в единый комплекс разнородные

меры противодействия угрозам.

Организация

защищенной

среды

обработки

информации

позволяет

гарантировать

определенный уровень безопасности КС, что

является достоинством комплексного подхода. К

недостаткам этого подхода относятся: ограничения

на

свободу

действий

пользователей

КС,

чувствительность к ошибкам установки и настройки

средств защиты, сложность управления.

32.

Комплексный подход применяют для защиты КСкрупных

организаций

или

небольших

КС,

выполняющих

ответственные

задачи

или

обрабатывающих особо важную информацию.

Комплексного

подхода

придерживаются

большинство

государственных

и

крупных

коммерческих предприятий и учреждений. Этот

подход нашел свое отражение в различных

стандартах.

33.

Длязащиты

интересов

субъектов

информационных отношений необходимо

сочетать меры следующих уровней:

•законодательного

(стандарты,

законы,

нормативные акты и т. п.);

•административно-организационного;

•программно-технического

(конкретные

технические меры).

34.

Группы организационных мер:•управление персоналом;

•физическая защита;

•поддержание работоспособности;

•реагирование

на

нарушения

режима

безопасности;

•планирование восстановительных работ.

35.

Меры и средства программно-техническогоуровня

В информационных систем должны быть

доступны механизмы безопасности:

•идентификация и проверка подлинности

пользователей;

•управление доступом;

•протоколирование и аудит;

•криптография;

•экранирование;

•обеспечение высокой доступности.

36.

Потребность в применении единого наборастандартов нужна как поставщиками средств

защиты, так и компаниями — системными

интеграторами и организациями, выступающими

в качестве заказчиков систем безопасности.

Стандарты образуют понятийный базис, на

котором строятся все работы по обеспечению ИБ,

и определяют критерии, которым должно

следовать управление безопасностью, являются

основой,

обеспечивающей

совместимость

продуктов

разных

производителей,

что

чрезвычайно важно при создании систем сетевой

безопасности в гетерогенных средах.

37.

Пути решения проблем защитыинформации в сетях

Для поиска решений проблем ИБ при

работе в сети Интернет был создан

независимый консорциум ISTF (Internet

Security Task Force - общественная

организация,

состоящая

из

представителей и экспертов компанийпоставщиков средств ИБ, электронных

бизнесов

и

провайдеров

Internetинфраструктуры.

38.

Цельконсорциума

—

разработка

технических,

организационных

и

операционных руководств по безопасности

работы в Internet.

Консорциум ISTF выделил 12 областей

информационной

безопасности,

на

которых в первую очередь должны

сконцентрировать

свое

внимание

создатели электронного бизнеса, чтобы

обеспечить его работоспособность.

39.

Этот список включает:•аутентификацию;

•право

на

частную,

персональную

информацию;

•определение событий безопасности;

•защиту корпоративного периметра;

•определение атак;

•контроль

за

потенциально

опасным

содержимым;

•контроль доступа;

•администрирование;

•реакцию на события (Incident Response).

40.

Для комплексной зашиты от угроз необходимо:1.Проанализировать угрозы безопасности для

системы ЭБ;

2.Разработать политику ИБ;

3.Защитить внешние каналы передачи информации;

4.Гарантировать возможность безопасного доступа к

открытым ресурсам внешних сетей и Internet;

5.Защитить отдельные наиболее коммерчески

значимые ИС;

6.Предоставить персоналу защищенный удаленный

доступ к информационным ресурсам КС;

7.Обеспечить

надежное

централизованное

управление средствами сетевой защиты.

41.

VPN (англ. Virtual Private Network — виртуальнаячастная сеть) — это безопасное, зашифрованное

подключение между двумя сетями или между отдельным

пользователем и сетью. Сети VPN позволяют

пользоваться

Интернетом,

сохраняя

конфиденциальность.

Виртуальная частная сеть (VPN) обеспечивает

зашифрованное подключение устройств к сети через

Интернет. Зашифрованное подключение гарантирует

безопасную передачу конфиденциальных данных. Такое

подключение не позволяет неавторизованным лицам

иметь доступ к трафику и обеспечивает безопасную

дистанционную

работу

для

авторизованных

пользователей.

VPN

широко

используется

в

корпоративных средах.

42.

Поверхностная сеть закрыта от внешнего доступа,потому вмешаться в нее не смогут. Единственное

условие — наличие высокой скорости соединения.

Подключение выполняется по типу «точка» — «точка».

Это туннельное соединение. Чтобы войти в «туннель»

можно использовать любой персональный компьютер.

Операционная система (ОС) также может быть любой.

Главное, чтобы был установлен VPN-клиент. Он

перебрасывает виртуальный порт TCP/IP на другую сеть.

43.

Антивирусная защита, средства аудита иобнаружения атак завершают создание

интегрированной

целостной

системы

безопасности, если речь не идет о работе с

конфиденциальными данными. В этом случае

требуются

средства

криптографической

защиты данных и электронно-цифровой

подписи.

44.

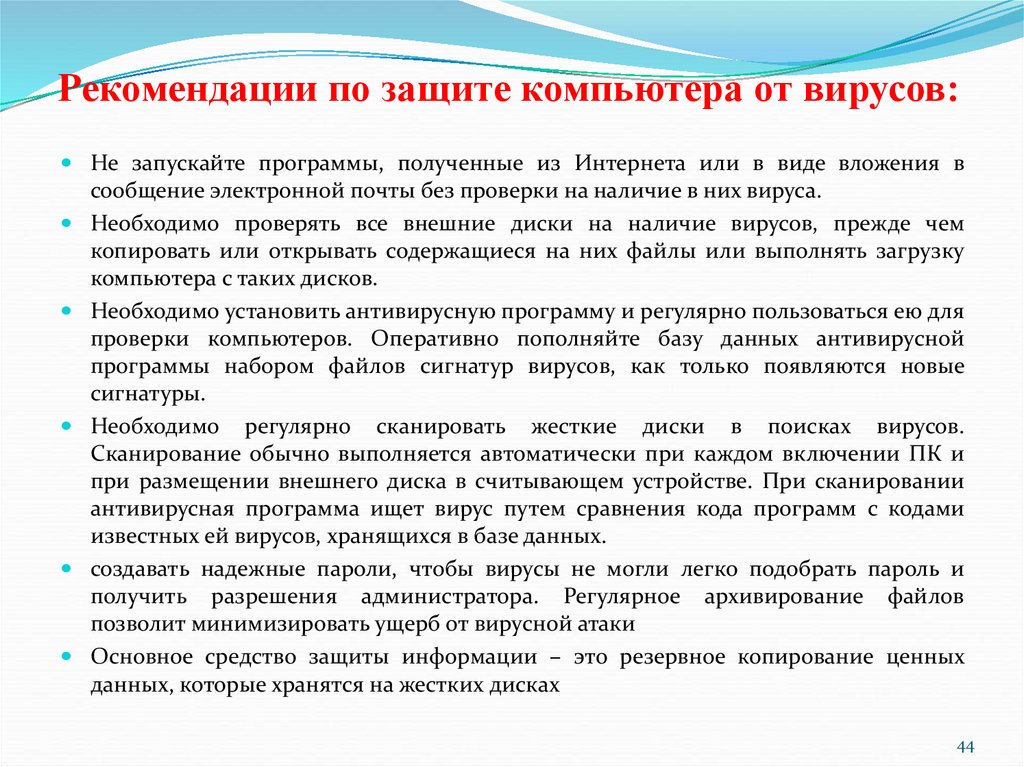

Рекомендации по защите компьютера от вирусов:Не запускайте программы, полученные из Интернета или в виде вложения в

сообщение электронной почты без проверки на наличие в них вируса.

Необходимо проверять все внешние диски на наличие вирусов, прежде чем

копировать или открывать содержащиеся на них файлы или выполнять загрузку

компьютера с таких дисков.

Необходимо установить антивирусную программу и регулярно пользоваться ею для

проверки компьютеров. Оперативно пополняйте базу данных антивирусной

программы набором файлов сигнатур вирусов, как только появляются новые

сигнатуры.

Необходимо регулярно сканировать жесткие диски в поисках вирусов.

Сканирование обычно выполняется автоматически при каждом включении ПК и

при размещении внешнего диска в считывающем устройстве. При сканировании

антивирусная программа ищет вирус путем сравнения кода программ с кодами

известных ей вирусов, хранящихся в базе данных.

создавать надежные пароли, чтобы вирусы не могли легко подобрать пароль и

получить разрешения администратора. Регулярное архивирование файлов

позволит минимизировать ущерб от вирусной атаки

Основное средство защиты информации – это резервное копирование ценных

данных, которые хранятся на жестких дисках

44

45.

Для электронного бизнеса применяются различныеметоды и средства защиты информации:

1.защищенные коммуникационные протоколы;

2.средства криптографии;

3.механизмы аутентификации и авторизации;

4.средства контроля доступа к рабочим местам сети

и из сетей общего пользования;

5.антивирусные комплексы;

6.программы обнаружения атак и аудита;

7.средства

централизованного

управления

контролем доступа пользователей и безопасного

обмена пакетами данных и сообщениями по

открытым IP-сетям.

46.

Защита от нежелательнойкорреспонденции (спам)

Защита от спама - фильтрация электронной почты с

целью отсеивания нежелательных писем (рекламных,

мошеннических).

Есть два этапа защиты почты на сервере от спама:

- Защита на этапе получения почтовым сервером. Письмо

со спамом просто не загружается на сервер

- Фильтрация спама после получения. Письмо

загружается и анализируется. По результатам проверки

оно отправляется либо во «входящие», либо в «корзину».

46

47.

Персональные сетевые фильтрыФайрволл (брандмауер) — это программный и/или

аппаратный барьер между двумя сетями, позволяющих

устанавливать

только

авторизованные

соединения.

Брандмауер защищает соединенную с Интернетом локальную

сеть или отдельный персональный компьютер от

проникновения извне и исключает возможность доступа к

конфиденциальной информации.

47

48.

4849.

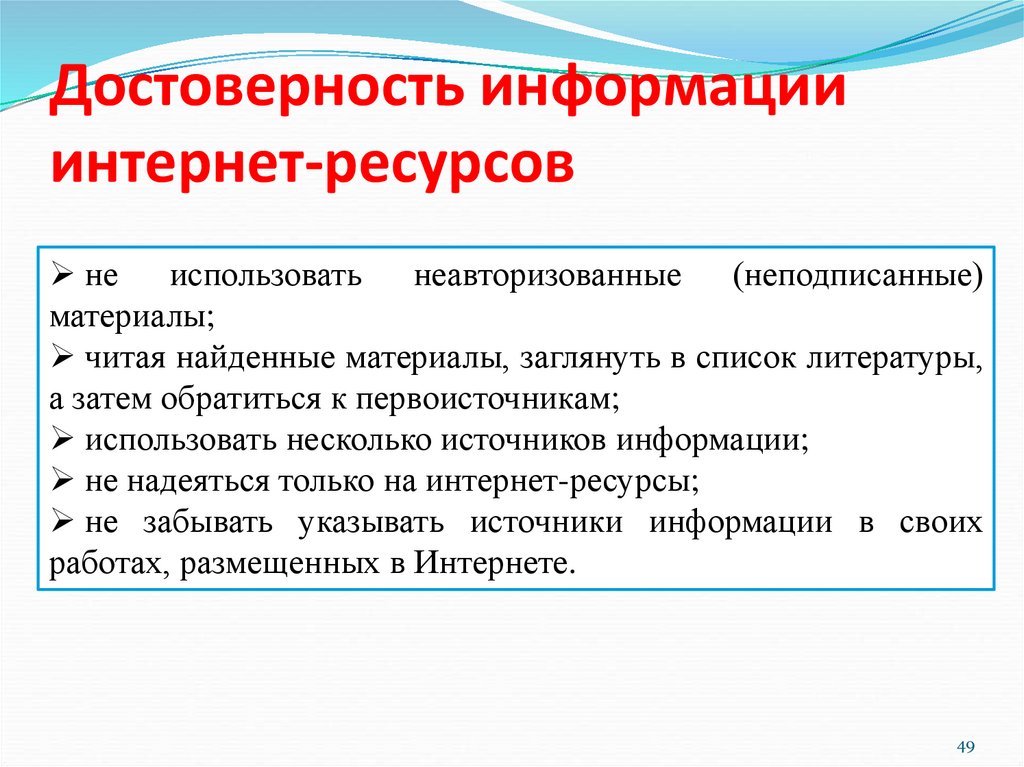

Достоверность информацииинтернет-ресурсов

не использовать неавторизованные (неподписанные)

материалы;

читая найденные материалы, заглянуть в список литературы,

а затем обратиться к первоисточникам;

использовать несколько источников информации;

не надеяться только на интернет-ресурсы;

не забывать указывать источники информации в своих

работах, размещенных в Интернете.

49

50.

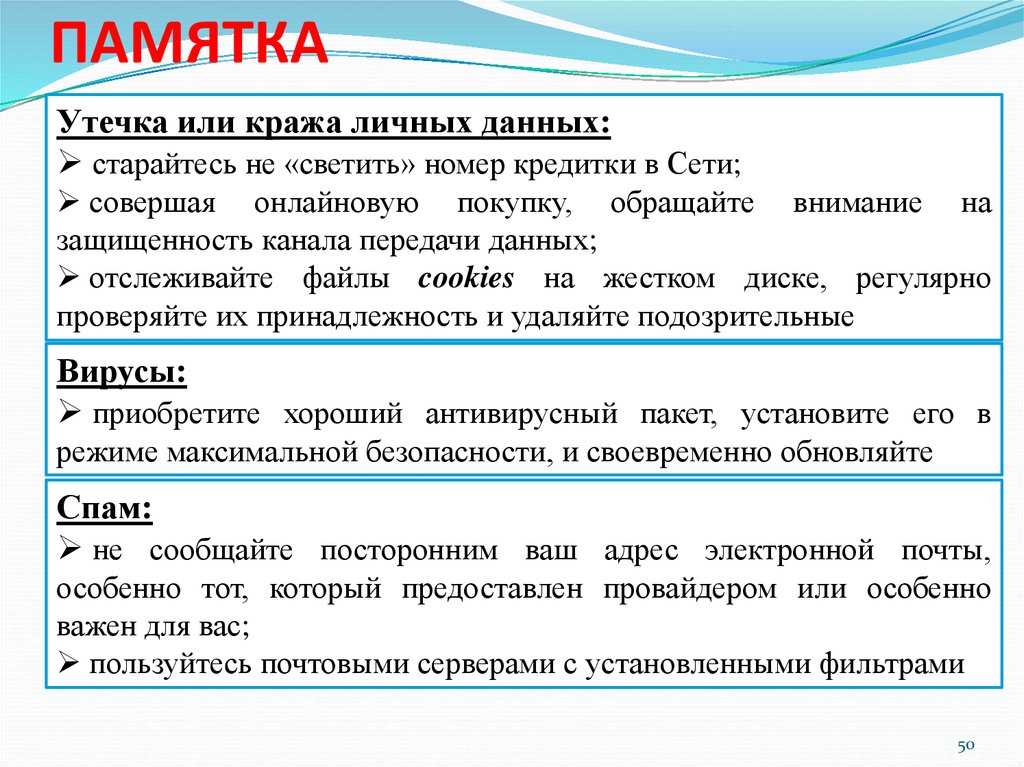

ПАМЯТКАУтечка или кража личных данных:

старайтесь не «светить» номер кредитки в Сети;

совершая онлайновую покупку, обращайте внимание на

защищенность канала передачи данных;

отслеживайте файлы cookies на жестком диске, регулярно

проверяйте их принадлежность и удаляйте подозрительные

Вирусы:

приобретите хороший антивирусный пакет, установите его в

режиме максимальной безопасности, и своевременно обновляйте

Спам:

не сообщайте посторонним ваш адрес электронной почты,

особенно тот, который предоставлен провайдером или особенно

важен для вас;

пользуйтесь почтовыми серверами с установленными фильтрами

50

51.

ПАМЯТКАХакеры:

никогда не храните пароли на винчестере (даже в

зашифрованном виде), не ленитесь каждый раз набирать их

вручную;

отсоединяйтесь от Internet при подозрении на хакерскую

атаку, запускайте антивирусную программу, изменяйте

пароли;

старайтесь меньше пользоваться общедоступными

программами сомнительного происхождения;

просматривайте чаще системный реестр на предмет

подозрительных записей;

обязательно делайте резервные копии данных на флеш

накопители или CD - R/RW, DVD - R/RW

51

52.

ПАМЯТКАНарушение авторского права:

укрепление законодательной базы;

пресекайте попытки воровства вашего творчества

Вероятность дезинформации:

разумный скептицизм плюс ее проверка в других средствах

массовой информации

Денежное надувательство:

просто будьте более скептичными и менее доверчивыми

52

53.

Технические аспекты информационнойбезопасности

Методы

криптографии (шифрования) позволяют

решить комплекс проблем, связанных с защитой

информации,

используя

классические

криптографические алгоритмы, основанные на

использовании

секретных

ключей,

и

новые

криптографические алгоритмы с открытым ключом,

основанные на использовании ключей двух типов:

секретного (закрытого) и открытого, так называемые

двухключевые алгоритмы.

54.

Вопросы????

54

informatics

informatics