Similar presentations:

Понятие технической защиты информации. Тема 1

1.

ТЕМА 1ПОНЯТИЕ ТЕХНИЧЕСКОЙ

ЗАЩИТЫ ИНФОРМАЦИИ

ИВАНОВ АНАТОЛИЙ ВИКТОРОВИЧ

Доктор социологических наук,

профессор

2.

Список источников по дисциплине«Защита информации от утечки по

техническим каналам»

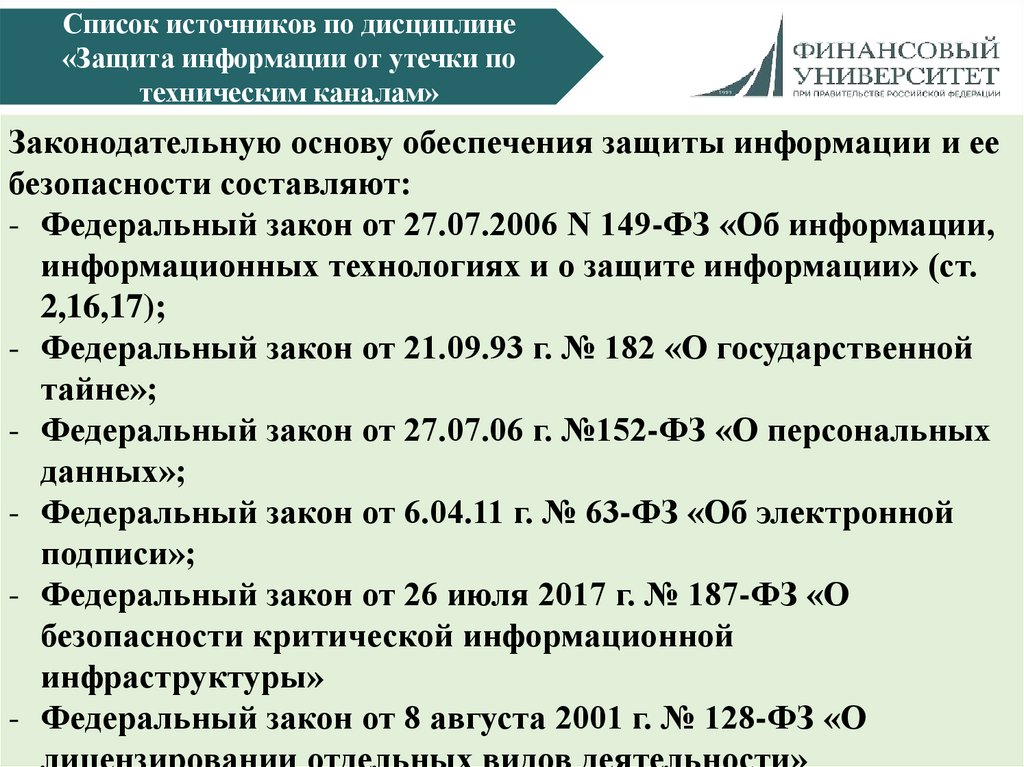

Законодательную основу обеспечения защиты информации и ее

безопасности составляют:

- Федеральный закон от 27.07.2006 N 149-ФЗ «Об информации,

информационных технологиях и о защите информации» (ст.

2,16,17);

- Федеральный закон от 21.09.93 г. № 182 «О государственной

тайне»;

- Федеральный закон от 27.07.06 г. №152-ФЗ «О персональных

данных»;

- Федеральный закон от 6.04.11 г. № 63-ФЗ «Об электронной

подписи»;

- Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О

безопасности критической информационной

инфраструктуры»

- Федеральный закон от 8 августа 2001 г. № 128-ФЗ «О

3.

Список источников по дисциплине«Защита информации от утечки по

техническим каналам»

1.

2.

3.

4.

5.

6.

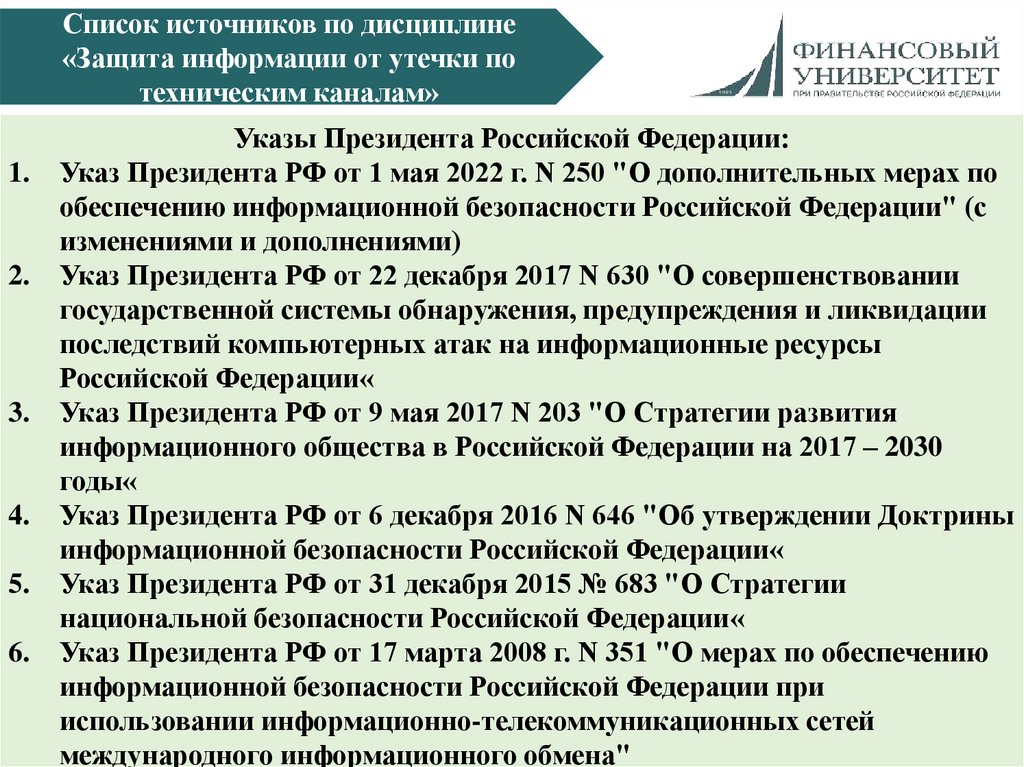

Указы Президента Российской Федерации:

Указ Президента РФ от 1 мая 2022 г. N 250 "О дополнительных мерах по

обеспечению информационной безопасности Российской Федерации" (с

изменениями и дополнениями)

Указ Президента РФ от 22 декабря 2017 N 630 "О совершенствовании

государственной системы обнаружения, предупреждения и ликвидации

последствий компьютерных атак на информационные ресурсы

Российской Федерации«

Указ Президента РФ от 9 мая 2017 N 203 "О Стратегии развития

информационного общества в Российской Федерации на 2017 – 2030

годы«

Указ Президента РФ от 6 декабря 2016 N 646 "Об утверждении Доктрины

информационной безопасности Российской Федерации«

Указ Президента РФ от 31 декабря 2015 № 683 "О Стратегии

национальной безопасности Российской Федерации«

Указ Президента РФ от 17 марта 2008 г. N 351 "О мерах по обеспечению

информационной безопасности Российской Федерации при

использовании информационно-телекоммуникационных сетей

международного информационного обмена"

4.

Список источников по дисциплине«Защита информации от утечки по

техническим каналам»

1.

2.

3.

4.

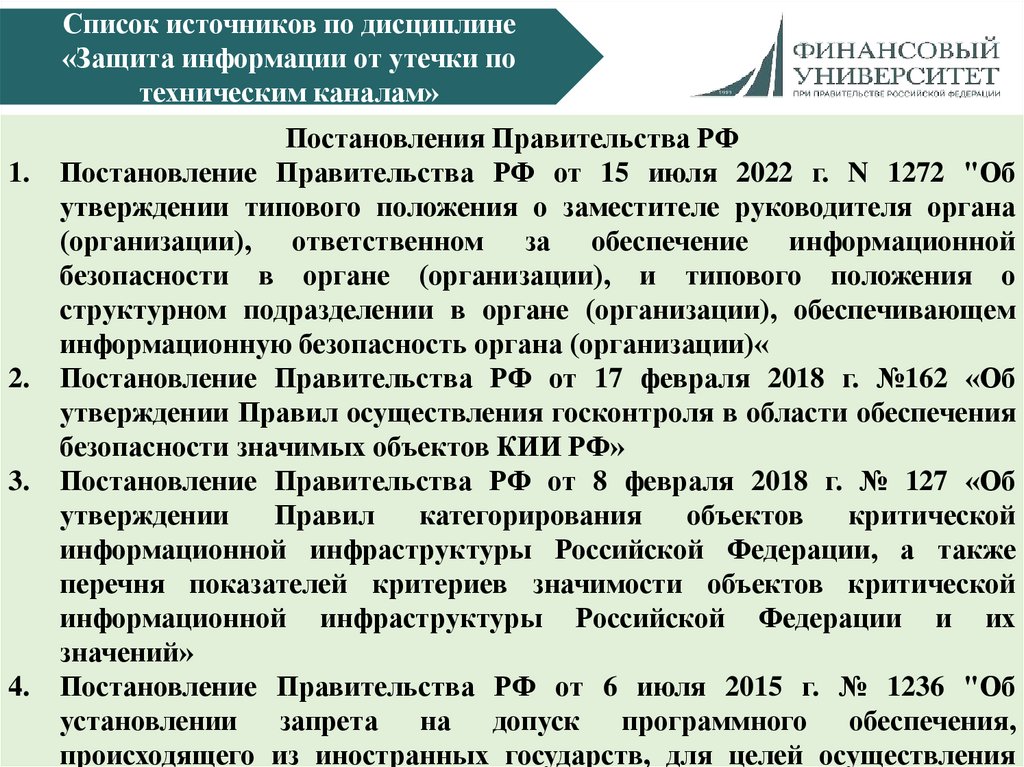

Постановления Правительства РФ

Постановление Правительства РФ от 15 июля 2022 г. N 1272 "Об

утверждении типового положения о заместителе руководителя органа

(организации), ответственном за обеспечение информационной

безопасности в органе (организации), и типового положения о

структурном подразделении в органе (организации), обеспечивающем

информационную безопасность органа (организации)«

Постановление Правительства РФ от 17 февраля 2018 г. №162 «Об

утверждении Правил осуществления госконтроля в области обеспечения

безопасности значимых объектов КИИ РФ»

Постановление Правительства РФ от 8 февраля 2018 г. № 127 «Об

утверждении

Правил

категорирования

объектов

критической

информационной инфраструктуры Российской Федерации, а также

перечня показателей критериев значимости объектов критической

информационной инфраструктуры Российской Федерации и их

значений»

Постановление Правительства РФ от 6 июля 2015 г. № 1236 "Об

установлении запрета на допуск программного обеспечения,

происходящего из иностранных государств, для целей осуществления

5.

Список источников по дисциплине «Защитаинформации от утечки по техническим каналам»

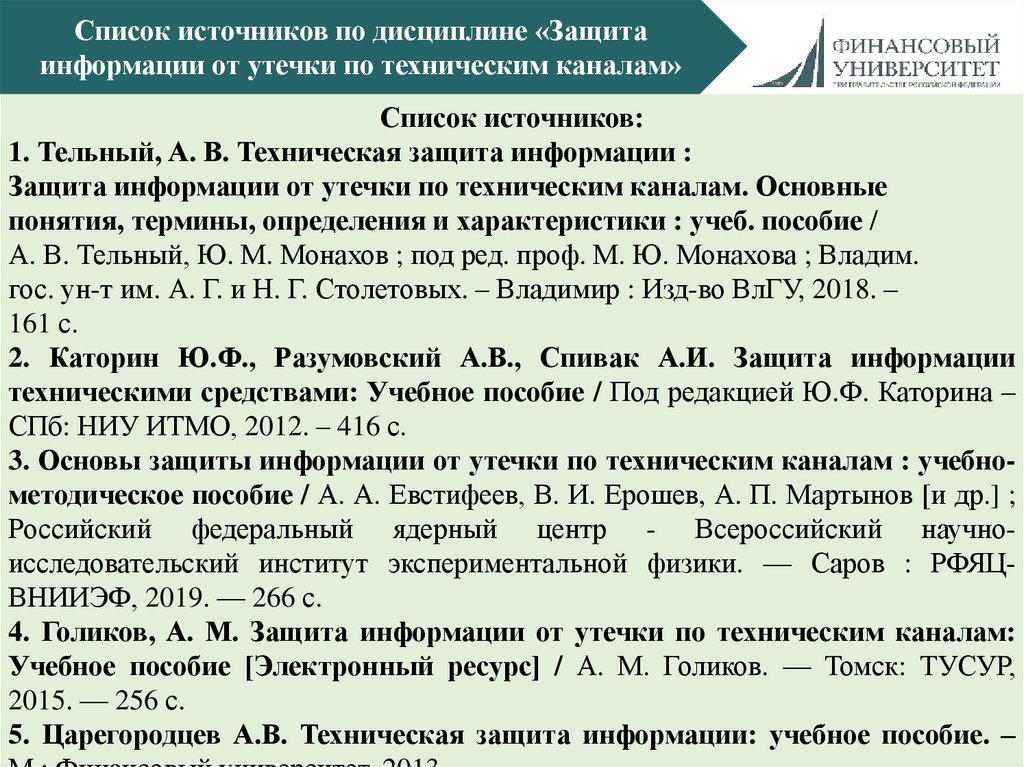

Список источников:

1. Тельный, А. В. Техническая защита информации :

Защита информации от утечки по техническим каналам. Основные

понятия, термины, определения и характеристики : учеб. пособие /

А. В. Тельный, Ю. М. Монахов ; под ред. проф. М. Ю. Монахова ; Владим.

гос. ун-т им. А. Г. и Н. Г. Столетовых. – Владимир : Изд-во ВлГУ, 2018. –

161 с.

2. Каторин Ю.Ф., Разумовский А.В., Спивак А.И. Защита информации

техническими средствами: Учебное пособие / Под редакцией Ю.Ф. Каторина –

СПб: НИУ ИТМО, 2012. – 416 с.

3. Основы защиты информации от утечки по техническим каналам : учебнометодическое пособие / А. А. Евстифеев, В. И. Ерошев, А. П. Мартынов [и др.] ;

Российский федеральный ядерный центр - Всероссийский научноисследовательский институт экспериментальной физики. — Саров : РФЯЦВНИИЭФ, 2019. — 266 с.

4. Голиков, А. М. Защита информации от утечки по техническим каналам:

Учебное пособие [Электронный ресурс] / А. М. Голиков. — Томск: ТУСУР,

2015. — 256 с.

5. Царегородцев А.В. Техническая защита информации: учебное пособие. –

6.

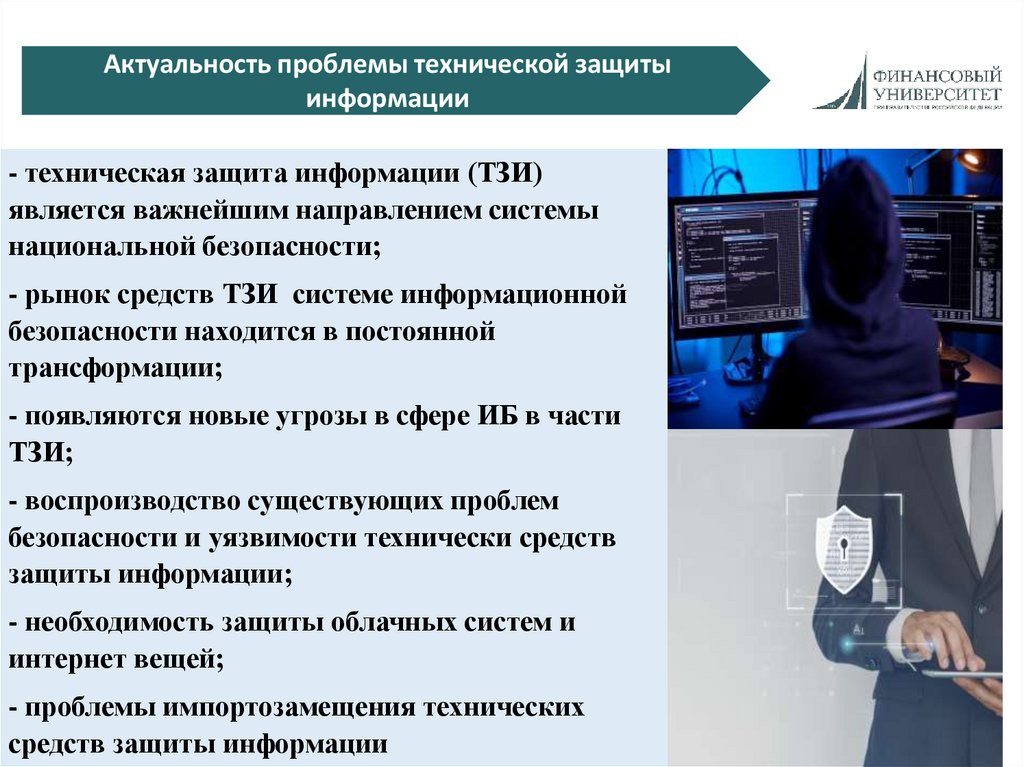

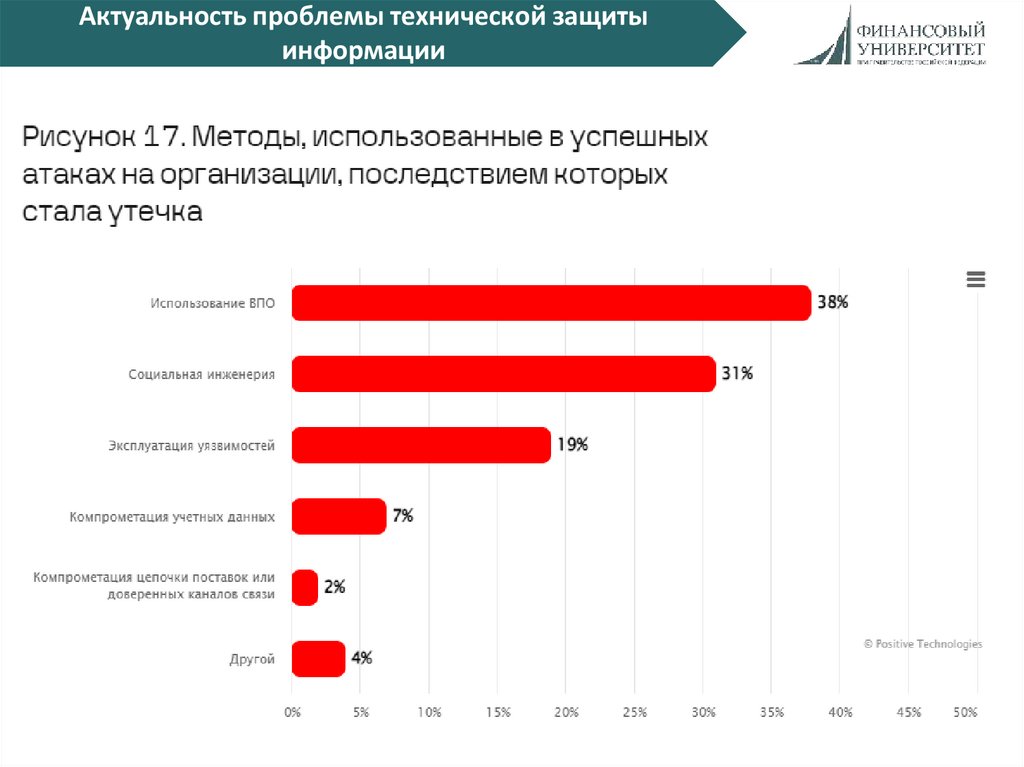

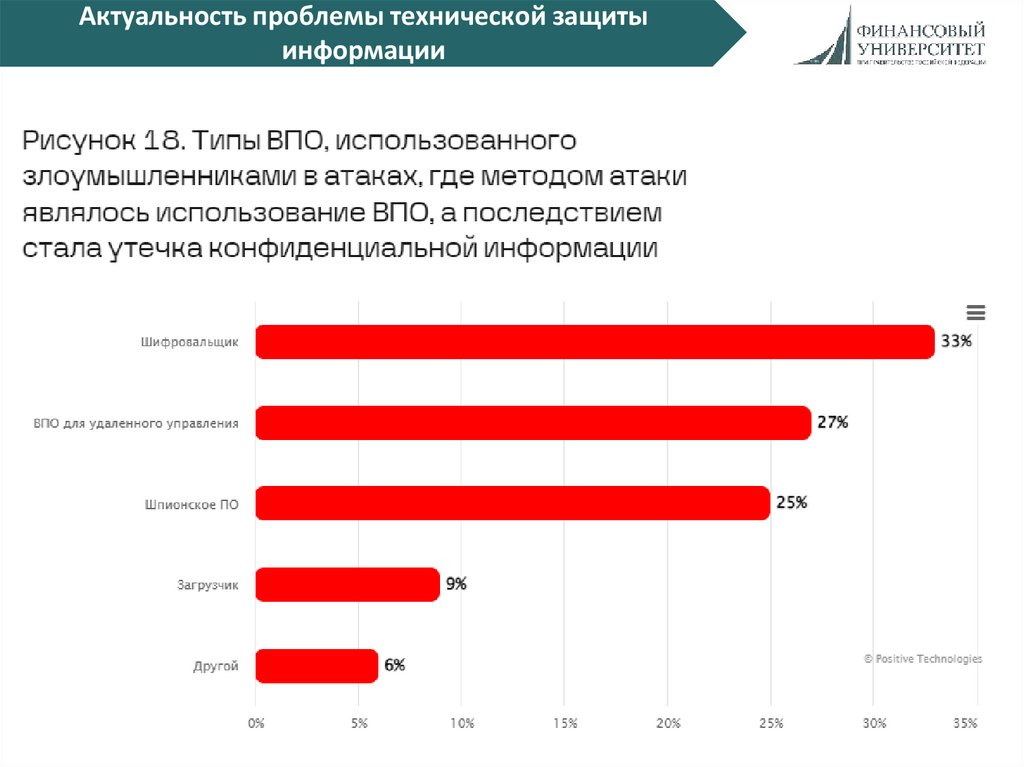

Актуальность проблемы технической защитыинформации

- техническая защита информации (ТЗИ)

является важнейшим направлением системы

национальной безопасности;

- рынок средств ТЗИ системе информационной

безопасности находится в постоянной

трансформации;

- появляются новые угрозы в сфере ИБ в части

ТЗИ;

- воспроизводство существующих проблем

безопасности и уязвимости технически средств

защиты информации;

- необходимость защиты облачных систем и

интернет вещей;

- проблемы импортозамещения технических

средств защиты информации

7.

Актуальность проблемы технической защитыинформации

АКТУАЛЬНЫЕ КИБЕРУГРОЗЫ В 2024 ГОДУ

8.

Актуальность проблемы технической защитыинформации

9.

Актуальность проблемы технической защитыинформации

10.

Актуальность проблемы технической защитыинформации

11.

Актуальность проблемы технической защитыинформации

12.

Актуальность проблемы технической защитыинформации

13.

Актуальность проблемы технической защитыинформации

14.

Актуальность проблемы технической защитыинформации

15.

Актуальность проблемы технической защитыинформации

16.

Актуальность проблемы технической защитыинформации

17.

Актуальность проблемы технической защитыинформации

18.

Актуальность проблемы технической защитыинформации

19.

Актуальность проблемы технической защитыинформации

20.

Актуальность проблемы технической защитыинформации

21.

Актуальность проблемы технической защитыинформации

22.

Актуальность проблемы технической защитыинформации

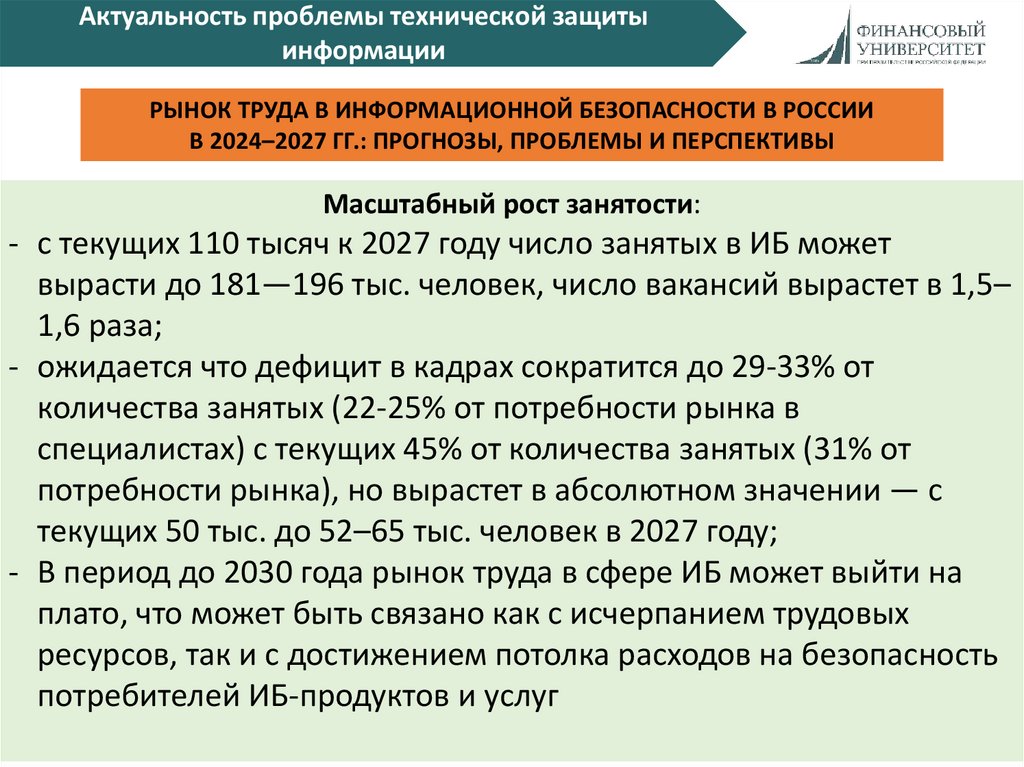

РЫНОК ТРУДА В ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В РОССИИ

В 2024–2027 ГГ.: ПРОГНОЗЫ, ПРОБЛЕМЫ И ПЕРСПЕКТИВЫ

Масштабный рост занятости:

- с текущих 110 тысяч к 2027 году число занятых в ИБ может

вырасти до 181—196 тыс. человек, число вакансий вырастет в 1,5–

1,6 раза;

- ожидается что дефицит в кадрах сократится до 29-33% от

количества занятых (22-25% от потребности рынка в

специалистах) с текущих 45% от количества занятых (31% от

потребности рынка), но вырастет в абсолютном значении — с

текущих 50 тыс. до 52–65 тыс. человек в 2027 году;

- В период до 2030 года рынок труда в сфере ИБ может выйти на

плато, что может быть связано как с исчерпанием трудовых

ресурсов, так и с достижением потолка расходов на безопасность

потребителей ИБ-продуктов и услуг

23.

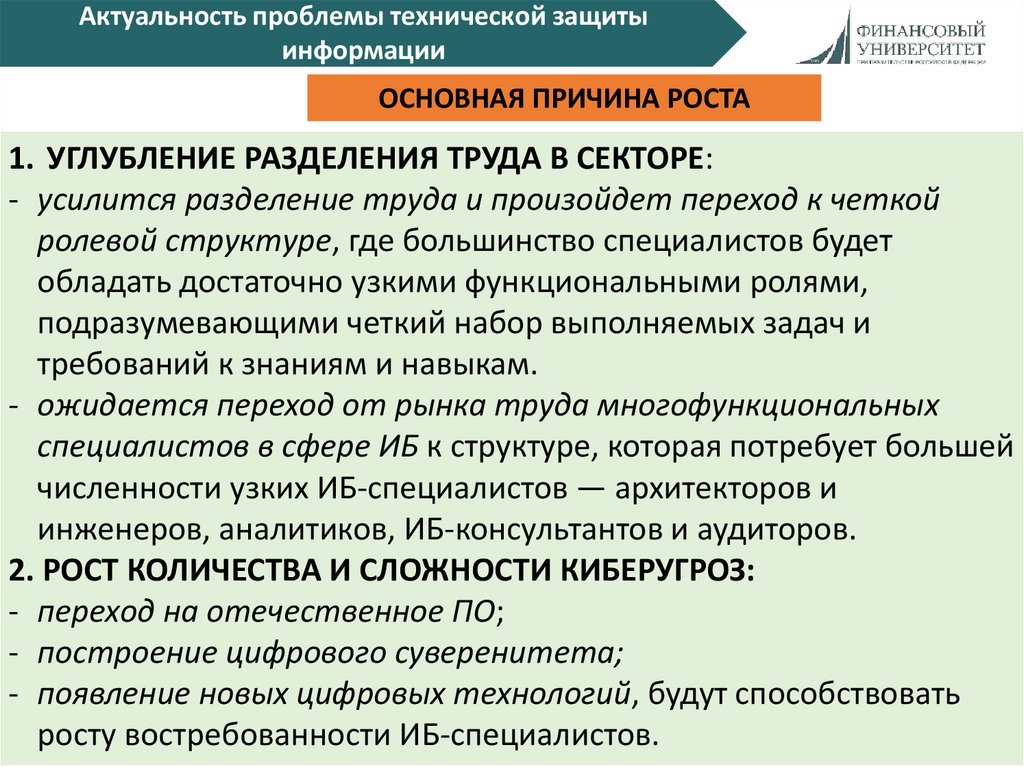

Актуальность проблемы технической защитыинформации

ОСНОВНАЯ ПРИЧИНА РОСТА

1. УГЛУБЛЕНИЕ РАЗДЕЛЕНИЯ ТРУДА В СЕКТОРЕ:

- усилится разделение труда и произойдет переход к четкой

ролевой структуре, где большинство специалистов будет

обладать достаточно узкими функциональными ролями,

подразумевающими четкий набор выполняемых задач и

требований к знаниям и навыкам.

- ожидается переход от рынка труда многофункциональных

специалистов в сфере ИБ к структуре, которая потребует большей

численности узких ИБ-специалистов — архитекторов и

инженеров, аналитиков, ИБ-консультантов и аудиторов.

2. РОСТ КОЛИЧЕСТВА И СЛОЖНОСТИ КИБЕРУГРОЗ:

- переход на отечественное ПО;

- построение цифрового суверенитета;

- появление новых цифровых технологий, будут способствовать

росту востребованности ИБ-специалистов.

24.

Актуальность проблемы технической защитыинформации

ТЕНДЕНЦИИ НА РЫНКЕ ТРУДА

В ГОРИЗОНТЕ 3–5 ЛЕТ

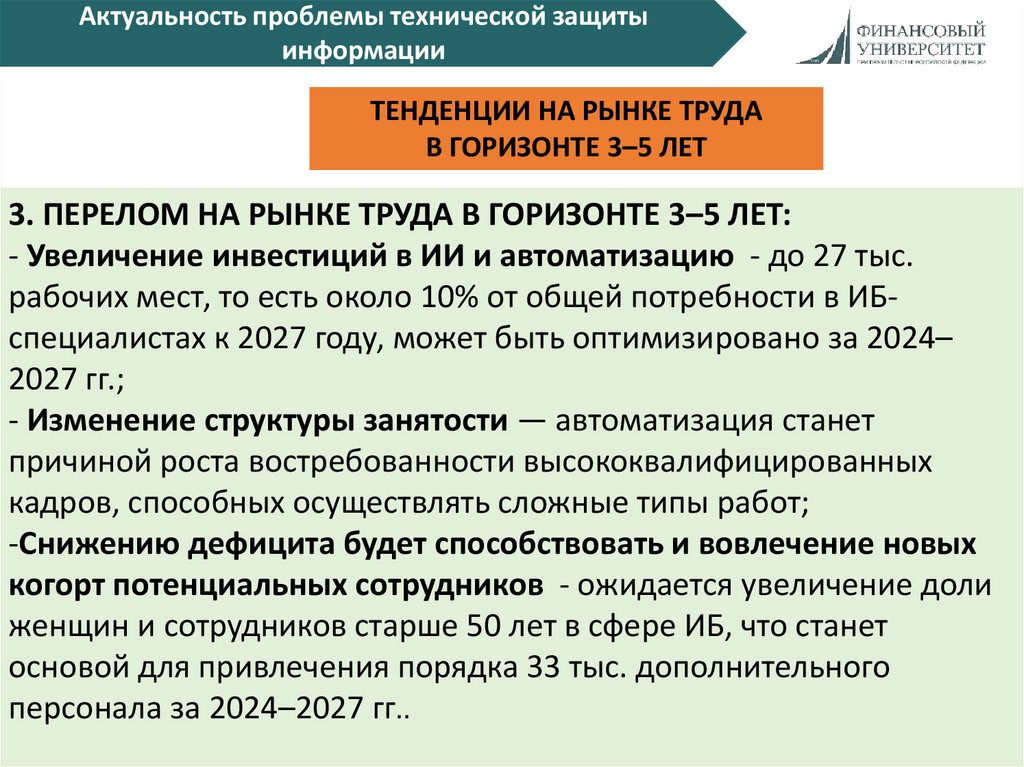

3. ПЕРЕЛОМ НА РЫНКЕ ТРУДА В ГОРИЗОНТЕ 3–5 ЛЕТ:

- Увеличение инвестиций в ИИ и автоматизацию - до 27 тыс.

рабочих мест, то есть около 10% от общей потребности в ИБспециалистах к 2027 году, может быть оптимизировано за 2024–

2027 гг.;

- Изменение структуры занятости — автоматизация станет

причиной роста востребованности высококвалифицированных

кадров, способных осуществлять сложные типы работ;

-Снижению дефицита будет способствовать и вовлечение новых

когорт потенциальных сотрудников - ожидается увеличение доли

женщин и сотрудников старше 50 лет в сфере ИБ, что станет

основой для привлечения порядка 33 тыс. дополнительного

персонала за 2024–2027 гг..

25.

Актуальность проблемы технической защитыинформации

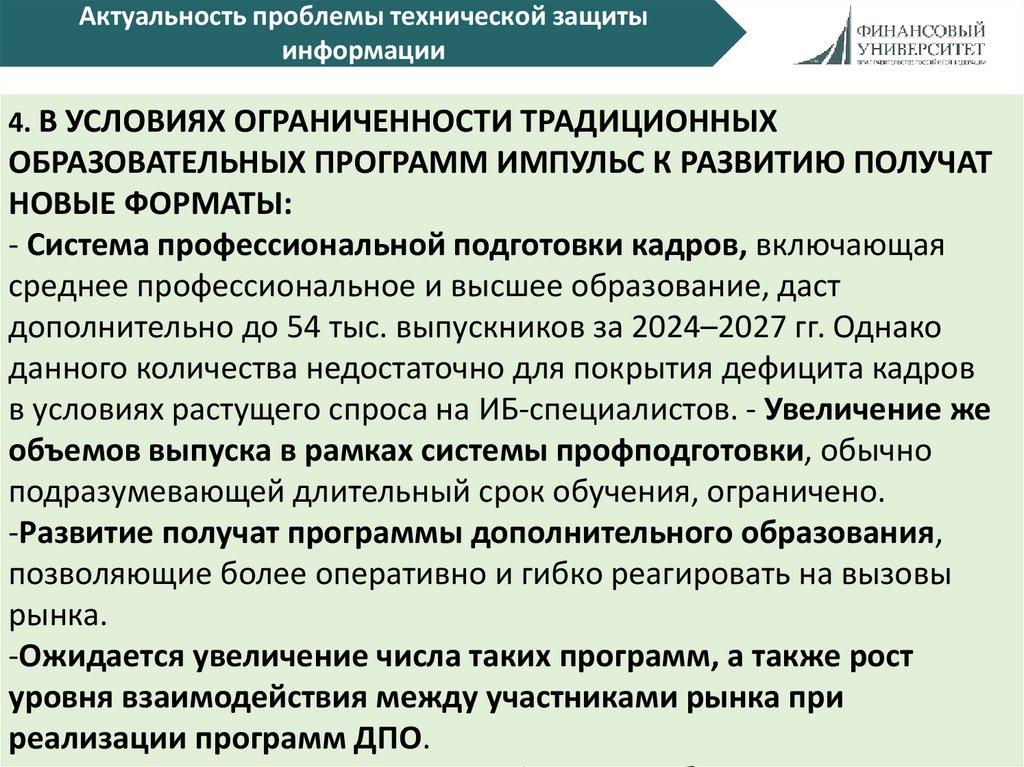

4. В УСЛОВИЯХ ОГРАНИЧЕННОСТИ ТРАДИЦИОННЫХ

ОБРАЗОВАТЕЛЬНЫХ ПРОГРАММ ИМПУЛЬС К РАЗВИТИЮ ПОЛУЧАТ

НОВЫЕ ФОРМАТЫ:

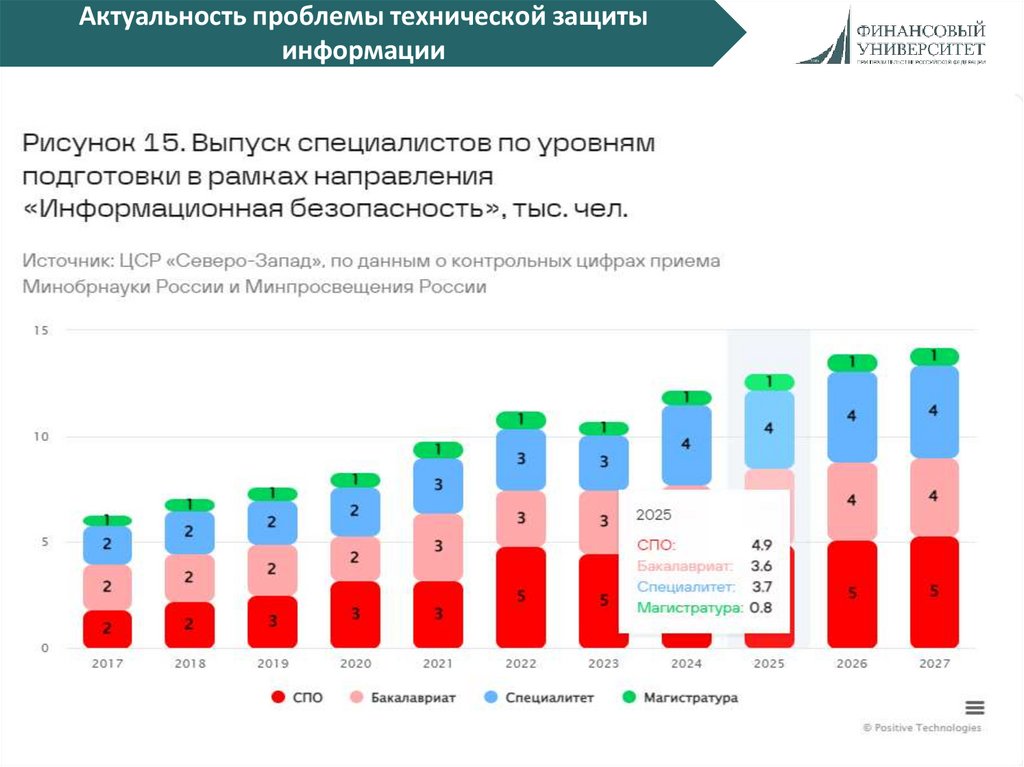

- Система профессиональной подготовки кадров, включающая

среднее профессиональное и высшее образование, даст

дополнительно до 54 тыс. выпускников за 2024–2027 гг. Однако

данного количества недостаточно для покрытия дефицита кадров

в условиях растущего спроса на ИБ-специалистов. - Увеличение же

объемов выпуска в рамках системы профподготовки, обычно

подразумевающей длительный срок обучения, ограничено.

-Развитие получат программы дополнительного образования,

позволяющие более оперативно и гибко реагировать на вызовы

рынка.

-Ожидается увеличение числа таких программ, а также рост

уровня взаимодействия между участниками рынка при

реализации программ ДПО.

26.

Актуальность проблемы технической защитыинформации

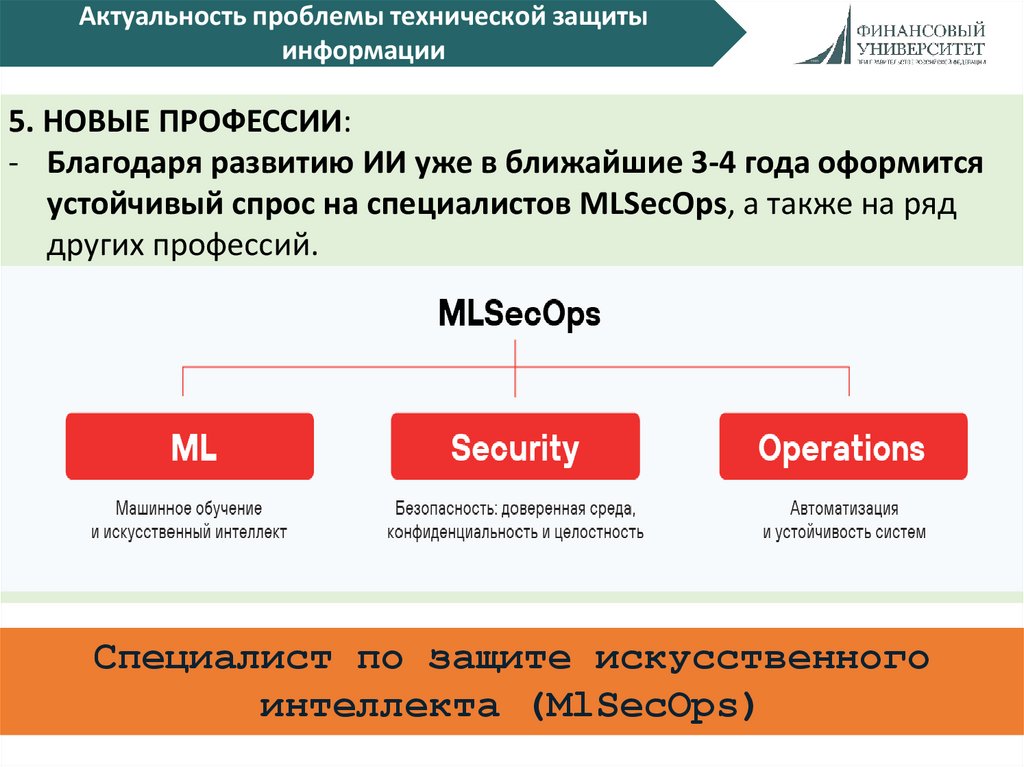

5. НОВЫЕ ПРОФЕССИИ:

- Благодаря развитию ИИ уже в ближайшие 3-4 года оформится

устойчивый спрос на специалистов MLSecOps, а также на ряд

других профессий.

Специалист по защите искусственного

интеллекта (MlSecOps)

27.

Актуальность проблемы технической защитыинформации

28.

Актуальность проблемы технической защитыинформации

29.

Актуальность проблемы технической защитыинформации

30.

Актуальность проблемы технической защитыинформации

31.

Актуальность проблемы технической защитыинформации

32.

Актуальность проблемы технической защитыинформации

33.

Актуальность проблемы технической защитыинформации

34.

Актуальность проблемы технической защитыинформации

35.

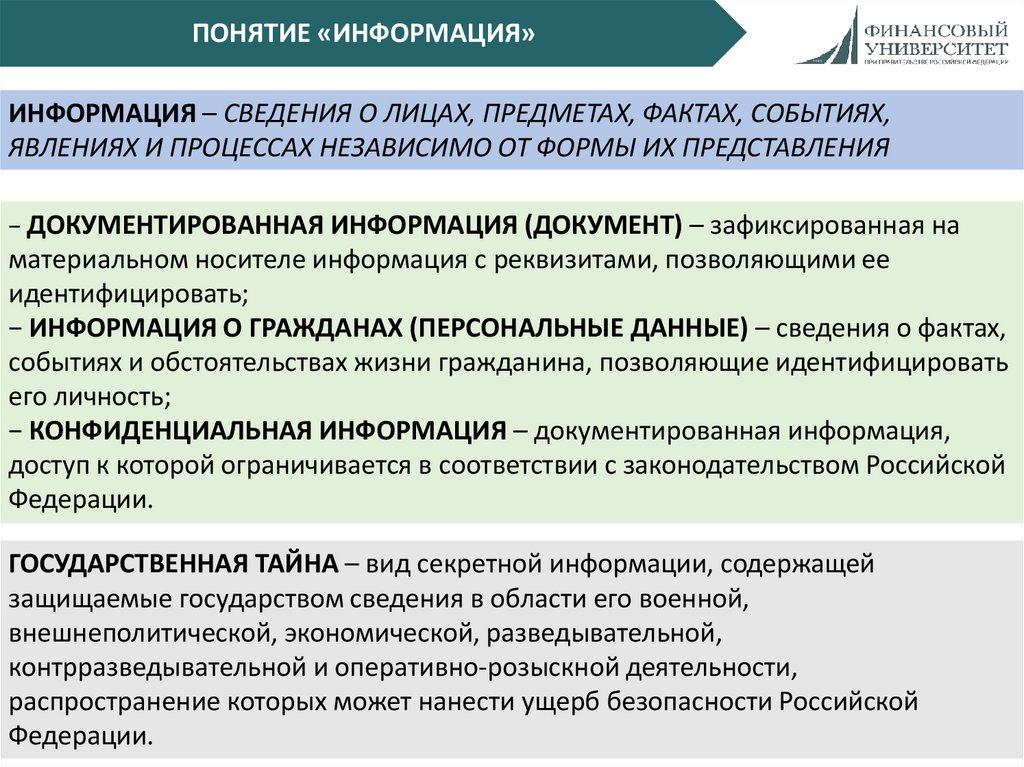

ПОНЯТИЕ «ИНФОРМАЦИЯ»ИНФОРМАЦИЯ – СВЕДЕНИЯ О ЛИЦАХ, ПРЕДМЕТАХ, ФАКТАХ, СОБЫТИЯХ,

ЯВЛЕНИЯХ И ПРОЦЕССАХ НЕЗАВИСИМО ОТ ФОРМЫ ИХ ПРЕДСТАВЛЕНИЯ

− ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ (ДОКУМЕНТ) – зафиксированная на

материальном носителе информация с реквизитами, позволяющими ее

идентифицировать;

− ИНФОРМАЦИЯ О ГРАЖДАНАХ (ПЕРСОНАЛЬНЫЕ ДАННЫЕ) – сведения о фактах,

событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать

его личность;

− КОНФИДЕНЦИАЛЬНАЯ ИНФОРМАЦИЯ – документированная информация,

доступ к которой ограничивается в соответствии с законодательством Российской

Федерации.

ГОСУДАРСТВЕННАЯ ТАЙНА – вид секретной информации, содержащей

защищаемые государством сведения в области его военной,

внешнеполитической, экономической, разведывательной,

контрразведывательной и оперативно-розыскной деятельности,

распространение которых может нанести ущерб безопасности Российской

Федерации.

36.

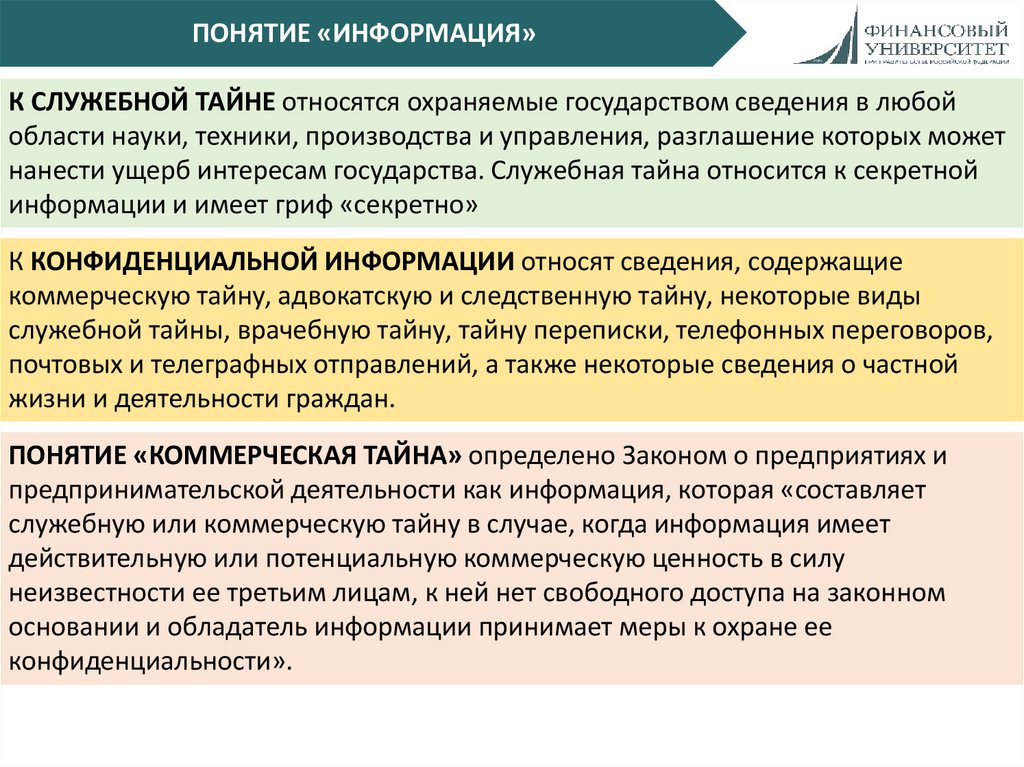

ПОНЯТИЕ «ИНФОРМАЦИЯ»К СЛУЖЕБНОЙ ТАЙНЕ относятся охраняемые государством сведения в любой

области науки, техники, производства и управления, разглашение которых может

нанести ущерб интересам государства. Служебная тайна относится к секретной

информации и имеет гриф «секретно»

К КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ относят сведения, содержащие

коммерческую тайну, адвокатскую и следственную тайну, некоторые виды

служебной тайны, врачебную тайну, тайну переписки, телефонных переговоров,

почтовых и телеграфных отправлений, а также некоторые сведения о частной

жизни и деятельности граждан.

ПОНЯТИЕ «КОММЕРЧЕСКАЯ ТАЙНА» определено Законом о предприятиях и

предпринимательской деятельности как информация, которая «составляет

служебную или коммерческую тайну в случае, когда информация имеет

действительную или потенциальную коммерческую ценность в силу

неизвестности ее третьим лицам, к ней нет свободного доступа на законном

основании и обладатель информации принимает меры к охране ее

конфиденциальности».

37.

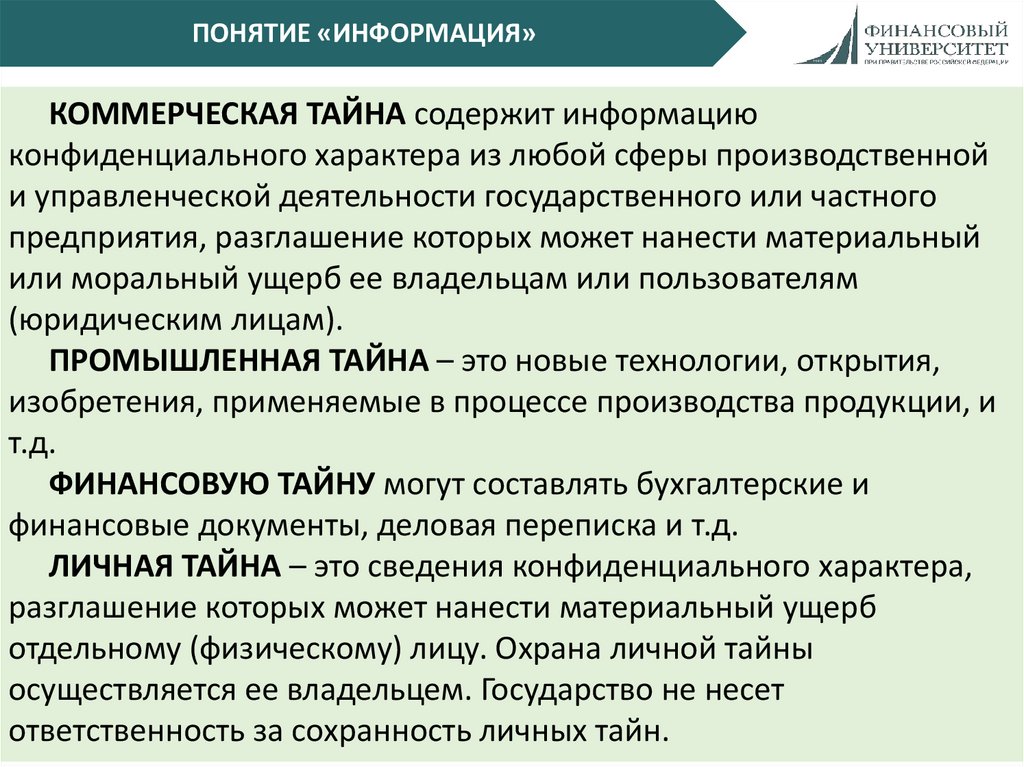

ПОНЯТИЕ «ИНФОРМАЦИЯ»КОММЕРЧЕСКАЯ ТАЙНА содержит информацию

конфиденциального характера из любой сферы производственной

и управленческой деятельности государственного или частного

предприятия, разглашение которых может нанести материальный

или моральный ущерб ее владельцам или пользователям

(юридическим лицам).

ПРОМЫШЛЕННАЯ ТАЙНА – это новые технологии, открытия,

изобретения, применяемые в процессе производства продукции, и

т.д.

ФИНАНСОВУЮ ТАЙНУ могут составлять бухгалтерские и

финансовые документы, деловая переписка и т.д.

ЛИЧНАЯ ТАЙНА – это сведения конфиденциального характера,

разглашение которых может нанести материальный ущерб

отдельному (физическому) лицу. Охрана личной тайны

осуществляется ее владельцем. Государство не несет

ответственность за сохранность личных тайн.

38.

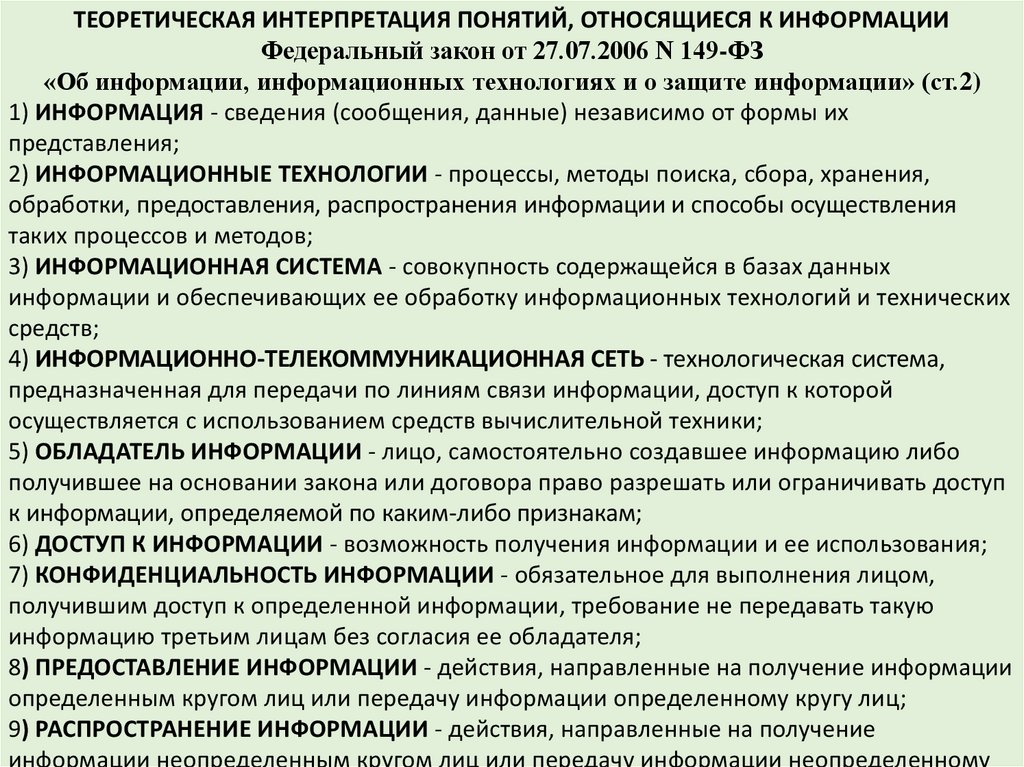

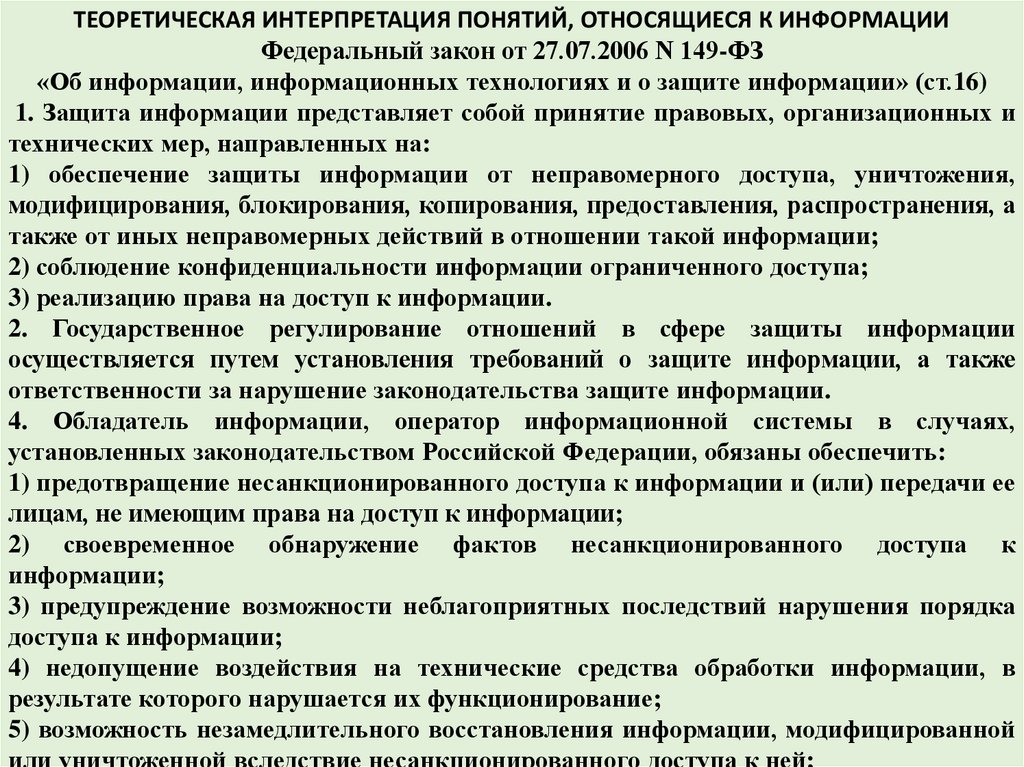

ТЕОРЕТИЧЕСКАЯ ИНТЕРПРЕТАЦИЯ ПОНЯТИЙ, ОТНОСЯЩИЕСЯ К ИНФОРМАЦИИФедеральный закон от 27.07.2006 N 149-ФЗ

«Об информации, информационных технологиях и о защите информации» (ст.2)

1) ИНФОРМАЦИЯ - сведения (сообщения, данные) независимо от формы их

представления;

2) ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ - процессы, методы поиска, сбора, хранения,

обработки, предоставления, распространения информации и способы осуществления

таких процессов и методов;

3) ИНФОРМАЦИОННАЯ СИСТЕМА - совокупность содержащейся в базах данных

информации и обеспечивающих ее обработку информационных технологий и технических

средств;

4) ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННАЯ СЕТЬ - технологическая система,

предназначенная для передачи по линиям связи информации, доступ к которой

осуществляется с использованием средств вычислительной техники;

5) ОБЛАДАТЕЛЬ ИНФОРМАЦИИ - лицо, самостоятельно создавшее информацию либо

получившее на основании закона или договора право разрешать или ограничивать доступ

к информации, определяемой по каким-либо признакам;

6) ДОСТУП К ИНФОРМАЦИИ - возможность получения информации и ее использования;

7) КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ - обязательное для выполнения лицом,

получившим доступ к определенной информации, требование не передавать такую

информацию третьим лицам без согласия ее обладателя;

8) ПРЕДОСТАВЛЕНИЕ ИНФОРМАЦИИ - действия, направленные на получение информации

определенным кругом лиц или передачу информации определенному кругу лиц;

9) РАСПРОСТРАНЕНИЕ ИНФОРМАЦИИ - действия, направленные на получение

информации неопределенным кругом лиц или передачу информации неопределенному

39.

ТЕОРЕТИЧЕСКАЯ ИНТЕРПРЕТАЦИЯ ПОНЯТИЙ, ОТНОСЯЩИЕСЯ К ИНФОРМАЦИИФедеральный закон от 27.07.2006 N 149-ФЗ

«Об информации, информационных технологиях и о защите информации» (ст.16)

1. Защита информации представляет собой принятие правовых, организационных и

технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения,

модифицирования, блокирования, копирования, предоставления, распространения, а

также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

2. Государственное регулирование отношений в сфере защиты информации

осуществляется путем установления требований о защите информации, а также

ответственности за нарушение законодательства защите информации.

4. Обладатель информации, оператор информационной системы в случаях,

установленных законодательством Российской Федерации, обязаны обеспечить:

1) предотвращение несанкционированного доступа к информации и (или) передачи ее

лицам, не имеющим права на доступ к информации;

2) своевременное обнаружение фактов несанкционированного доступа к

информации;

3) предупреждение возможности неблагоприятных последствий нарушения порядка

доступа к информации;

4) недопущение воздействия на технические средства обработки информации, в

результате которого нарушается их функционирование;

5) возможность незамедлительного восстановления информации, модифицированной

или уничтоженной вследствие несанкционированного доступа к ней;

40.

ИНФОРМАЦИЯ — сведения (сообщения, данные) независимо от формы ихпредставления.

ИНФОРМАЦИЯ - сведения о лицах, предметах, фактах, событиях, явлениях и

процессах независимо от формы их представления.

СОДЕРЖАНИЕ ИНФОРМАЦИИ — это совокупность данных или

сообщений, которые передаются с целью передачи знаний, идей

или фактов. Оно включает в себя:

1. СМЫСЛ - основная идея или концепция, которая передается

через информацию.

2. КОНТЕКСТ - условия или обстоятельства, в которых

информация была создана или передана, что может влиять на ее

интерпретацию.

3. СТРУКТУРА - организация и формат данных, которые помогают

понять, как информация связана между собой.

4. ЦЕЛЬ - намерение или причина, по которой информация была

собрана или передана, например, для обучения, информирования

или убеждения.

41.

СТРУКТУРНЫЕ ЭЛЕМЕНТЫ ИНФОРМАЦИИ ВКЛЮЧАЮТСЛЕДУЮЩИЕ СОСТАВЛЯЮЩИЕ:

1. ДАННЫЕ - основные единицы информации, которые могут быть числовыми,

текстовыми, графическими и т. д.

2. СМЫСЛ - значение или интерпретация данных, которые помогают понять,

что они представляют.

3. КОНТЕКСТ - условия и обстоятельства, в которых информация была собрана

или передана, что помогает определить ее значимость и релевантность.

4. СТРУКТУРА - организация данных, например, в виде таблиц, списков,

иерархий или других форматов, которые помогают упорядочить и

систематизировать информацию.

5. ФОРМАТ - способ представления информации, который может включать

текстовые документы, графики, аудио- и видеозаписи.

6. ЦЕЛЬ - намерение, с которым информация была создана или передана,

например, информирование, обучение, убеждение и т. д.

7. АУДИТОРИЯ - люди или группы, для которых предназначена информация, а

также их потребности и уровень понимания, которые могут влиять на способ ее

представления.

42.

ОСНОВНЫЕ СВОЙСТВА ИНФОРМАЦИИ КАК ПРЕДМЕТА ЗАЩИТЫ1. Информация доступна человеку, если она содержится на материальном

носителе.

2. Ценность информации оценивается степенью полезности ее для владельца

(получателя)

3. Информация может быть для получателя полезной или вредной, т.е.

приносить ему прибыль или ущерб, что она покупается и продается, то

информацию можно рассматривать как товар

Себестоимость определяется расходами владельца информации на ее получение

путем:

- проведения исследований в научных лабораториях или аналитических центрах,

группах и т. д.;

- покупки информации на рынке информации;

- добывания информации противоправными действиями.

Прибыль от информации в виду ее особенностей может принимать различные формы:

- продажи информации на рынке;

- материализации информации в продукции с новыми свойствами или технологии,

приносящими прибыль;

- использования информации для принятия более эффективных решений.

43.

4. Ценность информации изменяется во времени.В зависимости от продолжительности жизненного цикла

коммерческая информация в классифицируется следующие

образом:

- оперативно-тактическая, теряющая ценность примерно по 10% в

день (например, информация выдачи краткосрочного кредита,

предложения по приобретению товара в срок до одного месяца и

др.);

- стратегическая информация, ценность которой убывает

примерно 10% в месяц (сведения о партнерах, о долгосрочном

кредите, развитии и т. д.).

5. Учитывая конкретность полезности информации, нельзя

объективно (без учета ее потребителя) оценить количество и

качество информации

44.

ПРИНЦИПЫ ИНФОРМАЦИИ ОХВАТЫВАЮТ ОСНОВНЫЕ КОНЦЕПЦИИ ИПОДХОДЫ, КОТОРЫЕ ПОМОГАЮТ ПОНЯТЬ, КАК ИНФОРМАЦИЯ

СОЗДАЕТСЯ, ПЕРЕДАЕТСЯ И ИСПОЛЬЗУЕТСЯ

1. ПРИНЦИП ЗНАЧИМОСТИ - Информация должна быть релевантной и значимой для

конкретной задачи или контекста. Она должна отвечать на потребности пользователя.

2. ПРИНЦИП ДОСТОВЕРНОСТИ - Информация должна быть точной и проверяемой.

Достоверность данных важна для принятия правильных решений.

3. ПРИНЦИП ДОСТУПНОСТИ - Информация должна быть доступна пользователям в

нужное время и в нужном формате. Это включает в себя удобный доступ и понимание

информации.

4. ПРИНЦИП АКТУАЛЬНОСТИ - Информация должна быть актуальной и

своевременной. Устаревшие данные могут привести к неправильным выводам и

решениям.

5. ПРИНЦИП СТРУКТУРИРОВАННОСТИ - Информация должна быть организована и

структурирована таким образом, чтобы ее можно было легко находить и анализировать.

6. ПРИНЦИП ЗАЩИТЫ - Информация должна быть защищена от

несанкционированного доступа и потери. Это важно для сохранения конфиденциальности

и безопасности данных.

7. ПРИНЦИП ТРАНСФОРМИРУЕМОСТИ - Информация должна быть такой, чтобы ее

можно было легко преобразовывать и представлять в различных форматах в зависимости

от потребностей пользователя.

8. ПРИНЦИП ИНТУИТИВНОСТИ - Представление информации должно быть понятным и

интуитивно доступным для пользователя, чтобы облегчить ее использование.

45.

ПРИЗНАКИ ИНФОРМАЦИИСИНТАКСИЧЕСКАЯ

СЕМАНТИЧЕСКАЯ

ПРАГМАТИЧЕСКАЯ

Информация, которая

Смысловой аспект

информации,

отражающий

отношение между

формой сообщения

и его смысловым

содержанием.

Информация, которая

создана для решения

конкретной практической

задачи

основана на порядке и

взаимосвязи следования

знаков

Словосочетания и

предложения:

- строение и основные

типы предложений,

- особенности

употребления слов,

- правила и способы

сочетания слов,

- виды связи между

компонентами словосочетания и сложного

предложения

Семантические данные:

люди,

места,

события,

товары

Прагматическая

информация

- находится во множестве

форм и форматов,

- текст,

- графика,

- звук,

- видео

- другие средства.

46.

ЗАЩИТА ИНФОРМАЦИИ — это совокупность мер, методов исредств, направленных на обеспечение конфиденциальности,

целостности и доступности данных.

1. КОНФИДЕНЦИАЛЬНОСТЬ — защита информации от

несанкционированного доступа. Это может включать шифрование

данных, управление доступом и аутентификацию пользователей.

2. ЦЕЛОСТНОСТЬ — обеспечение точности и полноты

информации. Используются методы контроля целостности, такие

как хеширование, а также регулярные проверки данных.

3. ДОСТУПНОСТЬ — обеспечение возможности легитимным

пользователям получать доступ к информации в нужное время. Для

этого применяются меры по резервному копированию,

восстановлению после сбоев и защите от атак, таких как DDoS.

4. АУДИТ И МОНИТОРИНГ — регулярная проверка систем и

процессов для выявления уязвимостей и обеспечения соблюдения

политик безопасности.

5. ОБУЧЕНИЕ ПОЛЬЗОВАТЕЛЕЙ — повышение осведомленности

сотрудников о рисках и мерах безопасности в отношении угроз.

47.

СТРУКТУРНЫЕ ЭЛЕМЕНТЫ ЗАЩИТЫ ИНФОРМАЦИИ1. ПОЛИТИКИ И ПРОЦЕДУРЫ:

- Политики безопасности информации.

- Процедуры управления доступом.

2. ТЕХНИЧЕСКИЕ СРЕДСТВА:

- Системы шифрования данных.

- Межсетевые экраны (файрволы) — это устройство или программное обеспечение,

которое контролирует и фильтрует входящий и исходящий сетевой трафик на основе

заранее заданных правил безопасности. Основная цель межсетевого экрана — защитить

компьютерные сети от несанкционированного доступа и атак, а также предотвратить

утечку данных.

- Системы обнаружения и предотвращения вторжений (IDS/IPS).

- Системы резервного копирования и восстановления данных.

3. ОРГАНИЗАЦИОННЫЕ МЕРЫ:

- Назначение ответственных за информационную безопасность.

- Организация обучения и повышения квалификации сотрудников.

- Проведение регулярных аудитов и тестирования безопасности.

4. ФИЗИЧЕСКАЯ ЗАЩИТА: - Контроль доступа в помещения. - Защита серверных и

офисных помещений. - Защита оборудования от повреждений и кражи.

5. УПРАВЛЕНИЕ РИСКАМИ: - Оценка уязвимостей и рисков. - Разработка плана

реагирования на инциденты. - Мониторинг и анализ угроз.

6. КОНТРОЛЬ ДОСТУПА: - Аутентификация пользователей (пароли, биометрия).

- Управление правами доступа (роль и уровень доступа).

7. ЖУРНАЛИРОВАНИЕ И МОНИТОРИНГ: - Ведение журналов доступа и действий

48.

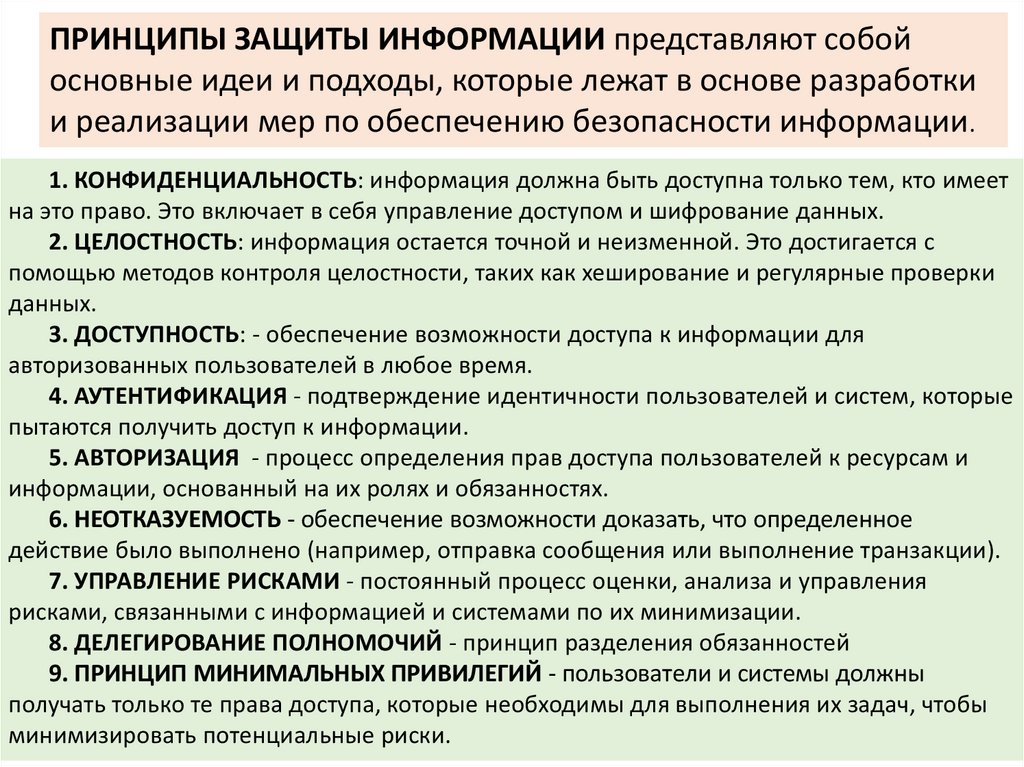

ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ представляют собойосновные идеи и подходы, которые лежат в основе разработки

и реализации мер по обеспечению безопасности информации.

1. КОНФИДЕНЦИАЛЬНОСТЬ: информация должна быть доступна только тем, кто имеет

на это право. Это включает в себя управление доступом и шифрование данных.

2. ЦЕЛОСТНОСТЬ: информация остается точной и неизменной. Это достигается с

помощью методов контроля целостности, таких как хеширование и регулярные проверки

данных.

3. ДОСТУПНОСТЬ: - обеспечение возможности доступа к информации для

авторизованных пользователей в любое время.

4. АУТЕНТИФИКАЦИЯ - подтверждение идентичности пользователей и систем, которые

пытаются получить доступ к информации.

5. АВТОРИЗАЦИЯ - процесс определения прав доступа пользователей к ресурсам и

информации, основанный на их ролях и обязанностях.

6. НЕОТКАЗУЕМОСТЬ - обеспечение возможности доказать, что определенное

действие было выполнено (например, отправка сообщения или выполнение транзакции).

7. УПРАВЛЕНИЕ РИСКАМИ - постоянный процесс оценки, анализа и управления

рисками, связанными с информацией и системами по их минимизации.

8. ДЕЛЕГИРОВАНИЕ ПОЛНОМОЧИЙ - принцип разделения обязанностей

9. ПРИНЦИП МИНИМАЛЬНЫХ ПРИВИЛЕГИЙ - пользователи и системы должны

получать только те права доступа, которые необходимы для выполнения их задач, чтобы

минимизировать потенциальные риски.

49.

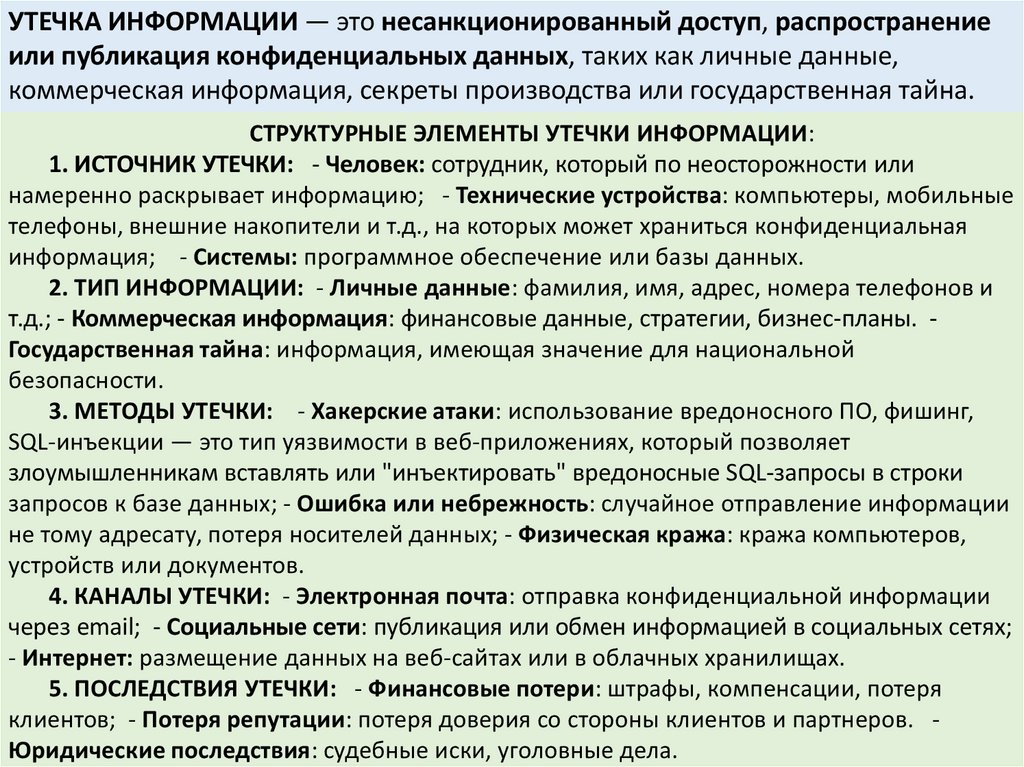

УТЕЧКА ИНФОРМАЦИИ — это несанкционированный доступ, распространениеили публикация конфиденциальных данных, таких как личные данные,

коммерческая информация, секреты производства или государственная тайна.

СТРУКТУРНЫЕ ЭЛЕМЕНТЫ УТЕЧКИ ИНФОРМАЦИИ:

1. ИСТОЧНИК УТЕЧКИ: - Человек: сотрудник, который по неосторожности или

намеренно раскрывает информацию; - Технические устройства: компьютеры, мобильные

телефоны, внешние накопители и т.д., на которых может храниться конфиденциальная

информация; - Системы: программное обеспечение или базы данных.

2. ТИП ИНФОРМАЦИИ: - Личные данные: фамилия, имя, адрес, номера телефонов и

т.д.; - Коммерческая информация: финансовые данные, стратегии, бизнес-планы. Государственная тайна: информация, имеющая значение для национальной

безопасности.

3. МЕТОДЫ УТЕЧКИ: - Хакерские атаки: использование вредоносного ПО, фишинг,

SQL-инъекции — это тип уязвимости в веб-приложениях, который позволяет

злоумышленникам вставлять или "инъектировать" вредоносные SQL-запросы в строки

запросов к базе данных; - Ошибка или небрежность: случайное отправление информации

не тому адресату, потеря носителей данных; - Физическая кража: кража компьютеров,

устройств или документов.

4. КАНАЛЫ УТЕЧКИ: - Электронная почта: отправка конфиденциальной информации

через email; - Социальные сети: публикация или обмен информацией в социальных сетях;

- Интернет: размещение данных на веб-сайтах или в облачных хранилищах.

5. ПОСЛЕДСТВИЯ УТЕЧКИ: - Финансовые потери: штрафы, компенсации, потеря

клиентов; - Потеря репутации: потеря доверия со стороны клиентов и партнеров. Юридические последствия: судебные иски, уголовные дела.

50.

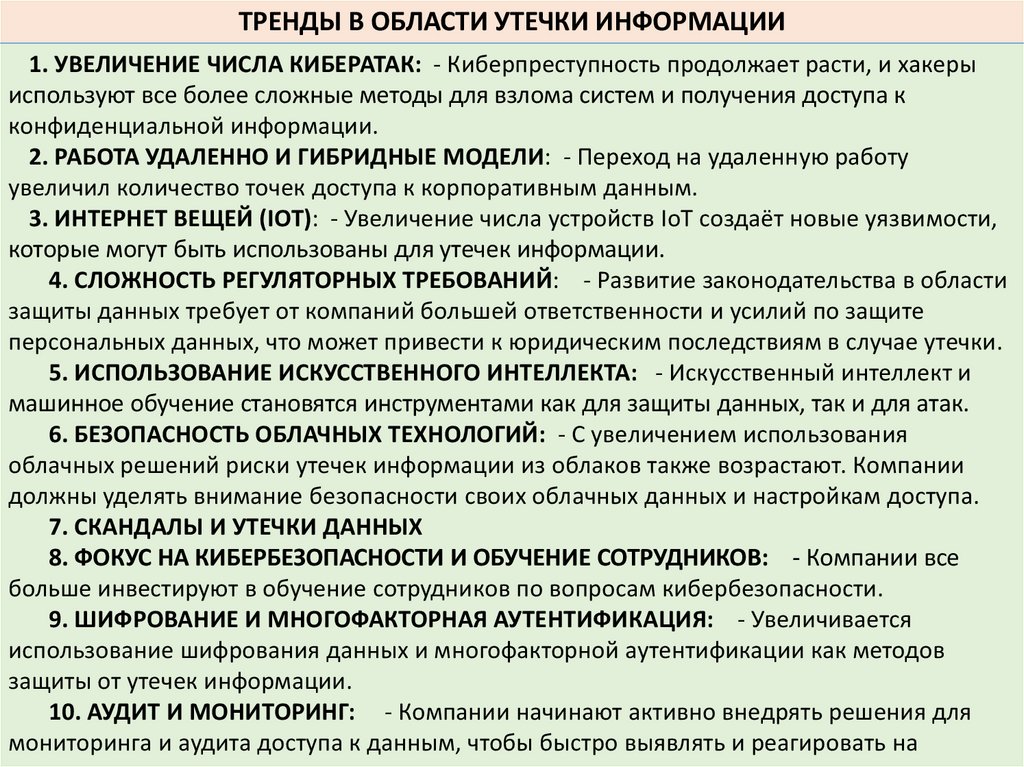

ТРЕНДЫ В ОБЛАСТИ УТЕЧКИ ИНФОРМАЦИИ1. УВЕЛИЧЕНИЕ ЧИСЛА КИБЕРАТАК: - Киберпреступность продолжает расти, и хакеры

используют все более сложные методы для взлома систем и получения доступа к

конфиденциальной информации.

2. РАБОТА УДАЛЕННО И ГИБРИДНЫЕ МОДЕЛИ: - Переход на удаленную работу

увеличил количество точек доступа к корпоративным данным.

3. ИНТЕРНЕТ ВЕЩЕЙ (IOT): - Увеличение числа устройств IoT создаёт новые уязвимости,

которые могут быть использованы для утечек информации.

4. СЛОЖНОСТЬ РЕГУЛЯТОРНЫХ ТРЕБОВАНИЙ: - Развитие законодательства в области

защиты данных требует от компаний большей ответственности и усилий по защите

персональных данных, что может привести к юридическим последствиям в случае утечки.

5. ИСПОЛЬЗОВАНИЕ ИСКУССТВЕННОГО ИНТЕЛЛЕКТА: - Искусственный интеллект и

машинное обучение становятся инструментами как для защиты данных, так и для атак.

6. БЕЗОПАСНОСТЬ ОБЛАЧНЫХ ТЕХНОЛОГИЙ: - С увеличением использования

облачных решений риски утечек информации из облаков также возрастают. Компании

должны уделять внимание безопасности своих облачных данных и настройкам доступа.

7. СКАНДАЛЫ И УТЕЧКИ ДАННЫХ

8. ФОКУС НА КИБЕРБЕЗОПАСНОСТИ И ОБУЧЕНИЕ СОТРУДНИКОВ: - Компании все

больше инвестируют в обучение сотрудников по вопросам кибербезопасности.

9. ШИФРОВАНИЕ И МНОГОФАКТОРНАЯ АУТЕНТИФИКАЦИЯ: - Увеличивается

использование шифрования данных и многофакторной аутентификации как методов

защиты от утечек информации.

10. АУДИТ И МОНИТОРИНГ: - Компании начинают активно внедрять решения для

мониторинга и аудита доступа к данным, чтобы быстро выявлять и реагировать на

51.

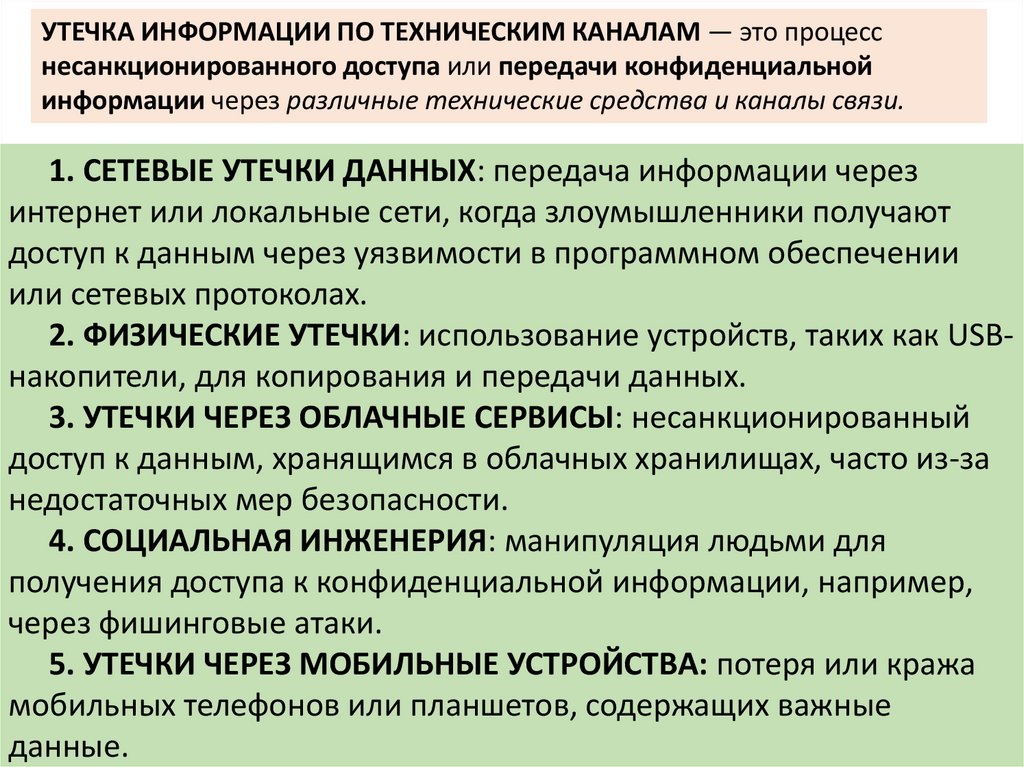

УТЕЧКА ИНФОРМАЦИИ ПО ТЕХНИЧЕСКИМ КАНАЛАМ — это процесснесанкционированного доступа или передачи конфиденциальной

информации через различные технические средства и каналы связи.

1. СЕТЕВЫЕ УТЕЧКИ ДАННЫХ: передача информации через

интернет или локальные сети, когда злоумышленники получают

доступ к данным через уязвимости в программном обеспечении

или сетевых протоколах.

2. ФИЗИЧЕСКИЕ УТЕЧКИ: использование устройств, таких как USBнакопители, для копирования и передачи данных.

3. УТЕЧКИ ЧЕРЕЗ ОБЛАЧНЫЕ СЕРВИСЫ: несанкционированный

доступ к данным, хранящимся в облачных хранилищах, часто из-за

недостаточных мер безопасности.

4. СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ: манипуляция людьми для

получения доступа к конфиденциальной информации, например,

через фишинговые атаки.

5. УТЕЧКИ ЧЕРЕЗ МОБИЛЬНЫЕ УСТРОЙСТВА: потеря или кража

мобильных телефонов или планшетов, содержащих важные

данные.

52.

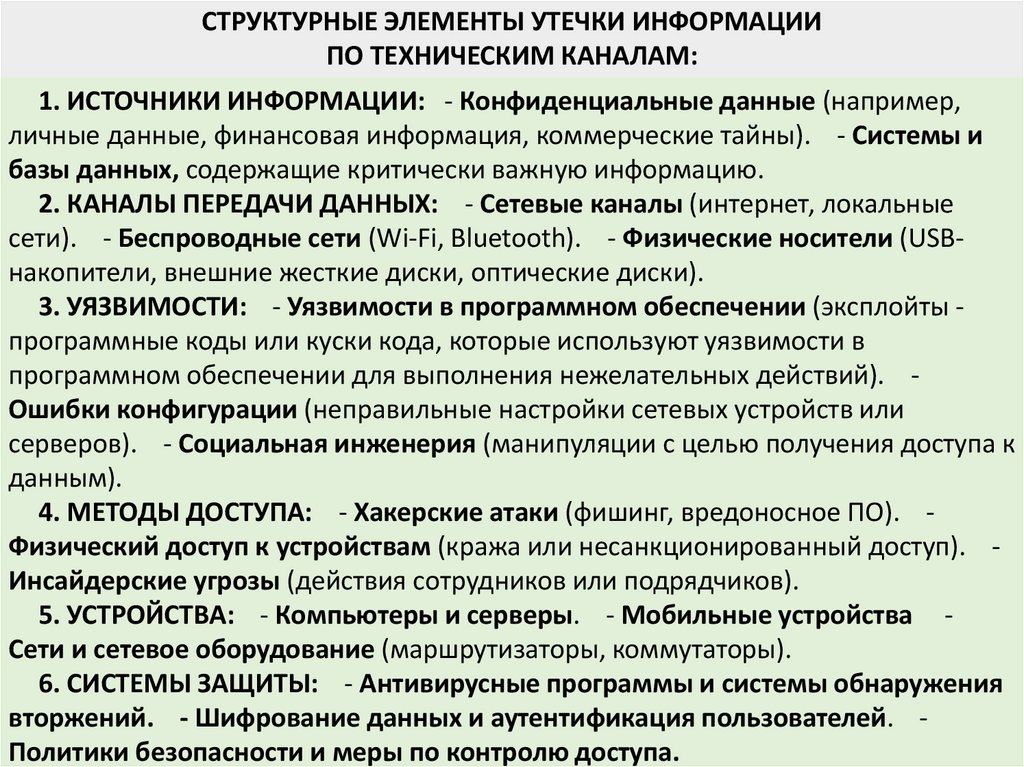

СТРУКТУРНЫЕ ЭЛЕМЕНТЫ УТЕЧКИ ИНФОРМАЦИИПО ТЕХНИЧЕСКИМ КАНАЛАМ:

1. ИСТОЧНИКИ ИНФОРМАЦИИ: - Конфиденциальные данные (например,

личные данные, финансовая информация, коммерческие тайны). - Системы и

базы данных, содержащие критически важную информацию.

2. КАНАЛЫ ПЕРЕДАЧИ ДАННЫХ: - Сетевые каналы (интернет, локальные

сети). - Беспроводные сети (Wi-Fi, Bluetooth). - Физические носители (USBнакопители, внешние жесткие диски, оптические диски).

3. УЯЗВИМОСТИ: - Уязвимости в программном обеспечении (эксплойты программные коды или куски кода, которые используют уязвимости в

программном обеспечении для выполнения нежелательных действий). Ошибки конфигурации (неправильные настройки сетевых устройств или

серверов). - Социальная инженерия (манипуляции с целью получения доступа к

данным).

4. МЕТОДЫ ДОСТУПА: - Хакерские атаки (фишинг, вредоносное ПО). Физический доступ к устройствам (кража или несанкционированный доступ). Инсайдерские угрозы (действия сотрудников или подрядчиков).

5. УСТРОЙСТВА: - Компьютеры и серверы. - Мобильные устройства Сети и сетевое оборудование (маршрутизаторы, коммутаторы).

6. СИСТЕМЫ ЗАЩИТЫ: - Антивирусные программы и системы обнаружения

вторжений. - Шифрование данных и аутентификация пользователей. Политики безопасности и меры по контролю доступа.

53.

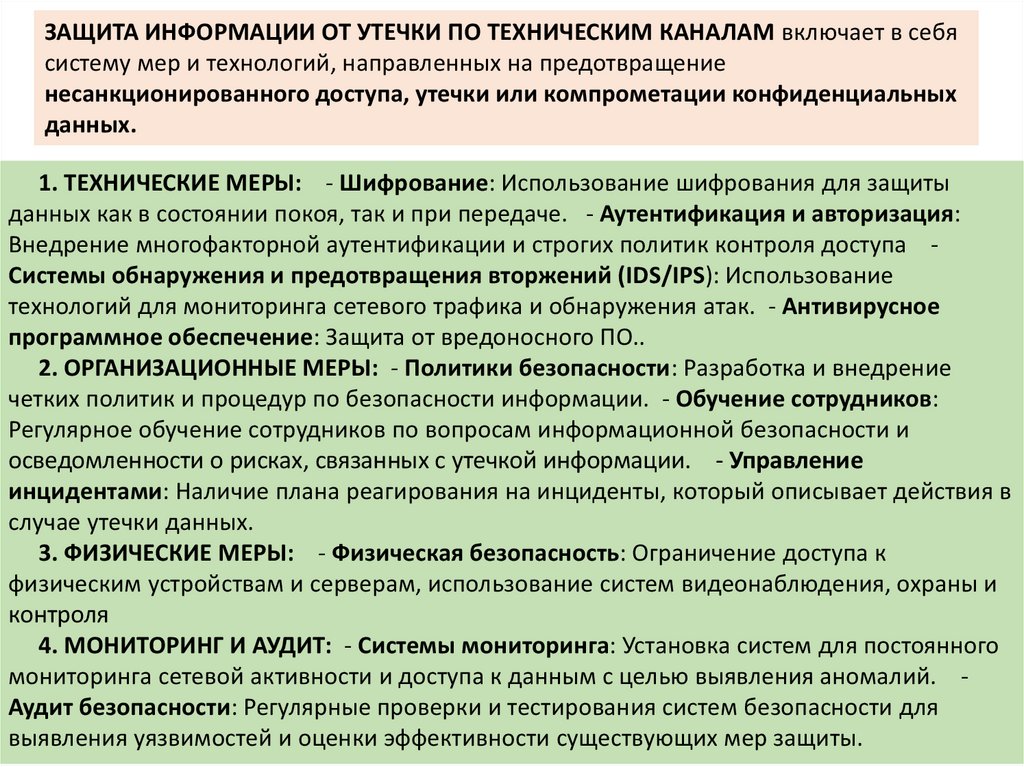

ЗАЩИТА ИНФОРМАЦИИ ОТ УТЕЧКИ ПО ТЕХНИЧЕСКИМ КАНАЛАМ включает в себясистему мер и технологий, направленных на предотвращение

несанкционированного доступа, утечки или компрометации конфиденциальных

данных.

1. ТЕХНИЧЕСКИЕ МЕРЫ: - Шифрование: Использование шифрования для защиты

данных как в состоянии покоя, так и при передаче. - Аутентификация и авторизация:

Внедрение многофакторной аутентификации и строгих политик контроля доступа Системы обнаружения и предотвращения вторжений (IDS/IPS): Использование

технологий для мониторинга сетевого трафика и обнаружения атак. - Антивирусное

программное обеспечение: Защита от вредоносного ПО..

2. ОРГАНИЗАЦИОННЫЕ МЕРЫ: - Политики безопасности: Разработка и внедрение

четких политик и процедур по безопасности информации. - Обучение сотрудников:

Регулярное обучение сотрудников по вопросам информационной безопасности и

осведомленности о рисках, связанных с утечкой информации. - Управление

инцидентами: Наличие плана реагирования на инциденты, который описывает действия в

случае утечки данных.

3. ФИЗИЧЕСКИЕ МЕРЫ: - Физическая безопасность: Ограничение доступа к

физическим устройствам и серверам, использование систем видеонаблюдения, охраны и

контроля

4. МОНИТОРИНГ И АУДИТ: - Системы мониторинга: Установка систем для постоянного

мониторинга сетевой активности и доступа к данным с целью выявления аномалий. Аудит безопасности: Регулярные проверки и тестирования систем безопасности для

выявления уязвимостей и оценки эффективности существующих мер защиты.

54.

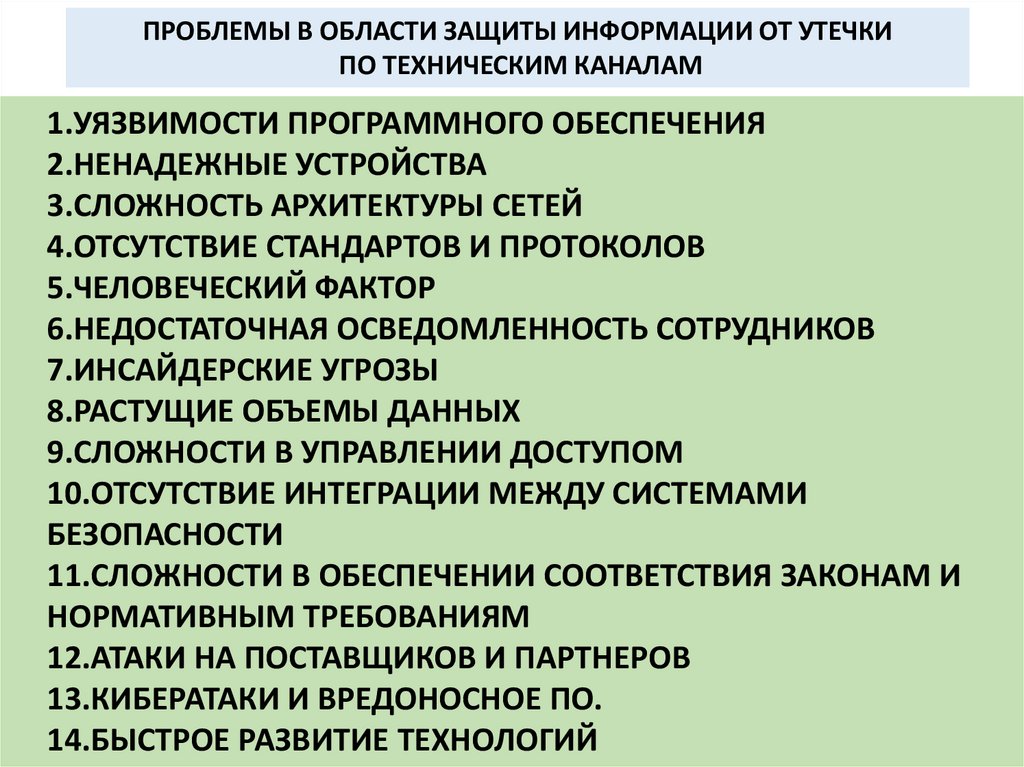

ПРОБЛЕМЫ В ОБЛАСТИ ЗАЩИТЫ ИНФОРМАЦИИ ОТ УТЕЧКИПО ТЕХНИЧЕСКИМ КАНАЛАМ

1.УЯЗВИМОСТИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

2.НЕНАДЕЖНЫЕ УСТРОЙСТВА

3.СЛОЖНОСТЬ АРХИТЕКТУРЫ СЕТЕЙ

4.ОТСУТСТВИЕ СТАНДАРТОВ И ПРОТОКОЛОВ

5.ЧЕЛОВЕЧЕСКИЙ ФАКТОР

6.НЕДОСТАТОЧНАЯ ОСВЕДОМЛЕННОСТЬ СОТРУДНИКОВ

7.ИНСАЙДЕРСКИЕ УГРОЗЫ

8.РАСТУЩИЕ ОБЪЕМЫ ДАННЫХ

9.СЛОЖНОСТИ В УПРАВЛЕНИИ ДОСТУПОМ

10.ОТСУТСТВИЕ ИНТЕГРАЦИИ МЕЖДУ СИСТЕМАМИ

БЕЗОПАСНОСТИ

11.СЛОЖНОСТИ В ОБЕСПЕЧЕНИИ СООТВЕТСТВИЯ ЗАКОНАМ И

НОРМАТИВНЫМ ТРЕБОВАНИЯМ

12.АТАКИ НА ПОСТАВЩИКОВ И ПАРТНЕРОВ

13.КИБЕРАТАКИ И ВРЕДОНОСНОЕ ПО.

14.БЫСТРОЕ РАЗВИТИЕ ТЕХНОЛОГИЙ

55.

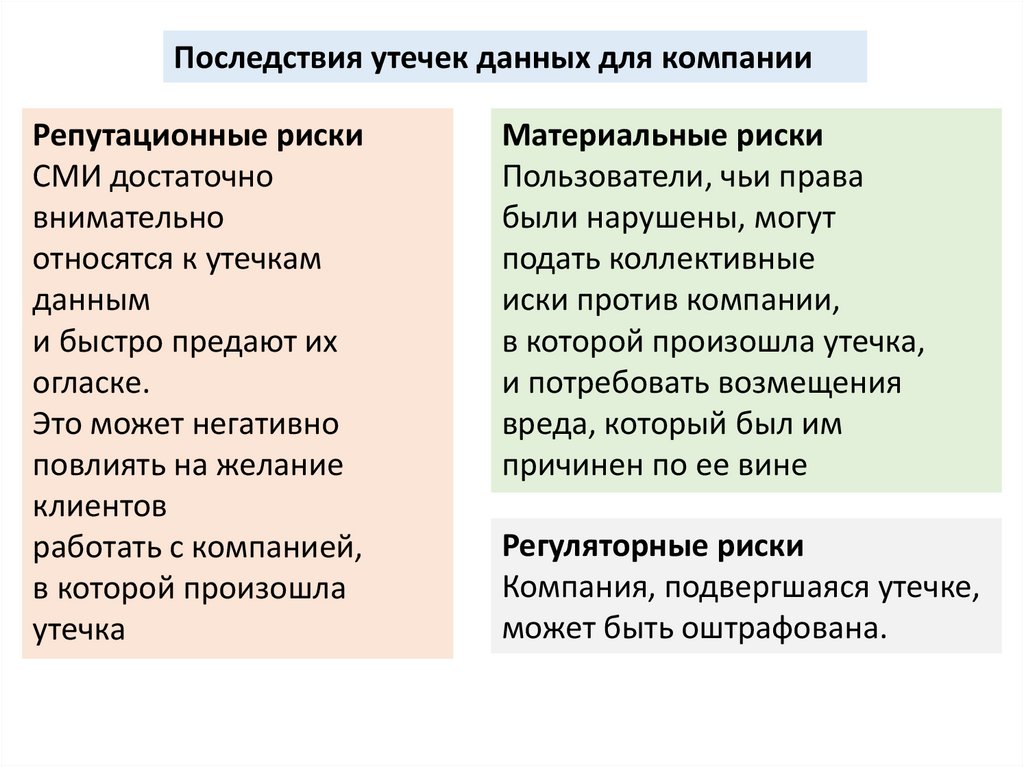

Последствия утечек данных для компанииРепутационные риски

СМИ достаточно

внимательно

относятся к утечкам

данным

и быстро предают их

огласке.

Это может негативно

повлиять на желание

клиентов

работать с компанией,

в которой произошла

утечка

Материальные риски

Пользователи, чьи права

были нарушены, могут

подать коллективные

иски против компании,

в которой произошла утечка,

и потребовать возмещения

вреда, который был им

причинен по ее вине

Регуляторные риски

Компания, подвергшаяся утечке,

может быть оштрафована.

56.

ЗАЩИТА ИНФОРМАЦИИ ОТ УТЕЧКИПО ТЕХНИЧЕСКИМ КАНАЛАМ КАК

ДИСЦИПЛИНА

ЗАЩИТА ИНФОРМАЦИИ ОТ УТЕЧКИ

ПО ТЕХНИЧЕСКИМ КАНАЛАМ

Целью дисциплины «Защита информации от утечки по

техническим каналам» является теоретическая и практическая

подготовка по следующим вопросам:

1) Защита информации от утечки по техническим каналам на

объектах информатизации;

2) Применение защиты информации по техническим каналам

3) Применение необходимых физических законов и моделей

в области защиты информации по техническим каналам

57.

ЗАДАЧИ ТЕХНИЧЕСКОЙ ЗАЩИТЫИНФОРМАЦИИ

• защита конституционных прав граждан на

сохранение личной тайны и конфиденциальности

персональных данных, имеющихся в информационных

системах;

•сохранение государственной тайны,

конфиденциальности документированной информации

в соответствии с законодательством;

•обеспечение прав субъектов в информационных

процессах и при разработке, производстве и

применении информационных систем, технологий и

средств их обеспечения.

58.

ЗАДАЧИ ТЕХНИЧЕСКОЙ ЗАЩИТЫИНФОРМАЦИИ

•предотвращение утечки, хищения, искажения,

подделки информации;

• предотвращение угроз безопасности личности,

общества, государства;

• предотвращение несанкционированных действий по

уничтожению, модификации, копированию,

блокированию информации, предотвращение других

форм незаконного вмешательства в информационные

ресурсы и информационные системы;

• обеспечение правового режима документированной

информации как объекта собственности;

59.

Разовые и постоянные расходов ресурсовРазовые ресурсы - это расходы на закупку, монтаж и

наладку дорогостоящего оборудования.

Постоянные ресурсы - это расходы на оплату труда

сотрудников службы безопасности и поддержание

требуемого уровня безопасности, прежде всего, путем

эксплуатации технических средств и контроля

эффективности системы защиты.

Создание или модернизация системы защиты требуют

больших разовых затрат на создание (приобретение)

технических средств защиты, однако за время их

эксплуатации (как правило, 5-10 лет) эти расходы

полностью окупаются.

60.

Техническая защита информацииЗащищаемая информация — информация имеющая:

- предмет собственности;

- подлежащая защите в соответствии с требованиями

правовых документов или требованиями, устанавливаемыми

собственником информации.

Защита информации — принятие правовых,

организационных и технических мер, направленных:

1) на обеспечение защиты информации от неправомерного

доступа, уничтожения, модифицирования, блокирования,

копирования, предоставления, распространения;

2) соблюдение конфиденциальности информации

ограниченного доступа;

3) реализацию права на доступ к информации.

61.

Техническая защита информацииЗащита информации от утечки предполагает:

- предотвращение неконтролируемого распространения

защищаемой информации,

- закрытие несанкционированного доступа к информации и

получения защищаемой информации разведками.

Защита информации от несанкционированного воздействия,

направленная на:

- предотвращение воздействия на защищаемую

информацию с нарушением установленных прав и (или)

правил;

- изменение информации, приводящего к ее искажению,

уничтожению, блокированию доступа к информации,

- утрату, уничтожение или сбою функционирования носителя

информации.

62.

Техническая защита информацииТехническая защита информации от непреднамеренного

воздействия предполагает:

- предотвращение воздействия на защищаемую

информацию;

- устранение ошибок ее пользователя;

- сбоя технических и программных средств

информационных систем;

- предотвращение нецеленаправленных действий

приводящих к искажению, уничтожению, копированию,

блокированию доступа к информации;

- противодействие, приводящее к утрате, уничтожению или

сбою функционирования носителя информации

63.

Функции технической защитыинформации

- предупреждение возникновения условий,

благоприятствующих появлению дестабилизирующих

факторов;

- предупреждение непосредственного проявления

дестабилизирующих факторов;

- обнаружение проявившихся дестабилизирующих

факторов;

Процедура технической защиты информации:

1. Анализ и прогноз ТЗИ

2. Предупреждение воздействия на защищаемую информацию

проявившихся дестабилизирующих факторов;

3. Обнаружение воздействия дестабилизирующих факторов;

4. Локализация воздействия дестабилизирующих факторов;

5. Ликвидация последствий локализованного воздействия

дестабилизирующих факторов.

64.

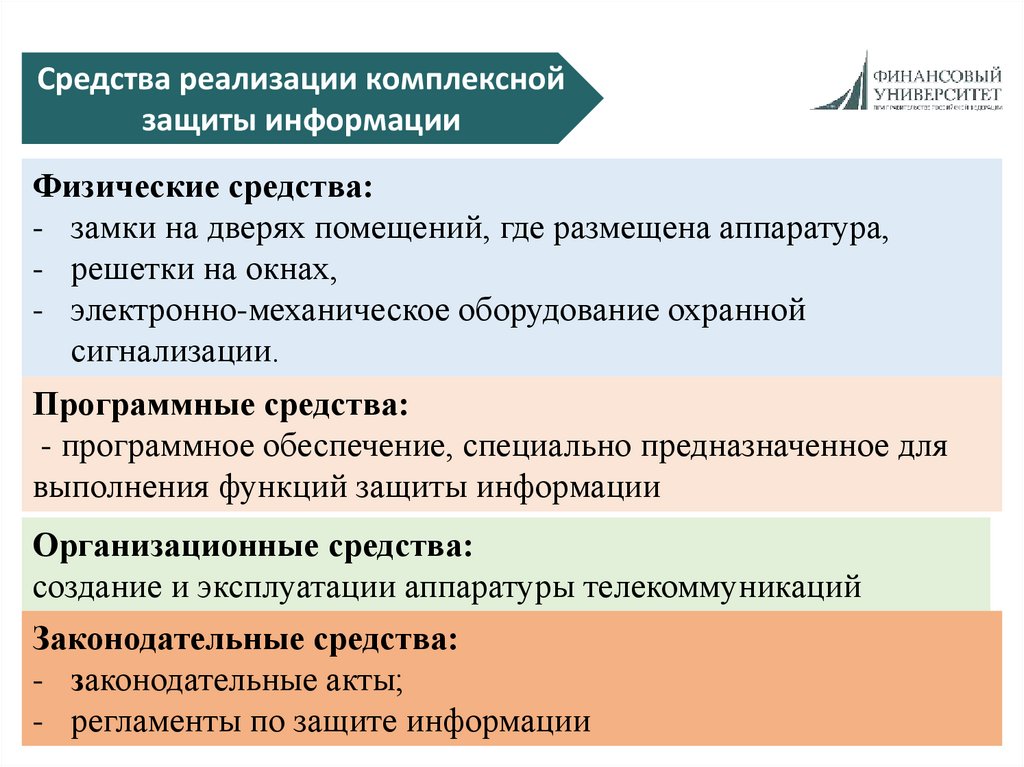

Средства реализации комплекснойзащиты информации

Физические средства:

- замки на дверях помещений, где размещена аппаратура,

- решетки на окнах,

- электронно-механическое оборудование охранной

сигнализации.

Программные средства:

- программное обеспечение, специально предназначенное для

выполнения функций защиты информации

Организационные средства:

создание и эксплуатации аппаратуры телекоммуникаций

Законодательные средства:

- законодательные акты;

- регламенты по защите информации

65.

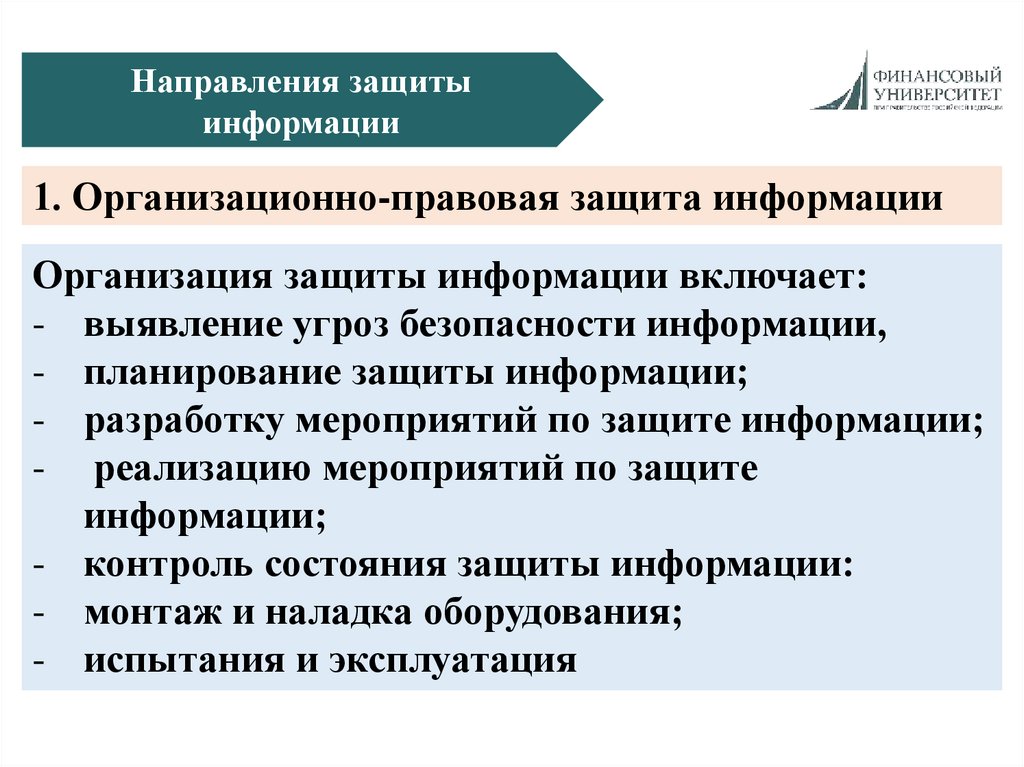

Направления защитыинформации

1. Организационно-правовая защита информации

Организация защиты информации включает:

- выявление угроз безопасности информации,

- планирование защиты информации;

- разработку мероприятий по защите информации;

- реализацию мероприятий по защите

информации;

- контроль состояния защиты информации:

- монтаж и наладка оборудования;

- испытания и эксплуатация

66.

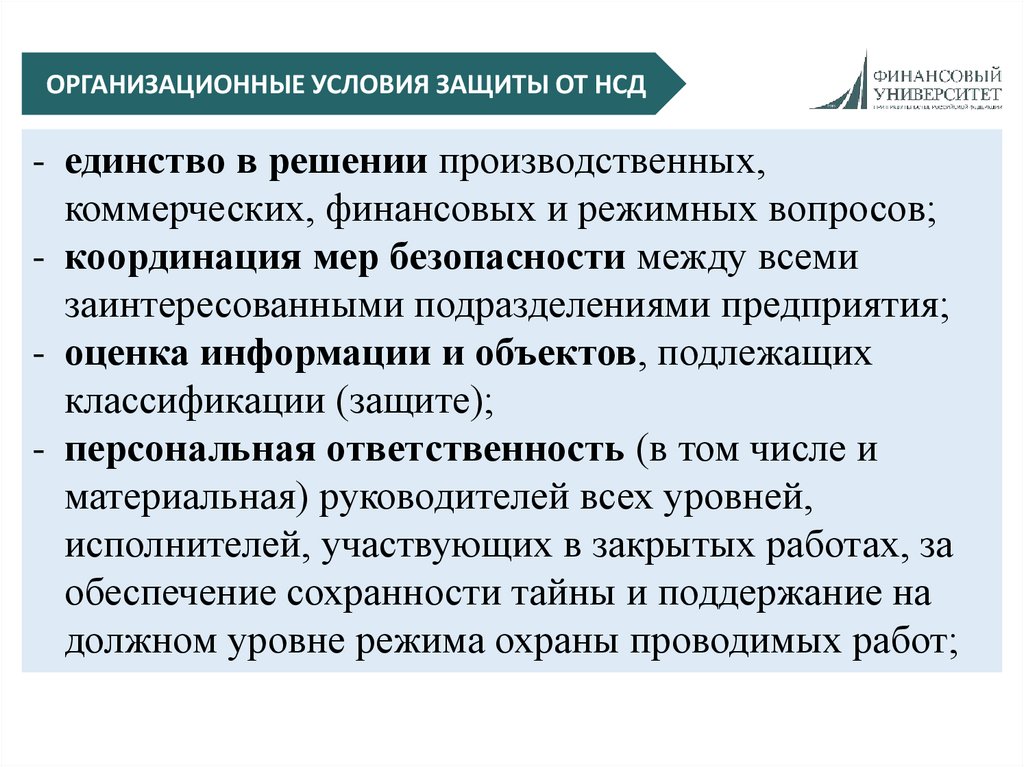

ОРГАНИЗАЦИОННЫЕ УСЛОВИЯ ЗАЩИТЫ ОТ НСД- единство в решении производственных,

коммерческих, финансовых и режимных вопросов;

- координация мер безопасности между всеми

заинтересованными подразделениями предприятия;

- оценка информации и объектов, подлежащих

классификации (защите);

- персональная ответственность (в том числе и

материальная) руководителей всех уровней,

исполнителей, участвующих в закрытых работах, за

обеспечение сохранности тайны и поддержание на

должном уровне режима охраны проводимых работ;

67.

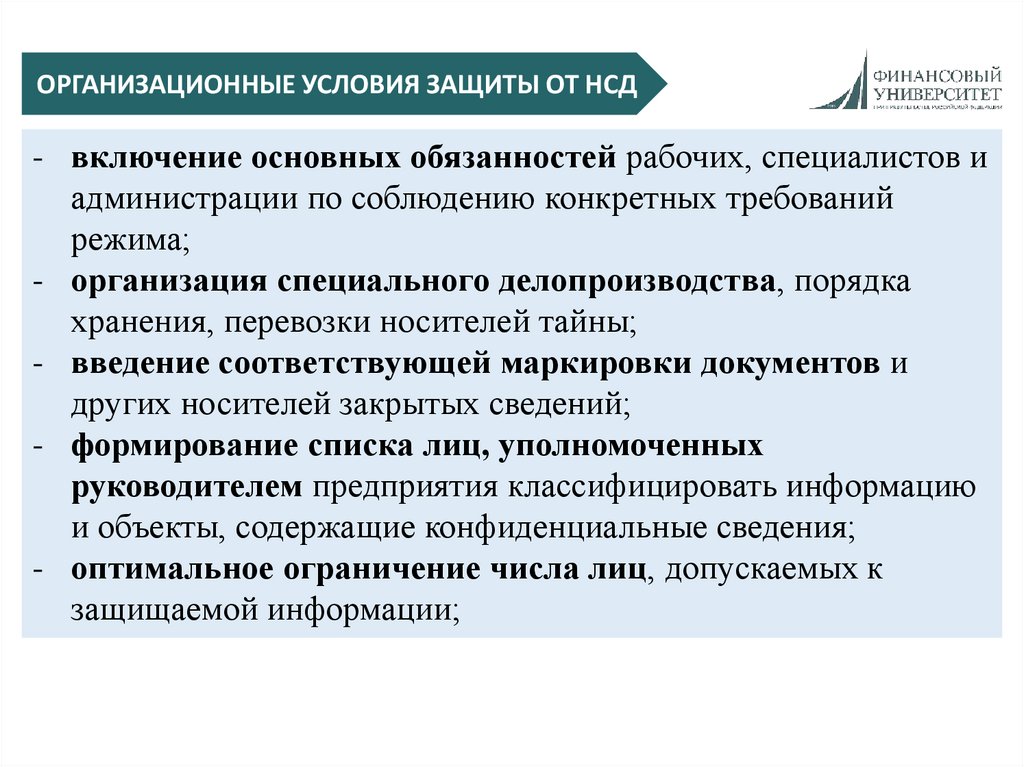

ОРГАНИЗАЦИОННЫЕ УСЛОВИЯ ЗАЩИТЫ ОТ НСД- включение основных обязанностей рабочих, специалистов и

администрации по соблюдению конкретных требований

режима;

- организация специального делопроизводства, порядка

хранения, перевозки носителей тайны;

- введение соответствующей маркировки документов и

других носителей закрытых сведений;

- формирование списка лиц, уполномоченных

руководителем предприятия классифицировать информацию

и объекты, содержащие конфиденциальные сведения;

- оптимальное ограничение числа лиц, допускаемых к

защищаемой информации;

68.

ОРГАНИЗАЦИОННЫЕ УСЛОВИЯ ЗАЩИТЫ ОТ НСД- наличие единого порядка доступа и оформления

пропусков;

- выполнение требований по обеспечению сохранения

защищаемой информации при проектировании и размещении

специальных помещений, в процессе опытноконструкторской разработки, испытаний и производства

изделий, сбыта, рекламы, подписания контрактов, при

проведении особо важных совещаний, в ходе использования

технических средств обработки, хранения и передачи

информации и т.п.;

- организация взаимодействия с государственными органами

власти, имеющими полномочия по контролю

определенных видов деятельности предприятий и фирм;

- наличие охраны, пропускного и внутриобъектового

режимов;

69.

Каналы утечки информацииКаналы утечки информации по физическим принципам

можно разделить на следующие группы:

- акустические (включая и акустопреобразовательные). Связаны

с распространением звуковых волн в воздухе или упругих

колебаний в других средах;

- электромагнитные (в том числе магнитные и электрические);

- визуально-оптические (наблюдение, фотографирование).

- материально-вещественные (бумага, фото, магнитные

носители, отходы и т.п.);

- информационные. Связаны с доступом к элементам системы,

носителям информации, самой вводимой и выводимой

информации, к программному обеспечению, а также с

подключением к линиям связи.

70.

Техническая защита информацииТехническая защита информации (ТЗИ): Защита

информации, заключающаяся в обеспечении

некриптографическими методами безопасности

информации, подлежащей защите в соответствии с

действующим законодательством, с применением

технических, программных и программнотехнических средств.

Причины необходимости технической защиты информации:

1. Развитие методов и средств добывания информации, позволяющих

несанкционированно получать все больший объем информации на безопасном

расстоянии от ее источников

2. Огромными достижениями микроэлектроники, способствующим н созданию

технической базы для массового изготовления доступных рядовому покупателю

средств нелегального добывания информации.

3) Оснащением служебных и жилых помещений разнообразной электро и

радиоэлектронной аппаратурой, физические процессы н ко торой способствуют

случайной неконтролируемой передаче (утечке) конфиденциальной информации из

помещений.

71.

ВИДЫ ТЕХНИЧЕСКОЙ ИНФОРМАЦИИ72.

ВИДЫ ИНФОРМАЦИИИнформация, отображаемая на языке признаков,

называется признаковой

Признаковая информация первична:

- описывает конкретный материальный объект;

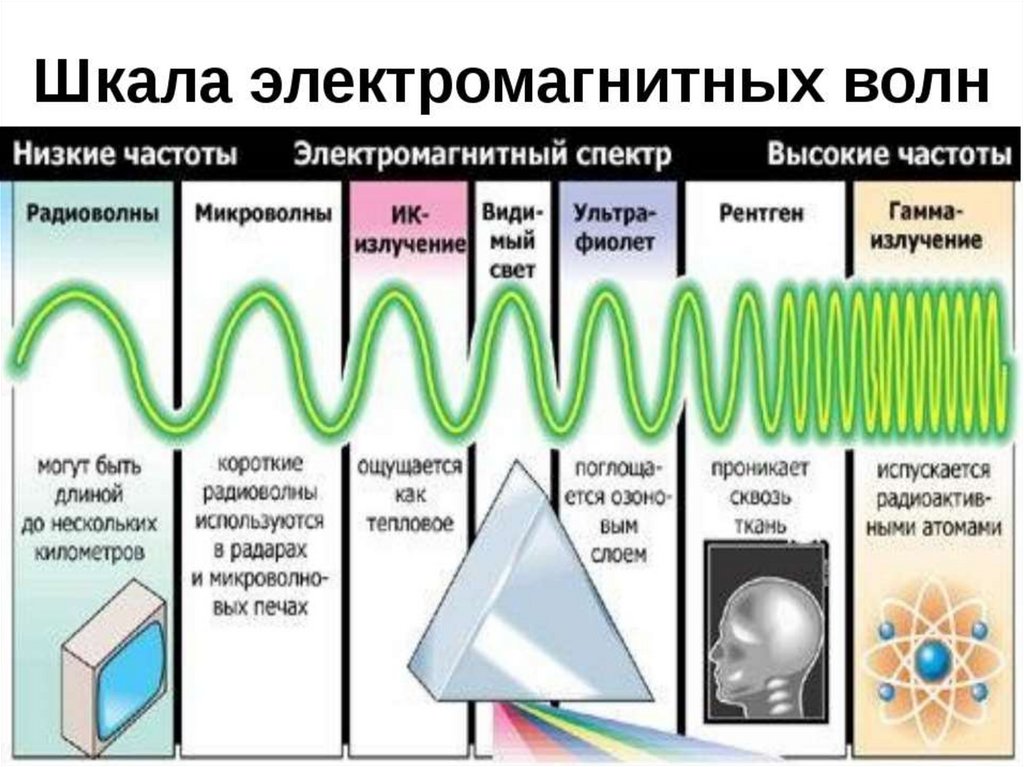

а) излучаемые поля (электромагнитное излучение):

- радиоволны - электромагнитные волны, которые

распространяются в пространстве;

- микроволновое излучение - электромагнитное излучение,

включающее в себя дециметровый, сантиметровый и

миллиметровый диапазоны радиоволн

- инфракрасное излучение - электромагнитное излучение,

занимающее спектральную область между красным концом

видимого света и микроволновым радиоизлучением

73.

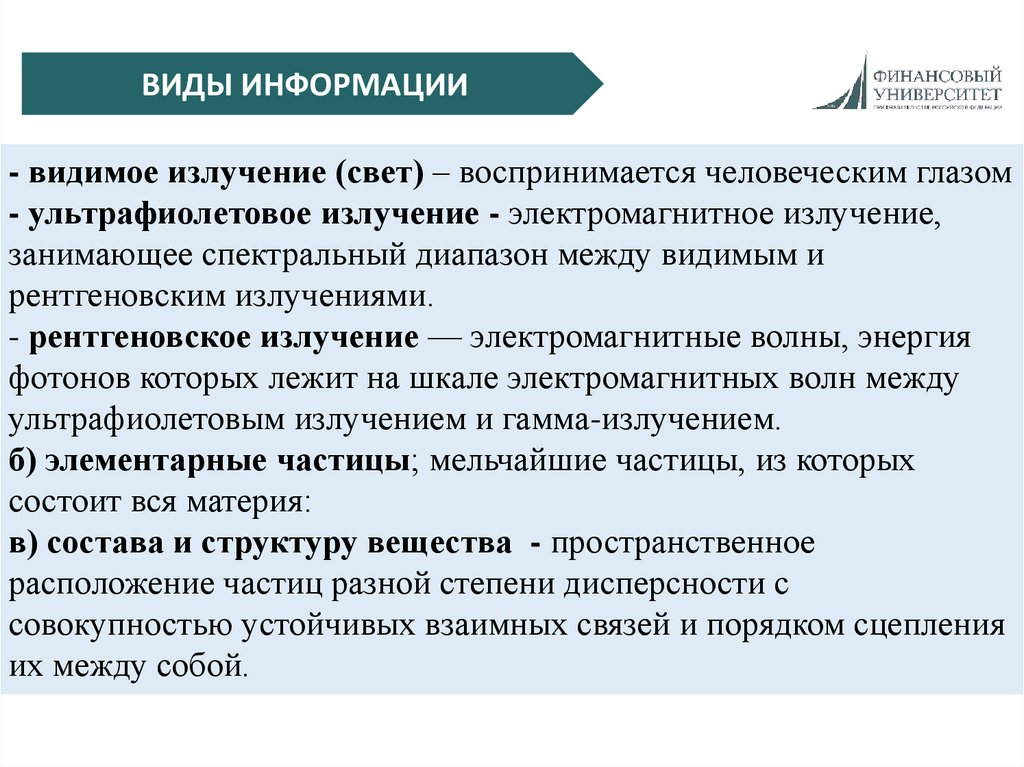

ВИДЫ ИНФОРМАЦИИ- видимое излучение (свет) – воспринимается человеческим глазом

- ультрафиолетовое излучение - электромагнитное излучение,

занимающее спектральный диапазон между видимым и

рентгеновским излучениями.

- рентгеновское излучение — электромагнитные волны, энергия

фотонов которых лежит на шкале электромагнитных волн между

ультрафиолетовым излучением и гамма-излучением.

б) элементарные частицы; мельчайшие частицы, из которых

состоит вся материя:

в) состава и структуру вещества - пространственное

расположение частиц разной степени дисперсности с

совокупностью устойчивых взаимных связей и порядком сцепления

их между собой.

74.

75.

Системный подход к техническойзащите информации

Система— множество элементов, находящихся в отношениях

и связях друг с другом, которое образует определённую

целостность, единство.

Система состоит из двух основных компонентов:

1. Элементы системы

2. Связи между элементами.

Элемент системы – составная часть системы, которая

исполняет какие-либо функции, необходимые для системы.

Связь между элементами – устойчивые отношения между

элементами для обмена ресурсами (информация, результат

работы, сигналы).

76.

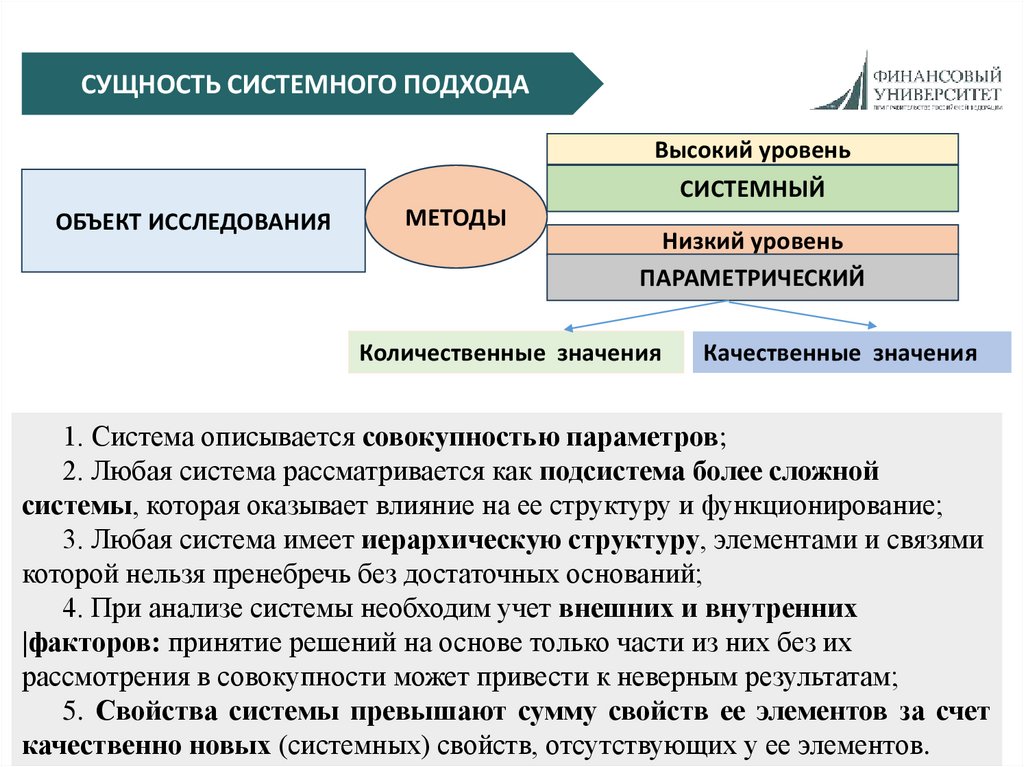

СУЩНОСТЬ СИСТЕМНОГО ПОДХОДАВысокий уровень

СИСТЕМНЫЙ

ОБЪЕКТ ИССЛЕДОВАНИЯ

МЕТОДЫ

Низкий уровень

ПАРАМЕТРИЧЕСКИЙ

Количественные значения

Качественные значения

1. Система описывается совокупностью параметров;

2. Любая система рассматривается как подсистема более сложной

системы, которая оказывает влияние на ее структуру и функционирование;

3. Любая система имеет иерархическую структуру, элементами и связями

которой нельзя пренебречь без достаточных оснований;

4. При анализе системы необходим учет внешних и внутренних

|факторов: принятие решений на основе только части из них без их

рассмотрения в совокупности может привести к неверным результатам;

5. Свойства системы превышают сумму свойств ее элементов за счет

качественно новых (системных) свойств, отсутствующих у ее элементов.

77.

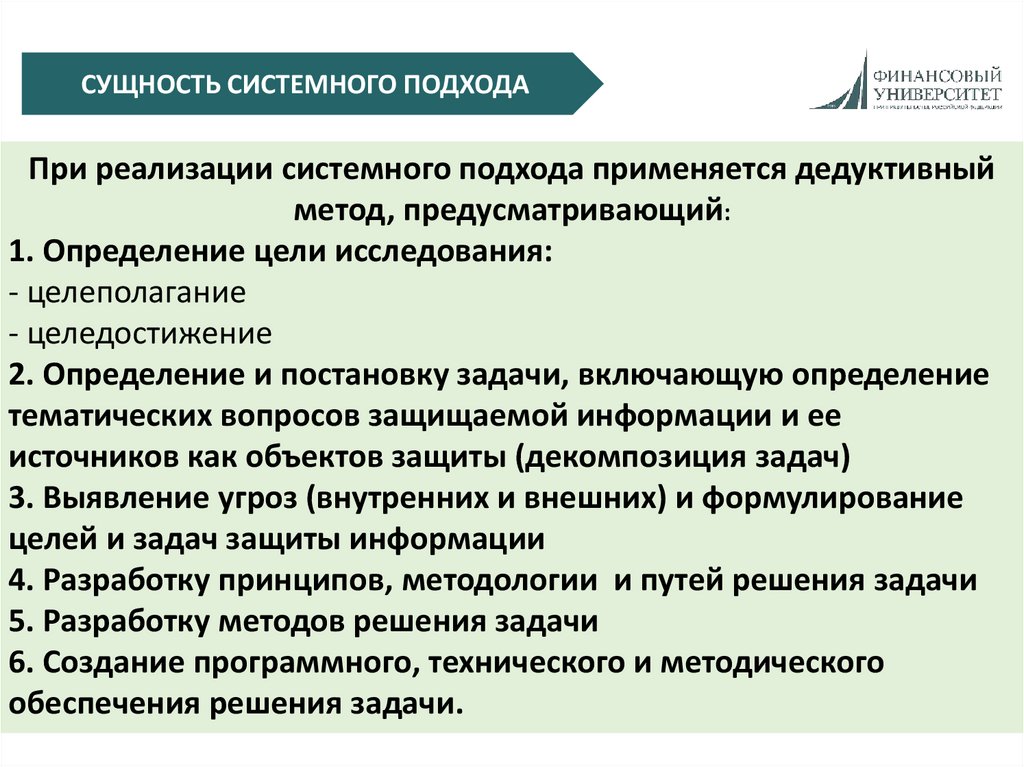

СУЩНОСТЬ СИСТЕМНОГО ПОДХОДАПри реализации системного подхода применяется дедуктивный

метод, предусматривающий:

1. Определение цели исследования:

- целеполагание

- целедостижение

2. Определение и постановку задачи, включающую определение

тематических вопросов защищаемой информации и ее

источников как объектов защиты (декомпозиция задач)

3. Выявление угроз (внутренних и внешних) и формулирование

целей и задач защиты информации

4. Разработку принципов, методологии и путей решения задачи

5. Разработку методов решения задачи

6. Создание программного, технического и методического

обеспечения решения задачи.

78.

ПАРАМЕТРЫ СИСТЕМЫК параметрам системы относятся:

- цели и задачи (конкретизированные в пространстве и во времени цели);

- входы и выходы системы;

- ограничения, которые необходимо учитывать при построении

(модернизации, оптимизации) системы;

- процессы внутри системы, обеспечивающие преобразование

входов в выходы;

- ресурсы и средства

Решение проблемы защиты информации с точки зрения

системного

подхода

можно

сформулировать

как

трансформацию

существующей

системы,

не

обеспечивающей требуемого уровня защищенности, в

систему с заданным уровнем безопасности информации.

79.

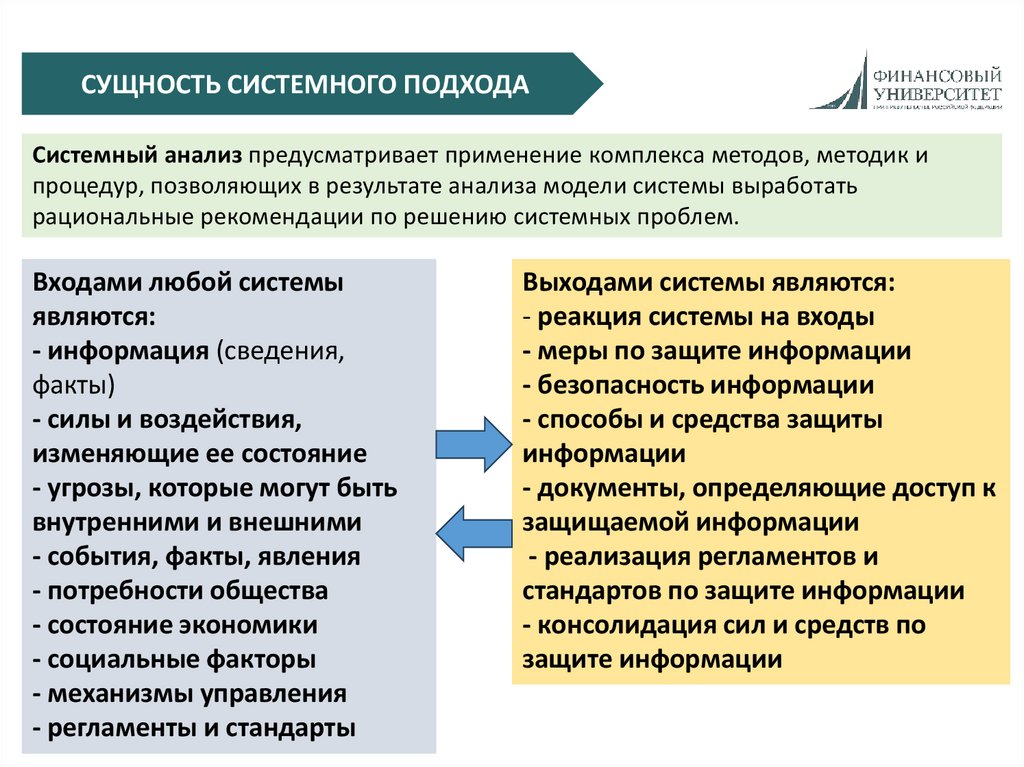

СУЩНОСТЬ СИСТЕМНОГО ПОДХОДАСистемный анализ предусматривает применение комплекса методов, методик и

процедур, позволяющих в результате анализа модели системы выработать

рациональные рекомендации по решению системных проблем.

Входами любой системы

являются:

- информация (сведения,

факты)

- силы и воздействия,

изменяющие ее состояние

- угрозы, которые могут быть

внутренними и внешними

- события, факты, явления

- потребности общества

- состояние экономики

- социальные факторы

- механизмы управления

- регламенты и стандарты

Выходами системы являются:

- реакция системы на входы

- меры по защите информации

- безопасность информации

- способы и средства защиты

информации

- документы, определяющие доступ к

защищаемой информации

- реализация регламентов и

стандартов по защите информации

- консолидация сил и средств по

защите информации

80.

СИСТЕМНЫЙ АНАЛИЗСистемный анализ применительно к технической защите

информации предполагает:

1. Четкую постановку задачи, включающую определение

тематических вопросов защищаемой информации и ее

источников как объектов защиты;

2. Выявление угроз и формулирование целей и задач защиты

информации;

- разработку принципов и путей решения задачи;

- разработку методов решения задачи;

3. Создание программного, технического и методического

обеспечения решения задачи.

Системный анализ предусматривает применение комплекса методов,

методик и процедур, позволяющих в результате анализа модели системы

выработать рациональные рекомендации по решению системных

проблем.

81.

82.

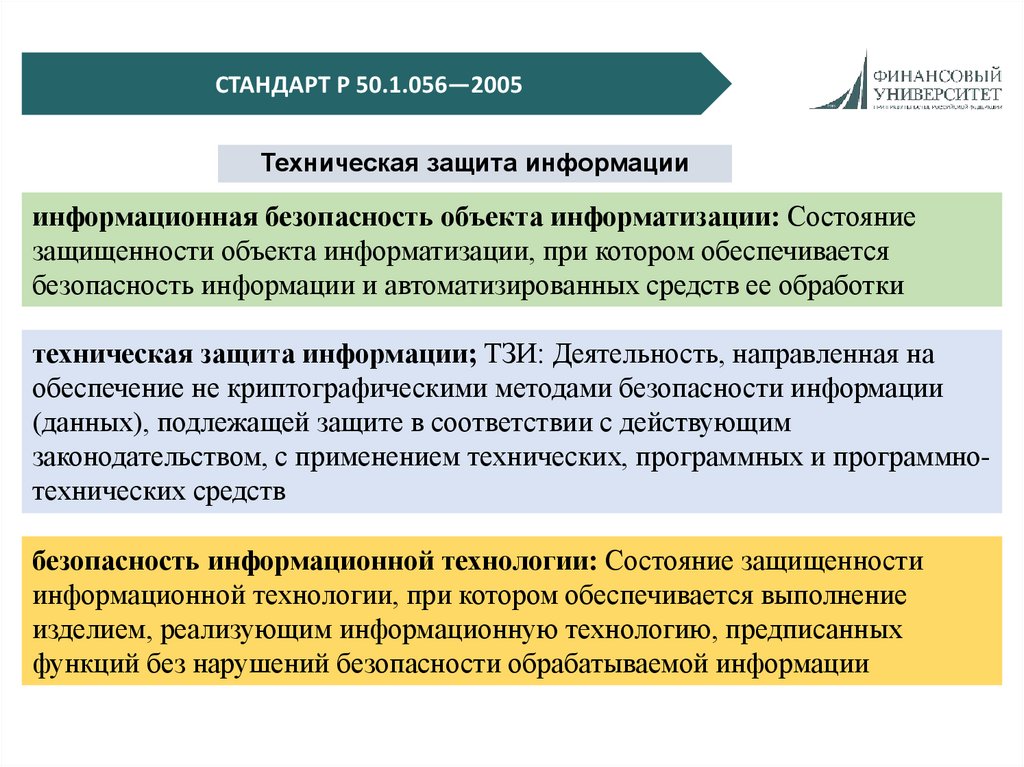

СТАНДАРТ Р 50.1.056—2005Техническая защита информации

информационная безопасность объекта информатизации: Состояние

защищенности объекта информатизации, при котором обеспечивается

безопасность информации и автоматизированных средств ее обработки

техническая защита информации; ТЗИ: Деятельность, направленная на

обеспечение не криптографическими методами безопасности информации

(данных), подлежащей защите в соответствии с действующим

законодательством, с применением технических, программных и программнотехнических средств

безопасность информационной технологии: Состояние защищенности

информационной технологии, при котором обеспечивается выполнение

изделием, реализующим информационную технологию, предписанных

функций без нарушений безопасности обрабатываемой информации

83.

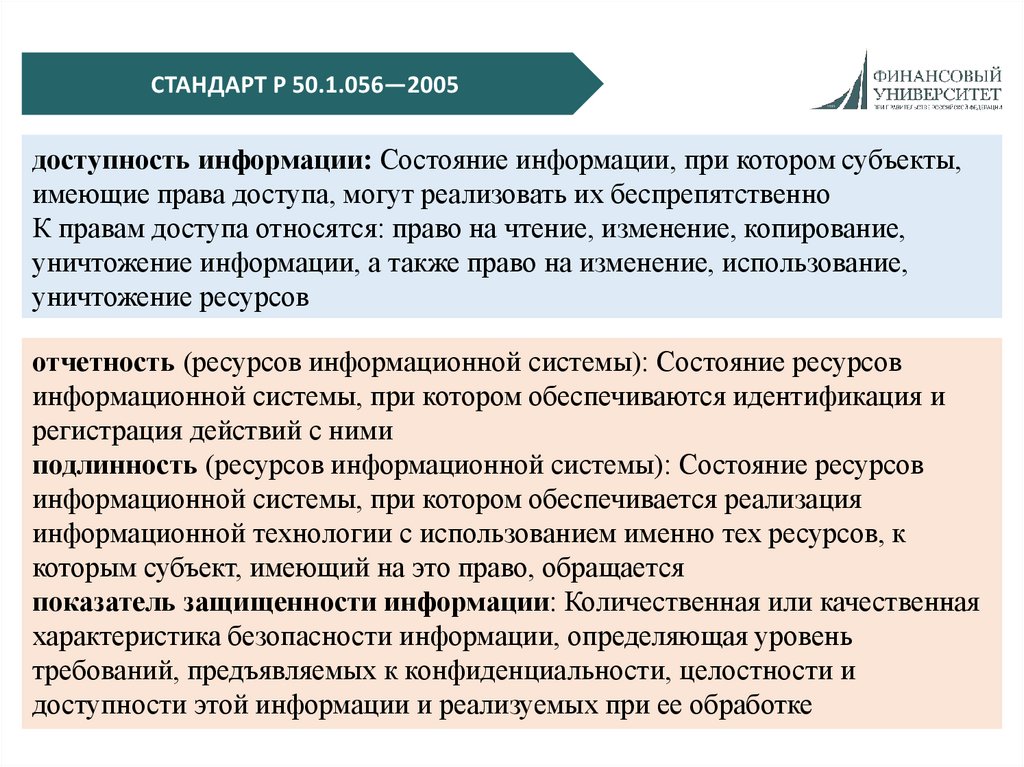

СТАНДАРТ Р 50.1.056—2005доступность информации: Состояние информации, при котором субъекты,

имеющие права доступа, могут реализовать их беспрепятственно

К правам доступа относятся: право на чтение, изменение, копирование,

уничтожение информации, а также право на изменение, использование,

уничтожение ресурсов

отчетность (ресурсов информационной системы): Состояние ресурсов

информационной системы, при котором обеспечиваются идентификация и

регистрация действий с ними

подлинность (ресурсов информационной системы): Состояние ресурсов

информационной системы, при котором обеспечивается реализация

информационной технологии с использованием именно тех ресурсов, к

которым субъект, имеющий на это право, обращается

показатель защищенности информации: Количественная или качественная

характеристика безопасности информации, определяющая уровень

требований, предъявляемых к конфиденциальности, целостности и

доступности этой информации и реализуемых при ее обработке

84.

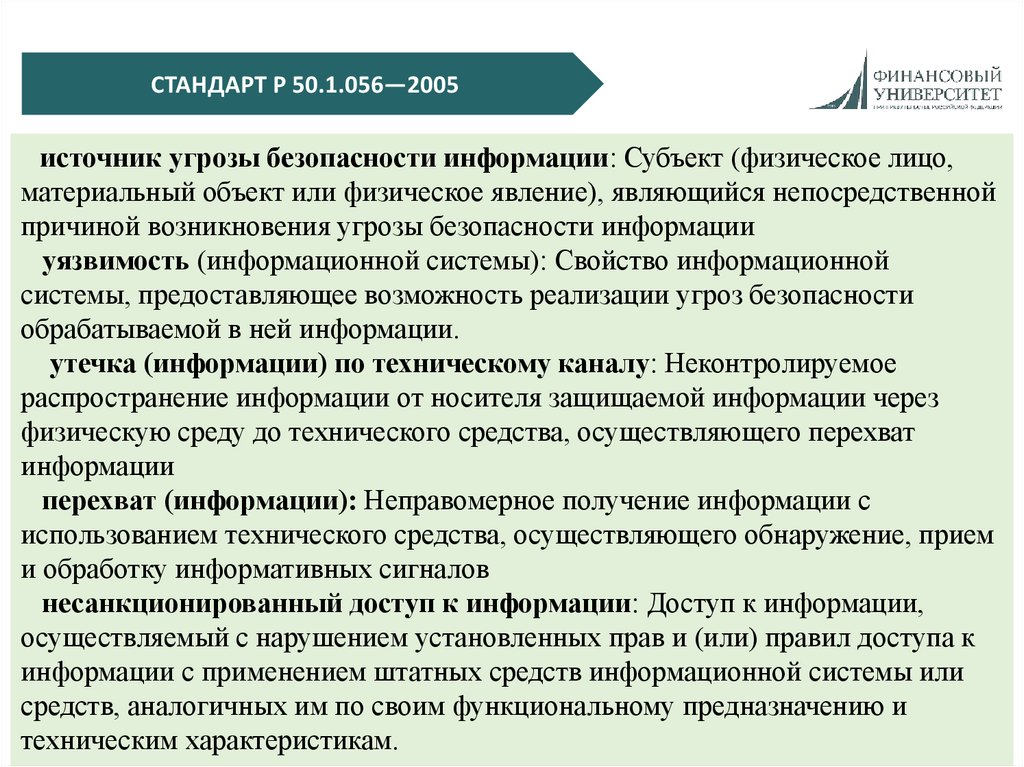

СТАНДАРТ Р 50.1.056—2005источник угрозы безопасности информации: Субъект (физическое лицо,

материальный объект или физическое явление), являющийся непосредственной

причиной возникновения угрозы безопасности информации

уязвимость (информационной системы): Свойство информационной

системы, предоставляющее возможность реализации угроз безопасности

обрабатываемой в ней информации.

утечка (информации) по техническому каналу: Неконтролируемое

распространение информации от носителя защищаемой информации через

физическую среду до технического средства, осуществляющего перехват

информации

перехват (информации): Неправомерное получение информации с

использованием технического средства, осуществляющего обнаружение, прием

и обработку информативных сигналов

несанкционированный доступ к информации: Доступ к информации,

осуществляемый с нарушением установленных прав и (или) правил доступа к

информации с применением штатных средств информационной системы или

средств, аналогичных им по своим функциональному предназначению и

техническим характеристикам.

85.

СТАНДАРТ Р 50.1.056—2005несанкционированное воздействие на информацию:

Изменение, уничтожение или копирование информации, осуществляемое с

нарушением установленных прав и (или) правил.

Примечания

1 Несанкционированное воздействие может быть осуществлено

преднамеренно или непреднамеренно. Преднамеренные несанкционированные

воздействия являются специальными воздействиями.

2 Изменение может быть осуществлено в форме замены информации ; введения

новой информации, а также уничтожения или повреждения информации

компьютерная атака: целенаправленное несанкционированное воздействие на

информацию, на ресурс информационной системы или получение

несанкционированного доступа к ним с применением программных или

программно-аппаратных средств

сетевая атака: компьютерная атака с использованием протоколов межсетевого

взаимодействия

несанкционированное блокирование доступа к информации: Создание

условий, препятствующих доступу к информации субъекту, имеющему право на

него.

86.

СТАНДАРТ Р 50.1.056—2005закладочное устройство; закладка: Элемент средства съема информации

или воздействия на нее, скрытно внедряемый (закладываемый или вносимый)

в места возможного съема информации.

вредоносная программа: Программа, предназначенная для осуществления

несанкционированного доступа и (или) воздействия на информацию или

ресурсы информационной системы

(компьютерный) вирус: Исполняемый программный код

интерпретируемый набор инструкций, обладающий свойствами

несанкционированного распространения и самовоспроизведения.

недекларированные возможности (программного обеспечения):

- Функциональные возможности программного обеспечения, не описанные в

документации программная закладка:

- Скрытно внесенный в программное обеспечение функциональный объект,

который при определенных условиях способен обеспечить

несанкционированное программное воздействие

87.

СТАНДАРТ Р 50.1.056—2005защищаемый объект информатизации: Объект информатизации,

предназначенный для обработки защищаемой информации с требуемым

уровнем ее защищенности

защищаемая информационная система: Информационная система,

предназначенная для обработки защищаемой информации с требуемым

уровнем ее защищенности

защищаемые ресурсы (информационной системы): Ресурсы,

использующиеся в информационной системе при обработке защищаемой

информации с требуемым уровнем ее защищенности

защищаемая информационная технология: Информационная технология,

предназначенная для сбора, хранения, обработки, передачи и использования

защищаемой информации с требуемым уровнем ее защищенности

защищаемые программные средства: Программные средства,

используемые в информационной системе при обработке защищаемой

информации с требуемым уровнем ее защищенности

защищаемая сеть связи: Сеть связи, используемая при обмене

защищаемой информацией с требуемым уровнем ее защищенности

88.

СТАНДАРТ Р 50.1.056—2005техника защиты информации: Средства защиты информации, сре-дства

контроля эффективности защиты информации, средства и системы управления,

предназначенные для обеспечения защиты информации.

средство защиты информации от утечки по техническим каналам:

Техническое средство, вещество или материал, предназначенные и (или)

используемые для защиты информации от утечки по техническим каналам

средство защиты информации от несанкционированного доступа:

Техническое, программное или программно-техническое средство,

предназначенное для предотвращения или существенного затруднения

несанкционированного доступа к информации или ресурсам информационной

системы

средство защиты информации от несанкционированного воздействия:

- Техническое, программное или программно-техническое средство,

предназначенное для предотвращения несанкционированного воздействия на

информацию или ресурсы информационной системы

- межсетевой экран: локальное (однокомпонентное) или функциональнораспределенное программное (программно-аппаратное) средство (комплекс),

реализующее контроль за информацией, поступающей в автоматизированную

систему и (или) выходящей из автоматизированной системы

89.

СТАНДАРТ Р 50.1.056—2005средство поиска закладочных устройств: Техническое

средство, предназначенное для поиска закладочных устройств,

установленных на объекте информатизации

средство контроля эффективности технической защиты

информации: Средство измерений, программное средство,

вещество и (или) материал, предназначенные и (или)

используемые для контроля эффективности технической защиты

информации

средство обеспечения технической защиты информации:

Техническое, программное, программно-техническое средство,

используемое и (или) создаваемое для обеспечения технической

защиты информации на всех стадиях жизненного цикла

защищаемого объекта

90.

СТАНДАРТ Р 50.1.056—2005организационно-технические мероприятия по обеспечению защиты

информации: Совокупность действий, направленных на применение

организационных мер и программно-технических способов защиты информации

на объекте информатизации.

1 Организационно-технические мероприятия по обеспечению защиты

информации должны осуществляться на всех этапах жизненного цикла объекта

информатизации.

2 Организационные меры предусматривают установление временных,

территориальных, пространственных, правовых, методических и иных

ограничений на условия использования и режимы работы объекта

информатизации

политика безопасности (информации в организации): Совокупность

документированных правил, процедур, практических приемов или руководящих

принципов в области безопасности информации, которыми руководствуется

организация в своей деятельности

правила разграничения доступа (в информационной системе): Правила,

регламентирующие условия доступа субъектов доступа к объектам доступа в

информационной системе

91.

СТАНДАРТ Р 50.1.056—2005аудит информационной безопасности в организации: Периодический,

независимый и документированный процесс получения свидетельств аудита и

объективной их оценки с целью установления степени выполнения в организации

установленных требований по обеспечению информационной безопасности.

Примечание —Аудит информационной безопасности в организации может

осуществляться независимой организацией (третьей стороной) по договору с

проверяемой организацией, а также подразделением или должностным лицом

организации (внутренний аудит)

аудиторская проверка безопасности информации в информационной системе;

аудит безопасности информации в информационной системе: Проверка

реализованных в информационной системе процедур обеспечения безопасности

информации с целью оценки их эффективности и корректности, а также разработки

предложений по их совершенствованию

мониторинг безопасности информации: Постоянное наблюдение за процессом

обеспечения безопасности информации в информационной системе с целью

выявления его соответствия требованиям по безопасности информации

технический контроль эффективности защиты информации: Контроль

эффективности защиты информации, проводимый с использованием средств контроля.

92.

СТАНДАРТ Р 50.1.056—2005организационный контроль эффективности защиты информации:

Проверка соответствия полноты и обоснованности мероприятий по защите

информации требованиям нормативных документов в области защиты

информации.

контроль доступа (в информационной системе): Проверка выполнения

субъектами доступа установленных правил разграничения доступа в

информационной системе

санкционирование доступа; авторизация: Предоставление субъекту прав

на доступ, а также предоставление доступа в соответствии с установленными

правами на доступ

аутентификация (подлинности субъекта доступа): Действия по проверке

подлинности субъекта доступа в информационной системе

идентификация: Действия по присвоению субъектам и объектам доступа

идентификаторов и (или) действия по сравнению предъявляемого

идентификатора с перечнем присвоенных идентификаторов

удостоверение подлинности; нотаризация: Регистрация данных

защищенной третьей стороной, что в дальнейшем позволяет обеспечить

точность характеристик данных.

93.

СТАНДАРТ Р 50.1.056—2005восстановление данных: Действия по воссозданию данных, которые были утеряны

или изменены в результате несанкционированных воздействий

специальная проверка: Проверка объекта информатизации с целью выявления и

изъятия возможно внедренных закладочных устройств

специальное исследование (объекта технической защиты информации):

Исследования с целью выявления технических каналов утечки защищаемой

информации и оценки соответствия защиты информации (на объекте технической

защиты информации) требованиям нормативных правовых документов в области

безопасности информации

сертификация средств технической защиты информации на соответствие

требованиям по безопасности информации: Деятельность органа по сертификации по

подтверждению соответствия средств технической защиты информации требованиям

технических регламентов, положениям стандартов или условиям договоров

аттестация объекта информатизации: Деятельность по установлению соответствия

комплекса организационно-технических мероприятий по защите объекта

информатизации требованиям по безопасности информации

оценка риска; анализ риска: Выявление угроз безопасности информации,

уязвимостей информационной системы, оценка вероятностей реализации угроз с

использованием уязвимостей и оценка последствий реализации угроз для информации

и информационной системы, используемой для обработки этой информации

informatics

informatics