Similar presentations:

Система менеджмента качества в области образования, воспитания, науки и инноваций сертифицирована DQS

1.

Федеральное агентство по рыболовствуФедеральное государственное бюджетное образовательное

учреждение высшего образования

«Астраханский государственный технический университет»

Система менеджмента качества в области образования, воспитания, науки и инноваций сертифицирована DQS

по международному стандарту ISO 9001:2015

ОТЧЕТ ПО НАУЧНОИССЛЕДОВАТЕЛЬСКОЙ РАБОТЕ

ОТДЕЛ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ И СВЯЗИ ФГБОУ ВО

«АСТРАХАНСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕСИТЕТ»

Работа выполнена

студентом группы ДИБСС31

Курмановой О.Р.

Проверил:Руководитель

практики от Университета:

к.т.н., доцент кафедры

«Информационная

безопасность»

Сибикина И.В.

Астрахань 2023г

2.

ЦЕЛЬ И ЗАДАЧИЦелью научно-исследовательской работы является

выявление актуальных угроз информационной

безопасности.

Для достижения цели были сформулированы

следующие задачи:

1. Изучить методический документ «Методика оценки

угроз безопасности информации», утвержденный

ФСТЭК России 5 февраля 2021 г.

2. Определить характеристику организации и её

информационную безопасность.

3. Описать перечень актуальных угроз безопасности

информации.

3.

ПРЕДМЕТ И ОБЪЕКТОбъектом наблюдения выбрано ФГБОУ ВО

«АГТУ».

Предметом исследования является Отдел

Вычислительных сетей и связи ФГБОУ ВО

«Астраханский Государственный

Технический Университет», г. Астрахань.

4.

Актуальные угрозы информационной безопасностиАктуальные угрозы информационной безопасности постоянно меняются и

развиваются вместе с технологиями. Однако, я могу поделиться некоторыми из

наиболее распространенных угроз, которые могут возникнуть в сфере

информационной безопасности. Эти угрозы могут варьироваться в зависимости от

различных факторов, таких как тип организации, используемые технологии и

уровень защиты.

1. Фишинг и социальная инженерия

2. Вредоносное программное обеспечение

3. Сетевые атаки

4. Утечка данных и нарушение конфиденциальности

5. Атаки на приложения

6. Атаки на аутентификацию и управление доступом

7. Социальные атаки и утечка информации

5.

АКТУАЛЬНЫЕ ВИДЫ УГРОЗИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

В процентном отношении, по

различным оценкам

специалистов, данные угрозы в

среднем распределяются

следующим образом:

• разглашение информации в

результате подкупа работников –

43%;

• копирование программ и

данных – 24%;

• проникновение в ПЭВМ – 18%;

• подслушивание переговоров –

5%.

6.

Описание моделирования угрозМоделирование угроз - это итеративный процесс, который состоит из

определения активов предприятия, определения того, что каждая

информационная система делает с этими активами, создания профиля

безопасности для каждой ИС, определения потенциальных угроз, установления

приоритетов. Моделирование угроз может помочь обеспечить соответствие

защиты меняющимся угрозам. В противном случае новые угрозы могут

оставаться незащищенными, оставляя системы и данные уязвимыми.

Моделирование угроз безопасности информации - позволяет проводить

упреждающую оценку, анализировать и определять приоритеты в работе по

устранению угроз, обеспечивая эффективное распределение ресурсов. Ключом к

моделированию угроз является определение того, где следует прилагать

наибольшие усилия для обеспечения безопасности системы. Эта переменная

изменяется по мере того, как добавляются, удаляются или модернизируются

информационные системы, приложения, а также изменяются пользовательские

требования.

7.

ПРОЦЕСС МОДЕЛИРОВАНИЯ УГРОЗ ВМЕТОДИЧЕСКОМ ДОКУМЕНТЕ ФСТЭК РОССИИ

Содержимое модели угроз полностью описано новой методикой оценки ФСТЭК, выпущенной 5 февраля 2021, она пришла на смену полностью устаревшей базовой

модели угроз 2008 года. Новая методика диктует следующие требования к содержанию модели:

определить все последствия, которые могут возникнуть в случае реализации угроз (ущерб рядовым гражданам или компаниям, ущерб государству);

определить все возможные объекты для атак, перечислить функционирующие в ИС элементы и сети, каналы связи;

оценить группы потенциальных нарушителей и их возможности, иными словами – определить источники атак;

оценить способы атак, вероятные для исследуемой системы;

оценить вероятные сценарии атак в Ваших системах;

на основании собранной информации оценить возможности по реализации для каждой из угроз.

8.

ЭТАПЫ ОЦЕНКИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ПООБНОВЛЕННОЙ МЕТОДИКИ:

определение негативных последствий, которые могут

наступить от реализации (возникновения) угроз

безопасности информации;

определение возможных объектов воздействия угроз

безопасности информации;

оценка возможности реализации (возникновения)

угроз безопасности информации и определение их

актуальности.

Этап

оценки

возможности

реализации

(возникновения) и актуальности угроз состоит из трех

подэтапов, которые описаны более подробно далее.

9.

ВЫЯВЛЕНИЕ ИСТОЧНИКОВ УГРОЗБЕЗОПАСНОСТИ ИНФОРМАЦИИ

Новая методика ориентирована на оценку угроз безопасности, которые обусловлены действиями

нарушителей, и поэтому не включает в себя ряд факторов, не зависящих от человека:

угрозы безопасности, связанных с природными явлениями и стихийными бедствиями;

угрозы безопасности криптографических средств защиты;

угрозы безопасности, связанных с техническими каналами утечки данных.

Также стоит отметить, что право включения техногенных угроз в модель угроз ИБ остается за

оператором систем и сетей или владельцем информации

В результате определения источников угроз ИБ выявляются:

а) виды потенциальных нарушителей и возможные цели реализации ими угроз безопасности

информации, а также их возможности

б) категории потенциальных нарушителей, которые могут реализовывать угрозы безопасности

информации, в том числе непреднамеренные угрозы

10.

ОЦЕНКА СПОСОБОВ РЕАЛИЗАЦИИ УГРОЗОсновными способами реализации (возникновения) угроз

безопасности информации являются:

внедрение вредоносного программного обеспечения;

установка программных и (или) программно-аппаратных

закладок в программное обеспечение и (или) программноаппаратные средства;

формирование и использование скрытых каналов (по

времени, по памяти) для передачи конфиденциальных данных;

Угроза признается возможной, если определяется

нарушитель, целям которого соответствуют негативные

последствия реализации угрозы, и возможности которого

позволяют выполнить соответствующее воздействие.

На данном этапе определяются:

а) виды и категории нарушителей, способных применить

актуальные способы;

б) актуальные способы осуществления угроз ИБ и типы

интерфейсов объектов воздействия, за счет которых они могут

быть реализованы.

11.

Оценка актуальности угроз безопасностиинформации

Если угроза признается возможной, требуется оценить, имеет ли выбранный злоумышленник реальные возможности для ее

осуществления. Для этого необходимо изучить все возможные сценарии реализации угрозы, включая последовательность методов, которые

злоумышленник может использовать.

В соответствии с нормативными документами ФСТЭК России анализ угроз проводится на разных стадиях жизненного цикла

информационной системы:

на стадии создания системы;

периодически на стадии эксплуатации системы.

Угроза признается актуальной, если есть хотя бы один сценарий ее реализации. На стадии создания информационной системы

актуальность угрозы означает необходимость усиления и дополнения базового набора мер защиты с тем, чтобы нейтрализовать угрозу. На

стадии эксплуатации актуальность угрозы означает необходимость модернизации системы защиты, направленную на усиление и

дополнение уже реализованных мер защиты.

Угроза считается допустимой, если на этапах оценки были обнаружены следующие признаки:

присутствует объект воздействия угроз;

присутствует непосредственно нарушитель или другой источник угрозы;

обнаружены пути осуществления угрозы ИБ;

осуществление угрозы может привести к негативным последствиям.

Если обнаружены сценарии реализации угрозы ИБ, то угроза считается актуальной. Сценарии должны быть определены для всех способов

осуществления угроз, относительно объектов и видов воздействия. Сценарий определяется путем установления возможных тактик,

потенциально применимых нарушителем для создания угрозы, с определением уровня возможностей для реализации угроз безопасности

информации.

12.

Основные достоинства и недостаткиметодики

Подход к моделированию угроз, выбранный ФСТЭК России имеет свои достоинства и недостатки.

К несомненным достоинствам можно отнести два момента. Прежде всего, при выбранном подходе основой для моделирования

угроз являются негативные последствия, необходимость защиты от наступления которых априори определена заинтересованными

лицами. Это упрощает проблему убеждения бизнеса в необходимости обеспечения безопасности и снижает требования к кругозору

специалиста, проводящему моделирование: ему не требуется досконально знать и свою профессиональную область, и особенности

деятельности работодателя. При этом оценивается только возможность реализации угрозы – экспертам не требуется оценивать, с

какой вероятностью нарушитель способен реализовать угрозу.

Но та же практика показывает, что альтернативы сценарному моделированию угроз на сегодняшний день нет. Анализ публично

известных инцидентов и результатов тестирования на проникновение показывает, что проблема даже не в том, что в ИТинфраструктуре организаций, как правило, нет целого ряда мер защиты, необходимых для противодействия нарушителям со средним

уровнем возможностей. Самая серьезная проблема противодействия компьютерным атакам заключается в том, что зачастую даже

типовые действия атакующего, с использованием хорошо известных приемов и свободно распространяемого инструментария часто

оказывается сюрпризом для защищающейся стороны. Подразделения информационной безопасности зачастую не знают о

существовании таких приемов, не способны определить их использование и эффективно противодействовать даже в тех случаях,

когда им удается обнаружить атаку.

Сценарное моделирование угроз – один из первых шагов, который может позволить защищающейся стороне сократить

отставание от атакующей. И, пожалуй, к главным достоинствам рассматриваемой методики можно отнести подталкивание

специалистов по информационной безопасности к необходимости изучать основные информационные ресурсы по теме

компьютерных атак и защиты от них, такие как MITRE ATT&CK и OWASP.

13.

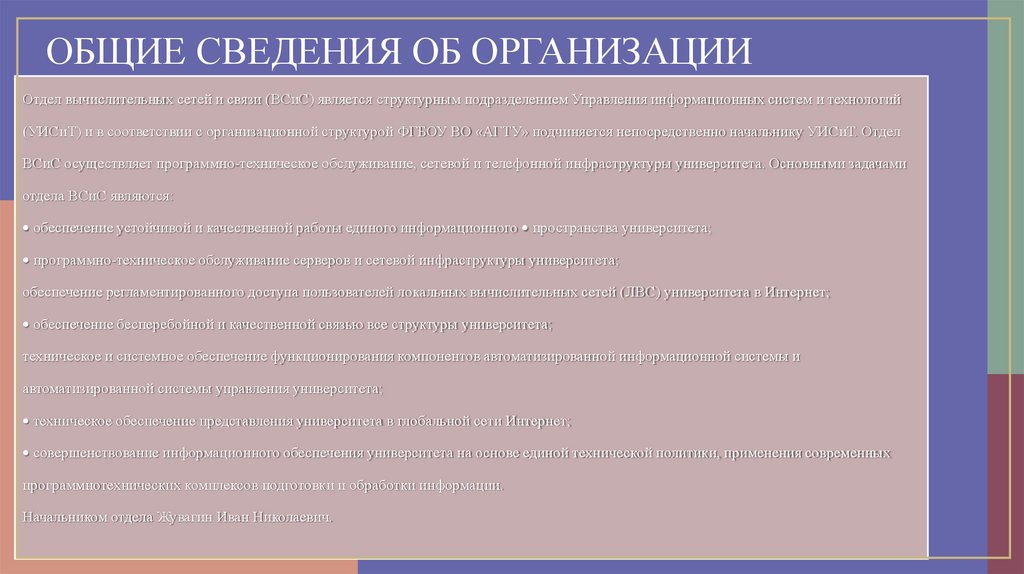

ОБЩИЕ СВЕДЕНИЯ ОБ ОРГАНИЗАЦИИОтдел вычислительных сетей и связи (ВСиС) является структурным подразделением Управления информационных систем и технологий

(УИСиТ) и в соответствии с организационной структурой ФГБОУ ВО «АГТУ» подчиняется непосредственно начальнику УИСиТ. Отдел

ВСиС осуществляет программно-техническое обслуживание, сетевой и телефонной инфраструктуры университета. Основными задачами

отдела ВСиС являются:

обеспечение устойчивой и качественной работы единого информационного пространства университета;

программно-техническое обслуживание серверов и сетевой инфраструктуры университета;

обеспечение регламентированного доступа пользователей локальных вычислительных сетей (ЛВС) университета в Интернет;

обеспечение бесперебойной и качественной связью все структуры университета;

техническое и системное обеспечение функционирования компонентов автоматизированной информационной системы и

автоматизированной системы управления университета;

техническое обеспечение представления университета в глобальной сети Интернет;

совершенствование информационного обеспечения университета на основе единой технической политики, применения современных

программнотехнических комплексов подготовки и обработки информации.

Начальником отдела Жувагин Иван Николаевич.

14.

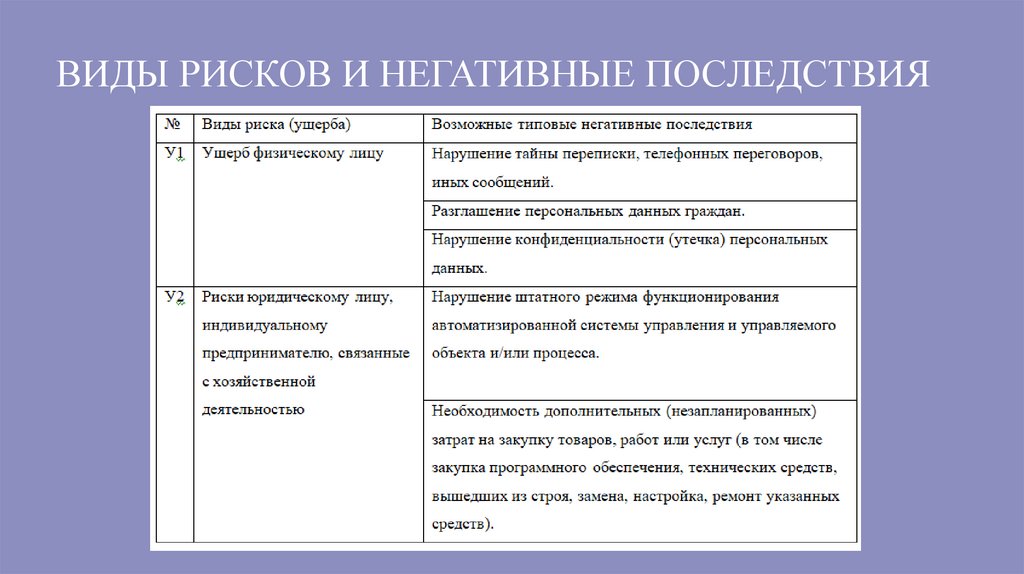

ВИДЫ РИСКОВ И НЕГАТИВНЫЕ ПОСЛЕДСТВИЯ15.

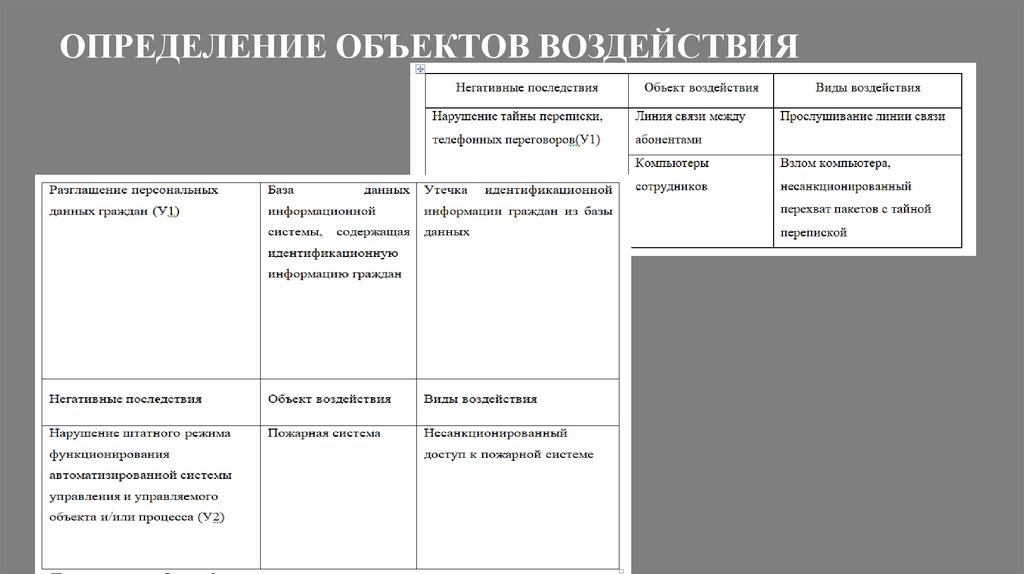

ОПРЕДЕЛЕНИЕ ОБЪЕКТОВ ВОЗДЕЙСТВИЯ16.

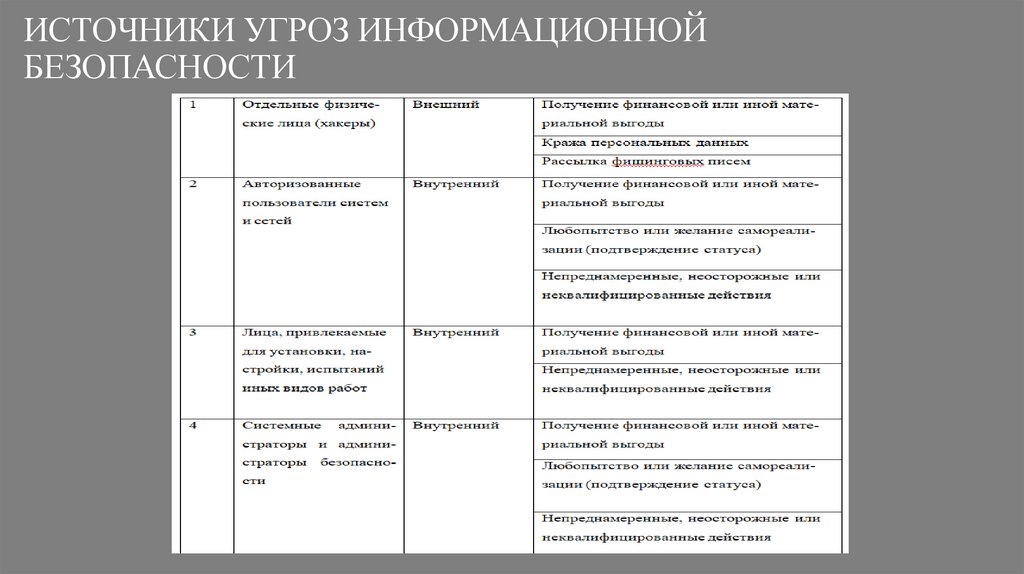

ИСТОЧНИКИ УГРОЗ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ

17.

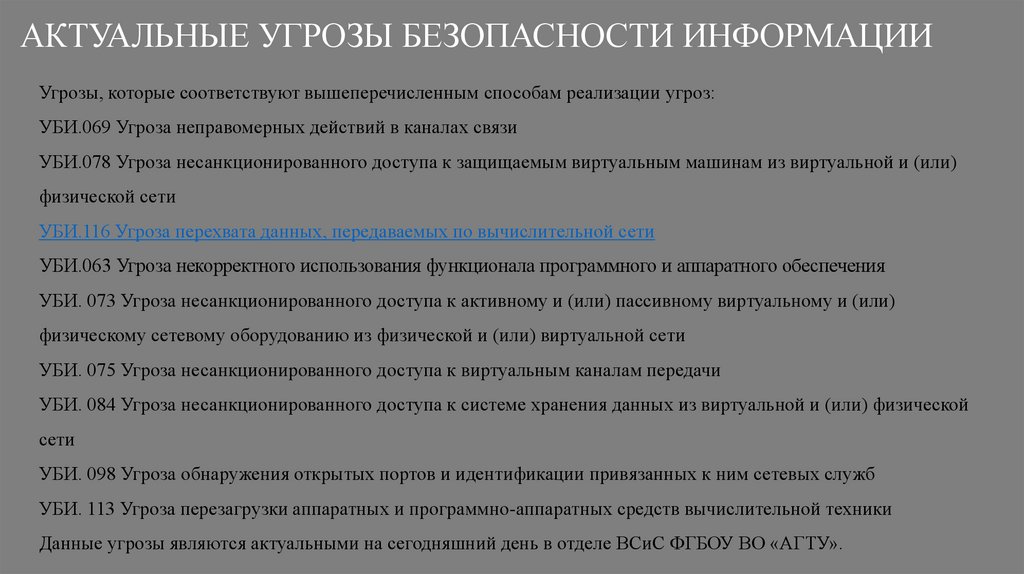

АКТУАЛЬНЫЕ УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИУгрозы, которые соответствуют вышеперечисленным способам реализации угроз:

УБИ.069 Угроза неправомерных действий в каналах связи

УБИ.078 Угроза несанкционированного доступа к защищаемым виртуальным машинам из виртуальной и (или)

физической сети

УБИ.116 Угроза перехвата данных, передаваемых по вычислительной сети

УБИ.063 Угроза некорректного использования функционала программного и аппаратного обеспечения

УБИ. 073 Угроза несанкционированного доступа к активному и (или) пассивному виртуальному и (или)

физическому сетевому оборудованию из физической и (или) виртуальной сети

УБИ. 075 Угроза несанкционированного доступа к виртуальным каналам передачи

УБИ. 084 Угроза несанкционированного доступа к системе хранения данных из виртуальной и (или) физической

сети

УБИ. 098 Угроза обнаружения открытых портов и идентификации привязанных к ним сетевых служб

УБИ. 113 Угроза перезагрузки аппаратных и программно-аппаратных средств вычислительной техники

Данные угрозы являются актуальными на сегодняшний день в отделе ВСиС ФГБОУ ВО «АГТУ».

18.

ЗАКЛЮЧЕНИЕВ ходе данной практики в Астраханском государственном

техническом университете мною были получены умения и

навыки

научно-исследовательской

деятельности,

профессиональные умения и навыки, приобретен опыт

самостоятельной профессиональной деятельности.

Одной из задач практики было определить перечень

актуальных угроз по методике ФСТЭК. На основании этой

методики был определен перечень актуальных угроз

безопасности Отдела информационной безопасности

19.

СПАСИБО ЗАВНИМАНИЕ!

informatics

informatics management

management