Similar presentations:

Знакомство с информационной безопасностью

1.

Знакомствос информационной

безопасностью

Александр Сухарев

Менеджер по развитию сервисов информационной безопасности beeline cloud DataFort

2.

3.

Цели занятия● Узнаем, что такое информационная безопасность (ИБ)

● Рассмотрим, где и как применяется ИБ

● Познакомимся с направлениями ИБ

● Выясним, кто такие безопасник и хакер, какими они бывают

● Поговорим о траектории развития в профессии ИБ

4.

План занятия1

Что такое информационная безопасность

2

Киберзащитники

3

Хакеры

4

Траектории развития

5

Итоги

6

Домашнее задание

*Нажми на нужный раздел для перехода

5.

Что такоеинформационная

безопасность

1

6.

Информационная безопасность —это

область

науки

и

техники,

которая

занимается защитой от утечки информации и

тестированием программ и компьютерных

систем

Задачи ИБ :

минимизировать ущерб

прогнозировать и предотвращать такие воздействия

7.

Методы защиты информации● Организационно-правовая защита

● Программная

защита

● Техническая защита

● Криптографическая защита

● Физическая защита

Описаны в ГОСТ Р 50922 - 2006 «Защита информации. Основные термины и определения»

8.

Организационно-правовая защитаВключает организационнотехнические

и организационно-правовые

мероприятия

Проводится в процессе создания

и эксплуатации систем безопасности

организации для защиты информации

Реализуется посредством законов,

решений, нормативов, правил

Источник

9.

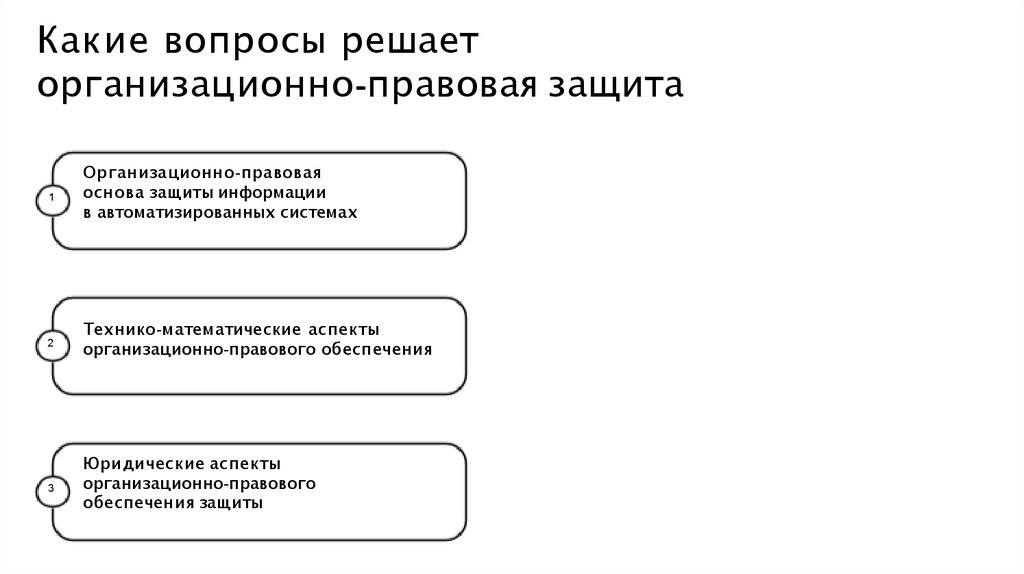

Какие вопросы решаеторганизационно-правовая защита

1

2

3

Организационно - правовая

основа защиты информации

в автоматизированных системах

Технико-математические аспекты

организационно-правового обеспечения

Юридические аспекты

организационно-правового

обеспечения защиты

10.

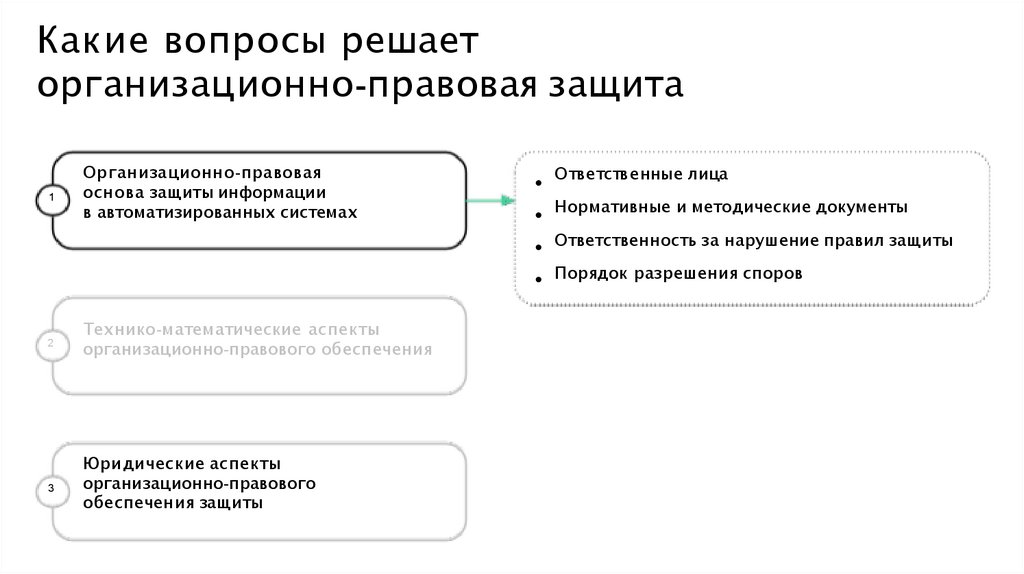

Какие вопросы решаеторганизационно-правовая защита

1

2

3

Организационно - правовая

основа защиты информации

в автоматизированных системах

Технико-математические аспекты

организационно-правового обеспечения

Юридические аспекты

организационно-правового

обеспечения защиты

Ответственные лица

Нормативные и методические документы

Ответственность за нарушение правил защиты

Порядок разрешения споров

11.

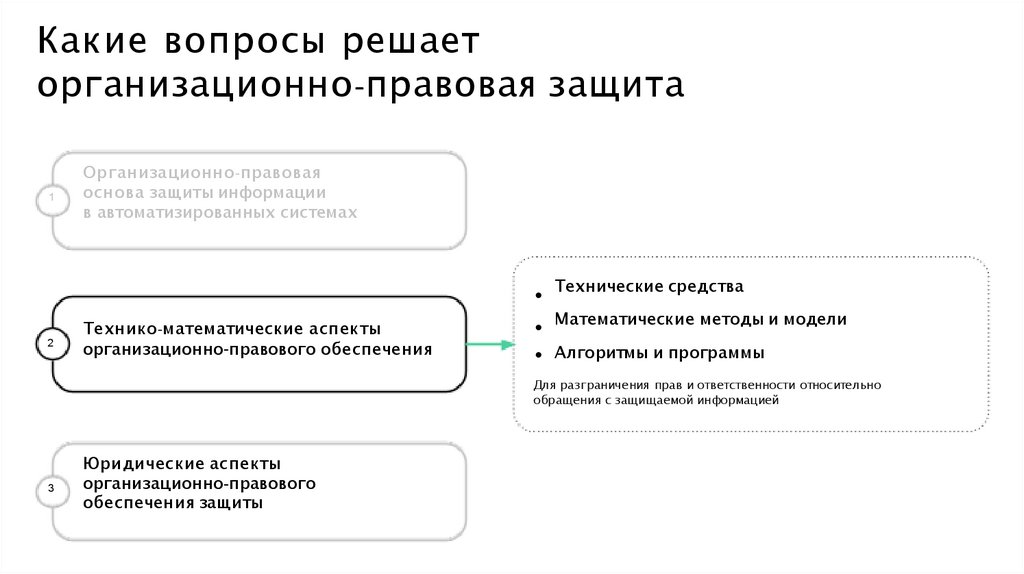

Какие вопросы решаеторганизационно-правовая защита

1

Организационно -правовая

основа защиты информации

в автоматизированных системах

2

Технико-математические аспекты

организационно-правового обеспечения

Технические средства

Математические методы и модели

Алгоритмы и программы

Для разграничения прав и ответственности относительно

обращения с защищаемой информацией

3

Юридические аспекты

организационно-правового

обеспечения защиты

12.

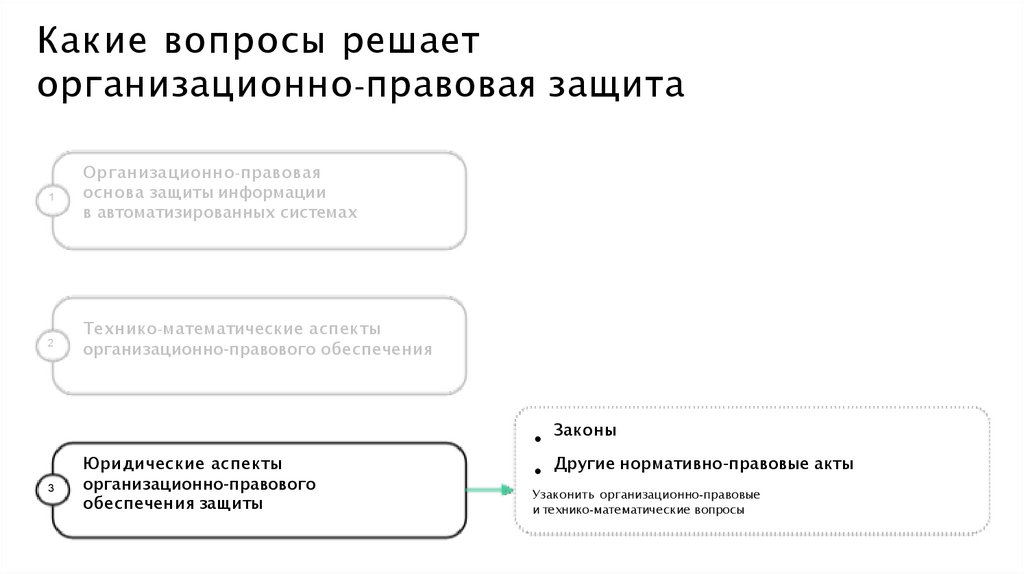

Какие вопросы решаеторганизационно-правовая защита

1

2

Организационно -правовая

основа защиты информации

в автоматизированных системах

Технико-математические аспекты

организационно-правового обеспечения

3

Юридические аспекты

организационно-правового

обеспечения защиты

Законы

Другие нормативно-правовые акты

Узаконить организационно-правовые

и технико-математические вопросы

13.

Программная защита информацииСпециализированные механизмы для защиты информации

Идентификация

пользователей

Контроль доступа

Удаление

вредоносных файлов

Тестовый

контроль системы

защиты

Шифрование

информации

14.

Техническая защита информацииМеханические, электромеханические, электронные устройства, которые решают

задачу информационной защиты (некриптографическая защита).

Например, защита помещения от прослушивания:

Источник

Источник

15.

Криптографическая защита информацииЗащита информации с помощью криптографического преобразования:

криптография →стеганография →криптоанализ

Источник

16.

КриптографияОбеспечивает конфиденциальность и аутентичность информации.

Используется в системах приёма-передачи и хранения информации,

в процессах аутентификации и авторизации.

Современные криптографические

решения :

асимметричные криптосистемы

системы электронной цифровой подписи (ЭЦП)

хеш-функции

управление ключами

● получение скрытой информации

квантовая криптография

Источник

Источник

17.

СтеганографияЗащищает конфиденциальные данные, интеллектуальную собственность

от нелегального копирования.

Как это работает:

Встраиваемое

сообщение

Документ в электронном виде отправляется

получателю

3

Получатель

Отправитель

Сообщение

Получатель извлекает из документа

сообщение и расшифровывает его

Извлечение

2

Информация встраивается в цифровое

изображение — стегоконтейнер.

Изменения незаметны человеческому глазу

Встраивание

1

Стегоконтейнер

Контейнер

Контейнер

18.

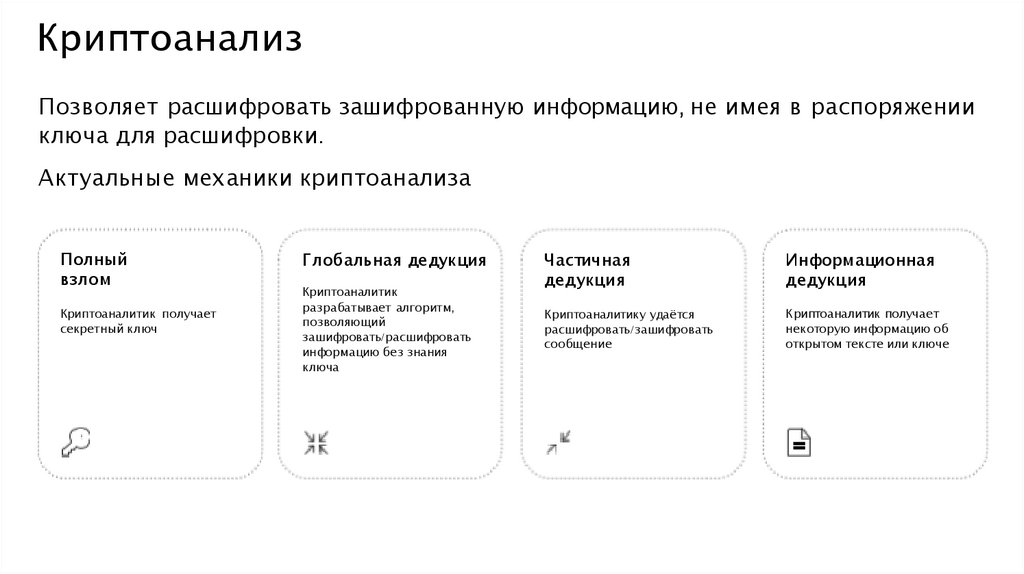

КриптоанализПозволяет расшифровать зашифрованную информацию, не имея в распоряжении

ключа для расшифровки.

Актуальные механики криптоанализа

Полный

взлом

Криптоаналитик получает

секретный ключ

Глобальная дедукция

Криптоаналитик

разрабатывает алгоритм,

позволяющий

зашифровать / расшифровать

информацию без знания

ключа

Частичная

дедукция

Информационная

дедукция

Криптоаналитику удаётся

расшифровать / зашифровать

сообщение

Криптоаналитик получает

некоторую информацию об

открытом тексте или ключе

19.

Физическая защита информацииУстройства, приспособления, конструкции, аппараты, изделия, предназначенные

для создания препятствий на пути движения злоумышленников.

Средства физической защиты

информации:

● системы

ограждения

и

физической

изоляции системы контроля доступа

запирающие устройства и хранилища

Источник

20.

Как все эти понятия взаимосвязаныСогласно Р 53114 - 2008 «Защита информации.

Обеспечение информационной безопасности в организации.

Основные термины и определения»

21.

КиберзащитникиКто эти люди и что они защищают

2

22.

Кто такие киберзащитникиБыло

Источник

Стало

23.

Пути развитияГосударственные

должности

и профессии

Федеральный

государственный

образовательный стандарт

Профессиональные

стандарты

Запрос бизнеса

и финансовых

учреждений

Не отражается

в государственных

стандартах или иных

документах

24.

Профессиональные стандартыОткрытые стандарты:

1

0 6 . 0 3 0 «Специалист по защите информации в телекоммуникационных системах и сетях»

2

06.031 «Специалист по автоматизации информационно-аналитической деятельности»

3

0 6 .0 32 «Специалист по безопасности компьютерных систем и сетей»

4

0 6 . 0 3 3 «Специалист по защите информации в автоматизированных системах»*

Закрытые стандарты: не для открытого доступа

* С 01.03.2023 содержание стандарта изменится

25.

Демонстрация работыСовместно изучим профстандарт

0 6 . 0 3 3 «Специалист по защите информации в автоматизированных системах»

26.

Требования к специалистам по ИБна рынке труда

Источник

27.

Кем мне стать,когда я вырасту в ИБ

28.

Аналитик IT-безопасностиСпециалист по анализу как новых,

так и уже сформированных и

описанных уязвимостей.

Собирает информацию из различных

источников и анализирует их.

На основе полученных результатов

определяет вектор атак.

Источники могут быть разные:

от сети до работы конкретных

программ и сервисов

Источник

29.

Архитектор ИБРазработчик системы ИБ для

организации, который управляет,

конфигурирует и анализирует.

Отвечает за создание сложных

структур безопасности и заставляет

их работать.

Архитекторы ИБ обучены думать как

злоумышленники. Как правило, они

должны работать проактивно

(на опережение)

Источник

30.

ПентестерСпециалист в сфере ИБ, который

осуществляет пентест — тест

на проникновение.

В процессе моделирования атаки

на компьютерную систему пентестер

выполняет следующие действия:

собирает

информацию

об

● объекте ищет точки входа

получает доступ к системе

сохраняет присутствие в системе

удаляет следы взлома

Источник

31.

Компьютерный криминалистФорензик — специалист

по расследованию инцидентов.

Во-первых, он может выступать

в качестве консультанта для клиентов,

обеспокоенных своей безопасностью.

Во-вторых, может исследовать ущерб,

нанесённый действиями нарушителя

Источник

32.

Администратор систем безопасностиСистемный администратор профиля ИБ.

Сопровождает и настраивает систему

информационной безопасности

Источник

33.

БагхантерСпециалист по поиску уязвимостей

в системах, сервисах, кодах.

Задача багхантера, в отличие

от пентестера, — выявить уязвимости

(факт нахождения). Работает не на

время, а на результат.

Багхантер — это «белый» хакер

Источник

34.

Антифрод-аналитикСпециалист по анализу и выявлению

мошенников.

Направления работы:

автоматизация

экспертиза

обучение клиентов и сотрудников компании

регулярные исследования вредоносных

программ и фрод-схем*

* Фрод — мошеннические схемы в интернете.

Например, использование данных банковской карты другого человека

Источник

35.

Реверс - инженерСпециалист по обратной разработке,

исследующий готовое

устройство/программу

и документацию, чтобы:

1

2

Понять принцип работы или найти уязвимости

Изменить или воспроизвести устройство,

программу или иной продукт

с такими же функциями, но без прямого

копирования

Источник

36.

Специалист SOC — security operation centerВ SOC входят:

аналитик 1-го уровня

аналитик 2-го уровня

реверс-инженер

● форензик- эксперт

специалист по киберразведке

менеджер SO C

Источник

37.

Программист систем защиты ИБРазработчик систем безопасности.

Специалист широкого профиля —

программист, который перешёл

на сторону ИБ.

Какие направления программирования

может включать:

сетевое, системное, прикладное

программирование

базы данных

системы управления производством

телефония и т. д.

Источник

38.

Руководитель (директор) по ИБРуководитель, менеджер, аналитик.

Принцип — руководитель отдела.

Согласно Указу Президента

Российской Федерации № 2 5 0 * ,

в каждой организации должен быть

руководитель по ИБ (заместитель

директора)

* Указ Президента Российской Федерации от 01 . 05 . 2022 № 2 5 0

«О дополнительных мерах по обеспечению информационной безопасности

Российской Федерации»

Источник

39.

ХакерыДавайте разбираться с ними

3

40.

Чью сторону занимает хакерВ современном мире все могут стать хакерами, фрикерами, кардерами,

фродниками или ещё кем-нибудь.

Со времён Кевина Митника — самого известного злоумышленника — вырос

интерес к специалистам, которые детально разбираются в технологиях.

Сегодня любой специалист IT или связи может, как джедай, быть на

тёмной/светлой/серой стороне или в любой момент поменять сторону

Источник

41.

Зачем хакерушапка ?

42.

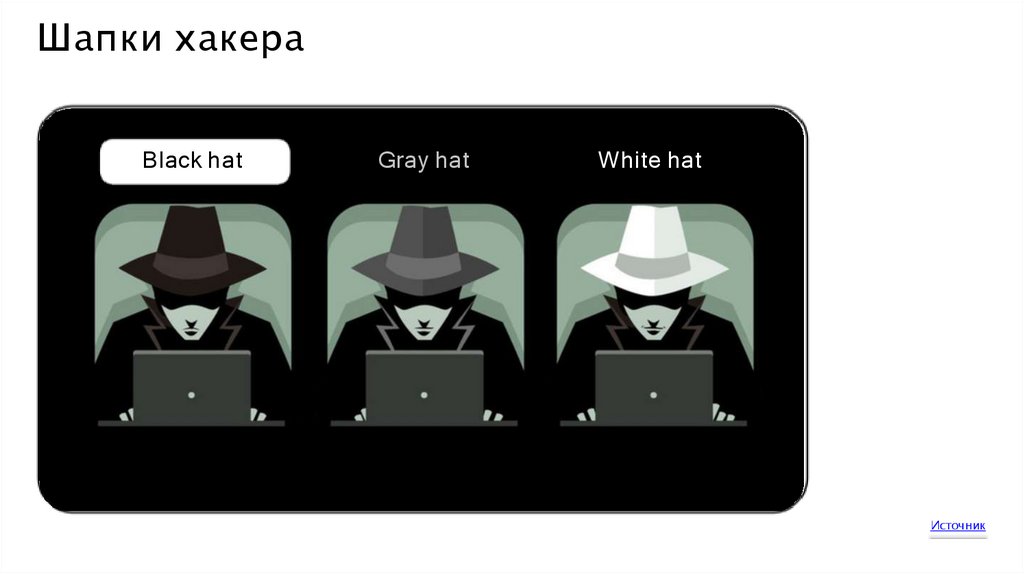

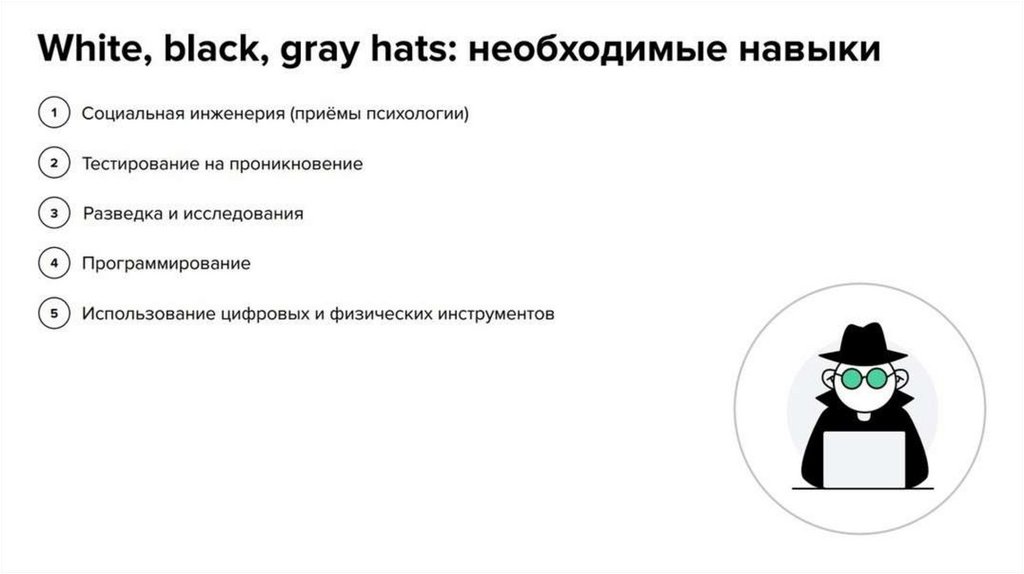

Шапки хакераBlack hat

Gray hat

White hat

Источник

43.

Black hatЗлоумышленник ищет уязвимость , эксплуатирует

её и получает выгоду.

Работает как в группировках, так и самостоятельно.

Как может работать:

опасный — работает на правительство с развязанными руками

средней тяжести — работает в рамках промышленного шпионажа

или иных задач

самый опасный — работает на себя , его никто не прикрывает

Источник

44.

Black hat : чем пользуется , какова мотивацияЯ что-то забыл :

обновление, пароли, политики

Производитель не всё учёл :

аппаратные закладки, не выпущена

стабильная прошивка

Интересы государств

в киберпространстве

Кто-то умнее , чем ты:

на каждого хакера найдётся суперхакер

Охота на активы :

чем ценнее актив, тем выше вероятность

интереса к нему

Взлом ради интереса, развлечения

45.

White hatТоже злоумышленник, но «хороший»:

выполняет активные действия, как black hat ,

но легально работает на государство или действует с

согласия правообладателя.

White hat пользуется теми же инструментами,

что и b lack h at

Источник

46.

White hat: как им статьWhite hat в прошлом:

программисты

сетевые администраторы

Это специалисты, которые на «ты» с технологиями, прошли обучение

по специальности ИБ и имеют соответствующий опыт.

Они обязательно соблюдают УК РФ *

* Глава 28 «Преступления в сфере компьютерной информации»

47.

Gray hatСамые независимые — не black и не white, а gray hats.

Специалисты, которые ищут, находят и исправляют

или отправляют компаниям найденные баги и уязвимости.

Могут опубликовать , чтобы их исправили.

Не всегда бывают этичными.

Примеры: CTF, attack & defence, хакатоны, багхантеры

Источник

48.

49.

Что можно сказатьо группировках (teams)?

50.

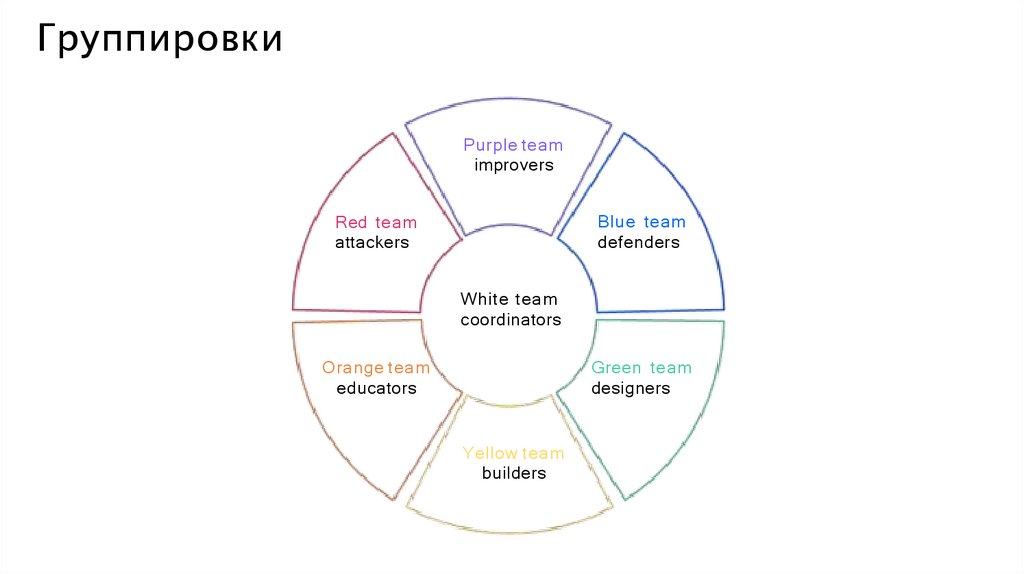

ГруппировкиPurple team

improvers

Blue team

defenders

Red team

attackers

White team

coordinators

Orange team

educators

Green team

designers

Yellow team

builders

51.

Источник52.

Blue teamГруппа защиты.

Ч е м занимается:

специализируется на поиске механизмов защиты

● ищет уязвимости в инфраструктуре

разрабатывает механизмы защиты

анализирует инциденты

реагирует на атаки

Источник

53.

Purple teamRed team + Blue team = Purple team

Цель — совершенствовать

деятельность по обеспечению

информационной безопасности в

организации, приближенной к

реальности

Источник

54.

Yellow teamКоманда разработчиков систем

безопасности.

В организации может быть как своя

команда разработчиков , так и

сторонняя

Источник

55.

Orange teamYellow team + Red team = Orange team

Команда для атаки с использованием

опыта построения систем безопасности.

Как правило, это сторонние организации

Источник

56.

Gre e n t e a mYellow team + Blue team = Green team

Занимается автоматизацией систем

безопасности.

Зелёная команда состоит из синей

и жёлтой команд, отсюда —

построение систем безопасности и

проработка механизмов защиты.

Представляет лучшие техники защиты

Источник

57.

White teamКоманда специалистов, являющихся

экспертами во всех областях.

Если это соревнования красной и синей

команд,

то специалисты белой

команды будут судьями.

В работе это целый S O C ,

который выполняет различные

роли

Источник

58.

Траектории развития5 актуальных направлений для развития в профессии

4

59.

Что нужно знатьбезопаснику в IT?

60.

Организационно-правовая основаСистемы кибербезопасности строятся на отраслевых стандартах. Прежде чем вы

научитесь пентесту и защите от взломов, необходимо изучить нормы

законодательства, чтобы действовать в рамках закона.

Специалисту по ИБ прежде всего нужно знать:

федеральные законы

ГОСТы

отраслевые стандарты

документы, регламентирующие деятельность в области защиты

информации: приказы, методические документы, письма

61.

Источник62.

ПрограммированиеПрограммирование бывает разным:

веб — она же веб-безопасность

базы данных — безопасность баз данных

на языках — у каждого сотни уязвимостей и

разные области применения: прикладное, сетевое

и системное программирование

скрипты — написание инструментов автоматизации

Источник

63.

Операционные системы (программы)Операционных систем много, и у каждой из

устройство, системы безопасности и программы.

них своё

За что отвечает специалист по ИБ:

сервисы — локальные и сетевые

программы защиты — антивирусы, межсетевые

экраны, системы контроля и обнаружения

вторжения, аутентификация, авторизация

Что для этого нужно знать:

принципы работы

разграничения прав доступа

журналы

контроль

Источник

64.

Современные методики атак и защитыСпециалисту по ИБ нужно уметь пользоваться инструментами, которые позволяют

быстро обнаруживать уязвимости, определять угрозы и бороться с ними.

Какие инструменты и методики нужно знать:

инструментарий для выполнения аудита ИБ

инструментарий для защиты информации

методики определения вектора атак и опасности

методики выявления угроз, определения рисков

65.

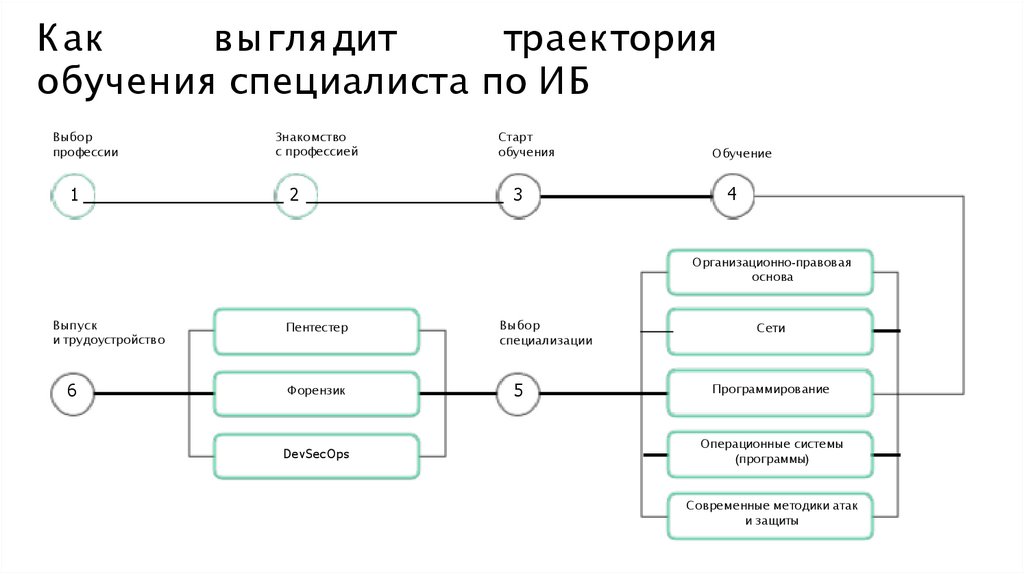

Каквы глядит

траектория

обучения специалиста по ИБ

Выбор

профессии

1

Знакомство

с профессией

2

Старт

обучения

3

Обучение

4

Организационно-правовая

основа

Выпуск

и трудоустройство

6

Пентестер

Ф орензик

DevSecOps

Выбор

специализации

5

Сети

Программирование

Операционные системы

(программы)

Современные методики атак

и защиты

66.

ИтогиСегодня мы:

1

Узнали о методах защиты информации

2

Познакомились с существующими направлениями в информационной безопасности

3

4

Выяснили, кто такие безопасник и хакер, что собой представляют white , gray и black

hats

Разобрались с траекториями развития в профессии ИБ

67.

Домашнее заданиеПройдите квиз , который покажет, мыслите ли вы как специалист

по информационной безопасности

68.

На следующем занятииПознакомимся с инструментами аналитика

по информационной безопасности

Узнаем, как осуществляется настройка безопасности

сетевых устройств

Проведём анализ уязвимостей операционной системы

и сетевых устройств

69.

Задавайте вопросыи пишите отзыв о лекции

Александр Сухарев

Менеджер по развитию сервисов информационной безопасности beeline cloud DataFort

informatics

informatics